Прежде, чем разбираться, как очистить сайт WordPress, необходимо понять, а с чем, собственно, мы будем иметь дело. В широком смысле понятие “вирус” обозначает вредоносное программное обеспечение, способное нанести тот или иной ущерб владельцу веб-ресурса. Таким образом, в эту категорию можно отнести практически любой код, встроенный злоумышленниками в скрипты движка. Это могут быть скрытые ссылки, приводящие к пессимизации в поисковой выдаче, бэкдоры обеспечивающие хакеру админский доступ, или сложные конструкции, превращающие площадку в узел зомби-сети, и даже майнер биткойнов. О том, как выявлять и устранять вирусы разнообразного калибра, а также защищаться от них, мы и поговорим.

Многие советы, упоминавшиеся в предыдущих статьях, способны уберечь сайт от инфицирования. Например, «заразу» можно встретить в пиратских шаблонах и плагинах, полный отказ от подобного рода компонентов — важный шаг с точки зрения безопасности. Однако существует и ряд более специфических нюансов.

1. Установите надежный антивирусВредоносная программа может быть внедрена не только извне — источником заражения вполне способен оказаться компьютер, с которого осуществляется администрирование проекта. Современные трояны могут не только похитить пароль от FTP, но и самостоятельно загрузить исполняемый код, или модифицировать файлы CMS, а значит, от защищенности вашей рабочей машины напрямую зависит сохранность веб-ресурса.

IT-рынок предлагает множество антивирусов. Тем не менее, наиболее разумный выбор — продукты крупных компаний:

● Среди отечественных лидирующие позиции занимают предложения лаборатории Касперского и Dr. Web.

● В числе зарубежных коммерческих решений можно выделить линейку Norton от корпорации Symantek и популярный ESET NOD;

● Если же говорить о бесплатных вариантах, то здесь безоговорочно лидируют Avast и Comodo.

При обнаружении подозрительной активности (ошибки движка, тормоза, появление всплывающих окон и сторонних баннеров), самое простое, что можно придумать — прогнать ресурс через онлайн-сканер, способный определить факт заражения. Бесспорным лидером здесь является VirusTotal, расположенный по адресу virustotal.com. Чтобы им воспользоваться, достаточно перейти на вкладку “URL-адрес”, вбить интересующую ссылку и нажать на кнопку “Проверить!”

Через некоторое время система выдаст отчет следующего содержания:

Следует уточнить: VirusTotal — не независимый проект, а своеобразный агрегатор антивирусных сканеров. В связи с этим появляется возможность проверить WordPress на вирусы одновременно в 67 системах. Несомненным преимуществом является подробный отчет, в котором приводятся данные по всем поддерживаемым сервисам. Ведь антивирусы очень любят бить ложную тревогу, так что даже если показатель выявления отличается от идеального (например, 3/64), это еще не значит, что ресурс заражен. Ориентируйтесь, прежде всего, на крупных игроков (Kaspersky, McAfee, Symantec NOD32 и другие), небольшие конторы часто определяют те или иные участки кода, как опасные — не стоит принимать это всерьез!

3. Используйте Яндекс.ВебмастерВы наверняка обращали внимание, что некоторые ссылки в поисковой выдаче снабжаются предупреждающим сообщением: “Сайт может угрожать вашему компьютеру или мобильному устройству”. Дело в том, что поисковик имеет собственные алгоритмы обнаружения вредоносного кода, оповещая пользователей о потенциальном риске. Чтобы быть в курсе происходящего и получать уведомления первым, достаточно зарегистрироваться в сервисе Вебмастер. Посмотреть всю необходимую информацию можно на вкладке “Безопасность”:

В случае обнаружения угрозы, здесь будут выводиться сведения о зараженных страницах. К сожалению, избирательная проверка WordPress на вирусы невозможна — Яндекс осуществляет сканирование самостоятельно, к тому же, в выборку попадают отнюдь не все загруженные веб-документы, а лишь их часть, определяемая случайным образом.

4. Сверяйтесь с отчетами GoogleСамая популярная поисковая система в мире предлагает еще более простой способ мониторинга — достаточно перейти по ссылке google.com/transparencyreport/safebrowsing/diagnostic/?hl=ru, и вбить адрес интересующего сайта в соответствующее поле. Вы получите исчерпывающие данные по ресурсу, и увидите, имеются ли у Гугла какие-либо претензии с точки зрения обнаружения вредоносных скриптов:

От общих рекомендаций перейдем к частным. Начнем же с распространенных вариантов вредоносного кода — внедрения посторонних URL и редиректов на целевой веб-ресурс. К сожалению, черное СЕО все еще популярно, а значит и хакеры не сидят без дела, благо эта задача — одна из самых простых. Давайте разбираться по порядку.

1. Редирект на сторонние ресурсыПредставьте ситуацию: вы заходите на собственный сайт, однако вас тут же перекидывает на очередной каталог “досуга”, или лэндинг, предлагающий заработать на Форекс. Почти наверняка это означает, что веб-ресурс был взломан, а в.htaccess появилось несколько новых строчек. Лечение элементарно: открываете файл, находите директивы, содержащие адрес, на который идет перенаправление, а затем удаляете их. Так, для условного malwaresite.com нужные конструкции могут быть таковы:

| < IfModule mod_alias. c> Redirect 301 https: //сайт/ http://malwaresite.com/ |

RewriteEngine On RewriteBase / RewriteCond % { HTTP_HOST} ! ^tekseo\. su [ NC] RewriteRule ^(.* ) http: //malwaresite.com/$1

RewriteEngine On RewriteBase / RewriteCond %{HTTP_HOST} !^tekseo\.su RewriteRule ^(.*) http://malwaresite.com/$1

Более изощренный вариант — постоянный редирект, написанный на PHP. Если вы проверили , но не нашли ничего подозрительного, скорее всего загвоздка кроется в файле index.php. Перенаправление здесь осуществляется путем отправки посетителю нужных заголовков:

include("redirect.php"); exit();

Запомните — в оригинальном index.php таких фрагментов не встречается, так что можете смело удалять их все. Также найдите и ликвидируйте подключаемый файл (в нашем примере это будет redirect.php, расположенный в корневой папке).

Более хитрый ход — редирект для мобильных гаджетов. Заходя на свой ресурс с персонального компьютера, вы никогда не выявите факт заражения, однако пользователи смартфонов и планшетов будут неприятно удивлены, попав на другую страничку. Такое перенаправление можно реализовать:

1. .htaccess

Наиболее простой способ, который без труда вычисляется. Устройство определяется по предъявляемому User Agent. Выглядеть может так:

| < IfModule mod_rewrite. c> RewriteEngine on RewriteBase / RewriteCond % { HTTP_USER_AGENT} ^.* (ipod| iphone| android) .* [ NC] RewriteRule ^(.* ) $ http: //malwaresite.com/ |

RewriteEngine on RewriteBase / RewriteCond %{HTTP_USER_AGENT} ^.*(ipod|iphone|android).* RewriteRule ^(.*)$ http://malwaresite.com/

2. PHP

Похожим образом редирект реализуется и на PHP. Конструкцию, указанную ниже, можно найти в индексном файле. Опять же не забываем о вездесущих include:

3. JavaScript

Здесь идет проверка разрешения экрана, если ширина составляет 480 пикселей, или менее, посетителя перебрасывают на вредоносный сайт. Если на вашем проекте используется аналогичный метод, обязательно проверьте этот блок на предмет изменения адреса.

| <

script type=

"text/javascript"

>

if

(screen.

width "TAC"

затем дождитесь пока все темы будут проверены.

2. VIP Scanner

Очень похожий на TOC сканер для тем, но выводит больше подробной информации. Те же самые возможности по обнаружению ссылок, скрытого кода и других вредоносных вставок. Просто откройте пункт VIP Scaner в разделе инструменты и анализируйте результат.

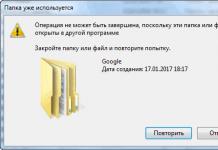

Возможно, достаточно удалить лишние файлы, например, desktop.ini. Или же нужно более подробно посмотреть что происходит в файлах использующих base64. 3. Anti-Malware from GOTMLS.NETЭтот плагин позволяет не только сканировать темы и ядро сайта на наличие вирусов, но и защищать сайт от перебора паролей и различных XSS, SQLInj атак. Поиск выполняется на основе известных сигнатур и уязвимостей. Некоторые уязвимости можно на месте устранять. Чтобы начать сканировать файлы откройте "Anti-Malvare" в боковом меню и нажмите "Run Scan" :

Перед тем как вы сможете запустить сканирование, нужно обновить базы данных сигнатур. 4. WordfenceЭто один из самых популярных плагинов для защиты WordPress и сканирования на наличие вредоносного кода. Кроме сканера, который может найти большинство закладок в коде WordPress, здесь есть постоянная защита от различных видов атак и перебора паролей. Во время поиска плагин находит возможные проблемы с различными плагинами и темами, сообщает о необходимости выполнить обновление WordPress. Откройте вкладку "WPDefence" в боковом меню, а затем перейдите на вкладку "Scan" и нажмите "Start Scan" :

Сканирование может занять определенное время, но по завершении вы увидите подробный отчет об обнаруженных проблемах. 5. AntiVirusЭто еще один простой плагин, который просканирует ваш шаблон сайта на наличие вредоносного кода. Недостаток в том, что сканируется только текущий шаблон, но информация выводится достаточно подробно. Вы увидите все опасные функции, которые есть в теме и затем можете детально проанализировать представляют ли они какую-либо опасность. Найдите пункт "AntiVirus" в настройках, а затем нажмите "Scan the theme templates now":

Также желательно проверить целостность файлов WordPress, на случай, если вирус уже записался уже куда-нибудь. Для этого можно использовать плагин Integrity Checker. Он проверяет все файлы ядра, плагинов и шаблонов на изменения. В конце сканирования вы увидите информацию об измененных файлах. Онлайн сервисыСуществует также несколько онлайн-сервисов, которые позволяют проверить сайт wordpress на вирусы или проверить только шаблон. Вот некоторые из них: themecheck.org - вы загружаете архив темы и можете смотреть все предупреждения о возможных вредоносных функциях, которые в ней используются. Вы можете не только смотреть информацию о своей теме, но и о других темах, загруженных другими пользователями, а также о разных версиях темы. Все что находят плагины, может найти и этот сайт. Проверка wordpress темы тоже очень важна.

virustotal.com - всем известный ресурс, где вы можете проверить свой сайт или файл шаблона на вирусы.

ReScan.pro - проверка WordPress сайта на вирусы с помощью этого сервиса бесплатна, выполняется статический и динамический анализ, чтобы обнаружить возможные редиректы сканер открывает страницы сайта. Проверяет сайт по различным черным спискам.

sitecheck.sucuri.net - простой сервис для сканирования сайта и тем на вирусы. Есть свой плагин для WordPress. Обнаруживает опасные ссылки и скрипты.

Ничего не может быть лучше чем ручная проверка. В Linux есть такая замечательная утилита grep, которая позволяет искать вхождения произвольных строк в папке с файлами. Осталось понять что мы будем искать: eval - эта функция позволяет выполнять произвольный php код, ее не используют уважающие себя продукты, если один из плагинов или тема используют эту функцию почти со стопроцентной вероятностью можно сказать, что там есть вирус;

Вы можете подставлять каждое отдельное слово в такую команду: grep -R "hacked" /var/www/путь/к/файлам/wordpress/wp-content/ Или же использовать простой скрипт, который будет искать все слова за раз: values="base64_decode( cd /var/www/путь/к/файлам/wordpress/wp-content/

Вас когда-то интересовало, какую тему оформления использует тот или иной сайт? Часто в поисках идеальной темы мы смотрим на уже другие реализованные проекты, чтобы найти что-то похожее или сделать свой сайт на такой же теме, только со своим индивидуальным оформлением. В этом уроке мы покажем, какие инструменты и трюки можно применить, чтобы узнать, какую тему оформления использует этот сайт на WordPress. Способ 1. Сайт проверки IsItWPСамый простой способ - это зайти на isitwp.com и проверить там сайт, который вас интересует. Это онлайн-инструмент, который покажет вам, какую тему использует WordPress, и используется ли вообще WordPress на этом сайте.

Если на сайте стоит WordPress, IsItWP попытается узнать имя текущей темы оформления. Также он попытается узнать, какие активные плагины используются на сайте:

Если вам повезло, и это не кастомная или дочерняя тема, то IsItWP выдаст ее название, и дальше вы можете найти эту тему в поисковиках. Способ 2. Определяем вручнуюИногда владельцы сайта или разработчики меняют название родной WordPress темы. В таком случае инструменты вроде IsItWP не смогут вам помочь. Но даже если так, в коде сайта все равно могут остаться разные подсказки, которые помогут вычислить, что же за тема установлена. Давайте посмотрим. Каждая тема оформления WordPress обязана иметь файл style.css . Этот файл содержит внутри заголовок (header), в котором, как правило, указано имя темы, автор темы, версия и сайт-разработчик темы. Также там указываются другие шаблоны css-стилей, которые использует тема. Чтобы найти этот файл, для начала нужно зайти на сам сайт. Кликните правой кнопкой где-то на главной странице и перейдите к просмотру исходного кода (View Page Source ).

В браузере в новой вкладке откроется исходный код главной страницы сайта. Теперь вам нужно найти строчку кода, которая выглядит примерно так:

Чтобы облегчить задачу, можно выполнить Поиск по этой вкладке с кодом по фрагменту "themes ". Это часть из директории, где лежит style.css . Таким образом вы найдете путь, по которому лежит файл style.css, и сможете открыть этот файл прямо в браузере в новой вкладке. В верхней части style.css будет находиться шапка с заголовком (о котором мы говорили выше). Это сервисная информация о теме оформления. Выглядит это примерно так: /* Theme Name: Theme Name Theme URI: https://example.com Author: ThemeAuthorName Author URI: https://example.com Description: My Theme is a flexible WordPress theme designed for portfolio websites Version: 1.1.47 License: GNU General Public License v2 or later License URI: http://www.gnu.org/licenses/gpl-2.0.html Text Domain: hestia Tags: blog, custom-logo, portfolio, e-commerce, rtl-language-support, post-formats, grid-layout, one-column, two-columns, custom-background, custom-colors, custom-header, custom-menu, featured-image-header, featured-images, flexible-header, full-width-template, sticky-post, theme-options, threaded-comments, translation-ready */ Из этого блока вы сможете узнать название темы и адрес разработчика. Дальше остается только найти эту тему в интернете. Способ 3. Как найти родительскую темуМногие сайты используют дочерние темы для пользовательской настройки оформления. И это вполне правильный подход. В таком случае, если вы отыскали файл style.css от дочерней темы, в его шапке будет указана информация о родительской теме: /* Theme Name: My Child Theme Description: Just a child theme Author: Peter Smith Author URL: Write here the author"s blog or website url Template: hestia Version: 1.0 License: GNU General Public License v2 or later License URI: http://www.gnu.org/licenses/gpl-2.0.html Text Domain: my-child-theme */ В примере выше на родительскую тему указывает параметр "Template ", то есть для этой дочерней темы используется родительская тема "Hestia". Также о родительской теме можно узнать из исходного кода, описанного в Способе 2. В коде вы найдете отсылку к файлу style.css не только от дочерней темы, но и от родительской темы. Но не забывайте, что разработчик мог постараться и изменить все заголовки для style.css на свои, в таком случае определить оригинал темы будет очень сложно. The theme check plugin is an easy way to test your theme and make sure it’s up to spec with the latest theme review standards. With it, you can run all the same automated testing tools on your theme that WordPress.org uses for theme submissions. The tests are run through a simple admin menu and all results are displayed at once. This is very handy for theme developers, or anybody looking to make sure that their theme supports the latest WordPress theme standards and practices. Как активировать форматирование tracThe Theme Review team use this plugin while reviewing themes and copy/paste the output into trac tickets, the trac system has its own markup language. Define("TC_POST", "Feel free to make use of the contact details below if you have any questions, comments, or feedback:[] [] * Leave a comment on this ticket[] * Send an email to the Theme Review email list[] * Use the #wordpress-themes IRC channel on Freenode."); If either of these two vars are defined a new trac tickbox will appear next to the Check it! button. Часто задаваемые вопросы What’s with the version numbers?The version number is the date of the revision of the guidelines used to create it. Why does it flag something as bad? It’s not flagging «bad» things, as such. The theme check is designed to be a non-perfect way to test for compliance with the Theme Review guidelines. Not all themes must adhere to these guidelines. The purpose of the checking tool is to ensure that themes uploaded to the central WordPress.org theme repository meet the latest standards of WordPress themes and will work on a wide variety of sites. Many sites use customized themes, and that’s perfectly okay. But themes that are intended for use on many different kinds of sites by the public need to have a certain minimum level of capabilities, in order to ensure proper functioning in many different environments. The Theme Review guidelines are created with that goal in mind. This theme checker is not perfect, and never will be. It is only a tool to help theme authors, or anybody else who wants to make their theme more capable. All themes submitted to WordPress.org are hand-reviewed by a team of experts. The automated theme checker is meant to be a useful tool only, not an absolute system of measurement. This plugin does not decide the guidelines used. Any issues with particular theme review guidelines should be discussed on the Make Themes site . ОтзывыThis is a great plugin for everyone that really likes to develop a WordPress theme and make successfully tests for the basic WordPress standards. The errors separated in "Required", "Warning", "Recommended" and "info". Also provide the basic information of this error and makes you understand where the problem is. Участники и разработчики«Проверка темы» - проект с открытым исходным кодом. В развитие плагина внесли свой вклад следующие участники: Участники Журнал изменений 20190801.1

|