Шпион KGB Spy позволяет установить невидимый режим работы, так что никто и не догадается, что за ним следит самый настоящий кейлоггер. KGB Spy незаметно следит за работой компьютера: записывает вводимую с клавиатуры информацию, данные из буфера обмена, проводит мониторинг посещенных сайтов.

Как обнаружить и удалить шпиона KGB Spy.

Как защитить вашу личную информацию с помощью программы Mask S.W.B от одного из самых популярных клавиатурных шпионов – программы KGB Spy.

Как же компьютерному пользователю, не обладающему знаниями в области информационной безопасности, обнаружить скрытого в своей системе шпиона, и защититься от слежки, не удаляя кейлоггер с компьютера, чтобы ввести в заблуждение того, кто за вами следит? И как удалить шпиона Kgb Spy , если вы решите это сделать? Рассмотрим ситуацию на примере распространенного клавиатурного шпиона KGB spy и программы Mask S.W.B , которая создает защищённую платформу для пользователя.

После запуска антишпиона Mask S.W.B нажмите кнопку «Процессы системы».

В окне процессов системы вы можете увидеть все запущенные процессы, кроме скрытых.

Чтобы увидеть, есть ли у вас на компьютере программы, которые себя скрывают, нажмите кнопку «Скрытые процессы».

В окне скрытых процессов пролистайте бегунок до самого низа. Все скрывающиеся программы (руткиты) будут выделены красным цветом.

На рисунке выше мы видим программу-шпион под название KGB spy . Этот кейлоггер настроен скрывать свои действия и следить за пользователем.

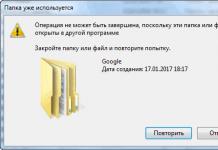

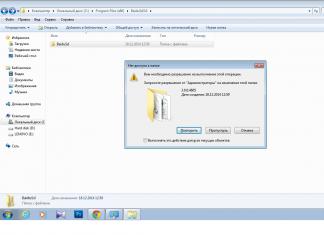

Если вы хотите удалить Kgb Spy, выберите пункт «Открыть папку с приложением» в контекстном меню.

В открывшемся окне запустите деинсталляцию программы и шпион будет удален.

Если вы хотите просто скрыть свои действия от клавиатурного шпиона и тем самым ввести в заблуждение того, кто за вами следит, то войдите в платформу, нажав кнопку с названием программы, как показано на рисунке выше.

Внутри платформы защиты те программы, которые скрывают себя от пользователя (руткиты), можно видеть просто в окне процессов.

Программа Mask S.W.B создает безопасную среду, в которой позволяет делать всё, но поведение пользователя становятся неконтролируемыми для программ-шпионов.

Ваши действия, производимые в защищённой платформе, шпионы увидеть не смогут, – а значит, и передать информацию о них своим хозяевам также не получится. Mask S.W.B защищает от снятия видео с экрана монитора, от снятия скриншотов, не позволяет получать данные с клавиатуры и буфера обмена. Кроме того, он скрывает посещённые вами сайты и другую информацию о ваших действиях.

Если вы обнаружили шпиона, которого вам поставила ваша жена или ваш муж (ну, или начальник на работе), - не спешите его удалять. Подумайте: возможно, лучше, чтобы они думали, что вы не делаете ничего для них неизвестного на компьютере, так как в шпионе будет чисто. А вы тем временем сможете в платформе Mask S.W.B делать то, что пожелаете.

На картинке ниже мы видим, что шпион KGB после произведённых действий в платформе маскировщика Mask S.W.B ничего не смог зафиксировать.

Программа-маскировщик прячет действия пользователя от всех существующих на данный момент шпионов. С её помощью вы можете обнаружить и уничтожить компьютерных шпионов, работающих на уровне системных драйверов ядра и незаметных для программ-антивирусов.

Скачайте программу антишпион - маскировщик Mask S.W.B и проверьте - осуществляется ли за вами слежка при помощи KGB spyВас порой приводит в ужас мысль о том, что Ваш ребенок целый день не отходит от своего компьютера, но при этом Вы никак не можете контролировать этот процесс!

Или в последнее время Вам стало казаться, что Ваш любимый человек что-то скрывает от Вас? В его аське не хранится ни одного сообщения, все файлы из компьютера были перекинуты на флешку, в Интернете он работает только тогда, когда Вас нет рядом!

Продажи вашей фирмы упали на 50% и лучший менеджер стал себя иногда неадекватно вести? Когда вы входите, он что то судорожно нажимает на клавиатуре!

Вы не можете понять, что происходит. Мы не предлагаем Вам шпионить за ребенком, любимым или сотрудником - мы предлагаем Вам надежного помощника в получении необходимой информации - клавиатурный шпион KGB Spy. KGB Spy разгадает все секреты!

Принцип действия «клавиатурного шпиона»

«Как он работает?» - с удивлением скажете Вы, когда получите письмо с подробным отчетом о работе пользователя на компьютере от KGB Spy на свой электронный ящик. KGB Spy справляется со своими обязанностями даже лучше чем знаменитый агент 007 Джеймс Бонд.

Функциональные возможности программы позволяют Вам установить невидимый режим работы KGB Spy, так что никто и не догадается, что за ним следит самый настоящий "клавиатурный шпион". KGB Spy незаметно следит за работой компьютера: записывает вводимую с клавиатуры информацию, данные из буфера обмена, проводит мониторинг посещенных сайтов.

Собранная в ходе мониторинга информация сохраняется в базу данных, к которой только вы имеете доступ. Вы можете получить на свой электронный ящик письмо с подробной информацией о том, кто, когда и что делал на компьютере. Вам просто нужно будет время от времени заглядывать в свою почту.

Возможности Шпиона КГБ

Удобный и понятный интерфейс

Мы постарались сделать интерфейс KGB Spy максимально удобным и понятным всем, даже начинающим компьютерным пользователям.

Перехват нажатых клавиш на клавиатуре

KGB Spy сохраняет в лог все клавиши, которые нажимает пользователь на клавиатуре.

Запись снимков экрана (скриншотов)

KGB Spy записывает не только вводимую с клавиатуры информацию и данные из буфера обмена, но также делает снимки экрана (скриншоты).

Перехват ICQ, Qip, Mail.ru Agent и др.

KGB Spy перехватит все сообщения в самых распространенных программах обмена мгновенными сообщениями, такими как Icq, Miranda, Qip, Yahoo! Messenger, Windows Live Messenger, Skype 3, Google Talk.

Мониторинг буфера обмена

Одной из основных функциональных возможностей программы является наблюдение за содержанием информации в буфере обмена, с которым работает каждый без исключения пользователь компьютера.

Мониторинг посещенных веб-сайтов

Сохранить банковский счет фирмы в положительном балансе, а Интернет-трафик в умеренном размере - разве это не мечта любого руководителя фирмы? Сделайте мечту реальностью с помощью KGB Spy, который даст полный отчет обо всех посещаемых пользователем сайтах. Кстати, это также и решение проблемы для родителей, которые переживают за содержание полученной из Интернета информации их чадом.

Видимый/невидимый режим работы

Программа имеет два режима работы: видимый и невидимый. Причем если Вы выберите невидимый режим, то пользователи не заметят работы KGB Spy.

Мониторинг запуска и закрытия программ

Каждый компьютер кроме установленной на нем операционной системы также имеет в своем арсенале достаточное количество программ, необходимых в работе. KGB Keylogger следит за запуском и закрытием программ. Эта функция может пригодиться как для выяснения причин каких-либо технических неполадок, так и для определения своевременности или несвоевременности использования того или иного программного приложения.

Отслеживание включения/выключения/перезагрузки компьютера

В XXI веке компьютер стал неотъемлемой частью жизни и работы любого человека. Но в каждом механизме есть инструменты, контролировать функционирование которых очень сложно. KGB Spy отслеживает включение/выключение/перезагрузку компьютера и позволяет максимально оперативно следить за происходящими с машиной/машинами событиями.

Полная мультипользовательская поддержка

Неважно сколько в вашей системе пользователей. KGB Spy может следить за отдельными, например, детьми или всеми.

Уведомления на электронный ящик о наборе запрещенных слов

Если пользователь наберет сигнальное (запрещенное), то KGB Spy пометит эту запись в логе специальной меткой или отправит вам уведомление по электронной почте.

ПОЛЬЗОВАТЕЛЬ И ОПЕРАТОР ИНФОРМАЦИОННОЙ СИСТЕМЫ

При определении наличия или отсутствия санкции на действия с информацией в информационной системе важно четко понимать разницу между понятиями «пользователь» (программы или ЭВМ) и «оператор информационной системы». Понятие «пользователь» - общеупотребительное, используемое во многих сферах человеческой деятельности (существуют понятия «пользователь имуществом», «пользователь животным миром», «недропользователь», «пользователь произведения», «пользователь услугами связи», «пользователь ЭВМ» и др.), а понятие «оператор информационной системы» - специальное юридическое, определенное в законе и не требующее трактовки.

Попробуем сперва разобраться с пользователем. В толковом словаре русского языка Ушакова говорится, что пользователь - «лицо, у которого находится в пользовании, в эксплуатации какое-нибудь имущество» , то есть, с одной стороны, под пользователем можно понимать лицо, использующее компьютер. Вместе с тем, в соответствии со ст. 1280 ГК , пользователь - «лицо, правомерно владеющее экземпляром программы для ЭВМ или экземпляром базы данных», Таким образом, словом «пользователь» можно определять и владельца экземпляра программы или базы данных. Какое же из этих двух понятий относится к нашему случаю? Поскольку неправомерный доступ к информации и создание вредоносных программ следует рассматривать только в контексте отношений с информацией (а не отношений с объектами интеллектуальной собственности), вывод однозначен - в нашем случае необходимо руководствоваться трактовкой словаря Ушакова. Следовательно, в контексте 28-й главы Уголовного кодекса пользователь - любое лицо, которое пользуется компьютером.

Теперь вернемся к оператору информационной системы. Согласно определению, данному в статье 2 ФЗ «Об информации...» , «оператор информационной системы - гражданин или юридическое лицо, осуществляющие деятельность по эксплуатации информационной системы, в том числе по обработке информации, содержащейся в ее базах данных». Если ограничиться только этим определением, можно сделать неверный вывод. что «пользователь» и «оператор информационной системы» - одно и то же. Однако в ч. 2 ст. 13 этого же закона указано: «если иное не установлено федеральными законами, оператором информационной системы является собственник используемых дпя обработки содержащейся в базах данных информации технических средств, который правомерно пользуется такими базами данных, или лицо, с которым этот собственник заключил договор об эксплуатации информационной системы». То есть речь идет не о всяком пользователе, а либо о собственнике компьютерной техники, либо о лице, которого собственник нанял для управления этой техникой. Таким образом, как, например, член семьи собственника домашнего компьютера, так и сотрудник фирмы, работающий на корпоративной технике, будучи пользователем компьютера, не является оператором информационной системы. Поэтому нельзя говорить о том, что у такого пользователя необходимо получать санкцию на доступ к информации - у него просто нет прав, чтобы давать подобную санкцию. А вот у хозяина домашнего компьютера или у директора компании, владеющей вычислительной техникой, такие права есть, что недвусмысленно указано в законе. Соответственно, если доступ к информации санкционирован оператором информационной системы, то хочет рядовой пользователь или не хочет, чтобы этот доступ осуществлялся, это никого не волнует - оператор информационной системы реализует свое законное право.

Главным выводом из расписанной выше разницы является вот что. Считать доступ к информации без санкции пользователя, но при наличии санкции оператора информационной системы (что на техническом уровне реализуется при помощи пароля администратора) неправомерным, а программу, которая такой доступ реализует, вредоносной, никак нельзя.

Если рядовой пользователь хранит в информационной системе работодателя (или родственника либо знакомого) свою собственную информацию, то он, как ее обладатель, формально имеет право разрешать или запрещать к ней доступ. Однако, как следует из закона и практики, разрешение или запрет «технического доступа» к информации, хранящейся в информационной системе, контролирует ее оператор, а обладатель информации вмешиваться в управление информационной системой не вправе.

В итоге получается следующее. Если у рядового пользователя, как у обладателя собственной информации, есть договор с оператором информационной системы и этим договором предусмотрено, что пользователь вправе хранить в чужой информационной системе собственную информацию, а оператор информационной системы обязуется принимать меры к ее защите от несанкционированных действий, то в конце концов санкцию на доступ к информации в информационной системе все равно дает ее оператор (по предваритепьному согласованию с обладателем информации). Если же такого, договора нет, то своими действиями по внесению информации в чужую информационную систему пользователь фактически предоставляет доступ к ней оператору информационной системы, что делает последнего ее законным обладателем. Из чего опять-таки следует, что определять режим «технического доступа» к информационной системе будет ее оператор.

В нашей библиотеке примеров обнаружения и обезвреживания шпионских программ накопилось уже достаточно много статей, и мы решили классифицировать этот материал.

В основу классификации положена субъективная оценка технических специалистов нашей тестовой лаборатории. Поскольку мы планируем и в дальнейшем тестировать популярные шпионские программы, полагаем, что эта классификация поможет пользователям маскировщика COVERT и посетителям нашего сайта лучше представлять место каждой шпионской программы в мозаике современных угроз.

Каждому шпиону мы даем три оценки:

Первая — дизайн и функциональность

. Чем выше бал, тем больше возможностей дает программа для кражи данных и слежения за пользователем.

Вторая — скрытности внутри системы

. Насколько сложно его можно обнаружить на компьютере. Чем выше бал – тем лучше программа себя скрывает.

Третья — оценивает защиту шпиона от антишпионов и сложность его нейтрализации

. Чем выше бал, тем старательнее цепляется за свое существование на компьютере программа и тем больше нужно предпринять шагов к ее полному удалению. Некоторые программы нельзя удалить простым стиранием с диска папки с файлами.

— RLM: 5 / 5 / 4

Шпион VkurSe для скрытного мониторинга всех действий пользователя на компьютере и отправки собранных данных на специальный сервер. Предоставляет возможность скрытого наблюдения за компьютером онлайн, создаёт скриншоты экрана, перехватывает клавиатурный ввод, буфер обмена и мн др.

— RLM: 1 / 1 / 0

Windows Spy Keylogger является достаточно классическим примером клавиатурного шпиона – снимает весь ввод с клавиатуры и сохраняет в лог файлах. Имеет невидимый режим, практически не потребляет ресурсов операционной системы, прост в установке и может быть установлен на компьютер без прав администратора.

— RLM: 3 / 6 / 1

Spytector работает скрытно на компьютере, сохраняет пароли, которые вводились в браузерах и мессенджерах Internet Explorer, Google Chrome, Opera, FireFox, Safari, Outlook, GoogleTalk, Windows Live Messenger и других приложениях. Кейлоггер может перехватывать целые чаты в популярных мессенджерах - MSN Messenger, Yahoo Messenger, ICQ, AIM. Перехваченную информацию Spytector Keylogger шифрует и отправляет по электронной почте или на FTP сервер.

— RLM: 8 / 3 / 2

JETLOGGER позволяет осуществлять мониторинг активности пользователя за компьютером, собирает информацию о запущенных программах, посещаемых сайтах и использованных комбинациях клавиш, структурирует полученные данные и отображает их в виде диаграмм и графиков. Можно включить автоматическое создание скриншотов экрана через определенные промежутки времени. Скрывает факт сбора информации об активности на устройстве.

— RLM: 4 / 0 / 1

Yaware.TimeTracker - система учета рабочего времени и оценки эффективности работы сотрудников за компьютером.

— RLM: 5 / 2 / 3

Award Keylogger является достаточно популярной шпионской программой, которая описана на многих сайтах как мощный инструмент слежения в реальном режиме времени с богатой функциональностью. Но мы не смогли увидеть всю перечисленную функциональность, хотя тестировали последнюю полнофункциональную версию. Программа оказалась ненамного лучше среднестатистического шпиона.

— RLM: 5 / 0 / 0

Real Spy Monitor предназначена для слежения за активностью на компьютере и позволяет сохранять сведения о запускаемых программах, открываемых файлах и окнах, делать снимки экрана, следить за тем, какие сайты посещаются пользователями, перехватывать и сохранять клавиатурный ввод.

— RLM: 5 / 1 / 1

LightLogger – обладает достаточно стандартным набором функций – отслеживает посещаемые вебсайты, делает снимки экрана с заданной частотой, перехватывает клавиатурный ввод в приложениях, браузерах и электронной почте, запоминает все запущенные программы, копирует содержимое системного буфера.

— RLM: 7 / 1 / 0

REFOG Personal Monitor обеспечит полный контроль над системой, записывает в журнал любые нажатия клавиш. Кроме этого, он периодически делает скриншоты, для того чтобы наблюдатель имел полную картину о происходящем на компьютере. Все отчеты передаются на указанную электронную почту. Работа шпиона не заметна на компьютере: он ничем не выдает себя и потребляет очень мало ресурсов системы.

— RLM: 5 / 3 / 3

TheRat может быть установлен на компьютер методом социальной инженерии. Помимо традиционных функций клавиатурного шпиона, программа может отслеживать действия в окнах приложений и реагировать на слова, а также делать скриншоты экрана при каждом нажатии на клавишу Enter. Особенностью кейлогера является работа по принципу бестелесных вирусов.

— RLM: 6 / 2 / 1

Snitch собирает данные об активности пользователи и передает их на свой сервер, с которого они уже поступают в модуль контроля и отображаются в его интерфейсе.

— RLM: 2 / 0 / 0

Hide Trace является типичным представителем скриншоттеров, который ведет наблюдение за действиями пользователя, создавая детальный отчёт открытых окон, делая снимками экрана.

— RLM: 6 / 8 / 6

WebWatcher записывает всю активность, происходящую на ПК: электронные письма, сообщения мессенджеров, информацию о посещенных сайтах, активность в сетях Facebook/MySpace и все, что пользователь печатает в реальном времени. Снимает скриншоты экрана и отслеживает все поисковые запросы. Вся собранная информация отправляется на специальные серверы, на которых наблюдатель может ознакомиться с результатами слежки дистанционно.

— RLM: 6 / 0 / 2

DameWare Mini Remote Control Server дает возможность подключения и управления удаленными машинами через интернет или локальную сеть. Может скрытно, незаметно для наблюдаемого, контролировать все его действий.

— RLM: 7 / 2 / 2

Kickidler — Программа имеет неплохую функциональность, но легко обнаруживается и удаляется. Есть функция блокировки входа в защищенную платформу COVERT, которая легко обходится средствами маскировщика.

— RLM: 3 / 1 / 0

Total Spy — интерфейс предельно прост, программа имеет небольшой размер и не влияет на производительность системы. Но и функциональность в программе только базовая.

— RLM: 7 / 8 / 5

PC Pandora — скрывается в системе и контролирует весь компьютер и Интернет-трафик. Делает снимки экрана, получает клавиатурный ввод, действия на посещенных веб-сайтах, электронную почту, мгновенные сообщения мессенджеров и ещё много другой информации собирает о работе пользователя. У программы нет папки, в которой она хранит свои данные. Всё загружается в операционную систему, и каждая новая установка на один и тот же или другой компьютер производиться с новыми названиями файлов.

— RLM: 5 / 7 / 4

Micro Keylogger — хорошо скрывающаяся шпионская программа, которую не видно в меню Пуск, в панели задач, панели управления-программами, списке процессов, списке запуска Msconfig и в других местах компьютера, где есть возможность отслеживать работающие приложения. Она не подает признаков присутствия и не влияют на производительность системы, скрытно отправляет отчет на электронную почту или FTP сервер. Ее активность ведется через библиотеки DLL.

— RLM: 4 / 0 / 0

Expert Home — многофункциональная программа для скрытого наблюдения и детальной записи всех действий, производимых на компьютере с функцией удаленного слежения, которая позволяет просматривать отчеты и скриншоты в любом месте, с любого устройства, при наличии доступа в интернет.

— RLM: 7/ 0 / 0

Производит мониторинг удаленного компьютера в режиме реального времени, делает снимки пользователя с вебкамеры компьютера, записывает звуки в помещении, где установлен компьютер, просматривает файловую систему, удаленно загружает файлы, просматривает и удаляет процессы системы, и другие стандартные для шпионской программы функции.

— RLM: 5 / 1 / 1

System Surveillance Pro предоставляет все необходимое для наблюдения за ПК в скрытом режиме. Утилита регистрирует ввод текста, мгновенные сообщения, используемые приложения и посещаемые сайты, а также делает скриншоты с указанным интервалом времени или по событию.

RLM: 3 / 0 / 0

KidLogger PRO , это кейлоггер с открытым исходным кодом, который умеет записывать звук с микрофона, делать скриншоты. Доставка логов/скриншотов возможна на почту, либо на сайт производителя, где их уже можно будет посмотреть. Также может просто хранить логи со скриншотами локально.

— RLM: 7 / 0 / 0

Remote Manipulator System — удаленное наблюдение и управление, позволяет подключиться к удаленному компьютеру и управлять им, как если бы Вы сидели непосредственно перед его экраном.

— RLM: 6 / 2 / 1

Шпион NeoSpy – программа для слежения за компьютером, позволяет вести скрытый мониторинг за системой. Отслеживает все действия, производимые пользователям на экране монитора, через сеть Интернет с компьютера, смартфона и планшета.

— RLM: 6/5/3

SoftActivity Кейлоггер отслеживает и записывает все действия пользователя на компьютере.

Работает скрытно и незаметно даже для подкованных пользователей, ни один процесс в диспетчере задач, никаких файлов нельзя увидеть в системе.

Утилита конфигурации и возможность деинсталляции защищены паролем.

— RLM: 4 / 1 / 0

Snooper – аудио шпион предназначенный для записи звуков, которые улавливает подключенный к компьютеру микрофон, в режиме записи не отображается в трее, не виден в списке процессов в диспетчере задач Windows. До тех пор, пока микрофон не фиксирует звуков, шпион пребывает в спящем режиме.

— RLM 5/0/0

The Best KeyLogger — программа, которая предоставляет возможность иметь всегда полный контроль над компьютером.

Программа позволяет прочитать всю историю действий на вашем компьютере в ваше отсутствие.

С помощью этой программы вы сможете просматривать логи общения в чатах, а также почту и увидеть на каких сайтах побывал пользователь.

— RLM: 5 / 1 / 1

SpyAgent — программа для полного контроля над действиями пользователя. Проводит мониторинг работы системы, включая запись нажатий клавиш, запускаемые программы, открываемые файлы и многое другое. Позволяет фиксировать всю онлайн активность — FTP, HTTP, POP3, Chat и другие TCP/UDP связи, в том числе посещенные веб-сайты. Делает снимки с экрана, отправляет собранные данные на указанный e-mail, есть возможность удаленного управления программой.

— RLM: 6 / 2 / 0

Ardamax Keylogger — делает снимки экрана, перехватывает буфера обмена и нажатия клавиш на клавиатуре. В шпионе есть скрытый режим и он не виден в диспетчере задач. Программа создаёт лог всех действий для последующего анализа.

— RLM: 8 / 1 / 0

Spyrix Personal Monitor позволяет вести скрытый контроль за любой активностью на компьютере — в социальных сетях (ВКонтакте, Одноклассники, Фейсбук и т.д.), общение в чатах и электронной почте, посещение сайтов и запросы в поисковых системах (Яндекс, Google). Шпион Spyrix Personal Monitor предназначен для централизованного мониторинга всей деятельности пользователей.

— RLM: 2 / 6 / 6

All In One Keylogger регистрирует все нажатия клавиш, включая специфические символы языка, разговоры и сообщения разговоров, пароли, электронную почту, информацию буфера обмена, звуки микрофона, скриншоты, активности в Интернете. Шпион не отображается в запущенных процессах.

— RLM: 8 / 6 / 7

Mipko Personal Monitor — отслеживает активность на компьютере, следит за тем, какие сайты посещаются в Интернете, сохраняет на жесткий диск все действия пользователей — нажатые клавиши, посещенные сайты, запуск приложений, скриншоты экрана. При работе в скрытом режиме не видна стандартными средствами системы и не отображается в списке процессов. Работает абсолютно незаметно, как невидимка, дружит с антивирусами и в 95% случаев остается не обнаруженной.

— RLM: 3 / 1 / 0

Free Keylogger Remote способен перехватывать нажатия клавиш и скопированный текст из любых приложений. Также он может записывать названия запущенных приложений, посещенные веб-сайты, делать снимки экрана через заданный промежуток времени. Шпион действует в невидимом режиме и к не нельзя получить доступ. Есть функция удаленного мониторинга и отправки ежедневных отчетов на электронную почту.

— RLM: 7 / 1 / 0

SpyGo — программный комплекс для скрытого мониторинга и отслеживания активности пользователей за компьютером. Управляется удаленно и позволяет вести наблюдение в режиме реального времени. Работает в скрытом режиме и остается невидим в процессе мониторинга.

— RLM: 3 / 1 / 0

Скрытый агент Actual Spy способен вести наблюдение за всеми событиями, происходящими в системе: перехватывать все нажатия клавиш, определяя регистр и русскую раскладку, делать снимки экрана (скриншоты), запоминать запуск и закрытие программ, следить за содержимым буфера обмена, фиксировать соединения с Интернет, регистрировать посещенные сайты и многое другое.

— RLM: 5 / 1 / 1

Elite Keylogger — предназначен для ведения тайного мониторинга всех типов пользовательской активности. В возможности кейлоггера входит отслеживание всех типов переписки от ICQ до e-mail, посещенных пользователями веб-сайтов, набранных паролей и используемых программ. Шпион генерирует снимки рабочего экрана пользователя. Может высылать отчет о действиях пользователей на электронный ящик через определенный фиксированный промежуток времени.

— RLM: 6 / 0 / 2

С помощью утилиты Power Spy можно снимать через определенные промежутки времени скриншоты с экрана, записывать нажатия клавиатуры, посещенные страницы Интернет. Также можно просмотреть почтовые сообщения, прочитанные при помощи Microsoft Outlook и Microsoft Outlook Express и документы, открытые в Word и Notepad. Программа по заданным параметрам отсылает отчет на E-mail или записывает в скрытый лог-файл.

— RLM: 6 / 5 / 5

Программный комплекс СТАХ@НОВЕЦ предназначен для слежения за компьютерной сетью предприятия. Она дает полную информацию о каждом сотруднике. Наблюдение за персоналом компании может осуществляться в абсолютно скрытом режиме.

— RLM: 6 / 0 / 3

StaffCop осуществляет мониторинг запущенных программ, приложений и веб-сайтов на рабочих ПК. Выполняет перехват сообщений в ICQ, Skype, e-mail и других мессенджерах. Делает снимки экрана монитора, записывает нажатие клавиш и многое другое, входящее в понятие «контроль компьютера».

(КГБ) — RLM: 7 / 1 / 0

KGB SPY – одна из самых популярных программ, разработанных для шпионажа за пользователями персональных компьютеров. Она перехватывает и сохраняет на жестком диске подробный лог действий пользователя, делает скриншоты экрана, фиксирует запуск ПО и т.д.

— RLM: 1 / 1 / 0

Punto Switcher, предназначена для смены раскладок клавиатуры в автоматическом режиме на компьютере. В то же время ее можно использовать в качестве клавиатурного шпиона, если произвести определенные изменения настроек.