Հասարակության տեղեկատվական անվտանգությունն ապահովելու համար տվյալների կոդավորման մեխանիզմներն են տեղեկատվության ծածկագրային պաշտպանությունգաղտնագրման կոդավորման միջոցով:

Տեղեկատվության պաշտպանության կրիպտոգրաֆիկ մեթոդներն օգտագործվում են տեղեկատվության մշակման, պահպանման և փոխանցման համար լրատվամիջոցների և հաղորդակցման ցանցերի միջոցով:

Հեռավոր հեռավորությունների վրա տվյալների փոխանցման ժամանակ տեղեկատվության կրիպտոգրաֆիկ պաշտպանությունը գաղտնագրման միակ հուսալի մեթոդն է:

Կրիպտոգրաֆիան գիտություն է, որն ուսումնասիրում և նկարագրում է տվյալների տեղեկատվական անվտանգության մոդելը։ Գաղտնագրությունը լուծումներ է բացում ցանցի անվտանգության բազմաթիվ խնդիրների համար՝ նույնականացում, գաղտնիություն, ամբողջականություն և փոխազդող մասնակիցների վերահսկում:

«Գաղտնագրում» տերմինը նշանակում է տվյալների փոխակերպում այնպիսի ձևի, որը ընթեռնելի չէ մարդկանց և ծրագրային համակարգերի համար՝ առանց կոդավորման-գաղտնագրման բանալի: Տեղեկատվական անվտանգության ծածկագրային մեթոդները ապահովում են տեղեկատվական անվտանգության միջոցներ, ուստի այն տեղեկատվական անվտանգության հայեցակարգի մի մասն է:

Տեղեկատվական անվտանգության նպատակներն ի վերջո հանգում են տեղեկատվության գաղտնիության ապահովմանը և համակարգչային համակարգերում տեղեկատվության պաշտպանությանը՝ համակարգի օգտագործողների միջև ցանցի միջոցով տեղեկատվության փոխանցման գործընթացում:

Գաղտնի տեղեկատվության պաշտպանությունը՝ հիմնված գաղտնագրական տեղեկատվության պաշտպանության վրա, գաղտնագրում է տվյալները՝ օգտագործելով շրջելի փոխակերպումների ընտանիքը, որոնցից յուրաքանչյուրը նկարագրվում է «բանալին» կոչվող պարամետրով և կարգով, որը որոշում է յուրաքանչյուր փոխակերպման կիրառման հերթականությունը:

Տեղեկատվության պաշտպանության կրիպտոգրաֆիկ մեթոդի կարևորագույն բաղադրիչը բանալին է, որը պատասխանատու է փոխակերպման և դրա կատարման կարգի ընտրության համար։ Բանալին նիշերի որոշակի հաջորդականությունն է, որը կարգավորում է ծածկագրման տեղեկատվության պաշտպանության համակարգի կոդավորման և վերծանման ալգորիթմը: Յուրաքանչյուր նման փոխակերպում եզակիորեն որոշվում է բանալիով, որը սահմանում է գաղտնագրման ալգորիթմ, որն ապահովում է տեղեկատվական պաշտպանությունը և տեղեկատվական համակարգի տեղեկատվական անվտանգությունը:

Կրիպտոգրաֆիկ տեղեկատվության պաշտպանության նույն ալգորիթմը կարող է գործել տարբեր ռեժիմներով, որոնցից յուրաքանչյուրն ունի որոշակի առավելություններ և թերություններ, որոնք ազդում են Ռուսաստանի տեղեկատվական անվտանգության և տեղեկատվական անվտանգության գործիքների հուսալիության վրա:

Սիմետրիկ կամ գաղտնի ծածկագրման մեթոդիկա.

Այս մեթոդաբանության մեջ ստացողի և ուղարկողի կողմից տեղեկատվության պաշտպանության, կոդավորման և գաղտնազերծման տեխնիկական միջոցները օգտագործում են նույն բանալին, որը նախկինում համաձայնեցված էր նույնիսկ նախքան գաղտնագրային ինժեներական տեղեկատվության պաշտպանության օգտագործումը:

Այն դեպքում, երբ բանալին չի վնասվել, ապակոդավորման գործընթացը ավտոմատ կերպով կհաստատի հաղորդագրության հեղինակին, քանի որ միայն նա ունի հաղորդագրությունը վերծանելու բանալին:

Այսպիսով, գաղտնագրությամբ տեղեկատվության պաշտպանության ծրագրերը ենթադրում են, որ հաղորդագրության ուղարկողը և հասցեատերը միակ անձինք են, ովքեր կարող են իմանալ բանալին, և դրա փոխզիջումը կազդի տեղեկատվական համակարգի միայն այս երկու օգտագործողների փոխազդեցության վրա:

Կազմակերպչական տեղեկատվության պաշտպանության խնդիրը այս դեպքում ակտուալ կլինի ցանկացած կրիպտոհամակարգի համար, որը փորձում է հասնել տեղեկատվությունը պաշտպանելու կամ ինտերնետում տեղեկատվությունը պաշտպանելու նպատակին, քանի որ սիմետրիկ բանալիները պետք է ապահով բաշխվեն օգտվողների միջև, այսինքն՝ անհրաժեշտ է, որ տեղեկատվությունը պաշտպանությունը համակարգչային ցանցերում, որտեղ փոխանցվում են բանալիներ, բարձր մակարդակի վրա էր։

Ցանկացած սիմետրիկ գաղտնագրման ալգորիթմ ապարատային-ծրագրային տեղեկատվական անվտանգության կրիպտոհամակարգի օգտագործում է կարճ ստեղներ և շատ արագ կատարում կոդավորումը, չնայած մեծ քանակությամբ տվյալների, ինչը բավարարում է տեղեկատվության պաշտպանության նպատակը:

Cryptosystem-ի վրա հիմնված համակարգչային տեղեկատվական անվտանգության գործիքները պետք է օգտագործեն սիմետրիկ հիմնական համակարգեր հետևյալ հաջորդականությամբ.

· Տեղեկատվական անվտանգության աշխատանքը սկսվում է նրանից, որ, նախ, տեղեկատվության պաշտպանությունը ստեղծում, բաշխում և պահպանում է կազմակերպչական տեղեկատվության պաշտպանության սիմետրիկ բանալին.

· Այնուհետև տեղեկատվական անվտանգության մասնագետը կամ համակարգչային ցանցերում տեղեկատվական անվտանգության համակարգի ուղարկողը ստեղծում է էլեկտրոնային ստորագրություն՝ օգտագործելով տեքստի հեշ ֆունկցիան և տեքստին ավելացնելով ստացված հեշ տողը, որը պետք է ապահով կերպով փոխանցվի տեղեկատվական անվտանգության կազմակերպությանը.

· Համաձայն տեղեկատվական անվտանգության դոկտրինի, ուղարկողը օգտագործում է արագ սիմետրիկ գաղտնագրման ալգորիթմ գաղտնագրային տեղեկատվության անվտանգության գործիքում՝ հաղորդագրության փաթեթի սիմետրիկ բանալիով և էլեկտրոնային ստորագրությամբ, որը նույնականացնում է գաղտնագրային տեղեկատվության անվտանգության գործիքի կոդավորման համակարգի օգտատիրոջը։ ;

· Կոդավորված հաղորդագրությունը կարող է ապահով կերպով փոխանցվել նույնիսկ անապահով կապի ուղիներով, թեև ավելի լավ է դա անել որպես տեղեկատվական անվտանգության աշխատանքի մաս: Բայց սիմետրիկ բանալին պետք է առանց ձախողման փոխանցվի (ըստ տեղեկատվական անվտանգության դոկտրինի) հաղորդակցման ուղիներով ծրագրային ապահովման և ապարատային տեղեկատվության պաշտպանության շրջանակներում.

· Տեղեկատվական անվտանգության համակարգում տեղեկատվական անվտանգության ողջ պատմության ընթացքում, տեղեկատվական անվտանգության դոկտրինի համաձայն, ստացողը օգտագործում է նույն սիմետրիկ ալգորիթմը փաթեթը վերծանելու համար և նույն սիմետրիկ բանալին, ինչը հնարավորություն է տալիս վերականգնել սկզբնական հաղորդագրության տեքստը: և տեղեկատվական անվտանգության համակարգում վերծանել ուղարկողի էլեկտրոնային ստորագրությունը.

· Տեղեկատվական անվտանգության համակարգում ստացողն այժմ պետք է տարանջատի էլեկտրոնային ստորագրությունը հաղորդագրության տեքստից;

· Այժմ ստացողը համեմատում է նախկինում և այժմ ստացված էլեկտրոնային ստորագրությունները՝ ստուգելու հաղորդագրության ամբողջականությունը և դրանում աղավաղված տվյալների բացակայությունը, ինչը տեղեկատվական անվտանգության ոլորտում կոչվում է տվյալների փոխանցման ամբողջականություն:

Բաց ասիմետրիկ մեթոդաբանություն տեղեկատվական անվտանգության համար:

Իմանալով տեղեկատվության պաշտպանության պատմությունը՝ կարելի է հասկանալ, որ այս մեթոդաբանության մեջ գաղտնագրման և ապակոդավորման բանալիները տարբեր են, թեև դրանք ստեղծվում են միասին։ Տեղեկատվական անվտանգության նման համակարգում մի բանալի բաշխվում է հրապարակայնորեն, իսկ մյուսը փոխանցվում է գաղտնի, քանի որ մեկ բանալիով գաղտնագրված տվյալները կարող են վերծանվել միայն մյուսով:

Տեղեկատվության պաշտպանության բոլոր ասիմետրիկ կրիպտոգրաֆիկ միջոցները հանդիսանում են տեղեկատվական անվտանգության ոլորտում գործող կոտրիչի հարձակումների թիրախ՝ բանալիների ուղղակի թվարկումով: Հետևաբար, անձի տեղեկատվական անվտանգության կամ տեղեկատվական հոգեբանական անվտանգության դեպքում երկար ստեղները օգտագործվում են բանալիների թվարկման գործընթացն այնպիսի երկարատև գործընթաց դարձնելու համար, որ տեղեկատվական անվտանգության համակարգը կոտրելը կկորցնի իմաստը:

Բացարձակապես գաղտնիք չէ նույնիսկ տեղեկատվության փոխարժեքի պաշտպանություն անողների համար, որ ասիմետրիկ գաղտնագրման ալգորիթմների դանդաղությունից խուսափելու համար յուրաքանչյուր հաղորդագրության համար ստեղծվում է ժամանակավոր սիմետրիկ բանալի, այնուհետև միայն այն գաղտնագրվում է ասիմետրիկ ալգորիթմներով։

Տեղեկատվական հոգեբանական անվտանգության և անձի տեղեկատվական անվտանգության համակարգերը ասիմետրիկ բանալիների օգտագործման համար օգտագործում են հետևյալ ընթացակարգը.

· Տեղեկատվական անվտանգության ոլորտում ստեղծվում և հրապարակայնորեն բաշխվում են ասիմետրիկ հանրային բանալիներ: Անհատի տեղեկատվական անվտանգության համակարգում գաղտնի ասիմետրիկ բանալին ուղարկվում է իր տիրոջը, իսկ հանրային ասիմետրիկ բանալին պահվում է տվյալների բազայում և կառավարվում է տեղեկատվական անվտանգության համակարգի վկայական տրամադրող կենտրոնի կողմից, որը վերահսկվում է տեղեկատվական անվտանգության մասնագետի կողմից: . Այնուհետև, տեղեկատվական անվտանգությունը, որը հնարավոր չէ անվճար ներբեռնել որևէ տեղ, ենթադրում է, որ երկու օգտվողներն էլ պետք է վստահեն, որ տեղեկատվական անվտանգության նման համակարգը ապահով կերպով ստեղծում, կառավարում և բաշխում է բանալիներ, որոնք օգտագործվում են տեղեկատվության պաշտպանության ողջ կազմակերպության կողմից: Ավելին, եթե տեղեկատվության պաշտպանության յուրաքանչյուր փուլում, տեղեկատվության պաշտպանության հիմունքների համաձայն, յուրաքանչյուր քայլ կատարվում է տարբեր անձանց կողմից, ապա գաղտնի հաղորդագրություն ստացողը պետք է հավատա, որ բանալիների ստեղծողը ոչնչացրել է դրանց պատճենը և չի տրամադրել. այս բանալիները մեկ ուրիշին, որպեսզի ինչ-որ մեկը դեռ կարողանա ներբեռնել տեղեկատվության պաշտպանության գործիքների համակարգում փոխանցված տեղեկատվության պաշտպանությունը: Այսպես է աշխատում ցանկացած տեղեկատվական անվտանգության մասնագետ։

· Ավելին, տեղեկատվական անվտանգության հիմունքները նախատեսում են, որ տեքստի էլեկտրոնային ստորագրությունը ստեղծվի, և ստացված արժեքը կոդավորվի ասիմետրիկ ալգորիթմով: Այնուհետև նույն տեղեկատվական անվտանգության հիմունքները ենթադրում են, որ ուղարկողի գաղտնի բանալին պահվում է նիշերի տողում և այն ավելացվում է տեքստին, որը կփոխանցվի տեղեկատվական անվտանգության և տեղեկատվական անվտանգության համակարգում, քանի որ էլեկտրոնային ստորագրությունը տեղեկատվական անվտանգության և տեղեկատվական անվտանգության ոլորտում կարող է. ստեղծել էլեկտրոնային ստորագրություն!

· Այնուհետև տեղեկատվության պաշտպանության համակարգերը և միջոցները լուծում են նիստի բանալին ստացողին փոխանցելու խնդիրը։

· Հետագայում տեղեկատվական անվտանգության համակարգում ուղարկողը պետք է ստանա կազմակերպության վկայական տրամադրող մարմնի ասիմետրիկ հանրային բանալին և տեղեկատվական անվտանգության տեխնոլոգիաները: Տվյալ կազմակերպությունում և տեղեկատվական անվտանգության տեխնոլոգիաներում հանրային բանալու համար չգաղտնագրված հարցումների գաղտնալսումը կոտրիչներից ամենատարածված հարձակումն է: Այդ իսկ պատճառով տեղեկատվական անվտանգության կազմակերպման և տեխնոլոգիայի մեջ կարող է ներդրվել հանրային բանալու իսկությունը հաստատող վկայագրերի համակարգ։

Այսպիսով, կոդավորման ալգորիթմները ներառում են բանալիների օգտագործում, ինչը թույլ է տալիս 100%-ով պաշտպանել տվյալները այն օգտվողներից, ովքեր չգիտեն բանալին:

Տեղեկատվության պաշտպանություն տեղական ցանցերումև տեղեկատվության պաշտպանության տեխնոլոգիաները գաղտնիության հետ մեկտեղ անհրաժեշտ են տեղեկատվության պահպանման ամբողջականությունն ապահովելու համար: Այսինքն՝ տեղական ցանցերում տեղեկատվության պաշտպանությունը պետք է տվյալներ փոխանցի այնպես, որ տվյալները մնան անփոփոխ փոխանցման և պահպանման ընթացքում։

Որպեսզի տեղեկատվության տեղեկատվական անվտանգությունը ապահովի տվյալների պահպանման և փոխանցման ամբողջականությունը, անհրաժեշտ է մշակել գործիքներ, որոնք հայտնաբերում են սկզբնական տվյալների ցանկացած աղավաղում, որի համար ավելացվում է բնօրինակ տեղեկատվության ավելցուկը:

Տեղեկատվական անվտանգությունը Ռուսաստանում կրիպտոգրաֆիայի միջոցով լուծում է ամբողջականության հարցը՝ ավելացնելով ինչ-որ ստուգիչ գումար կամ ստուգման օրինակ՝ տվյալների ամբողջականությունը հաշվարկելու համար: Այսպիսով, տեղեկատվական անվտանգության մոդելը կրկին կրիպտոգրաֆիկ է` կախված բանալիներից: Համաձայն գաղտնագրության վրա հիմնված տեղեկատվական անվտանգության գնահատման՝ գաղտնի բանալիից տվյալները կարդալու ունակության կախվածությունը ամենահուսալի գործիքն է և նույնիսկ օգտագործվում է պետական տեղեկատվական անվտանգության համակարգերում։

Որպես կանոն, ձեռնարկության տեղեկատվական անվտանգության աուդիտը, օրինակ՝ բանկերի տեղեկատվական անվտանգությունը, հատուկ ուշադրություն է դարձնում խեղաթյուրված տեղեկատվության հաջող ներդրման հավանականությանը, իսկ տեղեկատվության կրիպտոգրաֆիկ պաշտպանությունը հնարավորություն է տալիս նվազեցնել այդ հավանականությունը չնչին: մակարդակ. Տեղեկատվական անվտանգության համանման ծառայությունն այս հավանականությունն անվանում է գաղտնագրի իմիտացիոն դիմադրության չափ, կամ գաղտնագրված տվյալների կարողությունը դիմակայելու հաքերի հարձակմանը:

Վիրուսներից կամ տնտեսական տեղեկատվության պաշտպանության համակարգերից տեղեկատվության պաշտպանությունը պետք է անպայմանորեն աջակցի օգտատերերի նույնականացմանը՝ համակարգի կարգավորվող օգտագործողին հայտնաբերելու և ներխուժողի մուտքը համակարգ կանխելու համար:

Տեղեկատվական փոխազդեցության բոլոր ոլորտներում օգտագործողի տվյալների իսկության ստուգումը և հաստատումը կարևոր անբաժանելի խնդիր է ցանկացած ստացված տեղեկատվության և ձեռնարկությունում տեղեկատվական անվտանգության համակարգի հուսալիության ապահովման համար:

Բանկերի տեղեկատվական անվտանգությունը հատկապես սուր է միմյանց հետ փոխգործակցող կողմերի անվստահության հարցում, որտեղ ԻՊ տեղեկատվական անվտանգության հայեցակարգը ներառում է ոչ միայն երրորդ կողմի արտաքին սպառնալիք, այլ նաև տեղեկատվական անվտանգության սպառնալիք (դասախոսություններ) օգտվողներից:

Թվային ստորագրություն

տեղեկատվական անվտանգության պաշտպանությունը չարտոնված է

Երբեմն IP օգտվողները ցանկանում են հրաժարվել նախկինում ընդունված պարտավորություններից և փորձել փոխել նախկինում ստեղծված տվյալները կամ փաստաթղթերը: Ռուսաստանի Դաշնության տեղեկատվական անվտանգության դոկտրինան դա հաշվի է առնում և դադարեցնում նման փորձերը։

Գաղտնի տեղեկատվության պաշտպանությունը մեկ բանալիով անհնար է այն իրավիճակում, երբ օգտվողներից մեկը չի վստահում մյուսին, քանի որ ուղարկողն այնուհետև կարող է հրաժարվել, որ հաղորդագրությունն ընդհանրապես փոխանցվել է: Ավելին, չնայած գաղտնի տեղեկատվության պաշտպանությանը, երկրորդ օգտվողը կարող է փոփոխել տվյալները և վերագրել հեղինակային իրավունքը համակարգի մեկ այլ օգտագործողի: Բնականաբար, ինչ էլ լինի տեղեկատվության ծրագրային պաշտպանությունը կամ տեղեկատվության ինժեներական պաշտպանությունը, այս վեճում ճշմարտությունը չի կարող հաստատվել:

Համակարգչային համակարգերում տեղեկատվության պաշտպանության նման համակարգում թվային ստորագրությունը համադարման է հեղինակության խնդրի համար: Թվային ստորագրությամբ համակարգչային համակարգերում տեղեկատվության պաշտպանությունը պարունակում է 2 ալգորիթմ՝ ստորագրությունը հաշվարկելու և այն ստուգելու համար։ Առաջին ալգորիթմը կարող է իրականացվել միայն հեղինակի կողմից, իսկ երկրորդը գտնվում է հանրային տիրույթում, որպեսզի բոլորը կարողանան ցանկացած պահի ստուգել թվային ստորագրության ճիշտությունը։

Այս հոդվածի գաղափարը ծնվել է, երբ EFSOL-ի մասնագետներին հանձնարարվել է վերլուծել ռեստորանային բիզնեսում տեղեկատվական անվտանգության ռիսկերը և միջոցներ մշակել դրանց հակազդելու համար: Էական ռիսկերից էր կառավարման տեղեկատվության առգրավման հնարավորությունը, իսկ հակաքայլերից մեկը՝ հաշվապահական տվյալների բազաների կոդավորումը։

Ես անմիջապես վերապահում կանեմ, որ բոլոր հնարավոր կրիպտո արտադրանքները կամ լուծումները, որոնք հիմնված են կոնկրետ հաշվապահական համակարգերի վրա, չի մտնում այս հոդվածի շրջանակում: Մեզ հետաքրքրում է միայն անձնական գաղտնագրման գործիքների համեմատական վերլուծությունը, որի համար մենք ընտրել ենք ամենահայտնի անվճար բաց կոդով լուծումը և մի քանի ամենաառաջարկվող առևտրային անալոգները: Թող անփորձ օգտատերերը չվախենան «բաց կոդով» արտահայտությունից, դա միայն նշանակում է, որ զարգացմամբ է զբաղվում էնտուզիաստների մի խումբ, ովքեր պատրաստ են ընդունել բոլոր նրանց, ովքեր ցանկանում են օգնել իրենց:

Ուրեմն ինչու՞ մենք այս մոտեցումն ընդունեցինք: Մոտիվացիան չափազանց պարզ է.

- Տարբեր ընկերություններ օգտագործում են իրենց հաշվապահական համակարգը, ուստի մենք ընտրում ենք գաղտնագրման գործիքներ, որոնք կապված չեն կոնկրետ հարթակի հետ՝ ունիվերսալ:

- Ավելի խելամիտ է օգտագործել անձնական կրիպտոպաշտպանությունը փոքր ձեռնարկություններում, որտեղ 1-5 օգտվող աշխատում է հաշվապահական ծրագրով: Խոշոր ընկերությունների համար կառավարման տեղեկատվության հեռացումը կհանգեցնի ավելի մեծ ֆինանսական կորուստների, հետևաբար անվտանգության լուծումները շատ ավելի թանկ կարժենան:

- Առևտրային տեղեկատվության գաղտնագրման բազմաթիվ ապրանքների վերլուծությունն անիմաստ է. բավական է գնահատել դրանցից մի քանիսը, որպեսզի ինքներդ ըմբռնեք գնի և ֆունկցիոնալության մասին:

Եկեք անցնենք ապրանքների համեմատությանը, ինչը հարմար է անել առանցքային աղյուսակի հիման վրա: Ես միտումնավոր բաց եմ թողել բազմաթիվ տեխնիկական մանրամասներ (օրինակ՝ ապարատային արագացման կամ բազմաթելերի աջակցություն, բազմաթիվ տրամաբանական կամ ֆիզիկական պրոցեսորներ), որոնք սովորական օգտագործողին գլխացավ են պատճառում: Եկեք անդրադառնանք միայն այն ֆունկցիոնալությանը, որից մենք իսկապես կարող ենք ընդգծել առավելությունները:

առանցքային աղյուսակ

| TrueCrypt | Գաղտնի սկավառակ | Զեկուրիոն Զդիսկ | |

| Վերջին տարբերակը վերանայման պահին | 7.1 ա | 4 | Տվյալներ չկան |

| Գին | Անվճար | 4240 ռուբից: 1 համակարգչի համար | 5250 ռուբից: 1 համակարգչի համար |

| Օպերացիոն համակարգ | Windows 7, Windows Vista, Windows XP, Windows Server 2003, Windows Server 2008: (32-bit և 64-bit); Windows Server 2008 R2; Windows 2000 SP4; Mac OS X 10.7 Lion (32-bit և 64-bit); Linux (32-բիթանոց և 64-բիթանոց, միջուկ 2.6 կամ համատեղելի) | Windows 7, Windows Vista, Windows XP: (32-bit և 64-bit) | Windows 98; Windows Me; Windows NT աշխատանքային կայան; Windows 2000 Professional; Windows XP; Windows Vista |

| Ներկառուցված կոդավորման ալգորիթմներ | AES Օձ Երկու ձուկ | Ոչ | Ոչ |

| Օգտագործելով գաղտնագրման մատակարարներ (CSP) | Ոչ | Microsoft Enhanced CSP. Triple DES և RC2 Secret Disk NG Crypto Pack՝ AES և Twofish; CryptoPro CSP, Signal-COM CSP կամ Vipnet CSP՝ ԳՕՍՏ 28147-89 | rc5, AES, KRYPTON CSP՝ ԳՕՍՏ 28147-89 |

| XTS կոդավորման ռեժիմ | Այո՛ | Ոչ | Ոչ |

| Կասկադային գաղտնագրում | AES-Twofish-Serpent; Օձ-AES; Serpent-Twofish-AES; Երկու ձկան օձ | Ոչ | Ոչ |

| Թափանցիկ գաղտնագրում | Այո՛ | Այո՛ | Այո՛ |

| Համակարգի բաժանման գաղտնագրում | Այո՛ | Այո՛ | Ոչ |

| Նույնականացում նախքան OS-ի բեռնումը | Գաղտնաբառ | Փին + նշան | Ոչ |

| Սկավառակի բաժանման կոդավորումը | Այո՛ | Այո՛ | Ոչ |

| Կոնտեյներային ֆայլերի ստեղծում | Այո՛ | Այո՛ | Այո՛ |

| Թաքնված միջնապատերի ստեղծում | Այո՛ | Ոչ | Ոչ |

| Թաքնված ՕՀ-ի ստեղծում | Այո՛ | Ոչ | Ոչ |

| Դյուրակիր սկավառակի գաղտնագրում | Այո՛ | Այո՛ | Այո՛ |

| Աշխատեք շարժական կրիչներով | Այո՛ | Ոչ | Ոչ |

| Ցանցային կապ | Այո՛ | Ոչ | Այո՛ |

| Multiplayer ռեժիմ | NTFS-ի միջոցով | Այո՛ | Այո՛ |

| Միայն գաղտնաբառով նույնականացում | Այո՛ | Ոչ | Ոչ |

| Բանալի ֆայլի նույնականացում | Այո՛ | Ոչ | Ոչ |

| Աջակցություն նշանների և խելացի քարտերի համար | Աջակցում է PKCS #11 2.0 արձանագրությունը կամ ավելի բարձր | eToken PRO/32K USB բանալի (64K); eToken PRO/72K USB dongle (Java); Խելացի քարտ eToken PRO/32K (64K); Խելացի քարտ eToken PRO/72K (Java); Համակցված բանալի eToken NG-FLASH eToken NG-OTP համակցված բանալի eToken PRO Anywhere | Rainbow iKey 10xx/20xx/30xx; ruToken; eToken R2/Pro |

| Արտակարգ իրավիճակների դեպքում անջատել գաղտնագրված կրիչներ | Թեժ ստեղներ | Թեժ ստեղներ | Թեժ ստեղներ |

| Պարտադիր գաղտնաբառի պաշտպանություն | Ոչ | Այո՛ | Այո՛ |

| «Հավանական ժխտողականություն» օգտագործելու ունակություն | Այո՛ | Ոչ | Ոչ |

| Առաքման բովանդակությունը | Առանց տուփի տարբերակ. բաշխումը ներբեռնվում է մշակողի կայքից | eToken PRO Anywhere USB բանալի՝ արտադրանքն օգտագործելու լիցենզիայով; Արագ ուղեցույց տպագիր ձևով; CD-ROM (բաշխման հավաքածու, մանրամասն փաստաթղթեր, MBR boot part; DVD տուփի փաթեթավորում | Լիցենզիա; USB բանալի և USB երկարացման մալուխ; Բաշխման սկավառակ; Փաստաթղթեր տպագիր ձևով; ACS-30S Smart Card Reader/Writer |

Հետևելով ժանրի օրենքներին՝ մնում է միայն մեկնաբանել առանձին կետերը և ընդգծել կոնկրետ լուծման առավելությունները: Ամեն ինչ պարզ է արտադրանքի գներով, ինչպես նաև աջակցվող օպերացիոն համակարգերով: Ես միայն կնշեմ այն փաստը, որ MacOS-ի և Linux-ի համար TrueCrypt-ի տարբերակներն ունեն օգտագործման իրենց նրբությունները, և այն Microsoft-ի սերվերային հարթակներում տեղադրելը, թեև այն տալիս է որոշակի առավելություններ, լիովին անկարող է փոխարինել առևտրային տվյալների պաշտպանության համակարգերի հսկայական ֆունկցիոնալությունը: կորպորատիվ ցանց: Հիշեցնեմ, որ մենք դեռ դիտարկում ենք անձնական կրիպտոպաշտպանությունը։

Ներկառուցված ալգորիթմներ, կրիպտո պրովայդերներ, XTS և կասկադային կոդավորում

Ծպտյալ պրովայդերները, ի տարբերություն ներկառուցված գաղտնագրման ալգորիթմների, առանձին plug-in մոդուլներ են, որոնք որոշում են ծրագրի կողմից օգտագործվող կոդավորման (վերծանման) մեթոդը: Ինչու՞ են առևտրային լուծումներն օգտագործում ծպտյալ պրովայդերների փաթեթներ: Պատասխանները պարզ են, բայց ֆինանսապես հիմնավորված:

- Որոշակի ալգորիթմներ ավելացնելու համար (ծրագրավորողների աշխատանքի համար վճարելու համար) ծրագրում փոփոխություններ կատարելու կարիք չկա. պարզապես ստեղծեք նոր մոդուլ կամ միացրեք երրորդ կողմի լուծումները:

- Ամբողջ աշխարհում միջազգային ստանդարտները մշակվում, փորձարկվում և ներդրվում են, սակայն Ռուսաստանի պետական կառույցների համար անհրաժեշտ է պահպանել FSTEC-ի և FSB-ի պահանջները: Այս պահանջները ենթադրում են տեղեկատվական անվտանգության գործիքների ստեղծման և բաշխման լիցենզավորում:

- Ծպտյալ պրովայդերները տվյալների կոդավորման միջոցներն են, և ծրագրերն իրենք չեն պահանջում մշակման և բաշխման հավաստագրում:

Կասկադային կոդավորումը տեղեկատվությունը մեկ ալգորիթմով կոդավորելու ունակություն է, երբ այն արդեն կոդավորված է մեկ այլ ալգորիթմով: Այս մոտեցումը, թեև դանդաղեցնում է աշխատանքը, թույլ է տալիս մեծացնել պաշտպանված տվյալների դիմադրությունը հակերության դեմ. որքան ավելի շատ «հակառակորդը» իմանա գաղտնագրման մեթոդների մասին (օրինակ՝ օգտագործված ալգորիթմը կամ հիմնական նիշերի հավաքածուն), այնքան ավելի հեշտ է դա։ որպեսզի նա տեղեկատվություն բացահայտի։

XTS գաղտնագրման տեխնոլոգիան (XEX-ի վրա հիմնված Tweaked CodeBook ռեժիմ (TCB)՝ CipherText Stealing (CTS)) նախորդ XEX և LRW բլոկների գաղտնագրման մեթոդների տրամաբանական զարգացումն է, որոնցում հայտնաբերվել են խոցելիություններ: Քանի որ պահեստային կրիչների վրա կարդալու/գրելու գործառնությունները կատարվում են հատված առ հատված բլոկներով, հոսքային կոդավորման մեթոդների օգտագործումն անընդունելի է: Այսպիսով, 2007 թվականի դեկտեմբերի 19-ին AES ալգորիթմի համար XTS-AES կոդավորման մեթոդը նկարագրվել և առաջարկվել է IEEE P1619 պահպանված տեղեկատվության պաշտպանության միջազգային ստանդարտով:

Այս ռեժիմում օգտագործվում են երկու բանալիներ, որոնցից առաջինն օգտագործվում է սկզբնավորման վեկտորը ստեղծելու համար, իսկ երկրորդը՝ տվյալների գաղտնագրման համար։ Մեթոդն աշխատում է հետևյալ ալգորիթմի համաձայն.

- առաջացնում է վեկտոր՝ առաջին բանալիով գաղտնագրելով հատվածի համարը.

- ավելացնում է վեկտորը բնօրինակ տեղեկատվության հետ;

- գաղտնագրում է ավելացման արդյունքը երկրորդ բանալիով.

- ավելացնում է վեկտորը կոդավորման արդյունքով.

- բազմապատկում է վեկտորը վերջավոր դաշտի գեներացնող բազմանդամով:

Ստանդարտների և տեխնոլոգիաների ազգային ինստիտուտը խորհուրդ է տալիս օգտագործել XTS սարքի տվյալները բլոկի ներքին կառուցվածքով գաղտնագրելու համար, քանի որ այն.

- նկարագրված է միջազգային ստանդարտով;

- ունի բարձր կատարողականություն նախնական հաշվարկների կատարման և զուգահեռացման շնորհիվ.

- թույլ է տալիս մշակել կամայական հատվածի բլոկը` հաշվարկելով սկզբնականացման վեկտորը:

Ես նաև նշում եմ, որ IEEE P1619-ը խորհուրդ է տալիս օգտագործել XTS մեթոդը AES կոդավորման ալգորիթմի հետ, սակայն ռեժիմի ճարտարապետությունը թույլ է տալիս այն օգտագործել ցանկացած այլ բլոկային ծածկագրի հետ միասին: Այսպիսով, եթե Ռուսաստանի օրենսդրության պահանջներին համապատասխան թափանցիկ գաղտնագրում իրականացնող սարքի հավաստագրման անհրաժեշտություն կա, ապա հնարավոր է համատեղ օգտագործել XTS և ԳՕՍՏ 28147-89:

Սկավառակների վթարային անջատում, գաղտնաբառի մուտքագրում «պարտադրանքի տակ», ներգրավվածության մերժում

Կոդավորված սկավառակների շտապ անջատումը անհերքելիորեն անհրաժեշտ հատկություն է այն իրավիճակներում, որոնք պահանջում են ակնթարթային արձագանք՝ տեղեկատվության պաշտպանության համար: Բայց ի՞նչ է լինելու հետո։ «Հակառակորդը» տեսնում է համակարգ, որի վրա տեղադրված է կրիպտո պաշտպանություն և սկավառակ, որը ընթեռնելի չէ համակարգի գործիքների կողմից: Տեղեկությունների կոծկման մասին եզրակացությունն ակնհայտ է.

Գալիս է «պարտադրանքի» փուլ. «Հակառակորդը» կկիրառի ֆիզիկական կամ իրավական միջոցներ՝ սեփականատիրոջը ստիպելու տեղեկատվությունը հրապարակել։ «Կմեռնեմ, բայց չեմ դավաճանի» կատեգորիայից «պարտադրված գաղտնաբառ մուտքագրելը» կենցաղային կայացած լուծումը դառնում է անտեղի։ Անհնար է ջնջել տեղեկատվությունը, որը նախկինում պատճենել է «հակառակորդը», և նա կանի դա՝ մի հապաղեք։ Գաղտնագրման բանալին հեռացնելը միայն հաստատում է, որ տեղեկատվությունը իսկապես կարևոր է, և պահեստային բանալին անպայման ինչ-որ տեղ թաքնված է: Եվ նույնիսկ առանց բանալիի, տեղեկատվությունը դեռ հասանելի է կրիպտովերլուծության և հաքերային հարձակման համար: Չեմ մանրամասնի, թե այս գործողությունները որքանով են մոտեցնում տեղեկատվության սեփականատիրոջը իրավական ֆիասկոյին, բայց կխոսեմ արժանահավատ հերքման տրամաբանական մեթոդի մասին։

Թաքնված միջնորմների և թաքնված ՕՀ-ի օգտագործումը թույլ չի տա «հակառակորդին» ապացուցել պաշտպանված տեղեկատվության առկայությունը։ Այս լույսի ներքո բացահայտման պահանջները դառնում են անհեթեթ: TrueCrypt-ի մշակողները խորհուրդ են տալիս հետագայում թաքցնել հետքերը. բացի թաքնված միջնորմներից կամ օպերացիոն համակարգերից, ստեղծեք կոդավորված տեսանելիներ, որոնք պարունակում են խաբուսիկ (ֆիկտիվ) տվյալներ: «Հակառակորդը», հայտնաբերելով տեսանելի կոդավորված հատվածներ, պնդելու է դրանք բացահայտել։ Նման տեղեկատվությունը հարկադրաբար հրապարակելով՝ սեփականատերը ոչինչ չի վտանգում և ազատվում է կասկածից, քանի որ իրական գաղտնիքներն անտեսանելի են մնալու թաքնված կոդավորված հատվածներում։

Ամփոփելով

Տեղեկատվության պաշտպանության մեջ կան շատ նրբերանգներ, բայց լուսավորվածները պետք է բավարար լինեն միջանկյալ արդյունքներն ամփոփելու համար. յուրաքանչյուրն ինքն է վերջնական որոշում կայացնելու: TrueCrypt անվճար ծրագրի առավելությունները ներառում են դրա ֆունկցիոնալությունը. բոլորի համար փորձարկմանը և կատարելագործմանը մասնակցելու հնարավորություն. հավելվածի վերաբերյալ բաց տեղեկատվության չափազանց մեծ քանակություն: Այս լուծումը ստեղծվել է այն մարդկանց կողմից, ովքեր շատ բան գիտեն տեղեկատվության անվտանգ պահպանման մասին և անընդհատ բարելավում են իրենց արտադրանքը, այն մարդկանց համար, ովքեր իսկապես բարձր հուսալիության կարիք ունեն: Թերությունները ներառում են աջակցության բացակայությունը, միջին օգտագործողի համար բարձր բարդությունը, ՕՀ-ն սկսելուց առաջ երկաստիճան նույնականացման բացակայությունը, երրորդ կողմի կրիպտո մատակարարներից մոդուլները միացնելու անկարողությունը:

Առևտրային ապրանքները լի են օգտագործողների խնամքով. տեխնիկական աջակցություն, գերազանց փաթեթավորում, ցածր գնով, վավերացված տարբերակներ, ԳՕՍՏ 28147-89 ալգորիթմ օգտագործելու հնարավորություն, բազմաֆունկցիոնալ ռեժիմ՝ սահմանազատված երկու մակարդակի իսկորոշմամբ: Միայն սահմանափակ ֆունկցիոնալություն և միամտություն կոդավորված տվյալների պահպանման գաղտնիությունը պահպանելու հարցում:

Թարմացվել է՝ 2015 թվականի հունիս։

Չնայած TrueCrypt 7.1a-ն թողարկվել է 2011 թվականի փետրվարի 7-ին, այն մնում է արտադրանքի վերջին լիարժեք ֆունկցիոնալ տարբերակը:

TrueCrypt-ի զարգացման ավարտի առեղծվածային պատմությունը հետաքրքիր է: 2014 թվականի մայիսի 28-ին արտադրանքի բոլոր նախորդ տարբերակները հեռացվեցին մշակողների կայքից և թողարկվեց 7.2 տարբերակը։ Այս տարբերակը կարող է վերծանել միայն նախկինում ծածկագրված սկավառակներն ու բեռնարկղերը. գաղտնագրման գործառույթը հանվել է: Այդ պահից կայքը և ծրագիրը կոչ են անում օգտագործել BitLocker, իսկ TrueCrypt-ի օգտագործումը կոչվում է անապահով:

Դա համացանցում բամբասանքների ալիք է բարձրացրել. ծրագրի հեղինակներին կասկածել են ծածկագրում «էջանիշ» դնելու մեջ։ ԱԱԾ նախկին աշխատակից Սնոուդենի տեղեկություններով, որ հետախուզական ծառայությունները միտումնավոր թուլացնում են գաղտնագրման գործիքները, օգտատերերը սկսեցին միջոցներ հավաքել TrueCrypt ծածկագիրը ստուգելու համար: Ծրագիրը փորձարկելու համար հավաքվել է ավելի քան $60,000:

Աուդիտն ամբողջությամբ ավարտվել է մինչև 2015թ. Կոդի վերլուծությունը չի հայտնաբերել որևէ էջանիշ, ճարտարապետության կարևոր թերություն կամ խոցելիություն: Ապացուցված է, որ TrueCrypt-ը լավ մշակված գաղտնագրման գործիք է, թեև կատարյալ չէ:

Այժմ մշակողների խորհուրդը՝ անցնել Bitlocker-ին, շատերի կողմից դիտվում է որպես «դեղձանիկի վկայություն»։ TrueCrypt-ի հեղինակները միշտ ծաղրել են Bitlocker-ը և հատկապես դրա անվտանգությունը: Bitlocker-ի օգտագործումը նույնպես անհիմն է ծրագրի կոդի փակ բնույթի և Windows-ի «երիտասարդ» հրատարակություններում դրա անհասանելիության պատճառով: Վերոհիշյալ բոլորի պատճառով ինտերնետ համայնքը հակված է հավատալու, որ մշակողները ենթարկվում են հետախուզական գործակալությունների ազդեցությանը, և նրանք իրենց լռությամբ ակնարկում են ինչ-որ կարևոր բան՝ անանկեղծորեն խորհուրդ տալով Bitlocker-ին:

Եկեք ամփոփենք

TrueCrypt-ը շարունակում է մնալ ամենահզոր, հուսալի և ֆունկցիոնալ գաղտնագրման գործիքը: Թե՛ աուդիտը, թե՛ հատուկ ծառայությունների ճնշումները միայն դա են հաստատում։

Zdisk-ը և Secret Disk-ն ունեն FSTEC վավերացված տարբերակներ: Հետևաբար, իմաստ ունի օգտագործել այդ ապրանքները տեղեկատվության պաշտպանության ոլորտում Ռուսաստանի Դաշնության օրենսդրության պահանջներին համապատասխանելու համար, օրինակ, անձնական տվյալների պաշտպանությունը, ինչպես պահանջվում է 152-FZ Դաշնային օրենքով և դրա ենթակա կանոնակարգերով: .

Նրանց համար, ովքեր լրջորեն մտահոգված են տեղեկատվության անվտանգությամբ, կա «Սերվեր Իսրայելում» համապարփակ լուծումը, որում. տվյալների պաշտպանության համապարփակ մոտեցումձեռնարկություններ։

Համակարգի ինտեգրում. Խորհրդատվություն

«Գաղտնագրություն» տերմինը գալիս է հին հունարեն «թաքնված» և «գրել» բառերից։ Արտահայտությունն արտահայտում է գաղտնագրության հիմնական նպատակը՝ դա փոխանցվող տեղեկատվության պաշտպանությունն ու գաղտնիության պահպանումն է։ Տեղեկատվության պաշտպանությունը կարող է տեղի ունենալ տարբեր ձևերով: Օրինակ՝ սահմանափակելով տվյալների ֆիզիկական հասանելիությունը, թաքցնելով փոխանցման ալիքը, ստեղծելով ֆիզիկական դժվարություններ կապի գծերին միանալու և այլն։

Կրիպտոգրաֆիայի նպատակը

Ի տարբերություն կրիպտոգրաֆիայի ավանդական մեթոդների՝ գաղտնագրությունը ենթադրում է ներխուժողների համար փոխանցման ալիքի ամբողջական հասանելիություն և ապահովում է տեղեկատվության գաղտնիությունն ու իսկությունը՝ օգտագործելով գաղտնագրման ալգորիթմները, որոնք տեղեկատվությունը անհասանելի են դարձնում արտաքին ընթերցման համար: Կրիպտոգրաֆիկ տեղեկատվության պաշտպանության ժամանակակից համակարգը (CIPF) ծրագրային և ապարատային համակարգչային համալիր է, որն ապահովում է տեղեկատվության պաշտպանությունը հետևյալ հիմնական պարամետրերի համաձայն.

- Գաղտնիություն- համապատասխան մուտքի իրավունք չունեցող անձանց կողմից տեղեկատվությունը կարդալու անհնարինությունը. CIPF-ում գաղտնիության ապահովման հիմնական բաղադրիչը բանալին (բանալին) է, որը եզակի այբբենական համակցություն է օգտատերերի մուտքի համար կոնկրետ CIPF բլոկ:

- Անարատություն- չարտոնված փոփոխությունների անհնարինությունը, ինչպիսիք են տեղեկատվության խմբագրումը և ջնջումը: Դա անելու համար սկզբնական տեղեկատվությանը ավելացվում է ավելորդություն՝ չեկային համակցության տեսքով, որը հաշվարկվում է կրիպտոգրաֆիկ ալգորիթմով և կախված բանալիից: Այսպիսով, առանց բանալին իմանալու, տեղեկատվության ավելացումը կամ փոփոխումը դառնում է անհնար:

- Նույնականացում- տեղեկատվության իսկության և այն ուղարկող և ստացող կողմերի հաստատում. Հաղորդակցման ուղիներով փոխանցվող տեղեկատվությունը պետք է եզակի վավերացված լինի ըստ բովանդակության, ստեղծման և փոխանցման ժամանակի, աղբյուրի և ստացողի: Պետք է հիշել, որ սպառնալիքների աղբյուր կարող է լինել ոչ միայն հարձակվողը, այլև փոխադարձ անբավարար վստահությամբ տեղեկատվության փոխանակման մեջ ներգրավված կողմերը։ Նման իրավիճակները կանխելու համար CIPF-ն օգտագործում է ժամանակային դրոշմանիշերի համակարգ, որպեսզի անհնարին դարձնի տեղեկատվության վերաուղարկը կամ վերադարձը և փոխել դրա պատվերը:

- Հեղինակություն- տեղեկատվություն օգտագործողի կողմից կատարված գործողությունների մերժման հաստատումն ու անհնարինությունը. Նույնականացման ամենատարածված միջոցը EDS համակարգը բաղկացած է երկու ալգորիթմից՝ ստեղծել ստորագրություն և ստուգել այն: ECC-ի հետ ինտենսիվ աշխատելիս խորհուրդ է տրվում օգտագործել ծրագրային ապահովման հավաստագրման մարմիններ՝ ստորագրություններ ստեղծելու և կառավարելու համար: Նման կենտրոնները կարող են իրականացվել որպես ծածկագրային տեղեկատվության պաշտպանության միջոց՝ ամբողջովին անկախ ներքին կառուցվածքից։ Ի՞նչ է սա նշանակում կազմակերպության համար: Սա նշանակում է, որ բոլոր գործարքները մշակվում են անկախ հավաստագրված կազմակերպությունների կողմից, և հեղինակային կեղծումը գրեթե անհնար է:

Կոդավորման ալգորիթմներ

Ներկայումս CIPF-ի շարքում գերակշռում են բաց կոդավորման ալգորիթմները, որոնք օգտագործում են սիմետրիկ և ասիմետրիկ ստեղներ, որոնց երկարությունը բավարար է ցանկալի գաղտնագրական բարդությունն ապահովելու համար: Ամենատարածված ալգորիթմները.

- սիմետրիկ ստեղներ - ռուսերեն Р-28147.89, AES, DES, RC4;

- ասիմետրիկ ստեղներ - RSA;

- օգտագործելով հեշ ֆունկցիաներ - Р-34.11.94, MD4/5/6, SHA-1/2:

Շատ երկրներ ունեն իրենց ազգային ստանդարտները: ԱՄՆ-ում օգտագործվում է փոփոխված AES ալգորիթմ՝ 128-256 բիթանոց բանալիով, իսկ Ռուսաստանի Դաշնությունում՝ էլեկտրոնային ստորագրության R-34.10.2001 ալգորիթմը և բլոկային ծածկագրման ալգորիթմը R-28147.89: 256-բիթանոց բանալիով: Ազգային ծածկագրային համակարգերի որոշ տարրեր արգելված են արտահանել երկրից դուրս, CIPF-ի զարգացման համար գործունեությունը պահանջում է լիցենզավորում:

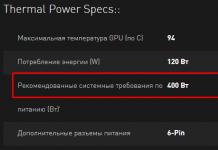

Սարքավորումներ կրիպտո պաշտպանության համակարգեր

Սարքավորումներ CIPF-ը ֆիզիկական սարքեր են, որոնք պարունակում են ծրագրակազմ՝ տեղեկատվության կոդավորման, ձայնագրման և փոխանցման համար: Գաղտնագրման սարքերը կարող են պատրաստվել անհատական սարքերի տեսքով, ինչպիսիք են ruToken USB գաղտնագրիչները և IronKey ֆլեշ կրիչները, անհատական համակարգիչների ընդլայնման քարտերը, մասնագիտացված ցանցային անջատիչները և երթուղիչները, որոնց հիման վրա հնարավոր է կառուցել լիովին անվտանգ համակարգչային ցանցեր:

Սարքավորումների CIPF-ն արագ տեղադրվում է և գործում է բարձր արագությամբ: Թերությունները - բարձր, համեմատած ծրագրային ապահովման և ապարատային-ծրագրային ապահովման CIPF-ի հետ, արժեքը և արդիականացման սահմանափակ տարբերակները:

Հնարավոր է նաև հղում կատարել CIPF-ի ապարատային բլոկներին, որոնք ներկառուցված են տվյալների ձայնագրման և փոխանցման համար տարբեր սարքերի մեջ, որտեղ պահանջվում է գաղտնագրում և տեղեկատվության հասանելիության սահմանափակում: Նման սարքերի թվում են մեքենաների տախոմետրերը, որոնք գրանցում են տրանսպորտային միջոցների պարամետրերը, բժշկական սարքավորումների որոշ տեսակներ և այլն: Նման համակարգերի լիարժեք շահագործման համար պահանջվում է CIPF մոդուլի առանձին ակտիվացում մատակարարի մասնագետների կողմից:

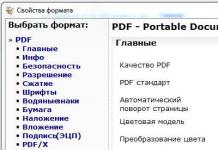

Ծրագրային ապահովման կրիպտոպաշտպանության համակարգեր

Ծրագրային ապահովման CIPF-ը հատուկ ծրագրային փաթեթ է՝ տվյալների գաղտնագրման համար պահեստային կրիչների վրա (կոշտ և ֆլեշ կրիչներ, հիշողության քարտեր, CD/DVD) և երբ դրանք փոխանցվում են ինտերնետով (էլ. նամակներ, կցված ֆայլեր, անվտանգ զրույցներ և այլն): Բավականին շատ ծրագրեր կան, այդ թվում՝ անվճար, օրինակ՝ DiskCryptor-ը։ Ծրագրային ապահովման CIPF-ը ներառում է նաև ապահով վիրտուալ տեղեկատվության փոխանակման ցանցեր, որոնք գործում են «Ինտերնետի վերևում» (VPN), HTTP ինտերնետ արձանագրության ընդլայնում HTTPS կոդավորման և SSL-ի աջակցությամբ. .

Ծրագրային ծածկագրային տեղեկատվության պաշտպանության գործիքները հիմնականում օգտագործվում են ինտերնետում, տնային համակարգիչների վրա և այլ ոլորտներում, որտեղ համակարգի ֆունկցիոնալության և կայունության պահանջները այնքան էլ բարձր չեն: Կամ ինչպես ինտերնետի դեպքում, երբ պետք է միաժամանակ ստեղծել բազմաթիվ տարբեր անվտանգ կապեր։

Ծրագրային ապահովման և ապարատային կրիպտոպաշտպանություն

Համատեղում է ապարատային և ծրագրային ապահովման CIPF համակարգերի լավագույն որակները: Սա անվտանգ համակարգեր և տվյալների փոխանցման ցանցեր ստեղծելու ամենահուսալի և ֆունկցիոնալ միջոցն է: Օգտատիրոջ նույնականացման բոլոր տարբերակներն ապահովված են՝ և՛ ապարատային (USB կրիչ կամ խելացի քարտ), և՛ «ավանդական»՝ մուտք և գաղտնաբառ: Ծրագրային և ապարատային գաղտնագրային տեղեկատվության պաշտպանության գործիքներն աջակցում են բոլոր ժամանակակից գաղտնագրման ալգորիթմներին, ունեն թվային ստորագրության վրա հիմնված անվտանգ աշխատանքային հոսք ստեղծելու գործառույթների մեծ շարք, բոլոր անհրաժեշտ պետական վկայականները: CIPF-ի տեղադրումն իրականացվում է մշակողի որակավորված անձնակազմի կողմից:

«ԿՐԻՊՏՈ-ՊՐՈ» ընկերություն

Ռուսական կրիպտոգրաֆիկ շուկայի առաջատարներից մեկը։ Ընկերությունը մշակում է տեղեկատվության պաշտպանության ծրագրերի ամբողջական շրջանակ՝ օգտագործելով թվային ստորագրություններ՝ միջազգային և ռուսական կրիպտոգրաֆիկ ալգորիթմների հիման վրա։

Ընկերության ծրագրերն օգտագործվում են առևտրային և պետական կազմակերպությունների էլեկտրոնային փաստաթղթերի կառավարման, հաշվապահական և հարկային հաշվետվությունների ներկայացման, քաղաքային և բյուջետային տարբեր ծրագրերում և այլն: Ընկերությունը տրամադրել է ավելի քան 3 միլիոն լիցենզիա CryptoPRO CSP ծրագրի և 700 լիցենզիաներ սերտիֆիկացման կենտրոնների համար. «Crypto-PRO»-ն ծրագրավորողներին տրամադրում է ինտերֆեյսներ՝ կրիպտոգրաֆիկ պաշտպանության տարրերն իրենց մեջ ներդնելու համար և տրամադրում է խորհրդատվական ծառայությունների ամբողջական շրջանակ CIPF-ի ստեղծման համար:

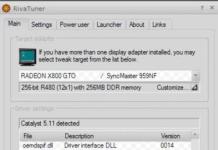

Cryptoprovider CryptoPro

Կրիպտոգրաֆիկ տեղեկատվության պաշտպանության CryptoPro CSP համակարգը մշակելիս օգտագործվել է Windows օպերացիոն համակարգում ներկառուցված Cryptographic Service Providers-ի կրիպտոգրաֆիկ ճարտարապետությունը: Ճարտարապետությունը թույլ է տալիս միացնել լրացուցիչ անկախ մոդուլներ, որոնք իրականացնում են կոդավորման պահանջվող ալգորիթմները: CryptoAPI գործառույթների միջոցով աշխատող մոդուլների օգնությամբ կրիպտոգրաֆիկ պաշտպանությունը կարող է իրականացվել ինչպես ծրագրային, այնպես էլ ապարատային CIPF-ի միջոցով:

Հիմնական կրիչներ

Կարող են օգտագործվել տարբեր մասնավոր բանալիներ, ինչպիսիք են.

- խելացի քարտեր և ընթերցողներ;

- էլեկտրոնային կողպեքներ և Touch Memory սարքերով աշխատող ընթերցիչներ;

- տարբեր USB ստեղներ և շարժական USB կրիչներ;

- Windows, Solaris, Linux համակարգի ռեեստրի ֆայլեր:

Կրիպտո մատակարարի գործառույթները

CIPF CryptoPro CSP-ն լիովին վավերացված է FAPSI-ի կողմից և կարող է օգտագործվել հետևյալի համար.

2. Տվյալների ամբողջական գաղտնիությունը, իսկությունը և ամբողջականությունը՝ օգտագործելով գաղտնագրման և իմիտացիոն պաշտպանությունը՝ համաձայն գաղտնագրման ռուսական ստանդարտների և TLS արձանագրության:

3. Ծրագրի կոդի ամբողջականության ստուգում և մոնիտորինգ՝ չարտոնված փոփոխություններն ու մուտքը կանխելու համար:

4. Համակարգի պաշտպանության կանոնակարգի ստեղծում.

Կրիպտոգրաֆիկ պաշտպանության միջոցները տեղեկատվության փոխակերպման հատուկ միջոցներ և մեթոդներ են, որոնց արդյունքում դրա բովանդակությունը քողարկվում է: Կրիպտոգրաֆիկ փակման հիմնական տեսակներն են պաշտպանված տվյալների կոդավորումը և կոդավորումը: Միևնույն ժամանակ, կոդավորումը փակման տեսակ է, որի դեպքում փակվող տվյալների յուրաքանչյուր նիշ ենթարկվում է անկախ վերափոխման. կոդավորման ժամանակ պաշտպանված տվյալները բաժանվում են բլոկների, որոնք ունեն իմաստային նշանակություն, և յուրաքանչյուր այդպիսի բլոկ փոխարինվում է թվային, այբբենական կամ համակցված կոդով: Այս դեպքում օգտագործվում են մի քանի տարբեր գաղտնագրման համակարգեր՝ փոխարինում, փոխակերպում, գամմա, գաղտնագրված տվյալների վերլուծական փոխակերպում։ Համակցված ծածկագրերը լայնորեն կիրառվում են, երբ սկզբնաղբյուր տեքստը հաջորդաբար փոխակերպվում է՝ օգտագործելով երկու կամ նույնիսկ երեք տարբեր ծածկագրեր:

Կրիպտոհամակարգի շահագործման սկզբունքները

Իրավիճակի պատկերի տիպիկ օրինակ, որում ծագում է գաղտնագրման (գաղտնագրման) խնդիրը, ներկայացված է Նկար 1-ում.

Բրինձ. №1

Նկար 1-ում Ա և Բ-ն պաշտպանված տեղեկատվության օրինական օգտագործողներ են, նրանք ցանկանում են տեղեկատվություն փոխանակել հանրային կապի ալիքով:

P - անօրինական օգտատեր (հակառակորդ, հաքեր), ով ցանկանում է գաղտնալսել հաղորդակցության ալիքով փոխանցված հաղորդագրությունները և փորձել դրանցից հանել իրեն հետաքրքրող տեղեկատվություն: Այս պարզ սխեման կարելի է համարել տիպիկ իրավիճակի մոդել, որտեղ օգտագործվում են տեղեկատվության պաշտպանության կամ պարզապես գաղտնագրման ծածկագրային մեթոդները:

Պատմականորեն որոշ ռազմական բառեր արմատավորվել են ծածկագրության մեջ (թշնամի, գաղտնագրի վրա հարձակում և այլն): Դրանք առավել ճշգրիտ արտացոլում են համապատասխան ծածկագրային հասկացությունների իմաստը: Միևնույն ժամանակ, ծածկագրի հայեցակարգի վրա հիմնված լայնորեն հայտնի ռազմական տերմինաբանությունը (ծովային ծածկագրեր, Գլխավոր շտաբի ծածկագրեր, ծածկագրեր, ծածկագրեր և այլն) այլևս չի օգտագործվում տեսական ծածկագրության մեջ: Փաստն այն է, որ վերջին տասնամյակների ընթացքում ձևավորվել է կոդավորման տեսություն՝ գիտական մեծ ուղղություն, որը մշակում և ուսումնասիրում է հաղորդակցման ուղիների պատահական աղավաղումներից տեղեկատվությունը պաշտպանելու մեթոդները: Կրիպտոգրաֆիան վերաբերում է տեղեկատվության փոխակերպման մեթոդներին, որոնք հակառակորդին թույլ չեն տա այն հանել գաղտնալսված հաղորդագրություններից: Միևնույն ժամանակ, այլևս ոչ թե ինքնին պաշտպանված տեղեկատվությունը փոխանցվում է կապի ալիքով, այլ դրա արդյունքը.

փոխակերպումներ գաղտնագրի օգնությամբ, իսկ հակառակորդի համար գաղտնագիրը կոտրելու բարդ խնդիր կա։ Գաղտնագիրը բացելը (ճեղքելը) գաղտնագրված հաղորդագրությունից պաշտպանված տեղեկատվության ստացման գործընթաց է՝ առանց օգտագործվող ծածկագիրը իմանալու: Հակառակորդը կարող է փորձել ոչ թե ստանալ, այլ ոչնչացնել կամ փոփոխել պաշտպանված տեղեկատվությունը դրա փոխանցման գործընթացում: Սա շատ տարբեր տեսակի սպառնալիք է տեղեկատվության համար, քան գաղտնալսումն ու ծածկագիրը կոտրելը: Նման սպառնալիքներից պաշտպանվելու համար

մշակել իրենց հատուկ մեթոդները. Հետևաբար, մի օրինական օգտագործողից մյուսը ճանապարհին տեղեկատվությունը պետք է պաշտպանված լինի տարբեր ձևերով՝ դիմակայելով տարբեր սպառնալիքներին։ Գոյություն ունի տեղեկատվությունը պաշտպանող տարբեր տեսակի օղակների շղթայի իրավիճակ։ Բնականաբար, թշնամին կձգտի գտնել ամենաթույլ օղակը, որպեսզի նվազագույն գնով հասնի տեղեկատվությանը։ Սա նշանակում է, որ օրինական օգտվողները նույնպես պետք է հաշվի առնեն այս հանգամանքը իրենց պաշտպանության ռազմավարության մեջ. իմաստ չունի ինչ-որ կապը շատ ուժեղ դարձնել, եթե ակնհայտորեն ավելի թույլ օղակներ կան («պաշտպանության հավասար ուժի սկզբունք»): Լավ գաղտնագիր ստեղծելը դժվար աշխատանք է: Հետևաբար, ցանկալի է մեծացնել լավ գաղտնագրման ժամկետը և օգտագործել այն հնարավորինս շատ հաղորդագրություններ ծածկագրելու համար: Բայց միևնույն ժամանակ վտանգ կա, որ թշնամին արդեն կռահել է (բացել) ծածկագիրը և կարդացել է պաշտպանված տեղեկատվությունը։ Եթե ցանցի ծածկագիրը փոխարինելի բանալի ունի, ապա բանալին փոխարինելով կարելի է այնպես անել, որ հակառակորդի մշակած մեթոդներն այլեւս ազդեցություն չունենան։

Տեղեկատվության կրիպտոգրաֆիկ պաշտպանության միջոցները կամ կարճ CIPF-ն օգտագործվում են տվյալների համապարփակ պաշտպանություն ապահովելու համար, որոնք փոխանցվում են կապի գծերով: Դա անելու համար անհրաժեշտ է պահպանել էլեկտրոնային ստորագրության թույլտվությունը և պաշտպանությունը, հաղորդակցվող կողմերի իսկությունը՝ օգտագործելով TLS և IPSec արձանագրությունները, ինչպես նաև անհրաժեշտության դեպքում ինքնին կապի ալիքի պաշտպանությունը:

Ռուսաստանում կրիպտոգրաֆիկ տեղեկատվական անվտանգության գործիքների օգտագործումը հիմնականում դասակարգված է, ուստի այս թեմայի վերաբերյալ հանրությանը քիչ տեղեկություններ կան:

CIPF-ում օգտագործվող մեթոդներ

- Տվյալների թույլտվություն և դրանց իրավական նշանակության ապահովության ապահովում հաղորդման կամ պահպանման ժամանակ։ Դա անելու համար օգտագործվում են էլեկտրոնային ստորագրության ստեղծման և դրա ստուգման ալգորիթմները՝ համաձայն սահմանված RFC 4357 կանոնակարգերի և օգտագործում են վկայագրեր՝ համաձայն X.509 ստանդարտի:

- Տվյալների գաղտնիության պաշտպանություն և դրանց ամբողջականության վերահսկում: Օգտագործվում են ասիմետրիկ գաղտնագրում և իմիտացիոն պաշտպանություն, այսինքն՝ հակազդում տվյալների կեղծմանը: Համապատասխանում է ԳՕՍՏ Ռ 34.12-2015:

- Համակարգի և կիրառական ծրագրերի պաշտպանություն: Հետևել չարտոնված փոփոխություններին կամ անսարքություններին:

- Համակարգի կարևորագույն տարրերի կառավարում` ընդունված կանոնակարգերին խստորեն համապատասխան:

- Տվյալներ փոխանակող կողմերի իսկությունը:

- Միացման պաշտպանություն TLS արձանագրության միջոցով:

- IP կապերի պաշտպանություն՝ օգտագործելով IKE, ESP, AH արձանագրությունները:

Մեթոդները մանրամասն նկարագրված են հետևյալ փաստաթղթերում. RFC 4357, RFC 4490, RFC 4491:

CIPF մեխանիզմներ տեղեկատվության պաշտպանության համար

- Պահված կամ փոխանցված տեղեկատվության գաղտնիությունը պաշտպանված է գաղտնագրման ալգորիթմների օգտագործմամբ:

- Կապ հաստատելիս նույնականացումը տրամադրվում է էլեկտրոնային ստորագրության միջոցով, երբ օգտագործվում է նույնականացման ժամանակ (ինչպես խորհուրդ է տրվում X.509-ում):

- Փաստաթղթերի թվային հոսքը պաշտպանված է նաև էլեկտրոնային ստորագրության միջոցով, ինչպես նաև պաշտպանություն պարտադրումից կամ կրկնությունից, մինչդեռ վերահսկվում է էլեկտրոնային ստորագրությունները ստուգելու համար օգտագործվող բանալիների հուսալիությունը:

- Տեղեկատվության ամբողջականությունն ապահովվում է թվային ստորագրության միջոցով։

- Ասիմետրիկ գաղտնագրման գործառույթների օգտագործումն օգնում է պաշտպանել տվյալները: Բացի այդ, տվյալների ամբողջականությունը ստուգելու համար կարող են օգտագործվել հեշավորման գործառույթները կամ իմիտացիոն պաշտպանության ալգորիթմները: Այնուամենայնիվ, այս մեթոդները չեն ապահովում փաստաթղթի հեղինակության որոշումը:

- Կրկնակի պաշտպանությունը տեղի է ունենում էլեկտրոնային ստորագրության գաղտնագրման գործառույթներով՝ գաղտնագրման կամ իմիտացիոն պաշտպանության համար: Միևնույն ժամանակ, ցանցի յուրաքանչյուր նիստին ավելացվում է եզակի նույնացուցիչ, բավական երկար, որպեսզի բացառվի դրա պատահական համընկնումը, և ստուգումն իրականացվում է ստացող կողմի կողմից:

- Պաշտպանությունը պարտադրումից, այսինքն՝ արտաքինից հաղորդակցություն ներթափանցելուց, ապահովվում է էլեկտրոնային ստորագրության միջոցով:

- Այլ պաշտպանություն՝ էջանիշներից, վիրուսներից, օպերացիոն համակարգի փոփոխություններից և այլն, տրամադրվում է գաղտնագրման տարբեր գործիքների, անվտանգության արձանագրությունների, հակավիրուսային ծրագրերի և կազմակերպչական միջոցառումների միջոցով:

Ինչպես տեսնում եք, էլեկտրոնային ստորագրության ալգորիթմները կրիպտոգրաֆիկ տեղեկատվության պաշտպանության միջոցների հիմնարար մասն են: Դրանք կքննարկվեն ստորև:

Պահանջներ CIPF-ի օգտագործման ժամանակ

CIPF-ն ուղղված է տարբեր հանրային տեղեկատվական համակարգերում բաց տվյալների պաշտպանությանը (էլեկտրոնային ստորագրության ստուգմամբ) և դրանց գաղտնիության ապահովմանը (էլեկտրոնային ստորագրության ստուգման, իմիտացիոն պաշտպանության, կոդավորման, հեշ ստուգման միջոցով) կորպորատիվ ցանցերում:

Օգտագործողի անձնական տվյալները պաշտպանելու համար օգտագործվում է ծածկագրային տեղեկատվության պաշտպանության անձնական միջոց: Այնուամենայնիվ, հատուկ ուշադրություն պետք է դարձնել պետական գաղտնիքներին վերաբերող տեղեկատվությանը։ Օրենքով CIPF-ն չի կարող օգտագործվել դրա հետ աշխատելու համար:

Կարևոր է. նախքան CIPF-ը տեղադրելը, առաջին քայլն ինքնին CIPF ծրագրային փաթեթի ստուգումն է: Սա առաջին քայլն է։ Սովորաբար, տեղադրման փաթեթի ամբողջականությունը ստուգվում է՝ համեմատելով արտադրողից ստացված չեկային գումարները:

Տեղադրվելուց հետո դուք պետք է որոշեք սպառնալիքի մակարդակը, որի հիման վրա կարող եք որոշել օգտագործման համար անհրաժեշտ գաղտնագրային տեղեկատվության պաշտպանության տեսակները՝ ծրագրային ապահովում, ապարատային և ապարատային-ծրագրային ապահովում: Պետք է նաև նկատի ունենալ, որ որոշ CIPF կազմակերպելիս անհրաժեշտ է հաշվի առնել համակարգի գտնվելու վայրը:

Պաշտպանության դասեր

Ռուսաստանի ԱԴԾ 2014 թվականի հուլիսի 10-ի թիվ 378 հրամանի համաձայն, որը կարգավորում է տեղեկատվության և անձնական տվյալների պաշտպանության գաղտնագրային միջոցների օգտագործումը, սահմանվում է վեց դաս՝ KS1, KS2, KS3, KB1, KB2, KA1: Հատուկ համակարգի պաշտպանության դասը որոշվում է ներխուժողի մոդելի տվյալների վերլուծությունից, այսինքն՝ համակարգը կոտրելու հնարավոր ուղիների գնահատումից: Պաշտպանությունն այս դեպքում կառուցված է ծրագրային և ապարատային ծածկագրային տեղեկատվության պաշտպանությունից:

AC (փաստացի սպառնալիքներ), ինչպես երևում է աղյուսակից, կան 3 տեսակ.

- Առաջին տիպի սպառնալիքները կապված են տեղեկատվական համակարգում օգտագործվող համակարգի ծրագրային ապահովման չփաստաթղթավորված հատկանիշների հետ:

- Երկրորդ տիպի սպառնալիքները կապված են տեղեկատվական համակարգում օգտագործվող կիրառական ծրագրերի չփաստաթղթավորված հատկանիշների հետ:

- Երրորդ տիպի սպառնալիքը կոչվում է մնացած բոլորը։

Չփաստագրված հատկանիշները ծրագրաշարի գործառույթներն ու առանձնահատկություններն են, որոնք նկարագրված չեն պաշտոնական փաստաթղթերում կամ չեն համապատասխանում դրան: Այսինքն՝ դրանց օգտագործումը կարող է մեծացնել տեղեկատվության գաղտնիությունը կամ ամբողջականությունը խախտելու վտանգը։

Հստակության համար հաշվի առեք խախտողների մոդելները, որոնց գաղտնալսման համար անհրաժեշտ է ծածկագրային տեղեկատվության պաշտպանության այս կամ այն դասի գործիքները.

- KS1 - ներխուժողը գործում է դրսից, առանց օգնականների համակարգի ներսում:

- KS2-ը ինսայդեր է, բայց չունի մուտք դեպի CIPF:

- KS3-ը ինսայդեր է, որը CIPF-ի օգտատեր է:

- KV1-ը ներխուժող է, որը գրավում է երրորդ կողմի ռեսուրսները, ինչպիսիք են ծածկագրային տեղեկատվության պաշտպանության մասնագետները:

- KV2-ը ներխուժող է, որի գործողությունների հետևում կանգնած է ինստիտուտ կամ լաբորատորիա, որն աշխատում է կրիպտոգրաֆիկ տեղեկատվության պաշտպանության գործիքների ուսումնասիրման և մշակման ոլորտում:

- KA1 - պետությունների հատուկ ծառայություններ.

Այսպիսով, KS1-ը կարելի է անվանել պաշտպանության հիմնական դաս։ Ըստ այդմ, որքան բարձր է պաշտպանության դասը, այնքան քիչ մասնագետներ կարող են ապահովել այն: Օրինակ, Ռուսաստանում, ըստ 2013 թվականի տվյալների, կար ընդամենը 6 կազմակերպություն, որոնք ունեին վկայական ԱԴԾ-ից և կարողացան ապահովել KA1 դասի պաշտպանություն:

Օգտագործված ալգորիթմներ

Դիտարկենք ծածկագրային տեղեկատվության պաշտպանության գործիքներում օգտագործվող հիմնական ալգորիթմները.

- ԳՕՍՏ Ռ 34.10-2001 և թարմացված ԳՕՍՏ Ռ 34.10-2012 - էլեկտրոնային ստորագրության ստեղծման և ստուգման ալգորիթմներ:

- ԳՕՍՏ Ռ 34.11-94 և վերջին ԳՕՍՏ Ռ 34.11-2012 - ալգորիթմներ հեշ գործառույթների ստեղծման համար:

- ԳՕՍՏ 28147-89 և ավելի նոր ԳՕՍՏ Ռ 34.12-2015 - տվյալների կոդավորման և իմիտացիոն պաշտպանության ալգորիթմների իրականացում:

- Լրացուցիչ ծածկագրային ալգորիթմները գտնվում են RFC 4357-ում:

Էլեկտրոնային ստորագրություն

Կրիպտոգրաֆիկ տեղեկատվության պաշտպանության գործիքների օգտագործումը հնարավոր չէ պատկերացնել առանց էլեկտրոնային ստորագրության ալգորիթմների օգտագործման, որոնք գնալով ավելի մեծ տարածում են ստանում։

Էլեկտրոնային ստորագրությունը գաղտնագրային փոխակերպումների արդյունքում ստեղծված փաստաթղթի հատուկ մասն է: Նրա հիմնական խնդիրն է հայտնաբերել չարտոնված փոփոխությունները և որոշել հեղինակային իրավունքը:

Էլեկտրոնային ստորագրության վկայականը առանձին փաստաթուղթ է, որն ապացուցում է էլեկտրոնային ստորագրության իսկությունը և պատկանելությունը դրա սեփականատիրոջ կողմից՝ օգտագործելով հանրային բանալին: Վկայականը տրվում է սերտիֆիկացման մարմինների կողմից:

Էլեկտրոնային ստորագրության վկայագրի սեփականատերն այն անձն է, ում անունով գրանցված է վկայականը: Այն կապված է երկու բանալիների հետ՝ հանրային և մասնավոր: Մասնավոր բանալին թույլ է տալիս ստեղծել էլեկտրոնային ստորագրություն: Հանրային բանալին նախատեսված է ստուգելու ստորագրության իսկությունը՝ մասնավոր բանալու հետ գաղտնագրային հարաբերությունների պատճառով:

Էլեկտրոնային ստորագրության տեսակները

Համաձայն թիվ 63 դաշնային օրենքի, էլեկտրոնային ստորագրությունը բաժանված է 3 տեսակի.

- կանոնավոր էլեկտրոնային ստորագրություն;

- անորակ էլեկտրոնային ստորագրություն;

- որակավորված էլեկտրոնային ստորագրություն.

Պարզ ES-ը ստեղծվում է տվյալների բացման և դիտման վրա դրված գաղտնաբառերի կամ նմանատիպ միջոցների միջոցով, որոնք անուղղակիորեն հաստատում են սեփականատիրոջը:

Չորակավորված ES-ը ստեղծվում է ծածկագրային տվյալների փոխակերպումների միջոցով՝ օգտագործելով մասնավոր բանալի: Սա թույլ է տալիս հաստատել փաստաթուղթը ստորագրած անձին և հաստատել տվյալների մեջ չարտոնված փոփոխություններ կատարելու փաստը:

Որակավորված և որակավորված ստորագրությունները տարբերվում են միայն նրանով, որ առաջին դեպքում ES-ի համար վկայականը պետք է տրվի FSB-ի կողմից վավերացված հավաստագրման կենտրոնի կողմից:

Էլեկտրոնային ստորագրության շրջանակը

Ստորև բերված աղյուսակը քննարկում է ՊԸ շրջանակը:

ES տեխնոլոգիաները առավել ակտիվորեն օգտագործվում են փաստաթղթերի փոխանակման ժամանակ: Ներքին աշխատանքային գործընթացում ES-ը գործում է որպես փաստաթղթերի հաստատում, այսինքն՝ որպես անձնական ստորագրություն կամ կնիք: Արտաքին փաստաթղթերի կառավարման դեպքում ES-ի առկայությունը չափազանց կարևոր է, քանի որ դա իրավական հաստատում է: Հարկ է նաև նշել, որ ES-ի կողմից ստորագրված փաստաթղթերը կարող են անժամկետ պահպանվել և չկորցնել իրենց իրավական նշանակությունը այնպիսի գործոնների պատճառով, ինչպիսիք են ջնջվող ստորագրությունները, վնասված թուղթը և այլն:

Կարգավորող մարմիններին հաշվետվություն ներկայացնելը ևս մեկ ոլորտ է, որտեղ աճում է էլեկտրոնային փաստաթղթերի կառավարումը: Շատ ընկերություններ և կազմակերպություններ արդեն գնահատել են այս ձևաչափով աշխատելու հարմարավետությունը:

Համաձայն Ռուսաստանի Դաշնության օրենսդրության, յուրաքանչյուր քաղաքացի իրավունք ունի օգտվել ES-ից հանրային ծառայություններից օգտվելիս (օրինակ՝ ստորագրելով իշխանությունների համար էլեկտրոնային դիմում):

Առցանց առևտուրը ևս մեկ հետաքրքիր ոլորտ է, որտեղ ակտիվորեն օգտագործվում է էլեկտրոնային ստորագրությունը: Դա հաստատումն է այն բանի, որ աճուրդին մասնակցում է իրական անձ, և նրա առաջարկները կարելի է հավաստի համարել։ Կարևոր է նաև, որ ԵՍ օգնությամբ կնքված ցանկացած պայմանագիր իրավական ուժ ստանա։

Էլեկտրոնային ստորագրության ալգորիթմներ

- Լրիվ տիրույթի հեշ (FDH) և հանրային բանալիների կրիպտոգրաֆիայի ստանդարտներ (PKCS): Վերջինս տարբեր իրավիճակների համար ստանդարտ ալգորիթմների մի ամբողջ խումբ է։

- DSA-ն և ECDSA-ն ԱՄՆ թվային ստորագրության ստանդարտներն են:

- ԳՕՍՏ Ռ 34.10-2012 - Ռուսաստանի Դաշնությունում էլեկտրոնային ստորագրությունների ստեղծման ստանդարտ: Այս ստանդարտը փոխարինեց ԳՕՍՏ Ռ 34.10-2001-ին, որը պաշտոնապես դադարեցվեց 2017 թվականի դեկտեմբերի 31-ից հետո:

- Եվրասիական միությունն օգտագործում է ստանդարտներ, որոնք լիովին նման են Ռուսաստանի ստանդարտներին։

- STB 34.101.45-2013 - Բելառուսական ստանդարտ թվային էլեկտրոնային ստորագրության համար:

- DSTU 4145-2002 - Ուկրաինայում էլեկտրոնային ստորագրության ստեղծման ստանդարտ և շատ ուրիշներ:

Հարկ է նաև նշել, որ ES ստեղծման ալգորիթմներն ունեն տարբեր նպատակներ և նպատակներ.

- Խմբային էլեկտրոնային ստորագրություն.

- Միանվագ թվային ստորագրություն.

- Վստահելի EP.

- Որակավորված և չբավարարված ստորագրություն և այլն: