Pada tanggal 27 Juni, negara-negara Eropa dilanda serangan ransomware yang dikenal dengan nama Petya yang tidak berbahaya (berbagai sumber juga menyertakan nama Petya.A, NotPetya dan GoldenEye). Kriptografer menuntut tebusan dalam bitcoin yang setara dengan $300. Puluhan perusahaan besar Ukraina dan Rusia telah terinfeksi, dan penyebaran virus di Spanyol, Prancis, dan Denmark juga tercatat.

Siapa yang tertabrak?

Ukraina

Ukraina adalah salah satu negara pertama yang diserang. Menurut perkiraan awal, sekitar 80 perusahaan dan lembaga pemerintah diserang:

Saat ini, virus tidak hanya mengenkripsi file individual, tetapi sepenuhnya menghilangkan akses pengguna ke hard drive. Virus ransomware juga menggunakan tanda tangan elektronik Microsoft palsu, yang menunjukkan kepada pengguna bahwa program tersebut dikembangkan oleh penulis tepercaya dan menjamin keamanan. Setelah menginfeksi komputer, virus memodifikasi kode khusus yang diperlukan untuk mem-boot sistem operasi. Akibatnya, ketika komputer mulai, bukan sistem operasi yang dimuat, tetapi kode berbahaya.

Bagaimana cara melindungi diri sendiri?

- Tutup port TCP 1024-1035, 135, dan 445.

- Perbarui basis data produk antivirus Anda.

- Karena Petya menyebar melalui phishing, jangan membuka email dari sumber yang tidak dikenal (jika pengirimnya diketahui, periksa apakah email tersebut aman), berhati-hatilah dengan pesan media sosial dari teman Anda, karena akun mereka dapat diretas.

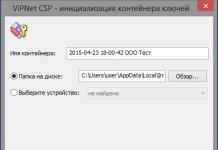

- Virus mencari mengajukan C:\Windows\perfc, dan jika tidak menemukannya, itu membuat dan memulai infeksi. Jika file seperti itu sudah ada di komputer, maka virus menyelesaikan pekerjaannya tanpa infeksi. Anda perlu membuat file kosong dengan nama itu. Mari kita pertimbangkan proses ini secara lebih rinci.

— Hacker Fantastis (@hackerfantastic)

Selamat siang teman teman. Baru-baru ini, kami menganalisis virus Ransomware WannaCry, yang dalam hitungan jam menyebar ke banyak negara di dunia dan menginfeksi banyak komputer. Dan pada akhir Juni, virus serupa baru "Petya" muncul. Atau, seperti yang paling sering disebut "Petya".

Virus-virus ini milik Trojan ransomware dan sangat mirip, meskipun mereka juga memiliki perbedaan, apalagi perbedaan yang signifikan. Menurut data resmi, "Petya" pertama kali menginfeksi sejumlah komputer yang layak di Ukraina, dan kemudian memulai perjalanannya keliling dunia.

Komputer Israel, Serbia, Rumania, Italia, Hongaria, Polandia, dan lainnya terpengaruh. Rusia berada di tempat ke-14 dalam daftar ini. Kemudian, virus menyebar ke benua lain.

Pada dasarnya, korban virus adalah perusahaan besar (cukup sering perusahaan minyak), bandara, perusahaan komunikasi seluler, dll., Misalnya, Bashneft, Rosneft, Mars, Nestle, dan lainnya menderita. Dengan kata lain, target penyerang adalah perusahaan besar dari mana Anda dapat mengambil uang.

Apa itu "Petya"?

Petya adalah malware yang merupakan ransomware Trojan. Hama tersebut diciptakan untuk memeras pemilik komputer yang terinfeksi dengan mengenkripsi informasi yang terletak di PC. Virus Petya, tidak seperti WannaCry, tidak mengenkripsi file individual. Trojan ini mengenkripsi seluruh disk sepenuhnya. Ini adalah bahaya yang lebih besar daripada virus WannaCry.

Ketika Petya masuk ke komputer, itu mengenkripsi tabel MFT dengan sangat cepat. Untuk membuatnya lebih jelas, mari kita gunakan analogi. Jika Anda membandingkan file dengan perpustakaan kota besar, ia menghapus katalognya, dan dalam hal ini sangat sulit untuk menemukan buku yang tepat.

Bahkan, bukan sekedar katalog, melainkan semacam campuran halaman (file) dari buku yang berbeda. Tentu saja, sistem gagal dalam kasus ini. Sangat sulit untuk memahami sistem dalam sampah seperti itu. Segera setelah hama memasuki komputer, ia me-reboot PC dan setelah memuat, tengkorak merah muncul. Kemudian, ketika Anda mengklik tombol apa saja, sebuah spanduk muncul dengan tawaran untuk membayar 300$ ke akun bitcoin.

Virus Petya bagaimana tidak Menangkap

Siapa yang bisa membuat Petya? Belum ada jawaban untuk pertanyaan ini. Dan secara umum, tidak jelas apakah penulis akan diinstal (kemungkinan besar tidak)? Namun diketahui bocoran tersebut berasal dari Amerika Serikat. Virus, seperti WannaCry, mencari lubang di sistem operasi. Untuk menambal lubang ini, cukup dengan menginstal pembaruan MS17-010 (dirilis beberapa bulan lalu saat serangan WannaCry). Anda dapat mengunduhnya dari tautan. Atau, dari situs web resmi Microsoft.

Saat ini, pembaruan ini adalah cara terbaik untuk melindungi komputer Anda. Juga, jangan lupa tentang antivirus yang bagus. Selain itu, Kaspersky Lab menyatakan bahwa mereka memiliki pembaruan basis data yang memblokir virus ini.

Namun, ini tidak berarti bahwa Kaspersky harus diinstal. Gunakan antivirus Anda, tetapi jangan lupa untuk memperbarui basis datanya. Juga, jangan lupa firewall yang bagus.

Bagaimana virus Petya menyebar

Paling sering, Petya masuk ke komputer melalui email. Karena itu, selama inkubasi virus Petya, tidak ada gunanya membuka berbagai tautan dalam surat, terutama yang tidak dikenal. Secara umum, buat aturan untuk tidak membuka tautan dari orang asing. Jadi Anda melindungi diri Anda tidak hanya dari virus ini, tetapi juga dari banyak virus lainnya.

Kemudian, begitu berada di komputer, Trojan akan melakukan boot ulang dan meniru pemeriksaan untuk . Selanjutnya, seperti yang telah saya sebutkan, tengkorak merah muncul di layar, kemudian spanduk menawarkan untuk membayar dekripsi file dengan mentransfer tiga ratus dolar ke dompet Bitcoin.

Saya akan segera mengatakan bahwa Anda tidak perlu membayar dalam hal apa pun! Anda tetap tidak akan mendekripsi, hanya menghabiskan uang dan memberikan kontribusi kepada pencipta Trojan. Virus ini tidak dirancang untuk didekripsi.

Virus Petya cara melindungi diri sendiri

Mari kita lihat lebih dekat perlindungan terhadap virus Petya:

- Saya sudah menyebutkan pembaruan sistem. Ini adalah poin yang paling penting. Bahkan jika sistem Anda bajakan, Anda perlu mengunduh dan menginstal pembaruan MS17-010.

- Aktifkan "Tampilkan ekstensi file" di pengaturan Windows. Berkat ini, Anda dapat melihat ekstensi file dan menghapus yang mencurigakan. File virus memiliki ekstensi .exe.

- Mari kita kembali ke surat-surat. Jangan mengklik tautan atau lampiran dari orang yang tidak Anda kenal. Dan secara umum, selama karantina, jangan ikuti tautan dalam surat (bahkan dari orang yang Anda kenal).

- Dianjurkan untuk mengaktifkan Kontrol Akun Pengguna.

- Salin file penting ke media yang dapat dipindahkan. Dapat disalin ke Cloud. Ini akan membuat Anda keluar dari banyak masalah. Jika Petya muncul di PC Anda, itu akan cukup untuk menginstal sistem operasi baru, setelah memformat hard drive.

- Instal antivirus yang bagus. Sangat diharapkan bahwa itu juga firewall. Biasanya, antivirus semacam itu memiliki tulisan Keamanan di bagian akhir. Jika Anda memiliki data penting di komputer Anda, Anda tidak boleh menyimpan antivirus.

- Setelah menginstal antivirus yang layak, jangan lupa untuk memperbarui basis datanya.

Cara menghapus virus Petya

Ini adalah pertanyaan yang sulit. Jika Petya telah melakukan pekerjaan di komputer Anda, pada dasarnya tidak ada yang perlu dihapus. Dalam sistem, semua file akan tersebar. Kemungkinan besar, Anda tidak dapat lagi mengaturnya. Anda tidak perlu membayar pencuri. Tetap memformat disk dan menginstal ulang sistem. Setelah memformat dan menginstal ulang sistem, virus akan hilang.

Juga, saya ingin menambahkan - hama ini merupakan ancaman bagi sistem Windows. Jika Anda memiliki sistem lain, misalnya sistem Rosa Rusia, Anda tidak perlu takut dengan virus ransomware ini. Hal yang sama berlaku untuk pemilik ponsel. Kebanyakan dari mereka telah menginstal Android, iOS, dll. Oleh karena itu, pemilik ponsel tidak perlu khawatir.

Juga, jika Anda adalah orang yang sederhana, dan bukan pemilik perusahaan besar, kemungkinan besar penyerang tidak tertarik pada Anda. Mereka membutuhkan perusahaan besar, yang $300 tidak berarti apa-apa dan siapa yang benar-benar dapat membayar mereka uang ini. Namun, ini tidak berarti bahwa virus tidak dapat masuk ke komputer Anda. Lebih baik pastikan!

Tetap saja, semoga virus Petya melewati Anda! Jaga informasi Anda di komputer Anda. Semoga beruntung!

, 18 Juli 2017Jawaban atas pertanyaan paling penting tentang virus ransomware Petna (NotPetya, ExPetr), ransomware berbasis Petya yang telah menginfeksi banyak komputer di seluruh dunia.

Bulan ini, kami menyaksikan serangan ransomware besar-besaran lainnya yang datang hanya beberapa minggu setelah . Dalam beberapa hari, modifikasi ransomware ini menerima banyak nama berbeda, termasuk Petya (nama virus asli), NotPetya, EternalPetya, Nyetya, dan lainnya. Awalnya, kami menyebutnya "virus keluarga Petya", tetapi untuk kenyamanan kami akan menyebutnya Petna.

Di sekitar Petna ada cukup banyak ambiguitas selain nama. Apakah ini ransomware yang sama dengan Petya atau versi yang berbeda? Haruskah Petna dianggap sebagai ransomware atau virus yang hanya menghancurkan data? Mari kita klarifikasi beberapa aspek dari serangan sebelumnya.

Apakah pendistribusian Petna masih berlangsung?

Puncak aktivitas beberapa hari lalu. Penyebaran virus dimulai pada pagi hari tanggal 27 Juni. Pada hari yang sama, aktivitasnya mencapai level tertinggi, dengan ribuan upaya serangan setiap jam. Setelah itu, intensitasnya menurun secara signifikan pada hari yang sama, dan hanya sejumlah kecil infeksi yang diamati setelahnya.

Bisakah serangan ini dibandingkan dengan WannaCry?

Tidak, dilihat dari jangkauan basis pengguna kami. Kami telah mengamati sekitar 20.000 upaya serangan di seluruh dunia, yang jauh lebih kecil dari 1,5 juta serangan WannaCry yang telah kami cegah.

Negara mana yang paling terkena dampaknya?

Data telemetri kami menunjukkan bahwa dampak utama virus itu di Ukraina, di mana lebih dari 90% upaya serangan terdeteksi. Rusia, AS, Lithuania, Belarus, Belgia, dan Brasil juga menderita. Di masing-masing negara ini, dari beberapa lusin hingga beberapa ratus upaya infeksi telah dicatat.

Sistem operasi apa yang telah terinfeksi?

Jumlah serangan terbesar tercatat pada perangkat yang menjalankan Windows 7 (78%) dan Windows XP (14%). Jumlah serangan pada sistem yang lebih modern ternyata jauh lebih sedikit.

Bagaimana virus Petna masuk ke PC?

Setelah menganalisis jalur perkembangan epidemi dunia maya, kami menemukan vektor utama infeksi, yang terkait dengan pembaruan perangkat lunak akuntansi Ukraina M.E.Doc. Itulah mengapa Ukraina sangat menderita.

Paradoks pahit: untuk alasan keamanan, pengguna selalu disarankan untuk memperbarui perangkat lunak mereka, tetapi dalam kasus ini, virus mulai menyebar secara besar-besaran dengan pembaruan perangkat lunak yang dirilis oleh M.E.Doc.

Mengapa komputer di luar Ukraina juga menderita?

Salah satu alasannya adalah bahwa beberapa perusahaan yang terkena dampak memiliki anak perusahaan Ukraina. Setelah virus menginfeksi komputer, virus menyebar di dalam jaringan. Begitulah cara dia berhasil menjangkau komputer di negara lain. Kami terus mengeksplorasi kemungkinan vektor infeksi lainnya.

Apa yang terjadi setelah infeksi?

Setelah perangkat terinfeksi, Petna mencoba mengenkripsi file dengan ekstensi tertentu. Daftar file target tidak sebesar daftar virus Petya asli dan ransomware lainnya, tetapi mencakup ekstensi foto, dokumen, kode sumber, database, gambar disk, dan lain-lain. Selain itu, software ini tidak hanya mengenkripsi file, tetapi juga bagaimana worm menyebar ke perangkat lain yang terhubung ke jaringan lokal.

Seperti , virus menggunakan tiga cara berbeda untuk menyebar: menggunakan EternalBlue (dikenal dari WannaCry) atau eksploitasi EternalRomance, melalui berbagi jaringan Windows menggunakan kredensial yang dicuri dari korban (menggunakan utilitas seperti Mimikatz yang dapat mengekstrak kata sandi), serta alat yang dapat dipercaya seperti PsExec dan WMIC.

Setelah mengenkripsi file dan menyebar melalui jaringan, virus mencoba untuk memecahkan boot Windows (dengan mengubah master boot record, MBR), dan setelah reboot paksa, ia mengenkripsi tabel file master (MFT) dari drive sistem. Ini mencegah komputer dari boot ke Windows dan membuat komputer tidak dapat digunakan.

Bisakah Petna menginfeksi komputer saya dengan semua patch keamanan terpasang?

Ya, ini dimungkinkan karena distribusi horizontal malware yang dijelaskan di atas. Bahkan jika perangkat tertentu dilindungi dari EternalBlue dan EternalRomance, perangkat tersebut masih dapat terinfeksi dengan cara ketiga.

Apakah itu Retua, WannaCry 2.0 atau yang lainnya?

Virus Petna pasti didasarkan pada ransomware Petna asli. Misalnya, di bagian yang bertanggung jawab untuk mengenkripsi tabel file utama, hampir identik dengan ancaman yang ditemui sebelumnya. Namun, itu tidak sepenuhnya identik dengan versi ransomware yang lebih lama. Diasumsikan bahwa virus tersebut dimodifikasi oleh pihak ketiga, dan bukan penulis versi aslinya, yang dikenal sebagai Janus, yang juga membicarakan hal ini di Twitter, dan kemudian menerbitkan kunci dekripsi utama untuk semua versi program sebelumnya.

Kesamaan utama antara Petna dan WannaCry adalah mereka menggunakan exploit EternalBlue untuk menyebar.

Benarkah virus tidak mengenkripsi apa pun, tetapi hanya menghancurkan data pada disk?

Itu tidak benar. Malware ini hanya mengenkripsi file dan Master File Table (MFT). Pertanyaan lain adalah apakah file-file ini dapat didekripsi.

Apakah ada alat dekripsi gratis yang tersedia?

Sayangnya tidak ada. Virus ini menggunakan algoritma enkripsi yang cukup kuat yang tidak dapat diatasi. Ini tidak hanya mengenkripsi file, tetapi juga tabel file master (MFT), yang sangat mempersulit proses dekripsi.

Haruskah saya membayar uang tebusan?

Bukan! Kami tidak pernah menyarankan membayar uang tebusan, karena ini hanya mendorong penjahat dan mendorong mereka untuk melanjutkan kegiatan tersebut. Selain itu, kemungkinan Anda tidak akan mendapatkan kembali data Anda bahkan setelah membayar. Dalam hal ini, itu lebih jelas daripada sebelumnya. Dan itulah kenapa.

Alamat email resmi yang disediakan di jendela tebusan [dilindungi email], yang korbannya diminta untuk mengirim uang tebusan, ditutup oleh penyedia layanan email tak lama setelah serangan virus. Oleh karena itu, pencipta ransomware tidak dapat mengetahui siapa yang membayar dan siapa yang tidak.

Mendekripsi partisi MFT pada dasarnya tidak mungkin karena kuncinya hilang setelah ransomware mengenkripsinya. Di versi virus sebelumnya, kunci ini disimpan di ID korban, tetapi dalam kasus modifikasi terbaru, itu hanya string acak.

Selain itu, enkripsi yang diterapkan pada file cukup kacau. Bagaimana

Kesimpulan ini adalah hasil studi dari dua perusahaan sekaligus - Comae Technologies dan Kaspersky Lab.

Malware Petya asli, ditemukan pada tahun 2016, adalah mesin penghasil uang. Sampel ini jelas tidak dimaksudkan untuk menghasilkan uang. Ancaman ini dirancang untuk menyebar dengan cepat dan menyebabkan kerusakan dan menyamar sebagai ransomware.

NotPetya bukan pembersih disk. Ancaman tidak menghapus data, tetapi hanya membuatnya tidak dapat digunakan dengan mengunci file dan membuang kunci dekripsi.

Juan Andre Guerrero-Saade, peneliti senior di Kaspersky Lab, mengomentari situasi ini:

Dalam buku saya, infeksi ransomware tanpa mekanisme dekripsi yang mungkin setara dengan penghapusan disk. Dengan mengabaikan mekanisme dekripsi yang layak, para penyerang telah menunjukkan pengabaian total untuk keuntungan moneter jangka panjang.

Penulis ransomware Petya asli mentweet bahwa dia tidak ada hubungannya dengan pengembangan NotPetya. Dia telah menjadi penjahat dunia maya kedua yang menyangkal keterlibatan dalam penciptaan ancaman baru yang serupa. Sebelumnya, penulis ransomware AES-NI menyatakan bahwa dia tidak ada hubungannya dengan XData, yang juga digunakan dalam serangan yang ditargetkan ke Ukraina. Selain itu, XData, seperti NotPetya, menggunakan vektor distribusi yang identik - server pembaruan dari produsen perangkat lunak akuntansi Ukraina.

Banyak indikasi tidak langsung mendukung teori bahwa seseorang meretas ransomware yang diketahui dan menggunakan versi modifikasi untuk menyerang pengguna Ukraina.

Apakah modul destruktif yang disamarkan sebagai ransomware sudah menjadi praktik umum?

Kasus serupa sudah pernah terjadi sebelumnya. Penggunaan modul berbahaya untuk merusak file secara permanen dengan kedok ransomware biasa masih jauh dari taktik baru. Di dunia sekarang ini, ini sudah menjadi tren.

Tahun lalu, keluarga malware Shamoon dan KillDisk menyertakan "komponen ransomware" dan menggunakan teknik serupa untuk menghancurkan data. Sekarang bahkan malware industri mendapatkan fitur pembersihan disk.

Mengklasifikasikan NotPetya sebagai alat pemusnah data dapat dengan mudah meningkatkan malware menjadi senjata siber. Dalam hal ini, analisis konsekuensi dari ancaman harus dipertimbangkan dari perspektif yang berbeda.

Mengingat titik awal infeksi dan jumlah korban, menjadi jelas bahwa Ukraina menjadi sasaran serangan hacker. Saat ini, tidak ada bukti jelas yang menunjuk pada penyerang, tetapi para pejabat Ukraina telah menyalahkan Rusia, yang juga mereka tuduhkan atas insiden siber di masa lalu sejak 2014.

NotPetya mungkin setara dengan keluarga malware Stuxnet dan BlackEnergy yang terkenal yang telah digunakan untuk tujuan politik dan untuk efek destruktif. Bukti dengan jelas menunjukkan bahwa NotPetya adalah senjata siber dan bukan hanya jenis ransomware yang sangat agresif.

Sejumlah perusahaan Rusia dan Ukraina diserang oleh virus enkripsi Petya. Edisi online situs tersebut berbicara dengan para ahli dari Kaspersky Lab, agen interaktif AGIMA dan menemukan cara melindungi komputer perusahaan dari virus dan bagaimana Petya mirip dengan virus enkripsi WannaCry yang sama-sama terkenal.

Virus "Petya"

Di Rusia, perusahaan Rosneft, Bashneft, Mars, Nivea dan produsen cokelat Alpen Gold Mondelez International. Virus ransomware dalam sistem pemantauan radiasi pembangkit listrik tenaga nuklir Chernobyl. Selain itu, serangan tersebut mempengaruhi komputer pemerintah Ukraina, Privatbank, dan operator telekomunikasi. Virus memblokir komputer dan menuntut tebusan sebesar $300 dalam bentuk bitcoin.

Dalam mikroblog di Twitter, layanan pers Rosneft berbicara tentang serangan peretas di server perusahaan. "Serangan peretas yang kuat dilakukan di server perusahaan. Kami berharap ini tidak ada hubungannya dengan prosedur peradilan saat ini. Perusahaan beralih ke lembaga penegak hukum sehubungan dengan serangan dunia maya," kata pesan itu.

Menurut sekretaris pers perusahaan Mikhail Leontiev, Rosneft dan anak perusahaannya beroperasi seperti biasa. Setelah serangan itu, perusahaan beralih ke sistem kontrol proses cadangan, sehingga produksi dan persiapan minyak tidak dihentikan. Sistem bank Home Credit juga diserang.

"Petya" tidak menginfeksi tanpa "Misha"

Berdasarkan Direktur Eksekutif AGIMA Evgeny Lobanov, sebenarnya, serangan itu dilakukan oleh dua virus ransomware: Petya dan Misha.

"Mereka bekerja bersama. "Petya" tidak menginfeksi tanpa "Misha". Itu dapat menginfeksi, tetapi serangan kemarin adalah dua virus: pertama Petya, lalu Misha. "Petya" menimpa perangkat boot (tempat komputer melakukan boot), dan Misha - mengenkripsi file sesuai dengan algoritma tertentu," spesialis menjelaskan, "Petya mengenkripsi sektor boot disk (MBR) dan menggantinya dengan miliknya sendiri, Misha sudah mengenkripsi semua file pada disk (tidak selalu)."

Dia mencatat bahwa virus enkripsi WannaCry, yang menyerang perusahaan global besar pada Mei tahun ini, tidak mirip dengan Petya, ini adalah versi baru.

"Petya.A berasal dari keluarga WannaCry (WannaCrypt), tetapi perbedaan utama adalah mengapa itu bukan virus yang sama, MBR digantikan oleh sektor bootnya sendiri - ini adalah hal baru untuk Ransomware. Virus Petya muncul dulu sekali, di GitHab (layanan online untuk proyek TI dan pemrograman bersama - situs) https://github.com/leo-stone/hack-petya" target="_blank"> ada decryptor untuk encryptor ini, tetapi tidak ada decryptor yang cocok untuk modifikasi baru.

Yevgeny Lobanov menekankan bahwa serangan itu menghantam Ukraina lebih keras daripada Rusia.

"Kami lebih rentan terhadap serangan daripada negara-negara Barat lainnya. Kami akan dilindungi dari versi virus ini, tetapi tidak dari modifikasinya. Internet kami tidak aman, di Ukraina bahkan kurang. Pada dasarnya, perusahaan transportasi, bank, operator seluler diserang ( Vodafone, Kyivstar) dan perusahaan medis, Pharmmag yang sama, SPBU Shell - semua perusahaan lintas benua yang sangat besar," katanya dalam sebuah wawancara dengan situs tersebut.

Direktur eksekutif AGIMA mencatat, sejauh ini belum ada fakta yang menunjukkan letak geografis penyebar virus tersebut. Menurutnya, virus tersebut diduga muncul di Rusia. Sayangnya, tidak ada bukti langsung untuk ini.

"Ada asumsi bahwa ini adalah peretas kami, sejak modifikasi pertama muncul di Rusia, dan virus itu sendiri, yang bukan rahasia bagi siapa pun, dinamai Petro Poroshenko. Itu adalah pengembangan peretas Rusia, tetapi sulit untuk mengatakannya. siapa yang mengubahnya lebih jauh bahwa bahkan di Rusia, mudah untuk mendapatkan komputer dengan geolokasi di Amerika Serikat, misalnya, "jelas ahli.

"Jika tiba-tiba ada "infeksi" komputer - Anda tidak dapat mematikan komputer. Jika Anda reboot, Anda tidak akan pernah masuk lagi"

"Jika komputer tiba-tiba "terinfeksi", Anda tidak dapat mematikan komputer, karena virus Petya menggantikan MBR - sektor boot pertama dari mana sistem operasi dimuat. Jika Anda reboot, Anda tidak akan pernah memasuki sistem lagi. Ini memotong jalur limbah, bahkan jika muncul " tablet" tidak mungkin lagi mengembalikan data. Selanjutnya, Anda harus segera memutuskan sambungan dari Internet agar komputer tidak online. Patch resmi dari Microsoft telah telah dirilis, ia memberikan jaminan keamanan 98 persen. Sayangnya, belum 100 persen. Modifikasi tertentu dari virus (tiga bagiannya) dia lewati untuk saat ini," rekomendasi Lobanov. - Namun, jika Anda melakukan reboot dan melihat awal proses "periksa disk", saat ini Anda harus segera mematikan komputer, dan file akan tetap tidak terenkripsi ..

Selain itu, pakar juga menjelaskan mengapa pengguna Microsoft yang paling sering diserang, dan bukan MacOSX (sistem operasi - situs Apple) dan sistem Unix.

"Di sini lebih tepat untuk berbicara tidak hanya tentang MacOSX, tetapi juga tentang semua sistem unix (prinsipnya sama). Virus hanya memengaruhi komputer, tanpa perangkat seluler. Serangan itu memengaruhi sistem operasi Windows dan hanya mengancam pengguna yang telah menonaktifkan fungsi pembaruan sistem otomatis. Pembaruan sebagai pengecualian, tersedia bahkan untuk pemilik Windows versi lama yang tidak lagi diperbarui: XP, Windows 8 dan Windows Server 2003," kata pakar tersebut.

"MacOSX dan Unix tidak secara global terpapar virus semacam itu, karena banyak perusahaan besar menggunakan infrastruktur Microsoft. MacOSX tidak terpengaruh, karena tidak begitu umum di lembaga pemerintah. Ada lebih sedikit virus di bawahnya, tidak menguntungkan untuk membuatnya , karena segmen serangannya akan lebih kecil dibandingkan jika menyerang Microsoft," pungkas pakar tersebut.

"Jumlah pengguna yang diserang telah mencapai dua ribu"

Layanan pers Kaspersky Lab, yang para ahlinya terus menyelidiki gelombang infeksi terbaru, mengatakan bahwa "ransomware ini bukan milik keluarga ransomware Petya yang sudah terkenal, meskipun ia berbagi beberapa baris kode dengannya."

Laboratorium yakin bahwa dalam kasus ini kita berbicara tentang keluarga baru perangkat lunak berbahaya dengan fungsionalitas yang sangat berbeda dari Petya. Kaspersky Lab menamai encryptor baru ExPetr.

"Menurut Kaspersky Lab, jumlah pengguna yang diserang telah mencapai dua ribu. Sebagian besar insiden dicatat di Rusia dan Ukraina, dan kasus infeksi juga diamati di Polandia, Italia, Inggris, Jerman, Prancis, Amerika Serikat dan sejumlah negara lain. Saat ini, para ahli kami menyarankan "Malware ini menggunakan beberapa vektor serangan. Telah ditetapkan bahwa eksploitasi EternalBlue yang dimodifikasi dan eksploitasi EternalRomance digunakan untuk menyebar di jaringan perusahaan," kata layanan pers.

Para ahli juga menjajaki kemungkinan membuat alat dekripsi untuk mendekripsi data. Lab juga membuat rekomendasi untuk semua organisasi untuk menghindari serangan virus di masa depan.

"Kami menyarankan agar organisasi memperbarui sistem operasi Windows mereka. Untuk Windows XP dan Windows 7, instal pembaruan keamanan MS17-010 dan pastikan bahwa mereka memiliki sistem pencadangan data yang efektif. Pencadangan data yang tepat waktu dan aman memungkinkan Anda memulihkan file asli, bahkan jika mereka dienkripsi oleh malware," saran pakar Kaspersky Lab.

Laboratorium juga merekomendasikan agar klien korporatnya memastikan bahwa semua mekanisme perlindungan diaktifkan, khususnya, memastikan bahwa koneksi ke infrastruktur cloud Jaringan Keamanan Kaspersky, sebagai tindakan tambahan, disarankan untuk menggunakan komponen Kontrol Keistimewaan Aplikasi untuk tolak akses semua grup aplikasi (dan, karenanya, eksekusi) file bernama "perfc.dat", dll.

Jika Anda tidak menggunakan produk Kaspersky Lab, kami sarankan untuk menonaktifkan eksekusi file bernama perfc.dat, serta memblokir peluncuran utilitas PSExec dari paket Sysinternals menggunakan fungsi AppLocker, yang merupakan bagian dari OS (operasi sistem - situs) Windows," direkomendasikan di laboratorium.

Pada tanggal 12 Mei 2017, banyak terdapat data encryptor pada harddisk komputer. Dia memblokir perangkat dan menuntut uang tebusan.

Virus itu menyerang organisasi dan departemen di lusinan negara di seluruh dunia, termasuk Rusia, di mana Kementerian Kesehatan, Kementerian Situasi Darurat, Kementerian Dalam Negeri, server operator seluler, dan beberapa bank besar diserang.

Penyebaran virus dihentikan secara tidak sengaja dan sementara: jika peretas mengubah hanya beberapa baris kode, malware akan mulai bekerja kembali. Kerusakan dari program ini diperkirakan mencapai satu miliar dolar. Setelah analisis forensik linguistik, para ahli menemukan bahwa WannaCry dibuat oleh orang-orang dari China atau Singapura.