قبل از اینکه متوجه شوید که چگونه سایت وردپرس را تمیز کنید، باید درک کنید و با آنچه که در واقع ما معامله خواهیم کرد. به معنای وسیع، مفهوم "ویروس" به معنای نرم افزارهای مخرب است که می تواند آسیب یک یا چند آسیب به صاحب منابع وب را اعمال کند. بنابراین، در این دسته، تقریبا هر کد ساخته شده توسط مزاحمان در اسکریپت های موتور می تواند نسبت داده شود. این می تواند منابع پنهانی را که منجر به بدرفتاری در نتایج جستجو می شود، Backdors ارائه دسترسی به مدیریت Hakera یا ساختارهای پیچیده ای که سایت را به یک گره زامبی تبدیل می کند و حتی بیت کوین های اصلی را نیز تبدیل می کند. در مورد چگونگی شناسایی و از بین بردن ویروس های مختلف کالیبر، و همچنین دفاع از خود از آنها، ما صحبت خواهیم کرد.

بسیاری از نکات ذکر شده در مقالات قبلی قادر به محافظت از سایت از عفونت هستند. به عنوان مثال، "عفونت" را می توان در قالب های دزدان دریایی و پلاگین ها یافت، امتناع کامل از این نوع اجزاء یک گام مهم از لحاظ امنیت است. با این حال، تعدادی از ظرافت های خاص بیشتر وجود دارد.

1. نصب آنتی ویروس قابل اعتماد

برنامه مخرب را می توان نه تنها از خارج اجرا کرد - منبع عفونت کاملا قادر به کامپیوتر است که از آن پروژه اداره می شود. تروجان های مدرن می توانند نه تنها رمز عبور را از FTP ربودند، بلکه به طور مستقل کد اجرایی را دانلود می کنند یا فایل های CMS را تغییر می دهند، به این معنی که امنیت منابع وب به طور مستقیم به امنیت دستگاه کار شما بستگی دارد.

بازار فناوری اطلاعات آنتی ویروس های بسیاری را ارائه می دهد. با این حال، معقول ترین انتخاب - محصولات شرکت های بزرگ:

● در میان موقعیت های پیشرو داخلی، پیشنهادات آزمایشگاه کسپرسکی را اشغال می کند و دکتر وب سایت

● در میان راه حل های تجاری خارجی، شما می توانید خط نورتون را از شرکت Symantek و یک ESET محبوب برجسته کنید؛

● اگر ما در مورد گزینه های رایگان صحبت کنیم، Avast و Comodo بدون قید و شرط در اینجا منجر می شوند.

2. سایت را با استفاده از خدمات آنلاین اسکن کنید

اگر فعالیت مشکوک شناسایی شود (خطاهای موتور، ترمزها، ظاهر پنجره های پاپ آپ و آگهی های شخص ثالث)، ساده ترین چیز این است که شما می توانید با یک منبع از طریق یک اسکنر آنلاین که قادر به تعیین واقعیت است، رانندگی کنید عفونت رهبر بی قید و شرط در اینجا virustotal، واقع در virustotal.com است. برای استفاده از آنها، فقط به برگه «URL» بروید، پیوند مورد علاقه را درایور کنید و روی دکمه "چک!" کلیک کنید

پس از مدتی، سیستم محتوای زیر را مطرح می کند:

باید روشن شود: VirusTotal یک پروژه مستقل نیست، بلکه نوعی جمع کننده اسکنرهای آنتی ویروس است. در این راستا، می توان به طور همزمان در 67 سیستم وردپرس را به ویروس ها بررسی کنید. مزیت بدون شک یک گزارش دقیق است که در آن داده ها برای تمام خدمات پشتیبانی شده ارائه شده است. پس از همه، آنتی ویروس ها دوست دارند زنگ هشدار نادرست را بسوزانند، بنابراین حتی اگر شاخص شناسایی از ایده آل متفاوت باشد (به عنوان مثال، 3/64)، این بدان معنا نیست که منبع آلوده است. تمرکز، اول از همه، در بازیکنان بزرگ (Kaspersky، McAfee، Symantec NOD32 و دیگران)، دفاتر کوچک اغلب بخش های خاصی از کد را به عنوان خطرناک تعیین می کنند - شما نباید آن را جدی بگیرید!

3. از yandex.vebmaster استفاده کنید

شما احتمالا توجه به برخی از مراجع در نتایج جستجو با پیام هشدار داده شده است: "سایت می تواند کامپیوتر شما یا دستگاه تلفن همراه شما را تهدید کند." واقعیت این است که موتور جستجو دارای الگوریتم های تشخیص بدافزار خود، اطلاع رسانی به کاربران ریسک بالقوه است. برای اطلاع از آنچه اتفاق می افتد و دریافت اطلاعیه ها، به اندازه کافی برای ثبت نام با سرویس وب مستر کافی است. شما می توانید تمام اطلاعات لازم را در برگه ایمنی مشاهده کنید:

اگر تهدید شناسایی شود، اطلاعات مربوط به صفحات آلوده در اینجا نمایش داده می شود. متاسفانه، بررسی انتخاب وردپرس انتخابی برای ویروس ها غیرممکن است - Yandex به طور مستقل اسکن می شود، علاوه بر این، تمام اسناد وب بارگذاری شده در نمونه قرار نمی گیرند، اما تنها بخش آنها به طور تصادفی تعیین می شود.

4. با گزارش های Google بررسی کنید

محبوب ترین موتور جستجو در جهان یک روش نظارت حتی ساده تر ارائه می دهد - فقط دنبال Google.com/TransParencyReport/Safebrowsing/Diagnostic/؟HL\u003dRU هستید و آدرس سایت را به فیلد مناسب هدایت کنید. شما اطلاعات جامع منابع دریافت خواهید کرد و ببینید آیا Google هر گونه ادعایی از دیدگاه تشخیص اسکریپت های مخرب دارد یا خیر

چگونه برای تمیز کردن آب سایت از لینک های ویروسی؟

از توصیه های عمومی، ما به خصوصی تبدیل می کنیم. ما با انواع مشترک کد مخرب شروع می کنیم - معرفی URL های خارجی و تغییر مسیر به منابع وب هدف. متاسفانه، مدیرعامل سیاه هنوز محبوب است و بنابراین هکرها نشسته اند، مزیت این کار یکی از ساده ترین هاست. بیایید با سفارش مقابله کنیم.

1. برای منابع شخص ثالث هدایت کنید

تصور کنید وضعیت: شما به وب سایت خود می روید، اما بلافاصله در کاتالوگ اوقات فراغت بعدی، یا فرود فرود می توانید پول را در فارکس دریافت کنید. تقریبا مطمئنا این بدان معنی است که منابع وب هک شده است، و v.htaccess چندین خط جدید ظاهر شد. درمان ابتدایی است: فایل را باز کنید، دستورالعمل های حاوی آدرس را که هدایت می شود، پیدا کنید و سپس آنها را حذف کنید. بنابراین، برای شرطی Malwareesite.com، ساختارهای مورد نظر ممکن است به شرح زیر باشد:

| < IfModule mod_alias. c> تغییر مسیر 301 https: // سایت / http://malwaresite.com/ |

| < IfModule mod_rewrite. c> RewriteEngine در rewritebase / rewritecond٪ (http_host)! ^ tekseo \\. su [nc] rewriterule ^ (. *) http: //malwaresite.com/$1. |

یک گزینه پیچیده تر یک تغییر مسیر دائمی است که در پی اچ پی نوشته شده است. اگر شما چک کردید، اما چیزی مشکوک پیدا نکردید، به احتمال زیاد Snag در فایل index.php قرار دارد. تغییر مسیر در اینجا با ارسال به بازدید کننده از سرفصل های مورد نظر انجام می شود:

شامل ("redirect.php")؛ خروج ()؛

به یاد داشته باشید - در index.php اصلی، چنین قطعه ای وجود ندارد، بنابراین شما می توانید آنها را با خیال راحت حذف کنید. همچنین فایل پلاگین را پیدا کرده و از بین ببرید (به عنوان مثال ما Redirect.php در پوشه ریشه قرار می گیرد).

حرکت حیرت انگیز تر - تغییر مسیر برای ابزارهای موبایل. هنگام ورود به منبع خود از یک رایانه شخصی، شما هرگز واقعیت عفونت را شناسایی نمی کنید، با این حال، کاربران گوشی های هوشمند و قرص ها ناخوشایند با ضربه زدن به صفحه دیگری شگفت زده خواهند شد. چنین تغییر مسیر می تواند اجرا شود:

1.htaccess

ساده ترین راه که به راحتی محاسبه می شود. دستگاه توسط عامل کاربر تعیین می شود. این ممکن است به نظر برسد:

| < IfModule mod_rewrite. c> RewriteEngine در rewritebase / rewritecond٪ (http_user_agent) ^. * (آی پاد | آی فون | آندروید). * [nc] rewriterule ^ (. *) $ http: //malwaresite.com/ |

2. پی اچ پی

به طور مشابه، تغییر مسیر بر روی پی اچ پی اجرا می شود. طراحی زیر را می توان در فایل شاخص یافت. باز هم، در مورد همه جا فراموش نکنید عبارتند از:

| "/ فوندروئیدی | BBB'D+ | MeeGo).+Mobile | | BlackBerry | ZTEI- / I"، Substr ($ uagent، 0، 4))) header ( "محل: http://malwaresite.com/") ; ?> |

3. جاوا اسکریپت.

رزولوشن صفحه نمایش در اینجا بررسی می شود اگر عرض 480 پیکسل یا کمتر باشد، بازدید کننده به یک سایت مخرب منتقل می شود. اگر پروژه شما از یک روش مشابه استفاده کند، مطمئن شوید که این دستگاه را بررسی کنید تا آدرس را تغییر دهید.

| < script type= "text/javascript" > اگر (صفحه نمایش عرض<= 480 ) { window. location = "http://malwaresite.com" ; } |

2. لینک های خروجی را بررسی کنید

با این حال، تغییر مسیر بسیار خشن و صریح است. جایی که اغلب شما می توانید پیاده سازی URL های پنهان شده توسط ابزار CSS و سایر روش ها را پیدا کنید. با آنچه که نمی بینید، تقریبا بی فایده است. با این حال، با استفاده از نرم افزار Sleuth Link Link Link فوق العاده، می توانید مشخصات مرجع وردپرس را ارزیابی کنید. آخرین نسخه این برنامه در سال 2010 منتشر شد، با این حال مربوط به این روز است و حتی در ویندوز 10 به خوبی کار می کند.

با نصب و اجرای Xenu، روی File کلیک کنید - URL را بررسی کنید. شما پنجره را خواهید دید:

در اینجا به اندازه کافی برای ورود به دامنه پروژه کافی است و روی OK کلیک کنید. همچنین ممکن است فیلترهای ماسک را اضافه کنید:

● در نظر بگیرید URL ها را با این به عنوان "داخلی" - آدرس های شمارش حاوی یک قطعه داده شده داخلی در نظر بگیرید؛

● هر URL را با این کار بررسی نکنید - لینک های خاصی را از چک کردن (به عنوان مثال، اگر می خواهید فقط لینک های خروجی را ببینید، ارزش دامنه سایت را در اینجا ارزش دارد).

پس از اتمام این روش، ابزار پیشنهاد می کند که وردپرس را برای حضور فایل های به اصطلاح یتیم - اسناد وب که یک URL واحد نیستند، بررسی می کند.

اگر به مثبت پاسخ دهید، پنجره ورود اطلاعات برای مجوز FTP ظاهر خواهد شد:

این ویژگی ممکن است مفید باشد اگر سایت قدیمی باشد، و تغییرات زیادی را در طول وجود آن پرتاب کرد: با کمک آن، می توانید دایرکتوری ها را از "زباله" پاک کنید. با این حال، ما بیشتر به نتایج اسکن علاقه مند هستیم:

بنابراین، اگر ویروس ها در وردپرس وجود داشته باشد، علت ظهور ظاهر افلون های پنهان، Xenu به شناسایی واقعیت حضور آنها کمک خواهد کرد. تنها سوال این است که چگونه بیشتر عمل کنیم.

3. پیدا کردن و نابود کردن

تصور کنید که Xenu منابع فعال را به Malwaresite.com شرطی یافت. چگونه آنها را پیدا کنید و حذف کنید؟ گاهی اوقات این کار بسیار ساده است. غیر حرفه ای ها بی ادب هستند، تنها محدود به پنهان کردن URL از چشم های کنجکاو، اما آدرس خود را می توان در کد به صراحت ثبت نام کرد. گزینه های زیر ممکن است:

1. محل اقامت URLA در پایین صفحه به جای Copywrites؛

2. با استفاده از فایل های فایل-یتیم که در بالا توضیح داده شد (به عنوان مثال، سند HTML به دایرکتوری با تصاویر بارگذاری می شود - موتورهای جستجو نیز می توانند آن را فهرست کنند)؛

3. دستکاری با ورق های سبک Cascading:

● Text-Indent: -9999999995 پکس / موقعیت: مطلق؛ چپ: -99999999955PX - تغییر مرجع فراتر از محدودیت های صفحه نمایش؛

● نمایش: هیچ / مشاهده: پنهان - متن نامرئی؛

● فونت اندازه: 1 پیکسل؛ - URL های تک پیکسل که نمی توانند جستجو شوند.

برای پیدا کردن و حذف ویروس از وردپرس، آن را به اندازه کافی برای اسکن کل موتور برای حضور یک خط حاوی "Malware.com" کافی است. در ویندوز، این را می توان با استفاده از مدیریت فایل رایگان مدیر غیر واقعی انجام داد:

1. با استفاده از FileZilla، تمام فایل های پروژه را به پوشه محلی بر روی کامپیوتر خود بارگیری کنید.

2. شروع فرمانده غیر واقعی و بر روی آیکون در فرم یک لوله Pickpipe کلیک کنید تا به رابط جستجو بروید؛

3. پوشه مورد نظر را انتخاب کنید، کادر را در فیلد "متن" بررسی کنید، "Malwareesite.com" را وارد کنید، تمام کد ها را مشخص کنید و روی «شروع جستجو» کلیک کنید.

نتیجه یک لیست از فایل هایی است که در آن عبارت یافت می شود. در حال حاضر آن را به ویرایش آنها، از بین بردن خط کد مسئول خروجی لینک.

با استفاده از آنتی ویروس های PHP برای وردپرس

مواردی که در بالا توضیح داده شد، تنها رأس کوه یخ است. هکر حرفه ای می تواند یک رویکرد غیر استاندارد را حتی به یک کار ساده به عنوان قرار دادن BaClish پنهان پیدا کند. به عنوان یک قانون، شما بدون کمک نرم افزار مناسب، نمی توانید چیزی را پیدا کنید. خوشبختانه، چنین راه حل ها وجود دارد، بسیاری از آنها، علاوه بر این، رایگان هستند. بیایید کارآمدترین را تجزیه و تحلیل کنیم.

1. Ai-bolit

احتمالا محبوب ترین محصول آنتی ویروس از تجدید نظر. موجود در دو نسخه: برای کار به طور مستقیم در میزبانی، و یک دستگاه محلی در حال اجرا ویندوز (سازگار با 10، نیاز به نصب نیست). متأسفانه نسخه * NIX یک رابط وب را ندارد و فقط برای VDS یا سرور اختصاصی مناسب است، بنابراین ما تجزیه و تحلیل خواهیم کرد که چگونه با یک ابزار PC کار کنیم.

1. لینک را در revisium.com/kb/scan_site_windows.html لینک دانلود کنید و هر مکان مناسب را بر روی کامپیوتر خود باز کنید. لطفا توجه داشته باشید: در راه به دایرکتوری نباید هیچ نامه روسی وجود داشته باشد، بنابراین ساده ترین راه این است که آن را در ریشه دیسک قرار دهید؛

2. در داخل بایگانی، شما زیر را مشاهده خواهید کرد: پوشه با آنتی ویروس "Aibolit"، "Site" (در اینجا شما نیاز به کپی اسناد وب چک شده، که همه آنها اسکن می شوند، بدون در نظر گرفتن سطح لانه، به عنوان سه فایل BAT:

● شروع - برای بررسی سریع؛

● START_PARANOIC - اسکن عمیق با شناسایی هر قطعه کد مشکوک؛

● SCAN_AND_QUARANTINE - اسکریپت تمام فایل های خطرناک را به آرشیو قرار می دهد.

3. برای شروع کار، دوبار کلیک بر روی هر یک از فایل های BAT ارائه شده، بسته به نتیجه ای که می خواهید دریافت کنید. اسکن شروع خواهد شد، بر اساس نتایج آن گزارش AI-Bolit-Report.HTML شکل می گیرد (می تواند در هر مرورگر مشاهده شود). در حالت قرنطینه، آن را در آرشیو با اسکریپت مشکوک خواهد بود

البته، هیچ بدافزار در واقع در مادر نیست. و، همانطور که در تصویر دیده می شود، توسعه دهندگان خود را در مورد احتمال خطاها هشدار داده اند.

2. مانول

Yandex علاوه بر نظارت، هر کسی را برای استفاده از آنتی ویروس رایگان توسعه خود ارائه می دهد. ابزار Manul در PHP می تواند تقریبا در هر سرور وب اجرا شود و سازگار با اکثریت CMS محبوب است. علاوه بر این، اسکریپت نه تنها می تواند تشخیص دهد، بلکه یک کد خطرناک را نیز حذف می کند. در زیر یک دستورالعمل گام به گام برای شناسایی و درمان ویروس ها است.

1. برنامه را در https://download.cdn.yandex.net/manul/manul.zip دانلود کنید.

2. بایگانی را به فهرست ریشه سایت خود باز کنید.

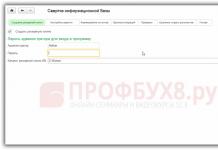

3. دنبال Link_Name / Manul / index..Php_Name Link)؛

4. یک رمز عبور را بیاورید. اسکریپت نیازمندی های جدی ایمنی را ایجاد می کند: عبارت کد باید حداقل 8 کاراکتر باشد، حاوی حروف بزرگ، اعداد و نشانه های ویژه باشد.

5. حالا شما می توانید اسکن را با کلیک کردن بر روی دکمه همان نام شروع کنید. شما همچنین می توانید اسکریپت را با تنظیم فاصله پرس و جو پیکربندی کنید. بزرگتر این مقدار (در ثانیه)، زمان بیشتری برای بررسی. ضریب را می توان در صفر تنظیم کرد، با این حال، می تواند منجر به افزایش قابل توجهی در زمان پاسخ، تا عدم دسترسی به منابع شود.

6. پس از آن، بررسی شروع شده است - زبانه را قبل از تکمیل آن بسته نکنید!

7. پس از اتمام اسکن، یک پنجره با دکمه گزارش ظاهر می شود. روی آن کلیک کنید تا دانلود scan_log.xml.zip.

8. در برگه مرورگر دیگر، تجزیه و تحلیل را در https://antimalware.github.io/manul/ باز کنید. روی دکمه آپلود فایل کلیک کنید و بایگانی دریافت شده را چک کنید.

9. در این مرحله، ما به طور مستقیم به حذف ویروس ها از وردپرس ادامه می دهیم. شما یک پنجره را باز کنید که در آن شما می توانید عملیات را بر روی فایل های خطرناک انتخاب کنید (بسته به درجه تهدید، آنها با پرچم قرمز، زرد یا سبز مشخص شده اند). دکمه قرنطینه به شما اجازه می دهد تا فایل های مشکوک را بایگانی کنید و "حذف" کنید - از آنها برای همیشه خلاص شوید.

10. پس از انجام اقدامات دلخواه، صفحه را پایین بیاورید و کد را در فیلد "نسخه" ظاهر کنید

11. حالا به برگه مانول برگردید، به بخش "درمان" بروید، کد دریافت شده را به فیلد وارد کنید و روی «Execute» کلیک کنید.

https: \u003d "" lazy \u003d "" lazy-hidden \u003d ""\u003e

13. پس از اتمام تمام مراحل، یک پنجره با یک مجله بر روی صفحه نمایش ظاهر می شود. شما همچنین می توانید فایل های موجود در قرنطینه را در صورت وجود موجود دانلود کنید

3. سانتي

یک پروژه جوان طراحی شده برای شناسایی و از بین بردن ویروس ها در وردپرس. در حال حاضر محصول در تست بتا است و رایگان است، تنها خدمات پرداخت شده، SMS تحمل کننده از صاحب تهدیدات شناسایی شده است. علاوه بر ماژول مانیتورینگ، اسکریپت مصرف کنندگان ابزارهای مختلفی را برای از بین بردن اثرات مزاحمان ارائه می دهد. اما بعدا درباره آنها، ابتدا نصب را درک می کنید.

1. توزیع ها را از سایت رسمی santivi.com دانلود کنید. محتویات آرشیو در یک پوشه قبلا ایجاد شده در دایرکتوری ریشه باز نمی شود، به عنوان مثال: / var / www / site / public_html / santi_AV

بالا یک نام ساده است، اما بهتر است از یک توالی تصادفی از حروف کوچک و اعداد لاتین کوچک استفاده کنید.

2. به صفحه ضد ویروس بروید. به عنوان مثال، آدرس به نظر می رسد: https: // site / public_html / santi_AV

4. هنگامی که شما برای اولین بار شروع می کنید، باید اسکریپت را پیکربندی کنید، پارامترهای نصب شده به صورت خودکار نصب شده و تنظیمات را در صورت لزوم انجام دهید. همچنین مطمئن شوید که داده ها را برای مجوز تغییر دهید:

5. بر روی محصول محصول محصول بروید، سپس بخش "اطلاعات شخصی" را با وارد کردن شناسه Santi Santi، آدرس ایمیل و تلفن همراه (اختیاری - مورد نیاز برای SMS-Mailing) پر کنید. پس از آن، روش های هشدار ترجیحی را در برگه اطلاع رسانی فعال کنید.

6. در فایل ها و تب DB، شما باید اطلاعات را برای اتصال به MySQL مشخص کنید، و همچنین یک روش برای پشتیبان گیری از فایل های منابع وب را انتخاب کنید. گزینه های زیر پشتیبانی می شوند:

● ایجاد یک کپی محلی؛

● استفاده از سرور FTP؛

● yagdex.disk؛

● Google.Drive؛

● Dropbox

7. پس از اتمام دستکاری های فوق، روی دکمه "Finish" کلیک کنید. اگر همه چیز با موفقیت گذشت، زیر روی صفحه نمایش ظاهر می شود:

شما می توانید تنظیمات را در قسمت برنامه از همان نام تغییر دهید.

Santi دارای یک رابط بصری است و شامل همه چیزهایی است که شما نیاز دارید تا ویروس ها را از وردپرس حذف کنید. ابزارها بر روی بخش های موضوعی توزیع می شوند. هر یک از آنها را در نظر بگیرید:

1. خانه

در اینجا اطلاعات لازم در مورد وضعیت حفاظت را جمع آوری می شود. از بخش اطلاعیه ها، می توانید دستورات مربوط به اقدامات را با تهدیدات شناسایی کنید.

2. Autopilot

به شما امکان می دهد اقدامات انجام شده توسط اسکریپت را در حالت خودکار پیکربندی کنید. در میان آنها:

● نظارت بر فایل - یکپارچگی اسناد وب را اسکن می کند، به جز پویا (ورود به سیستم های دسترسی، خطاها، و غیره). تاریخ تغییر، مجموع هش، ظهور دایرکتوری های جدید و فایل ها را بررسی می کند.

● مانیتورینگ پایگاه داده - اصلاح فعالیت مشکوک در MySQL.

● Bacuping - به طور کامل بایگانی سایت پس از فواصل خاص، صرفه جویی در یک کپی در سرور و یا در ذخیره سازی ابر. شما می توانید پارامترها را از طریق ابزار مناسب در بخش "Utilities" پیکربندی کنید (ممکن است انتخاب انتخابی دایرکتوری و فایل ها را انتخاب کنید). در خروجی، شما یک آرشیو را در یک فرمت خاص دریافت خواهید کرد. Sabu - تنها سانتی خود می تواند آن را اداره کند، و همچنین یک برنامه مارک برای یک کامپیوتر ویندوز.

● بررسی سایت از طریق چشم موتورهای جستجو - از اطلاعات Yandex و Google در مورد تهدیدات شناسایی شده در منابع استفاده می کند.

● بررسی سایت از طریق چشم های آنتی ویروس های دسکتاپ - اسکن بر اساس امضا ارائه شده توسط بزرگترین راه حل های در زمینه راه حل های Cybersecurity برای رایانه های شخصی.

3. Utilities.

در اینجا مجموعه ای از ابزارهای کمکی طراحی شده برای کمک به سرویس دادن به سایت و اطمینان از ایمنی آن است. جالب ترین را در نظر بگیرید:

● جستجوی تاریخ اگر دوره عفونت تقریبا شناخته شده باشد مفید است. با استفاده از فیلترها، شما می توانید محدوده زمانی، و همچنین انتقال فایل های انتقال را تنظیم کنید و نشان دهید که چگونه آنها را پردازش کنید (حذف یا چک کردن).

● configurator.ftpessess این برای پیکربندی سرورهای FTP بر اساس PROFTPD و Pure-FTP استفاده می شود.

● درج های مخرب را حذف کنید. اگر سایت وردپرس از ویروس رنج می برد، مفید خواهد بود و کد شما به وضوح شناخته شده است. شما می توانید شروع و پایان یک قطعه خطرناک را مشخص کنید، انواع فایل هایی را که نیاز به پردازش / از بین بردن را دارند، فهرست کنید و "به دنبال" یا "دنبال کردن و درمان" را انتخاب کنید. در مورد دوم، توالی مشخص شده به طور خودکار هنگام تشخیص حذف می شود.

● ویرایشگر فایل عملیات پشتیبانی شده در چند کدگذاری، شماره ردیف، نور پس زمینه نحو اولیه.

Avtivirus تخصصی برای وردپرس

علاوه بر ذکر شده، راه حل های کنترل شده باریک تر در قالب پلاگین ها برای CMS وجود دارد. ما موثرترین را تجزیه و تحلیل خواهیم کرد.

1. آنتی ویروس.

چگونه برای بررسی قالب های وردپرس برای ویروس ها؟ پاسخ این است که در یک ماژول کوچک با نام بسیار ساده و یک رابط بسیار آسکی قرار می گیرد. پنجره تنظیمات ما را دعوت می کند تا به صورت دستی (اسکن نرم افزارهای دستی دستی) اجرا شود یا مانیتورینگ پروژه خودکار را فعال کند (قالب های تم را برای نرم افزارهای مخرب بررسی کنید). تیک دوم اجازه می دهد تا شما را به اتصال پایگاه داده های مرورگر ایمن گوگل. همچنین ممکن است یک آدرس ایمیل را وارد کنید - در این مورد گزارش ها به ایمیل شما ارسال می شود.

اگر دکمه "اسکن تم ها در حال حاضر" را فشار دهید، تمام قالب های نصب شده در سیستم بلافاصله اسکن می شود. یک صفحه ظاهر خواهد شد:

قطعات مشکوک از ابزار، قاب قرمز را برجسته می کند. البته، پاسخ های غلط امکان پذیر است - در این مورد، آنتی ویروس یک بلوک کد را تعیین کرده است که مسئول ممنوعیت خروجی پیام های مجوز اشتباه است. در چنین مواردی، کافی است که روی دکمه "هیچ ویروس وجود ندارد" کلیک کنید.

2. TAC

یکی دیگر از ماژول های کنترل شده محدود - Checker اصالت تم. پس از نصب، آن را در بخش "ظاهر" از مدیر ظاهر می شود. در اینجا، در همه، لازم نیست که هر چیزی را پیکربندی و اجرا کنید - پلاگین دارای اسکن اتوماتیک کاملا اتوماتیک است و هیچ نتیجه ای را بدون هیچ گونه جزئیات به دست می آورد:

3. Quttera.

یک ماژول پیشرفته تر که کل موتور را اسکن می کند. دو نوع چک در دسترس هستند: خارجی - استفاده از خدمات آنلاین:

و داخلی - با استفاده از پلاگین خود. برای شروع آنها، کافی است بر روی دکمه "اسکن در حال حاضر" کلیک کنید.

نتیجه چک گزارش زیر خواهد بود:

همانطور که می بینید، آنتی ویروس همه فایل های موجود را به اشتراک می گذارند به طور بالقوه خطرناک، مشکوک و مخرب تقسیم می شوند. این طبقه بندی عمدتا مشروط است - و همچنین آنالوگ ها، Quttera تمایل به افزایش یک زنگ خطر را دارد. بهتر است پلاگین را بر روی یک سایت عمدا تمیز قرار دهید و نظارت اولیه را اجرا کنید، که تمام فایل های رد شده را به لیست سفید اضافه می کند. برای انجام این کار، کافی است که به برگه "تهدیدات شناسایی شده" بروید و روی «فایل لیست سفید» تحت هر هشدار کلیک کنید.

4. Sucuri Security

این افزونه پیشرفته ترین تخصصی است. معایب عبارتند از ثبت نام اجباری در منابع رسمی توسعه دهندگان و دریافت یک کلید API، در غیر این صورت عملکرد محدود خواهد شد. هشدار مربوطه بلافاصله پس از فعال شدن ظاهر می شود.

با کلیک بر روی دکمه، پنجره زیر را مشاهده خواهید کرد:

نام دامنه و ایمیل مدیر به طور خودکار تعیین می شود، اما آخرین می تواند تغییر کند. تیک در کادر بررسی DNS Lookups باید تنها اگر شما از CloudProxy استفاده می کنید.

قبل از برخورد با نحوه محافظت از وردپرس از ویروس ها، باید فرمت را در بخش تنظیمات پیکربندی کنید. در اینجا چندین زبانه را در یک بار مشاهده خواهید کرد. به طور کلی، شما می توانید پارامترهای اصلی را نصب کنید:

● کلید پلاگین API - به شما اجازه می دهد تا کلید API را وارد کنید؛

● مسیر ذخیره سازی داده ها - مسیر را به دایرکتوری که در آن Sucuri Security Logs، لیستی از فایل های اثبات شده و سایر اطلاعات خدمات (به طور پیش فرض / آپلود / Sucui؛

● آدرس پروکسی معکوس و آی پی و کشف IP Adress - فعال کردن اگر خدمات پروکسی خارجی متصل شوند یا فایروال؛

● ناموفق ورود به سیستم رمز عبور ناموفق - شامل ردیابی تلاش های ناموفق توسط مجوز در سایت؛

● نظر سنجی کاربر - بررسی محتویات نظرات اضافه شده توسط کاربران. کمک می کند تا هر دو اسپم و درج های مخرب را محافظت کنند؛

● XML HTTP درخواست مانیتور - درخواست های AJAX فیلترها، می تواند بر زمان پاسخ سایت تاثیر بگذارد؛

● Audit Log Statistics - نمایش رویداد رویداد، در اینجا شما می توانید تعدادی از سوابق مورد تجزیه و تحلیل (به طور پیش فرض - 500) را مشخص کنید؛

● تاریخ و زمان - به شما اجازه می دهد زمان و تاریخ را تغییر دهید اگر آنها نادرست تعریف شوند؛

● گزینه های بازنشانی - تنظیم مجدد تنظیمات پیش فرض (مفید است اگر شما تبدیل به مشکلات با عملکرد سایت، و یا کار اسکریپت ها پس از نصب پلاگین، اما نمی تواند درک آنچه که موضوع است).

زبانه اسکنر به شما اجازه می دهد تا:

● اجرای دکمه های "سریع اسکن" را اجرا کنید.

● یکی از سه الگوریتم را انتخاب کنید (SPL - سریعترین، جهانی، کمترین و کامل یا کامل، یا Opendir - Middle طلایی)؛

● فرکانس چک را تنظیم کنید (به طور پیش فرض - 2 بار در روز)؛

● فعال کردن و مدیریت اسکنر سیستم فایل (FS Scanner)؛

● پیکربندی تحلیلگر گزارش، و همچنین سیاهههای مربوط به پاک کردن.

در برگه هشدارها، می توانید یک آدرس ایمیل برای ارسال اعلان ها را مشخص کنید، و همچنین با انتخاب از پیشنهاد یا وارد کردن خود در فیلد "سفارشی"، قالب پیام را تعیین کنید.

همچنین در اینجا شما می توانید فرکانس ارسال نامه ها و پارامترها را برای تعیین حملات Bruthet تنظیم کنید.

در زیر امکان پیکربندی هشدار خوب است. علاوه بر جعبه های جعبه ساخته شده به طور پیش فرض، ارزشمند است که تمام کادرهای مربوط به اقدامات کاربر را فعال کنید - این به موفقیت کمک می کند تا اسپم ها را به موفقیت برساند.

همچنین ارزش کلیه نقاط مربوط به وضعیت پلاگین ها (علامت گذاری شده با پلاگین) و قالب ها (با یک قلم مو مشخص شده است) نیز ارزش دارد. این سیستم را بارگیری نخواهد کرد، اما به شناسایی اقدامات مهاجم که دسترسی به پروژه را دارد، شناسایی می کند و تغییرات را به پیکربندی آن تغییر می دهد.

بخش "نادیده گرفتن اسکن" به شما امکان می دهد دایرکتوری ها را مشخص کنید که لازم نیست تأیید شود (شما باید مسیر مطلق را به پوشه مشخص کنید). این جایی است که محل فایل های ویدئویی و فایل های صوتی ارزش دارد: چک آنها بی معنی است، و بسیاری از منابع سرور را که بر عملکرد منفی تاثیر می گذارد، می گیرد.

"نادیده گرفتن هشدارها" ممکن است از هشدارها حذف شود تا محتوای یک نوع خاص را تغییر دهد (پس از انواع).

Trust IP Tab اجازه می دهد تا محدوده آدرس های IP را تنظیم کنید که توسط سیستم ثبت نشده است. به راحتی، اگر کار با این پروژه توسط یک گروه از افراد از یک زیر شبکه انجام شود.

"Hearbeat" کمک می کند تا پیکربندی API از همان نام مورد استفاده برای سرور مرورگر دو طرفه. این عمدتا در گروه های کاری مورد استفاده قرار می گیرد و اگر شما تنها صاحب سایت هستید، بهتر است آن را به طور کامل تبدیل کنید. این آسیب پذیری اضافی را حذف می کند، و همچنین عملکرد موتور را افزایش می دهد.

پس از ساخت تمام ویرایشها، شما می توانید اسکن را در بخش اسکن مخرب از دکمه مربوطه اجرا کنید:

علاوه بر اسکنر واقعی، Sucury Securyti دارای تعدادی از ابزارهای مفید است که اجازه می دهد وردپرس از ویروس ها قبل از سایت هک شده است. همه آنها در بخش سخت شدن جمع آوری می شوند. لیست قابلیت ها:

● بررسی نسخه وردپرس - نظارت بر ارتباط هسته موتور و اجازه می دهد تا شما را به یک به روز رسانی اجباری؛

● حفاظت از فایروال وب سایت - اتصال CloudProxy (باید از قبل از پیکربندی توسط WAF در برگه مربوطه)؛

● حذف نسخه وردپرس - نمایش صفحه CMS را حذف می کند؛

● مسدود کردن فایل های پی اچ پی - دسترسی به فایل های سرویس را از طریق .htaccess (برای آپاچی) مسدود می کند، یا توصیه هایی را برای تنظیم NGINX ارائه می دهد؛

● تأیید نسخه PHP - بررسی ارتباط نسخه مترجم نصب شده؛

● کلید امنیتی - به شما می دهد که اگر فراموش کرده اید کلید های امنیتی را در WP-Config.php به روز کنید؛

● نشت اطلاعات (readme.html) - فایل README را که حاوی اطلاعات بالقوه مفید برای هکرها است حذف می کند؛

● پیش فرض حساب مدیریت - چک کردن اگر ورود به سیستم مدیریت برای حساب فوق العاده وزیر استفاده شود؛

● افزونه و ویرایشگر تم - ویرایشگر قالب داخلی را در یک کلیک مسدود می کند؛

● پیشوند جدول پایگاه داده - نیاز به جایگزینی پیشوند جداول MySQL را به جای یک WP_ به طور پیش فرض جایگزین می کند.

بخش پس از هک پس از پاک کردن سایت وردپرس از ویروس ها مفید خواهد بود. در اینجا سه \u200b\u200bابزار وجود دارد:

● کلید های امنیتی - به شما اجازه می دهد مجموعه جدیدی از کلید های امنیتی ایجاد کنید و به خطر بیفتید؛

● بازنشانی رمز عبور کاربر - کمک به تنظیم مجدد گسترده ای از کلمه عبور کاربران ثبت نام شده با توجه به انتخاب شما؛

● بازنشانی پلاگین ها - رول تمام پلاگین های نصب شده را به طور قطع نسخه های ایمن، به استثنای افزودنیهای حق بیمه رول می دهد.

مناسب

پس از خواندن مقاله، شما متقاعد شده اید که مبارزه با نرم افزار مخرب، همه چیز را از رتبه خارج نمی کند. با تشکر از دسترسی به راه حل های تخصصی، عملیات مانند بررسی قالب وردپرس برای ویروس ها، نظارت بر هسته CMS و تمیز کردن سایت در مورد عفونت حتی می تواند غیر حرفه ای انجام دهد. اما همانطور که در پزشکی، در حوزه، کلید موفقیت آن، درمان نیست، بلکه پیشگیری است. به یاد داشته باشید - هکرها یک تهدید را نه تنها برای شما و جادوگری خود، بلکه همچنین برای بازدید کنندگان به منابع وب مطرح می کنند. اغلب، آنها به نظر می رسند که تحت ضربه هستند، بازدید از صفحات آلوده. این امر با از دست دادن مهمترین چیز - اعتماد به نفس کاربران، که ناگزیر به از دست دادن خوانندگان دائمی و حتی مشتریان سقوط خواهد کرد، مملو است. بنابراین، بسیار مهم است که در اسرع وقت از مسائل امنیتی مراقبت کنید، به حداقل رساندن احتمال هک کردن.

یکی از مهمترین مراحل هنگام ایجاد یک وبلاگ، انتخاب یک قالب با کیفیت بالا است. سایت های زیادی به عنوان هزینه اضافی و رایگان وجود دارد. با این حال، احتیاط باید در اینجا گرفته شود، زیرا احتمال زیادی همراه با فایل برای دریافت ویروس ها، اسکریپت های مخرب و لینک های پنهان وجود دارد.

اما حتی اگر الگو از لحاظ امنیت تمیز باشد، طراحی، قابلیت استفاده، قابلیت استفاده و قابلیت آن شما کاملا راضی هستید - این بدان معنا نیست که همه چیز به ترتیب باشد. این موضوع باید کد معتبر HTML و CSS را داشته باشد، و همچنین تمام استانداردهای WordPress CMS را ملاقات می کند. با دومی، مشکلات حتی با موضوعات و قالب های پرداخت شده به سفارش وجود دارد.

توسعه دهندگان موتور به طور مداوم در حال توسعه آن هستند، و نویسندگان قالب ها همیشه برای آنها در هنگام ایجاد آنها از توابع قدیمی نمی خوابند.

امروز من 2 راه برای بررسی اینکه آیا وردپرس را برای انطباق با استانداردها بررسی می کنم، نشان خواهم داد. این ابزار ها هنگام اضافه کردن آنها به دایرکتوری رسمی https://wordpress.org/themes/ استفاده می شود

موضوعات وردپرس و قالب های جوملا برای انطباق با استانداردها

themecheck.org یک سرویس رایگان است که به شما اجازه می دهد تا قبل از نصب سایت، امنیت و کیفیت قالب ها را برای CMS WordPress و جوملا بررسی کنید.

برای بررسی موضوع، بایگانی خود را از کامپیوتر خود با کلیک بر روی دکمه "انتخاب فایل" در themecheck.org دانلود کنید. اگر نمی خواهید نتایج آزمون را در سرویس ذخیره کنید و برای سایر کاربران در دسترس باشید، جعبه را بررسی کنید " پس از نتایج، داده های آپلود شده را فراموش کنید". حالا دکمه "Submit" را کلیک کنید.

به عنوان مثال، من موضوع را گرفتم رابط.که در وب سایت رسمی دانلود شد. 99 از 100 تا 0 خطاهای بحرانی و 1 هشدار. این یک نتیجه بسیار خوب است.

برای مقایسه، قالب وبلاگ من برآورد 0 (14 خطا و 23 هشدار) دریافت کرد. من فکر می کنم که بسیاری از نتایج به طور خاص متفاوت نخواهد بود، به خصوص اگر موضوعات قبلا منسوخ شده اند. همه نظرات با توضیحات، نشان دادن فایل ها و خطوط که در آن شناسایی شده اند در همان صفحه در زیر قرار دارند.

به اعتراف، من کمی درک کردم، آن را به جای آن برای نویسندگان مفید است، و برای من آسان تر است که الگوی را تغییر دهم تا همه چیز را اصلاح کنم. من فقط زمانی که من بر آن تصمیم می گیرم نمی دانم.

اصلی ترین انتخاب گسترده ای از وردپرس قبلا اثبات شده و جوملا وبود با امکان اضافه کردن یا ارزیابی زمان است. هنگامی که روی آنها کلیک میکنید، می توانید اطلاعات دقیق و پیوندهایی را به وب سایت نویسنده و صفحه دانلود مشاهده کنید.

اگر شما یک توسعه دهنده و تم معتبر خود را 100٪، شما می توانید آن را به کاربران با نصب آیکون ارزیابی ویژه در آن گزارش دهید.

ارزش خدمات ThemeCheck.org این است که هر وب مستر می تواند از آن برای انتخاب یک موضوع با کیفیت بالا قبل از نصب در وبلاگ استفاده کند.

چک تم پلاگین

شما می توانید قالب های نصب شده در حال حاضر را در سازگاری با آخرین استانداردهای وردپرس با استفاده از پلاگین بررسی تم بررسی کنید. لینک برای دانلود آخرین نسخه: https://wordpress.org/plugins/theme-check/

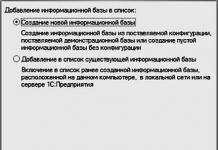

توابع پلاگین شبیه خدماتی هستند که به بالا گفتم. هیچ تنظیمات پس از نصب و فعال سازی استاندارد لازم نیست. روش تأیید:

- برو به میز مدیریت در صفحه منو "ظاهر" - "بررسی تم".

- اگر چندین تنظیم شده، موضوع مورد نظر را از لیست کشویی انتخاب کنید.

- اگر شما نمی خواهید اطلاعات را ارسال کنید، گزینه Checkbox Inform Suppress را نصب کنید.

- روی دکمه "بررسی آن" کلیک کنید.

نتایج در همان صفحه نشان داده می شود.

همانطور که می بینید، موضوع استاندارد بیست ده یا نه ایده آل، اما، به عنوان مثال، دوهزار و چهارده. خطاها هیچ

پس از بررسی پلاگین را می توان خاموش کرد، و بهتر است تا تا دفعه بعد حذف شود.

خروجی قبل از نصب یک قالب جدید وردپرس، آن را نه تنها برای منابع پنهان و کد پلاگین TAC مخرب، بلکه همچنین استفاده از سرویس ThemeCheck.org یا PLUG-IN THEME را برای انطباق با آخرین استانداردهای CMS بررسی کنید.

P.S. به تازگی در حال مرور Topsape Reader، من یک SEO-Blog جدید Zenpr.ru را دیدم که در میان ماه های انتقال 1 جایگاه را در میان وبلاگ نویسان انتقال نگه می دارد. اگر ما در نظر داشته باشیم که سن او کمی بیش از یک ماه است، نتیجه ارزش احترام است. طراحی در سبک مینیمالیسم، اگر نه به این معنی نیست که هیچ کس وجود ندارد، اما نویسنده می نویسد - آن را بخوانید. همه چیز در کسب و کار و بدون آب. درست مثل عنوان وبلاگ - "صفر اضافی شخصیت". من توصیه می کنم خواندن، شما مقدار زیادی از اطلاعات مفید را پیدا خواهید کرد.

وردپرس محبوب ترین موتور برای ایجاد سایت های مختلف اطلاعات و وبلاگ ها است. ایمنی سایت شما بیش از امنیت داده های شما است. این بسیار مهم تر است، زیرا امنیت همه کاربران است که منابع شما را بخوانند و به آن اعتماد کنند. به همین دلیل است که مهم است که سایت با ویروس ها یا هر گونه کد مخرب دیگر آلوده نباشد.

نحوه محافظت از وردپرس از هک کردن ما در یکی از مقالات زیر نگاه خواهیم کرد، و در حال حاضر من می خواهم به چگونگی بررسی سایت وردپرس برای ویروس ها و کد های مخرب را بررسی کنم تا اطمینان حاصل شود که همه چیز امن است.

اولین گزینه ای که به ذهن می آید، هکرها را هک کرده و پشت سر هم خود را به کد سایت خود ساخته اند تا بتوانند هرزنامه را ارسال کنند، لینک ها و سایر چیزهای بد را ارسال کنند. بنابراین گاهی اوقات این اتفاق می افتد، اما اگر نرم افزار را به موقع به روزرسانی کنید، این یک مورد نسبتا نادر است.

هزاران موضوع رایگان برای وردپرس و پلاگین های مختلف وجود دارد و در اینجا می تواند یک تهدید باشد. این یک چیز زمانی است که شما قالب را از وردپرس دانلود کنید و زمانی که در سایت سمت چپ پیدا می کنید، کاملا متفاوت است. توسعه دهندگان ناعادلانه می توانند کد های مخرب مختلف را به محصولات خود متصل کنند. حتی بیشتر ریسک، اگر شما قالب های حق بیمه رایگان را دانلود کنید، هیچ خطری وجود ندارد، دیگر هیچ خطری در امنیت وجود ندارد، که از آن می تواند نفوذ و انجام آنچه که آنها نیاز دارد. به همین دلیل سایت تست وردپرس برای ویروس ها بسیار مهم است.

بررسی سایت وردپرس برای ویروس ها

اولین چیزی که باید با آن تماس بگیرید هنگام بررسی سایت، ویروس ها نیست، این پلاگین های وردپرس است. به سرعت و فقط شما می توانید سایت خود را اسکن کنید و بخش های مشکوک از کد را پیدا کنید که باید توجه کنید، چه آنها در موضوع، پلاگین و اصلی ترین هسته Wodpress هستند. برخی از محبوب ترین پلاگین ها را در نظر بگیرید:

1. TOC

این پلاگین بسیار ساده تمام تم های نصب شده در سایت شما را برای حضور کد مخرب در آنها بررسی می کند. این افزونه لینک های پنهان رمزگذاری شده را با استفاده از وارد کردن کد Base64 نشان می دهد و اطلاعات دقیق در مورد مشکلات موجود را نمایش می دهد. اغلب قطعات یافت شده پیدا شده ویروس ها نیستند، اما آنها به طور بالقوه می توانند خطرناک باشند، بنابراین شما باید به آنها توجه کنید.

باز کن "ظاهر" -> "TAC" سپس صبر کنید تا تمام موضوعات بررسی شوند

2. اسکنر VIP.

بسیار شبیه به اسکنر TOC برای موضوعات، اما اطلاعات دقیق تر را نمایش می دهد. قابلیت های مشابه برای تشخیص لینک ها، کد مخفی و سایر موارد مخرب. فقط آیتم اسکنر VIP را در بخش ابزار باز کنید و نتیجه را تجزیه و تحلیل کنید.

ممکن است فایل های غیر ضروری را حذف کنید، به عنوان مثال، دسکتاپ. یا شما باید ببینید که چه چیزی در فایل ها با استفاده از Base64 در جزئیات بیشتر اتفاق می افتد.

3. ضد تروجان از gotmls.net

این افزونه اجازه می دهد نه تنها برای اسکن موضوعات و هسته سایت برای حضور ویروس ها، بلکه همچنین از سایت از رمزهای عبور و XSS های مختلف، حملات SQLinj محافظت می کند. جستجو بر اساس امضاهای شناخته شده و آسیب پذیری ها انجام می شود. برخی از آسیب پذیری ها را می توان در سایت حذف کرد. برای شروع اسکن فایل های باز "Anti-Malvare" در منوی سمت و کلیک کنید "اجرای اسکن":

قبل از اینکه بتوانید اسکن را اجرا کنید، باید پایگاه داده های امضا را به روز کنید.

4. Wordfence

این یکی از محبوب ترین پلاگین ها برای محافظت از وردپرس و اسکن برای کد مخرب است. علاوه بر اسکنر، که می تواند بسیاری از نشانک ها را در کد وردپرس پیدا کند، حفاظت مداوم در برابر انواع مختلف حملات و نسل رمز عبور وجود دارد. در طول جستجو، افزونه مشکلات احتمالی پلاگین ها و تم های مختلف را پیدا می کند، نیاز به انجام وردپرس را گزارش می دهد.

برگه باز "wpdefence" در منوی سمت، و سپس به برگه بروید "اسکن" و مطبوعات "شروع اسکن":

اسکن ممکن است یک زمان معین داشته باشد، اما پس از اتمام، یک گزارش دقیق درباره مشکلات شناسایی شده را خواهید دید.

5. آنتی ویروس.

این یکی دیگر از پلاگین های ساده است که قالب سایت شما را برای کد مخرب اسکن می کند. ضرر این است که تنها قالب فعلی اسکن شده است، اما اطلاعات در جزئیات کافی نمایش داده می شود. شما تمام توابع خطرناک را که در موضوع هستند را مشاهده خواهید کرد و سپس می توانید جزئیات را تجزیه و تحلیل کنید که آیا آنها هر گونه خطر را نشان می دهند. پیدا کردن "آنتی ویروس" در تنظیمات، و سپس کلیک کنید "اسکن قالب تم در حال حاضر":

6. یکپارچگی چک

همچنین مطلوب است که یکپارچگی فایل های وردپرس را بررسی کنید، در صورتی که ویروس به هر حال نوشته شده است. برای انجام این کار، می توانید از پلاگین Checker Integrity استفاده کنید. این همه فایل های هسته ای، پلاگین ها و قالب ها را تغییر می دهد. در پایان اسکن، اطلاعات مربوط به فایل های اصلاح شده را مشاهده خواهید کرد.

سرویس های آنلاین

همچنین چندین سرویس آنلاین وجود دارد که به شما امکان می دهد وب سایت وردپرس را برای ویروس ها بررسی کنید یا فقط قالب را بررسی کنید. در اینجا برخی از آنها است:

themecheck.org. - شما بایگانی موضوعات را دانلود می کنید و می توانید تمام هشدارها را در مورد توابع مخرب احتمالی که در آن استفاده می شود، تماشا کنید. شما نه تنها می توانید اطلاعات مربوط به موضوع خود را تماشا کنید، بلکه در مورد سایر موضوعات دانلود شده توسط سایر کاربران، و همچنین در مورد نسخه های مختلف موضوع. همه این پلاگین ها می توانند این سایت را پیدا کنند. تأیید تم وردپرس نیز بسیار مهم است.

virustotal.com - تمام منابع شناخته شده، که در آن شما می توانید سایت یا فایل قالب خود را برای ویروس ها بررسی کنید.

rescan.pro. - بررسی یک سایت وردپرس برای ویروس ها با این سرویس، تجزیه و تحلیل رایگان، استاتیک و پویا برای تشخیص اسکنر ممکن است، صفحات سایت را باز می کند. سایت را در لیست های مختلف سیاه بررسی می کند.

sitecheck.sucuri.net. - سرویس ساده برای اسکن سایت و موضوع برای ویروس ها. پلاگین شما برای وردپرس وجود دارد. پیوند های خطرناک و اسکریپت ها را تشخیص می دهد.

چک دستی

هیچ چیز بهتر از چک دستی نیست. در لینوکس چنین ابزار فوق العاده GREP وجود دارد که به شما امکان می دهد خطوط دلخواه را در یک پوشه با فایل ها جستجو کنید. این چیزی است که ما را درک می کنیم:

eval - این ویژگی به شما اجازه می دهد تا یک کد PHP دلخواه را انجام دهید؛ از محصولات خود احترام استفاده نمی کند، اگر یکی از پلاگین ها یا موضوع استفاده از این تابع تقریبا با یک صد درصد احتمال می توان گفت که یک ویروس وجود دارد؛

- base64_decode. - توابع رمزگذاری را می توان با Eval برای مخفی کردن کد مخرب استفاده کرد، اما آنها همچنین می توانند برای اهداف صلح آمیز مورد استفاده قرار گیرند، بنابراین مراقب باشید؛

- sha1 - روش دیگری برای رمزگذاری کد مخرب؛

- gzinflate - تابع فشرده سازی، همان اهداف، همراه با Eval، به عنوان مثال، gzinflate (base64_decode (کد)؛

- strev - ردیف را توسط الاغ در مقابل نحوه استفاده از گزینه برای رمزگذاری اولیه تبدیل می شود؛

- چاپ - نمایش اطلاعات به مرورگر، همراه با gzinflate یا base64_decode خطرناک است؛

- file_put_contents - وردپرس خود و یا پلاگین ها هنوز هم می توانند فایل ها را در سیستم فایل ایجاد کنند، اما اگر این موضوع را ایجاد کند، در حال حاضر ارزش هشدار دادن و بررسی اینکه چرا ویروس ها را نصب می کنند؛

- file_get_contents. - در اغلب موارد مورد استفاده برای اهداف صلح آمیز، اما می تواند برای بارگیری نرم افزارهای مخرب یا خواندن اطلاعات از فایل ها استفاده شود.

- حلقه - همان داستان؛

- fopen - یک فایل را برای ضبط باز می کند، هرگز نمی دانید چرا؛

- سیستم. - تابع فرمان را در سیستم لینوکس اجرا می کند، اگر این موضوع، پلاگین یا وردپرس خود را، به احتمال زیاد، یک ویروس وجود دارد؛

- symlink - ایجاد لینک های نمادین در سیستم، شاید ویروس در حال تلاش برای ساخت سیستم فایل اساسی موجود از خارج است؛

- کپی 🀄 - فایل را از یک مکان به دیگری کپی می کند؛

- getcwd - نام دایرکتوری کار فعلی را باز می گرداند

- cwd - پوشه عامل فعلی را تغییر می دهد؛

- ini_get - اطلاعات مربوط به تنظیمات پی اچ پی را دریافت می کند، اغلب برای اهداف صلح آمیز، اما امکان پذیر نیست؛

- error_reporting (0) - خروجی هر پیام خطا را غیرفعال می کند؛

- window.top.location.href. - قابلیت جاوا اسکریپت مورد استفاده برای تغییر مسیر به صفحات دیگر؛

- هضم "بنابراین، فقط در مورد، چک، ناگهان، هکرها تصمیم گرفت به ما بگویید.

شما می توانید هر کلمه فردی را در چنین فرمان اعمال کنید:

gREP -RR "HACTED" / var / www / path / to / file / wordpress / wp-content /

یا از یک اسکریپت ساده استفاده کنید که تمام کلمات را در یک زمان جستجو می کند:

مقادیر \u003d "base64_decode (

eval (base64_decode.

gzinflate (base64_decode (

getcwd ()؛

strev (

chr (ord (

cwd

ini_get

window.top.location.href.

کپی 🀄 (

eval (

سیستم (

symlink (

error_reporting (0)

چاپ

file_get_contents (

file_put_contents (

fopen (

هک شده "

cD / var / www / path / to / files / wordpress / wp-content /

$ fgrep -nr -include \\ *. php "$ ارزش ها" *

شما یک بار تعجب کردید که چه مقاله از یک سایت یا یک سایت دیگر استفاده می کند؟

اغلب، در جستجوی یک موضوع ایده آل، ما به پروژه های دیگر اجرا شده برای پیدا کردن چیزی مشابه یا وب سایت خود را در همان موضوع، تنها با طراحی شخصی خود نگاه می کنیم.

در این درس، ما نشان خواهیم داد که چه ابزارهایی و ترفندها را می توان برای پیدا کردن آنچه که مقاله از این سایت در وردپرس استفاده می کند استفاده شود.

روش 1. محل بررسی ISITWP

ساده ترین راه این است که به iSitwp.com بروید و سایتی را که به شما علاقه دارید، بررسی کنید.

این یک ابزار آنلاین است که به شما نشان می دهد که چه موضوع مورد استفاده وردپرس را نشان می دهد و به طور کلی وردپرس در این سایت استفاده می شود.

اگر سایت WordPress را شامل شود، ISITWP سعی خواهد کرد نام موضوع فعلی دکوراسیون را پیدا کند.

او همچنین سعی خواهد کرد تا متوجه شود چه پلاگین های فعال در سایت استفاده می شود:

اگر شما خوش شانس هستید، این یک سفارشی یا یک شرکت تابعه نیست، سپس Isitwp نام خود را می دهد، و سپس شما می توانید این موضوع را در موتورهای جستجو پیدا کنید.

روش 2. تعیین دستی

گاهی اوقات صاحبان سایت یا توسعه دهندگان نام موضوعات وردپرس بومی را تغییر می دهند. در این مورد، ابزارهایی مانند Isitwp قادر به کمک به شما نخواهند بود.

اما حتی اگر چنین است، در کد سایت، راهنمایی های مختلف هنوز هم می تواند باقی بماند، که کمک خواهد کرد محاسبه آنچه که موضوع نصب شده است.

اجازه بدید ببینم.

هر موضوع طراحی وردپرس موظف به داشتن یک فایل است style.css. این فایل شامل داخل هدر (هدر)، که در آن، به عنوان یک قانون، نام موضوع، نویسنده موضوع، نسخه و تم توسعه وب سایت را نشان می دهد. همچنین، قالب های سبک CSS دیگر وجود دارد که از این موضوع استفاده می کنند.

برای پیدا کردن این فایل، ابتدا باید به سایت خود بروید. راست کلیک بر روی جایی در صفحه اصلی و برای مشاهده کد منبع ( مشاهده منبع صفحه).

در مرورگر، کد منبع صفحه اصلی سایت در برگه جدید باز خواهد شد.

حالا شما باید یک خط کد را پیدا کنید که به نظر می رسد این است:

برای تسهیل این کار، می توانید این برگه را با یک کد Snag جستجو کنید " تم ها". این بخشی از دایرکتوری است که در آن دروغ است style.css.

بنابراین، شما مسیری را که فایل style.css را انتخاب می کنید پیدا خواهید کرد، و شما می توانید این فایل را مستقیما در مرورگر در برگه جدید باز کنید.

در بالای style.css کلاه با عنوان (که در آن ما در بالا صحبت کردیم) کلاه خواهد بود. این یک اطلاعات خدماتی در مورد موضوع ثبت نام است. به نظر می رسد این است:

/ * نام تم: https://example.com نویسنده: ThemeAuthorname نویسنده URI: https://example.com توضیحات: تم من یک تم انعطاف پذیر وردپرس طراحی شده برای وب سایت های نمونه کارها نسخه: 1.1.47 مجوز: GNU عمومی عمومی مجوز v2 یا بعدا مجوز URI: http://www.gnu.org/licenses/gpl-0.0.html دامنه متن: Hestia برچسب ها: وبلاگ، سفارشی لوگو، نمونه کارها، تجارت الکترونیک، پشتیبانی از RTL زبان، پس از فرمت ها، طرح بندی شبکه، یک ستون، دو ستون، سفارشی پس زمینه، سفارشی رنگ، سفارشی هدر، سفارشی منوی، برجسته-تصویر هدر، تصاویر برجسته، هدر انعطاف پذیر، کامل عرض -Template، sticky- پست، تم های تم، رشته نظرات، ترجمه آماده * /

از این واحد شما می توانید نام موضوع و آدرس توسعه دهنده را بیابید. سپس تنها برای پیدا کردن این موضوع در اینترنت باقی می ماند.

روش 3. نحوه پیدا کردن یک موضوع والدین

بسیاری از سایت ها از تم های کودک برای تنظیمات طراحی سفارشی استفاده می کنند. و این کاملا رویکرد مناسب است.

در این مورد، اگر فایل را پیدا کنید style.css از یک شرکت تابعه، در کلاه خود، اطلاعات مربوط به موضوع والدین را نشان می دهد:

/ * نام موضوع: فقط یک کودک موضوع نویسنده: پیتر اسمیت نشانی نویسنده: بنویسید: اینجا را بنویسید نویسنده "وبلاگ وبلاگ" Sut .org / licenses / gpl-2.0.html دامنه متن: موضوع من-کودک * /

در مثال بالا، موضوع والدین پارامتر را نشان می دهد " قالب."، یعنی این، برای این شرکت تابعه، موضوع والدین" Hestia "استفاده می شود.

همچنین در مورد موضوع اصلی شما می توانید از کد منبع توصیف شده در روش 2 یاد بگیرید. در کد شما یک مرجع به فایل style.css نه تنها از شرکت تابعه، بلکه از موضوع والدین نیز پیدا خواهید کرد.

اما فراموش نکنید که توسعه دهنده می تواند تمام سرفصل های خود را برای style.css تغییر دهد، در این مورد، برای تعیین موضوع اصلی بسیار دشوار خواهد بود.

پلاگین بررسی تم یک راه آسان برای تست تم خود است و مطمئن شوید که آن را به مشخصات با آخرین استانداردهای بررسی موضوع. با استفاده از آن، شما می توانید تمام ابزار تست خودکار خود را بر روی موضوع خود اجرا کنید که WordPress.org برای ارسال های تم استفاده می کند.

تست ها از طریق یک منوی مدیریت ساده اجرا می شوند و تمام نتایج در یک بار نمایش داده می شود. این بسیار مفید برای توسعه دهندگان تم، و یا هر کسی به دنبال اطمینان حاصل کنید که تم خود را پشتیبانی از آخرین استانداردهای تم وردپرس وردپرس.

چگونه می توان فرمت TRAC را فعال کرد

تیم بازبینی موضوع از این افزونه در هنگام بررسی تم ها استفاده می کند و خروجی را به بلیط های TRAC کپی می کند، سیستم TRAC زبان نشانه گذاری خود را دارد.

برای فعال کردن قالب بندی TRAC در Theme-Check شما نیاز به تعریف چند متغیر در wp-config.php:

TC_PRE. و. tc_post. به عنوان یک هدر بلیط و پاورقی استفاده می شود.

مثال ها:

تعریف ('tc_pre'، 'بررسی موضوع: []

- تم ها باید با استفاده از "تعریف (\\ 'wp_debug \\'، درست) مورد بررسی قرار گیرد." در wp-config.php []

- تم ها باید با استفاده از داده های آزمون از چک لیست های تم (TC) بررسی شود

——

‘);

تعریف ("TC_POST"، "احساس رایگان برای استفاده از جزئیات تماس زیر اگر شما هر گونه سوال، نظرات، و یا بازخورد: [] * * نظر در مورد این بلیط [] * ارسال یک ایمیل به موضوع بررسی لیست ایمیل [ ] * استفاده از کانال IRC تم وردپرس تم در Freende. ")؛

اگر. هر دو از این دو vars تعریف یک trac trac جدید در کنار آن ظاهر می شود آن را چک کن! دکمه.

سوالات متداول

شماره نسخه چیست؟شماره نسخه تاریخ تجدید نظر دستورالعمل های مورد استفاده برای ایجاد آن است.

چرا این چیزی شبیه بد است؟

به همین ترتیب، چیزها را "بد" نیست. بررسی تم طراحی شده است به عنوان یک روش غیر کامل برای تست مطابق با دستورالعمل های بررسی موضوع طراحی شده است. نه همه تم ها باید به این دستورالعمل ها پایبند باشند. هدف از تم های آپلود شده به مرکز مخزن تم وردپرس مرکزی.

بسیاری از سایت ها از تم های سفارشی استفاده می کنند و این کاملا درست است. اما تم هایی که برای استفاده در بسیاری از انواع مختلف سایت ها در نظر گرفته شده اند، باید حداقل سطح مشخصی از قابلیت های خاص را داشته باشند تا بتوانند عملکرد مناسب را در بسیاری از محیط های مختلف تضمین کنند. دستورالعمل های بررسی تم با این هدف در ذهن ایجاد شده است.

این چکگر تم کامل نیست، و هرگز نخواهد بود. این تنها یک ابزار برای کمک به نویسندگان موضوع یا هر کس دیگری است که می خواهد موضوع خود را قادر تر تر کند. تمام تم ها به WordPress.org ارسال شده توسط یک تیم از کارشناسان مورد بررسی قرار می گیرند. چک کننده تم خودکار به معنای یک ابزار مفید است، نه یک سیستم مطلق اندازه گیری.

این افزونه دستورالعمل های مورد استفاده را تعیین نمی کند. هر گونه مسائل مربوط به دستورالعمل های بررسی خاص موضوع باید در سایت ساخت موضوع مورد بحث قرار گیرد.

بررسی ها

این یک افزونه عالی برای همه است که واقعا دوست دارد یک تم وردپرس را توسعه دهد و با موفقیت برای استانداردهای اصلی وردپرس آزمایش شود. خطاهای جدا شده در "مورد نیاز"، "هشدار"، "توصیه شده" و "اطلاعات" جدا شده است. همچنین اطلاعات اساسی این خطا را ارائه می دهد و باعث می شود که شما مشکل را درک کنید.

شرکت کنندگان و توسعه دهندگان

"بررسی موضوع" یک پروژه منبع باز است. شرکت کنندگان زیر به توسعه پلاگین کمک کردند:

شركت كنندگاناصلاحیه های مجله

20190801.1

- رفع بازرسی غیر از دست رفته و عدم بررسی در صفحه مدیریت. SPONS STEVEN STERN برای گزارش این موضوع به تیم Pugins. اگرچه این از لحاظ فنی یک CSRF است، هیچ گونه آسیب پذیری ناشی از آن وجود ندارد، زیرا تنها چیزی که می تواند با فرم انجام شود، اسکن یک موضوع است.

20190208.1

- سبک های جدید را برای ویرایشگر بلوک اضافه کنید. https://meta.trac.wordpress.org/ticket/3921 را ببینید

20160523.1

- اصلاح نامهای تم با دلها

- نظرات سلب کردن تغییرات

- بسیاری از تغییرات توسط تیم بررسی موضوع و دیگران. GitHub را برای لیست تغییر کامل مشاهده کنید.

20151211.1

- همگام سازی کامل با Github و تمام تغییراتی که در آن اتفاق افتاده است.

- انتشار برای 4.4 توابع ضعیف.

20140929.1

- چک های جدید و به روز رسانی های فرانک کلاین را در Automattic اضافه کرد. با تشکر فرانک!

- به روز شده در لیست عملکرد تخفیف

- Customizer Check: همه add_settings باید از callbacks sanitization، برای امنیت استفاده کنند

- چک های پلاگین چک: تم ها نباید انواع پست ها یا طبقه بندی را ثبت کنند یا کد کوتاه را برای محتوای پست اضافه کنید

- ویدجت ها: تماس ها به Register_Sidebar باید از قلاب اکشن Widgets_init نامگذاری شوند

- عنوان: برچسب ها باید وجود داشته باشند و هیچ چیز را در آنها غیر از یک تماس به wp_title ()

- CDN: چک کردن استفاده از CDN های معمولی (فقط توصیه شده)

- توجه: افزونه تغییر یافته و نویسنده URIS به دلیل URIS قدیمی نامعتبر است. این ممکن است دوباره در آینده تغییر کند، URIs به سایت من فقط به طور موقت است.

20131213.1

- خطاهای اصلاح شده توسط گذرگاه نمایش داده نمی شود و به اشتباه به "پاس" به همه چیز منجر می شود.

20131212.1

- به روز شده برای 3.8.

- اکثر فایل ها برای پشتیبانی بهتر i18n تغییر کرده اند، بنابراین فایل های زبان به طور موقت حذف شدند تا ترجمه بتواند دوباره تغییر کند.

20121211.1

- به روز شده برای 3.5

- حذف دکمه پی پال

20110805.1

- Timthumb چک حذف شده است.

- screenshot در حال حاضر پیش نمایش در نتایج، با اندازه فایل ها و ابعاد.

20110602.2

- لیست فایل های جدید توابع پوشه های پنهان در حال حاضر قابل تشخیص است.

- چک های بهتر fopen.

- نسخه Timthumb Bump.

20110602.1

- DOS / Unix خط پایان سبک چک در حال حاضر مورد نیاز برای آپلود موضوع مناسب است.

- نسخه Timthumb Bump.

- چندین رفع شده توسط Garyj گزارش شده است

- 3.2 توابع ضعیف اضافه شده است

20110412.1

- رفع regex's.

- اضافه شده چک برای آخرین هک تزریق پاورقی.

- اصلاح برچسب ها برای استفاده از عملکرد محتوای جدید به درستی

- همگام سازی تمام تغییرات ساخته شده برای Wporg Uploader Theme-Check.

- به روز شده چک های پست 3.1. اضافه شدن عکس به SVN اضافه شده است.

- رفع لینک ها چک کردن نارسایی کاذب در برخی موارد

- rM یکی از چک هایی که باعث مشکلات در آپلود کننده Wporg می شود (و همچنین غیر ضروری است)

- انتقال توابع غیر ضروری از CheckBase به main.php.

- قالب بندی جزئی فقط تغییر می کند (فاصله و غیره)

- اضافه کردن چک برای wp_link_pages () + Fix Eval () Check

20110219.2

- ادغام جدید UI Props Gua Bob

- آخرین تم تست شده همیشه پیش از انتخاب در لیست تم ها است.

- خطای پی اچ پی ثابت در admin_menu.php

20110219.1

- مشاهده تغییرات را برای تغییرات مشاهده کنید.

20110201.2

- UI رفع اشکال انجمن Post Props Mamaduka.

- textdomain چک برای twentyten و هیچ دامنه.

- رفع DIV نه بسته شدن پروکسی Mamaduka.

20110201.1

- i18N کار می کند

- sR_RS DE_DE RO_RO LANGS Daniel Tara و Emil Uzelac.

- پشتیبانی از تم کودک اضافه شده، چک های ساخته شده علیه والدین و کودک در زمان اجرا.

- دکمه فرمت TRC اضافه شده برای داوران.

20101228.3

- آخرین تجدید نظر برای 3.1 (امیدوارم)

- پیشنهادات چیپس برای بررسی ورود به Searchform.php (نه

هنوز کامل، نیاز به نمونه های بیشتری برای جستجو). - add_theme_page مورد نیاز است، همه دیگران پرچم گذاری شده اند و با خط نمایش داده می شوند

شماره. - اغلب بین المللی، نیاز به ترجمه ها در حال حاضر.

- رفع اشکال

20101228.2

- چک کردن منو اضافه شده است

- تموری Authourouri به نتایج اضافه شده است.

- بسیاری از رفع کوچک.

- شروع به ترجمه کرد

20101228.1

- رفع embed_defaults فیلتر چک چک و چک کردن اطلاعات فایل

20101226.1

- سیستم طراحی مجدد کامل اجازه می دهد تا بتوانید همگام سازی آسان تر را با WordPress.org آپلود کنید. بسیاری از موارد دیگر / تفریق / تغییر نیز.

- وردپرس 3.1 دستورالعمل اضافه شده، برای کمک به نویسندگان موضوع اطمینان از سازگاری برای انتشار آینده.

20101110.7

- بازپرداخت Malware.php برای fopen و file_get_contents (اطلاعات)

- یک زن و شوهر از خطاهای شاخص نامشخص را ثابت کرد.

20101110.4_r2.

- هشدار ثابت: تعداد پارامتر اشتباه برای stristr ()

20101110.4_r1

- اضافه شده echo به phendeded.php

20101110.4

- تماس تابع ثابت ثابت به get_plugins ()

20101110.3

- شاخص ثابت نامشخص

20101110.2

- گمشده< in main.php

- چک های مشروط برای license.txt یا برچسب های مجوز در Style.css اضافه شده است

- بهبود UI.