Ամբողջ աշխարհում ավելի ու ավելի շատ տվյալներ են պահվում թվային լրատվամիջոցների և սերվերների վրա, բայց ամենակարևորն այն է, որ այդ տեղեկատվությունը պետք է պահպանվի: Հաքերներն ամեն օր գողանում են կրեդիտ քարտերի համարները, բանկային հաշիվները և նույնիսկ անձի ինքնությունը, և դա գրեթե նույնքան հեշտ է, որքան մեքենա վարել սովորելը: Ըստ որոշ տեղեկությունների, դուք չեք կարողանա ոչինչ անել դրա դեմ:

Օրինակ, եթե ձեր բանկի սերվերը կոտրվել է, դուք ոչինչ չեք կարող անել, որ նրանք գողանան ձեր հաշվի համարը և հանեն ձեր գումարը: Բարեբախտաբար, եթե նման դեպքեր պատահեն խոշոր ընկերության հետ, ապա նա կվերցնի հարվածը և կօգնի ձեզ խնայել ձեր գումարը:

Ինչպես պաշտպանել տեղեկատվությունը

Եթե դուք տեղեկատվություն եք պահում ձեր անձնական համակարգչում կամ արտաքին սարքում, համոզվեք, որ այն չի պահում կարևոր տեղեկատվություն, իսկ եթե պահպանում է, այն ապահով կերպով պաշտպանված է: Այս հոդվածում ես կկիսվեմ հինգ քայլով, որոնք կօգնեն ձեզ պաշտպանել ձեզ և ձեր տվյալները հաքերներից և խարդախներից:

Քայլ 1 - Տվյալների գաղտնագրում

Դուք գրեթե ամեն օր լսում եք տվյալների կոդավորման մասին, բայց թվում է, թե ոչ ոք չի օգտագործում այն: Ես հարցրեցի իմ ընկերներին, արդյոք նրանք օգտագործում են տվյալների գաղտնագրում, և նրանցից ոչ մեկը չի գաղտնագրում իր համակարգչի կամ արտաքին կոշտ սկավառակի տվյալները: Եվ սրանք այն մարդիկ են, ովքեր ամեն ինչ անում են առցանց՝ տաքսի պատվիրելուց և ուտելիք պատվիրելուց մինչև թերթեր կարդալը: Միակ բանը, որ դուք կարող եք անել, տվյալների գաղտնագրումն է: Սա բավականին դժվար է անել Windows-ում կամ Mac-ում, բայց եթե դա անեք մեկ անգամ, ստիպված չեք լինի որևէ այլ բան անել:

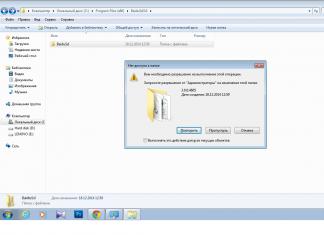

Ես այս հոդվածը գրել եմ դեռ 2007 թվականին, բայց հիմա ոչինչ չի փոխվել։ Նա խոսում է այն մասին, թե ինչպես կարելի է գաղտնագրել ձեր կոշտ սկավառակը՝ օգտագործելով TrueCrypt, որը տվյալների կոդավորման անվճար և հանրաճանաչ ծրագիր է: Ինչ վերաբերում է ֆլեշ կրիչի կոդավորմանը: Այս մասին գրել էի երեք տարի առաջ։ Կարող եք նաև օգտագործել TrueCrypt-ը՝ ֆլեշ կրիչների և արտաքին պահեստավորման սարքերի տվյալները գաղտնագրելու համար: Գաղտնագրումն անհրաժեշտ է, որպեսզի եթե ինչ-որ մեկը օգտագործում է ձեր համակարգիչը, ֆլեշ կրիչը կամ արտաքին սարքը տեղեկատվություն պահելու համար, ոչ ոք չկարողանա դիտել ձեր ֆայլերը: Առանց ձեր գաղտնաբառը իմանալու, նրանք չեն կարողանա մուտք գործել և մուտք չեն ունենա սկավառակի վրա պահված որևէ ֆայլ և տվյալ: Սա մեզ բերում է հաջորդ քայլին:

Քայլ 2- Օգտագործեք ուժեղ գաղտնաբառեր

Իհարկե, գաղտնագրումը ոչինչ չի արժենա, եթե որևէ մեկը կարողանա պարզապես միացնել ձեր համակարգիչը և հարձակվել ձեր համակարգի վրա, քանի դեռ չի պարզել ճիշտ գաղտնաբառը: Օգտագործեք միայն ուժեղ գաղտնաբառ, որը բաղկացած է թվերի, նշանների և տառերի համակցությունից, քանի որ դա կդժվարացնի գուշակելը: Իհարկե, կան ցանկացած խնդիր շրջանցելու ուղիներ, բայց կան բաներ, որոնք կօգնեն ձեզ հաղթահարել այս խնդիրը, ավելի ուշ դրանց մասին:

Նախկինում ես գրել էի 4 անվճար առցանց գործիքների մասին, որոնք կարող եք օգտագործել ուժեղ գաղտնաբառեր ստեղծելու համար: Կարդացեք նաև իմ հինգ խորհուրդները ուժեղ գաղտնաբառեր ստեղծելու համար: Շատերն ինձ ասում են, որ իրենք չեն օգտագործում բարդ գաղտնաբառեր, քանի որ դրանք շատ դժվար է հիշել, ուստի դրանք միշտ պետք է զրոյացվեն: Համաձայն եմ, որ սա լուրջ խնդիր է։ Այդ իսկ պատճառով ես օգտագործում եմ LastPass-ը, այն անվտանգ առցանց և անցանց գաղտնաբառերի կառավարիչ է: Դրա միջոցով դուք կարող եք պահել ձեր բոլոր կայքերի, բանկային քարտերի և հաշիվների գաղտնաբառերը, ինչպես նաև կարող եք մուտք գործել դրանք ձեր սմարթֆոնից:

Քայլ 3 - Երկու գործոնով վավերացում

Այսպիսով, խնդիրը գաղտնագրումն է, և բարդ գաղտնաբառերը դեռ կարող են կոտրվել, մինչ մենք դրանք ուղարկում ենք ինտերնետով: Օրինակ, սրճարանում դուք օգտվում եք անլար ինտերնետից և գնում եք մի կայք, որը չի օգտագործում SSL արձանագրություն, այսինքն՝ https հասցեի տողում, այս պահին հաքերը կարող է հեշտությամբ գաղտնալսել ձեր գաղտնաբառը Wi-Fi ցանցի միջոցով:

Ինչպե՞ս կարող եք պաշտպանվել ձեզ նման իրավիճակում: Նախ, մի աշխատեք անապահով անլար ցանցի կամ հանրային Wi-Fi ցանցի վրա: Դա շատ ռիսկային է: Երկրորդ, կարող են օգտագործվել նույնականացման երկու գործոն. Սա հիմնականում նշանակում է, որ դուք պետք է ստեղծեք երկու տեսակի տեղեկատվություն և երկու գաղտնաբառ՝ կայքեր մուտք գործելու և ծառայություններից օգտվելու համար: Google-ն ունի ստուգման երկու համակարգ, ինչը հիանալի է: Նույնիսկ եթե ինչ-որ մեկը գիտի ձեր բարդ Google գաղտնաբառը, նա չի կարողանա մուտք գործել ձեր տվյալները, քանի դեռ չի մուտքագրել ձեր սմարթֆոնին ուղարկված վեցանիշ կոդը:

Ըստ էության, մուտք գործելու համար նրանց անհրաժեշտ կլինի ոչ միայն ձեր գաղտնաբառը, այլև ձեր սմարթֆոնը։ Պաշտպանության այս տեսակը նվազեցնում է կոտրվելու ձեր հնարավորությունները: LastPass-ն աշխատում է նաև Google Authenticator-ի հետ, որպեսզի չանհանգստանաք ձեր գաղտնաբառերի համար: Դուք կունենաք մեկ գաղտնաբառ և մուտքի կոդ, որը հասանելի կլինի միայն ձեզ: Ֆեյսբուք մուտք գործելու համար ձեր հեռախոսում SMS կստանաք կոդով, որը պետք է մուտքագրեք ձեր գաղտնաբառը: Այժմ ձեր Facebook-ի հաշիվը դժվար կլինի կոտրել:

Օգտագործեք Paypal-ը: Այնտեղ կա անվտանգության հատուկ բանալի։ Դրա գաղափարը հետևյալն է. համակարգ մուտք գործելու համար անհրաժեշտ է ուղարկել SMS կոդով: Ինչ վերաբերում է Wordpress բլոգին: Այն կարող է նաև օգտագործել Google Authenticator-ը՝ ձեր կայքը հաքերներից պաշտպանելու համար: Երկգործոն նույնականացման լավ բանն այն է, որ այն հեշտ է օգտագործել և ամենահուսալի համակարգն է ձեր տվյալները պաշտպանելու համար: Ստուգեք ձեր սիրած կայքերը՝ համոզվելու համար, որ դրանք ունեն երկու գործոն նույնականացում:

Քայլ 4- Ապահովեք ձեր ցանցը

Անվտանգության մեկ այլ ասպեկտ է ցանցը, որն օգտագործում եք արտաքին աշխարհի հետ հաղորդակցվելու համար: Սա ձեր տան անլար ցանցն է: Դուք օգտագործում եք WEP կամ WPA կամ WPA2: Դուք օգտվու՞մ եք անապահով ցանցից հյուրանոցներում, օդանավակայաններում կամ սրճարաններում: Առաջին բանը, որ դուք ուզում եք անել, ձեր անվտանգ ցանցը փակելն է, քանի որ ձեր ժամանակի մեծ մասն անցկացնում եք ձեր համակարգչում: Դուք ցանկանում եք պաշտպանվել ձեզ և ընտրել անվտանգության ամենաբարձր մակարդակը: Ստուգեք իմ նախորդ հոդվածը, որը խոսում է Wi-Fi գաղտնագրման մասին:

Կան շատ այլ բաներ, որոնք կարելի է անել.

- անջատել SSID հեռարձակումը

- MAC հասցեի զտման ակտիվացում

- AP մեկուսացման ակտիվացում

Այս և անվտանգության այլ տեսակների մասին կարող եք կարդալ ինտերնետում: Երկրորդ բանը, որ դուք ցանկանում եք անել (իրականում, դա կարող է լինել առաջին բանը), փոխել օգտվողի անունը և գաղտնաբառը, որն օգտագործվում է ձեր անլար երթուղիչ մուտք գործելու համար: Հիանալի է, եթե տեղադրեք WPA2 AES-ով, բայց եթե ինչ-որ մեկն օգտագործում է ձեր երթուղիչի IP հասցեն, այսինքն՝ կոտրում է ձեր օգտանունը և գաղտնաբառը, ապա նա կարող է արգելափակել ձեզ ձեր սեփական երթուղիչից:

Բարեբախտաբար, դուք միշտ կարող եք վերականգնել մուտքը դեպի ձեր երթուղղիչը, բայց սա շատ ռիսկային նախաձեռնություն է, քանի որ ինչ-որ մեկը կարող է մուտք գործել ձեր երթուղիչ և այնուհետև մուտք գործել ձեր ցանց: Երթուղիչ մուտք գործելը թույլ կտա տեսնել բոլոր հաճախորդներին, որոնք միացված են երթուղիչին և նրանց IP հասցեները: Նոր անլար երթուղիչ գնելը և դրան առաջին անգամ միանալը լավ գաղափար չէ: Համոզվեք, որ միացրեք firewall-ը ձեր երթուղիչի և համակարգչի վրա: Սա թույլ չի տա, որ տարբեր հավելվածներ հաղորդակցվելիս մուտք գործեն ձեր համակարգչի որոշակի պորտեր:

Քայլ 5 - Հակավիրուսային ծրագիր

Եթե վիրուս կամ չարամիտ հայտնվի ձեր համակարգչում, ապա ձեր բոլոր նախկին գործողությունները անօգուտ կլինեն: Ինչ-որ մեկը կարող է վերահսկել վիրուսը և փոխանցել ձեր տվյալները իրենց սերվերին: Այսօր հակավիրուսը անհրաժեշտություն է, ինչպես ձեր համակարգիչը ստուգելու լավ սովորություն: Ես խորհուրդ եմ տալիս Microsoft Security Essentials հակավիրուսը Windows-ի համար, այն անվճար է և հիանալի աշխատանք է կատարում վիրուսների և չարամիտ ծրագրերի հայտնաբերման գործում: Եթե կարծում եք, որ ձեր համակարգչում ինչ-որ բան կա, ապա կարդացեք իմ նախորդ հոդվածը չարամիտ և լրտեսող ծրագրերի վերացման մասին:

Այս հինգ քայլերի իրականացումը զգալիորեն կնվազեցնի կոտրվելու ձեր հնարավորությունները: Հաքերները բոլոր անվտանգ ցանցերը և կոդավորումը շրջանցելու բազմաթիվ եղանակներ ունեն, բայց նույնիսկ նրանց համար դա բարդ խնդիր է։ Ի՞նչ մտքեր ունեք։ Ինչպե՞ս կարող եք պաշտպանել ձեր թվային տվյալները:

Ներկայումս գրեթե անհնար է երաշխավորել կորպորատիվ կամ օգտատերերի տեղեկատվության անվտանգությունը տարբեր էլփոստի ծառայությունների, անհատական համակարգիչների և ամպային պահեստավորման վերաբերյալ: Փոստը կարող է կոտրվել, ձեր համակարգչից կամ գործընկերների համակարգչից ստացված տեղեկությունները կարող են պատճենվել ընկերության աշխատակիցների կողմից և օգտագործել իրենց նպատակների համար: Տեղեկատվությունը պաշտպանելու միջոց կա՞: Այսօր ոչ մի ընկերություն տվյալների պաշտպանության 100% երաշխիք չի տալիս, իհարկե, դուք կարող եք լավ քայլ անել ձեր տվյալների պահպանման ուղղությամբ. Կոդավորումը սովորաբար օգտագործվում է տվյալների պաշտպանության համար:

Գաղտնագրումը կարող է լինել սիմետրիկ կամ ասիմետրիկ, միակ տարբերությունը գաղտնագրման և վերծանման համար օգտագործվող բանալիների քանակն է: Սիմետրիկ կոդավորումը օգտագործում է մեկ բանալի՝ տեղեկատվության կոդավորման և վերծանման համար: Ռուսաստանի Դաշնության օրենքները, առանց սեփական գործունեության լիցենզավորման, թույլ են տալիս օգտագործել երկարության սիմետրիկ բանալի.

ոչ ավելի, քան 56 բիթ: Ասիմետրիկ կոդավորումն օգտագործում է երկու բանալի՝ մեկ բանալի կոդավորման համար (հանրային) և մեկը՝ ապակոդավորման համար։

(փակված): Ասիմետրիկ գաղտնագրման համար Ռուսաստանի Դաշնության օրենքները, կախված ալգորիթմներից, թույլ են տալիս առավելագույն երկարությունը 256 բիթ:

Դիտարկենք որոշ սարքեր՝ շարժական սարքերի մասին տեղեկությունները պաշտպանելու համար:

կրիչներ:

- Բրիտանական iStorage ընկերության DatAshur-ը կորպուսի կոճակներով ֆլեշ կրիչ է։ Սարքը կատարում է ապարատային կոդավորում՝ օգտագործելով սիմետրիկ AES256 ալգորիթմը: Դուք ունեք 10 փորձ մուտքագրելու PIN կոդը, եթե սխալ եք մուտքագրել, ապա սարքի տվյալները կլինեն

ավերված. Սարքը ներառում է մարտկոց՝ նախքան համակարգչին միանալը PIN կոդը մուտքագրելու համար:

Առավելությունները:դիմացկուն բնակարան, PIN կոդի կոպիտ ուժի պաշտպանություն, տվյալների ոչնչացում:

Թերություններ:պարզ չէ, թե ինչ կլինի, եթե մարտկոցը լիցքաթափվի. Դուք կարող եք փորձել կռահել PIN կոդը մաշված կոճակներից կամ պարզապես ջնջել մրցակցի բոլոր տվյալները և մնալ աննկատ, և դա, իմ կարծիքով, պոտենցիալ ավելի վնասակար է, քան մրցակցի կողմից տվյալները պատճենելը (չնայած հնարավոր է պաշտպանություն կատարել): - Samurai-ը մոսկովյան ընկերություն է, ես ենթադրում եմ, որ նրանք աշխատում են iStorage-ի կամ նրանց դիստրիբյուտորների հետ համագործակցությամբ, բայց նաև արտադրում են իրենց արտադրանքը, օրինակ՝ Samurai Nano Drive: Նրանք օգտագործում են 256-բիթանոց գաղտնագրում և արտադրում են տարբեր սարքեր, որոնք ուղղված են հիմնականում տեղեկատվության ոչնչացմանը:

Կողմերն ու թերությունները նման են DatAshur-ին: - Կրիպտոգրաֆիկ USB կրիչ-ֆլեշ քարտերի ընթերցիչ Milandr-ից՝ գաղտնագրման գործառույթով, թույլ է տալիս գաղտնագրել տեղեկատվությունը microSD քարտերի վրա: Սարքը պատրաստված է ընկերության սեփական պրոցեսորի վրա։ Պատրաստված է սովորական ֆլեշ կրիչի նման:

ԱռավելություններըԳՕՍՏ-89 գաղտնագրման ալգորիթմ՝ 56 բիթ երկարությամբ բանալիով (փաստաթղթերից պարզ չէ, թե ինչպես է ԳՕՍՏ-89-ը փոխակերպվել 256 բիթ), աշխատում է անսահմանափակ թվով microSD քարտերով:

Թերություններ:Սարքը աշխատում է միայն microSD քարտերով, անհայտ է, թե արդյոք հնարավոր է անցնել ավելի ուժեղ կոդավորման ալգորիթմների։ - Key_P1 Multiclet - սարք, որը պաշտպանում է տեղեկատվություն JSC Multiclet-ից, պրոցեսոր մշակողից: Եկեք ավելի մանրամասն նայենք սարքին (այսուհետ սարքը կնշանակենք որպես Key_P1):

Սարքի սկզբնական գործառույթները (ծրագրային ապահովումը կընդլայնվի ապագայում, լրացուցիչ ֆունկցիոնալության համար տե՛ս ստորև).

- պաշտպանություն փոփոխված (լրտեսող ծրագրերից) ֆլեշ կրիչներից:

- տեղեկատվության գաղտնագրում DES ալգորիթմի միջոցով, որի երկարությունը 56 բիթ է

(256 բիթ հիմնական երկարությամբ AES և ԳՕՍՏ-89 լիցենզիա ստանալուց հետո): - Key_P1 սարքի և պահեստավորման սարքի կորստի դեպքում տեղեկատվությունը վերականգնելու հնարավորությունը:

- օգտատերերի միջև ֆայլերի փոխանակման բանալիները համաժամեցնելու ունակություն:

- սարքի անջատման ժամանակի ցուցադրում Key_P1:

Սարքի գործառույթների ավելի մանրամասն նկարագրությունը կտրամադրվի ավելի ուշ այս հոդվածում: Գաղտնագրման բանալիները պահվում են տվյալ սարքի պրոցեսորի ֆլեշ հիշողության մեջ:

Key_P1-ը կարող է աշխատել անսահմանափակ թվով կրիչներով և անսահմանափակ թվով անհատական համակարգիչներով որևէ կապ չկա կոնկրետ ԱՀ-ի հետ:

Ամբողջ համակարգի բլոկային դիագրամ.

Կառուցվածքային տարրերի նկարագրությունը.

- սերվերը ստեղծում է որոնվածը, թարմացնում է Key_P1 Manager, որոնվածը և Key_P1_for_Windows (կամ Key_P1_for_Linux) հավելվածները օգտվողի պահեստավորման սարքի (ֆլեշ կրիչի համար):

- (ՕՀ ծրագրակազմ) Key_P1 Manager - թարմացնում է բաղադրիչները, սկզբնավորում է Key_P1-ը, ստեղծում է Key_P1 ստեղների մի շարք և այլն:

- Firmware Key_P1-ը ծրագիր է, որն իրականացվում է Key_P1 սարքի վրա:

- հավելված սկավառակի համար - Key_P1_for_Windows (Key_P1_for_Linux) (երկու հավելվածները բեռնված են օգտվողի ֆլեշ կրիչի վրա և լիազորում են օգտվողին և ցուցադրում, երբ սարքը վերջին անգամ անջատվել է Windows և Linux OS-ի համար):

Եկեք մանրամասն քննարկենք սարքի հիմնական գործառույթները:

- Տեղեկատվությունը կոդավորված է ոչ թե մեկ, այլ մի քանի բանալիով (առավելագույնը 1024): Կոդավորումը կատարվում է ըստ հատվածի յուրաքանչյուր սկավառակի համար: Այսպիսով, մեկ ֆայլը կարող է գաղտնագրվել մի քանի տասնյակ ստեղներով։

- Փոփոխված կրիչներից պաշտպանությունը տեղի է ունենում SCSI հրամանների միջոցով փոխանցված ծառայության տեղեկատվության մոնիտորինգի միջոցով

- Տվյալների վերականգնում.

- Ստեղները ստեղծվում են օգտագործողի կողմից համակարգչի վրա՝ օգտագործելով Klyuch_P1 ծրագիրը: Կառավարիչը (այս դեպքում՝ օգտատերը) կարող է վերականգնել իր բանալիների կրկնօրինակը։

- Բանալիները ստեղծվում են Key_P1 սարքի կողմից: Այս դեպքում օգտատերը չի կարող իր բանալիների կրկնօրինակ պատճենել:

- Օգտագործողը կարող է կրկնօրինակել իր կոդավորված տեղեկատվությունը

- Բանալիների համաժամացումը տարբեր օգտագործողների համար նույնական ստեղների ձևավորումն է՝ ըստ տվյալ սկզբնական արժեքի և ընտրված ալգորիթմի։ Key_P1 սարքն ապահովում է համաժամացման համար 50 ստեղներ պահելու հնարավորություն: Նրանք. օգտվողները կարող են պահել 8 բայթ պիտակը և հենց բանալին: Բանալիները համաժամեցնելու և գաղտնագրված ֆայլեր փոխանակելու համար օգտատերերը պետք է.

- բանավոր համաձայնությամբ, հեռախոսազանգով, SMS, էլ.

- ստեղծել բանալի և նշանակել պիտակ՝ ոչ ավելի, քան 8 նիշ (բայթ);

- պատճենեք բանալին սարքի Key_P1;

- կոդավորված ֆայլերի փոխանակումը կարող է իրականացվել ցանկացած համակարգչից, այսինքն. Ծրագիրը ներբեռնելիս և Key_P1 սարքով միացված ցանկացած «օտար» համակարգչի վրա տեղադրելիս, PIN կոդը մուտքագրելուց հետո օգտվողը կտեսնի բանալիներն ու դրանց համապատասխան պիտակները և կկարողանա գաղտնագրել անհրաժեշտ բանալիով ֆայլերը՝ մեկ այլ բանալիով փոխանակելու համար։ օգտագործող.

- Key_P1 սարքը key_p1_for_windows.exe ծրագիրը (Windows-ի համար) կամ key_p1_for_linux (Linux-ի համար) գործարկելուց հետո ցուցադրում է տեղեկատվություն սարքի վերջին անջատման ժամանակի մասին երկու րոպե ճշգրտությամբ: Այս գործառույթը թույլ է տալիս օգտվողին և/կամ ընկերության անվտանգության ծառայությանը հաստատել փաստը և որոշել Key_P1-ի չթույլատրված անջատման ժամանակը, ինչը դժվարացնում է հարձակվողի գործողությունը և հեշտացնում նրա որոնումը:

Սարքի հետ աշխատելու համար անհրաժեշտ է.

- Տեղադրեք ծրագրակազմ, ներբեռնեք որոնվածը սերվերից

- Նախաձեռնել Key_P1 (տեղադրել որոնվածը, սահմանել PIN, PUK կոդերը)

- Նախաձեռնեք սկավառակը (սկավառակը բաժանելով երկու մասի՝ բաց և փակ, որը հասանելի է միայն PIN կոդը մուտքագրելուց հետո)

Բացի անհատական տարբերակից, հասանելի կլինի նաև կորպորատիվ տարբերակը.

Ընկերության աշխատակիցները ներբեռնում են Key_P1 Manager ծրագիրը կորպորատիվ սերվերից կամ շարժական կրիչից և տեղադրում այն իրենց ՕՀ-ում: Այնուհետև նրանք ներբեռնում են ընկերության անվտանգության ծառայության կամ ՏՏ ծառայության կողմից ստեղծված բանալիները։ Հաջորդը, անհատական տարբերակի անալոգիայով, Key_P1-ը և սկավառակը սկզբնավորվում են: Ի տարբերություն օգտատիրոջ տարբերակի, կորպորատիվ տարբերակում մի քանի գերատեսչությունների ղեկավար կարող է ընտրել, թե որ բաժնի համար պետք է գաղտնագրել ֆայլերը։ Բաժինների ցանկը կազմում են ընկերության լիազորված աշխատակիցները:

Բաժանմունքի ներսում աշխատակիցները կարող են փոխանակել գաղտնագրված տեղեկատվություն՝ ֆայլերը կոդավորելով Key_P1 Manager-ի և Key_P1-ի միջոցով: Ձեռնարկությունների անվտանգության ծառայությունը հնարավորություն ունի ստեղծելու իրավունքների տարբեր բաժիններ ըստ բաժինների (օրինակ՝ «Ծրագրավորողների» բաժինը կկարողանա գաղտնագրել ֆայլերը «Հաշվապահական հաշվառման» բաժնի համար): Բացի այդ, ձեռնարկությունը կարող է սարքի մեջ ներառել ալգորիթմ՝ սերվերների, համակարգիչների և այլնի վավերացման համար մեկանգամյա գաղտնաբառեր ստեղծելու համար՝ անվտանգությունը բարձրացնելու և առևտրային և այլ տեսակի գաղտնիքների պաշտպանությունը ապահովելու համար:

Որպես սարքի լրացուցիչ ֆունկցիոնալություն.

- Mac OS-ի աջակցություն;

- Key_P1-ը կարող է պարունակել միանգամյա գաղտնաբառեր ստեղծելու գործառույթ՝ սերվերների վրա երկգործոն նույնականացում կազմակերպելու համար

տարբեր ծառայություններ. Երկգործոն նույնականացումը լրացուցիչ պաշտպանություն է ապահովում ձեր հաշվի համար: Դա անելու համար մուտք գործելիս ձեզանից պահանջվում է ոչ միայն ձեր օգտանունը և գաղտնաբառը, այլև եզակի «ստուգման կոդերը»: Նույնիսկ եթե հարձակվողը իմանա ձեր գաղտնաբառը, նա չի կարողանա մուտք գործել ձեր հաշիվ: - անձնական տվյալների պահպանում` նույնականացման ավտոմատ փոխարինմամբ սոցիալական ցանցերում, վճարային համակարգերում և այլն:

- օգտագործելով սարքը համակարգչի վրա թույլտվության համար:

Այս ցանկից ամենահետաքրքիրը օգտատերերի մուտքերի և գաղտնաբառերի պահպանումն է տարբեր ռեսուրսներից: Միակ հարցն այն է, թե ինչպես դա անել ավելի հարմար: Կատարեք մուտքի և գաղտնաբառի զույգի ավտոմատ փոխարինում կամ թույլ տվեք օգտվողին, PIN կոդը մուտքագրելուց հետո, դիտել մուտքի և գաղտնաբառը հստակ տեքստով, ճիշտ այնպես, ինչպես թույլ է տալիս Google Chrome դիտարկիչը:

Հիմա եկեք անդրադառնանք սարքի ապարատային մակարդակը դիտարկելուն:

Սարքի հիմնական գործառույթներն են գաղտնագրումը և պաշտպանությունը սկավառակների չարտոնված աշխատանքից:

Եկեք նայենք սարքի միջոցով տվյալների գաղտնագրման եղանակներին.

- գաղտնագրեք ֆայլը սկավառակի վրա. այս դեպքում ֆայլը չի գաղտնագրվի մեկ պատահական բանալիով, այլ կախված ֆայլի չափից և սկավառակի հատվածի չափից (սա սկավառակի ամենափոքր հասցեական հիշողության բջիջն է), ֆայլը կոդավորված կլինի մի քանի ստեղներով սկավառակի սեկտորներում.

- գաղտնագրեք ֆայլը համակարգչի վրա - այս դեպքում ֆայլը կգաղտնագրվի սարքի վրա պատահականորեն ընտրված բանալիով, և ֆայլի բովանդակությունը սարքը կվերադարձնի ԱՀ գաղտնագրված ձևով, բացի այդ, այս բովանդակությունը կլինի «փաթաթված» հատուկ տարայի մեջ, որը պարունակում է այն բանալի համարը, որով ֆայլը գաղտնագրված է.

- գաղտնագրեք ֆայլը մեկ այլ օգտվողի համար. այս դեպքում ֆայլը, օգտագործելով նախապես ստեղծված բանալի համապատասխան պիտակով (օրինակ՝ «colleagues1») սարքի կողմից կգաղտնագրվի առանց որևէ կոնտեյների, և ֆայլի բովանդակությունը կվերադարձվի համակարգիչը։

Լրտեսական սարքերը անջատելու համար «Key_R1»-ը զտում է կրիչներ ուղարկված ծառայության հրամանները, որոնք ապահովում են սկավառակի պաշտպանությունը ապարատային վիրուսով վարակվելու դեմ, իսկ «Key_R1» սարքը վերլուծում է սկավառակի ուղարկած նկարագրիչ աղյուսակը և, այս տեղեկատվության հիման վրա, արգելափակում է կրիչներ, որոնք փորձում են իրենց որպես համակցված սարք ներկայացնել PC համակարգին (օրինակ՝ ստեղնաշար և սկավառակ) կամ որևէ այլ սարք, բացի սկավառակից:

Դիտարկենք սարքի իրականացումը շղթայի մակարդակով:

Սարքն իրականացվում է ռուսական բազմաբջիջ P1 պրոցեսորի հիման վրա։ USB հյուրընկալող ինտերֆեյսի հետ փոխազդելու համար միացում է ներմուծվում stm32f205 պրոցեսոր: Բազմաբջջային պրոցեսորը աշխատում է stm32f205 պրոցեսորից, որոնվածը բեռնվում է spi ինտերֆեյսի միջոցով: P1 պրոցեսորն իր վրա է վերցնում տեղեկատվության կոդավորման և հեշավորման բոլոր հիմնական գործառույթները: Գաղտնագրման ալգորիթմների մեծ մասի հետաքրքիր առանձնահատկություններից մեկը նրանց լավ զուգահեռությունն է: Այս փաստի շնորհիվ ռացիոնալ է գործառնությունների ապարատային զուգահեռականացմամբ պրոցեսոր օգտագործելը:

Սարքի արդիականացման արդյունքում ակնկալվում է հետևյալ սխեման.

USB հոսթի հետ փոխգործակցությունը կարող է ապահովվել FTDI չիպի միջոցով:

Սարքն ունի միակցիչներ, որոնք թույլ են տալիս աշխատել USB կրիչներով և microSD, SD քարտերով:

Առավելությունները:

- գաղտնագրում ստեղների մեծ հավաքածուով ապարատային մակարդակով սկավառակի հատվածներում

- ԱՀ-ի և սկավառակի միջև սպասարկման հրամանների վերահսկում

- մուտքագրում-գաղտնաբառ զույգի պահպանում

- աշխատել միայն կարդալու ռեժիմով

- աջակցություն USB կրիչների, SD, microSD քարտերի համար

- աշխատել անսահմանափակ թվով կրիչներով

- կորպորատիվ տարբերակ

- տվյալների վերականգնման հնարավորությունը

Թերությունները. ոչ մասնագիտացված դեպք, ոչ ակնհայտ պաշտպանության բացակայություն (Չնայած կեղծիքի ակնհայտ պաշտպանությունը որոշիչ չէ այնպիսի հաբեր օգտագործողների համար, ինչպիսին BarsMonster-ն է :)

P.S. Որպես լրացուցիչ ֆունկցիոնալություն, դիտարկվել է նաև անվտանգ փոխանակման համար հավելված ստեղծելու գաղափարը, որը նման է skype-ին, qip-ին, բայց միայն ուղղակիորեն, առանց միացնող սերվերի հատուկ օգտվողների համար, սակայն որոշ պատճառներով որոշվել է չ շոշափել այս տարածքը:

Բացի այդ, մարտի 25-ին Kickstarter.com կայքում մեկնարկեց այս սարքին նվիրված նախագիծը։

Ոչ մի ժամանակակից մարդ չի կարող անել առանց համակարգչի: Գրեթե միշտ մարդիկ գործ ունեն համակարգիչների հետ՝ լինի դա աշխատասեղանի սարք, նոութբուք կամ սմարթֆոն: Մարդու գործունեության հետքը մնում է կոշտ սկավառակի վրա: Երաժշտություն, անձնական լուսանկարներ, աշխատանքային փաստաթղթեր՝ այս ամենը ձեր սարքում է: Եվ ծայրահեղ անցանկալի է, որ սրանից որևէ մեկը սխալ ձեռքերում ընկնի։ Հետևաբար, համակարգչի վրա տեղեկատվության պաշտպանությունը կարևոր ասպեկտ է ցանկացած օգտագործողի համար:

Տեղեկատվության պաշտպանություն վիրուսներից

Հավանաբար յուրաքանչյուր համակարգիչ հանդիպել է վիրուսների: Վիրուսների մեծ մասը մտադիր չէ գողանալ տվյալներ, դրանք պարզապես ծրագրային սխալներ են: Այնուամենայնիվ, նրանք են, ովքեր գերիշխում են համակարգչային աշխարհում: Իսկ նման վիրուսները ոչ մի կերպ անվնաս չեն։ Տվյալների կամ տեղեկատվության ամբողջական բլոկների անհետացումը նվազագույնն է, որ կարող է տեղի ունենալ: Եթե համապատասխան միջոցներ չձեռնարկվեն, վիրուսը կարող է ոչնչացնել համակարգը բոլոր տվյալներով։ Նրանք կարող են մուտք գործել ձեր համակարգիչ կամ ինտերնետից ներբեռնված ֆայլերի միջոցով կամ արտաքին պահեստավորման սարքերից (սկավառակներ, հիշողության քարտեր և այլն):

Դրանից խուսափելու համար անպայման տեղադրեք հակավիրուս: Ամենատարածված հակավիրուսային ծրագրերն են Kaspevsky, NOD32, Microsoft Securuti Essential: Համոզվեք, որ առնվազն շաբաթը մեկ անգամ կատարեք ամբողջական սկանավորում: Հատկապես վտանգավոր վիրուսները կարող են վնասել տեղեկատվությունը, նույնիսկ եթե հակավիրուսը դրանք հայտնաբերի համակարգիչ մուտք գործելուց անմիջապես հետո: Հետեւաբար, նախ ստուգեք բոլոր ֆայլերը, որոնք պատրաստվում եք փոխանցել ձեր համակարգչին:

Պաշտպանեք ձեր տվյալները և հաշիվը գաղտնաբառով

Եթե ձեր համակարգչում պահված տեղեկություններ ունեք, որոնք ցանկանում եք թաքցնել այն մարդկանցից, ովքեր մուտք ունեն ձեր համակարգիչ, սահմանեք գաղտնաբառեր ձեր ամենակարևոր ֆայլերի կամ թղթապանակների համար: Առաջին հերթին, դուք պետք է գաղտնաբառ ստեղծեք ձեր հաշվի համար: Դա անելու համար սեղմեք.

- Սկսել;

- Կարգավորումներ;

- Կառավարման վահանակ;

- Օգտագործողի հաշիվներ.

Այժմ սահմանեք գաղտնաբառ: Անհրաժեշտության դեպքում կարող եք հեշտությամբ արգելափակել ձեր համակարգիչը՝ սկսել - անջատել - արգելափակել: Սարքը միացնելիս անհրաժեշտ կլինի նաև գաղտնաբառ մուտքագրել: Դուք կարող եք կարգավորել ձեր նոութբուքի կողպումը, երբ կափարիչը փակ է:

Եթե դուք չեք ցանկանում կողպել հաշիվը, այլ միայն որոշ ֆայլեր, նշեք գաղտնաբառ թղթապանակի համար: Ամենահեշտ ձևը արխիվում գաղտնաբառ դնելն է: Դա անելու համար ձեզ հարկավոր է ստանդարտ Archiver ծրագիրը: Նախ անհրաժեշտ է թղթապանակից ստեղծել արխիվ, այնուհետև սահմանել գաղտնաբառ: Սա շատ հարմար մեթոդ է, քանի որ նման արխիվը կարող է ուղարկվել ինտերնետով: Ստացողից կպահանջվի նաև մուտքագրել գաղտնաբառ՝ տեղեկատվություն մուտք գործելու համար: Լռելյայնորեն, նման թղթապանակների անվան մեջ անունից հետո կավելացվի «.rar»: Սա կարելի է հեշտությամբ հեռացնել՝ պարզապես վերանվանելով այն: Սա ոչ մի կերպ չի ազդի նման ֆայլի գործառույթի վրա: Մենք նաև առաջարկում ենք այս տեսանյութը անձնական տեղեկատվության պաշտպանության ժամանակակից խնդիրների մասին.

Տեղեկատվության և հաշիվների պաշտպանություն

Յուրաքանչյուր օգտվող ունի բազմաթիվ հաշիվներ ինտերնետում: Էլ.փոստ, սոցիալական ցանցեր, ֆորումներ. այս ամենն ունի իր սեփական գաղտնաբառը և մուտքը: Դուք պետք է շատ լուրջ վերաբերվեք ձեր առցանց հաշիվների պաշտպանությանը: Շատ մարդիկ օգտագործում են նույն գաղտնաբառը հաշիվների մեծ մասի համար: Այս դեպքում, եթե մի պրոֆիլը կոտրվի, դուք կարող եք կորցնել մուտքը մյուսներին: Ուստի ավելի լավ է գոնե կարևոր կայքերում ունենալ տարբեր գաղտնաբառեր։ Հնարավորության դեպքում համոզվեք, որ հաստատեք հեռախոսահամարի միջոցով: Եթե կորցնեք մուտքը ձեր հաշիվ կամ մոռացեք ձեր գաղտնաբառը, կարող եք հեշտությամբ վերականգնել այն: Շատ ռեսուրսներ ունեն ձեր մուտքը ստուգելու գործառույթ՝ ձեր համարին կոդով SMS ուղարկելով:

Տեխնոլոգիաների զարգացման հետ մեկտեղ գաղտնաբառերը կոտրելու ծրագրերն ազատորեն հասանելի են դարձել համացանցում: Հանրաճանաչ կայքերը պաշտպանված են նման ծրագրերից: Այնուամենայնիվ, որոշ հավելվածների օգնությամբ դուք կարող եք գուշակել ձեր հաշվի գաղտնաբառը։

Դա արվում է հետևյալ կերպ.

- Ծրագիրը ընտրում է բոլոր հնարավոր համակցությունները նիշերի քանակի համար.

- Նույնիսկ եթե գաղտնաբառը բաղկացած է 3 թվային նիշից, այն կարող է շատ երկար տևել գուշակելու համար: Բայց երբեմն այս մեթոդը դեռ հաջողակ է: Հետևաբար, ծածկագիրը հնարավորինս երկարացրեք և թվերը տառերով միացրեք։

Ավելի լավ է դա անել՝ օգտագործելով հատուկ գաղտնաբառերի գեներատորներ (դրանք ազատորեն հասանելի են ինտերնետում):

Պաշտպանեք կարևոր տեղեկությունները. վերանվանեք թղթապանակները և փաստաթղթերը

Նույնիսկ եթե դուք ձեռնարկել եք անվտանգության բոլոր անհրաժեշտ միջոցները, անհրաժեշտ է կանխատեսել իրավիճակը, երբ անցանկալի անձը դեռևս հասանելի է դառնում ձեր տեղեկատվությանը: Սկսեք վերանվանելով կարևոր փաստաթղթերը: Կազմեք ֆայլերի ցանկ, որոնք կարող են հետաքրքրել հարձակվողներին (օրինակ, «Ընկերության բանկային գործարքներ» կամ «Անձնական լուսանկարներ» պանակներն ակնհայտորեն ուշադրություն կգրավեն): Այնուհետեւ վերանվանեք դրանք: Օգտագործեք աննկատ անուններ թվերի տեսքով:

Հաջորդը, կարևոր փաստաթղթերը մի կողմ դրեք: Այսինքն, մի թողեք դրանք ձեր համակարգչի աշխատասեղանին, այլ թղթապանակ ստեղծեք ձեր կոշտ սկավառակի թղթապանակում: Եթե Ձեզ անհրաժեշտ է թաքցնել ֆայլը և դեռ արագ մուտք ունենալ դրան, դարձրեք այն անտեսանելի: Դա անելու համար աջ սեղմեք թղթապանակի վրա՝ հատկություններ - կարգավորումներ - փոխեք պատկերակը: Հաջորդը, ընտրեք թափանցիկ նկար ցանկից: Այս կերպ թղթապանակը կլինի աշխատասեղանին, բայց տեսողականորեն դժվար կլինի նկատել:

Համակարգչի վրա տեղեկատվության գաղտնագրում

Գաղտնաբառով թղթապանակը կարող է կանգնեցնել սիրողական հարձակվողին: Սակայն հաքերին դժվար թե նույնիսկ բերման ենթարկեն։ Քանի որ Windows-ի ստանդարտ պաշտպանությունը շրջանցելն այնքան էլ դժվար չէ: Լավագույն միջոցը այն գաղտնագրելն է: Դա արվում է հատուկ ծրագրերի միջոցով (ամենատարածվածը TrueCrypt-ն է): Նրանք օգտագործում են դժվար կամայական ալգորիթմ կոդավորման համար։ Հետեւաբար, կոտրելը գրեթե անհնար է: Սա համակարգչային տեղեկատվության ամենատարածված պաշտպանությունն է:

Կոդավորված տվյալները կազմում են կոդավորված կոնտեյներ: Հատկություններով այն հիշեցնում է սովորական թղթապանակ: Բայց առանց բանալիի (գաղտնաբառի) անհնար է մուտքագրել այն։ Բեռնարկղը կարելի է տեղափոխել ֆլեշ կրիչ, մեկ այլ կոշտ սկավառակ կամ ուղարկել ինտերնետով՝ չկորցնելով իր պաշտպանիչ գործառույթները: Կարևոր կողմը տարայի չափն է: Այն ընտրվում է ստեղծման ժամանակ: Քանի որ ապագայում անհնար կլինի փոխել այս պարամետրը, չափը սահմանեք՝ կախված նպատակից: Ստեղծեք մուտքի կոդ կամ բանալին կոդավորված տեղեկատվության համար՝ օգտագործելով գաղտնաբառի գեներատոր (հուսալիության համար):

Կրկնօրինակում

Պետք է հիշել, որ տեղեկատվությունը կարող է ոչ միայն ենթակա լինել չարտոնված դիտման կամ պատճենման, այլև ջնջվել: Եվ ոչ միայն ինչ-որ մեկի չարամիտ մտադրության պատճառով, այլև համակարգի սխալների կամ լրատվամիջոցների ֆիզիկական վնասի պատճառով: Հետեւաբար, միշտ կրկնօրինակեք կարեւոր տեղեկությունները:

- Ամենահեշտ ձևը այն CD-ի կամ ֆլեշ կրիչի վրա թափելն է.

- Դուք կարող եք նաև համաժամանակացնել վիրտուալ կոշտ սկավառակի հետ ինտերնետում: Սա շատ օգտակար է, եթե դուք հաճախ եք աշխատում այլ մարդկանց համակարգիչների վրա: Եթե դուք մուտք ունեք ինտերնետ, միշտ կարող եք ներբեռնել անհրաժեշտ ֆայլերը:

Եթե տեղեկատվությունը ջնջված է, այն դեռ կարող է վերականգնվել: Դա անելու համար նախապես տեղադրեք հատուկ ծրագիր (Ինտերնետում կան բազմաթիվ անվճար կոմունալ ծառայություններ): Նրանք կօգնեն ձեզ վերականգնել ջնջված ֆայլերը և սկավառակի պատկերները: Այս հարցում գլխավորը ժամանակ չկորցնելն է։ Ջնջված ֆայլերի տեղում անմիջապես կգրվի նոր տեղեկություն։ Դա կարող է տեղի ունենալ առանց ձեր իմացության, հատկապես, եթե ձեր համակարգիչը հասանելի է ինտերնետին: Նույնիսկ եթե դուք արագ գործեք, փաստ չէ, որ դուք կկարողանաք վերականգնել կորցրած տեղեկատվությունը: Ուստի զգույշ եղեք։

Դիտեք նաև Windows 7-ում կրկնօրինակման մասին տեսանյութը.

Այսպիսով, համակարգչային տեղեկատվության պաշտպանությունը այնքան էլ բարդ գործընթաց չէ, որքան թվում է: Բայց չափազանց անհրաժեշտ. Անհայտ է, թե կոնկրետ երբ են հարձակվելու կամ անհետանալու ձեր գաղտնի տվյալները: Հետեւաբար, ավելի լավ է նախապես հոգ տանել դրա մասին:

Լավագույն անվտանգության համար դուք պետք է համատեղեք ձեր համակարգչի բոլոր տեսակի պաշտպանությունը:

Տեղեկատվական տեխնոլոգիաների դարաշրջանում սուր է հարցը, թե ինչպես պաշտպանել տվյալները համակարգչում: Գաղտնաբառերը և մուտքերը սոցիալական ցանցերից, բանկային հաշիվների կառավարման համակարգերից, հաշվի տվյալներից, անձնական լուսանկարներից և այլ ֆայլերից. այս ամենը կարող է հետաքրքրել հարձակվողներին:

Հաքերների թիրախում են ոչ միայն պետական կառույցները, բանկերը կամ հայտնի կայքերը: Հաքերներին կարող են հետաքրքրել նաև սովորական օգտատերերի անձնական տվյալները։ Հանցագործներն օգտագործում են Odnoklassniki-ում կամ Facebook-ում գողացված էջերը խարդախության նպատակով, գողացված լուսանկարները դառնում են շանտաժի առարկա, իսկ վճարային համակարգի տվյալները ստանալը հարձակվողներին հնարավորություն է տալիս իրենց տերերին թողնել առանց կոպեկի:

Հաքերների զոհ չդառնալու համար պետք է ուշադրություն դարձնել անձնական տվյալների պահպանման անվտանգությանը։ Այս հոդվածը ձեզ կպատմի, թե ինչպես կարող եք պաշտպանել ձեր համակարգչի անձնական տվյալները:

Մեթոդ 1. Ուժեղ գաղտնաբառեր

Ձեր համակարգչի տվյալները պաշտպանելու ամենադյուրին ճանապարհը ուժեղ գաղտնաբառեր օգտագործելն է: Օգտատերերի մեծ մասը գիտի, որ անվտանգության փորձագետները խորհուրդ չեն տալիս որպես բանալի օգտագործել թվերի և տառերի պարզ համակցություններ (qwerty, 12345, 00000): Սակայն «խելացի» կոտրող ծրագրերի ի հայտ գալը հանգեցրել է նրան, որ ավելի բարդ գաղտնաբառերը կարող են հաշվարկվել կոպիտ ուժի միջոցով: Եթե հարձակվողն անձամբ ճանաչում է պոտենցիալ զոհին, ապա հեշտությամբ կարելի է գտնել անտիպ, բայց պարզ բանալի (ծննդյան ամսաթիվ, հասցե, ընտանի կենդանու անունը):

Սոցիալական ցանցերում և այլ ռեսուրսներում հաշիվները պահպանելու համար, ինչպես նաև ԱՀ-ում օգտագործողի հաշիվը, խորհուրդ է տրվում օգտագործել բարդ համակցություններ, որոնք բաղկացած են մեծ և փոքր լատիներեն տառերից, թվերից և ծառայության խորհրդանիշներից: Ցանկալի է, որ գաղտնաբառը հեշտ հիշվի, բայց չպարունակի որևէ ակնհայտ իմաստ։ Օրինակ, 22DecmebeR1991 տիպի բանալին կայքերի կողմից ճանաչվում է որպես հուսալի, բայց պարունակում է ծննդյան ամսաթիվը և, հետևաբար, կարող է հեշտությամբ կոտրվել:

Մեթոդ 2. Տվյալների գաղտնագրում

Ձեր համակարգչի անձնական տեղեկությունները պաշտպանելու համար այն դեպքում, երբ հարձակվողը փորձում է մուտք գործել դրանք, խորհուրդ է տրվում օգտագործել տվյալների կոդավորումը: Windows-ի ձեռնարկատիրական և պրոֆեսիոնալ տարբերակները գալիս են BitLocker-ով: Համակարգի մեխանիզմը թույլ է տալիս գաղտնագրել տեղեկատվությունը կոշտ սկավառակի մեկ կամ մի քանի միջնորմների վրա: Ֆայլերի մուտքը հնարավոր է դառնում միայն հատուկ բանալի օգտագործելու դեպքում:

Եթե Ձեզ անհրաժեշտ է ապահովել առանձին ֆայլեր և թղթապանակներ, ապա ձեր համակարգչի անձնական տվյալները պաշտպանելու ամենահեշտ ձևը գաղտնագրված արխիվների օգտագործումն է: Փաստաթղթերը, լուսանկարները կամ այլ տվյալներ գաղտնաբառով պաշտպանված արխիվ տեղափոխելով՝ հարձակվողը չի կարողանա դրանք բացել նույնիսկ համակարգչին լիարժեք մուտք ունենալուց հետո: ZIP կամ RAR բովանդակությունը բացելու համար դուք պետք է հավաքեք մուտքի կոդը: Ժամանակակից արխիվատորների մեծ մասը համալրված է նմանատիպ ֆունկցիոնալությամբ:

Կա նաև մեծ քանակությամբ անվճար ծրագրակազմ, որը թույլ է տալիս գաղտնագրել տվյալները: Այդպիսի ծրագրերից են Free Hide Folder, Folder Lock, TrueCrypt եւ այլն։

Մեթոդ 3. Օգտագործեք հակավիրուսային ծրագիր

Ուրիշի ԱՀ-ին հասանելիություն ստանալու համար հաքերներն օգտագործում են տուժածի համակարգչում տեղադրված օժանդակ ծրագրեր: Տրոյական վիրուսները գաղտնալսում են ստեղնաշարից մուտքագրված տեղեկատվությունը, վեբկայքերը փոխարինում խաբեբաների կողմից ստեղծված պատճեններով և ուղարկում անձնական տվյալներ: Անձնական տվյալները պաշտպանելու համար խորհուրդ է տրվում տեղադրել հակավիրուսային ծրագրի վերջին տարբերակը և վերահսկել դրա թարմացումները: Խորհուրդ է տրվում նաև սահմանափակել մուտքը դեպի կրիչներ՝ արգելելով նրանցից տեղեկություններ կարդալ ցանցի միջոցով:

Մեթոդ 4. Սահմանեք գաղտնաբառ BIOS-ի և/կամ կոշտ սկավառակի վրա

Հիմնական OS-ի գաղտնաբառի պաշտպանությունը թույլ չի տալիս արագորեն կոտրել համակարգը, սակայն խոցելի է, եթե համակարգիչը երկար ժամանակ ընկնի հանցագործի ձեռքը։ Վերինտեղադրելով Windows-ը, դուք կարող եք մուտք գործել չգաղտնագրված ֆայլեր: BIOS-ում (UEFI)* գաղտնաբառի սահմանումը, որը պետք է մուտքագրվի համակարգիչը միացնելիս, անհնարին է դարձնում ԱՀ-ի բեռնումը ներկառուցված կամ արտաքին լրատվամիջոցներից:

*BIOS-ը (Հիմնական մուտքային/ելքային համակարգ) կամ UEFI (Միացյալ ընդարձակվող որոնվածային միջերես) համակարգչային համակարգի ծրագրաշարի մի մասն է, որը պատասխանատու է համակարգի ապարատային բաղադրիչների աշխատանքը կազմակերպելու և դրա բեռնումը վերահսկելու համար: BIOS/UEFI-ի կարգավորումների ընտրացանկը մուտքագրվում է ԱՀ-ի բեռնման սկզբնական փուլում (միացնելուց հետո առաջին վայրկյանները)՝ սեղմելով Del, F1 կամ F2 կոճակը (տե՛ս ԱՀ-ի կամ նոութբուքի հրահանգները): Կարգավորումների ենթակետերի անվանումները կարող են տարբեր լինել համակարգչային տարբեր մոդելների համար, սակայն, որպես կանոն, անհրաժեշտ ընտրանքները գտնվում են այն բաժնում, որի անունը պարունակում է Անվտանգություն բառը:.

Անձնական տեղեկատվության պաշտպանության ավելի մեծ աստիճան ապահովվում է ձեր կոշտ սկավառակի գաղտնաբառով պաշտպանելու միջոցով: BIOS/UEFI-ի միջոցով դրայվի մուտքի կոդը սահմանելով՝ օգտատերը այն անօգուտ է դարձնում հարձակվողի ձեռքում: Նույնիսկ կոշտ սկավառակը համակարգչի պատյանից հեռացնելուց և այն մեկ այլ սարքի միացնելուց հետո դուք չեք կարող մուտք գործել տվյալներ: Սկավառակը «հիմնական բանալիով» ապակողպելու փորձը կհանգեցնի տվյալների ոչնչացմանը:

Մեթոդ 5. Օգտագործելով HTTPS արձանագրություն

HTTPS անվտանգ տվյալների փոխանցման արձանագրության օգտագործումը վերացնում է սերվերին գաղտնագրված ձևով ուղարկվող տեղեկատվության գաղտնալսման ռիսկը: Այս ստանդարտը առանձին տեխնոլոգիա չէ, այլ ներկայացնում է հավելում ստանդարտ HTTP-ի նկատմամբ: Այն օգտագործելիս տվյալների գաղտնագրումն իրականացվում է SSL արձանագրության միջոցով:

Ցավոք, տվյալների պաշտպանության այս մեթոդը գործելու համար սերվերը պետք է հագեցած լինի այս տեխնոլոգիան աջակցելու համար: Անհնար է այն օգտագործել միակողմանիորեն։

Եթե սերվերն աջակցում է HTTPS-ին, ապա երբ հաճախորդը միանում է, համակարգը նրան տալիս է եզակի վկայագիր և բոլոր փոխանցված տվյալները կոդավորված են 40, 56, 128 կամ 256 բիթանոց բանալիով: Այսպիսով, գաղտնազերծումն իրականացվում է միայն վերջնական սարքերի վրա, և ուրիշի ազդանշանը որսալով հարձակվողին ոչինչ չի տա:

Եթե ծառայությունը ներառում է գաղտնի տեղեկատվության հետ աշխատելը կամ ֆինանսական գործարքների իրականացումը, խորհուրդ է տրվում զգուշանալ HTTPS-ին չաջակցող ռեսուրսներից:

Առցանց խանութների, բանկերի և վճարային համակարգերի կայքերը (Yandex.Money, Webmoney) լռելյայն օգտագործում են HTTPS արձանագրությունը: Facebook, Google, Twitter, VKontakte ծառայությունները հնարավորություն են տալիս այն միացնել ձեր հաշվի կարգավորումներում: Այլ կայքեր նույնպես աշխատում են դրա հետ:

Մեթոդ 6. Պաշտպանեք ձեր անլար ցանցերը

Եթե ձեր համակարգչի անվտանգության կարգավորումները չեն սահմանափակում մուտքը ցանցի միջոցով, ապա անապահով Wi-Fi ցանցը հարձակվողին թույլ է տալիս մուտք գործել սկավառակների բովանդակություն: Սրանից խուսափելու համար խորհուրդ է տրվում ձեր երթուղիչում տվյալների կոդավորման մեթոդը դնել WPA/WPA2 և բարդ գաղտնաբառ դնել (տես Մեթոդ 1):

Wi-Fi ցանցի կոտրման վտանգը վերացնելու համար կարող եք անջատել կապի անվան (SSID) հեռարձակումը: Այս դեպքում միայն այն օգտվողները, ովքեր գիտեն ցանցի անունը, կկարողանան միանալ երթուղիչին:

Մեթոդ 7. Ծնողական վերահսկողության համակարգեր

Եթե երեխաները օգտվում են համակարգչից, չարամիտ ծրագրերով վարակվելու վտանգը զգալիորեն մեծանում է: Ձեր ԱՀ-ի անձնական տվյալները պաշտպանելու համար կարող եք հաշիվ ստեղծել ձեր երեխայի համար մուտքի սահմանափակ իրավունքներով: Windows-ը (տարբերակ 7 և ավելի ուշ) պարունակում է ներկառուցված ծնողական հսկողություն: Նրանց օգնությամբ դուք կարող եք սահմանափակել ձեր երեխայի անցկացրած ժամանակը համակարգչում, մերժել որոշակի ծրագրերի մուտքը և արգելափակել երրորդ կողմի ծրագրեր տեղադրելու հնարավորությունը:

Կա նաև երրորդ կողմի ծրագրակազմ, որն ունի նմանատիպ (կամ ավելի լայն) գործառույթ: Ինտերնետում կարող եք գտնել ինչպես վճարովի, այնպես էլ անվճար ծնողական վերահսկողության գործիքներ: Բացի այդ, որոշ մատակարարներ աջակցում են այս գործառույթին: Այս դեպքում հեռահաղորդակցության օպերատորի կայքում ձեր անձնական հաշվում կարող եք սահմանափակումներ սահմանել որոշակի ռեսուրսներ այցելելու համար:

Ինչպես առավել հուսալիորեն պաշտպանել ձեր համակարգչի տեղեկատվությունը

Համակարգչի վրա անձնական տվյալների պաշտպանության վերը նշված մեթոդներից յուրաքանչյուրը հուսալի է մեկ իրավիճակում, բայց ունի նաև խոցելիություններ: Անվտանգության բարձր մակարդակի հասնելու համար խորհուրդ է տրվում համատեղել մեթոդները։

Ցավոք, չկա տվյալների պաշտպանության ունիվերսալ մեթոդ, որը 100% արդյունավետ է: Անգամ բանկերի և իրավապահ մարմինների սերվերները խոցելի են հաքերային հարձակումների համար, ինչի մասին վկայում են Պենտագոնի, ԱՄՆ կառավարությունների և այլ երկրների փաստաթղթերի լայնածավալ արտահոսքը՝ հրապարակված Wikileaks-ի կողմից։

Այնուամենայնիվ, հաշվի առնելով, որ սովորական օգտատերերը հազվադեպ են դառնում նման մակարդակի հաքերների զոհ, հնարավոր է ապահովել անձնական տվյալները։ Դրա համար խորհուրդ է տրվում.

տեղադրել հակավիրուսային ծրագրի ընթացիկ տարբերակը (ցանկալի է firewall-ի և firewall-ի գործառույթներով);

պաշտպանել օգտվողի հաշիվը ուժեղ գաղտնաբառով;

մի օգտագործեք նույն մուտքի կոդերը բոլոր հաշիվների համար.

պաշտպանել Wi-Fi-ը, անջատել ԱՀ-ում ֆայլերի փոխանակումը տեղական ցանցի միջոցով, հիմնականում համակարգի բաժանման միջոցով (եթե դա հնարավոր չէ, սահմանափակեք մուտքը՝ թույլ տալով այն միայն վստահելի ցանցի անդամներին, ովքեր իսկապես դրա կարիքն ունեն);

Մի պահեք բանալիներ և գաղտնաբառեր TXT, DOC, RTF և այլ փաստաթղթերում հենց համակարգչի վրա.

Ամենաթանկարժեք ֆայլերը և թղթապանակները պետք է տեղադրվեն գաղտնաբառով պաշտպանված արխիվում կամ կոդավորված լինեն:

Դուք կարող եք պաշտպանել ձեր համակարգչի անձնական տվյալները այլ կերպ: Հիմնական բանը փոխզիջում գտնելն է ԱՀ-ի անվտանգության մակարդակի և հեշտ օգտագործման միջև: Կտրուկ միջոցները (օրինակ՝ տվյալների ամբողջական գաղտնագրում, ֆիզիկական բանալիով մուտք դեպի համակարգիչ և թույլատրելի ռեսուրսների ցանկի սահմանափակում) կարող են անհարկի լինել տնային համակարգչի վրա և անհարկի անհարմարություն պատճառել: Պրակտիկան ցույց է տալիս, որ չափազանց բարդ պաշտպանիչ սարքավորումների օգտագործումը հանգեցնում է օգտատերերի աստիճանական հրաժարմանը դրանք օգտագործելուց:

Այսօր մենք կխոսենք համակարգչի վրա տեղեկատվության պաշտպանության մասին, ինչ պաշտպանության մեթոդներ են օգտագործվում, ինչ է երկգործոն օգտագործողի նույնականացումը:

Արագության ու գիտատեխնիկական առաջընթացի դարում

Արագության և գիտատեխնիկական առաջընթացի դարաշրջանում, երբ անհրաժեշտ է հիշողության մեջ գրանցել շատ կարևոր տեղեկատվություն, մարդը պարզապես ֆիզիկապես պատրաստ չէ այն պահել իր գլխում։

Այդ նպատակով ժամանակակից աշխարհում ակտիվորեն օգտագործվում են տարբեր գաջեթներ, որոնք կարող են զգալիորեն հեշտացնել մեր կյանքը։

Հենց համակարգիչներում, դյուրակիր համակարգիչներում, հիշողության քարտերում կամ ֆլեշ քարտերում մենք պահում ենք շատ տարբեր տեղեկություններ, որոնց մեջ միշտ կա այն, ինչը որոշակի գաղտնիություն ունի:

Ցավոք սրտի, պատահում է նաև, որ համակարգիչը կամ նոութբուքը կամ կոտրվում են, կամ այս կամ այն պատճառով դառնում են անօգտագործելի, իսկ վատագույն դեպքում՝ սարքավորումները պարզապես կարող են գողանալ։

Դժվար չէ կռահել, որ վերջին ելքով, միանշանակ, դրանցում պարունակվող բոլոր գաղտնի տեղեկությունները կդառնան հրապարակային և, հնարավոր է, կարող են օգտագործվել ձեր դեմ։

Մի բան է, երբ այս բոլոր տվյալները աննշան են և անկարևոր: Բայց ինչ անել, եթե իրավիճակը բոլորովին այլ է:

Հենց այդ ժամանակ է, որ ցանկացած ողջամիտ մարդու գլխում հարց է առաջանում կարևոր գաղտնի տեղեկությունը պաշտպանելու ամենահարմար և անվտանգ հնարավորության մասին։

Գաղտնաբառերի ճիշտ կարգավորում

Նախ, եկեք նայենք այն կետերին, որոնք պետք է խուսափել այս դեպքում:

Անհրաժեշտ է բարդ գաղտնաբառեր դնել։ Windows XP-ի համար նման գաղտնաբառը չի կարող լինել ավելի քան 14 նիշ: Եթե դուք արդեն որոշել եք ստեղծել ձեր սեփական գաղտնաբառը, ապա դուք անընդհատ պետք է փոփոխեք այն և չգտեք ամենապարզ և ամենահիշվող նիշերը, օրինակ՝ 1234 և այլն:

Եվ միայն այն դեպքում, եթե դուք ուշադիր մտածեք գաղտնաբառը, ապա բոլոր հաքերային փորձերը միանշանակ ֆիասկո կլինեն:

Windows 10-ում գաղտնաբառ ստեղծելիս այս պատուհանը կհայտնվի:

Բայց ամբողջ հարցն այն է, որ այժմ Համաշխարհային սարդոստայնում կան բազմաթիվ ծրագրեր, որոնք սովորեցնում են նմանատիպ ընթացակարգեր՝ նոութբուքի կամ համակարգչի անմիջական հասանելիությամբ:

Երբեմն նույնիսկ DVD սկավառակի հասանելիությունը բավական է:

Եվ եթե կա անդիմադրելի ցանկություն և ինչ-որ տեղյակություն, ապա ընդհանրապես պետք չէ դիմել գաղտնաբառերի կոտրման։

Այս դեպքում պարզապես անհրաժեշտ է սկավառակից գործարկել Linux համակարգ, որը հեշտությամբ կարող է կարդալ կոշտ սկավառակի ողջ տեղեկատվությունը: Ձեր սահմանած մուտքի իրավունքները նրա համար խոչընդոտ չեն լինի: Եվ նույնիսկ NTFS համակարգը չի օգնի այստեղ:

Տվյալների կոդավորումը, դա կփրկի՞ ձեզ:

Ինչ վերաբերում է կոշտ սկավառակի վրա տեղադրված տվյալների գաղտնագրմանը, որպես տեղեկատվության պաշտպանության մեկ այլ մեթոդ, մենք նշում ենք, որ այս կարևոր գործառույթը հասանելի կլինի ձեզ միայն NTFS ֆայլային համակարգը օգտագործելիս:

Եվ եթե ձեզ չի մտահոգում ձեր համակարգչի կամ նոութբուքի աշխատանքի հետ կապված որոշակի կորուստների հավանականությունը, ապա պաշտպանության նման մեթոդը ակնհայտորեն զրկում է տվյալների ընթերցման ցանկացած հնարավորությունից:

Բացի այդ, դուք պետք է հիշեք, որ գաղտնագրման գործընթացը կարող է լիովին անօգուտ լինել, եթե հաքերները վերակայեն ձեր գաղտնաբառը և մուտք գործեն ձեր հաշիվը:

Ապացուցված մեթոդ

Եվ հիմա մենք կխոսենք պաշտպանության ամենաարդյունավետ և ժամանակի փորձարկված մեթոդի մասին՝ «երկու գործոնով իսկությունը»:

Դրա էությունն այն է, որ այստեղ գաղտնաբառ ներկայացնելն ակնհայտորեն անբավարար կլինի, քանի որ ձեզ անհրաժեշտ կլինի նաև ձեր մատնահետքը, խելացի քարտը, ձայնային տվյալները կամ որևէ այլ բան, որը թույլ է տալիս հստակ բացահայտել ձեր ինքնությունը:

Այս մեթոդը օգտակար կլինի, եթե վերը թվարկված բանալիներից մեկը միշտ ձեր ձեռքին է և աննկատ չմնա:

Եթե այս երկու հիմնական պայմանները խստորեն պահպանվեն, ապա հաքերները ոչ մի հնարավորություն չեն ունենա օգտագործելու բոլոր տեսակի հաքերային մեթոդները։

Ցանկության դեպքում կարող եք ակտիվացնել ամենակարևոր ֆայլերի և թղթապանակների կոդավորումը:

Կարևոր է հիշել, որ բացարձակապես ամեն ինչ չպետք է կոդավորված լինի, քանի որ դա զգալիորեն կդանդաղեցնի համակարգչի աշխատանքը:

Համակարգիչը որոշ ժամանակով խլելու կամ գողանալու դեպքում կարող եք մոռանալ տեղեկատվության գաղտնիությունը պահպանելու մասին մտքերի մասին։

Հիմնական կանոնը երկգործոն նույնականացումն է կոշտ սկավառակի վրա տվյալների գաղտնագրման հետ մեկտեղ:

Եկեք ամփոփենք այն

Ամփոփելու համար հարկ է ընդգծել, որ ժամանակակից համակարգչային մոդելները հեռու են իդեալականից և կատարյալից, այդ պատճառով բավականին հաճախ դրանք պահանջում են պարբերական վերանորոգում համակարգի ձախողման պատճառով.

Ընտրելով վերը նշված պաշտպանության մեթոդներից մեկը, մի մոռացեք, որ կարող են առաջանալ որոշակի պայմաններ, երբ գաղտնաբառով պաշտպանված բոլոր համակարգերը կարող են անհասանելի լինել ձեզ համար:

Նման խնդրի առաջացումը կանխելու համար անհրաժեշտ է ստեղծել տվյալների արխիվացված պատճեններ:

Ավելի լավ է դրանք հեռու պահել համակարգչից։ Եթե այս տեղեկատվությունը կապված է ֆինանսական ռիսկի հետ, ապա ավելի լավ է բոլոր օրինակները պահել բանկային պահատուփում կամ պահարանում:

Ձեր խնդիրն է հստակ հասկանալ, որ երբ խոսքը վերաբերում է անվտանգությանը, կիսամիջոցներն անընդունելի են։

Ուստի գաղտնիության ապահովման հարցին ի սկզբանե պետք է շատ լուրջ վերաբերվել։