Մայիսի սկզբին ավելի քան 150 երկրներում մոտ 230 հազար համակարգիչ վարակվել է փրկագին վիրուսով։ Մինչ զոհերը կհասցնեին վերացնել այս հարձակման հետևանքները, հաջորդեց նորը, որը կոչվում էր Պետյա։ Դրանից տուժել են ուկրաինական և ռուսական խոշորագույն ընկերությունները, ինչպես նաև պետական կառույցները։

Ուկրաինայի կիբեր ոստիկանությունը պարզել է, որ վիրուսի հարձակումը սկսվել է M.E.Doc հաշվապահական ծրագրաշարի թարմացման մեխանիզմի միջոցով, որն օգտագործվում է հարկային հաշվետվություններ պատրաստելու և ուղարկելու համար։ Այսպիսով, հայտնի է դարձել, որ վարակից չեն խուսափել «Բաշնեֆտ», «Ռոսնեֆտ», «Զապորոժյեոբլեներգո», «Դնեպրոէներգո» և «Դնեպր» էլեկտրաէներգետիկական համակարգերի ցանցերը։ Ուկրաինայում վիրուսը ներթափանցել է պետական համակարգիչներ, Կիևի մետրոյի անհատական համակարգիչներ, հեռահաղորդակցության օպերատորներ և նույնիսկ Չեռնոբիլի ատոմակայան: Ռուսաստանում տուժել են Mondelez International-ը, Mars-ը և Nivea-ն:

Petya վիրուսը շահագործում է Windows օպերացիոն համակարգի EternalBlue խոցելիությունը: Symantec-ի և F-Secure-ի փորձագետներն ասում են, որ թեև Petya-ն գաղտնագրում է տվյալները, ինչպիսին WannaCry-ն է, այն դեռ որոշ չափով տարբերվում է կոդավորման այլ տեսակի վիրուսներից: «Petya վիրուսը չարամիտ նպատակներով շորթման նոր տեսակ է. այն ոչ միայն գաղտնագրում է սկավառակի ֆայլերը, այլ կողպում է ամբողջ սկավառակը՝ այն դարձնելով գործնականում անօգտագործելի», - բացատրում է F-Secure-ը: «Մասնավորապես, այն կոդավորում է MFT հիմնական ֆայլերի աղյուսակը»:

Ինչպե՞ս է դա տեղի ունենում, և հնարավո՞ր է կանխել այս գործընթացը:

Վիրուսը «Petya» - ինչպես է այն աշխատում:

Petya վիրուսը հայտնի է նաև այլ անուններով՝ Petya.A, PetrWrap, NotPetya, ExPetr: Երբ այն մտնում է համակարգիչ, այն ներբեռնում է փրկագին ծրագրակազմը ինտերնետից և փորձում հարձակվել կոշտ սկավառակի մի մասի վրա՝ համակարգիչը բեռնելու համար անհրաժեշտ տվյալներով: Եթե նրան հաջողվի, համակարգը թողարկում է մահվան կապույտ էկրան («մահվան կապույտ էկրան»): Վերագործարկումից հետո կոշտ սկավառակը ստուգելու մասին հաղորդագրություն է հայտնվում՝ խնդրելով չանջատել հոսանքը: Այսպիսով, գաղտնագրման վիրուսը հավակնում է լինել համակարգային սկավառակի սկանավորման ծրագիր, որը միաժամանակ կոդավորում է որոշակի ընդլայնումներով ֆայլեր: Գործընթացի վերջում հայտնվում է հաղորդագրություն, որը ցույց է տալիս, որ համակարգիչը արգելափակված է, և տեղեկատվություն, թե ինչպես կարելի է թվային բանալի ձեռք բերել տվյալների վերծանման համար: Petya վիրուսը պահանջում է փրկագին, սովորաբար բիթքոյնով: Եթե տուժողը չունի իր ֆայլերի կրկնօրինակը, ապա նա ընտրության առջեւ է կանգնում վճարել $300 կամ կորցնել ամբողջ տեղեկատվությունը: Որոշ վերլուծաբանների կարծիքով՝ վիրուսը միայն քողարկվում է որպես փրկագին, մինչդեռ դրա իրական նպատակը զանգվածային վնաս պատճառելն է։

Ինչպե՞ս ազատվել Պետյայից:

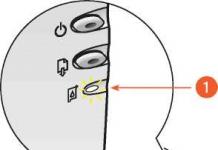

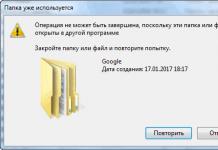

Փորձագետները պարզել են, որ Petya վիրուսը փնտրում է տեղական ֆայլ և, եթե այս ֆայլն արդեն կա սկավառակի վրա, դուրս է գալիս գաղտնագրման գործընթացից: Սա նշանակում է, որ օգտատերերը կարող են պաշտպանել իրենց համակարգիչը փրկագին ծրագրերից՝ ստեղծելով այս ֆայլը և սահմանելով այն որպես միայն կարդալու համար:

Չնայած այս խորամանկ սխեման խանգարում է շորթման գործընթացի մեկնարկին, այս մեթոդը կարելի է ավելի շատ համարել «համակարգչային պատվաստում»։ Այսպիսով, օգտվողը ստիպված կլինի ինքնուրույն ստեղծել ֆայլը: Դուք կարող եք դա անել հետևյալ կերպ.

- Նախ պետք է հասկանալ ֆայլի ընդլայնումը: Թղթապանակի ընտրանքների պատուհանում համոզվեք, որ «Թաքցնել ընդլայնումները հայտնի ֆայլերի տեսակների համար» վանդակը չնշված է:

- Բացեք C:\Windows թղթապանակը, ոլորեք ներքև, մինչև տեսնեք notepad.exe ծրագիրը:

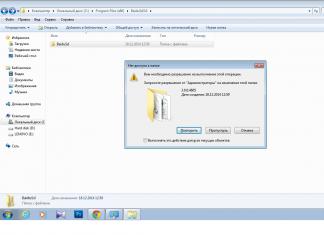

- Ձախ սեղմեք notepad.exe-ի վրա, այնուհետև սեղմեք Ctrl + C՝ պատճենելու համար, ապա Ctrl + V՝ ֆայլը տեղադրելու համար: Դուք կստանաք ֆայլը պատճենելու թույլտվություն խնդրելու հարցում:

- Սեղմեք Շարունակել կոճակը և ֆայլը կստեղծվի որպես նոթատետր՝ Copy.exe: Ձախ սեղմեք այս ֆայլի վրա և սեղմեք F2, այնուհետև ջնջեք ֆայլի անունը Copy.exe և մուտքագրեք perfc:

- Ֆայլի անունը perfc փոխելուց հետո սեղմեք Enter: Հաստատեք վերանվանումը:

- Այժմ, երբ perfc ֆայլը ստեղծվել է, մենք պետք է այն դարձնենք միայն կարդալու համար: Դա անելու համար աջ սեղմեք ֆայլի վրա և ընտրեք «Հատկություններ»:

- Այս ֆայլի հատկությունների ընտրացանկը կբացվի: Ներքևում կտեսնեք «Միայն կարդալու»: Ստուգեք վանդակը:

- Այժմ սեղմեք Դիմել կոճակը, ապա OK կոճակը:

Անվտանգության որոշ փորձագետներ առաջարկում են C:\windows\perfc ֆայլից բացի ստեղծել C:\Windows\perfc.dat և C:\Windows\perfc.dll ֆայլեր՝ Petya վիրուսից ավելի մանրակրկիտ պաշտպանվելու համար: Այս ֆայլերի համար կարող եք կրկնել վերը նշված քայլերը:

Շնորհավորում ենք, ձեր համակարգիչը պաշտպանված է NotPetya/Petya-ից:

Symantec-ի փորձագետները մի քանի խորհուրդ են տալիս համակարգչի օգտատերերին՝ կանխելու այնպիսի բաներ, որոնք կարող են հանգեցնել ֆայլերի արգելափակման կամ գումարի կորստի:

- Հանցագործներին գումար մի վճարեք.Նույնիսկ եթե գումար եք փոխանցում փրկագին, երաշխիք չկա, որ կկարողանաք վերականգնել ձեր ֆայլերի հասանելիությունը: Իսկ NotPetya / Petya-ի դեպքում սա հիմնականում անիմաստ է, քանի որ փրկագնի նպատակն է ոչնչացնել տվյալները, այլ ոչ թե գումար ստանալ:

- Համոզվեք, որ պարբերաբար կրկնօրինակում եք ձեր տվյալները:Այս դեպքում, նույնիսկ եթե ձեր համակարգիչը դառնա փրկագին վիրուսի հարձակման թիրախ, դուք կկարողանաք վերականգնել ջնջված բոլոր ֆայլերը:

- Մի բացեք կասկածելի հասցեներով նամակներ:Հարձակվողները կփորձեն ձեզ խաբել, որպեսզի տեղադրեք չարամիտ ծրագրեր կամ կփորձեն ձեռք բերել գրոհների համար կարևոր տվյալներ: Համոզվեք, որ տեղեկացրեք ՏՏ մասնագետներին, եթե դուք կամ ձեր աշխատակիցները կասկածելի նամակներ կամ հղումներ են ստանում:

- Օգտագործեք հուսալի ծրագրակազմ:Հակավիրուսային ծրագրերի ժամանակին թարմացումը կարևոր դեր է խաղում համակարգիչները վարակներից պաշտպանելու գործում: Եվ, իհարկե, պետք է օգտագործել այս ոլորտում հեղինակավոր ընկերությունների արտադրանքը:

- Օգտագործեք մեխանիզմներ՝ սպամ հաղորդագրությունները սկանավորելու և արգելափակելու համար:Մուտքային նամակները պետք է սկանավորվեն սպառնալիքների համար: Կարևոր է արգելափակել ցանկացած տեսակի հաղորդագրություն, որը պարունակում է հղումներ կամ բնորոշ ֆիշինգ հիմնաբառեր իրենց տեքստում:

- Համոզվեք, որ բոլոր ծրագրերը թարմացված են:Վարակումները կանխելու համար անհրաժեշտ է ծրագրային ապահովման խոցելիության կանոնավոր վերացում:

Արդյո՞ք պետք է սպասել նոր հարձակումների:

Petya վիրուսն առաջին անգամ հայտնվել է 2016 թվականի մարտին, և անվտանգության մասնագետներն անմիջապես նկատել են նրա պահվածքը։ Նոր Petya վիրուսը 2017 թվականի հունիսի վերջին վարակել է համակարգիչներն Ուկրաինայում և Ռուսաստանում։ Բայց սա դժվար թե վերջը լինի: Petya-ի և WannaCry-ի նման ransomware վիրուսների միջոցով հաքերային հարձակումները կկրկնվեն, ասել է Sberbank-ի վարչության փոխնախագահ Ստանիսլավ Կուզնեցովը։ ՏԱՍՍ-ին տված հարցազրույցում նա զգուշացրել է, որ նման հարձակումներ անպայման կլինեն, սակայն դժվար է նախապես կանխատեսել, թե դրանք ինչ տեսքով և ձևաչափով կարող են հայտնվել։

Եթե տեղի ունեցած բոլոր կիբեր հարձակումներից հետո դուք դեռ չեք ձեռնարկել առնվազն նվազագույն քայլեր՝ ձեր համակարգիչը փրկագին վիրուսից պաշտպանելու համար, ապա ժամանակն է լրջորեն զբաղվել դրանով:

Սարսափելի համակարգչային վիրուսը պարզվեց, որ նույնիսկ ավելի վատն է. ինչն է սխալ նոր փրկագնի Trojan-ի հետ, ինչու է այն կոչվում Petya և ինչպես է այն այդքան արագ վարակում հեղինակավոր ընկերությունների ամբողջ ցանցերը: Այս մասին հենց հիմա Vesti.net ծրագրում։

Petya ransomware վիրուսով վարակների համաճարակային բռնկումը շատ ավելի լուրջ հարված էր, քան նախկինում կարծում էին։ Մեծ է հավանականությունը, որ տուժած համակարգերի ֆունկցիոնալությունը չի վերականգնվի։ Ոչ փրկագին վճարել, ոչ էլ մասնագետների որոշման սպասել։

«Տրոյանը գաղտնագրում է ֆայլերը, եթե այն ունի բավարար իրավունքներ, կարող է գաղտնագրել սկավառակի հիմնական բեռնման տարածքը: Եվ մանրամասն վերլուծությունից հետո պարզվեց, որ անհնար է վերծանել սկավառակի հիմնական բեռնման տարածքը: Պարզապես չկա նման ֆունկցիոնալություն Բանալին, որը կարող է օգտագործվել գաղտնազերծելու համար, հստակ հայտնի չէ:

Սա կարող էր լինել պարզ սխալ, քանի որ նրանք ինչ-ինչ պատճառներով շտապում էին հարձակումն իրականացնել և չփորձարկեցին այն, կամ գուցե դա երկրորդ տարբերակն էր՝ շեղող մանևր, որպեսզի ցույց տան բոլորին, որ սա կոդավորիչ է, երկրորդ WannaCry: , որպեսզի բոլորը գլուխ հանեն գաղտնազերծման շուրջ՝ վճարե՛ք/չվճարե՛ք։ Բայց իրական նպատակ կար. Թերևս բազմաթիվ զոհերից միայն մեկ կազմակերպություն է թիրախավորվել։ Մնացած բոլորը պարզապես դիվերսիա էին։

Իսկ ինքը՝ Պետյա վիրուսը, պարզվեց, որ Պետյա չէ։ Եվ ոչ WannaCry չարամիտ ծրագրի փոփոխություն, որը մեկ ամիս առաջ մեծ աղմուկ բարձրացրեց, ինչպես ի սկզբանե ենթադրվում էր: Ինչպես պարզվեց չարամիտ կոդի մանրամասն ուսումնասիրությունից հետո, նոր վիրուսը միայն քողարկվել է որպես փորձագետներին հայտնի Petya Trojan, ուստի այն անվանվել է ExPetya: Իսկ այն, ինչ այն ունի արդեն հայտնի WannaCry-ի հետ, խոցելիության օգտագործումն է NSA-ի գողացված և գաղտնազերծված զինանոցից:

Վյաչեսլավ Զակորժևսկին, «Կասպերսկու լաբորատորիայի» հակավիրուսային հետազոտության բաժնի ղեկավար.

«ExPetya-ն օգտագործում է EternalBlue-ն: Մի փոքր փոփոխված: Բայց նաև մեկ այլ խոցելիություն նույն հավաքածուից, որը հրապարակվել է The Shadow Brokers-ի կողմից: Այսինքն, նրանք օգտագործել են ոչ միայն նույնը, ինչ WannaCry-ն, այլ նաև մտքում բերեցին երկրորդ խոցելիությունը, որը մենք ոչ մեկից չենք տեսել: կրիպտոգրաֆՄենք տեսնում ենք, որ օգտագործվել են գրելու մի շարք առաջադեմ տեխնիկա, այդ թվում՝ հարձակվողները կարողացել են փոփոխել Eternalromance-ը, EternalBlue-ն և ավելացնել մի շարք գործիքներ՝ մուտքի գաղտնաբառերը գողանալու և կորպորատիվ ցանցի միջոցով հեռահար կատարման համար: Սրանք ակնհայտորեն դպրոցականներ չեն, ուսանողներ չեն: Սրանք պետք է լինեն պրոֆեսիոնալ ծրագրավորողներ, ովքեր գիտեն, թե ինչ են անում: Եվ ավելի շուտ, դա ոչ թե մեկ մարդ էր, այլ մի քանիսը, ամեն մեկն իր մասնագիտությամբ»:

Ինչպես Eternal-ը, ExPetya-ն նույնպես ամենաշատ խնդիրներն է առաջացրել խոշոր ընկերությունների համար։ Մեկ ամիս առաջ միայն Ռուսաստանում, օրինակ, իրավապահ համակարգերը, ինչպես նաև Megafon օպերատորը դարձան փրկագինների զոհ։ Այս անգամ վարակի մասշտաբները և տուժածների կարգավիճակը նման էին. «Ռոսնեֆտ» և «Բաշնեֆտ» Ռուսաստանում, Ուկրաինայում՝ տեղական էներգետիկ ցանցեր, «Բորիսպիլի» օդանավակայան, փոստային բաժանմունք, նախարարների կաբինետի ցանց։ հետո Եվրոպան էլ ստացավ։

Բայց պարզվեց, թե ինչպես է վիրուսը տարածվում։ Օրինակ՝ հարձակվողներին հաջողվել է վարակել ուկրաինական M.E.Doc հաշվապահական ծրագիրը: Այսինքն՝ բոլորի կորպորատիվ ցանցերը, ովքեր տեղադրեցին պաշտոնական M.E.Doc թարմացումը, անմիջապես վարակվեցին և արգելափակվեցին։

Վյաչեսլավ Զակորժևսկին, «Կասպերսկու լաբորատորիայի» հակավիրուսային հետազոտության բաժնի ղեկավար.

«Փաստն այն է, որ այս Trojan-ը կարող է տարածվել կորպորատիվ ցանցում և տանը, առանց խոցելիության օգտագործման: Թույլ տվեք բացատրել. ցանցում մեկ խոցելի համակարգիչ բավական է: Եթե փրկագին հասնի այնտեղ, այն կարող է գողանալ օգտվողի անունը և գաղտնաբառով և հետագայում տարածվում է ցանցով մեկ՝ առանց խոցելիության, այսինքն՝ եթե մեքենաների մեծ նավատորմը համակցված է մեկ ցանցի մեջ, և գոնե մեկ համակարգիչ պաշտպանված չէ և չի թարմացվում, ապա սա ճանապարհ կբացի «WannaCry»-ից , որն օգտագործում էր միայն մեկ EternalBlue խոցելիություն։

ExPetya-ն (ի դեպ, Petya-ն ռուսական ծագման ակնարկ չէ, այլ հղում է Բոնդի ռազմական արբանյակի անվանմանը) երկրորդ լայնածավալ հարձակումն է՝ օգտագործելով NSA-ի կիբեր զինանոցը: Սա նշանակում է, որ այս գործիքները, որոնք ուղղված են Windows-ի հին տարբերակներին, հնացած չեն, ինչպես պնդում էին շատերը: Այսինքն, Windows 7-ը, Vista-ն և XP-ը դեռևս բավականին արդիական են շատ կորպորացիաների համար, և ինչ-ինչ պատճառներով նրանք նույնիսկ չեն թարմացնում դրանք:

Ըստ Positive Technologies-ի, ավելի քան 80 կազմակերպություններ Ռուսաստանում և Ուկրաինայում տուժել են Պետյայի գործողություններից: WannaCry-ի համեմատ այս վիրուսը համարվում է ավելի կործանարար, քանի որ այն տարածվում է մի քանի մեթոդների միջոցով՝ օգտագործելով Windows Management Instrumentation, PsExec և EternalBlue exploit: Բացի այդ, փրկագին ներառում է անվճար Mimikatz կոմունալ ծրագիրը:

«Գործիքների այս փաթեթը թույլ է տալիս Petya-ին գործել նույնիսկ այն ենթակառուցվածքներում, որտեղ հաշվի է առնվել WannaCry-ի դասը և տեղադրվել են անվտանգության համապատասխան թարմացումներ, ինչի պատճառով էլ ծածկագրիչն այդքան արդյունավետ է», - ասում է Positive Technologies-ը:

Ինչպես Gazeta.Ru-ին հայտնել է ընկերության տեղեկատվական անվտանգության սպառնալիքների արձագանքման բաժնի ղեկավար Էլմար Նաբիգաևը.

Եթե խոսենք ստեղծված իրավիճակի պատճառների մասին, ապա խնդիրը դարձյալ տեղեկատվական անվտանգության խնդիրների նկատմամբ անփույթ վերաբերմունքն է։

Avast վիրուսի լաբորատորիայի ղեկավար Յակուբ Կրուստեկը Газета.Ru-ին տված հարցազրույցում ասել է, որ հնարավոր չէ հստակ որոշել, թե կոնկրետ ով է կանգնած այս կիբերհարձակման հետևում, սակայն արդեն հայտնի է, որ Պետյա վիրուսը տարածված է համացանցում։ darknet-ը՝ օգտագործելով RaaS (չարամիտ ծրագիր՝ որպես ծառայություն) բիզնես մոդելը:

«Այսպիսով, ծրագրերի դիստրիբյուտորների մասնաբաժինը հասնում է փրկագնի 85%-ին, 15%-ը բաժին է ընկնում փրկագնի վիրուսի հեղինակներին», - ասել է Կրուստեկը: Նա նշեց, որ Petya-ի հեղինակները տրամադրում են ամբողջ ենթակառուցվածքը, C&C սերվերները և դրամական փոխանցումների համակարգերը, որոնք օգնում են մարդկանց ներգրավել վիրուսը տարածելու համար, նույնիսկ եթե նրանք չունեն ծրագրավորման փորձ:

Բացի այդ, Avast-ը նշել է, թե որ օպերացիոն համակարգերն են առավել շատ տուժել վիրուսից։

Առաջին տեղում Windows 7-ն էր՝ վարակված բոլոր համակարգիչների 78%-ը։ Հաջորդը գալիս է Windows XP (18%), Windows 10 (6%) և Windows 8.1 (2%):

«Կասպերսկու լաբորատորիան» գտնում էր, որ թեև վիրուսը նման է Պետյա ընտանիքին, այն դեռ պատկանում է մեկ այլ կատեգորիայի և նրան տվել է այլ անուն՝ ExPetr, այսինքն՝ «նախկին Պետրոս»:

Aydeko ընկերության զարգացման գծով փոխտնօրեն Դմիտրի Խոմուտովը Գազետա.Ru-ի թղթակցին բացատրել է, որ WannaCry և Petya վիրուսներով կիբերհարձակումները հանգեցրել են «այն, ինչի մասին ես երկար ժամանակ զգուշացնում էի», այսինքն՝ տեղեկատվության գլոբալ խոցելիության։ համակարգեր, որոնք օգտագործվում են ամենուր:

«Ամերիկյան կորպորացիաների թողած սողանցքները հետախուզական գործակալությունների համար հասանելի դարձան հաքերներին և արագ զուգակցվեցին կիբերհանցագործների ավանդական զինանոցի հետ՝ փրկագին, բոտնետների հաճախորդներ և ցանցային որդեր», - ասել է Խոմուտովը:

Այսպիսով, WannaCry-ն գլոբալ հանրությանը գործնականում ոչինչ չսովորեցրեց. համակարգիչները մնացին անպաշտպան, համակարգերը չթարմացվեցին, և նույնիսկ հնացած համակարգերի համար patches թողարկելու ջանքերը պարզապես ապարդյուն գնացին:

Փորձագետները կոչ են անում չվճարել պահանջվող փրկագինը բիթքոյններով, քանի որ էլփոստի հասցեն, որը հաքերները թողել են հաղորդակցության համար, արգելափակվել է տեղական մատակարարի կողմից։ Այսպիսով, նույնիսկ կիբերհանցագործների «ազնիվ և բարի մտադրությունների» դեպքում օգտատերը ոչ միայն գումար կկորցնի, այլև հրահանգներ չի ստանա իր տվյալները բացելու համար։

Պետյան ամենաշատը վնասել է Ուկրաինային. Զոհերի թվում են Zaporozhyeoblenergo-ն, Dneproenergo-ն, Կիևի մետրոն, ուկրաինական Kyivstar, LifeCell և Ukrtelecom բջջային օպերատորները, Auchan խանութը, Privatbank-ը, Boryspil օդանավակայանը և այլն:

Ուկրաինայի իշխանություններն անմիջապես մեղադրեցին Ռուսաստանին կիբերհարձակման մեջ։

«Պատերազմը կիբերտարածությունում, որը վախ ու սարսափ է տարածում անհատական համակարգիչների միլիոնավոր օգտատերերի մեջ և ուղղակի նյութական վնաս պատճառելով բիզնեսի և պետական կառույցների ապակայունացման պատճառով, Ուկրաինայի դեմ ռուսական կայսրության հիբրիդային պատերազմի ընդհանուր ռազմավարության մի մասն է», - ասվում է. Ռադայի պատգամավորը ժողովրդական ճակատից».

Հնարավոր է, որ Ուկրաինան ավելի ուժեղ հարված է ստացել, քան մյուսները՝ Petya-ի սկզբնական տարածման պատճառով M.E.doc-ի՝ հաշվապահական ծրագրային ապահովման ծրագրի ավտոմատ թարմացման միջոցով: Ահա թե ինչպես են վարակվել ուկրաինական գերատեսչությունները, ենթակառուցվածքային օբյեկտները և առևտրային ընկերությունները. նրանք բոլորն օգտվում են այս ծառայությունից։

ESET Russia-ի մամուլի ծառայությունից Գազետա.Ru-ին պարզաբանել են, որ կորպորատիվ ցանցը Petya վիրուսով վարակելու համար բավական է մեկ խոցելի համակարգիչ, որը չունի անվտանգության թարմացումներ տեղադրված։ Նրա օգնությամբ վնասակար ծրագիրը կմտնի ցանց, ձեռք կբերի ադմինիստրատորի իրավունքներ և կտարածվի այլ սարքերի վրա։

Այնուամենայնիվ, M.E.doc-ը պաշտոնական հերքում է այս վարկածը:

«Կիբերհարձակումների առաջացման և տարածման աղբյուրների քննարկումը օգտատերերի կողմից ակտիվորեն իրականացվում է սոցիալական ցանցերում, ֆորումներում և տեղեկատվական այլ ռեսուրսներում, որոնց ձևակերպման պատճառներից մեկը M.E.Doc ծրագրի թարմացումների տեղադրումն է։ M.E.Doc մշակող թիմը հերքում է այս տեղեկությունը և նշում, որ նման եզրակացությունները ակնհայտորեն սխալ են, քանի որ M.E.Doc մշակողը, որպես ծրագրային արտադրանքի պատասխանատու մատակարար, վերահսկում է սեփական ծածկագրի անվտանգությունն ու մաքրությունը», - ասվում է հայտարարության մեջ։

Երեքշաբթի օրը՝ հունիսի 27-ին, ամբողջ աշխարհում ընկերությունները տուժել են չարամիտ ծրագրերի լայնածավալ կիբերհարձակումից, որը տարածվել է էլեկտրոնային փոստի միջոցով: Վիրուսը գաղտնագրում է օգտատերերի տվյալները կոշտ սկավառակների վրա և գումար կորզում բիթքոյններով: Շատերն անմիջապես որոշեցին, որ սա Petya վիրուսն է, որը նկարագրված էր դեռևս 2016 թվականի գարնանը, բայց հակավիրուսային արտադրողները կարծում են, որ հարձակումը տեղի է ունեցել ինչ-որ այլ, նոր չարամիտ ծրագրերի պատճառով:

Հունիսի 27-ի ցերեկը հզոր հաքերային հարձակումը հարվածել է նախ Ուկրաինային, ապա մի քանի խոշոր ռուսական և արտասահմանյան ընկերությունների։ Վիրուսը, որը շատերը շփոթում էին անցյալ տարվա Petya-ի հետ, տարածվում է Windows օպերացիոն համակարգով համակարգիչների վրա՝ սպամ էլ.փոստի միջոցով՝ հղումով, որը սեղմելուց հետո բացվում է ադմինիստրատորի իրավունքներ պահանջող պատուհան: Եթե օգտատերը ծրագրին թույլ է տալիս մուտք գործել իր համակարգիչ, վիրուսը սկսում է օգտատիրոջից գումար պահանջել՝ 300 դոլար բիթքոյններով, իսկ գումարը որոշ ժամանակ անց կրկնապատկվում է։

2016-ի սկզբին հայտնաբերված Petya վիրուսը տարածվել է ճիշտ նույն օրինաչափությամբ, ուստի շատ օգտատերեր որոշել են, որ սա է: Բայց հակավիրուսային ծրագրերի մշակման ընկերությունների փորձագետներն արդեն հայտարարել են, որ տեղի ունեցած հարձակման մեղավորը մի այլ, բոլորովին նոր վիրուս է, որը դեռ կուսումնասիրեն։ «Կասպերսկու լաբորատորիայի» փորձագետներն արդեն արել են տրվածանհայտ վիրուսի անունը՝ NotPetya:

Մեր նախնական տվյալներով՝ սա Petya վիրուսը չէ, ինչպես ավելի վաղ նշվել է, այլ մեզ անհայտ նոր չարամիտ ծրագիր։ Դրա համար մենք այն անվանեցինք NotPetya:

Dr.Web ընկերությունը գրում է նաև, որ թեև վիրուսն արտաքինով նման է Petya-ին, սակայն իրականում այս չարամիտ ծրագիրը երբեք չի հանդիպել մասնագետների կողմից և սկզբունքորեն տարբերվում է Petya-ից, բայց թե կոնկրետ ինչը՝ մնում է պարզել։

Վերլուծաբանները ներկայումս հետաքննում են նոր տրոյան, մենք մանրամասներ կներկայացնենք ավելի ուշ: Որոշ լրատվամիջոցներ զուգահեռներ են անցկացնում Petya ransomware-ի հետ (հայտնաբերված Dr.Web-ի կողմից, մասնավորապես որպես Trojan.Ransom.369) փրկագնի արտաքին դրսևորումների պատճառով, սակայն նոր սպառնալիքի տարածման մեթոդը տարբերվում է Petya-ի կողմից օգտագործվող ստանդարտ սխեմայից: .

Dr.Web-ը և Kaspersky Lab-ը նաև հիշեցրել են օգտատերերին պարզ կանոնների մասին, որոնք կօգնեն խուսափել բազմաթիվ համակարգիչներ վիրուսով վարակվելուց: Հակավիրուսային ծրագրային ապահովման ընկերությունները խոսել են դրանց մասին, բայց դեռ ոչ բոլորն են հետևում դրանց։

Dr.Web-ը կոչ է անում բոլոր օգտատերերին լինել զգույշ և չբացել կասկածելի նամակներ (այս միջոցը անհրաժեշտ է, բայց ոչ բավարար): Դուք նաև պետք է կրկնօրինակեք ձեր կարևոր տվյալները և տեղադրեք անվտանգության ցանկացած թարմացում ձեր ծրագրաշարի համար: Համակարգում անհրաժեշտ է նաև հակավիրուսայինի առկայությունը։

Եթե ձեր համակարգիչը արդեն վարակված է, ուրեմն լուծումը նույնպես գտնվել է։ Դեռ ապրիլին Geektimes պորտալը հրապարակել էր հրահանգներ, թե ինչպես ազատվել վիրուսից։ Առաջին (բարդ) մեթոդը վարակված մեդիան մեկ այլ համակարգչի մեջ մտցնելն է և «որոշակի տվյալներ հանել վարակված կոշտ սկավառակի որոշակի հատվածներից», այնուհետև դրանք փոխանցել «Base64 ապակոդավորիչով և ուղարկել այն կայք՝ մշակման համար»:

«Պետյա» վիրուս.ինչպես չբռնել այն, ինչպես վերծանել, թե որտեղից է այն եկել, վերջին նորությունները Petya ransomware վիրուսի մասին, որն իր «գործունեության» երրորդ օրը վարակել է մոտ 300 հազար համակարգիչ աշխարհի տարբեր երկրներում, և մինչ այժմ ոչ. մեկը դադարեցրել է այն:

Petya վիրուս - ինչպես վերծանել, վերջին նորությունները:Համակարգչի վրա հարձակումից հետո Petya փրկագին ստեղծողները պահանջում են 300 դոլար փրկագին (բիթքոյններով), սակայն Petya վիրուսը վերծանելու միջոց չկա, նույնիսկ եթե օգտատերը գումար է վճարում։ «Կասպերսկու լաբորատորիայի» մասնագետները, ովքեր տեսել են Petit-ից նոր վիրուսի տարբերությունները և անվանել այն ExPetr, պնդում են, որ ապակոդավորումը պահանջում է եզակի նույնացուցիչ՝ կոնկրետ տրոյական տեղադրման համար:

Petya/Mischa/GoldenEye նմանատիպ ծածկագրիչների նախկինում հայտնի տարբերակներում տեղադրման նույնացուցիչը պարունակում էր դրա համար անհրաժեշտ տեղեկատվությունը: ExPetr-ի դեպքում այս նույնացուցիչը գոյություն չունի, գրում է ՌԻԱ Նովոստին։

«Պետյա» վիրուս. որտեղից է այն եկել, վերջին նորությունները.Անվտանգության գերմանացի փորձագետները առաջ են քաշել առաջին տարբերակը, թե որտեղից է հայտնվել այս փրկագին: Նրանց կարծիքով, Petya վիրուսը սկսեց տարածվել համակարգիչների միջոցով, երբ բացվեցին M.E.Doc ֆայլերը։ Սա հաշվապահական ծրագիր է, որն օգտագործվում է Ուկրաինայում 1C-ի արգելքից հետո:

Մինչդեռ «Կասպերսկու լաբորատորիան» ասում է, որ դեռ վաղ է եզրակացություններ անել ExPetr վիրուսի ծագման և տարածման աղբյուրի մասին։ Հնարավոր է, որ հարձակվողները ընդարձակ տվյալներ են ունեցել։ Օրինակ, էլեկտրոնային փոստի հասցեները նախորդ տեղեկագրից կամ համակարգիչներ ներթափանցելու այլ արդյունավետ մեթոդներ:

Նրանց օգնությամբ «Պետյա» վիրուսն իր ողջ ուժով հարվածեց Ուկրաինային և Ռուսաստանին, ինչպես նաև այլ երկրների։ Սակայն այս հաքերային հարձակման իրական մասշտաբները պարզ կդառնան մի քանի օրից, հաղորդում է.

«Պետյա» վիրուս. ինչպես չբռնել այն, ինչպես վերծանել այն, որտեղից է այն եկել - վերջին նորությունները Petya ransomware վիրուսի մասին, որն արդեն ստացել է նոր անվանում «Կասպերսկու լաբորատորիա»-ից՝ ExPetr: