Termenul „criptografie” provine din cuvintele grecești antice pentru „ascuns” și „scris”. Expresia exprimă scopul principal al criptografiei - este protecția și păstrarea secretului informațiilor transmise. Protecția informațiilor poate avea loc în diferite moduri. De exemplu, prin restricționarea accesului fizic la date, ascunderea canalului de transmisie, crearea dificultăților fizice în conectarea la liniile de comunicație etc.

Scopul criptografiei

Spre deosebire de metodele criptografice tradiționale, criptografia presupune disponibilitatea deplină a canalului de transmisie pentru intruși și asigură confidențialitatea și autenticitatea informațiilor folosind algoritmi de criptare care fac informațiile inaccesibile citirii din exterior. Un sistem modern de protecție a informațiilor criptografice (CIPF) este un complex de computere software și hardware care asigură protecția informațiilor în funcție de următorii parametri principali.

- Confidențialitate- imposibilitatea citirii informatiilor de catre persoane care nu au drepturi de acces corespunzatoare. Componenta principală a asigurării confidențialității în CIPF este cheia (cheia), care este o combinație alfanumerică unică pentru accesul utilizatorului la un anumit bloc CIPF.

- Integritate- imposibilitatea modificărilor neautorizate, cum ar fi editarea și ștergerea informațiilor. Pentru a face acest lucru, la informațiile originale se adaugă redundanță sub forma unei combinații de verificări calculate printr-un algoritm criptografic și în funcție de cheie. Astfel, fără a cunoaște cheia, adăugarea sau modificarea informațiilor devine imposibilă.

- Autentificare- confirmarea autenticității informațiilor și a părților care le transmit și le primesc. Informațiile transmise prin canalele de comunicare trebuie să fie autentificate în mod unic prin conținut, momentul creării și transmiterii, sursă și destinatar. Trebuie amintit că sursa amenințărilor poate fi nu numai un atacator, ci și părțile implicate în schimbul de informații cu o încredere reciprocă insuficientă. Pentru a preveni astfel de situații, CIPF utilizează un sistem de marcaje temporale pentru a face imposibilă retrimiterea sau returnarea informațiilor și modificarea ordinii acestora.

- Paternitatea- confirmarea și imposibilitatea refuzului acțiunilor efectuate de utilizatorul informațiilor. Cea mai comună modalitate de autentificare este sistemul EDS care constă din doi algoritmi: pentru a crea o semnătură și pentru a o verifica. Când lucrați intens cu ECC, se recomandă utilizarea autorităților de certificare a software-ului pentru a crea și gestiona semnăturile. Astfel de centre pot fi implementate ca mijloc de protecție a informațiilor criptografice, complet independent de structura internă. Ce înseamnă asta pentru organizație? Aceasta înseamnă că toate tranzacțiile cu sunt procesate de organizații independente certificate și falsificarea dreptului de autor este aproape imposibilă.

Algoritmi de criptare

În prezent, în rândul CIPF, predomină algoritmii de criptare deschisă care utilizează chei simetrice și asimetrice cu o lungime suficientă pentru a oferi complexitatea criptografică dorită. Cei mai des întâlniți algoritmi:

- chei simetrice - rusă Р-28147.89, AES, DES, RC4;

- chei asimetrice - RSA;

- folosind funcții hash - Р-34.11.94, MD4/5/6, SHA-1/2.

Multe țări au propriile standarde naționale.În SUA, se utilizează un algoritm AES modificat cu o cheie de 128-256 de biți, iar în Federația Rusă, algoritmul de semnătură electronică R-34.10.2001 și algoritmul criptografic bloc R-28147.89 cu o cheie de 256 de biți. Unele elemente ale sistemelor criptografice naționale sunt interzise pentru export în afara țării, activitățile de dezvoltare a CIPF necesită licențiere.

Sisteme hardware de protecție criptografică

Hardware CIPF sunt dispozitive fizice care conțin software pentru criptarea, înregistrarea și transmiterea informațiilor. Dispozitivele de criptare pot fi realizate sub formă de dispozitive personale, cum ar fi codificatoare USB ruToken și unități flash IronKey, carduri de expansiune pentru computere personale, switch-uri și routere de rețea specializate, pe baza cărora este posibilă construirea de rețele de computere complet sigure.

Hardware CIPF se instalează rapid și funcționează la viteză mare. Dezavantaje - ridicat, în comparație cu software și hardware-software CIPF, cost și opțiuni limitate de upgrade.

De asemenea, este posibil să se facă referire la blocuri hardware ale CIPF încorporate în diferite dispozitive pentru înregistrarea și transmiterea datelor, în care este necesară criptarea și restricționarea accesului la informații. Astfel de dispozitive includ tahometre auto care înregistrează parametrii vehiculelor, unele tipuri de echipamente medicale etc. Pentru funcționarea completă a unor astfel de sisteme, este necesară o activare separată a modulului CIPF de către specialiștii furnizorului.

Sisteme de criptoprotecție software

Software CIPF este un pachet software special pentru criptarea datelor pe medii de stocare (hard și flash drive, carduri de memorie, CD/DVD) și atunci când sunt transmise prin Internet (e-mailuri, fișiere în atașamente, chat-uri securizate etc.). Există destul de multe programe, inclusiv gratuite, de exemplu, DiskCryptor. Software-ul CIPF include, de asemenea, rețele virtuale securizate de schimb de informații care operează „pe Internet” (VPN), o extensie a protocolului Internet HTTP cu suport pentru criptare HTTPS și SSL - un protocol de transfer de informații criptografice utilizat pe scară largă în sistemele de telefonie IP și aplicațiile Internet.

Instrumentele software de protecție a informațiilor criptografice sunt utilizate în principal pe Internet, pe computerele de acasă și în alte zone în care cerințele pentru funcționalitatea și stabilitatea sistemului nu sunt foarte mari. Sau ca și în cazul internetului, când trebuie să creați mai multe conexiuni sigure diferite în același timp.

Criptoprotecție software și hardware

Combină cele mai bune calități ale sistemelor CIPF hardware și software. Acesta este cel mai fiabil și funcțional mod de a crea sisteme securizate și rețele de transmisie a datelor. Sunt acceptate toate opțiunile de identificare a utilizatorului, atât hardware (unitate USB sau smart card), cât și cele „tradiționale” - login și parolă. Instrumentele software și hardware de protecție a informațiilor criptografice acceptă toți algoritmii moderni de criptare, au un set mare de funcții pentru crearea unui flux de lucru securizat bazat pe semnătură digitală, toate certificatele de stat necesare. Instalarea CIPF este efectuată de personal calificat al dezvoltatorului.

Compania „CRYPTO-PRO”

Unul dintre liderii pieței criptografice rusești. Compania dezvoltă o gamă completă de programe de protecție a informațiilor folosind semnături digitale bazate pe algoritmi criptografici internaționali și ruși.

Programele companiei sunt utilizate în gestionarea electronică a documentelor organizațiilor comerciale și guvernamentale, pentru depunerea de rapoarte contabile și fiscale, în diverse programe de oraș și buget, etc. Compania a eliberat peste 3 milioane de licențe pentru programul CryptoPRO CSP și 700 licențe pentru centrele de certificare. „Crypto-PRO” oferă dezvoltatorilor interfețe pentru încorporarea elementelor de protecție criptografică în propriile lor și oferă o gamă completă de servicii de consultanță pentru crearea CIPF.

Cryptoprovider CryptoPro

La dezvoltarea sistemului de protecție a informațiilor criptografice CryptoPro CSP, a fost utilizată arhitectura criptografică a Furnizorilor de servicii criptografice încorporate în sistemul de operare Windows. Arhitectura vă permite să conectați module independente suplimentare care implementează algoritmii de criptare necesari. Cu ajutorul modulelor care lucrează prin funcțiile CryptoAPI, protecția criptografică poate fi realizată atât prin software, cât și prin hardware CIPF.

Purtători de chei

Pot fi utilizate diverse chei private, cum ar fi:

- carduri inteligente și cititoare;

- încuietori electronice și cititoare care lucrează cu dispozitive Touch Memory;

- diverse chei USB și unități USB detașabile;

- Fișierele de registru de sistem Windows, Solaris, Linux.

Funcțiile unui furnizor de cripto

CIPF CryptoPro CSP este pe deplin certificat de FAPSI și poate fi utilizat pentru:

2. Confidențialitate, autenticitate și integritate completă a datelor utilizând protecția prin criptare și imitație, în conformitate cu standardele rusești de criptare și protocolul TLS.

3. Verificarea și monitorizarea integrității codului programului pentru a preveni modificările și accesul neautorizat.

4. Crearea unui regulament de protecție a sistemului.

CIPF (means of cryptographic information protection) este un program sau dispozitiv care criptează documente și generează o semnătură electronică (ES). Toate operațiunile sunt efectuate folosind o cheie de semnătură electronică, care nu poate fi selectată manual, deoarece este un set complex de caractere. Acest lucru asigură o protecție fiabilă a informațiilor.

Cum funcționează SKZI

- Expeditorul creează un document

- Cu ajutorul CIPF și a cheii private, ES adaugă fișierul de semnătură, criptează documentul și combină totul într-un fișier care este trimis destinatarului

- Fișierul este trimis destinatarului

- Destinatarul decriptează documentul folosind CIPF și cheia privată a semnăturii sale electronice

- Destinatarul verifică integritatea ES, asigurându-se că nu au fost aduse modificări documentului

Tipuri de CIPF pentru semnătură electronică

Există două tipuri de instrumente de protecție a informațiilor criptografice: instalate separat și încorporate în media.

CIPF instalat separat este un program care este instalat pe orice dispozitiv de calculator. Astfel de CIPF sunt folosite peste tot, dar au un dezavantaj: o legătură rigidă la un singur loc de muncă. Veți putea lucra cu orice număr de semnături electronice, dar numai pe computerul sau laptopul pe care este instalat CIPF. Pentru a lucra pe diferite computere, va trebui să cumpărați o licență suplimentară pentru fiecare.

Când lucrați cu semnături electronice, furnizorul criptografic CryptoPro CSP este cel mai adesea folosit ca CIPF instalat. Programul funcționează în Windows, Unix și alte sisteme de operare, acceptă standardele interne de securitate GOST R 34.11-2012 și GOST R 34.10-2012.

Alte CIPF sunt mai puțin utilizate:

- Semnal-COM CSP

- LISSI-CSP

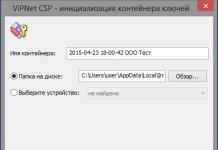

- VipNet CSP

Toate instrumentele de protecție a informațiilor criptografice enumerate sunt certificate de FSB și FSTEC și respectă standardele de securitate adoptate în Rusia. Pentru munca cu drepturi depline, acestea necesită, de asemenea, achiziționarea unei licențe.

CIPF încorporat în transportator, sunt mijloace de criptare „încorporate” în dispozitiv, care sunt programate să funcționeze independent. Se simt confortabil în autosuficiență. Tot ceea ce aveți nevoie pentru a semna un contract sau un raport se află deja pe operatorul de transport însuși. Nu este nevoie să cumpărați licențe și să instalați software suplimentar. Tot ce aveți nevoie este un computer sau laptop cu acces la internet. Criptarea și decriptarea datelor se realizează în interiorul media. Transportatorii cu CIPF încorporat includ Rutoken EDS, Rutoken EDS 2.0 și JaCarta SE.

Definiția 1

Protecția informațiilor criptografice este un mecanism de protecție prin criptarea datelor pentru a asigura securitatea informațiilor societății.

Metodele criptografice de protecție a informațiilor sunt utilizate în mod activ în viața modernă pentru stocarea, procesarea și transmiterea informațiilor prin rețele de comunicații și pe diverse medii.

Esența și obiectivele protecției informațiilor criptografice

Astăzi, cel mai fiabil mod de a cripta atunci când se transmit date de informații pe distanțe lungi este tocmai protecția criptografică a informațiilor.

Criptografia este o știință care studiază și descrie modele de securitate a informațiilor (denumite în continuare IS) ale datelor. Vă permite să rezolvați multe dintre problemele inerente securității informațiilor rețelei: confidențialitatea, autentificarea, controlul și integritatea participanților care interacționează.

Definiția 2

Criptarea este transformarea datelor informaționale într-o formă care nu va fi citită de sistemele software și de o persoană fără o cheie de criptare-decriptare. Datorită metodelor criptografice de securitate a informațiilor, instrumentele de securitate a informațiilor sunt furnizate, prin urmare ele reprezintă partea principală a conceptului IS.

Observația 1

Scopul cheie al protecției criptografice a informațiilor este de a asigura confidențialitatea și protecția datelor informaționale ale rețelelor de calculatoare în procesul de transmitere a acestora prin rețea între utilizatorii sistemului.

Protecția informațiilor confidențiale, care se bazează pe protecția criptografică, criptează datele informațiilor prin transformări reversibile, fiecare dintre acestea fiind descrisă printr-o cheie și o ordine care determină ordinea în care sunt aplicate.

O componentă importantă a protecției criptografice a informațiilor este cheia responsabilă pentru alegerea transformării și ordinea implementării acesteia.

Definiția 3

Cheia este o anumită secvență de caractere care stabilește algoritmul de criptare și decriptare al sistemului de protecție criptografică a informațiilor. Fiecare transformare este determinată de o cheie care specifică un algoritm criptografic care asigură securitatea sistemului informațional și a informațiilor în general.

Fiecare algoritm pentru protecția criptografică a informațiilor funcționează în moduri diferite, care prezintă atât o serie de avantaje, cât și o serie de dezavantaje, care afectează fiabilitatea securității informaționale a statului și a mijloacelor de securitate a informațiilor.

Mijloace și metode de protecție a informațiilor criptografice

Principalele mijloace de protecție criptografică a informațiilor includ software, hardware și software și hardware care implementează algoritmi criptografici ai informațiilor pentru a:

- protecția datelor informaționale în timpul prelucrării, utilizării și transferului acestora;

- asigurarea integrității și fiabilității furnizării informațiilor în timpul stocării, prelucrării și transmiterii acestora (inclusiv prin utilizarea algoritmilor de semnătură digitală);

- generarea de informații care sunt utilizate pentru autentificarea și identificarea subiecților, utilizatorilor și dispozitivelor;

- generarea de informații care sunt utilizate pentru a proteja elementele de autentificare în timpul stocării, generării, procesării și transmiterii acestora.

În prezent, metodele criptografice de protecție a informațiilor pentru a asigura autentificarea fiabilă a părților la schimbul de informații sunt de bază. Acestea oferă criptarea și codificarea informațiilor.

Există două metode principale de protecție a informațiilor criptografice:

- simetric, în care aceeași cheie, care este ținută secretă, este utilizată atât pentru criptarea, cât și pentru decriptarea datelor;

- asimetric.

În plus, există metode foarte eficiente de criptare simetrică - rapide și fiabile. Pentru astfel de metode în Federația Rusă, standardul de stat „Sisteme de procesare a informațiilor. Protecția criptografică a informațiilor. Algoritm de transformare criptografică” - GOST 28147-89.

În metodele asimetrice de protecție a informațiilor criptografice, sunt utilizate două chei:

- Neclasificat, care poate fi publicat împreună cu alte informații despre utilizator care sunt publice. Această cheie este folosită pentru criptare.

- Secretul, care este cunoscut doar de destinatar, este folosit pentru decriptare.

Dintre cele asimetrice, cea mai cunoscută metodă de protecție a informațiilor criptografice este metoda RSA, care se bazează pe operațiuni cu numere prime mari (100 de cifre), precum și pe produsele acestora.

Datorită utilizării metodelor criptografice, este posibil să se controleze în mod fiabil integritatea porțiunilor individuale de date de informații și seturile acestora, să se garanteze imposibilitatea de a refuza acțiunile întreprinse și, de asemenea, să se determine autenticitatea surselor de date.

Baza controlului integrității criptografice este alcătuită din două concepte:

- Semnatura electronica.

- funcția hash.

Definiția 4

O funcție hash este o funcție unidirecțională sau o transformare a datelor greu de inversat implementată prin intermediul criptării simetrice prin legarea blocurilor. Rezultatul criptării ultimului bloc, care depinde de toate precedentele, și servește ca rezultat al funcției hash.

În activitățile comerciale, protecția criptografică a informațiilor devine din ce în ce mai importantă. Pentru a converti informațiile, sunt utilizate o varietate de instrumente de criptare: instrumente de criptare a documentației (inclusiv versiuni portabile), instrumente de criptare a convorbirilor telefonice și radio, precum și instrumente de criptare a transmisiei de date și a mesajelor telegrafice.

Pentru a proteja secretele comerciale pe piețele interne și internaționale, se folosesc seturi de echipamente profesionale de criptare și dispozitive tehnice pentru protecția criptografică a comunicațiilor telefonice și radio, precum și corespondența de afaceri.

În plus, s-au răspândit și mascarii și scramblerii, care înlocuiesc semnalul de vorbire cu transmisie digitală de date. Sunt produse mijloace criptografice de protecție a faxurilor, telexurilor și teletipurilor. În aceleași scopuri, se folosesc, de asemenea, codificatoare, care sunt realizate sub formă de atașamente la dispozitive, sub formă de dispozitive separate, precum și sub formă de dispozitive care sunt încorporate în proiectarea modemurilor fax, telefoanelor și altor comunicații. dispozitive. O semnătură digitală electronică este utilizată pe scară largă pentru a asigura autenticitatea mesajelor electronice transmise.

Protecția criptografică a informațiilor în Federația Rusă rezolvă problema integrității prin adăugarea unei anumite sume de control sau a unui model de verificare pentru a calcula integritatea datelor. Modelul de securitate a informațiilor este criptografic, adică depinde de cheie. Conform estimărilor de securitate a informațiilor, care se bazează pe criptografie, dependența probabilității de citire a datelor de pe cheia secretă este instrumentul cel mai fiabil și este folosit chiar și în sistemele de securitate a informațiilor de stat.

Protecția informațiilor criptografice - protecția informațiilor prin transformarea ei criptografică.

Metodele criptografice sunt în prezent de bază pentru a asigura autentificarea fiabilă a părților la schimbul de informații, protecție.

La mijloace de protecție a informațiilor criptografice(CIPF) includ hardware, firmware și software care implementează algoritmi criptografici pentru conversia informațiilor pentru a:

Protecția informațiilor în timpul prelucrării, stocării și transmiterii acestora;

Asigurarea fiabilității și integrității informațiilor (inclusiv utilizarea algoritmilor de semnătură digitală) în timpul procesării, stocării și transmiterii acestora;

Dezvoltarea de informații utilizate pentru identificarea și autentificarea subiecților, utilizatorilor și dispozitivelor;

Dezvoltarea informațiilor utilizate pentru a proteja elementele de autentificare ale unui AS securizat în timpul generării, stocării, procesării și transmiterii acestora.

Metodele criptografice includ criptarea și codificarea informațiilor. Există două metode principale de criptare: simetrică și asimetrică. În prima dintre acestea, aceeași cheie (care este ținută secretă) este folosită atât pentru a cripta, cât și pentru a decripta datele.

Au fost dezvoltate metode foarte eficiente (rapide și fiabile) de criptare simetrică. Există, de asemenea, un standard național pentru astfel de metode - GOST 28147-89 „Sisteme de procesare a informațiilor. Protecție criptografică. Algoritmul de transformare criptografică”.

Metodele asimetrice folosesc două chei. Una dintre ele, non-secretă (poate fi publicată împreună cu alte informații publice despre utilizator), este folosită pentru criptare, cealaltă (secretă, cunoscută doar de destinatar) este folosită pentru decriptare. Cea mai populară dintre cele asimetrice este metoda RSA, care se bazează pe operații cu numere prime mari (100 de cifre) și produsele lor.

Metodele criptografice vă permit să controlați în mod fiabil integritatea atât a porțiunilor individuale de date, cât și a seturilor acestora (cum ar fi un flux de mesaje); determinarea autenticității sursei de date; garantează imposibilitatea refuzului acțiunilor întreprinse („nerepudierea”).

Controlul integrității criptografice se bazează pe două concepte:

Semnătură electronică (ES).

O funcție hash este o transformare a datelor greu de reversibil (funcție unidirecțională), care este de obicei implementată prin intermediul criptării simetrice cu blocare. Rezultatul criptării ultimului bloc (în funcție de toate cele anterioare) este rezultatul funcției hash.

Criptografia ca mijloc de protecție (închidere) a informațiilor devine din ce în ce mai importantă în activitățile comerciale.

Pentru a converti informațiile sunt utilizate diverse instrumente de criptare: instrumente de criptare a documentelor, inclusiv cele portabile, instrumente de criptare a vorbirii (conversații telefonice și radio), mesaje telegrafice și instrumente de criptare a transmisiei de date.

Pentru protejarea secretelor comerciale pe piețele internaționale și interne, sunt oferite diverse dispozitive tehnice și seturi de echipamente profesionale pentru criptarea și criptoprotecția comunicațiilor telefonice și radio, corespondența de afaceri etc.

Scramblerele și mascarele sunt utilizate pe scară largă, înlocuind semnalul de vorbire cu transmisia digitală de date. Sunt produse mijloace de protecție pentru teletipuri, telexuri și faxuri. În aceste scopuri, se folosesc codificatoare, realizate sub formă de dispozitive separate, sub formă de atașamente la dispozitive sau încorporate în proiectarea de telefoane, modemuri fax și alte dispozitive de comunicație (stații radio și altele). Semnătura digitală electronică este utilizată pe scară largă pentru a asigura fiabilitatea mesajelor electronice transmise.

Confidențialitatea informațiilor este caracterizată de indicatori aparent opuși precum accesibilitatea și secretul. Tehnicile de punere la dispoziția utilizatorilor a informațiilor sunt discutate în Secțiunea 9.4.1. În această secțiune, vom analiza modalități de a asigura secretul informațiilor. Această proprietate a informației se caracterizează prin gradul de mascare a informațiilor și reflectă capacitatea acesteia de a rezista la dezvăluirea semnificației matricei de informații, determinând structura matricei de informații stocate sau purtătorul (semnal purtător) al matricei de informații transmise și stabilirea fapt de transmitere a matricei informaţionale prin canale de comunicare. Criteriile de optimitate în acest caz, de regulă, sunt:

minimizarea probabilității de depășire a protecției ("hacking");

maximizarea timpului de siguranță așteptat înainte de „ruperea” subsistemului de protecție;

minimizarea pierderilor totale din „piratarea” protecției și a costurilor pentru dezvoltarea și funcționarea elementelor corespunzătoare ale subsistemului de control și protecție a informațiilor etc.

În general, confidențialitatea informațiilor între abonați poate fi asigurată în unul din trei moduri:

creați un canal de comunicare absolut fiabil între abonați, inaccesibil celorlalți;

folosiți un canal public de comunicare, dar ascundeți însuși faptul transferului de informații;

folosește un canal de comunicare public, dar transmite informații prin intermediul acestuia într-o formă transformată, iar acesta trebuie convertit astfel încât doar destinatarul să îl poată restaura.

Prima opțiune este practic irealizabilă din cauza costurilor materiale ridicate ale creării unui astfel de canal între abonații de la distanță.

Una dintre modalitățile de a asigura confidențialitatea transferului de informații este steganografie. În prezent, reprezintă unul dintre domeniile promițătoare pentru asigurarea confidențialității informațiilor stocate sau transmise în sisteme informatice prin mascarea informațiilor confidențiale în fișiere deschise, în primul rând multimedia.

Dezvoltarea metodelor de conversie (criptare) a informațiilor pentru a le proteja de utilizatorii ilegali este implicată în criptografie.

Criptografia (uneori se folosește termenul de criptologie) este un domeniu de cunoaștere care studiază scrierea secretă (criptografia) și metodele de dezvăluire a acesteia (criptanaliză). Criptografia este considerată o ramură a matematicii.

Până de curând, toate cercetările în acest domeniu au fost doar închise, dar în ultimii ani au început să apară tot mai multe publicații în presa deschisă. O parte din atenuarea secretului se datorează faptului că a devenit imposibil să se ascundă cantitatea acumulată de informații. Pe de altă parte, criptografia este din ce în ce mai utilizată în industriile civile, ceea ce necesită dezvăluirea informațiilor.

9.6.1. Principiile criptografiei. Scopul unui sistem criptografic este de a cripta un text simplu semnificativ (numit și text simplu), rezultând un text cifrat care pare complet lipsit de sens (text cifrat, criptogramă). Destinatarul vizat trebuie să poată decripta (numit și „decriptare”) acest text cifrat, restabilind astfel textul clar corespunzător. În acest caz, adversarul (numit și criptoanalist) trebuie să nu poată dezvălui textul sursă. Există o diferență importantă între decriptarea (decriptarea) și decriptarea unui text cifrat.

Sunt numite metode criptografice și modalități de conversie a informațiilor cifruri. Dezvăluirea unui criptosistem (cifr) este rezultatul muncii unui criptoanalist, ceea ce duce la posibilitatea dezvăluirii efective a oricărui text simplu criptat cu acest criptosistem. Gradul de incapacitate a unui criptosistem de a se rupe se numește puterea sa.

Problema fiabilității sistemelor de securitate a informațiilor este foarte complexă. Cert este că nu există teste de încredere pentru a se asigura că informațiile sunt protejate suficient de fiabil. În primul rând, criptografia are particularitatea că este adesea necesar să cheltuiți mai mulți bani pentru a „deschide” un cifr decât pentru a-l crea. Prin urmare, testarea de testare a sistemului de criptoprotecție nu este întotdeauna posibilă. În al doilea rând, încercările repetate nereușite de a depăși protecția nu înseamnă deloc că următoarea încercare nu va avea succes. Cazul nu este exclus atunci când profesioniștii s-au luptat mult timp, dar fără succes, pentru cifru, iar un anumit începător a aplicat o abordare non-standard - iar cifrul i-a fost dat cu ușurință.

Ca urmare a demonstrabilității atât de slabe a fiabilității instrumentelor de securitate a informațiilor, există o mulțime de produse pe piață, a căror fiabilitate nu poate fi judecată în mod fiabil. Desigur, dezvoltatorii lor își laudă munca în toate privințele, dar nu pot dovedi calitatea acesteia și adesea acest lucru este imposibil în principiu. De regulă, nedemonstrabilitatea fiabilității este însoțită și de faptul că algoritmul de criptare este ținut secret.

La prima vedere, secretul algoritmului servește ca o securitate suplimentară a cifrului. Acesta este un argument destinat amatorilor. De fapt, dacă algoritmul este cunoscut dezvoltatorilor, acesta nu mai poate fi considerat secret, decât dacă utilizatorul și dezvoltatorul sunt aceeași persoană. În plus, dacă un algoritm este considerat instabil din cauza incompetenței sau a greșelilor dezvoltatorului, secretul acestuia nu va permite verificarea acestuia de către experți independenți. Instabilitatea algoritmului va fi dezvăluită doar atunci când a fost deja piratat, sau chiar nu a fost detectat deloc, pentru că inamicul nu se grăbește să se laude cu succesele sale.

Prin urmare, un criptograf ar trebui să se ghideze după regula formulată mai întâi de olandezul O. Kerkgoffs: securitatea unui cifr ar trebui să fie determinată doar de secretul cheii. Cu alte cuvinte, regula lui O. Kerckhoffs este că întregul mecanism de criptare, cu excepția valorii cheii secrete, este considerat a priori cunoscut adversarului.

Un alt lucru este că este posibilă o metodă de protejare a informațiilor (strict vorbind, fără legătură cu criptografia), atunci când nu algoritmul de criptare este ascuns, ci chiar faptul că mesajul conține informații criptate (ascunse în el). Această tehnică se numește mai corect mascarea informațiilor. Se va lua în considerare separat.

Istoria criptografiei datează de câteva mii de ani. Nevoia de a ascunde ceea ce a fost scris a apărut într-o persoană aproape imediat, de îndată ce a învățat să scrie. Un exemplu istoric bine-cunoscut de criptosistem este așa-numitul cifru Caesar, care este o simplă înlocuire a fiecărei litere a textului simplu cu a treia literă a alfabetului care o urmează (cu împachetare atunci când este necesar). De exemplu, A a fost înlocuit cu D,B pe E,Z pe C.

În ciuda progreselor semnificative ale matematicii de-a lungul secolelor care au trecut de pe vremea lui Cezar, criptografie nu a făcut pași semnificativi înainte până la mijlocul secolului al XX-lea. Avea o abordare amatorească, speculativă, neștiințifică.

De exemplu, în secolul al XX-lea, cifrurile „cărților” erau utilizate pe scară largă de profesioniști, în care orice publicație tipărită în masă era folosită ca cheie. Inutil să spun, cât de ușor au fost dezvăluite astfel de cifruri! Desigur, din punct de vedere teoretic, cifrul „cartei” pare destul de fiabil, deoarece este imposibil să sortați manual setul său. Cu toate acestea, cea mai mică informație a priori restrânge drastic această alegere.

Apropo, despre informații a priori. În timpul Marelui Război Patriotic, după cum se știe, Uniunea Sovietică a acordat o atenție considerabilă organizării mișcării partizane. Aproape fiecare detașament din spatele liniilor inamice avea un post de radio, precum și una sau alta comunicare cu „continentul”. Cifrurile pe care le aveau partizanii erau extrem de instabile - decodificatoarele germane le descifrau destul de repede. Și asta, după cum știți, a dus la înfrângeri și pierderi în luptă. Partizanii s-au dovedit a fi vicleni și inventivi și în acest domeniu. Recepția a fost extrem de simplă. În textul original al mesajului, au fost făcute un număr mare de erori gramaticale, de exemplu, ei scriau: „am trecut pe lângă trei trenuri cu tancuri”. Cu decodarea corectă pentru o persoană rusă, totul era clar. Dar criptoanalistii inamicului au fost neputincioși în fața unei astfel de tehnici: parcurgând opțiunile posibile, au întâlnit combinația „tnk” care era imposibilă pentru limba rusă și au renunțat la această opțiune ca fiind evident incorectă.

Această tehnică aparent de casă este de fapt foarte eficientă și este adesea folosită chiar și acum. Secvențe aleatorii de caractere sunt înlocuite în textul sursă al mesajului pentru a încurca programele criptoanalitice cu forță brută sau pentru a schimba tiparele statistice ale cifrgramei, care pot oferi și informații utile adversarului. Dar, în general, se poate spune totuși că criptografia antebelică era extrem de slabă și nu putea revendica titlul de știință serioasă.

Cu toate acestea, necesitatea militară severă a forțat în curând oamenii de știință să se confrunte cu problemele criptografiei și criptoanalizei. Una dintre primele realizări semnificative în acest domeniu a fost mașina de scris germană Enigma, care era de fapt un encoder și decodor mecanic cu o rezistență destul de mare.

Apoi, în timpul celui de-al Doilea Război Mondial, au apărut primele servicii profesionale de decriptare. Cel mai faimos dintre acestea este Bletchley Park, o divizie a serviciului britanic de informații MI5.

9.6.2. Tipuri de cifruri. Toate metodele de criptare pot fi împărțite în două grupuri: cifruri cu cheie secretă și cifruri cu cheie publică. Primele se caracterizează prin prezența unor informații (cheie secretă), a căror deținere face posibilă atât criptarea, cât și decriptarea mesajelor. Prin urmare, ele sunt numite și cu o singură cheie. Cifrurile cu chei publice implică prezența a două chei - pentru a decripta mesajele. Aceste cifre sunt numite și cifruri cu două chei.

Regula de criptare nu poate fi arbitrară. Trebuie să fie astfel încât textul cifrat care utilizează regula de decriptare să poată restaura în mod unic mesajul deschis. Regulile de criptare de același tip pot fi grupate în clase. În interiorul clasei, regulile diferă unele de altele prin valorile unui parametru, care poate fi un număr, un tabel etc. În criptografie, valoarea specifică a unui astfel de parametru este de obicei denumită cheie.

În esență, cheia selectează o anumită regulă de criptare dintr-o anumită clasă de reguli. Acest lucru permite, în primul rând, atunci când se utilizează dispozitive speciale pentru criptare, modificarea valorii parametrilor dispozitivului, astfel încât mesajul criptat să nu poată fi decriptat chiar și de către persoane care au exact același dispozitiv, dar nu cunosc valoarea parametrului selectat și, în al doilea rând, vă permite să schimbați regula de criptare în timp util, deoarece utilizarea repetată a aceleiași reguli de criptare pentru textele simple creează premisele pentru primirea mesajelor deschise folosind cele criptate.

Folosind conceptul de cheie, procesul de criptare poate fi descris ca o relație:

Unde A– mesaj deschis; B– mesaj criptat; f– regula de criptare; α – cheia aleasă, cunoscută de expeditor și de destinatar.

Pentru fiecare cheie α

conversie cifră  trebuie să fie reversibil, adică trebuie să existe o transformare inversă

trebuie să fie reversibil, adică trebuie să existe o transformare inversă  , care, cu cheia aleasă α

identifică în mod unic un mesaj deschis A prin mesaj criptat B:

, care, cu cheia aleasă α

identifică în mod unic un mesaj deschis A prin mesaj criptat B:

(9.0)

(9.0)

Set de transformări  iar setul de chei căruia îi corespund este numit cifru. Dintre toate cifrurile, se pot distinge două clase mari: cifrurile de substituție și cifrurile de permutare. În prezent, dispozitivele electronice de criptare sunt utilizate pe scară largă pentru a proteja informațiile din sistemele automate. O caracteristică importantă a unor astfel de dispozitive este nu numai puterea cifrului implementat, ci și viteza mare a procesului de criptare și decriptare.

iar setul de chei căruia îi corespund este numit cifru. Dintre toate cifrurile, se pot distinge două clase mari: cifrurile de substituție și cifrurile de permutare. În prezent, dispozitivele electronice de criptare sunt utilizate pe scară largă pentru a proteja informațiile din sistemele automate. O caracteristică importantă a unor astfel de dispozitive este nu numai puterea cifrului implementat, ci și viteza mare a procesului de criptare și decriptare.

Uneori, cele două concepte sunt confundate: criptareși codificare. Spre deosebire de criptare, pentru care trebuie să cunoașteți cifra și cheia secretă, nu există nimic secret în codificare, există doar o anumită înlocuire a literelor sau cuvintelor cu caractere prestabilite. Metodele de codificare nu vizează ascunderea mesajului deschis, ci prezentarea acestuia într-o formă mai convenabilă pentru transmiterea prin mijloace tehnice de comunicare, reducerea lungimii mesajului, protejarea distorsiunilor etc.

Cifre secrete. Acest tip de cifră presupune prezența unor informații (cheia), a căror deținere permite atât criptarea, cât și decriptarea mesajului.

Pe de o parte, o astfel de schemă are dezavantajele că, pe lângă canalul deschis pentru transmiterea textului cifrat, este necesar să existe și un canal secret pentru transmiterea cheii; în plus, dacă informații despre cheie sunt scurse, aceasta este imposibil de demonstrat de la care dintre cei doi corespondenți s-a produs scurgerea.

Pe de altă parte, printre cifrurile acestui grup particular, există singura schemă de criptare din lume care are o stabilitate teoretică absolută. Toate celelalte pot fi descifrate cel puțin în principiu. O astfel de schemă este o criptare normală (de exemplu, operațiune XOR) cu o cheie a cărei lungime este egală cu lungimea mesajului. Cheia trebuie folosită o singură dată. Orice încercare de a descifra un astfel de mesaj este inutilă, chiar dacă există informații a priori despre textul mesajului. Prin selectarea tastei, puteți primi orice mesaj ca rezultat.

Cifre cu cheie publică. Acest tip de cifră presupune prezența a două chei - publică și privată; unul este folosit pentru a cripta, iar celălalt pentru a decripta mesajele. Cheia publică este publicată - adusă în atenția tuturor, în timp ce cheia secretă este păstrată de proprietarul acesteia și este cheia secretului mesajelor. Esența metodei este că ceea ce este criptat cu cheia secretă poate fi decriptat doar cu cheia publică și invers. Aceste chei sunt generate în perechi și au o corespondență unu-la-unu între ele. Mai mult, este imposibil să calculezi un altul dintr-o cheie.

O trăsătură caracteristică a cifrurilor de acest tip, care le deosebește favorabil de cifrurile cu o cheie secretă, este că aici cheia secretă este cunoscută doar de o persoană, în timp ce în prima schemă trebuie cunoscută cel puțin două. Aceasta oferă următoarele beneficii:

nu este necesar un canal securizat pentru a trimite cheia secretă;

toată comunicarea se realizează pe un canal deschis;

prezența unei singure copii a cheii reduce posibilitatea pierderii acesteia și vă permite să stabiliți o responsabilitate personală clară pentru păstrarea secretului;

prezența a două chei vă permite să utilizați acest sistem de criptare în două moduri - comunicare secretă și semnătură digitală.

Cel mai simplu exemplu de algoritmi de criptare luați în considerare este algoritmul RSA. Toți ceilalți algoritmi ai acestei clase diferă de ea în mod neprincipal. Putem spune că, în general, RSA este singurul algoritm cu cheie publică.

9.6.3. Algoritm R.S.A. RSA (numit după autorii Rivest, Shamir și Alderman) este un algoritm cu cheie publică conceput atât pentru criptare, cât și pentru autentificare (semnătură digitală). Acest algoritm a fost dezvoltat în 1977 și se bazează pe descompunerea numerelor întregi mari în factori primi (factorizare).

RSA este un algoritm foarte lent. Prin comparație, la nivel de software, DES este de cel puțin 100 de ori mai rapid decât RSA; pe hardware - de 1.000-10.000 de ori, în funcție de implementare.

Algoritmul RSA este următorul. Luați două numere prime foarte mari pși q. Determinat n ca urmare a înmulţirii p pe q(n=p q). Alegeți un număr întreg mare aleatoriu d, coprime cu m, Unde  . Acest număr este definit e, ce

. Acest număr este definit e, ce  . Să-i spunem cheie publică. eși n, iar cheia secretă sunt numerele dși n.

. Să-i spunem cheie publică. eși n, iar cheia secretă sunt numerele dși n.

Acum, pentru a cripta datele cu o cheie cunoscută ( e,n), urmează următoarele instrucțiuni:

împărțiți textul cifrat în blocuri, fiecare dintre acestea putând fi reprezentat ca număr M(i)=0,1,…,n-1;

criptați textul tratat ca o secvență de numere M(i) conform formulei C(i)=(M(i)) mod n;

pentru a decripta aceste date folosind cheia secretă ( d,n), este necesar să se efectueze următoarele calcule M(i)=(C(i))mod n.

Rezultatul va fi un set de numere M(i) care reprezintă textul original.

Exemplu. Luați în considerare utilizarea metodei RSA pentru a cripta mesajul: „computer”. Pentru simplitate, vom folosi numere foarte mici (în practică, se folosesc numere mult mai mari - de la 200 și mai sus).

Să alegem p=3 și q=11. Să definim n=3×11=33.

Sa gasim ( p-1)×( q-1)=20. Prin urmare, ca d alege orice număr care este relativ prim la 20, de exemplu d=3.

Alegeți un număr e. Ca atare număr, poate fi luat orice număr pentru care relația ( e×3) mod 20=1, de exemplu 7.

Să reprezentăm mesajul criptat ca o secvență de numere întregi în intervalul 1...32. Fie ca litera „E” să fie reprezentată cu cifra 30, litera „B” cu cifra 3 și litera „M” cu cifra 13. Apoi mesajul original poate fi reprezentat ca o secvență de numere (30 03 13 ).

Să criptăm mesajul folosind cheia (7,33).

С1=(307) mod 33=21870000000 mod 33=24,

C2=(37) mod 33=2187 mod 33=9,

C3=(137) mod 33=62748517 mod 33=7.

Astfel, mesajul criptat arată ca (24 09 07).

Să rezolvăm problema inversă. Să decriptăm mesajul (24 09 07), obținut ca urmare a criptării cu o cheie cunoscută, pe baza cheii secrete (3.33):

М1=(24 3) mod 33=13824 mod 33=30,

М2=(9 3) mod 33=739 mod 33=9,

М3=(7 3)mod33=343mod33=13 .

Astfel, ca urmare a decriptării mesajului, s-a obținut mesajul original „calculator”.

Puterea criptografică a algoritmului RSA se bazează pe presupunerea că este extrem de dificil să se determine cheia secretă dintr-o cheie cunoscută, deoarece pentru aceasta este necesar să se rezolve problema existenței divizorilor întregi. Această problemă este NP-completă și, ca urmare a acestui fapt, nu admite în prezent o soluție eficientă (polinomială). Mai mult, însăși întrebarea existenței unor algoritmi eficienți pentru rezolvarea problemelor NP-complete este încă deschisă. În acest sens, pentru numerele formate din 200 de cifre (și anume, se recomandă utilizarea unor astfel de numere), metodele tradiționale necesită un număr mare de operații (aproximativ 1023).

Algoritmul RSA (Fig. 9.2) este brevetat în SUA. Utilizarea lui de către alte persoane nu este permisă (când lungimea cheii este de peste 56 de biți). Adevărat, validitatea unei astfel de stabiliri poate fi pusă sub semnul întrebării: cum poate fi patentată exponentiația obișnuită? Cu toate acestea, RSA este protejată de legile drepturilor de autor.

Orez. 9.2. Schema de criptare

Un mesaj criptat folosind cheia publică a unui abonat poate fi decriptat doar de acesta, deoarece numai el deține cheia secretă. Astfel, pentru a trimite un mesaj privat, trebuie să iei cheia publică a destinatarului și să criptezi mesajul cu ea. După aceea, nici măcar tu însuți nu o vei putea decripta.

9.6.4. Semnatura electronica. Când facem invers, adică criptăm mesajul folosind cheia secretă, atunci oricine îl poate decripta (luând cheia dumneavoastră publică). Dar chiar faptul că mesajul a fost criptat cu cheia ta secretă confirmă că a venit de la tine, singurul proprietar al cheii secrete din lume. Acest mod de utilizare a algoritmului se numește semnătură digitală.

Din punct de vedere al tehnologiei, o semnătură digitală electronică este un instrument software-criptografic (adică criptat corespunzător) care vă permite să confirmați că semnătura de pe un anumit document electronic a fost pusă de autorul său și nu de către orice altă persoană. . O semnătură digitală electronică este un set de caractere generate conform algoritmului definit de GOST R 34.0-94 și GOST R 34.-94. Totodată, o semnătură digitală electronică vă permite să vă asigurați că informațiile semnate prin metoda semnăturii digitale electronice nu au fost modificate în timpul procesului de transfer și au fost semnate de expeditor exact în forma în care le-ați primit.

Procesul de semnare electronică a unui document (Fig. 9.3) este destul de simplu: șirul de informații care urmează să fie semnat este procesat de un software special folosind așa-numita cheie privată. Apoi, matricea criptată este trimisă prin e-mail și, la primire, este verificată de cheia publică corespunzătoare. Cheia publică vă permite să verificați integritatea matricei și să verificați autenticitatea semnăturii digitale electronice a expeditorului. Se crede că această tehnologie are protecție 100% împotriva hackingului.

Orez. 9.3. Schema procesului de semnare electronică a unui document

O cheie secretă (cod) este disponibilă pentru fiecare entitate care are dreptul de a semna și poate fi stocată pe o dischetă sau pe un smart card. Cheia publică este utilizată de destinatarii documentului pentru a verifica autenticitatea semnăturii digitale electronice. Folosind o semnătură digitală electronică, puteți semna fișiere individuale sau fragmente de baze de date.

În acest din urmă caz, software-ul care implementează o semnătură digitală electronică trebuie să fie încorporat în sistemele automatizate aplicate.

Conform noii legi, procedura de certificare a mijloacelor de semnătură electronică digitală și certificarea semnăturii în sine este reglementată în mod clar.

Aceasta înseamnă că organismul de stat autorizat în mod corespunzător trebuie să confirme că unul sau altul software pentru generarea unei semnături digitale electronice generează (sau verifică) cu adevărat doar o semnătură digitală electronică și nimic altceva; că programele corespunzătoare nu conțin viruși, nu descarcă informații de la contrapărți, nu conțin „bug-uri” și garantează împotriva hackingului. Certificarea semnăturii în sine înseamnă că organizația corespunzătoare - centrul de certificare - confirmă că această cheie îi aparține acestei persoane.

Poți semna documente fără certificatul specificat, dar în cazul unui proces, va fi dificil să dovedești ceva. În acest caz, certificatul este indispensabil, deoarece semnătura în sine nu conține date despre proprietarul său.

De exemplu, un cetățean DAR si cetatean LA au încheiat un acord în valoare de 10.000 de ruble și au certificat acordul cu EDS-ul lor. Cetăţean DAR nu și-a îndeplinit obligația. cetatean jignit LA, obisnuit sa actioneze in cadrul legal, se adreseaza instantei, unde se confirma autenticitatea semnaturii (corespondenta cheii publice cu cea privata). Totuși, cetățean DAR declară că cheia privată nu este deloc a lui. Dacă un astfel de precedent apare cu o semnătură obișnuită, se efectuează o examinare a scrisului de mână, dar în cazul unui EDS, este nevoie de un terț sau de un document pentru a confirma că semnătura aparține cu adevărat acestei persoane. Pentru asta este un certificat cu cheie publică.

Astăzi, unul dintre cele mai populare instrumente software care implementează principalele funcții ale unei semnături digitale electronice sunt sistemele Verba și CryptoPRO CSP.

9.6.5. Funcția HASH. După cum se arată mai sus, un cifr cu cheie publică poate fi utilizat în două moduri: criptare și semnătură digitală. În al doilea caz, nu are sens să criptezi întregul text (date) folosind o cheie secretă. Textul este lăsat deschis și o anumită „sumă de control” a acestui text este criptată, în urma căreia se formează un bloc de date, care este o semnătură digitală care este adăugată la sfârșitul textului sau atașată la acesta într-o formă separată. fişier.

„Suma de control” menționată a datelor, care este „semnată” în loc de întregul text, trebuie calculată din întregul text, astfel încât o modificare a oricărei litere să se reflecte pe acesta. În al doilea rând, funcția specificată trebuie să fie unilaterală, adică calculabilă doar „într-o singură direcție”. Acest lucru este necesar pentru ca adversarul să nu poată schimba intenționat textul, potrivindu-l la semnătura digitală existentă.

O astfel de funcție este numită funcția hash, care, ca și criptoalgoritmii, este supusă standardizării și certificării. În țara noastră, este reglementat de GOST R-3411. funcția hash– o funcție care hashează o matrice de date prin maparea valorilor dintr-un set (foarte) mare de valori la un set (substanțial) mai mic de valori. Pe lângă semnătura digitală, funcțiile hash sunt folosite în alte aplicații. De exemplu, la schimbul de mesaje între computere la distanță, când este necesară autentificarea utilizatorului, se poate folosi o metodă bazată pe o funcție hash.

Lăsa Cod hash creat de funcție H:

,

,

Unde M este un mesaj de lungime arbitrară și h este un cod hash cu lungime fixă.

Luați în considerare cerințele pe care trebuie să le îndeplinească o funcție hash pentru ca aceasta să fie utilizată ca autentificator de mesaje. Luați în considerare un exemplu foarte simplu de funcție hash. Apoi vom analiza mai multe abordări ale construirii unei funcții hash.

funcția hash H, care este folosit pentru autentificarea mesajelor, trebuie să aibă următoarele proprietăți:

H(M) trebuie aplicat unui bloc de date de orice lungime;

H(M) creați o ieșire cu lungime fixă;

H(M) este relativ ușor (în timp polinomial) de calculat pentru orice valoare M;

pentru orice valoare dată de cod hash h imposibil de găsit M astfel încât H(M) =h;

pentru orice dat X imposibil de găsit din punct de vedere computațional y≠X, ce H(y) =H(X);

este imposibil din punct de vedere computațional să găsiți o pereche arbitrară ( X,y) astfel încât H(y) =H(X).

Primele trei proprietăți necesită funcția hash pentru a genera un cod hash pentru orice mesaj.

A patra proprietate definește cerința unei funcții hash unidirecționale: este ușor să creezi un cod hash dintr-un mesaj dat, dar este imposibil să recuperezi un mesaj dintr-un anumit cod hash. Această proprietate este importantă dacă autentificarea hash include o valoare secretă. Este posibil ca valoarea secretă în sine să nu fie trimisă, totuși, dacă funcția hash nu este unidirecțională, adversarul poate dezvălui cu ușurință valoarea secretă, după cum urmează.

A cincea proprietate asigură că nu este posibil să găsiți un alt mesaj a cărui valoare hash se potrivește cu valoarea hash a mesajului dat. Acest lucru împiedică autentificatorul să fie falsificat atunci când este utilizat un hash criptat. În acest caz, adversarul poate citi mesajul și, prin urmare, poate genera codul hash al acestuia. Dar, din moment ce adversarul nu deține cheia secretă, el nu poate schimba mesajul fără ca destinatarul să-l descopere. Dacă această proprietate nu este îndeplinită, atacatorul are posibilitatea de a efectua următoarea secvență de acțiuni: interceptarea mesajului și codul hash criptat al acestuia, calcularea codului hash al mesajului, crearea unui mesaj alternativ cu același cod hash, înlocuirea originalului mesaj cu unul fals. Deoarece codurile hash ale acestor mesaje se potrivesc, destinatarul nu va detecta falsificarea.

Se numește o funcție hash care satisface primele cinci proprietăți simplu sau slab funcția hash. Dacă, în plus, a șasea proprietate este îndeplinită, atunci o astfel de funcție este numită puternic funcția hash. A șasea proprietate protejează împotriva unei clase de atacuri cunoscute sub numele de atacuri de naștere.

Toate funcțiile hash sunt efectuate după cum urmează. O valoare de intrare (mesaj, fișier etc.) este tratată ca o secvență n-blocuri de biți. Valoarea de intrare este procesată secvenţial bloc cu bloc şi a m- valoarea de biți a codului hash.

Unul dintre cele mai simple exemple de funcție hash este XOR pe biți al fiecărui bloc:

DIN i = b i 1XOR b i2 XOR. . . XOR b ik ,

Unde DIN i – i-al doilea bit al codului hash, i = 1, …, n;

k- număr n-blocuri de intrare de biți;

b ij –i al-lea înăuntru j- al-lea bloc.

Rezultatul este un cod hash de lungime n, cunoscut sub numele de supracontrol longitudinal. Acest lucru este eficient în cazul eșecurilor ocazionale de verificare a integrității datelor.

9.6.6. DES și GOST-28147. DES (Data Encryption Standard) este un algoritm cu cheie simetrică, adică. o cheie este utilizată atât pentru criptarea, cât și pentru decriptarea mesajelor. Dezvoltat de IBM și aprobat de guvernul SUA în 1977 ca standard oficial pentru protejarea informațiilor care nu sunt secrete de stat.

DES are blocuri de 64 de biți, se bazează pe o permutare de 16 ori a datelor, folosește o cheie de 56 de biți pentru criptare. Există mai multe moduri de DES, cum ar fi Electronic Code Book (ECB) și Cipher Block Chaining (CBC). 56 de biți reprezintă 8 caractere ASCII de șapte biți, adică parola nu poate avea mai mult de 8 litere. Dacă, în plus, sunt folosite doar litere și cifre, atunci numărul de opțiuni posibile va fi semnificativ mai mic decât maximul posibil de 256.

Unul dintre pașii algoritmului DES. Blocul de date de intrare este divizat în două de stânga ( L") și dreapta ( R") părți. După aceea, matricea de ieșire este formată astfel încât partea stângă L"" reprezentată de partea dreaptă R" intrare și dreapta R"" format ca o sumă L"și R" Operații XOR. Apoi, matricea de ieșire este criptată prin permutare cu înlocuire. Se poate verifica că toate operațiunile efectuate pot fi inversate și decriptarea se realizează într-un număr de operații dependente liniar de dimensiunea blocului. Schematic, algoritmul este prezentat în fig. 9.4.

Orez. 9.4. Diagrama algoritmului DES

După mai multe astfel de transformări, se poate considera că fiecare bit al blocului de criptare de ieșire poate depinde de fiecare bit al mesajului.

În Rusia, există un analog al algoritmului DES, care funcționează pe același principiu al unei chei secrete. GOST 28147 a fost dezvoltat cu 12 ani mai târziu decât DES și are un grad mai mare de protecție. Caracteristicile lor comparative sunt prezentate în tabel. 9.3.

Tabelul 9.3

9.6.7. Steganografie. Steganografie- aceasta este o metodă de organizare a comunicării, care ascunde de fapt însăși existența unei conexiuni. Spre deosebire de criptografie, în care un adversar poate determina cu exactitate dacă un mesaj transmis este text cifrat, tehnicile de steganografie permit ca mesajele secrete să fie încorporate în mesaje inofensive, astfel încât existența unui mesaj secret încorporat nu poate fi suspectată.

Cuvântul „steganografie” în greacă înseamnă literal „scriere secretă” (steganos - secret, secret; grafie - înregistrare). Include o mare varietate de mijloace secrete de comunicare, cum ar fi cerneală invizibilă, microfotografii, aranjarea condiționată a semnelor, canale secrete și mijloace de comunicare pe frecvențe plutitoare etc.

Steganografia își ocupă nișa în securitate: nu înlocuiește, ci completează criptografia. Ascunderea unui mesaj prin metode de steganografie reduce semnificativ probabilitatea de a detecta chiar faptul că un mesaj este transmis. Și dacă acest mesaj este și criptat, atunci are încă un nivel suplimentar de protecție.

În prezent, în legătură cu dezvoltarea rapidă a tehnologiei informatice și a noilor canale de transmitere a informațiilor, au apărut noi metode steganografice, care se bazează pe caracteristicile de prezentare a informațiilor în fișiere de computer, rețele de calculatoare etc. Acest lucru ne oferă posibilitatea de a vorbi despre formarea unei noi direcţii - steganografia computerizată .

În ciuda faptului că steganografia ca modalitate de a ascunde datele secrete este cunoscută de mii de ani, steganografia computerizată este un domeniu tânăr și în curs de dezvoltare.

Sistem steganografic sau stegosistem- un set de mijloace și metode care sunt utilizate pentru a forma un canal secret pentru transmiterea informațiilor.

La construirea unui stegosistem, trebuie luate în considerare următoarele prevederi:

Adversarul are o înțelegere completă a sistemului steganografic și a detaliilor implementării acestuia. Singura informație care rămâne necunoscută unui potențial adversar este cheia, cu ajutorul căreia doar deținătorul acesteia poate stabili prezența și conținutul mesajului ascuns.

Dacă adversarul devine cumva conștient de existența mesajului ascuns, acest lucru ar trebui să-l împiedice să extragă mesaje similare în alte date atâta timp cât cheia este ținută secretă.

Un potențial adversar trebuie să fie privat de orice avantaje tehnice sau de altă natură în recunoașterea sau dezvăluirea conținutului mesajelor secrete.

Modelul generalizat al stegosistemului este prezentat în fig. 9.5.

Orez. 9.5. Modelul Stegosistemului Generalizat

La fel de date poate fi folosită orice informație: text, mesaj, imagine etc.

În cazul general, este recomandabil să folosiți cuvântul „mesaj”, deoarece un mesaj poate fi fie text, fie o imagine, fie, de exemplu, date audio. În cele ce urmează, vom folosi termenul mesaj pentru a desemna informații ascunse.

Container– orice informație menită să ascundă mesaje secrete.

Stegokey sau doar o cheie - o cheie secretă necesară pentru a ascunde informații. În funcție de numărul de niveluri de protecție (de exemplu, încorporarea unui mesaj pre-criptat), un stegosistem poate avea una sau mai multe stegokeys.

Prin analogie cu criptografie, în funcție de tipul de stegokey, stegosistemele pot fi împărțite în două tipuri:

cu o cheie secretă;

cu cheie publică.

Un stegosistem cu o cheie secretă utilizează o cheie, care trebuie determinată fie înainte de schimbul de mesaje secrete, fie transmisă pe un canal securizat.

Într-un stegosistem cu cheie publică, diferite chei sunt utilizate pentru încorporarea și preluarea unui mesaj, care diferă în așa fel încât este imposibil să se deducă o cheie din cealaltă folosind calcule. Prin urmare, o cheie (publică) poate fi transmisă liber printr-un canal de comunicare nesigur. În plus, această schemă funcționează bine cu neîncrederea reciprocă a expeditorului și destinatarului.

În prezent, se poate distinge Trei strâns legate și având aceleași rădăcini direcții de aplicare a steganografiei: ascunderea datelor(mesaje), filigrane digitaleși titluri.

Ascunderea datelor încorporate, care în cele mai multe cazuri sunt mari, impune cerințe serioase containerului: dimensiunea containerului trebuie să fie de câteva ori mai mare decât dimensiunea datelor încorporate.

Filigrane digitale sunt utilizate pentru a proteja drepturile de autor sau drepturile de proprietate asupra imaginilor digitale, fotografiilor sau a altor opere de artă digitalizate. Principalele cerințe pentru astfel de date încorporate sunt fiabilitatea și rezistența la distorsiuni. Filigranele digitale au dimensiuni mici, totuși, având în vedere cerințele de mai sus, sunt folosite metode mai sofisticate pentru a le încorpora decât pentru a încorpora mesaje sau anteturi simple.

Titluri sunt utilizate în principal pentru marcarea imaginilor în depozite electronice mari (biblioteci) de imagini digitale, fișiere audio și video. În acest caz, metodele steganografice sunt folosite nu numai pentru a încorpora un antet de identificare, ci și pentru alte caracteristici individuale ale fișierului. Anteturile încorporate au un volum mic, iar cerințele pentru ele sunt minime: anteturile trebuie să introducă distorsiuni minore și să fie rezistente la transformările geometrice de bază.

Criptografia computerizată se bazează pe mai multe principii:

Mesajul poate fi trimis folosind codificarea zgomotului. Va fi dificil de determinat pe fundalul zgomotului hardware din linia telefonică sau cablurile de rețea.

Mesajul poate fi plasat în golurile fișierelor sau discului fără a-și pierde funcționalitatea. Fișierele executabile au o structură cu mai multe segmente de cod executabil; puteți insera o grămadă de octeți între golurile de segment. Acesta este modul în care virusul WinCIH își ascunde corpul. Un fișier ocupă întotdeauna un număr întreg de clustere pe disc, astfel încât lungimile fizice și logice ale unui fișier se potrivesc rar. Puteți scrie ceva și în acest interval. Puteți formata o piesă intermediară de pe un disc și puteți plasa un mesaj pe acesta. Există o modalitate mai ușoară, care constă în faptul că un anumit număr de spații pot fi adăugate la sfârșitul unei linii HTML sau unui fișier text, purtând o încărcare informațională.

Simțurile umane sunt incapabile să distingă micile schimbări de culoare, imagine sau sunet. Acest lucru se aplică datelor care transportă informații redundante. De exemplu, audio pe 16 biți sau imagine pe 24 de biți. Modificarea valorilor biților responsabili pentru culoarea unui pixel nu va duce la o schimbare vizibilă a culorii. Aceasta include și metoda fonturilor ascunse. În contururile literelor se fac distorsiuni subtile, care vor purta o încărcătură semantică. Puteți insera caractere similare într-un document Microsoft Word care conține un mesaj ascuns.

Cel mai comun și unul dintre cele mai bune produse software pentru steganografie este S-Tools (statutul freeware). Vă permite să ascundeți orice fișiere din fișiere GIF, BMP și WAV. Efectuează comprimarea (arhivarea) controlată a datelor. În plus, efectuează criptarea folosind algoritmi MCD, DES, triple-DES, IDEA (opțional). Fișierul grafic rămâne fără modificări vizibile, se schimbă doar nuanțele. De asemenea, sunetul rămâne neschimbat. Chiar dacă apar suspiciuni, este imposibil să se stabilească faptul că folosești S-Tools fără a cunoaște parola.

9.6.8. Certificarea și standardizarea criptosistemelor. Toate statele acordă o atenție deosebită problemelor criptografiei. Există încercări constante de a impune un fel de cadru, interdicții și alte restricții privind producerea, utilizarea și exportul instrumentelor criptografice. De exemplu, în Rusia, importul și exportul de instrumente de securitate a informațiilor, în special mijloace criptografice, este autorizat în conformitate cu Decretul președintelui Federației Ruse din 3 aprilie 1995 nr. 334 și cu Decretul Guvernului din Rusia. Federația Rusă din 15 aprilie 1994 nr. 331.

După cum sa menționat deja, un criptosistem nu poate fi considerat fiabil dacă algoritmul funcționării acestuia nu este pe deplin cunoscut. Numai cunoscând algoritmul, puteți verifica dacă protecția este stabilă. Cu toate acestea, doar un specialist poate verifica acest lucru și chiar și atunci o astfel de verificare este adesea atât de complicată încât nu este fezabilă din punct de vedere economic. Cum poate un utilizator obișnuit care nu cunoaște matematică să fie convins de fiabilitatea criptosistemului pe care i se oferă să-l folosească?

Pentru un nespecialist, opinia experților independenți competenți poate servi drept dovadă a fiabilității. De aici a venit sistemul de certificare. Toate sistemele de securitate a informațiilor sunt supuse acesteia, astfel încât întreprinderile și instituțiile să le poată utiliza oficial. Utilizarea sistemelor necertificate nu este interzisă, dar în acest caz vă asumați întregul risc ca acesta să nu fie suficient de fiabil sau să aibă „uși din spate”. Dar pentru a vinde instrumente de securitate a informațiilor este necesară certificarea. Astfel de prevederi sunt valabile în Rusia și în majoritatea țărilor.

Singurul nostru organism autorizat să efectueze certificarea este Agenția Federală pentru Comunicații și Informații Guvernamentale sub președintele Federației Ruse (FAPSI). Acest organism abordează problemele de certificare cu foarte mare atenție. Foarte puține dezvoltări terțe au reușit să obțină certificatul FAPSI.

În plus, FAPSI licențiază activitățile întreprinderilor legate de dezvoltarea, producerea, vânzarea și operarea instrumentelor de criptare, precum și a mijloacelor tehnice securizate de stocare, prelucrare și transmitere a informațiilor, furnizând servicii în domeniul criptării informațiilor (Decretul Președintelui al Federației Ruse din 03.04.95 nr. 334 „Cu privire la măsurile de respectare a legii în domeniul dezvoltării, producerii, vânzării și exploatării instrumentelor de criptare, precum și prestării de servicii în domeniul criptării informațiilor”; și Legea Federației Ruse „Cu privire la organismele federale de comunicații și informații guvernamentale”).

Pentru certificare, o condiție prealabilă este respectarea standardelor în dezvoltarea sistemelor de securitate a informațiilor. Standardele îndeplinesc o funcție similară. Ele permit, fără a efectua studii complexe, costisitoare și chiar nu întotdeauna posibile, să obțineți încredere că un anumit algoritm oferă protecție cu un grad suficient de fiabilitate.

9.6.9. Arhive criptate. Multe programe de aplicație includ o funcție de criptare. Să dăm exemple de unele instrumente software care au capabilități de criptare.

Programele de arhivare (de exemplu, WinZip) au opțiunea de a cripta informațiile arhivate. Poate fi folosit pentru informații nu prea importante. În primul rând, metodele de criptare folosite acolo nu sunt foarte fiabile (supuse restricțiilor oficiale de export), iar în al doilea rând, nu sunt descrise în detaliu. Toate acestea nu vă permit să contați serios pe o astfel de protecție. Arhivele de parole pot fi folosite numai pentru utilizatorii „obișnuiți” sau pentru informații necritice.

Pe unele site-uri de pe Internet puteți găsi programe pentru deschiderea arhivelor criptate. De exemplu, o arhivă ZIP poate fi deschisă pe un computer bun în câteva minute și nu sunt necesare abilități speciale de la utilizator.

Notă. Schimbarea parolelor: Ultra Zip Password Cracker 1.00 - Un descifrare rapidă a parolelor pentru arhive criptate. Interfață rusă/engleză. Win "95/98 / NT. (Developer - "m53group"). Advanced ZIP Password Recovery 2.2 - Un program puternic pentru ghicirea parolelor pentru arhivele ZIP. Viteză mare, interfață grafică, funcții suplimentare. OS: Windows95 / 98 / NT. Firmă -dezvoltator - "ElcomLtd.",shareware.

Criptare în MS Word și MS Excel. Microsoft a inclus un fel de protecție criptografică în produsele sale. Dar această protecție este foarte instabilă. În plus, algoritmul de criptare nu este descris, ceea ce este un indicator al nefiabilității. În plus, există dovezi că Microsoft lasă o „uşă din spate” în algoritmii cripto utilizaţi. Dacă aveți nevoie să decriptați un fișier a cărui parolă este pierdută, puteți contacta compania. La o cerere oficială, pe bună dreptate, aceștia decriptează fișierele MS Word și MS Excel. Deci, apropo, faceți alți furnizori de software.

Discuri criptate (cataloage). Criptarea este o metodă destul de fiabilă de a proteja informațiile de pe un hard disk. Cu toate acestea, dacă cantitatea de informații care trebuie închisă nu este limitată la două sau trei fișiere, atunci este destul de dificil să lucrați cu ea: de fiecare dată va trebui să decriptați fișierele și, după editare, să le criptați înapoi. În același timp, copiile de siguranță ale fișierelor pe care le creează mulți editori pot rămâne pe disc. Prin urmare, este convenabil să folosiți programe speciale (drivere) care criptează și decriptează automat toate informațiile atunci când sunt scrise pe disc și citite de pe disc.

În concluzie, remarcăm că politica de securitate este definită ca un set de decizii de management documentate care vizează protejarea informațiilor și resurselor asociate acesteia. La dezvoltarea și implementarea acestuia, este recomandabil să vă ghidați după următoarele principii de bază:

Incapacitatea de a ocoli echipamentul de protecție. Toate informațiile care circulă în și din rețeaua protejată trebuie să treacă prin protecții. Nu ar trebui să existe intrări secrete de modem sau linii de test care să ocolească securitatea.

Consolidarea verigii celei mai slabe. Fiabilitatea oricărei protecție este determinată de cea mai slabă verigă, deoarece atacatorii o sparg. Adesea, cea mai slabă verigă nu este un computer sau un program, ci o persoană, iar atunci problema asigurării securității informațiilor devine non-tehnică.

Incapacitatea de a trece la o stare nesigură. Principiul imposibilității tranziției la o stare nesigură înseamnă că în orice circumstanțe, inclusiv în cele anormale, instrumentul de protecție fie își îndeplinește pe deplin funcțiile, fie blochează complet accesul.

Minimizarea privilegiilor. Principiul celui mai mic privilegiu impune ca utilizatorilor și administratorilor să li se acorde doar acele drepturi de acces de care au nevoie pentru a-și îndeplini atribuțiile.

Separarea atribuțiilor. Principiul segregării sarcinilor implică o astfel de distribuție a rolurilor și responsabilităților, în care o persoană nu poate perturba un proces care este critic pentru organizație.

Apărare stratificată. Principiul stratificării apărării prescrie să nu se bazeze pe o singură linie defensivă. Apărarea în profunzime poate întârzia cel puțin un intrus și poate face mult mai dificilă efectuarea de acțiuni rău intenționate neobservate.

O varietate de echipamente de protecție. Principiul unei varietăți de mijloace de protecție recomandă organizarea unor linii defensive de natură variată, astfel încât un potențial atacator trebuie să stăpânească o varietate de abilități, dacă este posibil, incompatibile.

Simplitatea și manevrabilitate a sistemului informațional. Principiul simplității și gestionabilității spune că doar într-un sistem simplu și gestionabil puteți verifica consistența configurației diferitelor componente și implementați administrarea centralizată.

Asigurarea suportului universal pentru măsurile de securitate. Principiul suportului universal pentru măsurile de securitate este netehnic. Dacă utilizatorii și/sau administratorii de sistem consideră că securitatea informațiilor este ceva redundant sau ostil, atunci cu siguranță nu va fi posibil să se creeze un mod de securitate. Încă de la început, ar trebui avut în vedere un set de măsuri menite să asigure fidelizarea personalului, o pregătire teoretică și practică constantă.