Početkom maja oko 230.000 računara u više od 150 zemalja bilo je zaraženo virusom ransomware-a. Prije nego što su žrtve stigle da otklone posljedice ovog napada, uslijedio je novi, po imenu Petya. Od toga su stradale najveće ukrajinske i ruske kompanije, kao i vladine institucije.

Sajber policija Ukrajine utvrdila je da je virusni napad započeo putem mehanizma za ažuriranje računovodstvenog softvera M.E.Doc koji se koristi za pripremu i slanje poreskih izvještaja. Tako je postalo poznato da mreže Bašnjefta, Rosnjefta, Zaporožjeoblenerga, Dnjeproenerga i Dnjeparskog elektroenergetskog sistema nisu izbegle zarazu. U Ukrajini je virus prodro u vladine kompjutere, računare kijevskog metroa, telekom operatere, pa čak i nuklearnu elektranu u Černobilu. U Rusiji su pogođeni Mondelez International, Mars i Nivea.

Petya virus iskorištava ranjivost EternalBlue u Windows operativnom sistemu. Stručnjaci iz Symanteca i F-Secure kažu da, iako Petya šifrira podatke poput WannaCrya, ipak se nešto razlikuje od drugih tipova virusa za šifriranje. „Virus Petya je nova vrsta iznude sa zlonamjernom namjerom: on ne samo šifrira datoteke na disku, već zaključava cijeli disk, čineći ga praktički neupotrebljivim“, objašnjavaju iz F-Secure. “Konkretno, šifrira tabelu MFT master fajla.”

Kako se to događa i može li se ovaj proces spriječiti?

Virus "Petya" - kako radi?

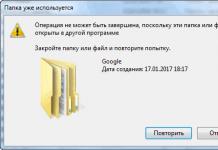

Petya virus je poznat i pod drugim nazivima: Petya.A, PetrWrap, NotPetya, ExPetr. Kada uđe u računar, preuzima ransomware sa Interneta i pokušava da napadne deo hard diska sa podacima potrebnim za pokretanje računara. Ako uspije, sistem izdaje Plavi ekran smrti („plavi ekran smrti“). Nakon ponovnog pokretanja, pojavljuje se poruka o provjeri tvrdog diska u kojoj se traži da ne isključujete napajanje. Dakle, virus za šifriranje se pretvara da je program za skeniranje sistemskog diska, istovremeno šifrirajući datoteke s određenim ekstenzijama. Na kraju procesa pojavljuje se poruka koja pokazuje da je računar blokiran i informacija o tome kako doći do digitalnog ključa za dešifriranje podataka. Petya virus traži otkupninu, obično u bitkoinima. Ako žrtva nema rezervnu kopiju svojih fajlova, suočava se sa izborom da plati 300 dolara ili da izgubi sve informacije. Prema nekim analitičarima, virus se samo maskira kao ransomware, dok je njegov pravi cilj da izazove ogromnu štetu.

Kako se riješiti Petye?

Stručnjaci su otkrili da virus Petya traži lokalnu datoteku i, ako ta datoteka već postoji na disku, izlazi iz procesa šifriranja. To znači da korisnici mogu zaštititi svoje računalo od ransomwarea tako što će kreirati ovu datoteku i postaviti je kao samo za čitanje.

Iako ova lukava šema sprečava da se pokrene proces iznude, ova metoda se može smatrati više poput „kompjuterske vakcinacije“. Stoga će korisnik morati sam kreirati datoteku. To možete učiniti na sljedeći način:

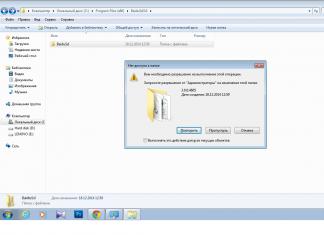

- Prvo morate razumjeti ekstenziju datoteke. U prozoru Folder Options, uvjerite se da je poništen potvrdni okvir Sakrij ekstenzije za poznate tipove datoteka.

- Otvorite fasciklu C:\Windows, skrolujte nadole dok ne vidite program notepad.exe.

- Kliknite lijevom tipkom miša na notepad.exe, zatim pritisnite Ctrl + C da kopirate, a zatim Ctrl + V da zalijepite datoteku. Primit ćete zahtjev u kojem se traži dozvola za kopiranje datoteke.

- Kliknite na dugme Nastavi i datoteka će biti kreirana kao notepad - Copy.exe. Kliknite levim tasterom miša na ovu datoteku i pritisnite F2, zatim obrišite naziv datoteke Copy.exe i unesite perfc.

- Nakon što promijenite naziv datoteke u perfc, pritisnite Enter. Potvrdite preimenovanje.

- Sada kada je perfc fajl kreiran, moramo ga učiniti samo za čitanje. Da biste to učinili, desnom tipkom miša kliknite datoteku i odaberite "Svojstva".

- Otvoriće se meni svojstava za ovu datoteku. Na dnu ćete vidjeti "Samo za čitanje". Označite polje.

- Sada kliknite na dugme Primeni, a zatim na dugme U redu.

Neki stručnjaci za sigurnost predlažu kreiranje datoteka C:\Windows\perfc.dat i C:\Windows\perfc.dll pored datoteke C:\windows\perfc kako bi se temeljitije zaštitili od Petya virusa. Možete ponoviti gornje korake za ove datoteke.

Čestitamo, vaš računar je zaštićen od NotPetya/Petya!

Symantecovi stručnjaci nude nekoliko savjeta korisnicima PC-a kako bi ih spriječili da rade stvari koje bi mogle dovesti do zaključanih datoteka ili gubitka novca.

- Ne plaćajte novac kriminalcima.Čak i ako prebacite novac na ransomware, nema garancije da ćete moći ponovo dobiti pristup svojim datotekama. A u slučaju NotPetya / Petya, ovo je u osnovi besmisleno, jer je cilj ransomware-a da uništi podatke, a ne da dobije novac.

- Pobrinite se da redovno pravite sigurnosnu kopiju svojih podataka. U tom slučaju, čak i ako vaš PC postane meta napada virusa ransomware-a, moći ćete oporaviti sve izbrisane datoteke.

- Ne otvarajte mejlove sa sumnjivih adresa. Napadači će vas pokušati prevariti da instalirate zlonamjerni softver ili pokušati doći do važnih podataka za napade. Obavezno obavijestite IT stručnjake ako vi ili vaši zaposleni primite sumnjive e-poruke ili linkove.

- Koristite pouzdan softver. Pravovremeno ažuriranje antivirusnih programa igra važnu ulogu u zaštiti računara od infekcija. I, naravno, potrebno je koristiti proizvode renomiranih kompanija u ovoj oblasti.

- Koristite mehanizme za skeniranje i blokiranje neželjenih poruka. Dolazne e-poruke treba skenirati u potrazi za prijetnjama. Važno je blokirati sve vrste poruka koje sadrže veze ili tipične phishing ključne riječi u svom tekstu.

- Provjerite jesu li svi programi ažurirani. Redovno otklanjanje softverskih ranjivosti je neophodno kako bi se spriječile infekcije.

Treba li očekivati nove napade?

Petya virus se prvi put pojavio u martu 2016. godine, a stručnjaci za sigurnost odmah su primijetili njegovo ponašanje. Novi virus Petya zarazio je računare u Ukrajini i Rusiji krajem juna 2017. Ali malo je vjerovatno da će ovo biti kraj. Hakerski napadi koristeći ransomware viruse slične Petya i WannaCry će se ponoviti, rekao je Stanislav Kuznjecov, zamjenik predsjednika uprave Sberbanke. On je u intervjuu za TASS upozorio da će se ovakvi napadi sigurno desiti, ali je teško unapred predvideti u kom obliku i formatu će se pojaviti.

Ako, nakon svih cyber napada koji su se dogodili, još niste poduzeli barem minimalne korake da zaštitite svoje računalo od ransomware virusa, onda je vrijeme da se ozbiljno pozabavite time.

Užasan kompjuterski virus pokazao se još gori - što nije u redu s novim ransomware trojancem, zašto se zvao Petya i kako je tako brzo zarazio cijele mreže renomiranih kompanija? O tome odmah u programu Vesti.net.

Epidemija zaraze virusom Petya ransomware pokazala se mnogo ozbiljnijim udarcem nego što se mislilo. Postoji velika vjerovatnoća da se funkcionalnost zahvaćenih sistema neće vratiti. Niti plaćati otkupninu niti čekati odluku stručnjaka.

"Trojanac šifrira datoteke; ako ima dovoljno prava, može šifrirati glavnu oblast za pokretanje diska. I nakon detaljne analize, pokazalo se da je nemoguće dešifrirati glavnu oblast za pokretanje diska. jednostavno ne postoji takva funkcionalnost. Ključ koji se može koristiti za dešifriranje je nepoznat.

Ovo bi mogla biti jednostavna greška jer su iz nekog razloga žurili da izvedu napad i nisu ga testirali, ili je to možda bila druga opcija - manevar koji ometa, da se svima pokaže da je ovo enkriptor, drugi WannaCry , da bi svi zbunili oko dešifriranja, plati/ne plati. Ali postojao je pravi cilj. Možda je od mnogih žrtava samo jedna organizacija bila na meti. Sve ostalo je bila samo diverzija.

A ispostavilo se da sam virus Petya nije Petya. A ne modifikacija WannaCry malwarea koja je izazvala veliku buku prije mjesec dana, kao što se u početku pretpostavljalo. Kako se pokazalo nakon detaljnog proučavanja zlonamjernog koda, novi virus je bio samo maskiran kao Petya trojanac poznat stručnjacima, pa je nazvan ExPetya. A ono što ima zajedničko sa već poznatim WannaCryjem je korištenje ranjivosti iz ukradenog i deklasificiranog arsenala NSA.

Vjačeslav Zakorževski, šef odeljenja za istraživanje antivirusa u Kaspersky Lab:

"ExPetya koristi EternalBlue. Malo izmijenjen. Ali i još jedna ranjivost iz istog seta koji su objavili The Shadow Brokers. To jest, koristili su ne samo isto što i WannaCry, već su nam podsjetili i drugu ranjivost, koju nismo vidjeli ni od koga kriptografVidimo da su korištene brojne napredne tehnike pisanja, uključujući i mogućnost da su napadači mogli modificirati Eternalromance, EternalBlue i dodati niz alata za krađu lozinki za prijavu i daljinsko izvršavanje preko korporativne mreže. Ovo očigledno nisu školarci, nisu studenti. To bi trebali biti profesionalni programeri koji znaju šta rade. I prije, to nije bila jedna osoba, već nekoliko, od kojih svaka ima svoju specijalizaciju."

Kao i Eternal, ExPetya je zadavala najviše problema velikim kompanijama. Prije mjesec dana samo u Rusiji, na primjer, sistemi za provođenje zakona, kao i operater Megafon, postali su žrtve ransomware-a. Ovoga puta, razmere zaraze i status žrtava bili su slični: Rosnjeft i Bašnjeft u Rusiji, u Ukrajini - lokalne energetske mreže, aerodrom Borispil, pošta, mreža Kabineta ministara. onda ga je dobila i Evropa.

Ali način na koji se virus širio pokazao se drugačijim. Na primjer, napadači su uspjeli zaraziti ukrajinski računovodstveni program M.E.Doc. Odnosno, korporativne mreže svih koji su instalirali službeni M.E.Doc update su odmah zaražene i blokirane.

Vjačeslav Zakorževski, šef odeljenja za istraživanje antivirusa u Kaspersky Lab:

"Činjenica je da ovaj trojanac ima mogućnost da se širi preko korporativne mreže, i kod kuće, bez iskorišćavanja ranjivosti. Dozvolite mi da objasnim: jedan ranjivi računar na mreži je dovoljan. Ako ransomware stigne tamo, može ukrasti korisničko ime i lozinku i širenje po mreži bez ranjivosti, to jest, ako je velika flota mašina spojena u jednu mrežu i barem jedan računar nije zaštićen i ažuriran, to će otvoriti put za Trojan , koji je koristio samo jednu EternalBlue ranjivost.

ExPetya (usput, Petya nije nagovještaj ruskog porijekla, već referenca na ime vojnog satelita iz Bonda) je drugi napad velikih razmjera koji koristi cyber arsenal NSA. To znači da ovi alati, koji ciljaju na starije verzije Windowsa, nisu zastarjeli kao što mnogi tvrde. Odnosno, Windows 7, Vista i XP su još uvijek prilično relevantni za mnoge korporacije, a iz nekog razloga ih čak ni ne ažuriraju.

Prema Positive Technologies, preko 80 organizacija u Rusiji i Ukrajini pogođeno je Petjinim postupcima. U poređenju sa WannaCry-om, ovaj virus se smatra destruktivnijim, jer se širi na nekoliko metoda – koristeći Windows Management Instrumentation, PsExec i EternalBlue exploit. Osim toga, ransomware uključuje besplatni uslužni program Mimikatz.

„Ovaj skup alata omogućava Petya da ostane operativan čak i u onim infrastrukturama u kojima je uzeta u obzir lekcija WannaCry-a i instalirana su odgovarajuća sigurnosna ažuriranja, zbog čega je enkriptor tako efikasan“, kažu iz Positive Technologies.

Kako je za Gazeta.Ru rekao šef odjela za odgovor na prijetnje sigurnosti informacija Elmar Nabigaev kompanije,

Ako govorimo o razlozima postojećeg stanja, onda je opet problem nemaran odnos prema problemima informacione sigurnosti.

Šef laboratorije za viruse Avast Jakub Kroustek je u intervjuu za Gazeta.Ru rekao da je nemoguće sa sigurnošću utvrditi ko tačno stoji iza ovog sajber-napada, ali je već poznato da se virus Petya distribuira na darknet koristeći poslovni model RaaS (zlonamjerni softver kao usluga).

“Dakle, udio distributera programa dostiže 85% otkupnine, 15% ide na autore ransomware virusa”, rekao je Kroustek. Napomenuo je da autori Petya obezbjeđuju svu infrastrukturu, C&C servere i sisteme za transfer novca, što pomaže privlačenju ljudi da šire virus, čak i ako nemaju iskustva u programiranju.

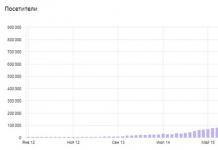

Osim toga, Avast je naveo koji su operativni sistemi najviše pogođeni virusom.

Windows 7 je bio na prvom mjestu - 78% svih zaraženih računara. Slijede Windows XP (18%), Windows 10 (6%) i Windows 8.1 (2%).

Kaspersky Lab je smatrao da iako je virus sličan porodici Petya, ipak pripada drugoj kategoriji i dao mu je drugačije ime - ExPetr, odnosno "bivši Peter".

Zamenik direktora za razvoj kompanije Aydeko Dmitrij Khomutov objasnio je dopisniku Gazete.Ru da su sajber napadi virusima WannaCry i Petya doveli do „onoga na šta sam upozoravao već duže vreme“, odnosno do globalne ranjivosti informacija sistemi koji se koriste svuda.

"Rupe koje su američke korporacije ostavile za obavještajne agencije postale su dostupne hakerima i brzo su spojene s tradicionalnim arsenalom cyber kriminalaca - ransomwareom, botnet klijentima i mrežnim crvima", rekao je Khomutov.

Dakle, WannaCry nije naučio globalnu zajednicu praktično ničemu - računari su ostali nezaštićeni, sistemi nisu ažurirani, a napori da se izdaju zakrpe čak i za zastarjele sisteme jednostavno su propale.

Stručnjaci pozivaju da se ne plaća potreban otkup u bitkoinima, jer je mejl adresu koju su hakeri ostavili za komunikaciju blokirao lokalni provajder. Dakle, čak i u slučaju “poštenih i dobrih namjera” cyber kriminalaca, korisnik ne samo da će izgubiti novac, već neće ni dobiti upute za otključavanje svojih podataka.

Petya je najviše naštetila Ukrajini. Među žrtvama su Zaporozhyeoblenergo, Dneproenergo, Kijevski metro, ukrajinski mobilni operateri Kyivstar, LifeCell i Ukrtelecom, prodavnica Auchan, Privatbank, aerodrom Borispil i drugi.

Ukrajinske vlasti su odmah okrivile Rusiju za sajber napad.

“Rat u sajber prostoru, koji širi strah i užas među milionima korisnika personalnih računara i uzrokuje direktnu materijalnu štetu zbog destabilizacije poslovanja i vladinih agencija, dio je ukupne strategije hibridnog rata Ruskog carstva protiv Ukrajine”, rekao je poslanika Rada iz Narodnog fronta“.

Ukrajina je možda bila pogođena teže od drugih zbog početnog širenja Petya putem automatskog ažuriranja M.E.doc, programa računovodstvenog softvera. Tako su zaraženi ukrajinski odjeli, infrastrukturni objekti i komercijalne kompanije - svi koriste ovu uslugu.

Pres služba ESET Russia objasnila je za Gazeta.Ru da je za zarazu korporativne mreže virusom Petya dovoljan jedan ranjivi računar koji nema instalirana sigurnosna ažuriranja. Uz njegovu pomoć, zlonamjerni program će ući u mrežu, dobiti administratorska prava i proširiti se na druge uređaje.

Međutim, M.E.doc je zvanično opovrgnuo ovu verziju.

“Raspravu o izvorima nastanka i širenja cyber napada korisnici aktivno sprovode na društvenim mrežama, forumima i drugim informacionim resursima, u čijoj formulaciji je jedan od razloga instalacija ažuriranja programa M.E.Doc. Razvojni tim M.E.Doc-a opovrgava ovu informaciju i navodi da su takvi zaključci očigledno pogrešni, jer programer M.E.Doc-a, kao odgovoran dobavljač softverskog proizvoda, prati sigurnost i čistoću sopstvenog koda”, navodi se u saopštenju.

Kompanije širom svijeta su u utorak, 27. juna, pretrpjele veliki cyber napad zlonamjernog softvera distribuiranog putem e-pošte. Virus šifrira korisničke podatke na tvrdim diskovima i iznuđuje novac u bitcoinima. Mnogi su odmah zaključili da se radi o virusu Petya, opisanom još u proljeće 2016. godine, ali proizvođači antivirusa smatraju da je do napada došlo zbog nekog drugog, novog malvera.

Snažan hakerski napad 27. juna popodne pogodio je prvo Ukrajinu, a potom i nekoliko velikih ruskih i stranih kompanija. Virus, koji su mnogi zamijenili za prošlogodišnju Petyu, širi se na računare sa Windows operativnim sistemom putem neželjene e-pošte sa vezom koja, kada se klikne, otvara prozor u kojem se traže administratorska prava. Ako korisnik dozvoli programu pristup svom računaru, virus počinje da traži novac od korisnika - 300 dolara u bitkoinima, a iznos se nakon nekog vremena udvostručuje.

Virus Petya, otkriven početkom 2016. godine, širio se po potpuno istom obrascu, pa su mnogi korisnici odlučili da je to to. Ali stručnjaci iz kompanija za razvoj antivirusnog softvera već su izjavili da je za napad koji se dogodio kriv neki drugi, potpuno novi virus, koji će tek proučavati. Stručnjaci iz Kaspersky Lab-a su to već učinili dato nepoznato ime virusa - NotPetya.

Prema našim preliminarnim podacima, ne radi se o Petya virusu, kao što je ranije spomenuto, već o novom nama nepoznatom zlonamjernom softveru. Zato smo ga nazvali NotPetya.

Kompanija Dr.Web također piše da iako je virus sličan Petyi po izgledu, u stvari sa ovim malverom stručnjaci se nikada nisu susreli i suštinski se razlikuje od Petya, ali šta tačno ostaje da se utvrdi.

Analitičari trenutno istražuju novi trojanac, detalje ćemo dati kasnije. Neki medijski izvori povlače paralele sa Petya ransomware-om (koji je Dr.Web otkrio posebno kao Trojan.Ransom.369) zbog vanjskih manifestacija ransomware-a, međutim, način širenja nove prijetnje razlikuje se od standardne šeme koju koristi Petya .

Dr.Web i Kaspersky Lab su takođe podsetili korisnike na jednostavna pravila koja bi pomogla da se izbegne zaraza mnogih računara virusom. Kompanije za antivirusni softver pričale su o njima, ali ih ne prate svi ljudi.

Dr.Web poziva sve korisnike da budu oprezni i ne otvaraju sumnjive mejlove (ova mjera je neophodna, ali nije dovoljna). Također biste trebali napraviti sigurnosnu kopiju kritičnih podataka i instalirati sva sigurnosna ažuriranja za svoj softver. Takođe je potrebno prisustvo antivirusnog programa u sistemu.

Ako je vaš računar već zaražen, onda je i rješenje pronađeno. Portal Geektimes je još u travnju objavio upute kako se riješiti virusa. Prva (komplikovana) metoda je da se zaraženi medij ubaci u drugi PC i “izvuče određene podatke iz određenih sektora zaraženog tvrdog diska”, a zatim ih prođe “kroz Base64 dekoder i pošalje na lokaciju na obradu”.

Virus "Petya": kako ga ne uhvatiti, kako dešifrirati odakle je došao - najnovije vijesti o Petya ransomware virusu, koji je do trećeg dana svoje "aktivnosti" zarazio oko 300 hiljada računara u različitim zemljama svijeta, a do sada nije jedan je to zaustavio.

Petya virus - kako dešifrirati, najnovije vijesti. Nakon napada na računar, kreatori Petya ransomwarea traže otkupninu od 300 dolara (u bitcoinima), ali ne postoji način da se dešifruje Petya virus, čak i ako korisnik plati novac. Stručnjaci Kaspersky Lab-a, koji su uočili razlike u novom virusu iz Petit-a i nazvali ga ExPetr, tvrde da je za dešifriranje potreban jedinstveni identifikator za određenu instalaciju Trojanca.

U ranije poznatim verzijama sličnih enkriptora Petya/Mischa/GoldenEye, identifikator instalacije sadržavao je informacije potrebne za to. U slučaju ExPetra, ovaj identifikator ne postoji, pišu RIA Novosti.

Virus “Petya” – odakle je došao, najnovije vijesti. Njemački stručnjaci za sigurnost iznijeli su prvu verziju odakle je došao ovaj ransomware. Po njihovom mišljenju, virus Petya je počeo da se širi kompjuterima kada su M.E.Doc fajlovi otvoreni. Ovo je računovodstveni program koji se koristi u Ukrajini nakon zabrane 1C.

U međuvremenu, Kaspersky Lab kaže da je prerano donositi zaključke o porijeklu i izvoru širenja virusa ExPetr. Moguće je da su napadači imali obimne podatke. Na primjer, e-mail adrese iz prethodnog biltena ili neke druge učinkovite metode infiltriranja računara.

Uz njihovu pomoć, virus Petya je svom snagom pogodio Ukrajinu i Rusiju, ali i druge zemlje. Ali pravi obim ovog hakerskog napada bit će jasan za nekoliko dana, izvještavaju.

“Petya” virus: kako ga ne uhvatiti, kako ga dešifrirati, odakle je došao - najnovije vijesti o Petya ransomware virusu, koji je već dobio novo ime od Kaspersky Lab-a - ExPetr.