Je možné vytvořit klíč registru, který bude viditelný ve Windows jako součást aktivního (připojeného) registru, ale nebude viditelný pro programy, které pracují s neaktivním (deaktivovaným) registrem? Ukazuje se, že pokud máte možnost změnit pouze jednu proměnnou jádra (například pomocí ovladače), pak ano, existuje způsob.

Proč je to potřeba?

Skrytí klíčů registru z programů, které pracují s neaktivním registrem, při zachování schopnosti s těmito klíči normálně pracovat standardními prostředky Operační systém Windows (jako součást aktivního registru) lze použít k dosažení dvou cílů:- skrytí změn provedených v registru před forenzním výzkumem (například skrytí klíčů určité služby, které budou správně načteny a použity operačním systémem Windows během procesu spouštění, ale nebudou viditelné pro programy třetích stran fungující s neaktivním registrem během kontroly disku);

- skrývání změn provedených v registru před kontrolou integrity před spuštěním (například provádění změn v klíčích registru, které nebudou během řízení integrity viditelné pro důvěryhodné zaváděcí moduly, ale budou viditelné pro samotný operační systém Windows).

Jak se to stane?

Registr Windows se skládá ze dvou částí: volatilní části (klíče registru a hodnoty, které budou ztraceny po deaktivaci úlu, protože nejsou uloženy do souboru; například: klíč „CurrentControlSet“ „SYSTEM“ podregistr), energeticky nezávislá část (synchronizovaná se souborem podregistru registru).Protože při zápisu energeticky nezávislé části do úlového souboru je nutné zajistit integritu uložených dat (například v případě výpadku napájení přerušujícího operace zápisu dat), jádro Windows používá protokolování registru - data zapsaný je nejprve uložen do souboru protokolu (tento soubor je umístěn ve stejném adresáři společně s hlavním souborem a má příponu „.LOG“, „.LOG1“ nebo „.LOG2“) a teprve poté do hlavního souboru úlu (pokud zápis do souboru protokolu není úspěšně dokončen, hlavní soubor zůstane neporušený a hlavní soubor se nedokončí úspěšně, poté lze jeho integritu obnovit pomocí dat z protokolu, který byl úspěšně zapsán před selháním).

Navrhovanou metodou skrývání klíčů (a jejich hodnot, stejně jako dalších prvků) je uložení odpovídajících dat pouze do protokolu, nikoli však do hlavního souboru podregistru registru. Programy třetích stran, které pracují s neaktivním registrem, v drtivé většině případů ignorují soubory protokolu, a proto klíče registru uložené v protokolu, ale ne v hlavním souboru, budou pro tyto programy neviditelné. Jádro Windows naopak používá protokol k obnovení integrity úlu, když je připojen, a proto budou diskutované klíče viditelné pro jádro a podle toho i ostatní spuštěné programy.

K zablokování zápisu do hlavního souboru podregistru můžete použít mechanismus ladění, který byl zaveden v systému Windows Vista. Abychom pochopili podstatu tohoto mechanismu, je nutné zvážit schéma protokolování, které se objevilo ve Windows Vista.

Žurnálování do Windows Vista

Windows XP a starší Verze Windows pro každý podřízený podregistr registru existuje jeden hlavní soubor a jeden soubor protokolu. Výjimkou z tohoto pravidla je podregistr SYSTEM v systému Windows 2000 a novějších. dřívější verze Windows, který se zrcadlí (do souboru s názvem „system.alt“), nikoli do deníku, aby se zjednodušil kód zavaděče (který musí načíst zadaný podregistr do paměti) a nepřidával podporu pro obnovu protokolu (zrcadlení znamená postupné zapisování dat do dvou hlavních soubory, které ve výsledku budou mít stejnou logickou strukturu klíčů, hodnot a dalších prvků).Žurnálování probíhá kompaktním uložením (bez zarovnání offsetu) uložením dat, která mají být zapsána do hlavního souboru, společně se strukturou - bitmapou sektorů hlavního souboru, což vám umožňuje určit, při jakých offsetech se datové bloky od soubor protokolu by měl být zapsán do hlavního souboru. Pokud se při připojování úlu zjistí, že zápis dat nebyl dokončen do jeho hlavního souboru, pak budou načteny bloky ze souboru protokolu, určí se offsety těchto bloků v hlavním souboru (pomocí bitmapy), a poté budou tyto bloky zapsány do hlavního souboru, čímž se dokončí dříve přerušené nahrávání.

Toto schéma má značnou nevýhodu - pokud při zápisu do hlavního souboru dojde k chybě I / O (například kvůli pokusu o zápis do špatného sektoru), pak další operace k synchronizaci úlu s hlavním souborem nebudou možné dokud se počítač nerestartuje (i když špatný sektor bude neutralizován opětovným přiřazením sektorů na úrovni ovladače souborový systém nebo skladování). To je způsobeno skutečností, že deníky pokaždé vymaže soubor protokolu ze starých dat, což znamená, že chyba zápisu do hlavního souboru povede k narušení integrity tohoto souboru a nový pokus o synchronizaci podregistru bude vyžadovat vymazání dat z protokolu, což je jediný způsob, jak obnovit již poškozený. integrita hlavního souboru.

Pokud je tedy takové vymazání protokolu povoleno, je možné, že může nastat situace, kdy v důsledku nového selhání bude narušena celistvost jednoho souboru protokolu, zatímco integrita hlavního souboru byla porušena předchozím selhání.

Přihlášení z Windows Vista (až do Windows 8.1)

Aby se vyřešil problém synchronizace úlu s hlavním souborem za podmínek opakovaných selhání, bylo implementováno schéma dvojitého protokolování. V tomto diagramu má každý hlavní soubor dva soubory protokolu (s příponami „.LOG1“ a „.LOG2“). Výchozí je první soubor protokolu (".LOG1").Pokud při zápisu do hlavního souboru dojde k chybě, soubor protokolu se změní (z „.LOG1“ na „.LOG2“ a naopak). Tento přístup zajišťuje, že vždy existuje platný soubor protokolu, který obsahuje data z předchozího pokusu o synchronizaci. V důsledku toho selhání při zápisu do souboru protokolu (po selhání při zápisu do hlavního souboru) nepovede k nenapravitelnému narušení integrity podregistru registru (mimochodem, pokud taková situace nastane, Jádro Windows má samoopravné mechanismy, které opravují zjevné chyby v logická struktura keř).

Toto schéma protokolování je ale potřeba odladit, a proto byla do jádra Windows zavedena proměnná, která má simulovat opakované chyby při zápisu do hlavních souborů všech podregistrů registru - CmpFailPrimarySave. Z neznámých důvodů je tato proměnná přítomna také v běžných verzích jádra (a nejen ve verzích ladění). Pokud do této proměnné zapíšete jinou hodnotu než nulu, bude funkce zápisu dat do hlavního souboru simulovat chybu v různých fázích takového zápisu.

Je třeba poznamenat, že v procesu spojování podregistru registru musí jádro zvolit, který ze dvou souborů protokolu použít pro obnovu, pro který je implementován poměrně složitý algoritmus, který určuje, který ze souborů protokolu zachoval integritu, která z nich obsahuje více pozdní verze zaznamenaná data atd. Před Windows 8 obsahoval tento algoritmus závažnou chybu, která vedla k tomu, že první soubor protokolu („.LOG1“) byl vybrán téměř ve všech případech bez ohledu na konkrétní detaily. Zejména pro Windows 7 byly příslušné opravy algoritmů vydány až v březnu 2016 (proto po celou dobu dvojité protokolování v systému Windows 7 poskytovalo ochranu integrity ne lepší než Windows XP). K překonání popsané chyby je nutné nejen zablokovat zápis do hlavního souboru podregistru, ale také v případě poruchy zablokovat přechod na druhý soubor protokolu („.LOG2“) (aby první soubor protokolu vždy obsahuje nejnovější data, a to i na úkor integrity v případě selhání; v opačném případě mohou být podregistry systémového registru obnoveny do stavu, který je při příštím spuštění neočekávaně dříve, než když byl počítač řádně vypnut). Naštěstí další hodnota diskutované proměnné vám umožní dosáhnout požadovaného efektu bez změny souboru protokolu - 3.

Tato stejná proměnná bude fungovat stejně na novějších verzích systému Windows (8.1 a 10), které používají jinou metodu protokolování (mimo rozsah tohoto článku).

Experiment

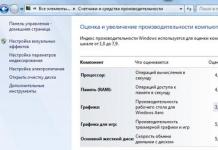

Jako experiment vytvořme neviditelný klíč a jeho hodnotu na operačním sále. Systém Windows 7 (Service Pack 1). Chcete -li to provést, v běžícím operačním systému změňte (úpravou paměti) hodnotu proměnné jádra CmpFailPrimarySave z 0 na 3 a poté vytvořte klíč registru „HKEY_LOCAL_MACHINE \ SYSTEM \ invisible_key“ s hodnotou s názvem „invisible_value“ obsahující řetězec "123456". Poté vypněte operační systém pravidelným způsobem a exportujte soubory podregistru SYSTÉM registru.Po opětovném povolení operačního systému spusťte editor registru a všimněte si, že je v něm viditelný požadovaný klíč a hodnota (obr. 1).

Rýže. 1: Editor registru Windows

Současně v exportovaných souborech registru požadovaný klíč a hodnota programy třetích stran(např. Windows Registry Recovery a Registry Explorer) se nezobrazují (obrázky 2 a 3).

Rýže. 2: Obnovení registru Windows

Rýže. 3: Průzkumník registru

Výstup

Při vyšetřování incidentu nespoléhejte na programy, které běží na neaktivním registru. informační bezpečnost stejně jako během kontroly integrity. Tento článek předvedl jeden z mnoha způsobů, jak před takovými programy skrýt klíč registru, jeho hodnoty a další prvky.Příležitosti nehlášené nebo implantační programy(podobně jako lékařské implantáty) - záměrně upravená část software, díky kterému můžete získat skrytý neoprávněný přístup k zabezpečenému počítačovému systému.

Zdrojem takových implantátů a nehlášených schopností s nimi spojených mohou být jak tvůrci různých aplikací, tak vládní speciální služby. A pokud aktivity bezohledných vývojářů mohou přitáhnout jen omezenou pozornost (v myslích běžného uživatele jsou na stejné úrovni jako ostatní hackeři), pak jakékoli zprávy o programech záložek ze speciálních služeb vždy vyvolávají bouřlivé diskuse.

Zpravodajské agentury se skutečně zajímají o neomezený přístup k počítačům a smartphonům všech uživatelů, jednotlivců a organizací a programy pro vytváření záložek jsou jedním z nejlepších způsobů, jak tento problém vyřešit.

Klasifikace nedeklarovaných schopností (implantační programy)

V závislosti na cílech schopností programu lze implantáty rozdělit do několika kategorií:

- Plný přístup ke vzdálenému počítači nebo systému. Ve skutečnosti jsou takové programy podobné hackerským rootkitům a zadním vrátkům s jediným rozdílem, že jejich funkce jsou zakotveny v jednom z legálních programů uživatele. Mohou být použity ke špionáži nebo narušení provozu počítačů, telekomunikačních zařízení a smartphonů komerčních a veřejných organizací a velkých skupin občanů.

- Krádež přístupových hesel, tj. funkce keyloggeru. Dostupnost hesla vzdálený přístup do počítače poskytuje stejně rozsáhlé příležitosti jako nejlepší zadní vrátka a přístup k e-mailovým a Skype účtům vám umožní sledovat konverzace a korespondenci i v případech, kdy člověk používá ke komunikaci jiné počítače, na kterých neexistují žádné záložkové programy. Krádež hesel je obzvláště zajímavá, když potřebujete přístup do celé interní sítě, kde běží počítač se záložkou.

- Neoprávněné změny dat a zničení počítačových systémů. Největší hrozbu takové programy představují v systémech APCS, zejména v kritických zařízeních, ovládání vojenské techniky nebo zařízení dvojího užití. Instalované karty softwaru umožňovaly v případě potřeby deaktivovat infrastrukturu a vojenská zařízení potenciálního nepřítele

Předměty implementace softwarových implantátů:

- Počítače a servery. Přístup k obsahu pevné disky a paměť s náhodným přístupem- věčný sen všech hackerů a pracovníků tajných služeb. Záložkové programy mohou buď přímo kopírovat a odesílat informace, nebo otevřít přístup k jinému spywaru.

- Telekomunikační zařízení. Jednání podezřelých osob nejsou o nic menší a někdy dokonce cennější než obsah jejich pevných disků, protože umožňují identifikovat a potlačit skutečné zločinecké plány a díky přítomnosti GPS mohou speciální služby také sledovat všechny pohyby objektu bez jakékoli externí sledování. Záložky v síťovém vybavení vám umožní řídit provoz z velkých skupin populace.

- Palubní a průmyslové počítače. Nyní je téměř každá seriózní technologie vybavena, ne-li plnohodnotným počítačem, pak alespoň mikroprocesorem. Díky zavedení programů pro vytváření záložek do něj budou speciální služby schopny přijímat informace o dobách a režimech provozu zařízení a v případě potřeby je snadno deaktivovat.

Zdroje ohrožení

Teoreticky lze záložku vložit do jakéhokoli programového kódu. V některých kategoriích je však pravděpodobnost objevení nehlášených příležitostí a souvisejících rizik výrazně vyšší.

Programy vyvinuté přímo v odděleních vládních agentur nebo na jejich objednávku. Po obdržení objednávky od svých nadřízených do nich vývojáři zahrnou jakoukoli, včetně nezdokumentovanou, funkci.

Programy podléhající státní certifikaci. Především to zahrnují produkty pro zabezpečení informací. S příslušným přístupem mohou na základě objednávky speciálních služeb upravit kód a zavést další moduly.

Messenger programy, zejména průměrné popularity. Odposlech konverzací jiných lidí je jedním z nejdůležitějších zájmů speciálních služeb a přítomnost záložek v programech, které slouží ke komunikaci, je nejsnadnější.

Software pro vojenské vybavení a zařízení dvojího užití. Vzhledem k jejich důležitosti jsou obzvláště zajímavé a jsou nejpravděpodobnějším předmětem záložek. Navíc téměř všichni výrobci zbraní, pokud nejsou přímo ve vlastnictví státu, se přinejmenším zaměřují především na příkazy ministerstva národní obrany, a proto jsou velmi citliví na tlak vládních agentur.

Analýza rizik

Nebezpečí získání záložky závisí na spolehlivosti a slušnosti vývojářů programu, zájmu zpravodajských služeb a opatření k analýze zdrojového kódu a hledání nedeklarovaných funkcí.

Rozsáhlé programy používané miliony jsou také velkým zájmem speciálních služeb. Při vývoji softwaru programátoři zpravidla používají knihovny jiných lidí a software s otevřeným zdrojovým kódem, který může obsahovat otevřené zranitelnosti používané ke shromažďování informací, například „NSA používala ke shromažďování informací zranitelnost v OpenSSL“.

Pokud jde o nepopulární programy, vzhledem k malému počtu uživatelů nemají velký zájem ani o speciální služby. Pokud v takových programech existují záložky, pak je autor nepředstavil kvůli státním zájmům, ale z vlastní nedbalosti.

Mezi občany a organizacemi největší zájem o speciální služby přitahují představitelé extrémních politických a náboženských hnutí, osoby provádějící různé druhy nezákonných činností nebo s nimi spojené. Pro takové lidi jsou nainstalovány různé druhy sledování, odposlechy, skryté nahrávání videa a do počítačů jsou instalovány záložky a další spyware.

Státní podniky, výrobci vojenského vybavení a také podniky strategicky důležitých průmyslových odvětví se mohou stát předmětem zájmu zahraničních speciálních služeb.

Chránit se před záložkovými programy je obtížnější než před jiným škodlivým softwarem, antivirus je vidí a v provozu nemusí být žádné anomálie. Záložky lze současně detekovat pomocí specializovaných analyzátorů zdrojového kódu. K dispozici jsou zejména vládním agenturám a soukromým společnostem, které provádějí certifikaci softwaru, takže v případě zvýšeného rizika přítomnosti záložek jiných osob je kontrola cizího kódu a nezdokumentovaných funkcí povinná.

Které nebyly poskytnuty výrobcem nebo byly záměrně skryty (například někteří výrobci proprietárních OS to dělají za účelem nekalé soutěže). Později je mohli objevit uživatelé nebo specialisté třetích stran.

V podobném smyslu můžeme mluvit o nedoložené funkce.

V případech, kdy je výrobce odpovědný za výkon výrobku nebo se zavazuje jej implementovat technická podpora, odpovídající povinnosti se obvykle vztahují pouze na ty, které jsou popsány v průvodní dokumentaci. S tím může souviset i další motiv, některé z nich v dokumentaci neuvádět. užitečné funkce... Zejména vám to umožňuje zbavit se jich následující verze produkt bez varování uživatelů o tom. To s sebou nese určitá rizika pro uživatele spoléhající se na nezdokumentované schopnosti.

Zvláště zajímavé, zejména v případě softwaru, jsou nedokumentované schopnosti, které mohou ohrozit správnou funkci, integritu, důvěrnost - jinými slovy zabezpečení - softwaru nebo informačního systému. V této souvislosti se tento termín běžně používá zranitelnost(Anglický překlad. zranitelnost) (také v odborném počítačovém žargonu Chyba, « otvor"), A v některých oficiálních dokumentech pojmy" "a" nehlášené příležitosti“(Viz část„ “).

Takové příležitosti lze využít například při práci v následujících oblastech:

- výpočetní a další hardware: počítače, počítačové komponenty, periferie a příslušenství a také různá elektronika (alarmy, mp3 přehrávače) atd .;

- komunikační zařízení: mobilní telefony, navigátory GPS, interkomy, komunikátory atd .;

- software: operační systémy, programovací jazyky, různý software, hry atd .;

Nedokumentované příležitosti v různých oblastech

V hardwaru

V softwaru

V počítačových a elektronických hrách

Nehlášené možnosti (zabezpečení informací)

V kontextu informační bezpečnosti je kladen důraz na funkčnost softwaru, jehož použití může narušit jeho správné fungování, jakož i integritu nebo důvěrnost informací. Domácí standardy zabezpečení informací pro takové nezdokumentované schopnosti zavádějí speciální koncept - nehlášené příležitosti používá se zejména k certifikaci softwaru.

Existuje například dokument s pokyny schválený předsedou Státní technické komise pod prezidentem, věnovaný zejména klasifikaci softwaru pro informační bezpečnost podle úrovně kontroly absence nedeklarovaných schopností, která je definuje jako následuje:

2.1. Příležitosti nehlášené- softwarové funkce, které nejsou popsány nebo neodpovídají funkcím popsaným v dokumentaci, jejichž použití může narušit důvěrnost, dostupnost nebo integritu zpracovávaných informací.

Funkční objekty záměrně zavedené do softwaru, které mají takové schopnosti, jsou pojmenovány softwarové záložky... Tyto termíny používá také GOST R 51275-2006. Zkratka „ NDV».

V literatuře existuje rozšířenější koncept, který je významově blízký, ale méně určitý. zranitelnost(Anglický překlad. zranitelnost).

Softwarové záložky je třeba odlišovat od nehlášených funkcí vyplývajících ze softwarových chyb (někdy označovaných jako chyby a „díry“).

Doktrína informační bezpečnosti Ruské federace mezi hrozbami pro „bezpečnost informačních a telekomunikačních zařízení a systémů“ také uvádí „zavedení komponent do hardwarových a softwarových produktů, které implementují funkce, které dokumentace těchto produktů nestanovuje“.

Příklady

Technická zařízení a software

Mezi příklady nezdokumentovaných funkcí a příkazů patří:

Masová kultura

- přechod z „matice“ do „reality“ ve filmu „Matice“ provedli hlavní hrdinové zadáním nezdokumentovaného kódu do stánku virtuálního telefonního automatu v „matici“.

- v epizodě 3.11 „Zadejte 77“ série „Ztraceno“ byl přechod do režimu základních funkcí, který hrdinové série neznali, náhodou realizován jednou z postav vítězstvím v počítačových šachách.

viz také

Poznámky

Literatura

V angličtině

- Gupta G.... Počítače ve strojírenství. American Society of Mechanical Engineers, 1991. ISBN 0791806227, ISBN 9780791806227, ISBN 0-7918-0622-7 (zejména část „Zdokumentované a nezdokumentované funkce“, s.78)

- Szyperski C., Gruntz D., Murer S... Softwarový komponent: mimo objektově orientované programování. Pearson Education Publishers, 2003. ISBN 9780201178883 (zejména část 5.1.5. Nedokumentované „funkce“, s. 54)

- Smith sean w... Důvěryhodné výpočetní platformy: design a aplikace. 2005, XX, 244 s. 28 illus., Vázaná kniha. ISBN 978-0-387-23916-3 (zejména část 3.4 Nedokumentovaná funkčnost, str.35)

V Rusku

- Adamenko M.V... Tajemství mobily: servisní kódy mobilní telefony; nedoložené funkce; změna vyzváněcího tónu; odblokování telefonů. Ed. 2. M.: "DMK Press," SOLON-Press ", 2002, 240 stran-ISBN 5-98003-026-3, ISBN 5-94074-191-6

- Bukin M.S... Tajemství mobilních telefonů. SPb.: "Peter", 2005, 208 stran-ISBN 5-469-00638-7

- Zykov N.K. Nedokumentované funkce Windows: Reference pro programátora z praxe. M.: „Rádio a komunikace“, 1994, 176 stran-ISBN 5-256-01212-6, ISBN 5-256-01212-6

- Kingsley Hugis K... Nedokumentované možnosti GPS. SPb.: "Peter", 2007, 304 stran-ISBN 978-5-469-01410-2

- Kobernichenko A.V... Nedokumentované funkce systému Windows NT. M.: „Znalosti“, 287 s.-ISBN 5-89251-048-4

- Sven Schreiber... Nedokumentované funkce systému Windows 2000. SPb., 2002, 544 stran-ISBN 5-318-00487-3

- M.... Programování v Delphi očima hackera. Vydavatel: „BHV-Petersburg“, 2007 ISBN 978-5-9775-0081-4

Odkazy

Nadace Wikimedia. 2010.

Podívejte se, co je „Nedokumentované funkce“ v jiných slovnících:

Elektronika MK 52 se zprávou „ERROR“ (kvůli specifickému zobrazení písmene r byla často čtena jako „YGGOG“) Eggogology & ... Wikipedia

Elektronika MK 52 se zprávou ERROR skryté příležitosti mikrokalkulátory. Obsah 1 Původ ... Wikipedie

- (Windows) ... Wikipedie

Microsoft Word(Windows) Snímek obrazovky aplikace Microsoft Word 2007 Typ Textový procesor Vývojář Microsoft ... Wikipedie

Microsoft Word (Windows) Screenshot Microsoft Word 2007 Typ Textový procesor Vývojář Microsoft ... Wikipedie

Microsoft Word (Windows) Screenshot Microsoft Word 2007 Typ Textový procesor Vývojář Microsoft ... Wikipedie

Microsoft Word (Windows) Screenshot Microsoft Word 2007 Typ Textový procesor Vývojář Microsoft ... Wikipedie

V souladu s PP 1119 ze dne 1. listopadu 2012. Jsou představeny hrozby 3 typů, tak či onak související s přítomností nezdokumentovaných (nehlášených) schopností v softwaru.

Zvažte opatření zaměřená na neutralizaci těchto hrozeb pro operátory PD, kteří nezpracovávají informace klasifikované jako státní tajemství.

Máme tedy dvě úrovně hrozeb:

1. Hrozby spojené s přítomností nezdokumentovaných (nehlášených) schopností v systémovém softwaru.

2. Hrozby spojené s přítomností nezdokumentovaných (nehlášených) schopností v aplikačním softwaru.

Opatření zaměřená na neutralizaci hrozeb jsou rozdělena do čtyř hlavních složek:

1. Opatření k zabránění vzniku hrozby.

2. Opatření k identifikaci hrozby.

3. Opatření zaměřená na neutralizaci identifikovaných hrozeb.

4. Opatření zaměřená na minimalizaci škod nebo účinnost provádění hrozby.

Nyní vyhodnotíme implementaci opatření, ale před tím vezmeme v úvahu několik důležitých podmínek:

1. Uvažujeme o informačních systémech (IS), které jsou postaveny operátory PD. Mělo by být zřejmé, že drtivý počet operátorů řeší problémy s vytvářením IS pouze pomocí standardních produktů, a to jak na úrovni systému, tak na úrovni aplikace ( operační systémy, kancelářské systémy pro zpracování dat, DBMS a software). Vývoj speciálních informační systémy a technologie jsou vzácné. Je to drahé a většinou operátoři nemají takový úkol a nelze je vyřešit dostupnými zdroji.

2. Provozovatel obdrží softwarové komponenty IS hotové - bez projektové dokumentace, bez zdrojových kódů atd. Pouze distribuční sada a provozní dokumentace. Současně je důležité pochopit, že významná část operátorů IS nestaví, ale pouze provozuje.

3. Mezi hlavní metody zajištění bezpečného používání softwaru patří:

- tvorba a kontrola dodržování požadavků na bezpečný návrh, implementaci a používání softwaru ve všech fázích životní cyklus NA;

- analýza operačního prostředí softwaru zaměřená na identifikaci charakteristik, které jsou považovány za nebezpečné nebo potenciálně nebezpečné;

- softwarová analýza zaměřená na identifikaci funkčnost a charakteristiky, které jsou považovány za nebezpečné nebo potenciálně nebezpečné;

- používání metod a nástrojů zaměřených na zajištění stability operačního prostředí před negativním dopadem softwaru;

- řízení operačního prostředí softwaru (dynamická kontrola chování, změny charakteristik atd.) v procesu fungování IS;

- ovládání softwaru v průběhu jeho fungování.

Tyto metody jsou ale pro operátora stěží dostupné.

Nyní se pokusme vytvořit skutečná opatření, která může operátor použít k neutralizaci hrozeb.

(Hrozba 1, opatření 1) Prevence vzniku hrozeb je spojena s kontrolou technologií pro bezpečný vývoj systémového softwaru. Pokud vezmeme v úvahu hrozby na této úrovni, pak v obecném případě dostaneme následující:

Zdroje hrozeb ve fázi formulování požadavků na systémový software

- tvorba požadavků zaměřených na vytváření podmínek pro následné nebezpečné používání softwaru;

- chybné výpočty při tvorbě požadavků na software.

Zdroje hrozeb ve fázi návrhu systémového softwaru

- účelné zavedení zranitelností nebo záložek na úrovni algoritmu fungování architektury a / nebo softwaru;

- účelný návrh takových testovacích metod, které jsou zaměřeny na skrytí zranitelností / chyb;

- zavedení zranitelností / záložek pomocí použitých nástrojů počítačem podporovaný design NA;

- aplikace architektonických řešení, která vedou k potřebě používat metody testování a ladění softwaru náročné na zdroje.

Zdroje hrozeb ve fázi implementace (kódování / kompilace / sestavení) systémového softwaru

- účelové zavedení záložky;

- cílené zavádění zranitelností;

- používání nedůvěryhodných komponent třetích stran;

- skrytá implementace speciální nastavení umožnění povolení / spuštění záložek nebo zranitelností softwaru;

- nadměrná kompilace a sestavování softwaru ze „špinavých“ zdrojových kódů obsahujících různé „programové odpadky“;

- zavedení zranitelností pomocí kompilace a montáže softwaru;

- implementace testů, které skrývají zranitelnosti a nedostatky v softwaru.

Zdroje hrozeb ve fázi testování systémového softwaru vývojářem

- Testování vývojáře nebo zákazníka systémového softwaru

Testování systémového softwaru nezávislou laboratoří v průběhu certifikace nebo jiných testů

- účelné používání testovacích metod, které jsou zaměřeny na skrytí zranitelností;

- testování se neprovádí nebo se neprovádí v plném rozsahu;

- účelové zatajování výsledků testů.

Zdroje hrozeb ve fázi implementace systémového softwaru

- nahrazení systémových softwarových komponent;

- implementace systémového softwaru bez zohlednění omezení a provozních podmínek jak samotného softwaru, tak prostředí jeho provozu;

- pomocí skrytého nastavení systémového softwaru k povolení / spuštění záložek nebo chyb zabezpečení.

S přihlédnutím k výše uvedeným podmínkám je zřejmé, že operátor nemá schopnost vykonávat kontrolu a zajistit absenci nedoložených (nedeklarovaných) schopností v systémovém softwaru.

Závěr: Opatření 1.1. - nedostupné pro provozovatele.

(Hrozba 1, opatření 2) K dispozici jsou opatření zaměřená na identifikaci ohrožení operátora. K tomu může operátor nezávisle nebo s pomocí specialistů:

- sledovat různé zdroje informací o identifikovaných zranitelnostech v použitém systémovém softwaru;

- používat nástroje pro vlastní monitorování zabudované do systémového softwaru;

- použít různé nástroje bezpečnostní kontrola, včetně našeho vlastního návrhu.

(Hrozba 1, opatření 3) S přihlédnutím k opatřením (Hrozba 1, Opatření 2) může provozovatel samostatně nebo s pomocí specialistů:

- nainstalujte aktualizace Service Pack, opravy k neutralizaci identifikovaných zranitelností;

- použít další SRM k neutralizaci identifikovaných zranitelností systémového softwaru;

(Hrozba 1, opatření 4) může provozovatel samostatně nebo se zapojením odborníků aplikovat opatření zaměřená na minimalizaci poškození nebo účinnosti implementace zranitelností (identifikovaných i dosud nezjištěných) systémového softwaru:

- při budování IS předvídat možnou přítomnost hrozeb a tvarovat architekturu IS takovým způsobem, aby případná implementace zranitelností způsobila minimální poškození cílů a úkolů přiřazených IS. Mezi architektonická řešení patří: lokalizace a segmentace PD zpracovávající IS, dostupnost nástrojů pro pravidelnou archivaci, omezení přístupu uživatelů, kontrola informačních toků, ovládání externích datových nosičů, depersonalizace, minimalizace technických prostředků zapojených do zpracování dat, použití kontroly integrity systémového softwaru nástroje a SRZI, používání antivirových nástrojů atd ... nemůžete vypsat vše ...

- použít další SRM k neutralizaci možných zranitelností v systémovém softwaru;

- aplikovat další organizační a technická opatření spojená se změnou architektury IS, nastavení systémového softwaru atd.

Je nutné vycházet z faktu, že maximálními hrozbami jsou: - úniky dat, ničení datových a informačních zdrojů IS, ztráta kontroly nad prostředky IS.

Je nutné zajistit, aby zůstalo maximální ohrožení IP: zničení dat a softwaru, které je kompenzováno kontrolou integrity a systémem rychlé obnovení provozuschopnost IS.

Při pohledu na první typ hrozeb vidíme, že to samé platí pro aplikační software.

Obecné závěry:

- operátoři nejsou schopni přijmout opatření zaměřená na prevenci vzniku hrozeb spojených s přítomností nezdokumentovaných (nehlášených) schopností v softwaru.

- Operátoři z větší části nemají schopnost nezávisle identifikovat hrozby spojené s přítomností nezdokumentovaných (nehlášených) schopností v softwaru.

- Operátoři mají schopnost, nezávisle nebo za účasti odborníků třetích stran, monitorovat identifikované zranitelnosti systémového a aplikačního softwaru a přijímat opatření zaměřená na jejich neutralizaci, minimalizaci možného poškození a / nebo účinnosti implementace zranitelnosti.

- operátoři mají možnost při stavbě a provozu subsystémů IS a informační bezpečnosti přijímat architektonická rozhodnutí zaměřená na minimalizaci možné poškození a / nebo účinnost provádění hrozeb.

- operátoři mají schopnost nezávisle nebo se zapojením specialistů třetích stran k zajištění nepřetržitého PROCESU zaměřeného na ...

Zde jsem se pokusil sestavit seznam různých další příležitosti pro předplatitele mobilní komunikace společnost MTS - ať už funkčně, nebo z hlediska úspory nákladů. Všechny informace jsou sbírány z internetu; Služba MTS je buď odepřena, nebo ignorována. Z tohoto důvodu a také proto, že všechny tyto služby jsou poskytovány bezplatně třetími stranami, jsem je spojil pod nadpisem „nedokumentováno“. To znamená, že tyto funkce můžete používat, ale nikdo vám nezaručuje, že některá z uvedených služeb bude pokračovat v práci, nebo že zůstanou zdarma a nebudou za ně účtovány poplatky. Nesete veškeré riziko používání nezdokumentovaných funkcí a možných „zásahů peněz“.

Část 1. Mobilní telefon a internet

Majitelé mobilních telefonů GSM mají možnost si navzájem posílat a přijímat krátké textové zprávy (SMS). Ale v MTS, stejně jako v Beeline, to lze oficiálně provést pouze v rámci jeho předplatitelské sítě, to znamená, že předplatitel MTS nemůže odeslat zprávu předplatiteli Beeline a naopak. Oficiálně - ne, ale neoficiálně - dost možná. Kromě toho může přijímat a odesílat zprávy prostřednictvím e-mailem(e-mail) a ICQ pomocí vašeho telefonu.

Mezinárodní centra služeb SMS

Obrovské množství GSM operátoři na světě umožňují odesílání SMS ze svého servisního centra nejen svým předplatitelům, ale také všem, včetně předplatitelů MTS. Po zaregistrování čísla takového střediska služeb ve vašem telefonu můžete odeslat SMS každému jinému uživateli telefonu GSM. Najednou bylo takové odesílání SMS zdarma. Nyní se platí obvyklou sazbou 0,12 USD (včetně DPH). Jediné omezení: musíte mít aktivovaný mezinárodní přístup, který je již povolen pro všechny tarify s předponou „Mezinárodní“ a lze jej snadno připojit k předplatitelům všech ostatních tarifů.

Proč jsou potřebná mezinárodní servisní střediska? Za prvé, podle reakcí z „ horká linka„Západní SMSC jsou v průměru stabilnější, tzn. procento doručení (nikoli „ukládání do vyrovnávací paměti“) zprávy je vyšší. Za druhé, některým vadí oznámení o neodpojitelném doručení. A za třetí, pokud má operátor smlouvu o roamingu s MTS a Beeline, můžete posílat SMS na telefon Beeline GSM.

Ne všechna západní servisní střediska spolupracují s Ruskem, ale většinu z nich nezajímá, odkud zpráva pochází a kam je třeba ji odeslat. Níže je uveden seznam center, která pracují s SMS po celém světě.

Turkcell Turecko + 90-5329010000

NetCom Norsko + 47-92001000

Sonera Finsko + 358-405202000

Mobilix Dánsko + 45-26265151

One2One UK + 44-7958879879

Esat Irsko + 353-868002000

E-Plus Německo + 49-1770620000

Telfort Nizozemsko + 31-626000230

Proximus Belgium + 32-75161612

PTT Lucembursko + 352-021100003

Severozápadní Rusko + 7-8129600096

IDEA Centertel Polsko + 48-501200777

Radiomobil Czech rep + 420-603051

Globtel Slovensko + 421-905303303

Westel900 Maďarsko + 36-309303100

TIM Itálie + 39-338980000

Swisscom Švýcarsko + 41-89191

Itineris Francie + 33-689004581

Sprint USA + 1-7044100000

Jak mohu poslat e-mail z telefonu?

Vlastně Standard GSM podporuje odesílání e-mailů z telefonu. Tato funkce však v MTS nefunguje - buď neexistuje odpovídající zařízení, nebo nemohou provést příslušná nastavení. Naštěstí na internetu existují nezávislé zdroje s docela dobrou nabídkou služeb, které vám umožňují odesílat e-maily přímo z telefonu.

eXcell (Itálie) - odešlete SMS na telefon +393388641732 s textem jako: EMAIL [chráněno emailem] tělo

Mezi tečkami je Subject, který nemůžete vůbec psát, pokud jste líní - v tomto případě se obejdete bez teček. Pak budou zprávy vypadat nějak takto:

E-MAILEM [chráněno emailem] Ahoj Honzo!

Slovo EMAIL na začátku zprávy lze zkrátit na EMA, místo @ můžete napsat! nebo *a místo _ můžete zadat: (dvojtečka). Místo konce řádku můžete zadat = nebo &.

Příklad:

EMA banzai * mail.ru. Upozornění od poskytovatele. Vykhodi iz Ineta, zaraza! = Ne mogu do tebja dozvonitsja !!!

Vaše telefonní číslo se zobrazí jako podpis. Můžete upravit jakýkoli jiný podpis ( podrobné pokyny- na webových stránkách eXcell. Pamatujte, že každý takto odeslaný e -mail vás bude stát 12 centů.

SgiC (Finové) - další SMS - e -mailová brána. Pro líné zkrátka: pošlete SMS na telefon +358 40 517 4761, první slovo je emailová adresa(# lze použít místo @). Poté napište skutečnou zprávu mezerou.

Příklady:

[chráněno emailem] Toto je test, hej! (Jsou to Finové, kteří jsou tak šťastní :)

vyvíjející se # oeoe.fi Toto je další test, hopla! *

Každý takto odeslaný dopis vás také bude stát 12 centů.

Chcete e -mail -> bránu SMS? Napište jim dopis. Nejlépe v angličtině a na adresu [chráněno emailem]... A na internetu je najdete zde, jen tam je vše ve finštině.

A dál. Pro spolehlivost je nejlepší opět použít západní SMS centra, například Turkcell. Doručují poštu téměř okamžitě.

Jak poslat zprávu z vašeho telefonu na ICQ?

Stejným způsobem jako e-mail, pouze s tím rozdílem, že adresa bude vypadat takto: [chráněno emailem], kde ICQ_number je identifikace Číslo ICQ váš předplatitel.

Příklad:

E-MAILEM [chráněno emailem] pager.icq.com.email expresní zpráva. Jste stále naživu?

Osvědčená metoda: zprávy přes Turkcell se nejrychleji dostanou k finské e-mailové bráně.

Jak dostanu e-mail na svůj mobilní telefon?

Doručování SMS e -mailem je v testovacím režimu. Pošlete e-mail na adresu [chráněno emailem] pro přímé číslo, [chráněno emailem] pro „křivku“. Je třeba mít na paměti, že ruská písmena jsou správně přepsána, pokud je dopis odeslán v kódování WIN, a proto je pro jistotu lepší psát okamžitě latinsky. „Testování“ znamená, že vám MTS nezaručuje nepřetržitý a bezproblémový provoz této služby. Za každý takto odeslaný e-mail obdržíte potvrzení o doručení nebo uložení vaší SMS do vyrovnávací paměti.

Máme také jednu společnost, která vám to prozatím umožňuje zdarma. Můžete se zaregistrovat na tomto webu a vytvořit si vlastní schránka druh [chráněno emailem], a v nastavení na webu zaregistrujte číslo svého mobilní telefon... Od této chvíle veškerá pošta dorazí na vaši adresu [chráněno emailem] budou odeslány jako SMS na váš telefon. Limit je 160 znaků, jako v každé SMS zprávě. Přílohy se samozřejmě nezobrazují.

Abyste tuto příležitost využili v praxi, musíte si vytvořit poštovní schránku, která vám umožní současně zanechat zprávu a přeposlat ji na vaši adresu na over.ru, a poté vám na telefon přijde oznámení, jakmile pošta přijde . Pokud vám přijde zpráva důležitá, ale nemůžete ji přečíst (řekněme, bude delší než 160 znaků nebo tam bude připojen soubor), okamžitě přejděte co nejdříve na internet a přečtěte si zprávu běžným lidským způsobem.

Jak posílat SMS z internetu?

Lze odeslat ze serveru MTS. Pouze vám nikdo nic nezaručuje (včetně peněz): „testovací režim“. Číslo musí být napsáno v mezinárodním formátu, ale bez „+“, například 70957601234, 79026801234

Rozdíl odesílání SMS ze serveru MTS od ostatních v tom, že přepisuje ruská písmena do latiny a také ucpává obscénní slova podle jeho názoru hvězdičkami. Ptáte se, jaká jsou ta slova? Mám je 🙂 Slovník obscénních slov našel 2pac na mobile-telecom, a s největší pravděpodobností je stejný filtr na MTS, tk. toto je také dílo pana Lebeděva (který navrhl server MTS). Tady to je

Server MTS má rovněž nezdokumentovanou schopnost odesílat SMS v ruštině do zařízení, která podporují azbuku. Algoritmus je následující: prostřednictvím servisního střediska +70957699800 odešlete zprávu na číslo 0 (nula) s textem „UCS2“ (samozřejmě bez uvozovek). Poté lze zprávy z webu MTS odesílat přímo v ruštině. To vše lze zrušit odesláním zprávy s textem „VÝCHOZÍ“.

Na internetu je také mnoho míst, odkud můžete zdarma posílat SMS na svůj telefon MTS. Bohužel mnoho známých bezplatných odesílatelů SMS pravidelně nefunguje (nebo nefunguje pro Moskvu).

Pagergate 2.0 (Rusko) - občas nefunguje.

sms.pagergate.ru - z nějakého důvodu funguje lépe, přestože PagerGate používá stejné vybavení.

Golden Telecom (Ukrajina) je vynikající služba, může posílat SMS v ruštině na zařízení podporující azbuku. MTS je dočasně, z nějakého důvodu není servisován.

Německý server - musíte se zaregistrovat, poté budete moci posílat SMS po celém světě v mezinárodním formátu.

Část 2. Volání zdarma

Je známo, že v MTS je prvních 20 sekund příchozích a prvních 5 sekund odchozích hovorů zdarma, ale toto je oficiální. A jak můžete na mobilním telefonu mluvit déle, aniž byste utráceli peníze navíc? A je to vůbec možné?

Jak uskutečnit bezplatný hovor na telefon MTS, a to i z města?

Ukázalo se, že je to možné. Musíte jen pečlivě, důkladně, do posledního písmene, prostudovat všechny pokyny, které jste obdrželi při nákupu telefonu (pamatujte si pokyny pro sovětské zboží, až po hřeben, období rozvinutého socialismu “odst. 1. Je přísně zakázáno používat výrobek, dokud si nepřečtete tento manuál a nebudete se jím striktně řídit? “) Je možné, že servisní oddělení také pečlivě nečte jeho pokyny 🙂

Ukazuje se to na křižovatce dvou služeb: GP (hlasová pošta) a SMS. Faktem je, že když vám zpráva přijde k praktickému lékaři, pošle vám SMS upozornění. Zprávu na GP však můžete zaznamenat nejen během přeposílání, ale také přímo prostřednictvím služby 7661 „poslech zpráv hlasové pošty“.

Takže malý workshop. Vytáčení 7661 je samozřejmě zdarma. Poslouchejme nápovědu 8 - opatrně, až do posledního zvuku. Jo, poslat zprávu napíšeme ** - toto je kombinace klíčů! Nyní je vše jednoduché: pro přímé číslo vytočíme 57601234, pro „křivé“ číslo 26801234 si poslechněte pozdrav, řekněte zprávu a stiskněte #. Druhý předplatitel obdrží SMS, vytočí číslo 7661 - opět zdarma, poslouchá zprávu.

Z města je to ještě jednodušší. Vytočíme číslo 7661111, přejdeme na tón, poté na přímý 57601234, na „křivý“ 26801234, posloucháme pozdrav, řekneme zprávu, zavěsíme. Další výhoda této metody: vytočení čísla „křivky“, aniž byste museli pohrávat s „osmičkou“.

Jak mluvit zdarma mezi dvěma telefony?

Pokud můžete volat z jednoho telefonu na druhý zdarma, co tedy zakazuje volat z druhého na první?

To znamená, že se ukazuje takový poloduplexní režim: řeknu vám zprávu, poslouchejte; pomlouváte, poslouchám, a není třeba přerušovat spojení s GP: konec zprávy #, návrat do hlavní nabídky *. Jediná nevýhoda: pozdrav musíte poslouchat pokaždé, ale něco musí být špatně 🙂 Navíc je stále zdarma a za tu námahu to stojí.

Je pravda, že to, co je popsáno výše, skutečně odpovídá popisu? Něco, čemu nemůžu uvěřit. A servisní oddělení mi odpovědělo jinak. Jak mohu být?

Za prvé: pokud máte pochybnosti, je lepší jej nepoužívat. Tyto funkce jsou pouze pro rozhodné a rizikové osoby.

Za druhé: pokud jde o službu a spolehlivost / nespolehlivost, placené / bezplatné - znovu si pečlivě přečtěte předmluvu k této sekci.

A konečně třetí. Jak být? Je to velmi jednoduché. Pokud nemáte měsíční, objednejte si výtisk hovorů den předem. Bude vás to stát 0,24 $, jinými slovy asi 7 rublů. „Zaplať a dobře se vyspi“ (c) sám víš čí 🙂

P.S. Zpráva služby MTS Service: GP není připojen k tento moment ani předplatitelům s federální čísla, ani předplatitelům s přímými moskevskými čísly. Služba bohužel nemá data o možnosti zahájení připojení této služby.

Článek využívá materiály ze stránek webu MTS