Mõiste "krüptograafia" pärineb vanakreeka sõnadest "varjatud" ja "kirjutamine". Fraas väljendab krüptograafia peamist eesmärki - see on edastatava teabe kaitse ja saladuse säilitamine. Teabekaitse võib toimuda mitmel viisil. Näiteks piirates füüsilist juurdepääsu andmetele, varjates edastuskanalit, tekitades füüsilisi raskusi sideliinidega ühenduse loomisel jne.

Krüptograafia eesmärk

Erinevalt traditsioonilistest krüptomeetoditest eeldab krüptograafia edastuskanali täielikku kättesaadavust sissetungijate jaoks ning tagab teabe konfidentsiaalsuse ja autentsuse krüpteerimisalgoritmide abil, mis muudavad teabe välisele lugemisele kättesaamatuks. Kaasaegne krüptograafiline teabekaitsesüsteem (CIPF) on tarkvara ja riistvaraline arvutikompleks, mis tagab teabe kaitse vastavalt järgmistele põhiparameetritele.

- Konfidentsiaalsus- teabe lugemise võimatus isikutel, kellel puuduvad vastavad juurdepääsuõigused. CIPF-i konfidentsiaalsuse tagamise põhikomponent on võti (võti), mis on ainulaadne tähtnumbriline kombinatsioon kasutaja juurdepääsuks konkreetsele CIPF-plokile.

- Terviklikkus- volitamata muudatuste, näiteks teabe muutmise ja kustutamise võimatus. Selleks lisatakse algsele infole redundantsus krüptoalgoritmiga arvutatud tšekikombinatsioonina ja olenevalt võtmest. Seega muutub võtit teadmata info lisamine või muutmine võimatuks.

- Autentimine- teabe ning seda saatvate ja vastuvõtvate osapoolte õigsuse kinnitamine. Sidekanalite kaudu edastatav teave peab olema sisu, loomise ja edastamise aja, allika ja vastuvõtja poolt üheselt autentitud. Tuleb meeles pidada, et ohtude allikaks võib olla mitte ainult ründaja, vaid ka ebapiisava vastastikuse usaldusega teabevahetusega seotud osapooled. Selliste olukordade vältimiseks kasutab CIPF ajatemplite süsteemi, et muuta võimatuks teabe uuesti saatmine või tagastamine ning järjekorra muutmine.

- Autorsus- teabe kasutaja tehtud toimingute kinnitamine ja keeldumise võimatus. Kõige tavalisem viis autentimiseks on EDS-süsteem, mis koosneb kahest algoritmist: allkirja loomiseks ja selle kontrollimiseks. Intensiivsel ECC-ga töötamisel on soovitatav kasutada allkirjade loomiseks ja haldamiseks tarkvara sertifitseerimisasutusi. Selliseid keskusi saab rakendada krüptograafilise teabe kaitse vahendina, täiesti sõltumatult sisemisest struktuurist. Mida see organisatsiooni jaoks tähendab? See tähendab, et kõiki tehinguid ettevõttega töötlevad sõltumatud sertifitseeritud organisatsioonid ja autorsuse võltsimine on peaaegu võimatu.

Krüpteerimisalgoritmid

Praegu domineerivad CIPF-i hulgas avatud krüpteerimisalgoritmid, mis kasutavad sümmeetrilisi ja asümmeetrilisi võtmeid, mille pikkus on piisav soovitud krüptograafilise keerukuse tagamiseks. Kõige tavalisemad algoritmid:

- sümmeetrilised võtmed - vene Р-28147.89, AES, DES, RC4;

- asümmeetrilised võtmed - RSA;

- räsifunktsioonide kasutamine - Р-34.11.94, MD4/5/6, SHA-1/2.

Paljudes riikides kehtivad oma riiklikud standardid.USA-s kasutatakse modifitseeritud AES-algoritmi võtmega 128-256 bitti ning Vene Föderatsioonis elektroonilise allkirja algoritmi R-34.10.2001 ja plokkrüptograafilist algoritmi R-28147.89. 256-bitise võtmega. Riiklike krüptosüsteemide mõningaid elemente on keelatud eksportida väljapoole riiki, CIPF-i arendamiseks on vaja litsentsi.

Riistvara krüptokaitsesüsteemid

Riistvaralised CIPF-id on füüsilised seadmed, mis sisaldavad teabe krüpteerimiseks, salvestamiseks ja edastamiseks mõeldud tarkvara. Krüpteerimisseadmeid saab valmistada personaalsete seadmete kujul, nagu ruToken USB kodeerijad ja IronKey mälupulgad, personaalarvutite laienduskaardid, spetsiaalsed võrgulülitid ja ruuterid, mille baasil on võimalik ehitada täiesti turvalisi arvutivõrke.

Riistvaralised CIPF-id installitakse kiiresti ja töötavad suurel kiirusel. Puudused - kõrge, võrreldes tarkvara ja riistvara-tarkvara CIPF-iga, hind ja piiratud versiooniuuendusvõimalused.

Samuti on võimalik viidata erinevatesse andmete salvestamise ja edastamise seadmetesse sisseehitatud CIPF-i riistvaraplokkidele, kus on vajalik krüpteerimine ja teabele juurdepääsu piiramine. Selliste seadmete hulka kuuluvad auto tahhomeetrid, mis salvestavad sõidukite parameetreid, teatud tüüpi meditsiiniseadmeid jne. Selliste süsteemide täieõiguslikuks tööks on vaja CIPF-mooduli eraldi aktiveerimist tarnija spetsialistide poolt.

Tarkvara krüptokaitse süsteemid

Tarkvara CIPF on spetsiaalne tarkvarapakett andmete krüptimiseks andmekandjatel (kõva- ja välkmälukettad, mälukaardid, CD / DVD) ja Interneti kaudu edastamisel (e-kirjad, failid manustes, turvalised vestlused jne). Programme on üsna palju, sealhulgas tasuta, näiteks DiskCryptor. Tarkvara CIPF sisaldab ka turvalisi virtuaalseid teabevahetusvõrke, mis töötavad "üle Interneti" (VPN), HTTP Interneti-protokolli laiendus, mis toetab HTTPS-krüptimist ja SSL-i – krüptograafilist teabeedastusprotokolli, mida kasutatakse laialdaselt IP-telefonisüsteemides ja Interneti-rakendustes.

Tarkvaralisi krüptograafilisi infokaitsevahendeid kasutatakse peamiselt Internetis, koduarvutites ja muudes valdkondades, kus nõuded süsteemi funktsionaalsusele ja stabiilsusele ei ole väga kõrged. Või nagu interneti puhul, kui tuleb korraga luua palju erinevaid turvalisi ühendusi.

Tarkvara ja riistvara krüptokaitse

Ühendab CIPF-süsteemide riist- ja tarkvara parimad omadused. See on kõige usaldusväärsem ja funktsionaalsem viis turvaliste süsteemide ja andmeedastusvõrkude loomiseks. Toetatud on kõik kasutaja tuvastamise võimalused, nii riistvaralised (USB-draiv või kiipkaart) kui ka "traditsioonilised" – sisselogimine ja parool. Tark- ja riistvaralised krüptograafilise teabe kaitse tööriistad toetavad kõiki kaasaegseid krüpteerimisalgoritme, omavad suurt funktsioonide komplekti digitaalallkirjal põhineva turvalise töövoo loomiseks, kõik vajalikud olekusertifikaadid. CIPF-i paigaldamise teostavad arendaja kvalifitseeritud töötajad.

Ettevõte "CRYPTO-PRO"

Üks Venemaa krüptograafiaturu liidreid. Ettevõte arendab rahvusvahelistel ja Venemaa krüptoalgoritmidel põhinevaid digitaalallkirju kasutades täielikku valikut teabekaitseprogramme.

Ettevõtte programme kasutatakse äri- ja valitsusasutuste elektroonilises dokumendihalduses, raamatupidamise ja maksuaruandluse esitamisel, erinevates linna- ja eelarveprogrammides jne. Ettevõte on CryptoPRO CSP programmi jaoks väljastanud üle 3 miljoni litsentsi ja 700 sertifitseerimiskeskuste litsentsid. "Crypto-PRO" pakub arendajatele liideseid krüptograafiliste kaitseelementide manustamiseks ja pakub täielikku valikut nõustamisteenuseid CIPF-i loomiseks.

Krüptopakkuja CryptoPro

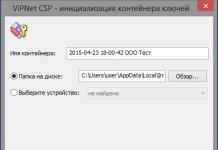

Krüptoinformatsiooni kaitsesüsteemi CryptoPro CSP väljatöötamisel kasutati Windowsi operatsioonisüsteemi sisseehitatud Cryptographic Service Providers krüptograafilist arhitektuuri. Arhitektuur võimaldab ühendada täiendavaid sõltumatuid mooduleid, mis rakendavad vajalikke krüpteerimisalgoritme. CryptoAPI funktsioonide kaudu töötavate moodulite abil saab krüptokaitset teostada nii tarkvara kui ka riistvara CIPF poolt.

Võtmekandjad

Kasutada saab erinevaid privaatvõtmeid, näiteks:

- kiipkaardid ja lugejad;

- Puutemäluseadmetega töötavad elektroonilised lukud ja lugejad;

- mitmesugused USB-võtmed ja eemaldatavad USB-draivid;

- Windowsi, Solarise, Linuxi süsteemiregistrifailid.

Krüptoteenuse pakkuja funktsioonid

CIPF CryptoPro CSP on täielikult sertifitseeritud FAPSI poolt ja seda saab kasutada:

2. Andmete täielik konfidentsiaalsus, autentsus ja terviklikkus, kasutades krüptimist ja imitatsioonikaitset vastavalt Venemaa krüpteerimisstandarditele ja TLS-protokollile.

3. Programmikoodi terviklikkuse kontrollimine ja jälgimine, et vältida volitamata muudatusi ja juurdepääsu.

4. Süsteemikaitse määruse koostamine.

CIPF (means of cryptographic information protection) on programm või seade, mis krüpteerib dokumente ja genereerib elektroonilise allkirja (ES). Kõik toimingud tehakse elektroonilise allkirjavõtmega, mida ei saa käsitsi valida, kuna tegemist on keeruka märgikomplektiga. See tagab usaldusväärse teabekaitse.

Kuidas SKZI töötab

- Saatja koostab dokumendi

- ES lisab CIPF-i ja privaatvõtme abil allkirjafaili, krüpteerib dokumendi ja ühendab kõik failiks, mis saadetakse adressaadile

- Fail saadetakse adressaadile

- Saaja dekrüpteerib dokumendi CIPF-i ja oma elektroonilise allkirja privaatvõtme abil

- Saaja kontrollib ES-i terviklikkust, veendudes, et dokumendis pole muudatusi tehtud

Elektroonilise allkirja CIPF-i tüübid

Krüptograafilise teabe kaitse tööriistu on kahte tüüpi: eraldi installitavad ja meediumisse sisseehitatud.

CIPF paigaldatud eraldi on programm, mis installitakse mis tahes arvutiseadmesse. Selliseid CIPF-i kasutatakse kõikjal, kuid neil on üks puudus: jäik sidumine ühe töökohaga. Saate töötada mis tahes arvu elektrooniliste allkirjadega, kuid ainult arvutis või sülearvutis, kuhu CIPF on installitud. Erinevates arvutites töötamiseks peate ostma igale arvutile lisalitsentsi.

Elektrooniliste allkirjadega töötamisel kasutatakse installitud CIPF-ina kõige sagedamini krüptoteenuse pakkujat CryptoPro CSP. Programm töötab Windowsis, Unixis ja teistes operatsioonisüsteemides, toetab kodumaiseid turvastandardeid GOST R 34.11-2012 ja GOST R 34.10-2012.

Muid CIPF-e kasutatakse harvemini:

- Signal-COM CSP

- LISSI-CSP

- VipNeti CSP

Kõik loetletud krüptograafilise teabe kaitse tööriistad on FSB ja FSTEC poolt sertifitseeritud ning vastavad Venemaal vastuvõetud turvastandarditele. Täisväärtuslikuks tööks nõuavad nad ka litsentsi ostmist.

Kandurisse sisseehitatud CIPF, on seadmesse "manustatud" krüpteerimisvahendid, mis on programmeeritud iseseisvalt töötama. Nad tunnevad end mugavalt oma iseseisva toimetulekuga. Kõik, mida vajate lepingu või aruande allkirjastamiseks, on juba vedajal endal. Pole vaja litsentse osta ja täiendavat tarkvara installida. Kõik, mida vajate, on Interneti-ühendusega arvuti või sülearvuti. Andmete krüpteerimine ja dekrüpteerimine toimub meediumi sees. Sisseehitatud CIPF-iga kandjate hulka kuuluvad Rutoken EDS, Rutoken EDS 2.0 ja JaCarta SE.

Definitsioon 1

Krüptograafiline teabekaitse on kaitsemehhanism andmete krüpteerimise kaudu ühiskonna infoturbe tagamiseks.

Infokaitse krüptograafilisi meetodeid kasutatakse tänapäeva elus aktiivselt teabe salvestamiseks, töötlemiseks ja edastamiseks sidevõrkude ja erinevatel andmekandjatel.

Krüptoinformatsiooni kaitse olemus ja eesmärgid

Tänapäeval on teabe andmete pika vahemaa edastamisel kõige usaldusväärsem krüpteerimisviis just teabe krüptograafiline kaitse.

Krüptograafia on teadus, mis uurib ja kirjeldab andmete infoturbe mudeleid (edaspidi IS). See võimaldab teil lahendada paljusid probleeme, mis on omased võrgu infoturbele: konfidentsiaalsus, autentimine, suhtlevate osalejate kontroll ja terviklikkus.

2. definitsioon

Krüpteerimine on teabe andmete muutmine sellisele kujule, mida tarkvarasüsteemid ja krüpteerimis-dekrüpteerimisvõtmeta isik ei loe. Tänu infoturbe krüptograafilistele meetoditele pakutakse infoturbe tööriistu, mistõttu on need IS-i kontseptsiooni põhiosa.

Märkus 1

Teabe krüptograafilise kaitse põhieesmärk on tagada arvutivõrkude teabeandmete konfidentsiaalsus ja kaitse nende edastamisel võrgu kaudu süsteemi kasutajate vahel.

Konfidentsiaalse teabe kaitse, mis põhineb krüptokaitsel, krüpteerib teabe andmed pöörduvate teisenduste kaudu, millest igaüks on kirjeldatud võtme ja järjekorraga, mis määrab nende rakendamise järjekorra.

Teabe krüptograafilise kaitse oluline komponent on võti, mis vastutab teisenduse valiku ja selle rakendamise järjekorra eest.

3. definitsioon

Võti on teatud tähemärkide jada, mis seadistab teabe krüptograafilise kaitsesüsteemi krüpteerimis- ja dekrüpteerimisalgoritmi. Iga teisenduse määrab võti, mis määrab krüptoalgoritmi, mis tagab infosüsteemi ja info turvalisuse üldiselt.

Iga teabe krüptograafilise kaitse algoritm töötab erinevates režiimides, millel on nii mitmeid eeliseid kui ka mitmeid puudusi, mis mõjutavad riigi infoturbe usaldusväärsust ja infoturbe vahendeid.

Krüptograafilise teabe kaitse vahendid ja meetodid

Teabe krüptograafilise kaitse peamised vahendid hõlmavad tarkvara, riistvara ning tarkvara ja riistvara, mis rakendavad teabe krüptoalgoritme, et:

- teabeandmete kaitse nende töötlemise, kasutamise ja edastamise ajal;

- teabe edastamise terviklikkuse ja usaldusväärsuse tagamine selle säilitamisel, töötlemisel ja edastamisel (sh digitaalallkirja algoritmide kasutamisel);

- teabe genereerimine, mida kasutatakse subjektide, kasutajate ja seadmete autentimiseks ja tuvastamiseks;

- teabe genereerimine, mida kasutatakse autentimiselementide kaitsmiseks nende salvestamise, genereerimise, töötlemise ja edastamise ajal.

Praegu on teabe kaitse krüptograafilised meetodid teabevahetuse osapoolte usaldusväärse autentimise tagamiseks põhilised. Need pakuvad teabe krüptimist ja kodeerimist.

Krüptograafilise teabe kaitsmiseks on kaks peamist meetodit:

- sümmeetriline, milles nii andmete krüptimiseks kui ka dekrüpteerimiseks kasutatakse sama võtit, mida hoitakse salajas;

- asümmeetriline.

Lisaks on olemas väga tõhusad sümmeetrilise krüptimise meetodid – kiire ja töökindel. Selliste meetodite jaoks on Vene Föderatsioonis riiklik standard "Teabetöötlussüsteemid. Teabe krüptograafiline kaitse. Krüptograafiline teisendusalgoritm” - GOST 28147-89.

Krüptograafilise teabe kaitse asümmeetrilistes meetodites kasutatakse kahte võtit:

- Salastamata, mida saab avaldada koos muu avaliku teabega kasutaja kohta. Seda võtit kasutatakse krüptimiseks.

- Saladust, mis on teada ainult adressaadile, kasutatakse dekrüpteerimiseks.

Asümmeetrilistest on krüptoinformatsiooni kaitsmise meetoditest tuntuim RSA-meetod, mis põhineb suurte (100-kohaliste) algarvudega tehtetel, aga ka nende produktidel.

Tänu krüptograafiliste meetodite kasutamisele on võimalik usaldusväärselt kontrollida infoandmete üksikute osade ja nende kogumite terviklikkust, tagada tehtud toimingutest keeldumise võimatus ning määrata ka andmeallikate autentsus.

Krüptograafilise terviklikkuse kontrolli alus koosneb kahest kontseptsioonist:

- Elektrooniline allkiri.

- räsifunktsioon.

4. definitsioon

Räsifunktsioon on ühesuunaline funktsioon või raskesti tagasipööratav andmete teisendus, mida rakendatakse plokkide sidumise teel sümmeetrilise krüptimise abil. Viimase ploki krüpteerimistulemus, mis sõltub kõigist eelmistest ja toimib räsifunktsiooni tulemusena.

Äritegevuses muutub üha olulisemaks teabe krüptograafiline kaitse. Teabe teisendamiseks kasutatakse mitmesuguseid krüpteerimisvahendeid: dokumentatsiooni krüpteerimistööriistu (sh kaasaskantavad versioonid), telefoni- ja raadiovestluste krüpteerimisvahendeid, samuti andmeedastus- ja telegraafisõnumite krüpteerimisvahendeid.

Ärisaladuse kaitsmiseks sise- ja rahvusvahelistel turgudel kasutatakse professionaalsete krüpteerimisseadmete komplekte ning tehnilisi seadmeid telefoni- ja raadioside ning ärikirjavahetuse krüptograafiliseks kaitseks.

Lisaks on laialt levinud ka maskerid ja skramlerid, mis asendavad kõnesignaali digitaalse andmeedastusega. Toodetakse krüptograafilisi vahendeid fakside, teleksite ja teletüüpide kaitsmiseks. Samadel eesmärkidel kasutatakse ka kodeerijaid, mis on valmistatud seadmete manuste kujul, eraldi seadmete kujul, samuti seadmete kujul, mis on sisseehitatud faksimodemite, telefonide ja muu side konstruktsiooni. seadmeid. Edastatavate elektrooniliste sõnumite autentsuse tagamiseks kasutatakse laialdaselt elektroonilist digitaalallkirja.

Teabe krüptograafiline kaitse Vene Föderatsioonis lahendab terviklikkuse probleemi, lisades andmete terviklikkuse arvutamiseks teatud kontrollsumma või kontrollmustri. Infoturbe mudel on krüptograafiline, st see sõltub võtmest. Krüptograafial põhinevate infoturbe hinnangute kohaselt on andmete lugemise tõenäosuse sõltuvus salavõtmest kõige usaldusväärsem vahend ja seda kasutatakse isegi riigi infoturbesüsteemides.

Krüptograafilise teabe kaitse - teabe kaitsmine selle krüptograafilise teisenduse abil.

Krüptograafilised meetodid on praegu põhilised tagada teabevahetuse osapoolte usaldusväärne autentimine, kaitse.

To krüptograafilise teabe kaitse vahendid(CIPF) hõlmavad riistvara, püsivara ja tarkvara, mis rakendavad krüptoalgoritme teabe teisendamiseks, et:

Teabe kaitsmine selle töötlemise, säilitamise ja edastamise ajal;

Teabe usaldusväärsuse ja terviklikkuse tagamine (sh digitaalallkirja algoritmide kasutamine) selle töötlemisel, säilitamisel ja edastamisel;

Subjektide, kasutajate ja seadmete tuvastamiseks ja autentimiseks kasutatava teabe arendamine;

Turvalise AS-i autentimiselementide kaitsmiseks kasutatava teabe arendamine nende genereerimise, salvestamise, töötlemise ja edastamise ajal.

Krüptograafilised meetodid hõlmavad teabe krüpteerimine ja kodeerimine. On kaks peamist krüpteerimismeetodit: sümmeetriline ja asümmeetriline. Neist esimeses kasutatakse sama võtit (mida hoitakse salajas) nii andmete krüptimiseks kui ka dekrüpteerimiseks.

On välja töötatud väga tõhusad (kiired ja usaldusväärsed) sümmeetrilise krüptimise meetodid. Selliste meetodite jaoks on olemas ka riiklik standard - GOST 28147-89 “Teabetöötlussüsteemid. Krüptograafiline kaitse. Krüptograafiline teisendusalgoritm”.

Asümmeetrilised meetodid kasutavad kahte klahvi. Ühte neist, mittesalajast (seda saab avaldada koos muu kasutaja kohta käiva avaliku teabega), kasutatakse krüpteerimiseks, teist (salajast, ainult adressaadile teadaolevat) kasutatakse dekrüpteerimiseks. Asümmeetrilistest populaarseim on RSA meetod, mis põhineb tehtetel suurte (100-kohaliste) algarvudega ja nende korrutistega.

Krüptograafilised meetodid võimaldavad usaldusväärselt kontrollida nii üksikute andmeosade kui ka nende kogumite (nt sõnumivoo) terviklikkust; määrata andmeallika autentsus; tagama, et tehtud toimingutest keeldumine on võimatu ("mittetagamine").

Krüptograafiline terviklikkuse kontroll põhineb kahel kontseptsioonil:

Elektrooniline allkiri (ES).

Räsifunktsioon on raskesti pööratav andmete teisendus (ühesuunaline funktsioon), mida tavaliselt rakendatakse plokkide linkimisega sümmeetrilise krüptimise abil. Viimase ploki krüptimise tulemus (olenevalt kõigist eelmistest) on räsifunktsiooni tulemus.

Krüptograafia kui teabe kaitsmise (sulgemise) vahend muutub äritegevuses üha olulisemaks.

Teabe teisendamiseks kasutatakse erinevaid krüpteerimisvahendeid: dokumentide krüpteerimisvahendeid, sealhulgas kaasaskantavaid, kõne krüpteerimisvahendeid (telefoni- ja raadiovestlused), telegraafisõnumeid ja andmeedastuse krüpteerimisvahendeid.

Ärisaladuste kaitsmiseks rahvusvahelisel ja siseturul pakutakse erinevaid tehnilisi seadmeid ja professionaalsete seadmete komplekte telefoni- ja raadioside, ärikirjavahetuse jms krüpteerimiseks ja krüptokaitseks.

Laialdaselt kasutatakse skrambleerijaid ja maskereid, mis asendavad kõnesignaali digitaalse andmeedastusega. Toodetakse teletüüpide, teleksite ja fakside kaitsevahendeid. Nendel eesmärkidel kasutatakse kodeerijaid, mida teostatakse eraldi seadmete kujul, seadmete manuste kujul või telefonide, faksimodemite ja muude sideseadmete (raadiojaamade ja muude) konstruktsioonidesse sisseehitatud. Edastatavate elektrooniliste sõnumite usaldusväärsuse tagamiseks kasutatakse laialdaselt elektroonilist digitaalallkirja.

Info konfidentsiaalsust iseloomustavad sellised näiliselt vastandlikud näitajad nagu juurdepääsetavus ja salastatus. Kasutajatele teabe kättesaadavaks tegemise tehnikaid käsitletakse jaotises 9.4.1. Selles jaotises vaatleme võimalusi teabe saladuse tagamiseks. Seda teabe omadust iseloomustab teabe varjamise aste ja see peegeldab selle võimet seista vastu teabemassiivide tähenduse avalikustamisele, määrates kindlaks salvestatud teabemassiivi struktuuri või edastatava teabemassiivi kandja (kandesignaali) ja määrates kindlaks teabemassiivi edastamise fakt sidekanalite kaudu. Optimaalsuse kriteeriumid on sel juhul reeglina järgmised:

kaitsest ülesaamise ("häkkimise") tõenäosuse minimeerimine;

eeldatava ohutu aja maksimeerimine enne kaitse allsüsteemi "katkestumist";

kaitse "häkkimisest" tekkivate kogukadude minimeerimine ning teabe kontrolli ja kaitse allsüsteemi vastavate elementide arendamise ja töötamise kulud jne.

Üldjuhul saab tellijatevahelise teabe konfidentsiaalsust tagada kolmel viisil:

luua absoluutselt usaldusväärne sidekanal abonentide vahel, teistele kättesaamatu;

kasutada avalikku suhtluskanalit, kuid varjata teabe edastamise fakti;

kasutada avalikku suhtluskanalit, kuid edastada selle kaudu infot transformeeritud kujul ning see tuleb teisendada nii, et seda saaks taastada vaid adressaat.

Esimene võimalus on praktiliselt teostamatu sellise kanali loomise suurte materiaalsete kulude tõttu kaugtellijate vahel.

Üks teabe edastamise konfidentsiaalsuse tagamise viise on steganograafia. Praegu on see üks paljutõotavaid valdkondi arvutisüsteemides salvestatud või edastatava teabe konfidentsiaalsuse tagamiseks, varjates konfidentsiaalset teavet avatud failidesse, peamiselt multimeediumifailidesse.

Tegeletakse teabe konverteerimise (krüpteerimise) meetodite väljatöötamisega, et kaitsta seda ebaseaduslike kasutajate eest krüptograafia.

Krüptograafia (mõnikord kasutatakse terminit krüptoloogia) on teadmiste valdkond, mis uurib salakirjutamist (krüptograafiat) ja selle avalikustamise meetodeid (krüptoanalüüs). Krüptograafiat peetakse matemaatika haruks.

Kuni viimase ajani oli kogu selle valdkonna uurimistöö ainult suletud, kuid viimasel paaril aastal hakkas üha rohkem ilmuma publikatsioone avatud ajakirjanduses. Osa saladuse pehmenemisest tuleneb sellest, et kogunenud infohulka varjamine on muutunud võimatuks. Teisest küljest kasutatakse krüptograafiat üha enam tsiviiltööstuses, mis nõuab teabe avalikustamist.

9.6.1. Krüptograafia põhimõtted. Krüptosüsteemi eesmärk on krüpteerida tähendusrikas lihttekst (nimetatakse ka tavatekstiks), mille tulemuseks on täiesti mõttetu näiv šifritekst (šifrtekst, krüptogramm). Soovitatav adressaat peab suutma selle šifriteksti dekrüpteerida (nimetatakse ka "dekrüpteerimiseks"), taastades nii sellele vastava lihtteksti. Sel juhul ei tohi vastane (nimetatakse ka krüptoanalüütikuks) olema võimeline lähteteksti paljastama. Krüptteksti dekrüpteerimisel (dekrüpteerimisel) ja dekrüpteerimisel on oluline erinevus.

Krüptograafilisi meetodeid ja teabe teisendamise viise nimetatakse šifrid. Krüptosüsteemi (šifri) avalikustamine on krüptoanalüütiku töö tulemus, mis annab võimaluse selle krüptosüsteemiga krüpteeritud mis tahes lihtteksti tõhusaks avalikustamiseks. Krüptosüsteemi purunemisvõimetuse määra nimetatakse selle tugevuseks.

Infoturbesüsteemide töökindluse küsimus on väga keeruline. Fakt on see, et puuduvad usaldusväärsed testid, mis tagaksid teabe piisavalt usaldusväärse kaitse. Esiteks on krüptograafial see eripära, et sageli tuleb šifri “avamiseks” kulutada mitu suurusjärku rohkem raha kui selle loomiseks. Seetõttu ei ole krüptokaitsesüsteemi testtestimine alati võimalik. Teiseks, korduvad ebaõnnestunud katsed kaitsest üle saada ei tähenda sugugi seda, et järgmine katse ei õnnestu. Pole välistatud juhtum, kui professionaalid nägid pikka aega, kuid ebaõnnestunult, šifri pärast ja teatud algaja rakendas ebastandardset lähenemist - ja šifr anti talle lihtsalt kätte.

Infoturbe tööriistade usaldusväärsuse nii halva tõestatavuse tulemusena on turul palju tooteid, mille töökindlust ei saa usaldusväärselt hinnata. Loomulikult kiidavad nende arendajad nende tööd igati, kuid nad ei suuda selle kvaliteeti tõestada ja sageli on see põhimõtteliselt võimatu. Reeglina kaasneb usaldusväärsuse tõestamatusega ka see, et krüpteerimisalgoritmi hoitakse saladuses.

Esmapilgul toimib algoritmi salastatus šifri täiendava turvalisusena. See on amatööridele suunatud argument. Tegelikult, kui algoritm on arendajatele teada, ei saa seda enam salajaseks pidada, välja arvatud juhul, kui kasutaja ja arendaja on sama isik. Lisaks, kui mõni algoritm osutub arendaja ebakompetentsuse või vigade tõttu ebastabiilseks, ei võimalda selle salastatus seda sõltumatutel ekspertidel kontrollida. Algoritmi ebastabiilsus ilmneb alles siis, kui see on juba häkitud või isegi mitte tuvastatud, sest vaenlane ei kiirusta oma õnnestumistega kiidelda.

Seetõttu peaks krüptograaf juhinduma reeglist, mille sõnastas esmalt hollandlane O. Kerkgoffs: šifri turvalisuse peaks määrama ainult võtme saladus. Teisisõnu, O. Kerckhoffsi reegel on, et kogu krüpteerimismehhanism, välja arvatud salajase võtme väärtus, loetakse a priori vastasele teadaolevaks.

Teine asi on see, et teabe kaitsmise meetod on võimalik (rangelt võttes krüptograafiaga mitteseotud), kui varjatud pole mitte krüpteerimisalgoritm, vaid tõsiasi, et sõnum sisaldab krüpteeritud (sellesse peidetud) teavet. Seda tehnikat nimetatakse õigemini teabe maskeerimiseks. Seda käsitletakse eraldi.

Krüptograafia ajalugu ulatub mitu tuhat aastat tagasi. Vajadus kirjutatut varjata tekkis inimeses peaaegu kohe, niipea, kui ta kirjutama õppis. Tuntud ajalooline näide krüptosüsteemist on nn Caesari šifr, mis on lihtteksti iga tähe lihtne asendamine sellele järgneva tähestiku kolmanda tähega (vajadusel koos mähkimisega). Näiteks, A asendati D,B peal E,Z peal C.

Vaatamata Caesari ajast möödunud sajandite jooksul toimunud märkimisväärsetele edusammudele matemaatikas, astus krüptograafia olulisi samme edasi alles 20. sajandi keskpaigas. Sellel oli amatöörlik, spekulatiivne, ebateaduslik lähenemine.

Näiteks 20. sajandil kasutasid professionaalid laialdaselt "raamatute" šifreid, mille võtmena kasutati mis tahes massilist trükiväljaannet. Ütlematagi selge, kui kergesti sellised šifrid avalikustati! Muidugi tundub teoreetilisest vaatenurgast "raamatu" šifr üsna usaldusväärne, kuna selle komplekti on võimatu käsitsi sortida. Vähimgi a priori informatsioon aga kitsendab seda valikut järsult.

Muide, a priori teabe kohta. Teatavasti pööras Nõukogude Liit Suure Isamaasõja ajal partisaniliikumise korraldamisele märkimisväärset tähelepanu. Peaaegu igal üksusel vaenlase liinide taga oli raadiojaam, samuti üks või teine side "mandriga". Partisanide käsutuses olevad šifrid olid äärmiselt ebastabiilsed – Saksa dekooderid dešifreerisid need piisavalt kiiresti. Ja see, nagu teate, tõi kaasa lahingukaotused ja kaotused. Ka sel alal osutusid partisanid kavalateks ja leidlikeks. Vastuvõtt oli ülimalt lihtne. Sõnumi algtekstis tehti suur hulk grammatilisi vigu, näiteks kirjutati: "Möödasime kolmest tankidega rongist." Vene inimese jaoks õige dekodeerimisega oli kõik selge. Kuid vaenlase krüptoanalüütikud olid sellise tehnika ees jõuetud: võimalikke variante läbides kohtasid nad vene keele jaoks võimatut kombinatsiooni “tnk” ja jätsid selle valiku kõrvale kui ilmselgelt ebaõigest.

See pealtnäha omakasvatatud tehnika on tegelikult väga tõhus ja seda kasutatakse sageli ka praegu. Sõnumi lähteteksti asendatakse juhuslikud märgijadad, et ajada segadusse jõhkra jõuga krüptoanalüütilised programmid või muuta šifri statistilisi mustreid, mis võivad anda ka vastasele kasulikku teavet. Aga üldiselt võib siiski öelda, et sõjaeelne krüptograafia oli ülimalt nõrk ega saanud pretendeerida tõsise teaduse tiitlile.

Kuid tõsine sõjaline vajadus sundis teadlasi peagi krüptograafia ja krüptoanalüüsi probleemidega tegelema. Üks esimesi märkimisväärseid saavutusi selles vallas oli Saksa Enigma kirjutusmasin, mis oli tegelikult üsna suure takistusega mehaaniline kodeerija ja dekooder.

Siis, Teise maailmasõja ajal, ilmusid esimesed professionaalsed dekrüpteerimisteenused. Neist tuntuim on Briti luureteenistuse MI5 üksus Bletchley Park.

9.6.2. Šifride tüübid. Kõik krüpteerimismeetodid võib jagada kahte rühma: salajase võtme šifrid ja avaliku võtme šifrid. Esimesi iseloomustab mingi informatsiooni olemasolu (salavõti), mille omamine võimaldab nii sõnumeid krüpteerida kui ka dekrüpteerida. Seetõttu nimetatakse neid ka ühe võtmega. Avaliku võtme šifrid viitavad kahe võtme olemasolule – sõnumite dekrüpteerimiseks. Neid šifreid nimetatakse ka kahe võtmega šifriteks.

Krüpteerimisreegel ei saa olla meelevaldne. See peab olema selline, et dekrüpteerimisreeglit kasutav šifritekst suudab avatud sõnumi unikaalselt taastada. Sama tüüpi krüpteerimisreegleid saab rühmitada klassidesse. Klassi sees erinevad reeglid üksteisest mõne parameetri väärtuste poolest, milleks võib olla arv, tabel jne. Krüptograafias nimetatakse sellise parameetri konkreetset väärtust tavaliselt kui võti.

Põhimõtteliselt valib võti antud reeglite klassist konkreetse krüpteerimisreegli. See võimaldab esiteks krüpteerimiseks spetsiaalsete seadmete kasutamisel muuta seadme parameetrite väärtust nii, et krüpteeritud sõnumit ei saaks dekrüpteerida ka isikud, kellel on täpselt sama seade, kuid kes ei tea valitud parameetri väärtust, ja teiseks see võimaldab teil krüpteerimisreeglit õigeaegselt muuta, kuna sama krüpteerimisreegli korduv kasutamine lihttekstide jaoks loob eeldused avatud sõnumite vastuvõtmiseks krüpteeritud sõnumitega.

Võtme kontseptsiooni kasutades saab krüpteerimisprotsessi kirjeldada seosena:

kus A- avatud sõnum; B– krüptitud sõnum; f– krüpteerimisreegel; α – valitud võti, mis on teada saatjale ja adressaadile.

Iga võtme jaoks α

šifri teisendamine  peab olema pöörduv, st peab toimuma pöördteisendus

peab olema pöörduv, st peab toimuma pöördteisendus  , mis valitud võtmega α

identifitseerib unikaalselt avatud sõnumi A krüpteeritud sõnumiga B:

, mis valitud võtmega α

identifitseerib unikaalselt avatud sõnumi A krüpteeritud sõnumiga B:

(9.0)

(9.0)

Teisenduste komplekt  ja kutsutakse välja võtmete komplekt, millele need vastavad šifr. Kõigi šifrite hulgas võib eristada kahte suurt klassi: asendusšifrid ja permutatsioonišifrid. Praegu kasutatakse automatiseeritud süsteemides teabe kaitsmiseks laialdaselt elektroonilisi krüpteerimisseadmeid. Selliste seadmete oluline omadus pole mitte ainult rakendatud šifri tugevus, vaid ka krüpteerimis- ja dekrüpteerimisprotsessi suur kiirus.

ja kutsutakse välja võtmete komplekt, millele need vastavad šifr. Kõigi šifrite hulgas võib eristada kahte suurt klassi: asendusšifrid ja permutatsioonišifrid. Praegu kasutatakse automatiseeritud süsteemides teabe kaitsmiseks laialdaselt elektroonilisi krüpteerimisseadmeid. Selliste seadmete oluline omadus pole mitte ainult rakendatud šifri tugevus, vaid ka krüpteerimis- ja dekrüpteerimisprotsessi suur kiirus.

Mõnikord aetakse need kaks mõistet segamini: krüpteerimine ja kodeerimine. Erinevalt krüptimisest, mille jaoks peate teadma šifrit ja salajast võtit, pole kodeerimises midagi salajast, vaid tähtede või sõnade teatud asendamine etteantud tähemärkidega. Kodeerimismeetodid ei ole suunatud avatud sõnumi peitmisele, vaid selle esitamisele mugavamal kujul edastamiseks tehniliste sidevahendite kaudu, sõnumi pikkuse vähendamiseks, moonutuste kaitsmiseks jne.

Salajaste võtmete šifrid. Seda tüüpi šifr eeldab teatud teabe (võtme) olemasolu, mille omamine võimaldab sõnumit nii krüpteerida kui ka dekrüpteerida.

Ühelt poolt on sellisel skeemil puudused, et lisaks avatud kanalile šifriteksti edastamiseks on vajalik ka salajane kanal võtme edastamiseks, lisaks lekib võtme kohta info lekkimine. on võimatu tõestada, kummalt kahest korrespondendist leke toimus.

Teisest küljest on selle konkreetse rühma šifrite hulgas maailmas ainus absoluutse teoreetilise stabiilsusega krüpteerimisskeem. Kõik teised on vähemalt põhimõtteliselt dešifreeritavad. Selline skeem on tavaline krüpteerimine (näiteks XOR-operatsioon) võtmega, mille pikkus on võrdne sõnumi pikkusega. Võtit tohib kasutada ainult üks kord. Igasugune katse sellist sõnumit dešifreerida on kasutu, isegi kui sõnumi teksti kohta on a priori teavet. Võtme valimisel saate selle tulemusel mis tahes teate.

Avaliku võtme šifrid. Seda tüüpi šifr eeldab kahe võtme olemasolu - avalik ja privaatne; ühte kasutatakse sõnumite krüpteerimiseks ja teist dekrüpteerimiseks. Avalik võti avaldatakse – juhitakse kõigi tähelepanu alla, samas kui salajast võtit hoiab selle omanik ja see on sõnumite saladuse võti. Meetodi olemus seisneb selles, et salajase võtmega krüpteeritut saab dekrüpteerida ainult avaliku võtmega ja vastupidi. Need võtmed genereeritakse paarikaupa ja neil on üks-ühele vastavus. Veelgi enam, ühest võtmest on võimatu arvutada teist.

Seda tüüpi šifrite iseloomulik tunnus, mis eristab neid soodsalt salavõtmega šifritest, on see, et siin on salavõtit teada ainult üks inimene, samas kui esimeses skeemis peab seda teadma vähemalt kaks. See pakub järgmisi eeliseid:

salajase võtme saatmiseks pole vaja turvalist kanalit;

kogu suhtlus toimub avatud kanali kaudu;

võtme ühe eksemplari olemasolu vähendab selle kaotamise võimalust ja võimaldab teil kehtestada selge isikliku vastutuse saladuse hoidmise eest;

kahe võtme olemasolu võimaldab seda krüpteerimissüsteemi kasutada kahes režiimis - salajane side ja digitaalallkiri.

Vaadeldavate krüpteerimisalgoritmide lihtsaim näide on RSA-algoritm. Kõik teised selle klassi algoritmid erinevad sellest põhimõtteliselt. Võime öelda, et üldiselt on RSA ainus avaliku võtme algoritm.

9.6.3. Algoritm R.S.A. RSA (nimetatud autorite Rivesti, Shamiri ja Aldermani järgi) on avaliku võtmega algoritm, mis on loodud nii krüptimiseks kui ka autentimiseks (digiallkiri). See algoritm töötati välja 1977. aastal ja see põhineb suurte täisarvude dekomponeerimisel algteguriteks (faktoriseerimine).

RSA on väga aeglane algoritm. Võrdluseks, tarkvara tasemel on DES vähemalt 100 korda kiirem kui RSA; riistvaras - 1000–10 000 korda, olenevalt rakendusest.

RSA algoritm on järgmine. Võtke kaks väga suurt algarvu lk ja q. Määratud n korrutamise tulemusena lk peal q(n=lk q). Valige suur juhuslik täisarv d, koprime koos m, kus  . See arv on määratletud e, mida

. See arv on määratletud e, mida  . Nimetagem seda avalikuks võtmeks. e ja n, ja salavõti on numbrid d ja n.

. Nimetagem seda avalikuks võtmeks. e ja n, ja salavõti on numbrid d ja n.

Nüüd andmete krüptimiseks teadaoleva võtmega ( e,n), tehke järgmist:

jagage šifreeritud tekst plokkideks, millest igaüht saab esitada arvuna M(i)=0,1,…,n-1;

krüptida teksti, mida käsitletakse numbrijadana M(i) vastavalt valemile C(i)=(M(i))mod n;

nende andmete dekrüpteerimiseks salajase võtmega ( d,n), on vaja teha järgmised arvutused M(i)=(C(i))mod n.

Tulemuseks on numbrite komplekt M(i), mis esindavad originaalteksti.

Näide. Kaaluge RSA-meetodi kasutamist sõnumi "arvuti" krüptimiseks. Lihtsuse huvides kasutame väga väikeseid numbreid (praktikas kasutatakse palju suuremaid numbreid - alates 200 ja rohkem).

Valime lk=3 ja q=11. Defineerime n=3×11=33.

leiame ( lk-1)×( q-1) = 20. Seetõttu nagu d valige suvaline arv, mis on näiteks 20 suhtes suhteliselt algarvuga d=3.

Valige number e. Sellise arvuna võib võtta mis tahes arvu, mille puhul seos ( e×3) mod 20=1, nt 7.

Esitame krüptitud sõnumit täisarvude jadana vahemikus 1…32. Olgu täht "E" tähistatud numbriga 30, täht "B" numbriga 3 ja täht "M" numbriga 13. Seejärel saab esialgse sõnumi esitada numbrite jadana (30 03 13 ).

Krüpteerime sõnumi võtme (7,33) abil.

С1=(307) mod 33=21870000000 mod 33=24,

C2=(37) mod 33=2187 mod 33=9,

C3=(137) mod 33=62748517 mod 33=7.

Seega näeb krüpteeritud sõnum välja selline (24 09 07).

Lahendame vastupidise probleemi. Dekrüpteerime teadaoleva võtmega krüptimise tulemusena saadud sõnumi (24 09 07) salajase võtme (3.33) alusel:

М1=(24 3) mod 33=13824 mod 33=30,

М2=(9 3) mod 33=739 mod 33=9,

М3=(7 3)mod33=343mod33=13 .

Seega saadi sõnumi dekrüpteerimise tulemusena algne teade "arvuti".

RSA algoritmi krüptograafiline tugevus põhineb eeldusel, et salajase võtme määramine teadaolevast võtmest on äärmiselt keeruline, kuna selleks on vaja lahendada täisarvu jagajate olemasolu probleem. See probleem on NP-täielik ja sellest tulenevalt ei võimalda see praegu tõhusat (polünoomilist) lahendust. Veelgi enam, küsimus tõhusate algoritmide olemasolust NP-täielike probleemide lahendamiseks on endiselt lahtine. Sellega seoses nõuavad traditsioonilised meetodid 200 numbrist koosnevate numbrite puhul (nimelt selliseid numbreid on soovitatav kasutada) tohutult palju toiminguid (umbes 1023).

RSA algoritm (joonis 9.2) on patenteeritud USA-s. Selle kasutamine teistel isikutel ei ole lubatud (kui võtme pikkus on üle 56 biti). Tõsi, sellise kehtestamise paikapidavus võib kahtluse alla seada: kuidas saab tavalist eksponentsimist patenteerida? RSA on aga kaitstud autoriõiguse seadustega.

Riis. 9.2. Krüpteerimisskeem

Abonendi avaliku võtmega krüpteeritud sõnumi saab dekrüpteerida ainult tema, kuna ainult temal on salajane võti. Seega tuleb privaatsõnumi saatmiseks võtta adressaadi avalik võti ja sõnum sellega krüpteerida. Pärast seda ei saa isegi teie ise seda dekrüpteerida.

9.6.4. Elektrooniline allkiri. Kui me teeme vastupidist, st krüpteerime sõnumi salajase võtmega, siis saab igaüks selle dekrüpteerida (võtab teie avaliku võtme). Kuid juba fakt, et sõnum krüpteeriti teie salavõtmega, kinnitab, et see pärines teilt, ainsalt salajase võtme omanikult maailmas. Sellist algoritmi kasutamisviisi nimetatakse digitaalallkirjaks.

Tehnoloogia seisukohalt on elektrooniline digitaalallkiri tarkvara-krüptograafiline (st sobivalt krüpteeritud) tööriist, mis võimaldab teil kinnitada, et konkreetsele elektroonilisele dokumendile on allkirja andnud selle autor, mitte keegi teine. . Elektrooniline digitaalallkiri on tähemärkide kogum, mis on genereeritud vastavalt GOST R 34.0-94 ja GOST R 34.-94 määratletud algoritmile. Samas võimaldab elektrooniline digitaalallkiri veenduda, et elektroonilise digiallkirja meetodil allkirjastatud infot ei muudetud edastusprotsessi käigus ning see on saatja poolt allkirjastatud täpselt sellisel kujul, nagu te selle saite.

Dokumendi elektroonilise allkirjastamise protsess (joonis 9.3) on üsna lihtne: allkirjastatava teabe massiivi töödeldakse spetsiaalse tarkvara abil, kasutades nn privaatvõtit. Järgmisena saadetakse krüpteeritud massiiv e-postiga ja selle kättesaamisel kontrollitakse vastava avaliku võtmega. Avalik võti võimaldab teil kontrollida massiivi terviklikkust ja kontrollida saatja elektroonilise digitaalallkirja autentsust. Arvatakse, et sellel tehnoloogial on 100% kaitse häkkimise eest.

Riis. 9.3. Dokumendi elektroonilise allkirjastamise protsessi skeem

Salajane võti (kood) on saadaval igale allkirjastamisõigust omavale olemile ja seda saab salvestada disketile või kiipkaardile. Avalikku võtit kasutavad dokumendi saajad elektroonilise digitaalallkirja autentsuse kontrollimiseks. Elektroonilise digitaalallkirja abil saate allkirjastada üksikuid faile või andmebaasi fragmente.

Viimasel juhul tuleb rakendatud automatiseeritud süsteemidesse manustada elektroonilist digitaalallkirja rakendav tarkvara.

Uue seaduse kohaselt on elektroonilise digitaalallkirja vahendite sertifitseerimise ja allkirja enda tõestamise kord selgelt reguleeritud.

See tähendab, et vastava volitusega riigiorgan peab kinnitama, et üks või teine elektroonilise digitaalallkirja genereerimise tarkvara genereerib (või kontrollib) tõesti ainult elektroonilist digitaalallkirja ja ei midagi muud; et vastavad programmid ei sisaldaks viiruseid, ei laadiks alla infot osapooltelt, ei sisaldaks "vigasid" ja garanteeriks häkkimise vastu. Allkirja enda sertifitseerimine tähendab, et vastav organisatsioon – sertifitseerimiskeskus – kinnitab, et see võti kuulub sellele konkreetsele isikule.

Saate dokumente allkirjastada ka ilma määratud sertifikaadita, kuid kohtuvaidluse korral on raske midagi tõestada. Sel juhul on sertifikaat hädavajalik, kuna allkiri ise ei sisalda andmeid selle omaniku kohta.

Näiteks kodanik AGA ja kodanik AT sõlmisid lepingu summas 10 000 rubla ja kinnitasid lepingu oma EDS-iga. Kodanik AGA ei täitnud oma kohustust. solvunud kodanik AT, harjunud tegutsema seaduslikes raamides, pöördub kohtusse, kus kinnitatakse allkirja ehtsus (avaliku võtme vastavus privaatsele). Siiski kodanik AGA teatab, et privaatvõti pole üldse tema. Kui selline pretsedent tekib tavalise allkirjaga, tehakse käekirjaekspertiis, kuid EDS-i puhul on vaja kolmandat isikut või dokumenti, mis kinnitaks, et allkiri kuulub tõesti sellele isikule. Selleks on avaliku võtme sertifikaat.

Tänapäeval on üheks populaarseimaks tarkvaratööriistaks, mis rakendab elektroonilise digitaalallkirja põhifunktsioone, Verba ja CryptoPRO CSP süsteemid.

9.6.5. HASH funktsioon. Nagu ülal näidatud, saab avaliku võtme šifrit kasutada kahes režiimis: krüpteerimine ja digitaalallkiri. Teisel juhul ei ole mõtet kogu teksti (andmeid) salajase võtmega krüpteerida. Tekst jäetakse lahtiseks ning selle teksti teatud “kontrollsumma” krüpteeritakse, mille tulemusena moodustub andmeplokk, milleks on digiallkiri, mis lisatakse teksti lõppu või lisatakse sellele eraldi faili.

Nimetatud andmete "kontrollsumma", mis on "allkirjastatud" kogu teksti asemel, tuleb arvutada kogu tekstist nii, et sellel kajastuks muutus mis tahes tähes. Teiseks peab määratud funktsioon olema ühepoolne, st arvutatav ainult "ühes suunas". See on vajalik selleks, et vastane ei saaks teksti sihipäraselt muuta, sobitades seda olemasoleva digiallkirjaga.

Sellist funktsiooni nimetatakse räsifunktsioon, mis, nagu krüptoalgoritmid, allub standardimisele ja sertifitseerimisele. Meie riigis reguleerib seda GOST R-3411. räsifunktsioon– funktsioon, mis räsib andmemassiivi, vastendades väärtused (väga) suurest väärtuste komplektist (oluliselt) väiksemale väärtuste komplektile. Lisaks digitaalallkirjale kasutatakse muudes rakendustes räsifunktsioone. Näiteks kaugarvutite vahel sõnumite vahetamisel, kui on vaja kasutaja autentimist, saab kasutada räsifunktsioonil põhinevat meetodit.

Lase Räsikood loodud funktsiooniga H:

,

,

kus M on suvalise pikkusega sõnum ja h on fikseeritud pikkusega räsikood.

Mõelge nõuetele, millele räsifunktsioon peab vastama, et seda saaks kasutada sõnumi autentijana. Vaatleme väga lihtsat räsifunktsiooni näidet. Seejärel analüüsime mitut räsifunktsiooni loomise lähenemisviisi.

räsifunktsioon H, mida kasutatakse sõnumite autentimiseks, peavad olema järgmised atribuudid:

H(M) tuleb rakendada mis tahes pikkusega andmeplokile;

H(M) luua fikseeritud pikkusega väljund;

H(M) on suhteliselt lihtne (polünoomilises ajas) arvutada mis tahes väärtuse jaoks M;

mis tahes antud räsikoodi väärtuse jaoks h võimatu leida M selline, et H(M) =h;

mis tahes antud jaoks X arvutuslikult võimatu leida y≠x, mida H(y) =H(x);

suvalise paari leidmine on arvutuslikult võimatu ( X,y) selline, et H(y) =H(x).

Esimesed kolm atribuuti nõuavad, et räsifunktsioon genereeriks mis tahes sõnumi jaoks räsikoodi.

Neljas omadus määratleb ühesuunalise räsifunktsiooni nõude: antud sõnumist on lihtne luua räsikoodi, kuid antud räsikoodist on võimatu sõnumit taastada. See omadus on oluline, kui räsi autentimine sisaldab salajast väärtust. Salaväärtust ennast ei pruugita saata, kuid kui räsifunktsioon ei ole ühesuunaline, saab vastane salajase väärtuse hõlpsalt avaldada järgmiselt.

Viies omadus tagab, et ei ole võimalik leida teist sõnumit, mille räsiväärtus ühtiks antud sõnumi räsiväärtusega. See hoiab ära autentija võltsimise, kui kasutatakse krüptitud räsi. Sel juhul saab vastane sõnumit lugeda ja seetõttu selle räsikoodi genereerida. Kuid kuna vastane ei oma salavõtit, ei saa ta sõnumit muuta, ilma et adressaat seda avastaks. Kui seda omadust ei täideta, on ründajal võimalus sooritada järgmised toimingute jada: kinni püüda sõnum ja selle krüpteeritud räsikood, arvutada sõnumi räsikood, luua sama räsikoodiga alternatiivne sõnum, asendada originaal. sõnum võltsiga. Kuna nende sõnumite räsikoodid ühtivad, ei tuvasta adressaat pettust.

Kutsutakse räsifunktsiooni, mis rahuldab esimesed viis omadust lihtne või nõrk räsifunktsioon. Kui lisaks on täidetud kuues omadus, siis kutsutakse selline funktsioon tugev räsifunktsioon. Kuues omadus kaitseb sünnipäevarünnakutena tuntud rünnakute klassi eest.

Kõik räsifunktsioonid täidetakse järgmiselt. Sisendväärtust (sõnum, fail jne) käsitletakse jadana n- bitiplokid. Sisendväärtust töödeldakse järjestikku plokkide kaupa ja a m- räsikoodi bitiväärtus.

Üks räsifunktsiooni lihtsamaid näiteid on iga ploki bitipõhine XOR:

FROM i = b i 1XOR b i2 XOR. . . XOR b ik ,

kus FROM i – i- räsikoodi bitt, i = 1, …, n;

k- number n-bitise sisendplokid;

b ij –i th bitis sisse j-ndas plokk.

Tulemuseks on pikkusega räsikood n, mida tuntakse pikisuunalise ülekontrollina. See on tõhus, kui andmete terviklikkuse kontrollimisel ei õnnestu aeg-ajalt kontrollida.

9.6.6. DES ja GOST-28147. DES (Data Encryption Standard) on sümmeetrilise võtmega algoritm, st. ühte võtit kasutatakse nii sõnumite krüptimiseks kui ka dekrüpteerimiseks. IBMi poolt välja töötatud ja USA valitsuse poolt 1977. aastal heaks kiidetud ametliku standardina riigisaladuseks mittekuuluva teabe kaitsmiseks.

DES-il on 64-bitised plokid, see põhineb andmete 16-kordsel permutatsioonil, kasutab krüptimiseks 56-bitist võtit. DES-i režiime on mitu, näiteks elektrooniline koodiraamat (ECB) ja šifriploki aheldamine (CBC). 56 bitti on 8 seitsmebitist ASCII märki, st. parool ei tohi olla pikem kui 8 tähte. Kui lisaks kasutatakse ainult tähti ja numbreid, on võimalike valikute arv oluliselt väiksem kui maksimaalne võimalik 256.

Üks DES-algoritmi etappidest. Sisendandmete plokk poolitatakse vasakpoolse ( L") ja paremale ( R") osad. Pärast seda moodustatakse väljundmassiivi nii, et selle vasak pool L"" mida esindab parem pool R" sisend ja paremale R"" moodustatud summana L" ja R" XOR toimingud. Järgmisena krüpteeritakse väljundmassiivi asendamisega permutatsiooniga. Saab kontrollida, et kõiki sooritatud toiminguid saab tagasi pöörata ja dekrüpteerimine toimub mitmete toimingutega, mis sõltuvad ploki suurusest lineaarselt. Skemaatiliselt on algoritm näidatud joonisel fig. 9.4.

Riis. 9.4. DES-algoritmi skeem

Pärast mitmeid selliseid teisendusi võib arvata, et väljundšifriploki iga bitt võib sõltuda igast sõnumi bitist.

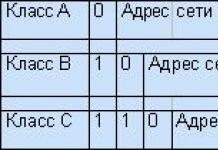

Venemaal on DES-algoritmi analoog, mis töötab samal salajase võtme põhimõttel. GOST 28147 töötati välja 12 aastat hiljem kui DES ja sellel on kõrgem kaitseaste. Nende võrdlevad omadused on toodud tabelis. 9.3.

Tabel 9.3

9.6.7. Steganograafia. Steganograafia- see on suhtluse korraldamise meetod, mis tegelikult peidab ühenduse olemasolu. Erinevalt krüptograafiast, kus vastane saab täpselt kindlaks teha, kas edastatud sõnum on šifreeritud tekst, võimaldavad steganograafiatehnikad manustada salasõnumeid kahjututesse sõnumitesse, nii et manustatud salasõnumi olemasolu ei saa kahtlustada.

Sõna "steganograafia" tähendab kreeka keeles sõna-sõnalt "salajast kirjutamist" (steganos - saladus, saladus; graafia - rekord). See sisaldab tohutul hulgal salajasi sidevahendeid, nagu nähtamatu tint, mikrofotod, märkide tingimuslik paigutus, salakanalid ja sidevahendid ujuvatel sagedustel jne.

Steganograafia hõivab oma turvalisuse niši: see ei asenda, vaid täiendab krüptograafiat. Sõnumi peitmine steganograafia meetoditega vähendab oluliselt tõenäosust tuvastada sõnumi edastamise fakt. Ja kui see kiri on ka krüpteeritud, on sellel veel üks täiendav kaitsetase.

Praeguseks on seoses arvutitehnoloogia kiire arengu ja uute infoedastuskanalitega ilmunud uued steganograafilised meetodid, mis põhinevad info esitamise iseärasustel arvutifailides, arvutivõrkudes jne. See annab võimaluse rääkida. uue suuna kujunemisest - arvutisteganograafia .

Hoolimata sellest, et steganograafia kui viis salajaste andmete varjamiseks on tuntud juba tuhandeid aastaid, on arvutisteganograafia noor ja arenev valdkond.

Steganograafiline süsteem või stegosüsteem- vahendite ja meetodite kogum, mida kasutatakse teabe edastamiseks varjatud kanali moodustamiseks.

Stegosüsteemi ehitamisel tuleks arvestada järgmiste sätetega:

Vastasel on täielik arusaam steganograafilisest süsteemist ja selle rakendamise üksikasjadest. Ainus info, mis potentsiaalsele vastasele teadmata jääb, on võti, mille abil saab vaid selle valdaja kindlaks teha peidetud sõnumi olemasolu ja sisu.

Kui vastane saab mingil moel varjatud sõnumi olemasolust teada, peaks see takistama tal sarnaseid sõnumeid teistest andmetest eraldamast seni, kuni võtit hoitakse salajas.

Potentsiaalne vastane peab jääma ilma igasugustest tehnilistest või muudest eelistest salasõnumite sisu äratundmisel või paljastamisel.

Stegosüsteemi üldistatud mudel on näidatud joonisel fig. 9.5.

Riis. 9.5. Stegosüsteemi üldistatud mudel

Nagu andmeid kasutada võib igasugust infot: teksti, sõnumit, pilti jne.

Üldjuhul on soovitatav kasutada sõna “sõnum”, kuna teade võib olla kas tekst või pilt või näiteks heliandmed. Järgnevalt kasutame varjatud teabe tähistamiseks terminit sõnum.

Konteiner– igasugune teave, mille eesmärk on salajaste sõnumite varjamine.

Stegokey või lihtsalt võti – salajane võti, mis on vajalik teabe peitmiseks. Sõltuvalt kaitsetasemete arvust (näiteks eelkrüpteeritud sõnumi manustamine) võib stegosüsteemil olla üks või mitu stegovõtit.

Analoogiliselt krüptograafiaga võib stegosüsteemid vastavalt stegokey tüübile jagada kahte tüüpi:

salajase võtmega;

avaliku võtmega.

Salajase võtmega stegosüsteem kasutab ühte võtit, mis tuleb määrata kas enne salasõnumite vahetamist või edastada turvalise kanali kaudu.

Avaliku võtme stegosüsteemis kasutatakse sõnumi manustamiseks ja toomiseks erinevaid võtmeid, mis erinevad selle poolest, et arvutuste abil ei ole võimalik üht võtit teisest järeldada. Seetõttu saab ühte võtit (avalikku) vabalt edastada üle ebaturvalise sidekanali. Lisaks töötab see skeem hästi saatja ja saaja vastastikuse usaldamatuse korral.

Praegu saab eristada kolm steganograafia rakendussuunad on tihedalt seotud ja millel on samad juured: andmete peitmine(sõnumid), digitaalsed vesimärgid ja pealkirjad.

Manustatud andmete peitmine, mis enamasti on suured, seab konteinerile tõsiseid nõudeid: konteineri suurus peab olema mitu korda suurem kui manustatud andmete suurus.

Digitaalsed vesimärgid kasutatakse digitaalsete piltide, fotode või muude digiteeritud kunstiteoste autori- või omandiõiguste kaitsmiseks. Peamised nõuded sellistele manustatud andmetele on usaldusväärsus ja vastupidavus moonutustele. Digitaalsed vesimärgid on väikese suurusega, kuid arvestades ülaltoodud nõudeid, kasutatakse nende manustamiseks keerukamaid meetodeid kui lihtsate sõnumite või päiste manustamiseks.

Pealkirjad kasutatakse peamiselt piltide märgistamiseks digitaalsete kujutiste, heli- ja videofailide suurtes elektroonilistes hoidlates (teegides). Sel juhul ei kasutata steganograafilisi meetodeid mitte ainult tuvastava päise, vaid ka faili muude üksikute funktsioonide manustamiseks. Manustatud päised on väikese mahuga ja neile esitatavad nõuded on minimaalsed: päised peavad tekitama väiksemaid moonutusi ja olema vastupidavad põhilistele geomeetrilistele teisendustele.

Arvuti krüptograafia põhineb mitmel põhimõttel:

Sõnumi saab saata mürakodeerimise abil. Telefoniliini või võrgukaablite riistvaramüra taustal on seda raske kindlaks teha.

Sõnumi saab paigutada failide või ketta tühjustesse, kaotamata nende funktsionaalsust. Käivitatavatel failidel on käivitatava koodi mitmesegmendiline struktuur; segmendi tühimike vahele saate lisada hunniku baite. Nii varjab WinCIH viirus oma keha. Fail hõivab kettal alati täisarvulise arvu klastreid, seega kattuvad faili füüsilised ja loogilised pikkused harva. Sellesse intervalli saab ka midagi kirjutada. Saate vormindada plaadil oleva vahepealse loo ja asetada sellele teate. On lihtsam viis, mis seisneb selles, et HTML-i rea või tekstifaili lõppu saab lisada teatud arvu tühikuid, mis kannavad teabekoormust.

Inimese meeled ei suuda eristada väikseid muutusi värvis, pildis ega helis. See kehtib andmete kohta, mis kannavad üleliigset teavet. Näiteks 16-bitine heli või 24-bitine pilt. Piksli värvi eest vastutavate bittide väärtuste muutmine ei too kaasa märgatavat värvimuutust. See hõlmab ka peidetud kirjatüüpide meetodit. Tähtede piirjoontes tehakse peeneid moonutusi, mis kannavad semantilist koormust. Saate sisestada sarnaseid märke peidetud sõnumit sisaldavasse Microsoft Wordi dokumenti.

Kõige tavalisem ja üks parimaid steganograafia tarkvaratooteid on S-Tools (vabavara staatus). See võimaldab teil peita kõik failid GIF-, BMP- ja WAV-failides. Teostab kontrollitud andmete tihendamist (arhiveerimist). Lisaks teostab see krüptimist, kasutades MCD, DES, triple-DES, IDEA algoritme (valikuline). Graafiline fail jääb nähtavate muudatusteta, muutuvad ainult varjundid. Heli jääb samuti muutumatuks. Isegi kahtluste tekkimisel on parooli teadmata võimatu tuvastada S-Toolsi kasutamise fakti.

9.6.8. Krüptosüsteemide sertifitseerimine ja standardimine. Kõik osariigid pööravad krüptograafia probleemidele suurt tähelepanu. Krüptotööriistade tootmisele, kasutamisele ja ekspordile üritatakse pidevalt kehtestada mingisuguseid raamistikke, keelde ja muid piiranguid. Näiteks Venemaal on infoturbevahendite, eelkõige krüptograafiliste vahendite import ja eksport litsentseeritud vastavalt Vene Föderatsiooni presidendi 3. aprilli 1995. aasta dekreedile nr 334 ja Vene Föderatsiooni valitsuse määrusele Vene Föderatsiooni 15. aprilli 1994. a nr 331.

Nagu juba mainitud, ei saa krüptosüsteemi pidada usaldusväärseks, kui selle toimimise algoritm pole täielikult teada. Ainult algoritmi teades saate kontrollida, kas kaitse on stabiilne. Seda saab aga kontrollida vaid spetsialist ja ka siis on selline kontroll sageli nii keeruline, et pole majanduslikult otstarbekas. Kuidas saab tavakasutaja, kes matemaatikat ei tunne, veenduda talle kasutamiseks pakutava krüptosüsteemi usaldusväärsuses?

Mittespetsialisti jaoks võib usaldusväärsuse tõestuseks olla pädevate sõltumatute ekspertide arvamus. Siit tuli sertifitseerimissüsteem. Sellele alluvad kõik infoturbesüsteemid, et ettevõtted ja asutused saaksid neid ametlikult kasutada. Sertifitseerimata süsteemide kasutamine ei ole keelatud, kuid sel juhul võtate kogu riski, et see ei ole piisavalt töökindel või sellel on "tagauksed". Kuid infoturbe tööriistade müümiseks on sertifikaat vajalik. Sellised sätted kehtivad Venemaal ja enamikus riikides.

Meie ainus asutus, mis on volitatud sertifitseerimist läbi viima, on Vene Föderatsiooni presidendi alluvuses asuv föderaalne valitsuskommunikatsiooni ja teabeagentuur (FAPSI). See asutus läheneb sertifitseerimisküsimustele väga hoolikalt. Väga vähesed kolmanda osapoole arendused suutsid saada FAPSI sertifikaadi.

Lisaks litsentsib FAPSI ettevõtete tegevust, mis on seotud krüpteerimisvahendite, samuti teabe salvestamise, töötlemise ja edastamise turvaliste tehniliste vahendite väljatöötamise, tootmise, müügi ja käitamisega ning teabe krüpteerimise teenuste osutamisega (Presidendi dekreet Vene Föderatsiooni 03.04.95 nr 334 "Seaduse järgimise meetmete kohta krüpteerimisvahendite väljatöötamise, tootmise, müügi ja käitamise ning teabe krüpteerimise alaste teenuste osutamise valdkonnas" ja Vene Föderatsiooni seadus "Föderaalsete side- ja teabeasutuste kohta").

Sertifitseerimise eelduseks on standardite järgimine infoturbesüsteemide arendamisel. Standardid täidavad sarnast funktsiooni. Need võimaldavad ilma keerulisi, kulukaid ja isegi mitte alati võimalikke uuringuid läbi viimata saada kindlustunde, et antud algoritm tagab piisava usaldusväärsuse kaitse.

9.6.9. Krüpteeritud arhiivid. Paljud rakendusprogrammid sisaldavad krüpteerimisfunktsiooni. Toome näiteid mõne krüptimisvõimalusega tarkvaratööriista kohta.

Arhiveerimisprogrammidel (näiteks WinZip) on võimalus arhiveeritud teavet krüpteerida. Seda saab kasutada mitte liiga olulise teabe jaoks. Esiteks ei ole seal kasutatavad krüpteerimismeetodid kuigi töökindlad (ametlikud ekspordipiirangud), teiseks pole neid üksikasjalikult kirjeldatud. Kõik see ei võimalda sellisele kaitsele tõsiselt loota. Parooliarhiive saab kasutada ainult "tavakasutajate" või mittekriitilise teabe jaoks.

Mõnel Interneti-saidil leiate programme krüptitud arhiivide avamiseks. Näiteks ZIP-arhiivi saab heas arvutis avada mõne minutiga ning kasutajalt pole vaja erilisi oskusi.

Märge. Paroolimurdjad: Ultra Zip Password Cracker 1.00 – kiire paroolimurdja krüpteeritud arhiivide jaoks. Vene/inglise liides. Win "95/98 / NT. (Arendaja - "m53group"). Advanced ZIP Password Recovery 2.2 - Võimas programm ZIP-arhiivide paroolide äraarvamiseks. Kiire, graafiline liides, lisafunktsioonid. OS: Windows95 / 98 / NT. Firma -arendaja - "ElcomLtd.", jagamisvara.

Krüpteerimine MS Wordis ja MS Excelis. Microsoft on oma toodetesse lisanud mingisuguse krüptokaitse. Kuid see kaitse on väga ebastabiilne. Lisaks ei ole kirjeldatud krüpteerimisalgoritmi, mis näitab ebausaldusväärsust. Lisaks on tõendeid selle kohta, et Microsoft jätab kasutatavate krüptoalgoritmide osas "tagaukse". Kui teil on vaja dekrüpteerida fail, mille parool on kadunud, võite võtta ühendust ettevõttega. Ametliku nõudmise korral dekrüpteerivad nad MS Wordi ja MS Exceli failid mõjuval põhjusel. Nii, muide, teevad ka mõned teised tarkvaramüüjad.

Krüptitud kettad (kataloogid). Krüpteerimine on üsna usaldusväärne meetod kõvakettal oleva teabe kaitsmiseks. Kui aga suletava teabe hulk ei piirdu kahe-kolme failiga, on sellega üsna keeruline töötada: iga kord tuleb failid dekrüpteerida ja pärast redigeerimist need tagasi krüpteerida. Samal ajal võivad paljude toimetajate loodud failide turvakoopiad jääda kettale. Seetõttu on mugav kasutada spetsiaalseid programme (draivereid), mis automaatselt krüpteerivad ja dekrüpteerivad kogu teabe, kui see kettale kirjutatakse ja kettalt loetakse.

Kokkuvõtteks märgime, et turbepoliitika on määratletud kui dokumenteeritud juhtimisotsuste kogum, mille eesmärk on kaitsta sellega seotud teavet ja ressursse. Selle väljatöötamisel ja rakendamisel on soovitatav juhinduda järgmistest põhiprintsiipidest:

Võimetus kaitsevahenditest mööda minna. Kõik infovood kaitstud võrku ja sealt välja peavad läbima kaitsed. Ei tohiks olla salajasi modemi sisendeid ega testliine, mis turvalisusest mööda hiilivad.

Nõrgeima lüli tugevdamine. Mis tahes kaitse usaldusväärsuse määrab nõrgim lüli, kuna ründajad murravad selle. Tihti pole nõrgimaks lüliks mitte arvuti või programm, vaid inimene ja siis muutub infoturbe tagamise probleem mittetehniliseks.

Suutmatus minna üle ebaturvalisse olekusse. Ohtlikku olekusse ülemineku võimatuse põhimõte tähendab, et kaitsetööriist täidab täielikult oma ülesandeid või blokeerib juurdepääsu mis tahes asjaoludel, sealhulgas ebanormaalsetel asjaoludel.

Privileegide minimeerimine. Väiksemate privileegide põhimõte näeb ette, et kasutajatele ja administraatoritele tuleks anda ainult need juurdepääsuõigused, mida nad vajavad oma ülesannete täitmiseks.

Tööülesannete lahusus. Tööülesannete lahususe põhimõte eeldab sellist rollide ja vastutuse jaotust, mille puhul üks inimene ei saa häirida organisatsiooni jaoks kriitilist protsessi.

Kihiline kaitse. Kaitsekihilisuse põhimõte näeb ette mitte loota ühele kaitseliinile. Põhjalik kaitse võib vähemalt sissetungijat edasi lükata ja märkamatult pahatahtlike toimingute sooritamist palju keerulisemaks muuta.

Erinevad kaitsevahendid. Erinevate kaitsevahendite põhimõte soovitab korraldada erineva iseloomuga kaitseliine, nii et potentsiaalne ründaja peab omandama mitmesuguseid, võimalusel kokkusobimatuid oskusi.

Infosüsteemi lihtsus ja juhitavus. Lihtsuse ja juhitavuse põhimõte ütleb, et ainult lihtsas ja juhitavas süsteemis saate kontrollida erinevate komponentide konfiguratsiooni järjepidevust ja rakendada tsentraliseeritud haldust.

Turvameetmete universaalse toe tagamine. Turvameetmete universaalse toe põhimõte on mittetehniline. Kui kasutajad ja/või süsteemiadministraatorid peavad infoturvet millekski üleliigseks või vaenulikuks, siis ei ole turvarežiimi kindlasti võimalik luua. Algusest peale tuleks ette näha meetmete kogum, mille eesmärk on tagada personali lojaalsus, pidev teoreetiline ja praktiline koolitus.