در آغاز ماه می، حدود 230000 رایانه در بیش از 150 کشور به ویروس باج افزار آلوده شدند. قبل از اینکه قربانیان زمان برای از بین بردن عواقب این حمله داشته باشند، حمله جدیدی به نام پتیا دنبال شد. بزرگترین شرکت های اوکراینی و روسی و همچنین نهادهای دولتی از آن آسیب دیدند.

پلیس سایبری اوکراین مشخص کرد که حمله ویروس از طریق مکانیسم به روز رسانی نرم افزار حسابداری M.E.Doc که برای تهیه و ارسال گزارش های مالیاتی استفاده می شود، آغاز شده است. بنابراین، مشخص شد که شبکه های باشنفت، روس نفت، Zaporozhyeoblenergo، Dneproenergo و Dnieper Electric Power System از عفونت در امان نماندند. در اوکراین، ویروس به رایانه های دولتی، رایانه های شخصی متروی کیف، اپراتورهای مخابراتی و حتی نیروگاه هسته ای چرنوبیل نفوذ کرد. در روسیه، Mondelez International، Mars و Nivea تحت تأثیر قرار گرفتند.

ویروس Petya از آسیب پذیری EternalBlue در سیستم عامل ویندوز سوء استفاده می کند. کارشناسان Symantec و F-Secure می گویند که اگرچه Petya داده هایی مانند WannaCry را رمزگذاری می کند، اما هنوز تا حدودی با انواع دیگر ویروس های رمزگذاری متفاوت است. F-Secure توضیح می دهد: "ویروس Petya نوع جدیدی از اخاذی با هدف مخرب است: این ویروس فقط فایل های روی دیسک را رمزگذاری نمی کند، بلکه کل دیسک را قفل می کند و عملاً آن را غیرقابل استفاده می کند." "به طور خاص، جدول فایل اصلی MFT را رمزگذاری می کند."

چگونه این اتفاق می افتد و آیا می توان از این روند جلوگیری کرد؟

ویروس "Petya" - چگونه کار می کند؟

ویروس پتیا با نام های دیگری نیز شناخته می شود: Petya.A، PetrWrap، NotPetya، ExPetr. هنگامی که وارد رایانه می شود، باج افزار را از اینترنت دانلود می کند و سعی می کند با داده های لازم برای بوت شدن رایانه به بخشی از هارد دیسک حمله کند. اگر او موفق شود، سیستم یک صفحه آبی مرگ ("صفحه آبی مرگ") صادر می کند. پس از راه اندازی مجدد، پیامی در مورد بررسی هارد دیسک ظاهر می شود که از شما می خواهد برق را خاموش نکنید. بنابراین، ویروس رمزگذاری وانمود میکند که یک برنامه اسکن دیسک سیستم است و فایلهایی با پسوندهای خاص را همزمان رمزگذاری میکند. در پایان فرآیند، پیامی ظاهر می شود که نشان می دهد رایانه مسدود شده است و اطلاعاتی در مورد نحوه به دست آوردن یک کلید دیجیتال برای رمزگشایی داده ها نشان می دهد. ویروس پتیا معمولاً به بیت کوین باج می خواهد. اگر قربانی یک نسخه پشتیبان از فایل های خود نداشته باشد، با انتخاب پرداخت 300 دلار یا از دست دادن تمام اطلاعات روبرو می شود. به گفته برخی از تحلیلگران، این ویروس تنها به عنوان باج افزار ظاهر می شود، در حالی که هدف واقعی آن ایجاد آسیب های عظیم است.

چگونه از شر پتیا خلاص شویم؟

کارشناسان کشف کرده اند که ویروس Petya به دنبال یک فایل محلی می گردد و اگر این فایل از قبل روی دیسک وجود داشته باشد، از فرآیند رمزگذاری خارج می شود. این بدان معنی است که کاربران می توانند با ایجاد این فایل و تنظیم آن به عنوان فقط خواندنی، از رایانه خود در برابر باج افزار محافظت کنند.

اگرچه این طرح حیله گر از شروع فرآیند اخاذی جلوگیری می کند، اما می توان این روش را بیشتر شبیه «واکسیناسیون رایانه ای» دانست. بنابراین، کاربر باید خودش فایل را ایجاد کند. شما می توانید این کار را به صورت زیر انجام دهید:

- ابتدا باید پسوند فایل را درک کنید. در پنجره Folder Options، مطمئن شوید که چک باکس Hide extensions for known file types علامت نداشته باشد.

- پوشه C:\Windows را باز کنید، به پایین بروید تا برنامه notepad.exe را ببینید.

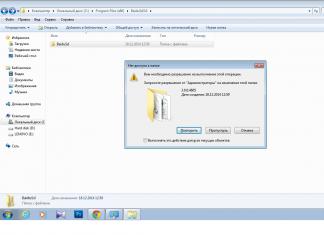

- روی notepad.exe کلیک چپ کنید، سپس Ctrl + C را برای کپی و سپس Ctrl + V را فشار دهید تا فایل را Paste کنید. درخواستی دریافت خواهید کرد که از شما درخواست اجازه کپی کردن فایل را می کند.

- روی دکمه Continue کلیک کنید و فایل به عنوان یک دفترچه یادداشت ایجاد می شود - Copy.exe. روی این فایل کلیک چپ کرده و F2 را فشار دهید، سپس نام فایل Copy.exe را پاک کرده و perfc را وارد کنید.

- پس از تغییر نام فایل به perfc، Enter را فشار دهید. تغییر نام را تأیید کنید.

- اکنون که فایل perfc ایجاد شده است، باید آن را فقط خواندنی کنیم. برای انجام این کار، روی فایل کلیک راست کرده و "Properties" را انتخاب کنید.

- منوی خواص این فایل باز می شود. در پایین "فقط خواندنی" را خواهید دید. کادر را علامت بزنید.

- حالا روی دکمه Apply و سپس دکمه OK کلیک کنید.

برخی از کارشناسان امنیتی پیشنهاد میکنند فایلهای C:\Windows\perfc.dat و C:\Windows\perfc.dll را علاوه بر فایل C:\windows\perfc ایجاد کنید تا به طور کامل در برابر ویروس Petya محافظت کنید. می توانید مراحل بالا را برای این فایل ها تکرار کنید.

تبریک میگوییم، رایانه شما از NotPetya/Petya محافظت میشود!

کارشناسان سیمانتک توصیه هایی را به کاربران رایانه شخصی ارائه می دهند تا از انجام کارهایی که می تواند منجر به قفل شدن فایل ها یا از دست دادن پول شود جلوگیری کنند.

- به مجرمان پول ندهیدحتی اگر پول را به باج افزار منتقل کنید، هیچ تضمینی وجود ندارد که بتوانید دوباره به فایل های خود دسترسی پیدا کنید. و در مورد NotPetya / Petya، این اساساً بی معنی است، زیرا هدف باج افزار از بین بردن داده ها است و نه به دست آوردن پول.

- مطمئن شوید که به طور منظم از اطلاعات خود نسخه پشتیبان تهیه می کنید.در این صورت، حتی اگر رایانه شخصی شما هدف حمله ویروس باج افزار قرار گیرد، می توانید فایل های پاک شده را بازیابی کنید.

- ایمیل های آدرس های مشکوک را باز نکنید.مهاجمان سعی می کنند شما را فریب دهند تا بدافزار نصب کنید یا سعی می کنند داده های مهمی را برای حملات به دست آورند. اگر شما یا کارمندانتان ایمیلها یا لینکهای مشکوکی دریافت میکنید، حتماً به متخصصان فناوری اطلاعات اطلاع دهید.

- از نرم افزارهای قابل اعتماد استفاده کنید.به روز رسانی به موقع برنامه های آنتی ویروس نقش مهمی در محافظت از رایانه ها در برابر عفونت ایفا می کند. و البته باید از محصولات شرکت های معتبر در این زمینه استفاده کنید.

- از مکانیسمهایی برای اسکن و مسدود کردن پیامهای هرزنامه استفاده کنید.ایمیل های دریافتی باید از نظر تهدید اسکن شوند. مهم است که هر نوع پیامی را که حاوی پیوندها یا کلمات کلیدی فیشینگ معمولی در متن خود هستند مسدود کنید.

- مطمئن شوید که همه برنامه ها به روز هستند.اصلاح منظم آسیب پذیری های نرم افزار برای جلوگیری از عفونت ضروری است.

آیا باید منتظر حملات جدید باشیم؟

ویروس Petya اولین بار در مارس 2016 ظاهر شد و متخصصان امنیتی بلافاصله متوجه رفتار آن شدند. ویروس جدید پتیا کامپیوترهای اوکراین و روسیه را در پایان ژوئن 2017 آلوده کرد. اما بعید است که این پایان باشد. استانیسلاو کوزنتسوف، نایب رئیس هیئت مدیره Sberbank گفت که حملات هکرها با استفاده از ویروس های باج افزار مشابه Petya و WannaCry تکرار خواهد شد. او در مصاحبه با تاس هشدار داد که چنین حملاتی قطعاً اتفاق خواهند افتاد، اما پیشبینی اینکه در چه شکل و قالبی ممکن است ظاهر شوند دشوار است.

اگر پس از تمام حملات سایبری که رخ داده است، هنوز حداقل اقدامات لازم را برای محافظت از رایانه خود در برابر ویروس های باج افزار انجام نداده اید، وقت آن است که در مورد آن جدی باشید.

یک ویروس رایانهای وحشتناک حتی بدتر از این هم شد - مشکل باجافزار جدید تروجان چیست، چرا Petya نام داشت و چگونه به سرعت کل شبکههای شرکتهای معتبر را آلوده کرد؟ در این مورد هم اکنون در برنامه Vesti.net.

شیوع اپیدمی عفونتها با ویروس باجافزار Petya ضربهای بسیار جدیتر از آن چیزی بود که قبلاً تصور میشد. احتمال زیادی وجود دارد که عملکرد سیستم های آسیب دیده بازیابی نشود. نه پرداخت دیه و نه منتظر تصمیم متخصصان.

"تروجان فایلها را رمزگذاری میکند؛ اگر حقوق کافی داشته باشد، میتواند ناحیه بوت اصلی دیسک را رمزگذاری کند. و پس از تجزیه و تحلیل دقیق، مشخص شد که رمزگشایی ناحیه بوت اصلی دیسک غیرممکن است. زیرا به سادگی چنین قابلیتی وجود ندارد. کلیدی که می توان برای رمزگشایی استفاده کرد، مشخص نیست.

این می تواند یک اشتباه ساده باشد زیرا آنها به دلایلی برای انجام حمله عجله داشتند و آن را آزمایش نکردند، یا شاید این گزینه دوم بود - یک مانور حواس پرت کننده، تا به همه نشان دهد که این یک رمزگذار است، یک WannaCry دوم. ، به طوری که همه در مورد رمزگشایی معما بپردازند، پرداخت / پرداخت نکنید. اما یک هدف واقعی وجود داشت. شاید از میان بسیاری از قربانیان، تنها یک سازمان هدف قرار گرفته باشد. بقیه فقط یک انحراف بود.

و خود ویروس پتیا معلوم شد که پتیا نیست. و نه اصلاح بدافزار WannaCry که یک ماه پیش سر و صدای زیادی ایجاد کرد، همانطور که در ابتدا تصور می شد. همانطور که پس از مطالعه دقیق کد بدافزار مشخص شد، ویروس جدید تنها به عنوان تروجان Petya شناخته شده برای متخصصان پنهان شده است، بنابراین ExPetya نامیده می شود. و وجه مشترک آن با WannaCry از قبل معروف استفاده از یک آسیب پذیری از زرادخانه دزدیده شده و از حالت طبقه بندی شده NSA است.

ویاچسلاو زاکورژفسکی، رئیس بخش تحقیقات آنتی ویروس در آزمایشگاه کسپرسکی:

"ExPetya از EternalBlue استفاده می کند. کمی تغییر یافته است. اما همچنین آسیب پذیری دیگری از همان مجموعه منتشر شده توسط The Shadow Brokers. یعنی آنها نه تنها از همان WannaCry استفاده کردند، بلکه آسیب پذیری دوم را نیز به ذهن آوردند که ما از کسی ندیده ایم. رمز نگارمی بینیم که تعدادی از تکنیک های پیشرفته نوشتن استفاده شده است، از جمله مهاجمان می توانند Eternalromance، EternalBlue را تغییر دهند و تعدادی ابزار برای سرقت رمزهای ورود به سیستم و اجرای از راه دور در یک شبکه شرکتی اضافه کنند. واضح است که اینها نه دانشآموز هستند و نه دانشآموز. اینها باید برنامه نویسان حرفه ای باشند که بدانند چه کاری انجام می دهند. و بلکه یک نفر نبود، بلکه چندین نفر بودند که هر کدام تخصص خودشان را داشتند.»

همانند Eternal، ExPetya نیز بیشترین مشکلات را برای شرکت های بزرگ ایجاد کرد. یک ماه پیش، به عنوان مثال، فقط در روسیه، سیستم های اجرای قانون و همچنین اپراتور Megafon قربانی باج افزار شدند. این بار، مقیاس آلودگی و وضعیت قربانیان مشابه بود: Rosneft و Bashneft در روسیه، در اوکراین - شبکه های انرژی محلی، فرودگاه Boryspil، اداره پست، شبکه کابینه وزیران. سپس اروپا نیز آن را دریافت کرد.

اما نحوه انتشار ویروس متفاوت بود. به عنوان مثال، مهاجمان موفق شدند برنامه حسابداری اوکراینی M.E.Doc را آلوده کنند. یعنی شبکه های شرکتی همه کسانی که آپدیت رسمی M.E.Doc را نصب کردند بلافاصله آلوده و مسدود شدند.

ویاچسلاو زاکورژفسکی، رئیس بخش تحقیقات آنتی ویروس در آزمایشگاه کسپرسکی:

واقعیت این است که این تروجان بدون سوء استفاده از آسیبپذیریها توانایی پخش در سراسر شبکه شرکتی و خانگی را دارد. بگذارید توضیح دهم: یک رایانه آسیبپذیر در شبکه کافی است. اگر باجافزار به آنجا برسد، میتواند یک نام کاربری را بدزدد و رمز عبور و گسترش بیشتر در سراسر شبکه بدون آسیب پذیری، یعنی اگر ناوگان بزرگی از ماشین ها در یک شبکه ترکیب شوند و حداقل یک کامپیوتر محافظت و به روز نشود، این راه را برای تروجان باز می کند ، که تنها از یک آسیب پذیری EternalBlue استفاده می کرد.

ExPetya (به هر حال، Petya اشاره ای به منشأ روسی نیست، بلکه اشاره ای به نام ماهواره نظامی از Bond است) دومین حمله در مقیاس بزرگ با استفاده از زرادخانه سایبری NSA است. این بدان معناست که این ابزارها که نسخههای قدیمیتر ویندوز را هدف قرار میدهند، همانطور که بسیاری ادعا کردهاند قدیمی نیستند. یعنی ویندوز 7، ویستا و XP هنوز برای بسیاری از شرکت ها کاملاً مرتبط هستند و به دلایلی حتی آنها را به روز نمی کنند.

طبق گزارش Positive Technologies، بیش از 80 سازمان در روسیه و اوکراین تحت تأثیر اقدامات پتیا قرار گرفتند. در مقایسه با WannaCry، این ویروس مخربتر تلقی میشود، زیرا با استفاده از روشهای مختلفی گسترش مییابد - با استفاده از ابزار مدیریت ویندوز، PsExec و بهرهبرداری EternalBlue. علاوه بر این، باج افزار شامل ابزار رایگان Mimikatz نیز می شود.

Positive Technologies گفت: "این مجموعه از ابزارها به Petya اجازه می دهد حتی در زیرساخت هایی که درس WannaCry در نظر گرفته شده و به روز رسانی های امنیتی مناسب نصب شده است، عملیاتی بماند، به همین دلیل است که رمزگذار بسیار موثر است."

المار نبیگایف، رئیس بخش پاسخگویی به تهدیدات امنیت اطلاعات این شرکت به روزنامه گازتا رو گفت.

اگر در مورد دلایل وضعیت فعلی صحبت کنیم، مشکل دوباره نگرش بی دقت نسبت به مشکلات امنیت اطلاعات است.

رئیس آزمایشگاه ویروس آواست، جاکوب کروستک، در مصاحبه با روزنامه گازتا.رو، گفت که نمی توان به طور قطع مشخص کرد که دقیقاً چه کسی پشت این حمله سایبری است، اما از قبل مشخص شده است که ویروس پتیا در این سایت توزیع شده است. darknet با استفاده از مدل تجاری RaaS (بدافزار به عنوان سرویس).

کروستک گفت: «بنابراین، سهم توزیعکنندگان برنامه به 85 درصد باج میرسد و 15 درصد به نویسندگان ویروس باجافزار میرسد. وی خاطرنشان کرد که نویسندگان Petya تمام زیرساخت ها، سرورهای C&C و سیستم های انتقال پول را فراهم می کنند که به جذب افراد برای انتشار ویروس کمک می کند، حتی اگر تجربه برنامه نویسی نداشته باشند.

علاوه بر این، Avast گفت که کدام سیستم عامل ها بیشتر تحت تأثیر این ویروس قرار گرفته اند.

ویندوز 7 با 78 درصد از کل رایانه های آلوده در رتبه اول قرار گرفت. پس از آن ویندوز XP (18٪)، ویندوز 10 (6٪) و ویندوز 8.1 (2٪) قرار می گیرند.

آزمایشگاه کسپرسکی در نظر گرفت که اگرچه این ویروس شبیه به خانواده پتیا است، اما همچنان به دسته دیگری تعلق دارد و نام دیگری به آن داد - ExPetr، یعنی "پیتر سابق".

معاون توسعه شرکت آیدکو، دیمیتری خوموتوف به خبرنگار Gazeta.Ru توضیح داد که حملات سایبری با ویروس های WannaCry و Petya منجر به "آنچه مدت ها بود درباره آن هشدار می دادم"، یعنی آسیب پذیری جهانی اطلاعات منجر شد. سیستم های مورد استفاده در همه جا

خوموتوف گفت: «گذاشتههایی که شرکتهای آمریکایی برای آژانسهای اطلاعاتی به جا گذاشته بودند در دسترس هکرها قرار گرفت و به سرعت با زرادخانه سنتی مجرمان سایبری - باجافزار، مشتریان باتنت و کرمهای شبکه» ترکیب شد.

بنابراین، WannaCry تقریباً هیچ چیز را به جامعه جهانی آموزش نداد - رایانهها بدون محافظت باقی ماندند، سیستمها بهروزرسانی نشدند، و تلاشها برای انتشار وصلهها حتی برای سیستمهای قدیمی به سادگی از بین رفت.

کارشناسان توصیه می کنند که باج مورد نیاز را به بیت کوین پرداخت نکنید، زیرا آدرس ایمیلی که هکرها برای ارتباط گذاشته بودند توسط ارائه دهنده محلی مسدود شده است. بنابراین، حتی در مورد "نیت صادقانه و خیر" مجرمان سایبری، کاربر نه تنها ضرر می کند، بلکه دستورالعملی برای باز کردن قفل داده های خود دریافت نخواهد کرد.

پتیا بیشترین آسیب را به اوکراین وارد کرد. در میان قربانیان Zaporozhyeoblenergo، Dneproenergo، Kiev Metro، اپراتورهای تلفن همراه اوکراینی Kyivstar، LifeCell و Ukrtelecom، فروشگاه Auchan، Privatbank، فرودگاه Boryspil و دیگران بودند.

مقامات اوکراین بلافاصله روسیه را مسئول این حمله سایبری دانستند.

جنگ در فضای سایبری، گسترش ترس و وحشت در میان میلیونها کاربر رایانههای شخصی و ایجاد خسارت مستقیم مادی ناشی از بیثباتی سازمانهای تجاری و دولتی، بخشی از استراتژی کلی جنگ ترکیبی امپراتوری روسیه علیه اوکراین است. معاون رادا از جبهه مردمی.

اوکراین ممکن است به دلیل گسترش اولیه Petya از طریق به روز رسانی خودکار M.E.doc، یک برنامه نرم افزاری حسابداری، بیشتر از دیگران ضربه خورده باشد. به این ترتیب بخشهای اوکراینی، تأسیسات زیرساختی و شرکتهای تجاری آلوده شدند - همه آنها از این سرویس استفاده میکنند.

سرویس مطبوعاتی ESET روسیه به Gazeta.Ru توضیح داد که برای آلوده کردن یک شبکه شرکتی به ویروس Petya، یک رایانه آسیبپذیر که بهروزرسانیهای امنیتی را نصب نکرده باشد، کافی است. با کمک آن، برنامه مخرب وارد شبکه می شود، حقوق مدیر را به دست می آورد و به دستگاه های دیگر سرایت می کند.

با این حال M.E.doc این نسخه را به طور رسمی تکذیب کرد.

«بحث منابع وقوع و گسترش حملات سایبری به طور فعال توسط کاربران در شبکههای اجتماعی، انجمنها و سایر منابع اطلاعاتی انجام میشود که یکی از دلایل آن نصب بهروزرسانیهای برنامه M.E.Doc است. تیم توسعه M.E.Doc این اطلاعات را رد می کند و بیان می کند که چنین نتیجه گیری هایی به وضوح اشتباه است، زیرا توسعه دهنده M.E.Doc به عنوان تامین کننده مسئول محصول نرم افزاری، ایمنی و خلوص کد خود را کنترل می کند.

شرکتهای سراسر جهان در روز سهشنبه، 27 ژوئن، از یک حمله سایبری گسترده بدافزاری که از طریق ایمیل توزیع میشد، متحمل شدند. این ویروس اطلاعات کاربران را روی هارد دیسک رمزگذاری می کند و از بیت کوین پول اخاذی می کند. بسیاری بلافاصله به این نتیجه رسیدند که این ویروس Petya است که در بهار 2016 توضیح داده شد، اما سازندگان آنتی ویروس معتقدند که این حمله به دلیل برخی بدافزارهای جدید رخ داده است.

یک حمله هکری قدرتمند در بعدازظهر 27 ژوئن ابتدا اوکراین و سپس چندین شرکت بزرگ روسی و خارجی را مورد هدف قرار داد. این ویروس که بسیاری آن را با Petya سال گذشته اشتباه میگیرند، از طریق یک ایمیل هرزنامه با پیوندی که با کلیک روی آن، پنجرهای باز میشود که در آن حقوق مدیر درخواست میشود، روی رایانههای دارای سیستم عامل ویندوز پخش میشود. اگر کاربر به برنامه اجازه دسترسی به رایانه خود را بدهد، ویروس شروع به درخواست پول از کاربر می کند - 300 دلار به صورت بیت کوین، و مقدار آن پس از مدتی دو برابر می شود.

ویروس Petya که در اوایل سال 2016 کشف شد، دقیقاً مطابق با همان الگوی گسترش یافت، بنابراین بسیاری از کاربران تصمیم گرفتند که این همان است. اما کارشناسان شرکتهای توسعه نرمافزار آنتیویروس قبلاً اعلام کردهاند که یک ویروس کاملاً جدید دیگر که هنوز هم مطالعه خواهند کرد، مقصر حمله رخ داده است. کارشناسان آزمایشگاه کسپرسکی قبلاً این کار را انجام داده اند داده شدهنام ویروس ناشناخته - NotPetya.

طبق داده های اولیه ما، این ویروس Petya نیست، همانطور که قبلا ذکر شد، بلکه یک بدافزار جدید است که برای ما ناشناخته است. به همین دلیل آن را NotPetya نامیدیم.

شرکت Dr.Web همچنین می نویسد که اگرچه این ویروس از نظر ظاهری شبیه به Petya است، اما در واقع این بدافزار هرگز توسط متخصصان مواجه نشده است و تفاوت اساسی با Petya دارد، اما اینکه دقیقاً چه چیزی باید مشخص شود.

تحلیلگران در حال حاضر در حال بررسی تروجان جدید هستند. برخی از منابع رسانه ای به دلیل جلوه های خارجی باج افزار با باج افزار Petya (که توسط Dr.Web به ویژه با نام Trojan.Ransom.369 شناسایی شده است) مشابهت می کنند، با این حال، روش انتشار تهدید جدید با طرح استاندارد مورد استفاده توسط Petya متفاوت است. .

Dr.Web و Kaspersky Lab همچنین قوانین ساده ای را به کاربران یادآوری کردند که به جلوگیری از آلوده شدن بسیاری از رایانه ها به ویروس کمک می کند. شرکت های نرم افزار آنتی ویروس در مورد آنها صحبت کرده اند، اما هنوز همه مردم آنها را دنبال نمی کنند.

دکتر وب از همه کاربران می خواهد که مراقب باشند و ایمیل های مشکوک را باز نکنند (این اقدام ضروری است، اما کافی نیست). همچنین باید از داده های حیاتی خود نسخه پشتیبان تهیه کنید و هرگونه به روز رسانی امنیتی را برای نرم افزار خود نصب کنید. وجود آنتی ویروس در سیستم نیز الزامی است.

اگر رایانه شما قبلاً آلوده شده است، راه حلی نیز پیدا شده است. در ماه آوریل، پورتال Geektimes دستورالعمل هایی را در مورد چگونگی خلاص شدن از شر ویروس منتشر کرد. اولین روش (پیچیده) این است که رسانه آلوده را در رایانه شخصی دیگری قرار دهید و «دادههای خاصی را از بخشهای خاصی از هارد دیسک آلوده استخراج کنید» و سپس آن را «از طریق رمزگشای Base64 منتقل کنید و برای پردازش به یک سایت ارسال کنید».

ویروس "پتیا":چگونه آن را نگیریم، چگونه رمزگشایی کنیم که از کجا آمده است - آخرین اخبار در مورد ویروس باج افزار Petya که تا سومین روز "فعالیت" خود حدود 300 هزار رایانه را در کشورهای مختلف جهان آلوده کرده بود و تاکنون هیچ یکی آن را متوقف کرده است.

ویروس پتیا - نحوه رمزگشایی، آخرین اخبار.پس از حمله به رایانه، سازندگان باجافزار Petya 300 دلار (به بیت کوین) باج میخواهند، اما هیچ راهی برای رمزگشایی ویروس Petya وجود ندارد، حتی اگر کاربر پول پرداخت کند. متخصصان آزمایشگاه کسپرسکی که تفاوتهایی را در ویروس جدید Petit دیدند و آن را ExPetr نامیدند، ادعا میکنند که رمزگشایی به یک شناسه منحصر به فرد برای نصب تروجان خاص نیاز دارد.

در نسخههای شناخته شده قبلی رمزگذارهای مشابه Petya/Mischa/GoldenEye، شناسه نصب حاوی اطلاعات لازم برای این کار بود. ریانووستی می نویسد، در مورد ExPetr، این شناسه وجود ندارد.

ویروس "Petya" - از کجا آمده است، آخرین اخبار.کارشناسان امنیتی آلمانی اولین نسخه از این باج افزار را ارائه کرده اند. به نظر آنها، ویروس Petya با باز شدن پرونده های M.E.Doc از طریق رایانه شروع به انتشار کرد. این یک برنامه حسابداری است که پس از ممنوعیت 1C در اوکراین استفاده می شود.

در همین حال، آزمایشگاه کسپرسکی می گوید که هنوز برای نتیجه گیری در مورد منشا و منبع انتشار ویروس ExPetr زود است. این احتمال وجود دارد که مهاجمان داده های گسترده ای داشته باشند. به عنوان مثال، آدرس های ایمیل از یک خبرنامه قبلی یا برخی روش های موثر دیگر برای نفوذ به رایانه ها.

با کمک آنها، ویروس "پتیا" با تمام قوا به اوکراین و روسیه و همچنین سایر کشورها حمله کرد. اما بر اساس گزارش ها، ابعاد واقعی این حمله هکری تا چند روز دیگر مشخص خواهد شد.

ویروس "پتیا": چگونه آن را نگیریم، چگونه آن را رمزگشایی کنیم، از کجا آمده است - آخرین اخباردر مورد ویروس باج افزار Petya که قبلاً نام جدیدی از آزمایشگاه کسپرسکی دریافت کرده است - ExPetr.