Világszerte egyre több adatot tárolnak digitális médián és szervereken, de a legfontosabb, hogy ezeket az információkat meg kell őrizni. A hackerek nap mint nap ellopják a hitelkártyaszámokat, bankszámlákat, sőt egy személy személyazonosságát is, és ez majdnem olyan egyszerű, mint megtanulni autót vezetni. Egyes jelentések szerint nem fog tudni tenni ellene.

Például, ha a bank szerverét feltörték, akkor nem tudsz mit tenni ellene, hogy ellopják a számlaszámodat és kiveszik a pénzedet. Szerencsére, ha ilyen esetek történnek egy nagy cégnél, akkor az elviseli, és segít megtakarítani a pénzt.

Hogyan védjük meg az információkat

Ha adatokat tárol személyi számítógépén vagy külső eszközén, győződjön meg arról, hogy az nem tárol fontos információkat, és ha igen, akkor biztonságosan védett. Ebben a cikkben megosztok öt lépést, amelyek segítségével megvédheti magát és adatait a hackerektől és csalóktól.

1. lépés – Adattitkosítás

Szinte minden nap hallani az adattitkosításról, de úgy tűnik, senki sem használja. Megkérdeztem a barátaimat, hogy használnak-e adattitkosítást, és egyikük sem titkosítja a számítógépén vagy külső merevlemezén lévő adatokat. És ezek azok az emberek, akik mindent online csinálnak: a taxirendeléstől és az ételrendeléstől az újságolvasásig. Az egyetlen dolog, amit tehet, az az adatok titkosítása. Ezt meglehetősen nehéz megtenni Windows vagy Mac rendszeren, de ha egyszer megteszi, akkor nem kell mást tennie.

Ezt a cikket még 2007-ben írtam, de mára semmi sem változott. Arról beszél, hogyan lehet titkosítani a merevlemezt a TrueCrypt segítségével, amely egy ingyenes és népszerű adattitkosító szoftver. Mi a helyzet a flash meghajtó titkosításával? Három éve írtam erről. A TrueCrypt segítségével a flash meghajtókon és a külső tárolóeszközökön lévő adatokat is titkosíthatja. A titkosításra azért van szükség, hogy ha valaki az Ön számítógépét, pendrive-ját vagy külső eszközét használja információk tárolására, senki ne tudja megnézni a fájljait. A jelszó ismerete nélkül nem tudnak bejelentkezni, és nem férhetnek hozzá a lemezen tárolt fájlokhoz és adatokhoz. Ez elvezet minket a következő lépéshez.

2. lépés – Használjon erős jelszavakat

Természetesen a titkosítás nem kerül semmibe, ha bárki bekapcsolhatja a számítógépet, és megtámadhatja a rendszert, amíg ki nem találja a megfelelő jelszót. Csak erős jelszót használjon, amely számok, szimbólumok és betűk kombinációjából áll, mert ez megnehezíti a kitalálást. Természetesen vannak módok a problémák megkerülésére, de vannak olyan dolgok, amelyek segítenek megkerülni ezt a problémát, és erről később.

Korábban 4 ingyenes online eszközről írtam, amelyek segítségével erős jelszavakat generálhatsz. Olvassa el öt tippemet is az erős jelszavak létrehozásához. Sokan azt mondják nekem, hogy nem használnak bonyolult jelszavakat, mert nagyon nehéz megjegyezni, és ezért mindig vissza kell állítani őket. Egyetértek azzal, hogy ez komoly probléma. Ezért használom a LastPass-t, ez egy biztonságos online és offline jelszókezelő. Ezzel az összes weboldaladhoz, bankkártyádhoz és számládhoz tárolhatsz jelszavakat, és okostelefonodról is elérheted azokat.

3. lépés – Kéttényezős hitelesítés

Tehát a probléma a titkosítás, és az összetett jelszavak továbbra is feltörhetők, miközben elküldjük őket az interneten. Például egy kávézóban vezeték nélküli internetet használ, és olyan webhelyre lép, amely nem használja az SSL-protokollt, azaz a címsor https-jét, ekkor egy hacker könnyen elkaphatja jelszavát Wi-Fi hálózaton keresztül.

Hogyan védheti meg magát egy ilyen helyzetben? Először is, ne dolgozzon nem biztonságos vezeték nélküli hálózaton vagy nyilvános Wi-Fi hálózaton. Nagyon kockázatos. Másodszor, két hitelesítési tényező használható. Ez alapvetően azt jelenti, hogy kétféle információt és két jelszót kell létrehoznia a webhelyekre való bejelentkezéshez és a szolgáltatások használatához. A Google-nak két ellenőrző rendszere van, ami nagyszerű. Még ha valaki megtanulta is az Ön összetett Google-jelszavát, addig nem férhet hozzá adataihoz, amíg be nem írja az okostelefonjára küldött hatjegyű kódot.

Lényegében a bejelentkezéshez nem csak az Ön jelszavára lesz szükségük, hanem az okostelefonjára is. Ez a fajta védelem csökkenti a feltörés esélyét. A LastPass a Google Authenticatorral is működik, így nem kell aggódnia jelszavai miatt. Egy jelszava és hozzáférési kódja lesz, amely csak az Ön számára lesz elérhető. A Facebookra való bejelentkezéshez egy SMS-t kapsz a telefonodra egy kóddal, amelyet meg kell adnod a jelszavaddal együtt. Mostantól nehéz lesz feltörni a Facebook-fiókját.

Használj Paypal-t. Ott van egy speciális biztonsági kulcs. A koncepció a következő: a rendszerbe való bejelentkezéshez egy kódot tartalmazó SMS-t kell küldeni. Mi a helyzet egy Wordpress bloggal? A Google Authenticator segítségével megvédheti webhelyét a hackerektől. A kéttényezős hitelesítésben az a jó, hogy könnyen használható, és ez a legmegbízhatóbb rendszer az adatok védelmére. Ellenőrizze kedvenc webhelyeit, és győződjön meg arról, hogy kétfaktoros hitelesítéssel rendelkeznek.

4. lépés – Biztosítsa hálózatát

A biztonság másik szempontja a külvilággal való kommunikációhoz használt hálózat. Ez az otthoni vezeték nélküli hálózatod? WEP-et vagy WPA-t vagy WPA2-t használ? Nem biztonságos hálózatot használ szállodákban, repülőtereken vagy kávézókban? Az első dolog, amit tennie kell, az, hogy zárja be biztonságos hálózatát, mivel ideje nagy részét a számítógépén tölti. Meg akarja védeni magát, és a legmagasabb szintű biztonságot választja. Tekintse meg korábbi cikkemet, amely a Wi-Fi titkosításról szól.

Sok más dolgot is meg lehet tenni:

- letiltja az SSID sugárzást

- MAC-címszűrő engedélyezése

- AP izolálás engedélyezése

Erről és más típusú biztonságról olvashat az interneten. A második tennivaló (valójában ez lehet az első), hogy módosítsa a vezeték nélküli útválasztó eléréséhez használt felhasználónevet és jelszót. Nagyon jó, ha AES-sel telepíted a WPA2-t, de ha valaki a routered IP címét használja, vagyis feltöri a felhasználónevedet és a jelszavadat, akkor letilthat a saját routeredtől.

Szerencsére mindig visszaszerezheti a hozzáférést az útválasztóhoz, de ez nagyon kockázatos próbálkozás, mert valaki bejelentkezhet az útválasztóba, és hozzáférhet a hálózatához. Az útválasztóba bejelentkezve láthatja az útválasztóhoz csatlakozó összes klienst és azok IP-címét. Nem jó ötlet új vezeték nélküli útválasztót vásárolni és első alkalommal csatlakozni hozzá. Feltétlenül kapcsolja be a tűzfalat az útválasztón és a számítógépen. Ez megakadályozza, hogy a különböző alkalmazások kommunikáció közben elérjék a számítógép bizonyos portjait.

5. lépés – Víruskereső szoftver

Ha vírus vagy rosszindulatú program kerül a számítógépére, akkor minden korábbi művelete haszontalan lesz. Valaki irányíthatja a vírust, és átviheti adatait a szerverére. Ma már elengedhetetlen a vírusirtó, ahogy a számítógép ellenőrzésének jó szokása is. A Microsoft Security Essentials víruskeresőt ajánlom Windowshoz, ingyenes, és remekül észleli a vírusokat és a rosszindulatú programokat. Ha úgy gondolja, hogy van valami a számítógépén, akkor olvassa el a rosszindulatú és kémprogramok eltávolításáról szóló korábbi cikkemet.

Ennek az öt lépésnek a végrehajtása nagymértékben csökkenti a feltörés esélyét. A hackereknek számos módja van az összes biztonságos hálózat és a titkosítás megkerülésére, de ez még számukra is nehéz feladat. mik a gondolataid? Hogyan védheti meg digitális adatait?

Jelenleg szinte lehetetlen garantálni a vállalati vagy felhasználói információk biztonságát a különböző e-mail szolgáltatásokon, személyi számítógépeken és felhőalapú tárolókon. A leveleket feltörhetik, az Ön számítógépéről vagy a kollégák számítógépéről származó információkat a cég alkalmazottai lemásolhatják és saját céljaikra felhasználhatják. Van mód az információ védelmére? Ma egyetlen cég sem vállal 100%-os garanciát az adatvédelemre, természetesen Ön is tehet egy jó lépést az adatok mentése felé. A titkosítást általában az adatok védelmére használják.

A titkosítás lehet szimmetrikus vagy aszimmetrikus, az egyetlen különbség a titkosításhoz és a visszafejtéshez használt kulcsok száma. A szimmetrikus titkosítás egyetlen kulcsot használ az információk kódolására és dekódolására. Az Orosz Föderáció törvényei tevékenységi engedély nélkül lehetővé teszik a szimmetrikus hosszúságú kulcs használatát

nem több, mint 56 bit. Az aszimmetrikus titkosítás két kulcsot használ: egy kulcsot a kódoláshoz (nyilvános) és egyet a dekódoláshoz

(zárva). Az aszimmetrikus titkosításhoz az Orosz Föderáció törvényei az algoritmusoktól függően legfeljebb 256 bites kulcshosszt tesznek lehetővé.

Nézzünk meg néhány eszközt a cserélhető eszközökön lévő információk védelmére.

meghajtók:

- A brit iStorage cég DatAshur egy pendrive a testen gombokkal. A készülék hardveres titkosítást végez a szimmetrikus AES256 algoritmus segítségével. 10 próbálkozása van a PIN kód megadására, hibás beírás esetén a készüléken lévő adatok

megsemmisült. A készülék tartalmaz egy akkumulátort a PIN-kód megadásához a számítógéphez való csatlakoztatás előtt.

Előnyök: tartós ház, PIN kódos brute force védelem, adatmegsemmisítés.

Hibák: nem világos, mi történik, ha az akkumulátor lemerül; Megpróbálhatja kitalálni a PIN kódot a kopott gombokról, vagy egyszerűen törölheti a versenyző összes adatát, és észrevétlen marad, és ez véleményem szerint potenciálisan károsabb, mint az adatok másolása egy versenyző által (bár védekezni lehet). - A Samurai egy moszkvai cég, feltételezem, hogy az iStorage-gal vagy azok forgalmazóival együttműködve dolgoznak, de saját termékeiket is készítik, például a Samurai Nano Drive-ot. 256 bites titkosítást használnak, és különféle eszközöket gyártanak, amelyek elsősorban az információk megsemmisítésére irányulnak.

Az előnyei és hátrányai hasonlóak a DatAshurhoz. - A Milandr kriptográfiai USB-meghajtó-flash kártyaolvasója titkosítási funkcióval lehetővé teszi a microSD-kártyákon lévő információk titkosítását. A készülék a cég saját processzorán készül. Úgy készült, mint egy hagyományos pendrive.

Előnyök: GOST-89 titkosítási algoritmus 56 bites kulcshosszúsággal (a dokumentációból nem derül ki, hogyan konvertálták a GOST-89-et 256 bitesre), korlátlan számú microSD kártyával működik.

Hibák: A készülék csak microSD kártyákkal működik, nem tudni, hogy át lehet-e váltani erősebb titkosítási algoritmusokra. - Key_P1 Multiclet - a processzorfejlesztő JSC Multiclet információinak védelmére szolgáló eszköz. Nézzük meg részletesebben az eszközt (a továbbiakban Key_P1-ként jelöljük az eszközt).

A készülék kezdeti funkciói (a szoftver a jövőben bővülni fog, a további funkciókat lásd alább):

- védelem a módosított (spyware) flash meghajtók ellen.

- információk titkosítása DES algoritmussal, 56 bites kulcshosszúsággal

(256 bites kulcshosszúságú AES és GOST-89 licenc megszerzése után). - az információk visszaállításának lehetősége a Key_P1 eszköz és a tárolóeszköz elvesztése esetén.

- a kulcsok szinkronizálása a fájlok felhasználók közötti megosztásához.

- az eszköz leállási idejének kijelzése Key_P1.

Az eszköz funkcióinak részletesebb leírása a cikk későbbi részében található. A titkosítási kulcsokat a kérdéses eszköz processzorának flash memóriája tárolja.

A Key_P1 korlátlan számú meghajtóval és korlátlan számú személyi számítógépen tud működni; nincs kapcsolat egy adott számítógéphez.

A teljes rendszer blokkvázlata:

A szerkezeti elemek leírása:

- a szerver firmware-t generál, frissíti a Key_P1 Managert, a firmware-t és a Key_P1_for_Windows (vagy Key_P1_for_Linux) alkalmazásokat a felhasználó tárolóeszközéhez (flash drive).

- (OS szoftver) Key_P1 Manager - frissíti az összetevőket, inicializálja a Key_P1 kulcsot, előállít egy kulcskészletet a Key_P1 számára stb.

- A Firmware Key_P1 egy program, amely a Key_P1 eszközön fut.

- alkalmazás a meghajtóhoz - Key_P1_for_Windows (Key_P1_for_Linux) (mindkét alkalmazás betöltődik a felhasználó flash meghajtójára, és engedélyezi a felhasználót, és megjeleníti az eszköz utolsó kikapcsolásának időpontját Windows és Linux operációs rendszer esetén).

Nézzük meg közelebbről a készülék fő funkcióit.

- Az információ titkosítása nem egy kulccsal történik, hanem több (maximum 1024) kulccsal. A titkosítás szektoronként történik minden meghajtónál. Így egy fájl több tucat kulccsal is titkosítható.

- A módosított meghajtók elleni védelem az SCSI-parancsokkal továbbított szolgáltatási információk figyelésével történik

- Adat visszanyerés:

- A kulcsokat a felhasználó állítja elő számítógépen a Klyuch_P1 programmal. A menedzser (jelen esetben a felhasználó) helyreállítás esetén biztonsági másolatot készíthet a kulcsairól.

- A kulcsokat a Key_P1 eszköz hozza létre. Ebben az esetben a felhasználó nem készíthet biztonsági másolatot a kulcsairól.

- A felhasználó biztonsági másolatot készíthet titkosított információiról

- A kulcsszinkronizálás azonos kulcsok létrehozása különböző felhasználók számára egy adott kezdeti érték és kiválasztott algoritmus szerint. A Key_P1 eszköz 50 kulcs tárolását teszi lehetővé a szinkronizáláshoz. Azok. a felhasználók tárolhatják a 8 bájtos címkét és magát a kulcsot. A kulcsok szinkronizálásához és a titkosított fájlok megosztásának megkezdéséhez a felhasználóknak a következőket kell tenniük:

- szóbeli megegyezéssel, telefonhívással, SMS-ben, e-mailben vagy homokba írva közöljék egymással a kulcs inicializálásának kezdeti értékét, valamint a kulcsgenerálási algoritmust;

- kulcs létrehozása és címkézés hozzárendelése – legfeljebb 8 karakter (byte);

- másolja a kulcsot az eszközre Key_P1;

- a titkosított fájlok cseréje bármely PC-ről elvégezhető, pl. amikor a szoftvert letölti és telepíti bármely „idegen” számítógépre, amelyhez Key_P1 eszköz csatlakoztatva van, a PIN kód megadása után a felhasználó látni fogja a kulcsokat és a hozzájuk tartozó címkéket, és képes lesz titkosítani a fájlokat a szükséges kulccsal, hogy egy másikkal cserélje ki. felhasználó.

- A Key_P1 eszköz a key_p1_for_windows.exe (Windows) vagy a key_p1_for_linux (Linux) program futtatása után kétperces pontossággal megjeleníti az eszköz legutóbbi leválasztásának idejére vonatkozó információkat. Ez a funkció lehetővé teszi a felhasználó és/vagy a cég biztonsági szolgálata számára, hogy megállapítsa a Key_P1 jogosulatlan lekapcsolásának tényét és időpontját, ami megnehezíti a támadó cselekvését és megkönnyíti a keresést.

Az eszközzel való munka megkezdéséhez a következőket kell tennie:

- Telepítsen szoftvert, töltse le a firmware-t a szerverről

- Kulcs_P1 inicializálása (firmware telepítése, PIN, PUK kódok beállítása)

- Inicializálja a meghajtót (a meghajtó két partícióra osztása: nyitott és zárt, amely csak a PIN kód megadása után érhető el)

Az egyéni változat mellett céges változat is elérhető lesz:

A vállalati alkalmazottak letöltik a Key_P1 Manager programot egy vállalati szerverről vagy cserélhető adathordozóról, és telepítik az operációs rendszerükre. Ezután letöltik a cég biztonsági vagy informatikai szolgáltatása által generált kulcsokat. Ezután az egyedi verzióhoz hasonlóan a Key_P1 és a meghajtó inicializálásra kerül. A felhasználói verziótól eltérően a vállalati verzióban több osztály vezetője választhat, hogy melyik osztály számára titkosítsa a fájlokat. Az osztályok listáját a cég felhatalmazott alkalmazottai állítják össze.

Egy osztályon belül az alkalmazottak titkosított információkat cserélhetnek a fájlok kódolásával a Key_P1 Manager és a Key_P1 segítségével. A vállalati biztonsági szolgálat különböző jogosztályokat hozhat létre osztályonként (például: a „Programozók” részleg képes lesz titkosítani a „Számviteli” részleg fájljait). Ezenkívül a vállalat beépíthet az eszközbe egy algoritmust, amely egyszeri jelszavakat generál a szervereken, számítógépeken stb. történő hitelesítéshez a biztonság növelése, valamint a kereskedelmi és egyéb titkok védelmének biztosítása érdekében.

A készülék kiegészítő funkciójaként:

- Mac OS támogatás;

- A Key_P1 tartalmazhat egy funkciót egyszeri jelszavak generálására a szervereken a kéttényezős hitelesítés megszervezéséhez

különféle szolgáltatások. A kéttényezős hitelesítés további védelmet nyújt fiókja számára. Ehhez a bejelentkezéskor nem csak a felhasználónevét és a jelszavát kell megadnia, hanem egyedi „ellenőrző kódokat” is. Még ha egy támadó meg is találja jelszavát, nem tud hozzáférni az Ön fiókjához. - személyes adatok tárolása a hitelesítés automatikus helyettesítésével a közösségi hálózatokban, fizetési rendszerekben stb.

- az eszköz használata PC-n történő hitelesítéshez.

A legérdekesebb ebből a listából a különböző forrásokból származó felhasználói bejelentkezések és jelszavak tárolása. A kérdés csak az, hogyan lehet ezt kényelmesebben megtenni. Hajtsa végre a bejelentkezési és jelszó páros automatikus cseréjét, vagy engedélyezze a felhasználónak a PIN kód megadása után a bejelentkezési azonosító és a jelszó tiszta szöveges megjelenítését, ahogy azt a Google Chrome böngésző lehetővé teszi.

Most nézzük meg az eszköz hardver szintjét.

Az eszköz fő funkciói a titkosítás és a meghajtók jogosulatlan működése elleni védelem.

Nézzük meg az adatok eszközzel való titkosításának módjait:

- a meghajtón lévő fájl titkosítása - ebben az esetben a fájl nem egy véletlen kulccsal lesz titkosítva, hanem a fájl méretétől és a meghajtó szektorméretétől (ez a meghajtó legkisebb címezhető memóriacellája) a fájl több kulccsal lesz titkosítva a meghajtó szektorai között;

- fájl titkosítása PC-n - ebben az esetben a fájl titkosítása a készüléken véletlenszerűen kiválasztott kulccsal történik, és a fájl tartalmát a készülék titkosított formában visszaküldi a PC-re, emellett ez a tartalom „csomagolva” egy speciális tárolóba, amely tartalmazza annak a kulcsnak a számát, amellyel a fájl titkosítva lett;

- titkosítson egy fájlt egy másik felhasználó számára - ebben az esetben a fájlt egy előre generált kulccsal, megfelelő címkével (például „kollégák1”) titkosítja az eszköz tároló nélkül, és a fájl tartalmát visszaküldi a PC.

A kémeszközök leállításához a „Key_R1” kiszűri a meghajtóknak küldött szolgáltatásparancsokat, ami védelmet nyújt a meghajtó hardvervírus általi fertőzése ellen, a „Key_R1” eszköz pedig elemzi a meghajtó által küldött leíró táblát, és ezen információk alapján blokkolja azokat a meghajtókat, amelyek kombinált eszközként próbálják megjeleníteni magukat a számítógépes rendszerben (például billentyűzet és meghajtó), vagy a meghajtón kívül bármilyen más eszközt.

Tekintsük az eszköz megvalósítását áramköri szinten.

A készülék az orosz P1 többcellás processzoron alapul. Az USB gazdagép interfésszel való interakcióhoz egy stm32f205 processzor kerül az áramkörbe. A többcellás processzor órajele az stm32f205 processzorról történik, a firmware betöltése az spi interfészen keresztül történik. A P1 processzor az információk titkosításának és kivonatolásának összes alapvető funkcióját ellátja. A legtöbb titkosítási algoritmus egyik érdekes tulajdonsága a jó párhuzamosság. Ennek a ténynek köszönhetően ésszerű a műveletek hardveres párhuzamosításával rendelkező processzor használata.

Az eszköz frissítése következtében a következő séma várható:

Az USB gazdagéppel való interakciót egy FTDI chip biztosíthatja.

A készülék olyan csatlakozókkal rendelkezik, amelyek lehetővé teszik az USB-meghajtókkal és a microSD-vel, SD-kártyákkal való munkát.

Előnyök:

- titkosítás nagyszámú kulcskészlettel hardver szinten a meghajtó szektorok között

- a PC és a meghajtó közötti szervizparancsok vezérlése

- a bejelentkezési-jelszó pár tárolása

- csak olvasható módban dolgozzon

- USB meghajtók, SD, microSD kártyák támogatása

- korlátlan számú meghajtóval dolgozhat

- vállalati verzió

- az adatok helyreállításának lehetősége

Hátrányok: nem speciális tok, hiányzik a manipulációbiztos védelem (bár a habr-felhasználóknál, mint a BarsMonster, nem meghatározó a manipuláció elleni védelem :)

P.S. Kiegészítő funkcionalitásként felmerült az a gondolat is, hogy a skype-hoz, qip-hez hasonló, de csak közvetlenül, meghatározott felhasználók számára, csatlakozási szerver nélkül, biztonságos adatcserére szolgáló alkalmazást készítsenek, de bizonyos okok miatt úgy döntöttek, hogy nem. érintse meg ezt a területet.

Ezenkívül március 25-én elindult egy projekt a Kickstarter.com-on, amelyet ennek az eszköznek szenteltek.

A modern ember nem tud számítógép nélkül meglenni. Az emberek szinte mindig számítógéppel foglalkoznak, legyen az asztali eszköz, laptop vagy okostelefon. Az emberi tevékenység lenyomata a merevlemezen marad. Zene, személyes fotók, munkahelyi dokumentáció – mindez megtalálható a készülékén. És rendkívül nem kívánatos, hogy ezek rossz kezekbe kerüljenek. Ezért a számítógépen lévő információk védelme minden felhasználó számára fontos szempont.

Az információk védelme a vírusoktól

Valószínűleg minden számítógép találkozott már vírusokkal. A legtöbb vírus nem szándékozik adatokat lopni, hanem egyszerűen szoftverhiba. Azonban ők azok, akik uralják a számítógépes világot. És az ilyen vírusok semmiképpen sem ártalmatlanok. Adatok vagy teljes információblokkok eltűnése a legkevesebb, ami megtörténhet. Ha nem tesznek megfelelő intézkedéseket, a vírus az összes adattal együtt tönkreteheti a rendszert. Az internetről letöltött fájlokon vagy külső tárolóeszközökről (lemezek, memóriakártyák stb.) keresztül juthatnak be a számítógépébe.

Ennek elkerülése érdekében feltétlenül telepítsen egy víruskeresőt. A legnépszerűbb vírusirtó programok a Kaspevsky, NOD32, Microsoft Securuti Essential. Hetente legalább egyszer végezzen teljes vizsgálatot. A különösen veszélyes vírusok még akkor is károsíthatják az információkat, ha a vírusirtó azonnal észleli őket a számítógépbe való belépés után. Ezért először ellenőrizze az összes fájlt, amelyet át akar tölteni a számítógépére.

Védje meg adatait és fiókját jelszóval

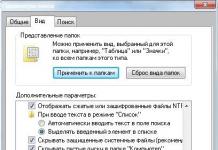

Ha olyan információkat tárol a számítógépén, amelyeket el szeretne rejteni azoktól, akik hozzáférnek a számítógépéhez, állítson be jelszavakat a legfontosabb fájlokhoz vagy mappákhoz. Először is létre kell hoznia egy jelszót a fiókjához. Ehhez kattintson:

- Rajt;

- Beállítások;

- Kezelőpanel;

- Felhasználói fiókok.

Most állítson be jelszót. Szükség esetén egyszerűen blokkolhatja számítógépét: indítás - leállítás - blokkolás. A készülék bekapcsolásakor egy jelszót is meg kell adnia. Laptopján beállíthatja, hogy a fedél lecsukásakor záruljon.

Ha nem szeretné zárolni a fiókot, hanem csak néhány fájlt, állítson be jelszót a mappához. A legegyszerűbb módja annak, hogy jelszót helyez el az archívumban. Ehhez a szokásos Archiver programra lesz szüksége. Először létre kell hoznia egy archívumot a mappából, majd be kell állítania egy jelszót. Ez egy nagyon kényelmes módszer, mivel egy ilyen archívumot el lehet küldeni az interneten keresztül. A címzettnek egy jelszót is meg kell adnia az információk eléréséhez. Alapértelmezés szerint az ilyen mappák neve után a „.rar” karakterlánc szerepel. Ez egyszerűen eltávolítható egyszerűen átnevezéssel. Ez semmilyen módon nem befolyásolja az ilyen fájlok működését. Ezt a videót is ajánljuk a személyes adatok védelmének modern problémáiról:

Információk és fiókok védelme

Minden felhasználónak sok fiókja van az interneten. E-mail, közösségi hálózatok, fórumok – mindez saját jelszóval és bejelentkezési névvel rendelkezik. Nagyon komolyan kell vennie online fiókjai védelmét. Sokan ugyanazt a jelszót használják a legtöbb fiókhoz. Ebben az esetben, ha egy profilt feltörnek, elveszítheti a hozzáférést a többihez. Ezért jobb, ha legalább a fontos oldalakon különböző jelszavak vannak. Ha lehetséges, feltétlenül állítsa be az ellenőrzést telefonszámon keresztül. Ha elveszíti hozzáférését fiókjához, vagy elfelejti jelszavát, könnyen visszaállíthatja azt. Számos forrás rendelkezik olyan funkcióval, amely a számára kódot tartalmazó SMS-ben igazolja a bejelentkezést.

A technológia fejlődésével a jelszófeltörő programok szabadon elérhetővé váltak az interneten. A népszerű oldalak védettek az ilyen programokkal szemben. Egyes alkalmazások segítségével azonban kitalálhatja fiókja jelszavát.

Ez a következőképpen történik:

- A program kiválasztja az összes lehetséges kombinációt a karakterek számához;

- Még ha a jelszó 3 számjegyből áll is, nagyon sokáig tarthat a kitalálás. De néha ez a módszer még mindig sikeres. Ezért legyen a kód a lehető leghosszabb, és kombinálja a számokat betűkkel.

A legjobb ezt speciális jelszógenerátorokkal megtenni (ezek szabadon elérhetők az interneten).

A fontos információk védelme: mappák és dokumentumok átnevezése

Még ha meg is tett minden szükséges biztonsági intézkedést, előre kell látnia azt a helyzetet, amikor egy nem kívánt személy mégis hozzáfér az Ön adataihoz. Kezdje a fontos dokumentumok átnevezésével. Készítsen listát azokról a fájlokról, amelyek potenciálisan érdekesek lehetnek a támadók számára (például a „Céges banki tranzakciók” vagy a „Személyes fényképek” mappák nyilvánvalóan felkeltik a figyelmet). Ezután nevezze át őket. Használjon feltűnő neveket számok formájában.

Ezután helyezze el a fontos dokumentumokat. Vagyis ne hagyja őket a számítógép asztalán, hanem hozzon létre egy mappát a merevlemezén lévő mappában. Ha el kell rejtenie egy fájlt, és mégis gyorsan hozzá kell férnie, tegye láthatatlanná. Ehhez kattintson a jobb gombbal a mappára: tulajdonságok - beállítások - módosítás ikon. Ezután válasszon egy átlátszó képet a listából. Így a mappa az asztalon lesz, de vizuálisan nehéz lesz észrevenni.

Információk titkosítása számítógépen

A jelszóval ellátott mappa megállíthatja az amatőr támadót. De a hackert valószínűleg még őrizetbe sem veszik. Mert a szabványos Windows-védelem megkerülése nem olyan nehéz. A legjobb módszer a titkosítás. Ez speciális programok segítségével történik (a legnépszerűbb a TrueCrypt). Nehéz, tetszőleges algoritmust használnak a kódoláshoz. Ezért a hackelés szinte lehetetlen. Ez a számítógépes információk leggyakoribb védelme.

A titkosított adatok titkosított tárolót alkotnak. Tulajdonságokban egy normál mappához hasonlít. De kulcs (jelszó) nélkül lehetetlen megadni. A tároló áthelyezhető flash meghajtóra, másik merevlemezre, vagy elküldhető az interneten anélkül, hogy elveszítené védelmi funkcióit. Fontos szempont a tartály mérete. A létrehozáskor kiválasztásra kerül. Mivel ezt a paramétert a jövőben lehetetlen megváltoztatni, állítsa be a méretet a céltól függően. Hozzon létre egy hozzáférési kódot vagy kulcsot a titkosított információkhoz egy jelszógenerátor segítségével (a megbízhatóság érdekében).

biztonsági mentés

Nem szabad megfeledkezni arról, hogy az információk nem csak illetéktelen megtekintésnek vagy másolásnak lehetnek kitéve, hanem törölhetők is. És nem csak valaki rosszindulatú szándéka miatt, hanem rendszerhibák vagy a média fizikai károsodása miatt. Ezért mindig ismételje meg a fontos információkat.

- A legegyszerűbb módja, ha CD-re vagy flash meghajtóra helyezi;

- Szinkronizálhat egy virtuális merevlemezzel is az interneten. Ez nagyon hasznos, ha gyakran dolgozik mások számítógépén. Ha rendelkezik internet-hozzáféréssel, bármikor letöltheti a szükséges fájlokat.

Az adatok törlése esetén is visszaállíthatók. Ehhez előre telepítsen egy speciális programot (sok ingyenes segédprogram van az interneten). Segítenek a törölt fájlok és lemezképek helyreállításában. Ebben a kérdésben a legfontosabb az, hogy ne vesztegessük az időt. A törölt fájlok helyére azonnal új információk íródnak. Ez az Ön tudta nélkül is megtörténhet, különösen, ha számítógépe rendelkezik internet-hozzáféréssel. Még ha azonnal cselekszik is, nem tény, hogy vissza tudja állítani az elveszett információkat. Ezért legyen óvatos.

Tekintse meg a Windows 7 biztonsági mentéséről szóló videót is:

Tehát a számítógépes információk védelme közel sem olyan bonyolult folyamat, mint amilyennek látszik. De rendkívül szükséges. Nem ismert, hogy az Ön bizalmas adatait pontosan mikor támadják meg, vagy mikor tűnnek el. Ezért jobb, ha erről előre gondoskodunk.

A legjobb biztonság érdekében minden típusú védelmet kombinálnia kell számítógépén.

Az információs technológia korszakában akut kérdés, hogyan védjük meg a számítógépen tárolt adatokat. Jelszavak és bejelentkezési adatok közösségi hálózatokról, banki számlakezelő rendszerekről, számlaadatok, privát fényképek és egyéb fájlok – mindez érdekes lehet a támadók számára.

Nem csak a kormányzati szervek, bankok vagy népszerű webhelyek célpontjai a hackerek. A hétköznapi felhasználók személyes adatai is érdekesek lehetnek a hackerek számára. A bûnözõk az Odnoklassniki vagy a Facebook ellopott fiókjait csalás céljára használják fel, az ellopott fényképek zsarolás tárgyává válnak, a fizetési rendszer adatainak megszerzése pedig lehetõséget ad a támadóknak arra, hogy tulajdonosaikat egy fillér nélkül hagyják a számlájukon.

Ahhoz, hogy ne váljon hackerek áldozatává, ügyelnie kell a személyes adatok tárolásának biztonságára. Ebből a cikkből megtudhatja, hogyan védheti meg személyes adatait számítógépén.

1. módszer: Erős jelszavak

A számítógépen lévő adatok védelmének legegyszerűbb módja erős jelszavak használata. A legtöbb felhasználó tudja, hogy a biztonsági szakértők nem javasolják egyszerű szám- és betűkombináció (qwerty, 12345, 00000) használatát kulcsként. De az „okos” feltörő programok megjelenése oda vezetett, hogy a bonyolultabb jelszavak nyers erővel is kiszámíthatók. Ha a támadó személyesen ismeri a potenciális áldozatot, könnyen megtalálható egy atipikus, de egyszerű kulcs (születési dátum, cím, állatnév) is.

A közösségi hálózatokon és más erőforrásokon lévő fiókok, valamint a számítógépen lévő felhasználói fiókok mentéséhez ajánlott összetett kombinációk használata, amelyek nagy és kis latin betűkből, számokból és szolgáltatási szimbólumokból állnak. Kívánatos, hogy a jelszó könnyen megjegyezhető legyen, de ne tartalmazzon nyilvánvaló jelentést. Például egy 22DecmebeR1991 típusú kulcsot a webhelyek megbízhatónak ismernek fel, de tartalmazza a születési dátumot, ezért könnyen feltörhető.

2. módszer: Adattitkosítás

A számítógépén lévő személyes adatok védelme érdekében, ha egy támadó megpróbálna hozzáférni, javasoljuk az adattitkosítás használatát. A Windows vállalati és professzionális verzióihoz a BitLocker tartozik. A rendszermechanizmus lehetővé teszi egy vagy több merevlemez-partíció információinak titkosítását. A fájlokhoz való hozzáférés csak speciális kulcs használatával lehetséges.

Ha az egyes fájlokat és mappákat szeretné biztonságossá tenni, a számítógépén lévő személyes adatok védelmének legegyszerűbb módja a titkosított archívumok használata. Miután dokumentumokat, fényképeket vagy egyéb adatokat áthelyezett egy jelszóval védett archívumba, a támadó nem tudja megnyitni azokat még akkor sem, ha teljes hozzáférést kapott a számítógéphez. A ZIP vagy RAR tartalom megnyitásához tárcsáznia kell egy hozzáférési kódot. A legtöbb modern archiváló hasonló funkciókkal van felszerelve.

Számos ingyenes szoftver is létezik, amelyek lehetővé teszik az adatok titkosítását. Az ilyen programok közé tartozik a Free Hide Folder, Folder Lock, TrueCrypt és mások.

3. módszer: Használjon víruskereső programot

Valaki más számítógépéhez való hozzáféréshez a hackerek az áldozat számítógépére telepített segédszoftvert használják. A trójai vírusok elkapják a billentyűzetről bevitt információkat, lecserélik a webhelyeket csalók által készített másolatokra, és személyes adatokat küldenek. A személyes adatok védelme érdekében ajánlatos a víruskereső szoftver legújabb verzióját telepíteni, és figyelemmel kísérni annak frissítéseit. Javasoljuk továbbá, hogy korlátozza a meghajtókhoz való hozzáférést azáltal, hogy megtiltja az információk hálózaton keresztüli olvasását.

4. módszer: Állítson be jelszót a BIOS-ban és/vagy a merevlemezen

Az operációs rendszer alapszintű jelszavas védelme nem teszi lehetővé a rendszer gyors feltörését, de sebezhető, ha a számítógép hosszú időre bűnözők kezébe kerül. A Windows újratelepítésével hozzáférhet a titkosítatlan fájlokhoz. Ha a BIOS-ban (UEFI)* beállít egy jelszót, amelyet a számítógép bekapcsolásakor kell megadni, lehetetlenné teszi a számítógép indítását sem a beépített, sem a külső adathordozóról.

*A BIOS (Basic Input/Output System) vagy az UEFI (Unified Extensible Firmware Interface) a számítógépes rendszerszoftver része, amely a rendszer hardverelemeinek működésének megszervezéséért és betöltésének vezérléséért felelős. A BIOS/UEFI beállítási menüje a számítógép indításának korai szakaszában (a bekapcsolás utáni első másodpercekben) a Del, F1 vagy F2 gomb megnyomásával léphet be (lásd a számítógépre vagy laptopra vonatkozó utasításokat). A beállítások alelemeinek neve eltérhet a különböző számítógépmodelleknél, de a szükséges beállítások általában abban a részben találhatók, amelynek neve tartalmazza a Security szót..

A merevlemez jelszavas védelme még nagyobb fokú védelmet biztosít a személyes adatok számára. A meghajtó hozzáférési kódjának BIOS/UEFI-n keresztüli beállításával a felhasználó használhatatlanná teszi azt a támadó kezében. Még akkor sem férhet hozzá az adatokhoz, ha kivette a merevlemezt a számítógép házából, és csatlakoztatta egy másik eszközhöz. A meghajtó „főkulccsal” történő feloldására tett kísérlet az adatok megsemmisüléséhez vezet.

5. módszer: HTTPS protokoll használata

A HTTPS biztonságos adatátviteli protokoll használata kiküszöböli a szerverre titkosított formában küldött információk elfogásának kockázatát. Ez a szabvány nem egy különálló technológia, hanem egy kiegészítőt jelent a szabványos HTTP-n keresztül. Használata során az adatok titkosítása SSL protokoll segítségével történik.

Sajnos ahhoz, hogy ez az adatvédelmi módszer működjön, a szervert fel kell szerelni e technológia támogatására. Lehetetlen egyoldalúan használni.

Ha a szerver támogatja a HTTPS-t, akkor a kliens csatlakozásakor a rendszer egyedi tanúsítványt rendel hozzá, és minden továbbított adatot 40, 56, 128 vagy 256 bites kulccsal titkosít. Így a visszafejtés csak a végeszközökön történik, és valaki más jelének lehallgatása nem ad semmit a támadónak.

Ha a szolgáltatás bizalmas információk kezelésével vagy pénzügyi tranzakciók lebonyolításával jár, ajánlatos óvakodni a HTTPS-t nem támogató erőforrásoktól.

Az online áruházak, bankok és fizetési rendszerek (Yandex.Money, Webmoney) webhelyei alapértelmezés szerint a HTTPS protokollt használják. A Facebook, Google, Twitter, VKontakte szolgáltatások lehetővé teszik, hogy ezt a fiókbeállításokban engedélyezze. Más oldalak is működnek vele.

6. módszer: Védje vezeték nélküli hálózatait

Ha a számítógép biztonsági beállításai nem korlátozzák a hozzáférést a hálózaton keresztül, a nem biztonságos Wi-Fi hálózat lehetővé teszi a támadó számára, hogy hozzáférjen a meghajtók tartalmához. Ennek elkerülése érdekében ajánlatos az adattitkosítási módszert WPA/WPA2-re állítani az útválasztón, és beállítani egy összetett jelszót (lásd 1. módszer).

A Wi-Fi hálózat feltörésének kockázatának kiküszöbölése érdekében letilthatja a kapcsolatnév (SSID) sugárzását. Ebben az esetben csak azok a felhasználók tudnak csatlakozni az útválasztóhoz, akik ismerik a hálózat nevét.

7. módszer: Szülői felügyeleti rendszerek

Ha gyerekek használják a számítógépet, jelentősen megnő a rosszindulatú programok elkapásának kockázata. A számítógépén tárolt személyes adatok védelme érdekében korlátozott hozzáférési jogokkal rendelkező fiókot hozhat létre gyermeke számára. A Windows (7-es és újabb verziói) beépített szülői felügyeletet tartalmaz. Segítségükkel korlátozhatja gyermeke számítógépnél töltött idejét, megtagadhatja bizonyos programok elérését, és letilthatja a harmadik féltől származó szoftverek telepítésének lehetőségét.

Vannak harmadik féltől származó szoftverek is, amelyek hasonló (vagy szélesebb) funkciókkal rendelkeznek. Fizetett és ingyenes szülői felügyeleti eszközöket egyaránt találhat az interneten. Ezenkívül néhány szolgáltató támogatja ezt a funkciót. Ebben az esetben a távközlési szolgáltató webhelyén található személyes fiókjában korlátozásokat állíthat be bizonyos erőforrások látogatására.

Hogyan védheti meg a számítógépén lévő információkat a legmegbízhatóbban

A személyes adatok számítógépen való védelmére szolgáló fenti módszerek mindegyike egy helyzetben megbízható, de vannak sebezhetőségei is. A magas szintű biztonság elérése érdekében javasolt a módszerek kombinálása.

Sajnos nincs olyan univerzális adatvédelmi módszer, amely 100%-ban hatékony lenne. Még a bankok és a bűnüldöző szervek szerverei is ki vannak téve a hackertámadásoknak, amint azt a Pentagonból, az Egyesült Államok kormányaiból és más országokból származó, a Wikileaks által közzétett dokumentumok nagyarányú kiszivárogtatása is bizonyítja.

Mivel azonban a hétköznapi felhasználók ritkán válnak ilyen szintű hackerek áldozataivá, lehetséges a személyes adatok védelme. Ehhez ajánlott:

telepítse a víruskereső program aktuális verzióját (lehetőleg tűzfal és tűzfal funkciókkal);

védje meg a felhasználói fiókot erős jelszóval;

ne használja ugyanazt a hozzáférési kódot minden fiókhoz;

védi a Wi-Fi-t, tiltsa le a fájlmegosztást a számítógépen a helyi hálózaton keresztül, elsősorban a rendszerpartíción (ha ez nem lehetséges, korlátozza a hozzáférést, csak a megbízható hálózati tagoknak engedélyezve, akiknek valóban szükségük van rá);

ne tároljon kulcsokat és jelszavakat TXT, DOC, RTF és egyéb dokumentumokban magán a számítógépen;

A legértékesebb fájlokat és mappákat jelszóval védett archívumba kell helyezni, vagy titkosítani kell.

A számítógépén lévő személyes adatokat más módon is megvédheti. A legfontosabb dolog az, hogy kompromisszumot találjunk a számítógép biztonsága és könnyű használhatósága között. A drasztikus intézkedések (például teljes adattitkosítás, hozzáférés a számítógéphez fizikai kulccsal és az engedélyezett erőforrások listájának korlátozása) szükségtelenek lehetnek otthoni számítógépen, és szükségtelen kényelmetlenséget okozhatnak. A gyakorlat azt mutatja, hogy a túl bonyolult védőfelszerelések használata a felhasználók fokozatos megtagadásához vezet azok használatától.

Ma arról lesz szó, hogy védjük az információkat a számítógépen, milyen védelmi módszereket használunk, mi az a kéttényezős felhasználói hitelesítés.

A sebesség és a tudományos-technikai haladás évszázadában

A sebesség, valamint a tudományos és technológiai fejlődés korában, amikor sok fontos információt kell rögzíteni a memóriában, az ember egyszerűen nem áll készen arra, hogy ezt a fejében tárolja.

Erre a célra a modern világban aktívan használnak különféle kütyüket, amelyek jelentősen megkönnyíthetik életünket.

Számítógépekben, laptopokban, memóriakártyákban vagy flash kártyákban sokféle információt tárolunk, amelyek között mindig van olyan, ami bizonyos fokú bizalmassággal bír.

Sajnos az is előfordul, hogy egy számítógépet, laptopot vagy feltörnek, vagy ilyen-olyan okból használhatatlanná válik, és a legrosszabb esetben egyszerűen ellophatják a berendezést.

Nem nehéz kitalálni, hogy az utóbbi eredménnyel minden bizonnyal a bennük lévő titkos információ nyilvánosságra kerül, és esetleg felhasználható Ön ellen.

Az egy dolog, ha mindezek az adatok jelentéktelenek és lényegtelenek. De mi van akkor, ha teljesen más a helyzet?

Ilyenkor minden épeszű ember fejében felmerül a kérdés, hogy mi a legkényelmesebb és legbiztonságosabb lehetőség a fontos titkos információk védelmére.

A jelszavak helyes beállítása

Először is nézzük meg azokat a pontokat, amelyeket ebben az esetben kerülni kell.

Összetett jelszavakat kell beállítani. Windows XP esetén egy ilyen jelszó nem lehet hosszabb 14 karakternél. Ha már célul tűzte ki saját jelszavának létrehozását, akkor folyamatosan módosítania kell, és nem kell a legegyszerűbb és legemlékezetesebb karakterekkel előállnia, mint például az 1234 stb.

És csak ha alaposan átgondolja a jelszót, minden feltörési kísérlet egyértelmű kudarc lesz.

Windows 10 rendszeren a jelszó létrehozásakor ez az ablak jelenik meg.

De az egész kérdés az, hogy ma már sok olyan program található a világhálón, amelyek hasonló eljárásokat tanítanak, közvetlen hozzáféréssel egy laptophoz vagy számítógéphez.

Néha még egy DVD-meghajtóhoz való hozzáférés is elegendő.

És ha van egy ellenállhatatlan vágy és valamiféle tudatosság, akkor egyáltalán nem kell jelszavakat feltörni.

Ebben az esetben csak egy Linux rendszert kell futtatnia a lemezről, amely könnyedén ki tudja olvasni az összes információt a merevlemezről. Az Ön által megadott hozzáférési jogok nem jelentenek akadályt számára. És még az NTFS rendszer sem segít itt.

Adattitkosítás, megmenti?

Ami a merevlemezen található adatok titkosítását, mint egy másik információvédelmi módszert illeti, megjegyezzük, hogy ez a fontos funkció csak az NTFS fájlrendszer használatakor lesz elérhető.

És ha nem aggódik a számítógépe vagy laptopja teljesítményével kapcsolatos bizonyos veszteségek miatt, akkor egy ilyen védelmi módszer egyértelműen megfosztja az adatok olvasásának lehetőségét.

Ezenkívül ne feledje, hogy a titkosítási folyamat teljesen haszontalan lehet, ha a hackerek visszaállítják jelszavát, és bejelentkeznek a fiókjával.

Bevált módszer

És most a leghatékonyabb és időtálló védelmi módszerről fogunk beszélni - a „kéttényezős hitelesítésről”.

Lényege, hogy a jelszó megadása itt egyértelműen nem lesz elegendő, hiszen szükség lesz az ujjlenyomatára, intelligens kártyájára, hangadataira vagy bármi másra, amely lehetővé teszi személyazonosságának egyértelmű azonosítását.

Ez a módszer akkor lesz hasznos, ha a fent felsorolt kulcsok egyike mindig a birtokában van, és nem hagyja felügyelet nélkül.

Ha ezt a két fő feltételt szigorúan betartják, akkor a hackereknek egyetlen lehetőségük sem lesz mindenféle hackelési módszer használatára.

Ha szükséges, engedélyezheti a legfontosabb fájlok és mappák titkosítását.

Fontos megjegyezni, hogy egyáltalán nem szabad mindent titkosítani, mivel ez jelentősen lelassítja a számítógép teljesítményét.

Elfelejtheti az információk titkosságának megőrzésével kapcsolatos gondolatokat, ha a számítógépet egy időre elviszik vagy ellopják.

A fő szabály a kétfaktoros hitelesítés használata a merevlemezen lévő adatok titkosításával együtt.

Foglaljuk össze

Összefoglalva érdemes hangsúlyozni, hogy a modern számítógépmodellek messze nem ideálisak és tökéletesek, ezért gyakran rendszerhiba miatt rendszeres javításokat igényelnek.

Amikor a fenti védelmi módszerek valamelyikét választja, ne felejtse el, hogy bizonyos feltételek adódhatnak, amikor az összes jelszóval védett rendszer elérhetetlen lehet az Ön számára.

Az ilyen problémák elkerülése érdekében az adatokról archivált másolatokat kell készíteni.

Jobb, ha távol tartja őket a számítógéptől. Ha ez az információ pénzügyi kockázattal kapcsolatos, akkor jobb, ha minden másolatot banki széfben vagy széfben tárol.

Az Ön feladata, hogy világosan megértse, hogy amikor a biztonságról van szó, a fél intézkedések elfogadhatatlanok.

Ezért a titoktartás biztosításának kérdését kezdettől fogva nagyon komolyan kell venni.