koncepcija datortīkls.

Datortīkli ir ar datu pārraides kanāliem savienotas datoru sistēmas, kas nodrošina efektīvu dažādas informācijas un skaitļošanas pakalpojumu sniegšanu lietotājiem, ieviešot ērtu un uzticamu piekļuvi tīkla resursiem.

Informācijas sistēmas, kas izmanto datortīklu iespējas, nodrošina šādus uzdevumus:

Datu uzglabāšana un apstrāde

Lietotāju piekļuves datiem organizēšana

Datu un apstrādes rezultātu nodošana lietotājiem

Iepriekš minēto problēmu risināšanas efektivitāti nodrošina:

Attālā lietotāja piekļuve aparatūrai, programmatūrai un informācijas resursiem

Augsta sistēmas uzticamība

spēja ātri pārdalīt slodzi

atsevišķu tīkla mezglu specializācija noteiktas klases problēmu risināšanai

lēmumu izaicinošus uzdevumus vairāku tīkla mezglu kopīgiem centieniem

Visu tīkla mezglu darbības kontroles iespēja

Ja ņemam vērā datortīkla struktūru, tad tajā var izdalīt trīs pamatelementus:

Tīkla rīki un pakalpojumi

Pārsūtīt multividi

tīkla protokoli.

Tīkla rīki un pakalpojumi. Ja mēs uzskatām datortīklu, tad tīkla iespējas un pakalpojumi nozīmē visu, ko tīkls spēj. Pakalpojumu organizēšanai tiek izmantotas daudzas aparatūras un programmatūras kombinācijas.

Termins "pakalpojumu sniedzējs" ir jāsaprot kā aparatūras un programmatūras kombinācija, kas sniedz noteiktu pakalpojumu. Šis termins nav jāsaprot kā dators, jo datori var veikt dažādus pakalpojumus un vienā datorā vienlaikus var būt vairāki pakalpojumu sniedzēji

Ar terminu "pakalpojuma patērētājs" (pakalpojuma pieprasītājs) saprot jebkuru vienību, kas izmanto šo pakalpojumu.

Atkarībā no tīklā veiktajām lomām ir trīs veidu pakalpojumu sniedzēji un patērētāji:

serveris

klients

Klients-serveris (vienādranga).

Serveris var sniegt tikai pakalpojumus. Klients var izmantot tikai pakalpojumus. Klients-serveris var gan sniegt, gan patērēt pakalpojumus vienlaikus.

Ļoti bieži šie jēdzieni tiek kļūdaini stingri piesaistīti jebkuram datoram, taču jāņem vērā, ka datora loma ir atkarīga no instalētās programmatūras, un atkarībā no programmatūras dators var būt gan serveris, gan klients, gan klients. - serveris.

Datortīklus pēc struktūras var iedalīt divos veidos:

Servera bāzes

Vienādranga

Vienādranga tīkla dalībnieki vienlaikus var būt gan patērētāji, gan pakalpojumu sniedzēji. Programmatūra, kas instalēta katrā vienādranga tīkla datorā, parasti nodrošina to pašu pakalpojumu kopu.

Vienādranga tīklus sauc arī par darba grupām. Visbiežāk šādos tīklos ir ne vairāk kā 10 datori. Šādi tīkli ir lēti, jo tiem nav serverim veltīta datora. Lietotāji paši darbojas kā administratori un nodrošina informācijas aizsardzību. Šāda veida tīklu raksturo nejaušība informācijas struktūra. Ja ir liels klientu skaits, vienādranga tīkls kļūst nepārvaldāms.

Priekšrocības.

Viegli uzstādīt un konfigurēt

Lietotāji paši kontrolē savus resursus

Nav nepieciešami papildu resursi (aparatūra un administrators) - tīkla drošība iestatīt katram resursam atsevišķi

trūkumi

Jums ir jāatceras tik daudz paroļu, cik ir resursu

Dublējumkopijas tiek veidotas visos datoros, lai aizsargātu koplietotos datus

Slikta pakalpojumu sniedzēju darbība

Nav centralizētas shēmas datu meklēšanai un piekļuves pārvaldībai

Uz serveriem balstītos tīklos klienti patērē pakalpojumus un serveri sniedz pakalpojumus. Turklāt šīs attiecības ir stingri pakļautas administratīvajiem noteikumiem. Serverus var klasificēt pēc sniegto pakalpojumu veidiem, kas tiks darīts vēlāk. Tagad uz serveriem balstīti tīkli ir vispopulārākais tīklu veids.

Datoriem, kas darbojas kā serveri, parasti ir jaudīga aparatūra. Tie ir īpaši izstrādāti, lai veiktu liels skaits klientu pieprasījumiem. Šāda tīkla drošības atslēga ir fiziska piekļuves ierobežošana serverim. īpaša persona– administrators – veido vienotu tīkla drošības politiku. Koplietotie faili parasti tiek glabāti vienuviet, kas vienkāršo to rezervēšanu. Šādi tīkli ir arī labāk mērogojami un var apkalpot no dažiem līdz desmitiem tūkstošu lietotāju.

Priekšrocības

Centralizēta lietotāju kontu pārvaldība, drošība un piekļuve

Produktīvāki pakalpojumu sniedzēji

Lietotājam ir nepieciešama tikai viena parole

trūkumi

Centralizēta datu dublēšana — servera kļūme var padarīt tīklu nelietojamu

Apkopei ir nepieciešams kvalificēts personāls, kas palielina izmaksas

Augstas izmaksas - īpaša aprīkojuma dēļ

Jebkura veida tīkla ieviešanas izvēli var izdarīt saskaņā ar šādiem nosacījumiem.

Vienādranga tīkls:

Tīkla lietotājiem ir ne vairāk kā 10 (vēlams, pieci)

Visas tīklā esošās iekārtas ir kompakti izvietotas, lai tās apvienotu vienā lokālajā tīklā

Ierobežoti līdzekļi

Nav nepieciešami augstas veiktspējas pakalpojumu sniedzēji

Drošības jautājums nav noteicošais.

Servera tīkls:

Tīklā plānoti vairāk nekā 10 lietotāji

Obligāti centralizēta vadība, drošība, resursu pārvaldība vai dublējums

Ir nepieciešami augstas veiktspējas pakalpojumu sniedzēji

Nepieciešama piekļuve globālais tīkls vai tiek izmantots internets

Pārraides vide ir vide, pa kuru tiek pārsūtīta informācija. Datora datu nesējs attiecas uz kabeli vai tehnoloģiju bezvadu sakari. Pārvadātājs negarantē, ka ziņojumu saņems adresāts, tas tikai garantē tā pareizu nosūtīšanu.

Tīkla protokoli nodrošina, ka tīkla dalībnieki saprot viens otru. Protokols ir noteikumu un standartu kopums, saskaņā ar kuru dažādas ierīces mijiedarbojas.

Tīkla rīki un pakalpojumi: tīkla pamata pakalpojumu koncepcija, piemēri un mērķis .

Tīkla pakalpojumi un tīkla pakalpojumi

Tīkla pakalpojums - OS servera un klienta daļu kopums, kas nodrošina piekļuvi noteikta veida datora resursiem, izmantojot tīklu.

Tiek uzskatīts, ka tīkla pakalpojums tīkla lietotājiem nodrošina pakalpojumu kopumu. Šos pakalpojumus dažreiz sauc arī par tīkla pakalpojumiem (no angļu valodas termina "service"). Tālāk tekstā ar "pakalpojumu" mēs saprotam tīkla komponentu, kas realizē noteiktu pakalpojumu kopu, un ar "pakalpojumu" - šī pakalpojuma sniegto pakalpojumu kopas aprakstu. Tādējādi pakalpojums ir saskarne starp pakalpojuma patērētāju un pakalpojuma sniedzēju (pakalpojumu).

Pakalpojums - tīkla pakalpojuma sniegto pakalpojumu kopas apraksts

Katrs pakalpojums ir saistīts ar noteikta veida tīkla resursiem un/vai konkrētu veidu, kā piekļūt šiem resursiem. Piemēram, drukas pakalpojums ļauj tīkla lietotājiem piekļūt koplietotiem printeriem tīklā un nodrošina drukas pakalpojumu un pasta pakalpojumu nodrošina piekļuvi informācijas resurss tīkli - e-pastiem. Piekļuves resursiem veids ir atšķirīgs, piemēram, pakalpojums attālināta piekļuve- tas nodrošina datortīkla lietotājiem piekļuvi visiem tā resursiem, izmantojot iezvanes tālruņa kanālus. Lai iegūtu attālo piekļuvi noteiktam resursam, piemēram, printerim, attālās piekļuves pakalpojums sazinās ar drukas pakalpojumu. Tīkla OS lietotājiem vissvarīgākie ir failu pakalpojums un drukas pakalpojums.

Starp tīkla pakalpojumiem var izdalīt tos, kas ir vērsti nevis uz vienkāršu lietotāju, bet gan uz administratoru. Šie pakalpojumi tiek izmantoti, lai organizētu tīkla darbību. Piemēram, Novell NetWare 3.x Bindery pakalpojums ļauj administratoram uzturēt tīkla lietotāju datubāzi datorā, kurā darbojas Novell NetWare 3.x. Progresīvāka pieeja ir izveidot centralizētu palīdzības dienestu jeb, citiem vārdiem sakot, uzziņu servisu, kas paredzēts, lai uzturētu datubāzi ne tikai par visiem tīkla lietotājiem, bet arī par visiem tā programmatūras un aparatūras komponentiem. Novell NDS un Banyan's StreetTalk bieži tiek minēti kā uzziņu pakalpojumu piemēri. Citi tīkla pakalpojumu piemēri, kas nodrošina pakalpojumu administratoram, ir tīkla uzraudzības pakalpojums, kas ļauj tvert un analizēt tīkla trafiku, drošības pakalpojums, kas jo īpaši var ietvert loģiskās pieteikšanās procedūru ar paroles pārbaudi, dublēšanas un arhivēšanas pakalpojumu. .

Tas, cik bagātīgs pakalpojumu kopums operētājsistēma piedāvā galalietotājiem, lietojumprogrammām un tīkla administratoriem, nosaka tās pozīciju kopējā tīkla operētājsistēmu klāstā.

Tīkla pakalpojumi pēc savas būtības ir klienta-servera sistēmas. Tā kā jebkura tīkla pakalpojuma ieviešana dabiski rada pieprasījuma avotu (klientu) un pieprasījuma izpildītāju (serveri), jebkurš tīkla pakalpojums satur arī divas asimetriskas daļas - klientu un serveri. Tīkla pakalpojumu operētājsistēmā var attēlot vai nu abas (klienta un servera) daļas, vai tikai viena no tām.

Galvenā atšķirība starp klientu un serveri ir tāda, ka tīkla pakalpojuma iniciators vienmēr ir klients, un serveris vienmēr pasīvi gaida pieprasījumus.

Parasti mijiedarbība starp klientu un serveri tiek standartizēta, lai viena veida serveri varētu izveidot darbam ar klientiem dažāda veidaīstenota Dažādi ceļi un, iespējams, dažādi ražotāji. Vienīgais nosacījums ir tas, ka klientiem un serverim ir jāatbalsta vienots standarta sakaru protokols.

tīkla operētājsistēmu izstrādātāji uzskatīja par efektīvāku pieeju tīkla OS jau no paša sākuma, domājot un izstrādājot to tieši darbam tīklā. Šo operētājsistēmu tīkla funkcijas ir dziļi iestrādātas sistēmas galvenajos moduļos, kas nodrošina tās loģisko harmoniju, darbības un modifikācijas vieglumu, kā arī augstu veiktspēju. Ir svarīgi, lai šī pieeja nebūtu lieka. Ja visi tīkla pakalpojumi ir labi integrēti, t.i. uzskata par neatņemamām operētājsistēmas sastāvdaļām, tad visus šādas operētājsistēmas iekšējos mehānismus var optimizēt tīkla funkciju veikšanai. Piemēram, Windows NT Microsoft pateicoties iebūvētajam tīklam, tas nodrošina augstāku veiktspēju un informācijas drošību salīdzinājumā ar tā paša uzņēmuma tīkla OS LAN pārvaldnieku, kas ir papildinājums vietējai OS / 2 operētājsistēmai. Citi tīkla operētājsistēmu piemēri ar iebūvētiem tīkla pakalpojumiem ir visi modernās versijas UNIX, NetWare, OS/2 Warp.

Vēl viena tīkla pakalpojumu ieviešanas iespēja ir tos apvienot noteiktas kopas (čaulas) formā, savukārt visiem šādas kopas pakalpojumiem ir jābūt savstarpēji saskaņotiem, t.i. savā darbā tie var atsaukties viens uz otru, var ietvert kopīgas sastāvdaļas, piemēram, kopēja lietotāja autentifikācijas apakšsistēma vai viena lietotāja saskarne. Lai čaula darbotos, ir nepieciešama kāda lokāla operētājsistēma, kas veiktu ierastās datora aparatūras vadīšanai nepieciešamās funkcijas un kuras vidē darbotos čaulu veidojošie tīkla pakalpojumi. Apvalks ir neatkarīgs programmatūra un, tāpat kā jebkuram produktam, tam ir nosaukums, versijas numurs un citas būtiskas īpašības. Tīkla apvalku piemēri cita starpā ietver LAN serveri un LAN pārvaldnieku. Slavenākās tīkla operētājsistēmas ir Novell NetWare un Windows NT.

Vispārējie tīkla pakalpojumi

Visizplatītākie ir šādi tīkla pakalpojumi:

Failu pakalpojumi

Drukas pakalpojumi

Ziņapmaiņas pakalpojumi

Lietojumprogrammu rīki

Datu bāzes rīki.

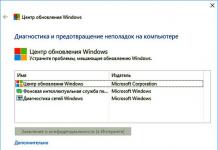

Attālās pārvaldības rīki operētājsistēmām UNIX, Windows NT un NetWare.

Runājot par attālo pārvaldību, parasti tiek domātas tīkla pārvaldības platformas, kuru pamatā ir SNMP protokols. Starp izplatītākajām platformām ir HP OpenView, Microsoft SMS, Novell ManageWise u.c. Tomēr to iespējas ir diezgan ierobežotas: tās ir labi piemērotas tīkla ierīču uzraudzībai, bet daudz sliktākas tiešai serveru un operētājsistēmu pārvaldīšanai. Piemēram, izmantojot tīkla pārvaldības platformu, nav iespējams izveidot lietotāja kontu, palaist programmu serverī, uzrakstīt izpildāmu skriptu un daudz ko citu. Tāpēc "pārvaldības platformas" vietā pareizāk būtu lietot terminu "monitoringa platforma".

Labi zināms, ka ērtākais servera administrēšanas rīks ir tā konsole. ( Operētājsistēma NetWare ir īpašs gadījums, par kuru mēs runāsim atsevišķi.) No konsoles administrators var uzraudzīt jebkuru darbību serverī, kā arī pārvaldīt tīkla OS resursus. Tomēr administrators ne vienmēr var atrasties UNIX vai Windows NT konsolē.

Lai gan tagad ir ierasts mitināt serverus īpašās serveru telpās, tīkla administratori nelabprāt pārceļas uz šādām telpām. Pirmkārt, serveru telpas ir piepildītas ne tikai ar serveriem, bet arī ar aktīvām tīkla iekārtām, jaudīgiem avotiem nepārtrauktās barošanas avots, komutācijas skapji, rezerves rīki utt. Nelabvēlīgā elektromagnētiskā fona dēļ pastāvīga personāla klātbūtne serveru telpā nav vēlama. Otrkārt, šādās telpās trokšņu līmenis ir diezgan augsts, kas dažkārt apgrūtina pat telefona lietošanu. Pēc 8 stundu darba šādos apstākļos cilvēks jūtas pilnībā satriekts. Treškārt, lielā organizācijā var būt vairākas serveru telpas. Šo iemeslu dēļ administrators to vēlētos darba vietaārpus serveru telpas, bet izbaudiet visas konsoles priekšrocības.

Turklāt lietotājiem pastāvīgi rodas noteiktas problēmas, un administrators ir spiests apmeklēt klientu vietnes. Šādos gadījumos ir svarīgi, lai viņš varētu tālvadība tīkla OS, piemēram, lai piešķirtu piekļuves tiesības, izveidotu jaunu lietotāja kontu, palielinātu failu sistēmas izmērus utt.

Visbeidzot, problēmas var rasties arī ārpus darba laika, kad administrators ir mājās. Šādos gadījumos vēlams, lai viņš, izmantojot mājas datoru un modemu, varētu attālināti identificēt un novērst problēmu, nevis ar galvu steigties uz biroju.

Visām tīkla operētājsistēmām ir iebūvēti vai trešo pušu nodrošināti attālās administrēšanas rīki. Daži no tiem īsteno attālās konsoles (vai attālā termināļa) koncepciju, daži nodrošina atšķirīgus administratīvos rīkus, kuru mērķis ir atrisināt tikai dažus konkrētus uzdevumus.

OPERĀCIJAS SISTĒMAS UN ADMINISTRĀCIJA

Pirms runāt par tīkla operētājsistēmu attālo pārvaldību, īsumā apskatīsim populārāko operētājsistēmu: Windows NT, UNIX un NetWare administrēšanas principus. Varbūt visjaudīgākā sistēma ne tikai funkcionālo parametru, bet arī administrēšanas iespēju ziņā ir UNIX OS. UNIX sistēmā kodols ir atdalīts no grafiskā apvalka, savukārt grafiskais apvalks nav nepieciešams, lai serveris darbotos, lai gan tas tiek izmantots diezgan bieži. Interaktīva mijiedarbība starp lietotāju un OS tiek veikta, izmantojot čaulas komandu apvalku. Tam ir vairākas ieviešanas, no kurām populārākās ir Bourne apvalks (sh), C apvalks (csh), Korn apvalks (ksh) un Bourne atkal apvalks (bash). Katrai no čaulām ir sava programmēšanas valoda skriptu rakstīšanai. Turklāt UNIX ir slavens ar savu bagātīgo lietojumprogrammu utilītu komplektu, tostarp utilītprogrammām šķirošanai, meklēšanai, iekļautai rediģēšanai, leksiskajai analīzei, makro apstrādei, filtriem un daudzām citām. Izmantojot čaulu, sistēmas utilītus, lietojumprogrammas un cauruļvadus, UNIX ļauj izveidot ārkārtīgi elastīgas administratīvās programmas.

UNIX izmanto X Window System (X11) grafisko apvalku. Atšķirībā no līdzīgām čaumalām sastāvā Microsoft Windows un Apple MacOS, X11 vide ir savienota tīklā un atsevišķi no kodola. Tas ir, no kodola viedokļa X11 sistēma ir parasta lietotāja programma. Saskaņā ar X11 jebkurš UNIX dators (ar atbilstošām atļaujām) var darboties kā X11 klients vai serveris. Jāpatur prātā, ka pretēji vispārpieņemtajai praksei X11 serveris ir dators, kura displejā tiek parādīts attēls, un klients ir mašīna, kurā darbojas programma. X11 servera programmatūra pastāv daudzām izplatītākajām operētājsistēmām, tostarp Windows, MacOS un citām, savukārt klientu programmatūra galvenokārt tiek ieviesta UNIX.

Mūsdienu UNIX pārvaldības uzdevumiem tiek izmantotas utilītas ar trīs veidu saskarnēm: komandrinda, interaktīvs teksts un grafika. Tomēr visspēcīgākās un visas OS iespējas aptverošas ir komandrindas utilītas. Šādas programmas tiek aktīvi izmantotas, lai veiktu atkārtotas darbības, piemēram, izveidošanu konts lietotāja vai atļaujas piešķiršana. Interaktīvās teksta un grafikas utilītas UNIX ir salīdzinoši jaunas, taču komunikācijas interaktīvā rakstura dēļ priekšrocības, ko tās izmanto kā daļu no čaulas programmām, nebūt nav acīmredzamas. Šādas utilītas galvenokārt tiek izmantotas operētājsistēmas un aparatūras epizodiskai un precizēšanai. Tādējādi UNIX administrēšanai noderēs jebkurš teksta termināļa emulators.

Neskatoties uz plašo izplatību, Microsoft Windows NT nevar konkurēt ar UNIX administrēšanas ziņā. Administrēšanas ērtībām - jā, bet ne tā iespējām. Kā zināms, Windows grafiskais apvalks nav atdalāms no sistēmas kodola. Lai gan uzticamības ziņā tas tā nav labākais veids, šī ieviešana ļauj sasniegt izcili augstu veiktspēju grafiskajās darbībās. Cita lieta, ka NT serverī tam ir maz jēgas - servera mērķis nav ātri parādīt grafisko informāciju. Microsoft faktiski iedzina lietotājus stūrī, piedāvājot kā klientu (NT Workstation) un serveri (NT serveris) būtībā vienu un to pašu sistēmu. Turklāt grafiskais Windows vide nav tīkls.

Operētājsistēmai Windows NT ir pieejamas vairākas komandrindas administrēšanas utilītas. Tomēr to komplekts ir diezgan ierobežots, turklāt iebūvētā čaula iespējas nevar salīdzināt ar apvalku no UNIX. Windows NT Server ir arī vairākas tālvadības programmas. lietotāju pārvaldība, domēni, piekļuves tiesības utt. Šādas programmas var instalēt Windows datori 9x un NT. Tomēr daudzām tīkla lietojumprogrammām, īpaši trešo pušu lietojumprogrammām, nav attālās pārvaldības rīku. Tāpēc, lai pilnībā pārvaldītu tīkla vidi, administrators ir spiests sēsties pie pults vai emulēt konsoli, izmantojot specializētas programmas.

NetWare pārvaldības struktūra būtiski atšķiras no tās, kas pieņemta citās tīkla operētājsistēmās. Visas servera konfigurācijas darbības, ieskaitot lietojumprogrammu palaišanu, tiek veiktas no konsoles. Tajā pašā laikā kontu, printeru, failu un NDS direktoriju pakalpojuma pārvaldība tiek veikta no klientu vietnēm. Tiesa, iekšā jaunākā versija NetWare 5 nodrošina vienu tīkla pārvaldības konsoli ConsoleOne, ar kuras palīdzību administrators var pārvaldīt tīkla resursi no jebkuras vietas tīklā, tostarp no konsoles. Tomēr ConsoleOne iespējas joprojām ir pārāk ierobežotas, un tā darbojas lēni, jo tā ir rakstīta Java. Turklāt NetWare 5 daļa tīkla OS tirgū ir niecīga, jo lielākā daļa Novell tīklu ir balstīti uz NetWare 4.x versijām. NetWare konsole darbojas teksta režīmā (NetWare 5 serveris atbalsta arī grafisko režīmu), tāpēc pārvaldība tiek veikta, izmantojot komandrindas programmas ar interaktīvu teksta interfeisu. NetWare komandu valoda ir diezgan vāja, taču OS ir iekļauti Basic un Perl tulki, kas ļauj izveidot diezgan nopietnas programmas. NetWare attālās konsoles programma nodrošina piekļuvi servera konsolei tīklā no DOS, Windows, MacOS, UNIX klientu iekārtām.

Lai pārvaldītu NDS, kontus, printerus, piekļuves tiesības utt., ir grafiskas un interaktīvas teksta programmas, kas paredzētas darbam klientu vietnēs. Ir pieejamas dažas komandrindas utilītas, un to iespējas ir ierobežotas. Īsāk sakot, no NDS pārvaldības viedokļa visspēcīgākās iespējas ir grafiskajiem utilītiem (un pirmām kārtām NetWare Administratoram), kam seko interaktīvās teksta programmas (NETADMIN, PCONSOLE u.c.) un tikai tad komandrindas utilītas.

Ņemot vērā galvenās tīkla OS pārvaldības struktūras iezīmes, tagad mēs varam pāriet uz iepazīties ar visizplatītākajiem tālvadības pults rīkiem.

TELNET

Varbūt visvairāk slavenā programma UNIX tālvadības pults ir telnet, jo īpaši tāpēc, ka tā ir iekļauta gandrīz katrā mūsdienu operētājsistēmā. telnet ir termināļa emulācijas programma, kas izmanto savu lietojumprogrammas slāņa protokolu TELNET. Lai atbalstītu Telnet pakalpojumu, serverim ir jādarbojas sistēmas programma(saukts par UNIX dēmonu) telnetd, kas apstrādā Telnet klientu pieprasījumus. Telnet serveris var apkalpot vairākus klientus vienlaikus, kamēr telnet protokols izmanto TCP (ports 23) kā transporta protokolu.

Telnet var izmantot, lai pārvaldītu ne tikai UNIX datorus, bet arī tīkla ierīces, piemēram, maršrutētājus, slēdžus, attālās piekļuves serverus utt. Telnet var izmantot arī Windows NT administrēšanai (servera programmatūra šim pakalpojumam ir pieejama kā vairākas bezmaksas un komerciālas programmas), bet tikai komandrindas režīmā. Telnet ļauj lietotājam izveidot savienojumu ar attālo serveri no savas vietas un strādāt ar to teksta režīmā. Šajā gadījumā lietotājam tiek radīta pilnīga ilūzija, ka viņš sēž pie šī servera teksta termināļa.

Telnet ir lieliski piemērots neviendabīgiem tīkliem, jo tas balstās uz tīkla virtuālā termināļa (NVT) koncepciju. Ir zināms, ka dažādām operētājsistēmām un aparatūrai ir specifiskas funkcijas, kas saistītas ar ievadi/izvadi un informācijas apstrādi. Tātad UNIX sistēmā LF tiek izmantots kā rindiņas pārtraukuma rakstzīme, savukārt MS-DOS un Windows tiek izmantots CR-LF rakstzīmju pāris. NVT tīkla virtuālais terminālis ļauj abstrahēties no konkrēta aprīkojuma funkcijām, izmantojot standarta komplekts rakstzīmes. Telnet klients ir atbildīgs par klienta kodu pārveidošanu par NVT kodiem, un serveris veic apgriezto konvertēšanu (skatiet 1. attēlu).

Telnet nodrošina parametru konfigurācijas mehānismu, ar kuru klients un serveris var vienoties par noteiktām opcijām, tostarp datu kodējumu (7 bitu vai 8 bitu), pārraides režīmu (pusdupleksu, rakstzīmi pa rakstzīmēm, rindiņu pa rindiņai), termināli veids un daži citi. Komandas un dati telnet tīklā tiek pārsūtīti neatkarīgi viens no otra. Lai to izdarītu, izmantojot īpašs kods telnet pārslēdzas no datu pārsūtīšanas režīma uz komandu pārsūtīšanas režīmu un otrādi. Komandas ir informācija, ko izmanto, lai kontrolētu telnet pakalpojumu, savukārt dati ir ievade/izvade caur termināļa (klienta) vai pseidotermināļa (servera) draiveriem.

Telnet ir diezgan jaudīga tālvadības programma, taču tai ir vairāki būtiski trūkumi. Vissvarīgākais ir tas, ka visi dati, tostarp paroles, tiek pārsūtīti starp datoriem skaidrā tekstā. Pēc savienojuma ar tīklu jebkura persona, kas izmanto vienkāršāko protokolu analizatoru, var ne tikai lasīt informāciju, bet pat iegūt paroli nesankcionētai piekļuvei. Lokālajā tīklā šādu uzbrukumu iespējamību var samazināt, izmantojot slēdžus (komutācijas centrmezglus). Protams, lokālajā tīklā liela mēroga slēdžu izmantošana ir ļoti dārga, taču labāk ir caur tiem savienot administratora darbstacijas. Tomēr, piekļūstot, izmantojot internetu, jo īpaši, ja administrators strādā mājās, problēma joprojām pastāv. Tomēr ir iespējams piekļūt serveriem, izmantojot attālās piekļuves serverus, izmantojot autentifikācijas protokolus, piemēram, CHAP, nevis izmantojot ISP saites. Diemžēl šī pieeja nav pieņemama visām organizācijām.

Par otro problēmu es sauktu faktu, ka bezmaksas klientu programmas Telnet, kas iekļauts operētājsistēmās, ir ierobežotas iespējas. Bieži gadās, ka interaktīva teksta programma nevar pat sākt, jo telnet klients neatbalsta servera termināļa tipu, un interaktīva programma nevēlas strādāt ar tiem termināļu veidiem, kas ir iekļauti telnet klientā.

Tomēr, neskatoties uz šiem trūkumiem, telnet joprojām ir visizplatītākā tālvadības programma.

RLOGIN

Programma rlogin, kas pirmo reizi tika ieviesta ar 4.2BSD UNIX, savulaik bija ļoti populāra UNIX vidē. Kā termināļa piekļuves līdzeklis rlogin ir ļoti līdzīgs telnet, taču, pateicoties tā ciešajai integrācijai ar OS, tas ir ļoti ierobežots pielietojums citās sistēmās. rlogin trūkst daudzu telnet raksturīgo opciju, jo īpaši klienta un servera parametru pārrunu režīma: termināļa tips, datu kodējums utt. Tāpēc rlogin programmas koda lielums ir gandrīz desmit reizes mazāks nekā telnet. . Tomēr rlogin nodrošina uzticības attiecības starp resursdatoriem: rlogin serverī īpašos sistēmas failos (parasti /etc/hosts.equiv un $HOME/.rhosts) administrators var uzskaitīt datorus, no kuriem tiks atļauta piekļuve šim serverim. bez paroles. Citu datoru lietotāji (nav norādīti šajos failos) var pieteikties serverī tikai pēc paroles ievadīšanas.

Vēl viens rlogin variants, kas pazīstams kā rsh, ļauj palaist programmas attālā mašīnā, ievadot un izvadot vietējā mašīnā. Cita programma - rcp - ir paredzēta failu kopēšanai starp tīkla datoriem. Rlogin, rsh un rcp utilītas bieži tiek grupētas zem r-komandu jumta nosaukuma.

Diemžēl resursdatora nosaukumu tresti ir izrādījušies ārkārtīgi bīstami, jo tie paver nesankcionētas piekļuves iespēju. Hakeri plaši izmanto IP adrešu viltošanas (IP-spoofing) un domēna vārdu viltošanas (DNS-spoofing) tehnoloģiju, kas padara r-komandu pakalpojumu nedrošu. Tas ir taisnība pat tad, ja uzticības attiecības starp saimniekiem vispār nav izveidotas. Tāpēc šobrīd rlogin pakalpojums ir atradis savu izmantošanu tikai tīklos, kas ir pilnībā slēgti no interneta. Tāpat kā ar telnet, dati un paroles (ja nav uzticības attiecību) tiek pārsūtīti skaidrā tekstā.

Turklāt klientu programmatūra r-komandām DOS un Windows platformās ir mazāk izplatīta nekā telnet, un tā galvenokārt ir pieejama tikai kā daļa no diezgan dārgiem komerciāliem produktiem.

SECURE SHELL

Acīmredzot datu un jo īpaši paroļu pārsūtīšana tīklā skaidrā tekstā telnet un rlogin programmās nevar apmierināt pat minimālās prasības uz drošību. Aizsargāt Informācijas sistēmas no iebrucēju uzbrukumiem vairākos veidos. Daži no tiem nodrošina aizsardzību ar paroli, bet citi ir vērsti uz visas informācijas plūsmas šifrēšanu. Starp pēdējiem vispopulārākais Droša programma apvalks (ssh), kas iekļauts jebkurā džentlmeņu komplektā drošai UNIX termināla piekļuvei. Secure čaulas nekomerciālo versiju var lejupielādēt no programmas autora T. Jalonena servera ( http://www.ssh.fi). Tomēr bezmaksas versija ssh ir pieejams tikai UNIX. Datu kolēģi ( http://www.datafellows.com) nodrošina komerciālu, uzlabotu ssh versiju, tostarp Windows platformai.

Drošais apvalks nodrošina līdzekļus, kas ir līdzīgi telnet un r-komandām, tostarp ne tikai piekļuve termināļiem, bet arī kopēšanas līdzekļi starp datoriem. Bet atšķirībā no tiem ssh nodrošina arī drošu X11 savienojumu.

Ssh programmas drošība tiek panākta, izmantojot transporta slāņa protokolu, autentifikācijas protokolu un savienojuma protokolu. Transporta slāņa protokols ir atbildīgs par servera autentifikāciju, autentifikācijas protokols ir atbildīgs par klienta drošu identifikāciju un autentifikāciju. Savienojuma protokols veido šifrētu kanālu informācijas pārsūtīšanai.

Kā jau minēts, Secure shell ir kļuvis par sava veida drošas piekļuves standartu, tostarp Krievijā. Šis ir ļoti interesants produkts, par kuru var runāt ļoti ilgi. Tomēr mēs to nedarīsim (vairāk informācijas par Secure čaulu var atrast M. Kuzminska rakstā "Ssh - ikdienas droša darba līdzeklis" žurnālā "Open Systems" Nr. 2, 1999). Lieta ir tāda, ka šo produktu, tāpat kā daudzus līdzīgus, ir aizliegts izmantot Krievijā.

Saskaņā ar Krievijas Federācijas prezidenta dekrētu Nr. 334, 04.03.95. personām un visām organizācijām, tostarp valsts, privātajām un akciju sabiedrībām, ir aizliegts ekspluatēt kriptogrāfijas sistēmas, kuras nav sertificējusi FAPSI. Un Secure apvalks ir tikai šāda sistēma. Taču nevajag apvainoties uz mūsu specdienestiem – mēs neesam vienīgie pasaulē, dažās valstīs, piemēram, Francijā, noteikumi ir vēl stingrāki (taisnības labad gan jāpiebilst, ka Francijā kopš plkst. Šī gada martā ierobežojumi šifrēšanas sistēmām ir ievērojami vājināti). Tāpat nevajadzētu domāt, ka viņi cenšas liegt mums aizsargāt konfidenciālu informāciju: organizācijas ne tikai var, bet arī tām ir pienākums aizsargāt svarīgu informāciju. Tikai šim nolūkam viņiem ir jāizmanto sertificēti rīki, nevis brīvi izplatīti internetā. Protams, programmas, kuru pamatā ir ssh, SSL, PGP utt., ir visur, taču jāatceras, ka to izmantošana ir saistīta ar daudzām problēmām. Šādu programmu lietotāji var tikt pakļauti izlūkdienestu izmeklēšanas riskam. Jebkurā gadījumā mums nav tiesību un nav vēlēšanās veicināt šādu pieeju.

DROŠA AUTENTIKĀCIJA

Lielākajā daļā pārvaldības uzdevumu administratorus interesē nevis pārsūtīto datu aizsardzība, bet gan spēcīga lietotāja autentifikācija, lai uzbrucējs nevarētu pārtvert un izmantot administratora paroli. Var būt vairāki risinājumi. Pirmkārt, šī ir Kerberos tehnoloģija, kuras pamatā ir biļešu (biļetes) izsniegšana. (Patiesībā Kerberos nodrošina ne tikai autentifikāciju, bet arī tīkla sakaru šifrēšanu, uz ko atkal attiecas izpildrīkojums.) Tomēr ASV valdības eksporta ierobežojumu dēļ šifrēšanas mehānisms ir ievērojami vājināts. AT korporatīvās sistēmas Iezvanpieejas piekļuvei var izmantot spēcīgus autentifikācijas pakalpojumus, piemēram, RADIUS, TACACS+ un XTACACS. Taču visi šie pakalpojumi (ieskaitot Kerberos) ir saistīti ar liela mēroga tīkla infrastruktūras pārveidi, kas rada lielus izdevumus. Diez vai tas ir attaisnojams, ja attālās piekļuves uzdevumu apjomu ierobežo tikai tīkla operētājsistēmas pārvaldības problēmas.

Šādiem uzdevumiem piemērotāki ir vienreizējās paroles atbalsta rīki (One-Time Password, OTP). Šādu sistēmu būtība ir tāda, ka tīklā pārsūtītā lietotāja parole ir derīga tikai vienu sakaru sesiju. Tas ir, pat ja uzbrucējam izdevās pārtvert paroli, viņš to nevarēs izmantot, jo parole jau būs nomainīta nākamās sesijas laikā.

Lai serverī iespējotu OTP, būs jānomaina telnet, rlogin, ftp dēmoni (protams, jaunus pakalpojumus var palaist selektīvi, piemēram, izmantot jaunināto telnetd, bet atstāt "native" ftpd). Tajā pašā laikā klienta programmatūra nav jāatjaunina, kas ir ļoti ērti. Pirmo darbojošos OTP sistēmu Bell Core (tagad Telcordia Technologies) 1991. gadā izlaida ar nosaukumu S/Key. Svarīga S/Key iezīme ir tā, ka sākumā tas bija nekomerciāls produkts, kas darbojās ar daudzām UNIX versijām. Tagad populārākie ir nākamās versijas OTP sistēmas (tās visas, izņemot S / Key versiju 2.0 un jaunākas, tiek izplatītas bez maksas):

- S/Key no Telcordia Technologies (ftp://ftp.bellcore.com);

- ASV Jūras spēku pētniecības laboratorija OPIE (ftp://ftp.nrl.navy.mil);

- LogDaemon, ko izstrādājis Vietse (ftp://ftp.porcupine.org/pub/security).

Šīs sistēmas ir saderīgas ar S/Key 1.0. Pašreizējās OTP ieviešanas pamatā ir MD4 un MD5 jaukšanas algoritmi (S/Key 1.0, ko izmanto tikai MD4).

Kā darbojas OTP sistēmas? Inicializējot OTP serverī, katrs lietotājs piešķir divus parametrus: slepeno atslēgu (tā netiek pārraidīta tīklā) un iterāciju skaitu, t.i., pieteikšanās reižu skaitu, kuru laikā šī slepenā atslēga būs derīga. Serverī slepenajai atslēgai tiek piemērots MD4 vai MD5 algoritms, un jauktā vērtība tiek atcerēta. Pēc tam lietotājs var strādāt ar serveri tīklā, izmantojot parasto telnet, ftp utt.

Lietotāja autentifikācija termināla piekļuvei tiek veikta šādi. Pēc lietotājvārda ievadīšanas viņam tiek piešķirts nākamās iterācijas numurs un noteikts avots (sēkla). Lietotāja autentifikācijas procedūras sākums ir parādīts 2. attēlā. Šeit iterācijas numurs ir 967 un avots ir jar564. Laukā Parole lietotājam jāievada nevis sava slepenā atslēga, bet gan sešu vārdu ieejas frāze. Šī frāze tiek veidota, pamatojoties uz slepeno atslēgu, iterācijas numuru un avotu, izmantojot īpašu kalkulatoru (skat. 3. attēlu). Lai iegūtu ieejas frāzi, lietotājs ievada iterācijas numuru, avotu un savu slepeno atslēgu (dotajā piemērā galīgā ieejas frāze izskatās šādi: "NO HUFF ODE HUNK DOG RAY").

Pēc tam ieejas frāze tiek ievadīta termināļa piekļuves programmas laukā Parole, pēc tam serveris identificē lietotāju. Ņemiet vērā, ka nākamajā autentifikācijas reizē iterācijas skaits samazināsies par vienu, avots nemainīsies un ieejas frāze būs pavisam cita. Tādējādi ieejas frāzes pārtveršana uzbrucējam neko nedos, jo sistēma viņu neidentificē, kad viņš mēģina reģistrēties. Galvenā drošības sastāvdaļa ir slepenā atslēga, un tā nekad netiek pārsūtīta tīklā. MD4 un MD5 algoritmu izmantošanas dēļ ir gandrīz neiespējami aprēķināt slepeno atslēgu no ieejas frāzes, iterācijas numura un avota.

Kad iterācijas numurs sasniedz nulli, lietotāja konts ir atkārtoti jāinitializē.

Var šķist, ka galvenās neērtības lietotājam sagādā kalkulators. Bet tā nav pilnīgi taisnība, jo kalkulators ir ļoti maza programma, kurai nav nepieciešami nekādi iestatījumi. Šie kalkulatori ir brīvi pieejami visām populārajām platformām, tostarp MS-DOS, Windows, Macintosh un UNIX. Turklāt ieejas frāzes var atcerēties (vai pierakstīt) iepriekš vairākām termināļa piekļuves sesijām uz priekšu, secīgi samazinot iterācijas skaitu. Tādējādi, lai pārvaldītu serveri attālināti, administratoram nav jāinstalē kalkulators visās klientu vietnēs, kur viņam var nākties strādāt.

X LOGU SISTĒMA

Lai gan gandrīz visus UNIX pārvaldības uzdevumus var veikt teksta režīmā, administratori bieži dod priekšroku grafiskajam interfeisam kā ērtākam. Turklāt dažas tirgū nonākušās UNIX lietojumprogrammas var pārvaldīt tikai grafiskā vidē. X-servera grafikas izvades programmatūra ir pieejama daudzām platformām, tostarp DOS, Windows, Macintosh, UNIX utt. Tomēr vairumā gadījumu (izņemot UNIX) tā tiek piegādāta ar dārgiem komerciāliem produktiem. Kā X11 klienti (kā jau tika uzsvērts, klienta un servera jēdziens X Window System neatbilst vispārpieņemtajai praksei), galvenokārt tiek izmantoti UNIX serveri.

Paturiet prātā, ka, lai izmantotu X Window System, ir nepieciešams diezgan liels tīkla joslas platums. Sistēma darbojas labi vietējos tīklos, bet ļoti lēni - globālajos kanālos. Tāpēc, izmantojot X Window System administratora mājas datorā, labāk to pārvaldīt, izmantojot termināļa utilītas, piemēram, xterm, nevis grafiskās utilītas.

Pieslēdzoties UNIX serverim (darbinot X11 klientus), autentifikāciju var veikt divos veidos: izmantojot termināļa utilītas (telnet, rlogin utt.) un izmantojot X Display Manager (xdm). Pirmajā variantā no paroles nodošanas skaidrā tekstā var izvairīties, telnet un rlogin vietā izmantojot jau minētās ssh un OTP programmas. X displeja pārvaldnieka gadījumā paroles pēc noklusējuma tiek pārsūtītas skaidrā veidā. Tāpēc, attālināti pārvaldot UNIX serveri, izmantojot publiskos tīklus, xdm nevajadzētu izmantot.

Administratoriem ir jābūt ļoti uzmanīgiem, izmantojot UNIX serveri kā X serveri (tas ir, nespeciālisti runājot, palaižot X11 grafisko apvalku UNIX serverī). X Window System ir izstrādāta tā, lai lietotājs varētu palaist X klientu no savas mašīnas attālais serveris X un pārtvert ievades / izvades informāciju par to. Tas ļauj uzbrucējam nolasīt sensitīvu informāciju no X servera, tostarp paroles, ko lietotājs ievadījis X serverī (lai gan xterm termināļa emulators ļauj bloķēt paroles pārtveršanu, šī funkcija tiek izmantota reti).

X serveri izmanto divas klienta autentifikācijas shēmas: resursdatora nosaukumu un maģiskos sīkfailus (MIT-MAGIC-COOKIE-1). Resursdatora nosaukuma autentifikācija X serverī izveido sistēmas failus, kuros ir uzskaitīti resursdatori, no kuriem ir atļauts darboties X klientu programmām. šis serveris X. Bet ar šādu aizsardzību nekādā gadījumā nepietiek, jo uzbrucējs var uzbrukt X11, izmantojot IP adreses vai domēna vārda viltošanu. Izmantojot “burvju labumu” shēmu (to atbalsts ir iebūvēts XDMCP protokolā, uz kura pamata darbojas X Display Manager), autentifikācija tiek veikta, pamatojoties uz lietotāju kontiem. Lai varētu palaist klientu X serverī, lietotājam savā X11 klienta mašīnas mājas direktorijā ir jābūt sistēmas fails ar pierakstīto X servera slepeno kodu. Šo slepeno kodu sauc par burvju bulciņu. Vienīgā problēma ir tā, ka bulciņa tiek pārraidīta pa tīklu skaidrā, tātad šī metode arī maz ticams, ka tiks uzskatīts par drošu.

X Window System 11 Release 5 pievieno vēl divas shēmas (XDM-AUTHORIZATION-1 un SUN-DES-1), kas atgādina MIT-MAGIC-COOKIE-1 shēmu, bet izmanto DES šifrēšanas algoritmu. Tomēr eksporta ierobežojumu dēļ šādas shēmas nav iekļautas X Window sistēmā. Pamatojoties uz iepriekš minētajiem apsvērumiem, jūs varat palaist X11 servera programmatūru UNIX serverī tikai tad, ja piekļuve X11 klientiem no citiem datoriem ir liegta.

Viss, kas tika teikts par X servera zemo drošību, pamatojoties uz UNIX serveri, pilnībā attiecas uz administratīvajām klientu iekārtām, kurās darbojas X Window System.

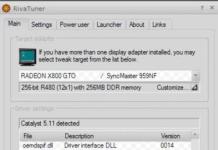

WINDOWS NT SERVER

Instalējot Microsoft Windows NT Server, tiek pieņemts, ka OS administrēšana tiks veikta no servera konsoles. Tomēr NT servera komplektā ir iekļautas arī attālās pārvaldības utilītas. Tie atrodas Windows NT Server izplatīšanā \Clients\Srvtools direktorijā. Šīs utilītas var instalēt gan Windows NT Workstation, gan Windows 9x (skatiet 4. attēlu). Ar viņu palīdzību jūs varat administrēt lietotāju un grupu kontus, tiesības un privilēģijas, NT domēnus, pārraudzīt notikumu žurnālus serveros un darbstacijās. Utilītas darbojas grafiskā režīmā, līdzīgi kā vietējās NT Server pārvaldības utilītas. Lai gan attālās pārvaldības utilītas ļauj veikt lielāko daļu sistēmas administrēšanas darbu, šajā komplektā trūkst vairāku svarīgu programmu. Piemēram, tos nevar izmantot servera aparatūras konfigurēšanai, dublēšanai, licenču pārvaldībai, veiktspējas uzraudzībai utt. Turklāt daudzām trešo pušu serveru lietojumprogrammām nav nevienas attālās pārvaldības programmas.

Microsoft nodrošinātajā Windows NT servera resursu komplektā ir iekļauti vairāki papildu programmas administrēšana, ieskaitot tos, kuru pamatā ir komandrinda. Svarīgākie no tiem ir ADDUSER.EXE (jaunu lietotāju un grupu kontu izveide), CACLS.EXE (piekļuves tiesību pārvaldība), DUMPEL.EXE (informācijas par notikumiem parādīšana no notikumu žurnāliem ekrānā vai failā), RMTSHARE (pārvaldība). tīkla resursiem). Izmantojot pat vāju NT apvalku, administratoram nebūs grūti uzrakstīt tipisku programmu jauna konta izveidei ar automātisku tiesību un privilēģiju piešķiršanu.

Operētājsistēmai Windows NT ir arī vairākas programmas, kas ievieš Telnet serveri. Tas ļauj administratoram attālināti piekļūt NT serverim un palaist komandrindas programmas. Atkal atcerieties, ka vairumā telnet implementāciju parole tiek nosūtīta skaidri.

Bet, kā jau minēts, attālās piekļuves utilītas un komandrindas programmas nevar atrisināt visus administratīvos uzdevumus. Tāpēc daži risinājumi ietver GUI emulāciju Windows serveris NT attālajā datorā.

Vispirms vēlos pieminēt Citrix WinFrame produktus un Microsoft Windows termināļa serveri (WTS). Atbilstoši šo produktu arhitektūrai lietojumprogrammas darbojas NT serverī, un klienta datoros tiek veikta ievades/izvades informācija. Pēc ražotāju domām, WinFrame un WTS jau darbojas pieņemami ar ātrumu 28 Kbps, tāpēc jūs pat varat pārvaldīt serverus no mājām. Lai izmantotu šos rīkus, programmatūras servera daļa ir jāievieto NT serverī, bet klienta programmatūra - administratora darbstacijās. WinFrame un WTS nepārsūta paroles skaidri.

Taisnības labad gan jāsaka, ka administratīvo uzdevumu veikšanai šādi risinājumi ir lieki. WinFrame un WTS tehnoloģija ietver vairākus klientus, kas savieno ar serveri. (Parasti administratoram pietiek ar to, ka tikai viņam ir pieeja serverim.) Tāpēc uz šiem produktiem balstītie risinājumi ir diezgan dārgi. Piemēram, klienta savienošana ar WinFrame serveri maksās no 200 līdz 400 USD, kas ir ļoti dārgi, jo organizācijā var būt vairāk nekā viens serveris un vairāk nekā viens administrators.

Attālinātai administrēšanai piemērotākas, manuprāt, ir specializētās tālvadības pulšu paketes, piemēram, Symantec's pcANYWHERE un Stac's ReachOut. Lietojot šādus produktus, NT servera ekrāna saturs tiek dublēts displejā lokālais dators, informācija tiek ievadīta no lokālā datora tastatūras (un peles) un pārsūtīta uz tālvadības pulti (in Šis gadījums- uz NT serveri). Viss izskatās tā, it kā administrators sēdētu pie servera konsoles. pcANYWHERE un citi līdzīgi produkti labi darbojas ne tikai lokālajā tīklā, bet arī lēnās iezvanes līnijās. Tomēr to skaits ir ierobežots vienlaicīgi savienojumi uz serveri (parasti tikai viens savienojums). Produktiem kategorijā pcANYWHERE ir iebūvēta šifrēšana, tāpēc ir maz ticams, ka parole tiks pārtverta.

Bieži trūkumi tālvadības pults Windows vadīklas NT ir nepieciešamība administratoriem klientu vietnēs instalēt papildu programmatūras produktus.

TĪKLA

Ņemot vērā Novell NetWare arhitektūras raksturu, attālās konsoles piekļuves jautājumi ir jānodala no tīkla resursu pārvaldības jautājumiem.

Lietotāju kontu, grupu, NDS objektu, piekļuves tiesību pārvaldība NetWare tiek veikta no klientu vietnēm, tāpēc administrēšana sākotnēji ir attālināta. Tomēr administratori var saskarties ar vienu šķērsli: pirms NetWare 5 primārais tīkla protokols bija IPX/SPX. Tas radīja un turpina radīt lielas problēmas, pārvaldot NetWare serverus internetā. Ja administratoram ir jāspēj pārvaldīt tīkla OS no mājas datora, viņam jāapsver iespēja izveidot savienojumu ar lokālo tīklu, izmantojot attālās piekļuves serveri, kas atbalsta IPX / SPX protokolus. Par laimi, lielākā daļa aparatūras serveru atbalsta šo režīmu.

Taču izmaksas par nepieciešamās infrastruktūras izveidi var būt neilgtspējīgas, tāpēc administratoru mājas datori nereti tiek pieslēgti lokālajam tīklam, izmantojot internetu. Šādā situācijā var piedāvāt šādu iespēju: instalēt programmu pcANYWHERE (vai līdzīgu) vienā no lokālā tīkla datoriem un tīkla pārvaldību ar mājas dators caur šo starpproduktu. Starp citu, šī pieeja var izrādīties pievilcīgāka veiktspējas ziņā, jo tīkla pārvaldības programmas (īpaši NetWare Administrator) iezvanes sakaru kanālos darbojas ļoti lēni. Vēl viens veids ir jaunināt NetWare uz 5. versiju (vai instalēt NetWare/IP).

Attiecībā uz attālo piekļuvi konsolei NetWare ietver utilītu Rconsole, lai piekļūtu konsolei no darbstacija tīkliem. Tomēr tam ir divi ierobežojumi: pirmkārt, konsoles parole tiek pārsūtīta skaidrā tekstā, un, otrkārt, kā protokols tiek izmantots IPX / SPX. Trešo pušu utilītas, kas nodrošina drošu attālo piekļuvi konsolei, ļauj izvairīties no paroļu nodošanas skaidrā veidā. Starp tām slavenākā komerciālā programma ir Protocom Development Systems SecureConsole for NetWare ( http://www.serversystems.com). Piekļūstot, tā izmanto šifrētu administratora paroli.

Tāpat kā citos gadījumos, šķērsli IPX / SPX protokolu veidā var novērst, izmantojot tādas programmas kā pcANYWHERE (ti, izmantojiet kādu no datoriem lokālajā tīklā kā pārraides saiti). Vēl viens veids ir izmantot programmu xconsole, kas piekļūst konsolei caur X Window System, t.i., izmantojot TCP/IP. Programmā NetWare 5 iekļautā uz Java balstītā RConsoleJ attālās piekļuves utilīta arī izmanto TCP/IP kā transportu. Tomēr xconsole un RConsoleJ nodod paroli skaidrā tekstā. Rezumējot, NetWare attālajai pārvaldībai ieteicams izmantot specializētus rīkus, piemēram, pcANYWHERE.

TĪMEŅA TEHNOLOĢIJA

Tīmekļa tehnoloģija arvien vairāk ietekmē tīkla pārvaldības rīkus. Jau tagad daudzi maršrutētāji, slēdži, tīkla printeri ļauj pārvaldīt, izmantojot tīmekļa pārlūkprogrammas. Bet šis saraksts viņiem nebūt nav izsmelts, tīmeklis iebrūk arī tīkla OS pārvaldības sfērā. Sākotnēji no tīmekļa varēja pārvaldīt tikai HTTP un FTP serverus, taču šis saraksts pastāvīgi tiek paplašināts un tagad aptver DBVS, failu sistēmas, ugunsmūri, tīkla pakalpojumi DNS, DHCP un citi. Pat NDS direktoriju pakalpojumu var pārvaldīt, izmantojot pārlūkprogrammas, izmantojot īpašas komerciālas programmas. Neskatoties uz iepriekš minēto, tīmekļa tehnoloģijas vēl nav nobriedušas, lai pilnībā kontrolētu visu tīkla vidi. Problēmu saasina fakts, ka daudzām lietojumprogrammām un jo īpaši tīkla ierīcēm parole tiek pārsūtīta caur HTTP skaidrā tekstā.

SECINĀJUMS

Organizējot serveru tālvadību, ir jāņem vērā daudzi faktori, pirmkārt, tīkla OS īpašības, sakaru līniju veiktspēja un drošas autentifikācijas jautājumi. UNIX nodrošina vispilnīgāko pārvaldības rīku komplektu, taču ar pareizo pieeju Windows administratori Arī NT un NetWare nav pamata bažām.

Un servera ports, kā rezultātā tiek izveidots savienojums, kas ļauj diviem datoriem sazināties, izmantojot atbilstošo lietojumprogrammas slāņa tīkla protokolu.

Portu numuri

Porta numurs pakalpojuma "saistīšanai" tiek izvēlēts atkarībā no tā funkcionālā mērķa. IANA ir atbildīga par portu numuru piešķiršanu noteiktiem tīkla pakalpojumiem. Portu numuri ir diapazonā no 0 līdz 65535 un ir sadalīti 3 kategorijās:

| Portu numuri | Kategorija | Apraksts |

|---|---|---|

| 0 - 1023 | Labi pazīstamas ostas | Portu numurus piešķir IANA, un lielākajā daļā sistēmu tos var izmantot tikai sistēmas procesi (vai saknes lietotājs) vai lietojumprogrammas, kuras vada priviliģēti lietotāji. Nedrīkst lietot bez IANA reģistrācijas. Reģistrācijas procedūra ir noteikta RFC 4340 19.9. sadaļā. |

| 1024 - 49151 | Reģistrētas ostas | Portu numuri ir iekļauti IANA katalogā, un lielākajā daļā sistēmu tos var izmantot standarta lietotāju procesi vai programmas, kuras vada standarta lietotāji. Nedrīkst lietot bez IANA reģistrācijas. Reģistrācijas procedūra ir noteikta RFC 4340 19.9. sadaļā. |

| 49152 - 65535 | Dinamiski izmantoti porti un/vai porti, ko izmanto privātajos tīklos | Paredzēts pagaidu lietošanai - kā klientu porti, porti, ko izmanto sarunām privātiem pakalpojumiem, un lietojumprogrammu testēšanai pirms speciālo portu reģistrēšanas. Šīs ostas nevar reģistrēt . |

Tīkla pakalpojumu un portu numuru kartēšanas saraksts

Oficiālo kartēšanas sarakstu starp tīkla pakalpojumiem un portu numuriem uztur IANA.

Atbilstības regulējuma vēsture

Jautājumi par tīkla pakalpojumu atbilstības ligzdas (portu) numuriem apvienošanu tika izvirzīti RFC 322 un 349, pirmos regulēšanas mēģinājumus veica Jon Postel RFC 433 un 503.

Pašreizējais saraksts

netstat -anWindows operētājsistēmu saimē šīs komandas izvade izskatās apmēram šādi:

Aktīvo savienojumu nosaukums Vietējā adrese Ārējā adrese TCP statuss 0.0.0.0:135 0.0.0.0:0 KLAUSĪŠANĀS TCP 0.0.0.0:445 0.0.0.0:0 KLAUSĪŠANĀS TCP 127.0.0.1:1026 0.0.0.1:1026 0.0.0.1:1026 0.0.0.1:1026 0.0.0.1:1026 0.0.0.0:01EN 0.0.0.0:0 KLAUSĪŠANĀS TCP 127.0.0.1:12080 0.0.0.0:0 KLAUSĪŠANĀS TCP 127.0.0.1:12110 0.0.0.0:0 KLAUSĪŠANĀS TCP 127.0.0.1: LISTENING TCP 127.0.0.1: LISTING TCP 127.0.0.1: LISTENING TCP 127.0.0.1: LISTENING TCP 127.0.0.1: LISTENING TCP 0 KLAUSĪŠANĀS TCP 192.168.0.16:139 0.0.0.0:0 KLAUSĪŠANĀS TCP 192.168.0.16:1572 213.180.204.20:80 * CLOSE_WAIT TCP * DP CLOSE_WAIT * DP 1025 *:* UDP 0.0.0.0:1056 *:* UDP 0.0.0.0:1057 *:* UDP 0.0.0.0:1066 *:* UDP 0.0.0.0:4500 *:* UDP 127.0.0.1:123 *:* UDP 127.0.0.1:1900 *:* UDP 192.168.0.16:123 *:* UDP 192.168.0.16:137 *:* UDP 192.168.0.16:138 *:* UDP 192.168:*.90.

UNIX līdzīgās operētājsistēmās komandas rezultāts netstat -an izskatās apmēram šādi:

Aktīvie interneta savienojumi (serveri un izveidoti) Proto Recv-Q Send-Q Vietējā adrese Ārvalstu adreses stāvoklis tcp 0 0 0.0.0.0:37 0.0.0.0:* LISTEN tcp 0 0 0.0.0.0:199 0.0.0.0:* LISTEN tcp 0 0.0.0.0:2601 0.0.0.0:* KLAUSĪTIES tcp 0 0 0.0.0.0:3306 0.0.0.0:* KLAUSĪTIES tcp 0 0 0 0.0.0.0:2604 0.0.0.0:2604 0.0.0.0:p KLAUSIES 0.0.0tc 0.0:* KLAUSĪTIES tcp 0 0 0.0.0.0:13 0.0.0.0:* KLAUSĪTIES tcp 0 0 0.0.0.0:179 0.0.0.0:* KLAUSIES tcp 0 0 0 0.0.0.0:21 tcp 0.0.0.0.0.0.0.0. .0.0:22 0.0.0.0:* KLAUSIETIES tcp 0 0 0 0.0.0.0:1723 0.0.0.0:* KLAUSIETIES tcp 0 0 10.0.0.254:1723 10.0.0.254:1723 10.0.0.254:1723 10.0.0.0.254:1723 10.0.0.0.243:1723 10.0.0.0.243:1723 10.0.0.0.243:1723 10.0.0.0.243:1723 10.0.0.0.243:1723 10.0.0.0.243:1723 10.0.0.0.243:1723 10.0.0.0.243:1723 0 192.168.18.250:37 192.168.18.243:3723 Close_Wait TCP 0 0 10.0.0.254:1723 10.0.0.218:1066 Izveidots TCP 1 0 192.168.18.250:37 192.168.18.243:2371_Wait. 0.201:4346 IZVEIDOTĀ TCP 0 0.0.0.0.254:1723 10.0.0.30.30:2965 IZVEIDOTĀ TCP 0 48 192.168.19.34:22 TCP.34:20 0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0AL ISHED TCP 0 0 10.50.1.254:1723 10.50.1.2:57355 izveidots TCP 0 0 0.5.0.254:1723 10.50.0.174:1090 Izveidots TCP 0 02.168.10.254:1723 192.168.13.13. 144:65535 IZVEIDOTĀ TCP 0 0.0.0.254:1723 10.0.0.254:1723 10.0.0.169:2607 IZVEIDOTĀ TCP 0 0.0.0.254:1723 10.0.0.205:1034 U: UZVEIDOTS: U.0.0.0.0. 0 0 0.0.0.0:1813 0.0.0.0:* udp 0 0 0.0.0.0:161 0.0.0.0:* udp 0 0 0.0.0.0:323 0.0.0.0:* udp 0 0 0:0.0.0.0:0. * neapstrādāts 0 0 192.168.10.254:47 192.168.13.104:* 1 neapstrādāts 0 0 10.0.0.254:47 10.0.0.120:* 1 neapstrādāts 0 0 0 192.168.10.254:47 * neapstrādāts :* 1 neapstrādāts 0 0 10.0.0.254:47 10.0.0.205:* 1 neapstrādāts 0 0 10.50.0.254:47 10.50.0.174:* 1 neapstrādāts 0 0 10.0.0.254:47 * 10.0.0.254:47 .10.0.0 .170.0 0.254:47 10.0.0.179:* 1

Valsts KLAUSIES (KLAUSIES) rāda pasīvie atvērtie savienojumi ("klausīšanās" ligzdas). Viņi ir tie, kas nodrošina tīkla pakalpojumus. IZVEIDOTS-Šo izveidoti savienojumi, tas ir, tīkla pakalpojumi to izmantošanas procesā.

Tīkla pakalpojumu pieejamības pārbaude

Ja tiek konstatētas problēmas ar noteiktu tīkla pakalpojumu, tā pieejamības pārbaudei tiek izmantoti dažādi diagnostikas rīki atkarībā no to pieejamības konkrētajā OS.

Viens no ērtākajiem rīkiem ir komanda tcptraceroute (utilīta) (sava veida traceroute), kas izmanto TCP savienojuma atvēršanas paketes (SYN | ACK) ar norādīto pakalpojumu (tīmekļa serveris, ports 80 pēc noklusējuma) no interesējošā resursdatora un parāda informāciju par šāda veida TCP pakešu ceļošanas laiku caur maršrutētājiem, kā arī informāciju par pakalpojuma pieejamību interesējošajā resursdatorā vai, ja rodas problēmas ar pakešu piegādi, kurā ceļa punktā tās radušās.

Alternatīvi, var lietot atsevišķi

- traceroute pakešu piegādes maršruta diagnosticēšanai (trūkums ir UDP pakešu izmantošana diagnostikai) un

- telnet vai netcat uz problemātiskā pakalpojuma portu, lai redzētu, vai tas reaģē.

Piezīmes

Skatīt arī

Saites

- RFC 322 labi zināmie ligzdas numuri

- RFC 349 ierosinātie standarta ligzdu numuri (atcelts ar RFC 433)

- RFC 433 ligzdu numuru saraksts (atcēlis ar RFC 503)

- RFC 503 ligzdu numuru saraksts (atcēlis ar RFC 739)

- RFC 739 PIEŠĶIRTIE NUMURI

- RFC 768 lietotāja datugrammas protokols

- RFC 793 TRANSMISIJAS VADĪBAS PROTOKOLS

- RFC 1700 PIEŠĶIRTIE NUMURI ( pēdējais saraksts piešķirtie numuri, novecojuši RFC 3232)

- RFC 3232 piešķirtie numuri: RFC 1700 ir aizstāts ar tiešsaistes datu bāzi

- RFC 4340 Datagrammas pārslodzes kontroles protokols (DCCP) — IESNIEGTAS STANDARTS

Wikimedia fonds. 2010 .

- Niflo, Isidore

- Salāti un baklažānu ikri

Skatiet, kas ir "tīkla pakalpojumi" citās vārdnīcās:

Sociālo tīklu pakalpojumi- Sociālo tīklu pakalpojums ir virtuāla platforma, kas savieno cilvēkus tīkla kopienās, izmantojot programmatūru, datorus, kas savienoti ar tīklu (internetu) un dokumentu tīklu (World Wide Web). Tīkls sociālais dienests... ... Vikipēdijā

Interneta pakalpojumi- pakalpojumi, kas tiek sniegti internetā lietotājiem, programmas, sistēmas, līmeņi, funkcionālie bloki. Internetā pakalpojumi nodrošina tīkla pakalpojumus. Visizplatītākie interneta pakalpojumi ir: datu glabāšana; pārnešana... ... Finanšu leksika

Ports (tīkla protokoli)- Tīkla ports ir UDP protokola parametrs, kas nosaka datu pakešu mērķi formātā Šis ir nosacīts skaitlis no 0 līdz 65535, kas ļauj dažādām programmām, kas darbojas vienā un tajā pašā resursdatorā, saņemt datus neatkarīgi viena no otras (ar nosacījumu, ka ... ... Vikipēdija

Kodols (operētājsistēma)- Šim terminam ir arī citas nozīmes, skatiet Core. Kodols ir operētājsistēmas (OS) centrālā daļa, kas nodrošina lietojumprogrammām saskaņotu piekļuvi datora resursiem, piemēram, procesora laikam, atmiņai un ārējai aparatūrai ... ... Wikipedia

mikrokodolu- Šim terminam ir citas nozīmes, skatiet Mikrokodolu (citoloģija). Mikrokodolu arhitektūra ir balstīta uz lietotāja režīma servera programmām ... Wikipedia

mikrokernel operētājsistēma- Mikrokodola arhitektūra ir balstīta uz lietotāja režīma servera programmām Mikrokodolu ir minimālā operētājsistēmas kodola funkciju realizācija. Klasiskie mikrokodoli nodrošina tikai ļoti nelielu zema līmeņa primitīvu kopu ... Wikipedia

Vienkāršais pakalpojumu atklāšanas protokols- SSDP nosaukums: Simple Service Discovery Protocol Level (atbilstoši OSI modelim): Session Family: TCP / IP Port / ID: 1900 / UDP Simple Service Discovery Protocol (angļu valodā Simple Service Discovery Protocol, SSDP ... Wikipedia

Letopisi.ru- Šai lapai ir nepieciešams pamatīgs remonts. Iespējams, tas ir jāveido wikifikācijā, jāpaplašina vai jāpārraksta. Iemeslu skaidrojums un diskusija Vikipēdijas lapā: Uzlabošanai / 2012. gada 16. maijs. Uzlabojuma iestatīšanas datums 2012. gada 16. maijs ... Wikipedia

Tīkla skenēšana- tīkla uzbrukums. Apraksts Šī uzbrukuma mērķis ir noskaidrot, kuri datori ir savienoti ar tīklu un kuri tīkla pakalpojumi tajos darbojas. Pirmais uzdevums tiek atrisināts, nosūtot ICMP protokola Echo ziņojumus, izmantojot ping c utilītu ... ... Wikipedia

7ya.ru- Izdevējs ALP Media galvenā redaktore Poļajeva Jeļena Konstantinovna Dibināšanas datums 2000 Mediju reģistrācijas apliecība El Nr. FS77 35954 Valoda ... Wikipedia

Grāmatas

- Vairāku spēlētāju spēles. Tīkla lietojumprogrammu izstrāde , Joshua Glazer , tiešsaistes vairāku spēlētāju spēles ir vairāku miljardu dolāru bizness, kas piesaista desmitiem miljonu spēlētāju. Šī grāmata, izmantojot reālus piemērus, stāsta par šādu spēļu izstrādes iezīmēm un ... Kategorija:

Un servera ports, kā rezultātā tiek izveidots savienojums, kas ļauj diviem datoriem sazināties, izmantojot atbilstošo lietojumprogrammas slāņa tīkla protokolu.

Portu numuri

Porta numurs pakalpojuma "saistīšanai" tiek izvēlēts atkarībā no tā funkcionālā mērķa. IANA ir atbildīga par portu numuru piešķiršanu noteiktiem tīkla pakalpojumiem. Portu numuri ir diapazonā no 0 līdz 65535 un ir sadalīti 3 kategorijās:

| Portu numuri | Kategorija | Apraksts |

|---|---|---|

| 0 - 1023 | Labi pazīstamas ostas | Portu numurus piešķir IANA, un lielākajā daļā sistēmu tos var izmantot tikai sistēmas procesi (vai saknes lietotājs) vai lietojumprogrammas, kuras vada priviliģēti lietotāji. Nedrīkst lietot bez IANA reģistrācijas. Reģistrācijas procedūra ir noteikta RFC 4340 19.9. sadaļā. |

| 1024 - 49151 | Reģistrētas ostas | Portu numuri ir iekļauti IANA katalogā, un lielākajā daļā sistēmu tos var izmantot standarta lietotāju procesi vai programmas, kuras vada standarta lietotāji. Nedrīkst lietot bez IANA reģistrācijas. Reģistrācijas procedūra ir noteikta RFC 4340 19.9. sadaļā. |

| 49152 - 65535 | Dinamiski izmantoti porti un/vai porti, ko izmanto privātajos tīklos | Paredzēts pagaidu lietošanai - kā klientu porti, porti, ko izmanto sarunām privātiem pakalpojumiem, un lietojumprogrammu testēšanai pirms speciālo portu reģistrēšanas. Šīs ostas nevar reģistrēt . |

Tīkla pakalpojumu un portu numuru kartēšanas saraksts

Oficiālo kartēšanas sarakstu starp tīkla pakalpojumiem un portu numuriem uztur IANA.

Atbilstības regulējuma vēsture

Jautājumi par tīkla pakalpojumu atbilstības ligzdas (portu) numuriem apvienošanu tika izvirzīti RFC 322 un 349, pirmos regulēšanas mēģinājumus veica Jon Postel RFC 433 un 503.

Pašreizējais saraksts

netstat -anWindows operētājsistēmu saimē šīs komandas izvade izskatās apmēram šādi:

Aktīvo savienojumu nosaukums Vietējā adrese Ārējā adrese TCP statuss 0.0.0.0:135 0.0.0.0:0 KLAUSĪŠANĀS TCP 0.0.0.0:445 0.0.0.0:0 KLAUSĪŠANĀS TCP 127.0.0.1:1026 0.0.0.1:1026 0.0.0.1:1026 0.0.0.1:1026 0.0.0.1:1026 0.0.0.0:01EN 0.0.0.0:0 KLAUSĪŠANĀS TCP 127.0.0.1:12080 0.0.0.0:0 KLAUSĪŠANĀS TCP 127.0.0.1:12110 0.0.0.0:0 KLAUSĪŠANĀS TCP 127.0.0.1: LISTENING TCP 127.0.0.1: LISTING TCP 127.0.0.1: LISTENING TCP 127.0.0.1: LISTENING TCP 127.0.0.1: LISTENING TCP 0 KLAUSĪŠANĀS TCP 192.168.0.16:139 0.0.0.0:0 KLAUSĪŠANĀS TCP 192.168.0.16:1572 213.180.204.20:80 * CLOSE_WAIT TCP * DP CLOSE_WAIT * DP 1025 *:* UDP 0.0.0.0:1056 *:* UDP 0.0.0.0:1057 *:* UDP 0.0.0.0:1066 *:* UDP 0.0.0.0:4500 *:* UDP 127.0.0.1:123 *:* UDP 127.0.0.1:1900 *:* UDP 192.168.0.16:123 *:* UDP 192.168.0.16:137 *:* UDP 192.168.0.16:138 *:* UDP 192.168:*.90.

UNIX līdzīgās operētājsistēmās komandas rezultāts netstat -an izskatās apmēram šādi:

Aktīvie interneta savienojumi (serveri un izveidoti) Proto Recv-Q Send-Q Vietējā adrese Ārvalstu adreses stāvoklis tcp 0 0 0.0.0.0:37 0.0.0.0:* LISTEN tcp 0 0 0.0.0.0:199 0.0.0.0:* LISTEN tcp 0 0.0.0.0:2601 0.0.0.0:* KLAUSĪTIES tcp 0 0 0.0.0.0:3306 0.0.0.0:* KLAUSĪTIES tcp 0 0 0 0.0.0.0:2604 0.0.0.0:2604 0.0.0.0:p KLAUSIES 0.0.0tc 0.0:* KLAUSĪTIES tcp 0 0 0.0.0.0:13 0.0.0.0:* KLAUSĪTIES tcp 0 0 0.0.0.0:179 0.0.0.0:* KLAUSIES tcp 0 0 0 0.0.0.0:21 tcp 0.0.0.0.0.0.0.0. .0.0:22 0.0.0.0:* KLAUSIETIES tcp 0 0 0 0.0.0.0:1723 0.0.0.0:* KLAUSIETIES tcp 0 0 10.0.0.254:1723 10.0.0.254:1723 10.0.0.254:1723 10.0.0.0.254:1723 10.0.0.0.243:1723 10.0.0.0.243:1723 10.0.0.0.243:1723 10.0.0.0.243:1723 10.0.0.0.243:1723 10.0.0.0.243:1723 10.0.0.0.243:1723 10.0.0.0.243:1723 0 192.168.18.250:37 192.168.18.243:3723 Close_Wait TCP 0 0 10.0.0.254:1723 10.0.0.218:1066 Izveidots TCP 1 0 192.168.18.250:37 192.168.18.243:2371_Wait. 0.201:4346 IZVEIDOTĀ TCP 0 0.0.0.0.254:1723 10.0.0.30.30:2965 IZVEIDOTĀ TCP 0 48 192.168.19.34:22 TCP.34:20 0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0AL ISHED TCP 0 0 10.50.1.254:1723 10.50.1.2:57355 izveidots TCP 0 0 0.5.0.254:1723 10.50.0.174:1090 Izveidots TCP 0 02.168.10.254:1723 192.168.13.13. 144:65535 IZVEIDOTĀ TCP 0 0.0.0.254:1723 10.0.0.254:1723 10.0.0.169:2607 IZVEIDOTĀ TCP 0 0.0.0.254:1723 10.0.0.205:1034 U: UZVEIDOTS: U.0.0.0.0. 0 0 0.0.0.0:1813 0.0.0.0:* udp 0 0 0.0.0.0:161 0.0.0.0:* udp 0 0 0.0.0.0:323 0.0.0.0:* udp 0 0 0:0.0.0.0:0. * neapstrādāts 0 0 192.168.10.254:47 192.168.13.104:* 1 neapstrādāts 0 0 10.0.0.254:47 10.0.0.120:* 1 neapstrādāts 0 0 0 192.168.10.254:47 * neapstrādāts :* 1 neapstrādāts 0 0 10.0.0.254:47 10.0.0.205:* 1 neapstrādāts 0 0 10.50.0.254:47 10.50.0.174:* 1 neapstrādāts 0 0 10.0.0.254:47 * 10.0.0.254:47 .10.0.0 .170.0 0.254:47 10.0.0.179:* 1

Valsts KLAUSIES (KLAUSIES) rāda pasīvie atvērtie savienojumi ("klausīšanās" ligzdas). Viņi ir tie, kas nodrošina tīkla pakalpojumus. IZVEIDOTS- Tie ir izveidoti savienojumi, tas ir, tīkla pakalpojumi to izmantošanas procesā.

Tīkla pakalpojumu pieejamības pārbaude

Ja tiek konstatētas problēmas ar noteiktu tīkla pakalpojumu, tā pieejamības pārbaudei tiek izmantoti dažādi diagnostikas rīki atkarībā no to pieejamības konkrētajā OS.

Viens no ērtākajiem rīkiem ir komanda tcptraceroute (utilīta) (sava veida traceroute), kas izmanto TCP savienojuma atvēršanas paketes (SYN | ACK) ar norādīto pakalpojumu (tīmekļa serveris, ports 80 pēc noklusējuma) no interesējošā resursdatora un parāda informāciju par šāda veida TCP pakešu ceļošanas laiku caur maršrutētājiem, kā arī informāciju par pakalpojuma pieejamību interesējošajā resursdatorā vai, ja rodas problēmas ar pakešu piegādi, kurā ceļa punktā tās radušās.

Alternatīvi, var lietot atsevišķi

- traceroute pakešu piegādes maršruta diagnosticēšanai (trūkums ir UDP pakešu izmantošana diagnostikai) un

- telnet vai netcat uz problemātiskā pakalpojuma portu, lai redzētu, vai tas reaģē.

Piezīmes

Skatīt arī

Saites

- RFC 322 labi zināmie ligzdas numuri

- RFC 349 ierosinātie standarta ligzdu numuri (atcelts ar RFC 433)

- RFC 433 ligzdu numuru saraksts (atcēlis ar RFC 503)

- RFC 503 ligzdu numuru saraksts (atcēlis ar RFC 739)

- RFC 739 PIEŠĶIRTIE NUMURI

- RFC 768 lietotāja datugrammas protokols

- RFC 793 TRANSMISIJAS VADĪBAS PROTOKOLS

- RFC 1700 PIEŠĶIRTIE NUMURI

- RFC 3232 piešķirtie numuri: RFC 1700 ir aizstāts ar tiešsaistes datu bāzi

- RFC 4340 Datagrammas pārslodzes kontroles protokols (DCCP) — IESNIEGTAS STANDARTS

Wikimedia fonds. 2010 .

- Niflo, Isidore

- Salāti un baklažānu ikri

Skatiet, kas ir "tīkla pakalpojumi" citās vārdnīcās:

Sociālo tīklu pakalpojumi- Sociālo tīklu pakalpojums ir virtuāla platforma, kas savieno cilvēkus tīkla kopienās, izmantojot programmatūru, datorus, kas savienoti ar tīklu (internetu) un dokumentu tīklu (World Wide Web). Tīkla sociālie pakalpojumi ... ... Wikipedia

Interneta pakalpojumi- pakalpojumi, kas tiek sniegti internetā lietotājiem, programmas, sistēmas, līmeņi, funkcionālie bloki. Internetā pakalpojumi nodrošina tīkla pakalpojumus. Visizplatītākie interneta pakalpojumi ir: datu glabāšana; pārnešana... ... Finanšu leksika

Ports (tīkla protokoli)- Tīkla ports ir UDP protokola parametrs, kas nosaka datu pakešu mērķi formātā Šis ir nosacīts skaitlis no 0 līdz 65535, kas ļauj dažādām programmām, kas darbojas vienā un tajā pašā resursdatorā, saņemt datus neatkarīgi viena no otras (ar nosacījumu, ka ... ... Vikipēdija

Kodols (operētājsistēma)- Šim terminam ir arī citas nozīmes, skatiet Core. Kodols ir operētājsistēmas (OS) centrālā daļa, kas nodrošina lietojumprogrammām saskaņotu piekļuvi datora resursiem, piemēram, procesora laikam, atmiņai un ārējai aparatūrai ... ... Wikipedia

mikrokodolu- Šim terminam ir citas nozīmes, skatiet Mikrokodolu (citoloģija). Mikrokodolu arhitektūra ir balstīta uz lietotāja režīma servera programmām ... Wikipedia

mikrokernel operētājsistēma- Mikrokodola arhitektūra ir balstīta uz lietotāja režīma servera programmām Mikrokodolu ir minimālā operētājsistēmas kodola funkciju realizācija. Klasiskie mikrokodoli nodrošina tikai ļoti nelielu zema līmeņa primitīvu kopu ... Wikipedia

Vienkāršais pakalpojumu atklāšanas protokols- SSDP nosaukums: Simple Service Discovery Protocol Level (atbilstoši OSI modelim): Session Family: TCP / IP Port / ID: 1900 / UDP Simple Service Discovery Protocol (angļu valodā Simple Service Discovery Protocol, SSDP ... Wikipedia

Letopisi.ru- Šai lapai ir nepieciešams pamatīgs remonts. Iespējams, tas ir jāveido wikifikācijā, jāpaplašina vai jāpārraksta. Iemeslu skaidrojums un diskusija Vikipēdijas lapā: Uzlabošanai / 2012. gada 16. maijs. Uzlabojuma iestatīšanas datums 2012. gada 16. maijs ... Wikipedia

Tīkla skenēšana- tīkla uzbrukums. Apraksts Šī uzbrukuma mērķis ir noskaidrot, kuri datori ir savienoti ar tīklu un kuri tīkla pakalpojumi tajos darbojas. Pirmais uzdevums tiek atrisināts, nosūtot ICMP protokola Echo ziņojumus, izmantojot ping c utilītu ... ... Wikipedia

7ya.ru- Izdevējs ALP Media galvenā redaktore Poļajeva Jeļena Konstantinovna Dibināšanas datums 2000 Mediju reģistrācijas apliecība El Nr. FS77 35954 Valoda ... Wikipedia

Grāmatas

- Vairāku spēlētāju spēles. Tīkla lietojumprogrammu izstrāde , Joshua Glazer , tiešsaistes vairāku spēlētāju spēles ir vairāku miljardu dolāru bizness, kas piesaista desmitiem miljonu spēlētāju. Šī grāmata, izmantojot reālus piemērus, stāsta par šādu spēļu izstrādes iezīmēm un ... Kategorija:

| Parametra nosaukums | Nozīme |

| Raksta tēma: | Tīkla pakalpojumi |

| Rubrika (tematiskā kategorija) | Tehnoloģija |

Sistēmas kodols

operācijas zāle Linux sistēma ir cilvēka darba produkts, un ir zināms, ka viņi pieļauj kļūdas pat kodola kodā. Līdz ar to pirmais drošības apdraudējums – kļūdas sistēmas kodolā. Šādas kļūdas tiek konstatētas ne tik bieži, cik kļūdas visā pārējā. programmatūra, bet tas notiek. Ir tikai viena aizsardzība (visām šādām problēmām vienāda) - pastāvīga drošības informācijas uzraudzība (piemēram, labs informācijas avots papildus izplatīšanas komplekta ražotāja adresātu sarakstam ir vietne www.securityfocus.com un tā adresātu saraksti) un servera rādījumi.

Tomēr kodolam ir ielāpi, kas ļauj palielināt visas sistēmas un jo īpaši kodola drošību. Šādu ielāpu (ieskaitot kumulatīvo) galvenā uzmanība tiek pievērsta spējai pretoties sistēmai pret bieži sastopamiem uzbrukumiem programmām ar bufera pārpildes kļūdām, no uzbrukumiem programmām ar nepareizu pagaidu failu izveidi, kā arī uz spēju samazināt failu skaitu. informācija, ko uzbrucējs var iegūt par sistēmu (http://www.openwall.com/).

Ir arī ielāpi, kas specializējas OS kodola tīkla aspektā. Viņu uzdevumi ietver pretskenēšanas funkcijas iegulšanu sistēmas kodolā (http://www.lids.org), kā arī funkciju apgrūtināt OS versijas noteikšanu, izmantojot tīkla skenerus, piemēram, nmap.

Apvienojot visus šos ielāpus, tiek iegūts sistēmas kodols; operētājsistēmas versija.

Vairumā gadījumu autoram nesaprotamu iemeslu dēļ uz ʼʼsvaigi instalētaʼʼ servera pēc noklusējuma tiek palaisti gandrīz visi iespējamie pakalpojumi (piemēram, 7. ports, echo serviss, kas mūsdienās ir pilnīgi nevajadzīgs).

Gandrīz katru dienu programmatūrā ir jaunas programmēšanas kļūdas. Gadījumā, ja tiks konstatēta kļūda serverī strādājošā servisā, tad pēc kāda laika (ne pārāk ilga) būs iespējams gaidīt tos, kuri vēlas kompromitēt serveri (jo, piemēram, bufera pārpildes kļūdas to liek iespējams izpildīt jebkuru kodu ar servera tiesībām, kurām bieži vien ir superlietotāja tiesības - root). Jūs varat pasargāt sevi no šādām problēmām:

pirmkārt, regulāri uzraugot drošības notikumus (un atkal www.securityfocus.com, iespējams, būs autoritatīvākais un pilnīgākais informācijas avots);

otrkārt, nedaudz pielabojot sistēmas kodolu (ar dažādiem drošības ielāpiem, kā aprakstīts iepriekš);

treškārt, vienkārši izmantojot serverus, kas rakstīti ar lielu rūpību un ņemot vērā drošības prasības, un protams, neizmantojot liekus servisus.

Sāksim ar nevajadzīgiem pakalpojumiem. Uzdevumi, protams, katram serverim ir specifiski, tomēr mēs varam teikt, ka vairumā gadījumu porti (ar atbilstošajiem pakalpojumiem) no pirmā līdz deviņpadsmitajam ieskaitot ir nevajadzīgi un savā ziņā vienkārši bīstami. Daži no tiem ir noderīgi, bet lielākā daļa no tiem pašlaik netiek izmantoti. Bez īpašiem iemesliem nevajadzētu atvērt tādus portus kā 37 (laiks), 69 (tftp), 79 (pirksts), 111 (sunrpc), 512 (TCP - exec; UDP - biff), 513 (TCP - pieteikšanās; UDP - kurš ), 514 (TCP - cmd; UDP - syslog), 517 (saruna), 525 (laika serveris).

Tagad par visbiežāk izmantotajiem pakalpojumiem, proti: HTTP/HTTPS, FTP, Telnet/SSH, SMTP, POP3/IMAP un starpniekservera pakalpojumiem. Apsvērsim katru pakalpojumu sīkāk.

Tīkla pakalpojumi - koncepcija un veidi. Kategorijas "Tīkla pakalpojumi" klasifikācija un pazīmes 2017, 2018.