Kāpēc jūsu mobilais tālrunis pēkšņi sāka uzvesties savādāk nekā parasti vai pat "sadziedēja" ar savu "dzīvi"? Varbūt tāpēc, ka tajā ir ieviesusies ļaunprātīga programma. Mūsdienās Android ierīcēm paredzēto vīrusu un Trojas zirgu skaits pieaug eksponenciāli. Kāpēc? Jā, jo viltīgie vīrusu rakstītāji zina, ka viedtālruņus un planšetdatorus mūsu līdzpilsoņi arvien biežāk izmanto kā elektroniskos maciņus un dara visu, lai līdzekļi no īpašnieku kontiem tiktu pārcelti viņu kabatās. Parunāsim par to, kā saprast, ka mobilā ierīce ir uztvērusi infekciju, kā noņemt vīrusu no Android un pasargāt sevi no atkārtotas inficēšanās.

Vīrusa infekcijas simptomi Android ierīcē

- Sīkrīks ieslēdzas ilgāk nekā parasti, palēninās vai pēkšņi atsāknējas.

- SMS un tālruņa zvanu vēsturē ir izejošās ziņas un zvani, kurus neesat veicis.

- Nauda no jūsu tālruņa konta tiek norakstīta pati.

- Darbvirsmā vai pārlūkprogrammā tiek rādītas reklāmas, kas nav saistītas ar nevienu lietojumprogrammu vai vietni.

- Programmas tiek instalētas pašas, ir ieslēgts Wi-Fi, Bluetooth vai kamera.

- Zaudēta piekļuve elektroniskajiem makiem, mobilajai bankai vai nezināmu iemeslu dēļ kontos ir samazinājusies summa.

- Kāds ir pārņēmis jūsu kontu sociālajos tīklos vai tūlītējos ziņojumos (ja to lieto mobilajā ierīcē).

- Sīkrīks tiek bloķēts, un ekrānā tiek parādīts ziņojums, ka esat kaut ko pārkāpis un par tā atbloķēšanu ir jāmaksā sods vai vienkārši jāpārskaita nauda kādam.

- Lietojumprogrammas pēkšņi pārstāja darboties, tika zaudēta piekļuve mapēm un failiem, tika bloķētas jebkuras ierīces funkcijas (piemēram, netiek nospiestas pogas).

- Palaižot programmas, tiek parādīti uznirstošie ziņojumi, piemēram, “Lietojumprogrammā com.android.systemUI radās kļūda”.

- Lietojumprogrammu sarakstā parādījās nezināmas ikonas, un uzdevumu pārvaldniekā parādījās nezināmi procesi.

- Pretvīrusu programma informē par ļaunprātīgu objektu atklāšanu.

- Pretvīrusu programma tika nejauši izdzēsta no ierīces vai netiek startēta.

- Tālruņa vai planšetdatora akumulators izlādējas ātrāk nekā parasti.

Ne visi šie simptomi 100% norāda uz vīrusu, taču katrs no tiem ir iemesls, lai nekavējoties skenētu ierīci, lai noteiktu infekciju.

Vieglākais veids, kā noņemt mobilo vīrusu

Ja sīkrīks ir turpinājis darboties, visvienkāršāk vīrusu noņemt, izmantojot Android ierīcē instalēto pretvīrusu. Skrien pilnā skenēšana tālruņa zibatmiņa, ja tiek atklāts ļaunprātīgs objekts, izvēlieties opciju "Dzēst", neitralizēto kopiju saglabājot karantīnā (gadījumam, ja antivīruss kaut ko drošu ir sajaucis ar vīrusu).

Diemžēl šī metode palīdz aptuveni 30–40% gadījumu, jo lielākā daļa ļaunprātīgo objektu aktīvi pretojas to noņemšanai. Bet arī pār viņiem ir kontrole. Tālāk mēs apskatīsim iespējas, kad:

- antivīruss nesākas, neatklāj vai nenoņem problēmas avotu;

- kaitīgā programma tiek atjaunota pēc noņemšanas;

- ierīce (vai tās atsevišķās funkcijas) ir bloķēta.

Ļaunprātīgas programmatūras noņemšana drošajā režīmā

Ja nevarat iztīrīt tālruni vai planšetdatoru parastais režīms, mēģiniet to darīt drošā veidā. Lielākā daļa ļaunprātīgo programmu (ne tikai mobilās) nerāda nekādu darbību drošajā režīmā un nenovērš iznīcināšanu.

Lai palaistu ierīci drošajā režīmā, nospiediet ieslēgšanas/izslēgšanas pogu, novietojiet pirkstu uz "Power off" un turiet to, līdz tiek parādīts ziņojums "Ieslēgšana drošajā režīmā". Pēc tam noklikšķiniet uz Labi.

Ja Jums ir vecā versija Android — 4.0 un jaunāka versija, izslēdziet sīkrīku parastajā veidā un ieslēdziet to vēlreiz. Kad ekrānā parādās Android logotips, vienlaikus nospiediet skaļuma palielināšanas un skaļuma samazināšanas taustiņus. Turiet tos, līdz iekārta pilnībā sāk darboties.

Drošajā režīmā skenējiet ierīci ar pretvīrusu. Ja nav antivīrusa vai tas kāda iemesla dēļ nesākas, instalējiet (vai pārinstalējiet) no Google Play.

Tādā veidā tiek veiksmīgi noņemti tādi reklāmas vīrusi kā Android.Gmobi 1 un Android.Gmobi.3 (pēc Dr. Web klasifikācijas), kas tālrunī lejupielādē dažādas programmas (lai paaugstinātu reitingu), kā arī attēlo banerus. un reklāmas darbvirsmā.

Ja jums ir superlietotāja (saknes) tiesības un jūs precīzi zināt, kas izraisīja problēmu, palaidiet failu pārvaldnieku (piemēram, Root explorer), sekojiet ceļam, kur atrodas šis fails, un izdzēsiet to. Visbiežāk mobilie vīrusi un Trojas zirgi ievieto savus korpusus (izpildāmos failus ar paplašinājumu .apk) sistēmas/lietotņu direktorijā.

Lai pārslēgtos uz parasto režīmu, vienkārši restartējiet ierīci.

Mobilo vīrusu noņemšana, izmantojot datoru

Vīrusu noņemšana tālrunī caur datoru palīdz, ja mobilais antivīruss netiek galā ar savu uzdevumu pat drošajā režīmā vai ir daļēji bloķētas ierīces funkcijas.

Tāpat vīrusu no planšetdatora un tālruņa var noņemt, izmantojot datoru, divos veidos:

- izmantojot datorā instalētu antivīrusu;

- manuāli, izmantojot Android sīkrīku failu pārvaldnieku, piemēram, Android Commander.

Antivīrusa lietošana datorā

Lai skenētu failus mobilajā ierīcē ar datorā instalētu antivīrusu, savienojiet tālruni vai planšetdatoru ar datoru, izmantojot USB kabeli, izvēloties metodi "Kā USB diskam".

Pēc tam ieslēdziet USB.

Pēc tam ieslēdziet USB.

Pēc tam datora mapē "Dators" parādīsies 2 papildu "diski" - iekšējā atmiņa tālrunis un SD karte. Lai sāktu skenēšanu, atveriet katra diska konteksta izvēlni un noklikšķiniet uz "Pārbaudīt vīrusus".

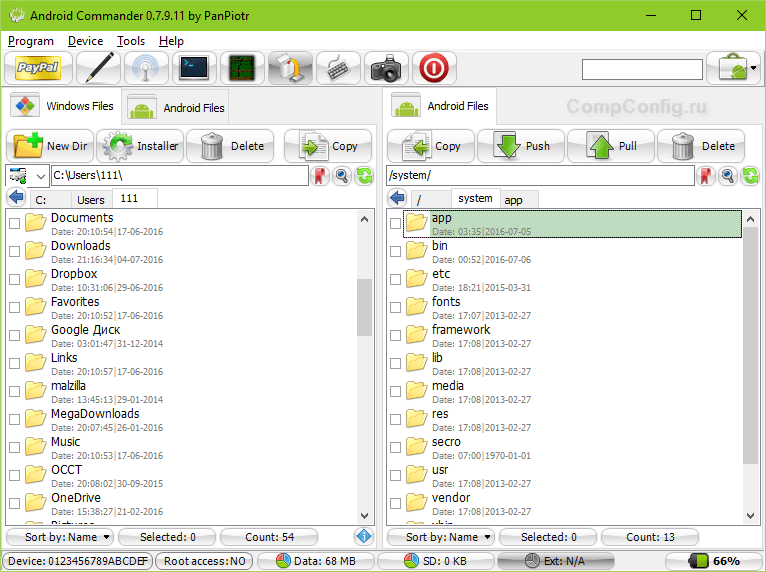

Ļaunprātīgas programmatūras noņemšana, izmantojot Android Commander

Android Commander ir programma failu apmaiņai starp mobilo Android sīkrīku un datoru. Darbojoties datorā, tas nodrošina īpašniekam piekļuvi planšetdatora vai tālruņa atmiņai, ļauj kopēt, pārvietot un dzēst visus datus.

Lai pilnībā piekļūtu visam Android sīkrīka saturam, vispirms ir jāiegūst root tiesības un jāiespējo USB atkļūdošana. Pēdējais tiek aktivizēts, izmantojot pakalpojuma lietojumprogrammu "Iestatījumi" - "Sistēma" - "Izstrādātāja opcijas".

Pēc tam pievienojiet sīkrīku datoram kā USB disku un palaidiet Android Commander ar administratora tiesībām. Tajā, atšķirībā no Windows Explorer, tiek parādīti aizsargāti sistēmas faili un Android OS direktoriji - tāpat kā, piemēram, Root Explorer - failu pārvaldnieks root lietotājiem.

Android Commander loga labajā pusē ir redzami mobilās ierīces direktoriji. Atrodiet lietojumprogrammas izpildāmo failu (ar paplašinājumu .apk), kas tajās rada problēmu, un izdzēsiet to. Vai arī pārkopējiet aizdomīgās mapes no tālruņa uz datoru un skenējiet katru no tām ar pretvīrusu.

Ko darīt, ja vīruss nav noņemts

Ja iepriekš minētās darbības neko nedeva, ļaunprogrammatūra joprojām jūtas, un arī tad, ja operētājsistēma pēc tīrīšanas ir pārtraukusi normāli darboties, jums būs jāizmanto viens no radikālajiem pasākumiem:

- atiestatīšana ar rūpnīcas iestatījumu atjaunošanu, izmantojot sistēmas izvēlni;

- cietā atiestatīšana, izmantojot izvēlni Atkopšana;

- mirgo ierīci.

Izmantojot jebkuru no šīm metodēm, ierīce nonāks tādā stāvoklī kā pēc iegādes — tajā nepaliks neviena lietotāja programma, personīgie iestatījumi, faili un cita informācija (dati par SMS, zvaniem utt.). Tiks dzēsts arī jūsu Google konts. Tāpēc, ja iespējams, pārsūtiet tālruņu katalogu uz SIM karti un kopējiet maksas programmas un citus vērtīgus priekšmetus uz ārējiem datu nesējiem. Vēlams to darīt manuāli – neizmantojot īpašas programmas, lai nejauši nenokopētu vīrusu. Pēc tam pārejiet pie "ārstēšanas".

Rūpnīcas iestatījumu atjaunošana, izmantojot sistēmas izvēlni

Šī opcija ir vienkāršākā. To var izmantot, ja nav bloķētas operētājsistēmas un pašas ierīces funkcijas.

Dodieties uz lietotni Iestatījumi, atveriet sadaļu "Personiskie" - "Dublēt" un atlasiet "Atiestatīt ar rūpnīcas iestatījumiem".

Cietā atiestatīšana, izmantojot izvēlni Atkopšana

“Cietā” atiestatīšana palīdzēs tikt galā ar ļaunprātīgu programmatūru, ja tā nav noņemta ar kādu no iepriekšminētajām metodēm vai ir bloķējusi pieteikšanos. Mums par prieku tiek saglabāta piekļuve izvēlnei Atkopšana (sistēmas atjaunošana).

Pieteikšanās atkopšanā dažādos tālruņos un planšetdatoros tiek veikta savā veidā. Dažās ierīcēs, ieslēdzot to, turiet nospiestu taustiņu “Skaļums +”, citos - “Skaļums -”, trešajā - nospiediet īpašu padziļinātu pogu utt. Precīza informācija ir norādīta ierīces instrukcijās. .

Atkopšanas izvēlnē atlasiet opciju "notīrīt datus / atiestatīt rūpnīcas datus" vai vienkārši "rūpnīcas datu atiestatīšana".

Mirgo

Mirgo

Mirgošana būtībā ir operētājsistēmas Android atkārtota instalēšana, tas pats pēdējais līdzeklis kā Windows atkārtota instalēšana datorā. Tas tiek izmantots izņēmuma gadījumos, piemēram, kad konkrēts ķīniešu vīruss ir iegults tieši programmaparatūrā un dzīvo ierīcē no brīža, kad tas ir “piedzimis”. Viena no šādām ļaunprātīgām programmām ir android spiegu 128 izcelsmes spiegprogrammatūra.

Lai mirgotu tālruni vai planšetdatoru, jums būs nepieciešamas root tiesības, izplatīšanas komplekts (pati programmaparatūra), instalēšanas programma, dators ar USB kabeli vai SD karte. Atcerieties, ka katram sīkrīka modelim ir savas, atsevišķas programmaparatūras versijas. Parasti tiem ir pievienotas uzstādīšanas instrukcijas.

Kā izvairīties no Android ierīču vīrusu infekcijas

- Instalējiet mobilās lietojumprogrammas tikai no uzticamiem avotiem, atsakieties no uzlauztām programmām.

- Atjauniniet savu ierīci, tiklīdz tiek izdoti sistēmas atjauninājumi – tajos izstrādātāji novērš ievainojamības, ko izmanto vīrusi un Trojas zirgi.

- Instalējiet mobilo antivīrusu un turiet to vienmēr ieslēgtu.

- Ja sīkrīks kalpo kā jūsu maks, neļaujiet citiem cilvēkiem piekļūt internetam no tā vai atvērt tajā nepārbaudītus failus.

JAR (Java arhīva fails) ir arhīva formāts, kas glabā Java valodā rakstītas programmas elementus. Visbiežāk faili ar šo paplašinājumu ir mobilās spēles un lietojumprogrammas. Datorā varat apskatīt šāda arhīva saturu un/vai mēģināt palaist JAR kā lietojumprogrammu.

Vispirms apskatīsim dažas programmas JAR arhīvu atvēršanai. Tādā veidā jūs varat pārliecināties, ka tajā ir viss nepieciešamais šīs lietojumprogrammas palaišanai, kā arī veikt nepieciešamās izmaiņas.

1. metode: WinRAR

Runājot par arhīviem, lielākajai daļai lietotāju prātā nāk WinRAR. Tas ir lieliski piemērots JAR faila atvēršanai.

Pievērsiet uzmanību mapei "META-INF" un failu "MANIFESTS.MF", kas tajā jāuzglabā. Tas ļaus JAR failu ieviest kā izpildāmo failu.

Varat arī atrast un atvērt vajadzīgo arhīvu, izmantojot iebūvēto WinRAR failu pārlūkprogrammu.

Ja plānots turpmāks darbs ar arhīva saturu, tad būs nepieciešama izsaiņošana.

2. metode: 7-Zip

Atbalsts JAR paplašinājumam tiek nodrošināts arī 7-Zip arhivētājā.

3. metode: Total Commander

Alternatīva minētajām programmām var būt Total Commander failu pārvaldnieks. Jo tā funkcionalitāte ietver darbu ar arhīviem, nebūs grūti atvērt JAR failu.

Veidi, kā palaist JAR datorā

Ja jums ir nepieciešams palaist lietojumprogrammu vai spēli JAR, jums būs nepieciešams viens no īpašajiem emulatoriem.

1. metode: KEmulators

Programma KEmulator ir uzlabots Java emulators, kas ļauj konfigurēt visa veida lietojumprogrammu palaišanas opcijas.

Mobilajos tālruņos vadība tika veikta, izmantojot tastatūru. Programmā KEmulator varat iespējot tā virtuālo ekvivalentu: noklikšķiniet "Atsauce" un atlasiet vienumu "Tastatūra".

Tas izskatīsies šādi:

Ja vēlaties, programmas iestatījumos varat iestatīt tālruņa taustiņu atbilstību datora taustiņiem.

Lūdzu, ņemiet vērā, ka JAR mapē parādīsies fails "kemulator.cfg", kas satur šīs lietojumprogrammas darbības parametrus. Ja to izdzēsīsit, visi iestatījumi un saglabājumi (ja mēs runājam par spēli) tiks izdzēsti.

2. metode: MidpX

Programma MidpX nav tik funkcionāla kā KEmulator, taču tā veic savu darbu.

Pēc instalēšanas visi JAR faili tiks saistīti ar MidpX. To var saprast pēc mainītās ikonas:

Veiciet dubultklikšķi uz tā, un programma tiks palaista. Tajā pašā laikā virtuālā tastatūra jau ir integrēta programmas saskarnē, taču šeit nav iespējams konfigurēt vadību no datora tastatūras.

3. metode Sjboy emulators

Vēl viena vienkārša iespēja JAR palaišanai ir Sjboy emulators. Tās galvenā iezīme ir spēja izvēlēties ādas.

Šeit ir integrēta arī tastatūra.

Tātad, mēs noskaidrojām, ka JAR var atvērt ne tikai kā parastu arhīvu, bet arī palaist datorā, izmantojot Java emulatoru. Pēdējā gadījumā visērtāk ir izmantot KEmulator, lai gan arī citām iespējām ir savas priekšrocības, piemēram, iespēja mainīt loga izskatu.

"Dārgais, jums ir jāpārbauda. Man ir neērti teikt, bet man šķiet, ka es kaut kur paņēmu... reklāmas reklāmkarogu."

Jā, šādi tev godīgi jāatzīst mīļotajam, ka viedtālrunī vai planšetdatorā ir iekļuvis vīruss. Kolektīvā infekcija notiek ne tikai kaut kur internetā, bet arī tieši jūsu mājas tīklā. Es jau runāju par pieredzi darbā ar reklāmas vīrusiem un baneriem, un šodien pievienošu infekcijas pazīmes un vēl vienu bēdīgu pieredzi ar labām beigām. Sarežģītākā iespēja baneru un vīrusu noņemšanai - kad vīruss iekļūst sistēmā, es aprakstīju trešajā ierakstā -

Trešā daļa. Reklāmkarogs operētājsistēmā Android. Infekcijas pazīmes

Vai esat redzējuši šos banerus? Kā zināt, vai jūsu iecienītākajā viedtālrunī vai planšetdatorā kaut kas nav kārtībā? Šeit ir dažas pazīmes, kas palīdzēs noteikt, vai jūsu ierīce ir inficēta. Pazīmju var būt daudz vairāk, bet šeit ir visbiežāk sastopamās tagadnei un tās, ar kurām esmu saticis vairāk nekā divas reizes.

Ceturtā daļa. Kā bloķēt reklāmas?

Tātad parādījās kaitinošas reklāmas - baneri, pilnekrāna uznirstošie logi, pārejas uz maksas abonementu lapām. Google sāka zvērēt par trafiku, kas nāk no mana tīkla. Ko es esmu izdarījis? Šī pieredze ir tikai mana, un tā nav lietošanas instrukcija.

Piezīme. Kā infekcijas avots vai kā noplūde aplikācija bija arī tādi: Caivs, lēnām, Fontu pārvaldnieks, patriotiskais utt.

Šī ārstēšana darbojās 3 ierīcēs. Zīmīgi, ka Asus un Samsung ierīces es neietekmēju. Pārsteidzoši, pat rāpojošais Muša nesaslima, taču viņš jau bija invalīds tieši uz konveijera. Iespējams, ka šī problēma attiecas uz ķīniešu ierīcēm ar Android 4.4 kitkat.

Turpmākajos ierakstos es turpināšu stāstīt stāstu par cīņu pret uzmācīgu reklāmu. Sekojiet līdzi jaunumiem, jautājiet, komentējiet, dalieties viedokļos. Veiksmi!

Jautājumi par Android vīrusu

- 01/01/19 2

- 30/10/18 1

- 22/10/18 1

- 03/10/18 1

- 23/01/18 1

Android vīruss ir termins, ko lieto, lai aprakstītu ļaunprātīgu lietojumprogrammu grupu, kuras mērķauditorija ir Android viedtālruņi un planšetdatori. Pamatojoties uz 2018. gadā veikto analīzi, Xender, Amber Weather Widget, Touchpal, Kitty Play, Z Camera, ES failu pārlūks ir lietotnes, kuras var lejupielādēt no Google Play veikala, taču tās aktivizē agresīvas reklāmas, kas izraisa Android vīrusu infekciju. Inficētajā ierīcē var būt bloķēšanas ekrāns vai šifrēti dati vai uznirstošie ziņojumi un uzmācīgs komerciāls saturs. Otrs tipisks simptoms ir agresīva novirzīšana, kurā var būt pornogrāfisks saturs, potenciālais upuris tiek brīdināts par negodīgām vīrusu infekcijām vai tiek rādītas viltus balvas. Labākais šādas rīcības piemērs ir bēdīgi slavenais vīruss, kas pēdējos gados ir skāris miljoniem mašīnu.

| Vārds | android vīruss |

| Ļaunprātīgas programmatūras veidi | Ransomware, ekrāna skapītis, spiegprogrammatūra, reklāmprogrammatūra, Trojas zirgs, saknes komplekts, negodīgas lietotnes |

| Bīstamības līmenis | augsts. Lielākā daļa Android vīrusu versiju spēj bloķēt ekrānu, nozagt personas datus un radīt naudas zaudējumus |

| simptomiem | Bloķēts ekrāns, spiedošas reklāmas, šifrēti faili, neparasta sistēmas darbība, ievērojams palēninājums, palielināts telefona rēķins |

| izplatīšanas metode | Trojanizētas lietotnes, īsziņas, Google Play veikala lietotnes, failu koplietošanas vietnes, ļaunprātīgas saites |

| Ļaunprātīgo programmu saraksts | Com.google.provision, Com.android.system.ui, Com.android.gesture.builder, Lastacloud vīruss, NotCompatiblev vīruss, Mazar ļaunprātīga programmatūra, viedo automašīnu uzlaušanas Android ļaunprogrammatūra, Gooligan ļaunprātīga programmatūra, Ghost Push vīruss, HummingWhale vīruss, HummingBad vīruss , e, GhostCtrl vīruss, Invisible Man, LokiBot vīruss, Marcher Android Trojas zirgs, Tizi Android vīruss, Android Police Virus, Android izspiedējvīruss, Android izspiedējvīruss, Lockdroid izspiedējvīruss, LeakerLocker ransomware, DoubleLocker ransomware, Matcher Trojan, Tizi spiegprogrammatūra, vGhoot, Exviera , 10001_1.jar, Rabbitfiles; funnwebs.com; JavaTcmdHelper |

Šie kiberdraudi ir izplatījušies kopš 2015. gada, taču šķiet, ka 2018. gadā tie nepārtrauks to darīt. Divi no visizplatītākajiem Android vīrusu grupas dalībniekiem parādījās 2017. gada novembrī. Tie ir zināmi kā Matcher Trojan un Tizi spiegprogrammatūra. Pēdējais sākotnēji tika atrasts 2015. gadā, kas pastāv kopš 2015. gada un tika izmantots, lai nozagtu personisko informāciju no sociālo mediju lietotnēm.

Starp citiem nesen atklātajiem kiberdraudiem ir arī DoubleLocker ransomware, kas parādījās oktobrī. Tas ne tikai šifrē failus atlasītajā Android ierīcē, bet arī maina tālruņa PIN. Turklāt ļaunprātīga programmatūra var arī nozagt naudu no upura bankas vai PayPal konta.

Uzmanieties, ka Android ļaunprātīga programmatūra tagad var apiet Google drošību un izlikties par noderīgu lietotni Play veikalā. Tas tika atklāts, kad viens no tās variantiem LeakerLocker tika pamanīts, ka izplatās, izmantojot šo paņēmienu. Citas versijas, piemēram, vGhostCtrl , var atvērt sistēmu. "s aizmugures durvis un ļauj uzbrucējiem ierakstīt upura audio/video failus vai nozagt svarīgus datus.

2017. gada jūlijā pētnieki atklāja jaunu Android ļaunprogrammatūras versiju, kas pazīstama kā “Invisible Man”, kas zog banku lietotņu datus un citus sensitīvus datus. Tādējādi tas tikai pierāda, ka Android lietotājiem vajadzētu pievērst uzmanību savu ierīču drošībai.

Faktiski gandrīz visi Android vīrusi ir ieinteresēti iegūt personiski identificējamu informāciju par upuri. Visbiežāk šī informācija ietver kredītkartes datus, pieteikumvārdus, un paroli s.

Citi varianti rada mazāku kaitējumu, piemēram, upura kontaktpersonu saraksta kopīgošana, sarunu ierakstīšana, nevēlamu uznirstošo reklāmu piegāde, novirzīšanas uzsākšana uz dažādām vietnēm vai ierīces inficēšana ar citu ļaunprātīgu programmatūru. Saskaņā ar 2018. gada sākumā veikto Android vīrusu kiberdrošības pētījumu, daudzas Google Play veikalā izplatītās lietotnes var būt inficētas ar uzmācīgām reklāmām, kuras var izmantot smagāku infekciju izplatīšanai. Xender, Amber Weather Widget, Kitty Play, Touchpal, Z Camera ir tikai daži piemēri.

Jums vajadzētu būt uzmanīgiem arī ar ES failu pārlūka lietotni, kas apgalvo, ka tā spēj palielināt Android akumulatora darbības laiku. Tā vietā, lai šī lietojumprogramma būtu noderīga, tā var bloķēt ekrānu un rādīt traucējošas Android reklāmas, kas atsakās pazust.

Ja pamanījāt, ka planšetdators vai tālrunis darbojas dīvaini, nevajadzētu ignorēt šos iespējamās infekcijas simptomus. Ja esat saskāries ar palēninājumiem, aizdomīgiem brīdinājumiem, novirzīšanu vai saņēmāt palielinātu telefona rēķinu, pārbaudiet, vai ierīcē nav ļaunprātīgas programmatūras, jo tās ir galvenās pazīmes, kas liecina, ka esat inficēts. Lai noņemtu Android vīrusu, varat izmantot mobilo versiju.

Android vīruss valda 2017. gadā un turpina attīstīties 2018. gadā

Marcher Android Trojas zirgs, kas pazīstams arī kā ExoBot, ir banku ļaunprātīga programmatūra, kas ir zināma vismaz kopš 2013. gada. Pētnieki ziņoja par vīrusa atgriešanos 2017. gada novembrī. Atjauninātajā ļaunprogrammatūras versijā vienā kampaņā ir iekļauti trīs bīstami komponenti: ļaunprātīga programmatūra, akreditācijas datu pikšķerēšana un banku datu zādzība. Drošības eksperti brīdina, ka šī Android ļaunprogrammatūras versija ir sarežģītāka un grūtāka.

Iepriekš Marcher ļaunprogrammatūra izplatījās, izmantojot SMS vai MMS ziņas. Tomēr krāpnieki mainīja izplatīšanas metodi un pa e-pastu nosūtīja saīsinātu saiti uz pikšķerēšanu, lai izvairītos no atklāšanas. Pēdējā kampaņa bijusi aktīva vismaz kopš 2017. gada janvāra un mērķēta uz Austrijas banku klientiem.

Ļaunprātīgajā e-pastā ir ietverta saite uz viltotu Bank Austria vietni, kurā lietotājiem ir jāpiesakās un jāievada sava e-pasta adrese un tālruņa numurs. Desmit uzbrucēji nosūta cietušajam brīdinājumu, ka viņa tālrunī nav instalēta “Bank Austria Security App”, un lūdz to lejupielādēt no norādītās saites.

Tomēr, lai instalētu ļaunprātīgu programmu, ir jāmaina drošības iestatījumi, lai to lejupielādētu no nesankcionēta avota. Ļaunprātīgai programmatūrai ir nepieciešamas daudzas atļaujas, kas uzbrucējiem nodrošina pilnīgu piekļuvi viedtālrunim.

Pēc instalēšanas ļaunprātīga lietotne mājas ekrānā izveido likumīga izskata ikonu, kas izskatās līdzīga Bank Austria. Pēc Marcher vīrusa instalēšanas upuriem tiek lūgts ievadīt savas kredītkartes informāciju vai citu personu identificējošu informāciju ikreiz, kad viņi atver lietojumprogrammas.

Saskaņā ar jaunāko informāciju aptuveni 20 000 Android lietotāju varētu būt cietuši no šīs krāpniecības un savās ierīcēs instalējuši ExoBot.

Google drošības ugunsmūri var viegli apiet ļaunprātīgas Android lietotnes

Lielāko daļu Android vīrusu var lejupielādēt no Google Play veikala kopā ar droša izskata lietotnēm. Neatkarīgi no tā, cik daudz pūļu Google pieliek, cenšoties aizsargāt lietotājus un neļaut šīm ļaunprātīgajām lietotnēm apiet to drošību, vīrusi atrod ceļu uz šo veikalu. Nesen drošības eksperti ziņoja par Google Play veikalā atrasto vairāk nekā 75 ar Xavier Android vīrusu inficētu lietojumprogrammu sarakstu.

Nesen drošības eksperti ziņoja par Google Play veikalā atrasto vairāk nekā 75 ar Xavier Android vīrusu inficētu lietojumprogrammu sarakstu.

Tomēr tas nav vienīgais veids, kā Android vīruss var inficēt ierīci. 2016.gada februārī viens no variantiem tika pamanīts izplatīties ar īsziņu starpniecību. Iekļūstot sistēmā, tas iespējoja nelegālus savienojumus.

2017. gadā drošības eksperti ziņoja par vairākiem šīs ļaunprogrammatūras variantiem, izmantojot sarežģītas sociālās inženierijas metodes, lai iefiltrētos ierīcē, izmantojot Trojas lietojumprogrammas. Tādēļ jums jābūt uzmanīgiem, instalējot trešo pušu programmas, jo tās var būt inficētas ar vīrusu 10001_1.jar.

Varat arī iegūt Rabbitfiles vīrusu vai līdzīgu ļaunprātīgu programmatūru no trešo pušu vai failu koplietošanas vietnēm. Turklāt Whatsapp reklāmas un līdzīgi paziņojumi var radīt problēmas, kas saistītas ar jūsu Android tālruni. Ir skaidrs, ka 2017. gads nozīmē jaunu Android vīrusu ēru. Ja 2016. gadā tika inficēta katra desmitā lietotne, tad tagad šis skaits turpina pieaugt.

Android vīruss ir maldinoša programmatūra, kas paredzēta Android ierīcēm operētājsistēma. Ir daudzi ļaunprogrammatūras varianti, kas ir vērsti uz viedtālruņiem, planšetdatoriem un citām ierīcēm, kurās darbojas šī operētājsistēma. Parasti vīruss bloķē ierīci un lūdz samaksāt naudu vai zvanīt krāpniekiem pēc palīdzības.

Android vīruss ir maldinoša programmatūra, kas paredzēta Android ierīcēm operētājsistēma. Ir daudzi ļaunprogrammatūras varianti, kas ir vērsti uz viedtālruņiem, planšetdatoriem un citām ierīcēm, kurās darbojas šī operētājsistēma. Parasti vīruss bloķē ierīci un lūdz samaksāt naudu vai zvanīt krāpniekiem pēc palīdzības.  Šajā attēlā ir redzami ziņojumi, ko Android lietotājiem parāda FBI vīruss.

Šajā attēlā ir redzami ziņojumi, ko Android lietotājiem parāda FBI vīruss.  Maldinošas reklāmas, ko izraisa Android vīruss. ⇦ ⇨

Maldinošas reklāmas, ko izraisa Android vīruss. ⇦ ⇨

Slidkalniņš 1 no 3

Android vīrusa simptomi

Inficēšanās ar Android vīrusu noteikti ir nomākta pieredze. Spilgtas reklāmas signalizē, ka ar jūsu Android ierīci ir kaut kas nepareizs. Drošības pētnieki ļoti iesaka izvairīties no ar loteriju saistītām un līdzīgām reklāmām, kas var sākt jūs traucēt, tiklīdz sākat lietot ierīci.

Turklāt jums vajadzētu pievērst uzmanību tādām pazīmēm kā pastāvīga sasalšana savā ierīcē. Ja jūsu tālrunis vai cita Android ierīce ir sākusi sastingt un pārstāj darboties, kamēr pārlūkojat internetu, instalējiet Android pretvīrusu, lai to pārbaudītu.

Tāpat pievērsiet uzmanību savam telefona rēķinam un izsekojiet numuriem. Ja esat sācis saņemt palielināts telefona rēķins, jums vajadzētu vēlreiz pārbaudīt mēneša pārskatu. Pastāv liela iespēja, ka infekcija jūs ir pieteikusi kādam premium pakalpojumam. Lai ietaupītu naudu, jums ir jāparūpējas par Android vīrusu noņemšanu savā ierīcē.

Lai novērstu šādus draudus, jums vajadzētu padomāt par Android pretvīrusu programmatūru. Tomēr daži eksperti apgalvo, ka šādas ļaunprogrammatūras novēršanai nav nepieciešamas drošības lietotnes, jo Android ir drošāka par citām operētājsistēmām, taču viņi arī piekrīt, ka ir jādomā par profilakses paņēmieniem, lai pasargātu sevi no šādiem vīrusiem.

Mobilie vīrusi pārsvarā izplatās, izmantojot bezmaksas trešo pušu lietotņu veikalus

Android vīruss ir aktīvi izplatīts ar trešo pušu lietotņu starpniecību, kuras tālrunī jāinstalē manuāli. Taču apkārt ir sākušas izplatīties jaunas metodes, kas tiek izmantotas šo draudu izplatīšanai, un šodien ar šo vīrusu var inficēties arī uzklikšķinot uz kaitīgās saites.

Vairumā gadījumu cilvēki lejupielādē šos draudus savās ierīcēs kopā ar nelicencētām vai eksperimentālām lietotnēm, kuras tiek aktīvi reklamētas Google Play veikalā un līdzīgās vietās.

Lai no tā izvairītos, mēs ļoti iesakām lejupielādēt savas lietotnes tikai no likumīgiem lietotņu veikaliem, kas pārbauda katru programmu, pirms tās sāk reklamēt. Šajā gadījumā var uzticēties Google Play veikalam, Amazon un Samsung. Turklāt, pat ja atlasāt kādu no šiem lietotņu veikaliem, jums joprojām ir jāpārbauda lietotne pirms tās lejupielādes savā ierīcē, jo nekad nevar zināt, kāda veida ļaunprātīga programmatūra tajā slēpjas.

Ja jūs interesē kiberdrošība, noteikti jau esat dzirdējuši par hakeriem, kuriem izdevās pievienot savu kaitīgo lietotni Google Play veikalam un savākt vairāk nekā 10 000 lejupielāžu, pirms tā tika atklāta. Ir arī ziņots par ietekmētajām vietnēm, kuras var automātiski lejupielādēt inficētu lietotni jūsu tālrunī.

Lai jūsu ierīce būtu tīra un nodrošinātu aizsardzību pret Android vīrusu, pārtrauciet apmeklēt aizdomīgas/nelegālas vietnes un nekad neklikšķiniet uz saitēm, kas var tikt parādītas to apmeklējuma laikā. Visbeidzot, mēs uzskatām, ka ir pienācis laiks domāt par mobilo antivīrusu, kas varētu palīdzēt cilvēkiem novērst ļaunprātīgu lietotņu, tostarp Android ļaunprātīgas programmatūras, instalēšanu.

Inficēto Android lietotņu saraksts (ļaunprātīgo programmu saraksts)

JavaTcmdHelper vīruss ir viena no lietojumprogrammām, kas rada problēmas Android tālruņos, un pretvīrusu programmas to bieži var noteikt kā bīstamu.

Šī lietojumprogramma netiek rādīta tālrunī vai pat sadaļās Iestatījumi vai Lietojumprogrammas. Tomēr lietotāji ir ziņojuši par sistēmas ziņojumiem, kas norāda, ka Javacmdhelper, iespējams, ir bīstams. Ziņojumā var būt arī norādīts par lietotni, kas darbojas neparasti vai rada privātuma risku.

Java tcmd helper vīrusu var noteikt jūsu pretļaunatūras rīks vai drošības lietotne, taču nosaukums ir atkarīgs no konkrētas vīrusu datu bāzes un dažādās programmās var atšķirties.

Visizplatītākais heiristiskais nosaukums ir Artemis!7123f6c80769 vai Artemis!f580cadc3dc1. Šī iemesla dēļ dažādi lietotāji to sauc par Artemis/JavaTcmdHelper vīrusu.

Lai izpildītu šīs komandas, Android ļaunprogrammatūra vispirms modificē oficiālās Tesla lietotnes pirmkodu. Pēc tam tas kopīgo upura lietotājvārdu un paroli ar uzbrucējiem un palīdz viņiem nozagt automašīnu. Tomēr vīruss, kuru pārbaudīja Promon pētnieki, nepaļaujas uz Tesla lietotnes drošības ievainojamību. Pēc uzņēmuma domām, tas ir jāinstalē manuāli, izmantojot sociālo inženieriju un līdzīgas metodes.

Tomēr vīruss, kuru pārbaudīja Promon pētnieki, nepaļaujas uz Tesla lietotnes drošības ievainojamību. Pēc uzņēmuma domām, tas ir jāinstalē manuāli, izmantojot sociālās inženierijas un līdzīgus paņēmienus.

Diemžēl atbrīvoties no Ghost Push ir gandrīz neiespējami, pat rūpnīcas atiestatīšana neveic savu darbu, un programmaparatūras atsvaidzināšana būtu lietotāju vienīgā izvēle. Tomēr labā ziņa ir tā, ka tiem, kas izmanto Nougat, Oreo un Pie, vajadzētu justies samērā droši, jo šīs Android OS versijas ir aizsargātas pret šāda veida ļaunprātīgu programmatūru. Tomēr tas nenozīmē, ka hakeri neradīs jaunus variantus, kas pārspētu aizsardzības pasākumus jaunākajās Android versijās.

gooligan ļaunprogrammatūra ir sabojājis vairāk nekā 86 lietojumprogrammas, piemēram, Youtube Downloader, Kiss Browser, Memory Booster, Demo, Perfect Cleaner, Battery Monitor, System Booster utt. Šķiet, ka visas sistēmas veiktspējas un ar pārlūkprogrammu saistītās programmas un spēles, kā arī pornogrāfiskas lietojumprogrammas var kļūt par Gooligan nesējiem. Vairāk nekā 74% no visiem Android tālruņiem var būt neaizsargāti pret šo jauno vīrusa versiju.

Kad inficēšanās process ir pabeigts, ļaunprogrammatūra sakņo ierīci un nodrošina pilnīgu piekļuvi, lai instalētu vairāk ļaunprātīgu elementu. Šādas darbības tiek veiktas tikai ar mērķi nozagt jūsu personisko informāciju, piemēram, bankas kontu pieteikšanās datus.

Interesanti, ka tas, kas uz skatuves parādījās pagājušajā gadā, nodrošināja pamatu pašreizējai ļaunprogrammatūrai. Lieki piebilst, ka uzlabotā versija ir daudz nodevīgāka.

Šis ļaunprātīgais vīruss ir HummingBad ļaunprogrammatūras, kas ir pazīstama ar masveida uzbrukumiem Android lietotājiem, atjaunināta kopija. Vēl 2016. gadā šim vīrusam izdevās izpostīt aptuveni 10 miljonus Android ierīču. Nesen HummingBad parādījās jaunā formā un jaunā nosaukumā, un šoreiz tas ir nodēvēts par HummingWhale ļaunprātīgu programmatūru.

HummingWhale ļaunprogrammatūra acīmredzot kādu laiku bija pieejama Google Play veikalā 20 dažādu lietojumprogrammu veidā, no kurām lielākā daļa tika saukta par kameru. Piemēri: Rainbow Camera, Whale Camera, Ice Camera, Hot Camera un līdzīgas lietojumprogrammas.

Ļaunprātīga programmatūra, ko izmantoja, lai inficētajā ierīcē iestatītu virtuālo mašīnu, zagšus instalētu ierīcē papildu lietojumprogrammas un rādītu lietotājam kaitinošas reklāmas. Kad lietotājs aizvēra reklāmu, ļaunprogrammatūra augšupielādēja jau instalētu ēnu programmu virtuālajā mašīnā, lai izveidotu viltotu novirzītāja ID, kas tiek izmantots ieņēmumu gūšanai.

. Pirmo reizi 2016. gada februārī atklātā ļaunprogrammatūra jau ir inficējusi vairāk nekā 10 miljonus Android lietotāju. Ļaunprātīga programmatūra izplatījās, izmantojot “pievadītās lejupielādes uzbrukumus”, un lietotāji tika inficēti pēc noteiktas ļaunprātīgu vietņu apmeklēšanas. 2017. gada janvārī ļaunprātīga programmatūra atkal tika pamanīta aktīvi izplatoties Google Play veikalā kā HummingWhale aplikācija.

Pēc infiltrācijas HummingBad ļaunprogrammatūra iegūst piekļuvi viedtālruņa operētājsistēmas kodolam. Pēc tam tas sāk rādīt maldinošas reklāmas un rādīt brīdinājumus par nepieciešamajiem sistēmas atjauninājumiem. Kad lietotāji noklikšķina uz šīm reklāmām, lietojumprogrammas izstrādātāji gūst ieņēmumus. Tomēr tā nav galvenā problēma.

Ļaunprātīga programmatūra arī iegūst pilnu piekļuvi inficētajai ierīcei un var nozagt lietotāju privāto informāciju, piemēram, kontaktus, pieteikšanās datus, kredītkartes vai bankas informāciju. Šī iemesla dēļ ir ļoti svarīgi noņemt HummingBad, tiklīdz tas parādās ierīcē.

Ļaunprātīga programmatūra, kas pazīstama arī kā Android.Lockdroid.E, izplatās kā pornogrāfijas lietotne “Porn ‘O’ Mania”. Vīruss izmanto sociālās inženierijas metodes, lai iegūtu inficētās ierīces administratora tiesības. Tā mērķis ir sasniegt šo mērķi, izmantojot viltotu pakotņu instalēšanu. Tiklīdz instalēšana ir pabeigta, Lockdroid vīruss iegūst pilnu piekļuvi ierīcei un šifrē datus.

Turklāt tas var mainīt PIN kodu un bloķēt ierīci. Tādā veidā ļaunprātīgas programmatūras likvidēšana var kļūt sarežģīta. Ļaunprātīga programmatūra izmanto klikšķu uzlaušanas paņēmienu un uzbrūk viedtālruņiem un planšetdatoriem ar operētājsistēmas Android 5.0 vai jaunāku versiju. Saskaņā ar Google informāciju, šo ļaunprātīgo lietotni nevar lejupielādēt no Google Play veikala.

GhostCtrl vīruss izmanto Android ievainojamību, lai palīdzētu tās īpašniekiem iegūt kontroli pār ierīci. Tas parādījās 2017. gada vidū, kad tika konstatēts, ka tas uzbrūk Izraēlas slimnīcām, taču tas netiek uzskatīts par jaunu vīrusu. Tomēr saskaņā ar dažiem no

Tomēr, pēc dažu drošības ekspertu domām, ļaunprogrammatūra neapstāsies – drīzumā tā var kļūt par izspiedējvīrusa tipa draudiem, jo ir konstatēts, ka arī šim vīrusam ir zināma bloķēšanas iespēja.

Tā izplatās, parādot sevi kā likumīgu lietotni, piemēram, WhatsApp un Pokemon Go. Nokļūstot sistēmā, ļaunprogrammatūra GhostCtrl pamet ļaunprātīgu Android lietojumprogrammu pakotni (APK) un atver sistēmas aizmugures durvis, lai nodrošinātu pilnīgu piekļuvi upura personiskajai informācijai, video un audio. Tā var arī atiestatīt paroles un zvanīt vai nosūtīt īsziņas upura tālrunim. kontaktpersonas.

Neredzamais cilvēks. 2017. gada jūlijā drošības eksperti atklāja atjauninātu un uzlabotu Svpeng variantu, kas uzbrūk banku lietotņu lietotājiem 23 valstīs. Vīruss izplatās kā viltota Flash Player lietotne aizdomīgās un nedrošās lejupielādes vietnēs. Par laimi ļaunprātīga programmatūra nav nonākusi Google Play veikalā.

Tomēr, kad lietotāji instalē šo ļaunprātīgo lietotni, viņi ierīcei piešķir administratora tiesības. Rezultātā kibernoziedznieki to var kontrolēt, izmantojot Command and Control serveri.

Ļaunprātīga programma darbojas kā atslēgu reģistrētājs un apkopo akreditācijas datus, kad lietotājs piesakās bankā, izmantojot mobilo lietotni. Turklāt Invisible Man ļaunprogrammatūra var sūtīt un lasīt ziņas, veikt un klausīties tālruņa zvanus, atvērt pikšķerēšanas vietrāžus URL un apkopot dažādu informāciju. Tas arī neļauj upuriem noņemt administratīvās tiesības, tāpēc noņemšana kļūst sarežģīta.

2017. gada augusta vidū ļaunprogrammatūras pētnieki atklāja, ka LeakerLocker izplatās, izmantojot divas Google Play veikalā pieejamās lietotnes. Ļaunprātīgā lietojumprogramma slēpās zem lietotnēm Wallpapers Blur HD un Booster & Cleaner Pro.

Viens lietotājs "instalējis vienu no šīm programmām, ļaunprātīga programmatūra bloķē ierīci" ar draudu ziņojumu. Saskaņā ar to šī Android ļaunprogrammatūras versija ieguva piekļuvi sensitīviem datiem. Ja upuris nesamaksās izpirkuma maksu 72 stundu laikā, visa informācija tiks nopludināta.

Tomēr drošības eksperti apšauba, ka ļaunprogrammatūra var radīt šādus bojājumus, un iesaka LeakerLocker likvidēt no ierīces ar drošības programmatūru.

2017. gada septembrī ļaunprogrammatūras pētnieki pamanīja jaunu mobilās ļaunprogrammatūras versiju. Tas izplatās kā viltots Adobe Flash atjauninājums. Pēc uzbrukuma tas bloķē ierīci, nomainot PIN. Pēc tam tas palaiž datu šifrēšanu un pieprasa samaksāt 0,0130 Bitcoins, lai atbloķētu ierīci un atgūtu failus.

Turklāt ļaunprātīga programmatūra var arī nozagt naudu no PayPal un banku kontiem. Tāpēc vīrusa izņemšana jāveic pēc iespējas ātrāk. Tomēr nemaršrutētu ierīču īpašniekiem, iespējams, būs jāatjauno inficēto tālruņu rūpnīcas iestatījumi, lai tos atbloķētu. Maršrutētas ierīces lietotāji var izmantot Android atkļūdošanas tilta (ADB) rīku. Turklāt DoubleLocker noņemšana ir jāpabeidz, izmantojot drošības programmatūru.

Lokibot vīruss. Infostealer.Lokibot ir ļaunprātīga lietojumprogramma, kas paredzēta Android viedtālruņiem. Kad tas nokļūst upura ierīcē, tas spēj sūtīt SMS un atbildēt uz tiem, izmantot mobilās pārlūkprogrammas, adresēt konkrētus URL un instalēt SOCKS5 starpniekserveri.

Rezultātā var tikt novirzīta upura izejošā trafika. Vīruss var arī sastādīt un parādīt lietotājam viltus paziņojumus, liekot upurim atvērt bankas kontu. Tiklīdz upuris to dara, vīruss ielādē viltotu pārklājumu pieteikšanās lapa un apkopo visus pieteikšanās datus, ko cietušais ievada norādītajos laukos.

Šī Trojas vīrusa izplatība strauji pieaug, jo tas tiek pārdots tumšajos interneta forumos par aptuveni 2000 USD, kas nozīmē, ka jebkurš noziedznieks var to iegādāties un izplatīt.

2017. gada oktobrī LokiBot ļaunprogrammatūra kļuva spējīga kļūt par izspiedējvīrusu. Tomēr šī funkcija kļūst aktīva tikai tad, ja upuris konstatē Infostealer.LokiBot un mēģina to izdzēst. Ļaunprātīgajai lietotnei neizdodas šifrēt upura failus, taču vienalga tiek parādīts ekrāna bloķēšanas ziņojums. Funkcija “Go_Crypt” nešifrē datus, bet tomēr tos pārdēvē.

Ekrāna bloķēšanas ziņojums saka: " Jūsu tālrunis ir bloķēts, lai skatītu bērnu p0rnogrāfijas,” un pieprasa samaksāt 100 USD 48 stundu laikā. Pretējā gadījumā, saskaņā ar vīrusu, lieta "tiks nodota policijai".

Marcher Android Trojas zirgs. alternatīvi pazīstams kā ExoBot, vīruss ir zināms kopš 2013. gada. Tomēr novembrī pētnieki ziņoja par masveida kampaņu, kas sākās 2017. gada janvārī. Vīruss ir vērsts uz Bank Austria lietotājiem un liek tiem instalēt viltotu “Bank Austria Security App”. Jaunākajā Marcher vīrusa versijā tiek izmantotas gudras sociālās inženierijas metodes, lai nozagtu sensitīvu lietotāju informāciju, tostarp bankas akreditācijas datus, dzimšanas datumu, vārdu un citu personu identificējošu informāciju.

Gājiena izdalīšanas kampaņa ir sarežģīta. Tas ienes viedtālrunī ļaunprogrammatūru, mēģina izkrāpt akreditācijas datus un nozagt bankas informāciju un visbeidzot iztukšot upura bankas kontu. Lielākais triks ir tas, ka uzbrucēji izmanto oriģinālo Bank Austria dizainu un saskarni. Lietotājiem ieteicams izvairīties no aizdomīgiem e-pastiem vai SMS ziņām no šo banku un pārbaudiet nepieciešamo informāciju tieši bankas vietnē, neklikšķinot uz pikšķerēšanas e-pastā norādītajām saitēm.

Google ziņoja par Tizi ļaunprogrammatūru 2017. gada novembrī. Vīruss darbojas kā spiegprogrammatūra un ir paredzēts, lai nozagtu personas informāciju no sociālo mediju lietotnēm, tostarp Facebook, LinkedIn, Skype, WhatsApp utt. Ļaunprātīga programmatūra var arī ierakstīt zvanus, piekļūt SMS, uzņemt attēlus un veikt daudzus citus uzdevumus, kas apdraud Android lietotāja privātumu.

Tizi vīruss var arī iegūt root piekļuvi, izmantojot sistēmas ievainojamības vai maldinot lietotāju sniegt šādu atļauju ļaunprātīgas lietotnes instalēšanas laikā. Dažas no inficētajām lietotnēm bija pieejamas Google Play veikalā 2015. gadā. Tomēr lielākā daļa no tām izplatās, izmantojot trešo pušu lietotnes. Šobrīd Google ziņo, ka ar spiegprogrammatūru ir inficētas aptuveni 1300 Android ierīces.

Vispārīgs Android vīrusu noņemšanas ceļvedis

Ja jūsu ierīce ir inficēta ar Android vīrusu, var rasties šādas problēmas:

- Sensitīvas informācijas zaudēšana.Ļaunprātīgas lietotnes, kas tiek izmantotas, lai inficētu Android OS, var vākt dažāda veida datus. Šāda informācija ietver kontaktus, pieteikumvārdus, e-pasta adreses un līdzīgu informāciju, kas ir svarīga uzbrucējiem.

- naudas zaudējums. Lielākā daļa Android vīrusu spēj sūtīt ziņojumus uz paaugstinātas maksas numuriem vai abonēt lietotājus uz maksas pakalpojumiem. Tas var novest pie naudas zaudēšanas un līdzīgām problēmām.

- Ļaunprātīgas programmatūras infiltrācija. Android vīruss var mēģināt pārņemt jūsu ierīci un inficēt to ar citu ļaunprātīgu programmatūru. Tas var izraisīt arī kaitinošas reklāmas, uznirstošos brīdinājumus un viltus brīdinājuma ziņojumus.

- ar veiktspēju saistīti jautājumi. Ja esat inficēts ar šādu draudu, jūs varat pamanīt sistēmas nestabilitātes problēmas, palēnināšanos un līdzīgas problēmas.

Ja uzskatāt, ka jūsu ierīce ir inficēta, ļoti iesakām to skenēt ar vai kādu citu uzticamu Android vīrusu tīrītāju. Tas palīdzēs jums atklāt ļaunprātīgus failus un citus krāpnieciskus komponentus jūsu ierīcē. Dažreiz bloķējiet drošības programmatūru, lai izvairītos no to likvidēšanas. Šādā gadījumā pirms Android pretvīrusu palaišanas pārstartējiet savu Android ierīci drošajā režīmā, lai atspējotu trešo pušu lietotņu (un arī ļaunprātīgas programmatūras) darbību:

- Atrodiet barošanas pogu un nospiediet to dažas sekundes, līdz tiek parādīta izvēlne. Pieskarieties izslēgt.

- Tiklīdz tiek parādīts dialoglodziņš, kurā tiek piedāvāts atsāknēt Android drošais režīms, atlasiet šo opciju un labi.

Ja tas jums nedarbojās, vienkārši izslēdziet ierīci un pēc tam ieslēdziet to. Kad tas kļūst aktīvs, mēģiniet nospiest un turēt Izvēlne, Skaļums uz leju, skaļāk vai Skaļuma samazināšana un skaļuma palielināšana kopā, lai redzētu drošais režīms. Ja tas nedarbojas, meklējiet frāzi “Kā pārslēgt drošajā režīmā” un pievienojiet tālruņa modeli. Pēc tam izpildiet norādījumus.

Varat arī mēģināt veikt Android vīrusu noņemšanu manuāli, pats atinstalējot kaitīgo programmu. Tomēr jums jābūt ļoti uzmanīgiem, mēģinot to darīt, jo no ierīces varat noņemt noderīgus failus un programmas. Lai manuāli noņemtu Android vīrusus, lūdzu, veiciet šīs darbības:

- Pārstartējiet ierīci drošajā režīmā, veicot iepriekš norādītās darbības.

- Kad iekšā drošais režīms, iet uz Iestatījumi. Kad esat tur, noklikšķiniet uz Lietotnes vai lietojumprogrammu pārvaldnieks(tas var atšķirties atkarībā no jūsu ierīces).

- Šeit apskatiet ļaunprātīgu(-as) lietotni(-es) un atinstalējiet tās visas.

Mēs arī iesakām izslēgt opciju, kas ļauj instalēt lietotnes, kas pieder nezināmiem avotiem. Lai to izdarītu, dodieties uz Iestatījumi -> Drošība. Kad esat tur, izslēdziet šo opciju.

Iespējams, ir nepieciešama rūpnīcas datu atiestatīšana, lai noņemtu Android ļaunprātīgu programmatūru

Ja nekas nepalīdz noņemt Android ļaunprātīgu programmatūru no tālruņa vai planšetdatora, atiestatiet to uz rūpnīcas iestatījumiem. Lai to izdarītu, jums jāveic šādas darbības:

- Noklikšķiniet uz Saderīgs ar Microsoft Windows

Atbalstītās versijas Savietojams ar OS X Atbalstītās versijas Ko darīt, ja neizdodas?

Ja jums neizdevās novērst vīrusu bojājumus, izmantojot Reimage, sazinieties ar mūsu atbalsta komandu un sniedziet pēc iespējas vairāk informācijas.Reimage ir ieteicams, lai novērstu vīrusu bojājumus. Bezmaksas skeneris ļauj pārbaudīt, vai jūsu dators ir inficēts. Ja jums ir nepieciešams noņemt ļaunprātīgu programmatūru, jums ir jāiegādājas licencēta Reimage ļaunprātīgas programmatūras noņemšanas rīka versija.