Termin "kriptografija" dolazi od starogrčkih riječi za "skriveno" i "pisanje". Fraza izražava glavnu svrhu kriptografije - to je zaštita i očuvanje tajnosti prenesenih informacija. Zaštita informacija može se pojaviti na različite načine. Na primjer, ograničavanjem fizičkog pristupa podacima, skrivanjem kanala prijenosa, stvaranjem fizičkih poteškoća u povezivanju na komunikacijske linije itd.

Svrha kriptografije

Za razliku od tradicionalnih kriptografskih metoda, kriptografija pretpostavlja punu dostupnost kanala prijenosa za uljeze i osigurava povjerljivost i autentičnost informacija korištenjem algoritama šifriranja koji informacije čine nedostupnima za vanjsko čitanje. Savremeni sistem kriptografske zaštite informacija (CIPF) je softversko-hardverski računarski kompleks koji obezbeđuje zaštitu informacija prema sledećim glavnim parametrima.

- Povjerljivost- nemogućnost čitanja informacija od strane lica koja nemaju odgovarajuća prava pristupa. Glavna komponenta osiguravanja povjerljivosti u CIPF-u je ključ (ključ), koji je jedinstvena alfanumerička kombinacija za pristup korisnika određenom CIPF bloku.

- Integritet- nemogućnost neovlaštenih promjena, kao što je uređivanje i brisanje informacija. Da bi se to postiglo, originalnim informacijama se dodaje redundancija u obliku kombinacije provjere izračunate kriptografskim algoritmom i ovisno o ključu. Stoga, bez poznavanja ključa, dodavanje ili promjena informacija postaje nemoguće.

- Autentifikacija- potvrdu autentičnosti informacija i strana koje ih šalju i primaju. Informacije koje se prenose komunikacijskim kanalima moraju biti jedinstveno potvrđene sadržajem, vremenom nastanka i prijenosa, izvorom i primaocem. Treba imati na umu da izvor prijetnji može biti ne samo napadač, već i strane uključene u razmjenu informacija sa nedovoljno međusobnog povjerenja. Kako bi spriječio takve situacije, CIPF koristi sistem vremenskih oznaka kako bi onemogućio ponovno slanje ili vraćanje informacija i promjenu njihovog redoslijeda.

- Autorstvo- potvrda i nemogućnost odbijanja radnji koje izvrši korisnik informacija. Najčešći način autentifikacije je EDS sistem koji se sastoji od dva algoritma: za kreiranje potpisa i za njegovu provjeru. Prilikom intenzivnog rada s ECC-om, preporučuje se korištenje ovlaštenja za certifikaciju softvera za kreiranje i upravljanje potpisima. Takvi centri se mogu implementirati kao sredstvo kriptografske zaštite informacija, potpuno neovisno o internoj strukturi. Šta to znači za organizaciju? To znači da sve transakcije sa njom obrađuju nezavisne certificirane organizacije i krivotvorenje autorstva je gotovo nemoguće.

Algoritmi šifriranja

Trenutno među CIPF-om prevladavaju otvoreni algoritmi šifriranja koji koriste simetrične i asimetrične ključeve dužine dovoljne da obezbijedi željenu kriptografsku složenost. Najčešći algoritmi:

- simetrični ključevi - ruski R-28147.89, AES, DES, RC4;

- asimetrični ključevi - RSA;

- korištenjem hash funkcija - R-34.11.94, MD4/5/6, SHA-1/2.

Mnoge zemlje imaju svoje nacionalne standarde.U SAD se koristi modifikovani AES algoritam sa ključem od 128-256 bita, au Ruskoj Federaciji algoritam elektronskog potpisa R-34.10.2001 i blok kriptografski algoritam R-28147.89 sa 256-bitnim ključem. Neki elementi nacionalnih kriptografskih sistema zabranjeni su za izvoz van zemlje, aktivnosti na razvoju CIPF-a zahtijevaju licenciranje.

Hardverski sistemi kripto zaštite

Hardverski CIPF su fizički uređaji koji sadrže softver za šifriranje, snimanje i prijenos informacija. Enkripcijski uređaji se mogu izraditi u obliku ličnih uređaja, kao što su ruToken USB enkoderi i IronKey fleš diskovi, kartice za proširenje za personalne računare, specijalizovani mrežni svičevi i ruteri, na osnovu kojih je moguće graditi potpuno sigurne računarske mreže.

Hardverski CIPF se brzo instaliraju i rade velikom brzinom. Nedostaci - visoka, u poređenju sa softverskim i hardversko-softverskim CIPF-om, cena i ograničene mogućnosti nadogradnje.

Također je moguće pozvati se na hardverske blokove CIPF-a ugrađene u različite uređaje za snimanje i prijenos podataka, gdje je potrebna enkripcija i ograničenje pristupa informacijama. U takve uređaje spadaju automobilski tahometri koji bilježe parametre vozila, neke vrste medicinske opreme itd. Za punopravan rad takvih sistema potrebna je posebna aktivacija CIPF modula od strane stručnjaka dobavljača.

Sistemi softverske kriptozaštite

Softver CIPF je poseban softverski paket za šifrovanje podataka na medijumima za skladištenje (hard i fleš diskove, memorijske kartice, CD/DVD) i kada se prenose putem Interneta (e-mailovi, fajlovi u prilozima, bezbedni razgovori, itd.). Postoji dosta programa, uključujući besplatne, na primjer DiskCryptor. Softverski CIPF također uključuje sigurne virtuelne mreže za razmjenu informacija koje rade "preko Interneta" (VPN), proširenje HTTP Internet protokola s podrškom za HTTPS enkripciju i SSL - kriptografski protokol za prijenos informacija koji se široko koristi u sistemima IP telefonije i Internet aplikacijama.

Softverski kriptografski alati za zaštitu informacija se uglavnom koriste na Internetu, na kućnim računarima i u drugim oblastima gde zahtevi za funkcionalnost i stabilnost sistema nisu previsoki. Ili kao u slučaju Interneta, kada morate stvoriti mnogo različitih sigurnih veza u isto vrijeme.

Softverska i hardverska kriptozaštita

Kombinira najbolje kvalitete hardverskih i softverskih CIPF sistema. Ovo je najpouzdaniji i najfunkcionalniji način stvaranja sigurnih sistema i mreža za prijenos podataka. Podržane su sve opcije identifikacije korisnika, kako hardverske (USB-drive ili pametna kartica) tako i one „tradicionalne“ – login i lozinka. Softverski i hardverski alati za kriptografsku zaštitu informacija podržavaju sve moderne algoritme šifriranja, imaju veliki skup funkcija za kreiranje sigurnog toka rada na osnovu digitalnog potpisa, svih potrebnih državnih certifikata. CIPF instalaciju izvodi kvalifikovano osoblje programera.

Kompanija "CRYPTO-PRO"

Jedan od lidera ruskog kriptografskog tržišta. Kompanija razvija čitav niz programa za zaštitu informacija koristeći digitalne potpise zasnovane na međunarodnim i ruskim kriptografskim algoritmima.

Programi kompanije se koriste u elektronskom upravljanju dokumentima komercijalnih i državnih organizacija, za podnošenje računovodstvenih i poreskih izveštaja, u raznim gradskim i budžetskim programima itd. Kompanija je izdala više od 3 miliona licenci za CryptoPRO CSP program i 700 licence za certifikacijske centre. "Crypto-PRO" pruža programerima interfejse za ugrađivanje elemenata kriptografske zaštite u sopstvene i pruža čitav niz konsultantskih usluga za kreiranje CIPF-a.

Cryptoprovider CryptoPro

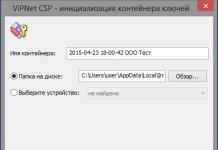

Prilikom razvoja kriptografskog sistema zaštite informacija CryptoPro CSP korišćena je kriptografska arhitektura Provajdera kriptografskih usluga ugrađena u operativni sistem Windows. Arhitektura vam omogućava da povežete dodatne nezavisne module koji implementiraju potrebne algoritme šifrovanja. Uz pomoć modula koji rade kroz funkcije CryptoAPI, kriptografsku zaštitu može izvršiti i softverski i hardverski CIPF.

Ključni nosači

Mogu se koristiti različiti privatni ključevi, kao što su:

- pametne kartice i čitači;

- Elektronske brave i čitači koji rade s Touch Memory uređajima;

- razni USB ključevi i izmjenjivi USB diskovi;

- Datoteke registra sistema Windows, Solaris, Linux.

Funkcije kripto provajdera

CIPF CryptoPro CSP je u potpunosti certificiran od strane FAPSI i može se koristiti za:

2. Potpuna povjerljivost, autentičnost i integritet podataka korištenjem enkripcije i zaštite od imitacije u skladu sa ruskim standardima za šifriranje i TLS protokolom.

3. Provjera i praćenje integriteta programskog koda kako bi se spriječile neovlaštene promjene i pristup.

4. Izrada propisa o zaštiti sistema.

CIPF (sredstvo kriptografske zaštite informacija) je program ili uređaj koji šifrira dokumente i generiše elektronski potpis (ES). Sve operacije se izvode pomoću ključa za elektronski potpis, koji se ne može ručno odabrati, jer se radi o složenom skupu znakova. Ovo osigurava pouzdanu zaštitu informacija.

Kako SKZI funkcioniše

- Pošiljalac kreira dokument

- Uz pomoć CIPF-a i privatnog ključa, ES dodaje datoteku potpisa, šifrira dokument i kombinuje sve u datoteku koja se šalje primaocu

- Datoteka se šalje primaocu

- Primalac dešifruje dokument koristeći CIPF i privatni ključ svog elektronskog potpisa

- Primalac proverava integritet ES-a, pazeći da u dokumentu nisu napravljene nikakve promene

Vrste CIPF-a za elektronski potpis

Postoje dvije vrste alata za zaštitu kriptografskih informacija: odvojeno instalirani i ugrađeni u medij.

CIPF se instalira zasebno je program koji se instalira na bilo koji računarski uređaj. Takvi CIPF se koriste svuda, ali imaju jedan nedostatak: kruto vezivanje za jedno radno mjesto. Moći ćete raditi sa bilo kojim brojem elektronskih potpisa, ali samo na računaru ili laptopu na kojem je CIPF instaliran. Da biste radili na različitim računarima, morat ćete kupiti dodatnu licencu za svaki.

Prilikom rada sa elektronskim potpisima, kao instalirani CIPF najčešće se koristi kriptografski provajder CryptoPro CSP. Program radi u Windows, Unix i drugim operativnim sistemima, podržava domaće sigurnosne standarde GOST R 34.11-2012 i GOST R 34.10-2012.

Drugi CIPF-ovi se rjeđe koriste:

- Signal-COM CSP

- LISSI-CSP

- VipNet CSP

Svi navedeni alati za zaštitu kriptografskih informacija su certificirani od strane FSB i FSTEC i usklađeni su sa sigurnosnim standardima usvojenim u Rusiji. Za potpuni rad potrebna im je i kupovina licence.

CIPF ugrađen u nosač, su sredstva za šifrovanje „ugrađena“ u uređaj, koji su programirani da rade nezavisno. Oni su udobni u svojoj samodovoljnosti. Sve što vam je potrebno za potpisivanje ugovora ili izvještaja je već na samom prijevozniku. Nema potrebe da kupujete licence i instalirate dodatni softver. Sve što vam treba je računar ili laptop sa pristupom Internetu. Šifrovanje i dešifrovanje podataka vrši se unutar medija. Nosači sa ugrađenim CIPF-om uključuju Rutoken EDS, Rutoken EDS 2.0 i JaCarta SE.

Definicija 1

Kriptografska zaštita informacija je zaštitni mehanizam putem enkripcije podataka kako bi se osigurala informatička sigurnost društva.

Kriptografske metode zaštite informacija aktivno se koriste u savremenom životu za pohranjivanje, obradu i prijenos informacija putem komunikacijskih mreža i na različitim medijima.

Suština i ciljevi zaštite kriptografskih informacija

Danas je najpouzdaniji način šifriranja prilikom prijenosa informacijskih podataka na velike udaljenosti upravo kriptografska zaštita informacija.

Kriptografija je nauka koja proučava i opisuje modele sigurnosti informacija (u daljem tekstu IS) podataka. Omogućava vam da riješite mnoge probleme koji su inherentni informacijskoj sigurnosti mreže: povjerljivost, autentifikacija, kontrola i integritet učesnika u interakciji.

Definicija 2

Šifriranje je transformacija informacijskih podataka u oblik koji softverski sistemi i osoba bez ključa za šifriranje-dešifriranje neće moći čitati. Zahvaljujući kriptografskim metodama informacione sigurnosti, obezbeđeni su alati za bezbednost informacija, pa su oni glavni deo koncepta IS.

Napomena 1

Ključni cilj kriptografske zaštite informacija je osiguranje povjerljivosti i zaštite informacijskih podataka računarskih mreža u procesu njihovog prenosa preko mreže između korisnika sistema.

Zaštita povjerljivih informacija, koja se temelji na kriptografskoj zaštiti, šifrira informacijske podatke putem reverzibilnih transformacija, od kojih je svaka opisana ključem i redoslijedom koji određuje redoslijed primjene.

Važna komponenta kriptografske zaštite informacija je ključ odgovoran za izbor transformacije i redosled njene implementacije.

Definicija 3

Ključ je određeni niz znakova koji postavlja algoritam šifriranja i dešifriranja sistema kriptografske zaštite informacija. Svaka transformacija je određena ključem koji specificira kriptografski algoritam koji osigurava sigurnost informacionog sistema i informacija uopšte.

Svaki algoritam za kriptografsku zaštitu informacija radi na različite načine, koji imaju i niz prednosti i niz nedostataka, koji utiču na pouzdanost informacione sigurnosti države i sredstava informacione sigurnosti.

Sredstva i metode kriptografske zaštite informacija

Glavna sredstva kriptografske zaštite informacija uključuju softver, hardver i softver i hardver koji implementiraju kriptografske algoritme informacija u cilju:

- zaštita informacijskih podataka tokom njihove obrade, upotrebe i prijenosa;

- osiguranje integriteta i pouzdanosti pružanja informacija tokom njihovog skladištenja, obrade i prijenosa (uključujući i korištenje algoritama digitalnog potpisa);

- generiranje informacija koje se koriste za autentifikaciju i identifikaciju subjekata, korisnika i uređaja;

- generisanje informacija koje se koriste za zaštitu elemenata za autentifikaciju tokom njihovog skladištenja, generisanja, obrade i prenosa.

Trenutno su osnovne kriptografske metode zaštite informacija koje osiguravaju pouzdanu autentifikaciju strana u razmjeni informacija. Oni pružaju enkripciju i kodiranje informacija.

Postoje dvije glavne metode zaštite kriptografskih informacija:

- simetrična, u kojoj se isti ključ, koji se čuva u tajnosti, koristi i za šifriranje i za dešifriranje podataka;

- asimetrično.

Osim toga, postoje vrlo učinkovite metode simetrične enkripcije - brze i pouzdane. Za takve metode u Ruskoj Federaciji, državni standard „Sistemi za obradu informacija. Kriptografska zaštita informacija. Algoritam kriptografske transformacije” - GOST 28147-89.

U asimetričnim metodama kriptografske zaštite informacija koriste se dva ključa:

- Neklasifikovano, koje se može objaviti zajedno sa ostalim informacijama o korisniku koje su javne. Ovaj ključ se koristi za šifriranje.

- Tajna, koja je poznata samo primaocu, koristi se za dešifrovanje.

Od asimetričnih, najpoznatija metoda kriptografske zaštite informacija je RSA metoda, koja se zasniva na operacijama sa velikim (100-cifrenim) prostim brojevima, kao i njihovim proizvodima.

Zahvaljujući upotrebi kriptografskih metoda, moguće je pouzdano kontrolisati integritet pojedinih dijelova informacijskih podataka i njihovih skupova, garantirati nemogućnost odbijanja poduzetih radnji, a također i utvrditi autentičnost izvora podataka.

Osnovu kontrole kriptografskog integriteta čine dva koncepta:

- Elektronski potpis.

- hash funkcija.

Definicija 4

Haš funkcija je jednosmjerna funkcija ili transformacija podataka koju je teško preokrenuti koja se implementira pomoću simetrične enkripcije povezujući blokove. Rezultat šifriranja posljednjeg bloka, koji ovisi o svim prethodnim, služi kao rezultat hash funkcije.

U komercijalnim aktivnostima kriptografska zaštita informacija postaje sve važnija. Za pretvaranje informacija koriste se različiti alati za šifriranje: alati za šifriranje dokumentacije (uključujući prijenosne verzije), alati za šifriranje telefonskih i radio razgovora, kao i alati za šifriranje prijenosa podataka i telegrafskih poruka.

U cilju zaštite komercijalnih tajni na domaćem i međunarodnom tržištu koriste se kompleti profesionalne opreme za šifrovanje i tehnički uređaji za kriptografsku zaštitu telefonskih i radio komunikacija, kao i poslovne korespondencije.

Osim toga, široko su rasprostranjeni i maskeri i scrambleri, koji zamjenjuju govorni signal digitalnim prijenosom podataka. Izrađuju se kriptografska sredstva za zaštitu faksova, teleksa i teletipova. U iste svrhe koriste se i enkoderi koji se izrađuju u vidu priključaka na uređaje, u vidu zasebnih uređaja, kao i u obliku uređaja koji se ugrađuju u dizajn faks modema, telefona i druge komunikacije. uređaja. Elektronski digitalni potpis se široko koristi kako bi se osigurala vjerodostojnost poslanih elektronskih poruka.

Kriptografska zaštita informacija u Ruskoj Federaciji rješava pitanje integriteta dodavanjem određene kontrolne sume ili uzorka provjere kako bi se izračunao integritet podataka. Model sigurnosti informacija je kriptografski, odnosno zavisi od ključa. Prema procenama bezbednosti informacija, koje se zasnivaju na kriptografiji, zavisnost verovatnoće čitanja podataka o tajnom ključu je najpouzdaniji alat i čak se koristi u državnim sistemima bezbednosti informacija.

Zaštita kriptografskih informacija - zaštita informacija putem njihove kriptografske transformacije.

Kriptografske metode su trenutno osnovni kako bi se osigurala pouzdana autentikacija strana u razmjeni informacija, zaštita.

To sredstva kriptografske zaštite informacija(CIPF) uključuju hardver, firmver i softver koji implementiraju kriptografske algoritme za pretvaranje informacija kako bi:

Zaštita informacija tokom njihove obrade, skladištenja i prijenosa;

Osiguravanje pouzdanosti i integriteta informacija (uključujući korištenje algoritama digitalnog potpisa) tokom njihove obrade, skladištenja i prijenosa;

Razvoj informacija koje se koriste za identifikaciju i provjeru autentičnosti subjekata, korisnika i uređaja;

Razvoj informacija koje se koriste za zaštitu elemenata za autentifikaciju bezbednog AS-a tokom njihovog generisanja, skladištenja, obrade i prenosa.

Kriptografske metode uključuju šifriranje i kodiranje informacija. Postoje dvije glavne metode šifriranja: simetrična i asimetrična. U prvom od njih, isti ključ (koji se čuva u tajnosti) koristi se za šifriranje i dešifriranje podataka.

Razvijene su vrlo efikasne (brze i pouzdane) metode simetrične enkripcije. Postoji i nacionalni standard za takve metode - GOST 28147-89 „Sistemi za obradu informacija. Kriptografska zaštita. Algoritam kriptografske transformacije”.

Asimetrične metode koriste dva ključa. Jedna od njih, koja nije tajna (može se objaviti zajedno sa drugim javnim podacima o korisniku), koristi se za šifriranje, a druga (tajna, poznata samo primaocu) služi za dešifriranje. Najpopularnija od asimetričnih je RSA metoda, koja se zasniva na operacijama sa velikim (100-cifrenim) prostim brojevima i njihovim proizvodima.

Kriptografske metode vam omogućavaju da pouzdano kontrolišete integritet i pojedinačnih delova podataka i njihovih skupova (kao što je tok poruka); utvrditi autentičnost izvora podataka; garantuju nemogućnost odbijanja preduzetih radnji („neodricanje“).

Kontrola kriptografskog integriteta zasniva se na dva koncepta:

Elektronski potpis (ES).

Haš funkcija je teško reverzibilna transformacija podataka (jednosmjerna funkcija), koja se obično implementira pomoću simetrične enkripcije s povezivanjem blokova. Rezultat enkripcije posljednjeg bloka (ovisno o svim prethodnim) je rezultat hash funkcije.

Kriptografija kao sredstvo zaštite (zatvaranja) informacija postaje sve važnija u komercijalnim aktivnostima.

Za pretvaranje informacija koriste se različiti alati za šifriranje: alati za šifriranje dokumenata, uključujući prijenosne, alate za šifriranje govora (telefonski i radio razgovori), telegrafske poruke i alate za šifriranje prijenosa podataka.

Za zaštitu poslovnih tajni na međunarodnom i domaćem tržištu u ponudi su različiti tehnički uređaji i kompleti profesionalne opreme za šifrovanje i kriptozaštitu telefonskih i radio komunikacija, poslovne korespondencije i dr.

Šire se koriste koderi i maskeri koji zamjenjuju govorni signal digitalnim prijenosom podataka. Proizvode se sredstva zaštite za teletipove, telekse i faksove. Za ove namjene koriste se enkoderi, izvedeni u obliku zasebnih uređaja, u vidu priključaka na uređaje ili ugrađeni u dizajn telefona, faks modema i drugih komunikacionih uređaja (radio stanice i dr.). Elektronski digitalni potpis se široko koristi da bi se osigurala pouzdanost elektronskih poruka koje se prenose.

Povjerljivost informacija karakteriziraju naizgled suprotni pokazatelji kao što su dostupnost i tajnost. Tehnike za stavljanje informacija na raspolaganje korisnicima razmatrane su u Odjeljku 9.4.1. U ovom odjeljku ćemo razmotriti načine da osiguramo tajnost informacija. Ovo svojstvo informacije karakteriše stepen maskiranja informacija i odražava njenu sposobnost da se odupre razotkrivanju značenja niza informacija, određujući strukturu pohranjenog niza informacija ili nosioca (nosač signala) prenošenog informacionog niza i uspostavljanju činjenica prenosa niza informacija putem komunikacionih kanala. Kriterijumi za optimalnost u ovom slučaju su po pravilu:

minimiziranje vjerovatnoće prevazilaženja ("hakovanja") zaštite;

maksimiziranje očekivanog sigurnog vremena prije „razbijanja” zaštitnog podsistema;

minimiziranje ukupnih gubitaka od "hakovanja" zaštite i troškova za razvoj i rad odgovarajućih elemenata podsistema kontrole i zaštite informacija itd.

Općenito, povjerljivost informacija između pretplatnika može se osigurati na jedan od tri načina:

stvoriti apsolutno pouzdan kanal komunikacije između pretplatnika, nedostupan drugima;

koristiti javni komunikacijski kanal, ali sakriti samu činjenicu prijenosa informacija;

koriste javni komunikacijski kanal, ali preko njega prenose informacije u transformiranom obliku, i moraju se konvertirati tako da ih samo primalac može vratiti.

Prva opcija je praktički neostvariva zbog visokih materijalnih troškova stvaranja takvog kanala između udaljenih pretplatnika.

Jedan od načina da se osigura povjerljivost prijenosa informacija je steganografija. Trenutno predstavlja jedno od perspektivnih oblasti za osiguranje povjerljivosti informacija koje se čuvaju ili prenose u kompjuterskim sistemima maskiranjem povjerljivih informacija u otvorenim datotekama, prvenstveno multimedijalnim.

Bavi se razvojem metoda za pretvaranje (šifrovanje) informacija u cilju njihove zaštite od ilegalnih korisnika kriptografija.

Kriptografija (ponekad se koristi termin kriptologija) je polje znanja koje proučava tajno pisanje (kriptografija) i metode za njegovo otkrivanje (kriptoanaliza). Kriptografija se smatra granom matematike.

Donedavno su sva istraživanja u ovoj oblasti bila samo zatvorena, ali u posljednjih nekoliko godina počelo je izlaziti sve više publikacija u otvorenoj štampi. Dio ublažavanja tajnosti je zbog činjenice da je postalo nemoguće sakriti akumuliranu količinu informacija. S druge strane, kriptografija se sve više koristi u civilnim industrijama, što zahtijeva otkrivanje informacija.

9.6.1. Principi kriptografije. Cilj kriptografskog sistema je šifriranje smislenog otvorenog teksta (koji se naziva i otvoreni tekst), što rezultira šifriranim tekstom koji izgleda potpuno besmisleno (šifrirani tekst, kriptogram). Predviđeni primalac mora biti u stanju da dešifruje (koji se takođe naziva "dešifrovanje") ovaj šifrovani tekst, vraćajući tako njegov odgovarajući otvoreni tekst. U ovom slučaju, protivnik (koji se naziva i kriptoanalitičar) ne smije biti u mogućnosti otkriti izvorni tekst. Postoji bitna razlika između dešifriranja (dešifriranja) i dešifriranja šifriranog teksta.

Zovu se kriptografske metode i načini pretvaranja informacija šifre. Otkrivanje kriptosistema (šifre) rezultat je rada kriptoanalitičara, što dovodi do mogućnosti efektivnog otkrivanja bilo kojeg otvorenog teksta šifrovanog ovim kriptosistemom. Stepen nesposobnosti kriptosistema da se razbije naziva se njegovom snagom.

Pitanje pouzdanosti sistema informacione bezbednosti je veoma složeno. Činjenica je da ne postoje pouzdani testovi koji bi bili sigurni da su informacije dovoljno pouzdano zaštićene. Prvo, kriptografija ima posebnost da je često potrebno potrošiti nekoliko redova veličine više novca da se „otvori“ šifra nego da se ona kreira. Stoga nije uvijek moguće testiranje kriptozaštitnog sistema. Drugo, ponovljeni neuspješni pokušaji savladavanja zaštite uopće ne znače da sljedeći pokušaj neće biti uspješan. Nije isključen slučaj kada su se profesionalci dugo, ali bezuspješno, mučili oko šifre, a neki početnik je primijenio nestandardni pristup - i šifra mu se lako dala.

Kao rezultat tako slabe dokazivosti pouzdanosti alata za sigurnost informacija, na tržištu postoji mnogo proizvoda o čijoj se pouzdanosti ne može pouzdano procijeniti. Naravno, njihovi programeri hvale njihov rad u svakom pogledu, ali ne mogu dokazati njegovu kvalitetu, a često je to u principu nemoguće. U pravilu, nedokazivost pouzdanosti je praćena i činjenicom da se algoritam šifriranja drži u tajnosti.

Na prvi pogled, tajnost algoritma služi kao dodatna sigurnost šifre. Ovo je argument usmjeren na amatere. Zapravo, ako je algoritam poznat programerima, on se više ne može smatrati tajnim, osim ako korisnik i programer nisu ista osoba. Osim toga, ako se utvrdi da je algoritam nestabilan zbog nesposobnosti ili grešaka programera, njegova tajnost neće dopustiti da ga provjere neovisni stručnjaci. Nestabilnost algoritma će se otkriti tek kada je već hakovan, ili čak uopšte nije otkriven, jer se neprijatelju ne žuri da se hvali svojim uspesima.

Stoga, kriptograf treba da se rukovodi pravilom koje je prvi formulisao Holanđanin O. Kerkgoffs: sigurnost šifre treba da bude određena samo tajnošću ključa. Drugim riječima, pravilo O. Kerckhoffsa je da se cijeli mehanizam šifriranja, osim vrijednosti tajnog ključa, a priori smatra poznatim protivniku.

Druga stvar je da je moguć način zaštite informacija (strogo govoreći, nevezan za kriptografiju), kada nije skriven algoritam šifriranja, već sama činjenica da poruka sadrži šifrirane (skrivene u sebi) informacije. Ova tehnika se pravilnije naziva maskiranje informacija. Razmotrit će se posebno.

Istorija kriptografije seže nekoliko hiljada godina unazad. Potreba da se sakrije napisano pojavila se u čovjeku gotovo odmah, čim je naučio pisati. Dobro poznati istorijski primer kriptosistema je takozvana Cezarova šifra, koja predstavlja jednostavnu zamenu svakog slova otvorenog teksta trećim slovom abecede koje sledi (sa prelamanjem kada je potrebno). Na primjer, A je zamijenjen sa D,B na E,Z na C.

Uprkos značajnom napretku matematike tokom vekova koji su prošli od vremena Cezara, kriptografija nije napravila značajne korake napred sve do sredine 20. veka. Imao je amaterski, spekulativni, nenaučni pristup.

Na primjer, u 20. vijeku profesionalci su naširoko koristili šifre "knjiga", u kojima je bilo koja masovna štampana publikacija korištena kao ključ. Nepotrebno je reći kako su se takve šifre lako otkrile! Naravno, sa teorijske tačke gledišta, šifra "knjige" izgleda prilično pouzdano, jer je nemoguće ručno sortirati njen set. Međutim, i najmanja a priori informacija oštro sužava ovaj izbor.

Usput, o apriornim informacijama. Tokom Velikog domovinskog rata, kao što je poznato, Sovjetski Savez je posvetio značajnu pažnju organizaciji partizanskog pokreta. Gotovo svaki odred iza neprijateljskih linija imao je radio stanicu, kao i jednu ili drugu vezu sa "kopnom". Šifre koje su partizani imali bile su izuzetno nestabilne - njemački dekoderi su ih dešifrovali dovoljno brzo. A to je, kao što znate, rezultiralo borbenim porazima i gubicima. Partizani su se pokazali lukavi i inventivni i na ovom području. Prijem je bio izuzetno jednostavan. U originalnom tekstu poruke napravljen je veliki broj gramatičkih grešaka, na primjer, napisali su: "prošli smo tri voza sa cisternama". Sa ispravnim dekodiranjem za Rusa, sve je bilo jasno. Ali neprijateljski kriptoanalitičari bili su nemoćni pred takvom tehnikom: prolazeći kroz moguće opcije, naišli su na kombinaciju "tnk" koja je bila nemoguća za ruski jezik i odbacili ovu opciju kao očigledno netačnu.

Ova naizgled domaća tehnika je zapravo vrlo efikasna i često se koristi čak i sada. Nasumični nizovi znakova se zamjenjuju u izvorni tekst poruke kako bi se zbunili bruteforce kriptoanalitički programi ili promijenili statistički obrasci šifrograma, koji također mogu pružiti korisne informacije protivniku. Ali generalno, ipak se može reći da je predratna kriptografija bila izuzetno slaba i da nije mogla dobiti titulu ozbiljne nauke.

Međutim, teška vojna potreba ubrzo je primorala naučnike da se pozabave problemima kriptografije i kriptoanalize. Jedno od prvih značajnih dostignuća u ovoj oblasti bila je njemačka pisaća mašina Enigma, koja je u stvari bila mehanički koder i dekoder s prilično visokim otporom.

Tada su se tokom Drugog svjetskog rata pojavile prve profesionalne usluge dešifriranja. Najpoznatiji od njih je Bletchley Park, odjeljenje britanske obavještajne službe MI5.

9.6.2. Vrste šifri. Sve metode šifriranja mogu se podijeliti u dvije grupe: šifre tajnog ključa i šifre javnog ključa. Prve karakterizira prisustvo neke informacije (tajni ključ), čije posjedovanje omogućava i šifriranje i dešifriranje poruka. Stoga se nazivaju i jednoključnim. Šifre javnog ključa podrazumijevaju postojanje dva ključa - za dešifriranje poruka. Ove šifre se takođe nazivaju šiframa sa dva ključa.

Pravilo šifriranja ne može biti proizvoljno. Mora biti takav da šifrirani tekst koji koristi pravilo dešifriranja može jedinstveno vratiti otvorenu poruku. Pravila šifriranja istog tipa mogu se grupirati u klase. Unutar klase pravila se međusobno razlikuju po vrijednostima nekog parametra, koji može biti broj, tabela itd. U kriptografiji, specifična vrijednost takvog parametra se obično naziva ključ.

U suštini, ključ odabire određeno pravilo šifriranja iz date klase pravila. Ovo omogućava, prvo, kada se koriste posebni uređaji za enkripciju, da se promijeni vrijednost parametara uređaja tako da šifrovanu poruku ne mogu dešifrirati čak ni osobe koje imaju potpuno isti uređaj, ali ne znaju vrijednost odabranog parametra, i drugo, omogućava vam da pravovremeno promijenite pravilo šifriranja, budući da ponovljena upotreba istog pravila šifriranja za obične tekstove stvara preduvjete za primanje otvorenih poruka korištenjem šifriranih.

Koristeći koncept ključa, proces šifriranja se može opisati kao relacija:

gdje A– otvorena poruka; B– šifrovana poruka; f– pravilo šifriranja; α – odabrani ključ, poznat pošiljaocu i primaocu.

Za svaki ključ α

konverzija šifre  mora biti reverzibilna, odnosno mora postojati inverzna transformacija

mora biti reverzibilna, odnosno mora postojati inverzna transformacija  , koji odabranim ključem α

jedinstveno identifikuje otvorenu poruku Ašifrovanom porukom B:

, koji odabranim ključem α

jedinstveno identifikuje otvorenu poruku Ašifrovanom porukom B:

(9.0)

(9.0)

Skup transformacija  i skup ključeva kojem odgovaraju se poziva šifra. Među svim šiframa, mogu se razlikovati dvije velike klase: supstitucijske šifre i permutacijske šifre. Trenutno se elektronski uređaji za šifrovanje široko koriste za zaštitu informacija u automatizovanim sistemima. Važna karakteristika ovakvih uređaja nije samo snaga implementirane šifre, već i velika brzina procesa enkripcije i dešifriranja.

i skup ključeva kojem odgovaraju se poziva šifra. Među svim šiframa, mogu se razlikovati dvije velike klase: supstitucijske šifre i permutacijske šifre. Trenutno se elektronski uređaji za šifrovanje široko koriste za zaštitu informacija u automatizovanim sistemima. Važna karakteristika ovakvih uređaja nije samo snaga implementirane šifre, već i velika brzina procesa enkripcije i dešifriranja.

Ponekad se brkaju dva koncepta: enkripcija i kodiranje. Za razliku od enkripcije, za koju morate znati šifru i tajni ključ, u kodiranju nema ništa tajno, postoji samo određena zamjena slova ili riječi unaprijed određenim znakovima. Metode kodiranja nisu usmjerene na skrivanje otvorene poruke, već na to da se ona prikaže u prikladnijoj formi za prijenos preko tehničkih sredstava komunikacije, da se smanji dužina poruke, da se zaštite od izobličenja itd.

Šifre tajnog ključa. Ova vrsta šifre podrazumijeva prisustvo neke informacije (ključa), čije posjedovanje omogućava i šifriranje i dešifriranje poruke.

S jedne strane, takva šema ima nedostatke da je pored otvorenog kanala za prijenos šifriranog teksta potrebno imati i tajni kanal za prijenos ključa; osim toga, ako dođe do curenja informacija o ključu, nemoguće je dokazati od koga je od dva dopisnika došlo do curenja.

S druge strane, među šiframa ove posebne grupe, postoji jedina šema šifriranja na svijetu koja ima apsolutnu teorijsku stabilnost. Svi ostali se mogu dešifrirati barem u principu. Takva šema je normalna enkripcija (na primjer, operacija XOR) sa ključem čija je dužina jednaka dužini poruke. Ključ se smije koristiti samo jednom. Svaki pokušaj dešifriranja takve poruke je beskorisan, čak i ako postoji a priori informacija o tekstu poruke. Odabirom ključa možete dobiti bilo koju poruku kao rezultat.

Šifre javnog ključa. Ova vrsta šifre podrazumijeva prisustvo dva ključa - javnog i privatnog; jedan se koristi za šifriranje, a drugi za dešifriranje poruka. Javni ključ se objavljuje - stavlja do znanja svima, dok tajni ključ čuva njegov vlasnik i ključ je tajnosti poruka. Suština metode je da ono što je šifrirano tajnim ključem može biti dešifrirano samo javnim ključem i obrnuto. Ovi ključevi se generiraju u parovima i međusobno se korespondiraju jedan-na-jedan. Štaviše, nemoguće je izračunati drugi iz jednog ključa.

Karakteristična karakteristika šifara ovog tipa, koja ih povoljno razlikuje od šifri sa tajnim ključem, jeste da je tajni ključ ovde poznat samo jednoj osobi, dok u prvoj shemi mora biti poznat najmanje dvojici. Ovo pruža sljedeće prednosti:

za slanje tajnog ključa nije potreban siguran kanal;

sva komunikacija se odvija preko otvorenog kanala;

prisustvo jedne kopije ključa smanjuje mogućnost njegovog gubitka i omogućava vam da uspostavite jasnu ličnu odgovornost za čuvanje tajne;

Prisustvo dva ključa vam omogućava da koristite ovaj sistem šifrovanja u dva načina - tajna komunikacija i digitalni potpis.

Najjednostavniji primjer algoritama šifriranja koji se razmatra je RSA algoritam. Svi ostali algoritmi ove klase se neprincipijelno razlikuju od nje. Možemo reći da je RSA, uglavnom, jedini algoritam javnog ključa.

9.6.3. Algoritam R.S.A. RSA (nazvan po autorima Rivestu, Shamiru i Aldermanu) je algoritam javnog ključa dizajniran i za enkripciju i za autentifikaciju (digitalni potpis). Ovaj algoritam je razvijen 1977. godine i zasniva se na dekompoziciji velikih cijelih brojeva na proste faktore (faktorizacija).

RSA je veoma spor algoritam. Poređenja radi, na softverskom nivou, DES je najmanje 100 puta brži od RSA; na hardveru - 1.000-10.000 puta, u zavisnosti od implementacije.

RSA algoritam je sljedeći. Uzmite dva vrlo velika prosta broja str i q. Odlučan n kao rezultat množenja str na q(n=str q). Odaberite veliki nasumični cijeli broj d, koprimeran sa m, gdje  . Ovaj broj je definisan e, šta

. Ovaj broj je definisan e, šta  . Nazovimo ga javnim ključem. e i n, a tajni ključ su brojevi d i n.

. Nazovimo ga javnim ključem. e i n, a tajni ključ su brojevi d i n.

Sada, da šifrirate podatke poznatim ključem ( e,n), uradite sljedeće:

razbiti šifrirani tekst u blokove, od kojih se svaki može predstaviti kao broj M(i)=0,1,…,n-1;

šifriranje teksta tretiranog kao niz brojeva M(i) prema formuli C(i)=(M(i)) mod n;

da dešifrujete ove podatke pomoću tajnog ključa ( d,n), potrebno je izvršiti sljedeće proračune M(i)=(C(i))mod n.

Rezultat će biti skup brojeva M(i) koji predstavljaju originalni tekst.

Primjer. Razmislite o upotrebi RSA metode za šifriranje poruke: "kompjuter". Radi jednostavnosti koristit ćemo vrlo male brojeve (u praksi se koriste mnogo veći brojevi - od 200 i više).

Hajde da izaberemo str=3 i q=11. Hajde da definišemo n=3×11=33.

Hajde da nađemo ( str-1)×( q-1)=20. Stoga, kao d odaberite bilo koji broj koji je relativno prost sa 20, na primjer d=3.

Odaberite broj e. Kao takav broj može se uzeti bilo koji broj za koji je relacija ( e×3) mod 20=1, npr. 7.

Hajde da predstavimo šifrovanu poruku kao niz celih brojeva u opsegu 1…32. Neka je slovo "E" predstavljeno brojem 30, slovo "B" brojem 3, a slovo "M" brojem 13. Tada se originalna poruka može predstaviti kao niz brojeva (30 03 13 ).

Šifrujmo poruku pomoću ključa (7,33).

S1=(307) mod 33=21870000000 mod 33=24,

C2=(37) mod 33=2187 mod 33=9,

C3=(137) mod 33=62748517 mod 33=7.

Tako izgleda šifrovana poruka (24 09 07).

Rešimo obrnuti problem. Dešifrujmo poruku (24 09 07), dobijenu kao rezultat enkripcije sa poznatim ključem, na osnovu tajnog ključa (3.33):

M1=(24 3) mod 33=13824 mod 33=30,

M2=(9 3) mod 33=739 mod 33=9,

M3=(7 3)mod33=343mod33=13 .

Tako je kao rezultat dešifriranja poruke dobijena originalna poruka "kompjuter".

Kriptografska snaga RSA algoritma zasniva se na pretpostavci da je izuzetno teško odrediti tajni ključ od poznatog, jer je za to potrebno riješiti problem postojanja cijelih djelitelja. Ovaj problem je NP-potpun i, kao posljedica te činjenice, trenutno ne dozvoljava efikasno (polinomsko) rješenje. Štaviše, i dalje je otvoreno samo pitanje postojanja efikasnih algoritama za rješavanje NP-potpunih problema. S tim u vezi, za brojeve koji se sastoje od 200 znamenki (naime, takvi brojevi se preporučuju za korištenje), tradicionalne metode zahtijevaju ogroman broj operacija (oko 1023).

RSA algoritam (slika 9.2) patentiran je u SAD. Njegova upotreba od strane drugih osoba nije dozvoljena (kada je dužina ključa veća od 56 bita). Istina, valjanost takvog uspostavljanja može biti dovedena u pitanje: kako se može patentirati obična eksponencijacija? Međutim, RSA je zaštićena zakonima o autorskim pravima.

Rice. 9.2. Šema šifriranja

Poruku šifrovanu javnim ključem pretplatnika može samo on dešifrovati, jer samo on ima tajni ključ. Dakle, da biste poslali privatnu poruku, morate uzeti javni ključ primaoca i njime šifrirati poruku. Nakon toga, čak ni vi sami nećete moći da ga dešifrujete.

9.6.4. Elektronski potpis. Kada radimo suprotno, odnosno šifriramo poruku pomoću tajnog ključa, tada je svako može dešifrirati (uzimajući vaš javni ključ). Ali sama činjenica da je poruka šifrirana vašim tajnim ključem potvrđuje da je došla od vas, jedinog vlasnika tajnog ključa na svijetu. Ovaj način korištenja algoritma naziva se digitalni potpis.

Sa stajališta tehnologije, elektronički digitalni potpis je softversko-kriptografski (odnosno, odgovarajuće šifriran) alat koji vam omogućava da potvrdite da je potpis na određeni elektronički dokument stavio njegov autor, a ne bilo koja druga osoba. . Elektronski digitalni potpis je skup znakova generiranih prema algoritmu definiranom GOST R 34.0-94 i GOST R 34.-94. Istovremeno, elektronski digitalni potpis vam omogućava da se uverite da podaci potpisani metodom elektronskog digitalnog potpisa nisu promenjeni tokom procesa prenosa i da ih je pošiljalac potpisao tačno u obliku u kojem ste ih primili.

Proces elektronskog potpisivanja dokumenta (slika 9.3) je prilično jednostavan: niz informacija koje treba potpisati obrađuje poseban softver koristeći takozvani privatni ključ. Zatim se šifrirani niz šalje e-poštom i po prijemu se provjerava odgovarajućim javnim ključem. Javni ključ vam omogućava da provjerite integritet niza i provjerite autentičnost elektronskog digitalnog potpisa pošiljaoca. Vjeruje se da ova tehnologija ima 100% zaštitu od hakovanja.

Rice. 9.3. Šema procesa elektronskog potpisivanja dokumenta

Tajni ključ (šifra) dostupan je svakom subjektu koji ima pravo potpisa, a može se pohraniti na disketu ili pametnu karticu. Javni ključ koriste primaoci dokumenta za provjeru autentičnosti elektronskog digitalnog potpisa. Koristeći elektronski digitalni potpis, možete potpisati pojedinačne datoteke ili fragmente baza podataka.

U potonjem slučaju, softver koji implementira elektronski digitalni potpis mora biti ugrađen u primijenjene automatizirane sisteme.

Novim zakonom jasno je regulisana procedura ovjere sredstava elektronskog digitalnog potpisa i ovjere samog potpisa.

To znači da nadležni državni organ mora potvrditi da jedan ili drugi softver za generisanje elektronskog digitalnog potpisa zaista generiše (ili verifikuje) samo elektronski digitalni potpis i ništa drugo; da odgovarajući programi ne sadrže viruse, ne preuzimaju informacije od partnera, ne sadrže "bugove" i garantuju protiv hakovanja. Certifikacija samog potpisa znači da odgovarajuća organizacija - centar za sertifikaciju - potvrđuje da ovaj ključ pripada toj osobi.

Dokumente možete potpisati i bez navedene potvrde, ali u slučaju tužbe bit će teško bilo šta dokazati. U ovom slučaju, certifikat je neophodan, jer sam potpis ne sadrži podatke o njegovom vlasniku.

Na primjer, građanin ALI i građanin AT zaključili ugovor na iznos od 10.000 rubalja i ovjerili ugovor sa svojim EDS-om. Citizen ALI nije ispunio svoju obavezu. uvređeni građanin AT, navikao da postupa u zakonskim okvirima, ide na sud, gdje se potvrđuje autentičnost potpisa (podudarnost javnog ključa privatnom). Međutim, građanin ALI izjavljuje da privatni ključ uopće nije njegov. Ako se takav presedan dogodi sa redovnim potpisom, vrši se pregled rukopisa, ali u slučaju EDS-a potrebna je treća strana ili dokument koji potvrđuje da potpis zaista pripada toj osobi. Tome služi certifikat javnog ključa.

Danas su jedan od najpopularnijih softverskih alata koji implementiraju glavne funkcije elektronskog digitalnog potpisa Verba i CryptoPRO CSP sistemi.

9.6.5. HASH funkcija. Kao što je gore prikazano, šifra javnog ključa može se koristiti u dva načina: enkripcija i digitalni potpis. U drugom slučaju, nema smisla šifrirati cijeli tekst (podatke) pomoću tajnog ključa. Tekst se ostavlja otvorenim, a određena "kontrolna suma" ovog teksta se šifrira, zbog čega se formira blok podataka, a to je digitalni potpis koji se dodaje na kraj teksta ili mu prilaže u posebnom fajl.

Pomenuta "kontrolna suma" podataka, koja se "potpisuje" umjesto cijelog teksta, mora se izračunati iz cijelog teksta tako da se na njemu odrazi promjena bilo kojeg slova. Drugo, navedena funkcija mora biti jednostrana, odnosno izračunljiva samo "u jednom smjeru". Ovo je neophodno kako protivnik ne može namjerno promijeniti tekst, uklapajući ga u postojeći digitalni potpis.

Takva funkcija se zove hash funkcija, koji, kao i kriptalgoritmi, podliježe standardizaciji i sertifikaciji. U našoj zemlji to je regulisano GOST R-3411. hash funkcija– funkcija koja hashira niz podataka mapiranjem vrijednosti iz (vrlo) velikog skupa vrijednosti u (znatno) manji skup vrijednosti. Osim digitalnog potpisa, hash funkcije se koriste u drugim aplikacijama. Na primjer, kada se razmjenjuju poruke između udaljenih računala, kada je potrebna autentikacija korisnika, može se koristiti metoda zasnovana na hash funkciji.

Neka Hash kod kreirana funkcijom H:

,

,

gdje M je poruka proizvoljne dužine i h je heš kod fiksne dužine.

Razmotrite zahtjeve koje hash funkcija mora ispuniti da bi se koristila kao autentifikator poruke. Razmotrite vrlo jednostavan primjer hash funkcije. Zatim ćemo analizirati nekoliko pristupa izgradnji hash funkcije.

hash funkcija H, koji se koristi za provjeru autentičnosti poruka, mora imati sljedeća svojstva:

H(M) mora se primijeniti na blok podataka bilo koje dužine;

H(M) kreirati izlaz fiksne dužine;

H(M) je relativno lako (u polinomskom vremenu) izračunati za bilo koju vrijednost M;

za bilo koju datu vrijednost hash koda h nemoguće naći M takav da H(M) =h;

za bilo koju datu X kompjuterski nemoguće naći y≠x, šta H(y) =H(x);

kompjuterski je nemoguće pronaći proizvoljan par ( X,y) takav da H(y) =H(x).

Prva tri svojstva zahtijevaju da hash funkcija generiše hash kod za bilo koju poruku.

Četvrto svojstvo definira zahtjev jednosmjerne hash funkcije: lako je kreirati hash kod iz date poruke, ali je nemoguće oporaviti poruku iz datog hash koda. Ovo svojstvo je važno ako heš autentifikacija uključuje tajnu vrijednost. Sama tajna vrijednost možda neće biti poslana, međutim, ako hash funkcija nije jednosmjerna, protivnik može lako otkriti tajnu vrijednost na sljedeći način.

Peto svojstvo osigurava da nije moguće pronaći drugu poruku čija heš vrijednost odgovara hash vrijednosti date poruke. Ovo sprječava lažiranje autentifikatora kada se koristi šifrirani hash. U ovom slučaju, protivnik može pročitati poruku i stoga generirati njen hash kod. Ali pošto protivnik ne posjeduje tajni ključ, on ne može promijeniti poruku a da je primalac ne otkrije. Ako ovo svojstvo nije ispunjeno, napadač ima priliku izvršiti sljedeći slijed radnji: presresti poruku i njen šifrirani hash kod, izračunati hash kod poruke, kreirati alternativnu poruku sa istim hash kodom, zamijeniti originalni poruka sa lažnom. Pošto se hash kodovi ovih poruka poklapaju, primalac neće otkriti lažnu.

Poziva se heš funkcija koja zadovoljava prvih pet svojstava jednostavno ili slab hash funkcija. Ako je, pored toga, zadovoljeno šesto svojstvo, tada se takva funkcija poziva jaka hash funkcija. Šesto svojstvo štiti od klase napada poznatih kao rođendanski napadi.

Sve hash funkcije se izvode na sljedeći način. Ulazna vrijednost (poruka, datoteka, itd.) se tretira kao niz n-bit blokovi. Ulazna vrijednost se obrađuje sekvencijalno blok po blok, i a m- bitna vrijednost hash koda.

Jedan od najjednostavnijih primjera hash funkcije je bitni XOR svakog bloka:

OD i = b i 1XOR b i2 XOR. . . XOR b ik ,

gdje OD i – i-ti bit heš koda, i = 1, …, n;

k- broj n-bitni ulazni blokovi;

b ij –i th bit in j-th blok.

Rezultat je hash kod dužine n, poznat kao longitudinalna nadkontrola. Ovo je efikasno u slučaju povremenih neuspjeha u provjeri integriteta podataka.

9.6.6. DES i GOST-28147. DES (Data Encryption Standard) je algoritam simetričnog ključa, tj. jedan ključ se koristi i za šifriranje i za dešifriranje poruka. Razvijen od strane IBM-a i odobren od strane američke vlade 1977. godine kao službeni standard za zaštitu informacija koje nisu državna tajna.

DES ima blokove od 64 bita, baziran je na 16-strukoj permutaciji podataka, koristi 56-bitni ključ za enkripciju. Postoji nekoliko načina rada DES-a, kao što su elektronski kodirnik (ECB) i lančano lančano blokove šifre (CBC). 56 bita je 8 sedmobitnih ASCII znakova, tj. lozinka ne može imati više od 8 slova. Ako se, osim toga, koriste samo slova i brojevi, tada će broj mogućih opcija biti znatno manji od maksimalno mogućih 256.

Jedan od koraka DES algoritma. Blok ulaznih podataka je prepolovljen lijevom stranom ( L") i desno ( R") dijelovi. Nakon toga, izlazni niz se formira tako da je njegova lijeva strana L"" koju predstavlja desna strana R" unos, i desno R"" formirana kao zbir L" i R" XOR operacije. Zatim se izlazni niz šifrira permutacijom sa zamjenom. Može se potvrditi da se sve izvršene operacije mogu obrnuti i da se dešifriranje izvodi u nizu operacija koje linearno ovise o veličini bloka. Šematski, algoritam je prikazan na sl. 9.4.

Rice. 9.4. Dijagram DES algoritma

Nakon nekoliko takvih transformacija, može se smatrati da svaki bit izlaznog bloka šifre može ovisiti o svakom bitu poruke.

U Rusiji postoji analog DES algoritma, koji radi na istom principu tajnog ključa. GOST 28147 razvijen je 12 godina kasnije od DES-a i ima viši stepen zaštite. Njihove komparativne karakteristike prikazane su u tabeli. 9.3.

Tabela 9.3

9.6.7. Steganografija. Steganografija- ovo je način organizovanja komunikacije, koji zapravo krije samo postojanje veze. Za razliku od kriptografije, gdje protivnik može precizno odrediti da li je poslana poruka šifrirani tekst, tehnike steganografije dozvoljavaju da se tajne poruke ugrade u bezazlene poruke tako da se ne može posumnjati u postojanje ugrađene tajne poruke.

Riječ "steganografija" na grčkom doslovno znači "tajno pisanje" (steganos - tajna, tajna; graphy - zapis). Uključuje veliki broj tajnih sredstava komunikacije, kao što su nevidljivo mastilo, mikrofotografije, uslovni raspored znakova, tajni kanali i sredstva komunikacije na plutajućim frekvencijama, itd.

Steganografija zauzima svoju nišu u sigurnosti: ne zamjenjuje, već nadopunjuje kriptografiju. Skrivanje poruke steganografskim metodama značajno smanjuje vjerovatnoću otkrivanja same činjenice da se poruka prenosi. A ako je i ova poruka šifrirana, onda ima još jedan, dodatni, nivo zaštite.

Trenutno, u vezi sa brzim razvojem računarske tehnologije i novih kanala prenosa informacija, pojavile su se nove steganografske metode koje se zasnivaju na karakteristikama predstavljanja informacija u kompjuterskim datotekama, računarskim mrežama itd. To nam daje priliku da razgovaramo o formiranju novog pravca - kompjuterske steganografije.

Uprkos činjenici da je steganografija kao način skrivanja tajnih podataka poznata hiljadama godina, kompjuterska steganografija je mlada oblast koja se razvija.

Steganografski sistem ili stegosistem- skup sredstava i metoda koji se koriste za formiranje prikrivenog kanala za prenošenje informacija.

Prilikom izgradnje stegosistema treba uzeti u obzir sljedeće odredbe:

Protivnik ima potpuno razumijevanje steganografskog sistema i detalja njegove implementacije. Jedina informacija koja potencijalnom protivniku ostaje nepoznata je ključ uz pomoć kojeg samo njegov nosilac može utvrditi prisustvo i sadržaj skrivene poruke.

Ako protivnik nekako postane svjestan postojanja skrivene poruke, to bi ga trebalo spriječiti da izdvoji slične poruke u drugim podacima sve dok se ključ čuva u tajnosti.

Potencijalni protivnik mora biti lišen svake tehničke ili druge prednosti u prepoznavanju ili otkrivanju sadržaja tajnih poruka.

Generalizovani model stegosistema je prikazan na sl. 9.5.

Rice. 9.5. Generalizovani model stegosistema

As podaci mogu se koristiti bilo koja informacija: tekst, poruka, slika itd.

U opštem slučaju, preporučljivo je koristiti reč „poruka“, jer poruka može biti ili tekst ili slika, ili, na primer, audio podaci. U nastavku ćemo koristiti termin poruka da označimo skrivene informacije.

Kontejner– bilo koju informaciju namijenjenu prikrivanju tajnih poruka.

Stegokey ili samo ključ - tajni ključ potreban za skrivanje informacija. U zavisnosti od broja nivoa zaštite (na primer, ugrađivanje unapred šifrovane poruke), stegosistem može imati jedan ili više stego ključeva.

Po analogiji sa kriptografijom, prema tipu stegokey-a, stegosistemi se mogu podijeliti na dva tipa:

sa tajnim ključem;

sa javnim ključem.

Stegosistem sa tajnim ključem koristi jedan ključ, koji se mora odrediti ili prije razmjene tajnih poruka, ili prenijeti preko sigurnog kanala.

U stegosistemu javnog ključa, različiti ključevi se koriste za ugrađivanje i preuzimanje poruke, koji se razlikuju na takav način da je nemoguće zaključiti jedan ključ od drugog korištenjem proračuna. Stoga se jedan ključ (javni) može slobodno prenijeti preko nesigurnog komunikacijskog kanala. Osim toga, ova šema dobro funkcionira uz međusobno nepovjerenje pošiljaoca i primaoca.

Trenutno se može razlikovati tri usko povezani i imaju iste korijene pravci primjene steganografije: skrivanje podataka(poruke), digitalni vodeni žigovi i naslovi.

Sakrivanje ugrađenih podataka, koji su u većini slučajeva veliki, nameće ozbiljne zahtjeve za kontejner: veličina kontejnera mora biti nekoliko puta veća od veličine ugrađenih podataka.

Digitalni vodeni žigovi se koriste za zaštitu autorskih ili vlasničkih prava na digitalne slike, fotografije ili druga digitalizirana umjetnička djela. Glavni zahtjevi za takve ugrađene podatke su pouzdanost i otpornost na izobličenje. Digitalni vodeni žigovi su male veličine, međutim, s obzirom na gore navedene zahtjeve, za njihovo ugrađivanje koriste se sofisticiranije metode nego jednostavne poruke ili zaglavlja.

Naslovi koriste se uglavnom za označavanje slika u velikim elektronskim skladištima (bibliotekama) digitalnih slika, audio i video datoteka. U ovom slučaju, steganografske metode se koriste ne samo za ugrađivanje identifikacionog zaglavlja, već i drugih pojedinačnih karakteristika datoteke. Ugrađena zaglavlja imaju mali volumen, a zahtjevi za njih su minimalni: zaglavlja moraju unositi manja izobličenja i biti otporna na osnovne geometrijske transformacije.

Kompjuterska kriptografija se zasniva na nekoliko principa:

Poruka se može poslati pomoću kodiranja šuma. Biće teško odrediti u pozadini hardverske buke u telefonskoj liniji ili mrežnim kablovima.

Poruka se može postaviti u praznine datoteka ili diska bez gubitka njihove funkcionalnosti. Izvršne datoteke imaju višesegmentnu strukturu izvršnog koda; možete umetnuti gomilu bajtova između praznina segmenata. Ovako WinCIH virus skriva svoje tijelo. Datoteka uvijek zauzima cijeli broj klastera na disku, tako da se fizička i logička dužina datoteke rijetko podudaraju. Možete i napisati nešto u ovom intervalu. Možete formatirati srednju numeru na disku i postaviti poruku na nju. Postoji lakši način, koji se sastoji u tome da se određeni broj razmaka može dodati na kraj HTML reda ili tekstualne datoteke, koji nosi informativno opterećenje.

Ljudska osjetila nisu u stanju razlikovati male promjene u boji, slici ili zvuku. Ovo se odnosi na podatke koji nose suvišne informacije. Na primjer, 16-bitni zvuk ili 24-bitna slika. Promjena vrijednosti bitova odgovornih za boju piksela neće dovesti do primjetne promjene boje. Ovo takođe uključuje metodu skrivenih slova. U obrisima slova su napravljena suptilna izobličenja, koja će nositi semantičko opterećenje. Možete umetnuti slične znakove u Microsoft Word dokument koji sadrži skrivenu poruku.

Najčešći i jedan od najboljih softverskih proizvoda za steganografiju je S-Tools (freeware status). Omogućava vam da sakrijete sve datoteke u GIF, BMP i WAV datotekama. Obavlja kontroliranu kompresiju (arhiviranje) podataka. Osim toga, obavlja enkripciju koristeći MCD, DES, triple-DES, IDEA algoritame (opciono). Grafička datoteka ostaje bez vidljivih promjena, mijenjaju se samo nijanse. Zvuk također ostaje nepromijenjen. Čak i ako se pojave sumnje, nemoguće je utvrditi činjenicu korištenja S-Toolsa bez poznavanja lozinke.

9.6.8. Sertifikacija i standardizacija kriptosistema. Sve države posvećuju veliku pažnju pitanjima kriptografije. Stalno se pokušava nametnuti neka vrsta okvira, zabrana i drugih ograničenja na proizvodnju, upotrebu i izvoz kriptografskih alata. Na primjer, u Rusiji je uvoz i izvoz alata za sigurnost informacija, posebno kriptografskih sredstava, licenciran u skladu sa Uredbom predsjednika Ruske Federacije od 3. aprila 1995. br. 334 i Uredbom Vlade Republike Srpske. Ruske Federacije od 15. aprila 1994. br. 331.

Kao što je već spomenuto, kriptosistem se ne može smatrati pouzdanim ako algoritam njegovog rada nije u potpunosti poznat. Samo poznavajući algoritam možete provjeriti da li je zaštita stabilna. Međutim, to može provjeriti samo stručnjak, a i tada je takva provjera često toliko komplicirana da nije ekonomski izvodljiva. Kako običan korisnik koji ne poznaje matematiku može biti uvjeren u pouzdanost kriptosistema koji mu se nudi da koristi?

Za nespecijaliste kao dokaz pouzdanosti može poslužiti mišljenje kompetentnih nezavisnih stručnjaka. Odatle je došao sistem sertifikacije. Njemu su podložni svi sistemi informacione sigurnosti, tako da ih preduzeća i institucije mogu službeno koristiti. Upotreba necertificiranih sistema nije zabranjena, ali u ovom slučaju preuzimate cijeli rizik da neće biti dovoljno pouzdan ili će imati "backdoor". Ali da bi se prodavali alati za sigurnost informacija, neophodna je sertifikacija. Takve odredbe važe u Rusiji i većini zemalja.

Naše jedino tijelo ovlašteno za certifikaciju je Federalna agencija za vladine komunikacije i informacije pri Predsjedniku Ruske Federacije (FAPSI). Ovo tijelo vrlo pažljivo pristupa pitanjima sertifikacije. Vrlo mali broj razvoja trećih strana je uspio dobiti FAPSI certifikat.

Pored toga, FAPSI licencira delatnost preduzeća koja se odnosi na razvoj, proizvodnju, prodaju i rad alata za šifrovanje, kao i sigurnih tehničkih sredstava za čuvanje, obradu i prenošenje informacija, pružanje usluga u oblasti šifrovanja informacija (Ukaz predsednika Ruske Federacije od 03.04.95. br. 334 „O mjerama za usklađivanje sa zakonom u oblasti razvoja, proizvodnje, prodaje i rada alata za šifriranje, kao i pružanja usluga u oblasti šifriranja informacija“; i Zakon Ruske Federacije „O saveznim organima državne uprave za komunikacije i informacije“).

Za sertifikaciju preduslov je usklađenost sa standardima u razvoju sistema informacione bezbednosti. Standardi obavljaju sličnu funkciju. Oni omogućavaju, bez provođenja složenih, skupih, pa čak i ne uvijek mogućih studija, steći povjerenje da dati algoritam pruža zaštitu dovoljnog stepena pouzdanosti.

9.6.9. Šifrovane arhive. Mnogi aplikativni programi uključuju funkciju šifriranja. Navedimo primjere nekih softverskih alata koji imaju mogućnosti šifriranja.

Programi za arhiviranje (na primjer, WinZip) imaju opciju šifriranja arhiviranih informacija. Može se koristiti za ne previše važne informacije. Prvo, metode šifriranja koje se tamo koriste nisu baš pouzdane (podložne službenim ograničenjima izvoza), a drugo, nisu detaljno opisane. Sve ovo vam ne dozvoljava da ozbiljno računate na takvu zaštitu. Arhive lozinki se mogu koristiti samo za "obične" korisnike ili informacije koje nisu kritične.

Na nekim stranicama na Internetu možete pronaći programe za otvaranje šifriranih arhiva. Na primjer, ZIP arhiva se može otvoriti na dobrom računaru za nekoliko minuta, a od korisnika nisu potrebne posebne vještine.

Bilješka. Krekeri lozinki: Ultra Zip Password Cracker 1.00 - Brzi kreker lozinki za šifrovane arhive. Rusko/englesko sučelje. Win "95/98 / NT. (Developer - "m53group"). Advanced ZIP Password Recovery 2.2 - Moćan program za pogađanje lozinki za ZIP arhive. Velika brzina, grafički interfejs, dodatne funkcije. OS: Windows95 / 98 / NT. Firm -programer - "ElcomLtd.",shareware.

Šifrovanje u MS Word i MS Excel. Microsoft je uključio neku vrstu kripto zaštite u svoje proizvode. Ali ova zaštita je vrlo nestabilna. Osim toga, algoritam šifriranja nije opisan, što je pokazatelj nepouzdanosti. Osim toga, postoje dokazi da Microsoft ostavlja "stražnja vrata" u korištenim kripto algoritmima. Ako trebate dešifrirati datoteku čija je lozinka izgubljena, možete kontaktirati kompaniju. Na službeni zahtjev, s razlogom, dešifriraju MS Word i MS Excel fajlove. Tako, usput, uradite neke druge dobavljače softvera.

Šifrirani diskovi (katalozi). Šifriranje je prilično pouzdan način zaštite informacija na tvrdom disku. Međutim, ako količina informacija koje treba zatvoriti nije ograničena na dvije ili tri datoteke, onda je prilično teško raditi s njom: svaki put ćete morati dešifrirati datoteke, a nakon uređivanja, šifrirati ih natrag. U isto vrijeme, sigurnosne kopije datoteka koje kreiraju mnogi urednici mogu ostati na disku. Stoga je zgodno koristiti posebne programe (drajvere) koji automatski šifriraju i dešifriraju sve informacije kada se zapisuju na disk i čitaju s diska.

U zaključku, napominjemo da je sigurnosna politika definirana kao skup dokumentiranih upravljačkih odluka usmjerenih na zaštitu informacija i resursa povezanih s njima. Prilikom izrade i implementacije preporučljivo je voditi se sljedećim osnovnim principima:

Nemogućnost zaobilaženja zaštitne opreme. Sve informacije koje ulaze i izlaze iz zaštićene mreže moraju proći kroz zaštitu. Ne bi trebalo postojati tajni modemski ulazi ili testne linije koje zaobilaze sigurnost.

Jačanje najslabije karike. Pouzdanost bilo koje zaštite određuje najslabija karika, budući da je napadači probijaju. Često najslabija karika nije kompjuter ili program, već osoba i tada problem osiguranja informacione sigurnosti postaje netehnički.

Nemogućnost prelaska u nesigurno stanje. Načelo nemogućnosti prijelaza u nesigurno stanje znači da u svim okolnostima, uključujući i one abnormalne, zaštitni alat ili u potpunosti obavlja svoje funkcije ili potpuno blokira pristup.

Minimizacija privilegija. Princip najmanje privilegija nalaže da se korisnicima i administratorima dodijele samo ona prava pristupa koja su im potrebna za obavljanje svojih dužnosti.

Podela dužnosti. Princip podjele dužnosti podrazumijeva takvu raspodjelu uloga i odgovornosti, u kojoj jedna osoba ne može poremetiti proces koji je ključan za organizaciju.

Slojevita odbrana. Princip slojevitosti odbrane propisuje da se ne oslanja na jednu odbrambenu liniju. Dubinska odbrana može barem odgoditi uljeza i znatno otežati neprimijećeno izvođenje zlonamjernih radnji.

Raznovrsna zaštitna oprema. Princip raznovrsnosti zaštitnih sredstava preporučuje organiziranje odbrambenih linija različite prirode, tako da se od potencijalnog napadača traži da ovlada raznim, ako je moguće, nekompatibilnim vještinama.

Jednostavnost i upravljivost informacionog sistema. Princip jednostavnosti i upravljivosti kaže da samo u jednostavnom i upravljivom sistemu možete provjeriti konzistentnost konfiguracije različitih komponenti i implementirati centraliziranu administraciju.

Osiguravanje univerzalne podrške sigurnosnim mjerama. Princip univerzalne podrške sigurnosnim mjerama je netehnički. Ako korisnici i/ili administratori sistema smatraju da je informaciona sigurnost nešto suvišno ili neprijateljsko, onda sigurno neće biti moguće kreirati sigurnosni mod. Od samog početka treba predvidjeti niz mjera usmjerenih na osiguranje lojalnosti kadrova, uz stalnu teorijsku i praktičnu obuku.