«Գաղտնագրություն» տերմինը գալիս է հին հունարեն «թաքնված» և «գրել» բառերից։ Արտահայտությունն արտահայտում է գաղտնագրության հիմնական նպատակը՝ դա փոխանցվող տեղեկատվության պաշտպանությունն ու գաղտնիության պահպանումն է։ Տեղեկատվության պաշտպանությունը կարող է տեղի ունենալ տարբեր ձևերով: Օրինակ՝ սահմանափակելով տվյալների ֆիզիկական հասանելիությունը, թաքցնելով փոխանցման ալիքը, ստեղծելով ֆիզիկական դժվարություններ կապի գծերին միանալու և այլն։

Կրիպտոգրաֆիայի նպատակը

Ի տարբերություն ավանդական գաղտնագրման մեթոդների, գաղտնագրությունը ենթադրում է ներխուժողների համար փոխանցման ալիքի ամբողջական հասանելիություն և ապահովում է տեղեկատվության գաղտնիությունն ու իսկությունը՝ օգտագործելով գաղտնագրման ալգորիթմները, որոնք տեղեկատվությունը անհասանելի են դարձնում արտաքին ընթերցման համար: Կրիպտոգրաֆիկ տեղեկատվության պաշտպանության ժամանակակից համակարգը (CIPF) ծրագրային և ապարատային համակարգչային համալիր է, որն ապահովում է տեղեկատվության պաշտպանությունը հետևյալ հիմնական պարամետրերի համաձայն.

- Գաղտնիություն- համապատասխան մուտքի իրավունք չունեցող անձանց կողմից տեղեկատվությունը կարդալու անհնարինությունը. CIPF-ում գաղտնիության ապահովման հիմնական բաղադրիչը բանալին (բանալին) է, որը եզակի այբբենական համակցություն է օգտատերերի մուտքի համար կոնկրետ CIPF բլոկ:

- Անարատություն- չարտոնված փոփոխությունների անհնարինությունը, ինչպիսիք են տեղեկատվության խմբագրումը և ջնջումը: Դա անելու համար սկզբնական տեղեկատվությանը ավելացվում է ավելորդություն՝ չեկային համակցության տեսքով, որը հաշվարկվում է կրիպտոգրաֆիկ ալգորիթմով և կախված բանալիից: Այսպիսով, առանց բանալին իմանալու, տեղեկատվության ավելացումը կամ փոփոխությունը դառնում է անհնար:

- Նույնականացում- տեղեկատվության իսկության և այն ուղարկող և ստացող կողմերի հաստատում. Հաղորդակցման ուղիներով փոխանցվող տեղեկատվությունը պետք է եզակի վավերացված լինի ըստ բովանդակության, ստեղծման և փոխանցման ժամանակի, աղբյուրի և ստացողի: Պետք է հիշել, որ սպառնալիքների աղբյուր կարող է լինել ոչ միայն հարձակվողը, այլև փոխադարձ անբավարար վստահությամբ տեղեկատվության փոխանակման մեջ ներգրավված կողմերը։ Նման իրավիճակները կանխելու համար CIPF-ն օգտագործում է ժամանակային դրոշմանիշերի համակարգ, որպեսզի անհնարին դարձնի տեղեկատվության վերաուղարկը կամ վերադարձը և փոխել դրա պատվերը:

- Հեղինակություն- տեղեկատվություն օգտագործողի կողմից կատարված գործողությունների մերժման հաստատումն ու անհնարինությունը. Նույնականացման ամենատարածված միջոցը EDS համակարգը բաղկացած է երկու ալգորիթմից՝ ստեղծել ստորագրություն և ստուգել այն: ECC-ի հետ ինտենսիվ աշխատելիս խորհուրդ է տրվում օգտագործել ծրագրային ապահովման հավաստագրման մարմիններ՝ ստորագրություններ ստեղծելու և կառավարելու համար: Նման կենտրոնները կարող են ներդրվել որպես ծածկագրային տեղեկատվության պաշտպանության միջոց՝ ամբողջովին անկախ ներքին կառուցվածքից։ Ի՞նչ է սա նշանակում կազմակերպության համար: Սա նշանակում է, որ բոլոր գործարքները մշակվում են անկախ հավաստագրված կազմակերպությունների կողմից, և հեղինակային կեղծումը գրեթե անհնար է:

Կոդավորման ալգորիթմներ

Ներկայումս CIPF-ի շարքում գերակշռում են բաց ծածկագրման ալգորիթմները, որոնք օգտագործում են սիմետրիկ և ասիմետրիկ ստեղներ, որոնց երկարությունը բավարար է ցանկալի գաղտնագրային բարդությունն ապահովելու համար: Ամենատարածված ալգորիթմները.

- սիմետրիկ ստեղներ - ռուսերեն Р-28147.89, AES, DES, RC4;

- ասիմետրիկ բանալիներ - RSA;

- օգտագործելով հեշ ֆունկցիաներ - Р-34.11.94, MD4/5/6, SHA-1/2:

Շատ երկրներ ունեն իրենց ազգային ստանդարտները: ԱՄՆ-ում օգտագործվում է փոփոխված AES ալգորիթմ՝ 128-256 բիթանոց բանալիով, իսկ Ռուսաստանի Դաշնությունում՝ էլեկտրոնային ստորագրության R-34.10.2001 ալգորիթմը և բլոկային ծածկագրման ալգորիթմը R-28147.89: 256 բիթանոց բանալիով: Ազգային կրիպտոգրաֆիկ համակարգերի որոշ տարրեր արգելված են արտահանել երկրից դուրս, CIPF-ի զարգացման համար գործունեությունը պահանջում է լիցենզավորում:

Սարքավորումների կրիպտո պաշտպանության համակարգեր

Սարքավորումներ CIPF-ը ֆիզիկական սարքեր են, որոնք պարունակում են ծրագրակազմ՝ տեղեկատվության կոդավորման, ձայնագրման և փոխանցման համար: Գաղտնագրման սարքերը կարող են պատրաստվել անհատական սարքերի տեսքով, ինչպիսիք են ruToken USB կոդավորիչները և IronKey ֆլեշ կրիչները, անհատական համակարգիչների ընդլայնման քարտերը, մասնագիտացված ցանցային անջատիչները և երթուղիչները, որոնց հիման վրա հնարավոր է կառուցել լիովին անվտանգ համակարգչային ցանցեր:

Սարքավորումների CIPF-ն արագ տեղադրվում է և գործում է բարձր արագությամբ: Թերությունները - բարձր, համեմատած ծրագրային ապահովման և ապարատային-ծրագրային ապահովման CIPF-ի հետ, արժեքը և արդիականացման սահմանափակ տարբերակները:

Հնարավոր է նաև վկայակոչել CIPF-ի ապարատային բլոկները, որոնք ներկառուցված են տվյալների ձայնագրման և փոխանցման համար տարբեր սարքերում, որտեղ անհրաժեշտ է գաղտնագրում և տեղեկատվության հասանելիության սահմանափակում: Նման սարքերից են մեքենաների տախոմետրերը, որոնք գրանցում են տրանսպորտային միջոցների պարամետրերը, բժշկական սարքավորումների որոշ տեսակներ և այլն: Նման համակարգերի լիարժեք շահագործման համար պահանջվում է CIPF մոդուլի առանձին ակտիվացում մատակարարի մասնագետների կողմից:

Ծրագիրը կրիպտոպաշտպանության համակարգեր

Ծրագրային ապահովման CIPF-ը հատուկ ծրագրային փաթեթ է՝ տվյալների գաղտնագրման համար հիշողության կրիչների վրա (կոշտ և ֆլեշ կրիչներ, հիշողության քարտեր, CD/DVD) և երբ դրանք փոխանցվում են ինտերնետով (էլ. նամակներ, կցված ֆայլեր, անվտանգ զրույցներ և այլն): Բավականին շատ ծրագրեր կան, այդ թվում՝ անվճար, օրինակ՝ DiskCryptor։ Ծրագրային ապահովման CIPF-ը ներառում է նաև ապահով վիրտուալ տեղեկատվության փոխանակման ցանցեր, որոնք գործում են «Ինտերնետի միջոցով» (VPN), HTTP ինտերնետ արձանագրության ընդլայնում HTTPS կոդավորման և SSL-ի աջակցությամբ.

Ծրագրային ծածկագրային տեղեկատվության պաշտպանության գործիքները հիմնականում օգտագործվում են ինտերնետում, տնային համակարգիչների վրա և այլ ոլորտներում, որտեղ համակարգի ֆունկցիոնալության և կայունության պահանջները այնքան էլ բարձր չեն: Կամ ինչպես ինտերնետի դեպքում, երբ դուք պետք է միաժամանակ ստեղծեք բազմաթիվ տարբեր անվտանգ կապեր։

Ծրագրային և ապարատային կրիպտոպաշտպանություն

Համատեղում է ապարատային և ծրագրային ապահովման CIPF համակարգերի լավագույն որակները: Սա անվտանգ համակարգեր և տվյալների փոխանցման ցանցեր ստեղծելու ամենահուսալի և ֆունկցիոնալ միջոցն է: Օգտատիրոջ նույնականացման բոլոր տարբերակներն ապահովված են՝ և՛ ապարատային (USB սկավառակ կամ խելացի քարտ), և՛ «ավանդական»՝ մուտք և գաղտնաբառ: Ծրագրային և ապարատային գաղտնագրման տեղեկատվության պաշտպանության գործիքներն աջակցում են բոլոր ժամանակակից գաղտնագրման ալգորիթմներին, ունեն թվային ստորագրության վրա հիմնված անվտանգ աշխատանքային հոսք ստեղծելու գործառույթների մեծ շարք, բոլոր անհրաժեշտ պետական վկայականները: CIPF-ի տեղադրումն իրականացվում է մշակողի որակավորված անձնակազմի կողմից:

«ԿՐԻՊՏՈ-ՊՐՈ» ընկերություն

Ռուսական կրիպտոգրաֆիկ շուկայի առաջատարներից մեկը։ Ընկերությունը մշակում է տեղեկատվության պաշտպանության ծրագրերի ամբողջական շրջանակ՝ օգտագործելով թվային ստորագրություններ՝ հիմնված միջազգային և ռուսական կրիպտոգրաֆիկ ալգորիթմների վրա։

Ընկերության ծրագրերն օգտագործվում են առևտրային և պետական կազմակերպությունների էլեկտրոնային փաստաթղթերի կառավարման, հաշվապահական և հարկային հաշվետվությունների ներկայացման, քաղաքային և բյուջետային տարբեր ծրագրերում և այլն: Ընկերությունը տրամադրել է ավելի քան 3 միլիոն լիցենզիա CryptoPRO CSP ծրագրի և 700 լիցենզիաներ սերտիֆիկացման կենտրոնների համար. «Crypto-PRO»-ն ծրագրավորողներին տրամադրում է ինտերֆեյսներ՝ կրիպտոգրաֆիկ պաշտպանության տարրերն իրենց մեջ ներդնելու համար և տրամադրում է խորհրդատվական ծառայությունների ամբողջական շրջանակ CIPF-ի ստեղծման համար:

Cryptoprovider CryptoPro

CryptoPro CSP ծածկագրային տեղեկատվության պաշտպանության համակարգը մշակելիս օգտագործվել է Windows օպերացիոն համակարգում ներկառուցված Cryptographic Service Providers-ի գաղտնագրային ճարտարապետությունը: Ճարտարապետությունը թույլ է տալիս միացնել լրացուցիչ անկախ մոդուլներ, որոնք իրականացնում են կոդավորման պահանջվող ալգորիթմները: CryptoAPI գործառույթների միջոցով աշխատող մոդուլների օգնությամբ կրիպտոգրաֆիկ պաշտպանությունը կարող է իրականացվել ինչպես ծրագրային, այնպես էլ ապարատային CIPF-ի միջոցով:

Հիմնական կրիչներ

Կարող են օգտագործվել տարբեր մասնավոր բանալիներ, ինչպիսիք են.

- խելացի քարտեր և ընթերցողներ;

- էլեկտրոնային կողպեքներ և Touch Memory սարքերով աշխատող ընթերցիչներ;

- տարբեր USB ստեղներ և շարժական USB կրիչներ;

- Windows, Solaris, Linux համակարգի ռեեստրի ֆայլեր:

Կրիպտո մատակարարի գործառույթները

CIPF CryptoPro CSP-ն լիովին վավերացված է FAPSI-ի կողմից և կարող է օգտագործվել հետևյալի համար.

2. Տվյալների ամբողջական գաղտնիությունը, իսկությունը և ամբողջականությունը՝ օգտագործելով գաղտնագրման և իմիտացիոն պաշտպանությունը՝ համաձայն գաղտնագրման ռուսական ստանդարտների և TLS արձանագրության:

3. Ծրագրի կոդի ամբողջականության ստուգում և մոնիտորինգ՝ չարտոնված փոփոխություններն ու մուտքը կանխելու համար:

4. Համակարգի պաշտպանության կանոնակարգի ստեղծում.

CIPF-ը (գաղտնագրային տեղեկատվության պաշտպանության միջոց) ծրագիր կամ սարք է, որը կոդավորում է փաստաթղթերը և ստեղծում էլեկտրոնային ստորագրություն (ES): Բոլոր գործողությունները կատարվում են էլեկտրոնային ստորագրության բանալիով, որը հնարավոր չէ ձեռքով ընտրել, քանի որ այն նիշերի բարդ հավաքածու է: Սա ապահովում է տեղեկատվության հուսալի պաշտպանություն:

Ինչպես է աշխատում SKZI-ն

- Ուղարկողը ստեղծում է փաստաթուղթ

- CIPF-ի և մասնավոր բանալիի օգնությամբ ES-ն ավելացնում է ստորագրության ֆայլը, կոդավորում է փաստաթուղթը և ամեն ինչ միավորում է ստացողին ուղարկվող ֆայլի մեջ:

- Ֆայլը ուղարկվում է ստացողին

- Ստացողը վերծանում է փաստաթուղթը՝ օգտագործելով CIPF-ը և իր էլեկտրոնային ստորագրության մասնավոր բանալին

- Ստացողը ստուգում է ES-ի ամբողջականությունը՝ համոզվելով, որ փաստաթղթում փոփոխություններ չեն կատարվել

CIPF-ի տեսակները էլեկտրոնային ստորագրության համար

Գոյություն ունեն գաղտնագրային տեղեկատվության պաշտպանության երկու տեսակի գործիքներ՝ տեղադրված առանձին և ներկառուցված մեդիայի մեջ:

CIPF-ը տեղադրված է առանձինծրագիր է, որը տեղադրված է ցանկացած համակարգչային սարքի վրա։ Նման CIPF-ն օգտագործվում է ամենուր, բայց նրանք ունեն մեկ թերություն՝ կոշտ կապակցում մեկ աշխատավայրի համար: Դուք կկարողանաք աշխատել ցանկացած թվով էլեկտրոնային ստորագրությունների հետ, բայց միայն այն համակարգչի կամ նոութբուքի վրա, որի վրա տեղադրված է CIPF-ը: Տարբեր համակարգիչների վրա աշխատելու համար դուք պետք է գնեք լրացուցիչ լիցենզիա յուրաքանչյուրի համար:

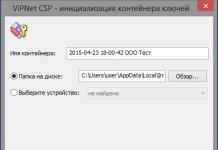

Էլեկտրոնային ստորագրությունների հետ աշխատելիս որպես տեղադրված CIPF առավել հաճախ օգտագործվում է CryptoPro CSP գաղտնագրման մատակարարը: Ծրագիրն աշխատում է Windows, Unix և այլ օպերացիոն համակարգերում, աջակցում է ներքին անվտանգության ստանդարտներին՝ ԳՕՍՏ Ռ 34.11-2012 և ԳՕՍՏ Ռ 34.10-2012:

Այլ CIPF-ները ավելի քիչ են օգտագործվում.

- Signal-COM CSP

- LISSI-CSP

- VipNet CSP

Բոլոր թվարկված գաղտնագրային տեղեկատվության պաշտպանության գործիքները հավաստագրված են FSB-ի և FSTEC-ի կողմից և համապատասխանում են Ռուսաստանում ընդունված անվտանգության չափանիշներին: Լրիվ աշխատանքի համար նրանք պահանջում են նաև լիցենզիա գնել:

CIPF-ը ներկառուցված է կրիչի մեջ, սարքում «ներկառուցված» գաղտնագրման միջոցներ են, որոնք ծրագրավորված են ինքնուրույն աշխատելու համար։ Նրանք հարմարավետ են իրենց ինքնաբավության մեջ: Այն ամենը, ինչ ձեզ անհրաժեշտ է պայմանագիր կամ հաշվետվություն կնքելու համար, արդեն իսկ կրողն է: Լիցենզիաներ գնելու և լրացուցիչ ծրագրեր տեղադրելու կարիք չկա: Ձեզ անհրաժեշտ է համակարգիչ կամ նոութբուք՝ ինտերնետ հասանելիությամբ: Տվյալների կոդավորումը և վերծանումը կատարվում է մեդիայի ներսում: Ներկառուցված CIPF-ով օպերատորները ներառում են Rutoken EDS, Rutoken EDS 2.0 և JaCarta SE:

Սահմանում 1

Կրիպտոգրաֆիկ տեղեկատվության պաշտպանությունը տվյալների գաղտնագրման միջոցով պաշտպանական մեխանիզմ է՝ ապահովելու հասարակության տեղեկատվական անվտանգությունը:

Տեղեկատվության պաշտպանության կրիպտոգրաֆիկ մեթոդներն ակտիվորեն օգտագործվում են ժամանակակից կյանքում՝ կապի ցանցերի և տարբեր լրատվամիջոցների միջոցով տեղեկատվության պահպանման, մշակման և փոխանցման համար:

Կրիպտոգրաֆիկ տեղեկատվության պաշտպանության էությունը և նպատակները

Այսօր գաղտնագրման ամենահուսալի միջոցը մեծ հեռավորությունների վրա տեղեկատվական տվյալները փոխանցելիս հենց տեղեկատվության կրիպտոգրաֆիկ պաշտպանությունն է:

Կրիպտոգրաֆիան գիտություն է, որն ուսումնասիրում և նկարագրում է տվյալների տեղեկատվական անվտանգության մոդելները (այսուհետ՝ IS): Այն թույլ է տալիս լուծել բազմաթիվ խնդիրներ, որոնք բնորոշ են ցանցի տեղեկատվական անվտանգությանը.

Սահմանում 2

Կոդավորումը տեղեկատվական տվյալների փոխակերպումն է այնպիսի ձևի, որը ընթեռնելի չի լինի ծրագրային համակարգերի և առանց գաղտնագրման-գաղտնագրման բանալի ունեցող անձի համար: Տեղեկատվական անվտանգության կրիպտոգրաֆիկ մեթոդների շնորհիվ տրամադրվում են տեղեկատվական անվտանգության գործիքներ, հետևաբար դրանք հանդիսանում են IS հայեցակարգի հիմնական մասը։

Դիտողություն 1

Տեղեկատվության կրիպտոգրաֆիկ պաշտպանության հիմնական նպատակն է ապահովել համակարգչային ցանցերի տեղեկատվական տվյալների գաղտնիությունը և պաշտպանությունը համակարգի օգտագործողների միջև ցանցի միջոցով դրա փոխանցման գործընթացում:

Գաղտնի տեղեկատվության պաշտպանությունը, որը հիմնված է կրիպտոգրաֆիկ պաշտպանության վրա, գաղտնագրում է տեղեկատվական տվյալները շրջելի փոխակերպումների միջոցով, որոնցից յուրաքանչյուրը նկարագրվում է բանալիով և կարգով, որը որոշում է դրանց կիրառման հերթականությունը:

Տեղեկատվության ծածկագրային պաշտպանության կարևոր բաղադրիչը փոխակերպման ընտրության և դրա իրականացման կարգի համար պատասխանատու բանալին է:

Սահմանում 3

Բանալին նիշերի որոշակի հաջորդականությունն է, որը ստեղծում է տեղեկատվական ծածկագրման պաշտպանության համակարգի կոդավորման և վերծանման ալգորիթմը: Յուրաքանչյուր փոխակերպում որոշվում է բանալիով, որը սահմանում է գաղտնագրման ալգորիթմ, որն ապահովում է տեղեկատվական համակարգի և ընդհանրապես տեղեկատվության անվտանգությունը:

Տեղեկատվության ծածկագրային պաշտպանության յուրաքանչյուր ալգորիթմ գործում է տարբեր ռեժիմներով, որոնք ունեն և՛ մի շարք առավելություններ, և՛ մի շարք թերություններ, որոնք ազդում են պետության տեղեկատվական անվտանգության հուսալիության և տեղեկատվական անվտանգության միջոցների վրա:

Կրիպտոգրաֆիկ տեղեկատվության պաշտպանության միջոցներ և մեթոդներ

Տեղեկատվության կրիպտոգրաֆիկ պաշտպանության հիմնական միջոցները ներառում են ծրագրային ապահովում, ապարատային և ծրագրային ապահովում և սարքաշար, որոնք իրականացնում են տեղեկատվության ծածկագրային ալգորիթմներ, որպեսզի.

- տեղեկատվական տվյալների պաշտպանություն դրանց մշակման, օգտագործման և փոխանցման ընթացքում.

- դրա պահպանման, մշակման և փոխանցման ընթացքում տեղեկատվության տրամադրման ամբողջականության և հուսալիության ապահովում (ներառյալ թվային ստորագրության ալգորիթմների օգտագործումը).

- տեղեկատվության ստեղծում, որն օգտագործվում է առարկաների, օգտագործողների և սարքերի նույնականացման և նույնականացման համար.

- տեղեկատվության ստեղծում, որն օգտագործվում է վավերացնող տարրերը պաշտպանելու համար դրանց պահպանման, ստեղծման, մշակման և փոխանցման ընթացքում:

Ներկայումս տեղեկատվության պաշտպանության կրիպտոգրաֆիկ մեթոդները տեղեկատվության փոխանակման կողմերի հուսալի վավերացումն ապահովելու համար հիմնական են: Նրանք ապահովում են տեղեկատվության կոդավորում և կոդավորում:

Գոյություն ունեն ծածկագրային տեղեկատվության պաշտպանության երկու հիմնական եղանակ.

- սիմետրիկ, որում նույն բանալին, որը գաղտնի է պահվում, օգտագործվում է տվյալների ինչպես կոդավորման, այնպես էլ վերծանման համար.

- ասիմետրիկ.

Բացի այդ, կան սիմետրիկ գաղտնագրման շատ արդյունավետ մեթոդներ՝ արագ և հուսալի: Ռուսաստանի Դաշնությունում նման մեթոդների համար պետական ստանդարտը «Տեղեկատվության մշակման համակարգեր. Տեղեկատվության ծածկագրային պաշտպանություն: Կրիպտոգրաֆիկ փոխակերպման ալգորիթմ» - ԳՕՍՏ 28147-89.

Կրիպտոգրաֆիկ տեղեկատվության պաշտպանության ասիմետրիկ մեթոդներում օգտագործվում են երկու բանալի.

- Չգաղտնազերծված, որը կարող է հրապարակվել օգտատիրոջ մասին այլ տեղեկատվության հետ միասին, որը հրապարակային է: Այս բանալին օգտագործվում է գաղտնագրման համար:

- Գաղտնիքը, որը հայտնի է միայն ստացողին, օգտագործվում է վերծանման համար։

Ասիմետրիկներից գաղտնագրային տեղեկատվության պաշտպանության ամենահայտնի մեթոդը RSA մեթոդն է, որը հիմնված է մեծ (100-նիշ) պարզ թվերով գործողությունների, ինչպես նաև դրանց արտադրանքների վրա:

Կրիպտոգրաֆիկ մեթոդների կիրառման շնորհիվ հնարավոր է հուսալիորեն վերահսկել տեղեկատվական տվյալների առանձին հատվածների և դրանց հավաքածուների ամբողջականությունը, երաշխավորել ձեռնարկված գործողություններից հրաժարվելու անհնարինությունը, ինչպես նաև որոշել տվյալների աղբյուրների իսկությունը:

Կրիպտոգրաֆիկ ամբողջականության վերահսկման հիմքը կազմված է երկու հասկացությունից.

- Էլեկտրոնային ստորագրություն.

- հեշ ֆունկցիան.

Սահմանում 4

Հեշ ֆունկցիան միակողմանի ֆունկցիա է կամ տվյալների դժվար շրջադարձային փոխակերպում, որն իրականացվում է սիմետրիկ գաղտնագրման միջոցով՝ միացնելով բլոկները: Վերջին բլոկի կոդավորման արդյունքը, որը կախված է բոլոր նախորդներից և ծառայում է որպես հեշ ֆունկցիայի արդյունք։

Առևտրային գործունեության մեջ տեղեկատվության գաղտնագրային պաշտպանությունը դառնում է ավելի կարևոր: Տեղեկությունը փոխակերպելու համար օգտագործվում են գաղտնագրման մի շարք գործիքներ՝ փաստաթղթերի գաղտնագրման գործիքներ (ներառյալ շարժական տարբերակները), հեռախոսային և ռադիո խոսակցությունների գաղտնագրման գործիքներ, ինչպես նաև տվյալների փոխանցման և հեռագրային հաղորդագրությունների կոդավորման գործիքներ։

Ներքին և միջազգային շուկաներում առևտրային գաղտնիքները պաշտպանելու համար օգտագործվում են մասնագիտական գաղտնագրման սարքավորումների և հեռախոսային և ռադիոկապի ծածկագրային պաշտպանության տեխնիկական սարքերի, ինչպես նաև գործարար նամակագրության հավաքածուներ:

Բացի այդ, լայն տարածում են գտել նաև դիմակավորներն ու սկրամբլերները, որոնք փոխարինում են խոսքի ազդանշանը թվային տվյալների հաղորդմամբ։ Արտադրվում են ֆաքսերի, տելեքսի և հեռատիպերի պաշտպանության ծածկագրային միջոցներ։ Նույն նպատակների համար օգտագործվում են նաև կոդավորիչներ, որոնք պատրաստվում են սարքերին կցված ձևով, առանձին սարքերի տեսքով, ինչպես նաև սարքերի տեսքով, որոնք ներկառուցված են ֆաքսի մոդեմների, հեռախոսների և այլ հաղորդակցության ձևավորման մեջ: սարքեր. Էլեկտրոնային թվային ստորագրությունը լայնորեն օգտագործվում է փոխանցված էլեկտրոնային հաղորդագրությունների իսկությունը ապահովելու համար:

Ռուսաստանի Դաշնությունում տեղեկատվության կրիպտոգրաֆիկ պաշտպանությունը լուծում է ամբողջականության հարցը՝ ավելացնելով որոշակի ստուգիչ գումար կամ ստուգման օրինակ՝ տվյալների ամբողջականությունը հաշվարկելու համար: Տեղեկատվական անվտանգության մոդելը կրիպտոգրաֆիկ է, այսինքն՝ կախված է բանալիից։ Համաձայն տեղեկատվական անվտանգության գնահատումների, որոնք հիմնված են գաղտնագրության վրա, գաղտնի բանալիից տվյալների ընթերցման հավանականության կախվածությունը ամենահուսալի գործիքն է և նույնիսկ օգտագործվում է պետական տեղեկատվական անվտանգության համակարգերում։

Գաղտնագրված տեղեկատվության պաշտպանություն -տեղեկատվության պաշտպանությունը դրա գաղտնագրային վերափոխման միջոցով:

Ներկայումս գործում են կրիպտոգրաֆիկ մեթոդներ հիմնականապահովել տեղեկատվության փոխանակման կողմերի վստահելի իսկությունը, պաշտպանությունը:

Դեպի ծածկագրային տեղեկատվության պաշտպանության միջոցներ(CIPF) ներառում է ապարատային, որոնվածը և ծրագրակազմը, որոնք իրականացնում են գաղտնագրման ալգորիթմներ՝ տեղեկատվության փոխակերպման համար՝

Տեղեկատվության պաշտպանություն դրա մշակման, պահպանման և փոխանցման ընթացքում.

Տեղեկատվության հուսալիության և ամբողջականության ապահովում (ներառյալ թվային ստորագրության ալգորիթմների օգտագործումը) դրա մշակման, պահպանման և փոխանցման ընթացքում.

Սուբյեկտների, օգտատերերի և սարքերի նույնականացման և նույնականացման համար օգտագործվող տեղեկատվության մշակում.

Տեղեկատվության մշակում, որն օգտագործվում է անվտանգ ՀԾ-ի նույնականացման տարրերը պաշտպանելու համար դրանց ստեղծման, պահպանման, մշակման և փոխանցման ընթացքում:

Կրիպտոգրաֆիկ մեթոդները ներառում են տեղեկատվության գաղտնագրում և կոդավորում. Գոյություն ունեն գաղտնագրման երկու հիմնական մեթոդ՝ սիմետրիկ և ասիմետրիկ: Դրանցից առաջինում նույն բանալին (որը գաղտնի է պահվում) օգտագործվում է տվյալների գաղտնագրման և վերծանման համար:

Մշակվել են սիմետրիկ գաղտնագրման շատ արդյունավետ (արագ և հուսալի) մեթոդներ։ Նման մեթոդների համար կա նաև ազգային ստանդարտ. ԳՕՍՏ 28147-89 «Տեղեկատվության մշակման համակարգեր. Կրիպտոգրաֆիկ պաշտպանություն. Կրիպտոգրաֆիկ փոխակերպման ալգորիթմ»:

Ասիմետրիկ մեթոդները օգտագործում են երկու բանալի. Դրանցից մեկը՝ ոչ գաղտնի (այն կարող է հրապարակվել օգտատիրոջ մասին այլ հանրային տեղեկատվության հետ միասին), օգտագործվում է կոդավորման համար, մյուսը (գաղտնի, որը հայտնի է միայն ստացողին)՝ ապակոդավորման համար։ Ասիմետրիկներից ամենահայտնին RSA մեթոդն է, որը հիմնված է մեծ (100 նիշանոց) պարզ թվերի և դրանց արտադրյալների հետ գործողությունների վրա։

Կրիպտոգրաֆիկ մեթոդները թույլ են տալիս հուսալիորեն վերահսկել տվյալների ինչպես առանձին մասերի, այնպես էլ դրանց հավաքածուների ամբողջականությունը (օրինակ՝ հաղորդագրությունների հոսքը); որոշել տվյալների աղբյուրի իսկությունը. երաշխավորել ձեռնարկված գործողություններից հրաժարվելու անհնարինությունը («չհրաժարում»):

Կրիպտոգրաֆիկ ամբողջականության վերահսկումը հիմնված է երկու հասկացությունների վրա.

Էլեկտրոնային ստորագրություն (ES):

Հեշ ֆունկցիան դժվար շրջելի տվյալների փոխակերպում է (միակողմանի ֆունկցիա), որը սովորաբար իրականացվում է սիմետրիկ գաղտնագրման միջոցով՝ բլոկային կապով։ Վերջին բլոկի կոդավորման արդյունքը (կախված բոլոր նախորդներից) հեշ ֆունկցիայի արդյունքն է։

Կրիպտոգրաֆիան՝ որպես տեղեկատվության պաշտպանության (փակման) միջոց, գնալով ավելի կարևոր է դառնում առևտրային գործունեության մեջ:

Տեղեկությունների փոխակերպման համար օգտագործվում են գաղտնագրման տարբեր գործիքներ՝ փաստաթղթերի կոդավորման գործիքներ, այդ թվում՝ շարժական, խոսքի կոդավորման գործիքներ (հեռախոսային և ռադիոխոսակցություններ), հեռագրային հաղորդագրություններ և տվյալների փոխանցման կոդավորման գործիքներ:

Միջազգային և ներքին շուկաներում առևտրային գաղտնիքները պաշտպանելու համար առաջարկվում են տարբեր տեխնիկական սարքեր և մասնագիտական սարքավորումների հավաքածուներ հեռախոսային և ռադիոկապի գաղտնագրման և կրիպտոպաշտպանության, գործարար նամակագրության և այլնի համար:

Լայնորեն օգտագործվում են Scramblers և maskers-ները, որոնք փոխարինում են խոսքի ազդանշանը թվային տվյալների փոխանցմամբ: Արտադրվում են հեռատիպերի, հեռատիպերի և ֆաքսերի պաշտպանության միջոցներ։ Այդ նպատակների համար օգտագործվում են կոդավորիչներ, որոնք կատարվում են առանձին սարքերի տեսքով, սարքերին կցորդների տեսքով կամ ներկառուցված հեռախոսների, ֆաքսի մոդեմների և այլ կապի սարքերի (ռադիոկայաններ և այլն) ձևավորման մեջ: Էլեկտրոնային թվային ստորագրությունը լայնորեն կիրառվում է փոխանցվող էլեկտրոնային հաղորդագրությունների հուսալիությունն ապահովելու համար:

Տեղեկատվության գաղտնիությունը բնութագրվում է այնպիսի թվացյալ հակառակ ցուցանիշներով, ինչպիսիք են մատչելիությունը և գաղտնիությունը: Օգտագործողների համար տեղեկատվությունը հասանելի դարձնելու տեխնիկան քննարկվում է Բաժին 9.4.1-ում: Այս բաժնում մենք կքննարկենք տեղեկատվության գաղտնիությունն ապահովելու ուղիները: Տեղեկատվության այս հատկությունը բնութագրվում է տեղեկատվության քողարկման աստիճանով և արտացոլում է տեղեկատվության զանգվածների իմաստի բացահայտմանը դիմակայելու նրա կարողությունը, որոշելով պահպանվող տեղեկատվական զանգվածի կառուցվածքը կամ փոխանցվող տեղեկատվական զանգվածի կրիչը (փոխադրող ազդանշանը) և հաստատելով. կապի ուղիներով տեղեկատվական զանգվածի փոխանցման փաստը. Այս դեպքում օպտիմալության չափանիշները, որպես կանոն, հետևյալն են.

պաշտպանությունը հաղթահարելու («կոտրելու») հավանականության նվազագույնի հասցնել;

Պաշտպանական ենթահամակարգի «կոտրումից» սպասվող անվտանգ ժամանակի մաքսիմալացում.

պաշտպանության «կոտրումից» ընդհանուր կորուստների նվազագույնի հասցնելը և տեղեկատվության վերահսկման և պաշտպանության ենթահամակարգի համապատասխան տարրերի մշակման և շահագործման ծախսերը և այլն:

Ընդհանուր առմամբ, բաժանորդների միջև տեղեկատվության գաղտնիությունը կարող է ապահովվել երեք եղանակներից մեկով.

ստեղծել բացարձակապես հուսալի կապի ալիք բաժանորդների միջև, անհասանելի ուրիշների համար.

օգտագործել հանրային կապի ալիք, բայց թաքցնել տեղեկատվության փոխանցման փաստը.

օգտագործել հանրային կապի ալիք, բայց դրա միջոցով փոխանցել տեղեկատվությունը փոխակերպված ձևով, և այն պետք է փոխակերպվի այնպես, որ միայն հասցեատերը կարողանա վերականգնել այն:

Առաջին տարբերակը գործնականում անիրագործելի է հեռավոր բաժանորդների միջև նման ալիք ստեղծելու նյութական բարձր ծախսերի պատճառով:

Տեղեկատվության փոխանցման գաղտնիությունն ապահովելու ուղիներից է ստեգանոգրաֆիա. Ներկայումս այն ներկայացնում է համակարգչային համակարգերում պահվող կամ փոխանցված տեղեկատվության գաղտնիության ապահովման խոստումնալից ոլորտներից մեկը՝ բաց ֆայլերում գաղտնի տեղեկատվությունը քողարկելու միջոցով, հիմնականում՝ մուլտիմեդիա:

Զբաղվում է տեղեկատվության փոխակերպման (գաղտնագրման) մեթոդների մշակումը՝ այն անօրինական օգտագործողներից պաշտպանելու նպատակով ծածկագրություն.

Գաղտնագրությունը (երբեմն օգտագործվում է կրիպտոլոգիա տերմինը) գիտելիքի ոլորտ է, որն ուսումնասիրում է գաղտնի գրությունը (կրիպտոգրաֆիա) և դրա բացահայտման մեթոդները (կրիպտովերլուծություն): Կրիպտոգրաֆիան համարվում է մաթեմատիկայի ճյուղ։

Մինչև վերջերս այս ոլորտում բոլոր հետազոտությունները միայն փակ էին, սակայն վերջին մի քանի տարիներին ավելի ու ավելի շատ հրապարակումներ սկսեցին հայտնվել բաց մամուլում: Գաղտնիության մեղմացման մի մասը պայմանավորված է նրանով, որ անհնար է դարձել թաքցնել կուտակված տեղեկատվության ծավալը։ Մյուս կողմից, գաղտնագրությունն ավելի ու ավելի է օգտագործվում քաղաքացիական արդյունաբերություններում, ինչը պահանջում է տեղեկատվության բացահայտում:

9.6.1. Կրիպտոգրաֆիայի սկզբունքները. Կրիպտոգրաֆիկ համակարգի նպատակն է գաղտնագրել իմաստալից պարզ տեքստը (նաև կոչվում է պարզ տեքստ), որի արդյունքում գաղտնագրված տեքստը բացարձակապես անիմաստ է թվում (գաղտնագրված տեքստ, կրիպտոգրամ): Նախատեսված ստացողը պետք է կարողանա վերծանել (նաև կոչվում է «վերծանել») այս ծածկագրված տեքստը, այդպիսով վերականգնելով դրա համապատասխան պարզ տեքստը: Այս դեպքում հակառակորդը (նաև կոչվում է կրիպտովերլուծաբան) պետք է չկարողանա բացահայտել սկզբնաղբյուր տեքստը: Կարևոր տարբերություն կա գաղտնագրման (գաղտնազերծման) և ծածկագրված տեքստի վերծանման միջև:

Կրիպտոգրաֆիկ մեթոդները և տեղեկատվության փոխակերպման եղանակները կոչվում են գաղտնագրերը. Կրիպտոհամակարգի (գաղտնագրման) բացահայտումը կրիպտովերլուծաբանի աշխատանքի արդյունքն է, ինչը հանգեցնում է այս կրիպտոհամակարգով գաղտնագրված ցանկացած պարզ տեքստի արդյունավետ բացահայտման հնարավորությանը: Կրիպտոհամակարգի կոտրվելու անկարողության աստիճանը կոչվում է նրա ուժ։

Տեղեկատվական անվտանգության համակարգերի հուսալիության հարցը շատ բարդ է: Փաստն այն է, որ չկան հուսալի թեստեր՝ համոզվելու համար, որ տեղեկատվությունը բավականաչափ հուսալիորեն պաշտպանված է: Նախ, գաղտնագրությունն ունի այն առանձնահատկությունը, որ հաճախ անհրաժեշտ է մի քանի կարգով ավելի շատ գումար ծախսել ծածկագիրը «բացելու» համար, քան ստեղծելու համար: Հետեւաբար, կրիպտոպաշտպանության համակարգի թեստային փորձարկումը միշտ չէ, որ հնարավոր է: Երկրորդ, պաշտպանությունը հաղթահարելու կրկնվող անհաջող փորձերը ամենևին էլ չեն նշանակում, որ հաջորդ փորձը հաջող չի լինի։ Չի բացառվում այն դեպքը, երբ մասնագետները երկար ժամանակ, բայց անհաջող պայքարում էին գաղտնագրի շուրջ, և ինչ-որ սկսնակ կիրառում էր ոչ ստանդարտ մոտեցում, և գաղտնագիրը հեշտությամբ տրվեց նրան։

Տեղեկատվական անվտանգության գործիքների հուսալիության նման վատ ապացուցելիության արդյունքում շուկայում կան բազմաթիվ ապրանքներ, որոնց հավաստիության մասին չի կարելի հավաստիորեն դատել։ Բնականաբար, նրանց մշակողները ամեն կերպ գովում են իրենց աշխատանքը, բայց չեն կարողանում ապացուցել դրա որակը, և հաճախ դա սկզբունքորեն անհնար է։ Որպես կանոն, հուսալիության անապացուցելիությունը ուղեկցվում է նաև կոդավորման ալգորիթմի գաղտնի պահմամբ։

Առաջին հայացքից ալգորիթմի գաղտնիությունը ծառայում է որպես ծածկագրի լրացուցիչ անվտանգություն: Սա վեճ է՝ ուղղված սիրողականներին։ Իրականում, եթե ալգորիթմը հայտնի է ծրագրավորողներին, այն այլևս չի կարող գաղտնի համարվել, եթե օգտագործողը և մշակողը նույն անձը չեն։ Բացի այդ, եթե պարզվի, որ ալգորիթմը անկայուն է մշակողի ոչ կոմպետենտության կամ սխալների պատճառով, ապա դրա գաղտնիությունը թույլ չի տա, որ այն ստուգվի անկախ փորձագետների կողմից: Ալգորիթմի անկայունությունը կբացահայտվի միայն այն ժամանակ, երբ այն արդեն կոտրված է, կամ նույնիսկ ընդհանրապես չի հայտնաբերվել, քանի որ թշնամին չի շտապում պարծենալ իր հաջողություններով։

Հետևաբար, կրիպտոգրաֆը պետք է առաջնորդվի հոլանդացի Օ. Քերկգոֆսի կողմից առաջին անգամ ձևակերպված կանոնով. գաղտնագրի անվտանգությունը պետք է որոշվի միայն բանալիի գաղտնիությամբ: Այլ կերպ ասած, O. Kerckhoffs-ի կանոնն այն է, որ գաղտնագրման ամբողջ մեխանիզմը, բացառությամբ գաղտնի բանալի արժեքի, ապրիորի համարվում է հակառակորդին հայտնի:

Մեկ այլ բան այն է, որ տեղեկատվության պաշտպանության մեթոդը հնարավոր է (խիստ ասած, գաղտնագրության հետ կապված չէ), երբ թաքնված է ոչ թե կոդավորման ալգորիթմը, այլ հենց այն փաստը, որ հաղորդագրությունը պարունակում է կոդավորված (դրա մեջ թաքնված) տեղեկատվություն: Այս տեխնիկան ավելի ճիշտ է կոչվում տեղեկատվության քողարկում: Այն կքննարկվի առանձին:

Կրիպտոգրաֆիայի պատմությունը մի քանի հազար տարվա վաղեմություն ունի։ Գրվածը թաքցնելու անհրաժեշտությունը մարդու մեջ ի հայտ եկավ գրեթե անմիջապես, հենց որ նա սովորեց գրել։ Ծպտյալ համակարգի հայտնի պատմական օրինակ է այսպես կոչված Կեսարի ծածկագիրը, որը պարզ տեքստի յուրաքանչյուր տառի պարզ փոխարինումն է դրան հաջորդող այբուբենի երրորդ տառով (անհրաժեշտության դեպքում փաթաթելով): Օրինակ, Ափոխարինվել է Դ,Բվրա Ե,Զվրա Գ.

Չնայած մաթեմատիկայի զգալի առաջընթացին դարերի ընթացքում, որոնք անցել են Կեսարի ժամանակներից ի վեր, գաղտնագրությունը զգալի առաջընթաց չի կատարել մինչև 20-րդ դարի կեսերը: Այն ուներ սիրողական, սպեկուլյատիվ, ոչ գիտական մոտեցում։

Օրինակ, 20-րդ դարում մասնագետների կողմից լայնորեն կիրառվում էին «գրքի» ծածկագրերը, որոնցում որպես բանալի օգտագործվում էր ցանկացած զանգվածային տպագիր հրատարակություն։ Ավելորդ է ասել, թե որքա՜ն հեշտությամբ բացահայտվեցին նման ծածկագրերը։ Իհարկե, տեսական տեսանկյունից «գրքի» ծածկագիրը բավականին հուսալի է թվում, քանի որ անհնար է ձեռքով տեսակավորել դրա հավաքածուն: Այնուամենայնիվ, ապրիորի ամենաչնչին տեղեկատվությունը կտրուկ նեղացնում է այս ընտրությունը:

Ի դեպ, ապրիորի տեղեկատվության մասին. Հայրենական մեծ պատերազմի տարիներին, ինչպես հայտնի է, Խորհրդային Միությունը զգալի ուշադրություն է դարձրել պարտիզանական շարժման կազմակերպմանը։ Թշնամու թիկունքում գտնվող գրեթե յուրաքանչյուր ջոկատ ուներ ռադիոկայան, ինչպես նաև այս կամ այն կապը «մայրցամաքի» հետ։ Գաղտնագրերը, որոնք ունեին պարտիզանները, չափազանց անկայուն էին. գերմանացի ապակոդավորիչները բավական արագ վերծանեցին դրանք: Եվ սա, ինչպես գիտեք, հանգեցրեց մարտական պարտությունների ու կորուստների։ Այս ոլորտում էլ պարտիզանները խորամանկ ու հնարամիտ են հայտնվել։ Ընդունելությունը չափազանց պարզ էր. Հաղորդագրության սկզբնական տեքստում մեծ թվով քերականական սխալներ են թույլ տրվել, օրինակ՝ գրել են. «Տանկերով երեք գնացք ենք անցել»։ Ռուս մարդու համար ճիշտ վերծանմամբ ամեն ինչ պարզ էր։ Բայց թշնամու կրիպտովերլուծաբաններն անզոր էին նման տեխնիկայի առաջ. անցնելով հնարավոր տարբերակները, նրանք հանդիպեցին ռուսաց լեզվի համար անհնարին «tnk» համակցությանը և մերժեցին այս տարբերակը որպես ակնհայտ սխալ:

Տնային թվացող այս տեխնիկան իրականում շատ արդյունավետ է և հաճախ օգտագործվում է նույնիսկ հիմա: Նիշերի պատահական հաջորդականությունները փոխարինվում են հաղորդագրության սկզբնաղբյուր տեքստում, որպեսզի շփոթեցնեն կոպիտ ուժի կրիպտովերլուծական ծրագրերը կամ փոխեն գաղտնագրման վիճակագրական օրինաչափությունները, որոնք կարող են նաև օգտակար տեղեկատվություն տրամադրել հակառակորդին: Բայց ընդհանուր առմամբ, դեռ կարելի է ասել, որ նախապատերազմական ծածկագրությունը չափազանց թույլ էր և չէր կարող հավակնել լուրջ գիտության կոչմանը։

Այնուամենայնիվ, խիստ ռազմական անհրաժեշտությունը շուտով ստիպեց գիտնականներին գլուխ հանել գաղտնագրության և կրիպտովերլուծության խնդիրներից։ Այս ոլորտում առաջին նշանակալից ձեռքբերումներից էր գերմանական Enigma գրամեքենան, որն իրականում բավականին բարձր դիմադրությամբ մեխանիկական կոդավորիչ և ապակոդավորիչ էր։

Այնուհետեւ, Երկրորդ համաշխարհային պատերազմի ժամանակ, հայտնվեցին առաջին պրոֆեսիոնալ ապակոդավորման ծառայությունները։ Դրանցից ամենահայտնին Բլետչլի Պարկն է, որը բրիտանական հետախուզական ծառայության MI5 ստորաբաժանումն է:

9.6.2. Գաղտնագրման տեսակները. Գաղտնագրման բոլոր մեթոդները կարելի է բաժանել երկու խմբի՝ գաղտնի բանալիների ծածկագրեր և հանրային բանալիների ծածկագրեր: Առաջինները բնութագրվում են որոշ տեղեկատվության առկայությամբ (գաղտնի բանալի), որոնց տիրապետումը հնարավորություն է տալիս ինչպես գաղտնագրել, այնպես էլ վերծանել հաղորդագրությունները: Հետեւաբար, դրանք կոչվում են նաև մեկ բանալի: Հանրային բանալիների ծածկագրերը ենթադրում են երկու բանալիների առկայություն՝ հաղորդագրությունները վերծանելու համար: Այս ծածկագրերը կոչվում են նաև երկու բանալի ծածկագրեր:

Գաղտնագրման կանոնը չի կարող լինել կամայական: Այն պետք է լինի այնպիսին, որ գաղտնագրման տեքստը, օգտագործելով վերծանման կանոնը, կարող է եզակի կերպով վերականգնել բաց հաղորդագրությունը: Նույն տեսակի գաղտնագրման կանոնները կարող են խմբավորվել դասերի: Դասի ներսում կանոնները տարբերվում են միմյանցից ինչ-որ պարամետրի արժեքներով, որոնք կարող են լինել թիվ, աղյուսակ և այլն։ Կրիպտոգրաֆիայում նման պարամետրի հատուկ արժեքը սովորաբար կոչվում է բանալի.

Ըստ էության, բանալին ընտրում է որոշակի գաղտնագրման կանոն կանոնների տվյալ դասից: Սա թույլ է տալիս, առաջին հերթին, գաղտնագրման համար հատուկ սարքեր օգտագործելիս փոխել սարքի պարամետրերի արժեքը, որպեսզի գաղտնագրված հաղորդագրությունը հնարավոր չլինի վերծանել նույնիսկ այն անձանց կողմից, ովքեր ունեն նույն սարքը, բայց չգիտեն ընտրված պարամետրի արժեքը, և երկրորդ. այն թույլ է տալիս ժամանակին փոխել գաղտնագրման կանոնը, քանի որ նույն գաղտնագրման կանոնի կրկնակի օգտագործումը պարզ տեքստերի համար նախադրյալներ է ստեղծում գաղտնագրվածների միջոցով բաց հաղորդագրություններ ստանալու համար:

Օգտագործելով բանալի հասկացությունը՝ գաղտնագրման գործընթացը կարելի է նկարագրել որպես հարաբերություն.

որտեղ Ա- բաց հաղորդագրություն; Բ- կոդավորված հաղորդագրություն; զ- կոդավորման կանոն; α – ընտրված բանալին, որը հայտնի է ուղարկողին և հասցեատիրոջը:

Յուրաքանչյուր բանալի համար α

գաղտնագրերի փոխարկում  պետք է լինի շրջելի, այսինքն՝ պետք է լինի հակադարձ փոխակերպում

պետք է լինի շրջելի, այսինքն՝ պետք է լինի հակադարձ փոխակերպում  , որը, ընտրված բանալիով α

եզակիորեն նույնականացնում է բաց հաղորդագրությունը Ակոդավորված հաղորդագրության միջոցով Բ:

, որը, ընտրված բանալիով α

եզակիորեն նույնականացնում է բաց հաղորդագրությունը Ակոդավորված հաղորդագրության միջոցով Բ:

(9.0)

(9.0)

Փոխակերպումների հավաքածու  և կոչվում է ստեղների հավաքածու, որին նրանք համապատասխանում են ծածկագիր. Բոլոր գաղտնագրերից կարելի է առանձնացնել երկու մեծ դաս՝ փոխարինող ծածկագրեր և փոխակերպման ծածկագրեր։ Ներկայումս էլեկտրոնային գաղտնագրման սարքերը լայնորեն օգտագործվում են ավտոմատ համակարգերում տեղեկատվությունը պաշտպանելու համար: Նման սարքերի կարևոր հատկանիշը ոչ միայն ներդրված ծածկագրի ուժն է, այլև կոդավորման և վերծանման գործընթացի բարձր արագությունը:

և կոչվում է ստեղների հավաքածու, որին նրանք համապատասխանում են ծածկագիր. Բոլոր գաղտնագրերից կարելի է առանձնացնել երկու մեծ դաս՝ փոխարինող ծածկագրեր և փոխակերպման ծածկագրեր։ Ներկայումս էլեկտրոնային գաղտնագրման սարքերը լայնորեն օգտագործվում են ավտոմատ համակարգերում տեղեկատվությունը պաշտպանելու համար: Նման սարքերի կարևոր հատկանիշը ոչ միայն ներդրված ծածկագրի ուժն է, այլև կոդավորման և վերծանման գործընթացի բարձր արագությունը:

Երբեմն երկու հասկացությունները շփոթվում են. կոդավորումըև կոդավորումը. Ի տարբերություն գաղտնագրման, որի համար անհրաժեշտ է իմանալ ծածկագիրը և գաղտնի բանալին, կոդավորման մեջ գաղտնի բան չկա, կա միայն տառերի կամ բառերի որոշակի փոխարինում կանխորոշված նիշերով: Կոդավորման մեթոդները ուղղված են ոչ թե բաց հաղորդագրությունը թաքցնելուն, այլ այն ավելի հարմար ձևով ներկայացնելուն՝ հաղորդակցության տեխնիկական միջոցներով փոխանցելու համար, նվազեցնելու հաղորդագրության երկարությունը, պաշտպանելու աղավաղումները և այլն։

Գաղտնի բանալիների ծածկագրեր. Այս տեսակի ծածկագիրը ենթադրում է ինչ-որ տեղեկատվության (բանալի) առկայություն, որի տիրապետումը թույլ է տալիս ինչպես գաղտնագրել, այնպես էլ վերծանել հաղորդագրությունը։

Մի կողմից, նման սխեման ունի այն թերությունները, որ բացի գաղտնագրման տեքստի փոխանցման բաց ալիքից, անհրաժեշտ է նաև գաղտնի ալիք ունենալ բանալին փոխանցելու համար, բացի այդ, եթե բանալու մասին տեղեկատվությունը արտահոսում է, այն անհնար է ապացուցել, թե երկու թղթակիցներից որից է տեղի ունեցել արտահոսքը։

Մյուս կողմից, այս կոնկրետ խմբի ծածկագրերի շարքում կա աշխարհում միակ գաղտնագրման սխեման, որն ունի բացարձակ տեսական կայունություն։ Մնացած բոլորը կարելի է վերծանել գոնե սկզբունքորեն։ Նման սխեման սովորական կոդավորումն է (օրինակ՝ XOR օպերացիան) բանալիով, որի երկարությունը հավասար է հաղորդագրության երկարությանը։ Բանալին պետք է օգտագործվի միայն մեկ անգամ: Նման հաղորդագրությունը վերծանելու ցանկացած փորձ անօգուտ է, նույնիսկ եթե հաղորդագրության տեքստի մասին ապրիորի տեղեկություն կա։ Ընտրելով բանալին՝ արդյունքում կարող եք ստանալ ցանկացած հաղորդագրություն։

Հանրային բանալիների ծածկագրեր. Այս տեսակի ծածկագիրը ենթադրում է երկու բանալիների առկայություն՝ հանրային և մասնավոր; մեկը օգտագործվում է գաղտնագրելու համար, իսկ մյուսը՝ հաղորդագրությունները վերծանելու համար: Հանրային բանալին հրապարակված է՝ բոլորի ուշադրությանն է ներկայացվում, մինչդեռ գաղտնի բանալին պահվում է դրա տիրոջ մոտ և հանդիսանում է հաղորդագրությունների գաղտնիության բանալին: Մեթոդի էությունն այն է, որ գաղտնի բանալիով գաղտնագրվածը կարող է վերծանվել միայն հանրային բանալիով և հակառակը։ Այս բանալիները ստեղծվում են զույգերով և ունեն մեկ առ մեկ համապատասխանություն միմյանց հետ: Ընդ որում, անհնար է մեկ բանալիով հաշվարկել մյուսը։

Այս տիպի ծածկագրերի բնորոշ առանձնահատկությունը, որը դրանք բարենպաստորեն տարբերում է գաղտնի բանալիով ծածկագրերից, այն է, որ այստեղ գաղտնի բանալին հայտնի է միայն մեկ անձի, մինչդեռ առաջին սխեմայում այն պետք է հայտնի լինի առնվազն երկուսին: Սա ապահովում է հետևյալ առավելությունները.

գաղտնի բանալին ուղարկելու համար անվտանգ ալիք չի պահանջվում.

ամբողջ հաղորդակցությունն իրականացվում է բաց ալիքով.

Բանալու մեկ օրինակի առկայությունը նվազեցնում է դրա կորստի հավանականությունը և թույլ է տալիս հստակ անձնական պատասխանատվություն սահմանել գաղտնիքը պահելու համար.

երկու բանալիների առկայությունը թույլ է տալիս օգտագործել այս կոդավորման համակարգը երկու ռեժիմով՝ գաղտնի հաղորդակցություն և թվային ստորագրություն:

Քննարկվող գաղտնագրման ալգորիթմների ամենապարզ օրինակը RSA ալգորիթմն է։ Այս դասի մյուս բոլոր ալգորիթմները նրանից ոչ սկզբունքորեն տարբերվում են։ Կարելի է ասել, որ մեծ հաշվով RSA-ն հանրային բանալիների միակ ալգորիթմն է։

9.6.3. Ալգորիթմ Ռ.Ս.Ա. RSA-ն (անվանվել է հեղինակների՝ Ռիվեստի, Շամիրի և Ալդերմանի պատվին) հանրային բանալիով ալգորիթմ է, որը նախատեսված է ինչպես գաղտնագրման, այնպես էլ նույնականացման համար (թվային ստորագրություն): Այս ալգորիթմը մշակվել է 1977 թվականին և հիմնված է մեծ ամբողջ թվերի տարրալուծման վրա պարզ գործոնների (ֆակտորիզացիա)։

RSA-ն շատ դանդաղ ալգորիթմ է: Համեմատության համար, ծրագրային ապահովման մակարդակում DES-ն առնվազն 100 անգամ ավելի արագ է, քան RSA-ն; սարքավորման վրա՝ 1000-10000 անգամ՝ կախված իրականացումից։

RSA ալգորիթմը հետևյալն է. Վերցրեք երկու շատ մեծ պարզ թվեր էջև ք. Որոշվել է nբազմապատկման արդյունքում էջվրա ք(n=էջ ք) Ընտրեք մեծ պատահական ամբողջ թիվ դ, coprime հետ մ, որտեղ  . Այս թիվը սահմանված է ե, ինչ

. Այս թիվը սահմանված է ե, ինչ  . Եկեք այն անվանենք հանրային բանալին: եև n, իսկ գաղտնի բանալին թվերն են դև n.

. Եկեք այն անվանենք հանրային բանալին: եև n, իսկ գաղտնի բանալին թվերն են դև n.

Այժմ, տվյալների գաղտնագրման համար հայտնի բանալիով ( ե,n), կատարեք հետևյալը.

գաղտնագրված տեքստը բաժանեք բլոկների, որոնցից յուրաքանչյուրը կարող է ներկայացվել որպես թիվ Մ(ես)=0,1,…,n-1;

գաղտնագրել տեքստը, որը դիտվում է որպես թվերի հաջորդականություն Մ(ես) ըստ բանաձևի Գ(ես)=(Մ(ես)) մոդ n;

այս տվյալները վերծանելու համար՝ օգտագործելով գաղտնի բանալի ( դ,n), անհրաժեշտ է կատարել հետևյալ հաշվարկները Մ(ես)=(Գ(ես)) մոդ n.

Արդյունքը կլինի թվերի հավաքածու Մ(ես) որոնք ներկայացնում են բնօրինակ տեքստը:

Օրինակ.Հաշվի առեք RSA մեթոդի օգտագործումը հաղորդագրությունը կոդավորելու համար. «համակարգիչ»: Պարզության համար մենք կօգտագործենք շատ փոքր թվեր (գործնականում օգտագործվում են շատ ավելի մեծ թվեր՝ 200-ից և բարձր):

Եկեք ընտրենք էջ=3 և ք=11. Եկեք սահմանենք n=3×11=33.

Եկեք գտնենք ( էջ-1)×( ք-1)=20. Հետեւաբար, ինչպես դընտրեք ցանկացած թիվ, որը համեմատաբար պարզ է 20-ին, օրինակ դ=3.

Ընտրեք թիվ ե. Որպես այդպիսի թիվ, ցանկացած թիվ կարող է ընդունվել, որի համար կապը ( ե×3) mod 20=1, օրինակ՝ 7.

Ներկայացնենք գաղտնագրված հաղորդագրությունը որպես ամբողջ թվերի հաջորդականություն 1…32 միջակայքում: Թող «E» տառը ներկայացվի 30 թվով, «B» տառը 3 թվով, իսկ «M» տառը 13 թվով: Այնուհետև սկզբնական հաղորդագրությունը կարող է ներկայացվել որպես թվերի հաջորդականություն (30 03 13): )

Եկեք գաղտնագրենք հաղորդագրությունը՝ օգտագործելով բանալին (7,33):

С1=(307) մոդ 33=21870000000 մոդ 33=24,

C2=(37) mod 33=2187 mod 33=9,

C3=(137) mod 33=62748517 mod 33=7.

Այսպիսով, կոդավորված հաղորդագրությունը նման է (24 09 07):

Եկեք լուծենք հակառակ խնդիրը. Եկեք վերծանենք հաղորդագրությունը (24 09 07), որը ստացվել է հայտնի բանալիով գաղտնագրման արդյունքում՝ հիմնվելով գաղտնի բանալիի վրա (3.33).

М1=(24 3) մոդ 33=13824 մոդ 33=30,

М2=(9 3) mod 33=739 mod 33=9,

М3=(7 3)mod33=343mod33=13 .

Այսպիսով, հաղորդագրության վերծանման արդյունքում ստացվել է «համակարգիչ» բնօրինակ հաղորդագրությունը։

RSA ալգորիթմի ծածկագրային ուժը հիմնված է այն ենթադրության վրա, որ չափազանց դժվար է գաղտնի բանալին որոշել հայտնիից, քանի որ դրա համար անհրաժեշտ է լուծել ամբողջ թվերի բաժանարարների գոյության խնդիրը: Այս խնդիրը NP-ամբողջական է և, որպես այս փաստի հետևանք, ներկայումս չի ընդունում արդյունավետ (բազմանդամ) լուծում: Ավելին, NP-ամբողջական խնդիրների լուծման արդյունավետ ալգորիթմների առկայության հարցը դեռ բաց է։ Այս առումով, 200 նիշից բաղկացած թվերի համար (մասնավորապես, խորհուրդ է տրվում օգտագործել այդպիսի թվեր), ավանդական մեթոդները պահանջում են հսկայական թվով գործողություններ (մոտ 1023):

RSA ալգորիթմը (նկ. 9.2) արտոնագրված է ԱՄՆ-ում։ Այլ անձանց կողմից դրա օգտագործումը չի թույլատրվում (երբ բանալիների երկարությունը գերազանցում է 56 բիթը): Ճիշտ է, նման կառույցի վավերականությունը կարելի է կասկածի տակ դնել. ինչպե՞ս կարելի է սովորական էքսպոնենտացիա արտոնագրել։ Այնուամենայնիվ, RSA-ն պաշտպանված է հեղինակային իրավունքի մասին օրենքներով:

Բրինձ. 9.2. Գաղտնագրման սխեմա

Բաժանորդի հանրային բանալիով գաղտնագրված հաղորդագրությունը կարող է վերծանվել միայն նրա կողմից, քանի որ միայն նա ունի գաղտնի բանալին: Այսպիսով, անձնական հաղորդագրություն ուղարկելու համար դուք պետք է վերցնեք ստացողի հանրային բանալին և դրանով գաղտնագրեք հաղորդագրությունը: Դրանից հետո նույնիսկ դուք ինքներդ չեք կարողանա վերծանել այն։

9.6.4. Էլեկտրոնային ստորագրություն. Երբ մենք անում ենք հակառակը, այսինքն՝ գաղտնագրում ենք հաղորդագրությունը՝ օգտագործելով գաղտնի բանալի, ապա յուրաքանչյուրը կարող է այն վերծանել (վերցնելով ձեր հանրային բանալին): Բայց հենց այն փաստը, որ հաղորդագրությունը ծածկագրված է ձեր գաղտնի բանալիով, հաստատում է, որ այն եկել է ձեզանից՝ աշխարհում գաղտնի բանալի միակ տիրոջ կողմից: Ալգորիթմի օգտագործման այս եղանակը կոչվում է թվային ստորագրություն:

Տեխնոլոգիայի տեսանկյունից էլեկտրոնային թվային ստորագրությունը ծրագրային ծածկագրային (այսինքն՝ համապատասխան կոդավորված) գործիք է, որը թույլ է տալիս հաստատել, որ որոշակի էլեկտրոնային փաստաթղթի ստորագրությունը դրվել է դրա հեղինակի, այլ ոչ թե որևէ այլ անձի կողմից։ . Էլեկտրոնային թվային ստորագրությունը ԳՕՍՏ Ռ 34.0-94-ով և ԳՕՍՏ Ռ 34.-94-ով սահմանված ալգորիթմի համաձայն ստեղծվող նիշերի մի շարք է: Միևնույն ժամանակ, էլեկտրոնային թվային ստորագրությունը թույլ է տալիս համոզվել, որ էլեկտրոնային թվային ստորագրության եղանակով ստորագրված տեղեկատվությունը փոխանցման գործընթացում չի փոխվել և ստորագրվել է ուղարկողի կողմից հենց այն ձևով, որով այն ստացել եք:

Փաստաթղթի էլեկտրոնային ստորագրման գործընթացը (նկ. 9.3) բավականին պարզ է. ստորագրվող տեղեկատվության զանգվածը մշակվում է հատուկ ծրագրային ապահովման միջոցով, այսպես կոչված, մասնավոր բանալիով: Այնուհետև կոդավորված զանգվածն ուղարկվում է էլեկտրոնային փոստով և ստանալուց հետո ստուգվում է համապատասխան հանրային բանալիով: Հանրային բանալին թույլ է տալիս ստուգել զանգվածի ամբողջականությունը և ստուգել ուղարկողի էլեկտրոնային թվային ստորագրության իսկությունը: Ենթադրվում է, որ այս տեխնոլոգիան ունի 100% պաշտպանություն հաքերային հարձակումներից:

Բրինձ. 9.3. Փաստաթղթի էլեկտրոնային ստորագրման գործընթացի սխեման

Գաղտնի բանալի (կոդ) հասանելի է յուրաքանչյուր անձի համար, որն իրավունք ունի ստորագրելու և կարող է պահվել ճկուն սկավառակի կամ խելացի քարտի վրա: Հանրային բանալին օգտագործվում է փաստաթղթի ստացողների կողմից էլեկտրոնային թվային ստորագրության իսկությունը ստուգելու համար: Օգտագործելով էլեկտրոնային թվային ստորագրություն՝ դուք կարող եք ստորագրել առանձին ֆայլեր կամ տվյալների շտեմարանների հատվածներ:

Վերջին դեպքում էլեկտրոնային թվային ստորագրություն ներդնող ծրագրակազմը պետք է ներդրված լինի կիրառական ավտոմատացված համակարգերում:

Նոր օրենքով հստակ կարգավորվում է էլեկտրոնային թվային ստորագրության միջոցների հավաստագրման և բուն ստորագրության վավերացման կարգը։

Սա նշանակում է, որ համապատասխան լիազորված պետական մարմինը պետք է հաստատի, որ էլեկտրոնային թվային ստորագրության ստեղծման այս կամ այն ծրագրակազմն իսկապես ստեղծում է (կամ ստուգում է) միայն էլեկտրոնային թվային ստորագրությունը և ուրիշ ոչինչ. որ համապատասխան ծրագրերը չեն պարունակում վիրուսներ, չեն ներբեռնում տեղեկատվություն կոնտրագենտներից, չեն պարունակում «bugs» և երաշխավորում են հաքերային հարձակումները։ Ստորագրության վավերացումը ինքնին նշանակում է, որ համապատասխան կազմակերպությունը՝ հավաստագրման կենտրոնը, հաստատում է, որ այս բանալին պատկանում է տվյալ անձին:

Դուք կարող եք փաստաթղթեր ստորագրել առանց նշված վկայականի, սակայն դատական հայցի դեպքում դժվար կլինի որևէ բան ապացուցել։ Այս դեպքում վկայականն անփոխարինելի է, քանի որ ստորագրությունն ինքնին չի պարունակում իր սեփականատիրոջ մասին տվյալներ։

Օրինակ՝ քաղաքացի ԲԱՅՑև քաղաքացի ATկնքել է պայմանագիր 10000 ռուբլու չափով և հաստատել պայմանագիրը իրենց EDS-ի հետ: Քաղաքացի ԲԱՅՑչի կատարել իր պարտավորությունը. վիրավորված քաղաքացի AT, սովոր լինելով գործել օրենսդրական շրջանակներում, դիմում է դատարան, որտեղ հաստատվում է ստորագրության իսկությունը (հանրային բանալու համապատասխանությունը մասնավորին)։ Այնուամենայնիվ, քաղաքացի ԲԱՅՑհայտարարում է, որ անձնական բանալին ամենևին էլ իրենը չէ։ Եթե սովորական ստորագրությամբ նման նախադեպ է լինում, ապա կատարվում է ձեռագիր փորձաքննություն, սակայն EDS-ի դեպքում անհրաժեշտ է երրորդ կողմ կամ փաստաթուղթ, որը հաստատում է, որ ստորագրությունն իսկապես պատկանում է այս անձին։ Հենց դրա համար է հանրային բանալին վկայականը:

Այսօր ամենահայտնի ծրագրային գործիքներից մեկը, որն իրականացնում է էլեկտրոնային թվային ստորագրության հիմնական գործառույթները, Verba և CryptoPRO CSP համակարգերն են:

9.6.5. HASH ֆունկցիա: Ինչպես ցույց է տրված վերևում, հանրային բանալին կարող է օգտագործվել երկու եղանակով՝ գաղտնագրում և թվային ստորագրություն: Երկրորդ դեպքում իմաստ չունի գաղտնագրել ամբողջ տեքստը (տվյալները)՝ օգտագործելով գաղտնի բանալի։ Տեքստը բաց է մնում, և այս տեքստի որոշակի «ստուգիչ գումարը» գաղտնագրվում է, որի արդյունքում ձևավորվում է տվյալների բլոկ, որը թվային ստորագրություն է, որը ավելացվում է տեքստի վերջում կամ դրան կցվում է առանձին: ֆայլ։

Տվյալների նշված «ստուգիչ գումարը», որը «ստորագրված է» ամբողջ տեքստի փոխարեն, պետք է հաշվարկվի ամբողջ տեքստից, որպեսզի դրա վրա արտացոլվի ցանկացած տառի փոփոխություն։ Երկրորդ, նշված գործառույթը պետք է լինի միակողմանի, այսինքն՝ հաշվարկելի միայն «մեկ ուղղությամբ»։ Դա անհրաժեշտ է, որպեսզի հակառակորդը չկարողանա նպատակաուղղված փոխել տեքստը՝ այն համապատասխանեցնելով առկա թվային ստորագրությանը:

Նման ֆունկցիան կոչվում է հեշ ֆունկցիան, որը, ինչպես կրիպտալգորիթմները, ենթակա է ստանդարտացման և հավաստագրման։ Մեր երկրում այն կարգավորվում է ԳՕՍՏ Ռ-3411-ով: հեշ ֆունկցիան– ֆունկցիա, որը հաշում է տվյալների զանգվածը` քարտեզագրելով արժեքները (շատ) մեծ արժեքների շարքից մինչև (էականորեն) ավելի փոքր արժեքների շարք: Բացի թվային ստորագրությունից, հեշ ֆունկցիաները օգտագործվում են այլ հավելվածներում: Օրինակ, հեռավոր համակարգիչների միջև հաղորդագրություններ փոխանակելիս, երբ անհրաժեշտ է օգտատիրոջ նույնականացում, կարելի է օգտագործել հեշ ֆունկցիայի վրա հիմնված մեթոդ:

Թող Հեշ կոդըստեղծված գործառույթով Հ:

,

,

որտեղ Մկամայական երկարության հաղորդագրություն է և հֆիքսված երկարությամբ հեշ կոդ է:

Հաշվի առեք այն պահանջները, որոնք պետք է բավարարի հեշ ֆունկցիան, որպեսզի այն օգտագործվի որպես հաղորդագրությունների իսկորոշիչ: Դիտարկենք հեշ ֆունկցիայի շատ պարզ օրինակ: Այնուհետև մենք կվերլուծենք հեշ ֆունկցիայի կառուցման մի քանի մոտեցում:

հեշ ֆունկցիան Հ, որն օգտագործվում է հաղորդագրությունների իսկությունը հաստատելու համար, պետք է ունենա հետևյալ հատկությունները.

Հ(Մ) պետք է կիրառվի ցանկացած երկարության տվյալների բլոկի վրա.

Հ(Մ) ստեղծել ֆիքսված երկարությամբ ելք.

Հ(Մ) համեմատաբար հեշտ է (բազմանդամ ժամանակում) ցանկացած արժեքի հաշվարկը Մ;

ցանկացած տրված հեշ կոդի արժեքի համար հանհնար է գտնել Մայնպիսին է, որ Հ(Մ) =հ;

ցանկացած տրվածի համար Xհաշվողականորեն անհնար է գտնել y≠x, ինչ Հ(y) =Հ(x);

հաշվողականորեն անհնար է կամայական զույգ գտնել ( X,y) այնպիսին է, որ Հ(y) =Հ(x).

Առաջին երեք հատկությունները պահանջում են հեշ ֆունկցիան ցանկացած հաղորդագրության համար հեշ կոդ ստեղծելու համար:

Չորրորդ հատկությունը սահմանում է միակողմանի հեշ ֆունկցիայի պահանջը՝ տրված հաղորդագրությունից հեշտ է ստեղծել հեշ կոդ, բայց տվյալ հեշ կոդից հաղորդագրություն վերականգնելն անհնար է։ Այս հատկությունը կարևոր է, եթե հեշի իսկությունը ներառում է գաղտնի արժեք: Գաղտնի արժեքը ինքնին կարող է չուղարկվել, սակայն, եթե հեշ ֆունկցիան միակողմանի չէ, հակառակորդը կարող է հեշտությամբ բացահայտել գաղտնի արժեքը հետևյալ կերպ.

Հինգերորդ հատկությունը երաշխավորում է, որ հնարավոր չէ գտնել մեկ այլ հաղորդագրություն, որի հեշ արժեքը համընկնում է տվյալ հաղորդագրության հեշ արժեքի հետ: Սա կանխում է նույնականացնողի կեղծումը, երբ օգտագործվում է կոդավորված հեշ: Այս դեպքում հակառակորդը կարող է կարդալ հաղորդագրությունը և, հետևաբար, ստեղծել իր հեշ կոդը: Բայց քանի որ հակառակորդը չունի գաղտնի բանալին, նա չի կարող փոխել հաղորդագրությունը առանց ստացողի կողմից այն հայտնաբերելու: Եթե այս հատկությունը չկատարվի, հարձակվողը հնարավորություն ունի իրականացնելու գործողությունների հետևյալ հաջորդականությունը՝ ընդհատել հաղորդագրությունը և դրա կոդավորված հեշ կոդը, հաշվարկել հաղորդագրության հեշ կոդը, ստեղծել այլընտրանքային հաղորդագրություն նույն հեշ կոդով, փոխարինել բնօրինակը։ հաղորդագրություն կեղծով. Քանի որ այս հաղորդագրությունների հեշ կոդերը համընկնում են, ստացողը չի հայտնաբերի կեղծիքը:

Հեշ ֆունկցիան, որը բավարարում է առաջին հինգ հատկությունները, կոչվում է պարզկամ թույլհեշ ֆունկցիան. Եթե, ի լրումն, վեցերորդ հատկությունը բավարարված է, ապա նման ֆունկցիա կոչվում է ուժեղհեշ ֆունկցիան. Վեցերորդ հատկությունը պաշտպանում է մի դասի հարձակումներից, որոնք հայտնի են որպես ծննդյան հարձակումներ:

Բոլոր հեշ գործառույթները կատարվում են հետևյալ կերպ. Մուտքային արժեքը (հաղորդագրություն, ֆայլ և այլն) դիտվում է որպես հաջորդականություն n- բիտ բլոկներ. Մուտքային արժեքը մշակվում է հաջորդաբար բլոկ առ բլոկ, և ա մ-հեշ կոդի բիթային արժեքը:

Հեշ ֆունկցիայի ամենապարզ օրինակներից մեկը յուրաքանչյուր բլոկի bitwise XOR-ն է.

ԻՑ ես = բ ես 1XOR բ i2 XOR. . . XOR բ Այ, քեյ ,

որտեղ ԻՑ ես – ես- Հեշ կոդի երրորդ բիթը, ես = 1, …, n;

կ- թիվ n- բիթային մուտքային բլոկներ;

բ ij –եսրդ բիթ մեջ ժ-րդ բլոկ:

Արդյունքը երկարության հեշ ծածկագիր է n, որը հայտնի է որպես երկայնական գերհսկողություն։ Սա արդյունավետ է տվյալների ամբողջականությունը ստուգելու ժամանակ առ ժամանակ ձախողումների դեպքում:

9.6.6. DES և ԳՕՍՏ-28147: DES (Տվյալների գաղտնագրման ստանդարտ) սիմետրիկ բանալի ալգորիթմ է, այսինքն. մեկ բանալի օգտագործվում է ինչպես գաղտնագրման, այնպես էլ հաղորդագրությունների վերծանման համար: Մշակվել է IBM-ի կողմից և հաստատվել է ԱՄՆ կառավարության կողմից 1977 թվականին որպես պետական գաղտնիք չհանդիսացող տեղեկատվության պաշտպանության պաշտոնական ստանդարտ:

DES-ն ունի 64 բիթանոց բլոկներ, հիմնված է տվյալների 16 անգամ փոխակերպման վրա, գաղտնագրման համար օգտագործում է 56 բիթանոց բանալի: Կան DES-ի մի քանի եղանակներ, ինչպիսիք են Էլեկտրոնային կոդերի գիրքը (ECB) և «Cipher Block Chaining» (CBC): 56 բիթը 8 յոթ բիթանոց ASCII նիշ է, այսինքն. գաղտնաբառը չի կարող լինել ավելի քան 8 տառ: Եթե, ի լրումն, օգտագործվեն միայն տառեր և թվեր, ապա հնարավոր տարբերակների քանակը զգալիորեն պակաս կլինի առավելագույն հնարավոր 256-ից:

DES ալգորիթմի քայլերից մեկը. Մուտքային տվյալների բլոկը կիսվում է ձախով ( Լ") և ճիշտ ( Ռ») մասեր. Դրանից հետո ելքային զանգվածը ձևավորվում է այնպես, որ դրա ձախ կողմը Լ""ներկայացված է աջ կողմով Ռ»մուտքագրում և աջ Ռ""ձևավորվել է որպես գումար Լ"և Ռ» XOR գործողություններ. Հաջորդը, ելքային զանգվածը գաղտնագրվում է փոխարինմամբ փոխակերպմամբ: Կարելի է ստուգել, որ կատարված բոլոր գործողությունները կարող են հետ շրջվել, և գաղտնազերծումն իրականացվում է մի շարք գործողություններում՝ գծայինորեն կախված բլոկի չափից: Սխեմատիկորեն ալգորիթմը ներկայացված է նկ. 9.4.

Բրինձ. 9.4. DES ալգորիթմի դիագրամ

Մի քանի նման փոխակերպումներից հետո կարելի է համարել, որ ելքային ծածկագրային բլոկի յուրաքանչյուր բիթ կարող է կախված լինել հաղորդագրության յուրաքանչյուր բիթից։

Ռուսաստանում կա DES ալգորիթմի անալոգը, որն աշխատում է գաղտնի բանալիի նույն սկզբունքով։ ԳՕՍՏ 28147-ը մշակվել է 12 տարի ուշ, քան DES-ը և ունի պաշտպանության ավելի բարձր աստիճան: Նրանց համեմատական բնութագրերը ներկայացված են աղյուսակում: 9.3.

Աղյուսակ 9.3

9.6.7. Ստեգանոգրաֆիա. Ստեգանոգրաֆիա- սա հաղորդակցության կազմակերպման մեթոդ է, որն իրականում թաքցնում է կապի գոյությունը: Ի տարբերություն գաղտնագրության, որտեղ հակառակորդը կարող է ճշգրիտ որոշել, թե արդյոք փոխանցված հաղորդագրությունը գաղտնագրված է, ստեգանոգրաֆիայի տեխնիկան թույլ է տալիս գաղտնի հաղորդագրությունները ներառել անվնաս հաղորդագրությունների մեջ, որպեսզի հնարավոր չլինի կասկածել ներկառուցված գաղտնի հաղորդագրության գոյությանը:

«Ստեգանոգրաֆիա» բառը հունարենում բառացի նշանակում է «գաղտնի գրություն» (steganos - գաղտնի, գաղտնի; graphy - ձայնագրություն): Այն ներառում է կապի գաղտնի միջոցների հսկայական բազմազանություն, ինչպիսիք են անտեսանելի թանաքը, միկրոլուսանկարները, նշանների պայմանական դասավորությունը, գաղտնի կապուղիները և լողացող հաճախականությունների վրա կապի միջոցները և այլն:

Ստեգանոգրաֆիան զբաղեցնում է անվտանգության իր տեղը. այն չի փոխարինում, այլ լրացնում է ծածկագրությունը: Ստեգանոգրաֆիայի մեթոդներով հաղորդագրություն թաքցնելը զգալիորեն նվազեցնում է հաղորդագրության փոխանցման փաստը հայտնաբերելու հավանականությունը: Եվ եթե այս հաղորդագրությունը նույնպես գաղտնագրված է, ապա այն ունի ևս մեկ՝ լրացուցիչ, պաշտպանության մակարդակ։

Ներկայումս համակարգչային տեխնիկայի արագ զարգացման և տեղեկատվության փոխանցման նոր ուղիների հետ կապված՝ ի հայտ են եկել նոր ստեգանոգրաֆիկ մեթոդներ, որոնք հիմնված են համակարգչային ֆայլերում, համակարգչային ցանցերում և այլն տեղեկատվության ներկայացման առանձնահատկությունների վրա։ Սա մեզ հնարավորություն է տալիս խոսելու։ նոր ուղղության՝ համակարգչային ստեգանոգրաֆիայի ձևավորման մասին։

Չնայած այն հանգամանքին, որ ստեգանոգրաֆիան՝ որպես գաղտնի տվյալները թաքցնելու միջոց, հայտնի է հազարավոր տարիներ, համակարգչային ստեգանոգրաֆիան երիտասարդ և զարգացող ոլորտ է:

Ստեգանոգրաֆիկ համակարգ կամ stegosystem- միջոցների և մեթոդների մի շարք, որոնք օգտագործվում են տեղեկատվության փոխանցման գաղտնի ալիք ձևավորելու համար:

Ստեգոհամակարգ կառուցելիս պետք է հաշվի առնել հետևյալ դրույթները.

Հակառակորդը ամբողջական պատկերացում ունի ստեգանոգրաֆիկ համակարգի և դրա իրականացման մանրամասների մասին։ Միակ տեղեկատվությունը, որը անհայտ է մնում պոտենցիալ հակառակորդի համար, բանալին է, որի օգնությամբ միայն դրա տերը կարող է հաստատել թաքնված հաղորդագրության առկայությունը և բովանդակությունը:

Եթե հակառակորդը ինչ-որ կերպ իմանա թաքնված հաղորդագրության գոյության մասին, դա պետք է խանգարի նրան նմանատիպ հաղորդագրություններ հանել այլ տվյալների մեջ, քանի դեռ բանալին գաղտնի է պահվում:

Պոտենցիալ հակառակորդը պետք է զրկվի որևէ տեխնիկական կամ այլ առավելություններից՝ գաղտնի հաղորդագրությունների բովանդակությունը ճանաչելու կամ բացահայտելու հարցում:

Ստեգոհամակարգի ընդհանրացված մոդելը ներկայացված է նկ. 9.5.

Բրինձ. 9.5. Ընդհանրացված Stegosystem մոդելը

Ինչպես տվյալներըկարող է օգտագործվել ցանկացած տեղեկատվություն՝ տեքստ, հաղորդագրություն, պատկեր և այլն:

Ընդհանուր դեպքում, նպատակահարմար է օգտագործել «հաղորդագրություն» բառը, քանի որ հաղորդագրությունը կարող է լինել կամ տեքստ, կամ պատկեր, կամ, օրինակ, աուդիո տվյալներ: Հետևյալում մենք կօգտագործենք հաղորդագրություն տերմինը թաքնված տեղեկատվություն նշանակելու համար:

Կոնտեյներ- ցանկացած տեղեկություն, որը նախատեսված է գաղտնի հաղորդագրությունները թաքցնելու համար:

Ստեգոկեյկամ պարզապես բանալի՝ գաղտնի բանալի, որն անհրաժեշտ է տեղեկատվությունը թաքցնելու համար: Կախված պաշտպանության մակարդակների քանակից (օրինակ՝ նախապես գաղտնագրված հաղորդագրության ներդրում), ստեգոհամակարգը կարող է ունենալ մեկ կամ մի քանի ստեգո բանալիներ։

Կրիպտոգրաֆիայի հետ անալոգիայով, ըստ ստեգո բանալիների տեսակի, ստեգոհամակարգերը կարելի է բաժանել երկու տեսակի.

գաղտնի բանալիով;

հանրային բանալիով։

Գաղտնի բանալիով stegosystem-ը օգտագործում է մեկ բանալի, որը պետք է որոշվի կամ գաղտնի հաղորդագրությունների փոխանակումից առաջ, կամ փոխանցվի անվտանգ ալիքով:

Հանրային բանալիով ստեգոհամակարգում հաղորդագրություն տեղադրելու և առբերելու համար օգտագործվում են տարբեր ստեղներ, որոնք այնպես են տարբերվում, որ անհնար է մի բանալիից եզրակացնել՝ օգտագործելով հաշվարկները: Հետևաբար, մեկ բանալին (հանրային) կարող է ազատորեն փոխանցվել անապահով կապի ալիքով: Բացի այդ, այս սխեման լավ է աշխատում ուղարկողի և ստացողի փոխադարձ անվստահության դեպքում:

Ներկայումս կարելի է տարբերակել երեքսերտորեն կապված և ունենալով ստեգանոգրաֆիայի կիրառման նույն արմատական ուղղությունները. տվյալների թաքցնում(հաղորդագրություններ), թվային ջրանիշներև վերնագրեր.

Ներկառուցված տվյալները թաքցվում են, որոնք շատ դեպքերում մեծ են, լուրջ պահանջներ են դնում տարայի վրա՝ տարայի չափը պետք է մի քանի անգամ մեծ լինի ներկառուցված տվյալների չափից։

Թվային ջրանիշներօգտագործվում են թվային պատկերների, լուսանկարների կամ արվեստի այլ թվայնացված ստեղծագործությունների հեղինակային կամ սեփականության իրավունքները պաշտպանելու համար: Նման ներկառուցված տվյալների հիմնական պահանջներն են հուսալիությունը և դիմադրությունը աղավաղմանը: Թվային ջրանիշերը չափսերով փոքր են, սակայն, հաշվի առնելով վերը նշված պահանջները, դրանք տեղադրելու համար օգտագործվում են ավելի բարդ մեթոդներ, քան պարզ հաղորդագրություններ կամ վերնագրեր:

Վերնագրերօգտագործվում են հիմնականում թվային պատկերների, աուդիո և վիդեո ֆայլերի մեծ էլեկտրոնային պահեստներում (գրադարաններում) պատկերները նշելու համար։ Այս դեպքում ստեգանոգրաֆիկ մեթոդները օգտագործվում են ոչ միայն նույնականացնող վերնագրի, այլ նաև ֆայլի այլ անհատական հատկանիշների տեղադրման համար: Ներկառուցված վերնագրերը փոքր ծավալ ունեն, և դրանց պահանջները նվազագույն են.

Համակարգչային ծածկագրությունը հիմնված է մի քանի սկզբունքների վրա.

Հաղորդագրությունը կարող է ուղարկվել աղմուկի կոդավորման միջոցով: Հեռախոսագծում կամ ցանցային մալուխներում ապարատային աղմուկի ֆոնի վրա դժվար կլինի որոշել:

Հաղորդագրությունը կարող է տեղադրվել ֆայլերի կամ սկավառակի բացերում՝ չկորցնելով դրանց ֆունկցիոնալությունը: Գործարկվող ֆայլերն ունեն գործարկվող կոդի բազմասեգմենտային կառուցվածք, դուք կարող եք մի փունջ բայթ տեղադրել հատվածի դատարկությունների միջև: Ահա թե ինչպես է WinCIH վիրուսը թաքցնում իր մարմինը։ Ֆայլը միշտ զբաղեցնում է սկավառակի կլաստերների ամբողջ թիվ, ուստի ֆայլի ֆիզիկական և տրամաբանական երկարությունները հազվադեպ են համընկնում: Այս միջակայքում կարող եք նաև ինչ-որ բան գրել: Դուք կարող եք ձևաչափել միջանկյալ հետքը սկավառակի վրա և տեղադրել հաղորդագրություն դրա վրա: Կա ավելի հեշտ ճանապարհ, որը բաղկացած է նրանից, որ որոշակի քանակությամբ բացատներ կարող են ավելացվել HTML տողի կամ տեքստային ֆայլի վերջում՝ կրելով տեղեկատվական բեռ:

Մարդկային զգայարանները չեն կարողանում տարբերել գույնի, պատկերի կամ ձայնի փոքր փոփոխությունները: Սա վերաբերում է ավելորդ տեղեկատվություն կրող տվյալներին: Օրինակ, 16-բիթանոց աուդիո կամ 24-բիթանոց պատկեր: Փիքսելի գույնի համար պատասխանատու բիթերի արժեքները փոխելը գույնի նկատելի փոփոխության չի հանգեցնի: Սա ներառում է նաև թաքնված տառատեսակների մեթոդը։ Տառերի ուրվագծերում կատարվում են նուրբ աղավաղումներ, որոնք իմաստային բեռ կկրեն։ Դուք կարող եք նմանատիպ նիշեր տեղադրել Microsoft Word փաստաթղթում, որը պարունակում է թաքնված հաղորդագրություն:

Ստեգանոգրաֆիայի համար ամենատարածված և լավագույն ծրագրային արտադրանքներից մեկը S-Tools-ն է (անվճար կարգավիճակ): Այն թույլ է տալիս թաքցնել ցանկացած ֆայլ GIF, BMP և WAV ֆայլերում: Կատարում է տվյալների վերահսկվող սեղմում (արխիվացում): Բացի այդ, այն իրականացնում է գաղտնագրում MCD, DES, triple-DES, IDEA ալգորիթմների միջոցով (ըստ ցանկության): Գրաֆիկական ֆայլը մնում է առանց տեսանելի փոփոխությունների, փոխվում են միայն երանգները։ Ձայնը նույնպես մնում է անփոփոխ։ Եթե անգամ կասկածներ առաջանան, անհնար է հաստատել S-Tools-ի օգտագործման փաստը՝ առանց գաղտնաբառը իմանալու։

9.6.8. Կրիպտոհամակարգերի սերտիֆիկացում և ստանդարտացում: Բոլոր պետությունները մեծ ուշադրություն են դարձնում գաղտնագրության հարցերին։ Անընդհատ փորձեր են արվում գաղտնագրման գործիքների արտադրության, օգտագործման և արտահանման համար ինչ-որ շրջանակներ, արգելքներ և այլ սահմանափակումներ դնել: Օրինակ, Ռուսաստանում տեղեկատվական անվտանգության գործիքների, մասնավորապես՝ գաղտնագրման միջոցների ներմուծումն ու արտահանումը լիցենզավորված է Ռուսաստանի Դաշնության Նախագահի 1995 թվականի ապրիլի 3-ի թիվ 334 որոշման և Կառավարության որոշման համաձայն: Ռուսաստանի Դաշնության 1994 թվականի ապրիլի 15-ի թիվ 331:

Ինչպես արդեն նշվեց, կրիպտոհամակարգը չի կարող հուսալի համարվել, եթե դրա գործողության ալգորիթմը լիովին հայտնի չէ: Միայն իմանալով ալգորիթմը, կարող եք ստուգել, թե արդյոք պաշտպանությունը կայուն է: Այնուամենայնիվ, դա կարող է ստուգել միայն մասնագետը, և նույնիսկ այդ դեպքում նման ստուգումը հաճախ այնքան բարդ է, որ տնտեսապես հնարավոր չէ: Ինչպե՞ս կարող է սովորական օգտատերը, ով մաթեմատիկա չգիտի, համոզվել կրիպտոհամակարգի հուսալիության մեջ, որն իրեն առաջարկում են օգտագործել։

Ոչ մասնագետի համար իրավասու անկախ փորձագետների կարծիքը կարող է ծառայել որպես հուսալիության ապացույց: Այստեղից էլ առաջացել է հավաստագրման համակարգը: Տեղեկատվական անվտանգության բոլոր համակարգերը ենթակա են դրան, որպեսզի ձեռնարկությունները և հիմնարկները կարողանան պաշտոնապես օգտագործել դրանք։ Չհավաստագրված համակարգերի օգտագործումն արգելված չէ, բայց այս դեպքում դուք ստանձնում եք ողջ ռիսկը, որ այն բավականաչափ հուսալի չի լինի կամ կունենա «հետին դռներ»: Բայց տեղեկատվական անվտանգության գործիքները վաճառելու համար անհրաժեշտ է սերտիֆիկացում։ Նման դրույթները գործում են Ռուսաստանում և շատ երկրներում:

Մեր միակ մարմինը, որը լիազորված է սերտիֆիկացում իրականացնելու համար, դա Ռուսաստանի Դաշնության Նախագահին առընթեր Կառավարական հաղորդակցության և տեղեկատվության դաշնային գործակալությունը (FAPSI) է: Այս մարմինը շատ ուշադիր է մոտենում սերտիֆիկացման հարցերին: Շատ քիչ երրորդ կողմի մշակումներ կարողացան ստանալ FAPSI վկայագիրը:

Բացի այդ, FAPSI-ն լիցենզավորում է գաղտնագրման գործիքների մշակման, արտադրության, վաճառքի և շահագործման, ինչպես նաև տեղեկատվության պահպանման, մշակման և փոխանցման անվտանգ տեխնիկական միջոցների, տեղեկատվության գաղտնագրման ոլորտում ծառայություններ մատուցելու հետ կապված ձեռնարկությունների գործունեությունը (Նախագահի հրամանագիր): Ռուսաստանի Դաշնության 03.04.95 թիվ 334 «Գաղտնագրման գործիքների մշակման, արտադրության, վաճառքի և շահագործման, ինչպես նաև տեղեկատվության գաղտնագրման ոլորտում ծառայությունների մատուցման ոլորտում օրենքին համապատասխանելու միջոցառումների մասին» և Ռուսաստանի Դաշնության «Կառավարական կապի և տեղեկատվության դաշնային մարմինների մասին» օրենքը):

Հավաստագրման համար նախապայման է տեղեկատվական անվտանգության համակարգերի մշակման ստանդարտներին համապատասխանելը: Ստանդարտները կատարում են նմանատիպ գործառույթ: Նրանք թույլ են տալիս, առանց բարդ, թանկարժեք և նույնիսկ ոչ միշտ հնարավոր ուսումնասիրություններ անցկացնելու, վստահություն ստանալ, որ տվյալ ալգորիթմը ապահովում է հուսալիության բավարար աստիճանի պաշտպանություն:

9.6.9. Կոդավորված արխիվներ. Շատ կիրառական ծրագրեր ներառում են գաղտնագրման գործառույթ: Եկեք բերենք որոշ ծրագրային գործիքների օրինակներ, որոնք ունեն գաղտնագրման հնարավորություններ:

Արխիվացնող ծրագրերը (օրինակ՝ WinZip) ունեն արխիվացված տեղեկատվության գաղտնագրման հնարավորություն։ Այն կարող է օգտագործվել ոչ շատ կարևոր տեղեկատվության համար: Նախ, այնտեղ կիրառվող գաղտնագրման մեթոդները այնքան էլ հուսալի չեն (ենթակա են արտահանման պաշտոնական սահմանափակումների), և երկրորդ՝ դրանք մանրամասն նկարագրված չեն։ Այս ամենը թույլ չի տալիս լրջորեն հույս դնել նման պաշտպանության վրա։ Գաղտնաբառերի արխիվները կարող են օգտագործվել միայն «սովորական» օգտվողների կամ ոչ կարևոր տեղեկատվության համար:

Ինտերնետում որոշ կայքերում կարող եք գտնել գաղտնագրված արխիվներ բացելու ծրագրեր: Օրինակ, ZIP արխիվը կարող է բացվել լավ համակարգչի վրա մի քանի րոպեում, և օգտագործողից հատուկ հմտություններ չեն պահանջվում:

Նշում. Գաղտնաբառի կոտրիչ. Ultra Zip Password Cracker 1.00 - գաղտնաբառի արագ կոտրիչ՝ կոդավորված արխիվների համար: Ռուսերեն/անգլերեն ինտերֆեյս: Win "95/98 / NT. (Developer - "m53group"): Advanced ZIP Password Recovery 2.2 - Հզոր ծրագիր ZIP արխիվների գաղտնաբառերը գուշակելու համար: Բարձր արագություն, գրաֆիկական ինտերֆեյս, լրացուցիչ գործառույթներ: ՕՀ՝ Windows95 / 98 / NT: Ֆիրմա - ծրագրավորող - «ElcomLtd», shareware.

Կոդավորումը MS Word-ում և MS Excel-ում. Microsoft-ն իր արտադրանքներում ներառել է կրիպտո պաշտպանության մի տեսակ: Բայց այս պաշտպանությունը շատ անկայուն է: Բացի այդ, գաղտնագրման ալգորիթմը նկարագրված չէ, ինչը անվստահելիության ցուցանիշ է։ Բացի այդ, ապացույցներ կան, որ Microsoft-ը «հետեւի դուռ» է թողնում օգտագործվող կրիպտո ալգորիթմներում: Եթե Ձեզ անհրաժեշտ է վերծանել ֆայլը, որի գաղտնաբառը կորել է, կարող եք կապվել ընկերության հետ: Պաշտոնական խնդրանքով, հարգելի պատճառներով, նրանք վերծանում են MS Word և MS Excel ֆայլերը: Այսպիսով, ի դեպ, արեք որոշ այլ ծրագրային ապահովման վաճառողներ:

Կոդավորված սկավառակներ (կատալոգներ). Կոդավորումը կոշտ սկավառակի վրա տեղեկատվության պաշտպանության բավականին հուսալի մեթոդ է: Այնուամենայնիվ, եթե փակվող տեղեկատվության քանակը չի սահմանափակվում երկու-երեք ֆայլով, ապա դրա հետ աշխատելը բավականին դժվար է. ամեն անգամ ձեզ անհրաժեշտ կլինի գաղտնազերծել ֆայլերը, իսկ խմբագրելուց հետո դրանք նորից գաղտնագրել: Միևնույն ժամանակ, շատ խմբագիրների ստեղծած ֆայլերի անվտանգ պատճենները կարող են մնալ սկավառակի վրա: Հետևաբար, հարմար է օգտագործել հատուկ ծրագրեր (դրայվերներ), որոնք ավտոմատ կերպով կոդավորում և վերծանում են բոլոր տեղեկությունները, երբ այն գրվում է սկավառակի վրա և ընթերցվում սկավառակից:

Եզրափակելով, մենք նշում ենք, որ անվտանգության քաղաքականությունը սահմանվում է որպես փաստաթղթավորված կառավարման որոշումների մի շարք, որոնք ուղղված են դրա հետ կապված տեղեկատվության և ռեսուրսների պաշտպանությանը: Այն մշակելիս և իրականացնելիս խորհուրդ է տրվում առաջնորդվել հետևյալ հիմնական սկզբունքներով.

Պաշտպանիչ սարքավորումները շրջանցելու անկարողություն. Պաշտպանված ցանցից ներս և դուրս եկող ամբողջ տեղեկատվությունը պետք է անցնի պաշտպանությունների միջով: Չպետք է լինի գաղտնի մոդեմի մուտքեր կամ փորձարկման գծեր, որոնք շրջանցում են անվտանգությունը:

Ամրացնելով ամենաթույլ օղակը. Ցանկացած պաշտպանության հուսալիությունը որոշվում է ամենաթույլ օղակով, քանի որ հարձակվողները կոտրում են այն: Հաճախ ամենաթույլ օղակը ոչ թե համակարգիչն է կամ ծրագիրը, այլ մարդը, իսկ հետո տեղեկատվական անվտանգության ապահովման խնդիրը դառնում է ոչ տեխնիկական։

Անապահով վիճակի անցնելու անկարողություն. Անվտանգ վիճակի անցնելու անհնարինության սկզբունքը նշանակում է, որ ցանկացած հանգամանքներում, ներառյալ աննորմալները, պաշտպանիչ գործիքը կամ ամբողջությամբ կատարում է իր գործառույթները, կամ ամբողջությամբ արգելափակում է մուտքը:

Արտոնությունների նվազեցում. Նվազագույն արտոնությունների սկզբունքը թելադրում է, որ օգտատերերին և ադմինիստրատորներին պետք է տրվեն միայն մուտքի այն իրավունքները, որոնք անհրաժեշտ են իրենց պարտականությունները կատարելու համար:

Պարտականությունների տարանջատումը. Պարտականությունների տարանջատման սկզբունքը ենթադրում է դերերի և պարտականությունների այնպիսի բաշխում, որում մեկ անձ չի կարող խաթարել կազմակերպության համար կարևոր նշանակություն ունեցող գործընթացը:

Շերտավոր պաշտպանություն. Պաշտպանական շերտավորման սկզբունքը նախատեսում է հենվել մեկ պաշտպանական գծի վրա։ Խորքային պաշտպանությունը կարող է գոնե հետաձգել ներխուժողին և շատ ավելի դժվարացնել չարամիտ գործողությունների աննկատ իրականացումը:

Պաշտպանիչ սարքավորումների բազմազանություն. Պաշտպանիչ միջոցների բազմազանության սկզբունքը խորհուրդ է տալիս կազմակերպել տարբեր բնույթի պաշտպանական գծեր, որպեսզի պոտենցիալ հարձակվողից պահանջվի տիրապետել տարբեր, հնարավորության դեպքում, անհամատեղելի հմտություններին:

Տեղեկատվական համակարգի պարզությունն ու կառավարելիությունը. Պարզության և կառավարելիության սկզբունքն ասում է, որ միայն պարզ և կառավարելի համակարգում կարող եք ստուգել տարբեր բաղադրիչների կոնֆիգուրացիայի հետևողականությունը և իրականացնել կենտրոնացված կառավարում:

Անվտանգության միջոցառումների համընդհանուր աջակցության ապահովում. Անվտանգության միջոցառումների համընդհանուր աջակցության սկզբունքը ոչ տեխնիկական է: Եթե օգտատերերը և/կամ համակարգի ադմինիստրատորները տեղեկատվական անվտանգությունը համարում են ավելորդ կամ թշնամական բան, ապա, իհարկե, հնարավոր չի լինի ստեղծել անվտանգության ռեժիմ: Հենց սկզբից պետք է նախատեսել միջոցառումների համալիր՝ ուղղված կադրերի հավատարմության ապահովմանը, մշտական տեսական և գործնական վերապատրաստմանը։