Pada awal Mei, sekitar 230.000 komputer di lebih dari 150 negara terinfeksi virus ransomware. Sebelum para korban sempat menghilangkan akibat dari serangan ini, terjadi serangan baru yang disebut Petya. Perusahaan-perusahaan terbesar Ukraina dan Rusia, serta lembaga-lembaga pemerintah, menderita karenanya.

Polisi siber Ukraina menetapkan bahwa serangan virus dimulai melalui mekanisme pembaruan perangkat lunak akuntansi M.E.Doc, yang digunakan untuk menyiapkan dan mengirim laporan pajak. Dengan demikian, diketahui bahwa jaringan Bashneft, Rosneft, Zaporozhyeoblenergo, Dneproenergo dan Sistem Tenaga Listrik Dnieper tidak luput dari infeksi. Di Ukraina, virus ini menembus komputer pemerintah, PC di metro Kyiv, operator telekomunikasi, dan bahkan pembangkit listrik tenaga nuklir Chernobyl. Di Rusia, Mondelez International, Mars dan Nivea terkena dampaknya.

Virus Petya mengeksploitasi kerentanan EternalBlue di sistem operasi Windows. Pakar Symantec dan F-Secure mengatakan bahwa meskipun Petya mengenkripsi data seperti WannaCry, ia masih agak berbeda dari jenis virus enkripsi lainnya. “Virus Petya adalah jenis pemerasan baru dengan niat jahat: virus ini tidak hanya mengenkripsi file di disk, tetapi juga mengunci seluruh disk, sehingga praktis tidak dapat digunakan,” jelas F-Secure. “Secara khusus, ini mengenkripsi tabel file master MFT.”

Bagaimana hal ini bisa terjadi dan dapatkah proses ini dicegah?

Virus "Petya" - bagaimana cara kerjanya?

Virus Petya juga dikenal dengan nama lain: Petya.A, PetrWrap, NotPetya, ExPetr. Setelah masuk ke komputer, ia mengunduh ransomware dari Internet dan mencoba menyerang bagian hard drive dengan data yang diperlukan untuk mem-boot komputer. Jika berhasil, sistem akan mengeluarkan Blue Screen of Death (“layar biru kematian”). Setelah reboot, muncul pesan tentang pemeriksaan hard drive yang meminta Anda untuk tidak mematikan daya. Dengan demikian, virus enkripsi berpura-pura menjadi program pemindaian disk sistem, mengenkripsi file dengan ekstensi tertentu pada saat yang bersamaan. Di akhir proses, muncul pesan yang menunjukkan bahwa komputer diblokir dan informasi tentang cara mendapatkan kunci digital untuk mendekripsi data. Virus Petya meminta tebusan, biasanya dalam bentuk Bitcoin. Jika korban tidak memiliki salinan cadangan filenya, ia dihadapkan pada pilihan membayar $300 atau kehilangan semua informasi. Menurut beberapa analis, virus ini hanya menyamar sebagai ransomware, padahal tujuan sebenarnya adalah menyebabkan kerusakan besar.

Bagaimana cara menyingkirkan Petya?

Para ahli telah menemukan bahwa virus Petya mencari file lokal dan, jika file ini sudah ada di disk, keluar dari proses enkripsi. Artinya, pengguna dapat melindungi komputer mereka dari ransomware dengan membuat file ini dan mengaturnya sebagai read-only.

Meskipun skema licik ini mencegah dimulainya proses pemerasan, metode ini dapat dianggap lebih seperti “vaksinasi komputer.” Dengan demikian, pengguna harus membuat file itu sendiri. Anda dapat melakukannya sebagai berikut:

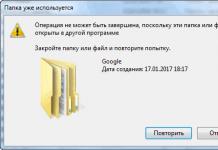

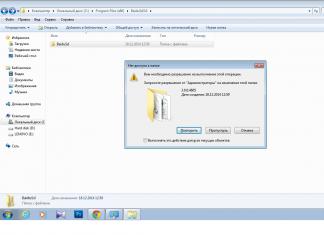

- Pertama, Anda perlu memahami ekstensi file. Di jendela Opsi Folder, pastikan kotak centang Sembunyikan ekstensi untuk jenis file yang dikenal tidak dicentang.

- Buka folder C:\Windows, gulir ke bawah hingga Anda melihat program notepad.exe.

- Klik kiri pada notepad.exe, lalu tekan Ctrl + C untuk menyalin dan kemudian Ctrl + V untuk menempelkan file. Anda akan menerima permintaan izin untuk menyalin file.

- Klik tombol Lanjutkan dan file akan dibuat sebagai notepad - Copy.exe. Klik kiri pada file ini dan tekan F2, lalu hapus nama file Copy.exe dan masukkan perfc.

- Setelah mengubah nama file menjadi perfc, tekan Enter. Konfirmasikan penggantian nama.

- Sekarang file perfc telah dibuat, kita perlu menjadikannya hanya-baca. Untuk melakukan ini, klik kanan pada file tersebut dan pilih "Properti".

- Menu properti untuk file ini akan terbuka. Di bagian bawah Anda akan melihat "Hanya Baca". Centang kotaknya.

- Sekarang klik tombol Terapkan dan kemudian tombol OK.

Beberapa pakar keamanan menyarankan untuk membuat file C:\Windows\perfc.dat dan C:\Windows\perfc.dll selain file C:\windows\perfc untuk memberikan perlindungan yang lebih menyeluruh terhadap virus Petya. Anda dapat mengulangi langkah di atas untuk file-file ini.

Selamat, komputer Anda terlindungi dari NotPetya/Petya!

Pakar Symantec menawarkan beberapa saran kepada pengguna PC untuk mencegah mereka melakukan hal-hal yang dapat menyebabkan file terkunci atau kehilangan uang.

- Jangan membayar uang kepada penjahat. Bahkan jika Anda mentransfer uang ke ransomware, tidak ada jaminan bahwa Anda akan bisa mendapatkan kembali akses ke file Anda. Dan dalam kasus NotPetya/Petya, hal ini pada dasarnya tidak ada artinya, karena tujuan ransomware adalah untuk menghancurkan data, bukan untuk mendapatkan uang.

- Pastikan Anda membuat cadangan data Anda secara teratur. Dalam hal ini, meskipun PC Anda menjadi sasaran serangan virus ransomware, Anda akan dapat memulihkan file apa pun yang terhapus.

- Jangan buka email dari alamat yang meragukan. Penyerang akan mencoba menipu Anda agar memasang malware atau mencoba mendapatkan data penting untuk serangan. Pastikan untuk memberi tahu pakar TI jika Anda atau karyawan Anda menerima email atau tautan yang mencurigakan.

- Gunakan perangkat lunak yang andal. Pembaruan program antivirus yang tepat waktu memainkan peran penting dalam melindungi komputer dari infeksi. Dan tentunya Anda perlu menggunakan produk dari perusahaan ternama di bidang ini.

- Gunakan mekanisme untuk memindai dan memblokir pesan spam. Email masuk harus dipindai untuk mencari ancaman. Penting untuk memblokir segala jenis pesan yang berisi tautan atau kata kunci phishing umum dalam teksnya.

- Pastikan semua program mutakhir. Remediasi kerentanan perangkat lunak secara teratur diperlukan untuk mencegah infeksi.

Haruskah kita mengharapkan serangan baru?

Virus Petya pertama kali muncul pada bulan Maret 2016, dan pakar keamanan segera memperhatikan perilakunya. Virus Petya baru menginfeksi komputer di Ukraina dan Rusia pada akhir Juni 2017. Tapi ini sepertinya bukan akhir dari segalanya. Serangan peretas menggunakan virus ransomware yang mirip dengan Petya dan WannaCry akan terulang kembali, kata Stanislav Kuznetsov, wakil ketua dewan Bank Tabungan. Dalam wawancara dengan TASS, ia memperingatkan bahwa serangan semacam itu pasti akan terjadi, namun sulit untuk memprediksi sebelumnya dalam bentuk dan format apa serangan tersebut akan muncul.

Jika, setelah semua serangan cyber yang terjadi, Anda belum mengambil setidaknya langkah-langkah minimum untuk melindungi komputer Anda dari virus ransomware, maka inilah saatnya untuk mengambil tindakan serius.

Virus komputer yang mengerikan ternyata lebih buruk lagi - apa yang salah dengan Trojan ransomware baru, mengapa disebut Petya dan bagaimana virus itu bisa dengan cepat menginfeksi seluruh jaringan perusahaan terkemuka? Tentang ini sekarang di program Vesti.net.

Mewabahnya epidemi infeksi virus ransomware Petya ternyata menjadi pukulan yang jauh lebih serius dari perkiraan sebelumnya. Ada kemungkinan besar bahwa fungsi sistem yang terkena dampak tidak akan dipulihkan. Tidak membayar uang tebusan atau menunggu keputusan dari spesialis.

"Trojan mengenkripsi file; jika memiliki hak yang cukup, ia dapat mengenkripsi area boot utama disk. Dan setelah dianalisis secara mendetail, ternyata tidak mungkin untuk mendekripsi area boot utama disk. Karena tidak ada fungsi seperti itu. Kunci yang dapat digunakan untuk mendekripsi tidak diketahui secara pasti.

Ini mungkin kesalahan sederhana karena karena alasan tertentu mereka terburu-buru melakukan serangan dan tidak mengujinya, atau mungkin ini adalah opsi kedua - manuver yang mengganggu, untuk menunjukkan kepada semua orang bahwa ini adalah enkripsi, WannaCry kedua. , sehingga semua orang akan bingung dengan dekripsi, bayar / tidak bayar. Tapi ada tujuan yang sebenarnya. Mungkin dari sekian banyak korban, hanya satu organisasi yang menjadi sasaran. Yang lainnya hanyalah pengalih perhatian.

Dan virus Petya sendiri ternyata bukan Petya. Dan bukan modifikasi dari malware WannaCry yang menimbulkan banyak keributan sebulan lalu, seperti dugaan awal. Ternyata setelah dipelajari secara detail kode malware tersebut, virus baru tersebut hanya menyamar sebagai Trojan Petya yang diketahui para ahli, sehingga dinamakan ExPetya. Dan kesamaannya dengan WannaCry yang sudah terkenal adalah penggunaan kerentanan dari gudang senjata NSA yang dicuri dan dideklasifikasi.

Vyacheslav Zakorzhevsky, kepala departemen penelitian anti-virus di Kaspersky Lab:

"ExPetya menggunakan EternalBlue. Sedikit dimodifikasi. Tetapi juga kerentanan lain dari set yang sama yang diterbitkan oleh The Shadow Brokers. Artinya, mereka tidak hanya menggunakan yang sama dengan WannaCry, tetapi juga mengingatkan kita pada kerentanan kedua, yang belum pernah kita lihat dari siapa pun. kriptograferKami melihat sejumlah teknik penulisan tingkat lanjut digunakan, termasuk penyerang yang dapat memodifikasi Eternalromance, EternalBlue, dan menambahkan sejumlah alat untuk mencuri kata sandi login dan eksekusi jarak jauh melalui jaringan perusahaan. Ini jelas bukan anak sekolah, bukan pelajar. Ini harus menjadi programmer profesional yang tahu apa yang mereka lakukan. Dan sebenarnya, itu bukan satu orang, tapi beberapa orang, masing-masing dengan spesialisasinya sendiri."

Sama seperti Eternal, ExPetya juga paling banyak menimbulkan masalah bagi perusahaan besar. Sebulan yang lalu, hanya di Rusia, misalnya, sistem penegakan hukum, serta operator Megafon, menjadi korban ransomware. Kali ini, skala penularan dan status korban serupa: Rosneft dan Bashneft di Rusia, di Ukraina - jaringan energi lokal, bandara Boryspil, kantor pos, jaringan Kabinet Menteri. kemudian Eropa juga mendapatkannya.

Namun cara penyebaran virusnya ternyata berbeda. Misalnya, penyerang berhasil menginfeksi program akuntansi Ukraina M.E.Doc. Artinya, jaringan perusahaan setiap orang yang menginstal pembaruan resmi M.E.Doc segera terinfeksi dan diblokir.

Vyacheslav Zakorzhevsky, kepala departemen penelitian anti-virus di Kaspersky Lab:

Faktanya adalah Trojan ini memiliki kemampuan untuk menyebar ke seluruh jaringan perusahaan, dan di rumah, tanpa mengeksploitasi kerentanan. Izinkan saya menjelaskan: satu komputer yang rentan di jaringan sudah cukup. Jika ransomware sampai di sana, ia dapat mencuri nama pengguna dan kata sandi dan menyebar lebih jauh ke seluruh jaringan tanpa kerentanan. Artinya, jika armada mesin yang besar digabungkan menjadi satu jaringan dan setidaknya satu komputer tidak dilindungi dan diperbarui, maka ini akan membuka jalan bagi Trojan , yang hanya menggunakan satu kerentanan EternalBlue.

ExPetya (omong-omong, Petya bukanlah petunjuk asal Rusia, tapi referensi ke nama satelit militer dari Bond) adalah serangan skala besar kedua yang menggunakan persenjataan cyber NSA. Ini berarti bahwa alat-alat ini, yang menargetkan versi Windows yang lebih lama, tidak ketinggalan jaman seperti yang diklaim banyak orang. Artinya, Windows 7, Vista dan XP masih cukup relevan bagi banyak perusahaan, dan karena alasan tertentu mereka bahkan tidak memperbaruinya.

Menurut Positive Technologies, lebih dari 80 organisasi di Rusia dan Ukraina terkena dampak tindakan Petya. Dibandingkan dengan WannaCry, virus ini dianggap lebih merusak karena menyebar melalui beberapa metode - menggunakan Windows Management Instrumentation, PsExec, dan eksploitasi EternalBlue. Selain itu, ransomware menyertakan utilitas Mimikatz gratis.

“Perangkat ini memungkinkan Petya untuk tetap beroperasi bahkan di infrastruktur yang telah memperhitungkan pengalaman WannaCry dan memperbarui keamanan yang sesuai, itulah sebabnya enkripsi ini sangat efektif,” kata Positive Technologies.

Seperti yang dikatakan kepala departemen respons ancaman keamanan informasi perusahaan, Elmar Nabigaev, kepada Gazeta.Ru,

Jika kita berbicara tentang penyebab situasi saat ini, maka masalahnya lagi-lagi adalah sikap ceroboh terhadap masalah keamanan informasi.

Kepala laboratorium virus Avast, Jakub Kroustek, dalam wawancara dengan Gazeta.Ru, mengatakan belum mungkin mengetahui secara pasti siapa sebenarnya dalang di balik serangan siber ini, namun sudah diketahui bahwa virus Petya menyebar di seluruh dunia. darknet menggunakan model bisnis RaaS (malware sebagai layanan).

“Jadi, porsi distributor program mencapai 85% dari uang tebusan, 15% diberikan kepada pembuat virus ransomware,” kata Kroustek. Dia mencatat bahwa penulis Petya menyediakan semua infrastruktur, server C&C, dan sistem transfer uang, yang membantu menarik orang untuk menyebarkan virus, bahkan jika mereka tidak memiliki pengalaman pemrograman.

Selain itu, Avast menyebutkan sistem operasi mana yang paling terkena dampak virus tersebut.

Windows 7 berada di urutan pertama - 78% dari semua komputer yang terinfeksi. Berikutnya adalah Windows XP (18%), Windows 10 (6%) dan Windows 8.1 (2%).

Kaspersky Lab menganggap bahwa meskipun virus tersebut mirip dengan keluarga Petya, virus tersebut masih termasuk dalam kategori yang berbeda, dan memberinya nama yang berbeda – ExPetr, yaitu “mantan Peter”.

Wakil Direktur Pengembangan perusahaan Aydeko Dmitry Khomutov menjelaskan kepada koresponden Gazeta.Ru bahwa serangan dunia maya dengan virus WannaCry dan Petya mengarah pada “apa yang telah saya peringatkan sejak lama,” yaitu kerentanan informasi global. sistem yang digunakan di mana-mana.

“Celah yang ditinggalkan oleh perusahaan-perusahaan Amerika untuk badan intelijen dapat diakses oleh peretas dan dengan cepat digabungkan dengan senjata tradisional penjahat dunia maya – ransomware, klien botnet, dan worm jaringan,” kata Khomutov.

Oleh karena itu, WannaCry tidak mengajarkan apa pun kepada komunitas global - komputer tetap tidak terlindungi, sistem tidak diperbarui, dan upaya untuk merilis patch bahkan untuk sistem yang sudah ketinggalan zaman menjadi sia-sia.

Para ahli mendesak untuk tidak membayar uang tebusan yang diperlukan dalam bitcoin, karena alamat email yang ditinggalkan peretas untuk komunikasi diblokir oleh penyedia lokal. Jadi, bahkan dalam kasus penjahat dunia maya yang “berniat jujur dan baik”, pengguna tidak hanya akan kehilangan uang, tetapi juga tidak akan menerima instruksi untuk membuka kunci datanya.

Petya paling merugikan Ukraina. Di antara para korban adalah Zaporozhyeoblenergo, Dneproenergo, Kiev Metro, operator seluler Ukraina Kyivstar, LifeCell dan Ukrtelecom, toko Auchan, Privatbank, bandara Boryspil dan lain-lain.

Pihak berwenang Ukraina segera menyalahkan Rusia atas serangan siber tersebut.

“Perang di dunia maya, yang menyebarkan ketakutan dan kengerian di antara jutaan pengguna komputer pribadi dan menyebabkan kerusakan material langsung akibat destabilisasi lembaga-lembaga bisnis dan pemerintah, adalah bagian dari keseluruhan strategi perang hibrida kekaisaran Rusia melawan Ukraina,” kata wakil Rada dari Front Populer.

Ukraina mungkin terkena dampak yang lebih parah dibandingkan negara lain karena penyebaran awal Petya melalui pembaruan otomatis M.E.doc, sebuah program perangkat lunak akuntansi. Beginilah cara departemen, fasilitas infrastruktur, dan perusahaan komersial Ukraina terinfeksi - mereka semua menggunakan layanan ini.

Layanan pers ESET Russia menjelaskan kepada Gazeta.Ru bahwa untuk menginfeksi jaringan perusahaan dengan virus Petya, satu komputer rentan yang tidak menginstal pembaruan keamanan sudah cukup. Dengan bantuannya, program jahat akan memasuki jaringan, mendapatkan hak administrator dan menyebar ke perangkat lain.

Namun, M.E.doc mengeluarkan bantahan resmi terhadap versi ini.

“Diskusi mengenai sumber terjadinya dan penyebaran serangan siber secara aktif dilakukan oleh pengguna di jejaring sosial, forum dan sumber informasi lainnya, yang rumusannya salah satu alasannya adalah pemasangan update program M.E.Doc. Tim pengembangan M.E.Doc membantah informasi ini dan menyatakan bahwa kesimpulan tersebut jelas salah, karena pengembang M.E.Doc, sebagai pemasok produk perangkat lunak yang bertanggung jawab, memantau keamanan dan kemurnian kodenya sendiri,” kata pernyataan itu.

Perusahaan-perusahaan di seluruh dunia pada hari Selasa, 27 Juni, menderita serangan siber skala besar berupa malware yang didistribusikan melalui email. Virus ini mengenkripsi data pengguna di hard drive dan memeras uang dalam bentuk bitcoin. Banyak yang langsung memutuskan bahwa ini adalah virus Petya, yang dijelaskan pada musim semi tahun 2016, namun produsen antivirus percaya bahwa serangan tersebut terjadi karena beberapa malware baru lainnya.

Serangan hacker yang kuat pada sore hari tanggal 27 Juni pertama kali menyerang Ukraina, dan kemudian beberapa perusahaan besar Rusia dan asing. Virus, yang banyak dikira sebagai Petya tahun lalu, menyebar di komputer dengan sistem operasi Windows melalui email spam dengan tautan yang, ketika diklik, membuka jendela yang meminta hak administrator. Jika pengguna mengizinkan program mengakses komputernya, virus mulai meminta uang dari pengguna - $300 dalam bentuk bitcoin, dan jumlahnya menjadi dua kali lipat setelah beberapa waktu.

Virus Petya, yang ditemukan pada awal tahun 2016, menyebar dengan pola yang persis sama, sehingga banyak pengguna yang memutuskan bahwa inilah saatnya. Namun para ahli dari perusahaan pengembangan perangkat lunak antivirus telah menyatakan bahwa virus lain yang benar-benar baru, yang masih akan mereka pelajari, adalah penyebab serangan tersebut. Para ahli dari Kaspersky Lab telah melakukannya diberikan nama virus yang tidak diketahui - NotPetya.

Menurut data awal kami, ini bukanlah virus Petya seperti yang disebutkan sebelumnya, melainkan malware baru yang tidak kami kenal. Itu sebabnya kami menyebutnya NotPetya.

Perusahaan Dr.Web juga menulis bahwa meskipun virus ini mirip dengan Petya, sebenarnya malware ini belum pernah ditemukan oleh para ahli dan secara fundamental berbeda dari Petya, namun apa sebenarnya yang masih harus ditentukan.

Analis saat ini sedang menyelidiki Trojan baru; kami akan memberikan rinciannya nanti. Beberapa sumber media menyamakannya dengan ransomware Petya (dideteksi oleh Dr.Web khususnya sebagai Trojan.Ransom.369) karena manifestasi eksternal dari ransomware tersebut, namun metode penyebaran ancaman baru berbeda dari skema standar yang digunakan oleh Petya. .

Dr.Web dan Kaspersky Lab juga mengingatkan pengguna tentang aturan sederhana yang akan membantu menghindari infeksi banyak komputer dengan virus. Perusahaan perangkat lunak antivirus telah membicarakannya, namun tidak semua orang masih mengikutinya.

Dr.Web mendesak semua pengguna untuk berhati-hati dan tidak membuka email yang mencurigakan (tindakan ini perlu, tetapi tidak cukup). Anda juga harus mencadangkan data penting dan menginstal pembaruan keamanan apa pun untuk perangkat lunak Anda. Kehadiran antivirus di sistem juga diperlukan.

Jika komputer Anda sudah terinfeksi, maka solusinya juga telah ditemukan. Pada bulan April, portal Geektimes menerbitkan instruksi tentang cara menghilangkan virus. Metode pertama (yang rumit) adalah dengan memasukkan media yang terinfeksi ke PC lain dan “mengekstrak data tertentu dari sektor tertentu pada hard drive yang terinfeksi,” dan kemudian meneruskannya “melalui decoder Base64 dan mengirimkannya ke situs untuk diproses.”

Virus "Petya": bagaimana agar tidak tertular, bagaimana cara menguraikan dari mana asalnya - berita terbaru tentang virus ransomware Petya, yang pada hari ketiga “aktivitasnya” telah menginfeksi sekitar 300 ribu komputer di berbagai negara di dunia, dan sejauh ini tidak ada ada yang menghentikannya.

Virus Petya - cara mendekripsi, berita terbaru. Setelah serangan terhadap komputer, pembuat ransomware Petya meminta uang tebusan sebesar $300 (dalam bitcoin), namun tidak ada cara untuk mendekripsi virus Petya, bahkan jika pengguna membayar uang. Spesialis Kaspersky Lab, yang melihat perbedaan virus baru dari Petit dan menamakannya ExPetr, mengklaim bahwa dekripsi memerlukan pengidentifikasi unik untuk instalasi Trojan tertentu.

Dalam versi enkripsi serupa Petya/Mischa/GoldenEye yang diketahui sebelumnya, pengidentifikasi instalasi berisi informasi yang diperlukan untuk ini. Dalam kasus ExPetr, pengidentifikasi ini tidak ada, tulis RIA Novosti.

Virus “Petya” – dari mana asalnya, berita terbaru. Pakar keamanan Jerman telah mengemukakan versi pertama dari mana ransomware ini berasal. Menurut mereka, virus Petya mulai menyebar melalui komputer saat file M.E.Doc dibuka. Ini adalah program akuntansi yang digunakan di Ukraina setelah pelarangan 1C.

Sementara itu, Kaspersky Lab menyatakan masih terlalu dini untuk menarik kesimpulan mengenai asal usul dan sumber penyebaran virus ExPetr. Ada kemungkinan bahwa penyerang memiliki data yang luas. Misalnya, alamat email dari buletin sebelumnya atau beberapa metode efektif lainnya untuk menyusup ke komputer.

Dengan bantuan mereka, virus “Petya” menyerang Ukraina dan Rusia, serta negara-negara lain, dengan kekuatan penuh. Namun skala sebenarnya dari serangan peretas ini akan menjadi jelas dalam beberapa hari, lapor.

Virus “Petya”: bagaimana cara mencegahnya tertular, bagaimana menguraikannya, dari mana asalnya - berita terbaru tentang virus ransomware Petya yang telah mendapat nama baru dari Kaspersky Lab - ExPetr.