მაისის დასაწყისში 150-ზე მეტ ქვეყანაში დაახლოებით 230 000 კომპიუტერი დაინფიცირდა გამოსასყიდის ვირუსით. სანამ მსხვერპლებს ჰქონდათ დრო ამ თავდასხმის შედეგების აღმოსაფხვრელად, მოჰყვა ახალი, სახელად პეტია. ამით დაზარალდნენ უმსხვილესი უკრაინული და რუსული კომპანიები, ასევე სამთავრობო ინსტიტუტები.

უკრაინის კიბერპოლიციამ დაადგინა, რომ ვირუსის შეტევა დაიწყო სააღრიცხვო პროგრამული უზრუნველყოფის M.E.Doc განახლების მექანიზმით, რომელიც გამოიყენება საგადასახადო ანგარიშების მომზადებისა და გაგზავნისთვის. ამრიგად, ცნობილი გახდა, რომ ბაშნეფტის, როსნეფტის, ზაპოროჟიეობლენერგოს, დნეპროენერგოსა და დნეპერის ელექტროენერგეტიკული სისტემის ქსელები ინფექციას არ გადაურჩა. უკრაინაში ვირუსმა შეაღწია სამთავრობო კომპიუტერებში, კიევის მეტროს კომპიუტერებში, ტელეკომის ოპერატორებსა და ჩერნობილის ატომურ ელექტროსადგურშიც კი. რუსეთში დაზარალდნენ Mondelez International, Mars და Nivea.

Petya ვირუსი იყენებს EternalBlue დაუცველობას Windows ოპერაციულ სისტემაში. Symantec-ისა და F-Secure-ის ექსპერტები ამბობენ, რომ მიუხედავად იმისა, რომ Petya შიფრავს მონაცემებს, როგორიცაა WannaCry, ის მაინც გარკვეულწილად განსხვავდება სხვა ტიპის დაშიფვრის ვირუსებისგან. "Petya ვირუსი არის ახალი ტიპის გამოძალვა მავნე განზრახვით: ის არა მხოლოდ შიფრავს ფაილებს დისკზე, არამედ ბლოკავს მთელ დისკს, რაც მას პრაქტიკულად გამოუსადეგარს ხდის", - განმარტავენ F-Secure. ”კონკრეტულად, ის შიფრავს MFT სამაგისტრო ფაილების ცხრილს.”

როგორ ხდება ეს და შესაძლებელია თუ არა ამ პროცესის პრევენცია?

ვირუსი "პეტია" - როგორ მუშაობს?

პეტიას ვირუსი ასევე ცნობილია სხვა სახელებით: Petya.A, PetrWrap, NotPetya, ExPetr. როგორც კი ის კომპიუტერში მოხვდება, ის ჩამოტვირთავს გამოსასყიდ პროგრამას ინტერნეტიდან და ცდილობს თავდასხმას მყარი დისკის ნაწილზე კომპიუტერის ჩატვირთვისთვის საჭირო მონაცემებით. თუ ის წარმატებას მიაღწევს, სისტემა გამოსცემს სიკვდილის ცისფერ ეკრანს („სიკვდილის ლურჯი ეკრანი“). გადატვირთვის შემდეგ, ჩნდება შეტყობინება მყარი დისკის შემოწმების შესახებ, რომელიც გთხოვთ არ გამორთოთ დენი. ამრიგად, დაშიფვრის ვირუსი თავს იჩენს, როგორც სისტემის დისკის სკანირების პროგრამას, რომელიც ერთდროულად შიფრავს ფაილებს გარკვეული გაფართოებით. პროცესის დასასრულს გამოჩნდება შეტყობინება, რომელიც მიუთითებს, რომ კომპიუტერი დაბლოკილია და ინფორმაცია იმის შესახებ, თუ როგორ უნდა მიიღოთ ციფრული გასაღები მონაცემთა გაშიფვრისთვის. პეტიას ვირუსი ითხოვს გამოსასყიდს, ჩვეულებრივ ბიტკოინში. თუ მსხვერპლს არ აქვს მისი ფაილების სარეზერვო ასლი, ის დგება არჩევანის წინაშე, გადაიხადოს $300 ან დაკარგოს ყველა ინფორმაცია. ზოგიერთი ანალიტიკოსის აზრით, ვირუსი მხოლოდ გამოსასყიდად არის შენიღბული, მაშინ როდესაც მისი ნამდვილი მიზანია მასიური ზიანის მიყენება.

როგორ მოვიშოროთ პეტია?

ექსპერტებმა აღმოაჩინეს, რომ Petya ვირუსი ეძებს ადგილობრივ ფაილს და თუ ეს ფაილი უკვე არსებობს დისკზე, ტოვებს დაშიფვრის პროცესს. ეს ნიშნავს, რომ მომხმარებლებს შეუძლიათ დაიცვან თავიანთი კომპიუტერი გამოსასყიდი პროგრამისგან, ამ ფაილის შექმნით და მხოლოდ წაკითხვადად დაყენებით.

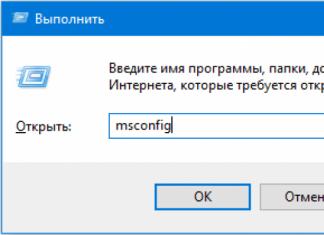

მიუხედავად იმისა, რომ ეს ეშმაკური სქემა ხელს უშლის გამოძალვის პროცესის დაწყებას, ეს მეთოდი უფრო „კომპიუტერულ ვაქცინაციად“ შეიძლება ჩაითვალოს. ამრიგად, მომხმარებელს მოუწევს თავად შექმნას ფაილი. ამის გაკეთება შეგიძლიათ შემდეგნაირად:

- ჯერ უნდა გესმოდეთ ფაილის გაფართოება. საქაღალდის პარამეტრების ფანჯარაში, დარწმუნდით, რომ დამალვა გაფართოებების ცნობილი ტიპის ფაილებისთვის არ არის მონიშნული.

- გახსენით C:\Windows საქაღალდე, გადაახვიეთ ქვემოთ, სანამ არ იხილავთ notepad.exe პროგრამას.

- დააწკაპუნეთ მარცხნივ notepad.exe-ზე, შემდეგ დააჭირეთ Ctrl + C კოპირებისთვის და შემდეგ Ctrl + V ფაილის ჩასართავად. თქვენ მიიღებთ მოთხოვნას ფაილის კოპირების ნებართვის მოთხოვნით.

- დააწკაპუნეთ ღილაკს Continue და ფაილი შეიქმნება ჩასაწერად - Copy.exe. დააწკაპუნეთ ამ ფაილზე მარცხენა ღილაკით და დააჭირეთ F2, შემდეგ წაშალეთ ფაილის სახელი Copy.exe და შეიყვანეთ perfc.

- ფაილის სახელის perfc-ზე შეცვლის შემდეგ დააჭირეთ Enter-ს. დაადასტურეთ სახელის შეცვლა.

- ახლა, როდესაც perfc ფაილი შეიქმნა, ჩვენ უნდა გავხადოთ ის მხოლოდ წასაკითხად. ამისათვის დააწკაპუნეთ ფაილზე მარჯვენა ღილაკით და აირჩიეთ "თვისებები".

- გაიხსნება ამ ფაილის თვისებების მენიუ. ბოლოში ნახავთ "მხოლოდ წაკითხვას". შეამოწმეთ ყუთი.

- ახლა დააჭირეთ ღილაკს Apply და შემდეგ OK ღილაკს.

უსაფრთხოების ზოგიერთი ექსპერტი გვთავაზობს შექმნას C:\Windows\perfc.dat და C:\Windows\perfc.dll ფაილები C:\windows\perfc ფაილის გარდა, რათა უფრო საფუძვლიანად დაიცვათ Petya ვირუსისგან. შეგიძლიათ გაიმეოროთ ზემოთ მოცემული ნაბიჯები ამ ფაილებისთვის.

გილოცავთ, თქვენი კომპიუტერი დაცულია NotPetya/Petya-სგან!

Symantec-ის ექსპერტები სთავაზობენ რჩევებს კომპიუტერის მომხმარებლებს, რათა თავიდან აიცილონ ისეთი რამ, რამაც შეიძლება გამოიწვიოს ფაილების დაბლოკვა ან ფულის დაკარგვა.

- ნუ გადაიხდით ფულს დამნაშავეებს.მაშინაც კი, თუ თქვენ გადარიცხავთ თანხას გამოსასყიდ პროგრამაში, არ არსებობს გარანტია იმისა, რომ შეძლებთ თქვენს ფაილებზე წვდომის აღდგენას. ხოლო NotPetya / Petya-ს შემთხვევაში, ეს ძირითადად უაზროა, რადგან გამოსასყიდის პროგრამის მიზანია მონაცემების განადგურება და არა ფულის მიღება.

- დარწმუნდით, რომ რეგულარულად გააკეთეთ თქვენი მონაცემების სარეზერვო ასლი.ამ შემთხვევაში, მაშინაც კი, თუ თქვენი კომპიუტერი გახდება გამოსასყიდი ვირუსის შეტევის სამიზნე, თქვენ შეძლებთ წაშლილი ფაილის აღდგენას.

- არ გახსნათ ელ.წერილები საეჭვო მისამართებიდან.თავდამსხმელები შეეცდებიან მოგატყუონ მავნე პროგრამების დაყენებაში ან შეეცადონ მიიღონ მნიშვნელოვანი მონაცემები თავდასხმებისთვის. დარწმუნდით, რომ აცნობეთ IT სპეციალისტებს, თუ თქვენ ან თქვენი თანამშრომლები მიიღებთ საეჭვო წერილებს ან ბმულებს.

- გამოიყენეთ საიმედო პროგრამული უზრუნველყოფა.ანტივირუსული პროგრამების დროული განახლება მნიშვნელოვან როლს ასრულებს კომპიუტერების ინფექციებისგან დაცვაში. და, რა თქმა უნდა, თქვენ უნდა გამოიყენოთ ამ სფეროში ცნობილი კომპანიების პროდუქტები.

- გამოიყენეთ მექანიზმები სპამის შეტყობინებების სკანირებისა და დაბლოკვისთვის.შემომავალი ელფოსტა უნდა იყოს დასკანირებული მუქარისთვის. მნიშვნელოვანია დაბლოკოს ნებისმიერი ტიპის შეტყობინება, რომელიც შეიცავს ბმულებს ან ტიპურ ფიშინგ საკვანძო სიტყვებს მათ ტექსტში.

- დარწმუნდით, რომ ყველა პროგრამა განახლებულია.ინფექციების თავიდან ასაცილებლად აუცილებელია პროგრამული უზრუნველყოფის ხარვეზების რეგულარული გამოსწორება.

უნდა ველოდოთ თუ არა ახალ შეტევებს?

პეტიას ვირუსი პირველად 2016 წლის მარტში გამოჩნდა და უსაფრთხოების სპეციალისტებმა მაშინვე შენიშნეს მისი ქცევა. ახალმა პეტიას ვირუსმა 2017 წლის ივნისის ბოლოს დააინფიცირა კომპიუტერები უკრაინასა და რუსეთში. მაგრამ ნაკლებად სავარაუდოა, რომ ეს იქნება დასასრული. ჰაკერული თავდასხმები Petya-სა და WannaCry-ის მსგავსი გამოსასყიდი ვირუსების გამოყენებით განმეორდება, თქვა სტანისლავ კუზნეცოვმა, Sberbank-ის გამგეობის თავმჯდომარის მოადგილემ. TASS-თან ინტერვიუში მან გააფრთხილა, რომ ასეთი თავდასხმები აუცილებლად მოხდება, მაგრამ ძნელია წინასწარ წინასწარ განსაზღვრო, რა ფორმითა და ფორმატით შეიძლება გამოჩნდნენ ისინი.

თუ ყველა კიბერშეტევის შემდეგ, რაც მოხდა, თქვენ ჯერ არ გადაგიდგათ მინიმუმ მინიმალური ნაბიჯები თქვენი კომპიუტერის გამოსასყიდი პროგრამის ვირუსისგან დასაცავად, მაშინ დროა სერიოზულად მოეკიდოთ მას.

საშინელი კომპიუტერული ვირუსი კიდევ უფრო უარესი აღმოჩნდა - რისი ბრალია ახალი გამოსასყიდი ტროიანი, რატომ ერქვა მას Petya და როგორ დააინფიცირა მან ასე სწრაფად ცნობილი კომპანიების მთელი ქსელები? ამის შესახებ ახლავე Vesti.net პროგრამაში.

Petya ransomware ვირუსით ინფექციების ეპიდემიური გავრცელება ბევრად უფრო სერიოზული დარტყმა აღმოჩნდა, ვიდრე ადრე ეგონათ. დიდია ალბათობა იმისა, რომ დაზარალებული სისტემების ფუნქციონირება არ აღდგება. არც გამოსასყიდის გადახდა და არც სპეციალისტების გადაწყვეტილების მოლოდინი.

"ტროასი შიფრავს ფაილებს; თუ მას აქვს საკმარისი უფლებები, მას შეუძლია დაშიფროს დისკის ძირითადი ჩატვირთვის არე. და დეტალური ანალიზის შედეგად აღმოჩნდა, რომ შეუძლებელია დისკის ძირითადი ჩატვირთვის არე გაშიფვრა. უბრალოდ არ არსებობს ასეთი ფუნქციონირება. გასაღები, რომელიც შეიძლება გამოყენებულ იქნას გაშიფვრისთვის, უცნობია. რატომ არის ეს გაკეთდა, ზუსტად არ არის ცნობილი.

ეს შეიძლება იყოს უბრალო შეცდომა, რადგან რატომღაც ისინი ჩქარობდნენ შეტევის განხორციელებას და არ გამოსცადეს, ან შესაძლოა ეს იყო მეორე ვარიანტი - ყურადღების გადატანის მანევრი, რათა ყველას ეჩვენებინა, რომ ეს არის დაშიფვრის, მეორე WannaCry. , რათა ყველამ გაშიფრა, გადაიხადე/არ გადაიხადო. მაგრამ იყო ნამდვილი მიზანი. შესაძლოა, მრავალი მსხვერპლიდან მხოლოდ ერთი ორგანიზაცია იყო სამიზნე. ყველა დანარჩენი მხოლოდ განრიდება იყო.

და თავად პეტიას ვირუსი არ იყო პეტია. და არა WannaCry მავნე პროგრამის მოდიფიკაცია, რომელმაც დიდი ხმაური გამოიწვია ერთი თვის წინ, როგორც თავდაპირველად ვარაუდობდნენ. როგორც malware კოდის დეტალური შესწავლის შემდეგ გაირკვა, ახალი ვირუსი მხოლოდ ექსპერტებისთვის ცნობილი Petya Trojan იყო შენიღბული, ამიტომ მას ეწოდა ExPetya. და რაც მას აქვს საერთო უკვე ცნობილ WannaCry-თან არის დაუცველობის გამოყენება NSA-ს მოპარული და გასაიდუმლოებული არსენალიდან.

ვიაჩესლავ ზაკორჟევსკი, კასპერსკის ლაბორატორიის ანტივირუსული კვლევის განყოფილების ხელმძღვანელი:

"ExPetya იყენებს EternalBlue-ს. ოდნავ შეცვლილია. მაგრამ ასევე სხვა დაუცველობა იმავე ნაკრებიდან, რომელიც გამოქვეყნდა The Shadow Brokers-ის მიერ. ანუ, მათ გამოიყენეს არა მხოლოდ იგივე, რაც WannaCry, არამედ ახსენეს მეორე დაუცველობა, რომელიც არავისგან არ გვინახავს. კრიპტოგრაფიჩვენ ვხედავთ, რომ გამოყენებული იქნა მრავალი მოწინავე წერის ტექნიკა, მათ შორის თავდამსხმელებს შეეძლოთ შეცვალონ Eternalromance, EternalBlue და დაემატებინათ მრავალი ინსტრუმენტი შესვლის პაროლების მოპარვისა და დისტანციური შესრულებისთვის კორპორატიულ ქსელში. ეს აშკარად არ არიან სკოლის მოსწავლეები და არა სტუდენტები. ეს უნდა იყვნენ პროფესიონალი პროგრამისტები, რომლებმაც იციან რას აკეთებენ. უფრო სწორად, ეს იყო არა ერთი ადამიანი, არამედ რამდენიმე, თითოეულს თავისი სპეციალობით“.

Eternal-ის მსგავსად, ExPetya-მაც ყველაზე მეტი პრობლემა შეუქმნა მსხვილ კომპანიებს. ერთი თვის წინ, მხოლოდ რუსეთში, მაგალითად, სამართალდამცავი სისტემები, ისევე როგორც მეგაფონის ოპერატორი, გახდა გამოსასყიდის მსხვერპლი. ამჯერად ინფიცირების მასშტაბები და მსხვერპლთა სტატუსი მსგავსი იყო: როსნეფტი და ბაშნეფტი რუსეთში, უკრაინაში - ადგილობრივი ენერგეტიკული ქსელები, ბორისპოლის აეროპორტი, ფოსტა, მინისტრთა კაბინეტის ქსელი. მაშინ ევროპამაც მიიღო.

მაგრამ ვირუსის გავრცელების გზა განსხვავებული აღმოჩნდა. მაგალითად, თავდამსხმელებმა მოახერხეს უკრაინული საბუღალტრო პროგრამის M.E.Doc. ანუ, ყველა ადამიანის კორპორატიული ქსელები, ვინც დააინსტალირა ოფიციალური M.E.Doc განახლება, მაშინვე დაინფიცირდა და დაიბლოკა.

ვიაჩესლავ ზაკორჟევსკი, კასპერსკის ლაბორატორიის ანტივირუსული კვლევის განყოფილების ხელმძღვანელი:

”ფაქტია, რომ ამ ტროას აქვს შესაძლებლობა გავრცელდეს კორპორატიულ ქსელში და სახლში, დაუცველობის გამოყენების გარეშე. ნება მომეცით აგიხსნათ: საკმარისია ერთი დაუცველი კომპიუტერი ქსელში. თუ გამოსასყიდი იქ მოხვდება, მას შეუძლია მოიპაროს მომხმარებლის სახელი და პაროლი და გავრცელდება ქსელში დაუცველობის გარეშე. ანუ, თუ მანქანების დიდი ფლოტი გაერთიანდება ერთ ქსელში და ერთი კომპიუტერი მაინც არ არის დაცული და განახლებული, მაშინ ეს გზას გაუხსნის ტროას. WannaCry, რომელმაც გამოიყენა მხოლოდ ერთი EternalBlue დაუცველობა.

ExPetya (სხვათა შორის, პეტია არ არის რუსული წარმოშობის მინიშნება, მაგრამ მითითება ბონდიდან სამხედრო თანამგზავრის სახელზე) არის მეორე ფართომასშტაბიანი თავდასხმა NSA-ს კიბერარსენალის გამოყენებით. ეს ნიშნავს, რომ ეს ხელსაწყოები, რომლებიც მიზნად ისახავს Windows-ის ძველ ვერსიებს, არ არის მოძველებული, როგორც ბევრმა თქვა. ანუ, Windows 7, Vista და XP ჯერ კიდევ საკმაოდ აქტუალურია მრავალი კორპორაციისთვის და რატომღაც ისინი არც კი განაახლებს მათ.

Positive Technologies-ის თანახმად, 80-ზე მეტი ორგანიზაცია რუსეთსა და უკრაინაში დაზარალდა პეტიას ქმედებებით. WannaCry-თან შედარებით, ეს ვირუსი უფრო დესტრუქციულად ითვლება, რადგან ის ვრცელდება რამდენიმე მეთოდის გამოყენებით - Windows Management Instrumentation, PsExec და EternalBlue ექსპლოიტის გამოყენებით. გარდა ამისა, გამოსასყიდ პროგრამა მოიცავს უფასო Mimikatz პროგრამას.

„ინსტრუმენტების ეს ნაკრები საშუალებას აძლევს Petya-ს დარჩეს ფუნქციონირებადი იმ ინფრასტრუქტურებშიც კი, სადაც WannaCry-ის გაკვეთილი იყო გათვალისწინებული და დაინსტალირებული იყო შესაბამისი უსაფრთხოების განახლებები, რის გამოც დაშიფვრის ასეთი ეფექტურია“, - თქვა პოზიტივი ტექნოლოგიებმა.

როგორც გაზეტა.Ru-ს კომპანიის ინფორმაციული უსაფრთხოების საფრთხეებზე რეაგირების დეპარტამენტის ხელმძღვანელმა ელმარ ნაბიგაევმა განუცხადა.

თუ ვსაუბრობთ არსებული ვითარების მიზეზებზე, მაშინ პრობლემა ისევ ინფორმაციული უსაფრთხოების პრობლემებისადმი უყურადღებო დამოკიდებულებაა.

Avast ვირუსის ლაბორატორიის ხელმძღვანელმა, იაკუბ კრუსტეკმა Gazeta.Ru-სთან ინტერვიუში განაცხადა, რომ შეუძლებელია იმის დადგენა, თუ ვინ დგას ამ კიბერშეტევის უკან, მაგრამ უკვე ცნობილია, რომ პეტიას ვირუსი ვრცელდება darknet RaaS (მავნე პროგრამა, როგორც სერვისი) ბიზნეს მოდელის გამოყენებით.

”ასე რომ, პროგრამის დისტრიბუტორების წილი აღწევს გამოსასყიდის 85%-ს, 15% გადადის გამოსასყიდი პროგრამის ვირუსის ავტორებზე”, - თქვა კრუსტეკმა. მან აღნიშნა, რომ Petya-ს ავტორები უზრუნველყოფენ ყველა ინფრასტრუქტურას, C&C სერვერებს და ფულის გადარიცხვის სისტემებს, რაც ხელს უწყობს ადამიანების მოზიდვას ვირუსის გავრცელებაში, მაშინაც კი, თუ მათ არ აქვთ პროგრამირების გამოცდილება.

გარდა ამისა, Avast-მა თქვა, თუ რომელი ოპერაციული სისტემები დაზარალდა ყველაზე მეტად ვირუსით.

პირველ ადგილზე Windows 7 იყო - ყველა ინფიცირებული კომპიუტერის 78%. შემდეგი მოდის Windows XP (18%), Windows 10 (6%) და Windows 8.1 (2%).

კასპერსკის ლაბორატორიამ ჩათვალა, რომ მიუხედავად იმისა, რომ ვირუსი პეტიას ოჯახს ჰგავდა, ის მაინც განსხვავებულ კატეგორიას ეკუთვნოდა და მას სხვა სახელი დაარქვეს - ExPetr, ანუ "ყოფილი პეტრე".

კომპანია Aydeko-ს განვითარების დირექტორის მოადგილემ, დიმიტრი ხომუტოვმა Gazeta.Ru-ს კორესპონდენტს განუმარტა, რომ WannaCry და Petya ვირუსებით კიბერშეტევებმა გამოიწვია „რაზეც დიდი ხანია ვაფრთხილებდი“, ანუ ინფორმაციის გლობალური დაუცველობა. ყველგან გამოყენებული სისტემები.

”ამერიკული კორპორაციების მიერ დაზვერვის სააგენტოებისთვის დატოვებული ხარვეზები ხელმისაწვდომი გახდა ჰაკერებისთვის და სწრაფად გაერთიანდა კიბერკრიმინალთა ტრადიციულ არსენალთან - გამოსასყიდის პროგრამასთან, ბოტნეტის კლიენტებთან და ქსელის ჭიებთან”, - თქვა ხომუტოვმა.

ამრიგად, WannaCry-მ გლობალურ საზოგადოებას პრაქტიკულად არაფერი ასწავლა - კომპიუტერები დაუცველი რჩებოდა, სისტემები არ განახლებულა და მოძველებული სისტემებისთვისაც კი პატჩების გამოშვების მცდელობები უბრალოდ ფუჭად წავიდა.

ექსპერტები მოუწოდებენ არ გადაიხადოთ საჭირო გამოსასყიდი ბიტკოინებით, რადგან ელექტრონული ფოსტის მისამართი, რომელიც ჰაკერებმა დატოვეს კომუნიკაციისთვის, დაბლოკილი იყო ადგილობრივი პროვაიდერის მიერ. ამრიგად, კიბერკრიმინალთა „პატიოსანი და კეთილი განზრახვის“ შემთხვევაშიც კი, მომხმარებელი არა მხოლოდ დაკარგავს ფულს, არამედ არ მიიღებს მითითებებს მისი მონაცემების განბლოკვის შესახებ.

პეტიამ ყველაზე მეტად უკრაინა დააზიანა. მსხვერპლთა შორის იყვნენ Zaporozhyeoblenergo, Dneproenergo, კიევის მეტრო, უკრაინული მობილური ოპერატორები Kyivstar, LifeCell და Ukrtelecom, Auchan მაღაზია, Privatbank, Boryspil აეროპორტი და სხვები.

უკრაინის ხელისუფლებამ მაშინვე დაადანაშაულა რუსეთი კიბერთავდასხმაში.

„ომი კიბერსივრცეში, რომელიც ავრცელებს შიშსა და საშინელებას პერსონალური კომპიუტერების მილიონობით მომხმარებელს შორის და იწვევს პირდაპირ მატერიალურ ზიანს ბიზნესისა და სამთავრობო უწყებების დესტაბილიზაციის გამო, არის რუსეთის იმპერიის უკრაინის წინააღმდეგ ჰიბრიდული ომის საერთო სტრატეგიის ნაწილი. რადას დეპუტატი სახალხო ფრონტიდან“.

უკრაინა შეიძლება სხვაზე უფრო მძიმედ დაზარალდა პეტიას თავდაპირველი გავრცელების გამო M.E.doc-ის, სააღრიცხვო პროგრამული უზრუნველყოფის პროგრამის ავტომატური განახლებით. ასე დაინფიცირდა უკრაინის დეპარტამენტები, ინფრასტრუქტურული ობიექტები და კომერციული კომპანიები - ისინი ყველა სარგებლობენ ამ სერვისით.

ESET Russia-ს პრესსამსახურმა Gazeta.Ru-ს განუმარტა, რომ კორპორატიული ქსელის პეტიას ვირუსით დაინფიცირებისთვის საკმარისია ერთი დაუცველი კომპიუტერი, რომელსაც უსაფრთხოების განახლებები არ აქვს დაინსტალირებული. მისი დახმარებით, მავნე პროგრამა შევა ქსელში, მოიპოვებს ადმინისტრატორის უფლებებს და გავრცელდება სხვა მოწყობილობებზე.

თუმცა, M.E.doc-მა ამ ვერსიის ოფიციალური უარყო.

„კიბერშეტევების წარმოშობისა და გავრცელების წყაროების განხილვას მომხმარებლები აქტიურად ახორციელებენ სოციალურ ქსელებში, ფორუმებსა და სხვა საინფორმაციო რესურსებზე, რომლის ფორმულირების ერთ-ერთი მიზეზია M.E.Doc პროგრამის განახლებების დაყენება. M.E.Doc დეველოპერული გუნდი უარყოფს ამ ინფორმაციას და აცხადებს, რომ ასეთი დასკვნები აშკარად მცდარია, რადგან M.E.Doc დეველოპერი, როგორც პროგრამული პროდუქტის პასუხისმგებელი მიმწოდებელი, აკონტროლებს საკუთარი კოდის უსაფრთხოებასა და სისუფთავეს“, - ნათქვამია განცხადებაში.

კომპანიებმა მთელს მსოფლიოში სამშაბათს, 27 ივნისს, განიცადეს ელ.ფოსტის საშუალებით გავრცელებული მავნე პროგრამების მასშტაბური კიბერშეტევა. ვირუსი შიფრავს მომხმარებლის მონაცემებს მყარ დისკებზე და სძალავს ფულს ბიტკოინებით. ბევრმა მაშინვე გადაწყვიტა, რომ ეს იყო პეტიას ვირუსი, რომელიც აღწერილია ჯერ კიდევ 2016 წლის გაზაფხულზე, მაგრამ ანტივირუსის მწარმოებლები თვლიან, რომ შეტევა მოხდა სხვა, ახალი მავნე პროგრამის გამო.

27 ივნისის შუადღისას მძლავრი ჰაკერული შეტევა ჯერ უკრაინას, შემდეგ კი რამდენიმე მსხვილ რუსულ და უცხოურ კომპანიას მოხვდა. ვირუსი, რომელიც ბევრმა შეცდა შარშანდელ Petya-ს, ვრცელდება კომპიუტერებზე Windows ოპერაციული სისტემით სპამის ელფოსტის საშუალებით ბმულით, რომელზეც დაწკაპუნებისას იხსნება ფანჯარა, რომელიც ითხოვს ადმინისტრატორის უფლებებს. თუ მომხმარებელი პროგრამას მის კომპიუტერზე წვდომის საშუალებას აძლევს, ვირუსი იწყებს მომხმარებლისგან ფულის მოთხოვნას - 300$ ბიტკოინებში და გარკვეული დროის შემდეგ თანხა გაორმაგდება.

2016 წლის დასაწყისში აღმოჩენილი პეტიას ვირუსი ზუსტად იგივე ნიმუშით გავრცელდა, ამიტომ ბევრმა მომხმარებელმა გადაწყვიტა, რომ ეს იყო. მაგრამ ანტივირუსული პროგრამული უზრუნველყოფის შემქმნელი კომპანიების ექსპერტებმა უკვე განაცხადეს, რომ მომხდარი თავდასხმის დამნაშავეა სხვა, სრულიად ახალი ვირუსი, რომელსაც ისინი ჯერ კიდევ შეისწავლიან. კასპერსკის ლაბორატორიის ექსპერტებმა უკვე გააკეთეს მოცემულიუცნობი ვირუსის სახელი - NotPetya.

ჩვენი წინასწარი მონაცემებით, ეს არ არის პეტიას ვირუსი, როგორც ადრე აღვნიშნეთ, არამედ ჩვენთვის უცნობი ახალი მავნე პროგრამა. ამიტომ ვუწოდეთ მას NotPetya.

კომპანია Dr.Web ასევე წერს, რომ მიუხედავად იმისა, რომ ვირუსი გარეგნულად პეტიას მსგავსია, სინამდვილეში ამ მავნე პროგრამას სპეციალისტები არასოდეს შეხვედრიან და ფუნდამენტურად განსხვავდება პეტიისგან, მაგრამ ზუსტად რისი დადგენა რჩება.

ანალიტიკოსები ამჟამად იკვლევენ ახალ ტროას; დეტალებს მოგვიანებით მოგაწვდით. ზოგიერთი მედია წყარო პარალელებს ავლებს Petya-ს გამოსასყიდ პროგრამასთან (გამოვლენილი Dr.Web-ის მიერ, კერძოდ, Trojan.Ransom.369) გამოსასყიდის გარე მანიფესტაციების გამო, თუმცა ახალი საფრთხის გავრცელების მეთოდი განსხვავდება Petya-ს მიერ გამოყენებული სტანდარტული სქემისგან. .

Dr.Web-მა და Kaspersky Lab-მა ასევე შეახსენეს მომხმარებლებს მარტივი წესები, რომლებიც ხელს შეუწყობდა მრავალი კომპიუტერის ვირუსით დაინფიცირებას. ანტივირუსული პროგრამული უზრუნველყოფის კომპანიებმა ისაუბრეს მათზე, მაგრამ ყველა ადამიანი მაინც არ მიჰყვება მათ.

Dr.Web მოუწოდებს ყველა მომხმარებელს იყოს ფრთხილად და არ გახსნას საეჭვო ელ.წერილები (ეს ზომა აუცილებელია, მაგრამ არა საკმარისი). თქვენ ასევე უნდა შექმნათ თქვენი კრიტიკული მონაცემების სარეზერვო ასლი და დააინსტალიროთ უსაფრთხოების განახლებები თქვენი პროგრამული უზრუნველყოფისთვის. ასევე საჭიროა სისტემაში ანტივირუსის არსებობა.

თუ თქვენი კომპიუტერი უკვე ინფიცირებულია, მაშინ გამოსავალიც ნაპოვნია. ჯერ კიდევ აპრილში, პორტალმა Geektimes გამოაქვეყნა ინსტრუქციები, თუ როგორ უნდა მოვიშოროთ ვირუსი. პირველი (რთული) მეთოდი არის ინფიცირებული მედიის სხვა კომპიუტერში ჩასმა და „გარკვეული მონაცემების ამოღება ინფიცირებული მყარი დისკის გარკვეული სექტორებიდან“ და შემდეგ „Base64 დეკოდერის მეშვეობით და გაგზავნა საიტზე დასამუშავებლად“.

ვირუსი "პეტია":როგორ არ დაიჭიროთ, როგორ გაშიფროთ, საიდან გაჩნდა - უახლესი ამბები Petya ransomware ვირუსის შესახებ, რომელმაც თავისი „აქტიურობის“ მესამე დღეს დააინფიცირა 300 ათასი კომპიუტერი მსოფლიოს სხვადასხვა ქვეყანაში და ჯერჯერობით არა. ერთმა შეაჩერა.

პეტიას ვირუსი - როგორ გავშიფროთ, უახლესი ამბები.კომპიუტერზე თავდასხმის შემდეგ, Petya ransomware-ის შემქმნელები ითხოვენ გამოსასყიდს 300 დოლარის ოდენობით (ბიტკოინებში), მაგრამ Petya ვირუსის გაშიფვრის საშუალება არ არსებობს, მაშინაც კი, თუ მომხმარებელი იხდის ფულს. კასპერსკის ლაბორატორიის სპეციალისტები, რომლებმაც დაინახეს განსხვავებები ახალ ვირუსში Petit-ისგან და დაასახელეს მას ExPetr, ამტკიცებენ, რომ გაშიფვრა მოითხოვს უნიკალურ იდენტიფიკატორს კონკრეტული ტროას ინსტალაციისთვის.

მსგავსი შიფრატორების Petya/Mischa/GoldenEye ადრე ცნობილ ვერსიებში, ინსტალაციის იდენტიფიკატორი შეიცავდა ამისთვის აუცილებელ ინფორმაციას. ExPetr-ის შემთხვევაში ეს იდენტიფიკატორი არ არსებობს, წერს რია ნოვოსტი.

ვირუსი "პეტია" - საიდან გაჩნდა, უახლესი ამბები.უსაფრთხოების გერმანელმა ექსპერტებმა წარმოადგინეს პირველი ვერსია, საიდან გაჩნდა ეს გამოსასყიდი პროგრამა. მათი აზრით, პეტიას ვირუსმა კომპიუტერების მეშვეობით გავრცელება დაიწყო, როდესაც M.E.Doc ფაილები გაიხსნა. ეს არის სააღრიცხვო პროგრამა, რომელიც გამოიყენება უკრაინაში 1C-ის აკრძალვის შემდეგ.

იმავდროულად, კასპერსკის ლაბორატორიაში აცხადებენ, რომ ექსპეტრის ვირუსის წარმოშობისა და გავრცელების წყაროს შესახებ დასკვნების გაკეთება ნაადრევია. შესაძლებელია, რომ თავდამსხმელებს ვრცელი მონაცემები ჰქონდათ. მაგალითად, ელექტრონული ფოსტის მისამართები წინა საინფორმაციო ბიულეტენიდან ან კომპიუტერებში შეღწევის სხვა ეფექტური მეთოდები.

მათი დახმარებით „პეტიას“ ვირუსი მთელი ძალით მოხვდა უკრაინასა და რუსეთში, ასევე სხვა ქვეყნებში. მაგრამ ამ ჰაკერული თავდასხმის რეალური მასშტაბები რამდენიმე დღეში გახდება ცნობილი.

ვირუსი "პეტია": როგორ არ დაიჭიროთ იგი, როგორ გავშიფროთ, საიდან გაჩნდა - უახლესი ამბები Petya ransomware ვირუსის შესახებ, რომელმაც კასპერსკის ლაბორატორიიდან უკვე მიიღო ახალი სახელი – ExPetr.