O termo "criptografia" vem das antigas palavras gregas para "escondido" e "escrita". A frase expressa o objetivo principal da criptografia - é a proteção e preservação do sigilo das informações transmitidas. A proteção da informação pode ocorrer de várias maneiras. Por exemplo, restringindo o acesso físico aos dados, ocultando o canal de transmissão, criando dificuldades físicas na conexão com linhas de comunicação, etc.

Objetivo da criptografia

Ao contrário dos métodos criptográficos tradicionais, a criptografia pressupõe a total disponibilidade do canal de transmissão para intrusos e garante a confidencialidade e autenticidade das informações por meio de algoritmos de criptografia que tornam as informações inacessíveis à leitura externa. Um moderno sistema de proteção de informações criptográficas (CIPF) é um complexo de computadores de software e hardware que fornece proteção de informações de acordo com os seguintes parâmetros principais.

- Confidencialidade- a impossibilidade de leitura da informação por pessoas que não tenham os devidos direitos de acesso. O principal componente para garantir a confidencialidade no CIPF é a chave (key), que é uma combinação alfanumérica exclusiva para acesso do usuário a um bloco CIPF específico.

- Integridade- a impossibilidade de alterações não autorizadas, como edição e exclusão de informações. Para fazer isso, a redundância é adicionada à informação original na forma de uma combinação de verificação calculada por um algoritmo criptográfico e dependendo da chave. Assim, sem conhecer a chave, torna-se impossível adicionar ou alterar informações.

- Autenticação- confirmação da autenticidade das informações e das partes que as enviam e as recebem. As informações transmitidas por meio de canais de comunicação devem ser autenticadas exclusivamente por conteúdo, tempo de criação e transmissão, fonte e destinatário. Deve-se lembrar que a fonte das ameaças pode ser não apenas um invasor, mas também as partes envolvidas na troca de informações com confiança mútua insuficiente. Para evitar tais situações, o CIPF utiliza um sistema de timestamps para impossibilitar o reenvio ou retorno de informações e alteração de sua ordem.

- Autoria- confirmação e impossibilidade de recusa de ações realizadas pelo usuário da informação. A forma mais comum de autenticação é que o sistema EDS consiste em dois algoritmos: criar uma assinatura e verificá-la. Ao trabalhar intensamente com o ECC, é recomendável usar autoridades de certificação de software para criar e gerenciar assinaturas. Tais centros podem ser implementados como meio de proteção de informações criptográficas, totalmente independentes da estrutura interna. O que isso significa para a organização? Isso significa que todas as transações são processadas por organizações certificadas independentes e a falsificação de autoria é quase impossível.

Algoritmos de criptografia

Atualmente, entre os CIPF, prevalecem os algoritmos de criptografia aberta que utilizam chaves simétricas e assimétricas com comprimento suficiente para fornecer a complexidade criptográfica desejada. Os algoritmos mais comuns:

- chaves simétricas - russo Р-28147.89, AES, DES, RC4;

- chaves assimétricas - RSA;

- usando funções de hash - Р-34.11.94, MD4/5/6, SHA-1/2.

Muitos países têm seus próprios padrões nacionais. Nos EUA, é usado um algoritmo AES modificado com uma chave de 128-256 bits e, na Federação Russa, o algoritmo de assinatura eletrônica R-34.10.2001 e o algoritmo criptográfico de bloco R-28147.89 com uma chave de 256 bits. Alguns elementos dos sistemas criptográficos nacionais estão proibidos de exportar para fora do país, as atividades para o desenvolvimento do CIPF requerem licenciamento.

Sistemas de proteção de criptografia de hardware

Hardware CIPF são dispositivos físicos contendo software para criptografar, gravar e transmitir informações. Os dispositivos de criptografia podem ser feitos na forma de dispositivos pessoais, como codificadores USB ruToken e unidades flash IronKey, placas de expansão para computadores pessoais, switches e roteadores de rede especializados, com base nos quais é possível construir redes de computadores completamente seguras.

Hardware CIPF são instalados rapidamente e operam em alta velocidade. Desvantagens - alto, em comparação com software e hardware-software CIPF, custo e opções de atualização limitadas.

Também é possível fazer referência a blocos de hardware do CIPF incorporados em diversos dispositivos para gravação e transmissão de dados, onde é necessária a criptografia e restrição de acesso à informação. Tais dispositivos incluem tacômetros de carro que registram os parâmetros dos veículos, alguns tipos de equipamentos médicos, etc. Para a operação completa de tais sistemas, é necessária uma ativação separada do módulo CIPF pelos especialistas do fornecedor.

Sistemas de criptografia de software

Software CIPF é um pacote de software especial para criptografar dados em mídias de armazenamento (drives rígidos e flash, cartões de memória, CD/DVD) e quando transmitidos pela Internet (e-mails, arquivos em anexos, chats seguros, etc.). Existem muitos programas, incluindo gratuitos, por exemplo, DiskCryptor. O software CIPF também inclui redes seguras de troca de informações virtuais operando "pela Internet" (VPN), uma extensão do protocolo HTTP de Internet com suporte para criptografia HTTPS e SSL - um protocolo de transferência de informações criptográficas amplamente utilizado em sistemas de telefonia IP e aplicativos de Internet.

As ferramentas de proteção de informações criptográficas de software são usadas principalmente na Internet, em computadores domésticos e em outras áreas onde os requisitos de funcionalidade e estabilidade do sistema não são muito altos. Ou como no caso da Internet, quando você precisa criar muitas conexões seguras diferentes ao mesmo tempo.

Criptoproteção de software e hardware

Combina as melhores qualidades de sistemas CIPF de hardware e software. Esta é a forma mais confiável e funcional de criar sistemas seguros e redes de transmissão de dados. Todas as opções de identificação do usuário são suportadas, tanto hardware (drive USB ou smart card) quanto as "tradicionais" - login e senha. As ferramentas de proteção de informações criptográficas de software e hardware suportam todos os algoritmos de criptografia modernos, possuem um grande conjunto de funções para criar um fluxo de trabalho seguro baseado em assinatura digital, todos os certificados de estado necessários. A instalação do CIPF é realizada por pessoal qualificado do desenvolvedor.

Empresa "CRYPTO-PRO"

Um dos líderes do mercado criptográfico russo. A empresa desenvolve uma gama completa de programas de proteção de informações usando assinaturas digitais baseadas em algoritmos criptográficos internacionais e russos.

Os programas da empresa são usados no gerenciamento eletrônico de documentos de organizações comerciais e governamentais, para o envio de relatórios contábeis e fiscais, em vários programas municipais e orçamentários, etc. A empresa emitiu mais de 3 milhões de licenças para o programa CryptoPRO CSP e 700 licenças para centros de certificação. "Crypto-PRO" fornece aos desenvolvedores interfaces para incorporar elementos de proteção criptográfica em seus próprios e fornece uma gama completa de serviços de consultoria para a criação do CIPF.

Provedor de criptografia CryptoPro

Ao desenvolver o sistema de proteção de informações criptográficas CryptoPro CSP, foi utilizada a arquitetura criptográfica dos Provedores de Serviços de Criptografia incorporada ao sistema operacional Windows. A arquitetura permite conectar módulos independentes adicionais que implementam os algoritmos de criptografia necessários. Com a ajuda de módulos que funcionam através das funções CryptoAPI, a proteção criptográfica pode ser realizada tanto por software quanto por hardware CIPF.

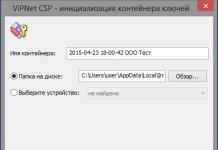

Porta-chaves

Várias chaves privadas podem ser usadas, como:

- cartões inteligentes e leitores;

- fechaduras eletrônicas e leitores que funcionam com dispositivos Touch Memory;

- várias chaves USB e unidades USB removíveis;

- Arquivos de registro do sistema Windows, Solaris, Linux.

Funções de um provedor de criptografia

CIPF CryptoPro CSP é totalmente certificado pela FAPSI e pode ser usado para:

2. Confidencialidade total, autenticidade e integridade dos dados usando criptografia e proteção contra imitação de acordo com os padrões russos de criptografia e o protocolo TLS.

3. Verificação e monitoramento da integridade do código do programa para evitar alterações e acessos não autorizados.

4. Criação de um regulamento de proteção do sistema.

CIPF (meios de proteção de informações criptográficas) é um programa ou dispositivo que criptografa documentos e gera uma assinatura eletrônica (ES). Todas as operações são realizadas por meio de uma chave de assinatura eletrônica, que não pode ser selecionada manualmente, pois é um conjunto complexo de caracteres. Isso garante a proteção confiável das informações.

Como funciona o SKZI

- O remetente cria um documento

- Com a ajuda do CIPF e da chave privada, o ES adiciona o arquivo de assinatura, criptografa o documento e combina tudo em um arquivo que é enviado ao destinatário

- O arquivo é enviado para o destinatário

- O destinatário descriptografa o documento usando o CIPF e a chave privada de sua assinatura eletrônica

- O destinatário verifica a integridade do ES, certificando-se de que nenhuma alteração foi feita no documento

Tipos de CIPF para assinatura eletrônica

Existem dois tipos de ferramentas de proteção de informações criptográficas: instaladas separadamente e incorporadas à mídia.

CIPF instalado separadamenteé um programa que é instalado em qualquer dispositivo de computador. Esses CIPF são usados em todos os lugares, mas têm uma desvantagem: uma ligação rígida a um local de trabalho. Você poderá trabalhar com qualquer número de assinaturas eletrônicas, mas apenas no computador ou laptop em que o CIPF está instalado. Para trabalhar em computadores diferentes, você terá que comprar uma licença adicional para cada um.

Ao trabalhar com assinaturas eletrônicas, o provedor de criptografia CryptoPro CSP é mais frequentemente usado como o CIPF instalado. O programa funciona em Windows, Unix e outros sistemas operacionais, suporta os padrões de segurança domésticos GOST R 34.11-2012 e GOST R 34.10-2012.

Outros CIPFs são menos comumente usados:

- Sinal-COM CSP

- LISSI-CSP

- CSP VipNet

Todas as ferramentas de proteção de informações criptográficas listadas são certificadas pelo FSB e FSTEC e estão em conformidade com os padrões de segurança adotados na Rússia. Para trabalhos completos, eles também exigem a compra de uma licença.

CIPF embutido na transportadora, são meios de criptografia “incorporados” no dispositivo, que são programados para funcionar de forma independente. Eles estão confortáveis em sua auto-suficiência. Tudo o que você precisa para assinar um contrato ou relatório já está na própria transportadora. Não há necessidade de comprar licenças e instalar software adicional. Tudo que você precisa é de um computador ou laptop com acesso à Internet. A criptografia e a descriptografia dos dados são feitas dentro da mídia. As operadoras com CIPF integrado incluem Rutoken EDS, Rutoken EDS 2.0 e JaCarta SE.

Definição 1

A proteção de informações criptográficas é um mecanismo de proteção por meio de criptografia de dados para garantir a segurança da informação da sociedade.

Métodos criptográficos de proteção de informações são usados ativamente na vida moderna para armazenar, processar e transmitir informações em redes de comunicação e em vários meios.

Essência e objetivos da proteção de informações criptográficas

Hoje, a maneira mais confiável de criptografar ao transmitir dados de informações a longas distâncias é precisamente a proteção criptográfica das informações.

A criptografia é uma ciência que estuda e descreve modelos de segurança da informação (doravante denominados SI) de dados. Ele permite resolver muitos dos problemas inerentes à segurança da informação da rede: confidencialidade, autenticação, controle e integridade dos participantes que interagem.

Definição 2

A criptografia é a transformação de dados de informações em um formato que não será legível por sistemas de software e por uma pessoa sem uma chave de criptografia-descriptografia. Graças aos métodos criptográficos de segurança da informação, são fornecidas ferramentas de segurança da informação, portanto, são a parte principal do conceito de SI.

Observação 1

O principal objetivo da proteção criptográfica da informação é garantir a confidencialidade e proteção dos dados de informação das redes de computadores no processo de sua transmissão pela rede entre os usuários do sistema.

A proteção de informações confidenciais, que se baseia na proteção criptográfica, criptografa os dados de informações por meio de transformações reversíveis, cada uma delas descrita por uma chave e uma ordem que determina a ordem em que são aplicadas.

Um importante componente da proteção criptográfica da informação é a chave responsável pela escolha da transformação e a ordem de sua implementação.

Definição 3

A chave é uma certa sequência de caracteres que configura o algoritmo de criptografia e descriptografia do sistema de proteção criptográfica da informação. Cada transformação é determinada por uma chave que especifica um algoritmo criptográfico que garante a segurança do sistema de informação e das informações em geral.

Cada algoritmo para proteção criptográfica de informações opera em diferentes modos, que apresentam várias vantagens e desvantagens, que afetam a confiabilidade da segurança da informação do estado e os meios de segurança da informação.

Meios e métodos de proteção de informações criptográficas

Os principais meios de proteção criptográfica da informação incluem software, hardware e software e hardware que implementam algoritmos criptográficos de informação com o objetivo de:

- proteção de dados de informação durante seu processamento, uso e transferência;

- garantir a integridade e confiabilidade do fornecimento de informações durante seu armazenamento, processamento e transmissão (inclusive com o uso de algoritmos de assinatura digital);

- gerar informações que são usadas para autenticar e identificar assuntos, usuários e dispositivos;

- gerar informações que são usadas para proteger elementos de autenticação durante seu armazenamento, geração, processamento e transmissão.

Atualmente, métodos criptográficos de proteção de informações para garantir a autenticação confiável das partes na troca de informações são básicos. Eles fornecem criptografia e codificação de informações.

Existem dois métodos principais de proteção de informações criptográficas:

- simétrica, em que a mesma chave, que é mantida em segredo, é usada tanto para criptografia quanto para descriptografia de dados;

- assimétrico.

Além disso, existem métodos muito eficazes de criptografia simétrica - rápidos e confiáveis. Para tais métodos na Federação Russa, o padrão estadual “Sistemas de processamento de informações. Proteção criptográfica da informação. Algoritmo de transformação criptográfica” - GOST 28147-89.

Em métodos assimétricos de proteção de informações criptográficas, duas chaves são usadas:

- Não classificado, que pode ser publicado junto com outras informações sobre o usuário que são públicas. Essa chave é usada para criptografia.

- O segredo, que é conhecido apenas pelo destinatário, é usado para descriptografia.

Das assimétricas, o método mais conhecido de proteção de informações criptográficas é o método RSA, que se baseia em operações com números primos grandes (100 dígitos), bem como seus produtos.

Graças ao uso de métodos criptográficos, é possível controlar de forma confiável a integridade de porções individuais de dados de informações e seus conjuntos, garantir a impossibilidade de recusar as ações realizadas e também determinar a autenticidade das fontes de dados.

A base do controle de integridade criptográfica é composta por dois conceitos:

- Assinatura Eletrônica.

- função hash.

Definição 4

Uma função de hash é uma função unidirecional ou transformação de dados difícil de reverter implementada por meio de criptografia simétrica por blocos de vinculação. O resultado da criptografia do último bloco, que depende de todos os anteriores, e serve como resultado da função hash.

Nas atividades comerciais, a proteção criptográfica da informação está se tornando cada vez mais importante. Para converter a informação, são utilizadas diversas ferramentas de encriptação: ferramentas de encriptação de documentação (incluindo versões portáteis), ferramentas de encriptação de conversas telefónicas e rádio, bem como ferramentas de encriptação de transmissão de dados e mensagens telegráficas.

Para proteger segredos comerciais nos mercados nacional e internacional, são utilizados conjuntos de equipamentos profissionais de criptografia e dispositivos técnicos para proteção criptográfica de comunicações telefônicas e rádio, bem como correspondência comercial.

Além disso, mascaradores e scramblers, que substituem o sinal de fala pela transmissão digital de dados, também se difundiram. São produzidos meios criptográficos de proteção de faxes, telexes e teletipos. Para os mesmos fins, também são utilizados codificadores, que são feitos na forma de anexos a dispositivos, na forma de dispositivos separados, bem como na forma de dispositivos integrados ao projeto de fax modems, telefones e outros dispositivos de comunicação dispositivos. Uma assinatura digital eletrônica é amplamente utilizada para garantir a autenticidade das mensagens eletrônicas transmitidas.

A proteção criptográfica de informações na Federação Russa resolve a questão da integridade adicionando uma certa soma de verificação ou padrão de verificação para calcular a integridade dos dados. O modelo de segurança da informação é criptográfico, ou seja, depende da chave. De acordo com estimativas de segurança da informação, que são baseadas em criptografia, a dependência da probabilidade de leitura de dados na chave secreta é a ferramenta mais confiável e é usada até mesmo em sistemas estaduais de segurança da informação.

Proteção de informações criptográficas - proteção da informação por meio de sua transformação criptográfica.

Os métodos criptográficos são atualmente básico para garantir a autenticação confiável das partes para a troca de informações, proteção.

Para meios de proteção de informações criptográficas(CIPF) incluem hardware, firmware e software que implementam algoritmos criptográficos para conversão de informações para:

Proteção da informação durante o seu processamento, armazenamento e transmissão;

Garantir a confiabilidade e integridade das informações (incluindo o uso de algoritmos de assinatura digital) durante seu processamento, armazenamento e transmissão;

Desenvolvimento de informação utilizada para identificar e autenticar sujeitos, utilizadores e dispositivos;

Desenvolvimento de informação utilizada para proteger os elementos de autenticação de um AS seguro durante a sua geração, armazenamento, processamento e transmissão.

Os métodos criptográficos incluem criptografia e codificação de informações. Existem dois métodos principais de criptografia: simétrico e assimétrico. No primeiro deles, a mesma chave (que é mantida em segredo) é usada para criptografar e descriptografar os dados.

Métodos muito eficientes (rápidos e confiáveis) de criptografia simétrica foram desenvolvidos. Existe também um padrão nacional para tais métodos - GOST 28147-89 “Sistemas de processamento de informações. Proteção criptográfica. Algoritmo de Transformação Criptográfica”.

Os métodos assimétricos usam duas chaves. Um deles, não secreto (pode ser publicado junto com outras informações públicas sobre o usuário), é usado para criptografia, o outro (secreto, conhecido apenas pelo destinatário) é usado para descriptografia. O mais popular dos assimétricos é o método RSA, que se baseia em operações com números primos grandes (100 dígitos) e seus produtos.

Os métodos criptográficos permitem controlar de forma confiável a integridade de partes individuais de dados e seus conjuntos (como um fluxo de mensagens); determinar a autenticidade da fonte de dados; garantem a impossibilidade de recusa das ações tomadas ("não repúdio").

O controle de integridade criptográfica é baseado em dois conceitos:

Assinatura eletrônica (ES).

Uma função hash é uma transformação de dados difícil de reversível (função unidirecional), que geralmente é implementada por meio de criptografia simétrica com link de bloco. O resultado da criptografia do último bloco (dependendo de todos os anteriores) é o resultado da função hash.

A criptografia como meio de proteção (fechamento) de informações está se tornando cada vez mais importante nas atividades comerciais.

Várias ferramentas de criptografia são usadas para converter informações: ferramentas de criptografia de documentos, incluindo portáteis, ferramentas de criptografia de fala (conversas telefônicas e de rádio), mensagens de telégrafo e ferramentas de criptografia de transmissão de dados.

Para proteger os segredos comerciais nos mercados internacional e doméstico, são oferecidos vários dispositivos técnicos e conjuntos de equipamentos profissionais para criptografia e criptoproteção de comunicações telefônicas e de rádio, correspondência comercial etc.

Scramblers e mascaradores são amplamente utilizados, substituindo o sinal de fala pela transmissão digital de dados. São produzidos meios de proteção para teletipos, telexes e faxes. Para estes fins, são utilizados codificadores, realizados na forma de dispositivos separados, na forma de anexos a dispositivos ou embutidos no projeto de telefones, fax modems e outros dispositivos de comunicação (estações de rádio e outros). A assinatura digital eletrônica é amplamente utilizada para garantir a confiabilidade das mensagens eletrônicas transmitidas.

A confidencialidade da informação é caracterizada por indicadores aparentemente opostos como acessibilidade e sigilo. As técnicas para disponibilizar informações aos usuários são discutidas na Seção 9.4.1. Nesta seção, consideraremos maneiras de garantir o sigilo das informações. Esta propriedade da informação é caracterizada pelo grau de mascaramento da informação e reflete sua capacidade de resistir à divulgação do significado das matrizes de informação, determinando a estrutura da matriz de informação armazenada ou a portadora (sinal da portadora) da matriz de informação transmitida e estabelecendo a fato de transmissão da matriz de informações por meio de canais de comunicação. Os critérios de otimalidade neste caso, como regra, são:

minimização da probabilidade de superação da proteção ("hacking");

maximização do tempo de segurança esperado antes da “quebra” do subsistema de proteção;

minimização das perdas totais por "hacking" de proteção e custos para o desenvolvimento e operação dos elementos correspondentes do subsistema de controle e proteção de informações, etc.

Em geral, a confidencialidade das informações entre os assinantes pode ser assegurada de três maneiras:

criar um canal de comunicação absolutamente confiável entre assinantes, inacessível a outros;

usar um canal de comunicação público, mas esconder o próprio fato da transferência de informações;

usar um canal de comunicação público, mas transmitir informações através dele de forma transformada, e deve ser convertida para que apenas o destinatário possa restaurá-la.

A primeira opção é praticamente irrealizável devido aos altos custos materiais de criação de tal canal entre assinantes remotos.

Uma das formas de garantir a confidencialidade da transferência de informações é esteganografia. Atualmente, representa uma das áreas promissoras para garantir a confidencialidade das informações armazenadas ou transmitidas em sistemas computacionais, mascarando informações confidenciais em arquivos abertos, principalmente multimídia.

O desenvolvimento de métodos para converter (criptografar) informações para protegê-las de usuários ilegais está envolvido em criptografia.

A criptografia (às vezes é usado o termo criptologia) é uma área do conhecimento que estuda a escrita secreta (criptografia) e os métodos para sua divulgação (criptoanálise). A criptografia é considerada um ramo da matemática.

Até recentemente, todas as pesquisas nessa área eram apenas fechadas, mas nos últimos anos, começaram a aparecer cada vez mais publicações na imprensa aberta. Parte do abrandamento do sigilo se deve ao fato de que se tornou impossível esconder a quantidade acumulada de informações. Por outro lado, a criptografia é cada vez mais utilizada em indústrias civis, o que exige a divulgação de informações.

9.6.1. Princípios de criptografia. O objetivo de um sistema criptográfico é criptografar um texto simples significativo (também chamado de texto simples), resultando em um texto cifrado que parece completamente sem sentido (texto cifrado, criptograma). O destinatário pretendido deve ser capaz de descriptografar (também chamado de "descriptografar") esse texto cifrado, restaurando assim seu texto simples correspondente. Nesse caso, o adversário (também chamado de criptoanalista) deve ser incapaz de revelar o texto de origem. Há uma diferença importante entre descriptografar (descriptografar) e descriptografar um texto cifrado.

Métodos criptográficos e formas de conversão de informações são chamados cifras. A divulgação de um criptossistema (cifra) é fruto do trabalho de um criptoanalista, levando à possibilidade de divulgação efetiva de qualquer texto simples criptografado com este criptossistema. O grau de incapacidade de um criptosistema de quebrar é chamado de sua força.

A questão da confiabilidade dos sistemas de segurança da informação é muito complexa. O fato é que não existem testes confiáveis para garantir que a informação seja protegida de forma suficientemente confiável. Em primeiro lugar, a criptografia tem a peculiaridade de que muitas vezes é necessário gastar várias ordens de magnitude mais dinheiro para “abrir” uma cifra do que para criá-la. Portanto, o teste de teste do sistema de criptografia nem sempre é possível. Em segundo lugar, repetidas tentativas malsucedidas de superar a proteção não significam que a próxima tentativa não será bem-sucedida. O caso não é excluído quando os profissionais lutaram por muito tempo, mas sem sucesso, pela cifra, e um certo iniciante aplicou uma abordagem fora do padrão - e a cifra foi dada a ele facilmente.

Como resultado dessa baixa comprovação da confiabilidade das ferramentas de segurança da informação, existem muitos produtos no mercado, cuja confiabilidade não pode ser julgada com segurança. Naturalmente, seus desenvolvedores elogiam seu trabalho de todas as maneiras, mas não podem provar sua qualidade, e muitas vezes isso é impossível em princípio. Como regra, a impossibilidade de comprovação da confiabilidade também é acompanhada pelo fato de o algoritmo de criptografia ser mantido em segredo.

À primeira vista, o sigilo do algoritmo serve como uma segurança adicional da cifra. Este é um argumento destinado a amadores. De fato, se o algoritmo é conhecido pelos desenvolvedores, ele não pode mais ser considerado secreto, a menos que o usuário e o desenvolvedor sejam a mesma pessoa. Além disso, se um algoritmo for considerado instável devido à incompetência ou erros do desenvolvedor, seu sigilo não permitirá que ele seja verificado por especialistas independentes. A instabilidade do algoritmo será revelada apenas quando já tiver sido hackeado, ou mesmo não detectado, porque o inimigo não tem pressa em se gabar de seus sucessos.

Portanto, um criptógrafo deve ser guiado pela regra formulada pela primeira vez pelo holandês O. Kerkgoffs: a segurança de uma cifra deve ser determinada apenas pelo sigilo da chave. Em outras palavras, a regra de O. Kerckhoffs é que todo o mecanismo de criptografia, exceto o valor da chave secreta, é a priori considerado conhecido pelo adversário.

Outra coisa é que um método de proteção de informações é possível (estritamente falando, não relacionado à criptografia), quando não o algoritmo de criptografia está oculto, mas o próprio fato de a mensagem conter informações criptografadas (ocultas nela). Essa técnica é mais corretamente chamada de mascaramento de informações. Será considerado separadamente.

A história da criptografia remonta a vários milhares de anos. A necessidade de esconder o que estava escrito apareceu em uma pessoa quase imediatamente, assim que aprendeu a escrever. Um exemplo histórico bem conhecido de um sistema criptográfico é a chamada cifra de César, que é uma simples substituição de cada letra do texto simples pela terceira letra do alfabeto que a segue (com quebra quando necessário). Por exemplo, UMA foi substituído por D,B no E,Z no C.

Apesar dos avanços significativos na matemática ao longo dos séculos que se passaram desde a época de César, a criptografia não deu passos significativos até meados do século XX. Tinha uma abordagem amadora, especulativa e não científica.

Por exemplo, no século 20, cifras de "livros" eram amplamente utilizadas por profissionais, em que qualquer publicação impressa em massa era usada como chave. Desnecessário dizer, quão facilmente tais cifras foram reveladas! É claro que, do ponto de vista teórico, a cifra do “livro” parece bastante confiável, pois é impossível classificar seu conjunto manualmente. No entanto, a menor informação a priori restringe fortemente essa escolha.

A propósito, sobre informações a priori. Durante a Grande Guerra Patriótica, como se sabe, a União Soviética prestou considerável atenção à organização do movimento partidário. Quase todos os destacamentos atrás das linhas inimigas tinham uma estação de rádio, bem como uma ou outra comunicação com o "continente". As cifras que os guerrilheiros tinham eram extremamente instáveis - os decodificadores alemães as decifraram com bastante rapidez. E isso, como você sabe, resultou em derrotas e perdas em combate. Os partidários revelaram-se astutos e inventivos também nesta área. A recepção foi extremamente simples. No texto original da mensagem, foi cometido um grande número de erros gramaticais, por exemplo, eles escreveram: “passamos por três trens com tanques”. Com a decodificação correta para uma pessoa russa, tudo ficou claro. Mas os criptoanalistas do inimigo eram impotentes diante de tal técnica: passando pelas opções possíveis, eles encontraram a combinação “tnk” que era impossível para o idioma russo e descartaram essa opção como obviamente incorreta.

Esta técnica aparentemente caseira é realmente muito eficaz e é frequentemente usada até agora. Sequências aleatórias de caracteres são substituídas no texto de origem da mensagem para confundir programas criptoanalíticos de força bruta ou alterar os padrões estatísticos do cifergrama, que também podem fornecer informações úteis ao adversário. Mas, em geral, ainda se pode dizer que a criptografia pré-guerra era extremamente fraca e não poderia reivindicar o título de uma ciência séria.

No entanto, a grave necessidade militar logo forçou os cientistas a enfrentar os problemas da criptografia e da criptoanálise. Uma das primeiras conquistas significativas nesta área foi a máquina de escrever alemã Enigma, que era de fato um codificador e decodificador mecânico com uma resistência bastante alta.

Então, durante a Segunda Guerra Mundial, surgiram os primeiros serviços profissionais de descriptografia. O mais famoso deles é Bletchley Park, uma divisão do serviço de inteligência britânico MI5.

9.6.2. Tipos de cifras. Todos os métodos de criptografia podem ser divididos em dois grupos: cifras de chave secreta e cifras de chave pública. Os primeiros são caracterizados pela presença de algumas informações (chave secreta), cuja posse permite criptografar e descriptografar mensagens. Portanto, eles também são chamados de chave única. As cifras de chave pública implicam a presença de duas chaves - para descriptografar as mensagens. Essas cifras também são chamadas de cifras de duas chaves.

A regra de criptografia não pode ser arbitrária. Deve ser tal que o texto cifrado usando a regra de descriptografia possa restaurar exclusivamente a mensagem aberta. As regras de criptografia do mesmo tipo podem ser agrupadas em classes. Dentro da classe, as regras diferem umas das outras pelos valores de algum parâmetro, que pode ser um número, uma tabela, etc. Em criptografia, o valor específico de tal parâmetro é geralmente referido como chave.

Essencialmente, a chave seleciona uma regra de criptografia específica de uma determinada classe de regras. Isso permite, em primeiro lugar, ao usar dispositivos especiais para criptografia, alterar o valor dos parâmetros do dispositivo para que a mensagem criptografada não possa ser descriptografada mesmo por pessoas que possuem exatamente o mesmo dispositivo, mas não conhecem o valor do parâmetro selecionado e, em segundo lugar, ele permite que você altere a regra de criptografia em tempo hábil, pois o uso repetido da mesma regra de criptografia para textos simples cria os pré-requisitos para receber mensagens abertas usando mensagens criptografadas.

Usando o conceito de chave, o processo de criptografia pode ser descrito como uma relação:

Onde UMA– mensagem aberta; B– mensagem criptografada; f– regra de criptografia; α – a chave escolhida, conhecida do remetente e do destinatário.

Para cada chave α

conversão de cifra  deve ser reversível, ou seja, deve haver uma transformação inversa

deve ser reversível, ou seja, deve haver uma transformação inversa  , que, com a chave escolhida α

identifica exclusivamente uma mensagem aberta UMA por mensagem criptografada B:

, que, com a chave escolhida α

identifica exclusivamente uma mensagem aberta UMA por mensagem criptografada B:

(9.0)

(9.0)

Conjunto de transformações  e o conjunto de chaves a que correspondem é chamado cifra. Entre todas as cifras, duas grandes classes podem ser distinguidas: cifras de substituição e cifras de permutação. Atualmente, dispositivos de criptografia eletrônica são amplamente utilizados para proteger informações em sistemas automatizados. Uma característica importante de tais dispositivos não é apenas a força da cifra implementada, mas também a alta velocidade do processo de criptografia e descriptografia.

e o conjunto de chaves a que correspondem é chamado cifra. Entre todas as cifras, duas grandes classes podem ser distinguidas: cifras de substituição e cifras de permutação. Atualmente, dispositivos de criptografia eletrônica são amplamente utilizados para proteger informações em sistemas automatizados. Uma característica importante de tais dispositivos não é apenas a força da cifra implementada, mas também a alta velocidade do processo de criptografia e descriptografia.

Às vezes, os dois conceitos se confundem: criptografia e codificação. Ao contrário da criptografia, para a qual você precisa conhecer a cifra e a chave secreta, não há nada secreto na codificação, há apenas uma certa substituição de letras ou palavras por caracteres predeterminados. Os métodos de codificação não visam ocultar a mensagem aberta, mas apresentá-la de uma forma mais conveniente para transmissão por meios técnicos de comunicação, reduzir o comprimento da mensagem, proteger distorções etc.

Cifras de chave secreta. Esse tipo de cifra implica a presença de alguma informação (a chave), cuja posse permite tanto criptografar quanto descriptografar a mensagem.

Por um lado, tal esquema tem as desvantagens de que, além do canal aberto para transmissão do texto cifrado, também é necessário ter um canal secreto para transmissão da chave; além disso, se houver vazamento de informações sobre a chave, é impossível provar de qual dos dois correspondentes ocorreu o vazamento.

Por outro lado, entre as cifras desse grupo em particular, existe o único esquema de criptografia do mundo que possui absoluta estabilidade teórica. Todos os outros podem ser decifrados pelo menos em princípio. Tal esquema é uma criptografia normal (por exemplo, operação XOR) com uma chave cujo comprimento é igual ao comprimento da mensagem. A chave deve ser usada apenas uma vez. Qualquer tentativa de decifrar tal mensagem é inútil, mesmo que haja informações a priori sobre o texto da mensagem. Ao selecionar a chave, você pode obter qualquer mensagem como resultado.

Cifras de chave pública. Este tipo de cifra implica a presença de duas chaves - pública e privada; um é usado para criptografar e o outro para descriptografar mensagens. A chave pública é publicada - trazida ao conhecimento de todos, enquanto a chave secreta é mantida por seu proprietário e é a chave para o sigilo das mensagens. A essência do método é que o que é criptografado com a chave secreta só pode ser descriptografado com a chave pública e vice-versa. Essas chaves são geradas em pares e têm uma correspondência de um para um entre si. Além disso, é impossível calcular outro a partir de uma chave.

Uma característica das cifras desse tipo, que as distingue favoravelmente das cifras com chave secreta, é que a chave secreta aqui é conhecida apenas por uma pessoa, enquanto no primeiro esquema deve ser conhecida por pelo menos duas. Isso proporciona os seguintes benefícios:

nenhum canal seguro é necessário para enviar a chave secreta;

toda a comunicação é realizada em um canal aberto;

a presença de uma única cópia da chave reduz a possibilidade de sua perda e permite que você estabeleça uma clara responsabilidade pessoal por manter o segredo;

a presença de duas chaves permite que você use esse sistema de criptografia em dois modos - comunicação secreta e assinatura digital.

O exemplo mais simples dos algoritmos de criptografia em consideração é o algoritmo RSA. Todos os outros algoritmos desta classe diferem dele de forma não principal. Podemos dizer que, em geral, RSA é o único algoritmo de chave pública.

9.6.3. Algoritmo R.S.A. RSA (em homenagem aos autores Rivest, Shamir e Alderman) é um algoritmo de chave pública projetado para criptografia e autenticação (assinatura digital). Este algoritmo foi desenvolvido em 1977 e é baseado na decomposição de inteiros grandes em fatores primos (fatoração).

RSA é um algoritmo muito lento. Em comparação, no nível do software, o DES é pelo menos 100 vezes mais rápido que o RSA; no hardware - 1.000-10.000 vezes, dependendo da implementação.

O algoritmo RSA é o seguinte. Pegue dois números primos muito grandes p e q. Determinado n como resultado da multiplicação p no q(n=p q). Escolha um grande número inteiro aleatório d, coprime com m, Onde  . Este número é definido e, o que

. Este número é definido e, o que  . Vamos chamá-la de chave pública. e e n, e a chave secreta são os números d e n.

. Vamos chamá-la de chave pública. e e n, e a chave secreta são os números d e n.

Agora, para criptografar dados com uma chave conhecida ( e,n), faça o seguinte:

quebrar o texto cifrado em blocos, cada um dos quais pode ser representado como um número M(eu)=0,1,…,n-1;

criptografar texto tratado como uma sequência de números M(eu) de acordo com a fórmula C(eu)=(M(eu))mod n;

para descriptografar esses dados usando a chave secreta ( d,n), é necessário realizar os seguintes cálculos M(eu)=(C(eu))mod n.

O resultado será um conjunto de números M(eu) que representam o texto original.

Exemplo. Considere o uso do método RSA para criptografar a mensagem: "computador". Para simplificar, usaremos números muito pequenos (na prática, números muito maiores são usados - de 200 para cima).

Vamos escolher p=3 e q=11. Vamos definir n=3×11=33.

Vamos encontrar ( p-1)×( q-1)=20. Portanto, como d escolha qualquer número que seja relativamente primo de 20, por exemplo d=3.

Escolha um número e. Como tal número, qualquer número pode ser tomado para o qual a relação ( e×3) mod 20=1, por exemplo, 7.

Vamos representar a mensagem criptografada como uma sequência de inteiros no intervalo de 1 a 32. Seja a letra "E" representada pelo número 30, a letra "B" pelo número 3 e a letra "M" pelo número 13. Então a mensagem original pode ser representada como uma sequência de números (30 03 13 ).

Vamos criptografar a mensagem usando a chave (7,33).

С1=(307) mod 33=21870000000 mod 33=24,

C2=(37) mod 33=2187 mod 33=9,

C3=(137) mod 33=62748517 mod 33=7.

Assim, a mensagem criptografada se parece com (24 09 07).

Vamos resolver o problema inverso. Vamos descriptografar a mensagem (24 09 07), obtida como resultado da criptografia com chave conhecida, baseada na chave secreta (3.33):

М1=(24 3) mod 33=13824 mod 33=30,

М2=(9 3) mod 33=739 mod 33=9,

М3=(7 3)mod33=343mod33=13 .

Assim, como resultado da descriptografia da mensagem, a mensagem original "computador" foi obtida.

A força criptográfica do algoritmo RSA é baseada na suposição de que é extremamente difícil determinar a chave secreta a partir de uma conhecida, pois para isso é necessário resolver o problema da existência de divisores inteiros. Este problema é NP-completo e, como consequência deste fato, atualmente não admite uma solução eficiente (polinomial). Além disso, a própria questão da existência de algoritmos eficientes para resolver problemas NP-completos ainda está em aberto. A esse respeito, para números que consistem em 200 dígitos (ou seja, recomenda-se que esses números sejam usados), os métodos tradicionais exigem um grande número de operações (cerca de 1023).

O algoritmo RSA (Fig. 9.2) é patenteado nos EUA. Não é permitido seu uso por outras pessoas (quando o comprimento da chave for superior a 56 bits). É verdade que a validade de tal estabelecimento pode ser questionada: como pode ser patenteada a exponenciação ordinária? No entanto, a RSA é protegida por leis de direitos autorais.

Arroz. 9.2. Esquema de criptografia

Uma mensagem criptografada com a chave pública de um assinante só pode ser descriptografada por ele, pois somente ele possui a chave secreta. Assim, para enviar uma mensagem privada, você deve pegar a chave pública do destinatário e criptografar a mensagem com ela. Depois disso, nem você mesmo poderá descriptografá-lo.

9.6.4. Assinatura Eletrônica. Quando fazemos o contrário, ou seja, criptografamos a mensagem usando a chave secreta, então qualquer pessoa pode descriptografá-la (pegando sua chave pública). Mas o próprio fato de a mensagem ter sido criptografada com sua chave secreta confirma que ela veio de você, o único proprietário da chave secreta no mundo. Este modo de usar o algoritmo é chamado de assinatura digital.

Do ponto de vista da tecnologia, uma assinatura digital eletrônica é uma ferramenta de software criptográfico (ou seja, adequadamente criptografada) que permite confirmar que a assinatura em um determinado documento eletrônico foi colocada por seu autor, e não por qualquer outra pessoa . Uma assinatura digital eletrônica é um conjunto de caracteres gerados de acordo com o algoritmo definido por GOST R 34.0-94 e GOST R 34.-94. Ao mesmo tempo, uma assinatura digital eletrônica permite certificar-se de que as informações assinadas pelo método de assinatura digital eletrônica não foram alteradas durante o processo de transferência e foram assinadas pelo remetente exatamente no formulário em que você as recebeu.

O processo de assinatura eletrônica de um documento (Fig. 9.3) é bastante simples: o conjunto de informações a serem assinados é processado por um software especial usando a chamada chave privada. Em seguida, o array criptografado é enviado por e-mail e, ao ser recebido, é verificado pela chave pública correspondente. A chave pública permite verificar a integridade do array e verificar a autenticidade da assinatura digital eletrônica do remetente. Acredita-se que esta tecnologia tenha 100% de proteção contra hackers.

Arroz. 9.3. Esquema do processo de assinatura eletrônica de um documento

Uma chave secreta (código) está disponível para cada entidade que tem o direito de assinar, e pode ser armazenada em um disquete ou cartão inteligente. A chave pública é utilizada pelos destinatários do documento para verificar a autenticidade da assinatura digital eletrônica. Usando uma assinatura digital eletrônica, você pode assinar arquivos individuais ou fragmentos de bancos de dados.

Neste último caso, o software que implementa uma assinatura digital eletrônica deve ser incorporado em sistemas automatizados aplicados.

De acordo com a nova lei, o procedimento de certificação de meios de assinatura digital eletrónica e certificação da própria assinatura está claramente regulamentado.

Isso significa que o órgão estatal devidamente autorizado deve confirmar que um ou outro software para gerar uma assinatura digital eletrônica realmente gera (ou verifica) apenas uma assinatura digital eletrônica e nada mais; que os programas correspondentes não contenham vírus, não baixem informações de contrapartes, não contenham "bugs" e garantam contra hackers. A certificação da assinatura em si significa que a organização correspondente - o centro de certificação - confirma que essa chave pertence a essa pessoa em particular.

Você pode assinar documentos sem o certificado especificado, mas no caso de uma ação judicial, será difícil provar qualquer coisa. Nesse caso, o certificado é indispensável, pois a assinatura em si não contém dados sobre seu titular.

Por exemplo, um cidadão MAS e cidadão NO concluiu um acordo no valor de 10.000 rublos e certificou o acordo com seu EDS. Cidadão MAS não cumpriu sua obrigação. cidadão ofendido NO, acostumada a agir dentro do quadro legal, vai a tribunal, onde é confirmada a autenticidade da assinatura (a correspondência da chave pública com a privada). No entanto, cidadão MAS declara que a chave privada não é dele. Se tal precedente ocorrer com uma assinatura regular, é realizado um exame de caligrafia, mas no caso de um EDS, é necessário um terceiro ou um documento para confirmar que a assinatura realmente pertence a essa pessoa. É para isso que serve um certificado de chave pública.

Hoje, uma das ferramentas de software mais populares que implementam as principais funções de uma assinatura digital eletrônica são os sistemas Verba e CryptoPRO CSP.

9.6.5. Função HASH. Como mostrado acima, uma cifra de chave pública pode ser usada em dois modos: criptografia e assinatura digital. No segundo caso, não faz sentido criptografar todo o texto (dados) usando uma chave secreta. O texto é deixado em aberto e uma certa “soma de verificação” deste texto é criptografada, resultando na formação de um bloco de dados, que é uma assinatura digital que é adicionada ao final do texto ou anexada a ele em uma Arquivo.

A mencionada "soma de verificação" dos dados, que é "assinada" em vez de todo o texto, deve ser calculada a partir de todo o texto para que uma alteração em qualquer letra seja refletida nele. Em segundo lugar, a função especificada deve ser unilateral, ou seja, computável apenas "em uma direção". Isso é necessário para que o adversário não possa alterar propositalmente o texto, adequando-o à assinatura digital existente.

Tal função é chamada função hash, que, como algoritmos criptográficos, está sujeito a padronização e certificação. Em nosso país, é regulamentado pelo GOST R-3411. função hash– uma função que faz o hash de uma matriz de dados mapeando valores de um conjunto (muito) grande de valores para um conjunto (substancialmente) menor de valores. Além da assinatura digital, as funções de hash são usadas em outros aplicativos. Por exemplo, ao trocar mensagens entre computadores remotos, quando a autenticação do usuário for necessária, um método baseado em uma função de hash pode ser usado.

Deixar Código hash criado por função H:

,

,

Onde Mé uma mensagem de tamanho arbitrário e hé um código hash de comprimento fixo.

Considere os requisitos que uma função de hash deve atender para ser usada como autenticador de mensagens. Considere um exemplo de função hash muito simples. Em seguida, analisaremos várias abordagens para construir uma função hash.

função hash H, que é usado para autenticar mensagens, deve ter as seguintes propriedades:

H(M) deve ser aplicado a um bloco de dados de qualquer tamanho;

H(M) criar uma saída de comprimento fixo;

H(M) é relativamente fácil (em tempo polinomial) de calcular para qualquer valor M;

para qualquer valor de código hash fornecido h impossível de encontrar M de tal modo que H(M) =h;

para qualquer dado X computacionalmente impossível de encontrar y≠x, o que H(y) =H(x);

é computacionalmente impossível encontrar um par arbitrário ( X,y) de tal modo que H(y) =H(x).

As três primeiras propriedades exigem que a função hash gere um código hash para qualquer mensagem.

A quarta propriedade define o requisito de uma função hash unidirecional: é fácil criar um código hash a partir de uma determinada mensagem, mas é impossível recuperar uma mensagem de um determinado código hash. Essa propriedade é importante se a autenticação de hash incluir um valor secreto. O valor secreto em si não pode ser enviado, no entanto, se a função hash não for unidirecional, o adversário pode facilmente revelar o valor secreto da seguinte maneira.

A quinta propriedade garante que não seja possível encontrar outra mensagem cujo valor de hash corresponda ao valor de hash da mensagem fornecida. Isso evita que o autenticador seja falsificado quando um hash criptografado é usado. Nesse caso, o adversário pode ler a mensagem e, portanto, gerar seu código hash. Mas como o adversário não possui a chave secreta, ele não pode alterar a mensagem sem que o destinatário a descubra. Se esta propriedade não for atendida, o invasor tem a oportunidade de realizar a seguinte sequência de ações: interceptar a mensagem e seu código hash criptografado, calcular o código hash da mensagem, criar uma mensagem alternativa com o mesmo código hash, substituir o original mensagem com uma falsa. Como os códigos de hash dessas mensagens correspondem, o destinatário não detectará a falsificação.

Uma função hash que satisfaz as cinco primeiras propriedades é chamada simples ou fraco função hash. Se, além disso, a sexta propriedade for satisfeita, então tal função é chamada Forte função hash. A sexta propriedade protege contra uma classe de ataques conhecidos como ataques de aniversário.

Todas as funções de hash são executadas da seguinte maneira. Um valor de entrada (mensagem, arquivo, etc.) n blocos de -bit. O valor de entrada é processado sequencialmente bloco a bloco, e um m- valor de bit do código hash.

Um dos exemplos mais simples de uma função hash é o XOR bit a bit de cada bloco:

A PARTIR DE eu = b eu 1XOR b i2 XOR. . . XOR b ik ,

Onde A PARTIR DE eu – eu-th bit do código hash, eu = 1, …, n;

k- número n blocos de entrada de -bit;

b eu j –euº bit em j-º bloco.

O resultado é um código hash de comprimento n, conhecido como sobrecontrole longitudinal. Isso é eficaz em falhas ocasionais para verificar a integridade dos dados.

9.6.6. DES e GOST-28147. DES (Data Encryption Standard) é um algoritmo de chave simétrica, ou seja, uma chave é usada para criptografia e descriptografia de mensagens. Desenvolvido pela IBM e aprovado pelo governo dos EUA em 1977 como um padrão oficial para proteção de informações que não são segredo de estado.

O DES tem blocos de 64 bits, é baseado em uma permutação de dados de 16 vezes, usa uma chave de 56 bits para criptografia. Existem vários modos de DES, como Electronic Code Book (ECB) e Cipher Block Chaining (CBC). 56 bits são 8 caracteres ASCII de sete bits, ou seja, senha não pode ter mais de 8 letras. Se, além disso, apenas letras e números forem usados, o número de opções possíveis será significativamente menor que o máximo possível de 256.

Uma das etapas do algoritmo DES. O bloco de dados de entrada é dividido pela esquerda ( EU") e direito ( R") peças. Depois disso, a matriz de saída é formada de modo que seu lado esquerdo EU"" representado pelo lado direito R" entrada e direito R"" formado como uma soma EU" e R" Operações XOR. Em seguida, a matriz de saída é criptografada por permutação com substituição. Pode-se verificar que todas as operações realizadas podem ser revertidas e a descriptografia é realizada em um número de operações linearmente dependente do tamanho do bloco. Esquematicamente, o algoritmo é mostrado na fig. 9.4.

Arroz. 9.4. Diagrama do algoritmo DES

Após várias dessas transformações, pode-se considerar que cada bit do bloco de cifras de saída pode depender de cada bit da mensagem.

Na Rússia, existe um análogo do algoritmo DES, que funciona com o mesmo princípio de uma chave secreta. O GOST 28147 foi desenvolvido 12 anos depois do DES e possui um grau de proteção mais alto. Suas características comparativas são apresentadas na tabela. 9.3.

Tabela 9.3

9.6.7. Esteganografia. Esteganografia- este é um método de organização da comunicação, que na verdade oculta a própria existência de uma conexão. Ao contrário da criptografia, onde um adversário pode determinar com precisão se uma mensagem transmitida é um texto cifrado, as técnicas de esteganografia permitem que mensagens secretas sejam incorporadas em mensagens inócuas para que a existência de uma mensagem secreta incorporada não possa ser suspeitada.

A palavra "esteganografia" em grego significa literalmente "escrita secreta" (steganos - segredo, segredo; grafia - registro). Inclui uma enorme variedade de meios secretos de comunicação, como tinta invisível, microfotografias, arranjo condicional de sinais, canais secretos e meios de comunicação em frequências flutuantes, etc.

A esteganografia ocupa seu nicho na segurança: não substitui, mas complementa a criptografia. Ocultar uma mensagem por métodos de esteganografia reduz significativamente a probabilidade de detectar o próprio fato de uma mensagem ser transmitida. E se essa mensagem também for criptografada, ela terá mais um nível de proteção adicional.

Atualmente, em conexão com o rápido desenvolvimento da tecnologia de computadores e novos canais de transmissão de informações, surgiram novos métodos esteganográficos, que se baseiam nas características de apresentação de informações em arquivos de computador, redes de computadores etc. sobre a formação de uma nova direção - esteganografia computadorizada.

Apesar do fato de que a esteganografia como forma de ocultar dados secretos é conhecida há milhares de anos, a esteganografia por computador é um campo jovem e em desenvolvimento.

Sistema esteganográfico ou estegosistema- um conjunto de meios e métodos que são usados para formar um canal secreto para transmissão de informações.

Ao construir um estegosistema, as seguintes disposições devem ser levadas em consideração:

O adversário tem uma compreensão completa do sistema esteganográfico e os detalhes de sua implementação. A única informação que permanece desconhecida para um potencial adversário é a chave, com a ajuda da qual somente seu detentor pode estabelecer a presença e o conteúdo da mensagem oculta.

Se o adversário de alguma forma tomar conhecimento da existência da mensagem oculta, isso deve impedi-lo de extrair mensagens semelhantes em outros dados, desde que a chave seja mantida em segredo.

Um adversário potencial deve ser privado de quaisquer vantagens técnicas ou outras no reconhecimento ou revelação do conteúdo de mensagens secretas.

O modelo generalizado do estegosistema é mostrado na fig. 9.5.

Arroz. 9.5. Modelo generalizado de estegosistema

Como dados qualquer informação pode ser usada: texto, mensagem, imagem, etc.

No caso geral, é aconselhável usar a palavra “mensagem”, pois uma mensagem pode ser um texto ou uma imagem ou, por exemplo, dados de áudio. A seguir, usaremos o termo mensagem para designar informações ocultas.

Recipiente– qualquer informação destinada a ocultar mensagens secretas.

Stegokey ou apenas uma chave - uma chave secreta necessária para ocultar informações. Dependendo do número de níveis de proteção (por exemplo, incorporar uma mensagem pré-criptografada), um stegosystem pode ter uma ou mais stegokeys.

Por analogia com a criptografia, de acordo com o tipo de stegokey, os stegosystems podem ser divididos em dois tipos:

com uma chave secreta;

com chave pública.

Um estegosistema com uma chave secreta usa uma chave, que deve ser determinada antes da troca de mensagens secretas ou transmitida por um canal seguro.

Em um estegosistema de chave pública, diferentes chaves são usadas para incorporar e recuperar uma mensagem, que diferem de tal forma que é impossível inferir uma chave da outra usando cálculos. Portanto, uma chave (pública) pode ser transmitida livremente por um canal de comunicação inseguro. Além disso, esse esquema funciona bem com a desconfiança mútua do remetente e do destinatário.

Atualmente, pode-se distinguir três intimamente relacionados e tendo as mesmas raízes direções de aplicação da esteganografia: escondendo dados(mensagens), marcas d'água digitais e manchetes.

Ocultar dados incorporados, que na maioria dos casos são grandes, impõe requisitos sérios ao contêiner: o tamanho do contêiner deve ser várias vezes maior que o tamanho dos dados incorporados.

Marcas d'água digitais são usados para proteger direitos autorais ou de propriedade em imagens digitais, fotografias ou outras obras de arte digitalizadas. Os principais requisitos para esses dados incorporados são confiabilidade e resistência à distorção. As marcas d'água digitais são pequenas em tamanho, no entanto, devido aos requisitos acima, métodos mais sofisticados são usados para incorporá-las do que para incorporar mensagens ou cabeçalhos simples.

Títulos são usados principalmente para marcar imagens em grandes armazenamentos eletrônicos (bibliotecas) de imagens digitais, arquivos de áudio e vídeo. Nesse caso, os métodos esteganográficos são usados não apenas para incorporar um cabeçalho de identificação, mas também outros recursos individuais do arquivo. Os cabeçalhos incorporados têm um volume pequeno e os requisitos para eles são mínimos: os cabeçalhos devem apresentar pequenas distorções e ser resistentes a transformações geométricas básicas.

A criptografia de computador é baseada em vários princípios:

A mensagem pode ser enviada usando codificação de ruído. Será difícil determinar o ruído de fundo do hardware na linha telefônica ou nos cabos de rede.

A mensagem pode ser colocada nos vazios de arquivos ou disco sem perder sua funcionalidade. Arquivos executáveis têm uma estrutura de vários segmentos de código executável; você pode inserir vários bytes entre vazios de segmento. É assim que o vírus WinCIH esconde seu corpo. Um arquivo sempre ocupa um número inteiro de clusters no disco, portanto, os comprimentos físico e lógico de um arquivo raramente correspondem. Você também pode escrever algo neste intervalo. Você pode formatar uma faixa intermediária em um disco e colocar uma mensagem nele. Existe uma maneira mais fácil, que consiste no fato de que um certo número de espaços pode ser adicionado ao final de uma linha HTML ou de um arquivo de texto, carregando uma carga informativa.

Os sentidos humanos são incapazes de distinguir pequenas mudanças de cor, imagem ou som. Isso se aplica a dados que transportam informações redundantes. Por exemplo, áudio de 16 bits ou imagem de 24 bits. Alterar os valores dos bits responsáveis pela cor de um pixel não levará a uma mudança perceptível na cor. Isso também inclui o método de fontes ocultas. Distorções sutis são feitas nos contornos das letras, que carregarão uma carga semântica. Você pode inserir caracteres semelhantes em um documento do Microsoft Word que contenha uma mensagem oculta.

O mais comum e um dos melhores produtos de software para esteganografia é o S-Tools (status freeware). Ele permite que você esconda quaisquer arquivos em arquivos GIF, BMP e WAV. Executa a compactação controlada (arquivamento) de dados. Além disso, realiza criptografia usando algoritmos MCD, DES, triple-DES, IDEA (opcional). O arquivo gráfico permanece sem alterações visíveis, apenas as tonalidades mudam. O som também permanece inalterado. Mesmo que surjam suspeitas, é impossível estabelecer o fato de usar o S-Tools sem conhecer a senha.

9.6.8. Certificação e padronização de criptossistemas. Todos os estados prestam muita atenção às questões de criptografia. Há constantes tentativas de impor algum tipo de enquadramento, proibições e outras restrições à produção, uso e exportação de ferramentas criptográficas. Por exemplo, na Rússia, a importação e exportação de ferramentas de segurança da informação, em particular meios criptográficos, é licenciada de acordo com o Decreto do Presidente da Federação Russa de 3 de abril de 1995 nº 334 e o Decreto do Governo de a Federação Russa de 15 de abril de 1994 nº 331.

Como já mencionado, um criptosistema não pode ser considerado confiável se o algoritmo de seu funcionamento não for totalmente conhecido. Apenas conhecendo o algoritmo, você pode verificar se a proteção é estável. No entanto, apenas um especialista pode verificar isso e, mesmo assim, essa verificação é muitas vezes tão complicada que não é economicamente viável. Como um usuário comum que não conhece matemática pode ser convencido da confiabilidade do criptossistema que lhe é oferecido?

Para um não especialista, a opinião de especialistas independentes competentes pode servir como prova de confiabilidade. Foi daí que surgiu o sistema de certificação. Todos os sistemas de segurança da informação estão sujeitos a ela para que empresas e instituições possam utilizá-los oficialmente. O uso de sistemas não certificados não é proibido, mas neste caso você assume todo o risco de que não seja confiável o suficiente ou tenha "backdoors". Mas, para vender ferramentas de segurança da informação, é necessária a certificação. Tais disposições são válidas na Rússia e na maioria dos países.

Nosso único órgão autorizado a realizar a certificação é a Agência Federal de Comunicações e Informações Governamentais sob o Presidente da Federação Russa (FAPSI). Este órgão aborda as questões de certificação com muito cuidado. Muito poucos desenvolvimentos de terceiros conseguiram obter o certificado FAPSI.

Além disso, a FAPSI licencia as atividades de empresas relacionadas ao desenvolvimento, produção, comercialização e operação de ferramentas de criptografia, bem como meios técnicos seguros de armazenamento, processamento e transmissão de informações, prestando serviços na área de criptografia de informações (Decreto do Presidente da Federação Russa de 03.04.95 No. 334 "Sobre medidas para cumprir a lei no campo do desenvolvimento, produção, venda e operação de ferramentas de criptografia, bem como a prestação de serviços no campo da criptografia de informações"; e a Lei da Federação Russa "Sobre órgãos federais de comunicações e informações governamentais").

Para a certificação, um pré-requisito é o cumprimento de normas no desenvolvimento de sistemas de segurança da informação. Os padrões desempenham uma função semelhante. Eles permitem, sem realizar estudos complexos, caros e nem sempre possíveis, obter a confiança de que um determinado algoritmo fornece proteção com um grau suficiente de confiabilidade.

9.6.9. Arquivos criptografados. Muitos programas de aplicativos incluem um recurso de criptografia. Vamos dar exemplos de algumas ferramentas de software que possuem recursos de criptografia.

Programas de arquivamento (por exemplo, WinZip) têm a opção de criptografar informações arquivadas. Pode ser usado para informações não muito importantes. Em primeiro lugar, os métodos de criptografia usados não são muito confiáveis (sujeitos a restrições oficiais de exportação) e, em segundo lugar, não são descritos em detalhes. Tudo isso não permite que você conte seriamente com essa proteção. Os arquivos de senha só podem ser usados para usuários "regulares" ou informações não críticas.

Em alguns sites da Internet, você pode encontrar programas para abrir arquivos criptografados. Por exemplo, um arquivo ZIP pode ser aberto em um bom computador em poucos minutos, e nenhuma habilidade especial é exigida do usuário.

Observação. Crackers de senha: Ultra Zip Password Cracker 1.00 - Um cracker de senha rápido para arquivos criptografados. Interface russo/inglês. Win "95/98 / NT. (Desenvolvedor - "m53group"). Advanced ZIP Password Recovery 2.2 - Um poderoso programa para adivinhar senhas para arquivos ZIP. Alta velocidade, interface gráfica, funções adicionais. SO: Windows95 / 98 / NT. Firme -desenvolvedor - "ElcomLtd.",shareware.

Criptografia em MS Word e MS Excel. A Microsoft incluiu algum tipo de proteção criptográfica em seus produtos. Mas essa proteção é muito instável. Além disso, o algoritmo de criptografia não é descrito, o que é um indicador de falta de confiabilidade. Além disso, há evidências de que a Microsoft deixa uma “porta dos fundos” nos algoritmos de criptografia usados. Se você precisar descriptografar um arquivo cuja senha foi perdida, entre em contato com a empresa. A pedido oficial, com razão, eles descriptografam arquivos do MS Word e MS Excel. Então, a propósito, faça alguns outros fornecedores de software.

Discos criptografados (catálogos). A criptografia é um método bastante confiável de proteção de informações em um disco rígido. No entanto, se a quantidade de informações a serem fechadas não estiver limitada a dois ou três arquivos, será bastante difícil trabalhar com ela: cada vez que você precisará descriptografar os arquivos e, após a edição, criptografá-los novamente. Ao mesmo tempo, cópias de segurança de arquivos que muitos editores criam podem permanecer no disco. Portanto, é conveniente usar programas especiais (drivers) que criptografam e descriptografam automaticamente todas as informações quando são gravadas no disco e lidas do disco.

Em conclusão, constatamos que a política de segurança é definida como um conjunto de decisões de gestão documentadas que visam proteger a informação e os recursos a ela associados. Ao desenvolvê-lo e implementá-lo, é aconselhável guiar-se pelos seguintes princípios básicos:

Incapacidade de contornar o equipamento de proteção. Todas as informações que entram e saem da rede protegida devem passar pelas proteções. Não deve haver entradas secretas de modem ou linhas de teste que ignorem a segurança.

Fortalecendo o elo mais fraco. A confiabilidade de qualquer proteção é determinada pelo elo mais fraco, já que os invasores o quebram. Muitas vezes, o elo mais fraco não é um computador ou programa, mas uma pessoa, e então o problema de garantir a segurança da informação torna-se não técnico.

Incapacidade de fazer a transição para um estado inseguro. O princípio da impossibilidade de transição para um estado inseguro significa que em quaisquer circunstâncias, incluindo as anormais, a ferramenta de proteção desempenha plenamente suas funções ou bloqueia completamente o acesso.

Minimização de privilégios. O princípio do privilégio mínimo determina que usuários e administradores devem receber apenas os direitos de acesso de que precisam para desempenhar suas funções.

Segregação de deveres. O princípio da segregação de funções implica tal distribuição de papéis e responsabilidades, em que uma pessoa não pode interromper um processo crítico para a organização.

Defesa em camadas. O princípio de camadas de defesa prescreve não confiar em uma linha defensiva. A defesa em profundidade pode pelo menos atrasar um intruso e tornar muito mais difícil realizar ações maliciosas despercebidas.

Variedade de equipamentos de proteção. O princípio de uma variedade de meios de proteção recomenda a organização de linhas defensivas de várias naturezas, de modo que um atacante em potencial seja obrigado a dominar uma variedade de habilidades incompatíveis, se possível.

Simplicidade e gerenciabilidade do sistema de informação. O princípio da simplicidade e capacidade de gestão diz que só num sistema simples e gerenciável é possível verificar a consistência da configuração dos diferentes componentes e implementar uma administração centralizada.

Garantir o suporte universal para medidas de segurança. O princípio do apoio universal às medidas de segurança não é técnico. Se os usuários e/ou administradores de sistemas considerarem a segurança da informação algo redundante ou hostil, certamente não será possível criar um modo de segurança. Desde o início, deverá ser previsto um conjunto de medidas que visam garantir a fidelização do pessoal, numa constante formação teórica e prática.