Pe 27 iunie, țările europene au fost lovite de un atac ransomware cunoscut sub numele inofensiv Petya (diverse surse includ și numele Petya.A, NotPetya și GoldenEye). Criptograful cere o răscumpărare în bitcoini echivalentă cu 300 USD. Zeci de mari companii ucrainene și ruse au fost infectate, iar răspândirea virusului este înregistrată și în Spania, Franța și Danemarca.

Cine a fost lovit?

Ucraina

Ucraina a fost una dintre primele țări care a fost atacată. Potrivit estimărilor preliminare, aproximativ 80 de companii și agenții guvernamentale au fost atacate:

Astăzi, virusul nu doar criptează fișierele individuale, ci ia complet accesul utilizatorului la hard disk. Virusul ransomware folosește și o semnătură electronică falsă Microsoft, care arată utilizatorilor că programul a fost dezvoltat de un autor de încredere și garantează securitatea. După infectarea unui computer, virusul modifică un cod special necesar pentru a porni sistemul de operare. Ca urmare, atunci când computerul pornește, nu sistemul de operare este încărcat, ci codul rău intenționat.

Cum să te protejezi?

- Închideți porturile TCP 1024-1035, 135 și 445.

- Actualizați bazele de date ale produselor dumneavoastră antivirus.

- Întrucât Petya este răspândit prin phishing, nu deschideți e-mailuri din surse necunoscute (dacă expeditorul este cunoscut, verificați dacă acest e-mail este sigur), aveți grijă la mesajele din rețelele sociale de la prietenii dvs., deoarece conturile acestora pot fi sparte.

- Virus căuta fişier C:\Windows\perfc, iar dacă nu îl găsește, creează și declanșează infecția. Dacă un astfel de fișier există deja pe computer, atunci virusul își încheie activitatea fără infecție. Trebuie să creați un fișier gol cu acest nume. Să luăm în considerare acest proces mai detaliat.

— Hacker Fantastic (@hackerfantastic)

Buna seara prieteni. Cel mai recent, am analizat virusul WannaCry ransomware, care în câteva ore s-a răspândit în multe țări ale lumii și a infectat multe computere. Și la sfârșitul lunii iunie, a apărut un nou virus similar „Petya”. Sau, așa cum este cel mai adesea numit „Petya”.

Acești viruși aparțin troienilor ransomware și sunt destul de asemănători, deși au și diferențele lor, în plus, semnificative. Potrivit datelor oficiale, „Petya” a infectat mai întâi un număr decent de computere în Ucraina, apoi și-a început călătoria în jurul lumii.

Au fost afectate calculatoarele din Israel, Serbia, România, Italia, Ungaria, Polonia și altele, Rusia se află pe locul 14 în această listă. Apoi, virusul s-a răspândit pe alte continente.

Practic, victimele virusului au fost companii mari (destul de des companii petroliere), aeroporturi, companii de comunicații mobile etc., de exemplu, au avut de suferit Bashneft, Rosneft, Mars, Nestle și altele. Cu alte cuvinte, ținta atacatorilor sunt companiile mari de la care poți lua bani.

Ce este „Petya”?

Petya este un malware care este un ransomware troian. Astfel de dăunători au fost creați pentru a șantaja proprietarii computerelor infectate prin criptarea informațiilor aflate pe computer. Virusul Petya, spre deosebire de WannaCry, nu criptează fișierele individuale. Acest troian criptează complet întregul disc. Acesta este pericolul său mai mare decât virusul WannaCry.

Când Petya ajunge pe computer, criptează tabelul MFT foarte repede. Pentru a fi mai clar, să folosim o analogie. Dacă compari fișierele cu o bibliotecă mare de oraș, el scoate catalogul acesteia, iar în acest caz este foarte greu să găsești cartea potrivită.

Chiar și, nu doar un catalog, ci un fel de amestecuri de pagini (fișiere) din diferite cărți. Desigur, sistemul eșuează în acest caz. Este foarte greu de înțeles sistemul în astfel de gunoaie. Imediat ce dăunătorul intră în computer, acesta repornește computerul și după încărcare, apare un craniu roșu. Apoi, când dai clic pe orice buton, apare un banner cu o ofertă de a plăti 300$ în contul bitcoin.

Virusul Petya cum să nu prindă

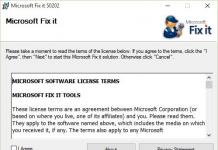

Cine ar putea crea Petya? Nu există încă un răspuns la această întrebare. Și, în general, nu este clar dacă autorul va fi instalat (cel mai probabil nu)? Dar se știe că scurgerea a venit din Statele Unite. Virusul, ca și WannaCry, caută o gaură în sistemul de operare. Pentru a repara această gaură, este suficient să instalați actualizarea MS17-010 (lansată în urmă cu câteva luni în timpul atacului WannaCry). Îl poți descărca de pe link. Sau, de pe site-ul oficial Microsoft.

În acest moment, această actualizare este cea mai bună modalitate de a vă proteja computerul. De asemenea, nu uitați de un antivirus bun. Mai mult, Kaspersky Lab a declarat că are o actualizare a bazei de date care blochează acest virus.

Dar, acest lucru nu înseamnă că este necesar să instalați Kaspersky. Folosește-ți antivirusul, dar nu uita să-i actualizezi bazele de date. De asemenea, nu uitați de un firewall bun.

Cum se răspândește virusul Petya

Cel mai adesea, Petya ajunge la computer prin e-mail. Prin urmare, în timpul incubației virusului Petya, nu merită să deschideți diverse legături în scrisori, în special în cele necunoscute. În general, faceți o regulă să nu deschideți link-uri de la străini. Așa că te protejezi nu numai de acest virus, ci și de mulți alții.

Apoi, odată ajuns pe computer, troianul repornește și imită o verificare pentru . Mai departe, așa cum am menționat deja, pe ecran apare un craniu roșu, apoi un banner care oferă plata pentru decriptarea fișierelor prin transferul a trei sute de dolari într-un portofel Bitcoin.

Vă spun imediat că nu trebuie să plătiți în niciun caz! Tot nu îl vei decripta, ci doar cheltuiești banii și aduci o contribuție creatorilor troianului. Acest virus nu este conceput pentru a fi decriptat.

Virusul Petya cum să te protejezi

Să aruncăm o privire mai atentă asupra protecției împotriva virusului Petya:

- Am menționat deja actualizările de sistem. Acesta este cel mai important punct. Chiar dacă sistemul dumneavoastră este piratat, trebuie să descărcați și să instalați actualizarea MS17-010.

- Activați „Afișați extensiile de fișiere” în setările Windows. Datorită acestui lucru, puteți vedea extensia fișierului și le puteți șterge pe cele suspecte. Fișierul virus are extensia .exe.

- Să revenim la litere. Nu faceți clic pe linkuri sau atașamente de la persoane pe care nu le cunoașteți. Și în general, în timpul carantinei, nu urmați linkurile din mail (chiar de la persoane pe care le cunoașteți).

- Este recomandabil să activați Controlul contului utilizatorului.

- Copiați fișierele importante pe medii amovibile. Poate fi copiat în Cloud. Acest lucru te va scoate din multe probleme. Dacă Petya apare pe computer, va fi suficient să instalați un nou sistem de operare, după formatarea hard disk-ului.

- Instalează un antivirus bun. Este de dorit să fie și un firewall. De obicei, astfel de antivirusuri au inscripția Security la sfârșit. Dacă aveți date importante pe computer, nu ar trebui să economisiți pe antivirus.

- După ce ați instalat un antivirus decent, nu uitați să-i actualizați bazele de date.

Virusul Petya cum se elimina

Aceasta este o întrebare dificilă. Dacă Petya a lucrat pe computer, nu va mai fi nimic de șters. În sistem, toate fișierele vor fi împrăștiate. Cel mai probabil, nu le mai poți organiza. Nu trebuie să plătiți hoții. Rămâne să formatați discul și să reinstalați sistemul. După formatarea și reinstalarea sistemului, virusul va dispărea.

De asemenea, vreau să adaug - acest dăunător reprezintă o amenințare pentru sistemul Windows. Dacă aveți orice alt sistem, de exemplu, sistemul rusesc Rosa, nu ar trebui să vă fie frică de acest virus ransomware. Același lucru este valabil și pentru proprietarii de telefoane. Majoritatea au instalat Android, IOS etc. Prin urmare, proprietarii de celule nu au de ce să-și facă griji.

De asemenea, dacă ești o persoană simplă, și nu proprietarul unei companii mari, cel mai probabil atacatorii nu sunt interesați de tine. Au nevoie de companii mari, pentru care 300 de dolari nu înseamnă nimic și cine le poate plăti cu adevărat acești bani. Dar, acest lucru nu înseamnă că virusul nu poate ajunge pe computer. Mai bine ai grijă!

Totuși, să sperăm că virusul Petya te ocolește! Aveți grijă de informațiile dvs. de pe computer. Mult noroc!

, 18 iulie 2017Răspunsuri la cele mai importante întrebări despre virusul ransomware Petna (NotPetya, ExPetr), un ransomware bazat pe Petya care a infectat multe computere din întreaga lume.

Luna aceasta, am asistat la un alt atac ransomware masiv care a avut loc la doar câteva săptămâni după . În câteva zile, această modificare a ransomware-ului a primit multe nume diferite, inclusiv Petya (numele virusului original), NotPetya, EternalPetya, Nyetya și altele. Inițial, l-am numit „virusul familiei Petya”, dar pentru comoditate îl vom numi pur și simplu Petna.

În jurul Petnei sunt destule ambiguități în afară de nume. Este același ransomware ca Petya sau o versiune diferită? Ar trebui să fie considerat Petna un ransomware sau un virus care pur și simplu distruge datele? Să clarificăm câteva aspecte ale atacului trecut.

Distribuția Petna este încă în curs?

Activitate maximă acum câteva zile. Răspândirea virusului a început în dimineața zilei de 27 iunie. În aceeași zi, activitatea sa a atins cel mai înalt nivel, cu mii de tentative de atac în fiecare oră. După aceea, intensitatea lor a scăzut semnificativ în aceeași zi și doar un număr mic de infecții au fost observate ulterior.

Acest atac poate fi comparat cu WannaCry?

Nu, judecând după acoperirea bazei noastre de utilizatori. Am observat aproximativ 20.000 de tentative de atac în întreaga lume, ceea ce este incomensurabil mai puțin decât cele 1,5 milioane de atacuri WannaCry pe care le-am prevenit.

Care țări au fost cel mai afectate?

Datele noastre de telemetrie arată că impactul principal al virusului a fost în Ucraina, unde au fost detectate peste 90% din încercările de atac. Au avut de suferit și Rusia, SUA, Lituania, Belarus, Belgia și Brazilia. În fiecare dintre aceste țări, au fost observate de la câteva zeci până la câteva sute de încercări de infectare.

Ce sisteme de operare au fost infectate?

Cel mai mare număr de atacuri a fost înregistrat pe dispozitive care rulează Windows 7 (78%) și Windows XP (14%). Numărul de atacuri asupra sistemelor mai moderne s-a dovedit a fi mult mai mic.

Cum a intrat virusul Petna pe PC?

După analizarea căilor de dezvoltare ale epidemiei cibernetice, am găsit vectorul primar al infecției, care este asociat cu actualizarea software-ului de contabilitate ucrainean M.E.Doc. De aceea Ucraina a suferit atât de grav.

Un paradox amar: din motive de securitate, utilizatorii sunt sfătuiți întotdeauna să-și actualizeze software-ul, dar în acest caz, virusul a început să se răspândească pe scară largă cu o actualizare de software lansată de M.E.Doc.

De ce au avut de suferit și computerele din afara Ucrainei?

Un motiv este că unele dintre companiile afectate au filiale ucrainene. Odată ce un virus infectează un computer, acesta se răspândește în rețea. Așa a reușit să ajungă la computere din alte țări. Continuăm să explorăm alți posibili vectori de infecție.

Ce se întâmplă după infecție?

Odată ce un dispozitiv este infectat, Petna încearcă să cripteze fișierele cu anumite extensii. Lista fișierelor țintă nu este la fel de mare ca listele cu virusul original Petya și cu alte tipuri de ransomware, dar include extensii de fotografii, documente, coduri sursă, baze de date, imagini de disc și altele. În plus, acest software nu criptează doar fișierele, ci și modul în care viermele se răspândește la alte dispozitive conectate la rețeaua locală.

Precum , virusul folosește trei moduri diferite de răspândire: folosind exploatările EternalBlue (cunoscut pentru WannaCry) sau EternalRomance, prin partajarea rețelei Windows folosind acreditările furate de la victimă (folosind utilități precum Mimikatz care pot extrage parole), precum și instrumente de încredere precum PsExec și WMIC.

După criptarea fișierelor și răspândirea în rețea, virusul încearcă să rupă pornirea Windows (prin schimbarea înregistrării master boot, MBR), iar după o repornire forțată, criptează tabelul de fișiere master (MFT) al unității de sistem. Acest lucru împiedică computerul să pornească în Windows și face computerul inutilizabil.

Poate Petna să-mi infecteze computerul cu toate corecțiile de securitate instalate?

Da, acest lucru este posibil datorită distribuției orizontale a malware-ului descris mai sus. Chiar dacă un anumit dispozitiv este protejat atât de EternalBlue, cât și de EternalRomance, el poate fi totuși infectat într-un al treilea mod.

Este Retua, WannaCry 2.0 sau altceva?

Virusul Petna se bazează cu siguranță pe ransomware-ul original Petna. De exemplu, în partea responsabilă cu criptarea tabelului de fișiere principal, acesta este aproape identic cu amenințarea întâlnită anterior. Cu toate acestea, nu este complet identic cu versiunile mai vechi ale ransomware-ului. Se presupune că virusul a fost modificat de o terță parte, și nu de autorul versiunii originale, cunoscut sub numele de Janus, care a vorbit și despre acest lucru în Stare de nervozitate, iar mai târziu a publicat o cheie principală de decriptare pentru toate versiunile anterioare ale programului.

Principala asemănare dintre Petna și WannaCry este că au folosit exploit-ul EternalBlue pentru a se răspândi.

Este adevărat că un virus nu criptează nimic, ci pur și simplu distruge datele de pe discuri?

Nu este adevarat. Acest malware criptează doar fișierele și Tabelul de fișiere principal (MFT). O altă întrebare este dacă aceste fișiere pot fi decriptate.

Există un instrument de decriptare gratuit disponibil?

Din pacate, nu. Virusul folosește un algoritm de criptare destul de puternic care nu poate fi depășit. Acesta criptează nu numai fișierele, ci și tabelul de fișiere master (MFT), ceea ce complică foarte mult procesul de decriptare.

Ar trebui să plătesc răscumpărarea?

Nu! Nu vă sfătuim niciodată să plătiți o răscumpărare, deoarece aceasta doar încurajează criminalii și îi încurajează să continue astfel de activități. Mai mult decât atât, este posibil să nu vă primiți datele înapoi nici măcar după ce ați plătit. În acest caz, este mai evident decât oricând. Si de aceea.

Adresa de e-mail oficială furnizată în fereastra de răscumpărare [email protected], căruia victimele au fost rugate să trimită o răscumpărare, a fost închisă de furnizorul de servicii de e-mail la scurt timp după atacul virusului. Prin urmare, creatorii ransomware-ului nu pot afla cine a plătit și cine nu.

Decriptarea partiției MFT este practic imposibilă, deoarece cheia este pierdută după ce ransomware-ul o criptează. În versiunile anterioare ale virusului, această cheie era stocată în ID-ul victimei, dar în cazul ultimei modificări, este doar un șir aleatoriu.

În plus, criptarea aplicată fișierelor este destul de haotică. Cum

Această concluzie a fost rezultatul unui studiu a două companii simultan - Comae Technologies și Kaspersky Lab.

Malware-ul original Petya, descoperit în 2016, era o mașină de făcut bani. Acest eșantion cu siguranță nu are scopul de a câștiga bani. Amenințarea este concepută să se răspândească rapid și să provoace daune și se deghizează ca un ransomware.

NotPetya nu este un instrument de curățare a discurilor. Amenințarea nu șterge datele, ci pur și simplu le face inutilizabile prin blocarea fișierelor și aruncarea cheilor de decriptare.

Juan Andre Guerrero-Saade, cercetător senior la Kaspersky Lab, a comentat situația:

În cartea mea, o infecție cu ransomware fără un posibil mecanism de decriptare este echivalentă cu o ștergere a discului. Ignorând un mecanism de decriptare viabil, atacatorii au arătat o desconsiderare totală pentru câștigul monetar pe termen lung.

Autorul ransomware-ului original Petya a scris pe Twitter că nu are nimic de-a face cu dezvoltarea lui NotPetya. El a devenit deja al doilea criminal cibernetic care neagă implicarea în crearea unei noi amenințări similare. Anterior, autorul ransomware-ului AES-NI a declarat că nu are nimic de-a face cu XData, care a fost folosit și în atacuri direcționate asupra Ucrainei. În plus, XData, precum NotPetya, a folosit același vector de distribuție - serverele de actualizare ale producătorului ucrainean de software de contabilitate.

Multe indicii circumstanțiale susțin teoria că cineva pirata un ransomware cunoscut și folosește versiuni modificate pentru a ataca utilizatorii ucraineni.

Modulele distructive deghizate în ransomware sunt deja o practică comună?

Cazuri similare au mai avut loc înainte. Utilizarea modulelor rău intenționate pentru a deteriora permanent fișierele sub masca unui ransomware obișnuit este departe de a fi o nouă tactică. În lumea de astăzi, acest lucru devine deja o tendință.

Anul trecut, familiile de malware Shamoon și KillDisk au inclus „componente ransomware” și au folosit tehnici similare pentru a distruge datele. Acum, chiar și programele malware industriale primesc funcții de curățare a discului.

Clasificarea NotPetya ca instrument de distrugere a datelor ar putea ridica cu ușurință malware-ul la o armă cibernetică. În acest caz, analiza consecințelor amenințării ar trebui luată în considerare dintr-o perspectivă diferită.

Având în vedere punctul de plecare al infecției și numărul victimelor, devine evident că Ucraina a fost ținta atacului hackerilor. Momentan, nu există dovezi clare care să arate cu degetul către atacator, dar oficialii ucraineni au dat deja vina pe Rusia, pe care au acuzat-o și pentru incidentele cibernetice anterioare care datează din 2014.

NotPetya ar putea fi la egalitate cu binecunoscutele familii de malware Stuxnet și BlackEnergy care au fost folosite în scopuri politice și pentru efecte distructive. Dovezile arată clar că NotPetya este o armă cibernetică și nu doar un tip de ransomware foarte agresiv.

O serie de companii rusești și ucrainene au fost atacate de virusul de criptare Petya. Ediția online a site-ului a discutat cu experți de la Kaspersky Lab, agenția interactivă AGIMA și a descoperit cum să protejăm computerele corporative de un virus și cum Petya este asemănător cu virusul de criptare la fel de cunoscut WannaCry.

Virusul „Petya”

În Rusia, companiile Rosneft, Bashneft, Mars, Nivea și producătorul de ciocolată Alpen Gold Mondelez International. Un virus ransomware în sistemul de monitorizare a radiațiilor al centralei nucleare de la Cernobîl. În plus, atacul a afectat computerele guvernului ucrainean, Privatbank și ale operatorilor de telecomunicații. Virusul blochează computerele și solicită o răscumpărare de 300 USD în bitcoin.

Într-un microblog pe Twitter, serviciul de presă al Rosneft a vorbit despre un atac de hacker asupra serverelor companiei. "Un atac puternic de hacker a fost efectuat pe serverele companiei. Sperăm că acest lucru nu are nimic de-a face cu procedurile legale actuale. Compania a apelat la agențiile de aplicare a legii în legătură cu atacul cibernetic", se arată în mesaj.

Potrivit secretarului de presă al companiei, Mihail Leontiev, Rosneft și filialele sale funcționează ca de obicei. După atac, compania a trecut la un sistem de control al procesului de rezervă, astfel încât producția și pregătirea petrolului să nu fie oprite. A fost atacat și sistemul bancar Home Credit.

„Petya” nu infectează fără „Misha”

Conform Director executiv al AGIMA Evgeny Lobanov, de fapt, atacul a fost efectuat de doi viruși ransomware: Petya și Misha.

"Ei lucrează împreună. "Petya" nu infectează fără "Misha". Poate infecta, dar atacul de ieri a fost doi viruși: mai întâi Petya, apoi Misha. "Petya" suprascrie dispozitivul de pornire (de unde pornește computerul) și Misha - criptează fișierele conform unui anumit algoritm”, a explicat specialistul, „Petya criptează sectorul de pornire al discului (MBR) și îl înlocuiește cu al său, Misha criptează deja toate fișierele de pe disc (nu întotdeauna).”

El a menționat că virusul de criptare WannaCry, care a atacat mari companii globale în luna mai a acestui an, nu este similar cu Petya, aceasta este o versiune nouă.

„Petya.A este din familia WannaCry (WannaCrypt), dar principala diferență este de ce nu este același virus, este că MBR-ul este înlocuit cu propriul sector de boot - aceasta este o noutate pentru Ransomware. A apărut virusul Petya. cu mult timp în urmă, pe GitHab (un serviciu online pentru proiecte IT și programare comună - site) https://github.com/leo-stone/hack-petya" target="_blank"> exista un decriptor pentru acest encryptor, dar niciun decriptor nu este potrivit pentru noua modificare.

Evgheni Lobanov a subliniat că atacul a lovit Ucraina mai puternic decât Rusia.

"Suntem mai susceptibili la atacuri decât alte țări occidentale. Vom fi protejați de această versiune a virusului, dar nu de modificările acesteia. Internetul nostru este nesigur, în Ucraina este și mai puțin. Practic, companiile de transport, băncile, operatorii de telefonie mobilă au fost atacate (Vodafone, Kyivstar) și companii medicale, aceeași Pharmmag, benzinăriile Shell - toate companii transcontinentale foarte mari”, a spus el într-un interviu acordat site-ului.

Directorul executiv al AGIMA a remarcat că până în prezent nu există fapte care să indice locația geografică a răspânditorului virusului. În opinia sa, virusul ar fi apărut în Rusia. Din păcate, nu există dovezi directe pentru acest lucru.

"Se presupune că aceștia sunt hackerii noștri, de când a apărut prima modificare în Rusia, iar virusul în sine, care nu este un secret pentru nimeni, a fost numit după Petro Poroșenko. A fost dezvoltarea hackerilor ruși, dar este greu de spus care a schimbat-o mai departe. că fiind chiar și în Rusia, este ușor să faci mâna pe un computer cu geolocalizare în Statele Unite, de exemplu”, a explicat expertul.

„Dacă brusc a apărut o „infecție” a computerului - nu puteți opri computerul. Dacă reporniți, nu vă veți mai autentifica niciodată”

„Dacă un computer este „infectat” brusc, nu puteți opri computerul, deoarece virusul Petya înlocuiește MBR - primul sector de pornire din care este încărcat sistemul de operare. Dacă reporniți, nu veți mai intra niciodată în sistem. Acest lucru întrerupe căile de deșeuri, chiar dacă apare „tabletă”, nu va mai fi posibilă returnarea datelor. În continuare, trebuie să vă deconectați imediat de la Internet, astfel încât computerul să nu intre online. Un patch oficial de la Microsoft a avut deja a fost lansat, oferă o garanție de securitate de 98 la sută. Din păcate, încă nu 100 la sută. O anumită modificare a virusului (cele trei bucăți) pe care o ocolește deocamdată", a recomandat Lobanov. - Cu toate acestea, dacă ați repornit și ați văzut începutul procesului de „verificare a discului”, în acest moment trebuie să opriți imediat computerul, iar fișierele vor rămâne necriptate.

În plus, expertul a explicat și de ce utilizatorii Microsoft sunt cel mai des atacați, și nu MacOSX (sistemul de operare Apple - site) și sistemele Unix.

„Aici este mai corect să vorbim nu doar despre MacOSX, ci și despre toate sistemele unix (principiul este același). Virusul afectează doar computerele, fără dispozitive mobile. Atacul afectează sistemul de operare Windows și amenință doar acei utilizatori care au dezactivat funcția de actualizare automată a sistemului. Actualizările, prin excepție, sunt disponibile chiar și pentru proprietarii de versiuni mai vechi de Windows care nu mai sunt actualizate: XP, Windows 8 și Windows Server 2003”, a spus expertul.

„MacOSX și Unix nu sunt expuse la nivel global la astfel de viruși, pentru că multe corporații mari folosesc infrastructura Microsoft. MacOSX nu este afectat pentru că nu este atât de comun în agențiile guvernamentale. Sunt mai puțini viruși sub el, nu este profitabil să le produci, pentru că segmentul de atac va fi mai mic decât dacă ataca Microsoft”, a concluzionat expertul.

„Numărul utilizatorilor atacați a ajuns la două mii”

Serviciul de presă al Kaspersky Lab, ai cărui experți continuă să investigheze ultimul val de infecții, a spus că „acest ransomware nu aparține deja binecunoscutei familii de ransomware Petya, deși împărtășește mai multe linii de cod cu acesta”.

Laboratorul este sigur că în acest caz vorbim despre o nouă familie de software rău intenționat cu funcționalități care sunt semnificativ diferite de Petya. Kaspersky Lab a numit un nou criptator ExPetr.

„Potrivit Kaspersky Lab, numărul utilizatorilor atacați a ajuns la două mii. Majoritatea incidentelor au fost înregistrate în Rusia și Ucraina, iar cazuri de infecție au fost observate și în Polonia, Italia, Marea Britanie, Germania, Franța, Statele Unite și un număr de alte țări. În acest moment, experții noștri sugerează „Acest malware a folosit mai mulți vectori de atac. S-a stabilit că un exploit EternalBlue modificat și un exploit EternalRomance au fost folosite pentru a se răspândi în rețelele corporative”, a spus serviciul de presă.

Experții explorează, de asemenea, posibilitatea de a crea un instrument de decriptare care ar putea decripta datele. Laboratorul a făcut, de asemenea, recomandări pentru toate organizațiile pentru a evita un atac de virus în viitor.

„Recomandăm organizațiilor să-și actualizeze sistemul de operare Windows. Pentru Windows XP și Windows 7, instalați actualizarea de securitate MS17-010 și asigurați-vă că au un sistem eficient de backup a datelor. Backup-ul de date în timp util și sigur vă permite să restaurați fișierele originale, chiar dacă au fost criptate de malware”, au sfătuit experții Kaspersky Lab.

De asemenea, Laboratorul recomandă clienților săi corporativi să se asigure că toate mecanismele de protecție sunt activate, în special, să se asigure că conexiunea la infrastructura cloud a Kaspersky Security Network, ca măsură suplimentară, se recomandă utilizarea „Application Privilege Control” componentă pentru a interzice accesul la toate grupurile de aplicații (și, în consecință, execuția) unui fișier numit „perfc.dat”, etc.

„Dacă nu utilizați produse Kaspersky Lab, vă recomandăm să dezactivați execuția unui fișier numit perfc.dat, precum și să blocați lansarea utilitarului PSExec din pachetul Sysinternals folosind funcția AppLocker, care face parte din sistemul de operare (operator). sistem - site) Windows", recomandată în laborator.

Pe 12 mai 2017, mulți sunt un criptator de date pe hard disk-urile computerelor. El blochează dispozitivul și cere o răscumpărare.

Virusul a afectat organizații și departamente din zeci de țări din întreaga lume, inclusiv Rusia, unde au fost atacate Ministerul Sănătății, Ministerul Situațiilor de Urgență, Ministerul Afacerilor Interne, serverele operatorilor de telefonie mobilă și mai multe bănci mari.

Răspândirea virusului a fost oprită accidental și temporar: dacă hackerii schimbă doar câteva linii de cod, malware-ul va începe să funcționeze din nou. Prejudiciul din program este estimat la un miliard de dolari. După o analiză criminalistică lingvistică, experții au descoperit că WannaCry a fost creat de oameni din China sau Singapore.