Pojem „kryptografia“ pochádza zo starogréckych slov pre „skryté“ a „písanie“. Fráza vyjadruje hlavný účel kryptografie – je to ochrana a zachovanie tajomstva prenášaných informácií. Ochrana informácií môže prebiehať rôznymi spôsobmi. Napríklad obmedzením fyzického prístupu k údajom, skrytím prenosového kanála, vytváraním fyzických ťažkostí pri pripájaní ku komunikačným linkám atď.

Účel kryptografie

Na rozdiel od tradičných kryptografických metód kryptografia predpokladá plnú dostupnosť prenosového kanála pre narušiteľov a zaisťuje dôvernosť a autentickosť informácií pomocou šifrovacích algoritmov, ktoré znemožňujú prístup k informáciám zvonka. Moderný kryptografický systém ochrany informácií (CIPF) je softvérový a hardvérový počítačový komplex, ktorý poskytuje ochranu informácií podľa nasledujúcich hlavných parametrov.

- Dôvernosť- nemožnosť čítania informácií osobami, ktoré nemajú príslušné prístupové práva. Hlavnou zložkou zabezpečenia dôvernosti v CIPF je kľúč (kľúč), čo je jedinečná alfanumerická kombinácia pre prístup používateľa ku konkrétnemu bloku CIPF.

- bezúhonnosť- nemožnosť neoprávnených zmien, ako je úprava a vymazanie informácií. Na tento účel sa k pôvodnej informácii pridáva redundancia vo forme kontrolnej kombinácie vypočítanej kryptografickým algoritmom v závislosti od kľúča. Bez znalosti kľúča je teda pridávanie alebo zmena informácií nemožná.

- Overenie- potvrdenie pravosti informácií a strán, ktoré ich odosielajú a prijímajú. Informácie prenášané komunikačnými kanálmi musia byť jednoznačne overené obsahom, časom vytvorenia a prenosu, zdrojom a príjemcom. Treba mať na pamäti, že zdrojom hrozieb môže byť nielen útočník, ale aj strany zapojené do výmeny informácií s nedostatočnou vzájomnou dôverou. Aby sa takýmto situáciám zabránilo, CIPF používa systém časových pečiatok, ktoré znemožňujú opätovné odoslanie alebo vrátenie informácií a zmenu ich poradia.

- Autorstvo- potvrdenie a nemožnosť odmietnutia úkonov vykonaných používateľom informácií. Najbežnejším spôsobom autentifikácie je systém EDS, ktorý pozostáva z dvoch algoritmov: na vytvorenie podpisu a na jeho overenie. Pri intenzívnej spolupráci s ECC sa odporúča využívať softvérové certifikačné autority na vytváranie a správu podpisov. Takéto centrá môžu byť implementované ako prostriedok ochrany kryptografických informácií úplne nezávisle od vnútornej štruktúry. Čo to znamená pre organizáciu? To znamená, že všetky transakcie sú spracovávané nezávislými certifikovanými organizáciami a falšovanie autorstva je takmer nemožné.

Šifrovacie algoritmy

V súčasnosti medzi CIPF prevládajú otvorené šifrovacie algoritmy využívajúce symetrické a asymetrické kľúče s dĺžkou dostatočnou na poskytnutie požadovanej kryptografickej zložitosti. Najbežnejšie algoritmy:

- symetrické kľúče - ruské Р-28147.89, AES, DES, RC4;

- asymetrické kľúče - RSA;

- pomocou hašovacích funkcií - Р-34.11.94, MD4/5/6, SHA-1/2.

Mnohé krajiny majú svoje vlastné národné štandardy.V USA sa používa upravený algoritmus AES s kľúčom 128-256 bitov a v Ruskej federácii algoritmus elektronického podpisu R-34.10.2001 a blokový kryptografický algoritmus R-28147.89 s 256-bitovým kľúčom. Niektoré prvky národných kryptografických systémov sú zakázané pre export mimo krajiny, aktivity na rozvoj CIPF si vyžadujú licenciu.

Hardvérové systémy na ochranu pred kryptomenami

Hardvérové CIPF sú fyzické zariadenia obsahujúce softvér na šifrovanie, zaznamenávanie a prenos informácií. Šifrovacie zariadenia môžu byť vyrobené vo forme osobných zariadení, ako sú USB kodéry ruToken a flash disky IronKey, rozširujúce karty pre osobné počítače, špecializované sieťové prepínače a smerovače, na základe ktorých je možné budovať úplne bezpečné počítačové siete.

Hardvér CIPF sa rýchlo inštaluje a pracuje pri vysokej rýchlosti. Nevýhody - vysoká v porovnaní so softvérovým a hardvérovo-softvérovým CIPF, cena a obmedzené možnosti upgradu.

Je tiež možné odkázať na hardvérové bloky CIPF zabudované do rôznych zariadení na zaznamenávanie a prenos údajov, kde sa vyžaduje šifrovanie a obmedzenie prístupu k informáciám. Medzi takéto prístroje patria autotachometre, ktoré zaznamenávajú parametre vozidiel, niektoré druhy zdravotníckej techniky a pod. Pre plnohodnotnú prevádzku takýchto systémov je potrebná samostatná aktivácia modulu CIPF špecialistami dodávateľa.

Systémy softvérovej kryptoochrany

Softvér CIPF je špeciálny softvérový balík na šifrovanie údajov na pamäťových médiách (pevné a flash disky, pamäťové karty, CD / DVD) a pri prenose cez internet (e-maily, súbory v prílohách, zabezpečené chaty atď.). Existuje pomerne veľa programov, vrátane bezplatných, napríklad DiskCryptor. Softvér CIPF zahŕňa aj zabezpečené virtuálne siete na výmenu informácií fungujúce „cez internet“ (VPN), rozšírenie internetového protokolu HTTP s podporou šifrovania HTTPS a SSL – šifrovacieho protokolu na prenos informácií, ktorý je široko používaný v systémoch IP telefónie a internetových aplikáciách.

Nástroje softvérovej kryptografickej ochrany informácií sa využívajú najmä na internete, na domácich počítačoch a v iných oblastiach, kde nie sú požiadavky na funkčnosť a stabilitu systému príliš vysoké. Alebo ako v prípade internetu, keď musíte súčasne vytvárať veľa rôznych bezpečných spojení.

Softvérová a hardvérová kryptoochrana

Spája najlepšie kvality hardvérových a softvérových systémov CIPF. Toto je najspoľahlivejší a najfunkčnejší spôsob vytvárania bezpečných systémov a sietí na prenos dát. Podporované sú všetky možnosti identifikácie používateľov, hardvérové (USB disk alebo čipová karta), ako aj „tradičné“ – prihlasovacie meno a heslo. Softvérové a hardvérové nástroje na ochranu kryptografických informácií podporujú všetky moderné šifrovacie algoritmy, majú veľkú sadu funkcií na vytvorenie bezpečného pracovného postupu založeného na digitálnom podpise, všetky požadované štátne certifikáty. Inštaláciu CIPF vykonáva kvalifikovaný personál vývojára.

Spoločnosť CRYPTO-PRO

Jeden z lídrov ruského kryptografického trhu. Spoločnosť vyvíja celý rad programov na ochranu informácií pomocou digitálnych podpisov založených na medzinárodných a ruských kryptografických algoritmoch.

Programy spoločnosti sa využívajú pri elektronickej správe dokumentov obchodných a štátnych organizácií, na podávanie účtovných a daňových výkazov, v rôznych mestských a rozpočtových programoch a pod. Spoločnosť vydala viac ako 3 milióny licencií na program CryptoPRO CSP a 700 licencie pre certifikačné centrá. "Crypto-PRO" poskytuje vývojárom rozhrania na zabudovanie prvkov kryptografickej ochrany do ich vlastných a poskytuje celý rad konzultačných služieb na vytvorenie CIPF.

Poskytovateľ kryptomien CryptoPro

Pri vývoji systému ochrany kryptografických informácií CryptoPro CSP bola použitá kryptografická architektúra poskytovateľov kryptografických služieb zabudovaná do operačného systému Windows. Architektúra umožňuje pripojiť ďalšie nezávislé moduly, ktoré implementujú požadované šifrovacie algoritmy. Pomocou modulov pracujúcich prostredníctvom funkcií CryptoAPI môže byť kryptografická ochrana vykonávaná softvérovým aj hardvérovým CIPF.

Kľúčoví nosiči

Je možné použiť rôzne súkromné kľúče, ako napríklad:

- Smart karty a čítačky;

- elektronické zámky a čítačky pracujúce so zariadeniami Touch Memory;

- rôzne USB kľúče a vymeniteľné USB disky;

- Súbory systémového registra Windows, Solaris, Linux.

Funkcie poskytovateľa kryptomien

CIPF CryptoPro CSP je plne certifikovaný FAPSI a možno ho použiť na:

2. Úplná dôvernosť, autentickosť a integrita údajov pomocou šifrovania a ochrany proti imitácii v súlade s ruskými štandardmi pre šifrovanie a protokolom TLS.

3. Kontrola a monitorovanie integrity programového kódu, aby sa zabránilo neoprávneným zmenám a prístupu.

4. Vytvorenie predpisu ochrany systému.

CIPF (prostriedok ochrany kryptografických informácií) je program alebo zariadenie, ktoré šifruje dokumenty a generuje elektronický podpis (ES). Všetky operácie sa vykonávajú pomocou kľúča elektronického podpisu, ktorý nie je možné manuálne vybrať, keďže ide o komplexnú sadu znakov. To zaisťuje spoľahlivú ochranu informácií.

Ako SKZI funguje

- Odosielateľ vytvorí dokument

- S pomocou CIPF a súkromného kľúča ES pridá súbor s podpisom, zašifruje dokument a skombinuje všetko do súboru, ktorý sa odošle príjemcovi.

- Súbor sa odošle príjemcovi

- Príjemca dešifruje dokument pomocou CIPF a súkromného kľúča svojho elektronického podpisu

- Príjemca skontroluje integritu ES a uistí sa, že v dokumente neboli vykonané žiadne zmeny

Typy CIPF pre elektronický podpis

Existujú dva typy nástrojov na ochranu kryptografických informácií: inštalované samostatne a zabudované na médiu.

CIPF inštalovaný samostatne je program, ktorý je nainštalovaný na akomkoľvek zariadení počítača. Takéto CIPF sa používajú všade, ale majú jednu nevýhodu: pevné viazanie na jedno pracovisko. Budete môcť pracovať s ľubovoľným počtom elektronických podpisov, ale iba na počítači alebo notebooku, na ktorom je CIPF nainštalovaný. Ak chcete pracovať na rôznych počítačoch, budete si musieť kúpiť ďalšiu licenciu pre každý z nich.

Pri práci s elektronickými podpismi sa ako nainštalovaný CIPF najčastejšie používa poskytovateľ kryptografie CryptoPro CSP. Program funguje v operačných systémoch Windows, Unix a ďalších, podporuje domáce bezpečnostné normy GOST R 34.11-2012 a GOST R 34.10-2012.

Iné CIPF sa používajú menej bežne:

- Signal-COM CSP

- LISSI-CSP

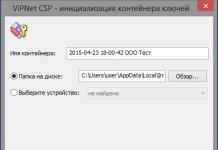

- VipNet CSP

Všetky uvedené nástroje na ochranu kryptografických informácií sú certifikované FSB a FSTEC a sú v súlade s bezpečnostnými štandardmi prijatými v Rusku. Pre plnohodnotnú prácu vyžadujú aj zakúpenie licencie.

CIPF zabudovaný v nosiči, sú šifrovacie prostriedky „vložené“ do zariadenia, ktoré sú naprogramované tak, aby fungovali samostatne. Sú pohodlné vo svojej sebestačnosti. Všetko, čo potrebujete na podpísanie zmluvy alebo správy, je už na samotnom prepravcovi. Nie je potrebné kupovať licencie a inštalovať ďalší softvér. Všetko, čo potrebujete, je počítač alebo notebook s prístupom na internet. Šifrovanie a dešifrovanie údajov sa vykonáva vo vnútri média. Medzi nosiče so zabudovaným CIPF patria Rutoken EDS, Rutoken EDS 2.0 a JaCarta SE.

Definícia 1

Kryptografická ochrana informácií je ochranný mechanizmus prostredníctvom šifrovania údajov na zaistenie informačnej bezpečnosti spoločnosti.

Kryptografické metódy ochrany informácií sa v modernom živote aktívne používajú na ukladanie, spracovanie a prenos informácií cez komunikačné siete a na rôznych médiách.

Podstata a ciele ochrany kryptografických informácií

Dnes je najspoľahlivejším spôsobom šifrovania pri prenose informačných údajov na veľké vzdialenosti práve kryptografická ochrana informácií.

Kryptografia je veda, ktorá študuje a popisuje modely informačnej bezpečnosti (ďalej len IS) údajov. Umožňuje vám vyriešiť mnohé z problémov, ktoré sú vlastné informačnej bezpečnosti siete: dôvernosť, autentifikácia, kontrola a integrita interagujúcich účastníkov.

Definícia 2

Šifrovanie je transformácia informačných údajov do podoby, ktorá nebude čitateľná softvérovými systémami a osobou bez šifrovacieho-dešifrovacieho kľúča. Vďaka kryptografickým metódam informačnej bezpečnosti sú zabezpečené nástroje informačnej bezpečnosti, preto sú hlavnou súčasťou koncepcie IS.

Poznámka 1

Kľúčovým cieľom kryptografickej ochrany informácií je zabezpečiť dôvernosť a ochranu informačných údajov počítačových sietí v procese ich prenosu po sieti medzi používateľmi systému.

Ochrana dôverných informácií, ktorá je založená na kryptografickej ochrane, šifruje informačné údaje prostredníctvom reverzibilných transformácií, z ktorých každá je opísaná kľúčom a poradím, ktoré určuje poradie, v ktorom sú aplikované.

Dôležitou súčasťou kryptografickej ochrany informácií je kľúč zodpovedný za výber transformácie a poradie jej implementácie.

Definícia 3

Kľúč je určitá sekvencia znakov, ktorá nastavuje šifrovací a dešifrovací algoritmus informačného systému kryptografickej ochrany. Každá transformácia je určená kľúčom, ktorý špecifikuje kryptografický algoritmus, ktorý zaisťuje bezpečnosť informačného systému a informácií vo všeobecnosti.

Každý algoritmus kryptografickej ochrany informácií pracuje v rôznych režimoch, ktoré majú množstvo výhod aj množstvo nevýhod, ktoré ovplyvňujú spoľahlivosť informačnej bezpečnosti štátu a prostriedky informačnej bezpečnosti.

Prostriedky a metódy ochrany kryptografických informácií

Medzi hlavné prostriedky kryptografickej ochrany informácií patrí softvér, hardvér a softvér a hardvér, ktoré implementujú kryptografické algoritmy informácií s cieľom:

- ochrana informačných údajov počas ich spracovania, používania a prenosu;

- zabezpečenie integrity a spoľahlivosti poskytovania informácií počas ich uchovávania, spracovania a prenosu (vrátane použitia algoritmov digitálneho podpisu);

- generovanie informácií, ktoré sa používajú na autentifikáciu a identifikáciu subjektov, používateľov a zariadení;

- generovanie informácií, ktoré sa používajú na ochranu autentifikačných prvkov počas ich ukladania, generovania, spracovania a prenosu.

V súčasnosti sú základom kryptografické metódy ochrany informácií na zabezpečenie spoľahlivej autentifikácie účastníkov výmeny informácií. Poskytujú šifrovanie a kódovanie informácií.

Existujú dva hlavné spôsoby ochrany kryptografických informácií:

- symetrický, v ktorom sa na šifrovanie aj dešifrovanie údajov používa rovnaký kľúč, ktorý je utajený;

- asymetrické.

Okrem toho existujú veľmi účinné metódy symetrického šifrovania – rýchle a spoľahlivé. Pre takéto metódy v Ruskej federácii platí štátna norma „Systémy spracovania informácií. Kryptografická ochrana informácií. Algoritmus kryptografickej transformácie“ - GOST 28147-89.

V asymetrických metódach ochrany kryptografických informácií sa používajú dva kľúče:

- Nezaradené, ktoré môžu byť zverejnené spolu s ďalšími informáciami o používateľovi, ktoré sú verejné. Tento kľúč sa používa na šifrovanie.

- Na dešifrovanie sa používa tajomstvo, ktoré pozná iba príjemca.

Z asymetrických je najznámejšou metódou ochrany kryptografických informácií metóda RSA, ktorá je založená na operáciách s veľkými (100-miestnymi) prvočíslami, ako aj ich produktmi.

Vďaka použitiu kryptografických metód je možné spoľahlivo kontrolovať integritu jednotlivých častí informačných údajov a ich súborov, zaručiť nemožnosť odmietnutia vykonaných akcií a tiež určiť autenticitu zdrojov údajov.

Základ kontroly kryptografickej integrity tvoria dva koncepty:

- Elektronický podpis.

- hašovacia funkcia.

Definícia 4

Hašovacia funkcia je jednosmerná funkcia alebo ťažko zvrátiteľná transformácia údajov realizovaná pomocou symetrického šifrovania prepojením blokov. Výsledok šifrovania posledného bloku, ktorý závisí od všetkých predchádzajúcich a slúži ako výsledok hašovacej funkcie.

V komerčných činnostiach sa kryptografická ochrana informácií stáva čoraz dôležitejšou. Na konverziu informácií sa používajú rôzne šifrovacie nástroje: nástroje na šifrovanie dokumentácie (vrátane prenosných verzií), nástroje na šifrovanie telefónnych a rádiových konverzácií, ako aj nástroje na šifrovanie prenosu údajov a telegrafných správ.

Za účelom ochrany obchodného tajomstva na domácom a medzinárodnom trhu sa používajú sady profesionálnych šifrovacích zariadení a technických zariadení na kryptografickú ochranu telefónnej a rádiokomunikácie, ako aj obchodnej korešpondencie.

Okrem toho sa rozšírili aj maskovače a scramblery, ktoré nahrádzajú rečový signál digitálnym prenosom dát. Vyrábajú sa kryptografické prostriedky na ochranu faxov, ďalekopisov a ďalekopisov. Na rovnaké účely sa používajú aj kódovače, ktoré sa vyrábajú vo forme príloh k zariadeniam, vo forme samostatných zariadení, ako aj vo forme zariadení, ktoré sú zabudované do konštrukcie faxmodemov, telefónov a inej komunikácie. zariadení. Elektronický digitálny podpis je široko používaný na zabezpečenie pravosti prenášaných elektronických správ.

Kryptografická ochrana informácií v Ruskej federácii rieši otázku integrity pridaním určitého kontrolného súčtu alebo kontrolného vzoru na výpočet integrity údajov. Model informačnej bezpečnosti je kryptografický, to znamená, že závisí od kľúča. Podľa odhadov informačnej bezpečnosti, ktoré sú založené na kryptografii, je závislosť pravdepodobnosti prečítania údajov na tajnom kľúči najspoľahlivejším nástrojom a používa sa dokonca aj v štátnych informačných bezpečnostných systémoch.

Ochrana kryptografických informácií - ochranu informácií prostredníctvom ich kryptografickej transformácie.

V súčasnosti sú kryptografické metódy základné zabezpečiť spoľahlivú autentifikáciu účastníkov výmeny informácií, ochranu.

Komu prostriedky na ochranu kryptografických informácií(CIPF) zahŕňajú hardvér, firmvér a softvér, ktoré implementujú kryptografické algoritmy na konverziu informácií s cieľom:

Ochrana informácií počas ich spracovania, uchovávania a prenosu;

Zabezpečenie spoľahlivosti a integrity informácií (vrátane použitia algoritmov digitálneho podpisu) počas ich spracovania, uchovávania a prenosu;

Vývoj informácií používaných na identifikáciu a autentifikáciu subjektov, používateľov a zariadení;

Vývoj informácií používaných na ochranu autentifikačných prvkov bezpečného AS počas ich generovania, uchovávania, spracovania a prenosu.

Kryptografické metódy zahŕňajú šifrovanie a kódovanie informácií. Existujú dve hlavné metódy šifrovania: symetrické a asymetrické. V prvom z nich sa na šifrovanie aj dešifrovanie údajov používa rovnaký kľúč (ktorý je udržiavaný v tajnosti).

Boli vyvinuté veľmi efektívne (rýchle a spoľahlivé) metódy symetrického šifrovania. Pre takéto metódy existuje aj národná norma - GOST 28147-89 „Systémy spracovania informácií. Kryptografická ochrana. Algoritmus kryptografickej transformácie“.

Asymetrické metódy používajú dva kľúče. Jeden z nich, neutajený (môže byť zverejnený spolu s ďalšími verejnými informáciami o používateľovi), slúži na šifrovanie, druhý (tajný, známy len príjemcovi) slúži na dešifrovanie. Najpopulárnejšia z asymetrických je metóda RSA, ktorá je založená na operáciách s veľkými (100-miestnymi) prvočíslami a ich súčinmi.

Kryptografické metódy vám umožňujú spoľahlivo kontrolovať integritu jednotlivých častí údajov a ich súborov (ako je tok správ); určiť pravosť zdroja údajov; zaručiť nemožnosť odmietnutia prijatých opatrení („neodmietnutie“).

Kontrola integrity kryptografie je založená na dvoch konceptoch:

Elektronický podpis (ES).

Hašovacia funkcia je ťažko reverzibilná transformácia údajov (jednosmerná funkcia), ktorá sa zvyčajne realizuje pomocou symetrického šifrovania s prepojením blokov. Výsledkom zašifrovania posledného bloku (v závislosti od všetkých predchádzajúcich) je výsledok hašovacej funkcie.

Kryptografia ako prostriedok ochrany (uzatvárania) informácií nadobúda v komerčných aktivitách čoraz väčší význam.

Na konverziu informácií sa používajú rôzne šifrovacie nástroje: nástroje na šifrovanie dokumentov vrátane prenosných, nástroje na šifrovanie reči (telefonické a rádiové rozhovory), telegrafné správy a nástroje na šifrovanie prenosu údajov.

Na ochranu obchodného tajomstva na medzinárodnom a domácom trhu sú ponúkané rôzne technické zariadenia a sady profesionálnych zariadení na šifrovanie a kryptoochranu telefónnej a rádiovej komunikácie, obchodnej korešpondencie a pod.

Široko používané sú scramblery a maskovače, ktoré nahradzujú rečový signál digitálnym prenosom dát. Vyrábajú sa ochranné prostriedky pre ďalekopisy, ďalekopisy a faxy. Na tieto účely sa používajú kódovače, vykonávané vo forme samostatných zariadení, vo forme príloh k zariadeniam alebo zabudované do konštrukcie telefónov, faxmodemov a iných komunikačných zariadení (rádiové stanice a iné). Elektronický digitálny podpis je široko používaný na zabezpečenie spoľahlivosti prenášaných elektronických správ.

Dôvernosť informácií charakterizujú také zdanlivo opačné ukazovatele, akými sú dostupnosť a utajenie. Techniky sprístupnenia informácií používateľom sú uvedené v časti 9.4.1. V tejto časti zvážime spôsoby, ako zabezpečiť utajenie informácií. Táto vlastnosť informácie je charakterizovaná stupňom maskovania informácií a odráža jej schopnosť odolávať odhaleniu významu informačných polí, určovať štruktúru uloženého informačného poľa alebo nosiča (nosného signálu) prenášaného informačného poľa a vytvárať skutočnosť prenosu informačného poľa prostredníctvom komunikačných kanálov. Kritériá pre optimálnosť sú v tomto prípade spravidla:

minimalizácia pravdepodobnosti prekonania ("hacking") ochrany;

maximalizácia očakávaného bezpečného času pred „rozbitím“ ochranného subsystému;

minimalizácia celkových strát z „hacknutia“ ochrany a nákladov na vývoj a prevádzku zodpovedajúcich prvkov subsystému riadenia a ochrany informácií a pod.

Vo všeobecnosti možno dôvernosť informácií medzi účastníkmi zabezpečiť jedným z troch spôsobov:

vytvoriť absolútne spoľahlivý komunikačný kanál medzi účastníkmi, neprístupný pre ostatných;

používať verejný komunikačný kanál, ale skrývať samotný fakt prenosu informácií;

používať verejný komunikačný kanál, ale prenášať ním informácie v transformovanej podobe a musia byť prevedené tak, aby ich mohol obnoviť iba adresát.

Prvá možnosť je prakticky nerealizovateľná z dôvodu vysokých materiálových nákladov na vytvorenie takéhoto kanála medzi vzdialenými účastníkmi.

Jedným zo spôsobov, ako zabezpečiť dôvernosť prenosu informácií, je steganografia. V súčasnosti predstavuje jednu z perspektívnych oblastí pre zabezpečenie dôvernosti informácií uložených alebo prenášaných v počítačových systémoch maskovaním dôverných informácií v otvorených súboroch, predovšetkým multimediálnych.

Zaoberá sa vývojom metód na konverziu (šifrovanie) informácií s cieľom chrániť ich pred nelegálnymi používateľmi kryptografia.

Kryptografia (niekedy sa používa termín kryptológia) je oblasť vedomostí, ktorá študuje tajný zápis (kryptografia) a metódy na jeho odhalenie (kryptoanalýza). Kryptografia sa považuje za odvetvie matematiky.

Až donedávna boli všetky výskumy v tejto oblasti iba uzavreté, ale v posledných rokoch sa začalo objavovať čoraz viac publikácií v otvorenej tlači. Časť zmäkčenia tajomstva je spôsobená skutočnosťou, že je nemožné skryť nahromadené množstvo informácií. Na druhej strane sa kryptografia čoraz viac využíva v civilnom priemysle, čo si vyžaduje zverejňovanie informácií.

9.6.1. Princípy kryptografie. Cieľom kryptografického systému je zašifrovať zmysluplný otvorený text (nazývaný aj otvorený text), výsledkom čoho je šifrový text, ktorý vyzerá úplne nezmyselne (šifrovaný text, kryptogram). Zamýšľaný príjemca musí byť schopný dešifrovať (nazývaný aj „dešifrovať“) tento šifrový text, a tak obnoviť jeho zodpovedajúci otvorený text. V tomto prípade musí byť protivník (nazývaný aj kryptoanalytik) schopný odhaliť zdrojový text. Medzi dešifrovaním (dešifrovaním) a dešifrovaním šifrovaného textu je dôležitý rozdiel.

Kryptografické metódy a spôsoby konverzie informácií sú tzv šifry. Odhalenie kryptosystému (šifry) je výsledkom práce kryptoanalytika, čo vedie k možnosti efektívneho odhalenia akéhokoľvek otvoreného textu zašifrovaného týmto kryptosystémom. Stupeň neschopnosti kryptosystému prelomiť sa nazýva jeho sila.

Otázka spoľahlivosti systémov informačnej bezpečnosti je veľmi zložitá. Faktom je, že neexistujú žiadne spoľahlivé testy, ktoré by zabezpečili, že informácie sú dostatočne spoľahlivo chránené. Po prvé, kryptografia má tú zvláštnosť, že na „otvorenie“ šifry je často potrebné minúť o niekoľko rádov viac peňazí, než na jej vytvorenie. Preto testovacie testovanie systému kryptoochrany nie je vždy možné. Po druhé, opakované neúspešné pokusy o prekonanie ochrany vôbec neznamenajú, že ďalší pokus nebude úspešný. Nie je vylúčený prípad, keď profesionáli dlho, ale neúspešne zápasili so šifrou a istý začiatočník uplatnil neštandardný prístup - a šifru mu dali ľahko.

V dôsledku takejto slabej preukázateľnosti spoľahlivosti nástrojov informačnej bezpečnosti je na trhu množstvo produktov, ktorých spoľahlivosť nie je možné spoľahlivo posúdiť. Prirodzene, ich vývojári si ich prácu všemožne pochvaľujú, no nevedia dokázať jej kvalitu a často je to z princípu nemožné. Nepreukázateľnosť spoľahlivosti je spravidla sprevádzaná aj tým, že šifrovací algoritmus je utajený.

Na prvý pohľad utajenie algoritmu slúži ako dodatočné zabezpečenie šifry. Toto je argument namierený proti amatérom. V skutočnosti, ak je algoritmus známy vývojárom, už ho nemožno považovať za tajný, pokiaľ používateľ a vývojár nie sú tá istá osoba. Okrem toho, ak sa zistí, že algoritmus je nestabilný v dôsledku nekompetentnosti alebo chýb vývojára, jeho utajenie neumožní jeho overenie nezávislými odborníkmi. Nestabilita algoritmu sa ukáže až vtedy, keď už bol hacknutý, alebo dokonca nie je zistený vôbec, pretože nepriateľ sa neponáhľa chváliť svojimi úspechmi.

Preto by sa mal kryptograf riadiť pravidlom, ktoré ako prvý sformuloval Holanďan O. Kerkgoffs: bezpečnosť šifry by mala byť určená iba utajením kľúča. Inými slovami, pravidlo O. Kerckhoffsa hovorí, že celý šifrovací mechanizmus, okrem hodnoty tajného kľúča, sa a priori považuje za známy protivníkovi.

Ďalšou vecou je, že je možný spôsob ochrany informácií (prísne povedané, nesúvisí s kryptografiou), keď nie je skrytý šifrovací algoritmus, ale samotná skutočnosť, že správa obsahuje šifrované (skryté) informácie. Táto technika sa správnejšie nazýva maskovanie informácií. Bude sa posudzovať samostatne.

História kryptografie siaha niekoľko tisíc rokov dozadu. Potreba skrývať napísané sa u človeka objavila takmer okamžite, len čo sa naučil písať. Známym historickým príkladom kryptosystému je takzvaná Caesarova šifra, ktorá je jednoduchým nahradením každého písmena otvoreného textu tretím písmenom abecedy, ktoré za ním nasleduje (v prípade potreby so zalomením). Napríklad, A bol nahradený D,B na E,Z na C.

Napriek výraznému pokroku v matematike v priebehu storočí, ktoré prešli od čias Caesara, kryptografia neurobila významné kroky vpred až do polovice 20. storočia. Malo to amatérsky, špekulatívny, nevedecký prístup.

Napríklad v 20. storočí boli medzi profesionálmi hojne využívané „knižné“ šifry, pri ktorých sa ako kľúč používala akákoľvek masovo tlačená publikácia. Netreba dodávať, ako ľahko boli takéto šifry odhalené! Samozrejme, z teoretického hľadiska vyzerá „knižná“ šifra celkom spoľahlivo, pretože nie je možné manuálne triediť jej sadu. Najmenšia apriórna informácia však tento výber prudko zužuje.

Mimochodom, o apriórnych informáciách. Počas Veľkej vlasteneckej vojny, ako je známe, Sovietsky zväz venoval značnú pozornosť organizácii partizánskeho hnutia. Takmer každé oddelenie za nepriateľskými líniami malo rádiovú stanicu, ako aj jednu alebo druhú komunikáciu s „pevninou“. Šifry, ktoré partizáni mali, boli mimoriadne nestabilné – nemecké dekodéry ich rozlúštili dostatočne rýchlo. A to, ako viete, malo za následok bojové porážky a straty. Aj v tejto oblasti sa partizáni ukázali ako prefíkaní a vynaliezaví. Recepcia bola mimoriadne jednoduchá. V pôvodnom texte správy sa vyskytlo veľké množstvo gramatických chýb, napríklad písali: „prešli sme tri vlaky s tankami“. Pri správnom dekódovaní pre ruskú osobu bolo všetko jasné. Ale kryptoanalytici nepriateľa boli pred takouto technikou bezmocní: prechádzajúc možnými možnosťami sa stretli s kombináciou „tnk“, ktorá bola pre ruský jazyk nemožná a túto možnosť zavrhli ako zjavne nesprávnu.

Táto zdanlivo domáca technika je skutočne veľmi účinná a často sa používa aj teraz. Náhodné sekvencie znakov sú nahradené do zdrojového textu správy s cieľom zmiasť kryptanalytické programy hrubou silou alebo zmeniť štatistické vzory šifry, čo môže poskytnúť užitočné informácie aj protivníkovi. Vo všeobecnosti sa však stále dá povedať, že predvojnová kryptografia bola mimoriadne slabá a nemohla si nárokovať titul serióznej vedy.

Vážna vojenská nevyhnutnosť však čoskoro prinútila vedcov vyrovnať sa s problémami kryptografie a kryptoanalýzy. Jedným z prvých významných počinov v tejto oblasti bol nemecký písací stroj Enigma, čo bol v skutočnosti mechanický kódovač a dekodér s dosť vysokou odolnosťou.

Potom, počas druhej svetovej vojny, sa objavili prvé profesionálne dešifrovacie služby. Najznámejším z nich je Bletchley Park, divízia britskej spravodajskej služby MI5.

9.6.2. Typy šifier. Všetky metódy šifrovania možno rozdeliť do dvoch skupín: šifry s tajným kľúčom a šifry s verejným kľúčom. Prvé sa vyznačujú prítomnosťou niektorých informácií (tajný kľúč), ktorých vlastníctvo umožňuje šifrovať aj dešifrovať správy. Preto sa nazývajú aj jednokľúčové. Šifry verejného kľúča znamenajú prítomnosť dvoch kľúčov - na dešifrovanie správ. Tieto šifry sa tiež nazývajú dvojkľúčové šifry.

Pravidlo šifrovania nemôže byť ľubovoľné. Musí byť taký, aby šifrovaný text pomocou pravidla dešifrovania mohol jednoznačne obnoviť otvorenú správu. Pravidlá šifrovania rovnakého typu možno zoskupiť do tried. Vo vnútri triedy sa pravidlá navzájom líšia hodnotami niektorého parametra, ktorým môže byť číslo, tabuľka atď. V kryptografii sa špecifická hodnota takéhoto parametra zvyčajne označuje ako kľúč.

Kľúč v podstate vyberá konkrétne pravidlo šifrovania z danej triedy pravidiel. To umožňuje po prvé pri použití špeciálnych zariadení na šifrovanie zmeniť hodnotu parametrov zariadenia tak, aby šifrovanú správu nemohli dešifrovať ani osoby, ktoré majú presne to isté zariadenie, ale nepoznajú zvolenú hodnotu parametra, a po druhé, umožňuje vám včas zmeniť šifrovacie pravidlo, pretože opakované použitie toho istého šifrovacieho pravidla pre čisté texty vytvára predpoklady na prijímanie otvorených správ pomocou šifrovaných.

Pomocou konceptu kľúča možno proces šifrovania opísať ako vzťah:

kde A- otvorená správa; B– zašifrovaná správa; f– pravidlo šifrovania; α – zvolený kľúč, známy odosielateľovi a adresátovi.

Pre každý kľúč α

konverzia šifry  musí byť reverzibilná, to znamená, že musí existovať inverzná transformácia

musí byť reverzibilná, to znamená, že musí existovať inverzná transformácia  , ktorý so zvoleným kľúčom α

jednoznačne identifikuje otvorenú správu A prostredníctvom zašifrovanej správy B:

, ktorý so zvoleným kľúčom α

jednoznačne identifikuje otvorenú správu A prostredníctvom zašifrovanej správy B:

(9.0)

(9.0)

Sada transformácií  a volá sa množina kľúčov, ktorým zodpovedajú šifra. Medzi všetkými šiframi možno rozlíšiť dve veľké triedy: substitučné šifry a permutačné šifry. V súčasnosti sú elektronické šifrovacie zariadenia široko používané na ochranu informácií v automatizovaných systémoch. Dôležitou charakteristikou takýchto zariadení je nielen sila implementovanej šifry, ale aj vysoká rýchlosť procesu šifrovania a dešifrovania.

a volá sa množina kľúčov, ktorým zodpovedajú šifra. Medzi všetkými šiframi možno rozlíšiť dve veľké triedy: substitučné šifry a permutačné šifry. V súčasnosti sú elektronické šifrovacie zariadenia široko používané na ochranu informácií v automatizovaných systémoch. Dôležitou charakteristikou takýchto zariadení je nielen sila implementovanej šifry, ale aj vysoká rýchlosť procesu šifrovania a dešifrovania.

Niekedy sa tieto dva pojmy zamieňajú: šifrovanie a kódovanie. Na rozdiel od šifrovania, na ktoré potrebujete poznať šifru a tajný kľúč, v kódovaní nie je nič tajné, existuje len určitá náhrada písmen alebo slov vopred určenými znakmi. Metódy kódovania nie sú zamerané na skrytie otvorenej správy, ale na jej prezentáciu vo vhodnejšej forme na prenos cez technické komunikačné prostriedky, na skrátenie dĺžky správy, na ochranu skreslenia atď.

Šifry tajných kľúčov. Tento typ šifry znamená prítomnosť nejakej informácie (kľúč), ktorej držba umožňuje šifrovanie aj dešifrovanie správy.

Takáto schéma má na jednej strane nevýhody, že okrem otvoreného kanála na prenos šifrového textu je potrebné mať aj tajný kanál na prenos kľúča, navyše, ak dôjde k úniku informácií o kľúči, nie je možné dokázať, od ktorého z dvoch korešpondentov k úniku došlo.

Na druhej strane medzi šiframi tejto konkrétnej skupiny existuje jediná šifrovacia schéma na svete, ktorá má absolútnu teoretickú stabilitu. Všetky ostatné sa dajú rozlúštiť aspoň v princípe. Takáto schéma je bežné šifrovanie (napríklad operácia XOR) s kľúčom, ktorého dĺžka sa rovná dĺžke správy. Kľúč musí byť použitý len raz. Akýkoľvek pokus o dešifrovanie takejto správy je zbytočný, aj keď o texte správy a priori existuje. Výberom kľúča môžete získať akúkoľvek správu.

Šifry verejného kľúča. Tento typ šifry predpokladá prítomnosť dvoch kľúčov – verejného a súkromného; jeden sa používa na šifrovanie a druhý na dešifrovanie správ. Verejný kľúč je zverejnený – upozornený všetkých, pričom tajný kľúč si ponecháva jeho majiteľ a je kľúčom k utajeniu správ. Podstatou metódy je, že to, čo je zašifrované tajným kľúčom, je možné dešifrovať iba verejným kľúčom a naopak. Tieto kľúče sa generujú v pároch a navzájom zodpovedajú jedna k jednej. Navyše z jedného kľúča nie je možné vypočítať ďalší.

Charakteristickým znakom šifier tohto typu, ktorý ich priaznivo odlišuje od šifier s tajným kľúčom, je, že tajný kľúč tu pozná iba jedna osoba, kým v prvej schéme ho musia poznať aspoň dvaja. To poskytuje nasledujúce výhody:

na odoslanie tajného kľúča nie je potrebný žiadny zabezpečený kanál;

všetka komunikácia prebieha cez otvorený kanál;

prítomnosť jedinej kópie kľúča znižuje možnosť jeho straty a umožňuje vám stanoviť jasnú osobnú zodpovednosť za zachovanie tajomstva;

prítomnosť dvoch kľúčov umožňuje používať tento šifrovací systém v dvoch režimoch – tajná komunikácia a digitálny podpis.

Najjednoduchším príkladom uvažovaných šifrovacích algoritmov je algoritmus RSA. Všetky ostatné algoritmy tejto triedy sa od nej zásadne líšia. Môžeme povedať, že vo všeobecnosti je RSA jediným algoritmom verejného kľúča.

9.6.3. Algoritmus R.S.A. RSA (pomenovaný podľa autorov Rivest, Shamir a Alderman) je algoritmus verejného kľúča určený na šifrovanie aj autentifikáciu (digitálny podpis). Tento algoritmus bol vyvinutý v roku 1977 a je založený na rozklade veľkých celých čísel na prvočísla (faktorizácia).

RSA je veľmi pomalý algoritmus. Na porovnanie, na softvérovej úrovni je DES najmenej 100-krát rýchlejší ako RSA; na hardvéri - 1 000-10 000 krát, v závislosti od implementácie.

Algoritmus RSA je nasledujúci. Vezmite dve veľmi veľké prvočísla p a q. Odhodlaný n v dôsledku premnoženia p na q(n=p q). Vyberte veľké náhodné celé číslo d, spolu s m, kde  . Toto číslo je definované e, čo

. Toto číslo je definované e, čo  . Nazvime to verejný kľúč. e a n a tajným kľúčom sú čísla d a n.

. Nazvime to verejný kľúč. e a n a tajným kľúčom sú čísla d a n.

Teraz na šifrovanie údajov pomocou známeho kľúča ( e,n), urobte nasledovné:

rozdeľte šifrový text na bloky, z ktorých každý môže byť reprezentovaný ako číslo M(i)=0,1,…,n-1;

zašifrovať text považovaný za postupnosť čísel M(i) podľa vzorca C(i)=(M(i)) mod n;

na dešifrovanie týchto údajov pomocou tajného kľúča ( d,n), je potrebné vykonať nasledujúce výpočty M(i)=(C(i))mod n.

Výsledkom bude súbor čísel M(i), ktoré predstavujú pôvodný text.

Príklad. Zvážte použitie metódy RSA na zašifrovanie správy: „počítač“. Pre jednoduchosť budeme používať veľmi malé čísla (v praxi sa používajú oveľa väčšie čísla – od 200 a vyššie).

Poďme si vybrať p= 3 a q=11. Poďme definovať n= 3 x 11 = 33.

Poďme nájsť ( p-1)×( q-1) = 20. Preto, ako d vyberte ľubovoľné číslo, ktoré je relatívne prvočíslo napríklad 20 d=3.

Vyberte číslo e. Za takéto číslo možno považovať akékoľvek číslo, pre ktoré platí vzťah ( e×3) mod 20=1, napr. 7.

Predstavme si zašifrovanú správu ako postupnosť celých čísel v rozsahu 1…32. Nech je písmeno „E“ reprezentované číslom 30, písmeno „B“ číslom 3 a písmeno „M“ číslom 13. Potom môže byť pôvodná správa reprezentovaná ako postupnosť čísel (30 03 13 ).

Zašifrujme správu pomocou kľúča (7,33).

С1=(307) mod 33=21870000000 mod 33=24,

C2=(37) mod 33=2187 mod 33=9,

C3=(137) mod 33=62748517 mod 33=7.

Takto vyzerá zašifrovaná správa (24 09 07).

Poďme vyriešiť opačný problém. Poďme dešifrovať správu (24 09 07), získanú ako výsledok šifrovania so známym kľúčom, na základe tajného kľúča (3.33):

М1=(24 3) mod 33=13824 mod 33=30,

М2=(9 3) mod 33=739 mod 33=9,

М3=(7 3)mod33=343mod33=13 .

V dôsledku dešifrovania správy sa teda získala pôvodná správa „počítač“.

Kryptografická sila algoritmu RSA je založená na predpoklade, že je mimoriadne ťažké určiť tajný kľúč zo známeho, pretože na to je potrebné vyriešiť problém existencie celočíselných deliteľov. Tento problém je NP-úplný a v dôsledku tejto skutočnosti v súčasnosti nepripúšťa efektívne (polynomické) riešenie. Navyše samotná otázka existencie efektívnych algoritmov na riešenie NP-úplných problémov je stále otvorená. V tomto ohľade pre čísla pozostávajúce z 200 číslic (konkrétne sa takéto čísla odporúčajú používať), tradičné metódy vyžadujú obrovské množstvo operácií (asi 1023).

Algoritmus RSA (obr. 9.2) je patentovaný v USA. Jeho použitie inými osobami nie je povolené (keď je dĺžka kľúča väčšia ako 56 bitov). Pravda, platnosť takéhoto zriadenia možno spochybniť: ako sa dá patentovať obyčajné umocňovanie? RSA je však chránená autorskými právami.

Ryža. 9.2. Schéma šifrovania

Správu zašifrovanú pomocou verejného kľúča predplatiteľa môže dešifrovať iba on, pretože tajný kľúč má iba on. Ak teda chcete odoslať súkromnú správu, musíte vziať verejný kľúč príjemcu a zašifrovať ním správu. Potom ho ani vy sami nebudete schopní dešifrovať.

9.6.4. Elektronický podpis. Keď to urobíme opačne, to znamená, že správu zašifrujeme pomocou tajného kľúča, potom ju môže dešifrovať ktokoľvek (zoberie si váš verejný kľúč). Ale samotná skutočnosť, že správa bola zašifrovaná vašim tajným kľúčom, potvrdzuje, že prišla od vás, jediného vlastníka tajného kľúča na svete. Tento spôsob použitia algoritmu sa nazýva digitálny podpis.

Z hľadiska technológie je elektronický digitálny podpis softvérovo-kryptografický (teda vhodne zašifrovaný) nástroj, ktorý umožňuje potvrdiť, že podpis na konkrétnom elektronickom dokumente vložil jeho autor, a nie iná osoba. . Elektronický digitálny podpis je súbor znakov generovaných podľa algoritmu definovaného GOST R 34.0-94 a GOST R 34.-94. Elektronický digitálny podpis vám zároveň umožňuje uistiť sa, že informácie podpísané metódou elektronického digitálneho podpisu sa počas procesu prenosu nezmenili a boli podpísané odosielateľom presne v takej podobe, v akej ste ich dostali.

Proces elektronického podpisovania dokumentu (obr. 9.3) je pomerne jednoduchý: pole informácií, ktoré sa majú podpísať, spracuje špeciálny softvér pomocou takzvaného súkromného kľúča. Ďalej je zašifrované pole odoslané e-mailom a po prijatí je overené zodpovedajúcim verejným kľúčom. Verejný kľúč vám umožňuje skontrolovať integritu poľa a overiť pravosť elektronického digitálneho podpisu odosielateľa. Predpokladá sa, že táto technológia má 100% ochranu proti hackerom.

Ryža. 9.3. Schéma procesu elektronického podpisovania dokumentu

Tajný kľúč (kód) je dostupný pre každú entitu, ktorá má právo podpisu, a môže byť uložený na diskete alebo čipovej karte. Verejný kľúč používajú príjemcovia dokumentu na overenie pravosti elektronického digitálneho podpisu. Pomocou elektronického digitálneho podpisu môžete podpisovať jednotlivé súbory alebo fragmenty databáz.

V druhom prípade musí byť softvér, ktorý implementuje elektronický digitálny podpis, zabudovaný do aplikovaných automatizovaných systémov.

Po novom je jasne upravený postup pri certifikácii prostriedkov elektronického digitálneho podpisu a certifikácia samotného podpisu.

To znamená, že príslušný oprávnený štátny orgán musí potvrdiť, že ten či onen softvér na generovanie elektronického digitálneho podpisu skutočne generuje (alebo overuje) iba elektronický digitálny podpis a nič iné; že príslušné programy neobsahujú vírusy, nesťahujú informácie od protistrán, neobsahujú „chyby“ a zaručujú ochranu proti hackingu. Samotná certifikácia podpisu znamená, že príslušná organizácia – certifikačné centrum – potvrdí, že tento kľúč patrí tejto konkrétnej osobe.

Dokumenty môžete podpisovať aj bez uvedeného certifikátu, no v prípade súdneho sporu bude ťažké čokoľvek dokázať. V tomto prípade je certifikát nevyhnutný, keďže samotný podpis neobsahuje údaje o jeho majiteľovi.

Napríklad občan ALE a občan AT uzavreli dohodu na sumu 10 000 rubľov a potvrdili dohodu so svojím EDS. Občan ALE svoju povinnosť nesplnil. urazený občan AT, zvyknutý konať v zákonnom rámci, sa obráti na súd, kde sa potvrdí pravosť podpisu (zhoda verejného kľúča so súkromným). Avšak, občan ALE vyhlasuje, že súkromný kľúč vôbec nie je jeho. Ak k takémuto precedensu dôjde pri riadnom podpise, vykoná sa kontrola písma, ale v prípade EDS je potrebná tretia strana alebo dokument, ktorý potvrdí, že podpis skutočne patrí tejto osobe. Na to slúži certifikát verejného kľúča.

Dnes sú jedným z najpopulárnejších softvérových nástrojov, ktoré implementujú hlavné funkcie elektronického digitálneho podpisu, systémy Verba a CryptoPRO CSP.

9.6.5. Funkcia HASH. Ako je uvedené vyššie, šifru verejného kľúča možno použiť v dvoch režimoch: šifrovanie a digitálny podpis. V druhom prípade nemá zmysel šifrovať celý text (údaje) pomocou tajného kľúča. Text zostane otvorený a určitý „kontrolný súčet“ tohto textu sa zašifruje, v dôsledku čoho sa vytvorí dátový blok, čo je digitálny podpis, ktorý sa pridá na koniec textu alebo sa k nemu pripojí v samostatnom súbor.

Spomínaný „kontrolný súčet“ údajov, ktorý je „podpísaný“ namiesto celého textu, je potrebné vypočítať z celého textu tak, aby sa na ňom prejavila zmena ktoréhokoľvek písmena. Po druhé, špecifikovaná funkcia musí byť jednostranná, teda vyčísliteľná len „v jednom smere“. Je to potrebné, aby protivník nemohol účelovo zmeniť text a prispôsobiť ho existujúcemu digitálnemu podpisu.

Takáto funkcia sa nazýva hašovacia funkcia, ktorý rovnako ako kryptalgoritmy podlieha štandardizácii a certifikácii. V našej krajine je regulovaný GOST R-3411. hašovacia funkcia– funkcia, ktorá hashuje pole údajov mapovaním hodnôt z (veľmi) veľkej množiny hodnôt na (podstatne) menšiu množinu hodnôt. Okrem digitálneho podpisu sa hašovacie funkcie používajú aj v iných aplikáciách. Napríklad pri výmene správ medzi vzdialenými počítačmi, keď sa vyžaduje overenie používateľa, možno použiť metódu založenú na hašovacej funkcii.

Nechaj Hash kód vytvorené funkciou H:

,

,

kde M je správa ľubovoľnej dĺžky a h je hash kód s pevnou dĺžkou.

Zvážte požiadavky, ktoré musí hašovacia funkcia spĺňať, aby sa dala použiť ako autentifikátor správy. Zvážte veľmi jednoduchý príklad hašovacej funkcie. Potom analyzujeme niekoľko prístupov k vytvoreniu hašovacej funkcie.

hašovacia funkcia H, ktorý sa používa na overovanie správ, musí mať nasledujúce vlastnosti:

H(M) musí byť aplikovaný na dátový blok ľubovoľnej dĺžky;

H(M) vytvoriť výstup s pevnou dĺžkou;

H(M) je relatívne ľahké (v polynomiálnom čase) vypočítať pre akúkoľvek hodnotu M;

pre akúkoľvek danú hodnotu hash kódu h nemožné nájsť M také že H(M) =h;

za akúkoľvek danosť X výpočtovo nemožné nájsť r≠X, čo H(r) =H(X);

je výpočtovo nemožné nájsť ľubovoľný pár ( X,r) také, že H(r) =H(X).

Prvé tri vlastnosti vyžadujú hašovaciu funkciu na vygenerovanie hašovacieho kódu pre akúkoľvek správu.

Štvrtá vlastnosť definuje požiadavku jednosmernej hašovacej funkcie: je ľahké vytvoriť hašovací kód z danej správy, ale nie je možné obnoviť správu z daného hašovacieho kódu. Táto vlastnosť je dôležitá, ak overenie hash obsahuje tajnú hodnotu. Samotná tajná hodnota nemusí byť odoslaná, ak však hašovacia funkcia nie je jednosmerná, protivník môže tajnú hodnotu ľahko odhaliť nasledovne.

Piata vlastnosť zabezpečuje, že nie je možné nájsť inú správu, ktorej hodnota hash sa zhoduje s hodnotou hash danej správy. To zabraňuje sfalšovaniu autentifikátora pri použití šifrovaného hash. V tomto prípade môže protivník prečítať správu a vygenerovať jej hash kód. Ale keďže protivník nevlastní tajný kľúč, nemôže zmeniť správu bez toho, aby ju príjemca objavil. Ak táto vlastnosť nie je splnená, útočník má možnosť vykonať nasledujúcu postupnosť akcií: zachytiť správu a jej zašifrovaný hash kód, vypočítať hash kód správy, vytvoriť alternatívnu správu s rovnakým hash kódom, nahradiť originál správa s falošnou. Keďže sa hašovacie kódy týchto správ zhodujú, príjemca spoof nezistí.

Zavolá sa hašovacia funkcia, ktorá spĺňa prvých päť vlastností jednoduché alebo slabý hašovacia funkcia. Ak je navyše splnená aj šiesta vlastnosť, potom sa takáto funkcia zavolá silný hašovacia funkcia. Šiesta vlastnosť chráni pred triedou útokov známych ako narodeninové útoky.

Všetky hašovacie funkcie sa vykonávajú nasledovne. Vstupná hodnota (správa, súbor atď.) sa považuje za postupnosť n-bitové bloky. Vstupná hodnota sa spracováva postupne blok po bloku a a m- bitová hodnota hash kódu.

Jedným z najjednoduchších príkladov hašovacej funkcie je bitový XOR každého bloku:

OD i = b i 1XOR b i2 XOR. . . XOR b ik ,

kde OD i – i-th bit hash kódu, i = 1, …, n;

k- číslo n-bitové vstupné bloky;

b ij –i th bit in j-tý blok.

Výsledkom je hash kód dĺžky n, známy ako pozdĺžna nadmerná kontrola. Toto je účinné pri občasných zlyhaniach kontroly integrity údajov.

9.6.6. DES a GOST-28147. DES (Data Encryption Standard) je algoritmus symetrického kľúča, t.j. jeden kľúč sa používa na šifrovanie aj dešifrovanie správ. Vyvinutý spoločnosťou IBM a schválený vládou USA v roku 1977 ako oficiálny štandard na ochranu informácií, ktoré nie sú štátnym tajomstvom.

DES má bloky 64 bitov, je založený na 16-násobnej permutácii dát, na šifrovanie používa 56-bitový kľúč. Existuje niekoľko režimov DES, ako napríklad Electronic Code Book (ECB) a Cipher Block Chaining (CBC). 56 bitov je 8 sedembitových znakov ASCII, t.j. heslo nemôže mať viac ako 8 písmen. Ak sa navyše použijú iba písmená a čísla, počet možných možností bude výrazne nižší ako maximálnych možných 256.

Jeden z krokov algoritmu DES. Vstupný dátový blok je rozdelený na polovicu ľavou stranou ( L") a vpravo ( R") diely. Potom sa výstupné pole vytvorí tak, že jeho ľavá strana L"" reprezentovaný pravou stranou R" vstup a vpravo R"" vytvorený ako súčet L" a R" Operácie XOR. Ďalej je výstupné pole zašifrované permutáciou s náhradou. Dá sa overiť, že všetky vykonané operácie je možné zvrátiť a dešifrovanie sa vykonáva v množstve operácií lineárne závislých od veľkosti bloku. Schematicky je algoritmus znázornený na obr. 9.4.

Ryža. 9.4. Schéma algoritmu DES

Po niekoľkých takýchto transformáciách možno uvažovať, že každý bit bloku výstupnej šifry môže závisieť od každého bitu správy.

V Rusku existuje analóg algoritmu DES, ktorý funguje na rovnakom princípe tajného kľúča. GOST 28147 bol vyvinutý o 12 rokov neskôr ako DES a má vyšší stupeň ochrany. Ich porovnávacie charakteristiky sú uvedené v tabuľke. 9.3.

Tabuľka 9.3

9.6.7. Steganografia. Steganografia- ide o spôsob organizovania komunikácie, pod ktorým sa vlastne skrýva samotná existencia spojenia. Na rozdiel od kryptografie, kde protivník dokáže presne určiť, či je prenášaná správa šifrovým textom, steganografické techniky umožňujú vložiť tajné správy do neškodných správ, takže existenciu vloženej tajnej správy nemožno podozrievať.

Slovo „steganografia“ v gréčtine doslova znamená „tajné písanie“ (steganos – tajomstvo, tajomstvo; grafy – záznam). Zahŕňa obrovské množstvo tajných komunikačných prostriedkov, ako je neviditeľný atrament, mikrofotografie, podmienené usporiadanie znakov, tajné kanály a prostriedky komunikácie na pohyblivých frekvenciách atď.

Steganografia zaberá svoje miesto v bezpečnosti: nenahrádza, ale dopĺňa kryptografiu. Skrytie správy steganografickými metódami výrazne znižuje pravdepodobnosť odhalenia samotnej skutočnosti prenášanej správy. A ak je aj táto správa zašifrovaná, tak má ešte jednu dodatočnú úroveň ochrany.

V súčasnosti sa v súvislosti s rýchlym rozvojom výpočtovej techniky a nových kanálov prenosu informácií objavili nové steganografické metódy, ktoré sú založené na vlastnostiach prezentácie informácií v počítačových súboroch, počítačových sieťach atď. o formovaní nového smeru - počítačová steganografia .

Napriek tomu, že steganografia ako spôsob ukrytia tajných údajov je známa už tisíce rokov, počítačová steganografia je mladá a rozvíjajúca sa oblasť.

Steganografický systém resp stegosystém- súbor prostriedkov a metód, ktoré sa používajú na vytvorenie skrytého kanála na prenos informácií.

Pri budovaní stegosystému by sa mali brať do úvahy tieto ustanovenia:

Protivník dokonale rozumie steganografickému systému a detailom jeho implementácie. Jedinou informáciou, ktorá zostáva pre potenciálneho protivníka neznáma, je kľúč, pomocou ktorého môže iba jeho držiteľ zistiť prítomnosť a obsah skrytej správy.

Ak sa protivník nejakým spôsobom dozvie o existencii skrytej správy, malo by mu to zabrániť v extrahovaní podobných správ z iných údajov, pokiaľ je kľúč utajený.

Potenciálny protivník musí byť zbavený akýchkoľvek technických alebo iných výhod pri rozpoznávaní alebo odhaľovaní obsahu tajných správ.

Zovšeobecnený model stegosystému je znázornený na obr. 9.5.

Ryža. 9.5. Generalizovaný model stegosystému

Ako údajov môžu byť použité akékoľvek informácie: text, správa, obrázok atď.

Vo všeobecnom prípade je vhodné použiť slovo „správa“, keďže správa môže byť buď text, alebo obrázok, alebo napríklad zvukové dáta. V nasledujúcom texte budeme na označenie skrytých informácií používať výraz správa.

Kontajner– akékoľvek informácie určené na ukrytie tajných správ.

Stegokey alebo len kľúč – tajný kľúč potrebný na skrytie informácií. V závislosti od počtu úrovní ochrany (napríklad vloženie vopred zašifrovanej správy) môže mať stegosystém jeden alebo viac stego kľúčov.

Analogicky s kryptografiou možno stegosystémy podľa typu stegokey rozdeliť do dvoch typov:

s tajným kľúčom;

s verejným kľúčom.

Stegosystém s tajným kľúčom používa jeden kľúč, ktorý musí byť určený buď pred výmenou tajných správ, alebo prenesený cez zabezpečený kanál.

V stegosystéme s verejným kľúčom sa na vkladanie a získavanie správy používajú rôzne kľúče, ktoré sa líšia takým spôsobom, že nie je možné pomocou výpočtov odvodiť jeden kľúč od druhého. Preto môže byť jeden kľúč (verejný) voľne prenášaný cez nezabezpečený komunikačný kanál. Okrem toho táto schéma funguje dobre pri vzájomnej nedôvere odosielateľa a príjemcu.

V súčasnosti sa dá rozlíšiť triúzko súvisiace a majúce rovnaké korene smery aplikácie steganografie: skrývanie údajov(správy), digitálne vodoznaky a titulky.

Skrytie vložených údajov, ktoré sú vo väčšine prípadov veľké, kladie na kontajner vážne požiadavky: veľkosť kontajnera musí byť niekoľkonásobne väčšia ako veľkosť vložených údajov.

Digitálne vodoznaky sa používajú na ochranu autorských práv alebo vlastníckych práv na digitálne obrázky, fotografie alebo iné digitalizované umelecké diela. Hlavnými požiadavkami na takéto vložené údaje sú spoľahlivosť a odolnosť voči skresleniu. Digitálne vodoznaky majú malú veľkosť, avšak vzhľadom na vyššie uvedené požiadavky sa na ich vkladanie používajú sofistikovanejšie metódy ako na vkladanie jednoduchých správ alebo hlavičiek.

Tituly sa používajú najmä na označovanie obrázkov vo veľkých elektronických úložiskách (knižniciach) digitálnych obrázkov, audio a video súborov. V tomto prípade sa steganografické metódy používajú nielen na vloženie identifikačnej hlavičky, ale aj ďalších jednotlivých prvkov súboru. Vložené hlavičky majú malý objem a požiadavky na ne sú minimálne: hlavičky musia prinášať menšie deformácie a musia byť odolné voči základným geometrickým transformáciám.

Počítačová kryptografia je založená na niekoľkých princípoch:

Správu je možné odoslať pomocou kódovania šumu. Bude ťažké určiť na pozadí hardvérového šumu v telefónnej linke alebo sieťových kábloch.

Správa môže byť umiestnená v dutinách súborov alebo disku bez straty ich funkčnosti. Spustiteľné súbory majú viacsegmentovú štruktúru spustiteľného kódu; medzi medzery segmentov môžete vložiť veľa bajtov. Vírus WinCIH takto skrýva svoje telo. Súbor vždy zaberá celý počet klastrov na disku, takže fyzická a logická dĺžka súboru sa zriedka zhoduje. V tomto intervale môžete aj niečo napísať. Môžete naformátovať prechodnú stopu na disku a umiestniť na ňu správu. Existuje jednoduchší spôsob, ktorý spočíva v tom, že na koniec riadku HTML alebo textového súboru je možné pridať určitý počet medzier, ktoré nesú informačnú záťaž.

Ľudské zmysly nedokážu rozlíšiť malé zmeny farby, obrazu alebo zvuku. Týka sa to údajov nesúcich nadbytočné informácie. Napríklad 16-bitový zvuk alebo 24-bitový obraz. Zmena hodnôt bitov zodpovedných za farbu pixelu nepovedie k výraznej zmene farby. Patrí sem aj metóda skrytých typov písma. V obrysoch písmen sa vytvárajú jemné skreslenia, ktoré budú niesť sémantické zaťaženie. Podobné znaky môžete vložiť do dokumentu programu Microsoft Word, ktorý obsahuje skrytú správu.

Najbežnejším a jedným z najlepších softvérových produktov pre steganografiu je S-Tools (stav freeware). Umožňuje vám skryť akékoľvek súbory v súboroch GIF, BMP a WAV. Vykonáva riadenú kompresiu (archiváciu) údajov. Okrem toho vykonáva šifrovanie pomocou algoritmov MCD, DES, triple-DES, IDEA (voliteľné). Grafický súbor zostáva bez viditeľných zmien, menia sa len odtiene. Zvuk zostáva tiež nezmenený. Aj keď sa objavia podozrenia, nie je možné zistiť skutočnosť, že používate S-Tools bez znalosti hesla.

9.6.8. Certifikácia a štandardizácia kryptosystémov. Všetky štáty venujú veľkú pozornosť otázkam kryptografie. Neustále sa pokúšajú zaviesť určitý druh rámca, zákazov a iných obmedzení na výrobu, používanie a export kryptografických nástrojov. Napríklad v Rusku je dovoz a vývoz nástrojov informačnej bezpečnosti, najmä kryptografických prostriedkov, licencovaný v súlade s výnosom prezidenta Ruskej federácie z 3. apríla 1995 č.334 a nariadením vlády z r. Ruskej federácie z 15. apríla 1994 č. 331.

Ako už bolo spomenuté, kryptosystém nemožno považovať za spoľahlivý, ak nie je úplne známy algoritmus jeho fungovania. Len keď poznáte algoritmus, môžete skontrolovať, či je ochrana stabilná. To však môže skontrolovať len špecialista a aj tak je takáto kontrola často taká komplikovaná, že nie je ekonomicky realizovateľná. Ako sa môže bežný používateľ, ktorý neovláda matematiku, presvedčiť o spoľahlivosti kryptosystému, ktorý sa mu ponúka?

Pre nešpecialistu môže názor kompetentných nezávislých odborníkov slúžiť ako dôkaz spoľahlivosti. Odtiaľ pochádza certifikačný systém. Podliehajú mu všetky systémy informačnej bezpečnosti, aby ich podniky a inštitúcie mohli oficiálne využívať. Používanie necertifikovaných systémov nie je zakázané, ale v tomto prípade preberáte celé riziko, že nebude dostatočne spoľahlivý alebo bude mať „zadné vrátka“. Na predaj nástrojov informačnej bezpečnosti je však potrebná certifikácia. Takéto ustanovenia sú platné v Rusku a vo väčšine krajín.

Naším jediným orgánom oprávneným vykonávať certifikáciu je Federálna agentúra pre vládne komunikácie a informácie pod vedením prezidenta Ruskej federácie (FAPSI). Tento orgán pristupuje k otázkam certifikácie veľmi opatrne. Len veľmi málo vývojárov tretích strán dokázalo získať certifikát FAPSI.

Okrem toho FAPSI udeľuje licencie na činnosti podnikov súvisiace s vývojom, výrobou, predajom a prevádzkou šifrovacích nástrojov, ako aj bezpečných technických prostriedkov na uchovávanie, spracovanie a prenos informácií, poskytovanie služieb v oblasti šifrovania informácií (vyhláška prezidenta SR Ruskej federácie zo dňa 03.04.95 č. 334 „O opatreniach na dosiahnutie súladu so zákonom v oblasti vývoja, výroby, predaja a prevádzky šifrovacích nástrojov, ako aj poskytovania služieb v oblasti šifrovania informácií“ a zákon Ruskej federácie „o federálnych orgánoch vládnej komunikácie a informácií“).

Predpokladom pre certifikáciu je dodržiavanie noriem pri vývoji systémov informačnej bezpečnosti. Normy plnia podobnú funkciu. Umožňujú bez vykonávania zložitých, drahých a dokonca nie vždy možných štúdií získať istotu, že daný algoritmus poskytuje ochranu na dostatočnom stupni spoľahlivosti.

9.6.9. Šifrované archívy. Mnoho aplikačných programov obsahuje funkciu šifrovania. Uveďme príklady niektorých softvérových nástrojov, ktoré majú schopnosti šifrovania.

Archivačné programy (napríklad WinZip) majú možnosť šifrovať archivované informácie. Dá sa použiť na nie príliš dôležité informácie. Po prvé, metódy šifrovania, ktoré sa tam používajú, nie sú príliš spoľahlivé (podliehajú oficiálnym vývozným obmedzeniam) a po druhé, nie sú podrobne opísané. To všetko vám neumožňuje vážne počítať s takouto ochranou. Archívy hesiel možno použiť iba pre „bežných“ používateľov alebo nekritické informácie.

Na niektorých stránkach na internete nájdete programy na otváranie šifrovaných archívov. Napríklad archív ZIP sa dá na dobrom počítači otvoriť za pár minút a od používateľa sa nevyžadujú žiadne špeciálne zručnosti.

Poznámka. Nástroje na prelakovanie hesiel: Ultra Zip Password Cracker 1.00 – Rýchly nástroj na prelakovanie hesiel pre šifrované archívy. Ruské / anglické rozhranie. Win "95/98 / NT. (Developer - "m53group"). Advanced ZIP Password Recovery 2.2 - Výkonný program na hádanie hesiel pre ZIP archívy. Vysoká rýchlosť, grafické rozhranie, doplnkové funkcie. OS: Windows95 / 98 / NT. Firma -vývojár - "ElcomLtd.",shareware.

Šifrovanie v MS Word a MS Excel. Microsoft do svojich produktov zahrnul istý druh krypto ochrany. Ale táto ochrana je veľmi nestabilná. Okrem toho nie je popísaný šifrovací algoritmus, čo je indikátorom nespoľahlivosti. Okrem toho existujú dôkazy o tom, že Microsoft necháva „zadné dvierka“ v používaných kryptografických algoritmoch. Ak potrebujete dešifrovať súbor, ktorého heslo sa stratilo, môžete kontaktovať spoločnosť. Na oficiálnu žiadosť s dobrým dôvodom dešifrujú súbory MS Word a MS Excel. Takže, mimochodom, urobte to niektorí ďalší dodávatelia softvéru.

Šifrované disky (katalógy). Šifrovanie je pomerne spoľahlivý spôsob ochrany informácií na pevnom disku. Ak však množstvo informácií, ktoré sa majú uzavrieť, nie je obmedzené na dva alebo tri súbory, potom je s nimi dosť ťažké pracovať: zakaždým budete musieť súbory dešifrovať a po úprave ich zašifrovať späť. Zároveň môžu na disku zostať bezpečnostné kópie súborov, ktoré vytvára mnoho editorov. Preto je vhodné použiť špeciálne programy (ovládače), ktoré automaticky zašifrujú a dešifrujú všetky informácie pri ich zápise na disk a čítaní z disku.

Na záver poznamenávame, že bezpečnostná politika je definovaná ako súbor zdokumentovaných manažérskych rozhodnutí zameraných na ochranu informácií a zdrojov s ňou spojených. Pri jeho vývoji a implementácii je vhodné riadiť sa týmito základnými princípmi:

Neschopnosť obísť ochranné prostriedky. Všetky toky informácií do a z chránenej siete musia prejsť cez ochrany. Nemali by existovať žiadne tajné modemové vstupy alebo testovacie linky, ktoré obchádzajú bezpečnosť.

Posilnenie najslabšieho článku. Spoľahlivosť akejkoľvek ochrany je určená najslabším článkom, keďže ho útočníci prelomia. Často nie je najslabším článkom počítač alebo program, ale človek, a potom sa problém zabezpečenia informačnej bezpečnosti stáva netechnickým.

Neschopnosť prejsť do nebezpečného stavu. Princíp nemožnosti prechodu do nebezpečného stavu znamená, že za každých okolností, vrátane abnormálnych, ochranný nástroj buď plne plní svoje funkcie, alebo úplne blokuje prístup.

Minimalizácia privilégií. Zásada najmenšieho privilégia vyžaduje, aby používatelia a správcovia mali udelené iba tie prístupové práva, ktoré potrebujú na plnenie svojich povinností.

Oddelenie povinností. Princíp segregácie povinností znamená také rozdelenie rolí a zodpovedností, pri ktorom jedna osoba nemôže narušiť proces, ktorý je pre organizáciu kritický.

Vrstvená obrana. Princíp vrstvenia obrany predpisuje nespoliehať sa na jednu obrannú líniu. Hĺbková obrana môže votrelca prinajmenšom oddialiť a značne sťažiť vykonanie škodlivých akcií bez povšimnutia.

Rôzne ochranné prostriedky. Princíp rôznorodosti ochranných prostriedkov odporúča organizovať obranné línie rôzneho charakteru tak, aby potenciálny útočník musel ovládať rôzne, pokiaľ možno nezlučiteľné zručnosti.

Jednoduchosť a ovládateľnosť informačného systému. Princíp jednoduchosti a ovládateľnosti hovorí, že iba v jednoduchom a ovládateľnom systéme môžete kontrolovať konzistenciu konfigurácie rôznych komponentov a implementovať centralizovanú správu.

Zabezpečenie univerzálnej podpory pre bezpečnostné opatrenia. Princíp univerzálnej podpory bezpečnostných opatrení je netechnický. Ak používatelia a/alebo správcovia systému považujú informačnú bezpečnosť za niečo nadbytočné alebo nepriateľské, potom určite nebude možné vytvoriť bezpečnostný režim. Už od začiatku treba počítať so súborom opatrení zameraných na zabezpečenie lojality personálu, na neustálu teoretickú a praktickú prípravu.