Začiatkom mája bolo vírusom ransomware infikovaných približne 230 000 počítačov vo viac ako 150 krajinách. Kým obete stihli odstrániť následky tohto útoku, nasledoval nový, nazvaný Peťa. Trpeli ňou najväčšie ukrajinské a ruské firmy, ale aj vládne inštitúcie.

Kybernetická polícia Ukrajiny zistila, že vírusový útok sa začal prostredníctvom mechanizmu aktualizácie účtovného softvéru M.E.Doc, ktorý sa používa na prípravu a odosielanie daňových hlásení. Tak sa stalo známe, že siete Bashneft, Rosneft, Záporožieoblenergo, Dneproenergo a Dneper Electric Power System neunikli infekcii. Na Ukrajine vírus prenikol do vládnych počítačov, počítačov kyjevského metra, telekomunikačných operátorov a dokonca aj do jadrovej elektrárne v Černobyle. V Rusku boli ovplyvnené spoločnosti Mondelez International, Mars a Nivea.

Vírus Petya využíva zraniteľnosť EternalBlue v operačnom systéme Windows. Odborníci Symantec a F-Secure tvrdia, že hoci Petya šifruje dáta ako WannaCry, stále sa trochu líši od iných typov šifrovacích vírusov. „Vírus Petya je nový typ vydierania so zlým úmyslom: nešifruje len súbory na disku, ale uzamkne celý disk, čím sa stáva prakticky nepoužiteľným,“ vysvetľuje F-Secure. "Konkrétne šifruje hlavnú tabuľku súborov MFT."

Ako sa to deje a dá sa tomuto procesu zabrániť?

Vírus "Petya" - ako to funguje?

Vírus Petya je známy aj pod inými názvami: Petya.A, PetrWrap, NotPetya, ExPetr. Keď sa dostane do počítača, stiahne ransomvér z internetu a pokúsi sa zaútočiť na časť pevného disku údajmi potrebnými na spustenie počítača. Ak uspeje, systém vydá modrú obrazovku smrti („modrá obrazovka smrti“). Po reštarte sa zobrazí hlásenie o kontrole pevného disku s výzvou, aby ste nevypínali napájanie. Šifrovací vírus sa teda vydáva za program na skenovanie systémových diskov, ktorý zároveň šifruje súbory s určitými príponami. Na konci procesu sa zobrazí hlásenie, že počítač je zablokovaný, a informácie o tom, ako získať digitálny kľúč na dešifrovanie údajov. Vírus Petya požaduje výkupné, zvyčajne v bitcoinoch. Ak obeť nemá záložnú kópiu svojich súborov, stojí pred voľbou zaplatiť 300 dolárov alebo stratiť všetky informácie. Podľa niektorých analytikov sa vírus iba vydáva za ransomvér, pričom jeho skutočným cieľom je spôsobiť obrovské škody.

Ako sa zbaviť Petya?

Odborníci zistili, že vírus Petya hľadá lokálny súbor a ak tento súbor už na disku existuje, ukončí proces šifrovania. To znamená, že používatelia môžu chrániť svoj počítač pred ransomware vytvorením tohto súboru a jeho nastavením len na čítanie.

Hoci táto prefíkaná schéma bráni spusteniu procesu vydierania, túto metódu možno považovať skôr za „počítačové očkovanie“. Používateľ si teda bude musieť súbor vytvoriť sám. Môžete to urobiť takto:

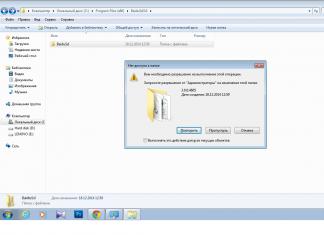

- Najprv musíte pochopiť príponu súboru. V okne Možnosti priečinka skontrolujte, či nie je začiarknuté políčko Skryť prípony pre známe typy súborov.

- Otvorte priečinok C:\Windows, prejdite nadol, kým neuvidíte program notepad.exe.

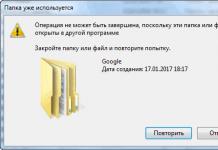

- Kliknite ľavým tlačidlom myši na notepad.exe, potom stlačte Ctrl + C na kopírovanie a potom Ctrl + V na prilepenie súboru. Dostanete žiadosť o povolenie skopírovať súbor.

- Kliknite na tlačidlo Pokračovať a súbor sa vytvorí ako poznámkový blok - Copy.exe. Kliknite ľavým tlačidlom myši na tento súbor a stlačte F2, potom vymažte názov súboru Copy.exe a zadajte perfc.

- Po zmene názvu súboru na perfc stlačte Enter. Potvrďte premenovanie.

- Teraz, keď bol súbor perfc vytvorený, musíme ho nastaviť len na čítanie. Ak to chcete urobiť, kliknite pravým tlačidlom myši na súbor a vyberte položku „Vlastnosti“.

- Otvorí sa ponuka vlastností tohto súboru. V dolnej časti uvidíte „Iba na čítanie“. Začiarknite políčko.

- Teraz kliknite na tlačidlo Použiť a potom na tlačidlo OK.

Niektorí bezpečnostní experti odporúčajú vytvoriť okrem súboru C:\windows\perfc aj súbory C:\Windows\perfc.dat a C:\Windows\perfc.dll, aby sa dôkladnejšie chránili pred vírusom Petya. Pre tieto súbory môžete zopakovať vyššie uvedené kroky.

Gratulujeme, váš počítač je chránený pred NotPetya/Petya!

Odborníci spoločnosti Symantec ponúkajú používateľom počítačov niekoľko rád, ako im zabrániť vo veciach, ktoré by mohli viesť k uzamknutiu súborov alebo strate peňazí.

- Neplaťte peniaze zločincom. Aj keď prevediete peniaze na ransomvér, neexistuje žiadna záruka, že budete môcť znova získať prístup k svojim súborom. A v prípade NotPetya / Petya je to v podstate bezvýznamné, pretože cieľom ransomvéru je zničiť dáta a nie získať peniaze.

- Uistite sa, že svoje dáta pravidelne zálohujete. V tomto prípade, aj keď sa váš počítač stane cieľom útoku vírusu ransomware, budete môcť obnoviť všetky odstránené súbory.

- Neotvárajte e-maily z pochybných adries.Útočníci sa vás pokúsia oklamať, aby ste si nainštalovali malvér, alebo sa pokúsia získať dôležité údaje pre útoky. Nezabudnite informovať IT špecialistov, ak vy alebo vaši zamestnanci dostanete podozrivé e-maily alebo odkazy.

- Používajte spoľahlivý softvér. Včasná aktualizácia antivírusových programov hrá dôležitú úlohu pri ochrane počítačov pred infekciami. A samozrejme treba používať produkty od renomovaných firiem v tejto oblasti.

- Použite mechanizmy na skenovanie a blokovanie spamových správ. Prichádzajúce e-maily by sa mali kontrolovať na hrozby. Je dôležité blokovať všetky typy správ, ktoré vo svojom texte obsahujú odkazy alebo typické phishingové kľúčové slová.

- Uistite sa, že všetky programy sú aktuálne. Aby sa predišlo infekciám, je potrebná pravidelná náprava softvérových zraniteľností.

Máme očakávať nové útoky?

Vírus Petya sa prvýkrát objavil v marci 2016 a jeho správanie si okamžite všimli bezpečnostní špecialisti. Nový vírus Petya infikoval koncom júna 2017 počítače na Ukrajine a v Rusku. Ale je nepravdepodobné, že to bude koniec. Hackerské útoky pomocou ransomvérových vírusov podobných Petya a WannaCry sa budú opakovať, povedal Stanislav Kuznecov, podpredseda predstavenstva Sberbank. V rozhovore pre TASS varoval, že k takýmto útokom určite dôjde, no je ťažké vopred odhadnúť, v akej forme a formáte sa môžu objaviť.

Ak ste po všetkých kybernetických útokoch, ktoré sa udiali, ešte neurobili aspoň minimálne kroky na ochranu vášho počítača pred vírusom ransomware, je načase, aby ste sa tým vážne zaoberali.

Hrozný počítačový vírus sa ukázal byť ešte horší - čo je zlé na novom ransomvérovom trojane, prečo sa nazýval Petya a ako tak rýchlo infikoval celé siete renomovaných spoločností? O tom práve teraz v programe Vesti.net.

Epidémia nákazy vírusom Petya ransomware sa ukázala byť oveľa vážnejšou ranou, ako sa doteraz predpokladalo. Je vysoká pravdepodobnosť, že funkčnosť dotknutých systémov nebude obnovená. Ani zaplatenie výkupného, ani čakanie na rozhodnutie špecialistov.

"Trójsky kôň šifruje súbory; ak má dostatočné práva, dokáže zašifrovať hlavnú zavádzaciu oblasť disku. A po podrobnej analýze sa ukázalo, že nie je možné dešifrovať hlavnú zavádzaciu oblasť disku. Pretože jednoducho neexistuje žiadna taká funkcia. Kľúč, ktorý možno použiť na dešifrovanie, nie je s určitosťou známy.

Mohla to byť jednoduchá chyba, pretože z nejakého dôvodu sa s útokom ponáhľali a neotestovali ho, alebo to možno bola druhá možnosť - rušivý manéver, aby všetkým ukázali, že ide o šifrovač, druhý WannaCry , aby si každý lámal hlavu nad dešifrovaním, zaplať / nezaplať. Ale bol tam skutočný cieľ. Možno, že z mnohých obetí bola zameraná iba jedna organizácia. Všetko ostatné bolo len rozptýlením.

A ukázalo sa, že samotný vírus Petya nie je Petya. A nie modifikáciu malvéru WannaCry, ktorý pred mesiacom spôsobil veľa hluku, ako sa pôvodne predpokladalo. Ako sa po podrobnom preštudovaní malvérového kódu ukázalo, nový vírus sa len maskoval ako odborníkom známy trójsky kôň Petya, a tak dostal názov ExPetya. A čo má spoločné s už slávnym WannaCry, je použitie zraniteľnosti z ukradnutého a odtajneného arzenálu NSA.

Vyacheslav Zakorzhevsky, vedúci oddelenia výskumu antivírusov v Kaspersky Lab:

"ExPetya používa EternalBlue. Mierne upravený. Ale aj ďalšia zraniteľnosť z rovnakého súboru publikovaného The Shadow Brokers. To znamená, že použili nielen to isté ako WannaCry, ale spomenuli aj druhú zraniteľnosť, ktorú sme u nikoho nevideli kryptografVidíme, že sa použilo množstvo pokročilých techník písania, vrátane toho, že útočníci dokázali upraviť Eternalromance, EternalBlue a pridať množstvo nástrojov na kradnutie prihlasovacích hesiel a vzdialené spúšťanie cez firemnú sieť. Toto zjavne nie sú školáci, ani študenti. Mali by to byť profesionálni programátori, ktorí vedia, čo robia. A skôr to nebol jeden človek, ale viacero, každý so svojou špecializáciou.“

Rovnako ako Eternal, aj ExPetya spôsobila najviac problémov veľkým spoločnostiam. Pred mesiacom sa napríklad iba v Rusku stali obeťami ransomvéru systémy presadzovania práva, ako aj operátor Megafon. Tentoraz bol rozsah nákazy a stav obetí podobný: Rosnefť a Bašnefť v Rusku, na Ukrajine miestne energetické siete, letisko Boryspil, pošta, sieť kabinetu ministrov. potom to dostala aj Európa.

Spôsob šírenia vírusu sa však ukázal byť iný. Útočníkom sa napríklad podarilo infikovať ukrajinský účtovný program M.E.Doc. To znamená, že podnikové siete všetkých, ktorí si nainštalovali oficiálnu aktualizáciu M.E.Doc, boli okamžite infikované a zablokované.

Vyacheslav Zakorzhevsky, vedúci oddelenia výskumu antivírusov v Kaspersky Lab:

"Faktom je, že tento trójsky kôň má schopnosť šíriť sa po podnikovej sieti aj doma, bez toho, aby využíval zraniteľné miesta. Vysvetlím: stačí jeden zraniteľný počítač v sieti. Ak sa tam ransomvér dostane, môže ukradnúť používateľské meno a heslo a šíriť sa ďalej po sieti bez zraniteľností To znamená, že ak je veľká flotila strojov zlúčená do jednej siete a aspoň jeden počítač nie je chránený a aktualizovaný, otvorí sa tým cesta pre trojana , ktorá používala iba jednu zraniteľnosť EternalBlue.

ExPetya (mimochodom, Petya nie je náznakom ruského pôvodu, ale odkazom na názov vojenského satelitu od Bonda) je druhým rozsiahlym útokom pomocou kybernetického arzenálu NSA. To znamená, že tieto nástroje, ktoré sa zameriavajú na staršie verzie systému Windows, nie sú zastarané, ako mnohí tvrdili. To znamená, že Windows 7, Vista a XP sú pre mnohé spoločnosti stále dosť relevantné a z nejakého dôvodu ich ani neaktualizujú.

Podľa spoločnosti Positive Technologies bolo Petyovým konaním ovplyvnených viac ako 80 organizácií v Rusku a na Ukrajine. V porovnaní s WannaCry je tento vírus považovaný za deštruktívnejší, keďže sa šíri niekoľkými spôsobmi – pomocou Windows Management Instrumentation, PsExec a exploitu EternalBlue. Okrem toho ransomvér obsahuje bezplatný nástroj Mimikatz.

„Táto sada nástrojov umožňuje Petyovi zostať v prevádzke aj v tých infraštruktúrach, kde sa brala do úvahy lekcia WannaCry a boli nainštalované príslušné bezpečnostné aktualizácie, a preto je šifrovač taký efektívny,“ povedal Positive Technologies.

Ako povedal šéf oddelenia reakcie na hrozby informačnej bezpečnosti spoločnosti Elmar Nabigaev pre Gazeta.Ru,

Ak hovoríme o dôvodoch súčasného stavu, problémom je opäť nedbalý postoj k problémom informačnej bezpečnosti.

Vedúci vírusového laboratória Avast Jakub Kroustek v rozhovore pre Gazeta.Ru povedal, že nie je možné s istotou určiť, kto presne stojí za týmto kybernetickým útokom, no už je známe, že vírus Petya je distribuovaný na darknet pomocou obchodného modelu RaaS (malware as a service).

„Podiel distribútorov programov teda dosahuje 85 % výkupného, 15 % pripadá na autorov vírusu ransomware,“ povedal Kroustek. Poznamenal, že autori Petya poskytujú všetku infraštruktúru, C&C servery a systémy prevodu peňazí, čo pomáha prilákať ľudí na šírenie vírusu, aj keď nemajú žiadne skúsenosti s programovaním.

Okrem toho Avast uviedol, ktoré operačné systémy boli vírusom najviac zasiahnuté.

Na prvom mieste bol Windows 7 – 78 % všetkých infikovaných počítačov. Ďalej nasleduje Windows XP (18 %), Windows 10 (6 %) a Windows 8.1 (2 %).

Spoločnosť Kaspersky Lab usúdila, že hoci bol vírus podobný rodine Petya, stále patril do inej kategórie a dal mu iné meno - ExPetr, teda „bývalý Peter“.

Zástupca riaditeľa pre rozvoj spoločnosti Aydeko Dmitrij Khomutov korešpondentovi Gazeta.Ru vysvetlil, že kybernetické útoky vírusmi WannaCry a Petya viedli k tomu, „na čo som už dlho upozorňoval“, teda ku globálnej zraniteľnosti informácií. systémy používané všade.

„Hackerom sa sprístupnili medzery, ktoré americké korporácie zanechali spravodajským agentúram, a rýchlo sa spojili s tradičným arzenálom kyberzločincov – ransomvérom, klientmi botnetov a sieťovými červami,“ povedal Khomutov.

WannaCry teda svetovú komunitu prakticky nič nenaučilo – počítače zostali nechránené, systémy neboli aktualizované a snahy o uvoľnenie záplat aj pre zastarané systémy jednoducho vyšli nazmar.

Odborníci vyzývajú, aby sa požadované výkupné neplatilo v bitcoinoch, keďže e-mailovú adresu, ktorú hackeri nechali na komunikáciu, zablokoval miestny poskytovateľ. Aj v prípade „čestných a dobrých úmyslov“ kyberzločincov teda používateľ nielen príde o peniaze, ale ani nedostane pokyny na odomknutie svojich údajov.

Peťa najviac poškodil Ukrajinu. Medzi obeťami boli Záporožie, Dneproenergo, Kyjevské metro, ukrajinskí mobilní operátori Kyivstar, LifeCell a Ukrtelecom, obchod Auchan, Privatbank, letisko Boryspil a ďalší.

Ukrajinské úrady okamžite obvinili z kybernetického útoku Rusko.

„Vojna v kyberpriestore, ktorá šíri strach a hrôzu medzi miliónmi používateľov osobných počítačov a spôsobuje priame materiálne škody v dôsledku destabilizácie podnikov a vládnych agentúr, je súčasťou celkovej stratégie hybridnej vojny Ruského impéria proti Ukrajine,“ uviedol. zástupca Rady z Ľudového frontu.

Ukrajina mohla byť zasiahnutá tvrdšie ako ostatné kvôli počiatočnému rozšíreniu Petya prostredníctvom automatickej aktualizácie M.E.doc, účtovného softvérového programu. Takto boli infikované ukrajinské oddelenia, infraštruktúrne zariadenia a obchodné spoločnosti – všetky túto službu využívajú.

Tlačová služba ESET Rusko pre Gazeta.Ru vysvetlila, že na infikovanie podnikovej siete vírusom Petya stačí jeden zraniteľný počítač, ktorý nemá nainštalované bezpečnostné aktualizácie. S jeho pomocou sa škodlivý program dostane do siete, získa administrátorské práva a rozšíri sa na ďalšie zariadenia.

M.E.doc však vydal oficiálne vyvrátenie tejto verzie.

„Diskusia o zdrojoch výskytu a šírenia kybernetických útokov je zo strany používateľov aktívne riešená na sociálnych sieťach, fórach a iných informačných zdrojoch, pri formulovaní ktorých je jedným z dôvodov inštalácia aktualizácií programu M.E.Doc. Vývojový tím M.E.Doc tieto informácie vyvracia a uvádza, že takéto závery sú jednoznačne mylné, pretože vývojár M.E.Doc ako zodpovedný dodávateľ softvérového produktu sleduje bezpečnosť a čistotu vlastného kódu,“ uvádza sa vo vyhlásení.

Spoločnosti po celom svete v utorok 27. júna utrpeli rozsiahly kybernetický útok malvéru distribuovaného prostredníctvom e-mailu. Vírus šifruje používateľské dáta na pevných diskoch a vymáha peniaze v bitcoinoch. Mnohí sa okamžite rozhodli, že ide o vírus Petya, opísaný na jar 2016, no výrobcovia antivírusov sa domnievajú, že k útoku došlo v dôsledku nejakého iného, nového malvéru.

Silný hackerský útok 27. júna popoludní zasiahol najprv Ukrajinu a potom niekoľko veľkých ruských a zahraničných spoločností. Vírus, ktorý si mnohí pomýlili s minuloročným Peťom, sa na počítačoch s operačným systémom Windows šíri prostredníctvom spamového emailu s odkazom, na ktorý sa po kliknutí otvorí okno so žiadosťou o administrátorské práva. Ak používateľ povolí programu prístup k svojmu počítaču, vírus začne od používateľa požadovať peniaze – 300 dolárov v bitcoinoch a po určitom čase sa suma zdvojnásobí.

Vírus Petya, objavený začiatkom roka 2016, sa šíril presne podľa toho istého vzoru, takže mnohí používatelia sa rozhodli, že to je ono. Ale odborníci zo spoločností zaoberajúcich sa vývojom antivírusového softvéru už uviedli, že za útok, ku ktorému došlo, môže nejaký iný, úplne nový vírus, ktorý budú ešte študovať. Odborníci z Kaspersky Lab to už urobili daný neznámy názov vírusu - NotPetya.

Podľa našich predbežných údajov nejde o vírus Petya, ako už bolo spomenuté, ale o nový pre nás neznámy malvér. Preto sme to nazvali NotPetya.

Spoločnosť Dr.Web tiež píše, že hoci je vírus vzhľadovo podobný Petyovi, v skutočnosti sa s týmto malvérom špecialisti nikdy nestretli a je zásadne odlišný od Petyi, no čo presne sa ešte musí určiť.

Analytici v súčasnosti skúmajú nový trójsky kôň, podrobnosti poskytneme neskôr. Niektoré mediálne zdroje uvádzajú paralely s ransomvérom Petya (ktorý Dr.Web zistil najmä ako Trojan.Ransom.369) kvôli vonkajším prejavom ransomvéru, avšak spôsob šírenia novej hrozby sa líši od štandardnej schémy, ktorú používa Petya .

Dr.Web a Kaspersky Lab tiež pripomenuli používateľom jednoduché pravidlá, ktoré pomôžu vyhnúť sa infikovaniu mnohých počítačov vírusom. Spoločnosti s antivírusovým softvérom o nich hovorili, no nie všetci ľudia ich stále dodržiavajú.

Dr.Web vyzýva všetkých používateľov, aby boli opatrní a neotvárali podozrivé e-maily (toto opatrenie je potrebné, ale nie dostatočné). Mali by ste si tiež zálohovať dôležité údaje a nainštalovať všetky aktualizácie zabezpečenia pre váš softvér. Vyžaduje sa aj prítomnosť antivírusu v systéme.

Ak je váš počítač už infikovaný, potom sa tiež našlo riešenie. Ešte v apríli zverejnil portál Geektimes návod, ako sa vírusu zbaviť. Prvým (komplikovaným) spôsobom je vložiť infikované médium do iného počítača a „extrahovať určité údaje z určitých sektorov infikovaného pevného disku“ a potom ich preniesť „cez dekodér Base64 a odoslať na stránku na spracovanie“.

Vírus "Petya": ako ho nechytiť, ako rozlúštiť, odkiaľ pochádza - najnovšie správy o víruse Petya ransomware, ktorý do tretieho dňa svojej „aktivity“ infikoval asi 300 tisíc počítačov v rôznych krajinách sveta a zatiaľ nie jeden to zastavil.

Petya virus - ako dešifrovať, najnovšie správy. Po útoku na počítač tvorcovia ransomvéru Petya požadujú výkupné 300 dolárov (v bitcoinoch), no vírus Petya nie je možné dešifrovať, aj keď používateľ zaplatí peniaze. Špecialisti Kaspersky Lab, ktorí videli rozdiely v novom víruse od Petit a pomenovali ho ExPetr, tvrdia, že dešifrovanie vyžaduje jedinečný identifikátor pre konkrétnu inštaláciu trójskeho koňa.

V predtým známych verziách podobných šifrovačov Petya/Mischa/GoldenEye obsahoval identifikátor inštalácie potrebné informácie. V prípade ExPetra tento identifikátor neexistuje, píše RIA Novosti.

Vírus „Petya“ – odkiaľ prišiel, najnovšie správy. Nemeckí bezpečnostní experti predložili prvú verziu toho, odkiaľ tento ransomvér pochádza. Podľa ich názoru sa vírus Petya začal šíriť počítačmi, keď sa otvorili súbory M.E.Doc. Toto je účtovný program používaný na Ukrajine po zákaze 1C.

Medzitým Kaspersky Lab tvrdí, že je príliš skoro robiť závery o pôvode a zdroji šírenia vírusu ExPetr. Je možné, že útočníci mali rozsiahle dáta. Napríklad e-mailové adresy z predchádzajúceho bulletinu alebo niektoré iné efektívne metódy infiltrácie počítačov.

S ich pomocou zasiahol vírus „Petya“ plnou silou Ukrajinu a Rusko, ako aj ďalšie krajiny. Skutočný rozsah tohto hackerského útoku sa však ukáže v priebehu niekoľkých dní.

Vírus „Petya“: ako ho nechytiť, ako ho dešifrovať, odkiaľ pochádza - najnovšie správy o víruse Petya ransomware, ktorý už dostal od spoločnosti Kaspersky Lab nový názov – ExPetr.