"Kriptografi" terimi, "gizli" ve "yazma" için eski Yunanca kelimelerden gelir. İfade, kriptografinin ana amacını ifade eder - iletilen bilgilerin gizliliğinin korunması ve muhafaza edilmesidir. Bilgi koruması çeşitli şekillerde gerçekleşebilir. Örneğin, verilere fiziksel erişimi kısıtlayarak, iletim kanalını gizleyerek, iletişim hatlarına bağlanmada fiziksel zorluklar yaratarak vb.

kriptografinin amacı

Geleneksel kriptografik yöntemlerden farklı olarak, kriptografi, davetsiz misafirler için iletim kanalının tam kullanılabilirliğini varsayar ve bilgileri dışarıdan okunamaz hale getiren şifreleme algoritmalarını kullanarak bilgilerin gizliliğini ve gerçekliğini sağlar. Modern bir kriptografik bilgi koruma sistemi (CIPF), aşağıdaki ana parametrelere göre bilgi koruması sağlayan bir yazılım ve donanım bilgisayar kompleksidir.

- Gizlilik- uygun erişim haklarına sahip olmayan kişilerin bilgileri okumasının imkansızlığı. CIPF'de gizliliği sağlamanın ana bileşeni, belirli bir CIPF bloğuna kullanıcı erişimi için benzersiz bir alfasayısal kombinasyon olan anahtardır (anahtar).

- Bütünlük- bilgileri düzenleme ve silme gibi yetkisiz değişikliklerin imkansızlığı. Bunu yapmak için, bir kriptografik algoritma tarafından hesaplanan ve anahtara bağlı olarak bir kontrol kombinasyonu şeklinde orijinal bilgilere fazlalık eklenir. Böylece anahtarı bilmeden bilgi eklemek veya değiştirmek imkansız hale gelir.

- kimlik doğrulama- bilgilerin ve onu gönderen ve alan tarafların gerçekliğinin teyidi. İletişim kanalları aracılığıyla iletilen bilgiler, içerik, oluşturma ve iletme zamanı, kaynak ve alıcı tarafından benzersiz bir şekilde doğrulanmalıdır. Unutulmamalıdır ki tehditlerin kaynağı sadece bir saldırgan değil, karşılıklı güvenin yetersiz olduğu bilgi alışverişinde bulunan taraflar da olabilir. Bu gibi durumları önlemek için CIPF, bilgileri yeniden göndermeyi veya iade etmeyi ve sırasını değiştirmeyi imkansız kılmak için bir zaman damgası sistemi kullanır.

- Yazarlık- bilgi kullanıcısı tarafından gerçekleştirilen eylemlerin reddedilmesinin onaylanması ve imkansızlığı. Kimlik doğrulamanın en yaygın yolu, EDS sisteminin iki algoritmadan oluşmasıdır: bir imza oluşturmak ve bunu doğrulamak. ECC ile yoğun bir şekilde çalışırken, imzaları oluşturmak ve yönetmek için yazılım sertifika yetkililerinin kullanılması önerilir. Bu tür merkezler, iç yapıdan tamamen bağımsız olarak, kriptografik bilgi koruma aracı olarak uygulanabilir. Bu organizasyon için ne anlama geliyor? Bu, tüm işlemlerin bağımsız sertifikalı kuruluşlar tarafından işlendiği ve yazarlık sahteciliğinin neredeyse imkansız olduğu anlamına gelir.

Şifreleme algoritmaları

Şu anda, CIPF arasında, istenen şifreleme karmaşıklığını sağlamaya yetecek uzunlukta simetrik ve asimetrik anahtarlar kullanan açık şifreleme algoritmaları hakimdir. En yaygın algoritmalar:

- simetrik tuşlar - Rusça Р-28147.89, AES, DES, RC4;

- asimetrik anahtarlar - RSA;

- karma işlevlerini kullanma - Р-34.11.94, MD4/5/6, SHA-1/2.

Birçok ülkenin kendi ulusal standartları vardır.ABD'de 128-256 bitlik bir anahtara sahip değiştirilmiş bir AES algoritması kullanılır ve Rusya Federasyonu'nda elektronik imza algoritması R-34.10.2001 ve blok şifreleme algoritması R-28147.89 256 bit anahtarla. Ulusal kriptografik sistemlerin bazı unsurlarının ülke dışına ihraç edilmesi yasaktır, CIPF'nin geliştirilmesine yönelik faaliyetler lisans gerektirir.

Donanım kripto koruma sistemleri

Donanım CIPF, bilgileri şifrelemek, kaydetmek ve iletmek için yazılım içeren fiziksel cihazlardır. Şifreleme cihazları, ruToken USB kodlayıcılar ve IronKey flash sürücüler, kişisel bilgisayarlar için genişleme kartları, özel ağ anahtarları ve yönlendiriciler gibi kişisel cihazlar şeklinde yapılabilir ve bu temelde tamamen güvenli bilgisayar ağları oluşturmanın mümkün olduğudur.

Donanım CIPF'leri hızla kurulur ve yüksek hızda çalışır. Dezavantajları - yazılım ve donanım-yazılım CIPF ile karşılaştırıldığında yüksek, maliyet ve sınırlı yükseltme seçenekleri.

Şifreleme ve bilgiye erişimin kısıtlanmasının gerekli olduğu, verilerin kaydedilmesi ve iletilmesi için çeşitli cihazlarda yerleşik CIPF'nin donanım bloklarına da atıfta bulunmak mümkündür. Bu tür cihazlar, araçların parametrelerini, bazı tıbbi ekipman türlerini vb. kaydeden araba takometrelerini içerir. Bu tür sistemlerin tam teşekküllü çalışması için, tedarikçinin uzmanları tarafından CIPF modülünün ayrı bir aktivasyonu gereklidir.

Yazılım kripto koruma sistemleri

Yazılım CIPF, depolama ortamındaki (sabit ve flash sürücüler, hafıza kartları, CD / DVD) ve İnternet üzerinden aktarıldığında (e-postalar, eklerdeki dosyalar, güvenli sohbetler vb.) verileri şifrelemek için özel bir yazılım paketidir. Ücretsiz olanlar da dahil olmak üzere oldukça fazla program var, örneğin DiskCryptor. Yazılım CIPF ayrıca, "İnternet üzerinden" (VPN) çalışan güvenli sanal bilgi alışverişi ağlarını, HTTPS şifreleme desteğiyle HTTP İnternet protokolünün bir uzantısını ve IP telefon sistemlerinde ve İnternet uygulamalarında yaygın olarak kullanılan bir kriptografik bilgi aktarım protokolü olan SSL'yi içerir.

Yazılım kriptografik bilgi koruma araçları esas olarak İnternette, ev bilgisayarlarında ve sistemin işlevselliği ve kararlılığı için gereksinimlerin çok yüksek olmadığı diğer alanlarda kullanılmaktadır. Veya İnternet'te olduğu gibi, aynı anda birçok farklı güvenli bağlantı oluşturmanız gerektiğinde.

Yazılım ve donanım şifreleme koruması

Donanım ve yazılım CIPF sistemlerinin en iyi özelliklerini birleştirir. Bu, güvenli sistemler ve veri iletim ağları oluşturmanın en güvenilir ve işlevsel yoludur. Hem donanım (USB sürücüsü veya akıllı kart) hem de "geleneksel" olanlar - oturum açma ve parola olmak üzere tüm kullanıcı tanımlama seçenekleri desteklenir. Yazılım ve donanım kriptografik bilgi koruma araçları, tüm modern şifreleme algoritmalarını destekler, dijital imza, gerekli tüm durum sertifikalarına dayalı güvenli bir iş akışı oluşturmak için geniş bir işlev kümesine sahiptir. CIPF kurulumu, geliştiricinin kalifiye personeli tarafından gerçekleştirilir.

Şirket "CRYPTO-PRO"

Rus kriptografik pazarının liderlerinden biri. Şirket, uluslararası ve Rus kriptografik algoritmalarına dayalı dijital imzaları kullanan eksiksiz bir bilgi koruma programları yelpazesi geliştirmektedir.

Şirketin programları, ticari ve devlet kurumlarının elektronik belge yönetiminde, muhasebe ve vergi raporlamalarının sunulmasında, çeşitli şehir ve bütçe programlarında vb. kullanılmaktadır. Şirket, CryptoPRO CSP programı için 3 milyondan fazla lisans ve 700'den fazla lisans vermiştir. sertifikasyon merkezleri için lisanslar. "Crypto-PRO", geliştiricilere kriptografik koruma öğelerini kendi içlerine yerleştirmek için arayüzler sağlar ve CIPF'nin oluşturulması için eksiksiz bir danışmanlık hizmetleri yelpazesi sunar.

kripto sağlayıcı CryptoPro

Kriptografik bilgi koruma sistemi CryptoPro CSP geliştirilirken, Windows işletim sisteminde yerleşik Kriptografik Servis Sağlayıcıların kriptografik mimarisi kullanıldı. Mimari, gerekli şifreleme algoritmalarını uygulayan ek bağımsız modülleri bağlamanıza izin verir. CryptoAPI fonksiyonları üzerinden çalışan modüller yardımıyla hem yazılım hem de donanım CIPF ile kriptografik koruma gerçekleştirilebilir.

Anahtar taşıyıcılar

Aşağıdakiler gibi çeşitli özel anahtarlar kullanılabilir:

- akıllı kartlar ve okuyucular;

- Dokunmatik Hafıza cihazlarıyla çalışan elektronik kilitler ve okuyucular;

- çeşitli USB anahtarları ve çıkarılabilir USB sürücüleri;

- Windows, Solaris, Linux sistem kayıt dosyaları.

Bir kripto sağlayıcının işlevleri

CIPF CryptoPro CSP, FAPSI tarafından tamamen onaylanmıştır ve aşağıdakiler için kullanılabilir:

2. Rus şifreleme standartlarına ve TLS protokolüne uygun olarak şifreleme ve taklit koruması kullanarak verilerin tam gizliliğini, gerçekliğini ve bütünlüğünü sağlayın.

3. Yetkisiz değişiklikleri ve erişimi önlemek için program kodunun bütünlüğünü kontrol etmek ve izlemek.

4. Bir sistem koruma yönetmeliğinin oluşturulması.

CIPF (kriptografik bilgi koruma aracı), belgeleri şifreleyen ve elektronik imza (ES) oluşturan bir program veya cihazdır. Tüm işlemler, karmaşık bir karakter kümesi olduğu için manuel olarak seçilemeyen bir elektronik imza anahtarı kullanılarak gerçekleştirilir. Bu, güvenilir bilgi koruması sağlar.

SKZI nasıl çalışır?

- Gönderen bir belge oluşturur

- CIPF ve özel anahtarın yardımıyla ES, imza dosyasını ekler, belgeyi şifreler ve her şeyi alıcıya gönderilen bir dosyada birleştirir.

- Dosya alıcıya gönderilir

- Alıcı, CIPF'yi ve elektronik imzasının özel anahtarını kullanarak belgenin şifresini çözer

- Alıcı, belgede herhangi bir değişiklik yapılmadığından emin olarak ES'nin bütünlüğünü kontrol eder.

Elektronik imza için CIPF türleri

İki tür kriptografik bilgi koruma aracı vardır: ayrı olarak kurulur ve ortama entegre edilir.

CIPF ayrı olarak yüklenir herhangi bir bilgisayar aygıtına yüklenen bir programdır. Bu tür CIPF her yerde kullanılır, ancak bir dezavantajı vardır: bir işyerine katı bir şekilde bağlanma. İstediğiniz sayıda elektronik imzayla çalışabilirsiniz, ancak yalnızca CIPF'nin kurulu olduğu bilgisayar veya dizüstü bilgisayarda. Farklı bilgisayarlarda çalışmak için her biri için ek bir lisans satın almanız gerekecektir.

Elektronik imzalarla çalışırken, kriptografik sağlayıcı CryptoPro CSP çoğunlukla kurulu CIPF olarak kullanılır. Program Windows, Unix ve diğer işletim sistemlerinde çalışır, GOST R 34.11-2012 ve GOST R 34.10-2012 iç güvenlik standartlarını destekler.

Diğer CIPF'ler daha az kullanılır:

- Sinyal-COM CSP

- LISSI-CSP

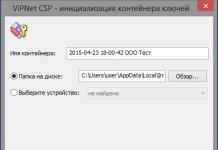

- VipNet CSP'si

Listelenen tüm kriptografik bilgi koruma araçları, FSB ve FSTEC tarafından onaylanmıştır ve Rusya'da kabul edilen güvenlik standartlarına uygundur. Tam teşekküllü çalışma için ayrıca bir lisans satın alınmasını gerektirir.

Taşıyıcıya yerleşik CIPF, bağımsız olarak çalışmak üzere programlanmış, cihaza "gömülü" şifreleme araçlarıdır. Kendi kendine yeterlilikleri konusunda rahattırlar. Bir sözleşme veya rapor imzalamak için ihtiyacınız olan her şey zaten taşıyıcının kendisinde. Lisans satın almaya ve ek yazılım yüklemeye gerek yok. Tek ihtiyacınız olan, İnternet erişimi olan bir bilgisayar veya dizüstü bilgisayar. Verilerin şifrelenmesi ve şifresinin çözülmesi medya içinde yapılır. Yerleşik CIPF'li taşıyıcılar arasında Rutoken EDS, Rutoken EDS 2.0 ve JaCarta SE bulunur.

tanım 1

Kriptografik bilgi koruması, toplumun bilgi güvenliğini sağlamak için veri şifreleme yoluyla bir koruma mekanizmasıdır.

Kriptografik bilgi koruma yöntemleri, modern yaşamda, iletişim ağları ve çeşitli ortamlarda bilgi depolamak, işlemek ve iletmek için aktif olarak kullanılmaktadır.

Kriptografik bilgi korumasının özü ve amaçları

Bugün, bilgi verilerini uzun mesafeler üzerinden iletirken şifrelemenin en güvenilir yolu, tam olarak bilgilerin kriptografik olarak korunmasıdır.

Kriptografi, verilerin bilgi güvenliği modellerini (bundan sonra IS olarak anılacaktır) inceleyen ve tanımlayan bir bilimdir. Ağın bilgi güvenliğinin doğasında bulunan birçok sorunu çözmenize olanak tanır: etkileşime giren katılımcıların gizliliği, kimlik doğrulaması, kontrolü ve bütünlüğü.

tanım 2

Şifreleme, bilgi verisinin, şifreleme-şifre çözme anahtarı olmayan bir kişi ve yazılım sistemleri tarafından okunamayacak bir forma dönüştürülmesidir. Kriptografik bilgi güvenliği yöntemleri sayesinde bilgi güvenliği araçları sağlanır, bu nedenle bunlar IS konseptinin ana parçasıdır.

Açıklama 1

Bilgilerin kriptografik korunmasının temel amacı, sistem kullanıcıları arasında ağ üzerinden iletim sürecinde bilgisayar ağlarının bilgi verilerinin gizliliğini ve korunmasını sağlamaktır.

Kriptografik korumaya dayanan gizli bilgilerin korunması, bilgi verilerini, her biri bir anahtar ve uygulanma sırasını belirleyen bir sıra ile tanımlanan geri dönüşümlü dönüşümler yoluyla şifreler.

Bilginin kriptografik korunmasının önemli bir bileşeni, dönüşüm seçiminden ve uygulama sırasından sorumlu olan anahtardır.

tanım 3

Anahtar, bilgi şifreleme koruma sisteminin şifreleme ve şifre çözme algoritmasını kuran belirli bir karakter dizisidir. Her dönüşüm, bilgi sisteminin ve genel olarak bilgilerin güvenliğini sağlayan bir kriptografik algoritmayı belirten bir anahtar tarafından belirlenir.

Bilginin kriptografik korunması için her algoritma, devletin bilgi güvenliğinin güvenilirliğini ve bilgi güvenliği araçlarını etkileyen hem bir takım avantajlara hem de bir takım dezavantajlara sahip olan farklı modlarda çalışır.

Kriptografik bilgi koruma araçları ve yöntemleri

Bilgilerin kriptografik olarak korunmasının ana araçları, aşağıdakileri sağlamak için kriptografik bilgi algoritmalarını uygulayan yazılım, donanım ve yazılım ve donanımı içerir:

- bilgi verilerinin işlenmesi, kullanılması ve aktarılması sırasında korunması;

- saklanması, işlenmesi ve iletilmesi sırasında bilgi sağlamanın bütünlüğünü ve güvenilirliğini sağlamak (dijital imza algoritmalarının kullanımı dahil);

- özneleri, kullanıcıları ve cihazları doğrulamak ve tanımlamak için kullanılan bilgilerin üretilmesi;

- depolama, üretim, işleme ve iletim sırasında kimlik doğrulama öğelerini korumak için kullanılan bilgileri üretmek.

Şu anda, bilgi alışverişinin taraflarının güvenilir bir şekilde kimlik doğrulamasını sağlamak için kriptografik bilgi koruma yöntemleri temeldir. Bilgilerin şifrelenmesini ve kodlanmasını sağlarlar.

Kriptografik bilgi korumasının iki ana yöntemi vardır:

- gizli tutulan aynı anahtarın verilerin hem şifrelenmesi hem de şifresinin çözülmesi için kullanıldığı simetrik;

- asimetrik.

Ek olarak, simetrik şifrelemenin çok etkili yöntemleri vardır - hızlı ve güvenilir. Rusya Federasyonu'ndaki bu tür yöntemler için devlet standardı “Bilgi işleme sistemleri. Bilgilerin kriptografik olarak korunması. Kriptografik dönüşüm algoritması” - GOST 28147-89.

Asimetrik kriptografik bilgi koruma yöntemlerinde iki anahtar kullanılır:

- Sınıflandırılmamış, herkese açık olan kullanıcı hakkındaki diğer bilgilerle birlikte yayınlanabilir. Bu anahtar şifreleme için kullanılır.

- Yalnızca alıcının bildiği sır, şifre çözme için kullanılır.

Asimetrik, en iyi bilinen kriptografik bilgi koruma yöntemi, büyük (100 basamaklı) asal sayılara ve bunların ürünlerine dayanan RSA yöntemidir.

Kriptografik yöntemlerin kullanılması sayesinde, bilgi verilerinin bireysel bölümlerinin ve kümelerinin bütünlüğünü güvenilir bir şekilde kontrol etmek, gerçekleştirilen eylemleri reddetmenin imkansızlığını garanti etmek ve ayrıca veri kaynaklarının gerçekliğini belirlemek mümkündür.

Kriptografik bütünlük kontrolünün temeli iki kavramdan oluşur:

- Elektronik İmza.

- Özet fonksiyonu.

Tanım 4

Bir karma işlevi, blokları birbirine bağlayarak simetrik şifreleme yoluyla uygulanan tek yönlü bir işlev veya tersine çevrilmesi zor bir veri dönüşümüdür. Önceki bloğun tümüne bağlı olan ve hash işlevinin sonucu olarak hizmet eden son bloğun şifreleme sonucu.

Ticari faaliyetlerde bilginin kriptografik olarak korunması giderek daha önemli hale gelmektedir. Bilgileri dönüştürmek için çeşitli şifreleme araçları kullanılır: dokümantasyon şifreleme araçları (taşınabilir versiyonlar dahil), telefon ve radyo konuşmaları şifreleme araçları, ayrıca veri iletimi ve telgraf mesajları şifreleme araçları.

Yurt içi ve yurt dışı pazarlarda ticari sırların korunması amacıyla, telefon ve radyo iletişiminin yanı sıra iş yazışmalarının kriptografik olarak korunması için profesyonel şifreleme ekipmanı ve teknik cihaz setleri kullanılmaktadır.

Ayrıca konuşma sinyalinin yerini dijital veri iletimi ile değiştiren maskeleyiciler ve karıştırıcılar da yaygınlaşmıştır. Faksları, teleksleri ve teletipleri korumak için kriptografik araçlar üretilir. Aynı amaçlar için, cihazlara ek şeklinde, ayrı cihazlar şeklinde ve ayrıca faks modemlerin, telefonların ve diğer iletişimin tasarımına yerleştirilmiş cihazlar şeklinde yapılan kodlayıcılar da kullanılır. cihazlar. Elektronik dijital imza, iletilen elektronik mesajların gerçekliğini sağlamak için yaygın olarak kullanılmaktadır.

Rusya Federasyonu'ndaki bilgilerin kriptografik olarak korunması, verilerin bütünlüğünü hesaplamak için belirli bir sağlama toplamı veya kontrol deseni ekleyerek bütünlük sorununu çözmektedir. Bilgi güvenliği modeli kriptografiktir, yani anahtara bağlıdır. Kriptografiye dayalı bilgi güvenliği tahminlerine göre, veri okuma olasılığının gizli anahtara bağımlılığı en güvenilir araçtır ve hatta devlet bilgi güvenliği sistemlerinde bile kullanılmaktadır.

Kriptografik bilgi koruması - bilgilerin kriptografik dönüşümü yoluyla korunması.

Şu anda kriptografik yöntemler temel bilgi alışverişi, koruma için tarafların güvenilir kimlik doğrulamasını sağlamak.

İle kriptografik bilgi koruma araçları(CIPF), aşağıdakileri gerçekleştirmek için bilgileri dönüştürmek için kriptografik algoritmalar uygulayan donanım, bellenim ve yazılımları içerir:

Bilginin işlenmesi, saklanması ve iletilmesi sırasında korunması;

Bilginin işlenmesi, saklanması ve iletilmesi sırasında (dijital imza algoritmalarının kullanılması dahil) güvenilirliğinin ve bütünlüğünün sağlanması;

Konuları, kullanıcıları ve cihazları tanımlamak ve doğrulamak için kullanılan bilgilerin geliştirilmesi;

Güvenli bir AS'nin kimlik doğrulama öğelerini oluşturma, depolama, işleme ve aktarma sırasında korumak için kullanılan bilgilerin geliştirilmesi.

Kriptografik yöntemler şunları içerir: bilgilerin şifrelenmesi ve kodlanması. İki ana şifreleme yöntemi vardır: simetrik ve asimetrik. Bunlardan ilkinde, aynı anahtar (gizli tutulur) verileri hem şifrelemek hem de şifresini çözmek için kullanılır.

Çok verimli (hızlı ve güvenilir) simetrik şifreleme yöntemleri geliştirilmiştir. Bu tür yöntemler için ulusal bir standart da vardır - GOST 28147-89 “Bilgi işleme sistemleri. Kriptografik koruma. Kriptografik Dönüşüm Algoritması”.

Asimetrik yöntemler iki anahtar kullanır. Bunlardan biri, gizli olmayan (kullanıcı hakkında diğer genel bilgilerle birlikte yayınlanabilir), şifreleme için kullanılır, diğeri (gizli, yalnızca alıcı tarafından bilinir) şifre çözme için kullanılır. Asimetrik olanlardan en popüleri, büyük (100 basamaklı) asal sayılar ve bunların ürünleri ile işlemlere dayanan RSA yöntemidir.

Şifreleme yöntemleri, hem bireysel veri bölümlerinin hem de kümelerinin (mesaj akışı gibi) bütünlüğünü güvenilir bir şekilde kontrol etmenizi sağlar; veri kaynağının gerçekliğini belirlemek; gerçekleştirilen eylemleri reddetmenin imkansızlığını garanti eder ("reddetmeme").

Kriptografik bütünlük denetimi iki kavram üzerine kuruludur:

Elektronik imza (ES).

Bir karma işlevi, genellikle blok bağlantılı simetrik şifreleme yoluyla uygulanan, geri döndürülmesi zor bir veri dönüşümüdür (tek yönlü işlev). Son bloğun şifrelenmesinin sonucu (önceki tüm bloklara bağlı olarak) hash fonksiyonunun sonucudur.

Bilgiyi koruma (kapatma) aracı olarak kriptografi, ticari faaliyetlerde giderek daha önemli hale gelmektedir.

Bilgileri dönüştürmek için çeşitli şifreleme araçları kullanılır: taşınabilir olanlar dahil belge şifreleme araçları, konuşma şifreleme araçları (telefon ve radyo konuşmaları), telgraf mesajları ve veri iletim şifreleme araçları.

Uluslararası ve yerel pazarlarda ticari sırları korumak için, telefon ve radyo iletişimlerinin, iş yazışmalarının vb. şifrelemesi ve kripto koruması için çeşitli teknik cihazlar ve profesyonel ekipman setleri sunulmaktadır.

Karıştırıcılar ve maskeleyiciler yaygın olarak kullanılmaktadır ve konuşma sinyalini dijital veri iletimi ile değiştirmektedir. Teletipler, teleksler ve fakslar için koruma araçları üretilir. Bu amaçlar için, ayrı cihazlar şeklinde, cihazlara ek şeklinde veya telefon, faks modem ve diğer iletişim cihazlarının (radyo istasyonları ve diğerleri) tasarımında yerleşik olarak gerçekleştirilen kodlayıcılar kullanılır. Elektronik dijital imza, iletilen elektronik mesajların güvenilirliğini sağlamak için yaygın olarak kullanılmaktadır.

Bilgi gizliliği, erişilebilirlik ve gizlilik gibi görünüşte zıt göstergelerle karakterize edilir. Kullanıcılara bilgi sağlama teknikleri Bölüm 9.4.1'de tartışılmaktadır. Bu bölümde, bilgilerin gizliliğini sağlamanın yollarını ele alacağız. Bilginin bu özelliği, bilgi maskeleme derecesi ile karakterize edilir ve bilgi dizilerinin anlamının ifşa edilmesine direnme, saklanan bilgi dizisinin yapısını veya iletilen bilgi dizisinin taşıyıcısını (taşıyıcı sinyali) belirleme ve aşağıdaki bilgileri oluşturma yeteneğini yansıtır. bilgi dizisinin iletişim kanalları aracılığıyla iletilmesi gerçeği. Bu durumda optimallik kriterleri, kural olarak:

("hack") korumanın üstesinden gelme olasılığının en aza indirilmesi;

koruma alt sisteminin "kırılmasından" önce beklenen güvenli sürenin maksimize edilmesi;

korumanın "hacklenmesinden" kaynaklanan toplam kayıpların en aza indirilmesi ve bilgi kontrol ve koruma alt sisteminin ilgili unsurlarının geliştirilmesi ve işletilmesi için maliyetler, vb.

Genel olarak, aboneler arasındaki bilgilerin gizliliği üç yoldan biriyle sağlanabilir:

aboneler arasında başkalarına erişilemeyen kesinlikle güvenilir bir iletişim kanalı oluşturmak;

halka açık bir iletişim kanalı kullanın, ancak bilgi aktarımı gerçeğini gizleyin;

bir kamu iletişim kanalı kullanın, ancak bunun aracılığıyla bilgileri dönüştürülmüş bir biçimde iletin ve yalnızca muhatabın geri yükleyebilmesi için dönüştürülmesi gerekir.

İlk seçenek, uzak aboneler arasında böyle bir kanal oluşturmanın yüksek malzeme maliyetleri nedeniyle pratik olarak gerçekleştirilemez.

Bilgi aktarımının gizliliğini sağlamanın yollarından biri, steganografi. Halihazırda, başta multimedya olanlar olmak üzere açık dosyalarda gizli bilgileri maskeleyerek bilgisayar sistemlerinde depolanan veya iletilen bilgilerin gizliliğini sağlamak için umut vadeden alanlardan birini temsil etmektedir.

Bilgiyi yasadışı kullanıcılardan korumak için dönüştürmek (şifrelemek) için yöntemlerin geliştirilmesi ile ilgilenmektedir. kriptografi.

Kriptografi (bazen kriptoloji terimi kullanılır), gizli yazımı (kriptografi) ve ifşa etme yöntemlerini (kriptanaliz) inceleyen bir bilgi alanıdır. Kriptografi, matematiğin bir dalı olarak kabul edilir.

Yakın zamana kadar, bu alandaki tüm araştırmalar sadece kapalıydı, ancak son birkaç yılda açık basında giderek daha fazla yayın ortaya çıkmaya başladı. Gizliliğin yumuşamasının bir kısmı, biriken bilgi miktarını gizlemenin imkansız hale gelmesinden kaynaklanmaktadır. Öte yandan, kriptografi, bilgilerin ifşa edilmesini gerektiren sivil endüstrilerde giderek daha fazla kullanılmaktadır.

9.6.1. Kriptografi ilkeleri. Bir şifreleme sisteminin amacı, anlamlı bir düz metni (düz metin olarak da adlandırılır) şifrelemek ve bunun sonucunda tamamen anlamsız görünen bir şifreli metin (şifreli metin, kriptogram) elde etmektir. Amaçlanan alıcı, bu şifreli metnin şifresini çözebilmelidir ("şifre çözme" olarak da adlandırılır), böylece karşılık gelen düz metni geri yükleyebilir. Bu durumda, rakip (kriptanalist olarak da adlandırılır) kaynak metni gösterememelidir. Şifre çözme (şifre çözme) ile şifreli metnin şifresini çözme arasında önemli bir fark vardır.

Kriptografik yöntemler ve bilgileri dönüştürme yolları denir. şifreler. Bir şifreleme sisteminin (şifrenin) ifşa edilmesi, bir kriptanalistin çalışmasının sonucudur ve bu şifreleme sistemi ile şifrelenmiş herhangi bir düz metnin etkin bir şekilde ifşa edilmesi olasılığına yol açar. Bir kriptosistemin kırılamaması derecesine gücü denir.

Bilgi güvenliği sistemlerinin güvenilirliği sorunu çok karmaşıktır. Gerçek şu ki, bilgilerin yeterince güvenilir bir şekilde korunduğundan emin olmak için güvenilir testler yoktur. İlk olarak, kriptografinin bir özelliği vardır ki, bir şifreyi “açmak” için onu oluşturmaktan çok, birkaç büyüklük kertesi daha fazla para harcamak gerekir. Bu nedenle, kripto koruma sisteminin test testi her zaman mümkün değildir. İkincisi, korumanın üstesinden gelmek için tekrarlanan başarısız girişimler, bir sonraki girişimin başarılı olmayacağı anlamına gelmez. Profesyoneller uzun süre mücadele ettiğinde, ancak şifre üzerinde başarısız olduklarında ve belirli bir acemi standart olmayan bir yaklaşım uyguladığında durum dışlanmadı - ve şifre ona kolayca verildi.

Bilgi güvenliği araçlarının güvenilirliğinin bu kadar zayıf kanıtlanmasının bir sonucu olarak, piyasada güvenilirliği güvenilir bir şekilde yargılanamayan çok sayıda ürün bulunmaktadır. Doğal olarak, geliştiricileri çalışmalarını her şekilde övüyorlar, ancak kalitesini kanıtlayamıyorlar ve çoğu zaman bu prensipte imkansız. Kural olarak, güvenilirliğin kanıtlanamazlığına, şifreleme algoritmasının gizli tutulması da eşlik eder.

İlk bakışta, algoritmanın gizliliği, şifrenin ek bir güvenliği olarak hizmet eder. Bu amatörlere yönelik bir argüman. Aslında, algoritma geliştiriciler tarafından biliniyorsa, kullanıcı ve geliştirici aynı kişi olmadığı sürece artık gizli olarak kabul edilemez. Ayrıca bir algoritmanın geliştiricinin yetersizliği veya hataları nedeniyle kararsız olduğu tespit edilirse, gizliliği bağımsız uzmanlar tarafından doğrulanmasına izin vermeyecektir. Algoritmanın kararsızlığı, yalnızca saldırıya uğradığında veya hatta hiç tespit edilmediğinde ortaya çıkacaktır, çünkü düşman başarıları hakkında övünmek için acelesi yoktur.

Bu nedenle, bir kriptograf, ilk olarak Hollandalı O. Kerkgoffs tarafından formüle edilen kural tarafından yönlendirilmelidir: bir şifrenin güvenliği yalnızca anahtarın gizliliği ile belirlenmelidir. Başka bir deyişle, O. Kerckhoffs'un kuralı, gizli anahtarın değeri hariç tüm şifreleme mekanizmasının, düşman tarafından önceden bilindiği kabul edilir.

Başka bir şey, şifreleme algoritması gizlenmediğinde, ancak mesajın şifreli (içinde gizli) bilgi içerdiği gerçeğinde, bilgiyi koruma yönteminin (kesinlikle kriptografi ile ilgili değil) mümkün olmasıdır. Bu tekniğe daha doğru bir şekilde bilgi maskeleme denir. Ayrı ayrı değerlendirilecektir.

Kriptografinin tarihi birkaç bin yıl öncesine dayanmaktadır. Yazılanları gizleme ihtiyacı, yazmayı öğrenir öğrenmez bir insanda hemen ortaya çıktı. Bir şifreleme sisteminin iyi bilinen tarihsel bir örneği, düz metnin her harfinin onu takip eden alfabenin üçüncü harfiyle (gerektiğinde sarma ile) basit bir şekilde değiştirilmesi olan Sezar şifresidir. Örneğin, A tarafından değiştirildi D,Büzerinde E,Züzerinde C.

Sezar'ın zamanından bu yana geçen yüzyıllar boyunca matematikteki önemli ilerlemelere rağmen, kriptografi 20. yüzyılın ortalarına kadar önemli adımlar atmadı. Amatörce, spekülatif, bilim dışı bir yaklaşımı vardı.

Örneğin, 20. yüzyılda, "kitap" şifreleri, herhangi bir toplu basılı yayının bir anahtar olarak kullanıldığı profesyoneller tarafından yaygın olarak kullanıldı. Söylemeye gerek yok, bu tür şifreler ne kadar kolay ortaya çıktı! Elbette, teorik bir bakış açısıyla, “kitap” şifresi, setini manuel olarak sıralamak imkansız olduğu için oldukça güvenilir görünüyor. Bununla birlikte, en ufak bir ön bilgi bu seçeneği keskin bir şekilde daraltır.

Bu arada, ön bilgi hakkında. Bilindiği gibi, Büyük Vatanseverlik Savaşı sırasında, Sovyetler Birliği partizan hareketinin örgütlenmesine büyük önem verdi. Düşman hatlarının arkasındaki hemen hemen her müfrezenin bir radyo istasyonunun yanı sıra "anakara" ile bir veya daha fazla iletişim vardı. Partizanların sahip olduğu şifreler son derece kararsızdı - Alman şifre çözücüleri onları yeterince hızlı bir şekilde deşifre etti. Ve bu, bildiğiniz gibi, savaş yenilgileri ve kayıplarla sonuçlandı. Partizanların bu alanda da kurnaz ve yaratıcı oldukları ortaya çıktı. Resepsiyon son derece basitti. Mesajın orijinal metninde çok sayıda gramer hatası yapıldı, örneğin: “tanklarla üç treni geçtik” yazdılar. Bir Rus için doğru kod çözme ile her şey açıktı. Ancak düşmanın kriptanalistleri böyle bir teknikten önce güçsüzdüler: olası seçeneklerden geçerek, Rus dili için imkansız olan “tnk” kombinasyonuyla karşılaştılar ve bu seçeneği açıkça yanlış olarak attılar.

Bu görünüşte yerli teknik aslında çok etkilidir ve şimdi bile sıklıkla kullanılmaktadır. Rastgele karakter dizileri, kaba kuvvet kriptanalitik programlarını karıştırmak veya aynı zamanda düşmana yararlı bilgiler sağlayabilen şifrenin istatistiksel modellerini değiştirmek için mesajın kaynak metninde değiştirilir. Ancak genel olarak, savaş öncesi kriptografinin son derece zayıf olduğu ve ciddi bir bilim unvanını talep edemeyeceği hala söylenebilir.

Bununla birlikte, şiddetli askeri gereklilik, bilim adamlarını kriptografi ve kriptanaliz sorunlarıyla başa çıkmaya zorladı. Bu alandaki ilk önemli başarılardan biri, aslında oldukça yüksek dirençli bir mekanik kodlayıcı ve kod çözücü olan Alman Enigma daktilo oldu.

Ardından, İkinci Dünya Savaşı sırasında ilk profesyonel şifre çözme hizmetleri ortaya çıktı. Bunların en ünlüsü, İngiliz istihbarat servisi MI5'in bir bölümü olan Bletchley Park'tır.

9.6.2. Şifre türleri. Tüm şifreleme yöntemleri iki gruba ayrılabilir: gizli anahtar şifreleri ve açık anahtar şifreleri. İlki, sahip olunan mesajların hem şifrelenmesini hem de şifresinin çözülmesini mümkün kılan bazı bilgilerin (gizli anahtar) varlığı ile karakterize edilir. Bu nedenle, tek anahtar olarak da adlandırılırlar. Açık anahtar şifreleri, mesajların şifresini çözmek için iki anahtarın varlığını ima eder. Bu şifrelere iki anahtarlı şifreler de denir.

Şifreleme kuralı keyfi olamaz. Şifre çözme kuralını kullanan şifreli metin, açık mesajı benzersiz bir şekilde geri yükleyebilecek şekilde olmalıdır. Aynı türdeki şifreleme kuralları, sınıflar halinde gruplandırılabilir. Sınıf içinde kurallar, sayı, tablo vb. olabilen bazı parametrelerin değerleriyle birbirinden farklıdır. Kriptografide, böyle bir parametrenin spesifik değeri genellikle şu şekilde ifade edilir: anahtar.

Temel olarak, anahtar, belirli bir kural sınıfından belirli bir şifreleme kuralı seçer. Bu, ilk olarak, şifreleme için özel cihazlar kullanıldığında, cihaz parametrelerinin değerini, şifreli mesajın şifresi tamamen aynı cihaza sahip olan, ancak seçilen parametre değerini bilmeyen kişiler tarafından bile çözülemeyecek şekilde değiştirmeye ve ikinci olarak, Düz metinler için aynı şifreleme kuralının tekrar tekrar kullanılması, şifrelenmiş olanları kullanarak açık mesajların alınması için ön koşulları oluşturduğundan, şifreleme kuralını zamanında değiştirmenize olanak tanır.

Anahtar kavramını kullanarak, şifreleme işlemi bir ilişki olarak tanımlanabilir:

nerede A– açık mesaj; B– şifreli mesaj; f– şifreleme kuralı; α - gönderen ve alıcı tarafından bilinen seçilen anahtar.

Her anahtar için α

şifre dönüştürme  tersine çevrilebilir olmalı, yani ters bir dönüşüm olmalı

tersine çevrilebilir olmalı, yani ters bir dönüşüm olmalı  , hangi, seçilen anahtarla α

açık bir mesajı benzersiz şekilde tanımlar Aşifreli mesajla B:

, hangi, seçilen anahtarla α

açık bir mesajı benzersiz şekilde tanımlar Aşifreli mesajla B:

(9.0)

(9.0)

Dönüşümler kümesi  ve karşılık gelen anahtar kümesine denir şifre. Tüm şifreler arasında iki büyük sınıf ayırt edilebilir: ikame şifreleri ve permütasyon şifreleri. Şu anda, elektronik şifreleme cihazları, otomatik sistemlerde bilgileri korumak için yaygın olarak kullanılmaktadır. Bu tür cihazların önemli bir özelliği, yalnızca uygulanan şifrenin gücü değil, aynı zamanda şifreleme ve şifre çözme işleminin yüksek hızıdır.

ve karşılık gelen anahtar kümesine denir şifre. Tüm şifreler arasında iki büyük sınıf ayırt edilebilir: ikame şifreleri ve permütasyon şifreleri. Şu anda, elektronik şifreleme cihazları, otomatik sistemlerde bilgileri korumak için yaygın olarak kullanılmaktadır. Bu tür cihazların önemli bir özelliği, yalnızca uygulanan şifrenin gücü değil, aynı zamanda şifreleme ve şifre çözme işleminin yüksek hızıdır.

Bazen iki kavram karıştırılır: şifreleme ve kodlama. Şifreyi ve gizli anahtarı bilmeniz gereken şifrelemeden farklı olarak, kodlamada gizli hiçbir şey yoktur, yalnızca önceden belirlenmiş karakterlerle harflerin veya kelimelerin belirli bir şekilde değiştirilmesi vardır. Kodlama yöntemleri, açık mesajı gizlemeyi değil, teknik iletişim araçları üzerinden iletim için daha uygun bir biçimde sunmayı, mesajın uzunluğunu kısaltmayı, bozulmaları korumayı vb. amaçlar.

Gizli anahtar şifreleri. Bu tür şifre, sahip olunan mesajın hem şifrelenmesine hem de şifresinin çözülmesine izin veren bazı bilgilerin (anahtar) varlığını ima eder.

Bir yandan, böyle bir şema, şifreli metni iletmek için açık kanala ek olarak, anahtarı iletmek için gizli bir kanalın da gerekli olması gibi dezavantajlara sahiptir; ek olarak, anahtar hakkında bilgi sızdırılırsa, Sızıntının iki muhabirden hangisinden kaynaklandığını kanıtlamak imkansız.

Öte yandan, bu özel grubun şifreleri arasında, dünyada mutlak teorik kararlılığa sahip tek şifreleme şeması vardır. Diğerleri en azından prensipte deşifre edilebilir. Böyle bir şema, uzunluğu mesajın uzunluğuna eşit olan bir anahtara sahip normal bir şifrelemedir (örneğin, XOR işlemi). Anahtar sadece bir kez kullanılmalıdır. Böyle bir mesajın şifresini çözmeye yönelik herhangi bir girişim, mesajın metni hakkında önceden bilgi olsa bile işe yaramaz. Anahtarı seçerek, sonuç olarak herhangi bir mesajı alabilirsiniz.

Genel anahtar şifreleri. Bu tür şifre, iki anahtarın varlığını ima eder - genel ve özel; biri mesajları şifrelemek için, diğeri ise mesajların şifresini çözmek için kullanılır. Açık anahtar yayınlanır - herkesin dikkatine sunulur, gizli anahtar ise sahibi tarafından tutulur ve mesajların gizliliğinin anahtarıdır. Yöntemin özü, gizli anahtarla şifrelenenin ancak açık anahtarla şifresinin çözülebilmesi ve bunun tersidir. Bu anahtarlar çiftler halinde oluşturulur ve birbirleriyle bire bir yazışmaları vardır. Ayrıca, bir anahtardan başka bir hesaplama yapmak imkansızdır.

Bu tür şifrelerin, onları gizli anahtarlı şifrelerden olumlu bir şekilde ayıran karakteristik bir özelliği, buradaki gizli anahtarın sadece bir kişi tarafından bilinmesi, ilk şemada ise en az iki kişi tarafından bilinmesi gerektiğidir. Bu, aşağıdaki faydaları sağlar:

gizli anahtarı göndermek için güvenli kanal gerekmez;

tüm iletişim açık bir kanal üzerinden gerçekleştirilir;

anahtarın tek bir kopyasının bulunması, kaybolma olasılığını azaltır ve sırrı saklamak için net bir kişisel sorumluluk oluşturmanıza olanak tanır;

iki anahtarın varlığı, bu şifreleme sistemini iki modda kullanmanıza izin verir - gizli iletişim ve dijital imza.

İncelenen şifreleme algoritmalarının en basit örneği RSA algoritmasıdır. Bu sınıfın diğer tüm algoritmaları ondan prensipsiz olarak farklıdır. Genel olarak, RSA'nın tek ortak anahtar algoritması olduğunu söyleyebiliriz.

9.6.3. algoritma R.S.A. RSA (yazarlar Rivest, Shamir ve Alderman'dan sonra adlandırılır), hem şifreleme hem de kimlik doğrulama (dijital imza) için tasarlanmış bir açık anahtar algoritmasıdır. Bu algoritma 1977'de geliştirilmiştir ve büyük tam sayıların asal faktörlere (çatanlara ayırma) ayrıştırılmasına dayanmaktadır.

RSA çok yavaş bir algoritmadır. Karşılaştırıldığında, yazılım düzeyinde DES, RSA'dan en az 100 kat daha hızlıdır; donanımda - uygulamaya bağlı olarak 1.000-10.000 kez.

RSA algoritması aşağıdaki gibidir. Çok büyük iki asal sayı alın p ve q. Belirlenen nçarpma sonucu püzerinde q(n=p q). Büyük bir rastgele tamsayı seçin d, asal m, nerede  . Bu sayı tanımlı e, ne

. Bu sayı tanımlı e, ne  . Buna ortak anahtar diyelim. e ve n, ve gizli anahtar sayılardır d ve n.

. Buna ortak anahtar diyelim. e ve n, ve gizli anahtar sayılardır d ve n.

Şimdi, bilinen bir anahtarla verileri şifrelemek için ( e,n), aşağıdakileri yapın:

şifreli metni, her biri bir sayı olarak temsil edilebilecek bloklara ayırın M(i)=0,1,…,n-1;

bir sayı dizisi olarak ele alınan metni şifrelemek M(i) formüle göre C(i)=(M(i)) mod n;

gizli anahtarı kullanarak bu verilerin şifresini çözmek için ( d,n), aşağıdaki hesaplamaları yapmak gereklidir M(i)=(C(i)) mod n.

Sonuç bir dizi sayı olacaktır M(i) orijinal metni temsil eder.

Örnek. Mesajı şifrelemek için RSA yönteminin kullanımını düşünün: "bilgisayar". Basit olması için çok küçük sayılar kullanacağız (pratikte çok daha büyük sayılar kullanılır - 200 ve üzeri).

hadi seçelim p=3 ve q=11. tanımlayalım n=3×11=33.

Bulalım ( p-1)×( q-1)=20. Bu nedenle, d 20'ye görece asal olan herhangi bir sayıyı seçin, örneğin d=3.

Bir numara seçin e. Böyle bir sayı olarak, bağıntısı olan herhangi bir sayı alınabilir ( e×3) mod 20=1, ör. 7.

Şifrelenmiş mesajı 1…32 aralığında bir tamsayı dizisi olarak temsil edelim. "E" harfi 30 sayısı, "B" harfi 3 sayısı ve "M" harfi 13 sayısı ile gösterilsin. O zaman orijinal mesaj bir sayı dizisi olarak gösterilebilir (30 03 13 ).

(7.33) anahtarını kullanarak mesajı şifreleyelim.

С1=(307) mod 33=21870000000 mod 33=24,

C2=(37) mod 33=2187 mod 33=9,

C3=(137) mod 33=62748517 mod 33=7.

Böylece şifreli mesaj (24 09 07) gibi görünür.

Ters problemi çözelim. Bilinen bir anahtarla şifreleme sonucunda elde edilen mesajın (24 09 07) gizli anahtara (3.33) dayalı olarak şifresini çözelim:

М1=(24 3) mod 33=13824 mod 33=30,

М2=(9 3) mod 33=739 mod 33=9,

М3=(7 3)mod33=343mod33=13 .

Böylece mesajın şifresinin çözülmesi sonucunda orijinal mesaj "bilgisayar" elde edilmiştir.

RSA algoritmasının kriptografik gücü, bilinen bir anahtardan gizli anahtarı belirlemenin son derece zor olduğu varsayımına dayanır, çünkü bunun için tamsayı bölenlerinin varlığı sorununu çözmek gerekir. Bu problem NP-tamamlıdır ve bu gerçeğin bir sonucu olarak, şu anda verimli (polinom) bir çözümü kabul etmemektedir. Ayrıca, NP-tamamlanmış problemleri çözmek için verimli algoritmaların mevcudiyeti sorusu hala açıktır. Bu bağlamda, 200 basamaktan oluşan sayılar için (yani, bu tür sayıların kullanılması önerilir), geleneksel yöntemler çok sayıda işlem gerektirir (yaklaşık 1023).

RSA algoritması (Şekil 9.2) ABD'de patentlidir. Başka kişiler tarafından kullanılmasına izin verilmez (anahtar uzunluğu 56 bitin üzerinde olduğunda). Doğru, böyle bir kuruluşun geçerliliği sorgulanabilir: Sıradan üs nasıl patentlenebilir? Ancak, RSA telif hakkı yasalarıyla korunmaktadır.

Pirinç. 9.2. Şifreleme şeması

Bir abonenin açık anahtarı kullanılarak şifrelenen bir mesajın şifresi, yalnızca gizli anahtara sahip olduğu için ancak kendisi tarafından çözülebilir. Bu nedenle, özel bir mesaj göndermek için, alıcının açık anahtarını almanız ve mesajı onunla şifrelemeniz gerekir. Bundan sonra, kendiniz bile şifresini çözemeyeceksiniz.

9.6.4. Elektronik İmza. Bunun tersini yaptığımızda yani gizli anahtarı kullanarak mesajı şifreleriz, o zaman herkes şifresini çözebilir (genel anahtarınızı alarak). Ancak mesajın sizin gizli anahtarınızla şifrelenmiş olması, mesajın dünyadaki tek gizli anahtarın sahibi olan sizden geldiğini doğrular. Algoritmayı kullanmanın bu moduna dijital imza denir.

Teknoloji açısından, elektronik dijital imza, belirli bir elektronik belgedeki imzanın başka bir kişi tarafından değil, yazarı tarafından atıldığını onaylamanıza izin veren bir yazılım-kriptografik (yani uygun şekilde şifrelenmiş) bir araçtır. . Elektronik dijital imza, GOST R 34.0-94 ve GOST R 34.-94 tarafından tanımlanan algoritmaya göre oluşturulan bir dizi karakterdir. Aynı zamanda elektronik dijital imza, elektronik dijital imza yöntemiyle imzalanan bilgilerin aktarım işlemi sırasında değiştirilmediğinden ve gönderen tarafından tam olarak aldığınız formda imzalandığından emin olmanızı sağlar.

Bir belgeyi elektronik olarak imzalama süreci (Şekil 9.3) oldukça basittir: imzalanacak bilgi dizisi, sözde özel anahtar kullanılarak özel yazılım tarafından işlenir. Ardından, şifrelenmiş dizi e-posta ile gönderilir ve alındıktan sonra ilgili ortak anahtar tarafından doğrulanır. Açık anahtar, dizinin bütünlüğünü kontrol etmenize ve gönderenin elektronik dijital imzasının gerçekliğini doğrulamanıza olanak tanır. Bu teknolojinin bilgisayar korsanlığına karşı %100 korumaya sahip olduğuna inanılıyor.

Pirinç. 9.3. Bir belgenin elektronik imzalanması sürecinin şeması

İmzalama hakkına sahip her kuruluş için bir gizli anahtar (kod) mevcuttur ve bir diskette veya akıllı kartta saklanabilir. Açık anahtar, elektronik dijital imzanın gerçekliğini doğrulamak için belgenin alıcıları tarafından kullanılır. Elektronik bir dijital imza kullanarak, tek tek dosyaları veya veritabanlarının parçalarını imzalayabilirsiniz.

İkinci durumda, elektronik bir dijital imza uygulayan yazılım, uygulanan otomatik sistemlere yerleştirilmelidir.

Yeni yasaya göre, elektronik dijital imza araçlarının onaylanması ve imzanın kendisinin onaylanması prosedürü açıkça düzenlenmiştir.

Bu, uygun şekilde yetkilendirilmiş devlet kurumunun, elektronik dijital imza oluşturmaya yönelik şu veya bu yazılımın gerçekten yalnızca bir elektronik dijital imza ürettiğini (veya doğruladığını) ve başka bir şey olmadığını doğrulaması gerektiği anlamına gelir; ilgili programların virüs içermediğini, karşı taraflardan bilgi indirmediğini, "hata" içermediğini ve bilgisayar korsanlığına karşı garanti verdiğini. İmzanın onaylanması, ilgili kuruluşun - sertifika merkezinin - bu anahtarın bu kişiye ait olduğunu onayladığı anlamına gelir.

Belirtilen sertifika olmadan belgeleri imzalayabilirsiniz, ancak bir dava durumunda herhangi bir şeyi kanıtlamak zor olacaktır. Bu durumda, imzanın kendisi sahibi hakkında veri içermediğinden sertifika vazgeçilmezdir.

Örneğin, bir vatandaş ANCAK ve vatandaş AT 10.000 ruble tutarında bir anlaşma imzaladı ve anlaşmayı EDS'leriyle onayladı. vatandaş ANCAK yükümlülüğünü yerine getirmedi. gücenmiş vatandaş AT, yasal çerçevede hareket etmeye alışkın, imzanın gerçekliğinin onaylandığı mahkemeye gider (genel anahtarın özel olana yazışması). Ancak, vatandaş ANCAKözel anahtarın kendisine ait olmadığını beyan eder. Normal imza ile böyle bir emsal oluşursa, el yazısı incelemesi yapılır, ancak EDS söz konusu olduğunda, imzanın gerçekten bu kişiye ait olduğunu doğrulamak için üçüncü bir kişi veya belgeye ihtiyaç vardır. Ortak anahtar sertifikası bunun içindir.

Günümüzde elektronik dijital imzanın ana işlevlerini uygulayan en popüler yazılım araçlarından biri Verba ve CryptoPRO CSP sistemleridir.

9.6.5. Özet fonksiyonu. Yukarıda gösterildiği gibi, bir açık anahtar şifresi iki modda kullanılabilir: şifreleme ve dijital imza. İkinci durumda, tüm metni (verileri) gizli bir anahtar kullanarak şifrelemek mantıklı değildir. Metin açık bırakılır ve bu metnin belirli bir “sağlama toplamı” şifrelenir, bunun sonucunda metnin sonuna eklenen veya ona ayrı bir şekilde eklenen dijital bir imza olan bir veri bloğu oluşur. dosya.

Metnin tamamı yerine "imzalı" olan verilerin söz konusu "sağlama toplamı", herhangi bir harfteki bir değişikliğin üzerine yansıtılması için metnin tamamından hesaplanmalıdır. İkinci olarak, belirtilen işlev tek taraflı olmalıdır, yani yalnızca "tek yönde" hesaplanabilir olmalıdır. Bu, düşmanın metni kasıtlı olarak değiştirememesi ve mevcut dijital imzaya uyduramaması için gereklidir.

Böyle bir fonksiyon denir Özet fonksiyonu, kriptoalgoritmalar gibi standardizasyona ve sertifikasyona tabidir. Ülkemizde GOST R-3411 tarafından düzenlenmektedir. Özet fonksiyonu- (çok) büyük bir değer kümesinden (büyük ölçüde) daha küçük bir değer kümesine değerleri eşleyerek bir dizi veriyi hash eden bir işlev. Dijital imzaya ek olarak, diğer uygulamalarda hash fonksiyonları kullanılmaktadır. Örneğin, uzak bilgisayarlar arasında mesaj alışverişi yaparken, kullanıcı doğrulaması gerektiğinde, hash işlevine dayalı bir yöntem kullanılabilir.

İzin vermek Hash kodu fonksiyon tarafından yaratıldı H:

,

,

nerede M keyfi uzunlukta bir mesajdır ve h sabit uzunlukta bir hash kodudur.

Bir hash fonksiyonunun mesaj doğrulayıcı olarak kullanılabilmesi için karşılaması gereken gereksinimleri göz önünde bulundurun. Çok basit bir hash fonksiyonu örneği düşünün. Ardından, bir karma işlevi oluşturmaya yönelik birkaç yaklaşımı analiz edeceğiz.

Özet fonksiyonu Hİletilerin kimliğini doğrulamak için kullanılan , aşağıdaki özelliklere sahip olmalıdır:

H(M) herhangi bir uzunluktaki bir veri bloğuna uygulanmalıdır;

H(M) sabit uzunlukta bir çıktı oluşturun;

H(M) herhangi bir değer için hesaplamak nispeten kolaydır (polinom zamanında) M;

verilen herhangi bir karma kod değeri için h bulmak imkansız Möyle ki H(M) =h;

herhangi bir verilen için X hesaplamak imkansız y≠x, ne H(y) =H(x);

keyfi bir çift bulmak hesaplama açısından imkansızdır ( X,y) öyle ki H(y) =H(x).

İlk üç özellik, herhangi bir mesaj için bir karma kod oluşturmak için karma işlevini gerektirir.

Dördüncü özellik, tek yönlü bir hash fonksiyonunun gerekliliğini tanımlar: belirli bir mesajdan bir hash kodu oluşturmak kolaydır, ancak belirli bir hash kodundan bir mesajı kurtarmak imkansızdır. Bu özellik, karma kimlik doğrulaması gizli bir değer içeriyorsa önemlidir. Gizli değerin kendisi gönderilmeyebilir, ancak hash işlevi tek yönlü değilse, düşman gizli değeri aşağıdaki gibi kolayca ortaya çıkarabilir.

Beşinci özellik, verilen mesajın özet değeriyle eşleşen başka bir mesaj bulmanın mümkün olmamasını sağlar. Bu, şifrelenmiş bir karma kullanıldığında kimlik doğrulayıcının yanıltılmasını önler. Bu durumda, düşman mesajı okuyabilir ve bu nedenle karma kodunu oluşturabilir. Ancak düşman gizli anahtarın sahibi olmadığı için, alıcı onu keşfetmeden mesajı değiştiremez. Bu özellik karşılanmazsa, saldırgan aşağıdaki eylem dizisini gerçekleştirme fırsatına sahiptir: mesajı ve şifreli karma kodunu ele geçirmek, mesajın karma kodunu hesaplamak, aynı karma kodla alternatif bir mesaj oluşturmak, orijinali değiştirmek sahte bir mesajla. Bu mesajların hash kodları eşleştiğinden, alıcı sahtekarlığı tespit etmeyecektir.

İlk beş özelliği karşılayan bir karma işlevine denir. basit veya güçsüzÖzet fonksiyonu. Buna ek olarak, altıncı özellik karşılanırsa, böyle bir fonksiyon denir. kuvvetliÖzet fonksiyonu. Altıncı özellik, doğum günü saldırıları olarak bilinen bir saldırı sınıfına karşı koruma sağlar.

Tüm hash fonksiyonları aşağıdaki gibi gerçekleştirilir. Bir giriş değeri (mesaj, dosya vb.) bir dizi olarak kabul edilir. n-bit blokları. Giriş değeri sırayla blok blok işlenir ve bir m- karma kodunun bit değeri.

Karma işlevinin en basit örneklerinden biri, her bloğun bitsel XOR'sidir:

İTİBAREN i = b i 1XOR b i2 XOR. . . XOR b ik ,

nerede İTİBAREN i – i hash kodunun -th biti, i = 1, …, n;

k- sayı n-bit giriş blokları;

b ij –i inci bit j-inci blok.

Sonuç, bir karma kod uzunluğudur n, uzunlamasına aşırı kontrol olarak bilinir. Bu, veri bütünlüğünü kontrol etmede ara sıra meydana gelen başarısızlıklarda etkilidir.

9.6.6. DES ve GOST-28147. DES (Veri Şifreleme Standardı), simetrik bir anahtar algoritmasıdır, yani. mesajların hem şifrelenmesi hem de şifresinin çözülmesi için bir anahtar kullanılır. IBM tarafından geliştirildi ve 1977'de ABD hükümeti tarafından devlet sırrı olmayan bilgilerin korunması için resmi bir standart olarak onaylandı.

DES 64 bitlik bloklara sahiptir, 16 kat veri permütasyonuna dayanır, şifreleme için 56 bitlik bir anahtar kullanır. Elektronik Kod Kitabı (ECB) ve Şifre Blok Zincirleme (CBC) gibi birkaç DES modu vardır. 56 bit, 8 adet yedi bitlik ASCII karakteridir, yani. şifre 8 harften fazla olamaz. Ek olarak, yalnızca harfler ve sayılar kullanılıyorsa, olası seçeneklerin sayısı, mümkün olan maksimum 256'dan önemli ölçüde az olacaktır.

DES algoritmasının adımlarından biri. Giriş veri bloğu sol tarafından ikiye bölünür ( L") ve doğru ( R") parçalar. Bundan sonra, çıkış dizisi, sol tarafı olacak şekilde oluşturulur. L"" sağ tarafla temsil edilen R" giriş ve sağ R"" toplam olarak oluşturulmuş L" ve R" XOR işlemleri. Daha sonra, çıktı dizisi, değiştirme ile permütasyon ile şifrelenir. Gerçekleştirilen tüm işlemlerin tersine çevrilebildiği ve blok boyutuna bağlı olarak doğrusal olarak bir dizi işlemde şifre çözmenin gerçekleştirildiği doğrulanabilir. Şematik olarak, algoritma Şek. 9.4.

Pirinç. 9.4. DES algoritmasının şeması

Bu tür birkaç dönüşümden sonra, çıktı şifre bloğunun her bir bitinin mesajın her bir bitine bağlı olabileceği düşünülebilir.

Rusya'da, aynı gizli anahtar prensibi üzerinde çalışan DES algoritmasının bir analogu var. GOST 28147, DES'ten 12 yıl sonra geliştirildi ve daha yüksek koruma derecesine sahip. Karşılaştırmalı özellikleri tabloda sunulmaktadır. 9.3.

Tablo 9.3

9.6.7. Steganografi. steganografi- bu, aslında bir bağlantının varlığını gizleyen bir iletişimi organize etme yöntemidir. Bir rakibin iletilen bir mesajın şifreli metin olup olmadığını doğru bir şekilde belirleyebildiği kriptografiden farklı olarak, steganografi teknikleri gizli mesajların zararsız mesajlara gömülmesine izin verir, böylece gömülü bir gizli mesajın varlığından şüphelenilemez.

Yunanca "steganografi" kelimesi kelimenin tam anlamıyla "gizli yazı" anlamına gelir (steganos - sır, sır; grafik - kayıt). Görünmez mürekkep, mikrofotoğraflar, işaretlerin koşullu düzenlenmesi, gizli kanallar ve yüzer frekanslarda iletişim araçları vb. gibi çok çeşitli gizli iletişim araçlarını içerir.

Steganografi güvenlikte kendi yerini kaplar: kriptografinin yerini almaz, ancak onu tamamlar. Bir mesajı steganografi yöntemleriyle gizlemek, iletilen bir mesajın gerçeğini tespit etme olasılığını önemli ölçüde azaltır. Ve eğer bu mesaj da şifrelenmişse, o zaman bir tane daha, ek koruma seviyesi vardır.

Şu anda, bilgisayar teknolojisinin hızlı gelişimi ve yeni bilgi aktarım kanalları ile bağlantılı olarak, bilgisayar dosyalarında, bilgisayar ağlarında vb. Bilgi sunma özelliklerine dayanan yeni steganografik yöntemler ortaya çıkmıştır. Bu bize konuşma fırsatı veriyor. yeni bir yönün oluşumu hakkında - bilgisayar steganografisi.

Steganografinin gizli verileri saklamanın bir yolu olarak binlerce yıldır bilinmesine rağmen, bilgisayar steganografisi genç ve gelişmekte olan bir alandır.

Steganografik sistem veya stegosistem- bilgi iletmek için gizli bir kanal oluşturmak için kullanılan bir dizi araç ve yöntem.

Bir stegosistem oluştururken aşağıdaki hükümler dikkate alınmalıdır:

Düşman, steganografik sistem ve uygulamasının detayları hakkında tam bir anlayışa sahiptir. Potansiyel bir düşman tarafından bilinmeyen tek bilgi, yalnızca sahibinin gizli mesajın varlığını ve içeriğini belirleyebileceği anahtardır.

Düşman bir şekilde gizli mesajın varlığından haberdar olursa, bu, anahtar gizli tutulduğu sürece diğer verilerdeki benzer mesajları çıkarmasını engellemelidir.

Potansiyel bir düşman, gizli mesajların içeriğini tanıma veya ifşa etme konusunda herhangi bir teknik veya diğer avantajlardan mahrum bırakılmalıdır.

Stegosistemin genelleştirilmiş modeli, Şek. 9.5.

Pirinç. 9.5. Genelleştirilmiş Stegosistem Modeli

Olarak veri herhangi bir bilgi kullanılabilir: metin, mesaj, resim, vb.

Genel durumda, bir mesaj metin veya resim veya örneğin ses verisi olabileceğinden, "mesaj" kelimesinin kullanılması tavsiye edilir. Bundan sonra, gizli bilgileri belirtmek için mesaj terimini kullanacağız.

Konteyner- gizli mesajları gizlemeye yönelik herhangi bir bilgi.

Stegokey veya sadece bir anahtar - bilgiyi gizlemek için gereken gizli bir anahtar. Koruma seviyelerinin sayısına bağlı olarak (örneğin, önceden şifrelenmiş bir mesajı gömmek), bir stegosistem bir veya daha fazla stegokey'e sahip olabilir.

Stegokey tipine göre kriptografiye benzer şekilde, stegosistemler iki türe ayrılabilir:

gizli bir anahtarla;

ortak anahtar ile.

Gizli anahtarlı bir stegosistem, ya gizli mesajların değiş tokuşundan önce belirlenmesi ya da güvenli bir kanal üzerinden iletilmesi gereken bir anahtar kullanır.

Açık anahtarlı bir stegosistemde, bir mesajı gömmek ve almak için farklı anahtarlar kullanılır; bu anahtarlar, hesaplamalar kullanılarak bir anahtarın diğerinden çıkarılması imkansız olacak şekilde farklılık gösterir. Bu nedenle, bir anahtar (genel) güvenli olmayan bir iletişim kanalı üzerinden serbestçe iletilebilir. Ek olarak, bu şema gönderici ve alıcının karşılıklı güvensizliği ile iyi çalışır.

Şu anda, bir ayırt edilebilir üç yakından ilişkili ve aynı köklere sahip steganografi uygulama yönleri: verileri gizleme(mesajlar), dijital filigranlar ve manşetler.

Gömülü verileri gizlemeÇoğu durumda büyük olan , kapsayıcıya ciddi gereksinimler getirir: kapsayıcının boyutu, gömülü verilerin boyutundan birkaç kat daha büyük olmalıdır.

Dijital filigranlar dijital görüntülerde, fotoğraflarda veya diğer dijitalleştirilmiş sanat eserlerinde telif hakkı veya mülkiyet haklarını korumak için kullanılır. Bu tür gömülü veriler için temel gereksinimler güvenilirlik ve bozulmaya karşı dirençtir. Dijital filigranların boyutu küçüktür, ancak yukarıdaki gereksinimler göz önüne alındığında, bunları yerleştirmek için basit mesajları veya başlıkları yerleştirmekten daha karmaşık yöntemler kullanılır.

Başlıklar esas olarak dijital görüntülerin, ses ve video dosyalarının büyük elektronik depolarında (kütüphanelerinde) görüntüleri işaretlemek için kullanılır. Bu durumda, steganografik yöntemler yalnızca tanımlayıcı bir başlığı gömmek için değil, aynı zamanda dosyanın diğer bireysel özelliklerini de kullanılmaktadır. Gömülü başlıklar küçük bir hacme sahiptir ve bunlar için gereksinimler minimumdur: başlıklar küçük bozulmalara neden olmalı ve temel geometrik dönüşümlere karşı dayanıklı olmalıdır.

Bilgisayar kriptografisi birkaç ilkeye dayanmaktadır:

Mesaj, gürültü kodlaması kullanılarak gönderilebilir. Telefon hattındaki veya ağ kablolarındaki donanım gürültüsünün arka planında belirlenmesi zor olacaktır.

Mesaj, işlevselliğini kaybetmeden dosyaların veya diskin boşluklarına yerleştirilebilir. Yürütülebilir dosyalar, yürütülebilir kodun çok parçalı bir yapısına sahiptir; segment boşlukları arasına bir grup bayt ekleyebilirsiniz. WinCIH virüsü vücudunu bu şekilde gizler. Bir dosya her zaman diskte tamsayı sayıda kümeyi kaplar, bu nedenle bir dosyanın fiziksel ve mantıksal uzunlukları nadiren eşleşir. Bu aralıkta bir şeyler de yazabilirsiniz. Bir diskteki ara parçayı biçimlendirebilir ve üzerine bir mesaj yerleştirebilirsiniz. Bir HTML satırının veya bir metin dosyasının sonuna bilgi yükü taşıyan belirli sayıda boşluk eklenebilmesinden oluşan daha kolay bir yol var.

İnsan duyuları renk, görüntü veya sesteki küçük değişiklikleri ayırt edemez. Bu, fazla bilgi taşıyan veriler için geçerlidir. Örneğin, 16 bit ses veya 24 bit görüntü. Bir pikselin renginden sorumlu olan bitlerin değerlerinin değiştirilmesi, gözle görülür bir renk değişikliğine yol açmaz. Bu aynı zamanda gizli yazı tipleri yöntemini de içerir. Harflerin ana hatlarında anlamsal bir yük taşıyacak ince çarpıtmalar yapılır. Gizli bir mesaj içeren bir Microsoft Word belgesine benzer karakterler ekleyebilirsiniz.

Steganografi için en yaygın ve en iyi yazılım ürünlerinden biri S-Tools'tur (ücretsiz yazılım durumu). GIF, BMP ve WAV dosyalarındaki herhangi bir dosyayı gizlemenizi sağlar. Verilerin kontrollü sıkıştırılmasını (arşivlenmesini) gerçekleştirir. Ayrıca MCD, DES, triple-DES, IDEA algoritmalarını (opsiyonel) kullanarak şifreleme gerçekleştirir. Grafik dosyası görünür değişiklikler olmadan kalır, yalnızca gölgeler değişir. Ses de değişmeden kalır. Şüpheler ortaya çıksa bile, şifreyi bilmeden S-Tools'u kullanma gerçeğini tespit etmek imkansızdır.

9.6.8. Kriptosistemlerin sertifikasyonu ve standardizasyonu. Bütün devletler kriptografi konularına çok dikkat ederler. Kriptografik araçların üretimi, kullanımı ve ihracatına bir tür çerçeve, yasaklar ve diğer kısıtlamalar getirmeye yönelik sürekli girişimler vardır. Örneğin, Rusya'da, bilgi güvenliği araçlarının, özellikle kriptografik araçların ithalatı ve ihracatı, 3 Nisan 1995 tarih ve 334 sayılı Rusya Federasyonu Cumhurbaşkanı Kararnamesi ve Rusya Federasyonu Hükümeti Kararnamesi uyarınca lisanslanmıştır. Rusya Federasyonu 15 Nisan 1994 No. 331.

Daha önce de belirtildiği gibi, çalışmasının algoritması tam olarak bilinmiyorsa, bir şifreleme sistemi güvenilir olarak kabul edilemez. Yalnızca algoritmayı bilerek, korumanın kararlı olup olmadığını kontrol edebilirsiniz. Bununla birlikte, bunu yalnızca bir uzman kontrol edebilir ve o zaman bile böyle bir kontrol genellikle o kadar karmaşıktır ki ekonomik olarak mümkün değildir. Matematik bilmeyen sıradan bir kullanıcı, kendisine sunulan kriptosistemin güvenilirliğine nasıl ikna olabilir?

Uzman olmayanlar için, yetkin bağımsız uzmanların görüşü güvenilirliğin kanıtı olabilir. Sertifikasyon sisteminin geldiği yer burasıdır. Kurum ve kuruluşların resmi olarak kullanabilmesi için tüm bilgi güvenliği sistemleri buna tabidir. Sertifikasız sistemlerin kullanımı yasak değildir, ancak bu durumda yeterince güvenilir olmayacağı veya "arka kapılara" sahip olacağı riskinin tamamını üstlenirsiniz. Ancak bilgi güvenliği araçlarını satmak için sertifikasyon gereklidir. Bu tür hükümler Rusya'da ve çoğu ülkede geçerlidir.

Belgelendirme yapmaya yetkili tek kuruluşumuz, Rusya Federasyonu Başkanı'na (FAPSI) bağlı Federal Hükümet İletişim ve Bilgi Ajansı'dır. Bu kuruluş, sertifikasyon konularına çok dikkatli yaklaşmaktadır. Çok az sayıda üçüncü taraf geliştirme FAPSI sertifikasını alabildi.

Ayrıca FAPSI, şifreleme araçlarının geliştirilmesi, üretimi, satışı ve işletilmesi ile ilgili bilgilerin yanı sıra güvenli teknik bilgi depolama, işleme ve iletme araçları ile bilgi şifreleme alanında hizmet sağlayan işletmelerin faaliyetlerini lisanslar (Cumhurbaşkanı Kararnamesi). Rusya Federasyonu'nun 03.04.95 tarih ve 334 sayılı "Şifreleme araçlarının geliştirilmesi, üretimi, satışı ve işletilmesi ile bilgi şifreleme alanında hizmetlerin sağlanması alanındaki yasalara uyma önlemleri hakkında"; ve Rusya Federasyonu Kanunu “Federal hükümet iletişim ve bilgi organları hakkında”).

Sertifikasyon için bir ön koşul, bilgi güvenliği sistemlerinin geliştirilmesinde standartlara uygunluktur. Standartlar benzer bir işlevi yerine getirir. Karmaşık, pahalı ve hatta her zaman mümkün olmayan çalışmalar yürütmeden, belirli bir algoritmanın yeterli derecede güvenilirlik koruması sağladığına dair güven elde edilmesini sağlarlar.

9.6.9. Şifreli arşivler. Birçok uygulama programı bir şifreleme özelliği içerir. Şifreleme özelliklerine sahip bazı yazılım araçlarına örnekler verelim.

Arşivleme programları (örneğin, WinZip), arşivlenmiş bilgileri şifreleme seçeneğine sahiptir. Çok önemli olmayan bilgiler için kullanılabilir. İlk olarak, orada kullanılan şifreleme yöntemleri çok güvenilir değildir (resmi ihracat kısıtlamalarına tabidir) ve ikincisi, ayrıntılı olarak açıklanmamıştır. Bütün bunlar, böyle bir korumaya ciddi şekilde güvenmenize izin vermez. Parola arşivleri yalnızca "normal" kullanıcılar veya kritik olmayan bilgiler için kullanılabilir.

İnternetteki bazı sitelerde şifreli arşivleri açmak için programlar bulabilirsiniz. Örneğin, iyi bir bilgisayarda bir ZIP arşivi birkaç dakika içinde açılabilir ve kullanıcıdan özel bir beceri gerekmez.

Not. Şifre kırıcılar: Ultra Zip Password Cracker 1.00 - Şifreli arşivler için hızlı bir şifre kırıcı. Rusça/İngilizce arayüz. Win "95/98 / NT. (Geliştirici - "m53group"). Advanced ZIP Password Recovery 2.2 - ZIP arşivleri için şifreleri tahmin etmek için güçlü bir program. Yüksek hız, grafik arayüz, ek işlevler. İşletim Sistemi: Windows95 / 98 / NT. Firma -geliştirici - "ElcomLtd.",shareware.

MS Word ve MS Excel'de Şifreleme. Microsoft, ürünlerine bir tür kripto koruması ekledi. Ancak bu koruma çok kararsız. Ek olarak, güvenilmezliğin bir göstergesi olan şifreleme algoritması açıklanmamıştır. Ayrıca Microsoft'un kullanılan kripto algoritmalarında bir "arka kapı" bıraktığına dair kanıtlar da var. Şifresi kaybolan bir dosyanın şifresini çözmeniz gerekirse firma ile iletişime geçebilirsiniz. Resmi bir talep üzerine, iyi bir sebeple, MS Word ve MS Excel dosyalarının şifresini çözerler. Bu arada, diğer bazı yazılım satıcıları yapın.

Şifreli diskler (kataloglar). Şifreleme, sabit sürücüdeki bilgileri korumanın oldukça güvenilir bir yöntemidir. Bununla birlikte, kapatılacak bilgi miktarı iki veya üç dosya ile sınırlı değilse, onunla çalışmak oldukça zordur: her seferinde dosyaların şifresini çözmeniz ve düzenlemeden sonra onları tekrar şifrelemeniz gerekecektir. Aynı zamanda, birçok düzenleyicinin oluşturduğu dosyaların güvenlik kopyaları diskte kalabilir. Bu nedenle, diske yazıldığında ve diskten okunduğunda tüm bilgileri otomatik olarak şifreleyen ve şifresini çözen özel programların (sürücülerin) kullanılması uygundur.

Sonuç olarak, güvenlik politikasının, onunla ilişkili bilgi ve kaynakları korumayı amaçlayan bir dizi belgelenmiş yönetim kararı olarak tanımlandığını not ediyoruz. Geliştirirken ve uygularken, aşağıdaki temel ilkelere göre yönlendirilmesi tavsiye edilir:

Koruyucu ekipmanı baypas edememe. Korunan ağa giren ve çıkan tüm bilgi akışları korumalardan geçmelidir. Güvenliği atlayan gizli modem girişleri veya test hatları olmamalıdır.

En zayıf halkayı güçlendirmek. Herhangi bir korumanın güvenilirliği, saldırganlar onu kırdığı için en zayıf halka tarafından belirlenir. Çoğu zaman en zayıf halka bir bilgisayar veya program değil, bir kişidir ve daha sonra bilgi güvenliğini sağlama sorunu teknik olmaktan çıkar.

Güvenli olmayan bir duruma geçememe. Güvenli olmayan bir duruma geçişin imkansızlığı ilkesi, anormal durumlar da dahil olmak üzere herhangi bir koşulda, koruyucu aracın işlevlerini tam olarak yerine getirmesi veya erişimi tamamen engellemesi anlamına gelir.

Ayrıcalık minimizasyonu. En az ayrıcalık ilkesi, kullanıcılara ve yöneticilere yalnızca görevlerini yerine getirmek için ihtiyaç duydukları erişim haklarının verilmesi gerektiğini belirtir.

Görevlerin ayrılığı. Görevlerin ayrılığı ilkesi, bir kişinin kuruluş için kritik olan bir süreci bozamayacağı, rol ve sorumlulukların böyle bir dağılımını ifade eder.

katmanlı savunma. Savunma katmanlama ilkesi, tek bir savunma hattına güvenmemeyi öngörür. Derinlemesine savunma, en azından bir davetsiz misafiri geciktirebilir ve kötü niyetli eylemleri fark edilmeden gerçekleştirmeyi çok daha zor hale getirebilir.

Çeşitli koruyucu ekipman. Çeşitli koruyucu araçlar ilkesi, olası bir saldırganın mümkünse çeşitli uyumsuz becerilerde ustalaşması için çeşitli nitelikte savunma hatları düzenlemeyi önerir.

Bilgi sisteminin basitliği ve yönetilebilirliği. Basitlik ve yönetilebilirlik ilkesi, yalnızca basit ve yönetilebilir bir sistemde farklı bileşenlerin konfigürasyonunun tutarlılığını kontrol edebileceğinizi ve merkezi yönetimi uygulayabileceğinizi söylüyor.

Güvenlik Önlemleri için Evrensel Desteğin Sağlanması. Güvenlik önlemleri için evrensel destek ilkesi teknik değildir. Kullanıcılar ve/veya sistem yöneticileri bilgi güvenliğini gereksiz veya düşmanca bir şey olarak görürlerse, bir güvenlik modu oluşturmak kesinlikle mümkün olmayacaktır. En başından itibaren, sürekli teorik ve pratik eğitimde personelin bağlılığını sağlamayı amaçlayan bir dizi önlem öngörülmelidir.