Dana 27. juna, evropske zemlje su pogođene ransomware napadom poznatim pod bezopasnim imenom Petya (razni izvori uključuju i imena Petya.A, NotPetya i GoldenEye). Kriptograf traži otkupninu u bitcoinima u vrijednosti od 300 dolara. Zaraženo je na desetine velikih ukrajinskih i ruskih kompanija, a bilježi se i širenje virusa u Španiji, Francuskoj i Danskoj.

Ko je pogođen?

Ukrajina

Ukrajina je bila jedna od prvih zemalja koja je napadnuta. Prema preliminarnim procjenama, napadnuto je oko 80 kompanija i državnih agencija:

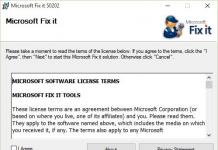

Danas virus ne šifrira samo pojedinačne datoteke, već u potpunosti oduzima korisnikov pristup tvrdom disku. Virus ransomware također koristi lažni Microsoftov elektronski potpis, koji korisnicima pokazuje da je program razvio autor od povjerenja i jamči sigurnost. Nakon zaraze računara, virus modifikuje poseban kod potreban za pokretanje operativnog sistema. Kao rezultat toga, kada se računar pokrene, ne učitava se operativni sistem, već zlonamjerni kod.

Kako se zaštititi?

- Zatvorite TCP portove 1024-1035, 135 i 445.

- Ažurirajte baze podataka svojih antivirusnih proizvoda.

- Budući da se Petya širi putem phishinga, ne otvarajte mejlove iz nepoznatih izvora (ako je pošiljalac poznat, provjerite je li ovaj email siguran), pazite na poruke na društvenim mrežama vaših prijatelja, jer njihovi računi mogu biti hakovani.

- Virus tražim fajl C:\Windows\perfc, a ako ga ne pronađe, stvara i pokreće infekciju. Ako takva datoteka već postoji na računaru, virus završava svoj rad bez infekcije. Morate kreirati prazan fajl sa tim imenom. Razmotrimo ovaj proces detaljnije.

— Hacker Fantastic (@hackerfantastic)

Dobar dan prijatelji. Nedavno smo analizirali virus WannaCry ransomware, koji se za nekoliko sati proširio na mnoge zemlje svijeta i zarazio mnoge računare. A krajem juna pojavio se novi sličan virus "Petya". Ili, kako ga najčešće zovu "Petya".

Ovi virusi pripadaju trojancima ransomware-a i prilično su slični, iako imaju i svoje razlike, štoviše, značajne. Prema zvaničnim podacima, "Petya" je prvo zarazio pristojan broj računara u Ukrajini, a zatim je započeo svoje putovanje oko svijeta.

Pogođeni su računari Izraela, Srbije, Rumunije, Italije, Mađarske, Poljske i dr. Rusija je na 14. mestu na ovoj listi. Zatim se virus proširio na druge kontinente.

U osnovi, žrtve virusa bile su velike kompanije (često naftne kompanije), aerodromi, kompanije za mobilne komunikacije itd., na primjer, Bashneft, Rosneft, Mars, Nestle i drugi. Drugim riječima, meta napadača su velike kompanije od kojih možete uzeti novac.

Šta je "Petya"?

Petya je zlonamjerni softver koji je trojanski ransomware. Takve štetočine stvorene su da bi ucjenjivale vlasnike zaraženih računara šifriranjem informacija koje se nalaze na PC-u. Petya virus, za razliku od WannaCry, ne šifrira pojedinačne datoteke. Ovaj trojanac u potpunosti šifrira cijeli disk. Ovo je veća opasnost od virusa WannaCry.

Kada Petya uđe na računar, vrlo brzo šifrira MFT tabelu. Da bi bilo jasnije, poslužimo se analogijom. Ako uporedite fajlove sa velikom gradskom bibliotekom, on uklanja njen katalog i u ovom slučaju je veoma teško pronaći pravu knjigu.

Čak, ne samo katalog, već na neki način miješa stranice (fajlove) iz različitih knjiga. Naravno, sistem u ovom slučaju pokvari. Veoma je teško razumjeti sistem u takvom smeću. Čim štetočina uđe u računar, ponovo pokreće računar i nakon učitavanja pojavljuje se crvena lobanja. Zatim, kada kliknete na bilo koje dugme, pojavljuje se baner sa ponudom da uplatite 300$ na bitcoin račun.

Virus Petya kako ne uhvatiti

Ko bi mogao stvoriti Petju? Odgovora na ovo pitanje još nema. I generalno, nije jasno da li će autor biti instaliran (najverovatnije neće)? No, poznato je da je curenje došlo iz Sjedinjenih Država. Virus, kao i WannaCry, traži rupu u operativnom sistemu. Da biste zakrpili ovu rupu, dovoljno je instalirati ažuriranje MS17-010 (objavljeno prije nekoliko mjeseci tokom WannaCry napada). Možete ga preuzeti sa linka. Ili, sa službene Microsoft web stranice.

U ovom trenutku, ovo ažuriranje je najbolji način da zaštitite svoj računar. Takođe, ne zaboravite na dobar antivirus. Štaviše, Kaspersky Lab je naveo da imaju ažuriranje baze podataka koje blokira ovaj virus.

Ali, to ne znači da je potrebno instalirati Kaspersky. Koristite svoj antivirus, ali ne zaboravite ažurirati njegove baze podataka. Takođe, ne zaboravite na dobar firewall.

Kako se virus Petya širi

Petya najčešće dolazi do računara putem e-pošte. Stoga, tokom inkubacije virusa Petya, ne vrijedi otvarati razne veze u pismima, posebno u nepoznatim. Općenito, neka bude pravilo da ne otvarate veze od stranaca. Tako ćete se zaštititi ne samo od ovog virusa, već i od mnogih drugih.

Zatim, kada se nađe na računaru, Trojanac se ponovo pokreće i imitira provjeru za . Nadalje, kao što sam već spomenuo, na ekranu se pojavljuje crvena lubanja, zatim baner koji nudi plaćanje za dešifriranje datoteka prebacivanjem tri stotine dolara u Bitcoin novčanik.

Odmah ću reći da ni u kom slučaju ne morate platiti! I dalje ga nećete dešifrirati, samo potrošite novac i dajte doprinos kreatorima Trojanca. Ovaj virus nije dizajniran za dešifriranje.

Petya virus kako se zaštititi

Pogledajmo pobliže zaštitu od Petya virusa:

- Već sam spomenuo ažuriranja sistema. Ovo je najvažnija tačka. Čak i ako je vaš sistem piratski, morate preuzeti i instalirati ažuriranje MS17-010.

- Uključite "Prikaži ekstenzije datoteka" u postavkama Windowsa. Zahvaljujući tome, možete vidjeti ekstenziju datoteke i izbrisati sumnjive. Datoteka virusa ima ekstenziju .exe.

- Vratimo se pismima. Ne klikajte na linkove ili priloge od ljudi koje ne poznajete. I općenito, tokom karantina, nemojte pratiti linkove u mailu (čak ni od ljudi koje poznajete).

- Preporučljivo je omogućiti kontrolu korisničkog računa.

- Kopirajte važne datoteke na prenosivi medij. Može se kopirati u Cloud. Ovo će vas izvući iz mnogih problema. Ako se Petya pojavi na vašem računaru, biće dovoljno da instalirate novi operativni sistem, nakon formatiranja čvrstog diska.

- Instalirajte dobar antivirus. Poželjno je da to bude i firewall. Obično takvi antivirusi na kraju imaju natpis Sigurnost. Ako imate važne podatke na računaru, ne biste trebali štedjeti na antivirusu.

- Nakon što ste instalirali pristojan antivirus, ne zaboravite ažurirati njegove baze podataka.

Petya virus kako ukloniti

Ovo je teško pitanje. Ako je Petya obavila posao na vašem računaru, u suštini neće biti ništa za brisanje. U sistemu će svi fajlovi biti razbacani. Najvjerovatnije ih više ne možete organizirati. Ne morate da platite lopovima. Ostaje formatirati disk i ponovo instalirati sistem. Nakon formatiranja i ponovne instalacije sistema, virus će nestati.

Takođe, želim da dodam - ova štetočina predstavlja pretnju za Windows sistem. Ako imate bilo koji drugi sistem, na primjer ruski Rosa sistem, ne biste se trebali bojati ovog ransomware virusa. Isto važi i za vlasnike telefona. Većina njih ima instaliran Android, IOS itd. Stoga vlasnici ćelija nemaju o čemu da brinu.

Takođe, ako ste obična osoba, a ne vlasnik velike kompanije, najverovatnije napadači nisu zainteresovani za vas. Potrebne su im velike kompanije, za koje 300 dolara ništa ne znači i ko im zaista može platiti ovaj novac. Ali, to ne znači da virus ne može doći na vaš računar. Bolje se uvjeri!

Ipak, nadajmo se da će vas Petya virus zaobići! Vodite računa o svojim informacijama na svom računaru. Sretno!

, 18. jul 2017Odgovori na najvažnija pitanja o Petna ransomware virusu (NotPetya, ExPetr), ransomware baziranom na Petya, koji je zarazio mnoge računare širom svijeta.

Ovog mjeseca svjedočili smo još jednom masovnom napadu ransomware-a koji je uslijedio samo nekoliko sedmica nakon . U roku od nekoliko dana, ova modifikacija ransomwarea dobila je mnogo različitih imena, uključujući Petya (ime originalnog virusa), NotPetya, EternalPetya, Nyetya i druge. U početku smo ga nazvali "virus porodice Petya", ali ćemo ga zbog pogodnosti zvati jednostavno Petna.

Oko Petne ima dosta nejasnoća osim imena. Je li ovo isti ransomware kao Petya ili druga verzija? Treba li Petna smatrati ransomwareom ili virusom koji jednostavno uništava podatke? Hajde da razjasnimo neke aspekte prošlog napada.

Da li je distribucija Petne još u toku?

Vrhunac aktivnosti prije nekoliko dana. Širenje virusa počelo je 27. juna ujutro. Istog dana, njegova aktivnost dostigla je najviši nivo, sa hiljadama pokušaja napada svakog sata. Nakon toga, njihov intenzitet se značajno smanjio tokom istog dana, a nakon toga je uočen samo mali broj infekcija.

Može li se ovaj napad uporediti sa WannaCryjem?

Ne, sudeći po dosegu naše korisničke baze. Primijetili smo oko 20.000 pokušaja napada širom svijeta, što je neuporedivo manje od 1,5 miliona WannaCry napada koje smo spriječili.

Koje su zemlje najviše pogođene?

Naši telemetrijski podaci pokazuju da je glavni uticaj virusa bio u Ukrajini, gdje je otkriveno više od 90% pokušaja napada. Stradale su i Rusija, SAD, Litvanija, Bjelorusija, Belgija i Brazil. U svakoj od ovih zemalja zabilježeno je od nekoliko desetina do nekoliko stotina pokušaja zaraze.

Koji operativni sistemi su zaraženi?

Najveći broj napada zabilježen je na uređajima koji koriste Windows 7 (78%) i Windows XP (14%). Pokazalo se da je broj napada na modernije sisteme znatno manji.

Kako je virus Petna dospio na PC?

Nakon analize puteva razvoja sajber epidemije, pronašli smo primarni vektor zaraze, koji je povezan sa ažuriranjem ukrajinskog računovodstvenog softvera M.E.Doc. Zato je Ukrajina tako ozbiljno patila.

Gorki paradoks: iz sigurnosnih razloga, korisnicima se uvijek savjetuje da ažuriraju svoj softver, ali u ovom slučaju virus se počeo širiti u velikim razmjerima s ažuriranjem softvera koje je objavio M.E.Doc.

Zašto su stradali i računari van Ukrajine?

Jedan od razloga je taj što neke od pogođenih kompanija imaju ukrajinske podružnice. Jednom kada virus zarazi računar, širi se unutar mreže. Tako je uspio doći do kompjutera u drugim zemljama. Nastavljamo da istražujemo druge moguće vektore infekcije.

Šta se dešava nakon infekcije?

Jednom kada je uređaj zaražen, Petna pokušava šifrirati datoteke s određenim ekstenzijama. Lista ciljnih datoteka nije tako velika kao liste originalnog Petya virusa i drugog ransomwarea, ali uključuje ekstenzije fotografija, dokumenata, izvornih kodova, baza podataka, slika diskova i drugih. Osim toga, ovaj softver ne samo da šifrira datoteke, već i kako se crv širi na druge uređaje povezane na lokalnu mrežu.

Na primjer, virus koristi tri različita načina za širenje: korištenjem EternalBlue (poznatog po WannaCry) ili EternalRomance eksploatacije, putem Windows mrežnih dionica koristeći vjerodajnice ukradene od žrtve (koristeći uslužne programe poput Mimikatza koji mogu izvući lozinke), kao i pouzdane alate poput PsExec i WMIC.

Nakon šifriranja fajlova i širenja po mreži, virus pokušava da prekine pokretanje sistema Windows (promjenom glavnog zapisa za pokretanje, MBR), a nakon prisilnog ponovnog pokretanja, šifrira glavnu tablicu datoteka (MFT) sistemskog diska. Ovo sprečava da se računar pokrene u Windows i čini računar neupotrebljivim.

Može li Petna zaraziti moj računar sa svim instaliranim sigurnosnim zakrpama?

Da, to je moguće zbog horizontalne distribucije zlonamjernog softvera opisanog iznad. Čak i ako je određeni uređaj zaštićen i od EternalBlue i EternalRomance, i dalje se može zaraziti na treći način.

Je li to Retua, WannaCry 2.0 ili nešto drugo?

Petna virus je definitivno baziran na originalnom Petna ransomwareu. Na primjer, u dijelu koji je odgovoran za šifriranje glavne tablice datoteka, gotovo je identičan prijetnji na koju se prethodno naišla. Međutim, nije potpuno identičan starijim verzijama ransomwarea. Pretpostavlja se da je virus modificirala treća strana, a ne autor originalne verzije, poznat kao Janus, koji je o tome također govorio u Twitter, a kasnije objavio glavni ključ za dešifriranje za sve prethodne verzije programa.

Glavna sličnost između Petne i WannaCryja je ta što su koristili EternalBlue exploit za širenje.

Je li istina da virus ništa ne šifrira, već jednostavno uništava podatke na diskovima?

To nije istina. Ovaj zlonamjerni softver šifrira samo datoteke i glavnu tablicu datoteka (MFT). Drugo pitanje je da li se ovi fajlovi mogu dešifrovati.

Postoji li dostupan besplatni alat za dešifriranje?

Nažalost nema. Virus koristi prilično moćan algoritam šifriranja koji se ne može prevladati. On šifrira ne samo datoteke, već i glavnu tablicu datoteka (MFT), što uvelike komplikuje proces dešifriranja.

Da li da platim otkupninu?

Ne! Nikada ne savjetujemo plaćanje otkupnine, jer to samo ohrabruje kriminalce i ohrabruje ih da nastave s takvim aktivnostima. Štaviše, vjerovatno je da nećete dobiti svoje podatke čak ni nakon plaćanja. U ovom slučaju, to je očiglednije nego ikada prije. I zato.

Zvanična adresa e-pošte navedena u prozoru za otkupninu [email protected], na koji su žrtve zatražene da pošalju otkupninu, ugasio je provajder usluge e-pošte ubrzo nakon napada virusa. Stoga kreatori ransomwarea ne mogu otkriti ko je platio, a ko nije.

Dešifriranje MFT particije je u osnovi nemoguće jer se ključ gubi nakon što ga ransomware šifrira. U prethodnim verzijama virusa, ovaj ključ je bio pohranjen u ID žrtve, ali u slučaju posljednje modifikacije, to je samo nasumični niz.

Osim toga, enkripcija primijenjena na datoteke je prilično haotična. Kako

Ovaj zaključak je rezultat studije dvije kompanije odjednom - Comae Technologies i Kaspersky Lab.

Originalni Petya zlonamjerni softver, otkriven 2016. godine, bio je mašina za sticanje novca. Ovaj uzorak definitivno nije namijenjen za zaradu. Prijetnja je osmišljena da se brzo širi i uzrokuje štetu i prikriva se kao ransomware.

NotPetya nije čistač diskova. Prijetnja ne briše podatke, već ih jednostavno čini neupotrebljivim zaključavanjem datoteka i bacanjem ključeva za dešifriranje.

Juan Andre Guerrero-Saade, viši istraživač u Kaspersky Lab, komentirao je situaciju:

U mojoj knjizi, ransomware infekcija bez mogućeg mehanizma dešifriranja je ekvivalentna brisanju diska. Ignoriranjem održivog mehanizma dešifriranja, napadači su pokazali potpuno zanemarivanje dugoročne novčane dobiti.

Autor originalnog Petya ransomware-a je tvitovao da nema nikakve veze s razvojem NotPetya. On je već postao drugi sajber kriminalac koji negira umiješanost u stvaranje nove slične prijetnje. Ranije je autor AES-NI ransomwarea izjavio da nema nikakve veze sa XData, koji je takođe korišten u ciljanim napadima na Ukrajinu. Osim toga, XData je, kao i NotPetya, koristio isti vektor distribucije - servere za ažuriranje ukrajinskog proizvođača računovodstvenog softvera.

Mnoge posredne indicije podržavaju teoriju da neko hakuje poznati ransomware i koristi modifikovane verzije za napad na ukrajinske korisnike.

Da li su destruktivni moduli prerušeni u ransomware već uobičajena praksa?

Slični slučajevi su se već dešavali i ranije. Upotreba zlonamjernih modula za trajno oštećenje datoteka pod maskom običnog ransomwarea daleko je od nove taktike. U današnjem svijetu to već postaje trend.

Prošle godine, porodice zlonamjernog softvera Shamoon i KillDisk uključile su "ransomware komponente" i koristile su slične tehnike za uništavanje podataka. Sada čak i industrijski zlonamjerni softver dobija funkcije čišćenja diska.

Klasifikacija NotPetya kao alata za uništavanje podataka mogla bi lako uzdići zlonamjerni softver u sajber oružje. U ovom slučaju, analizu posljedica prijetnje treba posmatrati iz drugačije perspektive.

S obzirom na početnu tačku zaraze i broj žrtava, postaje očigledno da je Ukrajina bila meta hakerskog napada. U ovom trenutku nema jasnih dokaza koji upiraju prstom u napadača, ali ukrajinski zvaničnici su već okrivili Rusiju, koju su okrivili i za prošle sajber incidente iz 2014. godine.

NotPetya bi mogao biti u rangu sa dobro poznatim porodicama zlonamjernih programa Stuxnet i BlackEnergy koji su korišteni u političke svrhe i za destruktivne efekte. Dokazi jasno pokazuju da je NotPetya cyber oružje, a ne samo vrlo agresivna vrsta ransomware-a.

Određeni broj ruskih i ukrajinskih kompanija napadnut je virusom za šifriranje Petya. Internetsko izdanje stranice razgovaralo je sa stručnjacima iz Kaspersky Laba, interaktivne agencije AGIMA i saznalo kako zaštititi korporativne računare od virusa i kako je Petya slična jednako poznatom virusu za šifriranje WannaCry.

Virus "Petya"

U Rusiji kompanije Rosneft, Bashneft, Mars, Nivea i proizvođač čokolade Alpen Gold Mondelez International. Virus ransomware u sistemu za praćenje radijacije nuklearne elektrane u Černobilu. Osim toga, napad je zahvatio kompjutere ukrajinske vlade, Privatbank i telekom operatera. Virus blokira računare i traži otkupninu od 300 dolara u bitkoinima.

U mikroblogu na Tviteru, pres služba Rosnjefta govorila je o hakerskom napadu na servere kompanije. "Na servere kompanije izvršen je snažan hakerski napad. Nadamo se da to nema veze sa trenutnim pravnim postupkom. Kompanija se obratila agencijama za provođenje zakona u vezi sa sajber napadom", navodi se u poruci.

Prema rečima sekretara za štampu kompanije Mihaila Leontjeva, Rosnjeft i njegove podružnice rade kao i obično. Nakon napada, kompanija je prešla na rezervni sistem kontrole procesa, tako da proizvodnja i priprema nafte nisu zaustavljeni. Napadnut je i sistem Home Credit banke.

"Petya" ne inficira bez "Misha"

Prema Izvršni direktor AGIMA Evgenij Lobanov, zapravo, napad su izvršila dva ransomware virusa: Petya i Misha.

"Oni rade zajedno. "Petya" ne inficira bez "Misha". Može zaraziti, ali jučerašnji napad su bila dva virusa: prvo Petya, zatim Misha. "Petya" prepisuje uređaj za pokretanje (od kojeg se računar pokreće) i Misha - šifrira datoteke prema određenom algoritmu,” objasnio je stručnjak, “Petya šifrira boot sektor diska (MBR) i zamjenjuje ga svojim, Misha već šifrira sve datoteke na disku (ne uvijek).”

Napomenuo je da virus enkripcije WannaCry, koji je napao velike globalne kompanije u maju ove godine, nije sličan Petyu, ovo je nova verzija.

"Petya.A je iz porodice WannaCry (WannaCrypt), ali glavna razlika je zašto to nije isti virus, već je u tome što je MBR zamijenjen vlastitim boot sektorom - ovo je novost za Ransomware. Pojavio se Petya virus davno je na GitHabu (online servis za IT projekte i zajedničko programiranje - sajt) https://github.com/leo-stone/hack-petya" target="_blank"> postojao dešifrator za ovaj enkriptor, ali nijedan dekriptor nije prikladan za novu modifikaciju.

Jevgenij Lobanov je naglasio da je napad pogodio Ukrajinu teže nego Rusiju.

"Mi smo podložniji napadima od drugih zapadnih zemalja. Bićemo zaštićeni od ove verzije virusa, ali ne i od njegovih modifikacija. Naš internet je nesiguran, u Ukrajini je još manje. Uglavnom, transportne kompanije, banke, mobilni operateri su napadnute (Vodafone, Kyivstar) i medicinske kompanije, iste Pharmmag, Shell benzinske pumpe - sve veoma velike transkontinentalne kompanije", rekao je on u intervjuu za sajt.

Izvršni direktor AGIMA-e je napomenuo da za sada nema činjenica koje bi upućivale na geografsku lokaciju širitelja virusa. Prema njegovom mišljenju, virus se navodno pojavio u Rusiji. Nažalost, za to nema direktnih dokaza.

"Postoji pretpostavka da su to naši hakeri, pošto se prva modifikacija pojavila u Rusiji, a sam virus, što nikome nije tajna, dobio je ime po Petru Porošenku. To je bio razvoj ruskih hakera, ali teško je reći koji je to dodatno promijenio. da je čak iu Rusiji lako doći do kompjutera sa geolokacijom u Sjedinjenim Državama, na primjer", objasnio je stručnjak.

"Ako je iznenada došlo do "infekcije" računara - ne možete isključiti računar. Ako ponovo pokrenete računar, nikada se više nećete prijaviti"

"Ako se računar iznenada "zarazi", ne možete ga isključiti, jer virus Petya zamjenjuje MBR - prvi boot sektor iz kojeg se učitava operativni sistem. Ako ponovo pokrenete sistem, nikada više nećete ući u sistem. Ovo preseca otpadne puteve, cak i ako se pojavi "tablet" vise nece biti moguce vratiti podatke. Dalje, potrebno je odmah da se iskljucite sa interneta kako kompjuter ne bi bio online. Zvanična zakrpa od Microsofta je vec pušten, daje 98 posto garancije sigurnosti. Nažalost, još ne 100 posto. Određenu modifikaciju virusa (njihova tri komada) za sada zaobilazi", preporučio je Lobanov. - Međutim, ako ste se ponovo pokrenuli i vidjeli početak procesa "provjere diska", u ovom trenutku morate odmah isključiti računar, a datoteke će ostati nešifrirane..

Osim toga, stručnjak je objasnio i zašto su najčešće napadnuti korisnici Microsofta, a ne MacOSX (Appleov operativni sistem – stranica) i Unix sistemi.

"Ovdje je ispravnije govoriti ne samo o MacOSX-u, već i o svim unix sistemima (princip je isti). Virus pogađa samo računare, bez mobilnih uređaja. Napad pogađa Windows operativni sistem i prijeti samo onim korisnicima koji su onemogućili funkciju automatskog ažuriranja sistema. Ažuriranja kao izuzetak, dostupna su čak i za vlasnike starijih verzija Windows-a koje se više ne ažuriraju: XP, Windows 8 i Windows Server 2003“, rekao je stručnjak.

"MacOSX i Unix nisu globalno izloženi takvim virusima, jer mnoge velike korporacije koriste Microsoft infrastrukturu. MacOSX nije pogođen jer nije toliko čest u državnim agencijama. Manje je virusa ispod njega, nije ih isplativo praviti, jer će segment napada biti manji nego ako napadne Microsoft“, zaključio je stručnjak.

"Broj napadnutih korisnika dostigao dvije hiljade"

Press služba Kaspersky Lab, čiji stručnjaci nastavljaju da istražuju najnoviji talas zaraza, rekao je da "ovaj ransomware ne pripada već dobro poznatoj Petya ransomware porodici, iako s njim dijeli nekoliko linija koda".

U Laboratoriji su sigurni da je u ovom slučaju riječ o novoj porodici zlonamjernog softvera sa funkcionalnošću koja se značajno razlikuje od Petya. Kaspersky Lab je nazvao novi enkriptor ExPetr.

"Prema Kaspersky Lab-u, broj napadnutih korisnika dostigao je dvije hiljade. Najviše incidenata zabilježeno je u Rusiji i Ukrajini, a slučajevi zaraze zabilježeni su i u Poljskoj, Italiji, Velikoj Britaniji, Njemačkoj, Francuskoj, Sjedinjenim Državama i U ovom trenutku naši stručnjaci sugerišu da je "Ovaj malver koristio nekoliko vektora napada. Utvrđeno je da su modifikovani EternalBlue exploit i EternalRomance eksploat korišćeni za širenje u korporativnim mrežama", saopštila je pres služba.

Stručnjaci također istražuju mogućnost stvaranja alata za dešifriranje koji bi mogao dešifrirati podatke. Laboratorija je također dala preporuke svim organizacijama da izbjegnu napad virusa u budućnosti.

"Preporučujemo organizacijama da ažuriraju svoj Windows operativni sistem. Za Windows XP i Windows 7, instalirajte sigurnosnu ispravku MS17-010 i osigurajte da imaju efikasan sistem sigurnosne kopije podataka. Pravovremena i sigurna sigurnosna kopija podataka omogućava vam da vratite originalne datoteke, čak i ako šifrirani su zlonamjernim softverom", savjetovali su stručnjaci Kaspersky Laba.

Laboratorija takođe preporučuje svojim korporativnim klijentima da se uvere da su svi mehanizmi zaštite aktivirani, posebno da se uvere da je veza na infrastrukturu oblaka Kaspersky Security Network, kao dodatnu meru, preporučljivo koristiti „Kontrolu privilegija aplikacije“ komponenta za uskraćivanje pristupa svim grupama aplikacija (i, shodno tome, izvršenje) datoteke pod nazivom "perfc.dat", itd.

„Ako ne koristite proizvode Kaspersky Lab-a, preporučujemo da onemogućite izvršavanje datoteke pod nazivom perfc.dat, kao i da blokirate pokretanje uslužnog programa PSExec iz paketa Sysinternals pomoću funkcije AppLocker, koja je dio OS-a (operativnog sistem - lokacija) Windows", preporučeno u laboratoriji.

12. maja 2017. mnogi su šifratori podataka na tvrdim diskovima računara. On blokira uređaj i traži otkupninu.

Virus je zahvatio organizacije i odjele u desetinama zemalja širom svijeta, uključujući Rusiju, gdje su napadnuti Ministarstvo zdravlja, Ministarstvo za vanredne situacije, Ministarstvo unutrašnjih poslova, serveri mobilnih operatera i nekoliko velikih banaka.

Širenje virusa je zaustavljeno slučajno i privremeno: ako hakeri promijene samo nekoliko linija koda, zlonamjerni softver će ponovo početi raditi. Šteta od programa procjenjuje se na milijardu dolara. Nakon lingvističke forenzičke analize, stručnjaci su otkrili da su WannaCry kreirali ljudi iz Kine ili Singapura.