Termín „kryptografie“ pochází ze starověkých řeckých slov pro „skryté“ a „psaní“. Fráze vyjadřuje hlavní účel kryptografie – jde o ochranu a zachování tajemství přenášených informací. Ochrana informací může probíhat různými způsoby. Například omezením fyzického přístupu k datům, skrytím přenosového kanálu, vytvořením fyzických potíží při připojení ke komunikačním linkám atd.

Účel kryptografie

Na rozdíl od tradičních kryptografických metod kryptografie předpokládá plnou dostupnost přenosového kanálu pro narušitele a zajišťuje důvěrnost a autenticitu informací pomocí šifrovacích algoritmů, které znepřístupňují informace pro čtení zvenčí. Moderní kryptografický systém ochrany informací (CIPF) je softwarový a hardwarový počítačový komplex, který poskytuje ochranu informací podle následujících hlavních parametrů.

- Důvěrnost- nemožnost čtení informací osobami, které nemají příslušná přístupová práva. Hlavní složkou zajištění důvěrnosti v CIPF je klíč (klíč), což je jedinečná alfanumerická kombinace pro přístup uživatele ke konkrétnímu bloku CIPF.

- Integrita- nemožnost neoprávněných změn, jako je úprava a mazání informací. K tomu je k původní informaci přidána redundance ve formě kontrolní kombinace vypočítané kryptografickým algoritmem a v závislosti na klíči. Bez znalosti klíče tedy není možné přidávat nebo měnit informace.

- Autentizace- potvrzení pravosti informací a stran, které je odesílají a přijímají. Informace přenášené komunikačními kanály musí být jednoznačně ověřeny obsahem, časem vytvoření a přenosu, zdrojem a příjemcem. Je třeba připomenout, že zdrojem hrozeb může být nejen útočník, ale i strany zapojené do výměny informací s nedostatečnou vzájemnou důvěrou. Aby se takovým situacím předešlo, CIPF používá systém časových razítek, které znemožňují opětovné odeslání nebo vrácení informací a změnu jejich pořadí.

- Autorství- potvrzení a nemožnost odmítnutí úkonů provedených uživatelem informací. Nejběžnějším způsobem autentizace je systém EDS sestávající ze dvou algoritmů: vytvoření podpisu a jeho ověření. Při intenzivní spolupráci s ECC se doporučuje využívat k vytváření a správě podpisů softwarové certifikační autority. Taková centra mohou být implementována jako prostředek ochrany kryptografických informací zcela nezávisle na vnitřní struktuře. Co to znamená pro organizaci? To znamená, že všechny transakce s jsou zpracovávány nezávislými certifikovanými organizacemi a padělání autorství je téměř nemožné.

Šifrovací algoritmy

V současné době mezi CIPF převládají otevřené šifrovací algoritmy využívající symetrické a asymetrické klíče s délkou dostatečnou k zajištění požadované kryptografické složitosti. Nejběžnější algoritmy:

- symetrické klíče - ruské Р-28147.89, AES, DES, RC4;

- asymetrické klíče - RSA;

- pomocí hashovacích funkcí - Р-34.11.94, MD4/5/6, SHA-1/2.

Mnoho zemí má vlastní národní standardy.V USA se používá upravený algoritmus AES s klíčem 128-256 bitů, v Ruské federaci pak algoritmus elektronického podpisu R-34.10.2001 a blokový kryptografický algoritmus R-28147.89 s 256bitovým klíčem. Některé prvky národních kryptografických systémů jsou zakázány pro export mimo zemi, aktivity pro rozvoj CIPF vyžadují licencování.

Hardwarové systémy ochrany proti šifrování

Hardware CIPF jsou fyzická zařízení obsahující software pro šifrování, záznam a přenos informací. Šifrovací zařízení mohou být vyrobena ve formě osobních zařízení, jako jsou USB kodéry ruToken a flash disky IronKey, rozšiřující karty pro osobní počítače, specializované síťové přepínače a routery, na jejichž základě je možné budovat zcela bezpečné počítačové sítě.

Hardware CIPF se rychle instaluje a pracuje vysokou rychlostí. Nevýhody - vysoká, ve srovnání se softwarem a hardware-software CIPF, cena a omezené možnosti upgradu.

Je také možné odkazovat na hardwarové bloky CIPF zabudované do různých zařízení pro záznam a přenos dat, kde je vyžadováno šifrování a omezení přístupu k informacím. Mezi taková zařízení patří automobilové tachometry, které zaznamenávají parametry vozidel, některé druhy zdravotnické techniky atp. Pro plnohodnotný provoz takových systémů je nutná samostatná aktivace modulu CIPF specialisty dodavatele.

Systémy softwarové kryptoochrany

Software CIPF je speciální softwarový balík pro šifrování dat na paměťových médiích (pevné a flash disky, paměťové karty, CD / DVD) a při přenosu přes internet (e-maily, soubory v přílohách, zabezpečené chaty atd.). Existuje poměrně mnoho programů, včetně bezplatných, například DiskCryptor. Software CIPF také zahrnuje zabezpečené virtuální sítě pro výměnu informací fungující "přes internet" (VPN), rozšíření internetového protokolu HTTP s podporou šifrování HTTPS a SSL - šifrovacího protokolu pro přenos informací široce používaného v systémech IP telefonie a internetových aplikacích.

Nástroje softwarové kryptografické ochrany informací se používají především na internetu, na domácích počítačích a v dalších oblastech, kde nejsou požadavky na funkčnost a stabilitu systému příliš vysoké. Nebo jako v případě internetu, kdy musíte vytvořit mnoho různých bezpečných připojení současně.

Softwarová a hardwarová kryptoochrana

Kombinuje nejlepší kvality hardwarových a softwarových systémů CIPF. Jedná se o nejspolehlivější a nejfunkčnější způsob vytváření bezpečných systémů a sítí pro přenos dat. Podporovány jsou všechny možnosti identifikace uživatele, a to jak hardwarové (USB-disk nebo čipová karta), tak „tradiční“ – přihlašovací jméno a heslo. Softwarové a hardwarové nástroje ochrany kryptografických informací podporují všechny moderní šifrovací algoritmy, mají velkou sadu funkcí pro vytvoření bezpečného pracovního postupu založeného na digitálním podpisu, všechny požadované státní certifikáty. Instalaci CIPF provádí kvalifikovaný personál vývojáře.

Společnost "CRYPTO-PRO"

Jeden z lídrů ruského kryptografického trhu. Společnost vyvíjí celou řadu programů na ochranu informací využívajících digitální podpisy založené na mezinárodních a ruských kryptografických algoritmech.

Programy společnosti jsou využívány při elektronické správě dokumentů komerčních a státních organizací, pro podávání účetních a daňových hlášení, v různých městských a rozpočtových programech atd. Společnost vydala více než 3 miliony licencí na program CryptoPRO CSP a 700 licence pro certifikační centra. "Crypto-PRO" poskytuje vývojářům rozhraní pro vkládání prvků kryptografické ochrany do jejich vlastních a poskytuje celou řadu konzultačních služeb pro vytvoření CIPF.

Poskytovatel kryptoměn CryptoPro

Při vývoji systému ochrany kryptografických informací CryptoPro CSP byla použita kryptografická architektura poskytovatelů kryptografických služeb zabudovaná do operačního systému Windows. Architektura umožňuje připojit další nezávislé moduly, které implementují požadované šifrovací algoritmy. Pomocí modulů pracujících prostřednictvím funkcí CryptoAPI lze kryptografickou ochranu provádět softwarově i hardwarově CIPF.

Klíčoví nosiči

Lze použít různé soukromé klíče, např.

- čipové karty a čtečky;

- elektronické zámky a čtečky pracující se zařízeními Touch Memory;

- různé USB klíče a vyměnitelné USB disky;

- Soubory registru systému Windows, Solaris, Linux.

Funkce poskytovatele kryptoměn

CIPF CryptoPro CSP je plně certifikován FAPSI a lze jej použít pro:

2. Úplná důvěrnost, autenticita a integrita dat pomocí šifrování a ochrany před imitací v souladu s ruskými standardy pro šifrování a protokolem TLS.

3. Kontrola a sledování integrity programového kódu, aby se zabránilo neoprávněným změnám a přístupu.

4. Tvorba předpisu ochrany systému.

CIPF (prostředek ochrany kryptografických informací) je program nebo zařízení, které šifruje dokumenty a generuje elektronický podpis (ES). Všechny operace se provádějí pomocí klíče elektronického podpisu, který nelze ručně vybrat, protože se jedná o složitou sadu znaků. To zajišťuje spolehlivou ochranu informací.

Jak SKZI funguje

- Odesílatel vytvoří dokument

- S pomocí CIPF a soukromého klíče ES přidá soubor s podpisem, zašifruje dokument a zkombinuje vše do souboru, který je odeslán příjemci.

- Soubor je odeslán příjemci

- Příjemce dokument dešifruje pomocí CIPF a soukromého klíče svého elektronického podpisu

- Příjemce zkontroluje integritu ES a ujistí se, že v dokumentu nebyly provedeny žádné změny

Typy CIPF pro elektronický podpis

Existují dva typy nástrojů na ochranu kryptografických informací: instalované samostatně a zabudované na médiu.

CIPF instalován samostatně je program, který je nainstalován na libovolném počítačovém zařízení. Takové CIPF se používají všude, ale mají jednu nevýhodu: pevnou vazbu na jedno pracoviště. Budete moci pracovat s libovolným počtem elektronických podpisů, ale pouze na počítači nebo notebooku, na kterém je CIPF nainstalován. Chcete-li pracovat na různých počítačích, budete si muset pro každý zakoupit další licenci.

Při práci s elektronickými podpisy se jako instalovaný CIPF nejčastěji používá kryptografický poskytovatel CryptoPro CSP. Program funguje v operačních systémech Windows, Unix a dalších operačních systémech, podporuje domácí bezpečnostní standardy GOST R 34.11-2012 a GOST R 34.10-2012.

Jiné CIPF jsou méně běžně používané:

- Signal-COM CSP

- LISSI-CSP

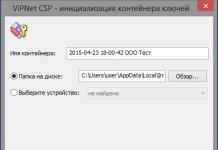

- VipNet CSP

Všechny uvedené nástroje ochrany kryptografických informací jsou certifikovány FSB a FSTEC a splňují bezpečnostní standardy přijaté v Rusku. Pro plnohodnotnou práci vyžadují i zakoupení licence.

CIPF zabudovaný v nosiči, jsou šifrovací prostředky „zabudované“ do zařízení, které jsou naprogramovány tak, aby fungovaly samostatně. Jsou pohodlní ve své soběstačnosti. Vše potřebné k podpisu smlouvy nebo nahlášení je již na samotném přepravci. Není třeba kupovat licence a instalovat další software. Vše, co potřebujete, je počítač nebo notebook s přístupem na internet. Šifrování a dešifrování dat se provádí uvnitř média. Mezi nosiče s vestavěným CIPF patří Rutoken EDS, Rutoken EDS 2.0 a JaCarta SE.

Definice 1

Kryptografická ochrana informací je ochranný mechanismus prostřednictvím šifrování dat k zajištění informační bezpečnosti společnosti.

Kryptografické metody ochrany informací se v moderním životě aktivně používají pro ukládání, zpracování a přenos informací po komunikačních sítích a na různých médiích.

Podstata a cíle ochrany kryptografických informací

Dnes je nejspolehlivějším způsobem šifrování při přenosu informačních dat na velké vzdálenosti právě kryptografická ochrana informací.

Kryptografie je věda, která studuje a popisuje modely informační bezpečnosti (dále jen IS) dat. Umožňuje vám vyřešit mnoho problémů, které jsou vlastní informační bezpečnosti sítě: důvěrnost, autentizace, kontrola a integrita interagujících účastníků.

Definice 2

Šifrování je transformace informačních dat do podoby, která nebude čitelná softwarovými systémy a osobou bez šifrovacího-dešifrovacího klíče. Díky kryptografickým metodám informační bezpečnosti jsou poskytovány nástroje informační bezpečnosti, proto jsou hlavní součástí koncepce IS.

Poznámka 1

Klíčovým cílem kryptografické ochrany informací je zajištění důvěrnosti a ochrany informačních dat počítačových sítí v procesu jejich přenosu po síti mezi uživateli systému.

Ochrana důvěrných informací, která je založena na kryptografické ochraně, šifruje informační data prostřednictvím vratných transformací, z nichž každá je popsána klíčem a pořadím, které určuje pořadí, ve kterém jsou aplikovány.

Důležitou součástí kryptografické ochrany informací je klíč zodpovědný za volbu transformace a pořadí její implementace.

Definice 3

Klíč je určitá sekvence znaků, která nastavuje šifrovací a dešifrovací algoritmus informačního kryptografického ochranného systému. Každá transformace je určena klíčem, který specifikuje kryptografický algoritmus zajišťující bezpečnost informačního systému a informací obecně.

Každý algoritmus pro kryptografickou ochranu informací pracuje v různých režimech, které mají řadu výhod i řadu nevýhod, které ovlivňují spolehlivost informační bezpečnosti státu a prostředky informační bezpečnosti.

Prostředky a metody ochrany kryptografických informací

Mezi hlavní prostředky kryptografické ochrany informací patří software, hardware a software a hardware, které implementují kryptografické algoritmy informací za účelem:

- ochrana informačních dat při jejich zpracování, používání a přenosu;

- zajištění integrity a spolehlivosti poskytování informací během jejich ukládání, zpracování a přenosu (včetně použití algoritmů digitálního podpisu);

- generování informací, které se používají k ověřování a identifikaci subjektů, uživatelů a zařízení;

- generování informací, které se používají k ochraně autentizačních prvků během jejich ukládání, generování, zpracování a přenosu.

V současné době jsou základní kryptografické metody ochrany informací pro zajištění spolehlivé autentizace účastníků výměny informací. Poskytují šifrování a kódování informací.

Existují dva hlavní způsoby ochrany kryptografických informací:

- symetrický, ve kterém se pro šifrování i dešifrování dat používá stejný klíč, který je uchováván v tajnosti;

- asymetrický.

Navíc existují velmi účinné metody symetrického šifrování – rychlé a spolehlivé. Pro takové metody v Ruské federaci platí státní norma „Systémy zpracování informací. Kryptografická ochrana informací. Algoritmus kryptografické transformace“ - GOST 28147-89.

V asymetrických metodách ochrany kryptografických informací se používají dva klíče:

- Nezařazené, které lze zveřejnit spolu s dalšími informacemi o uživateli, které jsou veřejné. Tento klíč se používá pro šifrování.

- K dešifrování se používá tajemství, které zná pouze příjemce.

Z asymetrických je nejznámější metoda ochrany kryptografických informací metoda RSA, která je založena na operacích s velkými (100místnými) prvočísly a také jejich produkty.

Díky použití kryptografických metod je možné spolehlivě kontrolovat integritu jednotlivých částí informačních dat a jejich souborů, zaručit nemožnost odmítnutí provedených akcí a také určit autenticitu datových zdrojů.

Základ kontroly kryptografické integrity tvoří dva koncepty:

- Elektronický podpis.

- hashovací funkce.

Definice 4

Hašovací funkce je jednosměrná funkce nebo obtížně vratná transformace dat implementovaná pomocí symetrického šifrování propojováním bloků. Výsledek šifrování posledního bloku, který závisí na všech předchozích a slouží jako výsledek hashovací funkce.

V komerčních aktivitách nabývá na významu kryptografická ochrana informací. Ke konverzi informací se používají různé šifrovací nástroje: nástroje pro šifrování dokumentace (včetně přenosných verzí), nástroje pro šifrování telefonních a rádiových konverzací, stejně jako nástroje pro šifrování přenosu dat a telegrafních zpráv.

K ochraně obchodního tajemství na domácím i mezinárodním trhu jsou využívány sady profesionálních šifrovacích zařízení a technických zařízení pro šifrovací ochranu telefonní a radiokomunikační, ale i obchodní korespondence.

Kromě toho se rozšířily také maskovače a scramblery, které nahrazují řečový signál digitálním přenosem dat. Vyrábějí se kryptografické prostředky pro ochranu faxů, dálnopisů a dálnopisů. Pro stejné účely se používají také kodéry, které jsou vyrobeny ve formě nástavců na zařízení, ve formě samostatných zařízení, jakož i ve formě zařízení, která jsou zabudována do konstrukce faxmodemů, telefonů a jiné komunikace zařízení. Elektronický digitální podpis je široce používán k zajištění pravosti přenášených elektronických zpráv.

Kryptografická ochrana informací v Ruské federaci řeší otázku integrity přidáním určitého kontrolního součtu nebo kontrolního vzoru za účelem výpočtu integrity dat. Model zabezpečení informací je kryptografický, to znamená, že závisí na klíči. Podle odhadů informační bezpečnosti, které jsou založeny na kryptografii, je závislost pravděpodobnosti přečtení dat na tajném klíči nejspolehlivějším nástrojem a používá se dokonce i ve státních systémech informační bezpečnosti.

Ochrana kryptografických informací - ochrana informací pomocí jejich kryptografické transformace.

Kryptografické metody jsou v současnosti základní zajistit spolehlivou autentizaci stran výměny informací, ochranu.

Na prostředky ochrany kryptografických informací(CIPF) zahrnují hardware, firmware a software, které implementují kryptografické algoritmy pro konverzi informací za účelem:

Ochrana informací při jejich zpracování, ukládání a přenosu;

Zajištění spolehlivosti a integrity informací (včetně použití algoritmů digitálního podpisu) během jejich zpracování, ukládání a přenosu;

Vývoj informací používaných k identifikaci a ověřování subjektů, uživatelů a zařízení;

Vývoj informací používaných k ochraně autentizačních prvků zabezpečeného AS během jejich generování, ukládání, zpracování a přenosu.

Mezi kryptografické metody patří šifrování a kódování informací. Existují dvě hlavní metody šifrování: symetrické a asymetrické. V prvním z nich se stejný klíč (který je uchováván v tajnosti) používá k šifrování i dešifrování dat.

Byly vyvinuty velmi účinné (rychlé a spolehlivé) metody symetrického šifrování. Existuje také národní standard pro takové metody - GOST 28147-89 „Systémy zpracování informací. Kryptografická ochrana. Algoritmus kryptografické transformace“.

Asymetrické metody používají dva klíče. Jeden z nich, netajný (lze ho zveřejnit spolu s dalšími veřejnými informacemi o uživateli), slouží k šifrování, druhý (tajný, známý pouze příjemci) slouží k dešifrování. Nejoblíbenější z asymetrických je metoda RSA, která je založena na operacích s velkými (100místnými) prvočísly a jejich součiny.

Kryptografické metody umožňují spolehlivě řídit integritu jak jednotlivých částí dat, tak jejich sad (jako je tok zpráv); určit pravost zdroje dat; zaručit nemožnost odmítnout přijatá opatření („neodmítnutí“).

Řízení kryptografické integrity je založeno na dvou konceptech:

Elektronický podpis (ES).

Hašovací funkce je těžko vratná transformace dat (jednosměrná funkce), která se obvykle realizuje pomocí symetrického šifrování s propojováním bloků. Výsledkem zašifrování posledního bloku (v závislosti na všech předchozích) je výsledek hashovací funkce.

Kryptografie jako prostředek ochrany (uzavření) informací nabývá na významu v komerčních aktivitách.

Ke konverzi informací se používají různé šifrovací nástroje: nástroje pro šifrování dokumentů, včetně přenosných, nástroje pro šifrování řeči (telefonní a rádiové rozhovory), telegrafní zprávy a nástroje pro šifrování přenosu dat.

K ochraně obchodního tajemství na mezinárodním i domácím trhu jsou nabízena různá technická zařízení a sady profesionálních zařízení pro šifrování a kryptoochranu telefonní a radiokomunikace, obchodní korespondence apod.

Široko používané jsou scramblery a maskery, které nahrazují řečový signál digitálním přenosem dat. Vyrábí se ochranné prostředky pro dálnopisy, dálnopisy a faxy. Pro tyto účely se používají kodéry, prováděné ve formě samostatných zařízení, ve formě nástavců na zařízení nebo zabudované do konstrukce telefonů, faxmodemů a dalších komunikačních zařízení (rozhlasových stanic a dalších). Elektronický digitální podpis je široce používán k zajištění spolehlivosti přenášených elektronických zpráv.

Důvěrnost informací je charakterizována takovými zdánlivě opačnými ukazateli, jako je dostupnost a utajení. Techniky zpřístupňování informací uživatelům jsou popsány v části 9.4.1. V této části se budeme zabývat způsoby, jak zajistit utajení informací. Tato vlastnost informace je charakterizována stupněm maskování informace a odráží její schopnost odolat prozrazení významu informačních polí, určujících strukturu uloženého informačního pole nebo nosiče (nosného signálu) přenášeného informačního pole a ustavující skutečnost přenosu informačního pole komunikačními kanály. Kritéria pro optimalitu jsou v tomto případě zpravidla:

minimalizace pravděpodobnosti překonání („hacknutí“) ochrany;

maximalizace očekávané bezpečné doby před „rozbitím“ ochranného subsystému;

minimalizace celkových ztrát z „hacknutí“ ochrany a nákladů na vývoj a provoz odpovídajících prvků subsystému řízení a ochrany informací atd.

Obecně lze důvěrnost informací mezi účastníky zajistit jedním ze tří způsobů:

vytvořit absolutně spolehlivý komunikační kanál mezi účastníky, nepřístupný ostatním;

používat veřejný komunikační kanál, ale skrývat samotný fakt přenosu informací;

používat veřejný komunikační kanál, ale přenášet přes něj informace v transformované podobě a musí být převedeny tak, aby je mohl obnovit pouze adresát.

První možnost je prakticky nerealizovatelná kvůli vysokým materiálovým nákladům na vytvoření takového kanálu mezi vzdálenými účastníky.

Jedním ze způsobů, jak zajistit důvěrnost předávání informací, je steganografie. V současnosti představuje jednu z perspektivních oblastí pro zajištění důvěrnosti informací uložených nebo přenášených v počítačových systémech maskováním důvěrných informací v otevřených souborech, především multimediálních.

Zabývá se vývojem metod pro konverzi (šifrování) informací za účelem jejich ochrany před nelegálními uživateli kryptografie.

Kryptografie (někdy se používá termín kryptologie) je vědní obor, který studuje tajný zápis (kryptografie) a metody jeho odhalení (kryptoanalýza). Kryptografie je považována za odvětví matematiky.

Donedávna byl veškerý výzkum v této oblasti pouze uzavřen, ale v posledních letech se začalo objevovat stále více publikací v otevřeném tisku. Část změkčení tajemství je způsobeno skutečností, že je nemožné skrýt nahromaděné množství informací. Na druhou stranu je kryptografie stále více využívána v civilních odvětvích, což vyžaduje zveřejnění informací.

9.6.1. Principy kryptografie. Cílem kryptografického systému je zašifrovat smysluplný otevřený text (také nazývaný otevřený text), výsledkem je šifrovaný text, který vypadá zcela nesmyslně (šifrovaný text, kryptogram). Zamýšlený příjemce musí být schopen tento šifrovaný text dešifrovat (nazývaný také „dešifrovat“), a tak obnovit jeho odpovídající otevřený text. V tomto případě musí být protivník (nazývaný také kryptoanalytik) schopen odhalit zdrojový text. Mezi dešifrováním (dešifrováním) a dešifrováním šifrovaného textu je důležitý rozdíl.

Jsou nazývány kryptografické metody a způsoby převádění informací šifry. Odhalení kryptosystému (šifry) je výsledkem práce kryptoanalytika, což vede k možnosti efektivního odhalení jakéhokoli otevřeného textu zašifrovaného tímto kryptosystémem. Stupeň neschopnosti kryptosystému prolomit se nazývá jeho síla.

Otázka spolehlivosti systémů informační bezpečnosti je velmi složitá. Faktem je, že neexistují žádné spolehlivé testy, které by zajistily, že informace jsou chráněny dostatečně spolehlivě. Za prvé, kryptografie má tu zvláštnost, že je často nutné utratit o několik řádů více peněz na „otevření“ šifry než na její vytvoření. Zkušební testování systému kryptoochrany proto není vždy možné. Za druhé, opakované neúspěšné pokusy o překonání ochrany vůbec neznamenají, že další pokus nebude úspěšný. Není vyloučen případ, kdy se profesionálové dlouho, ale neúspěšně, přetahovali o šifru a jistý začátečník uplatnil nestandardní přístup – a šifra mu byla dána snadno.

V důsledku tak špatné prokazatelnosti spolehlivosti nástrojů informační bezpečnosti je na trhu spousta produktů, jejichž spolehlivost nelze spolehlivě posoudit. Jejich vývojáři samozřejmě jejich práci všelijak chválí, ale její kvalitu prokázat nemohou a často je to z principu nemožné. Neprokazatelnost spolehlivosti je zpravidla doprovázena také tím, že šifrovací algoritmus je udržován v tajnosti.

Na první pohled utajení algoritmu slouží jako dodatečné zabezpečení šifry. To je argument zaměřený na amatéry. Ve skutečnosti, pokud je algoritmus známý vývojářům, nemůže být nadále považován za tajný, pokud uživatel a vývojář nejsou stejná osoba. Pokud se navíc zjistí, že algoritmus je nestabilní kvůli nekompetentnosti nebo chybám vývojáře, jeho utajení neumožní jeho ověření nezávislými odborníky. Nestabilita algoritmu se ukáže, až když už byl hacknut, nebo dokonce nebyl detekován vůbec, protože nepřítel nikam nespěchá, aby se chlubil svými úspěchy.

Proto by se měl kryptograf řídit pravidlem, které poprvé formuloval Holanďan O. Kerkgoffs: bezpečnost šifry by měla být určována pouze utajením klíče. Jinými slovy, pravidlem O. Kerckhoffse je, že celý šifrovací mechanismus, kromě hodnoty tajného klíče, je a priori považován za protivníka známý.

Jiná věc je, že je možný způsob ochrany informací (přesně vzato, nesouvisející s kryptografií), kdy není skrytý šifrovací algoritmus, ale samotná skutečnost, že zpráva obsahuje zašifrované (v ní skryté) informace. Tato technika se správněji nazývá maskování informací. Bude posuzováno samostatně.

Historie kryptografie sahá několik tisíc let zpět. Potřeba skrývat napsané se u člověka objevila téměř okamžitě, jakmile se naučil psát. Známým historickým příkladem kryptosystému je tzv. Caesarova šifra, což je jednoduché nahrazení každého písmena otevřeného textu třetím písmenem abecedy, které za ním následuje (v případě potřeby se zalomením). Například, A byl nahrazen D,B na E,Z na C.

Navzdory významnému pokroku v matematice za ta staletí, která uplynula od dob Caesara, neudělala kryptografie významné kroky vpřed až do poloviny 20. století. Mělo to amatérský, spekulativní, nevědecký přístup.

Například ve 20. století byly mezi profesionály hojně využívány „knižní“ šifry, u kterých byla jako klíč použita jakákoliv hromadně tištěná publikace. Netřeba dodávat, jak snadno byly takové šifry odhaleny! Samozřejmě, z teoretického hlediska vypadá „knižní“ šifra docela spolehlivě, protože není možné její sadu ručně třídit. Sebemenší apriorní informace však tento výběr prudce zužuje.

Mimochodem o apriorních informacích. Během Velké vlastenecké války, jak známo, věnoval Sovětský svaz organizaci partyzánského hnutí značnou pozornost. Téměř každý oddíl za nepřátelskými liniemi měl rádiovou stanici a také tu či onu komunikaci s „pevninou“. Šifry, které partyzáni měli, byly extrémně nestabilní – německé dekodéry je rozluštily dostatečně rychle. A to, jak víte, mělo za následek bojové porážky a ztráty. I v této oblasti se partyzáni projevili jako mazaní a vynalézaví. Recepce byla velmi jednoduchá. V původním textu zprávy bylo velké množství gramatických chyb, například se psalo: „projeli jsme tři vlaky s tanky“. Se správným dekódováním pro ruského člověka bylo vše jasné. Ale kryptoanalytici nepřítele byli před takovou technikou bezmocní: při procházení možných možností narazili na kombinaci „tnk“, která byla pro ruský jazyk nemožná, a tuto možnost zavrhli jako zjevně nesprávnou.

Tato zdánlivě domácí technika je ve skutečnosti velmi účinná a často se používá i nyní. Náhodné sekvence znaků jsou nahrazeny do zdrojového textu zprávy za účelem zmást kryptoanalytických programů hrubou silou nebo změny statistických vzorů šifry, což může také poskytnout užitečné informace protivníkovi. Ale obecně lze stále říci, že předválečná kryptografie byla extrémně slabá a nemohla si nárokovat titul seriózní vědy.

Vážná vojenská nutnost však brzy přiměla vědce, aby se vypořádali s problémy kryptografie a kryptoanalýzy. Jedním z prvních významných počinů v této oblasti byl německý psací stroj Enigma, což byl ve skutečnosti mechanický kodér a dekodér s poměrně vysokou odolností.

Poté, během druhé světové války, se objevily první profesionální dešifrovací služby. Nejznámější z nich je Bletchley Park, divize britské zpravodajské služby MI5.

9.6.2. Typy šifer. Všechny metody šifrování lze rozdělit do dvou skupin: šifry s tajným klíčem a šifry s veřejným klíčem. První z nich se vyznačují přítomností některých informací (tajný klíč), jejichž držení umožňuje šifrovat i dešifrovat zprávy. Proto se jim také říká jednoklíčové. Šifry veřejného klíče znamenají přítomnost dvou klíčů – k dešifrování zpráv. Tyto šifry se také nazývají dvouklíčové šifry.

Pravidlo šifrování nemůže být libovolné. Musí být takové, aby šifrovaný text pomocí pravidla dešifrování dokázal jedinečně obnovit otevřenou zprávu. Pravidla šifrování stejného typu lze seskupit do tříd. Uvnitř třídy se pravidla od sebe liší hodnotami nějakého parametru, kterým může být číslo, tabulka atd. V kryptografii se konkrétní hodnota takového parametru obvykle označuje jako klíč.

Klíč v podstatě vybírá konkrétní šifrovací pravidlo z dané třídy pravidel. To umožňuje za prvé při použití speciálních zařízení pro šifrování změnit hodnotu parametrů zařízení tak, aby šifrovanou zprávu nemohly dešifrovat ani osoby, které mají úplně stejné zařízení, ale neznají hodnotu zvoleného parametru, a za druhé, umožňuje vám včas změnit šifrovací pravidlo, protože opakované použití stejného šifrovacího pravidla pro prosté texty vytváří předpoklady pro příjem otevřených zpráv pomocí šifrovaných.

Pomocí konceptu klíče lze proces šifrování popsat jako vztah:

kde A– otevřít zprávu; B– zašifrovaná zpráva; F– pravidlo šifrování; α – zvolený klíč, známý odesílateli a adresátovi.

Pro každý klíč α

konverze šifry  musí být reverzibilní, to znamená, že musí existovat inverzní transformace

musí být reverzibilní, to znamená, že musí existovat inverzní transformace  , který se zvoleným klíčem α

jednoznačně identifikuje otevřenou zprávu A pomocí šifrované zprávy B:

, který se zvoleným klíčem α

jednoznačně identifikuje otevřenou zprávu A pomocí šifrované zprávy B:

(9.0)

(9.0)

Sada transformací  a volá se sada klíčů, kterým odpovídají šifra. Mezi všemi šiframi lze rozlišit dvě velké třídy: substituční šifry a permutační šifry. V současné době jsou elektronická šifrovací zařízení široce používána k ochraně informací v automatizovaných systémech. Důležitou charakteristikou takových zařízení je nejen síla implementované šifry, ale také vysoká rychlost procesu šifrování a dešifrování.

a volá se sada klíčů, kterým odpovídají šifra. Mezi všemi šiframi lze rozlišit dvě velké třídy: substituční šifry a permutační šifry. V současné době jsou elektronická šifrovací zařízení široce používána k ochraně informací v automatizovaných systémech. Důležitou charakteristikou takových zařízení je nejen síla implementované šifry, ale také vysoká rychlost procesu šifrování a dešifrování.

Někdy se tyto dva pojmy zaměňují: šifrování a kódování. Na rozdíl od šifrování, ke kterému potřebujete znát šifru a tajný klíč, není v kódování nic tajného, existuje pouze určitá náhrada písmen nebo slov předem určenými znaky. Metody kódování nejsou zaměřeny na skrytí otevřené zprávy, ale na její prezentaci v pohodlnější formě pro přenos prostřednictvím technických komunikačních prostředků, na zkrácení délky zprávy, na ochranu proti zkreslení atd.

Šifry tajných klíčů. Tento typ šifry implikuje přítomnost nějaké informace (klíče), jejíž držení umožňuje jak šifrování, tak dešifrování zprávy.

Na jedné straně má takové schéma nevýhodu, že kromě otevřeného kanálu pro přenos šifrovaného textu je nutné mít i tajný kanál pro přenos klíče, navíc v případě úniku informace o klíči nelze prokázat, od kterého ze dvou korespondentů k úniku došlo.

Na druhou stranu mezi šiframi této konkrétní skupiny existuje jediné šifrovací schéma na světě, které má absolutní teoretickou stabilitu. Všechny ostatní lze alespoň v principu rozluštit. Takovým schématem je běžné šifrování (například operace XOR) s klíčem, jehož délka se rovná délce zprávy. Klíč musí být použit pouze jednou. Jakýkoli pokus o rozluštění takové zprávy je zbytečný, i když o textu zprávy a priori existuje. Výběrem klíče můžete získat jakoukoli zprávu.

Šifry veřejného klíče. Tento typ šifry předpokládá přítomnost dvou klíčů – veřejného a soukromého; jeden se používá k šifrování a druhý k dešifrování zpráv. Veřejný klíč je zveřejněn - upozorněn na všechny, zatímco tajný klíč je uchováván jeho vlastníkem a je klíčem k utajení zpráv. Podstatou metody je, že to, co je zašifrováno tajným klíčem, lze dešifrovat pouze veřejným klíčem a naopak. Tyto klíče jsou generovány ve dvojicích a vzájemně si odpovídají. Navíc je nemožné vypočítat další z jednoho klíče.

Charakteristickým znakem šifer tohoto typu, který je příznivě odlišuje od šifer s tajným klíčem, je, že tajný klíč zde zná pouze jedna osoba, zatímco v prvním schématu jej musí znát alespoň dvě. To poskytuje následující výhody:

pro odeslání tajného klíče není vyžadován žádný zabezpečený kanál;

veškerá komunikace probíhá přes otevřený kanál;

přítomnost jediné kopie klíče snižuje možnost jeho ztráty a umožňuje stanovit jasnou osobní odpovědnost za zachování tajemství;

přítomnost dvou klíčů umožňuje používat tento šifrovací systém ve dvou režimech – tajná komunikace a digitální podpis.

Nejjednodušším příkladem uvažovaných šifrovacích algoritmů je algoritmus RSA. Všechny ostatní algoritmy této třídy se od ní zásadně liší. Můžeme říci, že celkově je RSA jediným algoritmem veřejného klíče.

9.6.3. Algoritmus R.S.A. RSA (pojmenovaný po autorech Rivest, Shamir a Alderman) je algoritmus veřejného klíče určený pro šifrování i autentizaci (digitální podpis). Tento algoritmus byl vyvinut v roce 1977 a je založen na rozkladu velkých celých čísel na prvočíselné faktory (faktorizace).

RSA je velmi pomalý algoritmus. Pro srovnání, na softwarové úrovni je DES nejméně 100krát rychlejší než RSA; na hardwaru - 1 000-10 000 krát, v závislosti na implementaci.

Algoritmus RSA je následující. Vezměte dvě velmi velká prvočísla p a q. Odhodlaný n v důsledku množení p na q(n=p q). Vyberte velké náhodné celé číslo d, spolu s m, kde  . Toto číslo je definováno E, co

. Toto číslo je definováno E, co  . Říkejme tomu veřejný klíč. E a n a tajným klíčem jsou čísla d a n.

. Říkejme tomu veřejný klíč. E a n a tajným klíčem jsou čísla d a n.

Nyní k šifrování dat pomocí známého klíče ( E,n), Udělej následující:

rozdělit šifrovaný text na bloky, z nichž každý může být reprezentován jako číslo M(i)=0,1,…,n-1;

zašifrovat text považovaný za posloupnost čísel M(i) podle vzorce C(i)=(M(i))mod n;

dešifrovat tato data pomocí tajného klíče ( d,n), je nutné provést následující výpočty M(i)=(C(i))mod n.

Výsledkem bude sada čísel M(i), které představují původní text.

Příklad. Zvažte použití metody RSA k zašifrování zprávy: "počítač". Pro jednoduchost budeme používat velmi malá čísla (v praxi se používají mnohem větší čísla - od 200 a výše).

Pojďme si vybrat p= 3 a q=11. Pojďme definovat n= 3 x 11 = 33.

Pojďme najít ( p-1)×( q-1) = 20. Proto, jak d vyberte libovolné číslo, které je relativně prvočíslo například 20 d=3.

Vyberte číslo E. Jako takové číslo lze vzít jakékoli číslo, pro které platí vztah ( E×3) mod 20=1, např. 7.

Představme si zašifrovanou zprávu jako posloupnost celých čísel v rozsahu 1…32. Nechť je písmeno „E“ reprezentováno číslem 30, písmeno „B“ číslem 3 a písmeno „M“ číslem 13. Původní zprávu pak lze reprezentovat jako posloupnost čísel (30 03 13 ).

Zašifrujeme zprávu pomocí klíče (7,33).

С1=(307) mod 33=21870000000 mod 33=24,

C2=(37) mod 33=2187 mod 33=9,

C3=(137) mod 33=62748517 mod 33=7.

Zašifrovaná zpráva tedy vypadá (24 09 07).

Pojďme vyřešit obrácený problém. Pojďme dešifrovat zprávu (24 09 07), získanou jako výsledek šifrování se známým klíčem, na základě tajného klíče (3.33):

М1=(24 3) mod 33=13824 mod 33=30,

М2=(9 3) mod 33=739 mod 33=9,

М3=(7 3)mod33=343mod33=13 .

V důsledku dešifrování zprávy byla tedy získána původní zpráva „počítač“.

Kryptografická síla algoritmu RSA je založena na předpokladu, že je extrémně obtížné určit tajný klíč ze známého, protože k tomu je nutné vyřešit problém existence celočíselných dělitelů. Tento problém je NP-úplný a v důsledku této skutečnosti v současnosti nepřipouští efektivní (polynomiální) řešení. Navíc samotná otázka existence efektivních algoritmů pro řešení NP-úplných problémů je stále otevřená. V tomto ohledu pro čísla skládající se z 200 číslic (jmenovitě se doporučuje používat taková čísla), tradiční metody vyžadují obrovské množství operací (asi 1023).

Algoritmus RSA (obr. 9.2) je patentován v USA. Jeho použití jinými osobami není povoleno (je-li délka klíče větší než 56 bitů). Pravda, platnost takového zřízení lze zpochybnit: jak lze patentovat obyčejné umocňování? RSA je však chráněna autorským zákonem.

Rýže. 9.2. Schéma šifrování

Zprávu zašifrovanou pomocí veřejného klíče předplatitele může dešifrovat pouze on, protože pouze on má tajný klíč. Chcete-li tedy odeslat soukromou zprávu, musíte vzít veřejný klíč příjemce a zprávu s ním zašifrovat. Poté to ani vy sami nebudete schopni dešifrovat.

9.6.4. Elektronický podpis. Když uděláme opak, tedy zašifrujeme zprávu pomocí tajného klíče, pak ji může dešifrovat kdokoli (s vaším veřejným klíčem). Ale samotný fakt, že zpráva byla zašifrována vaším tajným klíčem, potvrzuje, že přišla od vás, jediného vlastníka tajného klíče na světě. Tento způsob použití algoritmu se nazývá digitální podpis.

Z hlediska technologie je elektronický digitální podpis softwarově kryptografický (tedy vhodně zašifrovaný) nástroj, který umožňuje potvrdit, že podpis na konkrétní elektronický dokument vložil jeho autor, a nikoli jiná osoba. . Elektronický digitální podpis je sada znaků generovaných podle algoritmu definovaného GOST R 34.0-94 a GOST R 34.-94. Elektronický digitální podpis vám zároveň umožňuje ujistit se, že informace podepsané metodou elektronického digitálního podpisu nebyly během procesu přenosu změněny a byly podepsány odesílatelem přesně v podobě, v jaké jste je obdrželi.

Proces elektronického podepisování dokumentu (obr. 9.3) je poměrně jednoduchý: pole informací, které mají být podepsány, zpracovává speciální software pomocí tzv. soukromého klíče. Dále je zašifrované pole odesláno e-mailem a po obdržení je ověřeno odpovídajícím veřejným klíčem. Veřejný klíč umožňuje zkontrolovat integritu pole a ověřit pravost elektronického digitálního podpisu odesílatele. Předpokládá se, že tato technologie má 100% ochranu proti hackerům.

Rýže. 9.3. Schéma procesu elektronického podepisování dokumentu

Tajný klíč (kód) má k dispozici každá entita, která má právo podepisovat, a lze jej uložit na disketu nebo čipovou kartu. Veřejný klíč slouží příjemcům dokumentu k ověření pravosti elektronického digitálního podpisu. Pomocí elektronického digitálního podpisu můžete podepisovat jednotlivé soubory nebo fragmenty databází.

V druhém případě musí být software, který implementuje elektronický digitální podpis, zabudován do aplikovaných automatizovaných systémů.

Podle nového zákona je jasně upraven postup certifikace prostředků elektronického digitálního podpisu a certifikace podpisu samotného.

To znamená, že příslušný orgán státu musí potvrdit, že ten či onen software pro generování elektronického digitálního podpisu skutečně generuje (nebo ověřuje) pouze elektronický digitální podpis a nic jiného; že příslušné programy neobsahují viry, nestahují informace od protistran, neobsahují „chyby“ a zaručují ochranu proti hackingu. Samotná certifikace podpisu znamená, že příslušná organizace – certifikační centrum – potvrdí, že tento klíč patří této konkrétní osobě.

Bez uvedeného certifikátu můžete podepisovat dokumenty, ale v případě soudního sporu se bude těžko něco dokazovat. V tomto případě je certifikát nepostradatelný, protože samotný podpis neobsahuje údaje o jeho majiteli.

Například občan ALE a občan V uzavřeli smlouvu na částku 10 000 rublů a potvrdili dohodu se svým EDS. Občan ALE svou povinnost nesplnil. uražený občan V, zvyklý jednat v zákonném rámci, se obrací k soudu, kde je potvrzena pravost podpisu (shoda veřejného klíče se soukromým). Nicméně občan ALE prohlašuje, že soukromý klíč vůbec není jeho. Pokud k takovému precedentu dojde u běžného podpisu, provede se kontrola písma, ale v případě EDS je potřeba třetí strana nebo dokument, který potvrdí, že podpis skutečně patří této osobě. K tomu slouží certifikát veřejného klíče.

Dnes jsou jedním z nejpopulárnějších softwarových nástrojů, které implementují hlavní funkce elektronického digitálního podpisu, systémy Verba a CryptoPRO CSP.

9.6.5. HASH funkce. Jak je uvedeno výše, šifra veřejného klíče může být použita ve dvou režimech: šifrování a digitální podpis. V druhém případě nemá smysl šifrovat celý text (data) pomocí tajného klíče. Text je ponechán otevřený a určitý „kontrolní součet“ tohoto textu je zašifrován, v důsledku čehož se vytvoří datový blok, což je digitální podpis, který je přidán na konec textu nebo k němu připojen v samostatném soubor.

Zmíněný „kontrolní součet“ údajů, který je „podepsán“ místo celého textu, je nutné vypočítat z celého textu, aby se na něm projevila změna libovolného písmene. Za druhé, zadaná funkce musí být jednostranná, tedy vyčíslitelná pouze „v jednom směru“. To je nezbytné, aby protivník nemohl účelově změnit text a přizpůsobit jej existujícímu digitálnímu podpisu.

Taková funkce se nazývá hashovací funkce, který stejně jako kryptalgoritmy podléhá standardizaci a certifikaci. V naší zemi je regulován GOST R-3411. hashovací funkce– funkce, která hashuje pole dat mapováním hodnot z (velmi) velké množiny hodnot na (podstatně) menší množinu hodnot. Kromě digitálního podpisu se hashovací funkce používají i v jiných aplikacích. Například při výměně zpráv mezi vzdálenými počítači, kdy je vyžadována autentizace uživatele, lze použít metodu založenou na hashovací funkci.

Nechat Hash kód vytvořený funkcí H:

,

,

kde M je zpráva libovolné délky a h je hash kód s pevnou délkou.

Zvažte požadavky, které musí hashovací funkce splňovat, aby mohla být použita jako autentizátor zpráv. Zvažte velmi jednoduchý příklad hashovací funkce. Poté budeme analyzovat několik přístupů k vytvoření hashovací funkce.

hashovací funkce H, který se používá k ověřování zpráv, musí mít následující vlastnosti:

H(M) musí být aplikován na datový blok libovolné délky;

H(M) vytvořit výstup s pevnou délkou;

H(M) je relativně snadné (v polynomiálním čase) vypočítat pro jakoukoli hodnotu M;

pro jakoukoli danou hodnotu hash kódu h nemožné najít M takové, že H(M) =h;

za jakoukoli danou X výpočetně nemožné najít y≠X, co H(y) =H(X);

je výpočetně nemožné najít libovolný pár ( X,y) takové, že H(y) =H(X).

První tři vlastnosti vyžadují hashovací funkci ke generování hash kódu pro jakoukoli zprávu.

Čtvrtá vlastnost definuje požadavek na jednosměrnou hashovací funkci: je snadné vytvořit hash kód z dané zprávy, ale je nemožné obnovit zprávu z daného hash kódu. Tato vlastnost je důležitá, pokud autentizace hash obsahuje tajnou hodnotu. Tajná hodnota samotná nemusí být odeslána, pokud však hashovací funkce není jednosměrná, může protivník tajnou hodnotu snadno odhalit následovně.

Pátá vlastnost zajišťuje, že není možné najít jinou zprávu, jejíž hodnota hash odpovídá hodnotě hash dané zprávy. Tím se zabrání podvržení ověřovatele při použití šifrovaného hashe. V tomto případě může protivník přečíst zprávu, a proto vygenerovat její hash kód. Ale protože protivník nevlastní tajný klíč, nemůže zprávu změnit, aniž by ji příjemce objevil. Pokud tato vlastnost není splněna, má útočník možnost provést následující posloupnost akcí: zachytit zprávu a její zašifrovaný hash kód, vypočítat hash kód zprávy, vytvořit alternativní zprávu se stejným hash kódem, nahradit původní zpráva s falešnou zprávou. Vzhledem k tomu, že se hash kódy těchto zpráv shodují, příjemce falešnou zprávu nezjistí.

Zavolá se hašovací funkce, která splňuje prvních pět vlastností jednoduchý nebo slabý hashovací funkce. Pokud je navíc splněna šestá vlastnost, pak se taková funkce zavolá silný hashovací funkce. Šestá vlastnost chrání před třídou útoků známých jako narozeninové útoky.

Všechny hashovací funkce se provádějí následovně. Vstupní hodnota (zpráva, soubor atd.) je považována za sekvenci n-bitové bloky. Vstupní hodnota je zpracovávána postupně blok po bloku a a m- bitová hodnota hash kódu.

Jedním z nejjednodušších příkladů hašovací funkce je bitový XOR každého bloku:

Z i = b i 1XOR b i2 XOR. . . XOR b ik ,

kde Z i – i-th bit hash kódu, i = 1, …, n;

k- číslo n-bitové vstupní bloky;

b ij –i th bit in j-tý blok.

Výsledkem je hash kód délky n, známé jako podélné překontrolování. To je účinné při občasných selháních kontroly integrity dat.

9.6.6. DES a GOST-28147. DES (Data Encryption Standard) je algoritmus symetrického klíče, tj. jeden klíč se používá pro šifrování i dešifrování zpráv. Vyvinutý IBM a schválený vládou USA v roce 1977 jako oficiální standard pro ochranu informací, které nejsou státním tajemstvím.

DES má bloky 64 bitů, je založen na 16násobné permutaci dat, pro šifrování používá 56bitový klíč. Existuje několik režimů DES, jako je Electronic Code Book (ECB) a Cipher Block Chaining (CBC). 56 bitů je 8 sedmibitových znaků ASCII, tzn. heslo nesmí mít více než 8 písmen. Pokud se navíc použijí pouze písmena a číslice, bude počet možných možností výrazně menší než maximálních možných 256.

Jeden z kroků algoritmu DES. Vstupní datový blok je půlen zleva ( L") a vpravo ( R") díly. Poté je výstupní pole vytvořeno tak, že jeho levá strana L"" reprezentovaná pravou stranou R" vstup a vpravo R"" tvořený jako součet L" a R" operace XOR. Dále je výstupní pole zašifrováno permutací s nahrazením. Lze ověřit, že všechny provedené operace lze obrátit a dešifrování se provádí v řadě operací lineárně závislých na velikosti bloku. Schematicky je algoritmus znázorněn na Obr. 9.4.

Rýže. 9.4. Schéma algoritmu DES

Po několika takových transformacích lze uvažovat, že každý bit výstupního šifrovacího bloku může záviset na každém bitu zprávy.

V Rusku existuje obdoba algoritmu DES, který funguje na stejném principu tajného klíče. GOST 28147 byl vyvinut o 12 let později než DES a má vyšší stupeň ochrany. Jejich srovnávací charakteristiky jsou uvedeny v tabulce. 9.3.

Tabulka 9.3

9.6.7. Steganografie. Steganografie- jedná se o způsob organizace komunikace, který vlastně skrývá samotnou existenci spojení. Na rozdíl od kryptografie, kde může protivník přesně určit, zda je přenášená zpráva šifrovým textem, umožňují steganografické techniky vkládat tajné zprávy do neškodných zpráv, takže nelze mít podezření na existenci vložené tajné zprávy.

Slovo „steganografie“ v řečtině doslova znamená „tajné psaní“ (steganos – tajemství, tajemství; grafy – záznam). Zahrnuje širokou škálu tajných komunikačních prostředků, jako je neviditelný inkoust, mikrofotografie, podmíněné uspořádání znaků, tajné kanály a prostředky komunikace na plovoucích frekvencích atd.

Steganografie zaujímá své místo v bezpečnosti: nenahrazuje, ale doplňuje kryptografii. Skrytí zprávy steganografickými metodami výrazně snižuje pravděpodobnost odhalení samotné skutečnosti přenášené zprávy. A pokud je tato zpráva také zašifrována, pak má ještě jednu, další, úroveň ochrany.

V současné době, v souvislosti s rychlým rozvojem výpočetní techniky a nových kanálů přenosu informací, se objevují nové steganografické metody, které jsou založeny na vlastnostech prezentace informací v počítačových souborech, počítačových sítích atd. To nám dává příležitost mluvit o formování nového směru - počítačová steganografie .

Navzdory skutečnosti, že steganografie jako způsob, jak skrýt tajná data, je známá již tisíce let, počítačová steganografie je mladý a rozvíjející se obor.

Steganografický systém popř stegosystém- soubor prostředků a metod, které se používají k vytvoření skrytého kanálu pro přenos informací.

Při budování stegosystému je třeba vzít v úvahu následující ustanovení:

Protivník dokonale rozumí steganografickému systému a detailům jeho implementace. Jedinou informací, která zůstává potenciálnímu protivníkovi neznámá, je klíč, s jehož pomocí může pouze jeho držitel zjistit přítomnost a obsah skryté zprávy.

Pokud si protivník nějakým způsobem uvědomí existenci skryté zprávy, mělo by mu to zabránit v extrahování podobných zpráv v jiných datech, dokud je klíč držen v tajnosti.

Potenciální protivník musí být zbaven veškerých technických nebo jiných výhod při rozpoznání nebo odhalení obsahu tajných zpráv.

Zobecněný model stegosystému je znázorněn na Obr. 9.5.

Rýže. 9.5. Generalizovaný model stegosystému

Tak jako data lze použít jakékoli informace: text, zprávu, obrázek atd.

Obecně je vhodné použít slovo „zpráva“, protože zprávou může být text nebo obrázek, nebo například zvuková data. V následujícím textu budeme k označení skrytých informací používat výraz zpráva.

Kontejner– jakékoli informace určené k ukrytí tajných zpráv.

Stegokey nebo jen klíč - tajný klíč potřebný ke skrytí informací. V závislosti na počtu úrovní ochrany (například vložení předem zašifrované zprávy) může mít stegosystém jeden nebo více stegoklíčů.

Analogicky s kryptografií lze stegosystémy podle typu stegoklíče rozdělit do dvou typů:

s tajným klíčem;

s veřejným klíčem.

Stegosystém s tajným klíčem používá jeden klíč, který musí být určen buď před výměnou tajných zpráv, nebo přenášen přes zabezpečený kanál.

Ve stegosystému s veřejným klíčem se pro vkládání a načítání zprávy používají různé klíče, které se liší takovým způsobem, že není možné odvodit jeden klíč od druhého pomocí výpočtů. Proto může být jeden klíč (veřejný) volně přenášen přes nezabezpečený komunikační kanál. Toto schéma navíc dobře funguje při vzájemné nedůvěře odesílatele a příjemce.

V současnosti lze rozlišovat třiúzce související a mající stejné kořeny směry aplikace steganografie: skrytí dat(zprávy), digitální vodoznaky a titulky.

Skrytí vložených dat, který je ve většině případů velký, klade na kontejner vážné požadavky: velikost kontejneru musí být několikrát větší než velikost vložených dat.

Digitální vodoznaky se používají k ochraně autorských práv nebo vlastnických práv k digitálním obrázkům, fotografiím nebo jiným digitalizovaným uměleckým dílům. Hlavními požadavky na takto vložená data jsou spolehlivost a odolnost proti zkreslení. Digitální vodoznaky mají malou velikost, nicméně vzhledem k výše uvedeným požadavkům se k jejich vkládání používají sofistikovanější metody než k vkládání jednoduchých zpráv nebo záhlaví.

Tituly se používají především pro označování obrázků ve velkých elektronických úložištích (knihovnách) digitálních obrázků, audio a video souborů. V tomto případě se steganografické metody používají nejen k vložení identifikační hlavičky, ale i dalších jednotlivých prvků souboru. Vložené hlavičky mají malý objem a požadavky na ně jsou minimální: hlavičky musí vnášet menší deformace a být odolné vůči základním geometrickým transformacím.

Počítačová kryptografie je založena na několika principech:

Zprávu lze odeslat pomocí kódování šumu. Bude obtížné určit na pozadí hardwarového šumu v telefonní lince nebo síťových kabelech.

Zprávu lze umístit do prázdných míst v souborech nebo na disku bez ztráty jejich funkčnosti. Spustitelné soubory mají vícesegmentovou strukturu spustitelného kódu; mezi mezery segmentu můžete vložit spoustu bajtů. Takto skrývá své tělo virus WinCIH. Soubor vždy zabírá celočíselný počet clusterů na disku, takže fyzická a logická délka souboru se zřídka shoduje. V tomto intervalu můžete také něco napsat. Můžete naformátovat přechodnou stopu na disku a umístit na ni zprávu. Existuje jednodušší způsob, který spočívá v tom, že na konec řádku HTML nebo textového souboru lze přidat určitý počet mezer, které nesou informační zátěž.

Lidské smysly nejsou schopny rozlišit malé změny barvy, obrazu nebo zvuku. To platí pro data nesoucí nadbytečné informace. Například 16bitový zvuk nebo 24bitový obraz. Změna hodnot bitů odpovědných za barvu pixelu nepovede k výrazné změně barvy. Patří sem i metoda skrytých typů písma. V obrysech písmen jsou vytvořeny jemné deformace, které ponesou sémantickou zátěž. Podobné znaky můžete vložit do dokumentu aplikace Microsoft Word, který obsahuje skrytou zprávu.

Nejběžnějším a jedním z nejlepších softwarových produktů pro steganografii je S-Tools (freeware status). Umožňuje skrýt libovolné soubory v souborech GIF, BMP a WAV. Provádí řízenou kompresi (archivaci) dat. Kromě toho provádí šifrování pomocí algoritmů MCD, DES, triple-DES, IDEA (volitelné). Grafický soubor zůstává bez viditelných změn, mění se pouze odstíny. Zvuk také zůstává nezměněn. I když se objeví podezření, není možné zjistit skutečnost, že používáte S-Tools, aniž byste znali heslo.

9.6.8. Certifikace a standardizace kryptosystémů. Všechny státy věnují problematice kryptografie velkou pozornost. Neustále dochází k pokusům o zavedení určitého rámce, zákazů a dalších omezení na výrobu, používání a export kryptografických nástrojů. Například v Rusku je dovoz a vývoz nástrojů informační bezpečnosti, zejména kryptografických prostředků, licencován v souladu s výnosem prezidenta Ruské federace ze dne 3. dubna 1995 č. 334 a nařízením vlády č. Ruská federace ze dne 15. dubna 1994 č. 331.

Jak již bylo zmíněno, kryptosystém nelze považovat za spolehlivý, pokud není zcela znám algoritmus jeho fungování. Pouze pokud znáte algoritmus, můžete zkontrolovat, zda je ochrana stabilní. To však může zkontrolovat pouze odborník a i tak je taková kontrola často tak složitá, že není ekonomicky proveditelná. Jak se může běžný uživatel, který nezná matematiku, přesvědčit o spolehlivosti kryptosystému, který je mu nabízen k použití?

Pro nespecialistu může jako důkaz spolehlivosti sloužit názor kompetentních nezávislých odborníků. Odtud vznikl certifikační systém. Podléhají jí všechny systémy informační bezpečnosti, aby je podniky a instituce mohly oficiálně používat. Používání necertifikovaných systémů není zakázáno, ale v tomto případě přebíráte veškeré riziko, že nebude dostatečně spolehlivý nebo bude mít „zadní vrátka“. Ale aby bylo možné prodávat nástroje pro bezpečnost informací, je nezbytná certifikace. Taková ustanovení jsou platná v Rusku a ve většině zemí.

Naším jediným orgánem oprávněným k provádění certifikace je Federální agentura pro vládní komunikace a informace pod vedením prezidenta Ruské federace (FAPSI). Tento orgán přistupuje k otázkám certifikace velmi pečlivě. Velmi málo vývojářů třetích stran dokázalo získat certifikát FAPSI.

Kromě toho FAPSI uděluje licence na činnosti podniků souvisejících s vývojem, výrobou, prodejem a provozem šifrovacích nástrojů, jakož i bezpečných technických prostředků pro ukládání, zpracování a přenos informací, poskytuje služby v oblasti šifrování informací (vyhláška prezidenta republiky Ruské federace ze dne 03.04.95 č. 334 „O opatřeních k souladu se zákonem v oblasti vývoje, výroby, prodeje a provozu šifrovacích nástrojů, jakož i poskytování služeb v oblasti šifrování informací“ a zákon Ruské federace „o federálních orgánech vlády pro komunikaci a informace“).

Předpokladem pro certifikaci je dodržování standardů při vývoji systémů informační bezpečnosti. Normy plní podobnou funkci. Umožňují bez provádění složitých, nákladných a dokonce ne vždy možných studií získat jistotu, že daný algoritmus poskytuje ochranu s dostatečnou mírou spolehlivosti.

9.6.9. Šifrované archivy. Mnoho aplikačních programů obsahuje funkci šifrování. Uveďme příklady některých softwarových nástrojů, které mají schopnosti šifrování.

Archivační programy (například WinZip) mají možnost archivované informace šifrovat. Lze jej použít pro nepříliš důležité informace. Za prvé, tam používané šifrovací metody nejsou příliš spolehlivé (podléhají oficiálním exportním omezením) a za druhé nejsou podrobně popsány. To vše vám nedovoluje vážně počítat s takovou ochranou. Archivy hesel lze použít pouze pro „běžné“ uživatele nebo nekritické informace.

Na některých stránkách na internetu můžete najít programy pro otevírání šifrovaných archivů. Například ZIP archiv lze otevřít na dobrém počítači za pár minut a od uživatele nejsou vyžadovány žádné speciální dovednosti.

Poznámka. Crackery hesel: Ultra Zip Password Cracker 1.00 – Rychlý nástroj pro prolamování hesel pro šifrované archivy. Ruské / anglické rozhraní. Win "95/98 / NT. (Developer - "m53group"). Advanced ZIP Password Recovery 2.2 - Výkonný program pro hádání hesel pro ZIP archivy. Vysoká rychlost, grafické rozhraní, doplňkové funkce. OS: Windows95 / 98 / NT. Firma -vývojář - "ElcomLtd.",shareware.

Šifrování v MS Word a MS Excel. Microsoft zahrnul do svých produktů jakousi kryptoochranu. Tato ochrana je ale velmi nestabilní. Navíc není popsán šifrovací algoritmus, což je indikátor nespolehlivosti. Kromě toho existují důkazy, že Microsoft nechává „zadní vrátka“ v používaných kryptografických algoritmech. Pokud potřebujete dešifrovat soubor, jehož heslo bylo ztraceno, můžete kontaktovat společnost. Na oficiální žádost z dobrého důvodu dešifrují soubory MS Word a MS Excel. Takže, mimochodem, udělejte některé další dodavatele softwaru.

Šifrované disky (katalogy). Šifrování je poměrně spolehlivá metoda ochrany informací na pevném disku. Pokud však množství informací, které mají být uzavřeny, není omezeno na dva nebo tři soubory, pak je s nimi poměrně obtížné pracovat: pokaždé budete muset soubory dešifrovat a po úpravách je zašifrovat zpět. Zároveň mohou na disku zůstat bezpečnostní kopie souborů, které vytváří mnoho editorů. Proto je vhodné používat speciální programy (ovladače), které automaticky zašifrují a dešifrují veškeré informace při zápisu na disk a čtení z disku.

Závěrem poznamenáváme, že bezpečnostní politika je definována jako soubor zdokumentovaných manažerských rozhodnutí zaměřených na ochranu informací a zdrojů s nimi spojených. Při jeho vývoji a implementaci je vhodné řídit se následujícími základními principy:

Neschopnost obejít ochranné prostředky. Všechny toky informací do a z chráněné sítě musí projít ochranami. Neměly by existovat žádné tajné modemové vstupy nebo testovací linky, které obcházejí zabezpečení.

Posílení nejslabšího článku. Spolehlivost jakékoli ochrany je určena nejslabším článkem, protože jej útočníci prolomí. Často nejslabším článkem není počítač nebo program, ale člověk, a pak se problém zajištění bezpečnosti informací stává netechnickým.

Neschopnost přechodu do nebezpečného stavu. Princip nemožnosti přechodu do nebezpečného stavu znamená, že za jakýchkoli okolností, včetně abnormálních, ochranný nástroj buď plně plní své funkce, nebo zcela blokuje přístup.

Minimalizace oprávnění. Zásada nejmenšího privilegia diktuje, že uživatelům a správcům by měla být udělena pouze ta přístupová práva, která potřebují k plnění svých povinností.

Oddělení povinností. Princip segregace povinností znamená takové rozdělení rolí a odpovědností, kdy jedna osoba nemůže narušit proces, který je pro organizaci kritický.

Vrstvená obrana. Princip vrstvení obrany předepisuje nespoléhat se na jednu obrannou linii. Hloubková obrana může vetřelce alespoň zdržet a značně ztížit nepozorované provádění škodlivých akcí.

Různé ochranné prostředky. Princip rozmanitosti ochranných prostředků doporučuje organizovat obranné linie různého charakteru tak, aby potenciální útočník musel ovládat různé, pokud možno neslučitelné dovednosti.

Jednoduchost a ovladatelnost informačního systému. Princip jednoduchosti a ovladatelnosti říká, že pouze v jednoduchém a ovladatelném systému můžete zkontrolovat konzistenci konfigurace různých komponent a implementovat centralizovanou správu.

Zajištění univerzální podpory pro bezpečnostní opatření. Princip univerzální podpory bezpečnostních opatření je netechnický. Pokud uživatelé a/nebo správci systému považují zabezpečení informací za něco nadbytečného nebo nepřátelského, pak jistě nebude možné vytvořit režim zabezpečení. Již od počátku je třeba počítat se souborem opatření zaměřených na zajištění loajality personálu, na neustálé teoretické a praktické školení.