در 27 ژوئن، کشورهای اروپایی مورد حمله یک ویروس باج افزار معروف به نام بی خطر Petya قرار گرفتند (در منابع مختلف می توانید نام های Petya.A، NotPetya و GoldenEye را نیز بیابید). این باجافزار به بیتکوین معادل 300 دلار باج میخواهد. ده ها اوکراینی بزرگ و شرکت های روسیشیوع این ویروس در اسپانیا، فرانسه و دانمارک نیز ثبت شده است.

چه کسی ضربه خورد؟

اوکراین

اوکراین یکی از اولین کشورهایی بود که مورد حمله قرار گرفت. بر اساس برآوردهای اولیه، حدود 80 شرکت و سازمان دولتی مورد حمله قرار گرفتند:

امروزه این ویروس فقط رمزگذاری نمی کند فایل های جداگانه، اما دسترسی کاربر را به طور کامل از بین می برد هارد دیسک. این باج افزار از جعلی نیز استفاده می کند امضای الکترونیکمایکروسافت، که به کاربران نشان می دهد که این برنامه توسط یک نویسنده قابل اعتماد توسعه داده شده است و ایمن بودن آن تضمین شده است. پس از آلوده شدن کامپیوتر، ویروس تغییر می کند کد ویژهبرای دانلود لازم است سیستم عامل. در نتیجه، هنگامی که رایانه راه اندازی می شود، این سیستم عامل نیست که بارگذاری می شود، بلکه کدهای مخرب است.

چگونه از خود محافظت کنیم؟

- پورت های TCP 1024–1035، 135 و 445 را ببندید.

- پایگاه داده محصولات آنتی ویروس خود را به روز کنید.

- از آنجایی که Petya با استفاده از فیشینگ توزیع می شود، ایمیل های منابع ناشناس را باز نکنید (اگر فرستنده شناخته شده است، بررسی کنید که آیا ایمیل امن است یا خیر)، مراقب پیام های شبکه های اجتماعی از دوستان خود باشید، زیرا ممکن است حساب های آنها هک شود.

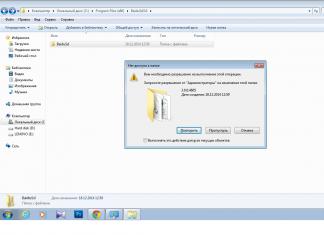

- ویروس به دنبالفایل C:\Windows\perfcو اگر آن را پیدا نکرد، عفونت ایجاد کرده و شروع می کند. اگر چنین فایلی از قبل در رایانه وجود داشته باشد، ویروس بدون عفونت کار خود را به پایان می رساند. شما باید یک فایل خالی با همین نام ایجاد کنید. بیایید نگاهی دقیق تر به این روند بیندازیم.

- هکر فوق العاده (@hackerfantastic)

بعد از ظهر خوبی داشته باشید دوستان. اخیراً ما ویروس را تجزیه و تحلیل کردیم باج افزار WannaCry، که در عرض چند ساعت در سراسر بسیاری از کشورهای جهان گسترش یافت و بسیاری از رایانه ها را آلوده کرد. و سپس در پایان ژوئن یک ویروس مشابه جدید "Petya" ظاهر شد. یا همانطور که اغلب به آن "پتیا" می گویند.

این ویروسها به عنوان تروجانهای باجافزار طبقهبندی میشوند و کاملاً مشابه هستند، اگرچه آنها نیز تفاوتهای خاص خود را دارند، در این میان تفاوتهای مهمی نیز دارند. طبق داده های رسمی، "پتیا" ابتدا تعداد قابل توجهی از رایانه ها را در اوکراین آلوده کرد و سپس سفر خود را در سراسر جهان آغاز کرد.

رایانههای اسرائیل، صربستان، رومانی، ایتالیا، مجارستان، لهستان و سایر کشورها تحت تأثیر قرار گرفتند، روسیه در جایگاه چهاردهم این فهرست قرار دارد. سپس، ویروس به سایر قاره ها سرایت کرد.

اساساً قربانیان ویروس شرکتهای بزرگ (اغلب شرکتهای نفتی)، فرودگاهها، ارتباط سلولیو غیره، به عنوان مثال، شرکت های باشنفت، روس نفت، مارس، نستله و دیگران آسیب دیدند. به عبارت دیگر، مهاجمان شرکت های بزرگی را هدف قرار می دهند که می توانند از آنها پول بگیرند.

"پتیا" چیست؟

Petya یک بدافزار است که یک باج افزار تروجان است. چنین آفاتی با هدف باج گیری از صاحبان رایانه های آلوده با رمزگذاری اطلاعات موجود در رایانه شخصی ایجاد می شوند. ویروس Petya، بر خلاف WannaCry، فایل های فردی را رمزگذاری نمی کند. این تروجان کل دیسک را رمزگذاری می کند. به همین دلیل خطرناکتر از ویروس WannaCry است.

هنگامی که Petya به رایانه برخورد می کند، بسیار سریع جدول MFT را رمزگذاری می کند. برای روشن تر شدن موضوع، بیایید یک قیاس ارائه دهیم. اگر فایل ها را با یک کتابخانه بزرگ شهری مقایسه کنید، کاتالوگ آن را حذف می کند و در این مورد پیدا کردن کتاب مناسب بسیار دشوار است.

حتی، نه فقط یک فهرست، بلکه به نوعی صفحات (فایل ها) را با آنها مخلوط می کند کتاب های مختلف. البته سیستم در این مورد از کار می افتد. برای یک سیستم بسیار دشوار است که از میان چنین زباله هایی جدا شود. هنگامی که آفت وارد رایانه شد، رایانه شخصی را مجدداً راه اندازی می کند و پس از راه اندازی یک جمجمه قرمز ظاهر می شود. سپس، وقتی روی هر دکمه ای کلیک می کنید، بنری ظاهر می شود که از شما می خواهد 300 دلار به حساب بیت کوین خود بپردازید.

ویروس پتیا چگونه آن را نگیریم

چه کسی می تواند پتیا را ایجاد کند؟ هنوز پاسخی برای این سوال وجود ندارد. و به طور کلی، مشخص نیست که آیا نویسنده شناسایی خواهد شد (به احتمال زیاد نه)؟ اما مشخص است که این نشت از ایالات متحده آمریکا سرچشمه گرفته است. این ویروس درست مانند WannaCry به دنبال سوراخی در سیستم عامل است. برای اصلاح این حفره، کافیست آپدیت MS17-010 (که چند ماه پیش در حمله WannaCry منتشر شد) را نصب کنید. می توانید آن را از لینک دانلود کنید. یا از وب سایت رسمی مایکروسافت.

بر این لحظه، این به روز رسانی بهینه ترین راه برای محافظت از رایانه شما است. همچنین، فراموش نکنید آنتی ویروس خوب. علاوه بر این، آزمایشگاه کسپرسکی اعلام کرد که آنها یک به روز رسانی پایگاه داده دارند که این ویروس را مسدود می کند.

اما این بدان معنا نیست که شما نیاز به نصب Kaspersky دارید. از آنتی ویروس خود استفاده کنید، فقط فراموش نکنید که پایگاه داده آن را به روز کنید. همچنین، یک فایروال خوب را فراموش نکنید.

ویروس پتیا چگونه پخش می شود؟

اغلب، Petya از طریق ایمیل وارد رایانه شما می شود. بنابراین، در حالی که ویروس پتیا در حال رشد است، نباید لینک های مختلف را به صورت حروف باز کنید، به خصوص در موارد ناآشنا. به طور کلی، باز نکردن لینک از افراد غریبه را یک قانون کنید. به این ترتیب نه تنها از خود در برابر این ویروس، بلکه از بسیاری دیگر نیز محافظت خواهید کرد.

سپس، هنگامی که روی رایانه قرار می گیرد، تروجان دوباره راه اندازی می شود و بررسی را شبیه سازی می کند. در مرحله بعد، همانطور که قبلاً اشاره کردم، یک جمجمه قرمز روی صفحه ظاهر میشود، سپس یک بنر مبنی بر پرداخت هزینه رمزگشایی فایل با انتقال سیصد دلار به کیف پول بیتکوین.

من فوراً می گویم که شما تحت هیچ شرایطی نیازی به پرداخت ندارید! آنها به هر حال آن را برای شما رمزگشایی نمی کنند، فقط پول خود را خرج کنید و به سازندگان تروجان کمک کنید. این ویروس برای رمزگشایی در نظر گرفته نشده است.

ویروس پتیا چگونه از خود محافظت کنیم

بیایید نگاهی دقیق تر به محافظت در برابر ویروس پتیا بیندازیم:

- من قبلاً به به روز رسانی سیستم اشاره کردم. این بیشترین است نکته مهم. حتی اگر یک سیستم غیرقانونی دارید، باید آپدیت MS17-010 را دانلود و نصب کنید.

- که در تنظیمات ویندوز"نمایش پسوند فایل" را فعال کنید. به لطف این، می توانید پسوند فایل را ببینید و موارد مشکوک را حذف کنید. فایل ویروس دارای پسوند - exe است.

- برگردیم به نامه ها. روی پیوندها یا پیوست های افراد غریبه کلیک نکنید. و به طور کلی، در طول قرنطینه، پیوندهای پستی (حتی افرادی که می شناسید) را دنبال نکنید.

- توصیه می شود کنترل حساب کاربری را فعال کنید.

- فایل های مهم را در رسانه های قابل جابجایی کپی کنید. قابل کپی کردن در فضای ابری این به شما کمک می کند تا از بسیاری از مشکلات جلوگیری کنید. اگر Petya روی رایانه شخصی شما ظاهر شود، پس از فرمت کردن هارد دیسک، نصب یک سیستم عامل جدید کافی است.

- یک آنتی ویروس خوب نصب کنید. مطلوب است که فایروال نیز باشد. به طور معمول، چنین آنتی ویروس هایی عبارت "Security" را در پایان دارند. اگر داده های مهمی در رایانه خود دارید، نباید آنتی ویروس را کم کنید.

- پس از نصب یک آنتی ویروس مناسب، فراموش نکنید که پایگاه داده آن را به روز کنید.

نحوه حذف ویروس Petya

سوال سختی است. اگر Petya روی رایانه شما کار کرده باشد، اساساً چیزی برای حذف وجود نخواهد داشت. همه فایل ها در سراسر سیستم پراکنده خواهند شد. به احتمال زیاد، دیگر نمی توانید آنها را سازماندهی کنید. پرداخت پول به مهاجمان فایده ای ندارد. تنها چیزی که باقی می ماند فرمت کردن دیسک و نصب مجدد سیستم است. پس از قالب بندی و نصب مجدد سیستم، ویروس ناپدید می شود.

همچنین اضافه کنم که این آفت به طور خاص سیستم ویندوز را تهدید می کند. اگر سیستم دیگری دارید، به عنوان مثال. سیستم روسیرزا، نباید از این ویروس باج افزار بترسی. همین امر در مورد دارندگان تلفن نیز صدق می کند. اکثر آنها اندروید، آی او اس و ... را نصب کرده اند. بنابراین، دارندگان تلفن همراه هیچ نگرانی در مورد آن ندارند.

همچنین اگر فردی ساده هستید و صاحب یک شرکت بزرگ نیستید، به احتمال زیاد مهاجمان به شما علاقه ای ندارند. آنها به شرکت های بزرگی نیاز دارند که 300 دلار برای آنها هیچ معنایی ندارد و واقعاً چه کسی می تواند این پول را به آنها بپردازد. اما این بدان معنا نیست که ویروس نمی تواند وارد رایانه شما شود. بهتر است در امان باشید!

با این حال، بیایید امیدوار باشیم که ویروس پتیااز کنارت می گذرد! مراقب اطلاعات خود در رایانه خود باشید. موفق باشید!

، 18 جولای 2017پاسخ به مهمترین سوالات در مورد ویروس باج افزار Petna (NotPetya، ExPetr)، یک باج افزار مبتنی بر Petya که بسیاری از رایانه ها را در سراسر جهان آلوده کرده است.

در این ماه شاهد دیگری بودیم حمله گستردهباج افزاری که تنها چند هفته پس از آن رخ داد. در عرض چند روز، این اصلاح باجافزار نامهای مختلفی از جمله Petya (نام ویروس اصلی)، NotPetya، EternalPetya، Nyetya و غیره دریافت کرد. ما در ابتدا آن را "ویروس خانواده Petya" نامیدیم، اما برای راحتی بیشتر آن را Petna می نامیم.

ابهامات زیادی پیرامون پتنا وجود دارد، حتی فراتر از نامش. آیا این همان باج افزار Petya است یا نسخه دیگری؟ آیا پتنا را باید باج افزاری در نظر گرفت که باج می خواهد یا ویروسی که به سادگی داده ها را از بین می برد؟ اجازه دهید برخی از جنبه های حمله گذشته را روشن کنیم.

آیا پتنا هنوز در حال گسترش است؟

اوج فعالیت چند روز پیش. شیوع این ویروس از صبح روز 27 ژوئن آغاز شد. در همان روز فعالیت آن رسید بالاترین سطح، هر ساعت هزاران حمله انجام می شد. پس از این، شدت آنها به طور قابل توجهی در طول همان روز و متعاقباً کاهش یافت مقدار کمی ازعفونت ها

آیا می توان این حمله را با WannaCry مقایسه کرد؟

نه، بر اساس دسترسی پایگاه کاربر ما. ما تقریباً 20000 تلاش برای حمله را در سراسر جهان مشاهده کردیم، که با 1.5 میلیون حمله WannaCry که ما خنثی کردیم، این مقدار کمتر است.

کدام کشورها بیشترین آسیب را دیده اند؟

دادههای تلهمتری ما نشان میدهد که تأثیر اصلی ویروس در اوکراین بوده است، جایی که بیش از 90 درصد از حملات تلاش شده شناسایی شده است. روسیه، ایالات متحده آمریکا، لیتوانی، بلاروس، بلژیک و برزیل نیز تحت تاثیر قرار گرفتند. در هر یک از این کشورها، از چندین ده تا چند صد تلاش برای عفونت مشاهده شد.

کدام سیستم عامل ها آلوده شده اند؟

بیشترین تعداد حملات در دستگاه های در حال اجرا ثبت شده است کنترل ویندوز 7 (78%) و ویندوز XP (14%). تعداد حملات به سیستم های مدرن تر به طور قابل توجهی کمتر بود.

چگونه ویروس Petna وارد رایانه شخصی شما شد؟

پس از تجزیه و تحلیل مسیرهای توسعه اپیدمی سایبری، ناقل اصلی عفونت را کشف کردیم که با به روز رسانی نرم افزار حسابداری اوکراینی M.E.Doc مرتبط است. به همین دلیل اوکراین به شدت آسیب دید.

یک پارادوکس تلخ: به دلایل امنیتی، همیشه به کاربران توصیه می شود نرم افزار خود را به روز کنند، اما در این موردویروس دقیقاً با بهروزرسانی نرمافزاری که توسط M.E.Doc منتشر شد، در مقیاس وسیع گسترش یافت.

چرا رایانه های خارج از اوکراین نیز تحت تأثیر قرار گرفتند؟

یکی از دلایل این است که برخی از شرکت های تحت تأثیر شرکت های تابعه اوکراینی دارند. هنگامی که یک ویروس کامپیوتری را آلوده می کند، در سراسر شبکه پخش می شود. اینگونه بود که او توانست به کامپیوترهای کشورهای دیگر دست یابد. ما به بررسی سایر ناقلین عفونت احتمالی ادامه می دهیم.

بعد از عفونت چه اتفاقی می افتد؟

هنگامی که یک دستگاه آلوده می شود، Petna سعی می کند فایل هایی با پسوندهای خاص را رمزگذاری کند. لیست فایل های هدف در مقایسه با لیست های ویروس اصلی Petya و سایر باج افزارها چندان بزرگ نیست، اما شامل پسوند عکس ها، اسناد، کدهای منبع، پایگاه های داده، تصاویر دیسک و موارد دیگر است. علاوه بر این، این نرم افزار نه تنها فایل ها را رمزگذاری می کند، بلکه مانند یک کرم به سایر دستگاه های متصل به شبکه محلی پخش می شود.

چگونه، ویروس از سه استفاده می کند راه های مختلفتوزیع: با استفاده از اکسپلویت های EternalBlue (معروف از WannaCry) یا EternalRomance، از طریق عمومی منابع شبکهویندوز با استفاده از اطلاعات کاربری سرقت شده از قربانی (با استفاده از ابزارهایی مانند Mimikatz، که می تواند رمزهای عبور را استخراج کند)، و همچنین ابزارهای قابل اعتمادی مانند PsExec و WMIC.

پس از رمزگذاری فایل ها و انتشار در شبکه، ویروس سعی در شکستن دارد در حال بارگذاری ویندوز(با تغییر رکورد بوت اصلی MBR) و سپس راه اندازی مجدد اجباریجدول فایل اصلی (MFT) را رمزگذاری می کند دیسک سیستم. این کار از بارگذاری ویندوز دیگر توسط رایانه جلوگیری می کند و استفاده از رایانه را غیرممکن می کند.

آیا Petna می تواند کامپیوتر من را با همه به روز رسانی های امنیتی نصب شده آلوده کند؟

بله، به دلیل گسترش افقی بدافزاری که در بالا توضیح داده شد، این امکان وجود دارد. زوج دستگاه خاصکه از هر دو EternalBlue و EternalRomance محافظت می شود، همچنان می تواند به روش سوم آلوده شود.

آیا این Petua، WannaCry 2.0 یا چیز دیگری است؟

ویروس Petna قطعا بر اساس باج افزار اصلی Petna است. به عنوان مثال، در بخشی که مسئول رمزگذاری جدول فایل اصلی است، تقریباً مشابه تهدید قبلی است. با این حال، کاملاً مشابه نسخه های قدیمی تر باج افزار نیست. اعتقاد بر این است که ویروس توسط شخص ثالث به جای نویسنده اصلی، معروف به Janus، اصلاح شده است، که او نیز در مورد این موضوع در توییتر، و بعداً کلید رمزگشایی اصلی را برای تمام نسخه های قبلی برنامه منتشر کرد.

شباهت اصلی بین Petna و WannaCry این است که آنها از سوء استفاده EternalBlue برای گسترش استفاده کردند.

آیا این درست است که ویروس چیزی را رمزگذاری نمی کند، بلکه به سادگی داده های روی دیسک ها را از بین می برد؟

این درست نیست. این بدافزار فقط فایل ها و جدول فایل اصلی (MFT) را رمزگذاری می کند. سوال دیگر این است که آیا می توان این فایل ها را رمزگشایی کرد؟

آیا ابزار رمزگشایی رایگان در دسترس است؟

متاسفانه نه. این ویروس از یک الگوریتم رمزگذاری نسبتاً قدرتمند استفاده می کند که نمی توان بر آن غلبه کرد. نه تنها فایلها، بلکه جدول اصلی فایل (MFT) را رمزگذاری میکند که رمزگشایی را بسیار دشوار میکند.

آیا ارزش پرداخت دیه را دارد؟

نه! ما هرگز پرداخت باج را توصیه نمی کنیم، زیرا این تنها از مجرمان حمایت می کند و آنها را تشویق می کند که به چنین فعالیت هایی ادامه دهند. علاوه بر این، این احتمال وجود دارد که حتی در صورت پرداخت، اطلاعات خود را پس نخواهید گرفت. در این مورد، این امر بیش از هر زمان دیگری آشکار است. و به همین دلیل.

آدرس رسمی نشان داده شده در پنجره با درخواست باج پست الکترونیک [ایمیل محافظت شده]، که از قربانیان خواسته شد تا برای آن باج بفرستند، مدت کوتاهی پس از آن توسط ارائه دهنده خدمات ایمیل بسته شد حمله ویروس. بنابراین، سازندگان باج افزار نمی توانند بفهمند چه کسی پول پرداخت کرده و چه کسی پرداخت نکرده است.

رمزگشایی پارتیشن MFT در اصل غیرممکن است، زیرا پس از رمزگذاری باج افزار، کلید از بین می رود. که در نسخه های قبلیویروس، این کلید در شناسه قربانی ذخیره شده است، اما در مورد آخرین اصلاح، فقط یک رشته تصادفی است.

علاوه بر این، رمزگذاری اعمال شده بر روی فایل ها بسیار آشفته است. چگونه

این نتیجه گیری نتیجه مطالعه همزمان دو شرکت - Comae Technologies و Kaspersky Lab بود.

بدافزار اصلی Petya که در سال 2016 کشف شد، یک ماشین پولساز بود. این نمونه قطعا برای کسب درآمد در نظر گرفته نشده است. این تهدید به گونه ای طراحی شده است که به سرعت گسترش یابد و باعث آسیب شود و خود را به عنوان باج افزار پنهان کند.

NotPetya یک ابزار پاکسازی دیسک نیست. این تهدید داده ها را حذف نمی کند، بلکه با قفل کردن فایل ها و دور انداختن کلیدهای رمزگشایی، آنها را غیرقابل استفاده می کند.

محقق ارشد آزمایشگاه کسپرسکی خوان آندره گوئررو-ساد در مورد این وضعیت اظهار نظر کرد:

در کتاب من، یک عفونت باج افزار بدون مکانیزم رمزگشایی ممکن معادل پاک کردن دیسک است. بدون توجه به مکانیزم رمزگشایی قابل اجرا، مهاجمان بی توجهی کامل به سود پولی بلندمدت نشان دادند.

نویسنده اصلی باج افزار Petyaتوییت کرد که هیچ ارتباطی با توسعه NotPetya ندارد. او دومین مجرم سایبری است که دخالت در ایجاد یک تهدید مشابه جدید را انکار می کند. پیش از این، نویسنده باجافزار AES-NI اظهار داشت که هیچ ارتباطی با XData که در حملات هدفمند به اوکراین نیز مورد استفاده قرار میگرفت، ندارد. علاوه بر این، XData، مانند NotPetya، از یک بردار توزیع یکسان استفاده کرد - سرورهای به روز رسانی از یک سازنده اوکراینی نرم افزاربرای حسابداری

بسیاری از نشانههای غیرمستقیم از این نظریه حمایت میکنند که شخصی در حال هک کردن باجافزار شناختهشده و استفاده از نسخههای اصلاحشده برای حمله به کاربران اوکراینی است.

آیا ماژولهای مخربی که به عنوان باجافزار پنهان شدهاند، از قبل یک عمل رایج هستند؟

موارد مشابه قبلاً رخ داده است. استفاده از ماژول های مخرب برای آسیب دائمی فایل ها تحت پوشش باج افزار معمولی تاکتیک جدیدی نیست. که در دنیای مدرناین در حال حاضر تبدیل به یک روند است.

خانواده های پارسال بد افزار Shamoon و KillDisk شامل اجزای باج افزار بودند و از تکنیک های مشابه برای از بین بردن داده ها استفاده کردند. امروزه، حتی بدافزارهای صنعتی نیز ویژگی های پاکسازی دیسک را دریافت می کنند.

طبقه بندی NotPetya به عنوان یک ابزار تخریب داده می تواند به راحتی بدافزار را به عنوان یک سلاح سایبری طبقه بندی کند. در این مورد، تحلیل پیامدهای تهدید را باید از منظر دیگری نگریست.

با توجه به، نقطه شروعآلودگی و تعداد قربانیان، مشخص می شود که هدف حمله هکری اوکراین بوده است. در حال حاضر هیچ مدرک آشکاری وجود ندارد که انگشت اتهام را به سمت مهاجم نشانه رفته باشد، اما مقامات اوکراینی قبلاً روسیه را مقصر دانسته اند که آنها همچنین او را مسئول حوادث سایبری گذشته می دانند که مربوط به سال 2014 است.

NotPetya میتواند با خانوادههای بدافزار معروف Stuxnet و BlackEnergy که برای اهداف سیاسی و اثرات مخرب استفاده شدهاند، برابری کند. شواهد به وضوح نشان می دهد که NotPetya یک سلاح سایبری است و نه فقط یک نوع بسیار تهاجمی از باج افزار.

تعدادی از شرکت های روسی و اوکراینی مورد حمله ویروس باج افزار Petya قرار گرفتند. سایت انتشار آنلاین با کارشناسان آزمایشگاه کسپرسکی و آژانس تعاملی AGIMA صحبت کرد و متوجه شد که چگونه از رایانه های شرکتی در برابر ویروس ها محافظت کند و چگونه Petya شبیه به همان اندازه معروف است. ویروس باج افزار WannaCry.

ویروس "پتیا"

در روسیه شرکت های Rosneft، Bashneft، Mars، Nivea و Alpen Gold سازنده شکلات Mondelez International وجود دارند. ویروس باج افزار سیستم نظارت بر تشعشعات نیروگاه هسته ای چرنوبیل. علاوه بر این، این حمله بر رایانه های دولت اوکراین، بانک خصوصی و اپراتورهای مخابراتی تأثیر گذاشت. این ویروس کامپیوترها را قفل می کند و 300 دلار باج بیت کوین می خواهد.

در میکروبلاگ توییتر، سرویس مطبوعاتی Rosneft در مورد حمله هکری به سرورهای این شرکت صحبت کرد. «یک حمله قدرتمند به سرورهای این شرکت انجام شد. حمله هکری. امیدواریم این موضوع هیچ ارتباطی با روند قانونی در حال انجام نداشته باشد. در بیانیه آمده است: «این شرکت در رابطه با حمله سایبری با مقامات مجری قانون تماس گرفت.

به گفته میخائیل لئونتیف، سخنگوی این شرکت، روسنفت و شرکت های تابعه آن به طور عادی کار می کنند. پس از حمله، این شرکت به سیستم پشتیبانکنترل فرآیندهای تولید به طوری که تولید و تصفیه نفت متوقف نشود. سیستم بانک اعتباری خانگی نیز مورد حمله قرار گرفت.

"پتیا" بدون "میشا" آلوده نمی شود

مطابق با مدیر اجرایی AGIMA Evgeniy Lobanovدر واقع، این حمله توسط دو ویروس رمزگذاری انجام شد: Petya و Misha.

"آنها با هم کار می کنند" بدون "میشا" آلوده نمی شود، اما حمله دیروز دو ویروس بود: ابتدا "پتیا" دستگاه بوت را بازنویسی می کند بارگذاریکامپیوتر)، و میشا فایل ها را با استفاده از الگوریتم خاصی رمزگذاری می کند. - پتیا رمزگذاری می کند بخش بوتدیسک (MBR) و آن را با دیسک خود جایگزین می کند، میشا از قبل همه فایل های روی دیسک را رمزگذاری می کند (نه همیشه).

وی خاطرنشان کرد که ویروس رمزگذاری WannaCry که در ماه می سال جاری به شرکت های بزرگ جهانی حمله کرد، مشابه Petya نیست، این یک نسخه جدید است.

Petya.A از خانواده WannaCry (یا بهتر است بگوییم WannaCrypt) است، اما تفاوت اصلی، چرا که ویروس یکسان نیست، این است که با MBR با بخش بوت خود جایگزین شده است - این یک محصول جدید برای Ransomware است. ویروس Petya مدت ها پیش ظاهر شد، در GitHab (یک سرویس آنلاین برای پروژه های فناوری اطلاعات و برنامه نویسی مشترک - وب سایت) https://github.com/leo-stone/hack-petya" target="_blank">یک رمزگشا وجود داشت. اما برای این باج افزار اصلاح جدیدهیچ رمزگشا مناسب نیست.

یوگنی لوبانوف تاکید کرد که حمله شدیدتر از روسیه به اوکراین ضربه زد.

ما بیشتر از سایر کشورهای غربی در معرض حملات هستیم. ما در برابر این نسخه از ویروس محافظت خواهیم شد، اما از تغییرات آن محافظت نمیشویم. اینترنت ما ناامن است، حتی در اوکراین حتی کمتر. بیشتر، شرکتهای حملونقل، بانکها، اپراتورهای تلفن همراه(Vodafone، Kyivstar) و شرکت های پزشکی، همان پمپ بنزین های Pharmamag، Shell - همه شرکت های بین قاره ای بسیار بزرگ هستند."

مدیر اجرایی AGIMA خاطرنشان کرد: هنوز هیچ واقعیتی وجود ندارد که نشان دهنده موقعیت جغرافیایی انتشار دهنده این ویروس باشد. به نظر او، ویروس ظاهراً در روسیه ظاهر شده است. متاسفانه هیچ مدرک مستقیمی در این مورد وجود ندارد.

این فرضیه وجود دارد که اینها هکرهای ما هستند، زیرا اولین تغییر در روسیه ظاهر شد، و خود ویروس، که برای هیچ کس مخفی نیست، به نام پترو پوروشنکو نامگذاری شده است، اما گفتن آن دشوار است این کارشناس توضیح داد که حتی اگر در روسیه هستید، به راحتی می توانید آن را تغییر دهید.

اگر رایانه شما به طور ناگهانی "آلوده" شد، نباید کامپیوتر خود را خاموش کنید، اگر دوباره راه اندازی کنید، دیگر هرگز وارد سیستم نخواهید شد.

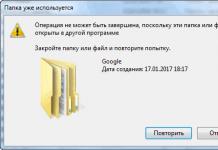

"اگر رایانه شما به طور ناگهانی "آلوده" شود، نمی توانید رایانه را خاموش کنید، زیرا ویروس Petya جایگزین MBR می شود - اولین بخش بوت که سیستم عامل از آن بارگیری می شود، اگر دوباره راه اندازی کنید، دیگر هرگز وارد سیستم نخواهید شد. این مسیرهای فرار را قطع می کند، حتی اگر به نظر می رسد "تبلت" دیگر امکان بازگشت داده ها وجود ندارد، باید فوراً اتصال خود را از اینترنت قطع کنید تا یک وصله رسمی از مایکروسافت قبلاً منتشر شده است، 98 درصد ضمانت امنیتی را ارائه می دهد، متاسفانه هنوز 100 درصد اصلاح نشده است که او در حال دور زدن است. – با این حال، اگر راهاندازی مجدد کنید و شروع فرآیند «بررسی دیسک» را مشاهده کنید، در این مرحله باید فوراً رایانه را خاموش کنید و فایلها رمزگذاری نشده باقی میمانند.

علاوه بر این، این کارشناس همچنین توضیح داد که چرا مردم اغلب مورد حمله قرار می گیرند کاربران مایکروسافتو نه MacOSX (سیستم عامل اپل - وب سایت) و سیستم های یونیکس.

"در اینجا درست تر است که نه تنها در مورد MacOSX، بلکه در مورد تمام سیستم های یونیکس صحبت کنیم (اصل یکسان است). ویروس فقط به رایانه ها سرایت می کند، بدون اینکه دستگاه های تلفن همراه. اتاق عمل مورد حمله قرار گرفته است سیستم ویندوزو فقط کاربرانی را تهدید می کند که عملکرد را غیرفعال کرده اند به روز رسانی خودکارسیستم های. به روز رسانی ها به عنوان یک استثنا حتی برای صاحبان قدیمی موجود است نسخه های ویندوز، که دیگر به روز نمی شوند: XP، Windows 8 و ویندوز سرور 2003، این کارشناس گفت.

MacOSX و Unix در سطح جهانی به چنین ویروس هایی حساس نیستند، زیرا بسیاری از آنها شرکت های بزرگاز زیرساخت های مایکروسافت استفاده کنید. MacOSX تحت تأثیر قرار نمی گیرد زیرا در سازمان های دولتی چندان رایج نیست. ویروسهای کمتری برای آن وجود دارد، ساخت آنها سودی ندارد، زیرا بخش حمله کوچکتر از حمله به مایکروسافت خواهد بود.»

تعداد کاربران مورد حمله به دو هزار نفر رسیده است.

در سرویس مطبوعاتی آزمایشگاه کسپرسکیکه کارشناسان آن به بررسی آخرین موج آلودگیها ادامه میدهند، گفتند که «این باجافزار متعلق به خانواده باجافزارهای Petya نیست، اگرچه چندین خط کد مشترک با آن دارد».

آزمایشگاه اطمینان دارد که در این مورد ما در مورد خانواده جدیدی از نرم افزارهای مخرب صحبت می کنیم که عملکردی بسیار متفاوت از Petya دارد. آزمایشگاه کسپرسکی نامگذاری شد باج افزار جدید Expetr.

"بر اساس آزمایشگاه کسپرسکی، تعداد کاربران مورد حمله به دو هزار نفر رسیده است. بیشترین حوادث در روسیه و اوکراین ثبت شده است؛ موارد ابتلا نیز در لهستان، ایتالیا، بریتانیا، آلمان، فرانسه، ایالات متحده آمریکا و تعدادی از کشورهای دیگر مشاهده شده است. در حال حاضر، کارشناسان ما نشان می دهند که مشخص شده است که این بدافزار از چندین بردار حمله برای گسترش در سراسر جهان استفاده می کند. شبکه های شرکتیسرویس مطبوعاتی گفت: یک اکسپلویت اصلاح شده EternalBlue و یک اکسپلویت EternalRomance استفاده شد.

کارشناسان همچنین در حال بررسی امکان ایجاد یک ابزار رمزگشایی هستند که می تواند برای رمزگشایی داده ها استفاده شود. این آزمایشگاه همچنین توصیه هایی را برای همه سازمان ها برای جلوگیری از حمله ویروس در آینده ارائه کرد.

"ما به سازمانها توصیه میکنیم که بهروزرسانیها را برای سیستمعاملهای ویندوز نصب کنند. برای ویندوز XP و ویندوز 7، آنها باید بهروزرسانی امنیتی MS17-010 را نصب کنند و اطمینان حاصل کنند که آنها را دارند. سیستم موثر کپی رزرو کنیدداده ها. کارشناسان آزمایشگاه کسپرسکی توصیه میکنند که پشتیبانگیری به موقع و ایمن از دادهها، بازیابی فایلهای اصلی را امکانپذیر میکند، حتی اگر توسط بدافزار رمزگذاری شده باشند.

به او به مشتریان شرکتیآزمایشگاه همچنین توصیه میکند مطمئن شوید که همه مکانیسمهای حفاظتی فعال شدهاند، به ویژه، اطمینان حاصل کنید که اتصال به زیرساخت ابری شبکه امنیت کسپرسکی به عنوان یک اقدام اضافی، توصیه میشود از مؤلفه کنترل امتیاز برنامه برای منع کردن همه گروههای برنامه استفاده کنید دسترسی (و بر این اساس، اجرای) فایلی با نام "perfc.dat" و غیره.

اگر از محصولات Kaspersky Lab استفاده نمی کنید، توصیه می کنیم اجرای فایلی به نام perfc.dat را غیرفعال کنید و همچنین راه اندازی ابزار PSExec را از بسته Sysinternals با استفاده از عملکرد AppLocker موجود در سیستم عامل ویندوز (سیستم عامل) مسدود کنید. – وب سایت)،” در آزمایشگاه توصیه می شود.

12 مه 2017 بسیاری – رمزگذار داده روشن است دیسکهای سختکامپیوترها او دستگاه را مسدود می کند و تقاضای باج می کند.

این ویروس سازمانها و بخشها را در دهها کشور در سراسر جهان از جمله روسیه تحت تأثیر قرار داد، جایی که وزارت بهداشت، وزارت شرایط اضطراری، وزارت امور داخلی و سرورها مورد حمله قرار گرفتند. اپراتورهای تلفن همراهو چندین بانک بزرگ

انتشار ویروس به طور تصادفی و موقت متوقف شد: اگر هکرها فقط چند خط کد را تغییر دهند، بدافزار دوباره شروع به کار می کند. خسارت این برنامه یک میلیارد دلار برآورد شده است. پس از تجزیه و تحلیل زبانشناختی پزشکی قانونی، کارشناسان تشخیص دادند که WannaCry توسط افرادی از چین یا سنگاپور ساخته شده است.