Ինչո՞ւ հանկարծ ձեր բջջային հեռախոսը սկսեց այլ կերպ վարվել կամ նույնիսկ «ապրել» իր «կյանքով»: Թերևս այն պատճառով, որ դրա մեջ չարամիտ ծրագիր է տեղավորվել: Այսօր Android-ի համար վիրուսների և տրոյանների թիվը երկրաչափական չափով աճում է: Ինչո՞ւ։ Այո, որովհետև վիրուս գրողները գիտեն, որ սմարթֆոններն ու պլանշետները մեր համաքաղաքացիների կողմից ավելի ու ավելի են օգտագործվում որպես էլեկտրոնային դրամապանակներ, և նրանք ամեն ինչ անում են սեփականատերերի հաշիվներից դրամական միջոցները իրենց գրպանները տեղափոխելու համար։ Եկեք խոսենք այն մասին, թե ինչպես հասկանալ, որ բջջային սարքը վարակվել է, ինչպես հեռացնել վիրուսը Android-ից և պաշտպանվել նորից վարակներից:

Android սարքի վիրուսային վարակի ախտանիշները

- Գաջեթը սովորականից ավելի երկար է միանում, դանդաղում է կամ հանկարծակի վերագործարկում:

- SMS-ի և հեռախոսազանգերի պատմությունը պարունակում է ելքային հաղորդագրություններ և զանգեր, որոնք դուք չեք կատարել:

- Ձեր հեռախոսի հաշվից գումար է գանձվում ինքնուրույն:

- Գովազդները, որոնք կապված չեն որևէ հավելվածի կամ կայքի հետ, ցուցադրվում են ձեր աշխատասեղանին կամ բրաուզերին:

- Ծրագրերը տեղադրվում են ինքնուրույն, միացված է Wi-Fi, Bluetooth կամ տեսախցիկ։

- Անհետացել է էլեկտրոնային դրամապանակների, մոբայլ բանկինգի հասանելիությունը կամ, անհայտ պատճառներով, նվազել է հաշիվների վրա եղած գումարը։

- Ինչ-որ մեկը գրավել է ձեր հաշիվը սոցիալական ցանցերում կամ մեսենջերում (եթե օգտագործվում է բջջային սարքում):

- Գաջեթը կողպված է, և էկրանին հաղորդագրություն է հայտնվում, որ դուք ինչ-որ բան եք խախտել և պետք է տուգանք վճարեք կամ պարզապես գումար փոխանցեք որևէ մեկին՝ այն ապակողպելու համար:

- Հավելվածները հանկարծակի դադարեցին գործարկվել, թղթապանակների և ֆայլերի հասանելիությունը կորել է, սարքի որոշ գործառույթներ արգելափակվել են (օրինակ՝ կոճակներ չեն սեղմվել):

- Ծրագրերը գործարկելիս հայտնվում են հաղորդագրություններ, ինչպիսիք են «սխալ է տեղի ունեցել com.android.systemUI հավելվածում»:

- Հավելվածների ցանկում հայտնվել են անհայտ պատկերակներ, իսկ առաջադրանքների կառավարիչում՝ անհայտ գործընթացներ:

- Հակավիրուսային ծրագիրը ձեզ տեղեկացնում է վնասակար օբյեկտների հայտնաբերման մասին:

- Հակավիրուսային ծրագիրն ինքն իրեն ապատեղադրել է սարքից կամ չի գործարկվում:

- Ձեր հեռախոսի կամ պլանշետի մարտկոցը սկսում է ավելի արագ սպառվել, քան երբևէ:

Այս ախտանշաններից ոչ բոլորն են 100%-ով վկայում վիրուսի մասին, սակայն յուրաքանչյուրը պատճառ է սարքը անմիջապես սկանավորելու համար:

Բջջային վիրուսը հեռացնելու ամենադյուրին ճանապարհը

Եթե գաջեթը դեռ աշխատում է, ապա ամենահեշտ միջոցը վիրուսը հեռացնելն է՝ օգտագործելով Android-ում տեղադրված հակավիրուսը։ Վազիր ամբողջական սկանավորումՀեռախոսի ֆլեշ հիշողություն, եթե հայտնաբերվում է վնասակար օբյեկտ, ընտրեք «Ջնջել» տարբերակը՝ չեզոքացված պատճենը պահելով կարանտինում (եթե հակավիրուսն ինքն իրեն հայտնաբերի և ինչ-որ անվտանգ բան շփոթեց վիրուսի հետ):

Ցավոք, այս մեթոդն օգնում է դեպքերի մոտ 30-40%-ի դեպքում, քանի որ վնասակար օբյեկտների մեծ մասը ակտիվորեն դիմադրում է հեռացմանը: Բայց կանոնը գոյություն ունի նրանց վրա. Հաջորդը, մենք կդիտարկենք գործողությունների տարբերակները, երբ.

- հակավիրուսը չի սկսվում, չի հայտնաբերում կամ հեռացնում խնդրի աղբյուրը.

- չարամիտ ծրագիրը վերականգնվում է ջնջումից հետո.

- սարքը (կամ նրա անհատական գործառույթները) կողպված են:

Հեռացրեք չարամիտ ծրագրերը անվտանգ ռեժիմով

Եթե չեք կարողանում մաքրել ձեր հեռախոսը կամ պլանշետը նորմալ ռեժիմ, փորձեք դա անել անվտանգ: Վնասակար ծրագրերի մեծ մասը (ոչ միայն շարժականները) անվտանգ ռեժիմում ակտիվություն չեն ցուցաբերում և չեն խանգարում դրանց ոչնչացմանը:

Սարքը անվտանգ ռեժիմով գործարկելու համար սեղմեք միացման/անջատման կոճակը, ձեր մատը դրեք «Անջատման» վրա և պահեք այն մինչև հայտնվի «Անվտանգ ռեժիմ» հաղորդագրությունը: Այնուհետեւ սեղմեք OK:

Եթե դուք ունեք հին տարբերակ Android - 4.0 և ավելի ցածր, անջատեք գաջեթը սովորական եղանակով և նորից միացրեք այն։ Երբ էկրանին հայտնվում է Android-ի պատկերանշանը, միաժամանակ սեղմեք ձայնի բարձրացման և իջեցման ստեղները: Պահեք դրանք այնքան ժամանակ, մինչև սարքն ամբողջությամբ բեռնաթափվի:

Անվտանգ ռեժիմում սկանավորեք ձեր սարքը հակավիրուսով: Եթե հակավիրուս չկա կամ ինչ-ինչ պատճառներով այն չի սկսվում, տեղադրեք (կամ նորից տեղադրեք) այն Google Play.

Այս կերպ գովազդային վիրուսներ, ինչպիսիք են Android.Gmobi 1-ը և Android.Gmobi.3-ը (ըստ Dr. Web դասակարգման), որոնք հեռախոսում ներբեռնում են տարբեր ծրագրեր (վարկանիշը բարձրացնելու համար), ինչպես նաև ցուցադրում են բաններներ և գովազդներ: աշխատասեղանը, հաջողությամբ հեռացվել են:

Եթե դուք ունեք գերօգտագործողի (արմատային) իրավունքներ և հստակ գիտեք, թե կոնկրետ ինչն է առաջացրել խնդիրը, գործարկեք ֆայլերի կառավարիչ (օրինակ՝ Root Explorer), հետևեք այս ֆայլի գտնվելու ուղուն և ջնջեք այն: Ամենից հաճախ բջջային վիրուսները և տրոյանները տեղադրում են իրենց մարմինները (գործարկվող ֆայլեր .apk ընդլայնմամբ) համակարգի/հավելվածի գրացուցակում:

Նորմալ ռեժիմին վերադառնալու համար պարզապես վերագործարկեք սարքը:

Հեռացնել բջջային վիրուսները համակարգչից

Հեռախոսից վիրուսների հեռացումը համակարգչի միջոցով օգնում է, երբ բջջային հակավիրուսը չի կարողանում հաղթահարել իր խնդիրը նույնիսկ անվտանգ ռեժիմում կամ սարքի գործառույթները մասամբ արգելափակված են:

Համակարգչի միջոցով պլանշետից և հեռախոսից վիրուսը հեռացնելը հնարավոր է նաև երկու եղանակով.

- համակարգչի վրա տեղադրված հակավիրուսային օգտագործում;

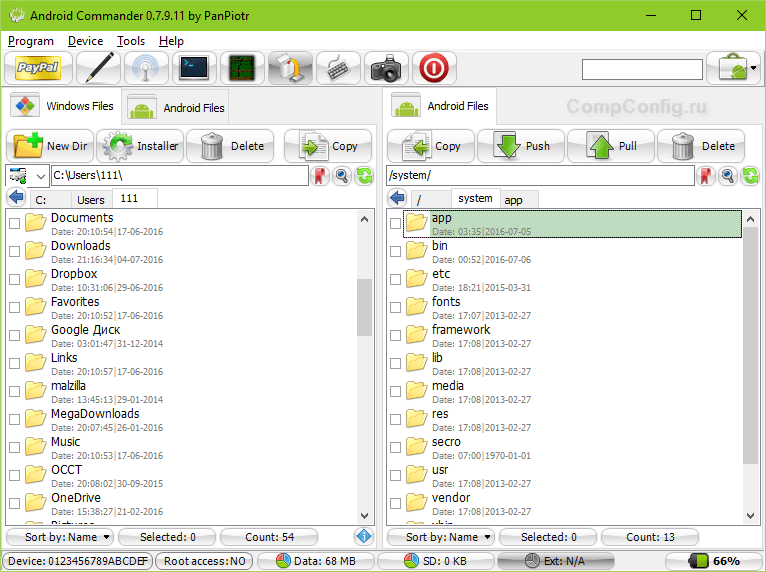

- ձեռքով Android գաջեթների ֆայլերի կառավարչի միջոցով, օրինակ՝ Android Commander-ի:

Մենք օգտագործում ենք հակավիրուսային համակարգչի վրա

Բջջային սարքի ֆայլերը համակարգչում տեղադրված հակավիրուսով ստուգելու համար USB մալուխով միացրեք հեռախոսը կամ պլանշետը համակարգչին՝ ընտրելով «Like USB storage» մեթոդը։

Հաջորդը միացրեք USB-ը:

Հաջորդը միացրեք USB-ը:

Դրանից հետո ԱՀ-ի «Համակարգիչ» թղթապանակում կհայտնվեն 2 լրացուցիչ «սկավառակներ». ներքին հիշողությունհեռախոս և SD քարտ: Սկանավորումը սկսելու համար բացեք յուրաքանչյուր սկավառակի համատեքստային ընտրացանկը և սեղմեք «Ստուգեք վիրուսների համար»:

Android Commander-ի միջոցով չարամիտ ծրագրերի հեռացում

Android Commander-ը Android բջջային գաջեթի և ԱՀ-ի միջև ֆայլերի փոխանակման ծրագիր է: Աշխատելով համակարգչով, այն սեփականատիրոջը հնարավորություն է տալիս մուտք գործել պլանշետի կամ հեռախոսի հիշողություն, թույլ է տալիս պատճենել, տեղափոխել և ջնջել ցանկացած տվյալ:

Անդրոիդ գաջեթի բոլոր բովանդակությանը լիարժեք հասանելիության համար նախ պետք է ստանաք արմատային իրավունքներ և միացնեք USB կարգաբերումը: Վերջինս ակտիվանում է «Ընտրանքներ» - «Համակարգ» - «Developer options» սպասարկման հավելվածի միջոցով։

Այնուհետև միացրեք գաջեթը ձեր համակարգչին որպես USB կրիչ և գործարկեք Android Commander-ը ադմինիստրատորի իրավունքներով: Դրանում, ի տարբերություն Windows Explorer-ի, ցուցադրվում են Android ՕՀ-ի պաշտպանված համակարգի ֆայլերը և գրացուցակները, ինչպես, օրինակ, Root Explorer-ում, ֆայլերի կառավարիչ արմատ օգտագործողների համար:

Android Commander պատուհանի աջ կեսը ցույց է տալիս շարժական սարքի դիրեկտորիաները: Գտեք հավելվածի գործարկվող ֆայլը (.apk ընդլայնմամբ) դրանցում, որն առաջացնում է խնդիրը, և ջնջեք այն։ Որպես այլընտրանք, պատճենեք կասկածելի թղթապանակները ձեր հեռախոսից ձեր համակարգիչ և սկանավորեք դրանցից յուրաքանչյուրը հակավիրուսով:

Ինչ անել, եթե վիրուսը չհեռացվի

Եթե վերը նշված գործողությունները ոչ մի բանի չեն հանգեցրել, ապա վնասակար ծրագիրը դեռ իրեն զգացնել է տալիս, և եթե մաքրումից հետո օպերացիոն համակարգը դադարել է նորմալ գործել, դուք ստիպված կլինեք դիմել արմատական միջոցներից մեկին.

- վերականգնել գործարանային պարամետրերը համակարգի մենյուի միջոցով.

- կոշտ վերականգնում Վերականգնման ընտրացանկի միջոցով;

- սարքի թարթում:

Այս մեթոդներից որևէ մեկը սարքը կբերի վիճակի, քանի որ գնելուց հետո՝ դրա վրա օգտվողի որևէ ծրագիր չի մնա, անձնական կարգավորումներ, ֆայլեր և այլ տեղեկություններ (տվյալներ SMS, զանգեր և այլն): Ձեր Google հաշիվը նույնպես կջնջվի: Հետևաբար, եթե հնարավոր է, փոխանցեք հեռախոսագիրքը SIM քարտին և պատճենեք վճարովի հավելվածները և այլ արժեքավոր իրերը արտաքին կրիչներում: Ցանկալի է դա անել ձեռքով` առանց հատուկ ծրագրեր օգտագործելու, որպեսզի պատահաբար չպատճենեք վիրուսը: Այնուհետեւ անցեք «բուժմանը»:

Գործարանային կարգավորումների վերականգնում համակարգի մենյուի միջոցով

Այս տարբերակը ամենապարզն է: Այն կարող է օգտագործվել, երբ օպերացիոն համակարգի և սարքի գործառույթները կողպված չեն:

Գնացեք «Կարգավորումներ» հավելված, բացեք «Անձնական» - «Պահուստային» բաժինը և ընտրեք «Գործարանային տվյալների վերականգնում»:

Կոշտ վերականգնում Վերականգնման ընտրացանկի միջոցով

«Դժվար» վերակայումը կօգնի հաղթահարել չարամիտ ծրագրերը, եթե այն հնարավոր չէ հեռացնել վերը նշված մեթոդներից որևէ մեկով կամ եթե այն արգելափակել է մուտքը համակարգ: Ի ուրախություն մեզ, դեռևս հասանելի է «Վերականգնման» ընտրացանկը:

Տարբեր հեռախոսների և պլանշետների վրա «Վերականգնում» մուտք գործելը տարբեր կերպ է կատարվում: Ոմանց համար դրա համար անհրաժեշտ է միացնելիս սեղմած պահել «Volume +» ստեղնը, մյուսների վրա՝ «Volume -», երրորդի վրա՝ սեղմել հատուկ խորացված կոճակը և այլն: Հստակ տեղեկատվությունը պարունակվում է հրահանգների համար սարքը։

Վերականգնման ընտրացանկում ընտրեք «ջնջել տվյալները / գործարանային վերակայում» կամ պարզապես «գործարանային վերակայում» տարբերակը:

Ջրամեկուսացում

Ջրամեկուսացում

Ջրամեկուսացումն ըստ էության Android ՕՀ-ի վերատեղադրումն է, նույն վերջին միջոցը, ինչ Windows-ը համակարգչում նորից տեղադրելը: Այն օգտագործվում է բացառիկ դեպքերում, օրինակ, երբ որոշակի չինական վիրուս ներկառուցված է անմիջապես որոնվածի մեջ և ապրում է սարքի վրա իր «ծնվելու» պահից։ Այդպիսի չարամիտ ծրագրերից մեկը android spy 128 ծագման լրտեսող ծրագիրն է:

Հեռախոսը կամ պլանշետը թարթելու համար ձեզ հարկավոր են արմատային իրավունքներ, բաշխման հավաքածու (որոնվածն ինքնին), տեղադրման ծրագիր, USB մալուխով կամ SD քարտով համակարգիչ: Հիշեք, որ գաջեթի յուրաքանչյուր մոդելի համար թողարկվում են ծրագրաշարի իր սեփական տարբերակները: Տեղադրման հրահանգները սովորաբար հայտնաբերվում են դրանց հետ միասին:

Ինչպես խուսափել Android սարքերի վիրուսային վարակից

- Տեղադրեք բջջային հավելվածներ միայն վստահելի աղբյուրներից, հրաժարվեք կոտրված ծրագրերից:

- Թարմացրեք ձեր սարքը, քանի որ թողարկվում են համակարգի թարմացումները. դրանցում մշակողները շտկում են վիրուսների և տրոյականների կողմից օգտագործվող խոցելիությունը:

- Տեղադրեք շարժական հակավիրուս և այն միշտ միացված պահեք:

- Եթե գաջեթը ծառայում է որպես ձեր դրամապանակ, թույլ մի տվեք, որ այլ մարդիկ դրանով մուտք գործեն ինտերնետ կամ չստուգված ֆայլեր բացեն դրա վրա:

JAR-ը (Java Archive File) արխիվի ձևաչափ է, որը պահպանում է Java լեզվով գրված ծրագրի տարրերը։ Ամենից հաճախ այս ընդլայնմամբ ֆայլերը բջջային խաղեր և հավելվածներ են: Համակարգչում կարող եք դիտել նման արխիվի բովանդակությունը և/կամ փորձել գործարկել JAR-ը որպես հավելված:

Նախ, եկեք դիտարկենք JAR արխիվ բացելու մի քանի ծրագրեր: Այս կերպ Դուք կարող եք համոզվել, որ այն պարունակում է այն ամենը, ինչ անհրաժեշտ է այս հավելվածը գործարկելու համար, ինչպես նաև կատարել անհրաժեշտ փոփոխությունները:

Մեթոդ 1: WinRAR

Ինչ վերաբերում է արխիվներին, օգտվողների մեծ մասը մտածում է WinRAR-ի մասին: Այն հիանալի է աշխատում JAR ֆայլ բացելու համար:

Նշեք թղթապանակի առկայությունը «META-INF»և ֆայլ «MANIFEST.MF»որը պետք է պահվի դրա մեջ: Սա թույլ կտա JAR ֆայլը իրականացնել որպես գործարկվող:

Դուք կարող եք նաև գտնել և բացել անհրաժեշտ արխիվը ներկառուցված WinRAR ֆայլի բրաուզերի միջոցով:

Եթե հետագա աշխատանք է նախատեսվում արխիվի բովանդակության հետ, ապա կպահանջվի unzipping:

Մեթոդ 2. 7-Zip

JAR ընդլայնումը նույնպես աջակցվում է 7-Zip արխիվում:

Մեթոդ 3. Total Commander

Նշված ծրագրերին այլընտրանք կարող է լինել Total Commander ֆայլերի կառավարիչը։ Որովհետեւ դրա ֆունկցիոնալությունը ներառում է արխիվների հետ աշխատելը, JAR ֆայլ բացելը դժվար չի լինի:

Համակարգչով JAR-ը գործարկելու եղանակներ

Եթե Ձեզ անհրաժեշտ է գործարկել JAR հավելված կամ խաղ, ապա ձեզ անհրաժեշտ կլինի հատուկ էմուլյատորներից մեկը:

Մեթոդ 1. KEmulator

KEmulator ծրագիրը առաջադեմ Java էմուլյատոր է, որը թույլ է տալիս կարգավորել հավելվածի գործարկման բոլոր տեսակի պարամետրերը:

Բջջային հեռախոսների վրա հսկողությունն իրականացվել է ստեղնաշարի միջոցով։ KEmulator-ում կարող եք միացնել դրա վիրտուալ անալոգը. սեղմեք «Տեղեկանք»և ընտրեք նյութը «Ստեղնաշար».

Այն այսպիսի տեսք կունենա.

Ցանկության դեպքում ծրագրի կարգավորումներում կարող եք սահմանել հեռախոսի ստեղների և համակարգչի ստեղների համապատասխանությունը:

Խնդրում ենք նկատի ունենալ, որ ֆայլը կհայտնվի JAR պանակում «Kemulator.cfg», որում նշված են այս հավելվածի գործառնական պարամետրերը: Եթե ջնջեք այն, ապա բոլոր կարգավորումներն ու սեյվերը (եթե խոսքը խաղի մասին է) կջնջվեն։

Մեթոդ 2. MidpX

MidpX-ը այնքան էլ ֆունկցիոնալ չէ, որքան KEmulator-ը, բայց այն անում է իր գործը:

Տեղադրվելուց հետո բոլոր JAR ֆայլերը կապված կլինեն MidpX-ի հետ: Սա կարելի է հասկանալ փոխված պատկերակով.

Կրկնակի սեղմեք դրա վրա, և հավելվածը կգործարկվի: Միևնույն ժամանակ, վիրտուալ ստեղնաշարն արդեն ինտեգրված է ծրագրի ինտերֆեյսին, սակայն այստեղ անհնար է կարգավորել կառավարումը համակարգչի ստեղնաշարից:

Մեթոդ 3. Sjboy Emulator

JAR-ների գործարկման մեկ այլ հեշտ տարբերակ Sjboy Emulator-ն է: Դրա հիմնական առանձնահատկությունը երեսպատման հնարավորությունն է:

Այստեղ ինտեգրված է նաև ստեղնաշարը։

Այսպիսով, մենք պարզեցինք, որ JAR-ը կարող է բացվել ոչ միայն որպես սովորական արխիվ, այլև աշխատեցնել համակարգչի վրա Java emulator-ի միջոցով: Վերջին դեպքում առավել հարմար է օգտագործել KEmulator-ը, չնայած մյուս տարբերակները նույնպես ունեն իրենց առավելությունները, օրինակ՝ պատուհանի դիզայնը փոխելու հնարավորությունը։

«Սիրելի՛ս, դու պետք է ստուգես: Ես ամաչում եմ ասել, բայց կարծում եմ, որ ես ինչ-որ տեղ եմ վերցրել… գովազդային պաստառ»:

Այո, ահա թե ինչպես պետք է անկեղծորեն խոստովանել ձեր սիրելիին, որ վիրուս է հայտնվել ձեր սմարթֆոնի կամ պլանշետի մեջ: Կոլեկտիվ վարակը տեղի է ունենում ոչ միայն ինտերնետում ինչ-որ տեղ, այլ հենց ձեր տան ցանցում: Ես արդեն խոսել եմ գովազդային վիրուսների և պաստառների դեմ պայքարի փորձի մասին, իսկ այսօր կավելացնեմ վարակի նշաններ և ևս մեկ տխուր փորձ՝ լավ ավարտով: Վահանակները և վիրուսները հեռացնելու ամենադժվար տարբերակը. երբ վիրուսը մտնում է համակարգ, ես նկարագրեցի երրորդ գրառման մեջ.

Մաս երրորդ. Բաններ Android-ում. Վարակման նշաններ

Դուք տեսե՞լ եք նման պաստառներ։ Ինչպե՞ս իմանալ, արդյոք ինչ-որ բան այն չէ ձեր սիրելի սմարթֆոնի կամ պլանշետի հետ: Ահա մի քանի նշաններ, որոնք կարող են օգնել պարզել, թե արդյոք ձեր սարքը վարակված է: Հնարավոր է, որ շատ ավելի շատ նշաններ կան, բայց այստեղ կան հաճախակի նշաններ ներկա պահին և նրանք, որոնց ես հանդիպել եմ ավելի քան երկու անգամ:

Մաս չորրորդ. Ինչպես ես արգելափակեցի գովազդային վահանակը

Այսպիսով, հայտնվեցին նյարդայնացնող գովազդներ՝ բաններներ, թռուցիկ պատուհաններ ամբողջ էկրանով, անցումներ վճարովի բաժանորդագրությունների էջերին: Google-ը սկսեց հայհոյել իմ ցանցից առաջացող տրաֆիկի վրա: Ի՞նչ եմ ես արել: Այս փորձը միայն իմն է և օգտագործման հրահանգ չէ:

Նշում. Որպես վարակի աղբյուր կամ որպես արտահոսող հավելված կային նաև այդպիսիք՝ Caivs, կամաց-կամաց, Font manager, patriotic և այլն։

Այս բուժումն աշխատել է 3 սարքի վրա։ Հատկանշական է, որ Asus-ի և Samsung-ի սարքերը ինձնից չեն տուժել։ Զարմանալի է, որ նույնիսկ սողացող Ֆլայը «չհիվանդացավ», բայց նա արդեն հաշմանդամ էր հենց հավաքման գծում: Հնարավոր է, որ այս խնդիրը վերաբերում է Android 4.4 kitkat-ով չինական սարքերին:

Հաջորդ գրառումներում կշարունակեմ պատմել ներխուժող գովազդի դեմ պայքարի պատմությունը։ Հետևեք, հարցրեք, մեկնաբանեք, կիսվեք ձեր կարծիքներով: Հաջողություն!

Հարցեր Android վիրուսի մասին

- 01/01/19 2

- 30/10/18 1

- 22/10/18 1

- 03/10/18 1

- 23/01/18 1

Android վիրուսը տերմին է, որն օգտագործվում է նկարագրելու մի խումբ վնասակար հավելվածներ, որոնք ուղղված են Android սմարթֆոններին և պլանշետներին: Հիմնվելով 2018-ին անցկացված վերլուծության վրա՝ Xender-ը, Amber Weather Widget-ը, Touchpal-ը, Kitty Play-ը, Z Camera-ն, ES file explorer-ը այն հավելվածներն են, որոնք կարելի է ներբեռնել Google Play Store-ից, սակայն ակտիվացնում են ագրեսիվ գովազդները, որոնք հանգեցնում են Android-ի վիրուսով վարակվելու: Վարակված սարքը կարող է ցուցադրել կողպէկրան կամ կոդավորված տվյալներ կամ թռուցիկ հաղորդագրություններ և ներխուժող առևտրային բովանդակություն: Մյուս բնորոշ ախտանիշը ագրեսիվ վերահղումներն են, որոնք կարող են պարունակել պոռնոգրաֆիկ բովանդակություն, նախազգուշացնել պոտենցիալ զոհին սրիկա վիրուսային վարակների մասին կամ ցուցադրել խաբեության մրցանակային նվերներ: Նման վարքագծի լավագույն օրինակը տխրահռչակ վիրուսն է, որը վերջին տարիներին ազդել է միլիոնավոր մեքենաների վրա:

| Անուն | Android վիրուս |

| Չարամիտ ծրագրերի տեսակները | Ransomware, Էկրանի դարակ, Լրտեսող ծրագրեր, Adware, Trojan, Rootkit, Rogue հավելվածներ |

| Վտանգի մակարդակ | Բարձր. Android վիրուսի տարբերակներից շատերը կարող են կողպել էկրանը, գողանալ անձնական տվյալները և գումարի կորուստ պատճառել |

| Ախտանիշներ | Կողպված էկրան, հուսադրող գովազդ, կոդավորված ֆայլեր, համակարգի անսովոր վարքագիծ, զգալի դանդաղում, ավելացված հեռախոսի հաշիվ |

| Բաշխման մեթոդ | Տրոյանացված հավելվածներ, տեքստային հաղորդագրություններ, Google Play խանութի հավելվածներ, ֆայլերի փոխանակման կայքեր, վնասակար հղումներ |

| Չարամիտ ծրագրերի ցուցակ | Com.google.provision, Com.android.system.ui, Com.android.gesture.builder, Lastacloud վիրուս, NotCompatiblev վիրուս, Mazar չարամիտ ծրագիր, խելացի մեքենաները կոտրող Android չարամիտ ծրագիր, Gooligan չարամիտ ծրագիր, Ghost Push վիրուս, HummingWhale վիրուս, HummingBad վիրուս , e, GhostCtrl վիրուս, Invisible Man, LokiBot վիրուս, Marcher Android Trojan, Tizi Android վիրուս, Android Police վիրուս, Android ransomware, Android ransomware, Lockdroid ransomware, LeakerLocker ransomware, DoubleLocker ransomware, Matcher Trojan, Tizi spyware, vGhost1010. , Rabbitfiles; Funnwebs.com; JavaTcmdHelper |

Այս կիբեր սպառնալիքները տարածվում են 2015 թվականից ի վեր, բայց թվում է, որ նրանք չեն դադարի դա անել 2018 թվականին: Android վիրուսային խմբի երկու ամենատարածված անդամները հայտնվել են 2017 թվականի նոյեմբերին: Նրանք հայտնի են որպես Matcher Trojan և Tizi լրտեսող ծրագրեր: Վերջինս ի սկզբանե հայտնաբերվել է 2015 թվականին, որը գործում է 2015 թվականից և օգտագործվել է սոցիալական մեդիայի հավելվածներից անձնական տեղեկություններ գողանալու համար:

Ի թիվս վերջերս հայտնաբերված այլ կիբեր սպառնալիքների, կա նաև DoubleLocker փրկագին, որը հայտնվել է հոկտեմբերին: Այն ոչ միայն կոդավորում է ֆայլերը թիրախավորված Android սարքի վրա, այլև փոխում է հեռախոսի PIN-ը: Ավելին, չարամիտ ծրագրերը կարող են նաև գումար գողանալ տուժածների բանկից կամ PayPal հաշվից:

Զգուշացեք, որ Android-ի չարամիտ ծրագիրը այժմ կարող է շրջանցել Google-ի անվտանգությունը և ձևանալ որպես օգտակար հավելված Play Store-ում: Դա բացահայտվեց, երբ դրա տարբերակներից մեկը՝ LeakerLocker-ը, նկատվեց, որ տարածվում է այս տեխնիկայի միջոցով: Մյուս տարբերակները, ինչպիսիք են vGhostCtrl-ը, կարող են բացվել: համակարգը «հետին դուռ է և թույլ է տալիս հարձակվողներին ձայնագրել զոհի աուդիո/վիդեո ֆայլերը կամ գողանալ կարևոր տվյալներ:

2017 թվականի հուլիսին հետազոտողները հայտնաբերել են Android-ի չարամիտ ծրագրի նոր տարբերակը, որը հայտնի է որպես «Անտեսանելի մարդ», որը գողանում է բանկային հավելվածների տվյալները և այլ զգայուն տվյալներ: Այսպիսով, դա միայն ապացուցում է, որ Android օգտատերերը պետք է ուշադրություն դարձնեն իրենց սարքերի «անվտանգությանը.

Իրականում, գրեթե բոլոր Android վիրուսները շահագրգռված են զոհի մասին անձնապես ճանաչելի տեղեկատվություն ստանալու հարցում: Ամենից հաճախ այս տեղեկատվությունը ներառում է վարկային քարտի մանրամասները, մուտքերը, և գաղտնաբառըս.

Այլ տարբերակներն ավելի քիչ վնաս են պատճառում, օրինակ՝ զոհի կոնտակտների ցանկի համօգտագործումը, խոսակցությունների ձայնագրումը, անցանկալի թռուցիկ գովազդի տրամադրումը, տարբեր կայքերի վերահղումներ նախաձեռնելը կամ սարքը այլ չարամիտ ծրագրերով վարակելը: Համաձայն Android վիրուսի հետ կապված կիբերանվտանգության հետազոտության, որն անցկացվել է 2018 թվականի սկզբին, Google Play Store-ում տարածված բազմաթիվ հավելվածներ կարող են վարակվել ներխուժող գովազդներով, որոնք կարող են օգտագործվել ավելի ծանր վարակների տարածման համար։ Xender, Amber Weather Widget, Kitty Play, Touchpal, Z Camera ընդամենը մի քանի օրինակներ են:

Դուք նաև պետք է զգույշ լինեք ES file Explorer հավելվածի հետ, որը պնդում է, որ կարող է մեծացնել Android-ի մարտկոցի կյանքը: Օգտակար լինելու փոխարեն այս հավելվածը կարող է արգելափակել էկրանը և ցուցադրել խանգարող Android գովազդներ, որոնք հրաժարվում են անհետանալ:

Եթե նկատել եք, որ ձեր պլանշետը կամ հեռախոսը տարօրինակ է վարվում, ապա չպետք է անտեսեք հնարավոր վարակի այս ախտանիշները։ Եթե դուք գործ ունեիք դանդաղեցման, կասկածելի ծանուցումների, վերահղումների կամ ավելացված հեռախոսային հաշիվների հետ, դուք պետք է ստուգեք ձեր սարքը չարամիտ ծրագրերի համար, քանի որ դրանք ձեր վարակված լինելու հիմնական նշաններն են: Android վիրուսը հեռացնելու համար կարող եք օգտագործել բջջային տարբերակը:

Android վիրուսը տիրում է 2017 թվականին և շարունակում է զարգանալ 2018 թվականին

Marcher Android Trojan-ը, որը նաև հայտնի է որպես ExoBot, բանկային չարամիտ ծրագիր է, որը հայտնի է առնվազն 2013 թվականից: Հետազոտողները հայտնել են վիրուսի վերադարձի մասին 2017 թվականի նոյեմբերին: Չարամիտ ծրագրի թարմացված տարբերակը ներառում էր երեք վտանգավոր բաղադրիչ մեկ քարոզարշավում՝ չարամիտ, հավատարմագրերի ֆիշինգ և բանկային տվյալների գողություն. Անվտանգության փորձագետները զգուշացնում են, որ Android-ի չարամիտ ծրագրի այս տարբերակը ավելի բարդ է և բարդ։

Նախկինում Marcher չարամիտ ծրագիրը տարածվում էր SMS կամ MMS հաղորդագրությունների միջոցով: Այնուամենայնիվ, խաբեբաները փոխել են բաշխման եղանակը և էլեկտրոնային փոստով ուղարկել ֆիշինգի կրճատված հղում՝ հայտնաբերելուց խուսափելու համար: Վերջին արշավը ակտիվ է առնվազն 2017 թվականի հունվարից և ուղղված է ավստրիական բանկերի հաճախորդներին:

Վնասակար նամակը պարունակում է հղում դեպի կեղծ Bank Austria կայքի, որտեղ օգտատերերը պետք է մուտք գործեն և մուտքագրեն իրենց էլփոստի հասցեն և հեռախոսահամարը: Տասը հարձակվողները տուժողին նախազգուշացում են ուղարկում, որ նա չունի «Bank Austria Security App»-ը տեղադրված հեռախոսի վրա և խնդրում է ներբեռնել այն տրամադրված հղումից:

Այնուամենայնիվ, վնասակար հավելվածի տեղադրումը պահանջում է փոխել անվտանգության կարգավորումները՝ այն չլիազորված աղբյուրից ներբեռնելու համար: Չարամիտ ծրագրերը պահանջում են բազմաթիվ թույլտվություններ, որոնք հարձակվողներին հասանելի են դարձնում սմարթֆոնը:

Տեղադրվելուց հետո վնասակար հավելվածը տների էկրանին ստեղծում է օրինական տեսք ունեցող պատկերակ, որը նման է Bank Austria-ին: Marcher վիրուսը տեղադրելուց հետո տուժածներին խնդրում են մուտքագրել իրենց կրեդիտ քարտի տվյալները կամ անձնական նույնականացման այլ մանրամասներ, երբ նրանք բացում են որևէ հավելված:

Ըստ վերջին տեղեկությունների՝ Android-ի մոտ 20000 օգտատեր կարող է տուժել այս խաբեությունից և իրենց սարքերում տեղադրել ExoBot։

Google-ի անվտանգության firewall-ը հեշտությամբ կարող է շրջանցվել Android-ի վնասակար հավելվածների կողմից

Android վիրուսների մեծ մասը կարելի է ներբեռնել Google Play խանութից՝ անվտանգ տեսք ունեցող հավելվածների հետ միասին: Անկախ նրանից, թե որքան ջանք է գործադրում Google-ը, երբ փորձում է պաշտպանել օգտատերերին և թույլ չտալ, որ այս վնասակար հավելվածները շրջանցեն իրենց անվտանգությունը, վիրուսները ճանապարհ են գտնում դեպի այս խանութը: Վերջերս անվտանգության փորձագետները հայտնել են Google Play Store-ում Xavier Android վիրուսով վարակված ավելի քան 75 հավելվածների ցանկի մասին:

Վերջերս անվտանգության փորձագետները հայտնել են Google Play Store-ում Xavier Android վիրուսով վարակված ավելի քան 75 հավելվածների ցանկի մասին:

Այնուամենայնիվ, դա միակ ճանապարհը չէ, թե ինչպես կարող է Android վիրուսը վարակել սարքը: 2016-ի փետրվարին տարբերակներից մեկը նկատվել էր, որ տարածվում էր sms-ների միջոցով։ Համակարգում մտնելուց հետո այն թույլ տվեց անօրինական միացումներ:

2017 թվականին անվտանգության փորձագետները զեկուցել են այս չարամիտ ծրագրի մի քանի տարբերակների մասին՝ օգտագործելով բարդ սոցիալական ինժեներական տեխնիկա՝ սարքը տրոյականացված հավելվածների միջոցով ներթափանցելու համար: Հետևաբար, դուք պետք է զգույշ լինեք երրորդ կողմի հավելվածներ տեղադրելիս, քանի որ դրանք կարող են վարակվել 10001_1.jar վիրուսով:

Դուք կարող եք նաև ստանալ Rabbitfiles վիրուս կամ նմանատիպ չարամիտ ծրագրեր երրորդ կողմի կամ ֆայլերի փոխանակման կայքերից: Բացի այդ, Whatsapp-ի գովազդները և նմանատիպ ծանուցումները կարող են նաև հանգեցնել ձեր Android հեռախոսի հետ կապված խնդիրների: Հասկանալի է, որ 2017 թվականը նշանակում է նոր դարաշրջան Android-ի վիրուսների համար: Եթե 2016 թվականին վարակված էր յուրաքանչյուր տասը հավելվածից մեկը, ապա այժմ այդ թիվը շարունակում է աճել։

Android վիրուսը խաբուսիկ ծրագիր է, որը նախատեսված է Android-ի համար օպերացիոն համակարգ... Կան վնասակար ծրագրերի բազմաթիվ տարբերակներ, որոնք ուղղված են սմարթֆոններին, պլանշետներին և այս ՕՀ-ով աշխատող այլ սարքերին: Որպես կանոն, վիրուսը արգելափակում է սարքը և խնդրում է գումար վճարել կամ զանգահարել խաբեբաներին «օգնության» համար:

Android վիրուսը խաբուսիկ ծրագիր է, որը նախատեսված է Android-ի համար օպերացիոն համակարգ... Կան վնասակար ծրագրերի բազմաթիվ տարբերակներ, որոնք ուղղված են սմարթֆոններին, պլանշետներին և այս ՕՀ-ով աշխատող այլ սարքերին: Որպես կանոն, վիրուսը արգելափակում է սարքը և խնդրում է գումար վճարել կամ զանգահարել խաբեբաներին «օգնության» համար:  Այս նկարում դուք կարող եք տեսնել FBI վիրուսի կողմից ցուցադրվող հաղորդագրությունները Android-ի օգտատերերի համար:

Այս նկարում դուք կարող եք տեսնել FBI վիրուսի կողմից ցուցադրվող հաղորդագրությունները Android-ի օգտատերերի համար:  Android վիրուսով առաջացած խաբուսիկ գովազդ. ⇦ ⇨

Android վիրուսով առաջացած խաբուսիկ գովազդ. ⇦ ⇨

Սլայդ 1 -ից 3

Android վիրուսի ախտանիշները

Android վիրուսով վարակվելը, անշուշտ, հիասթափեցնող փորձ է: Խիստ գովազդներազդանշան է, որ ձեր Android սարքում ինչ-որ բան այն չէ: Անվտանգության հետազոտողները խորհուրդ են տալիս խուսափել վիճակախաղի թեմայով և նմանատիպ գովազդներից, որոնք կարող են խանգարել ձեզ, երբ սկսեք օգտագործել ձեր սարքը:

Բացի այդ, պետք է ուշադրություն դարձնել այնպիսի նշանների, ինչպիսիք են անընդհատ սառչում էձեր սարքի վրա: Եթե ձեր հեռախոսը կամ Android-ի վրա հիմնված այլ սարքը սկսել է սառչել և դադարել աշխատել ինտերնետում զննելու ընթացքում, դուք պետք է տեղադրեք Android հակավիրուսը՝ այն ստուգելու համար:

Նաև ուշադրություն դարձրեք ձեր հեռախոսի հաշվին և հետևեք համարներին: Եթե սկսել եք ստանալ բարձրացված հեռախոսի հաշիվ, դուք պետք է կրկնակի ստուգեք ձեր ամսվա հաշվետվությունը: Մեծ հավանականություն կա, որ վարակը գրանցել է ձեզ ինչ-որ պրեմիում ծառայության համար: Գումարը խնայելու համար դուք պետք է հոգ տանեք ձեր սարքում Android վիրուսի հեռացման մասին:

Նման սպառնալիքները կանխելու համար պետք է մտածել Android-ի հակավիրուսային ծրագրի մասին։ Այնուամենայնիվ, որոշ փորձագետներ պնդում են, որ նման չարամիտ ծրագրերի կանխարգելումը չի պահանջում անվտանգության հավելվածներ, քանի որ Android-ն ավելի ապահով է, քան մյուս օպերացիոն համակարգերը, բայց նրանք նաև համաձայն են, որ դուք պետք է մտածեք կանխարգելման տեխնիկայի մասին՝ ձեզ նման վիրուսներից փրկելու համար:

Բջջային վիրուսները հիմնականում տարածվում են երրորդ կողմի անվճար հավելվածների խանութների միջոցով

Android վիրուսը ակտիվորեն տարածվել է երրորդ կողմի հավելվածների միջոցով, որոնք պետք է ձեռքով տեղադրվեն հեռախոսում: Այնուամենայնիվ, այս սպառնալիքի տարածման համար օգտագործվող նոր մեթոդները սկսել են տարածվել շուրջբոլորը, և այսօր դուք կարող եք վարակվել այս վիրուսով՝ կտտացնելով նաև վնասակար հղմանը։

Շատ դեպքերում մարդիկ ներբեռնում են այս սպառնալիքն իրենց սարքերի համար չլիցենզավորված կամ փորձնական հավելվածներով, որոնք ակտիվորեն գովազդվում են Google Play խանութում և նմանատիպ վայրերում:

Սրանից խուսափելու համար մենք խստորեն խորհուրդ ենք տալիս ներբեռնել ձեր հավելվածները միայն օրինական հավելվածների խանութներից, որոնք ստուգում են յուրաքանչյուր ծրագիր, նախքան այն կսկսեն գովազդել: Այս դեպքում կարելի է վստահել Google Play Store-ին, Amazon-ին և Samsung-ին։ Բացի այդ, նույնիսկ եթե ընտրեք այս հավելվածների խանութներից որևէ մեկը, դուք դեռ պետք է կրկնակի ստուգեք ծրագիրը նախքան այն ձեր սարքում ներբեռնելը, քանի որ երբեք չեք կարող իմանալ, թե ինչ տեսակի չարամիտ ծրագիր է թաքնված դրանում:

Եթե դուք հետաքրքրված եք կիբերանվտանգությամբ, դուք պետք է արդեն լսել եք հաքերների մասին, ովքեր կարողացել են ավելացնել իրենց վնասակար հավելվածը Google Play խանութում և հավաքել են ավելի քան 10.000 ներբեռնումներ՝ նախքան դրա բացահայտումը: Նաև հաղորդվել է տուժած կայքերի մասին, որոնք կարող են ավտոմատ կերպով ներբեռնել վարակված հավելվածը ձեր հեռախոսում:

Ձեր սարքը մաքուր պահելու և Android վիրուսից պաշտպանվելու համար դուք պետք է դադարեք այցելել կասկածելի/ապօրինի կայքեր և երբեք չսեղմեք այն հղումները, որոնք կարող են հայտնվել ձեզ համար՝ դրանք այցելելիս: Վերջապես, մենք կարծում ենք, որ ժամանակն է մտածել շարժական հակավիրուսների մասին, որոնք կարող են օգնել մարդկանց կանխել վնասակար հավելվածների, այդ թվում՝ Android-ի չարամիտ ծրագրերի տեղադրումը:

Android վարակված հավելվածների ցանկը (չարամիտ ծրագրերի ցուցակ)

JavaTcmdHelper վիրուս Android հեռախոսների վրա խնդիրներ առաջացնող հավելվածներից է և հաճախ հակավիրուսային ծրագրերի կողմից կարող է վտանգավոր ճանաչվել:

Այս հավելվածը չի ցուցադրվում հեռախոսում կամ նույնիսկ Կարգավորումների կամ Հավելվածի բաժիններում: Այնուամենայնիվ, օգտատերերը հաղորդել են համակարգի հաղորդագրությունների մասին, որոնք նշում են, որ Javatcmdhelper-ը հնարավոր է վտանգավոր է: Հաղորդագրությունը կարող է նաև նշել հավելվածի մասին, որն անսովոր վարք ունի կամ ունի գաղտնիության ռիսկեր:

Java tcmd օգնական վիրուսը կարող է հայտնաբերվել ձեր հակավիրուսային գործիքի կամ անվտանգության հավելվածի միջոցով, սակայն անունը կախված է որոշակի վիրուսի տվյալների բազայից և կարող է տարբերվել ծրագրից ծրագիր:

Ամենատարածված էվրիստիկ անունն է Արտեմիս! 7123f6c80769 կամ Արտեմիս! F580cadc3dc1: Դրա պատճառով տարբեր օգտատերերի կողմից այն ստանում է Artemis / JavaTcmdHelper վիրուս:

Այս հրամանները կատարելու համար Android-ի չարամիտ ծրագիրը սկզբում փոփոխում է պաշտոնական Tesla հավելվածի սկզբնական կոդը: Այնուհետև այն կիսում է զոհի օգտանունը և գաղտնաբառը հարձակվողներին և օգնում նրանց գողանալ մեքենան: Այնուամենայնիվ, վիրուսը, որը փորձարկվել է Promon-ի հետազոտողների կողմից, չի հիմնվում Tesla հավելվածի անվտանգության որևէ խոցելիության վրա: Ըստ ընկերության՝ այն պետք է տեղադրվի ձեռքով սոցիալական ճարտարագիտության և նմանատիպ տեխնիկայի օգնությամբ:

Այնուամենայնիվ, վիրուսը, որը փորձարկվել է Promon-ի հետազոտողների կողմից, չի հիմնվում Tesla հավելվածի անվտանգության որևէ խոցելիության վրա: Ըստ ընկերության՝ այն պետք է ձեռքով տեղադրվի սոցիալական ինժեներիայի և նմանատիպ տեխնիկայի օգնությամբ։

Ցավոք, Ghost Push-ից ազատվելը գրեթե անհնար է, նույնիսկ գործարանային վերակայումը չի անում այդ աշխատանքը, և որոնվածը թարմացնելը միակ ընտրությունն է օգտվողների համար: Այնուամենայնիվ, լավ նորությունն այն է, որ նրանք, ովքեր օգտագործում են Nougat, Oreo և Pie-ը, պետք է իրենց համեմատաբար ապահով զգան, քանի որ Android OS-ի այդ տարբերակները պաշտպանված են այս տեսակի չարամիտ ծրագրերից: Այնուամենայնիվ, դա չի նշանակում, որ հաքերները չեն ստեղծի նոր տարբերակներ, որոնք կտապալեն պաշտպանական միջոցները Android-ի վերջին տարբերակներում։

Gooligan չարամիտ ծրագիրփչացրել է ավելի քան 86 հավելված, ինչպիսիք են Youtube Downloader-ը, Kiss Browser-ը, Memory Booster-ը, Demo-ն, Perfect Cleaner-ը, Battery Monitor-ը, System Booster-ը և այլն: Թվում է, որ բոլոր համակարգի կատարողականը և բրաուզերի հետ կապված ծրագրերն ու խաղերը, ինչպես նաև պոռնոգրաֆիկ հավելվածները ռիսկի են դիմում դառնալ Gooligan-ի կրողներ: Բոլոր Android հեռախոսների ավելի քան 74%-ը կարող է խոցելի լինել վիրուսի այս նոր տարբերակի նկատմամբ:

Վարակման գործընթացն ավարտվելուց հետո չարամիտ ծրագիրը արմատախիլ է անում սարքը և թույլ է տալիս լիարժեք մուտք՝ ավելի շատ վնասակար տարրեր տեղադրելու համար: Նման գործունեությունը կատարվում է ձեր անձնական տվյալները գողանալու նպատակով, ինչպիսիք են մուտքի տվյալները բանկային հաշիվներում:

Հետաքրքիր է, որ անցյալ տարի բեմ բարձրացավ, հիմք հանդիսացավ ներկայիս չարամիտ ծրագրի համար: Ավելորդ է ասել, որ բարելավված տարբերակը շատ ավելի դավաճանական է:

Այս վնասակար վիրուսը HummingBad չարամիտ ծրագրի թարմացված պատճենն է, որը հայտնի է Android օգտատերերի դեմ իր զանգվածային հարձակումներով: Դեռևս 2016 թվականին այս վիրուսը կարողացել է ավերածություններ գործել մոտավորապես 10 միլիոն Android սարքերում: Վերջերս HummingBad-ը հայտնվել է նոր տեսքով և նոր անունով, և այս անգամ այն ստացել է HummingWhale չարամիտ անվանումը։

HummingWhale չարամիտ ծրագիրը որոշ ժամանակ ակնհայտորեն հասանելի էր Google Play Store-ում՝ 20 տարբեր հավելվածների տեսքով, որոնց մեծ մասը կոչվում էր Camera: Օրինակները ներառում են Rainbow Camera, Whale Camera, Ice Camera, Hot Camera և նմանատիպ հավելվածներ:

Վնասակար ծրագիրն օգտագործվում է վարակված սարքի վրա վիրտուալ մեքենա ստեղծելու, սարքի վրա գաղտագողի լրացուցիչ հավելվածներ տեղադրելու և օգտատիրոջ համար նյարդայնացնող գովազդներ տրամադրելու համար: Երբ օգտատերը փակեց գովազդը, չարամիտ ծրագիրը վերբեռնեց արդեն տեղադրված ստվերային ծրագիրը վիրտուալ մեքենա՝ ստեղծելու կեղծ ուղղորդող ID, որն օգտագործվում է եկամուտ ստեղծելու համար:

. Առաջին անգամ հայտնաբերված 2016 թվականի փետրվարին չարամիտ ծրագիրն արդեն վարակել է Android-ի ավելի քան 10 միլիոն օգտատերերի: Չարամիտ ծրագիրը տարածվում էր «drive-by ներբեռնման գրոհների» միջոցով, և օգտատերերը վարակվեցին որոշակի վնասակար կայքեր այցելելուց հետո: 2017 թվականի հունվարին չարամիտ ծրագրերը կրկին ակտիվորեն տարածվում են Google Play խանութում՝ որպես HummingWhale հավելված:

Ներթափանցումից հետո HummingBad չարամիտ ծրագիրը մուտք է ստանում սմարթֆոնի օպերացիոն համակարգի առանցք: Այնուհետև այն սկսում է ապակողմնորոշիչ գովազդներ տրամադրել և ազդանշաններ ցուցադրել համակարգի անհրաժեշտ թարմացումների մասին: Երբ օգտվողները կտտացնում են այս գովազդները, հավելվածի մշակողները եկամուտ են ստեղծում: Այնուամենայնիվ, դա չէ հիմնական խնդիրը:

Չարամիտ ծրագրերը նաև լիարժեք հասանելիություն են ստանում վարակված սարքին և կարող են գողանալ օգտատերերի անձնական տվյալները, ինչպիսիք են կոնտակտները, մուտքերը, վարկային քարտը կամ բանկային տվյալները: Այդ պատճառով շատ կարևոր է հեռացնել HummingBad-ը սարքում հայտնվելուն պես:

Հայտնի է նաև որպես Android.Lockdroid.E, չարամիտ ծրագիրը տարածվում է որպես պոռնոգրաֆիկ հավելված «Porn’ O’Mania»: Վիրուսը օգտագործում է սոցիալական ինժեներական տեխնիկա՝ վարակված սարքի ադմինիստրատորի իրավունքները ստանալու համար։ Այն նպատակ ունի հասնել այս նպատակին՝ օգտագործելով կեղծ փաթեթի տեղադրում: Տեղադրումն ավարտվելուն պես Lockdroid վիրուսը ստանում է ամբողջական մուտք դեպի սարք և կոդավորում է տվյալները:

Ավելին, այն կարող է փոխել PIN-ը և կողպել սարքը: Այս կերպ չարամիտ ծրագրերի վերացումը կարող է դժվարանալ: Չարամիտ ծրագիրը օգտագործում է «clickjacking» տեխնիկան և հարձակվում է Android 5.0 կամ ավելի նոր ՕՀ տարբերակներով սմարթֆոնների և պլանշետների վրա: Ըստ Google-ի՝ այս վնասակար հավելվածը հնարավոր չէ ներբեռնել Google Play Store-ից:

GhostCtrl վիրուսօգտագործում է Android-ի խոցելիությունը՝ օգնելու իր սեփականատերերին վերահսկել սարքը: Այն հայտնվեց 2017 թվականի կեսերին, երբ հայտնաբերվեց, որ այն հարձակվում էր իսրայելական հիվանդանոցների վրա, բայց այն չի համարվում նոր վիրուս: Այնուամենայնիվ, ըստ որոշների

Այնուամենայնիվ, անվտանգության որոշ փորձագետների կարծիքով, չարամիտ ծրագիրը չի պատրաստվում կանգ առնել. շուտով այն կարող է դառնալ փրկագին տիպի սպառնալիք, քանի որ պարզվել է, որ այս վիրուսը նույնպես ունի արգելափակման որոշակի հնարավորություն:

Այն տարածվում է՝ ներկայացնելով իրեն որպես օրինական հավելված, ինչպիսիք են WhatsApp-ը և Pokemon Go-ն: Համակարգում մտնելուց հետո GhostCtrl չարամիտ ծրագիրը թողնում է Android հավելվածի վնասակար փաթեթը (APK) և բացում համակարգի հետևի դուռը՝ զոհի անձնական տվյալներին, տեսանյութերին և ձայնագրություններին լիարժեք մուտք ապահովելու համար: Այն կարող է նաև վերականգնել գաղտնաբառերը և զանգահարել կամ ուղարկել տեքստեր: տուժողի շփումները.

Անտեսանելի մարդ. 2017 թվականի հուլիսին անվտանգության փորձագետները հայտնաբերեցին Svpeng-ի թարմացված և բարելավված տարբերակ, որը հարձակվում է 23 երկրներում բանկային հավելվածների օգտատերերի վրա: Վիրուսը տարածվում է որպես կեղծ Flash Player հավելված՝ կասկածելի և անապահով ներբեռնման կայքերում: Բարեբախտաբար, չարամիտ ծրագիրը չի հասել Google Play Store:

Այնուամենայնիվ, երբ օգտվողները տեղադրում են այս վնասակար հավելվածը, նրանք սարքին տալիս են ադմինիստրատորի իրավունքներ: Արդյունքում կիբերհանցագործները կարող են կառավարել այն Command and Control սերվերի միջոցով։

Վնասակար ծրագիրը աշխատում է key-logger և հավաքում է հավատարմագրերը, երբ օգտատերը մուտք է գործում բանկ բջջային հավելվածի միջոցով: Բացի այդ, Invisible Man չարամիտ ծրագիրը կարող է ուղարկել և կարդալ հաղորդագրություններ, կատարել և լսել հեռախոսազանգեր, բացել ֆիշինգի URL-ները և հավաքել տարբեր տեղեկություններ։ Այն նաև թույլ չի տալիս զոհերին հեռացնել իր ադմինիստրատիվ իրավունքները, ուստի դրա հեռացումը դառնում է բարդ:

2017 թվականի օգոստոսի կեսերին չարամիտ ծրագրերի հետազոտողները հայտնաբերեցին LeakerLocker-ի տարածումը Google Play Store-ում հասանելի երկու հավելվածների միջոցով: Վնասակար հավելվածը թաքնված էր Wallpapers Blur HD» և «Booster & Cleaner Pro» հավելվածների տակ:

Օգտատերերից մեկը «տեղադրեց այս ծրագրերից մեկը, չարամիտ ծրագիրը կողպում է սարքի էկրանը սպառնալից հաղորդագրությամբ: Ըստ այդմ՝ Android-ի չարամիտ այս տարբերակը հասանելիություն է ստացել զգայուն տվյալներին։ Եթե տուժողը 72 ժամվա ընթացքում փրկագին չվճարի, ամբողջ տեղեկատվությունը կհայտնվի:

Այնուամենայնիվ, անվտանգության փորձագետները կասկածում են, որ չարամիտ ծրագրերը կարող են նման վնաս պատճառել և խորհուրդ են տալիս հեռացնել LeakerLocker-ը սարքից անվտանգության ծրագրային ապահովման միջոցով:

2017 թվականի սեպտեմբերին չարամիտ ծրագրերի հետազոտողները հայտնաբերեցին բջջային չարամիտ ծրագրի նոր տարբերակը: Այն տարածվում է որպես կեղծ Adobe Flash թարմացում: Հարձակումից հետո այն կողպում է սարքը՝ փոխարինելով PIN-ը: Այնուհետև այն գործարկում է տվյալների կոդավորումը և պահանջում է վճարել 0,0130 բիթքոյն՝ սարքն ապակողպելու և ֆայլերը վերականգնելու համար:

Բացի այդ, չարամիտ ծրագրերը կարող են նաև գումար գողանալ PayPal-ից և բանկային հաշիվներից: Հետևաբար, վիրուսի հեռացումը պետք է իրականացվի հնարավորինս շուտ: Այնուամենայնիվ, չուղղված սարքերի սեփականատերերին կարող է անհրաժեշտ լինել գործարանային վերակայել վարակված հեռախոսները՝ այն ապակողպելու համար: Ուղղորդված սարքերի օգտվողները կարող են օգտագործել Android Debug Bridge (ADB) գործիքը: Ավելին, DoubleLocker-ի հեռացումը պետք է ավարտվի անվտանգության ծրագրաշարով:

LokiBot վիրուս... Infostealer.Lokibot-ը վնասակար հավելված է, որը նախատեսված է Android սմարթֆոնների համար: Երբ այն հայտնվում է զոհի սարքի վրա, այն կարող է ուղարկել SMS հաղորդագրություններ և պատասխանել դրանց, օգտագործել բջջային բրաուզերներ, հասցեագրել որոշակի URL-ներ և տեղադրել SOCKS5 պրոքսի:

Արդյունքում, զոհի ելքային տրաֆիկը կարող է վերահղվել: Վիրուսը կարող է նաև ստեղծել և ցուցադրել կեղծ ծանուցումներ օգտատիրոջ համար՝ հուշելով զոհին բացել բանկային հաշիվ: Հենց որ տուժողը դա անում է, վիրուսը բեռնում է կեղծ ծածկույթ: մուտքի էջի վրա և հավաքում է մուտքի բոլոր մանրամասները, որոնք տուժողը մուտքագրում է տրամադրված դաշտերում:

Այս տրոյական վիրուսի ծավալը արագորեն աճում է, քանի որ այն վաճառվում է մութ վեբ ֆորումներում մոտավորապես 2000 դոլարով, ինչը նշանակում է, որ ցանկացած անբարոյական հանցագործ կարող է գնել այն և տարածել այն:

2017 թվականի հոկտեմբերին LokiBot չարամիտ ծրագիրը կարողացավ դառնալ փրկագին վիրուս: Այնուամենայնիվ, այս ֆունկցիան ակտիվանում է միայն այն դեպքում, եթե տուժողը հայտնաբերի Infostealer.LokiBot-ը և փորձի ջնջել այն: Վնասակար հավելվածին չի հաջողվում գաղտնագրում կիրառել զոհի ֆայլերի վրա, բայց այնուամենայնիվ ցուցադրում է էկրանի կողպման հաղորդագրություն: «Go_Crypt» ֆունկցիան չի գաղտնագրում տվյալները, բայց, այնուամենայնիվ, վերանվանում է դրանք:

Էկրանի կողպման հաղորդագրությունն ասում է. Ձեր հեռախոսը կողպված է երեխայի պնոգրաֆիան դիտելու համար,«Եվ պահանջում է վճարել 100 դոլար 48 ժամվա ընթացքում: Հակառակ դեպքում, ըստ վիրուսի, գործը «կհանձնվի ոստիկանությանը»։

Marcher Android Trojan.Այլապես հայտնի է որպես ExoBot, վիրուսը հայտնի է 2013 թվականից: Այնուամենայնիվ, նոյեմբերին հետազոտողները զեկուցեցին 2017 թվականի հունվարին մեկնարկած զանգվածային արշավի մասին: Վիրուսը ուղղված է Bank Austria-ի օգտատերերին և խաբում է նրանց տեղադրել կեղծ «Bank Austria Security App»: Marcher վիրուսի վերջին տարբերակը օգտագործում է սոցիալական ինժեներական խելացի տեխնիկա՝ գողանալու օգտատերերի զգայուն «տեղեկատվությունը, ներառյալ բանկային հավատարմագրերը, ծննդյան ամսաթիվը, անունը և այլ անձնական նույնականացման տվյալները:

Մարշերի բաշխման արշավը բարդ է. Այն սմարթֆոն է բերում չարամիտ ծրագրեր, փորձում է ֆիշինգի հավատարմագրերը և գողանալ բանկային տեղեկատվությունը և վերջապես դատարկել զոհի բանկային հաշիվը: Ամենամեծ հնարքն այն է, որ հարձակվողներն օգտագործում են Bank Austria բնօրինակ դիզայնը և ինտերֆեյսը: Օգտագործողներին խորհուրդ է տրվում հեռու մնալ կասկածելի էլ. նամակներից կամ SMS-ից: հաղորդագրություններ այս բանկից և ստուգեք անհրաժեշտ տեղեկատվությունը անմիջապես բանկի կայքէջից՝ առանց ֆիշինգի էլ. հասցեում նշված հղումները սեղմելու:

Google-ը հայտնել է Tizi չարամիտ ծրագրի մասին 2017 թվականի նոյեմբերին: Վիրուսն աշխատում է որպես լրտեսող ծրագիր և նախատեսված է սոցիալական մեդիայի հավելվածներից, այդ թվում՝ Facebook-ից, LinkedIn-ից, Skype-ից, WhatsApp-ից և այլն գողանալու անձնական տվյալները: Չարամիտ ծրագրերը կարող են նաև ձայնագրել զանգերը, մուտք գործել SMS, լուսանկարել և կատարել բազմաթիվ այլ առաջադրանքներ, որոնք վտանգի տակ են դնում Android-ի օգտատերերի գաղտնիությունը:

Tizi վիրուսը կարող է նաև ստանալ արմատային հասանելիություն՝ օգտագործելով համակարգի խոցելիությունը կամ խաբելով օգտատերերին՝ նման թույլտվություն տալով վնասակար հավելվածի տեղադրման ժամանակ: Վարակված հավելվածներից մի քանիսը հասանելի էին Google Play Store-ում 2015 թվականին: Այնուամենայնիվ, դրանց մեծ մասը տարածվում է երրորդ կողմի հավելվածների միջոցով: Այս պահին Google-ը հայտնում է, որ մոտ 1300 Android սարքեր վարակված են լրտեսող ծրագրերով։

Android-ի վիրուսների հեռացման ընդհանուր ուղեցույց

Եթե ձեր սարքը վարակված է Android վիրուսով, կարող եք հանդիպել հետևյալ խնդիրների.

- Զգայուն տեղեկատվության կորուստ:Վնասակար հավելվածները, որոնք օգտագործվում են Android OS-ով վարակվելու համար, կարող են հավաքել տարբեր տեսակի տվյալներ: Նման տեղեկատվությունը ներառում է կոնտակտներ, մուտքեր, էլեկտրոնային փոստի հասցեներ և նմանատիպ տեղեկություններ, որոնք կարևոր են հարձակվողների համար:

- Փողի կորուստ. Android-ի ամենից շատ վիրուսներն ի վիճակի են հաղորդագրություններ ուղարկել պրեմիում սակագնային համարներին կամ բաժանորդագրել օգտատերերին պրեմիում ծառայություններին: Սա կարող է հանգեցնել ձեզ փողի կորստի և նմանատիպ խնդիրների:

- Չարամիտ ծրագրերի ներթափանցում. Android վիրուսը կարող է փորձել տիրել ձեր սարքին և վարակել այն այլ չարամիտ ծրագրերով: Այն կարող է նաև առաջացնել նյարդայնացնող գովազդներ, թռուցիկ ազդանշաններ և կեղծ նախազգուշական հաղորդագրություններ:

- Կատարման հետ կապված խնդիրներ.Նման սպառնալիքով վարակվելիս դուք կարող եք նկատել համակարգի անկայունության խնդիրներ, դանդաղում և նմանատիպ խնդիրներ:

Եթե կարծում եք, որ ձեր սարքը վարակված է, խորհուրդ ենք տալիս սկանավորել այն Android-ի վիրուսներից որևէ այլ հուսալի մաքրող միջոցի միջոցով: Այն կօգնի ձեզ հայտնաբերել վնասակար ֆայլեր և այլ խարդախ բաղադրիչներ ձեր սարքում: Երբեմն վիրուսները արգելափակում են անվտանգության ծրագրերը՝ դրանց վերացումից խուսափելու համար: Եթե դա այդպես է, դուք պետք է վերագործարկեք ձեր Android սարքը Անվտանգ ռեժիմում՝ նախքան ձեր Android հակավիրուսը գործարկելը, որպեսզի անջատեք երրորդ կողմի հավելվածները (և նաև չարամիտ ծրագրերը):

- Գտեք միացման կոճակը և սեղմեք այն մի քանի վայրկյան, մինչև տեսնեք մենյու: Հպեք Անջատել.

- Երբ տեսնում եք երկխոսության պատուհան, որն առաջարկում է ձեզ վերագործարկել ձեր Android-ը Անվտանգ ռեժիմ, ընտրեք այս տարբերակը և լավ.

Եթե դա չհաջողվեց ձեզ մոտ, պարզապես անջատեք ձեր սարքը և միացրեք այն: Երբ այն ակտիվանա, փորձեք սեղմել և պահել Մենյու, Ձայնի իջեցում, Ձայնի բարձրացումկամ Ձայնի իջեցում և ձայնի բարձրացումմիասին տեսնելու համար Անվտանգ ռեժիմ.Եթե դա «չի աշխատում, ապա փնտրեք «Ինչպես դնել անվտանգ ռեժիմ» արտահայտությունը և ավելացրեք ձեր հեռախոսի մոդելը: Այնուհետև հետևեք հրահանգներին:

Կարող եք նաև փորձել ձեռքով կատարել Android-ի վիրուսների հեռացում՝ ինքներդ հեռացնելով վնասակար հավելվածը: Այնուամենայնիվ, դուք պետք է շատ զգույշ լինեք դա անելիս, քանի որ կարող եք հեռացնել օգտակար ֆայլերը և հավելվածները ձեր սարքից: Android վիրուսի ձեռքով հեռացման համար խնդրում ենք հետևել հետևյալ քայլերին.

- Վերագործարկեք ձեր սարքը Անվտանգ ռեժիմում՝ վերը նշված քայլերի օգնությամբ:

- Երբ ներս Անվտանգ ռեժիմ, գնալ Կարգավորումներ... Երբ այնտեղ, սեղմեք Հավելվածներկամ Դիմումների կառավարիչ(սա կարող է տարբերվել՝ կախված ձեր սարքից):

- Այստեղ նայեք վնասակար հավելված (ներ) և տեղահանեք դրանք բոլորը:

Խորհուրդ ենք տալիս նաև անջատել այն տարբերակը, որը թույլ է տալիս տեղադրել հավելվածներ, որոնք պատկանում են անհայտ աղբյուրներին: Դրա համար գնացեք Կարգավորումներ -> Անվտանգություն... Երբ այնտեղ եք, անջատեք այս տարբերակը:

Գործարանային վերակայումը կարող է անհրաժեշտ լինել Android-ի չարամիտ ծրագրերը հեռացնելու համար

Եթե ոչինչ չի օգնում ձեզ հեռացնել Android-ի չարամիտ ծրագրերը ձեր հեռախոսից կամ պլանշետից, դուք պետք է վերակայեք այն իր գործարանային կարգավորումներին: Դրա համար անհրաժեշտ է կատարել հետևյալ քայլերը.

- Սեղմեք Համատեղելի է Microsoft Windows

Աջակցվող տարբերակները Համատեղելի OS XԱջակցվող տարբերակներըԻնչ անել, եթե ձախողվի:

Եթե չհաջողվեց հեռացնել վիրուսի վնասը Reimage-ի միջոցով, դիմեք մեր աջակցման թիմին և հնարավորինս շատ մանրամասներ տրամադրեք:Reimage-ը խորհուրդ է տրվում հեռացնել վիրուսի վնասը: Անվճար սկաները թույլ է տալիս ստուգել՝ արդյոք ձեր համակարգիչը վարակված է, թե ոչ: Եթե Ձեզ անհրաժեշտ է հեռացնել չարամիտ ծրագրերը, դուք պետք է գնեք Reimage չարամիտ հեռացման գործիքի լիցենզավորված տարբերակը: