რატომ დაიწყო თქვენმა მობილურმა მოულოდნელად სხვაგვარად ქცევა, ან თუნდაც „ცხოვრება“ თავისი „ცხოვრებით“? ალბათ იმიტომ, რომ მასში მავნე პროგრამა დასახლდა. დღეს Android-ისთვის ვირუსების და ტროასების რაოდენობა ექსპონენტურად იზრდება. რატომ? დიახ, რადგან ცბიერმა ბიჭებმა-ვირუსის ავტორებმა იციან, რომ სმარტფონებსა და პლანშეტებს ჩვენი თანამოქალაქეები სულ უფრო ხშირად იყენებენ ელექტრონულ საფულეებად და ყველაფერს აკეთებენ იმისთვის, რომ სახსრები მფლობელების ანგარიშებიდან მათ ჯიბეში გადაიტანონ. მოდით ვისაუბროთ იმაზე, თუ როგორ გავიგოთ, რომ მობილურმა მოწყობილობამ დაიჭირა ინფექცია, როგორ ამოიღოთ ვირუსი ანდროიდიდან და დაიცვათ თავი ხელახალი ინფექციებისგან.

Android მოწყობილობის ვირუსული ინფექციის სიმპტომები

- გაჯეტი ჩვეულებრივზე დიდხანს ირთვება, ანელებს ან მოულოდნელად გადაიტვირთება.

- SMS და სატელეფონო ზარების ისტორია შეიცავს გამავალ შეტყობინებებს და ზარებს, რომლებიც არ განხორციელებულა.

- ფულის დებეტირება ხდება თქვენი ტელეფონის ანგარიშიდან თავისთავად.

- რეკლამები, რომლებიც არ არის დაკავშირებული რომელიმე აპლიკაციასთან ან საიტთან, ნაჩვენებია თქვენს სამუშაო მაგიდაზე ან ბრაუზერზე.

- პროგრამები დაინსტალირებულია თავისთავად, ჩართულია Wi-Fi, Bluetooth ან კამერა.

- გაქრა წვდომა ელექტრონულ საფულეებზე, მობილბანკზე ან გაურკვეველი მიზეზების გამო შემცირდა ანგარიშებზე არსებული თანხა.

- ვიღაცამ დაიპყრო თქვენი ანგარიში სოციალურ ქსელებში ან მესინჯერებში (თუ გამოიყენება მობილურ მოწყობილობაზე).

- გაჯეტი დაბლოკილია და ეკრანზე გამოჩნდება შეტყობინება, რომ თქვენ რაღაც დაარღვიეთ და უნდა გადაიხადოთ ჯარიმა ან უბრალოდ გადარიცხოთ ვინმეს ფული მის განბლოკვისთვის.

- აპლიკაციების ჩართვა მოულოდნელად შეწყდა, საქაღალდეებსა და ფაილებზე წვდომა დაიკარგა, მოწყობილობის ზოგიერთი ფუნქცია დაიბლოკა (მაგალითად, არცერთი ღილაკი არ იყო დაჭერილი).

- პროგრამების გაშვებისას გამოჩნდება შეტყობინებები, როგორიცაა "შეცდომა მოხდა com.android.systemUI აპლიკაციაში".

- უცნობი ხატულები გამოჩნდა აპლიკაციების სიაში და უცნობი პროცესები ამოცანების მენეჯერში.

- ანტივირუსული პროგრამა გაცნობებთ მავნე ობიექტების აღმოჩენის შესახებ.

- ანტივირუსული პროგრამა თავად წაიშალა მოწყობილობიდან ან არ იწყება.

- თქვენი ტელეფონის ან ტაბლეტის ბატარეა უფრო სწრაფად იწურება, ვიდრე ოდესმე.

ყველა ეს სიმპტომი 100%-ით არ მიუთითებს ვირუსზე, მაგრამ თითოეული არის იმის მიზეზი, რომ დაუყონებლივ შეამოწმოთ თქვენი მოწყობილობა ინფექციაზე.

მობილური ვირუსის ამოღების უმარტივესი გზა

თუ გაჯეტი კვლავ მუშაობს, უმარტივესი გზაა ვირუსის ამოღება Android-ზე დაინსტალირებული ანტივირუსის გამოყენებით. გაიქეცი სრული სკანირებატელეფონის ფლეშ მეხსიერება, მავნე ობიექტის აღმოჩენის შემთხვევაში, აირჩიეთ "წაშლა" ოფცია, შეინახეთ განეიტრალებული ასლი კარანტინში (იმ შემთხვევაში, თუ ანტივირუსი თავს აღმოაჩენს და რაიმე უსაფრთხოს ვირუსს უშვებს).

სამწუხაროდ, ეს მეთოდი ეხმარება დაახლოებით 30-40% შემთხვევაში, რადგან მავნე ობიექტების უმეტესობა აქტიურად ეწინააღმდეგება ამოღებას. მაგრამ მათზე არსებობს წესი. შემდეგი, ჩვენ განვიხილავთ მოქმედების ვარიანტებს, როდესაც:

- ანტივირუსი არ იწყება, არ აღმოაჩენს ან არ აშორებს პრობლემის წყაროს;

- მავნე პროგრამა აღდგება წაშლის შემდეგ;

- მოწყობილობა (ან მისი ინდივიდუალური ფუნქციები) დაბლოკილია.

წაშალეთ მავნე პროგრამა უსაფრთხო რეჟიმში

თუ ვერ ახერხებთ ტელეფონის ან ტაბლეტის გაწმენდას ნორმალური რეჟიმისცადეთ ეს უსაფრთხოდ გააკეთოთ. მავნე პროგრამების დიდი ნაწილი (არა მხოლოდ მობილური) არ აჩვენებს აქტივობას უსაფრთხო რეჟიმში და არ ერევა მათ განადგურებაში.

მოწყობილობის უსაფრთხო რეჟიმში ჩატვირთვისთვის დააჭირეთ ჩართვა/გამორთვის ღილაკს, დაადეთ თითი „გამორთვაზე“ და გააჩერეთ სანამ არ გამოჩნდება შეტყობინება „უსაფრთხო რეჟიმში შესვლა“. შემდეგ დააჭირეთ OK.

Თუ თქვენ გაქვთ ძველი ვერსია Android - 4.0 და ქვემოთ, გამორთეთ გაჯეტი ჩვეული წესით და ისევ ჩართეთ. როდესაც ეკრანზე გამოჩნდება Android-ის ლოგო, ერთდროულად დააჭირეთ ხმის ამაღლების და ჩამოწევის კლავიშებს. გააჩერეთ ისინი სანამ მოწყობილობა მთლიანად არ ჩაიტვირთება.

უსაფრთხო რეჟიმში ყოფნისას დაასკანირეთ თქვენი მოწყობილობა ანტივირუსით. თუ ანტივირუსი არ არის ან რაიმე მიზეზით არ იწყება, დააინსტალირეთ (ან ხელახლა დააინსტალირეთ) საიდან Google play.

ამ გზით, სარეკლამო ვირუსები, როგორიცაა Android.Gmobi 1 და Android.Gmobi.3 (Dr. Web კლასიფიკაციის მიხედვით), რომლებიც ჩამოტვირთავენ ტელეფონში სხვადასხვა პროგრამებს (რეიტინგის გაზრდის მიზნით), ასევე აჩვენებენ ბანერებსა და რეკლამებს. სამუშაო მაგიდა, წარმატებით წაიშალა.

თუ თქვენ გაქვთ სუპერმომხმარებლის (root) უფლებები და ზუსტად იცით, რამ გამოიწვია პრობლემა, გაუშვით ფაილ მენეჯერი (მაგალითად, Root explorer), მიჰყევით გზას, სადაც ეს ფაილი მდებარეობს და წაშალეთ იგი. ყველაზე ხშირად, მობილური ვირუსები და ტროიანები ათავსებენ თავიანთ სხეულებს (შესრულებადი ფაილები .apk გაფართოებით) სისტემის/აპლიკაციის დირექტორიაში.

ნორმალურ რეჟიმში დასაბრუნებლად, უბრალოდ გადატვირთეთ მოწყობილობა.

მობილური ვირუსების ამოღება კომპიუტერიდან

კომპიუტერის საშუალებით ტელეფონზე ვირუსების მოცილება დაგეხმარებათ, როდესაც მობილური ანტივირუსი ვერ უმკლავდება თავის ამოცანას თუნდაც უსაფრთხო რეჟიმში ან მოწყობილობის ფუნქციები ნაწილობრივ დაბლოკილია.

ვირუსის ამოღება ტაბლეტიდან და ტელეფონიდან კომპიუტერის გამოყენებით ასევე შესაძლებელია ორი გზით:

- კომპიუტერზე დაინსტალირებული ანტივირუსის გამოყენებით;

- ხელით ფაილის მენეჯერის მეშვეობით Android გაჯეტებისთვის, მაგალითად, Android Commander.

ჩვენ ვიყენებთ ანტივირუსს კომპიუტერზე

კომპიუტერზე დაინსტალირებული ანტივირუსით მობილური მოწყობილობის ფაილების შესამოწმებლად, USB კაბელით დაუკავშირეთ ტელეფონი ან ტაბლეტი კომპიუტერს, აირჩიე „Like USB storage“ მეთოდი.

შემდეგი ჩართეთ USB.

შემდეგი ჩართეთ USB.

ამის შემდეგ, კომპიუტერის "კომპიუტერის" საქაღალდეში გამოჩნდება 2 დამატებითი "დისკი" - შინაგანი მეხსიერებატელეფონი და SD ბარათი. სკანირების დასაწყებად გახსენით თითოეული დისკის კონტექსტური მენიუ და დააწკაპუნეთ „ვირუსების შემოწმება“.

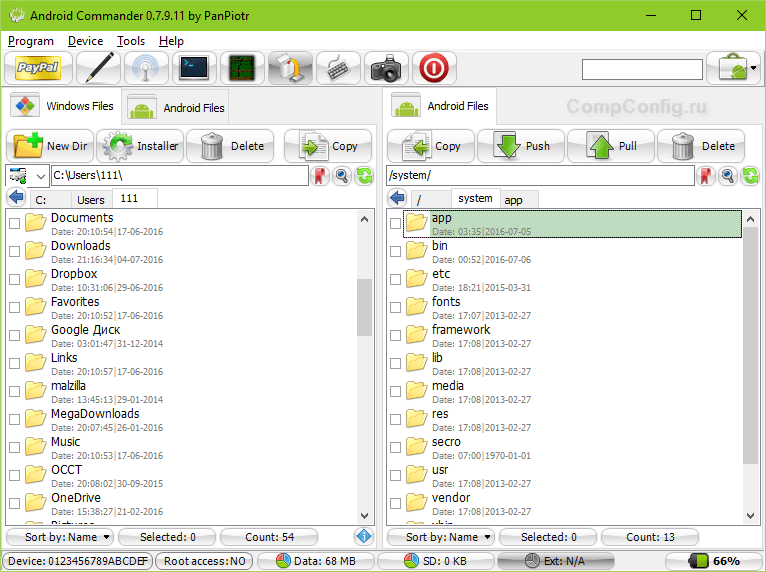

მავნე პროგრამების ამოღება Android Commander-ის საშუალებით

Android Commander არის პროგრამა Android მობილურ გაჯეტსა და კომპიუტერს შორის ფაილების გაცვლისთვის. კომპიუტერზე გაშვებული, ის მფლობელს აძლევს წვდომას ტაბლეტის ან ტელეფონის მეხსიერებაზე, საშუალებას გაძლევთ დააკოპიროთ, გადაიტანოთ და წაშალოთ ნებისმიერი მონაცემი.

ანდროიდის გაჯეტის ყველა შინაარსზე სრული წვდომისთვის, ჯერ უნდა მიიღოთ root უფლებები და ჩართოთ USB გამართვა. ეს უკანასკნელი გააქტიურებულია სერვისის აპლიკაციის "ოფციები" - "სისტემა" - "დეველოპერის ოფციები".

შემდეგი, დაუკავშირეთ გაჯეტი თქვენს კომპიუტერს USB დისკის სახით და გაუშვით Android Commander ადმინისტრატორის უფლებებით. მასში, Windows Explorer-ისგან განსხვავებით, ნაჩვენებია Android OS-ის დაცული სისტემის ფაილები და დირექტორიები - ისევე, როგორც, მაგალითად, Root Explorer-ში, ფაილების მენეჯერი root მომხმარებლებისთვის.

Android Commander ფანჯრის მარჯვენა ნახევარში ნაჩვენებია მობილური მოწყობილობის დირექტორიები. იპოვეთ მათში აპლიკაციის შესრულებადი ფაილი (.apk გაფართოებით), რომელიც იწვევს პრობლემას და წაშალეთ იგი. ალტერნატიულად, დააკოპირეთ საეჭვო საქაღალდეები თქვენი ტელეფონიდან თქვენს კომპიუტერში და დაასკანირეთ თითოეული მათგანი ანტივირუსით.

რა უნდა გააკეთოს, თუ ვირუსი არ მოიხსნება

თუ ზემოხსენებულმა ოპერაციებმა ვერაფერი გამოიწვია, მავნე პროგრამა კვლავ იგრძნობს თავს და თუ ოპერაციული სისტემა გაწმენდის შემდეგ შეწყვეტს ნორმალურად ფუნქციონირებას, მოგიწევთ მიმართოთ ერთ-ერთ რადიკალურ ზომას:

- გადატვირთვა სისტემის მენიუს მეშვეობით ქარხნული პარამეტრების აღდგენით;

- მყარი გადატვირთვა აღდგენის მენიუს მეშვეობით;

- მოწყობილობის ციმციმა.

რომელიმე ამ მეთოდს მოუტანს მოწყობილობას მდგომარეობა, როგორც შეძენის შემდეგ - მასზე აღარ დარჩება მომხმარებლის პროგრამები, პირადი პარამეტრები, ფაილები და სხვა ინფორმაცია (მონაცემები SMS, ზარები და ა.შ.). ასევე წაიშლება თქვენი Google ანგარიში. ამიტომ, თუ შესაძლებელია, გადაიტანეთ ტელეფონის წიგნი SIM ბარათზე და დააკოპირეთ ფასიანი აპლიკაციები და სხვა ღირებული ნივთები გარე მედიაში. მიზანშეწონილია ამის გაკეთება ხელით - სპეციალური პროგრამების გამოყენების გარეშე, რათა შემთხვევით არ მოხდეს ვირუსის კოპირება. შემდეგ გადადით "მკურნალობაზე".

ქარხნული პარამეტრების აღდგენა სისტემის მენიუს მეშვეობით

ეს ვარიანტი ყველაზე მარტივია. მისი გამოყენება შესაძლებელია, როდესაც ოპერაციული სისტემის და თავად მოწყობილობის ფუნქციები არ არის ჩაკეტილი.

გადადით "პარამეტრების" აპლიკაციაში, გახსენით "პერსონალური" - "სარეზერვო" განყოფილება და აირჩიეთ "ქარხნული მონაცემების აღდგენა".

მყარი გადატვირთვა აღდგენის მენიუს საშუალებით

"მძიმე" გადატვირთვა დაგეხმარებათ გაუმკლავდეს მავნე პროგრამას, თუ მისი ამოღება შეუძლებელია რომელიმე ზემოაღნიშნული მეთოდით ან თუ მან დაბლოკა სისტემაში შესვლა. ჩვენდა სასიხარულოდ, აღდგენის მენიუზე წვდომა კვლავ ხელმისაწვდომია.

აღდგენის სისტემაში შესვლა სხვადასხვა ტელეფონებსა და ტაბლეტებზე განსხვავებულად ხდება. ზოგიერთზე ამისთვის ჩართვისას უნდა დააჭიროთ ღილაკს "Volume +", ზოგზე - "Volume-", მესამეზე - დააჭიროთ სპეციალურ ჩაღრმავებულ ღილაკს და ა.შ. ზუსტი ინფორმაცია მოცემულია ინსტრუქციებში. მოწყობილობა.

აღდგენის მენიუში აირჩიეთ ვარიანტი "გასუფთავება მონაცემები / ქარხნული გადატვირთვა" ან უბრალოდ "ქარხნული გადატვირთვა".

ციმციმებს

ციმციმებს

ციმციმა არსებითად არის Android OS-ის ხელახალი ინსტალაცია, იგივე უკანასკნელი საშუალება, როგორც Windows-ის ხელახალი ინსტალაცია კომპიუტერზე. იგი გამოიყენება გამონაკლის შემთხვევებში, მაგალითად, როდესაც გარკვეული ჩინური ვირუსი ჩაშენებულია პირდაპირ firmware-ში და ცხოვრობს მოწყობილობაზე მისი "დაბადების" მომენტიდან. ერთ-ერთი ასეთი მავნე პროგრამაა Android Spy 128 წარმოშობის spyware.

ტელეფონის ან ტაბლეტის გასააქტიურებლად დაგჭირდებათ root უფლებები, განაწილების ნაკრები (თავად firmware), საინსტალაციო პროგრამა, კომპიუტერი USB კაბელით ან SD ბარათით. გახსოვდეთ, რომ გაჯეტის თითოეული მოდელისთვის გამოდის საკუთარი, ინდივიდუალური firmware ვერსიები. ინსტალაციის ინსტრუქციები ჩვეულებრივ გვხვდება მათთან ერთად.

როგორ ავიცილოთ თავიდან Android მოწყობილობების ვირუსით დაინფიცირება

- დააინსტალირეთ მობილური აპლიკაციები მხოლოდ სანდო წყაროებიდან, მიატოვეთ გატეხილი პროგრამები.

- განაახლეთ თქვენი მოწყობილობა სისტემის განახლებების გამოქვეყნებისთანავე - მათში დეველოპერები ასწორებენ დაუცველობას, რომელსაც იყენებენ ვირუსები და ტროასები.

- დააინსტალირეთ მობილური ანტივირუსი და შეინახეთ ის ყოველთვის ჩართული.

- თუ გაჯეტი ემსახურება თქვენს საფულეს, ნუ მისცემთ სხვა ადამიანებს მისგან ინტერნეტში წვდომის უფლებას ან მასზე გადაუმოწმებელი ფაილების გახსნას.

JAR (Java Archive File) არის არქივის ფორმატი, რომელიც ინახავს Java ენაზე დაწერილი პროგრამის ელემენტებს. ყველაზე ხშირად, ფაილები ამ გაფართოებით არის მობილური თამაშები და აპლიკაციები. კომპიუტერზე შეგიძლიათ ნახოთ ასეთი არქივის შინაარსი და/ან სცადოთ JAR-ის აპლიკაციის სახით გაშვება.

პირველ რიგში, მოდით გადავხედოთ რამდენიმე პროგრამას JAR არქივის გასახსნელად. ამ გზით შეგიძლიათ დარწმუნდეთ, რომ ის შეიცავს ყველაფერს, რაც გჭირდებათ ამ აპლიკაციის გასაშვებად, ასევე, განახორციელოთ საჭირო ცვლილებები.

მეთოდი 1: WinRAR

რაც შეეხება არქივებს, მომხმარებლების უმეტესობა ფიქრობს WinRAR-ზე. ის მშვენივრად მუშაობს JAR ფაილის გასახსნელად.

გაითვალისწინეთ საქაღალდის არსებობა "META-INF"და ფაილი "MANIFEST.MF"რომელიც მასში უნდა ინახებოდეს. ეს საშუალებას მისცემს JAR ფაილს განხორციელდეს როგორც შესრულებადი.

თქვენ ასევე შეგიძლიათ იპოვოთ და გახსნათ საჭირო არქივი ჩაშენებული WinRAR ფაილის ბრაუზერის მეშვეობით.

თუ დაგეგმილია შემდგომი მუშაობა არქივის შიგთავსთან, მაშინ საჭირო იქნება გაუქმება.

მეთოდი 2: 7-Zip

JAR გაფართოება ასევე მხარდაჭერილია 7-Zip არქივში.

მეთოდი 3: Total Commander

ფაილების მენეჯერი Total Commander შეიძლება იყოს აღნიშნული პროგრამების ალტერნატივა. იმიტომ რომ მისი ფუნქციონირება მოიცავს არქივებთან მუშაობას, JAR ფაილის გახსნა რთული არ იქნება.

კომპიუტერზე JAR-ის გაშვების გზები

თუ გჭირდებათ JAR აპლიკაციის ან თამაშის გაშვება, დაგჭირდებათ ერთ-ერთი სპეციალური ემულატორი.

მეთოდი 1: KEmulator

KEmulator პროგრამა არის Java-ის მოწინავე ემულატორი, რომელიც საშუალებას გაძლევთ დააკონფიგურიროთ აპლიკაციის გაშვების ყველა სახის პარამეტრი.

მობილურ ტელეფონებზე კონტროლი განხორციელდა კლავიატურის გამოყენებით. KEmulator-ში შეგიძლიათ ჩართოთ მისი ვირტუალური ანალოგი: დააწკაპუნეთ "მინიშნება"და აირჩიეთ ელემენტი "კლავიატურა".

ეს ასე გამოიყურება:

თუ სასურველია, პროგრამის პარამეტრებში შეგიძლიათ დააყენოთ კორესპონდენცია ტელეფონისა და კომპიუტერის კლავიშებს შორის.

გთხოვთ გაითვალისწინოთ, რომ ფაილი გამოჩნდება JAR საქაღალდეში "Kemulator.cfg", რომელშიც გაწერილია ამ აპლიკაციის ოპერაციული პარამეტრები. თუ წაშლით, მაშინ ყველა პარამეტრი და შენახვა (თუ თამაშზეა საუბარი) წაიშლება.

მეთოდი 2: MidpX

MidpX არ არის ისეთი ფუნქციონალური, როგორც KEmulator, მაგრამ ის თავის საქმეს აკეთებს.

ინსტალაციის შემდეგ, ყველა JAR ფაილი ასოცირდება MidpX-თან. ამის გაგება შესაძლებელია შეცვლილი ხატით:

ორჯერ დააწკაპუნეთ მასზე და აპლიკაცია გაიხსნება. ამავდროულად, ვირტუალური კლავიატურა უკვე ინტეგრირებულია პროგრამის ინტერფეისში, თუმცა აქ კომპიუტერის კლავიატურიდან კონტროლის კონფიგურაცია შეუძლებელია.

მეთოდი 3: Sjboy Emulator

JAR-ების გაშვების კიდევ ერთი მარტივი ვარიანტია Sjboy Emulator. მისი მთავარი მახასიათებელია სკინების არჩევის შესაძლებლობა.

კლავიატურაც აქ არის ინტეგრირებული.

ასე რომ, ჩვენ გავარკვიეთ, რომ JAR შეიძლება გაიხსნას არა მხოლოდ როგორც ჩვეულებრივი არქივი, არამედ კომპიუტერზე გაშვება Java ემულატორის საშუალებით. ამ უკანასკნელ შემთხვევაში, ყველაზე მოსახერხებელია KEmulator-ის გამოყენება, თუმცა სხვა ვარიანტებსაც აქვთ თავისი უპირატესობები, მაგალითად, ფანჯრის დიზაინის შეცვლის შესაძლებლობა.

"ძვირფასო, შენ უნდა შეამოწმო. მე მრცხვენია ამის თქმა, მაგრამ მგონი სადღაც ავიღე... სარეკლამო ბანერი."

დიახ, ასე გულწრფელად უნდა აღიაროთ საყვარელ ადამიანს, რომ ვირუსი მოხვდა თქვენს სმარტფონში ან ტაბლეტში. კოლექტიური ინფექცია ხდება არა მხოლოდ სადმე ინტერნეტში, არამედ პირდაპირ თქვენს სახლის ქსელში. მე უკვე ვისაუბრე სარეკლამო ვირუსებთან და ბანერებთან ბრძოლის გამოცდილებაზე, დღეს კი დავამატებ ინფექციის ნიშნებს და კიდევ ერთ სევდიან გამოცდილებას კარგი დასასრულით. ბანერების და ვირუსების მოსაშორებლად ყველაზე რთული ვარიანტი - როდესაც ვირუსი შედის სისტემაში, მე აღვწერე მესამე პოსტში -

ნაწილი მესამე. ბანერი ანდროიდზე. ინფექციის ნიშნები

გინახავთ ასეთი ბანერები? როგორ გავიგოთ, რამე არასწორია თქვენს საყვარელ სმარტფონს ან პლანშეტს? აქ მოცემულია რამდენიმე ნიშანი, რომელიც დაგეხმარებათ იმის დადგენაში, არის თუ არა თქვენი მოწყობილობა ინფიცირებული. შეიძლება კიდევ ბევრი ნიშანი იყოს, მაგრამ აქ არის ხშირი ახლანდელი და ისეთები, რომლებსაც ორჯერ მეტჯერ შევხვდი.

ნაწილი მეოთხე. როგორ დავბლოკე სარეკლამო ბანერი

ასე რომ, გამოჩნდა შემაშფოთებელი რეკლამები - ბანერები, ამომხტარი ფანჯრები სრულ ეკრანზე, გადასვლები ფასიანი გამოწერების გვერდებზე. Google-მა დაიწყო ჩემი ქსელიდან წარმოშობილი ტრაფიკის გინება. Რა გავაკეთე? ეს გამოცდილება მხოლოდ ჩემია და არ არის გამოყენების ინსტრუქცია.

Შენიშვნა. როგორც ინფექციის წყარო ან როგორც გაჟონილი აპლიკაცია, ასევე იყო ასეთი: Caivs, ნელ-ნელა, ფონტის მენეჯერი, პატრიოტი და ა.შ.

ეს მკურნალობა მუშაობდა 3 მოწყობილობაზე. აღსანიშნავია, რომ Asus-ის და Samsung-ის მოწყობილობები ჩემგან არ დაზარალებულა. გასაკვირია, რომ საშინელი მფრინავიც კი არ "დაავადდა", მაგრამ ის უკვე გამორთული იყო შეკრების ხაზზე. შესაძლებელია, რომ ეს პრობლემა ეხება ჩინურ მოწყობილობებს Android 4.4 kitkat-ით.

შემდეგ პოსტებში გავაგრძელებ ინტრუზიულ რეკლამასთან ბრძოლის ისტორიას. თვალყური ადევნეთ, ჰკითხეთ, დააკომენტარეთ, გაგვიზიარეთ თქვენი მოსაზრებები. Წარმატებები!

კითხვები ანდროიდის ვირუსის შესახებ

- 01/01/19 2

- 30/10/18 1

- 22/10/18 1

- 03/10/18 1

- 23/01/18 1

Android ვირუსი არის ტერმინი, რომელიც გამოიყენება მავნე აპლიკაციების ჯგუფის აღსაწერად, რომლებიც მიზნად ისახავს Android სმარტფონებსა და ტაბლეტებს. 2018 წელს ჩატარებული ანალიზის საფუძველზე, Xender, Amber Weather Widget, Touchpal, Kitty Play, Z Camera, ES file explorer არის აპები, რომელთა ჩამოტვირთვა შესაძლებელია Google Play Store-დან, მაგრამ იწვევს აგრესიულ რეკლამას, რომელიც იწვევს Android ვირუსის ინფექციას. ინფიცირებულ მოწყობილობას შეიძლება ჰქონდეს დაბლოკილი ეკრანი ან დაშიფრული მონაცემები ან ამომხტარი შეტყობინებები და ინტრუზიული კომერციული შინაარსი. სხვა ტიპიური სიმპტომია აგრესიული გადამისამართებები, რომელიც შეიძლება მოიცავდეს პორნოგრაფიულ შინაარსს, გააფრთხილოს პოტენციური მსხვერპლი თაღლითური ვირუსული ინფექციების შესახებ ან აჩვენოს თაღლითური პრიზები. ასეთი ქცევის საუკეთესო მაგალითია ცნობილი ვირუსი, რომელმაც ბოლო წლებში მილიონობით მანქანა დააზიანა.

| სახელი | ანდროიდის ვირუსი |

| მავნე პროგრამების ტიპები | Ransomware, ეკრანის ჩამკეტი, Spyware, Adware, Trojan, Rootkit, Rogue აპები |

| საფრთხის დონე | მაღალი. ანდროიდის ვირუსის ვერსიების უმეტესობას შეუძლია ეკრანის დაბლოკვა, პერსონალური მონაცემების მოპარვა და ფულის დაკარგვა. |

| სიმპტომები | ჩაკეტილი ეკრანი, მკვეთრი რეკლამა, დაშიფრული ფაილები, სისტემის უჩვეულო ქცევა, მნიშვნელოვანი შენელება, გაზრდილი სატელეფონო გადასახადი |

| განაწილების მეთოდი | ტროიანზებული აპები, ტექსტური შეტყობინებები, Google Play მაღაზიის აპები, ფაილების გაზიარების ვებსაიტები, მავნე ბმულები |

| მავნე პროგრამების სია | Com.google.provision, Com.android.system.ui, Com.android.gesture.builder, Lastacloud virus, NotCompatiblev ვირუსი, Mazar malware, Smart cars-Hacking Android malware, Gooligan malware, Ghost Push ვირუსი, HummingWhale ვირუსი, HummingBad ვირუსი , e, GhostCtrl ვირუსი, Invisible Man, LokiBot ვირუსი, Marcher Android Trojan, Tizi Android ვირუსი, Android Police Virus, Android ransomware, Android ransomware, Lockdroid ransomware, LeakerLocker ransomware, DoubleLocker ransomware, Matcher Trojan, Tizi spyware1010, vGho. , Rabbitfiles; Funnwebs.com; JavaTcmdHelper |

ეს კიბერ საფრთხეები 2015 წლიდან ვრცელდება, მაგრამ როგორც ჩანს, ისინი ამას არ შეწყვეტენ 2018 წელს. Android ვირუსის ჯგუფის ორი ყველაზე გავრცელებული წევრი გამოჩნდა 2017 წლის ნოემბერში. ისინი ცნობილია როგორც Matcher Trojan და Tizi spyware. ეს უკანასკნელი თავდაპირველად 2015 წელს იპოვეს, რომელიც 2015 წლიდან არსებობს და გამოიყენებოდა სოციალური მედიის აპებიდან პირადი ინფორმაციის მოსაპარად.

სხვა ახლახან აღმოჩენილ კიბერ საფრთხეებს შორის, ასევე არის DoubleLocker გამოსასყიდი პროგრამა, რომელიც გაჩნდა ოქტომბერში. ის არა მხოლოდ შიფრავს ფაილებს სამიზნე Android მოწყობილობაზე, არამედ ცვლის ტელეფონის PIN-ს. უფრო მეტიც, მავნე პროგრამამ შესაძლოა მოიპაროს ფული დაზარალებულთა ბანკიდან ან PayPal ანგარიშიდან.

ფრთხილად იყავით, რომ Android-ის მავნე პროგრამას შეუძლია ახლა გვერდი აუაროს Google-ის უსაფრთხოებას და მოეჩვენოს, რომ არის სასარგებლო აპლიკაცია Play Store-ში. ეს გამოვლინდა, როდესაც მისი ერთ-ერთი ვარიანტი LeakerLocker ამ ტექნიკის გამოყენებით გავრცელდა. სხვა ვერსიებს, როგორიცაა vGhostCtrl, შეუძლია გახსნა. სისტემა "უკანა კარი და საშუალებას აძლევს თავდამსხმელებს ჩაწერონ მსხვერპლის აუდიო/ვიდეო ფაილები ან მოიპარონ მნიშვნელოვანი მონაცემები.

2017 წლის ივლისში მკვლევარებმა აღმოაჩინეს Android მავნე პროგრამის ახალი ვერსია, რომელიც ცნობილია როგორც „Invisible Man“, რომელიც იპარავს საბანკო აპლიკაციების მონაცემებს და სხვა მგრძნობიარე მონაცემებს. ამრიგად, ეს მხოლოდ ადასტურებს, რომ Android-ის მომხმარებლებმა ყურადღება უნდა მიაქციონ თავიანთი მოწყობილობების "უსაფრთხოებას.

სინამდვილეში, თითქმის ყველა ანდროიდის ვირუსი დაინტერესებულია მსხვერპლის შესახებ პირადად იდენტიფიცირებული ინფორმაციის მისაღებად. ყველაზე ხშირად, ეს ინფორმაცია მოიცავს საკრედიტო ბარათის დეტალებს, შესვლას, და პაროლის.

სხვა ვარიანტები იწვევს ნაკლებ ზიანს, როგორიცაა მსხვერპლის კონტაქტების სიის გაზიარება, საუბრების ჩაწერა, არასასურველი ამომხტარი რეკლამის მიწოდება, სხვადასხვა ვებსაიტებზე გადამისამართების დაწყება ან მოწყობილობის სხვა მავნე პროგრამით დაინფიცირება. Android ვირუსთან დაკავშირებული კიბერუსაფრთხოების კვლევის მიხედვით, რომელიც ჩატარდა 2018 წლის დასაწყისში, Google Play Store-ზე განაწილებული მრავალი აპლიკაცია შეიძლება დაინფიცირდეს ინტრუზიული რეკლამებით, რომლებიც შეიძლება გამოყენებულ იქნას უფრო მძიმე ინფექციების გასავრცელებლად. Xender, Amber Weather Widget, Kitty Play, Touchpal, Z Camera მხოლოდ რამდენიმე მაგალითია.

ასევე ფრთხილად უნდა იყოთ ES ფაილების მკვლევარის აპთან, რომელიც აცხადებს, რომ შეუძლია გაზარდოს Android-ის ბატარეის ხანგრძლივობა. ნაცვლად იმისა, რომ იყოს სასარგებლო, ამ აპლიკაციამ შეიძლება დაბლოკოს ეკრანი და აჩვენოს დამაბრკოლებელი Android რეკლამები, რომლებიც უარს იტყვიან გასვლაზე.

თუ შენიშნეთ, რომ თქვენი ტაბლეტი ან ტელეფონი უცნაურად იქცევა, არ უნდა უგულებელყოთ შესაძლო ინფექციის ეს სიმპტომები. თუ საქმე გქონდათ შენელებასთან, საეჭვო გაფრთხილებებთან, გადამისამართებებთან ან მიიღეთ გაზრდილი სატელეფონო გადასახადი, უნდა შეამოწმოთ თქვენი მოწყობილობა მავნე პროგრამებზე, რადგან ეს არის თქვენი ინფიცირების მთავარი ნიშნები. Android ვირუსის მოსაშორებლად, შეგიძლიათ გამოიყენოთ მობილური ვერსია.

Android ვირუსი მეფობს 2017 წელს და აგრძელებს განვითარებას 2018 წელს

Marcher Android Trojan, ასევე ცნობილი როგორც ExoBot, არის საბანკო მავნე პროგრამა, რომელიც ცნობილია მინიმუმ 2013 წლიდან. მკვლევარებმა განაცხადეს ვირუსის დაბრუნების შესახებ 2017 წლის ნოემბერში. მავნე პროგრამის განახლებული ვერსია მოიცავდა სამ საშიშ კომპონენტს ერთ კამპანიაში: მავნე პროგრამა, რწმუნებათა სიგელის ფიშინგი და საბანკო მონაცემების ქურდობა. უსაფრთხოების ექსპერტები აფრთხილებენ, რომ Android მავნე პროგრამის ეს ვერსია უფრო რთული და რთულია.

ადრე Marcher malware გავრცელდა SMS ან MMS შეტყობინებებით. თუმცა, თაღლითებმა შეცვალეს განაწილების მეთოდი და გაუგზავნეს შემცირებული ბმული ფიშინგზე ელექტრონული ფოსტით, რათა თავიდან აიცილონ აღმოჩენა. ბოლო კამპანია აქტიურია სულ მცირე 2017 წლის იანვრიდან და მიზნად ისახავს ავსტრიული ბანკების კლიენტებს.

მავნე ელფოსტა შეიცავს ბმულს ყალბი Bank Austria-ის ვებსაიტზე, სადაც მომხმარებლებს უნდა შეხვიდეთ სისტემაში და შეიყვანოთ მათი ელექტრონული ფოსტის მისამართი და ტელეფონის ნომერი. ათი თავდამსხმელი უგზავნის მსხვერპლს გაფრთხილებას, რომ მას ტელეფონზე არ აქვს დაინსტალირებული „Bank Austria Security App“ და ითხოვს მის ჩამოტვირთვას მოცემული ბმულიდან.

თუმცა, მავნე აპის ინსტალაცია მოითხოვს უსაფრთხოების პარამეტრების შეცვლას არაავტორიზებული წყაროდან ჩამოსატვირთად. მავნე პროგრამა მოითხოვს უამრავ ნებართვას, რაც თავდამსხმელებს სმარტფონზე სრულ წვდომას აძლევს.

დაინსტალირების შემდეგ, მავნე აპი ქმნის ლეგიტიმურ იერსახეს სახლის ეკრანზე, რომელიც ბანკ ავსტრიის მსგავსია. Marcher ვირუსის დაყენების შემდეგ, მსხვერპლებს სთხოვენ შეიყვანონ საკრედიტო ბარათის ინფორმაცია ან სხვა პერსონალურად ამოსაცნობი დეტალები, როდესაც ისინი გახსნიან ნებისმიერ აპლიკაციას.

ბოლო ინფორმაციით, დაახლოებით 20 000 Android-ის მომხმარებელმა შესაძლოა განიცადა ეს თაღლითობა და დააინსტალირა ExoBot საკუთარ მოწყობილობებზე.

Google-ის უსაფრთხოების firewall ადვილად შეიძლება გვერდის ავლით მავნე Android აპებს

Android-ის ვირუსების უმეტესობის ჩამოტვირთვა შესაძლებელია Google Play მაღაზიიდან, უსაფრთხოდ გარეგნულ აპებთან ერთად. რაც არ უნდა დიდი ძალისხმევა გაიღოს Google-მა მომხმარებლების დასაცავად და ამ მავნე აპების უსაფრთხოების გვერდის ავლით, ვირუსები პოულობენ გზას ამ მაღაზიისკენ. ახლახან უსაფრთხოების ექსპერტებმა განაცხადეს Google Play Store-ში ნაპოვნი Xavier Android ვირუსით ინფიცირებული 75-ზე მეტი აპლიკაციის სიის შესახებ.

ახლახან უსაფრთხოების ექსპერტებმა განაცხადეს Google Play Store-ში ნაპოვნი Xavier Android ვირუსით ინფიცირებული 75-ზე მეტი აპლიკაციის სიის შესახებ.

თუმცა, ეს არ არის ერთადერთი გზა, თუ როგორ შეიძლება Android ვირუსი დააინფიციროს მოწყობილობას. 2016 წლის თებერვალში ერთ-ერთი ვარიანტი შენიშნეს ტექსტური შეტყობინებების საშუალებით გავრცელება. სისტემაში შესვლის შემდეგ მან ჩართო უკანონო კავშირები.

2017 წელს უსაფრთხოების ექსპერტებმა განაცხადეს ამ მავნე პროგრამის რამდენიმე ვარიანტის შესახებ დახვეწილი სოციალური ინჟინერიის ტექნიკის გამოყენებით მოწყობილობაში ტროიანიზებული აპლიკაციების მეშვეობით შეღწევისთვის. ამიტომ, ფრთხილად უნდა იყოთ მესამე მხარის აპების ინსტალაციისას, რადგან ისინი შეიძლება დაინფიცირდნენ 10001_1.jar ვირუსით.

თქვენ ასევე შეგიძლიათ მიიღოთ Rabbitfiles ვირუსი ან მსგავსი მავნე პროგრამა მესამე მხარის ან ფაილების გაზიარების ვებსაიტებიდან. გარდა ამისა, Whatsapp-ის რეკლამებმა და მსგავსმა შეტყობინებებმა ასევე შეიძლება გამოიწვიოს თქვენს Android ტელეფონთან დაკავშირებული პრობლემები. ცხადია, რომ 2017 წელი ანდროიდის ვირუსების ახალ ეპოქას ნიშნავს. თუ 2016 წელს მეათე აპლიკაციიდან ერთი დაინფიცირდა, ახლა ეს რიცხვი აგრძელებს ზრდას.

Android ვირუსი არის მატყუარა პროგრამა, რომელიც შექმნილია Android-ისთვის ოპერაციული სისტემა... არსებობს მავნე პროგრამის მრავალი ვარიანტი, რომელიც მიზნად ისახავს სმარტფონებს, ტაბლეტებს და სხვა მოწყობილობებს, რომლებიც მუშაობენ ამ OS-ით. როგორც წესი, ვირუსი ბლოკავს მოწყობილობას და სთხოვს ფულის გადახდას ან თაღლითების დარეკვას „დახმარებისთვის“.

Android ვირუსი არის მატყუარა პროგრამა, რომელიც შექმნილია Android-ისთვის ოპერაციული სისტემა... არსებობს მავნე პროგრამის მრავალი ვარიანტი, რომელიც მიზნად ისახავს სმარტფონებს, ტაბლეტებს და სხვა მოწყობილობებს, რომლებიც მუშაობენ ამ OS-ით. როგორც წესი, ვირუსი ბლოკავს მოწყობილობას და სთხოვს ფულის გადახდას ან თაღლითების დარეკვას „დახმარებისთვის“.  ამ სურათზე შეგიძლიათ იხილოთ შეტყობინებები FBI ვირუსის მიერ ანდროიდის მომხმარებლებისთვის.

ამ სურათზე შეგიძლიათ იხილოთ შეტყობინებები FBI ვირუსის მიერ ანდროიდის მომხმარებლებისთვის.  ანდროიდის ვირუსით გამოწვეული მატყუარა რეკლამები. ⇦ ⇨

ანდროიდის ვირუსით გამოწვეული მატყუარა რეკლამები. ⇦ ⇨

სლაიდი 1 დან 3

ანდროიდის ვირუსის სიმპტომები

Android ვირუსით დაინფიცირება ნამდვილად იმედგაცრუებული გამოცდილებაა. დაძაბული რეკლამებისიგნალი იმისა, რომ თქვენს Android მოწყობილობაში რაღაც არასწორია. უსაფრთხოების მკვლევარები მკაცრად გირჩევენ, მოერიდოთ ლატარიის თემაზე და მსგავს რეკლამებს, რომლებმაც შეიძლება ხელი შეგიშალოთ თქვენი მოწყობილობის გამოყენების დაწყებისთანავე.

გარდა ამისა, ყურადღება უნდა მიაქციოთ ისეთ ნიშნებს, როგორიცაა მუდმივი ყინვებითქვენს მოწყობილობაზე. თუ თქვენმა ტელეფონმა ან Android-ზე დაფუძნებულმა სხვა მოწყობილობამ დაიწყო გაყინვა და ფუნქციონირების შეჩერება ინტერნეტის დათვალიერებისას, უნდა დააინსტალიროთ Android ანტივირუსი მის შესამოწმებლად.

ასევე, ყურადღება მიაქციეთ თქვენი ტელეფონის ანგარიშს და თვალყური ადევნეთ ნომრებს. თუ თქვენ დაიწყეთ მიღება გაზრდილი ტელეფონის გადასახადი, ორჯერ უნდა გადაამოწმოთ თქვენი თვის ანგარიში. დიდია ალბათობა იმისა, რომ ინფექციამ დაგირეგისტრირათ რაიმე პრემიუმ სერვისზე. ფულის დაზოგვის მიზნით, თქვენ უნდა იზრუნოთ თქვენს მოწყობილობაზე Android ვირუსის მოცილებაზე.

ასეთი საფრთხის თავიდან ასაცილებლად, უნდა იფიქროთ Android ანტივირუსულ პროგრამაზე. თუმცა, ზოგიერთი ექსპერტი ამტკიცებს, რომ ასეთი მავნე პროგრამების პრევენცია არ საჭიროებს უსაფრთხოების აპებს, რადგან Android უფრო უსაფრთხოა, ვიდრე სხვა ოპერაციული სისტემები, მაგრამ ისინი ასევე თანხმდებიან, რომ თქვენ უნდა იფიქროთ პრევენციის ტექნიკაზე, რომ თავი დააღწიოთ ასეთ ვირუსებს.

მობილური ვირუსები ძირითადად ვრცელდება უფასო მესამე მხარის აპლიკაციების მაღაზიებში

ანდროიდის ვირუსი აქტიურად გავრცელდა მესამე მხარის აპლიკაციების საშუალებით, რომლებიც ტელეფონზე ხელით უნდა იყოს დაინსტალირებული. თუმცა, ამ საფრთხის გავრცელების ახალმა მეთოდებმა დაიწყო გავრცელება და დღეს ამ ვირუსით დაინფიცირება შესაძლებელია მავნე ბმულზეც დაწკაპუნებით.

უმეტეს შემთხვევაში, ადამიანები ჩამოტვირთავენ ამ საფრთხეს თავიანთ მოწყობილობებზე პაკეტში არალიცენზირებული ან ექსპერიმენტული აპებით, რომლებიც აქტიურად რეკლამირებულია Google Play მაღაზიაში და მსგავს ადგილებში.

ამის თავიდან ასაცილებლად, ჩვენ გირჩევთ ჩამოტვირთოთ თქვენი აპლიკაციები მხოლოდ ლეგიტიმური აპლიკაციების მაღაზიებიდან, რომლებიც ამოწმებენ ყველა პროგრამას, სანამ დაიწყებენ მის პოპულარიზაციას. ამ შემთხვევაში შეიძლება ენდოთ Google Play Store, Amazon და Samsung. გარდა ამისა, მაშინაც კი, თუ რომელიმე ამ აპლიკაციის მაღაზიას აირჩევთ, მაინც უნდა შეამოწმოთ აპი თქვენს მოწყობილობაში ჩამოტვირთვის წინ, რადგან ვერასოდეს გაიგებთ, რა სახის მავნე პროგრამა იმალება მასში.

თუ კიბერუსაფრთხოებით გაინტერესებთ, უკვე გსმენიათ ჰაკერების შესახებ, რომლებმაც მოახერხეს თავიანთი მავნე აპლიკაციის Google Play Store-ში დამატება და შეაგროვეს 10000-ზე მეტი ჩამოტვირთვა, სანამ ის გამოქვეყნდებოდა. ასევე, გავრცელდა ინფორმაცია დაზარალებული ვებსაიტების შესახებ, რომლებსაც შეუძლიათ ავტომატურად ჩამოტვირთონ ინფიცირებული აპლიკაცია თქვენს ტელეფონში.

თქვენი მოწყობილობის სისუფთავის შესანარჩუნებლად და Android ვირუსისგან დაცვის უზრუნველსაყოფად, თქვენ უნდა შეწყვიტოთ საეჭვო/არალეგალური საიტების მონახულება და არასოდეს დააჭიროთ ბმულებს, რომლებიც შეიძლება გამოჩნდეს თქვენთვის მათ მონახულებისას. და ბოლოს, ჩვენ გვჯერა, რომ დროა ვიფიქროთ მობილურ ანტივირუსზე, რომელიც შეიძლება დაეხმაროს ადამიანებს მავნე აპლიკაციების, მათ შორის Android-ის მავნე პროგრამების დაყენების თავიდან აცილებაში.

ინფიცირებული Android აპების სია (მავნე პროგრამების სია)

JavaTcmdHelper ვირუსიარის ერთ-ერთი აპლიკაცია, რომელიც იწვევს პრობლემებს ანდროიდის ტელეფონებზე და ხშირად შეიძლება აღმოჩნდეს საშიში ანტივირუსული პროგრამებით.

ეს აპლიკაცია არ ჩანს ტელეფონში ან თუნდაც პარამეტრების ან აპლიკაციის განყოფილებებში. თუმცა, მომხმარებლებმა განაცხადეს სისტემის შეტყობინებების შესახებ, სადაც ნათქვამია, რომ Javatcmdhelper შესაძლოა საშიში იყოს. შეტყობინებაში ასევე შეიძლება მიუთითებდეს აპის შესახებ, რომელიც უჩვეულოდ იქცევა ან აქვს კონფიდენციალურობის რისკები.

Java tcmd დამხმარე ვირუსის აღმოჩენა შესაძლებელია თქვენი ანტი-მავნე პროგრამით ან უსაფრთხოების აპით, მაგრამ სახელი დამოკიდებულია კონკრეტულ ვირუსის მონაცემთა ბაზაზე და შეიძლება განსხვავდებოდეს პროგრამიდან პროგრამამდე.

ყველაზე გავრცელებული ევრისტიკული სახელია Artemis!7123f6c80769 ან Artemis!F580cadc3dc1. ამის გამო, მას უწოდებს Artemis / JavaTcmdHelper ვირუსს სხვადასხვა მომხმარებლის მიერ.

ამ ბრძანებების შესასრულებლად, Android მავნე პროგრამა თავდაპირველად ცვლის ოფიციალური Tesla აპის წყაროს კოდს. შემდეგ ის უზიარებს მსხვერპლის მომხმარებლის სახელს და პაროლს თავდამსხმელებს და ეხმარება მათ მანქანის მოპარვაში. თუმცა, ვირუსი, რომელიც გამოსცადეს Promon-ის მკვლევარებმა, არ ეყრდნობა Tesla-ს აპის უსაფრთხოების რაიმე დაუცველობას. კომპანიის თქმით, ის უნდა დამონტაჟდეს ხელით სოციალური ინჟინერიის და მსგავსი ტექნიკის დახმარებით.

თუმცა, ვირუსი, რომელიც გამოსცადეს Promon-ის მკვლევარებმა, არ ეყრდნობა Tesla აპლიკაციის უსაფრთხოების რაიმე დაუცველობას. კომპანიის თქმით, ის ხელით უნდა დამონტაჟდეს სოციალური ინჟინერიისა და მსგავსი ტექნიკის დახმარებით.

სამწუხაროდ, Ghost Push-ის მოშორება თითქმის შეუძლებელია, ქარხნული პარამეტრების გადატვირთვაც კი არ აკეთებს საქმეს და პროგრამული უზრუნველყოფის განახლება ერთადერთი არჩევანი იქნება მომხმარებლებისთვის. თუმცა, კარგი ამბავი ის არის, რომ ვინც იყენებს Nougat-ს, Oreo-ს და Pie-ს, თავი შედარებით დაცულად უნდა იგრძნოს, რადგან Android OS-ის ეს ვერსიები დაცულია ამ ტიპის მავნე პროგრამებისგან. მიუხედავად ამისა, ეს არ ნიშნავს იმას, რომ ჰაკერები არ შექმნიან ახალ ვარიანტებს, რომლებიც დაამარცხებენ დაცვის ზომებს Android-ის უახლეს ვერსიებში.

Gooligan მავნე პროგრამადაზიანებულია 86-ზე მეტი აპლიკაცია, როგორიცაა Youtube Downloader, Kiss Browser, Memory Booster, Demo, Perfect Cleaner, Battery Monitor, System Booster და ა.შ. როგორც ჩანს, სისტემის ყველა შესრულება და ბრაუზერთან დაკავშირებული პროგრამები და თამაშები, ისევე როგორც პორნოგრაფიული აპლიკაციები, რისკავს გახდეს Gooligan-ის მატარებელი. ყველა Android ტელეფონის 74%-ზე მეტი შეიძლება იყოს დაუცველი ვირუსის ამ ახალი ვერსიის მიმართ.

ინფექციის პროცესის დასრულების შემდეგ, მავნე პროგრამა ძირს უთხრის მოწყობილობას და იძლევა სრულ წვდომას მეტი მავნე ელემენტების დასაყენებლად. ასეთი აქტივობა კეთდება მხოლოდ თქვენი პერსონალური ინფორმაციის მოპარვის მიზნით, როგორიცაა საბანკო ანგარიშებზე შესვლის მონაცემები.

საინტერესოა, რომ სცენაზე გასულ წელს, საფუძველი ჩაუყარა მიმდინარე მავნე პროგრამას. ზედმეტია იმის თქმა, რომ გაუმჯობესებული ვერსია ბევრად უფრო მოღალატეა.

ეს მავნე ვირუსი არის HummingBad malware-ის განახლებული ასლი, რომელიც ცნობილია Android-ის მომხმარებლების წინააღმდეგ მასიური თავდასხმებით. ჯერ კიდევ 2016 წელს, ამ ვირუსმა მოახერხა დაარღვიოს დაახლოებით 10 მილიონი Android მოწყობილობა. ცოტა ხნის წინ HummingBad ახალი ფორმით და ახალი სახელით გამოჩნდა და ამჯერად მას HummingWhale malware უწოდეს.

HummingWhale მავნე პროგრამა აშკარად ხელმისაწვდომი იყო Google Play Store-ზე გარკვეული პერიოდის განმავლობაში 20 სხვადასხვა აპლიკაციის სახით, რომელთა უმეტესობას კამერა ერქვა. მაგალითები მოიცავს Rainbow Camera, Whale Camera, Ice Camera, Hot Camera და მსგავსი აპლიკაციები.

მავნე პროგრამა, რომელიც გამოიყენება ინფიცირებულ მოწყობილობაზე ვირტუალური მანქანის დასაყენებლად, მოწყობილობაზე მალულად დააინსტალირებს დამატებით აპლიკაციებს და ემსახურება მომხმარებლისთვის შემაშფოთებელ რეკლამებს. მას შემდეგ, რაც მომხმარებელმა დახურა რეკლამა, მავნე პროგრამამ ატვირთა უკვე დაინსტალირებული ჩრდილოვანი პროგრამა ვირტუალურ მანქანაში, რათა შეიქმნას ყალბი რეფერენტის ID, რომელიც გამოიყენება შემოსავლის შესაქმნელად.

. პირველად აღმოაჩინეს 2016 წლის თებერვალში, მავნე პროგრამამ უკვე დააინფიცირა 10 მილიონზე მეტი Android მომხმარებელი. მავნე პროგრამა ვრცელდებოდა „ჩამოტვირთვის თავდასხმების“ საშუალებით და მომხმარებლები დაინფიცირდნენ კონკრეტული მავნე ვებსაიტების მონახულების შემდეგ. 2017 წლის იანვარში, მავნე პროგრამა კვლავ აქტიურად გავრცელდა Google Play მაღაზიაში, როგორც HummingWhale აპლიკაცია.

შეღწევის შემდეგ, HummingBad მავნე პროგრამა იღებს წვდომას სმარტფონის ოპერაციული სისტემის ბირთვზე. შემდეგ ის იწყებს შეცდომაში შემყვანი რეკლამების მიწოდებას და სისტემის საჭირო განახლებების შესახებ გაფრთხილებების ჩვენებას. როდესაც მომხმარებლები დააწკაპუნებენ ამ რეკლამებზე, აპლიკაციის დეველოპერები გამოიმუშავებენ შემოსავალს. თუმცა, ეს არ არის მთავარი პრობლემა.

მავნე პროგრამა ასევე იღებს სრულ წვდომას ინფიცირებულ მოწყობილობაზე და შეუძლია მოიპაროს მომხმარებლების პირადი ინფორმაცია, როგორიცაა კონტაქტები, შესვლა, საკრედიტო ბარათი ან საბანკო ინფორმაცია. ამ მიზეზით, გადამწყვეტი მნიშვნელობა აქვს HummingBad-ის ამოღებას, როგორც კი ის გამოჩნდება მოწყობილობაზე.

ასევე ცნობილია როგორც Android.Lockdroid.E, მავნე პროგრამა ვრცელდება როგორც პორნოგრაფიული აპი "Porn' O'Mania". ვირუსი იყენებს სოციალური ინჟინერიის ტექნიკას ინფიცირებული მოწყობილობის ადმინისტრატორის უფლებების მისაღებად. ის მიზნად ისახავს ამ მიზნის მიღწევას ყალბი პაკეტის ინსტალაციის გამოყენებით. ინსტალაციის დასრულებისთანავე Lockdroid ვირუსი იღებს სრულ წვდომას მოწყობილობაზე და შიფრავს მონაცემებს.

უფრო მეტიც, მას შეუძლია შეცვალოს PIN და დაბლოკოს მოწყობილობა. ამ გზით, მავნე პროგრამის აღმოფხვრა შეიძლება გართულდეს. მავნე პროგრამა იყენებს clickjacking ტექნიკას და თავს ესხმის სმარტფონებსა და ტაბლეტებს Android 5.0 ან უფრო ახალი ოპერაციული სისტემის ვერსიით. Google-ის ცნობით, ამ მავნე აპლიკაციის ჩამოტვირთვა შეუძლებელია Google Play Store-დან.

GhostCtrl ვირუსიიყენებს Android-ის დაუცველობას, რათა დაეხმაროს მის მფლობელებს გააკონტროლონ მოწყობილობა. ის გამოჩნდა 2017 წლის შუა რიცხვებში, როდესაც აღმოაჩინეს, რომ თავს ესხმოდა ისრაელის საავადმყოფოებს, მაგრამ ის არ ითვლება ახალ ვირუსად. თუმცა ზოგიერთის აზრით

თუმცა, უსაფრთხოების ზოგიერთი ექსპერტის აზრით, მავნე პროგრამა არ აპირებს გაჩერებას - მალე ის შეიძლება გახდეს გამოსასყიდის ტიპის საფრთხე, რადგან ამ ვირუსს ასევე აქვს გარკვეული ჩაკეტვის შესაძლებლობა.

ის ავრცელებს თავს ლეგიტიმურ აპლიკაციად, როგორიცაა WhatsApp და Pokemon Go. სისტემაში შესვლის შემდეგ, GhostCtrl მავნე პროგრამა ჩამოაგდებს მავნე Android აპლიკაციის პაკეტს (APK) და ხსნის სისტემის უკანა კარს, რათა უზრუნველყოს მსხვერპლის პირად ინფორმაციაზე, ვიდეოებსა და აუდიოებზე სრული წვდომა. მას ასევე შეუძლია პაროლების გადაყენება და დარეკვა ან გაგზავნა მსხვერპლის კონტაქტები.

Უჩინარი კაცი. 2017 წლის ივლისში უსაფრთხოების ექსპერტებმა აღმოაჩინეს Svpeng-ის განახლებული და გაუმჯობესებული ვარიანტი, რომელიც თავს დაესხა საბანკო აპლიკაციის მომხმარებლებს 23 ქვეყანაში. ვირუსი ვრცელდება როგორც ყალბი Flash Player აპლიკაცია საეჭვო და დაუცველ ჩამოტვირთვის ვებსაიტებზე. საბედნიეროდ, მავნე პროგრამა არ მოხვდა Google Play Store-ში.

თუმცა, როდესაც მომხმარებლები დააინსტალირებენ ამ მავნე აპს, ისინი აძლევენ მოწყობილობას ადმინისტრატორის უფლებებს. შედეგად, კიბერ კრიმინალებს შეუძლიათ მისი კონტროლი Command and Control სერვერის მეშვეობით.

მავნე პროგრამა მუშაობს key-logger-ით და აგროვებს სერთიფიკატებს, როდესაც მომხმარებელი შედის ბანკში მობილური აპლიკაციის საშუალებით. გარდა ამისა, Invisible Man მავნე პროგრამას შეუძლია გაგზავნოს და წაიკითხოს შეტყობინებები, განახორციელოს და მოუსმინოს სატელეფონო ზარებს, გახსნას ფიშინგ URL-ები და შეაგროვოს სხვადასხვა ინფორმაცია. ის ასევე ხელს უშლის მსხვერპლს მოხსნას მისი ადმინისტრაციული უფლებები, ამიტომ მისი ამოღება გართულდება.

2017 წლის აგვისტოს შუა რიცხვებში, მავნე პროგრამის მკვლევარებმა აღმოაჩინეს LeakerLocker, რომელიც გავრცელდა Google Play Store-ზე ორი აპლიკაციის საშუალებით. მავნე აპლიკაცია იმალებოდა Wallpapers Blur HD ”და” Booster & Cleaner Pro ”აპლიკაციების ქვეშ.

ერთმა მომხმარებელმა დააინსტალირა ერთ-ერთი ასეთი პროგრამა, მავნე პროგრამა ბლოკავს მოწყობილობის ეკრანს მუქარის შემცველი შეტყობინებით. მისი თქმით, ანდროიდის მავნე პროგრამის ამ ვერსიამ მიიღო წვდომა სენსიტიურ მონაცემებზე. თუ მსხვერპლი არ გადაიხდის გამოსასყიდს 72 საათის განმავლობაში, ყველა ინფორმაცია გაჟონავს.

თუმცა, უსაფრთხოების ექსპერტებს ეჭვი ეპარებათ, რომ მავნე პროგრამამ შეიძლება გამოიწვიოს ასეთი ზიანი და რეკომენდაციას უწევს LeakerLocker-ის აღმოფხვრას მოწყობილობიდან უსაფრთხოების პროგრამული უზრუნველყოფით.

2017 წლის სექტემბერში, მავნე პროგრამის მკვლევარებმა შენიშნეს მობილური მავნე პროგრამის ახალი ვერსია. ის ვრცელდება როგორც ყალბი Adobe Flash განახლება. შეტევის შემდეგ ის ბლოკავს მოწყობილობას PIN-ის შეცვლით. შემდეგ ის იწყებს მონაცემთა დაშიფვრას და მოითხოვს 0,0130 ბიტკოინის გადახდას მოწყობილობის განბლოკვისა და ფაილების აღდგენისთვის.

გარდა ამისა, მავნე პროგრამამ შესაძლოა ასევე მოიპაროს ფული PayPal-იდან და საბანკო ანგარიშებიდან. ამიტომ, ვირუსის მოცილება უნდა განხორციელდეს რაც შეიძლება მალე. თუმცა, მარშრუტირებული მოწყობილობის მფლობელებს შესაძლოა დასჭირდეთ ინფიცირებული ტელეფონების ქარხნული პარამეტრების გადატვირთვა მის განსაბლოკად. მარშრუტირებული მოწყობილობის მომხმარებლებს შეუძლიათ გამოიყენონ Android Debug Bridge (ADB) ინსტრუმენტი. გარდა ამისა, DoubleLocker-ის მოცილება უნდა დასრულდეს უსაფრთხოების პროგრამული უზრუნველყოფით.

LokiBot ვირუსი... Infostealer.Lokibot არის მავნე აპლიკაცია, რომელიც შექმნილია Android სმარტფონებისთვის. როგორც კი ის მოხვდება მსხვერპლის მოწყობილობაზე, მას შეუძლია გაუგზავნოს SMS შეტყობინებები და უპასუხოს მათ, გამოიყენოს მობილური ბრაუზერები, მიმართოს კონკრეტულ URL-ებს და დააინსტალიროს SOCKS5 პროქსი.

შედეგად, მსხვერპლის გამავალი ტრაფიკი შეიძლება გადამისამართდეს. ვირუსს ასევე შეუძლია შეადგინოს და აჩვენოს მომხმარებლისთვის ყალბი შეტყობინებები, რაც მსხვერპლს მოუწოდებს გახსნას საბანკო ანგარიში. როგორც კი მსხვერპლი ამას გააკეთებს, ვირუსი იტვირთება ყალბი გადაფარვა. შესვლის გვერდზე და აგროვებს შესვლის ყველა დეტალს, რომელსაც მსხვერპლი შეაქვს მოწოდებულ ველებში.

ამ ტროას ვირუსის მასშტაბები სწრაფად იზრდება, რადგან ის ბნელ ვებ ფორუმებზე იყიდება დაახლოებით 2000 დოლარად, რაც იმას ნიშნავს, რომ ნებისმიერ მოსურნე კრიმინალს შეუძლია მისი ყიდვა და გავრცელება.

2017 წლის ოქტომბერში, LokiBot მავნე პროგრამამ შეძლო გამხდარიყო გამოსასყიდის ვირუსი. თუმცა, ეს ფუნქცია გააქტიურდება მხოლოდ იმ შემთხვევაში, თუ მსხვერპლი აღმოაჩენს Infostealer.LokiBot-ს და შეეცდება მის წაშლას. მავნე აპი ვერ იყენებს დაშიფვრას მსხვერპლის ფაილებზე, მაგრამ მაინც აჩვენებს ეკრანის დაბლოკვის შეტყობინებას.“ Go_Crypt ”ფუნქცია არ შიფრავს მონაცემებს, მაგრამ მაინც ასახელებს მათ.

ეკრანის დაბლოკვის შეტყობინება ამბობს: თქვენი ტელეფონი დაბლოკილია ბავშვის პრნოგრაფიის სანახავად,”და ითხოვს 100 დოლარის გადახდას 48 საათის განმავლობაში. წინააღმდეგ შემთხვევაში, ვირუსის მიხედვით, საქმე „პოლიციას გადაეცემა“.

Marcher Android Trojan.ალტერნატიულად ცნობილი როგორც ExoBot, ვირუსი ცნობილია 2013 წლიდან. თუმცა, ნოემბერში მკვლევარებმა განაცხადეს მასიური კამპანიის შესახებ, რომელიც დაიწყო 2017 წლის იანვარში. ვირუსი მიზნად ისახავს ბანკ ავსტრიის მომხმარებლებს და ატყუებს მათ, რომ დააინსტალირონ ყალბი "Bank Austria Security App". Marcher ვირუსის უახლესი ვერსია იყენებს სოციალური ინჟინერიის ჭკვიან ტექნიკას, რათა მოიპაროს მგრძნობიარე მომხმარებლების "ინფორმაცია, მათ შორის საბანკო რწმუნებათა სიგელები, დაბადების თარიღი, სახელი და სხვა პერსონალური იდენტიფიცირებადი ინფორმაცია.

მარშერის განაწილების კამპანია რთულია. მას სმარტფონში მოაქვს მავნე პროგრამები, ცდილობს ფიშინგს რწმუნებათა სიგელები და მოიპაროს საბანკო ინფორმაცია და ბოლოს აცალა მსხვერპლის საბანკო ანგარიში. ყველაზე დიდი ხრიკი ისაა, რომ თავდამსხმელები იყენებენ Bank Austria ორიგინალურ დიზაინს და ინტერფეისს. მომხმარებლებს ურჩევენ თავი შეიკავონ საეჭვო ელ.წერილებისგან ან SMS-ისგან. შეტყობინებები ამ ბანკიდან და გადაამოწმეთ საჭირო ინფორმაცია უშუალოდ ბანკის ვებსაიტიდან, ფიშინგ ელ.წერილში მითითებულ ბმულებზე დაწკაპუნების გარეშე.

Google-მა განაცხადა Tizi მავნე პროგრამის შესახებ 2017 წლის ნოემბერში. ვირუსი მუშაობს როგორც ჯაშუშური პროგრამა და შექმნილია პერსონალური ინფორმაციის მოსაპარად სოციალური მედიის აპებიდან, მათ შორის Facebook, LinkedIn, Skype, WhatsApp და ა.შ. მავნე პროგრამამ შესაძლოა ასევე ჩაიწეროს ზარები, წვდომა ჰქონდეს SMS-ზე, გადაიღოს სურათები და შეასრულოს მრავალი სხვა დავალება, რაც საფრთხეს უქმნის Android-ის მომხმარებლის კონფიდენციალურობას.

Tizi ვირუსმა შესაძლოა ასევე მიიღოს root წვდომა სისტემის დაუცველობის ექსპლუატაციით ან მომხმარებლის მოტყუებით, რომ მისცეს ასეთი ნებართვა მავნე აპლიკაციის ინსტალაციის დროს. ზოგიერთი ინფიცირებული აპი ხელმისაწვდომი იყო Google Play Store-ზე 2015 წელს. თუმცა, მათი უმრავლესობა ვრცელდება მესამე მხარის აპების მეშვეობით. ამ დროისთვის Google იუწყება, რომ დაახლოებით 1300 Android მოწყობილობა დაინფიცირდა ჯაშუშური პროგრამით.

ანდროიდის ვირუსის მოცილების ზოგადი სახელმძღვანელო

თუ თქვენი მოწყობილობა დაინფიცირებულია ანდროიდის ვირუსით, შეიძლება შეგექმნათ შემდეგი პრობლემები:

- სენსიტიური ინფორმაციის დაკარგვა.მავნე აპებს, რომლებიც გამოიყენება Android OS-ის დასაინფიცირებლად, შეუძლიათ სხვადასხვა სახის მონაცემების შეგროვება. ასეთი ინფორმაცია მოიცავს კონტაქტებს, შესვლას, ელფოსტის მისამართებს და მსგავს ინფორმაციას, რომელიც მნიშვნელოვანია თავდამსხმელებისთვის.

- ფულის დაკარგვა. Android ვირუსების უმეტესობას შეუძლია შეტყობინებების გაგზავნა პრემიუმ კლასის ნომრებზე ან მომხმარებლების გამოწერა პრემიუმ სერვისებზე. ამან შეიძლება გამოიწვიოს ფულის დაკარგვა და მსგავსი საკითხები.

- მავნე პროგრამის შეღწევა.ანდროიდის ვირუსს შეუძლია თქვენი მოწყობილობის ხელში ჩაგდება და სხვა მავნე პროგრამით დაინფიცირება. მას ასევე შეუძლია გამოიწვიოს შემაშფოთებელი რეკლამები, ამომხტარი გაფრთხილებები და ყალბი გამაფრთხილებელი შეტყობინებები.

- შესრულებასთან დაკავშირებული საკითხები.ასეთი საფრთხის ინფიცირებისას შეიძლება შეამჩნიოთ სისტემის არასტაბილურობის პრობლემები, შენელება და მსგავსი პრობლემები.

თუ ფიქრობთ, რომ თქვენი მოწყობილობა ინფიცირებულია, ჩვენ გირჩევთ, დაასკანიროთ ის ან სხვა სანდო Android ვირუსის გამწმენდით. ის დაგეხმარებათ აღმოაჩინოთ მავნე ფაილები და სხვა თაღლითური კომპონენტები თქვენს მოწყობილობაზე. ზოგჯერ ვირუსები ბლოკავს უსაფრთხოების პროგრამულ უზრუნველყოფას, რათა თავიდან აიცილონ მათი აღმოფხვრა. თუ ეს ასეა, თქვენ უნდა გადატვირთოთ თქვენი Android მოწყობილობა უსაფრთხო რეჟიმში, სანამ დაიწყებთ Android ანტივირუსს, რათა გამორთოთ მესამე მხარის აპების (და ასევე მავნე პროგრამების) გაშვება:

- იპოვეთ ჩართვის ღილაკი და დააჭირეთ მას რამდენიმე წამის განმავლობაში, სანამ მენიუს არ ნახავთ. შეეხეთ Გამორთვა.

- როგორც კი დაინახავთ დიალოგურ ფანჯარას, რომელიც გთავაზობთ Android-ის გადატვირთვას Უსაფრთხო რეჟიმიაირჩიეთ ეს ვარიანტი და კარგი.

თუ ამან ვერ იმუშავა, უბრალოდ გამორთეთ მოწყობილობა და შემდეგ ჩართეთ. როგორც კი ის გააქტიურდება, სცადეთ დაჭერით და ხანგრძლივად მენიუ, Ხმის დაწევა, მოცულობის გაზრდაან ხმის შემცირება და ხმის გაზრდაერთად სანახავად Უსაფრთხო რეჟიმი.თუ ეს არ მუშაობს, მაშინ მოძებნეთ ფრაზა „როგორ ჩავდოთ უსაფრთხო რეჟიმში“ და დაამატეთ თქვენი ტელეფონის მოდელი. შემდეგ, მიჰყევით ინსტრუქციას.

თქვენ ასევე შეგიძლიათ სცადოთ ხელით განახორციელოთ Android ვირუსის მოცილება მავნე აპის დეინსტალაციის გზით. თუმცა, თქვენ უნდა იყოთ ძალიან ფრთხილად, როდესაც ცდილობთ ამის გაკეთებას, რადგან შესაძლოა წაშალოთ სასარგებლო ფაილები და აპები თქვენი მოწყობილობიდან. Android ვირუსის ხელით მოსაშორებლად, გთხოვთ, მიჰყევით ამ ნაბიჯებს:

- გადატვირთეთ თქვენი მოწყობილობა უსაფრთხო რეჟიმში ზემოთ მოცემული ნაბიჯების დახმარებით.

- როცა შევიდა Უსაფრთხო რეჟიმი, წადი პარამეტრები... ერთხელ იქ დააწკაპუნეთ აპებიან Აპლიკაციის მენეჯერი(ეს შეიძლება განსხვავდებოდეს თქვენი მოწყობილობის მიხედვით).

- აქ შეხედეთ მავნე აპ(ებ)ს და წაშალეთ ყველა მათგანი.

ჩვენ ასევე გირჩევთ გამორთოთ ის ვარიანტი, რომელიც საშუალებას გაძლევთ დააინსტალიროთ აპლიკაციები, რომლებიც ეკუთვნის უცნობ წყაროებს. ამისათვის გადადით პარამეტრები -> უსაფრთხოება... როდესაც იქ ხართ, გამორთეთ ეს ვარიანტი.

ქარხნული პარამეტრების გადატვირთვა შესაძლოა საჭირო გახდეს Android მავნე პროგრამის მოსაშორებლად

თუ არაფერი გეხმარებათ Android მავნე პროგრამის ამოღებაში თქვენი ტელეფონიდან ან ტაბლეტიდან, უნდა გადააყენოთ ის ქარხნულ პარამეტრებზე. ამისათვის თქვენ უნდა შეასრულოთ ეს ნაბიჯები:

- დააჭირეთ თავსებადი Microsoft Windows

მხარდაჭერილი ვერსიები Თავსებადი OS Xმხარდაჭერილი ვერსიებირა უნდა გააკეთოს, თუ ვერ მოხერხდა?

თუ ვერ მოახერხეთ ვირუსის დაზიანების ამოღება Reimage-ის გამოყენებით, მიმართეთ ჩვენს მხარდაჭერის ჯგუფს და მიაწოდეთ რაც შეიძლება მეტი დეტალი.Reimage რეკომენდებულია ვირუსის დაზიანების მოსაშორებლად. უფასო სკანერი საშუალებას გაძლევთ შეამოწმოთ თქვენი კომპიუტერი ინფიცირებულია თუ არა. თუ თქვენ გჭირდებათ მავნე პროგრამის ამოღება, უნდა შეიძინოთ Reimage მავნე პროგრამის მოცილების ლიცენზირებული ვერსია.