ტერმინი "კრიპტოგრაფია" მომდინარეობს ძველი ბერძნული სიტყვებიდან "დამალული" და "წერა". ფრაზა გამოხატავს კრიპტოგრაფიის მთავარ მიზანს - ეს არის გადაცემული ინფორმაციის დაცვა და საიდუმლოების დაცვა. ინფორმაციის დაცვა შეიძლება მოხდეს სხვადასხვა გზით. მაგალითად, მონაცემების ფიზიკური წვდომის შეზღუდვით, გადაცემის არხის დამალვით, საკომუნიკაციო ხაზებთან დაკავშირებისას ფიზიკური სირთულეების შექმნით და ა.შ.

კრიპტოგრაფიის მიზანი

ტრადიციული კრიპტოგრაფიული მეთოდებისგან განსხვავებით, კრიპტოგრაფია ითვალისწინებს გადაცემის არხის სრულ ხელმისაწვდომობას თავდამსხმელებისთვის და უზრუნველყოფს ინფორმაციის კონფიდენციალურობას და ავთენტურობას დაშიფვრის ალგორითმების გამოყენებით, რაც ინფორმაციას მიუწვდომელს ხდის გარე წაკითხვისთვის. თანამედროვე კრიპტოგრაფიული ინფორმაციის დაცვის სისტემა (CIPF) არის პროგრამული და აპარატურის კომპიუტერული კომპლექსი, რომელიც უზრუნველყოფს ინფორმაციის დაცვას შემდეგი ძირითადი პარამეტრების მიხედვით.

- კონფიდენციალურობა- ინფორმაციის წაკითხვის შეუძლებლობა იმ პირების მიერ, რომლებსაც არ აქვთ შესაბამისი დაშვების უფლება. CIPF-ში კონფიდენციალურობის უზრუნველყოფის მთავარი კომპონენტია გასაღები (გასაღები), რომელიც წარმოადგენს უნიკალურ ალფანუმერულ კომბინაციას მომხმარებლის წვდომისათვის კონკრეტულ CIPF ბლოკზე.

- მთლიანობა- არაავტორიზებული ცვლილებების შეუძლებლობა, როგორიცაა ინფორმაციის რედაქტირება და წაშლა. ამისათვის, ზედმეტობა ემატება თავდაპირველ ინფორმაციას კრიპტოგრაფიული ალგორითმით გამოთვლილი შემოწმების კომბინაციის სახით და გასაღების მიხედვით. ამრიგად, გასაღების ცოდნის გარეშე ინფორმაციის დამატება ან შეცვლა შეუძლებელი ხდება.

- ავთენტიფიკაცია- ინფორმაციის ავთენტურობის და მისი გამომგზავნი და მიმღები მხარეების დადასტურება. საკომუნიკაციო არხებით გადაცემული ინფორმაცია ცალსახად უნდა იყოს დამოწმებული შინაარსის, შექმნისა და გადაცემის დროის, წყაროსა და მიმღების მიხედვით. უნდა გვახსოვდეს, რომ მუქარის წყარო შეიძლება იყოს არა მხოლოდ თავდამსხმელი, არამედ არასაკმარისი ურთიერთნდობის მქონე ინფორმაციის გაცვლაში ჩართული მხარეები. ასეთი სიტუაციების თავიდან ასაცილებლად, CIPF იყენებს დროის ანაბეჭდების სისტემას, რათა შეუძლებელი გახადოს ინფორმაციის ხელახლა გაგზავნა ან დაბრუნება და შეკვეთის შეცვლა.

- ავტორობა- ინფორმაციის მომხმარებლის მიერ შესრულებულ ქმედებებზე უარის დადასტურება და შეუძლებლობა. ავთენტიფიკაციის ყველაზე გავრცელებული გზა არის EDS სისტემა, რომელიც შედგება ორი ალგორითმისგან: ხელმოწერის შექმნა და მისი გადამოწმება. ECC-თან ინტენსიური მუშაობისას რეკომენდებულია პროგრამული უზრუნველყოფის სერტიფიცირების ორგანოების გამოყენება ხელმოწერების შესაქმნელად და მართვისთვის. ასეთი ცენტრები შეიძლება განხორციელდეს როგორც კრიპტოგრაფიული ინფორმაციის დაცვის საშუალება, სრულიად დამოუკიდებელი შიდა სტრუქტურისგან. რას ნიშნავს ეს ორგანიზაციისთვის? ეს ნიშნავს, რომ ყველა გარიგება მუშავდება დამოუკიდებელი სერტიფიცირებული ორგანიზაციების მიერ და ავტორის გაყალბება თითქმის შეუძლებელია.

დაშიფვრის ალგორითმები

ამჟამად, CIPF-ს შორის, ჭარბობს დაშიფვრის ღია ალგორითმები სიმეტრიული და ასიმეტრიული კლავიშების გამოყენებით, რომელთა სიგრძე საკმარისია სასურველი კრიპტოგრაფიული სირთულის უზრუნველსაყოფად. ყველაზე გავრცელებული ალგორითმები:

- სიმეტრიული გასაღებები - რუსული Р-28147.89, AES, DES, RC4;

- ასიმეტრიული გასაღებები - RSA;

- ჰეშის ფუნქციების გამოყენებით - Р-34.11.94, MD4/5/6, SHA-1/2.

ბევრ ქვეყანას აქვს საკუთარი ეროვნული სტანდარტები.აშშ-ში გამოიყენება შეცვლილი AES ალგორითმი 128-256 ბიტიანი გასაღებით, ხოლო რუსეთის ფედერაციაში ელექტრონული ხელმოწერის ალგორითმი R-34.10.2001 და ბლოკის კრიპტოგრაფიული ალგორითმი R-28147.89. 256 ბიტიანი გასაღებით. ეროვნული კრიპტოგრაფიული სისტემების ზოგიერთი ელემენტი აკრძალულია ქვეყნის ფარგლებს გარეთ ექსპორტისთვის, CIPF-ის განვითარებისთვის საჭირო ლიცენზირება.

აპარატურა კრიპტო დაცვის სისტემები

აპარატურა CIPF არის ფიზიკური მოწყობილობები, რომლებიც შეიცავს პროგრამულ უზრუნველყოფას ინფორმაციის დაშიფვრის, ჩაწერისა და გადაცემისთვის. დაშიფვრის მოწყობილობები შეიძლება დამზადდეს პერსონალური მოწყობილობების სახით, როგორიცაა ruToken USB ენკოდერები და IronKey ფლეშ დრაივები, გაფართოების ბარათები პერსონალური კომპიუტერებისთვის, სპეციალიზებული ქსელის გადამრთველები და მარშრუტიზატორები, რის საფუძველზეც შესაძლებელია სრულიად უსაფრთხო კომპიუტერული ქსელების აგება.

აპარატურა CIPF სწრაფად დამონტაჟებულია და მუშაობს მაღალი სიჩქარით. ნაკლოვანებები - მაღალი, პროგრამულ და აპარატურულ-პროგრამულ CIPF-თან შედარებით, ღირებულება და შეზღუდული განახლების ვარიანტები.

ასევე შესაძლებელია მიუთითოთ CIPF-ის აპარატურული ბლოკები, რომლებიც ჩაშენებულია სხვადასხვა მოწყობილობებში მონაცემთა ჩაწერისა და გადაცემისთვის, სადაც საჭიროა დაშიფვრა და ინფორმაციაზე წვდომის შეზღუდვა. ასეთ მოწყობილობებს მიეკუთვნება მანქანის ტაქომეტრები, რომლებიც აღრიცხავენ მანქანების პარამეტრებს, ზოგიერთი ტიპის სამედიცინო აღჭურვილობას და ა.შ. ასეთი სისტემების სრულფასოვანი მუშაობისთვის საჭიროა CIPF მოდულის ცალკე ჩართვა მიმწოდებლის სპეციალისტების მიერ.

პროგრამული კრიპტოდაცვის სისტემები

პროგრამული უზრუნველყოფა CIPF არის სპეციალური პროგრამული პაკეტი მონაცემთა დაშიფვრისთვის შესანახ მედიაზე (მყარი და ფლეშ დრაივები, მეხსიერების ბარათები, CD / DVD) და ინტერნეტით გადაცემისას (ელ.წერილი, ფაილები დანართებში, უსაფრთხო ჩეთები და ა.შ.). საკმაოდ ბევრი პროგრამაა, მათ შორის უფასო, მაგალითად, DiskCryptor. პროგრამული უზრუნველყოფა CIPF ასევე მოიცავს უსაფრთხო ვირტუალურ ინფორმაციის გაცვლის ქსელებს, რომლებიც მუშაობენ "ინტერნეტის საშუალებით" (VPN), HTTP ინტერნეტ პროტოკოლის გაფართოება HTTPS დაშიფვრის მხარდაჭერით და SSL - კრიპტოგრაფიული ინფორმაციის გადაცემის პროტოკოლი, რომელიც ფართოდ გამოიყენება IP სატელეფონო სისტემებში და ინტერნეტ აპლიკაციებში.

პროგრამული კრიპტოგრაფიული ინფორმაციის დაცვის ინსტრუმენტები ძირითადად გამოიყენება ინტერნეტში, სახლის კომპიუტერებზე და სხვა ადგილებში, სადაც მოთხოვნები სისტემის ფუნქციონირებასა და სტაბილურობაზე არ არის ძალიან მაღალი. ან როგორც ინტერნეტის შემთხვევაში, როდესაც თქვენ უნდა შექმნათ მრავალი განსხვავებული უსაფრთხო კავშირი ერთდროულად.

პროგრამული და აპარატურის კრიპტოდაცვა

აერთიანებს ტექნიკისა და პროგრამული უზრუნველყოფის CIPF სისტემების საუკეთესო ხარისხს. ეს არის ყველაზე საიმედო და ფუნქციონალური გზა უსაფრთხო სისტემებისა და მონაცემთა გადაცემის ქსელების შესაქმნელად. მომხმარებლის იდენტიფიკაციის ყველა ვარიანტი მხარდაჭერილია, როგორც აპარატურა (USB-დისკი ან სმარტ ბარათი) ასევე "ტრადიციული" - შესვლა და პაროლი. პროგრამული და აპარატურის კრიპტოგრაფიული ინფორმაციის დაცვის ხელსაწყოები მხარს უჭერენ ყველა თანამედროვე დაშიფვრის ალგორითმს, აქვთ ფუნქციების დიდი ნაკრები ციფრული ხელმოწერის საფუძველზე უსაფრთხო სამუშაო ნაკადის შესაქმნელად, ყველა საჭირო სახელმწიფო სერთიფიკატზე. CIPF ინსტალაციას ახორციელებს დეველოპერის კვალიფიციური პერსონალი.

კომპანია "კრიპტო-პრო"

რუსული კრიპტოგრაფიული ბაზრის ერთ-ერთი ლიდერი. კომპანია ავითარებს ინფორმაციის დაცვის პროგრამების სრულ სპექტრს ციფრული ხელმოწერების გამოყენებით საერთაშორისო და რუსული კრიპტოგრაფიული ალგორითმების საფუძველზე.

კომპანიის პროგრამები გამოიყენება კომერციული და სამთავრობო ორგანიზაციების ელექტრონული დოკუმენტების მენეჯმენტში, ბუღალტრული აღრიცხვისა და საგადასახადო ანგარიშგების წარდგენისთვის, სხვადასხვა საქალაქო და საბიუჯეტო პროგრამებში და ა.შ. კომპანიამ გაცემულია 3 მილიონზე მეტი ლიცენზია CryptoPRO CSP პროგრამისთვის და 700 ლიცენზიები სასერტიფიკაციო ცენტრებისთვის. "Crypto-PRO" უზრუნველყოფს დეველოპერებს ინტერფეისებით კრიპტოგრაფიული დაცვის ელემენტების საკუთარ თავში ჩასართავად და უზრუნველყოფს საკონსულტაციო სერვისების სრულ სპექტრს CIPF-ის შესაქმნელად.

კრიპტოპროვაიდერი CryptoPro

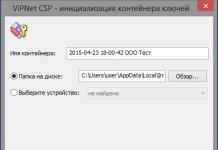

CryptoPro CSP კრიპტოგრაფიული ინფორმაციის დაცვის სისტემის შემუშავებისას გამოყენებული იქნა Windows ოპერაციულ სისტემაში ჩაშენებული კრიპტოგრაფიული სერვისის პროვაიდერების კრიპტოგრაფიული არქიტექტურა. არქიტექტურა საშუალებას გაძლევთ დააკავშიროთ დამატებითი დამოუკიდებელი მოდულები, რომლებიც ახორციელებენ დაშიფვრის საჭირო ალგორითმებს. CryptoAPI ფუნქციებზე მომუშავე მოდულების დახმარებით, კრიპტოგრაფიული დაცვა შეიძლება განხორციელდეს როგორც პროგრამული, ასევე აპარატურის CIPF-ით.

საკვანძო მატარებლები

შეიძლება გამოყენებულ იქნას სხვადასხვა პირადი გასაღებები, როგორიცაა:

- სმარტ ბარათები და წამკითხველები;

- ელექტრონული საკეტები და მკითხველები, რომლებიც მუშაობენ Touch Memory მოწყობილობებთან;

- სხვადასხვა USB კლავიშები და მოსახსნელი USB დისკები;

- Windows, Solaris, Linux სისტემის რეესტრის ფაილები.

კრიპტო პროვაიდერის ფუნქციები

CIPF CryptoPro CSP სრულად არის სერტიფიცირებული FAPSI-ის მიერ და შეიძლება გამოყენებულ იქნას:

2. მონაცემთა სრული კონფიდენციალურობა, ავთენტურობა და მთლიანობა დაშიფვრის და იმიტაციური დაცვის გამოყენებით დაშიფვრის რუსული სტანდარტებისა და TLS პროტოკოლის შესაბამისად.

3. პროგრამის კოდის მთლიანობის შემოწმება და მონიტორინგი არაავტორიზებული ცვლილებებისა და წვდომის თავიდან ასაცილებლად.

4. სისტემის დაცვის რეგულაციის შექმნა.

CIPF (კრიპტოგრაფიული ინფორმაციის დაცვის საშუალება) არის პროგრამა ან მოწყობილობა, რომელიც შიფრავს დოკუმენტებს და ქმნის ელექტრონულ ხელმოწერას (ES). ყველა ოპერაცია ხორციელდება ელექტრონული ხელმოწერის გასაღების გამოყენებით, რომლის ხელით შერჩევა შეუძლებელია, რადგან ეს სიმბოლოების რთული ნაკრებია. ეს უზრუნველყოფს ინფორმაციის საიმედო დაცვას.

როგორ მუშაობს SKZI

- გამგზავნი ქმნის დოკუმენტს

- CIPF და პირადი გასაღების დახმარებით, ES ამატებს ხელმოწერის ფაილს, შიფრავს დოკუმენტს და ყველაფერს აერთიანებს ფაილში, რომელიც ეგზავნება მიმღებს.

- ფაილი ეგზავნება მიმღებს

- მიმღები შიფრავს დოკუმენტს CIPF-ის და მისი ელექტრონული ხელმოწერის პირადი გასაღების გამოყენებით

- მიმღები ამოწმებს ES-ის მთლიანობას და დარწმუნდება, რომ დოკუმენტში ცვლილებები არ განხორციელებულა

CIPF-ის სახეები ელექტრონული ხელმოწერისთვის

არსებობს კრიპტოგრაფიული ინფორმაციის დაცვის ორი ტიპი: ცალკე დაინსტალირებული და მედიაში ჩაშენებული.

CIPF დამონტაჟებულია ცალკეარის პროგრამა, რომელიც დაინსტალირებულია ნებისმიერ კომპიუტერულ მოწყობილობაზე. ასეთი CIPF ყველგან გამოიყენება, მაგრამ მათ აქვთ ერთი ნაკლი: ხისტი სავალდებულოა ერთ სამუშაო ადგილზე. თქვენ შეძლებთ მუშაობას ნებისმიერი რაოდენობის ელექტრონულ ხელმოწერებთან, მაგრამ მხოლოდ კომპიუტერზე ან ლეპტოპზე, რომელზედაც დაყენებულია CIPF. სხვადასხვა კომპიუტერზე მუშაობისთვის მოგიწევთ თითოეულისთვის დამატებითი ლიცენზიის ყიდვა.

ელექტრონულ ხელმოწერებთან მუშაობისას, კრიპტოგრაფიული პროვაიდერი CryptoPro CSP ყველაზე ხშირად გამოიყენება როგორც დაინსტალირებული CIPF. პროგრამა მუშაობს Windows, Unix და სხვა ოპერაციულ სისტემებში, მხარს უჭერს შიდა უსაფრთხოების სტანდარტებს GOST R 34.11-2012 და GOST R 34.10-2012.

სხვა CIPF-ები ნაკლებად გამოიყენება:

- სიგნალი-COM CSP

- LISSI-CSP

- VipNet CSP

ყველა ჩამოთვლილი კრიპტოგრაფიული ინფორმაციის დაცვის ინსტრუმენტი დამოწმებულია FSB-სა და FSTEC-ის მიერ და შეესაბამება რუსეთში მიღებულ უსაფრთხოების სტანდარტებს. სრულფასოვანი მუშაობისთვის ისინი ასევე ითხოვენ ლიცენზიის შეძენას.

CIPF ჩაშენებული გადამზიდავში, არის მოწყობილობაში „ჩაშენებული“ დაშიფვრის საშუალებები, რომლებიც დაპროგრამებულია დამოუკიდებლად მუშაობაზე. ისინი კომფორტულად გრძნობენ თავს თვითკმარი. ყველაფერი, რაც გჭირდებათ კონტრაქტის ან ანგარიშის გასაფორმებლად, უკვე თავად ოპერატორზეა. არ არის საჭირო ლიცენზიების შეძენა და დამატებითი პროგრამული უზრუნველყოფის ინსტალაცია. ყველაფერი რაც თქვენ გჭირდებათ არის კომპიუტერი ან ლეპტოპი ინტერნეტით. მონაცემთა დაშიფვრა და გაშიფვრა ხდება მედიის შიგნით. ჩაშენებული CIPF მატარებლები მოიცავს Rutoken EDS, Rutoken EDS 2.0 და JaCarta SE.

განმარტება 1

კრიპტოგრაფიული ინფორმაციის დაცვა არის დაცვის მექანიზმი მონაცემთა დაშიფვრის გზით საზოგადოების ინფორმაციული უსაფრთხოების უზრუნველსაყოფად.

ინფორმაციის დაცვის კრიპტოგრაფიული მეთოდები აქტიურად გამოიყენება თანამედროვე ცხოვრებაში ინფორმაციის შენახვის, დამუშავებისა და გადაცემისათვის საკომუნიკაციო ქსელებში და სხვადასხვა მედიაზე.

კრიპტოგრაფიული ინფორმაციის დაცვის არსი და მიზნები

დღესდღეობით ინფორმაციის დაშიფვრის ყველაზე საიმედო გზა შორ მანძილზე ინფორმაციის გადაცემისას სწორედ ინფორმაციის კრიპტოგრაფიული დაცვაა.

კრიპტოგრაფია არის მეცნიერება, რომელიც სწავლობს და აღწერს მონაცემთა ინფორმაციული უსაფრთხოების მოდელებს (შემდგომში IS). ეს საშუალებას გაძლევთ გადაჭრათ მრავალი პრობლემა, რომელიც თან ახლავს ქსელის ინფორმაციულ უსაფრთხოებას: კონფიდენციალურობა, ავთენტიფიკაცია, კონტროლი და ურთიერთქმედების მონაწილეთა მთლიანობა.

განმარტება 2

დაშიფვრა არის ინფორმაციული მონაცემების ისეთ ფორმად გადაქცევა, რომელიც არ იქნება წაკითხული პროგრამული სისტემებისა და დაშიფვრა-გაშიფვრის გასაღების გარეშე პირისთვის. ინფორმაციული უსაფრთხოების კრიპტოგრაფიული მეთოდების წყალობით, უზრუნველყოფილია ინფორმაციული უსაფრთხოების ინსტრუმენტები, ამიტომ ისინი IS კონცეფციის ძირითადი ნაწილია.

შენიშვნა 1

ინფორმაციის კრიპტოგრაფიული დაცვის მთავარი მიზანია უზრუნველყოს კომპიუტერული ქსელების ინფორმაციული მონაცემების კონფიდენციალურობა და დაცვა სისტემის მომხმარებლებს შორის ქსელში მისი გადაცემის პროცესში.

კონფიდენციალური ინფორმაციის დაცვა, რომელიც დაფუძნებულია კრიპტოგრაფიულ დაცვაზე, შიფრავს საინფორმაციო მონაცემებს შექცევადი გარდაქმნების გზით, რომელთაგან თითოეული აღწერილია გასაღებით და რიგითობით, რომელიც განსაზღვრავს მათი გამოყენების თანმიმდევრობას.

ინფორმაციის კრიპტოგრაფიული დაცვის მნიშვნელოვანი კომპონენტია გასაღები, რომელიც პასუხისმგებელია ტრანსფორმაციის არჩევაზე და მისი განხორციელების წესრიგზე.

განმარტება 3

გასაღები არის სიმბოლოების გარკვეული თანმიმდევრობა, რომელიც ადგენს ინფორმაციის კრიპტოგრაფიული დაცვის სისტემის დაშიფვრისა და გაშიფვრის ალგორითმს. თითოეული ტრანსფორმაცია განისაზღვრება გასაღებით, რომელიც განსაზღვრავს კრიპტოგრაფიულ ალგორითმს, რომელიც უზრუნველყოფს საინფორმაციო სისტემის და ზოგადად ინფორმაციის უსაფრთხოებას.

ინფორმაციის კრიპტოგრაფიული დაცვის თითოეული ალგორითმი მუშაობს სხვადასხვა რეჟიმში, რომელსაც აქვს როგორც მთელი რიგი უპირატესობები, ასევე მთელი რიგი უარყოფითი მხარეები, რაც გავლენას ახდენს სახელმწიფოს ინფორმაციული უსაფრთხოების სანდოობაზე და ინფორმაციის უსაფრთხოების საშუალებებზე.

კრიპტოგრაფიული ინფორმაციის დაცვის საშუალებები და მეთოდები

ინფორმაციის კრიპტოგრაფიული დაცვის ძირითადი საშუალებები მოიცავს პროგრამულ უზრუნველყოფას, აპარატურას და პროგრამულ უზრუნველყოფას და აპარატურას, რომელიც ახორციელებს ინფორმაციის კრიპტოგრაფიულ ალგორითმებს, რათა:

- ინფორმაციის მონაცემების დაცვა მათი დამუშავების, გამოყენებისა და გადაცემის დროს;

- ინფორმაციის მიწოდების მთლიანობისა და სანდოობის უზრუნველყოფა მისი შენახვის, დამუშავებისა და გადაცემის დროს (მათ შორის, ციფრული ხელმოწერის ალგორითმების გამოყენებით);

- ინფორმაციის გენერირება, რომელიც გამოიყენება სუბიექტების, მომხმარებლებისა და მოწყობილობების ავთენტიფიკაციისა და იდენტიფიკაციისთვის;

- ინფორმაციის გენერირება, რომელიც გამოიყენება ავთენტიფიკაციის ელემენტების დასაცავად მათი შენახვის, გენერირების, დამუშავებისა და გადაცემის დროს.

ამჟამად ძირითადია ინფორმაციის დაცვის კრიპტოგრაფიული მეთოდები ინფორმაციის გაცვლის მხარეთა საიმედო ავთენტიფიკაციის უზრუნველსაყოფად. ისინი უზრუნველყოფენ ინფორმაციის დაშიფვრას და კოდირებას.

კრიპტოგრაფიული ინფორმაციის დაცვის ორი ძირითადი მეთოდი არსებობს:

- სიმეტრიული, რომელშიც ერთი და იგივე გასაღები, რომელიც საიდუმლოდ ინახება, გამოიყენება როგორც დაშიფვრისთვის, ასევე მონაცემთა გაშიფვრისთვის;

- ასიმეტრიული.

გარდა ამისა, არსებობს სიმეტრიული დაშიფვრის ძალიან ეფექტური მეთოდები - სწრაფი და საიმედო. რუსეთის ფედერაციაში ასეთი მეთოდებისთვის არის სახელმწიფო სტანდარტი „ინფორმაციის დამუშავების სისტემები. ინფორმაციის კრიპტოგრაფიული დაცვა. კრიპტოგრაფიული ტრანსფორმაციის ალგორითმი” - GOST 28147-89.

კრიპტოგრაფიული ინფორმაციის დაცვის ასიმეტრიულ მეთოდებში გამოიყენება ორი გასაღები:

- არასაიდუმლო, რომელიც შეიძლება გამოქვეყნდეს მომხმარებლის შესახებ სხვა ინფორმაციასთან ერთად, რომელიც საჯაროა. ეს გასაღები გამოიყენება დაშიფვრისთვის.

- საიდუმლო, რომელიც ცნობილია მხოლოდ მიმღებისთვის, გამოიყენება გაშიფვრისთვის.

ასიმეტრიულიდან ყველაზე ცნობილი კრიპტოგრაფიული ინფორმაციის დაცვის მეთოდია RSA მეთოდი, რომელიც ეფუძნება ოპერაციებს დიდი (100-ნიშნა) მარტივი რიცხვებით, ასევე მათი პროდუქტებით.

კრიპტოგრაფიული მეთოდების გამოყენების წყალობით, შესაძლებელია საიმედოდ გააკონტროლოს ინფორმაციის ცალკეული ნაწილების მთლიანობა და მათი ნაკრები, გარანტირებული იქნას განხორციელებულ ქმედებებზე უარის თქმის შეუძლებლობა და ასევე დადგინდეს მონაცემთა წყაროების ავთენტურობა.

კრიპტოგრაფიული მთლიანობის კონტროლის საფუძველი შედგება ორი კონცეფციისგან:

- Ელექტრონული ხელმოწერა.

- ჰეშის ფუნქცია.

განმარტება 4

ჰეშის ფუნქცია არის ცალმხრივი ფუნქცია ან მონაცემთა ძნელად შებრუნება ტრანსფორმაცია, რომელიც განხორციელებულია სიმეტრიული დაშიფვრის საშუალებით ბლოკების დამაკავშირებელი გზით. ბოლო ბლოკის დაშიფვრის შედეგი, რომელიც დამოკიდებულია ყველა წინაზე და ემსახურება ჰეშის ფუნქციის შედეგს.

კომერციულ საქმიანობაში სულ უფრო მნიშვნელოვანი ხდება ინფორმაციის კრიპტოგრაფიული დაცვა. ინფორმაციის კონვერტაციისთვის გამოიყენება დაშიფვრის სხვადასხვა ხელსაწყოები: დოკუმენტაციის დაშიფვრის ხელსაწყოები (პორტატული ვერსიების ჩათვლით), სატელეფონო და რადიო საუბრების დაშიფვრის ხელსაწყოები, აგრეთვე მონაცემთა გადაცემის და ტელეგრაფის შეტყობინებების დაშიფვრის ხელსაწყოები.

შიდა და საერთაშორისო ბაზრებზე კომერციული საიდუმლოების დასაცავად გამოიყენება პროფესიონალური დაშიფვრის აღჭურვილობისა და ტექნიკური მოწყობილობების ნაკრები სატელეფონო და რადიო კომუნიკაციების კრიპტოგრაფიული დაცვისთვის, აგრეთვე საქმიანი მიმოწერა.

გარდა ამისა, ფართოდ გავრცელდა მასკერები და სკრამბლერები, რომლებიც ცვლის მეტყველების სიგნალს ციფრული მონაცემთა გადაცემით. იწარმოება ფაქსების, ტელექსების და ტელეტიპების დაცვის კრიპტოგრაფიული საშუალებები. ამავე მიზნებისთვის, ასევე გამოიყენება შიფრები, რომლებიც მზადდება მოწყობილობებზე მიმაგრების სახით, ცალკეული მოწყობილობების სახით, ასევე მოწყობილობების სახით, რომლებიც ჩაშენებულია ფაქსის მოდემის, ტელეფონების და სხვა კომუნიკაციების დიზაინში. მოწყობილობები. ელექტრონული ციფრული ხელმოწერა ფართოდ გამოიყენება გადაცემული ელექტრონული შეტყობინებების ავთენტურობის უზრუნველსაყოფად.

ინფორმაციის კრიპტოგრაფიული დაცვა რუსეთის ფედერაციაში წყვეტს მთლიანობის საკითხს გარკვეული საკონტროლო ჯამის ან შემოწმების ნიმუშის დამატებით მონაცემთა მთლიანობის გამოსათვლელად. ინფორმაციული უსაფრთხოების მოდელი არის კრიპტოგრაფიული, ანუ ის დამოკიდებულია გასაღებზე. ინფორმაციული უსაფრთხოების შეფასებით, რომლებიც დაფუძნებულია კრიპტოგრაფიაზე, საიდუმლო გასაღებზე მონაცემების წაკითხვის ალბათობის დამოკიდებულება ყველაზე საიმედო ინსტრუმენტია და გამოიყენება სახელმწიფო ინფორმაციული უსაფრთხოების სისტემებშიც კი.

კრიპტოგრაფიული ინფორმაციის დაცვა -ინფორმაციის დაცვა მისი კრიპტოგრაფიული ტრანსფორმაციის გზით.

ამჟამად არის კრიპტოგრაფიული მეთოდები ძირითადიინფორმაციის გაცვლის მხარეთა საიმედო ავთენტიფიკაციის უზრუნველყოფა, დაცვა.

რომ კრიპტოგრაფიული ინფორმაციის დაცვის საშუალებები(CIPF) მოიცავს აპარატურას, firmware და პროგრამულ უზრუნველყოფას, რომლებიც ახორციელებენ კრიპტოგრაფიულ ალგორითმებს ინფორმაციის კონვერტაციისთვის, რათა:

ინფორმაციის დაცვა მისი დამუშავების, შენახვისა და გადაცემის დროს;

ინფორმაციის სანდოობისა და მთლიანობის უზრუნველყოფა (მათ შორის ციფრული ხელმოწერის ალგორითმების გამოყენებით) მისი დამუშავების, შენახვისა და გადაცემისას;

ინფორმაციის შემუშავება, რომელიც გამოიყენება სუბიექტების, მომხმარებლებისა და მოწყობილობების იდენტიფიკაციისა და ავთენტიფიკაციისთვის;

ინფორმაციის შემუშავება, რომელიც გამოიყენება უსაფრთხო AS-ის ავთენტიფიკაციის ელემენტების დასაცავად მათი წარმოქმნის, შენახვის, დამუშავებისა და გადაცემის დროს.

კრიპტოგრაფიული მეთოდები მოიცავს ინფორმაციის დაშიფვრა და კოდირება. დაშიფვრის ორი ძირითადი მეთოდი არსებობს: სიმეტრიული და ასიმეტრიული. პირველ მათგანში, იგივე გასაღები (რომელიც საიდუმლოდ ინახება) გამოიყენება მონაცემთა დაშიფვრისთვის და გაშიფვრისთვის.

შემუშავებულია სიმეტრიული დაშიფვრის ძალიან ეფექტური (სწრაფი და საიმედო) მეთოდები. ასევე არსებობს ასეთი მეთოდების ეროვნული სტანდარტი - GOST 28147-89 ”ინფორმაციის დამუშავების სისტემები. კრიპტოგრაფიული დაცვა. კრიპტოგრაფიული ტრანსფორმაციის ალგორითმი“.

ასიმეტრიული მეთოდები იყენებს ორ გასაღებს. ერთი მათგანი, არასაიდუმლო (შეიძლება გამოქვეყნდეს მომხმარებლის შესახებ სხვა საჯარო ინფორმაციასთან ერთად), გამოიყენება დაშიფვრისთვის, მეორე (საიდუმლო, რომელიც ცნობილია მხოლოდ მიმღებისთვის) გამოიყენება გაშიფვრისთვის. ასიმეტრიულიდან ყველაზე პოპულარულია RSA მეთოდი, რომელიც ეფუძნება ოპერაციებს დიდი (100-ნიშნა) მარტივი რიცხვებით და მათი ნაწარმოებებით.

კრიპტოგრაფიული მეთოდები საშუალებას გაძლევთ საიმედოდ გააკონტროლოთ მონაცემთა ორივე ნაწილის მთლიანობა და მათი ნაკრები (როგორიცაა შეტყობინებების ნაკადი); მონაცემთა წყაროს ავთენტურობის განსაზღვრა; გარანტირებულია განხორციელებულ ქმედებებზე უარის თქმის შეუძლებლობა („არაუარყოფა“).

კრიპტოგრაფიული მთლიანობის კონტროლი ეფუძნება ორ კონცეფციას:

ელექტრონული ხელმოწერა (ES).

ჰეშის ფუნქცია არის ძნელად შექცევადი მონაცემთა ტრანსფორმაცია (ცალმხრივი ფუნქცია), რომელიც, როგორც წესი, ხორციელდება სიმეტრიული დაშიფვრის საშუალებით ბლოკის ბმულით. ბოლო ბლოკის დაშიფვრის შედეგი (დამოკიდებულია ყველა წინაზე) არის ჰეშის ფუნქციის შედეგი.

კრიპტოგრაფია, როგორც ინფორმაციის დაცვის (დახურვის) საშუალება სულ უფრო მნიშვნელოვანი ხდება კომერციულ საქმიანობაში.

ინფორმაციის კონვერტაციისთვის გამოიყენება დაშიფვრის სხვადასხვა ხელსაწყოები: დოკუმენტების დაშიფვრის ხელსაწყოები, მათ შორის პორტატული, მეტყველების დაშიფვრის ხელსაწყოები (სატელეფონო და რადიო საუბრები), ტელეგრაფის შეტყობინებები და მონაცემთა გადაცემის დაშიფვრის ხელსაწყოები.

საერთაშორისო და შიდა ბაზრებზე სავაჭრო საიდუმლოების დასაცავად შემოთავაზებულია სხვადასხვა ტექნიკური მოწყობილობა და პროფესიონალური აღჭურვილობის ნაკრები სატელეფონო და რადიო კომუნიკაციების დაშიფვრისა და კრიპტოდაცვისთვის, საქმიანი მიმოწერა და ა.შ.

Scramblers და maskers ფართოდ გამოიყენება, რომლებიც ცვლის მეტყველების სიგნალს ციფრული მონაცემთა გადაცემით. იწარმოება ტელეტიპების, ტელექსების და ფაქსების დაცვის საშუალებები. ამ მიზნებისათვის გამოიყენება შიფრები, რომლებიც შესრულებულია ცალკეული მოწყობილობების სახით, მოწყობილობებზე დანართების სახით ან ჩაშენებული ტელეფონების, ფაქსის მოდემების და სხვა საკომუნიკაციო მოწყობილობების დიზაინში (რადიოსადგურები და სხვა). ელექტრონული ციფრული ხელმოწერა ფართოდ გამოიყენება გადაცემული ელექტრონული შეტყობინებების საიმედოობის უზრუნველსაყოფად.

ინფორმაციის კონფიდენციალობა ხასიათდება ისეთი ერთი შეხედვით საპირისპირო ინდიკატორებით, როგორიცაა ხელმისაწვდომობა და საიდუმლოება. მომხმარებლისთვის ინფორმაციის ხელმისაწვდომობის გაკეთების ტექნიკა განხილულია 9.4.1 ნაწილში. ამ განყოფილებაში განვიხილავთ გზებს ინფორმაციის საიდუმლოების უზრუნველსაყოფად. ინფორმაციის ეს თვისება ხასიათდება ინფორმაციის დაფარვის ხარისხით და ასახავს მის უნარს, წინააღმდეგობა გაუწიოს ინფორმაციის მასივის მნიშვნელობის გამჟღავნებას, განსაზღვროს შენახული ინფორმაციის მასივის სტრუქტურა ან გადაცემული ინფორმაციის მასივის გადამზიდავი (გადამზიდავი სიგნალი) და დაადგინოს საინფორმაციო მასივის საკომუნიკაციო არხებით გადაცემის ფაქტი. ოპტიმალური კრიტერიუმები ამ შემთხვევაში, როგორც წესი, არის:

დაცვის დაძლევის („გატეხვის“) ალბათობის მინიმიზაცია;

დაცვის ქვესისტემის „გატეხვამდე“ მოსალოდნელი უსაფრთხო დროის მაქსიმიზაცია;

დაცვის „გატეხვის“ მთლიანი დანაკარგების მინიმიზაცია და ინფორმაციის კონტროლისა და დაცვის ქვესისტემის შესაბამისი ელემენტების შემუშავებისა და ექსპლუატაციის ხარჯები და ა.შ.

ზოგადად, აბონენტებს შორის ინფორმაციის კონფიდენციალურობის უზრუნველყოფა შესაძლებელია სამი გზით:

შექმენით აბსოლუტურად საიმედო საკომუნიკაციო არხი აბონენტებს შორის, სხვებისთვის მიუწვდომელი;

გამოიყენეთ საჯარო საკომუნიკაციო არხი, მაგრამ დამალეთ ინფორმაციის გადაცემის ფაქტი;

გამოიყენოს საჯარო საკომუნიკაციო არხი, მაგრამ გადასცეს ინფორმაცია მისი მეშვეობით ტრანსფორმირებული ფორმით და ის უნდა გადაკეთდეს ისე, რომ მხოლოდ ადრესატმა შეძლოს მისი აღდგენა.

პირველი ვარიანტი პრაქტიკულად განუხორციელებელია დისტანციურ აბონენტებს შორის ასეთი არხის შექმნის მაღალი მატერიალური ხარჯების გამო.

ინფორმაციის გადაცემის კონფიდენციალურობის უზრუნველყოფის ერთ-ერთი გზაა სტეგანოგრაფია. ამჟამად ის წარმოადგენს ერთ-ერთ პერსპექტიულ სფეროს კომპიუტერულ სისტემებში შენახული ან გადაცემული ინფორმაციის კონფიდენციალურობის უზრუნველსაყოფად ღია ფაილებში, პირველ რიგში, მულტიმედიაში კონფიდენციალური ინფორმაციის დაფარვით.

ჩართულია ინფორმაციის კონვერტაციის (დაშიფვრის) მეთოდების შემუშავება, რათა დაიცვას იგი უკანონო მომხმარებლებისგან კრიპტოგრაფია.

კრიპტოგრაფია (ზოგჯერ გამოიყენება ტერმინი კრიპტოლოგია) არის ცოდნის სფერო, რომელიც შეისწავლის საიდუმლო დამწერლობას (კრიპტოგრაფია) და მისი გამჟღავნების მეთოდებს (კრიპტოანალიზი). კრიპტოგრაფია ითვლება მათემატიკის ფილიალად.

ბოლო დრომდე, ამ სფეროში ყველა კვლევა მხოლოდ დახურული იყო, მაგრამ ბოლო რამდენიმე წლის განმავლობაში ღია პრესაში უფრო და უფრო მეტი პუბლიკაცია დაიწყო. საიდუმლოების შერბილების ნაწილი განპირობებულია იმით, რომ შეუძლებელი გახდა დაგროვილი ინფორმაციის დამალვა. მეორეს მხრივ, კრიპტოგრაფია სულ უფრო ხშირად გამოიყენება სამოქალაქო ინდუსტრიებში, რაც მოითხოვს ინფორმაციის გამჟღავნებას.

9.6.1. კრიპტოგრაფიის პრინციპები. კრიპტოგრაფიული სისტემის მიზანია დაშიფვროს შინაარსიანი ღია ტექსტი (ასევე უწოდებენ უბრალო ტექსტს), რის შედეგადაც მიიღება შიფრული ტექსტი, რომელიც გამოიყურება სრულიად უაზრო (შიფრული ტექსტი, კრიპტოგრამა). მიმღებს უნდა შეეძლოს ამ შიფრული ტექსტის გაშიფვრა (ასევე უწოდებენ "გაშიფვრას"), რითაც აღადგენს მის შესაბამის მარტივ ტექსტს. ამ შემთხვევაში, მოწინააღმდეგეს (ასევე უწოდებენ კრიპტოანალიტიკოსს) არ უნდა შეეძლოს წყაროს ტექსტის გამოვლენა. მნიშვნელოვანი განსხვავებაა შიფრული ტექსტის გაშიფვრასა (გაშიფვრას) და გაშიფვრას შორის.

კრიპტოგრაფიული მეთოდები და ინფორმაციის კონვერტაციის გზები ე.წ შიფრები. კრიპტოსისტემის (შიფრის) გამჟღავნება არის კრიპტოანალიტიკოსის მუშაობის შედეგი, რაც იწვევს ამ კრიპტოსისტემით დაშიფრული ნებისმიერი ღია ტექსტის ეფექტური გამჟღავნების შესაძლებლობას. კრიპტოსისტემის გატეხვის შეუძლებლობის ხარისხს მისი სიძლიერე ეწოდება.

ინფორმაციული უსაფრთხოების სისტემების სანდოობის საკითხი ძალიან რთულია. ფაქტია, რომ არ არსებობს სანდო ტესტები, რათა დარწმუნდეთ, რომ ინფორმაცია საკმარისად საიმედოდ არის დაცული. პირველ რიგში, კრიპტოგრაფიას აქვს ის თავისებურება, რომ ხშირად საჭიროა რამდენიმე რიგით მეტი თანხის დახარჯვა შიფრის „გახსნისთვის“, ვიდრე მის შესაქმნელად. ამიტომ, კრიპტოდაცვის სისტემის სატესტო ტესტირება ყოველთვის არ არის შესაძლებელი. მეორეც, დაცვის დაძლევის განმეორებითი წარუმატებელი მცდელობები საერთოდ არ ნიშნავს იმას, რომ შემდეგი მცდელობა არ იქნება წარმატებული. არ არის გამორიცხული შემთხვევა, როდესაც პროფესიონალები დიდხანს, მაგრამ წარუმატებლად იბრძოდნენ შიფრის გამო, და ვიღაც დამწყები მიმართავდა არასტანდარტულ მიდგომას - და შიფრი მას მარტივად გადაეცა.

ინფორმაციული უსაფრთხოების ინსტრუმენტების სანდოობის ასეთი ცუდი დადასტურების შედეგად, ბაზარზე უამრავი პროდუქტია, რომელთა სანდოობაზე საიმედოდ შეფასება შეუძლებელია. ბუნებრივია, მათი დეველოპერები ყველანაირად აფასებენ მათ მუშაობას, მაგრამ ვერ ამტკიცებენ მის ხარისხს და ხშირად ეს პრინციპში შეუძლებელია. როგორც წესი, სანდოობის დაუდასტურებელობას თან ახლავს ისიც, რომ დაშიფვრის ალგორითმი საიდუმლოდ ინახება.

ერთი შეხედვით, ალგორითმის საიდუმლოება შიფრის დამატებით უსაფრთხოებას ემსახურება. ეს არის არგუმენტი, რომელიც მიმართულია მოყვარულთათვის. სინამდვილეში, თუ ალგორითმი ცნობილია დეველოპერებისთვის, ის აღარ შეიძლება ჩაითვალოს საიდუმლოდ, თუ მომხმარებელი და დეველოპერი ერთი და იგივე პირია. გარდა ამისა, თუ ალგორითმი არასტაბილურია დეველოპერის არაკომპეტენტურობის ან შეცდომების გამო, მისი საიდუმლოება არ დაუშვებს მის შემოწმებას დამოუკიდებელი ექსპერტების მიერ. ალგორითმის არასტაბილურობა გამოვლინდება მხოლოდ მაშინ, როდესაც ის უკვე გატეხილია, ან საერთოდ არ არის გამოვლენილი, რადგან მტერი არ ჩქარობს იამაყოს თავისი წარმატებებით.

ამიტომ, კრიპტოგრაფი უნდა იხელმძღვანელოს იმ წესით, რომელიც პირველად ჩამოაყალიბა ჰოლანდიელმა ო.კერკგოფმა: შიფრის უსაფრთხოება უნდა განისაზღვროს მხოლოდ გასაღების საიდუმლოებით. სხვა სიტყვებით რომ ვთქვათ, O. Kerckhoffs-ის წესი არის ის, რომ დაშიფვრის მთელი მექანიზმი, გარდა საიდუმლო გასაღების მნიშვნელობისა, აპრიორი ითვლება მოწინააღმდეგისთვის ცნობად.

სხვა საქმეა, რომ ინფორმაციის დაცვის მეთოდი შესაძლებელია (მკაცრად რომ ვთქვათ, არ არის დაკავშირებული კრიპტოგრაფიასთან), როდესაც იმალება არა დაშიფვრის ალგორითმი, არამედ ის ფაქტი, რომ შეტყობინება შეიცავს დაშიფრულ (მასში დამალულ) ინფორმაციას. ამ ტექნიკას უფრო სწორად უწოდებენ ინფორმაციის ნიღბვას. ცალკე განიხილება.

კრიპტოგრაფიის ისტორია რამდენიმე ათასი წლის უკან ბრუნდება. დაწერილის დამალვის აუცილებლობა ადამიანში თითქმის მაშინვე გაჩნდა, როგორც კი წერა ისწავლა. კრიპტოსისტემის ცნობილი ისტორიული მაგალითია ეგრეთ წოდებული კეისრის შიფრი, რომელიც წარმოადგენს უბრალო ტექსტის თითოეული ასოს მარტივ ჩანაცვლებას ანბანის მესამე ასოთი მის შემდეგ (საჭიროების შემთხვევაში შეფუთვით). Მაგალითად, აშეცვალა დ,ბზე ე,ზზე C.

კეისრის დროიდან გასული საუკუნეების მანძილზე მათემატიკაში მნიშვნელოვანი მიღწევების მიუხედავად, კრიპტოგრაფიამ მე-20 საუკუნის შუა ხანებამდე მნიშვნელოვანი ნაბიჯები არ გადადგა წინ. მას ჰქონდა სამოყვარულო, სპეკულაციური, არამეცნიერული მიდგომა.

მაგალითად, მე-20 საუკუნეში პროფესიონალების მიერ ფართოდ იყენებდნენ „წიგნის“ შიფრებს, რომლებშიც გასაღებად გამოიყენებოდა ნებისმიერი მასობრივი ბეჭდური გამოცემა. ზედმეტია იმის თქმა, რა იოლად გამოვლინდა ასეთი შიფრები! რა თქმა უნდა, თეორიული თვალსაზრისით, "წიგნის" შიფრი საკმაოდ საიმედოდ გამოიყურება, რადგან შეუძლებელია მისი ნაკრების ხელით დახარისხება. თუმცა, ოდნავი აპრიორი ინფორმაცია მკვეთრად ავიწროებს ამ არჩევანს.

სხვათა შორის, აპრიორი ინფორმაციის შესახებ. დიდი სამამულო ომის დროს, როგორც ცნობილია, საბჭოთა კავშირმა დიდი ყურადღება დაუთმო პარტიზანული მოძრაობის ორგანიზებას. მტრის ხაზების მიღმა თითქმის ყველა რაზმს ჰქონდა რადიოსადგური, ისევე როგორც ესა თუ ის კომუნიკაცია "მატერიკთან". შიფრები, რომლებიც პარტიზანებს ჰქონდათ, უკიდურესად არასტაბილური იყო - გერმანელმა დეკოდიტორებმა ისინი საკმაოდ სწრაფად გაშიფრეს. და ამას, როგორც მოგეხსენებათ, მოჰყვა საბრძოლო მარცხები და დანაკარგები. პარტიზანები ამ სფეროშიც მზაკვრები და გამომგონებლები აღმოჩნდნენ. მიღება ძალიან მარტივი იყო. გზავნილის თავდაპირველ ტექსტში დაშვებულია დიდი რაოდენობით გრამატიკული შეცდომები, მაგალითად, ისინი წერდნენ: ”ჩვენ გავიარეთ სამი მატარებელი ტანკებით”. რუსი ადამიანისთვის სწორი დეკოდირებით ყველაფერი ნათელი იყო. მაგრამ მტრის კრიპტოანალიტიკოსები უძლური იყვნენ ასეთი ტექნიკის წინაშე: შესაძლო ვარიანტების გავლისას, მათ შეხვდნენ რუსული ენისთვის შეუძლებელი "ტნკ" კომბინაციას და ეს ვარიანტი აშკარად არასწორად უარყვეს.

ეს ერთი შეხედვით საშინაო ტექნიკა რეალურად ძალიან ეფექტურია და ხშირად გამოიყენება ახლაც. სიმბოლოების შემთხვევითი თანმიმდევრობა ჩანაცვლებულია შეტყობინების საწყის ტექსტში, რათა მოხდეს უხეში ძალის მქონე კრიპტოანალიზური პროგრამების აღრევა ან შიფრაგრამის სტატისტიკური შაბლონების შეცვლა, რაც ასევე შეუძლია სასარგებლო ინფორმაციის მიწოდებას მოწინააღმდეგისთვის. მაგრამ ზოგადად, მაინც შეიძლება ითქვას, რომ ომამდელი კრიპტოგრაფია უკიდურესად სუსტი იყო და სერიოზული მეცნიერების ტიტულს ვერ მოითხოვდა.

თუმცა, მძიმე სამხედრო აუცილებლობამ მალე აიძულა მეცნიერები გაერკვნენ კრიპტოგრაფიისა და კრიპტოანალიზის პრობლემებთან. ამ სფეროში ერთ-ერთი პირველი მნიშვნელოვანი მიღწევა იყო გერმანული Enigma საბეჭდი მანქანა, რომელიც ფაქტობრივად საკმაოდ მაღალი წინააღმდეგობის მქონე მექანიკური შიფრატორი და დეკოდერი იყო.

შემდეგ, მეორე მსოფლიო ომის დროს, გამოჩნდა პირველი პროფესიონალური გაშიფვრის სერვისები. მათგან ყველაზე ცნობილია ბლეჩლი პარკი, ბრიტანული სადაზვერვო სამსახურის MI5-ის განყოფილება.

9.6.2. შიფრების ტიპები. დაშიფვრის ყველა მეთოდი შეიძლება დაიყოს ორ ჯგუფად: საიდუმლო გასაღების შიფრები და საჯარო გასაღების შიფრები. პირველებს ახასიათებთ გარკვეული ინფორმაციის არსებობა (საიდუმლო გასაღები), რომლის ფლობა შესაძლებელს ხდის შეტყობინებების დაშიფვრას და გაშიფვრას. აქედან გამომდინარე, მათ ასევე უწოდებენ ერთ გასაღები. საჯარო გასაღების შიფრები გულისხმობს ორი გასაღების არსებობას - შეტყობინებების გაშიფვრას. ამ შიფრებს ასევე უწოდებენ ორ გასაღების შიფრებს.

დაშიფვრის წესი არ შეიძლება იყოს თვითნებური. ის ისეთი უნდა იყოს, რომ გაშიფვრის წესის გამოყენებით შიფრულ ტექსტს შეუძლია ცალსახად აღადგინოს ღია შეტყობინება. იმავე ტიპის დაშიფვრის წესები შეიძლება დაჯგუფდეს კლასებად. კლასში წესები განსხვავდება ერთმანეთისგან ზოგიერთი პარამეტრის მნიშვნელობებით, რომელიც შეიძლება იყოს რიცხვი, ცხრილი და ა.შ. კრიპტოგრაფიაში, ასეთი პარამეტრის სპეციფიკურ მნიშვნელობას ჩვეულებრივ უწოდებენ გასაღები.

არსებითად, გასაღები ირჩევს დაშიფვრის კონკრეტულ წესს წესების მოცემული კლასიდან. ეს საშუალებას იძლევა, პირველ რიგში, დაშიფვრისთვის სპეციალური მოწყობილობების გამოყენებისას, შეცვალოს მოწყობილობის პარამეტრების მნიშვნელობა ისე, რომ დაშიფრული შეტყობინების გაშიფვრა შეუძლებელია იმ პირების მიერაც კი, რომლებსაც აქვთ ზუსტად იგივე მოწყობილობა, მაგრამ არ იციან არჩეული პარამეტრის მნიშვნელობა და მეორეც, ის საშუალებას გაძლევთ დროულად შეცვალოთ დაშიფვრის წესი, რადგან ერთი და იგივე დაშიფვრის წესის განმეორებითი გამოყენება უბრალო ტექსტებისთვის ქმნის წინაპირობებს ღია შეტყობინებების მისაღებად დაშიფრული მესიჯების გამოყენებით.

გასაღების კონცეფციის გამოყენებით, დაშიფვრის პროცესი შეიძლება აღწერილი იყოს, როგორც მიმართება:

სადაც ა- ღია შეტყობინება; ბ- დაშიფრული შეტყობინება; ვ– დაშიფვრის წესი; α – არჩეული გასაღები, რომელიც ცნობილია გამგზავნისთვის და ადრესატისთვის.

ყოველი გასაღებისთვის α

შიფრის კონვერტაცია  უნდა იყოს შექცევადი, ანუ უნდა იყოს შებრუნებული ტრანსფორმაცია

უნდა იყოს შექცევადი, ანუ უნდა იყოს შებრუნებული ტრანსფორმაცია  , რომელიც არჩეული გასაღებით α

ცალსახად განსაზღვრავს ღია შეტყობინებას ადაშიფრული შეტყობინების საშუალებით ბ:

, რომელიც არჩეული გასაღებით α

ცალსახად განსაზღვრავს ღია შეტყობინებას ადაშიფრული შეტყობინების საშუალებით ბ:

(9.0)

(9.0)

გარდაქმნების ნაკრები  და გასაღებების ნაკრები, რომელსაც ისინი შეესაბამება, ეწოდება შიფრი. ყველა შიფრებს შორის შეიძლება გამოიყოს ორი დიდი კლასი: შემცვლელი შიფრები და პერმუტაციის შიფრები. ამჟამად ელექტრონული დაშიფვრის მოწყობილობები ფართოდ გამოიყენება ავტომატიზირებულ სისტემებში ინფორმაციის დასაცავად. ასეთი მოწყობილობების მნიშვნელოვანი მახასიათებელია არა მხოლოდ დანერგილი შიფრის სიძლიერე, არამედ დაშიფვრისა და გაშიფვრის პროცესის მაღალი სიჩქარე.

და გასაღებების ნაკრები, რომელსაც ისინი შეესაბამება, ეწოდება შიფრი. ყველა შიფრებს შორის შეიძლება გამოიყოს ორი დიდი კლასი: შემცვლელი შიფრები და პერმუტაციის შიფრები. ამჟამად ელექტრონული დაშიფვრის მოწყობილობები ფართოდ გამოიყენება ავტომატიზირებულ სისტემებში ინფორმაციის დასაცავად. ასეთი მოწყობილობების მნიშვნელოვანი მახასიათებელია არა მხოლოდ დანერგილი შიფრის სიძლიერე, არამედ დაშიფვრისა და გაშიფვრის პროცესის მაღალი სიჩქარე.

ზოგჯერ ეს ორი ცნება ერთმანეთში აირია: დაშიფვრადა კოდირება. დაშიფვრისგან განსხვავებით, რისთვისაც თქვენ უნდა იცოდეთ შიფრი და საიდუმლო გასაღები, დაშიფვრაში არაფერია საიდუმლო, არის მხოლოდ ასოების ან სიტყვების გარკვეული ჩანაცვლება წინასწარ განსაზღვრული სიმბოლოებით. კოდირების მეთოდები მიზნად ისახავს არა ღია შეტყობინების დამალვას, არამედ მის უფრო ხელსაყრელ ფორმაში წარდგენას კომუნიკაციის ტექნიკურ საშუალებებზე გადასაცემად, შეტყობინების ხანგრძლივობის შესამცირებლად, დამახინჯებების დასაცავად და ა.შ.

გასაღებების საიდუმლო შიფრები. ამ ტიპის შიფრი გულისხმობს გარკვეული ინფორმაციის (გასაღების) არსებობას, რომლის ფლობა საშუალებას იძლევა როგორც დაშიფვროს, ასევე გაშიფროს შეტყობინება.

ერთის მხრივ, ასეთ სქემას აქვს უარყოფითი მხარეები, რომ გარდა შიფრული ტექსტის გადაცემის ღია არხისა, აუცილებელია გასაღების გადაცემის საიდუმლო არხიც; გარდა ამისა, თუ გასაღების შესახებ ინფორმაცია გაჟონავს, ის შეუძლებელია იმის დამტკიცება, რომ ორი კორესპონდენტიდან მოხდა გაჟონვა.

მეორეს მხრივ, ამ კონკრეტული ჯგუფის შიფრებს შორის არის მსოფლიოში ერთადერთი დაშიფვრის სქემა, რომელსაც აქვს აბსოლუტური თეორიული სტაბილურობა. ყველა დანარჩენის გაშიფვრა შესაძლებელია პრინციპში მაინც. ასეთი სქემა არის ნორმალური დაშიფვრა (მაგალითად, XOR ოპერაცია) გასაღებით, რომლის სიგრძე უდრის შეტყობინების სიგრძეს. გასაღები უნდა იქნას გამოყენებული მხოლოდ ერთხელ. ასეთი შეტყობინების გაშიფვრის ნებისმიერი მცდელობა უსარგებლოა, თუნდაც აპრიორული ინფორმაცია იყოს შეტყობინების ტექსტის შესახებ. გასაღების არჩევით, შეგიძლიათ მიიღოთ ნებისმიერი შეტყობინება.

საჯარო გასაღების შიფრები. ამ ტიპის შიფრი გულისხმობს ორი გასაღების არსებობას - საჯარო და კერძო; ერთი გამოიყენება დაშიფვრისთვის, მეორე კი შეტყობინებების გასაშიფრად. საჯარო გასაღები გამოქვეყნებულია - ყველას ყურადღების ცენტრშია, ხოლო საიდუმლო გასაღები ინახავს მის მფლობელს და არის შეტყობინებების საიდუმლოების გასაღები. მეთოდის არსი მდგომარეობს იმაში, რომ საიდუმლო გასაღებით დაშიფრულის გაშიფვრა შესაძლებელია მხოლოდ საჯარო გასაღებით და პირიქით. ეს კლავიშები წარმოიქმნება წყვილებში და აქვთ ერთ-ერთი კორესპონდენცია ერთმანეთთან. უფრო მეტიც, შეუძლებელია მეორის გამოთვლა ერთი გასაღებიდან.

ამ ტიპის შიფრების დამახასიათებელი თვისება, რაც მათ დადებითად განასხვავებს საიდუმლო გასაღების მქონე შიფრებისგან, არის ის, რომ აქ საიდუმლო გასაღები მხოლოდ ერთმა ადამიანმა იცის, ხოლო პირველ სქემაში ის მინიმუმ ორმა უნდა იცოდეს. ეს უზრუნველყოფს შემდეგ სარგებელს:

საიდუმლო გასაღების გასაგზავნად არ არის საჭირო უსაფრთხო არხი;

ყველა კომუნიკაცია ხორციელდება ღია არხზე;

გასაღების ერთი ასლის არსებობა ამცირებს მისი დაკარგვის შესაძლებლობას და საშუალებას გაძლევთ დაადგინოთ მკაფიო პირადი პასუხისმგებლობა საიდუმლოების შესანახად;

ორი გასაღების არსებობა საშუალებას გაძლევთ გამოიყენოთ ეს დაშიფვრის სისტემა ორ რეჟიმში - საიდუმლო კომუნიკაცია და ციფრული ხელმოწერა.

განხილული დაშიფვრის ალგორითმების უმარტივესი მაგალითია RSA ალგორითმი. ამ კლასის ყველა სხვა ალგორითმი მისგან არაპრინციპულად განსხვავდება. შეგვიძლია ვთქვათ, რომ, ზოგადად, RSA არის ერთადერთი საჯარო გასაღების ალგორითმი.

9.6.3. ალგორითმი რ.ს.ა. RSA (დასახელებული ავტორების Rivest, Shamir და Alderman) არის საჯარო გასაღების ალგორითმი, რომელიც შექმნილია როგორც დაშიფვრისთვის, ასევე ავტორიზაციისთვის (ციფრული ხელმოწერა). ეს ალგორითმი შეიქმნა 1977 წელს და ეფუძნება დიდი რიცხვების პირველ ფაქტორებად დაშლას (ფაქტორიზაცია).

RSA ძალიან ნელი ალგორითმია. შედარებისთვის, პროგრამული უზრუნველყოფის დონეზე, DES მინიმუმ 100-ჯერ უფრო სწრაფია ვიდრე RSA; აპარატურაზე - 1000-10000 ჯერ, განხორციელების მიხედვით.

RSA ალგორითმი შემდეგია. აიღეთ ორი ძალიან დიდი მარტივი რიცხვი გვდა ქ. Განსაზღვრული ნგამრავლების შედეგად გვზე ქ(ნ=გვ ქ). აირჩიეთ დიდი შემთხვევითი რიცხვი დ, coprime ერთად მ, სად  . ეს რიცხვი განსაზღვრულია ე, რა

. ეს რიცხვი განსაზღვრულია ე, რა  . მოდით ვუწოდოთ მას საჯარო გასაღები. ედა ნდა საიდუმლო გასაღები არის რიცხვები დდა ნ.

. მოდით ვუწოდოთ მას საჯარო გასაღები. ედა ნდა საიდუმლო გასაღები არის რიცხვები დდა ნ.

ახლა მონაცემების დაშიფვრა ცნობილი გასაღებით ( ე,ნ), გააკეთეთ შემდეგი:

დაარღვიე შიფრული ტექსტი ბლოკებად, რომელთაგან თითოეული შეიძლება იყოს წარმოდგენილი რიცხვის სახით მ(მე)=0,1,…,ნ-1;

დაშიფვრა ტექსტი, რომელიც განიხილება, როგორც რიცხვების თანმიმდევრობა მ(მე) ფორმულის მიხედვით C(მე)=(მ(მე)) მოდ ნ;

ამ მონაცემების გაშიფვრა საიდუმლო გასაღების გამოყენებით ( დ,ნ), აუცილებელია შემდეგი გამოთვლების შესრულება მ(მე)=(C(მე)) მოდ ნ.

შედეგი იქნება რიცხვების ნაკრები მ(მე) რომელიც წარმოადგენს ორიგინალურ ტექსტს.

მაგალითი.განიხილეთ RSA მეთოდის გამოყენება შეტყობინების დაშიფვრისთვის: „კომპიუტერი“. სიმარტივისთვის გამოვიყენებთ ძალიან მცირე რიცხვებს (პრაქტიკაში გაცილებით დიდი რიცხვები გამოიყენება - 200-დან და ზემოთ).

ავირჩიოთ გვ=3 და ქ=11. განვსაზღვროთ ნ=3×11=33.

მოდი ვიპოვოთ ( გვ-1)×( ქ-1)=20. ამიტომ, როგორც დაირჩიეთ ნებისმიერი რიცხვი, რომელიც შედარებით მარტივია 20-მდე, მაგალითად დ=3.

აირჩიეთ ნომერი ე. როგორც ასეთი რიცხვი, ნებისმიერი რიცხვი შეიძლება იქნას მიღებული, რომლის მიმართაც ( ე×3) mod 20=1, მაგ. 7.

მოდით წარმოვადგინოთ დაშიფრული შეტყობინება, როგორც მთელი რიცხვების თანმიმდევრობა 1…32 დიაპაზონში. ასო "E" გამოსახული იყოს ნომრით 30, ასო "B" ნომრით 3 და ასო "M" ნომრით 13. მაშინ ორიგინალური შეტყობინება შეიძლება წარმოდგენილი იყოს რიცხვების თანმიმდევრობით (30 03 13). ).

მოდით დავაშიფროთ შეტყობინება გასაღების გამოყენებით (7,33).

С1=(307) მოდ 33=21870000000 მოდ 33=24,

C2=(37) mod 33=2187 mod 33=9,

C3=(137) mod 33=62748517 mod 33=7.

ამრიგად, დაშიფრული შეტყობინება ჰგავს (24 09 07).

მოდით გადავჭრათ საპირისპირო პრობლემა. მოდით გავშიფროთ შეტყობინება (24 09 07), რომელიც მიღებულია ცნობილი გასაღებით დაშიფვრის შედეგად, საიდუმლო გასაღების საფუძველზე (3.33):

М1=(24 3) mod 33=13824 mod 33=30,

М2=(9 3) mod 33=739 mod 33=9,

М3=(7 3)mod33=343mod33=13 .

ამრიგად, შეტყობინების გაშიფვრის შედეგად მიღებული იქნა ორიგინალური შეტყობინება „კომპიუტერი“.

RSA ალგორითმის კრიპტოგრაფიული სიძლიერე ემყარება იმ ვარაუდს, რომ უკიდურესად რთულია საიდუმლო გასაღების დადგენა ცნობილიდან, რადგან ამისათვის აუცილებელია მთელი რიცხვების გამყოფების არსებობის პრობლემის გადაჭრა. ეს პრობლემა არის NP-სრული და, ამ ფაქტის შედეგად, ამჟამად არ იძლევა ეფექტურ (პოლინომიურ) გადაწყვეტას. უფრო მეტიც, ჯერ კიდევ ღიაა NP-სრული ამოცანების გადასაჭრელად ეფექტური ალგორითმების არსებობის საკითხი. ამასთან დაკავშირებით, 200 ციფრისგან შემდგარი რიცხვებისთვის (კერძოდ, ასეთი რიცხვების გამოყენება რეკომენდებულია), ტრადიციული მეთოდები მოითხოვს ოპერაციების დიდ რაოდენობას (დაახლოებით 1023).

RSA ალგორითმი (ნახ. 9.2) დაპატენტებულია აშშ-ში. მისი გამოყენება სხვა პირების მიერ დაუშვებელია (როცა გასაღების სიგრძე 56 ბიტზე მეტია). მართალია, ასეთი დაწესებულების ნამდვილობა შეიძლება კითხვის ნიშნის ქვეშ დადგეს: როგორ შეიძლება ჩვეულებრივი ექსპონენტაციის დაპატენტება? თუმცა, RSA დაცულია საავტორო უფლებების კანონებით.

ბრინჯი. 9.2. დაშიფვრის სქემა

აბონენტის საჯარო გასაღების გამოყენებით დაშიფრული შეტყობინების გაშიფვრა მხოლოდ მას შეუძლია, რადგან მხოლოდ მას აქვს საიდუმლო გასაღები. ამრიგად, პირადი შეტყობინების გასაგზავნად, თქვენ უნდა აიღოთ მიმღების საჯარო გასაღები და დაშიფროთ იგი. ამის შემდეგ, თქვენ თვითონაც ვერ შეძლებთ მის გაშიფვრას.

9.6.4. Ელექტრონული ხელმოწერა. როცა პირიქით ვაკეთებთ, ანუ ვაშიფრავთ შეტყობინებას საიდუმლო გასაღების გამოყენებით, მაშინ ნებისმიერს შეუძლია მისი გაშიფვრა (თქვენი საჯარო გასაღების აღება). მაგრამ ის ფაქტი, რომ შეტყობინება დაშიფრული იყო თქვენი საიდუმლო გასაღებით, ადასტურებს, რომ ის მოვიდა თქვენგან, მსოფლიოში საიდუმლო გასაღების ერთადერთი მფლობელისგან. ალგორითმის გამოყენების ამ რეჟიმს ციფრული ხელმოწერა ეწოდება.

ტექნოლოგიის თვალსაზრისით, ელექტრონული ციფრული ხელმოწერა არის პროგრამული კრიპტოგრაფიული (ანუ სათანადოდ დაშიფრული) ინსტრუმენტი, რომელიც საშუალებას გაძლევთ დაადასტუროთ, რომ ხელმოწერა კონკრეტულ ელექტრონულ დოკუმენტზე დადო მისი ავტორის მიერ და არა სხვა პირის მიერ. . ელექტრონული ციფრული ხელმოწერა არის სიმბოლოების ნაკრები, რომელიც გენერირებულია GOST R 34.0-94 და GOST R 34.-94 მიერ განსაზღვრული ალგორითმის მიხედვით. ამავდროულად, ელექტრონული ციფრული ხელმოწერა საშუალებას გაძლევთ დარწმუნდეთ, რომ ელექტრონული ციფრული ხელმოწერის მეთოდით ხელმოწერილი ინფორმაცია არ შეცვლილა გადაცემის პროცესში და ხელმოწერილი იყო გამგზავნის მიერ ზუსტად იმ ფორმით, რომელშიც თქვენ მიიღეთ.

დოკუმენტზე ელექტრონულად ხელმოწერის პროცესი (ნახ. 9.3) საკმაოდ მარტივია: გასაფორმებელი ინფორმაციის მასივი მუშავდება სპეციალური პროგრამული უზრუნველყოფის საშუალებით ე.წ. კერძო გასაღების გამოყენებით. შემდეგი, დაშიფრული მასივი იგზავნება ელექტრონული ფოსტით და მიღებისთანავე მოწმდება შესაბამისი საჯარო გასაღებით. საჯარო გასაღები საშუალებას გაძლევთ შეამოწმოთ მასივის მთლიანობა და გადაამოწმოთ გამგზავნის ელექტრონული ციფრული ხელმოწერის ავთენტურობა. ითვლება, რომ ამ ტექნოლოგიას აქვს 100% დაცვა ჰაკერებისგან.

ბრინჯი. 9.3. დოკუმენტზე ელექტრონული ხელმოწერის პროცესის სქემა

საიდუმლო გასაღები (კოდი) ხელმისაწვდომია თითოეული სუბიექტისთვის, რომელსაც აქვს ხელმოწერის უფლება და შეიძლება შეინახოს ფლოპი დისკზე ან სმარტ ბარათზე. საჯარო გასაღები გამოიყენება დოკუმენტის მიმღებების მიერ ელექტრონული ციფრული ხელმოწერის ავთენტურობის შესამოწმებლად. ელექტრონული ციფრული ხელმოწერის გამოყენებით, შეგიძლიათ ხელი მოაწეროთ ცალკეულ ფაილებს ან მონაცემთა ბაზების ფრაგმენტებს.

ამ უკანასკნელ შემთხვევაში, პროგრამული უზრუნველყოფა, რომელიც ახორციელებს ელექტრონულ ციფრულ ხელმოწერას, უნდა იყოს ჩართული გამოყენებული ავტომატიზირებულ სისტემებში.

ახალი კანონის მიხედვით, მკაფიოდ რეგულირდება ელექტრონული ციფრული ხელმოწერის საშუალებების დამოწმებისა და თავად ხელმოწერის დამოწმების პროცედურა.

ეს ნიშნავს, რომ სათანადო უფლებამოსილმა სახელმწიფო ორგანომ უნდა დაადასტუროს, რომ ელექტრონული ციფრული ხელმოწერის გენერირების ამა თუ იმ პროგრამული უზრუნველყოფა ნამდვილად წარმოქმნის (ან ამოწმებს) მხოლოდ ელექტრონულ ციფრულ ხელმოწერას და სხვა არაფერს; რომ შესაბამისი პროგრამები არ შეიცავს ვირუსებს, არ გადმოწერს ინფორმაციას კონტრაგენტებისგან, არ შეიცავს „შეცდომებს“ და გარანტიას ჰაკერებისგან. თავად ხელმოწერის დამოწმება ნიშნავს იმას, რომ შესაბამისი ორგანიზაცია - სერტიფიცირების ცენტრი - ადასტურებს, რომ ეს გასაღები ეკუთვნის კონკრეტულ პირს.

თქვენ შეგიძლიათ მოაწეროთ დოკუმენტები მითითებული მოწმობის გარეშე, მაგრამ სარჩელის შემთხვევაში, რაიმეს დამტკიცება გაგიჭირდებათ. ამ შემთხვევაში, სერთიფიკატი შეუცვლელია, რადგან თავად ხელმოწერა არ შეიცავს მონაცემებს მისი მფლობელის შესახებ.

მაგალითად, მოქალაქე მაგრამდა მოქალაქე ATდადო ხელშეკრულება 10,000 რუბლის ოდენობით და დაამტკიცა ხელშეკრულება მათ EDS-თან. მოქალაქე მაგრამარ შეასრულა თავისი ვალდებულება. განაწყენებული მოქალაქე ATკანონის ფარგლებში მოქმედებას მიჩვეული მიმართავს სასამართლოს, სადაც დასტურდება ხელმოწერის ნამდვილობა (საჯარო გასაღების შესაბამისობა კერძოსთან). თუმცა, მოქალაქე მაგრამაცხადებს, რომ პირადი გასაღები საერთოდ არ არის მისი. თუ ასეთი პრეცედენტი ხდება რეგულარული ხელმოწერით, ტარდება ხელნაწერი ექსპერტიზა, მაგრამ EDS-ის შემთხვევაში საჭიროა მესამე პირი ან დოკუმენტი, რომელიც დაადასტურებს, რომ ხელმოწერა ნამდვილად ეკუთვნის ამ ადამიანს. ამისთვის არის საჯარო გასაღების სერტიფიკატი.

დღეს, ერთ-ერთი ყველაზე პოპულარული პროგრამული ინსტრუმენტი, რომელიც ახორციელებს ელექტრონული ციფრული ხელმოწერის ძირითად ფუნქციებს, არის Verba და CryptoPRO CSP სისტემები.

9.6.5. HASH ფუნქცია. როგორც ზემოთ იყო ნაჩვენები, საჯარო გასაღების შიფრის გამოყენება შესაძლებელია ორ რეჟიმში: დაშიფვრა და ციფრული ხელმოწერა. მეორე შემთხვევაში, აზრი არ აქვს მთელი ტექსტის (მონაცემების) დაშიფვრას საიდუმლო გასაღების გამოყენებით. ტექსტი რჩება ღია და დაშიფრულია ამ ტექსტის გარკვეული „შემოწმების ჯამი“, რის შედეგადაც იქმნება მონაცემთა ბლოკი, რომელიც არის ციფრული ხელმოწერა, რომელიც ემატება ტექსტის ბოლოს ან მას ცალკე ერთვის. ფაილი.

მონაცემების აღნიშნული „შემოწმების ჯამი“, რომელიც „ხელმოწერილია“ მთლიანი ტექსტის ნაცვლად, უნდა გამოითვალოს მთელი ტექსტიდან ისე, რომ მასზე აისახოს ცვლილება რომელიმე ასოში. მეორეც, მითითებული ფუნქცია უნდა იყოს ცალმხრივი, ანუ გამოთვლადი მხოლოდ "ერთი მიმართულებით". ეს აუცილებელია იმისათვის, რომ მოწინააღმდეგემ ვერ შეძლოს მიზანმიმართულად შეცვალოს ტექსტი, მოარგოს ის არსებულ ციფრულ ხელმოწერას.

ასეთ ფუნქციას ე.წ ჰეშის ფუნქცია, რომელიც კრიპტალგორითმების მსგავსად ექვემდებარება სტანდარტიზაციას და სერტიფიცირებას. ჩვენს ქვეყანაში ის რეგულირდება GOST R-3411-ით. ჰეშის ფუნქცია- ფუნქცია, რომელიც ანაწილებს მონაცემთა მასივს მნიშვნელობების (ძალიან) დიდი სიმრავლიდან მნიშვნელობების (არსებითად) უფრო მცირე კომპლექტში მნიშვნელობების რუკის საშუალებით. ციფრული ხელმოწერის გარდა, ჰეშის ფუნქციები გამოიყენება სხვა აპლიკაციებში. მაგალითად, დისტანციურ კომპიუტერებს შორის შეტყობინებების გაცვლისას, როდესაც საჭიროა მომხმარებლის ავთენტიფიკაცია, შეიძლება გამოყენებულ იქნას ჰეშის ფუნქციაზე დაფუძნებული მეთოდი.

დაე ჰეშის კოდიშექმნილი ფუნქციით ჰ:

,

,

სადაც მარის თვითნებური სიგრძის შეტყობინება და თარის ფიქსირებული სიგრძის ჰეშის კოდი.

განვიხილოთ მოთხოვნები, რომლებიც უნდა აკმაყოფილებდეს ჰეშის ფუნქციას, რათა ის გამოიყენებოდეს როგორც შეტყობინების ავთენტიფიკატორი. განვიხილოთ ჰეშის ფუნქციის ძალიან მარტივი მაგალითი. შემდეგ ჩვენ გავაანალიზებთ ჰეშის ფუნქციის აგების რამდენიმე მიდგომას.

ჰეშის ფუნქცია ჰ, რომელიც გამოიყენება შეტყობინებების ავთენტიფიკაციისთვის, უნდა ჰქონდეს შემდეგი თვისებები:

ჰ(მ) უნდა იყოს გამოყენებული ნებისმიერი სიგრძის მონაცემთა ბლოკზე;

ჰ(მ) ფიქსირებული სიგრძის გამოსავლის შექმნა;

ჰ(მ) შედარებით მარტივია (პოლინომიურ დროში) ნებისმიერი მნიშვნელობის გამოთვლა მ;

ნებისმიერი მოცემული ჰეშის კოდის მნიშვნელობისთვის თშეუძლებელია პოვნა მისეთივე როგორც ჰ(მ) =თ;

ნებისმიერი მოცემულისთვის Xგამოთვლითი პოვნა შეუძლებელია წ≠x, რა ჰ(წ) =ჰ(x);

გამოთვლებით შეუძლებელია თვითნებური წყვილის პოვნა ( X,წ) ისეთივე როგორც ჰ(წ) =ჰ(x).

პირველი სამი თვისება მოითხოვს ჰეშის ფუნქციას ნებისმიერი შეტყობინებისთვის ჰეშის კოდის შესაქმნელად.

მეოთხე თვისება განსაზღვრავს ცალმხრივი ჰეშის ფუნქციის მოთხოვნას: ადვილია ჰეშის კოდის შექმნა მოცემული გზავნილიდან, მაგრამ შეუძლებელია შეტყობინების აღდგენა მოცემული ჰეშის კოდიდან. ეს თვისება მნიშვნელოვანია, თუ ჰეშის ავთენტიფიკაცია შეიცავს საიდუმლო მნიშვნელობას. თავად საიდუმლო მნიშვნელობა შეიძლება არ გაიგზავნოს, თუმცა, თუ ჰეშის ფუნქცია არ არის ცალმხრივი, მოწინააღმდეგეს შეუძლია მარტივად გამოავლინოს საიდუმლო მნიშვნელობა შემდეგნაირად.

მეხუთე თვისება უზრუნველყოფს, რომ შეუძლებელია სხვა შეტყობინების პოვნა, რომლის ჰეშის მნიშვნელობა ემთხვევა მოცემული შეტყობინების ჰეშის მნიშვნელობას. ეს ხელს უშლის ავთენტიფიკატორის გაყალბებას დაშიფრული ჰეშის გამოყენებისას. ამ შემთხვევაში, მოწინააღმდეგეს შეუძლია წაიკითხოს შეტყობინება და, შესაბამისად, შექმნას მისი ჰეშის კოდი. მაგრამ ვინაიდან მოწინააღმდეგე არ ფლობს საიდუმლო გასაღებს, მას არ შეუძლია შეცვალოს შეტყობინება მიმღების აღმოჩენის გარეშე. თუ ეს თვისება არ არის დაკმაყოფილებული, თავდამსხმელს შეუძლია შეასრულოს მოქმედებების შემდეგი თანმიმდევრობა: შეაჩეროს შეტყობინება და მისი დაშიფრული ჰეშ კოდი, გამოთვალოს შეტყობინების ჰეშის კოდი, შექმნას ალტერნატიული შეტყობინება იმავე ჰეშის კოდით, შეცვალოს ორიგინალური შეტყობინება ყალბი. ვინაიდან ამ შეტყობინებების ჰეშის კოდები ემთხვევა, მიმღები ვერ აღმოაჩენს თაღლითობას.

ჰეშის ფუნქციას, რომელიც აკმაყოფილებს პირველ ხუთ თვისებას, ეწოდება მარტივიან სუსტიჰეშის ფუნქცია. თუ გარდა ამისა, მეექვსე თვისება დაკმაყოფილებულია, მაშინ ასეთი ფუნქცია ეწოდება ძლიერიჰეშის ფუნქცია. მეექვსე თვისება იცავს თავდასხმების კლასისგან, რომელიც ცნობილია როგორც დაბადების დღის შეტევები.

ყველა ჰეშის ფუნქცია შესრულებულია შემდეგნაირად. შეყვანის მნიშვნელობა (შეტყობინება, ფაილი და ა.შ.) განიხილება, როგორც თანმიმდევრობა ნ- ბიტი ბლოკები. შეყვანის მნიშვნელობა მუშავდება თანმიმდევრულად ბლოკ-ბლოკად და ა მ-ჰეშის კოდის ბიტის მნიშვნელობა.

ჰეშის ფუნქციის ერთ-ერთი უმარტივესი მაგალითია თითოეული ბლოკის ბიტიური XOR:

FROM მე = ბ მე 1XOR ბ i2 XOR. . . XOR ბ ვიცი ,

სადაც FROM მე – მე- ჰეშის კოდის მეე ბიტი, მე = 1, …, ნ;

კ- ნომერი ნ-ბიტის შეყვანის ბლოკები;

ბ იჯ –მეე ბიტი ჯ-მე ბლოკი.

შედეგი არის სიგრძის ჰეშის კოდი ნ, რომელიც ცნობილია როგორც გრძივი გადაჭარბებული კონტროლი. ეს ეფექტურია მონაცემთა მთლიანობის შემოწმების შემთხვევითი წარუმატებლობის შემთხვევაში.

9.6.6. DES და GOST-28147. DES (Data Encryption Standard) არის სიმეტრიული გასაღების ალგორითმი, ე.ი. ერთი გასაღები გამოიყენება როგორც შეტყობინებების დაშიფვრისთვის, ასევე გაშიფვრისთვის. შემუშავებულია IBM-ის მიერ და დამტკიცებულია აშშ-ს მთავრობის მიერ 1977 წელს, როგორც ოფიციალური სტანდარტი ინფორმაციის დასაცავად, რომელიც არ არის სახელმწიფო საიდუმლოება.

DES-ს აქვს 64 ბიტიანი ბლოკები, დაფუძნებულია მონაცემების 16-ჯერ გადანაცვლებაზე, იყენებს 56-ბიტიან გასაღებს დაშიფვრისთვის. არსებობს DES-ის რამდენიმე რეჟიმი, როგორიცაა Electronic Code Book (ECB) და Cipher Block Chaining (CBC). 56 ბიტი არის 8 შვიდბიტიანი ASCII სიმბოლო, ე.ი. პაროლი არ შეიძლება იყოს 8 ასოზე მეტი. თუ დამატებით გამოიყენება მხოლოდ ასოები და რიცხვები, მაშინ შესაძლო ვარიანტების რაოდენობა მნიშვნელოვნად ნაკლები იქნება მაქსიმალურ 256-ზე.

DES ალგორითმის ერთ-ერთი ნაბიჯი. შეყვანის მონაცემთა ბლოკი იყოფა მარცხნივ ( L") და მარჯვნივ ( R") ნაწილები. ამის შემდეგ, გამომავალი მასივი იქმნება ისე, რომ მისი მარცხენა მხარე L""წარმოდგენილია მარჯვენა მხარით R"შეყვანა და მარჯვენა რ""ჯამის სახით ჩამოყალიბდა L"და R" XOR ოპერაციები. შემდეგი, გამომავალი მასივი დაშიფრულია პერმუტაციით ჩანაცვლებით. შეიძლება დადასტურდეს, რომ ყველა შესრულებული ოპერაცია შეიძლება შეიცვალოს და გაშიფვრა განხორციელდება რიგ ოპერაციებში, რომლებიც წრფივად დამოკიდებულია ბლოკის ზომაზე. სქემატურად, ალგორითმი ნაჩვენებია ნახ. 9.4.

ბრინჯი. 9.4. DES ალგორითმის დიაგრამა

რამდენიმე ასეთი ტრანსფორმაციის შემდეგ შეიძლება ჩაითვალოს, რომ გამომავალი შიფრული ბლოკის თითოეული ბიტი შეიძლება დამოკიდებული იყოს შეტყობინების თითოეულ ბიტზე.

რუსეთში არსებობს DES ალგორითმის ანალოგი, რომელიც მუშაობს საიდუმლო გასაღების იმავე პრინციპით. GOST 28147 შეიქმნა DES-ზე 12 წლით გვიან და აქვს დაცვის უფრო მაღალი ხარისხი. მათი შედარებითი მახასიათებლები მოცემულია ცხრილში. 9.3.

ცხრილი 9.3

9.6.7. სტეგანოგრაფია. სტეგანოგრაფია- ეს არის კომუნიკაციის ორგანიზების მეთოდი, რომელიც რეალურად მალავს კავშირის არსებობას. კრიპტოგრაფიისგან განსხვავებით, სადაც მოწინააღმდეგეს შეუძლია ზუსტად განსაზღვროს, არის თუ არა გადაცემული გზავნილი შიფრული ტექსტი, სტეგანოგრაფიის ტექნიკა საშუალებას იძლევა საიდუმლო შეტყობინებების ჩასმა უვნებელ შეტყობინებებში ისე, რომ ჩაშენებული საიდუმლო შეტყობინების არსებობა არ შეიძლება იყოს ეჭვი.

სიტყვა "სტეგანოგრაფია" ბერძნულად სიტყვასიტყვით ნიშნავს "საიდუმლო წერას" (steganos - საიდუმლო, საიდუმლო; გრაფიკა - ჩანაწერი). იგი მოიცავს კომუნიკაციის საიდუმლო საშუალების უზარმაზარ მრავალფეროვნებას, როგორიცაა უხილავი მელანი, მიკროფოტოები, ნიშნების პირობითი განლაგება, საიდუმლო არხები და კომუნიკაციის საშუალებები მცურავ სიხშირეებზე და ა.შ.

სტეგანოგრაფია იკავებს თავის ნიშას უსაფრთხოებაში: ის არ ცვლის, მაგრამ ავსებს კრიპტოგრაფიას. სტეგანოგრაფიული მეთოდებით შეტყობინების დამალვა მნიშვნელოვნად ამცირებს შეტყობინების გადაცემის ფაქტის აღმოჩენის ალბათობას. და თუ ეს შეტყობინება ასევე დაშიფრულია, მაშინ მას აქვს კიდევ ერთი, დამატებითი, დაცვის დონე.

ამჟამად კომპიუტერული ტექნოლოგიების სწრაფ განვითარებასთან და ინფორმაციის გადაცემის ახალ არხებთან დაკავშირებით გაჩნდა ახალი სტეგანოგრაფიული მეთოდები, რომლებიც ეფუძნება ინფორმაციის წარდგენის თავისებურებებს კომპიუტერულ ფაილებში, კომპიუტერულ ქსელებში და ა.შ. ეს გვაძლევს საუბრის შესაძლებლობას. ახალი მიმართულების - კომპიუტერული სტეგანოგრაფიის ჩამოყალიბების შესახებ.

იმისდა მიუხედავად, რომ სტეგანოგრაფია, როგორც საიდუმლო მონაცემების დამალვის გზა, ცნობილია ათასობით წლის განმავლობაში, კომპიუტერული სტეგანოგრაფია ახალგაზრდა და განვითარებადი სფეროა.

სტეგანოგრაფიული სისტემა ან სტეგოსისტემა- საშუალებებისა და მეთოდების ერთობლიობა, რომლებიც გამოიყენება ინფორმაციის გადაცემის ფარული არხის შესაქმნელად.

სტეგოსისტემის შექმნისას მხედველობაში უნდა იქნას მიღებული შემდეგი დებულებები:

მოწინააღმდეგეს სრულად ესმის სტეგანოგრაფიული სისტემა და მისი განხორციელების დეტალები. ერთადერთი ინფორმაცია, რომელიც უცნობი რჩება პოტენციური მოწინააღმდეგისთვის, არის გასაღები, რომლის დახმარებით მხოლოდ მის მფლობელს შეუძლია დაადგინოს ფარული შეტყობინების არსებობა და შინაარსი.

თუ მოწინააღმდეგე როგორმე გაიგებს ფარული შეტყობინების არსებობის შესახებ, ამან ხელი უნდა შეუშალოს მას მსგავსი შეტყობინებების მოპოვებაში სხვა მონაცემებში, სანამ გასაღები საიდუმლოდ ინახება.

პოტენციურ მოწინააღმდეგეს მოკლებული უნდა იყოს რაიმე ტექნიკური ან სხვა უპირატესობა საიდუმლო შეტყობინებების შინაარსის ამოცნობაში ან გამოვლენაში.

სტეგოსისტემის განზოგადებული მოდელი ნაჩვენებია ნახ. 9.5.

ბრინჯი. 9.5. გენერალიზებული სტეგოსისტემის მოდელი

როგორც მონაცემებინებისმიერი ინფორმაციის გამოყენება შეიძლება: ტექსტი, შეტყობინება, სურათი და ა.შ.

ზოგადად, მიზანშეწონილია გამოიყენოთ სიტყვა "შეტყობინება", რადგან შეტყობინება შეიძლება იყოს ტექსტი ან სურათი, ან, მაგალითად, აუდიო მონაცემები. შემდგომში ჩვენ გამოვიყენებთ ტერმინს შეტყობინება ფარული ინფორმაციის აღსანიშნავად.

კონტეინერი- ნებისმიერი ინფორმაცია, რომელიც მიზნად ისახავს საიდუმლო შეტყობინებების დამალვას.

სტეგოკეიან უბრალოდ გასაღები - საიდუმლო გასაღები, რომელიც საჭიროა ინფორმაციის დასამალად. დაცვის დონეების რაოდენობის მიხედვით (მაგალითად, წინასწარ დაშიფრული შეტყობინების ჩასმა), სტეგოსისტემას შეიძლება ჰქონდეს ერთი ან მეტი სტეგოკლავი.

კრიპტოგრაფიის ანალოგიით, სტეგო გასაღების ტიპის მიხედვით, სტეგოსისტემები შეიძლება დაიყოს ორ ტიპად:

საიდუმლო გასაღებით;

საჯარო გასაღებით.

საიდუმლო გასაღების მქონე სტეგოსისტემა იყენებს ერთ გასაღებს, რომელიც უნდა განისაზღვროს ან საიდუმლო შეტყობინებების გაცვლამდე, ან გადაიცეს უსაფრთხო არხზე.

საჯარო გასაღების სტეგოსისტემაში შეტყობინების ჩასართავად და ამოსაღებად გამოიყენება სხვადასხვა გასაღებები, რომლებიც ისე განსხვავდებიან, რომ შეუძლებელია ერთი გასაღების დასკვნა მეორისგან გამოთვლების გამოყენებით. აქედან გამომდინარე, ერთი გასაღები (საჯარო) შეიძლება თავისუფლად გადაიცეს არასაიმედო საკომუნიკაციო არხზე. გარდა ამისა, ეს სქემა კარგად მუშაობს გამგზავნისა და მიმღების მიმართ ორმხრივი უნდობლობის შემთხვევაში.

ამჟამად, შეიძლება განვასხვავოთ სამიმჭიდროდ დაკავშირებული და იგივე ფესვების მქონე სტეგანოგრაფიის გამოყენების მიმართულებები: მონაცემების დამალვა(შეტყობინებები), ციფრული წყლის ნიშნებიდა სათაურები.

ჩაშენებული მონაცემების დამალვა, რომელიც უმეტეს შემთხვევაში დიდია, სერიოზულ მოთხოვნებს აკისრებს კონტეინერს: კონტეინერის ზომა რამდენჯერმე უნდა აღემატებოდეს ჩაშენებული მონაცემების ზომას.

ციფრული წყლის ნიშნებიგამოიყენება ციფრულ სურათებზე, ფოტოებზე ან ხელოვნების სხვა ციფრულ ნაწარმოებებზე საავტორო ან საკუთრების უფლებების დასაცავად. ასეთი ჩაშენებული მონაცემების ძირითადი მოთხოვნებია სანდოობა და დამახინჯებისადმი წინააღმდეგობა. ციფრული წყლის ნიშნები მცირე ზომისაა, თუმცა ზემოაღნიშნული მოთხოვნების გათვალისწინებით, უფრო დახვეწილი მეთოდები გამოიყენება მათი ჩასართავად, ვიდრე მარტივი შეტყობინებების ან სათაურების ჩასმა.

ტიტულებიგამოიყენება ძირითადად ციფრული სურათების, აუდიო და ვიდეო ფაილების დიდ ელექტრონულ საცავებში (ბიბლიოთეკებში) გამოსახულების მარკირებისთვის. ამ შემთხვევაში, სტეგანოგრაფიული მეთოდები გამოიყენება არა მხოლოდ საიდენტიფიკაციო სათაურის ჩასართავად, არამედ ფაილის სხვა ინდივიდუალური მახასიათებლების ჩასართავად. ჩაშენებულ სათაურებს აქვთ მცირე მოცულობა და მათთვის მოთხოვნები მინიმალურია: სათაურები უნდა შეიცავდეს მცირე დამახინჯებებს და იყოს მდგრადი ძირითადი გეომეტრიული გარდაქმნების მიმართ.

კომპიუტერული კრიპტოგრაფია ეფუძნება რამდენიმე პრინციპს:

შეტყობინების გაგზავნა შესაძლებელია ხმაურის კოდირების გამოყენებით. რთული იქნება სატელეფონო ხაზის ან ქსელის კაბელების ტექნიკის ხმაურის ფონზე დადგენა.

მესიჯი შეიძლება განთავსდეს ფაილების ან დისკების სიცარიელეში მათი ფუნქციონირების დაკარგვის გარეშე. შესრულებად ფაილებს აქვთ შესრულებადი კოდის მრავალსეგმენტური სტრუქტურა; თქვენ შეგიძლიათ ჩასვათ ბაიტების თაიგული სეგმენტების სიცარიელეს შორის. ასე მალავს თავის სხეულს WinCIH ვირუსი. ფაილი ყოველთვის იკავებს დისკზე კლასტერების მთელ რიცხვს, ამიტომ ფაილის ფიზიკური და ლოგიკური სიგრძე იშვიათად ემთხვევა. თქვენ ასევე შეგიძლიათ დაწეროთ რაღაც ამ ინტერვალში. შეგიძლიათ დისკზე შუალედური ჩანაწერის ფორმატირება და მასზე შეტყობინება. არსებობს უფრო მარტივი გზა, რომელიც მდგომარეობს იმაში, რომ გარკვეული რაოდენობის სივრცე შეიძლება დაემატოს HTML სტრიქონის ან ტექსტური ფაილის ბოლოს, რომელიც ატარებს ინფორმაციულ დატვირთვას.

ადამიანის გრძნობებს არ შეუძლიათ განასხვავონ ფერის, გამოსახულების ან ბგერის მცირე ცვლილებები. ეს ეხება იმ მონაცემებს, რომლებიც შეიცავს ზედმეტ ინფორმაციას. მაგალითად, 16-ბიტიანი აუდიო ან 24-ბიტიანი გამოსახულება. პიქსელის ფერზე პასუხისმგებელი ბიტების მნიშვნელობების შეცვლა არ გამოიწვევს ფერის შესამჩნევ ცვლილებას. ეს ასევე მოიცავს ფარული შრიფტების მეთოდს. ასოების კონტურებში კეთდება დახვეწილი დამახინჯებები, რაც სემანტიკურ დატვირთვას ატარებს. შეგიძლიათ მსგავსი სიმბოლოების ჩასმა Microsoft Word დოკუმენტში, რომელიც შეიცავს ფარულ შეტყობინებას.

სტეგანოგრაფიისთვის ყველაზე გავრცელებული და ერთ-ერთი საუკეთესო პროგრამული პროდუქტია S-Tools (უფასო სტატუსი). ის საშუალებას გაძლევთ დამალოთ ნებისმიერი ფაილი GIF, BMP და WAV ფაილებში. ახორციელებს მონაცემთა კონტროლირებად შეკუმშვას (დაარქივებას). გარდა ამისა, ის ასრულებს დაშიფვრას MCD, DES, triple-DES, IDEA ალგორითმების გამოყენებით (სურვილისამებრ). გრაფიკული ფაილი რჩება ხილული ცვლილებების გარეშე, იცვლება მხოლოდ ჩრდილები. ხმაც უცვლელი რჩება. ეჭვის გაჩენის შემთხვევაშიც კი, შეუძლებელია S-Tools-ის გამოყენების ფაქტის დადგენა პაროლის ცოდნის გარეშე.

9.6.8. კრიპტოსისტემების სერტიფიცირება და სტანდარტიზაცია. ყველა სახელმწიფო დიდ ყურადღებას აქცევს კრიპტოგრაფიის საკითხებს. მუდმივი მცდელობებია დაწესდეს რაიმე სახის ჩარჩო, აკრძალვები და სხვა შეზღუდვები კრიპტოგრაფიული ხელსაწყოების წარმოებაზე, გამოყენებასა და ექსპორტზე. მაგალითად, რუსეთში ინფორმაციული უსაფრთხოების ხელსაწყოების, კერძოდ, კრიპტოგრაფიული საშუალებების იმპორტი და ექსპორტი ლიცენზირებულია რუსეთის ფედერაციის პრეზიდენტის 1995 წლის 3 აპრილის №334 ბრძანებულებისა და მთავრობის ბრძანებულების შესაბამისად. რუსეთის ფედერაციის 1994 წლის 15 აპრილის No331.

როგორც უკვე აღვნიშნეთ, კრიპტოსისტემა არ შეიძლება ჩაითვალოს საიმედოდ, თუ მისი მოქმედების ალგორითმი სრულად არ არის ცნობილი. მხოლოდ ალგორითმის ცოდნით, შეგიძლიათ შეამოწმოთ არის თუ არა დაცვა სტაბილური. თუმცა ამის შემოწმება მხოლოდ სპეციალისტს შეუძლია და მაშინაც კი ასეთი შემოწმება ხშირად იმდენად რთულია, რომ ეკონომიკურად მიზანშეწონილი არ არის. როგორ შეიძლება ჩვეულებრივი მომხმარებელი, რომელმაც არ იცის მათემატიკა, დარწმუნდეს იმ კრიპტოსისტემის სანდოობაში, რომლის გამოყენებასაც სთავაზობენ?

არასპეციალისტისთვის, კომპეტენტური დამოუკიდებელი ექსპერტების აზრი შეიძლება იყოს სანდოობის დამადასტურებელი. სწორედ აქედან გაჩნდა სერტიფიცირების სისტემა. მას ექვემდებარება ინფორმაციული უსაფრთხოების ყველა სისტემა, რათა საწარმოებმა და ინსტიტუტებმა ოფიციალურად გამოიყენონ ისინი. არასერტიფიცირებული სისტემების გამოყენება არ არის აკრძალული, მაგრამ ამ შემთხვევაში თქვენ იღებთ მთელ რისკს, რომ ის არ იქნება საკმარისად სანდო ან ექნება „უკანა კარი“. მაგრამ იმისათვის, რომ გაყიდოთ ინფორმაციული უსაფრთხოების ინსტრუმენტები, საჭიროა სერტიფიცირება. ასეთი დებულებები მოქმედებს რუსეთში და უმეტეს ქვეყნებში.

ჩვენი ერთადერთი ორგანო, რომელიც უფლებამოსილია განახორციელოს სერტიფიცირება, არის რუსეთის ფედერაციის პრეზიდენტის დაქვემდებარებული სამთავრობო კომუნიკაციებისა და ინფორმაციის ფედერალური სააგენტო (FAPSI). ეს ორგანო ძალიან ფრთხილად უახლოვდება სერტიფიცირების საკითხებს. ძალიან ცოტა მესამე მხარის განვითარებამ შეძლო FAPSI სერთიფიკატის მიღება.

გარდა ამისა, FAPSI ლიცენზირებს საწარმოების საქმიანობას, რომლებიც დაკავშირებულია დაშიფვრის ხელსაწყოების შემუშავებასთან, წარმოებასთან, რეალიზაციასთან და ექსპლუატაციასთან, ასევე ინფორმაციის შენახვის, დამუშავებისა და გადაცემის უსაფრთხო ტექნიკურ საშუალებებთან, ინფორმაციის დაშიფვრის სფეროში სერვისების მიწოდებასთან (პრეზიდენტის ბრძანებულება). რუსეთის ფედერაციის 03.04.95 No. 334 „დაშიფვრის ხელსაწყოების შემუშავების, წარმოების, გაყიდვისა და ექსპლუატაციის სფეროში კანონის დაცვის ღონისძიებების შესახებ, აგრეთვე ინფორმაციის დაშიფვრის სფეროში მომსახურების გაწევის შესახებ“; და რუსეთის ფედერაციის კანონი "სამთავრობო კომუნიკაციებისა და ინფორმაციის ფედერალური ორგანოების შესახებ").

სერტიფიცირებისთვის წინაპირობაა ინფორმაციული უსაფრთხოების სისტემების შემუშავების სტანდარტების დაცვა. სტანდარტები ასრულებენ მსგავს ფუნქციას. ისინი საშუალებას გაძლევთ, რთული, ძვირადღირებული და არა ყოველთვის შესაძლებელი კვლევების ჩატარების გარეშე, მიიღოთ ნდობა, რომ მოცემული ალგორითმი უზრუნველყოფს საიმედოობის საკმარისი ხარისხის დაცვას.

9.6.9. დაშიფრული არქივები. ბევრი აპლიკაციის პროგრამა შეიცავს დაშიფვრის ფუნქციას. მოდით მოვიყვანოთ რამდენიმე პროგრამული ხელსაწყოს მაგალითები, რომლებსაც აქვთ დაშიფვრის შესაძლებლობები.

დაარქივების პროგრამებს (მაგალითად, WinZip) აქვს არქივირებული ინფორმაციის დაშიფვრის შესაძლებლობა. ის შეიძლება გამოყენებულ იქნას არც თუ ისე მნიშვნელოვანი ინფორმაციისთვის. ჯერ ერთი, იქ გამოყენებული დაშიფვრის მეთოდები არ არის ძალიან სანდო (ექვემდებარება ექსპორტის ოფიციალურ შეზღუდვებს) და მეორეც, ისინი დეტალურად არ არის აღწერილი. ეს ყველაფერი არ გაძლევთ საშუალებას სერიოზულად გქონდეთ ასეთი დაცვა. პაროლის არქივები შეიძლება გამოყენებულ იქნას მხოლოდ "რეგულარული" მომხმარებლებისთვის ან არაკრიტიკული ინფორმაციისთვის.

ინტერნეტის ზოგიერთ საიტზე შეგიძლიათ იპოვოთ პროგრამები დაშიფრული არქივების გასახსნელად. მაგალითად, ZIP არქივის გახსნა შესაძლებელია კარგ კომპიუტერზე რამდენიმე წუთში და მომხმარებლისგან განსაკუთრებული უნარები არ არის საჭირო.

Შენიშვნა. პაროლის კრეკერი: Ultra Zip Password Cracker 1.00 - სწრაფი პაროლის კრეკერი დაშიფრული არქივებისთვის. რუსული/ინგლისური ინტერფეისი. Win "95/98 / NT. (დეველოპერი - "m53group"). Advanced ZIP Password Recovery 2.2 - მძლავრი პროგრამა ZIP არქივებისთვის პაროლების გამოსაცნობად. მაღალი სიჩქარე, გრაფიკული ინტერფეისი, დამატებითი ფუნქციები. ოპერაციული სისტემა: Windows95 / 98 / NT. ფირმა -დეველოპერი - "ElcomLtd.", shareware.

დაშიფვრა MS Word-ში და MS Excel-ში. მაიკროსოფტმა თავის პროდუქტებში შეიტანა გარკვეული სახის კრიპტო დაცვა. მაგრამ ეს დაცვა ძალიან არასტაბილურია. გარდა ამისა, დაშიფვრის ალგორითმი არ არის აღწერილი, რაც არასანდოობის მაჩვენებელია. გარდა ამისა, არსებობს მტკიცებულება, რომ მაიკროსოფტი ტოვებს „უკანა კარს“ გამოყენებულ კრიპტო ალგორითმებში. თუ დაგჭირდებათ ფაილის გაშიფვრა, რომლის პაროლიც დაკარგულია, შეგიძლიათ დაუკავშირდეთ კომპანიას. ოფიციალური მოთხოვნის საფუძველზე, კარგი მიზეზით, ისინი გაშიფვრავენ MS Word და MS Excel ფაილებს. ასე რომ, სხვათა შორის, გააკეთეთ სხვა პროგრამული უზრუნველყოფის მომწოდებლები.

დაშიფრული დისკები (კატალოგები). დაშიფვრა მყარ დისკზე ინფორმაციის დაცვის საკმაოდ საიმედო მეთოდია. ამასთან, თუ დახურული ინფორმაციის რაოდენობა არ შემოიფარგლება ორი ან სამი ფაილით, მაშინ მასთან მუშაობა საკმაოდ რთულია: ყოველ ჯერზე დაგჭირდებათ ფაილების გაშიფვრა და რედაქტირების შემდეგ, უკან დაშიფვრა. ამავდროულად, ფაილების უსაფრთხოების ასლები, რომლებსაც ბევრი რედაქტორი ქმნის, შეიძლება დარჩეს დისკზე. ამიტომ მოსახერხებელია სპეციალური პროგრამების (დრაივერების) გამოყენება, რომლებიც ავტომატურად შიფრავს და გაშიფვრავს ყველა ინფორმაციას დისკზე ჩაწერისას და დისკიდან წაკითხვისას.

დასასრულს, ჩვენ აღვნიშნავთ, რომ უსაფრთხოების პოლიტიკა განისაზღვრება, როგორც დოკუმენტირებული მართვის გადაწყვეტილებების ერთობლიობა, რომელიც მიმართულია მასთან დაკავშირებული ინფორმაციისა და რესურსების დაცვაზე. მისი შემუშავებისა და განხორციელებისას მიზანშეწონილია იხელმძღვანელოთ შემდეგი ძირითადი პრინციპებით:

დამცავი აღჭურვილობის გვერდის ავლით შეუძლებლობა. დაცულ ქსელში შემოსული და გასული ყველა ინფორმაცია უნდა გაიაროს დაცვით. არ უნდა არსებობდეს მოდემის საიდუმლო შეყვანები ან სატესტო ხაზები, რომლებიც გვერდის ავლით უსაფრთხოებას.

ყველაზე სუსტი რგოლის გაძლიერება. ნებისმიერი დაცვის საიმედოობა განისაზღვრება ყველაზე სუსტი რგოლით, რადგან თავდამსხმელები არღვევენ მას. ხშირად ყველაზე სუსტი რგოლი არა კომპიუტერი ან პროგრამაა, არამედ ადამიანი და შემდეგ ინფორმაციული უსაფრთხოების უზრუნველყოფის პრობლემა არატექნიკური ხდება.

სახიფათო მდგომარეობაში გადასვლის შეუძლებლობა. სახიფათო მდგომარეობაზე გადასვლის შეუძლებლობის პრინციპი ნიშნავს, რომ ნებისმიერ ვითარებაში, მათ შორის არანორმალური, დამცავი ინსტრუმენტი ან სრულად ასრულებს თავის ფუნქციებს, ან მთლიანად ბლოკავს წვდომას.

პრივილეგიების მინიმიზაცია. მინიმალური პრივილეგიის პრინციპი კარნახობს, რომ მომხმარებლებს და ადმინისტრატორებს უნდა მიენიჭოთ მხოლოდ ის წვდომის უფლებები, რაც მათ სჭირდებათ თავიანთი მოვალეობების შესასრულებლად.

მოვალეობების გამიჯვნა. მოვალეობების გამიჯვნის პრინციპი გულისხმობს როლებისა და პასუხისმგებლობების ისეთ განაწილებას, რომლის დროსაც ერთ ადამიანს არ შეუძლია ჩაშალოს ორგანიზაციისთვის კრიტიკული პროცესი.

ფენიანი დაცვა. თავდაცვითი ფენების პრინციპი ითვალისწინებს არ დაეყრდნოს ერთ თავდაცვით ხაზს. სიღრმისეულმა თავდაცვამ შეიძლება მინიმუმ შეაფერხოს თავდამსხმელი და გაართულოს მავნე ქმედებების შეუმჩნევლად განხორციელება.

დამცავი აღჭურვილობის მრავალფეროვნება. დამცავი საშუალებების მრავალფეროვნების პრინციპი გვირჩევს სხვადასხვა ხასიათის თავდაცვითი ხაზების ორგანიზებას, რათა პოტენციურ თავდამსხმელს მოეთხოვოს სხვადასხვა, თუ ეს შესაძლებელია, შეუთავსებელი უნარების დაუფლება.

საინფორმაციო სისტემის სიმარტივე და მართვადობა. სიმარტივისა და მართვადობის პრინციპი ამბობს, რომ მხოლოდ მარტივ და მართვად სისტემაში შეგიძლიათ შეამოწმოთ სხვადასხვა კომპონენტის კონფიგურაციის თანმიმდევრულობა და განახორციელოთ ცენტრალიზებული ადმინისტრირება.

უსაფრთხოების ზომების უნივერსალური მხარდაჭერის უზრუნველყოფა. უსაფრთხოების ზომების უნივერსალური მხარდაჭერის პრინციპი არატექნიკურია. თუ მომხმარებლები და/ან სისტემის ადმინისტრატორები თვლიან, რომ ინფორმაციის უსაფრთხოება არის რაღაც ზედმეტი ან მტრული, მაშინ რა თქმა უნდა შეუძლებელი იქნება უსაფრთხოების რეჟიმის შექმნა. თავიდანვე უნდა იყოს გათვალისწინებული ღონისძიებების კომპლექსი, რომელიც მიზნად ისახავს პერსონალის ლოიალობის უზრუნველყოფას, მუდმივ თეორიულ და პრაქტიკულ მომზადებას.