27. jūnijā Eiropas valstis skāra izspiedējvīrusa uzbrukums, kas pazīstams ar nekaitīgo nosaukumu Petya (dažādos avotos var atrast arī nosaukumus Petya.A, NotPetya un GoldenEye). Izpirkuma programmatūra pieprasa izpirkuma maksu bitkoinos, kas atbilst 300 USD. Desmitiem lielu Ukrainas un Krievijas uzņēmumi, vīrusa izplatība reģistrēta arī Spānijā, Francijā un Dānijā.

Kurš tika notriekts?

Ukraina

Ukraina bija viena no pirmajām valstīm, kurai uzbruka. Pēc provizoriskiem aprēķiniem, uzbrukumi tika veikti aptuveni 80 uzņēmumiem un valsts aģentūrām:

Mūsdienās vīruss ne tikai šifrē atsevišķi faili, bet pilnībā atņem lietotāja piekļuvi cietais disks. Izpirkuma programmatūra izmanto arī viltojumu elektroniskais paraksts Microsoft, kas parāda lietotājiem, ka programmu ir izstrādājis uzticams autors un tiek garantēta tā drošība. Pēc datora inficēšanas vīruss mainās īpašs kods nepieciešams lejupielādei operētājsistēma. Rezultātā, datoram startējot, tiek ielādēta nevis operētājsistēma, bet gan kaitīgais kods.

Kā sevi pasargāt?

- Aizveriet TCP portus 1024–1035, 135 un 445.

- Atjauniniet savu pretvīrusu produktu datu bāzes.

- Tā kā Petya tiek izplatīta, izmantojot pikšķerēšanu, neatveriet e-pastus no nezināmiem avotiem (ja sūtītājs ir zināms, pārbaudiet, vai e-pasts ir drošībā), esiet uzmanīgs pret draugu ziņām no sociālajiem tīkliem, jo viņu konti var tikt uzlauzti.

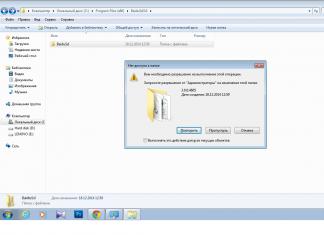

- Vīruss meklēju failu C:\Windows\perfc, un, ja tas to neatrod, tas rada un sāk infekciju. Ja šāds fails datorā jau pastāv, vīruss beidz darboties bez infekcijas. Jums ir jāizveido tukšs fails ar tādu pašu nosaukumu. Apskatīsim šo procesu tuvāk.

— Hacker Fantastic (@hackerfantastic)

Labdien, draugi. Pavisam nesen mēs analizējām vīrusu WannaCry ransomware, kas dažu stundu laikā izplatījās daudzās pasaules valstīs un inficēja daudzus datorus. Un tad jūnija beigās parādījās jauns līdzīgs vīruss “Petya”. Vai, kā to visbiežāk sauc par "Petya".

Šie vīrusi tiek klasificēti kā izspiedējvīrusi Trojas zirgi un ir diezgan līdzīgi, lai gan tiem ir arī savas atšķirības, turklāt būtiskas. Saskaņā ar oficiālajiem datiem, “Petya” vispirms inficēja pienācīgu skaitu datoru Ukrainā un pēc tam sāka savu ceļojumu apkārt pasaulei.

Bojāti datori Izraēlā, Serbijā, Rumānijā, Itālijā, Ungārijā, Polijā un citās šajā sarakstā ir 14. vietā. Pēc tam vīruss izplatījās citos kontinentos.

Pamatā vīrusa upuri bija lieli uzņēmumi (diezgan bieži naftas kompānijas), lidostas, šūnu sakari utt., piemēram, cieta uzņēmumi Bashneft, Rosneft, Mars, Nestlé un citi. Citiem vārdiem sakot, uzbrucēji ir vērsti uz lieliem uzņēmumiem, no kuriem viņi var ņemt naudu.

Kas ir "Petija"?

Petya ir ļaunprātīga programmatūra, kas ir Trojas zirgu izpirkuma programmatūra. Šādi kaitēkļi tiek radīti ar mērķi šantažēt inficēto datoru īpašniekus, šifrējot datorā esošo informāciju. Petya vīruss, atšķirībā no WannaCry, nešifrē atsevišķus failus. Šis Trojas zirgs šifrē visu disku. Tāpēc tas ir bīstamāks par WannaCry vīrusu.

Kad Petja sit pie datora, tas ļoti ātri šifrē MFT tabulu. Lai padarītu to skaidrāku, sniegsim analoģiju. Ja salīdzina failus ar lielu pilsētas bibliotēku, viņš noņem tās katalogu, un šajā gadījumā ir ļoti grūti atrast pareizo grāmatu.

Pat, ne tikai direktorijs, bet gan kaut kā sajauc lapas (failus) ar dažādas grāmatas. Protams, šajā gadījumā sistēma neizdodas. Sistēmai ir ļoti grūti sakārtot šādus atkritumus. Kad kaitēklis nokļūst datorā, tas atsāknē datoru un pēc palaišanas parādās sarkans galvaskauss. Pēc tam, noklikšķinot uz jebkuras pogas, tiek parādīts reklāmkarogs ar lūgumu samaksāt 300 USD savā Bitcoin kontā.

Virus Petya kā to nenoķert

Kurš varētu izveidot Petiju? Uz šo jautājumu vēl nav atbildes. Un vispār nav skaidrs, vai autors tiks identificēts (visticamāk, nē)? Taču zināms, ka noplūde radusies no ASV. Vīruss, tāpat kā WannaCry, meklē robu operētājsistēmā. Lai aizlāpītu šo caurumu, vienkārši instalējiet atjauninājumu MS17-010 (izlaists pirms dažiem mēnešiem WannaCry uzbrukuma laikā). Jūs varat to lejupielādēt no saites. Vai arī no oficiālās Microsoft vietnes.

Ieslēgts šobrīd, šis atjauninājums ir visoptimālākais veids, kā aizsargāt datoru. Tāpat neaizmirstiet par labs antivīruss. Turklāt Kaspersky Lab paziņoja, ka viņiem ir datu bāzes atjauninājums, kas bloķē šo vīrusu.

Bet tas nenozīmē, ka jums ir jāinstalē Kaspersky. Izmantojiet savu pretvīrusu, tikai neaizmirstiet atjaunināt tā datu bāzi. Tāpat neaizmirstiet par labu ugunsmūri.

Kā izplatās Petya vīruss?

Visbiežāk Petja piekļūst jūsu datoram pa e-pastu. Tāpēc nevajadzētu atvērt dažādas saites vēstulēs, īpaši nepazīstamos, kamēr Petya vīruss inkubē. Kopumā izveidojiet noteikumu neatvērt saites no svešiniekiem. Tā tu pasargāsi sevi ne tikai no šī vīrusa, bet arī no daudziem citiem.

Pēc tam, nonākot datorā, Trojas zirgs tiek restartēts un simulē . Tālāk, kā jau minēju, ekrānā parādās sarkans galvaskauss, pēc tam baneris, kas piedāvā samaksāt par faila atšifrēšanu, pārskaitot trīs simtus dolāru uz Bitcoin maku.

Es uzreiz teikšu, ka jums nav jāmaksā nekādā gadījumā! Viņi vienalga to neatšifrēs jūsu vietā, vienkārši iztērējiet savu naudu un sniedziet ieguldījumu Trojas zirga radītājiem. Šis vīruss nav paredzēts atšifrēšanai.

Petya vīruss, kā pasargāt sevi

Sīkāk apskatīsim aizsardzību pret Petya vīrusu:

- Es jau minēju sistēmas atjauninājumus. Tas ir visvairāk svarīgs punkts. Pat ja jums ir pirātiska sistēma, jums ir jālejupielādē un jāinstalē atjauninājums MS17-010.

- IN Windows iestatījumi iespējot "Rādīt failu paplašinājumus". Pateicoties tam, jūs varat redzēt faila paplašinājumu un izdzēst aizdomīgos. Vīrusa failam ir paplašinājums - exe.

- Atgriezīsimies pie burtiem. Neklikšķiniet uz saitēm vai pielikumiem no svešiniekiem. Un vispār karantīnas laikā nesekojiet saitēm pastā (pat no jums pazīstamiem cilvēkiem).

- Ieteicams iespējot lietotāja konta kontroli.

- Kopējiet svarīgus failus noņemamajā datu nesējā. Var iekopēt mākonī. Tas palīdzēs izvairīties no daudzām problēmām. Ja datorā parādās Petya, pēc cietā diska formatēšanas pietiks ar jaunas operētājsistēmas instalēšanu.

- Instalējiet labu antivīrusu. Vēlams, lai tas būtu arī ugunsmūris. Parasti šādu antivīrusu beigās ir vārdi “Drošība”. Ja jūsu datorā ir svarīgi dati, jums nevajadzētu taupīt uz pretvīrusu.

- Kad esat instalējis pienācīgu antivīrusu, neaizmirstiet atjaunināt tā datu bāzi.

Petya vīruss, kā noņemt

Tas ir grūts jautājums. Ja Petja ir paveicis darbu jūsu datorā, būtībā nebūs ko dzēst. Visi faili tiks izkaisīti visā sistēmā. Visticamāk, jūs vairs nevarēsiet tos organizēt. Nav jēgas maksāt uzbrucējiem. Atliek tikai formatēt disku un pārinstalēt sistēmu. Pēc sistēmas formatēšanas un pārinstalēšanas vīruss pazudīs.

Tāpat es vēlos piebilst, ka šis kaitēklis rada draudus tieši Windows sistēmai. Ja jums ir kāda cita sistēma, piem. Krievijas sistēma Rosa, jums nevajadzētu baidīties no šī izspiedējvīrusa. Tas pats attiecas uz tālruņu īpašniekiem. Lielākajai daļai no tām ir instalētas Android, IOS u.c. Tāpēc mobilo tālruņu īpašniekiem nav par ko uztraukties.

Tāpat, ja esat vienkāršs cilvēks, nevis liela uzņēmuma īpašnieks, visticamāk, uzbrucēji jūs neinteresē. Viņiem ir vajadzīgi lieli uzņēmumi, kuriem 300 USD neko nenozīmē un kuri faktiski var viņiem samaksāt šo naudu. Bet tas nenozīmē, ka vīruss nevar nokļūt jūsu datorā. Labāk ir būt drošam!

Tomēr cerēsim, ka Petijas vīruss paies tev garām! Rūpējieties par savu informāciju datorā. Lai veicas!

, 2017. gada 18. jūlijsAtbildes uz svarīgākajiem jautājumiem par Petna ransomware vīrusu (NotPetya, ExPetr), uz Petya balstītu izspiedējvīrusu, kas ir inficējis daudzus datorus visā pasaulē.

Šomēnes mēs bijām liecinieki citam masīvs uzbrukums ransomware, kas radās tikai dažas nedēļas pēc . Dažu dienu laikā šī izspiedējvīrusa modifikācija saņēma daudz dažādu nosaukumu, tostarp Petya (sākotnējā vīrusa nosaukums), NotPetya, EternalPetya, Nyetya un citus. Sākotnēji mēs to saucām par “Petya ģimenes vīrusu”, bet ērtības labad sauksim to vienkārši par Petnu.

Ap Petnu ir daudz neskaidrību, pat ārpus tās nosaukuma. Vai šī ir tā pati izpirkuma programmatūra, kas Petya, vai cita versija? Vai Petna jāuzskata par izpirkuma programmatūru, kas pieprasa izpirkuma maksu, vai vīrusu, kas vienkārši iznīcina datus? Noskaidrosim dažus pagātnes uzbrukuma aspektus.

Vai Petna joprojām izplatās?

Augstākā aktivitāte pirms dažām dienām. Vīrusa izplatība sākās 27.jūnija rītā. Tajā pašā dienā tā aktivitāte sasniedza augstākais līmenis, katru stundu notika tūkstošiem uzbrukumu mēģinājumu. Pēc tam to intensitāte tajā pašā dienā ievērojami samazinājās un tikai pēc tam neliels daudzums infekcijas.

Vai šo uzbrukumu var salīdzināt ar WannaCry?

Nē, pamatojoties uz mūsu lietotāju bāzes sasniedzamību. Mēs novērojām aptuveni 20 000 uzbrukuma mēģinājumu visā pasaulē, kas ir mazāks par 1,5 miljoniem WannaCry uzbrukumu, ko mēs izjaucām.

Kuras valstis ir cietušas visvairāk?

Mūsu telemetrijas dati liecina, ka vīrusa galvenā ietekme bija Ukrainā, kur tika atklāti vairāk nekā 90% uzbrukumu mēģinājumu. Cietusi arī Krievija, ASV, Lietuva, Baltkrievija, Beļģija un Brazīlija. Katrā no šīm valstīm tika reģistrēti no vairākiem desmitiem līdz vairākiem simtiem inficēšanās mēģinājumu.

Kuras operētājsistēmas ir inficētas?

Lielākais uzbrukumu skaits reģistrēts ierīcēm, kas darbojas Windows vadība 7 (78%) un Windows XP (14%). Uzbrukumu skaits modernākām sistēmām izrādījās ievērojami mazāks.

Kā Petnas vīruss nokļuva jūsu datorā?

Izanalizējot kiberepidēmijas attīstības ceļus, atklājām primāro infekcijas pārnēsātāju, kas saistīts ar Ukrainas grāmatvedības programmatūras M.E.Doc atjauninājumu. Tāpēc Ukraina cieta tik nopietni.

Rūgts paradokss: drošības apsvērumu dēļ lietotājiem vienmēr ir ieteicams atjaunināt programmatūru, bet šajā gadījumā Vīruss plašā mērogā sāka izplatīties tieši ar programmatūras atjauninājumu, ko izlaida M.E.Doc.

Kāpēc tika ietekmēti arī datori ārpus Ukrainas?

Viens no iemesliem ir tas, ka dažiem skartajiem uzņēmumiem ir meitasuzņēmumi Ukrainā. Kad vīruss inficē datoru, tas izplatās visā tīklā. Tā viņam izdevās tikt pie datoriem citās valstīs. Mēs turpinām izmeklēt citus iespējamos infekcijas pārnēsātājus.

Kas notiek pēc inficēšanās?

Kad ierīce ir inficēta, Petna mēģina šifrēt failus ar noteiktiem paplašinājumiem. Mērķa failu saraksts nav tik liels, salīdzinot ar oriģinālā Petya vīrusa un citu izspiedējvīrusu sarakstiem, taču tajā ir fotoattēlu paplašinājumi, dokumenti, pirmkodi, datu bāzes, diska attēli un citi. Turklāt šī programmatūra ne tikai šifrē failus, bet arī kā tārps izplatās uz citām lokālajam tīklam pieslēgtām ierīcēm.

Kā, vīruss izmanto trīs dažādos veidos izplatīšana: izmantojot izmanto EternalBlue (pazīstams no WannaCry) vai EternalRomance, izmantojot vispārīgos tīkla resursi Sistēmā Windows tiek izmantoti cietušā nozagti akreditācijas dati (izmantojot tādas utilītas kā Mimikatz, kas var izvilkt paroles), kā arī uzticamus rīkus, piemēram, PsExec un WMIC.

Pēc failu šifrēšanas un izplatīšanās tīklā vīruss mēģina uzlauzt ielādējot Windows(mainot galveno sāknēšanas ierakstu, MBR), un pēc tam piespiedu atsāknēšanašifrē galveno failu tabulu (MFT) sistēmas disks. Tas neļauj datoram ielādēt Windows un padara datoru neiespējamu lietošanu.

Vai Petna var inficēt manu datoru ar visiem instalētiem drošības atjauninājumiem?

Jā, tas ir iespējams iepriekš aprakstītās ļaunprātīgās programmatūras horizontālās izplatības dēļ. Pat ja konkrēta ierīce aizsargāts gan no EternalBlue, gan EternalRomance, tas joprojām var tikt inficēts ar trešo veidu.

Vai šī ir Petua, WannaCry 2.0 vai kas cits?

Petna vīruss noteikti ir balstīts uz oriģinālo Petna ransomware. Piemēram, daļā, kas ir atbildīga par galvenās failu tabulas šifrēšanu, tas ir gandrīz identisks iepriekš sastaptam draudam. Tomēr tas nav pilnīgi identisks vecākām izpirkuma programmatūras versijām. Tiek uzskatīts, ka vīrusu modificēja trešā puse, nevis sākotnējais autors, pazīstams kā Janus, kurš arī komentēja šo lietu Twitter, un vēlāk publicēja galveno atšifrēšanas atslēgu visām iepriekšējām programmas versijām.

Galvenā Petna un WannaCry līdzība ir tā, ka viņi izmantoja EternalBlue izplatību.

Vai tiešām vīruss neko nešifrē, bet vienkārši iznīcina datus diskos?

Tā nav taisnība. Šī ļaunprātīgā programmatūra šifrē tikai failus un galveno failu tabulu (MFT). Cits jautājums ir par to, vai šos failus var atšifrēt.

Vai ir pieejams bezmaksas atšifrēšanas rīks?

Diemžēl nē. Vīruss izmanto diezgan spēcīgu šifrēšanas algoritmu, kuru nevar pārvarēt. Tas šifrē ne tikai failus, bet arī galveno failu tabulu (MFT), kas ļoti apgrūtina atšifrēšanas procesu.

Vai ir vērts maksāt izpirkuma maksu?

Nē! Mēs nekad neiesakām maksāt izpirkuma maksu, jo tas tikai atbalsta noziedzniekus un mudina viņus turpināt šādas darbības. Turklāt ir iespējams, ka jūs neatgūsit savus datus pat tad, ja maksāsiet. Šajā gadījumā tas ir acīmredzamāks nekā jebkad agrāk. Un lūk, kāpēc.

Oficiālā adrese, kas norādīta logā ar izpirkuma pieprasījumu e-pasts [aizsargāts ar e-pastu], uz kuru upuriem tika lūgts nosūtīt izpirkuma maksu, e-pasta pakalpojumu sniedzējs neilgi pēc tam slēdza vīrusu uzbrukums. Tāpēc izpirkuma programmatūras veidotāji nevar noskaidrot, kurš maksāja un kurš ne.

MFT nodalījuma atšifrēšana principā nav iespējama, jo atslēga tiek pazaudēta pēc tam, kad izspiedējprogrammatūra to šifrē. IN iepriekšējās versijas vīrusu, šī atslēga tika saglabāta upura identifikatorā, bet jaunākās modifikācijas gadījumā tā ir tikai nejauša virkne.

Turklāt failiem lietotā šifrēšana ir ļoti haotiska. Kā

Šāds secinājums bija divu uzņēmumu – Comae Technologies un Kaspersky Lab – pētījuma rezultāts.

Sākotnējā Petya ļaunprogrammatūra, kas tika atklāta 2016. gadā, bija naudas pelnīšanas iekārta. Šis paraugs noteikti nav paredzēts naudas pelnīšanai. Draudi ir paredzēti, lai ātri izplatītos un radītu bojājumus, un tie maskējas kā izspiedējprogrammatūra.

NotPetya nav diska tīrīšanas rīks. Draudi neizdzēš datus, bet vienkārši padara tos nelietojamus, bloķējot failus un izmetot atšifrēšanas atslēgas.

Kaspersky Lab vecākais pētnieks Huans Andre Guerrero-Saade komentēja situāciju:

Manā grāmatā izspiedējvīrusa infekcija bez iespējama atšifrēšanas mehānisma ir līdzvērtīga diska tīrīšanai. Neņemot vērā dzīvotspējīgu atšifrēšanas mehānismu, uzbrucēji izrādīja pilnīgu nevērību pret ilgtermiņa naudas ieguvumiem.

Oriģinālais autors Petya ransomware tviterī ierakstīja, ka viņam nav nekāda sakara ar NotPetya attīstību. Viņš ir kļuvis par otro kibernoziedznieku, kurš noliedz līdzdalību jauna līdzīga apdraudējuma radīšanā. Iepriekš AES-NI izspiedējvīrusa autors paziņoja, ka viņam nav nekāda sakara ar XData, kas tika izmantota arī mērķtiecīgos uzbrukumos Ukrainai. Turklāt XData, tāpat kā NotPetya, izmantoja identisku izplatīšanas vektoru - atjaunināšanas serverus no Ukrainas ražotāja programmatūra grāmatvedībai.

Daudzas netiešas pazīmes apstiprina teoriju, ka kāds uzlauž zināmu izspiedējvīrusu un izmanto modificētas versijas, lai uzbruktu Ukrainas lietotājiem.

Vai destruktīvi moduļi, kas maskēti kā izspiedējvīrusi, jau ir ierasta prakse?

Līdzīgi gadījumi bijuši jau iepriekš. Ļaunprātīgu moduļu izmantošana, lai neatgriezeniski bojātu failus parastās izpirkuma programmatūras aizsegā, nav jauna taktika. IN mūsdienu pasaule tā jau kļūst par tendenci.

Pagājušā gada ģimenes ļaunprogrammatūra Shamoon un KillDisk iekļāva “izspiedējvīrusa komponentus” un izmantoja līdzīgas metodes, lai iznīcinātu datus. Mūsdienās pat rūpnieciskā ļaunprogrammatūra iegūst diska tīrīšanas līdzekļus.

NotPetya klasificēšana kā datu iznīcināšanas rīks var viegli pārklasificēt ļaunprātīgu programmatūru kā kiberieroci. Šajā gadījumā apdraudējuma seku analīze būtu jāskata no cita skatu punkta.

Ņemot vērā, sākuma punkts infekcijas un upuru skaits, kļūst acīmredzams, ka hakeru uzbrukuma mērķis bija Ukraina. Šobrīd nav acīmredzamu pierādījumu, kas liecinātu ar pirkstu uz uzbrucēju, taču Ukrainas amatpersonas jau ir vainojušas Krieviju, kuru arī vainojušas pagātnes kiberincidentos, kas datēti ar 2014.gadu.

NotPetya varētu būt līdzvērtīgs pazīstamajām Stuxnet un BlackEnergy ļaunprogrammatūras ģimenēm, kuras ir izmantotas politiskiem mērķiem un postošai iedarbībai. Pierādījumi skaidri parāda, ka NotPetya ir kiberierocis, nevis tikai ļoti agresīvs izpirkuma programmatūras veids.

Vairākiem Krievijas un Ukrainas uzņēmumiem uzbruka Petya izspiedējvīruss. Tiešsaistes publikāciju vietne sarunājās ar Kaspersky Lab un interaktīvās aģentūras AGIMA ekspertiem un noskaidroja, kā aizsargāt korporatīvos datorus no vīrusiem un kā Petja ir līdzīga tikpat labi zināmajam. WannaCry ransomware vīruss.

Vīruss "Petya"

Krievijā ir Rosneft, Bashneft, Mars, Nivea un šokolādes ražotājs Alpen Gold Mondelez International. Černobiļas atomelektrostacijas radiācijas uzraudzības sistēmas izspiedējvīruss. Turklāt uzbrukums skāra Ukrainas valdības, Privatbank un telekomunikāciju operatoru datorus. Vīruss bloķē datorus un pieprasa izpirkuma maksu 300 USD apmērā bitkoinos.

Mikroblogā Twitter Rosņeftj preses dienests runāja par hakeru uzbrukumu uzņēmuma serveriem. «Uzņēmuma serveriem tika veikts spēcīgs uzbrukums. hakeru uzbrukums. Mēs ceram, ka tam nav nekāda sakara ar notiekošo tiesvedību. "Uzņēmums sazinājās ar tiesībaizsardzības iestādēm saistībā ar kiberuzbrukumu," teikts paziņojumā.

Pēc uzņēmuma preses sekretāra Mihaila Ļeontjeva teiktā, Rosņeftj un tās meitasuzņēmumi strādā kā parasti. Pēc uzbrukuma uzņēmums pārgāja uz rezerves sistēma ražošanas procesu kontrole, lai eļļas ražošana un apstrāde netiktu pārtraukta. Uzbrukums tika veikts arī Home Credit bankas sistēmai.

"Petya" neinficē bez "Mišas"

Saskaņā ar AGIMA izpilddirektors Jevgeņijs Lobanovs, patiesībā uzbrukumu veica divi šifrēšanas vīrusi: Petja un Miša.

“Viņi strādā kopā “Petya” neinficē bez “Misha”, bet vakardienas uzbrukums bija divi vīrusi: vispirms Petja pārraksta sāknēšanas ierīci (no kurienes iekraušana dators), un Miša šifrē failus, izmantojot noteiktu algoritmu,” skaidroja speciālists. – Petja šifrē sāknēšanas sektors disku (MBR) un aizstāj to ar savu, Miša jau šifrē visus diskā esošos failus (ne vienmēr).

Viņš norādīja, ka WannaCry šifrēšanas vīruss, kas šā gada maijā uzbruka lielajiem globālajiem uzņēmumiem, nav līdzīgs Petijai, tā ir jauna versija.

"Petya.A ir no WannaCry (vai drīzāk WannaCrypt) ģimenes, taču galvenā atšķirība, kāpēc tas nav viens un tas pats vīruss, ir tā, ka to aizstāj MBR ar savu sāknēšanas sektoru - tas ir jauns produkts Ransomware. Petya vīruss parādījās jau sen, vietnē GitHab (tiešsaistes pakalpojums IT projektiem un kopīgai programmēšanai - vietne) https://github.com/leo-stone/hack-petya" target="_blank">bija atšifrētājs tomēr šim izspiedējvīrusam jauna modifikācija neviens atšifrētājs nav piemērots.

Jevgeņijs Lobanovs uzsvēra, ka uzbrukums Ukrainu skāra spēcīgāk nekā Krieviju.

"Mēs esam uzņēmīgāki pret uzbrukumiem nekā citas Rietumvalstis. Mēs būsim pasargāti no šīs vīrusa versijas, bet ne no tās modifikācijām. Mūsu internets ir nedrošs, Ukrainā vēl mazāk. Pārsvarā transporta uzņēmumi, bankas, mobilo sakaru operatori(Vodafone, Kyivstar) un medicīnas uzņēmumi, tās pašas Pharmamag, Shell degvielas uzpildes stacijas - visas ļoti lielas transkontinentālās kompānijas," viņš teica intervijā vietnei.

AGIMA izpilddirektors norādīja, ka pagaidām nav faktu, kas liecinātu par vīrusa izplatītāja ģeogrāfisko atrašanās vietu. Pēc viņa domām, vīruss esot parādījies Krievijā. Diemžēl tiešu pierādījumu tam nav.

“Pastāv pieņēmums, ka tie ir mūsu hakeri, jo Krievijā parādījās pirmā modifikācija, un pats vīruss, kas nevienam nav noslēpums, tika nosaukts Petro Porošenko vārdā. Tā bija Krievijas hakeru attīstība, taču to ir grūti pateikt kas to mainīja tālāk. Ir skaidrs, ka, piemēram, ASV ir viegli iegūt datoru ar ģeogrāfisko atrašanās vietu,” skaidroja eksperts.

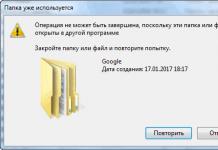

"Ja jūsu dators pēkšņi tiek "inficēts", jūs nedrīkstat izslēgt datoru.

“Ja jūsu dators pēkšņi tiek “inficēts”, jūs nevarat izslēgt datoru, jo Petya vīruss aizstāj MBR - pirmo sāknēšanas sektoru, no kura tiek ielādēta operētājsistēma. Tas novērsīs evakuācijas ceļus, pat ja parādās "planšetdators", vairs nebūs iespējams atgriezt datus. Tālāk jums nekavējoties jāatvienojas no interneta, lai dators netiktu izveidots tiešsaistē jau ir izlaists, tas sniedz 98 procentu drošības garantiju, diemžēl, vēl nav 100 procentu. Noteiktu vīrusa modifikāciju (to trīs gabalus) viņš pagaidām apiet,” ieteica Lobanovs. – Tomēr, ja jūs atsāknējat un redzat diska pārbaudes procesa sākumu, šajā brīdī jums nekavējoties jāizslēdz dators, un faili paliks nešifrēti.

Turklāt eksperts arī skaidroja, kāpēc cilvēkiem visbiežāk uzbrūk Microsoft lietotāji, nevis MacOSX (Apple operētājsistēma - vietne) un Unix sistēmas.

"Šeit pareizāk ir runāt ne tikai par MacOSX, bet arī par visām Unix sistēmām (princips tāds pats). Vīruss izplatās tikai datoros, bez mobilajām ierīcēm. Operāciju zāle ir pakļauta uzbrukumam Windows sistēma un apdraud tikai tos lietotājus, kuri ir atspējojuši funkciju automātiska atjaunināšana sistēmas. Atjauninājumi ir pieejami kā izņēmums pat veco ierīču īpašniekiem Windows versijas, kas vairs netiek atjaunināti: XP, Windows 8 un Windows Server 2003. gadā,” sacīja eksperts.

"MacOSX un Unix nav globāli uzņēmīgi pret šādiem vīrusiem, jo daudzi lielās korporācijas izmantot Microsoft infrastruktūru. MacOSX netiek ietekmēts, jo tas nav tik izplatīts valsts aģentūrās. Tam ir mazāk vīrusu, nav izdevīgi tos taisīt, jo uzbrukuma segments būs mazāks nekā tad, ja uzbrūk Microsoft,” secināja speciālists.

"Uzbrukušo lietotāju skaits sasniedzis divus tūkstošus"

Kaspersky Lab preses dienestā, kura eksperti turpina izmeklēt jaunāko infekciju vilni, sacīja, ka "šī izspiedējvīrusu programmatūra nepieder jau zināmajai Petya izspiedējvīrusu saimei, lai gan tai ir vairākas kopīgas koda rindas."

Laboratorija ir pārliecināta, ka šajā gadījumā mēs runājam par jaunu ļaunprātīgas programmatūras saimi, kuras funkcionalitāte būtiski atšķiras no Petya. Nosaukts Kaspersky Lab jauna ransomware ExPetr.

"Pēc Kaspersky Lab datiem, uzbrukušo lietotāju skaits sasniedza divus tūkstošus. Visvairāk incidentu fiksēts Krievijā un Ukrainā, inficēšanās gadījumi novēroti arī Polijā, Itālijā, Lielbritānijā, Vācijā, Francijā, ASV un virknē citu Pašlaik mūsu eksperti pieņem, ka ir konstatēts, ka šī ļaunprogrammatūra izmantoja vairākus uzbrukuma vektorus, lai izplatītos visā valstī. korporatīvie tīkli tika izmantots modificēts EternalBlue un EternalRomance izgudrojums,” paziņoja preses dienests.

Eksperti arī pēta iespēju izveidot atšifrēšanas rīku, ko varētu izmantot datu atšifrēšanai. Laboratorija arī sniedza ieteikumus visām organizācijām, lai turpmāk izvairītos no vīrusu uzbrukumiem.

"Mēs iesakām organizācijām instalēt Windows atjauninājumus. Operētājsistēmām Windows XP un Windows 7 tām ir jāinstalē drošības atjauninājums MS17-010 un jānodrošina, ka tie ir efektīva sistēma dublējums datus. Savlaicīga un droša datu dublēšana ļauj atjaunot oriģinālos failus, pat ja tie ir šifrēti ar ļaunprogrammatūru,” pauda Kaspersky Lab eksperti.

uz viņa korporatīvajiem klientiem Laboratorija arī iesaka pārliecināties, ka ir aktivizēti visi aizsardzības mehānismi, jo īpaši, pārliecinoties, ka savienojuma izveidei ar Kaspersky Security Network mākoņa infrastruktūru kā papildu līdzekli ieteicams izmantot Lietojumprogrammu privilēģiju kontroles komponentu, lai aizliegtu visas lietojumprogrammu grupas piekļūstot (un attiecīgi izpildot) failam ar nosaukumu "perfc.dat" utt.

“Ja neizmantojat Kaspersky Lab produktus, mēs iesakām atspējot faila perfc.dat izpildi, kā arī bloķēt PSExec utilīta palaišanu no Sysinternals pakotnes, izmantojot AppLocker funkciju, kas iekļauta Windows OS (operētājsistēmā). – mājas lapa),” ieteikts Laboratorijā.

2017. gada 12. maijs daudzi – ieslēgts datu šifrētājs cietie diski datori. Viņš bloķē ierīci un pieprasa samaksāt izpirkuma maksu.

Vīruss skāris organizācijas un departamentus desmitiem pasaules valstu, tostarp Krievijā, kur tika uzbrukts Veselības ministrijai, Ārkārtas situāciju ministrijai, Iekšlietu ministrijai un serveriem. mobilo sakaru operatori un vairākas lielas bankas.

Vīrusa izplatība tika apturēta nejauši un uz laiku: ja hakeri nomainītu tikai dažas koda rindiņas, ļaunprogrammatūra atsāktu darboties. Programmas radītie zaudējumi tiek lēsti miljardā dolāru. Pēc tiesu lingvistiskās analīzes eksperti konstatēja, ka WannaCry radījuši cilvēki no Ķīnas vai Singapūras.