Termins "kriptogrāfija" nāk no sengrieķu vārdiem "slēpts" un "rakstīšana". Frāze izsaka galveno kriptogrāfijas mērķi - tā ir pārraidītās informācijas noslēpuma aizsardzība un saglabāšana. Informācijas aizsardzība var notikt dažādos veidos. Piemēram, ierobežojot fizisko piekļuvi datiem, slēpjot pārraides kanālu, radot fiziskas grūtības pieslēgties sakaru līnijām utt.

Kriptogrāfijas mērķis

Atšķirībā no tradicionālajām kriptogrāfijas metodēm, kriptogrāfija uzņemas pilnīgu pārraides kanāla pieejamību iebrucējiem un nodrošina informācijas konfidencialitāti un autentiskumu, izmantojot šifrēšanas algoritmus, kas padara informāciju nepieejamu ārējai lasīšanai. Mūsdienīga kriptogrāfijas informācijas aizsardzības sistēma (CIPF) ir programmatūras un aparatūras datoru komplekss, kas nodrošina informācijas aizsardzību atbilstoši šādiem galvenajiem parametriem.

- Konfidencialitāte- informācijas nolasīšanas neiespējamība personām, kurām nav atbilstošu piekļuves tiesību. Galvenā konfidencialitātes nodrošināšanas sastāvdaļa CIPF ir atslēga (atslēga), kas ir unikāla burtciparu kombinācija lietotāja piekļuvei konkrētam CIPF blokam.

- Integritāte- nav iespējams veikt neatļautas izmaiņas, piemēram, rediģēt un dzēst informāciju. Lai to izdarītu, sākotnējai informācijai tiek pievienota atlaišana čeku kombinācijas veidā, ko aprēķina pēc kriptogrāfiskā algoritma un atkarībā no atslēgas. Tādējādi, nezinot atslēgu, informācijas pievienošana vai mainīšana kļūst neiespējama.

- Autentifikācija- informācijas un to sūtītāju un saņēmēju autentiskuma apstiprinājums. Informācijai, kas tiek pārraidīta pa sakaru kanāliem, jābūt unikāli autentificētai pēc satura, izveides un pārraides laika, avota un saņēmēja. Jāatceras, ka draudu avots var būt ne tikai uzbrucējs, bet arī informācijas apmaiņā iesaistītās puses ar nepietiekamu savstarpēju uzticēšanos. Lai novērstu šādas situācijas, CIPF izmanto laika zīmogu sistēmu, lai nebūtu iespējams atkārtoti nosūtīt vai atgriezt informāciju un mainīt tās secību.

- Autorība- informācijas lietotāja veikto darbību apstiprināšana un atteikuma neiespējamība. Visizplatītākais autentifikācijas veids ir EDS sistēma, kas sastāv no diviem algoritmiem: izveidot parakstu un to pārbaudīt. Intensīvi strādājot ar ECC, parakstu veidošanai un pārvaldībai ieteicams izmantot programmatūras sertifikācijas iestādes. Šādi centri var tikt ieviesti kā kriptogrāfiskās informācijas aizsardzības līdzeklis, pilnīgi neatkarīgi no iekšējās struktūras. Ko tas nozīmē organizācijai? Tas nozīmē, ka visus darījumus ar apstrādā neatkarīgas sertificētas organizācijas un autortiesību viltošana ir gandrīz neiespējama.

Šifrēšanas algoritmi

Pašlaik starp CIPF dominē atvērtie šifrēšanas algoritmi, izmantojot simetriskas un asimetriskas atslēgas, kuru garums ir pietiekams, lai nodrošinātu vēlamo kriptogrāfijas sarežģītību. Visizplatītākie algoritmi:

- simetriskas atslēgas - krievu Р-28147.89, AES, DES, RC4;

- asimetriskas atslēgas - RSA;

- izmantojot jaucējfunkcijas - Р-34.11.94, MD4/5/6, SHA-1/2.

Daudzām valstīm ir savi nacionālie standarti.ASV tiek izmantots modificēts AES algoritms ar atslēgu 128-256 biti, bet Krievijas Federācijā elektroniskā paraksta algoritms R-34.10.2001 un bloku kriptogrāfijas algoritms R-28147.89. ar 256 bitu atslēgu. Atsevišķus nacionālo kriptogrāfijas sistēmu elementus ir aizliegts eksportēt ārpus valsts, darbībām CIPF attīstībai nepieciešama licencēšana.

Aparatūras kriptogrāfijas aizsardzības sistēmas

Aparatūras CIPF ir fiziskas ierīces, kas satur programmatūru informācijas šifrēšanai, ierakstīšanai un pārsūtīšanai. Šifrēšanas ierīces var izgatavot personīgo ierīču veidā, piemēram, ruToken USB kodētājus un IronKey zibatmiņas, personālo datoru paplašināšanas kartes, specializētus tīkla slēdžus un maršrutētājus, uz kuru pamata iespējams veidot pilnīgi drošus datortīklus.

Aparatūras CIPF tiek ātri instalētas un darbojas lielā ātrumā. Trūkumi - augstas, salīdzinot ar programmatūras un aparatūras-programmatūras CIPF, izmaksas un ierobežotas jaunināšanas iespējas.

Tāpat var atsaukties uz CIPF aparatūras blokiem, kas iebūvēti dažādās datu ierakstīšanas un pārsūtīšanas ierīcēs, kur nepieciešama šifrēšana un informācijas piekļuves ierobežošana. Šādas ierīces ietver automašīnu tahometrus, kas reģistrē transportlīdzekļu parametrus, dažus medicīnas iekārtu veidus utt. Pilnvērtīgai šādu sistēmu darbībai ir nepieciešama atsevišķa CIPF moduļa aktivizēšana, ko veic piegādātāja speciālisti.

Programmatūras kriptoaizsardzības sistēmas

Programmatūra CIPF ir īpaša programmatūras pakotne datu šifrēšanai datu nesējos (cietajos un zibatmiņas diskos, atmiņas kartēs, CD / DVD) un pārsūtot tos internetā (e-pasti, faili pielikumos, drošas tērzēšanas sarunas utt.). Ir diezgan daudz programmu, tostarp bezmaksas, piemēram, DiskCryptor. Programmatūra CIPF ietver arī drošus virtuālos informācijas apmaiņas tīklus, kas darbojas "internetā" (VPN), HTTP interneta protokola paplašinājums ar HTTPS šifrēšanas atbalstu un SSL - kriptogrāfijas informācijas pārsūtīšanas protokols, ko plaši izmanto IP telefonijas sistēmās un interneta lietojumprogrammās.

Programmatūras kriptogrāfiskās informācijas aizsardzības rīki galvenokārt tiek izmantoti internetā, mājas datoros un citās jomās, kur prasības sistēmas funkcionalitātei un stabilitātei nav īpaši augstas. Vai kā interneta gadījumā, kad vienlaikus ir jāizveido daudz dažādu drošu savienojumu.

Programmatūras un aparatūras kriptoaizsardzība

Apvieno labākās aparatūras un programmatūras CIPF sistēmu īpašības. Tas ir visuzticamākais un funkcionālākais veids, kā izveidot drošas sistēmas un datu pārraides tīklus. Tiek atbalstītas visas lietotāja identifikācijas iespējas, gan aparatūras (USB disks vai viedkarte), gan "tradicionālās" - pieteikšanās un parole. Programmatūras un aparatūras kriptogrāfiskās informācijas aizsardzības rīki atbalsta visus mūsdienu šifrēšanas algoritmus, tiem ir liels funkciju kopums drošas darbplūsmas izveidošanai, pamatojoties uz ciparparakstu, visi nepieciešamie valsts sertifikāti. CIPF uzstādīšanu veic kvalificēts izstrādātāja personāls.

Uzņēmums "CRYPTO-PRO"

Viens no Krievijas kriptogrāfijas tirgus līderiem. Uzņēmums izstrādā pilnu informācijas aizsardzības programmu klāstu, izmantojot digitālos parakstus, pamatojoties uz starptautiskajiem un Krievijas kriptogrāfijas algoritmiem.

Uzņēmuma programmas tiek izmantotas komerciālo un valsts organizāciju elektroniskajā dokumentu pārvaldībā, grāmatvedības un nodokļu atskaišu iesniegšanai, dažādās pilsētu un budžeta programmās u.c. Uzņēmums ir izsniedzis vairāk nekā 3 miljonus licenču CryptoPRO CSP programmai un 700 sertifikācijas centru licences. "Crypto-PRO" nodrošina izstrādātājiem saskarnes kriptogrāfijas aizsardzības elementu iegulšanai savos un nodrošina pilnu konsultāciju pakalpojumu klāstu CIPF izveidei.

Kriptoprovider CryptoPro

Izstrādājot kriptogrāfiskās informācijas aizsardzības sistēmu CryptoPro CSP, tika izmantota Windows operētājsistēmā iebūvētā Kriptogrāfijas pakalpojumu sniedzēju kriptogrāfiskā arhitektūra. Arhitektūra ļauj savienot papildu neatkarīgus moduļus, kas ievieš nepieciešamos šifrēšanas algoritmus. Ar moduļu palīdzību, kas darbojas, izmantojot CryptoAPI funkcijas, kriptogrāfisko aizsardzību var veikt gan programmatūras, gan aparatūras CIPF.

Galvenie pārvadātāji

Var izmantot dažādas privātās atslēgas, piemēram:

- viedkartes un lasītāji;

- elektroniskās slēdzenes un lasītāji, kas darbojas ar Touch Memory ierīcēm;

- dažādas USB atslēgas un noņemami USB diskdziņi;

- Windows, Solaris, Linux sistēmas reģistra faili.

Kripto pakalpojumu sniedzēja funkcijas

CIPF CryptoPro CSP ir pilnībā sertificējis FAPSI, un to var izmantot:

2. Pilnīga datu konfidencialitāte, autentiskums un integritāte, izmantojot šifrēšanas un imitācijas aizsardzību saskaņā ar Krievijas šifrēšanas standartiem un TLS protokolu.

3. Programmas koda integritātes pārbaude un uzraudzība, lai novērstu nesankcionētas izmaiņas un piekļuvi.

4. Sistēmas aizsardzības regulējuma izveide.

CIPF (kriptogrāfiskās informācijas aizsardzības līdzeklis) ir programma vai ierīce, kas šifrē dokumentus un ģenerē elektronisko parakstu (ES). Visas darbības tiek veiktas, izmantojot elektroniskā paraksta atslēgu, kuru nevar izvēlēties manuāli, jo tā ir sarežģīta rakstzīmju kopa. Tas nodrošina uzticamu informācijas aizsardzību.

Kā darbojas SKZI

- Sūtītājs izveido dokumentu

- Ar CIPF un privātās atslēgas palīdzību ES pievieno paraksta failu, šifrē dokumentu un apvieno visu failā, kas tiek nosūtīts adresātam.

- Fails tiek nosūtīts adresātam

- Saņēmējs atšifrē dokumentu, izmantojot CIPF un sava elektroniskā paraksta privāto atslēgu

- Saņēmējs pārbauda ES integritāti, pārliecinoties, ka dokumentā nav veiktas nekādas izmaiņas

CIPF veidi elektroniskajam parakstam

Ir divu veidu kriptogrāfiskās informācijas aizsardzības rīki: uzstādīti atsevišķi un iebūvēti datu nesējā.

CIPF uzstādīts atsevišķi ir programma, kas ir instalēta jebkurā datora ierīcē. Šādi CIPF tiek izmantoti visur, taču tiem ir viens trūkums: stingra saistība ar vienu darba vietu. Jūs varēsiet strādāt ar neierobežotu skaitu elektronisko parakstu, taču tikai tajā datorā vai klēpjdatorā, kurā ir instalēts CIPF. Lai strādātu dažādos datoros, katram būs jāiegādājas papildu licence.

Strādājot ar elektroniskajiem parakstiem, kā instalētais CIPF visbiežāk tiek izmantots kriptogrāfijas nodrošinātājs CryptoPro CSP. Programma darbojas operētājsistēmās Windows, Unix un citās operētājsistēmās, atbalsta vietējos drošības standartus GOST R 34.11-2012 un GOST R 34.10-2012.

Citi CIPF tiek izmantoti retāk:

- Signal-COM CSP

- LISSI-CSP

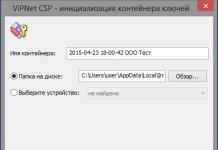

- VipNet CSP

Visi uzskaitītie kriptogrāfijas informācijas aizsardzības rīki ir FSB un FSTEC sertificēti un atbilst Krievijā pieņemtajiem drošības standartiem. Pilnvērtīgam darbam viņiem nepieciešama arī licences iegāde.

CIPF iebūvēts nesējā, ir ierīcē “iegulti” šifrēšanas līdzekļi, kas ir ieprogrammēti darbam neatkarīgi. Viņi jūtas ērti savā pašpietiekamībā. Viss, kas nepieciešams līguma vai atskaites parakstīšanai, jau ir uz paša pārvadātāja. Nav nepieciešams iegādāties licences un instalēt papildu programmatūru. Viss, kas Jums nepieciešams, ir dators vai klēpjdators ar piekļuvi internetam. Datu šifrēšana un atšifrēšana tiek veikta datu nesējā. Pārvadātāji ar iebūvētu CIPF ietver Rutoken EDS, Rutoken EDS 2.0 un JaCarta SE.

1. definīcija

Kriptogrāfiskās informācijas aizsardzība ir aizsardzības mehānisms, izmantojot datu šifrēšanu, lai nodrošinātu sabiedrības informācijas drošību.

Kriptogrāfiskās informācijas aizsardzības metodes mūsdienu dzīvē tiek aktīvi izmantotas informācijas glabāšanai, apstrādei un pārsūtīšanai pa sakaru tīklos un dažādos plašsaziņas līdzekļos.

Kriptogrāfiskās informācijas aizsardzības būtība un mērķi

Mūsdienās visdrošākais šifrēšanas veids, pārsūtot informācijas datus lielos attālumos, ir tieši informācijas kriptogrāfiskā aizsardzība.

Kriptogrāfija ir zinātne, kas pēta un apraksta datu informācijas drošības modeļus (turpmāk – IS). Tas ļauj atrisināt daudzas problēmas, kas ir raksturīgas tīkla informācijas drošībai: konfidencialitāte, autentifikācija, mijiedarbības dalībnieku kontrole un integritāte.

2. definīcija

Šifrēšana ir informācijas datu pārveidošana formā, kuru programmatūras sistēmas un persona nevarēs nolasīt bez šifrēšanas-atšifrēšanas atslēgas. Pateicoties informācijas drošības kriptogrāfiskajām metodēm, tiek nodrošināti informācijas drošības rīki, tāpēc tie ir galvenā IS koncepcijas sastāvdaļa.

1. piezīme

Informācijas kriptogrāfiskās aizsardzības galvenais mērķis ir nodrošināt datortīklu informācijas datu konfidencialitāti un aizsardzību to pārraides procesā tīklā starp sistēmas lietotājiem.

Konfidenciālas informācijas aizsardzība, kuras pamatā ir kriptogrāfiska aizsardzība, šifrē informācijas datus, izmantojot atgriezeniskas transformācijas, no kurām katra ir aprakstīta ar atslēgu un secību, kas nosaka to piemērošanas secību.

Svarīga informācijas kriptogrāfiskās aizsardzības sastāvdaļa ir atslēga, kas ir atbildīga par transformācijas izvēli un tās īstenošanas kārtību.

3. definīcija

Atslēga ir noteikta rakstzīmju secība, kas nosaka informācijas kriptogrāfiskās aizsardzības sistēmas šifrēšanas un atšifrēšanas algoritmu. Katru transformāciju nosaka atslēga, kas nosaka kriptogrāfijas algoritmu, kas nodrošina informācijas sistēmas un informācijas drošību kopumā.

Katrs informācijas kriptogrāfiskās aizsardzības algoritms darbojas dažādos režīmos, kuriem ir gan vairākas priekšrocības, gan virkne trūkumu, kas ietekmē valsts informācijas drošības un informācijas drošības līdzekļu ticamību.

Kriptogrāfiskās informācijas aizsardzības līdzekļi un metodes

Galvenie informācijas kriptogrāfiskās aizsardzības līdzekļi ir programmatūra, aparatūra un programmatūra un aparatūra, kas ievieš informācijas kriptogrāfiskus algoritmus, lai:

- informācijas datu aizsardzība to apstrādes, izmantošanas un pārsūtīšanas laikā;

- informācijas sniegšanas integritātes un uzticamības nodrošināšana tās glabāšanas, apstrādes un pārsūtīšanas laikā (tajā skaitā, izmantojot digitālā paraksta algoritmus);

- informācijas ģenerēšana, kas tiek izmantota, lai autentificētu un identificētu subjektus, lietotājus un ierīces;

- informācijas ģenerēšana, kas tiek izmantota, lai aizsargātu autentificēšanas elementus to uzglabāšanas, ģenerēšanas, apstrādes un pārsūtīšanas laikā.

Pašlaik kriptogrāfiskās informācijas aizsardzības metodes, lai nodrošinātu informācijas apmaiņas pušu uzticamu autentifikāciju, ir pamata. Tie nodrošina informācijas šifrēšanu un kodēšanu.

Ir divas galvenās kriptogrāfiskās informācijas aizsardzības metodes:

- simetrisks, kurā gan datu šifrēšanai, gan atšifrēšanai tiek izmantota viena un tā pati atslēga, kas tiek turēta noslēpumā;

- asimetrisks.

Turklāt ir ļoti efektīvas simetriskās šifrēšanas metodes - ātras un uzticamas. Šādām metodēm Krievijas Federācijā valsts standarts “Informācijas apstrādes sistēmas. Informācijas kriptogrāfiskā aizsardzība. Kriptogrāfiskās transformācijas algoritms” - GOST 28147-89.

Asimetriskās kriptogrāfiskās informācijas aizsardzības metodēs tiek izmantotas divas atslēgas:

- Neklasificēts, ko var publicēt kopā ar citu informāciju par lietotāju, kas ir publiska. Šī atslēga tiek izmantota šifrēšanai.

- Atšifrēšanai tiek izmantots noslēpums, kas ir zināms tikai saņēmējam.

No asimetriskiem vispazīstamākā kriptogrāfiskās informācijas aizsardzības metode ir RSA metode, kas balstās uz operācijām ar lieliem (100 ciparu) pirmskaitļiem, kā arī to produktiem.

Pateicoties kriptogrāfijas metožu izmantošanai, ir iespējams droši kontrolēt atsevišķu informācijas datu daļu un to kopu integritāti, garantēt neiespējamību atteikties no veiktajām darbībām, kā arī noteikt datu avotu autentiskumu.

Kriptogrāfiskās integritātes kontroles pamatu veido divi jēdzieni:

- Elektroniskais paraksts.

- jaucējfunkcija.

4. definīcija

Jaucējfunkcija ir vienvirziena funkcija vai grūti apgriežama datu transformācija, ko īsteno, izmantojot simetrisku šifrēšanu, savienojot blokus. Pēdējā bloka šifrēšanas rezultāts, kas ir atkarīgs no visiem iepriekšējiem un kalpo kā jaucējfunkcijas rezultāts.

Komercdarbībā arvien svarīgāka kļūst informācijas kriptogrāfiskā aizsardzība. Informācijas konvertēšanai tiek izmantoti dažādi šifrēšanas rīki: dokumentācijas šifrēšanas rīki (arī portatīvās versijas), telefona un radio sarunu šifrēšanas rīki, kā arī datu pārraides un telegrāfa ziņojumu šifrēšanas rīki.

Lai aizsargātu komercnoslēpumus vietējā un starptautiskajā tirgū, tiek izmantoti profesionālo šifrēšanas iekārtu komplekti un tehniskās ierīces telefona un radio sakaru, kā arī lietišķās korespondences kriptogrāfiskai aizsardzībai.

Turklāt plaši izplatīti ir arī maskētāji un skrembleri, kas runas signālu aizstāj ar digitālo datu pārraidi. Tiek ražoti kriptogrāfiskie līdzekļi faksu, teleksu un teletaipu aizsardzībai. Tiem pašiem mērķiem tiek izmantoti arī kodētāji, kas tiek izgatavoti ierīču pielikumu veidā, atsevišķu ierīču veidā, kā arī tādu ierīču veidā, kas ir iebūvētas faksa modemu, tālruņu un citu sakaru konstrukcijā. ierīces. Elektroniskais ciparparaksts tiek plaši izmantots, lai nodrošinātu pārsūtīto elektronisko ziņojumu autentiskumu.

Informācijas kriptogrāfiskā aizsardzība Krievijas Federācijā atrisina integritātes jautājumu, pievienojot noteiktu kontrolsummu vai pārbaudes modeli, lai aprēķinātu datu integritāti. Informācijas drošības modelis ir kriptogrāfisks, tas ir, tas ir atkarīgs no atslēgas. Saskaņā ar informācijas drošības aplēsēm, kas balstītas uz kriptogrāfiju, datu nolasīšanas varbūtības atkarība no slepenās atslēgas ir visuzticamākais rīks un tiek izmantots pat valsts informācijas drošības sistēmās.

Kriptogrāfiskās informācijas aizsardzība - informācijas aizsardzība, izmantojot tās kriptogrāfisko transformāciju.

Pašlaik ir kriptogrāfijas metodes pamata nodrošināt informācijas apmaiņas pušu uzticamu autentifikāciju, aizsardzību.

Uz kriptogrāfiskās informācijas aizsardzības līdzekļi(CIPF) ietver aparatūru, programmaparatūru un programmatūru, kas ievieš kriptogrāfiskus algoritmus informācijas konvertēšanai, lai:

Informācijas aizsardzība tās apstrādes, uzglabāšanas un pārsūtīšanas laikā;

Informācijas uzticamības un integritātes nodrošināšana (tai skaitā izmantojot digitālā paraksta algoritmus) tās apstrādes, uzglabāšanas un pārraides laikā;

Informācijas izstrāde, ko izmanto, lai identificētu un autentificētu subjektus, lietotājus un ierīces;

Informācijas izstrāde, ko izmanto, lai aizsargātu drošas AS autentificēšanas elementus to ģenerēšanas, uzglabāšanas, apstrādes un pārsūtīšanas laikā.

Kriptogrāfijas metodes ietver informācijas šifrēšana un kodēšana. Ir divas galvenās šifrēšanas metodes: simetriskā un asimetriskā. Pirmajā no tiem datu šifrēšanai un atšifrēšanai tiek izmantota viena un tā pati atslēga (kas tiek turēta noslēpumā).

Ir izstrādātas ļoti efektīvas (ātras un uzticamas) simetriskas šifrēšanas metodes. Šādām metodēm ir arī valsts standarts - GOST 28147-89 “Informācijas apstrādes sistēmas. Kriptogrāfiskā aizsardzība. Kriptogrāfiskās transformācijas algoritms”.

Asimetriskās metodes izmanto divus taustiņus. Viens no tiem, neslepenais (to var publicēt kopā ar citu publisko informāciju par lietotāju), tiek izmantots šifrēšanai, otrs (slepens, zināms tikai saņēmējam) tiek izmantots atšifrēšanai. Populārākā no asimetriskajām ir RSA metode, kuras pamatā ir darbības ar lieliem (100 ciparu) pirmskaitļiem un to skaitļiem.

Kriptogrāfijas metodes ļauj droši kontrolēt gan atsevišķu datu daļu, gan to kopu (piemēram, ziņojumu plūsmas) integritāti; nosaka datu avota autentiskumu; garantēt neiespējamību atteikt veiktās darbības ("neatteikšanās").

Kriptogrāfiskās integritātes kontroles pamatā ir divi jēdzieni:

Elektroniskais paraksts (ES).

Jaucējfunkcija ir grūti atgriezeniska datu pārveidošana (vienvirziena funkcija), kas parasti tiek īstenota ar simetriskas šifrēšanas palīdzību ar bloku saiti. Pēdējā bloka šifrēšanas rezultāts (atkarībā no visiem iepriekšējiem) ir jaucējfunkcijas rezultāts.

Kriptogrāfija kā informācijas aizsardzības (slēgšanas) līdzeklis kļūst arvien svarīgāka komercdarbībā.

Informācijas konvertēšanai tiek izmantoti dažādi šifrēšanas rīki: dokumentu šifrēšanas rīki, tostarp portatīvie, runas šifrēšanas rīki (telefona un radio sarunas), telegrāfa ziņojumu un datu pārraides šifrēšanas rīki.

Komercnoslēpumu aizsardzībai starptautiskajā un vietējā tirgū tiek piedāvātas dažādas tehniskas ierīces un profesionālā aprīkojuma komplekti telefona un radio sakaru, biznesa korespondences u.c. šifrēšanai un kriptoaizsardzībai.

Plaši tiek izmantoti skrembleri un maskētāji, kas aizstāj runas signālu ar digitālo datu pārraidi. Tiek ražoti aizsardzības līdzekļi teletipiem, teleksiem un faksiem. Šiem nolūkiem tiek izmantoti kodētāji, kas tiek veikti atsevišķu ierīču veidā, ierīču pielikumu veidā vai iebūvēti tālruņu, faksa modemu un citu sakaru ierīču (radio staciju un citu) konstrukcijā. Elektroniskais ciparparaksts tiek plaši izmantots, lai nodrošinātu pārsūtīto elektronisko ziņojumu uzticamību.

Informācijas konfidencialitāti raksturo tādi šķietami pretēji rādītāji kā pieejamība un slepenība. Metodes, kā padarīt informāciju pieejamu lietotājiem, ir aplūkotas 9.4.1. sadaļā. Šajā sadaļā mēs apsvērsim veidus, kā nodrošināt informācijas noslēpumu. Šo informācijas īpašību raksturo informācijas maskēšanas pakāpe, un tā atspoguļo tās spēju pretoties informācijas masīvu nozīmes izpaušanai, nosakot saglabātās informācijas masīva struktūru vai pārraidītā informācijas masīva nesēju (nesēja signālu) un nosakot informācijas masīva pārraidīšanas fakts pa sakaru kanāliem. Optimalitātes kritēriji šajā gadījumā, kā likums, ir:

aizsardzības pārvarēšanas ("uzlaušanas") iespējamības samazināšana;

paredzamā drošā laika maksimizēšana pirms aizsardzības apakšsistēmas “pārraušanas”;

kopējo zaudējumu no aizsardzības "uzlaušanas" un izmaksu samazināšana informācijas kontroles un aizsardzības apakšsistēmas atbilstošo elementu izstrādei un darbībai utt.

Kopumā informācijas konfidencialitāti starp abonentiem var nodrošināt vienā no trim veidiem:

izveidot absolūti uzticamu sakaru kanālu starp abonentiem, kas nav pieejams citiem;

izmantot publisko saziņas kanālu, bet slēpt pašu informācijas nodošanas faktu;

izmanto publisko saziņas kanālu, bet informāciju pa to pārraida pārveidotā veidā, un tā ir jāpārveido tā, lai tikai adresāts to varētu atjaunot.

Pirmā iespēja ir praktiski nerealizējama, jo šāda kanāla izveidei starp attāliem abonentiem ir lielas materiālās izmaksas.

Viens no veidiem, kā nodrošināt informācijas nodošanas konfidencialitāti, ir steganogrāfija. Šobrīd tā ir viena no perspektīvām jomām, lai nodrošinātu datorsistēmās uzglabātās vai pārsūtītās informācijas konfidencialitāti, maskējot konfidenciālu informāciju atvērtos failos, galvenokārt multivides failos.

Notiek informācijas konvertēšanas (šifrēšanas) metožu izstrāde, lai to pasargātu no nelegāliem lietotājiem kriptogrāfija.

Kriptogrāfija (dažkārt tiek lietots termins kriptoloģija) ir zināšanu joma, kas pēta slepeno rakstīšanu (kriptogrāfiju) un metodes tās izpaušanai (kriptanalīze). Kriptogrāfija tiek uzskatīta par matemātikas nozari.

Vēl nesen visi pētījumi šajā jomā bija tikai slēgti, bet pēdējos gados arvien vairāk sāka parādīties publikācijas atklātajā presē. Daļēji slepenības mīkstināšana ir saistīta ar to, ka kļuvis neiespējams noslēpt uzkrāto informācijas apjomu. No otras puses, kriptogrāfiju arvien vairāk izmanto civilajās nozarēs, kas prasa informācijas izpaušanu.

9.6.1. Kriptogrāfijas principi. Kriptogrāfijas sistēmas mērķis ir šifrēt jēgpilnu vienkāršu tekstu (sauktu arī par vienkāršu tekstu), kā rezultātā tiek iegūts šifrēts teksts, kas izskatās pilnīgi bezjēdzīgs (šifrēts teksts, kriptogramma). Paredzētajam adresātam ir jāspēj atšifrēt (saukts arī par "atšifrēt") šo šifrēto tekstu, tādējādi atjaunojot tam atbilstošo vienkāršu tekstu. Šajā gadījumā pretiniekam (sauktam arī par kriptonalīzi) ir jāspēj atklāt avota tekstu. Pastāv būtiska atšķirība starp šifrētā teksta atšifrēšanu (atšifrēšanu) un atšifrēšanu.

Tiek sauktas kriptogrāfijas metodes un informācijas konvertēšanas veidi šifri. Kriptosistēmas (šifra) izpaušana ir kriptoanalītiķa darba rezultāts, kas rada iespēju efektīvi atklāt jebkuru ar šo kriptosistēmu šifrētu vienkāršu tekstu. Kriptosistēmas nespējas salūzt pakāpi sauc par tās spēku.

Jautājums par informācijas drošības sistēmu uzticamību ir ļoti sarežģīts. Fakts ir tāds, ka nav uzticamu testu, lai pārliecinātos, ka informācija ir pietiekami droši aizsargāta. Pirmkārt, kriptogrāfijai ir tāda īpatnība, ka šifra “atvēršanai” bieži vien ir jāiztērē par vairākām kārtām vairāk naudas, nevis lai to izveidotu. Tāpēc kriptoaizsardzības sistēmas pārbaudes testēšana ne vienmēr ir iespējama. Otrkārt, atkārtoti neveiksmīgi mēģinājumi pārvarēt aizsardzību nebūt nenozīmē, ka nākamais mēģinājums nebūs veiksmīgs. Nav izslēgts gadījums, kad profesionāļi ilgi, bet neveiksmīgi cīnījās par šifru, un kāds iesācējs izmantoja nestandarta pieeju - un šifrs viņam tika iedots viegli.

Tā kā informācijas drošības rīku uzticamība ir tik vāja pierādāma, tirgū ir ļoti daudz produktu, par kuru uzticamību nevar droši spriest. Protams, to izstrādātāji visādā ziņā slavē viņu darbu, taču viņi nevar pierādīt tā kvalitāti, un bieži vien tas principā nav iespējams. Parasti uzticamības nepierādīšanu pavada arī tas, ka šifrēšanas algoritms tiek turēts noslēpumā.

No pirmā acu uzmetiena algoritma slepenība kalpo kā papildu šifra drošība. Šis ir pret amatieriem vērsts arguments. Faktiski, ja algoritms ir zināms izstrādātājiem, to vairs nevar uzskatīt par slepenu, ja vien lietotājs un izstrādātājs nav viena un tā pati persona. Turklāt, ja algoritms tiek atzīts par nestabilu izstrādātāja nekompetences vai kļūdu dēļ, tā slepenība neļaus to pārbaudīt neatkarīgiem ekspertiem. Algoritma nestabilitāte atklāsies tikai tad, kad tas jau būs uzlauzts vai pat vispār nav atklāts, jo ienaidnieks ar saviem panākumiem nesteidzas lielīties.

Tāpēc kriptogrāfam jāvadās pēc noteikuma, ko pirmais formulēja holandietis O. Kerkgofs: šifra drošību nosaka tikai atslēgas noslēpums. Citiem vārdiem sakot, O. Kerckhoffs noteikums ir tāds, ka viss šifrēšanas mehānisms, izņemot slepenās atslēgas vērtību, a priori tiek uzskatīts par zināmu pretiniekam.

Cita lieta, ka ir iespējama informācijas aizsardzības metode (stingri sakot, nesaistīta ar kriptogrāfiju), kad tiek paslēpts nevis šifrēšanas algoritms, bet gan pats fakts, ka ziņojumā ir šifrēta (tajā paslēpta) informācija. Šo paņēmienu pareizāk sauc par informācijas maskēšanu. Tas tiks izskatīts atsevišķi.

Kriptogrāfijas vēsture sniedzas vairākus tūkstošus gadu senā pagātnē. Nepieciešamība slēpt rakstīto parādījās cilvēkā gandrīz uzreiz, tiklīdz viņš iemācījās rakstīt. Labi zināms vēsturisks kriptosistēmas piemērs ir tā sauktais Cēzara šifrs, kas ir vienkārša katra vienkāršā teksta burta aizstāšana ar tam sekojošo alfabēta trešo burtu (vajadzības gadījumā ar iesaiņojumu). Piemēram, A tika aizstāts ar D,B uz E,Z uz C.

Neskatoties uz ievērojamo progresu matemātikā gadsimtu gaitā, kas pagājuši kopš Cēzara laikiem, kriptogrāfija nav spērusi nozīmīgus soļus uz priekšu līdz 20. gadsimta vidum. Tam bija amatieriska, spekulatīva, nezinātniska pieeja.

Piemēram, 20. gadsimtā profesionāļi plaši izmantoja "grāmatu" šifrus, kuros kā atslēga tika izmantota jebkura masu drukātā publikācija. Lieki piebilst, cik viegli šādi šifri atklājās! Protams, no teorētiskā viedokļa “grāmatas” šifrs izskatās diezgan uzticams, jo nav iespējams manuāli kārtot tā komplektu. Taču mazākā a priori informācija šo izvēli krasi sašaurina.

Starp citu, par a priori informāciju. Lielā Tēvijas kara laikā, kā zināms, Padomju Savienība lielu uzmanību pievērsa partizānu kustības organizēšanai. Gandrīz katrā aiz ienaidnieka iecirkņa daļā bija radiostacija, kā arī tādi vai citādi sakari ar "kontinentāli". Partizānu rīcībā esošie šifri bija ārkārtīgi nestabili – vācu dekoderi tos pietiekami ātri atšifrēja. Un tas, kā jūs zināt, izraisīja kaujas sakāves un zaudējumus. Arī šajā jomā partizāni izrādījās viltīgi un atjautīgi. Uzņemšana bija ārkārtīgi vienkārša. Ziņojuma sākotnējā tekstā tika pieļauts liels skaits gramatisko kļūdu, piemēram, viņi rakstīja: "Mēs pabraucām garām trim vilcieniem ar cisternām." Ar pareizu atšifrēšanu krievu cilvēkam viss bija skaidrs. Bet ienaidnieka kriptanalītiķi bija bezspēcīgi pirms šādas tehnikas: izpētot iespējamās iespējas, viņi satika krievu valodai neiespējamo kombināciju “tnk” un atmeta šo iespēju kā acīmredzami nepareizu.

Šis šķietami pašmāju paņēmiens patiesībā ir ļoti efektīvs un bieži tiek izmantots arī tagad. Ziņojuma avota tekstā tiek aizvietotas nejaušas rakstzīmju secības, lai sajauktu brutāla spēka kriptoanalītiskās programmas vai mainītu šifrēšanas statistiskos modeļus, kas var arī sniegt noderīgu informāciju pretiniekam. Bet kopumā joprojām var teikt, ka pirmskara kriptogrāfija bija ārkārtīgi vāja un nevarēja pretendēt uz nopietnas zinātnes titulu.

Tomēr nopietnā militārā nepieciešamība drīz vien piespieda zinātniekus tikt galā ar kriptogrāfijas un kriptanalīzes problēmām. Viens no pirmajiem nozīmīgajiem sasniegumiem šajā jomā bija vācu Enigma rakstāmmašīna, kas faktiski bija mehānisks kodētājs un dekodētājs ar diezgan augstu pretestību.

Tad Otrā pasaules kara laikā parādījās pirmie profesionālie atšifrēšanas pakalpojumi. Slavenākais no tiem ir Bletchley Park, Lielbritānijas izlūkdienesta MI5 nodaļa.

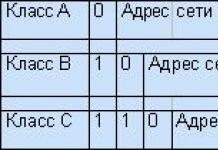

9.6.2. Šifru veidi. Visas šifrēšanas metodes var iedalīt divās grupās: slepeno atslēgu šifri un publiskās atslēgas šifri. Pirmajiem ir raksturīga kāda informācija (slepenā atslēga), kuras rīcībā ir iespējams gan šifrēt, gan atšifrēt ziņojumus. Tāpēc tos sauc arī par vienas atslēgas. Publiskās atslēgas šifri nozīmē divu atslēgu klātbūtni - ziņojumu atšifrēšanai. Šos šifrus sauc arī par divu taustiņu šifriem.

Šifrēšanas noteikums nevar būt patvaļīgs. Tam jābūt tādam, lai šifrētais teksts, izmantojot atšifrēšanas kārtulu, varētu unikāli atjaunot atvērto ziņojumu. Tāda paša veida šifrēšanas noteikumus var grupēt klasēs. Klases iekšienē noteikumi atšķiras viens no otra ar kāda parametra vērtībām, kas var būt cipars, tabula utt. Kriptogrāfijā šāda parametra specifiskā vērtība parasti tiek apzīmēta kā taustiņu.

Būtībā atslēga atlasa noteiktu šifrēšanas noteikumu no noteiktas noteikumu klases. Tas ļauj, pirmkārt, izmantojot speciālas ierīces šifrēšanai, mainīt ierīces parametru vērtību tā, lai šifrēto ziņojumu nevarētu atšifrēt pat personas, kurām ir tieši tāda pati ierīce, bet nezina izvēlēto parametra vērtību, otrkārt, tas ļauj savlaicīgi mainīt šifrēšanas noteikumu, jo viena un tā paša šifrēšanas noteikuma atkārtota izmantošana vienkāršajiem tekstiem rada priekšnoteikumus atvērtu ziņojumu saņemšanai, izmantojot šifrētus.

Izmantojot atslēgas jēdzienu, šifrēšanas procesu var raksturot kā attiecību:

kur A- atvērt ziņojumu; B– šifrēts ziņojums; f- šifrēšanas noteikums; α – izvēlētā atslēga, kas zināma sūtītājam un adresātam.

Katrai atslēgai α

šifra konvertēšana  jābūt atgriezeniskam, tas ir, ir jābūt apgrieztai transformācijai

jābūt atgriezeniskam, tas ir, ir jābūt apgrieztai transformācijai  , kas, ar izvēlēto taustiņu α

unikāli identificē atvērtu ziņojumu A ar šifrētu ziņojumu B:

, kas, ar izvēlēto taustiņu α

unikāli identificē atvērtu ziņojumu A ar šifrētu ziņojumu B:

(9.0)

(9.0)

Pārvērtību komplekts  un tiek izsaukta to atslēgu kopa, kurai tie atbilst šifrs. Starp visiem šifriem var izdalīt divas lielas klases: aizvietošanas šifrus un permutācijas šifrus. Pašlaik elektroniskās šifrēšanas ierīces tiek plaši izmantotas informācijas aizsardzībai automatizētajās sistēmās. Svarīga šādu ierīču īpašība ir ne tikai ieviestā šifra stiprums, bet arī lielais šifrēšanas un atšifrēšanas procesa ātrums.

un tiek izsaukta to atslēgu kopa, kurai tie atbilst šifrs. Starp visiem šifriem var izdalīt divas lielas klases: aizvietošanas šifrus un permutācijas šifrus. Pašlaik elektroniskās šifrēšanas ierīces tiek plaši izmantotas informācijas aizsardzībai automatizētajās sistēmās. Svarīga šādu ierīču īpašība ir ne tikai ieviestā šifra stiprums, bet arī lielais šifrēšanas un atšifrēšanas procesa ātrums.

Dažreiz abi jēdzieni tiek sajaukti: šifrēšana un kodēšana. Atšķirībā no šifrēšanas, kurai jāzina šifrs un slepenā atslēga, kodēšanā nav nekā slepena, ir tikai noteikta burtu vai vārdu aizstāšana ar iepriekš noteiktām rakstzīmēm. Kodēšanas metodes nav vērstas uz atvērtā ziņojuma slēpšanu, bet gan uz to, lai to pasniegtu ērtākā formā pārraidīšanai pa tehniskajiem saziņas līdzekļiem, lai samazinātu ziņojuma garumu, aizsargātu traucējumus utt.

Slepeno atslēgu šifri. Šāda veida šifrs nozīmē kādas informācijas (atslēgas) klātbūtni, kuras turēšana ļauj gan šifrēt, gan atšifrēt ziņojumu.

No vienas puses, šādai shēmai ir trūkumi, ka papildus atvērtajam kanālam šifrētā teksta pārsūtīšanai ir nepieciešams arī slepenais kanāls atslēgas pārsūtīšanai; turklāt, ja informācija par atslēgu tiek nopludināta, tā nav iespējams pierādīt, no kura no diviem korespondentiem noplūde notikusi.

No otras puses, starp šīs konkrētās grupas šifriem ir vienīgā šifrēšanas shēma pasaulē, kurai ir absolūta teorētiskā stabilitāte. Visus pārējos vismaz principā var atšifrēt. Šāda shēma ir parasta šifrēšana (piemēram, XOR darbība) ar atslēgu, kuras garums ir vienāds ar ziņojuma garumu. Atslēgu drīkst izmantot tikai vienu reizi. Jebkurš mēģinājums atšifrēt šādu ziņojumu ir bezjēdzīgs, pat ja ir a priori informācija par ziņojuma tekstu. Izvēloties taustiņu, jūs varat saņemt jebkuru ziņojumu.

Publiskās atslēgas šifri. Šis šifra veids nozīmē divu atslēgu klātbūtni - publisko un privāto; viens tiek izmantots ziņojumu šifrēšanai, bet otrs - ziņojumu atšifrēšanai. Publiskā atslēga tiek publicēta – tiek darīta zināma ikvienam, savukārt slepeno atslēgu glabā tās īpašnieks un tā ir ziņojumu noslēpuma atslēga. Metodes būtība ir tāda, ka to, kas ir šifrēts ar slepeno atslēgu, var atšifrēt tikai ar publisko atslēgu un otrādi. Šīs atslēgas tiek ģenerētas pa pāriem, un tām ir savstarpēja atbilstība. Turklāt no vienas atslēgas nav iespējams aprēķināt citu.

Šāda veida šifriem raksturīga iezīme, kas tos labvēlīgi atšķir no šifriem ar slepeno atslēgu, ir tāda, ka slepeno atslēgu šeit zina tikai viena persona, savukārt pirmajā shēmā tā ir jāzina vismaz diviem. Tas nodrošina šādas priekšrocības:

slepenās atslēgas nosūtīšanai nav nepieciešams drošs kanāls;

visa saziņa tiek veikta pa atvērtu kanālu;

vienas atslēgas kopijas klātbūtne samazina tās nozaudēšanas iespēju un ļauj noteikt skaidru personīgo atbildību par noslēpuma glabāšanu;

divu atslēgu klātbūtne ļauj izmantot šo šifrēšanas sistēmu divos režīmos - slepenā saziņa un ciparparaksts.

Vienkāršākais aplūkojamo šifrēšanas algoritmu piemērs ir RSA algoritms. Visi pārējie šīs klases algoritmi no tās principā atšķiras. Var teikt, ka kopumā RSA ir vienīgais publiskās atslēgas algoritms.

9.6.3. Algoritms R.S.A. RSA (nosaukts autoru Rivest, Shamir un Alderman vārdā) ir publiskās atslēgas algoritms, kas paredzēts gan šifrēšanai, gan autentifikācijai (digitālajam parakstam). Šis algoritms tika izstrādāts 1977. gadā, un tā pamatā ir lielu veselu skaitļu sadalīšana primārajos faktoros (faktorizācija).

RSA ir ļoti lēns algoritms. Salīdzinājumam, programmatūras līmenī DES ir vismaz 100 reizes ātrāks par RSA; uz aparatūras - 1000-10000 reižu atkarībā no ieviešanas.

RSA algoritms ir šāds. Ņemiet divus ļoti lielus pirmskaitļus lpp un q. Apņēmīgs n reizināšanas rezultātā lpp uz q(n=lpp q). Izvēlieties lielu nejaušu veselu skaitli d, coprime ar m, kur  . Šis skaitlis ir definēts e, kas

. Šis skaitlis ir definēts e, kas  . Sauksim to par publisko atslēgu. e un n, un slepenā atslēga ir cipari d un n.

. Sauksim to par publisko atslēgu. e un n, un slepenā atslēga ir cipari d un n.

Tagad, lai šifrētu datus ar zināmu atslēgu ( e,n), rīkojieties šādi:

sadaliet šifrēto tekstu blokos, no kuriem katru var attēlot kā skaitli M(i)=0,1,…,n-1;

šifrēt tekstu, kas tiek uzskatīts par ciparu secību M(i) saskaņā ar formulu C(i)=(M(i)) mod n;

lai atšifrētu šos datus, izmantojot slepeno atslēgu ( d,n), nepieciešams veikt šādus aprēķinus M(i)=(C(i))mod n.

Rezultāts būs skaitļu kopa M(i), kas apzīmē oriģinālo tekstu.

Piemērs. Apsveriet iespēju izmantot RSA metodi, lai šifrētu ziņojumu: "dators". Vienkāršības labad mēs izmantosim ļoti mazus skaitļus (praksē tiek izmantoti daudz lielāki skaitļi - no 200 un vairāk).

Izvēlēsimies lpp=3 un q=11. Definēsim n=3×11=33.

Atradīsim ( lpp-1) × ( q-1)=20. Tāpēc, kā d izvēlieties jebkuru skaitli, kas, piemēram, ir relatīvi pirmskaitļa skaitlis pret 20 d=3.

Izvēlieties numuru e. Kā šādu skaitli var ņemt jebkuru skaitli, kuram attiecība ( e×3) mod 20=1, piemēram, 7.

Attēlosim šifrēto ziņojumu kā veselu skaitļu secību diapazonā no 1…32. Ļaujiet burtu "E" attēlot ar ciparu 30, burtu "B" ar skaitli 3 un burtu "M" ar skaitli 13. Tad sākotnējo ziņojumu var attēlot kā ciparu virkni (30 03 13). ).

Šifrēsim ziņojumu, izmantojot atslēgu (7,33).

С1=(307) mod 33=21870000000 mod 33=24,

C2=(37) mod 33=2187 mod 33=9,

C3=(137) mod 33=62748517 mod 33=7.

Tādējādi šifrētais ziņojums izskatās kā (24 09 07).

Atrisināsim pretējo problēmu. Atšifrēsim ziņojumu (24 09 07), kas iegūts šifrēšanas rezultātā ar zināmu atslēgu, pamatojoties uz slepeno atslēgu (3.33):

М1=(24 3) mod 33=13824 mod 33=30,

М2=(9 3) mod 33=739 mod 33=9,

М3=(7 3)mod33=343mod33=13 .

Tādējādi ziņojuma atšifrēšanas rezultātā tika iegūts sākotnējais ziņojums "dators".

RSA algoritma kriptogrāfijas stiprums ir balstīts uz pieņēmumu, ka ir ārkārtīgi grūti noteikt slepeno atslēgu no zināmās, jo šim nolūkam ir jāatrisina veselo skaitļu dalītāju esamības problēma. Šī problēma ir NP-pilnīga un šī fakta rezultātā šobrīd nepieļauj efektīvu (polinomu) risinājumu. Turklāt pats jautājums par efektīvu algoritmu esamību NP pilnīgu problēmu risināšanai joprojām ir atklāts. Šajā sakarā skaitļiem, kas sastāv no 200 cipariem (proti, šādus skaitļus ieteicams izmantot), tradicionālās metodes prasa milzīgu darbību skaitu (apmēram 1023).

RSA algoritms (9.2. att.) ir patentēts ASV. To nav atļauts izmantot citām personām (ja atslēgas garums pārsniedz 56 bitus). Tiesa, šādas noteikšanas pamatotību var apšaubīt: kā var patentēt parasto eksponenci? Tomēr RSA aizsargā autortiesību likumi.

Rīsi. 9.2. Šifrēšanas shēma

Ziņojumu, kas šifrēts, izmantojot abonenta publisko atslēgu, var atšifrēt tikai viņš, jo tikai viņam ir slepenā atslēga. Tādējādi, lai nosūtītu privātu ziņojumu, jums ir jāņem adresāta publiskā atslēga un jāšifrē ziņojums ar to. Pēc tam pat jūs pats nevarēsit to atšifrēt.

9.6.4. Elektroniskais paraksts. Ja mēs rīkojamies pretēji, tas ir, mēs šifrējam ziņojumu, izmantojot slepeno atslēgu, tad ikviens var to atšifrēt (paņemot jūsu publisko atslēgu). Bet pats fakts, ka ziņojums tika šifrēts ar jūsu slepeno atslēgu, apstiprina, ka tas nāca no jums, vienīgā slepenās atslēgas īpašnieka pasaulē. Šo algoritma izmantošanas veidu sauc par ciparparakstu.

No tehnoloģiju viedokļa elektroniskais ciparparaksts ir programmatūras kriptogrāfisks (tas ir, atbilstoši šifrēts) rīks, kas ļauj apstiprināt, ka parakstu uz konkrēta elektroniskā dokumenta ir ievietojis tā autors, nevis kāda cita persona. . Elektroniskais ciparparaksts ir rakstzīmju kopa, kas ģenerēta saskaņā ar GOST R 34.0-94 un GOST R 34.-94 noteikto algoritmu. Tajā pašā laikā elektroniskais ciparparaksts ļauj pārliecināties, ka ar elektroniskā ciparparaksta metodi parakstītā informācija pārsūtīšanas procesā nav mainīta un sūtītājs to parakstījis tieši tādā formā, kādā to saņēmāt.

Dokumenta elektroniskās parakstīšanas process (9.3. att.) ir pavisam vienkāršs: parakstāmās informācijas masīvu apstrādā speciāla programmatūra, izmantojot tā saukto privāto atslēgu. Tālāk šifrētais masīvs tiek nosūtīts pa e-pastu un pēc saņemšanas tiek pārbaudīts ar atbilstošo publisko atslēgu. Publiskā atslēga ļauj pārbaudīt masīva integritāti un pārbaudīt sūtītāja elektroniskā ciparparaksta autentiskumu. Tiek uzskatīts, ka šai tehnoloģijai ir 100% aizsardzība pret uzlaušanu.

Rīsi. 9.3. Dokumenta elektroniskās parakstīšanas procesa shēma

Slepenā atslēga (kods) ir pieejama katrai entītijai, kurai ir paraksta tiesības, un to var saglabāt disketē vai viedkartē. Publisko atslēgu izmanto dokumenta saņēmēji, lai pārbaudītu elektroniskā ciparparaksta autentiskumu. Izmantojot elektronisko ciparparakstu, varat parakstīt atsevišķus failus vai datu bāzu fragmentus.

Pēdējā gadījumā programmatūrai, kas ievieš elektronisko ciparparakstu, jābūt iegultai lietotajās automatizētajās sistēmās.

Saskaņā ar jauno likumu elektroniskā ciparparaksta līdzekļu sertificēšanas un paša paraksta apliecināšanas kārtība ir skaidri reglamentēta.

Tas nozīmē, ka attiecīgi pilnvarotai valsts iestādei ir jāapstiprina, ka viena vai otra elektroniskā ciparparaksta ģenerēšanas programmatūra patiešām ģenerē (vai pārbauda) tikai elektronisko ciparparakstu un neko citu; ka atbilstošās programmas nesatur vīrusus, nelejupielādē informāciju no darījuma partneriem, nesatur "bugs" un garantē pret uzlaušanu. Pati paraksta sertifikācija nozīmē, ka attiecīgā organizācija – sertifikācijas centrs – apstiprina, ka šī atslēga pieder šai konkrētajai personai.

Jūs varat parakstīt dokumentus bez norādītā sertifikāta, bet tiesas prāvas gadījumā būs grūti kaut ko pierādīt. Šajā gadījumā sertifikāts ir neaizstājams, jo pašā parakstā nav datu par tā īpašnieku.

Piemēram, pilsonis BET un pilsonis AT noslēdza līgumu par summu 10 000 rubļu un apliecināja līgumu ar savu EDS. Pilsonis BET savu pienākumu nepildīja. aizvainots pilsonis AT, pieradis rīkoties tiesiskā regulējuma ietvaros, vēršas tiesā, kur tiek apstiprināts paraksta īstums (publiskās atslēgas atbilstība privātajai). Tomēr pilsonis BET paziņo, ka privātā atslēga nemaz nav viņa. Ja šāds precedents notiek ar parastu parakstu, tiek veikta rokraksta pārbaude, bet EDS gadījumā nepieciešama trešā persona vai dokuments, kas apliecina, ka paraksts patiešām pieder šai personai. Šim nolūkam ir paredzēts publiskās atslēgas sertifikāts.

Mūsdienās viens no populārākajiem programmatūras rīkiem, kas īsteno elektroniskā ciparparaksta galvenās funkcijas, ir Verba un CryptoPRO CSP sistēmas.

9.6.5. HASH funkcija. Kā parādīts iepriekš, publiskās atslēgas šifru var izmantot divos režīmos: šifrēšana un ciparparaksts. Otrajā gadījumā nav jēgas šifrēt visu tekstu (datus), izmantojot slepeno atslēgu. Teksts tiek atstāts atvērts, un noteikta šī teksta “kontrolsumma” tiek šifrēta, kā rezultātā tiek izveidots datu bloks, kas ir ciparparaksts, kas tiek pievienots teksta beigām vai pievienots tam atsevišķā failu.

Minētā datu "kontrolsumma", kas tiek "parakstīta" visa teksta vietā, ir jāaprēķina no visa teksta, lai tajā atspoguļotos jebkura burta izmaiņas. Otrkārt, norādītajai funkcijai jābūt vienpusējai, tas ir, aprēķināmai tikai "vienā virzienā". Tas nepieciešams, lai pretinieks nevarētu mērķtiecīgi mainīt tekstu, pieskaņojot to esošajam digitālajam parakstam.

Tādu funkciju sauc jaucējfunkcija, kas, tāpat kā kriptoritmi, ir pakļauts standartizācijai un sertifikācijai. Mūsu valstī to regulē GOST R-3411. jaucējfunkcija– funkcija, kas sajauc datu masīvu, kartējot vērtības no (ļoti) lielas vērtību kopas uz (būtiski) mazāku vērtību kopu. Papildus ciparparakstam citās lietojumprogrammās tiek izmantotas jaucējfunkcijas. Piemēram, apmainoties ar ziņojumiem starp attāliem datoriem, kad ir nepieciešama lietotāja autentifikācija, var izmantot metodi, kuras pamatā ir jaukšanas funkcija.

Ļaujiet Jaucējkods izveidots pēc funkcijas H:

,

,

kur M ir patvaļīga garuma ziņojums un h ir fiksēta garuma jaucējkods.

Apsveriet prasības, kurām jāatbilst jaucējfunkcijai, lai to varētu izmantot kā ziņojuma autentifikatoru. Apsveriet ļoti vienkāršu jaucējfunkcijas piemēru. Pēc tam mēs analizēsim vairākas pieejas jaucējfunkcijas izveidei.

jaucējfunkcija H, ko izmanto ziņojumu autentificēšanai, ir jābūt šādiem rekvizītiem:

H(M) jāpiemēro jebkura garuma datu blokam;

H(M) izveidot fiksēta garuma izvadi;

H(M) ir samērā viegli (polinoma laikā) aprēķināt jebkurai vērtībai M;

jebkurai noteiktai jaucējkoda vērtībai h neiespējami atrast M tāds, ka H(M) =h;

par jebkuru doto X skaitļošanas ziņā nav iespējams atrast y≠x, kas H(y) =H(x);

skaitļošanas ziņā nav iespējams atrast patvaļīgu pāri ( X,y) tāds, ka H(y) =H(x).

Pirmajiem trim rekvizītiem ir nepieciešama jaucējfunkcija, lai ģenerētu jaucējkodu jebkuram ziņojumam.

Ceturtais īpašums nosaka vienvirziena jaucējfunkcijas prasību: no dotā ziņojuma ir viegli izveidot jaucējkodu, bet nav iespējams atgūt ziņojumu no dotā jaucējkoda. Šis rekvizīts ir svarīgs, ja hash autentifikācija ietver slepenu vērtību. Pati slepenā vērtība var netikt nosūtīta, taču, ja hash funkcija nav vienvirziena, pretinieks var viegli atklāt slepeno vērtību šādi.

Piektais rekvizīts nodrošina, ka nav iespējams atrast citu ziņojumu, kura jaucējvērtība atbilst dotā ziņojuma jaucējvērtībai. Tas novērš autentifikatora viltošanu, kad tiek izmantots šifrēts jaucējfails. Šajā gadījumā pretinieks var izlasīt ziņojumu un tādējādi ģenerēt tā jaucējkodu. Bet, tā kā pretiniekam nepieder slepenā atslēga, viņš nevar mainīt ziņojumu, ja adresāts to neatklāj. Ja šis rekvizīts netiek izpildīts, uzbrucējam ir iespēja veikt šādu darbību secību: pārtvert ziņojumu un tā šifrēto jaucējkodu, aprēķināt ziņojuma jaucējkodu, izveidot alternatīvu ziņojumu ar tādu pašu jaucējkodu, aizstāt sākotnējo ziņojumu. ziņa ar viltotu. Tā kā šo ziņojumu jaucējkodi sakrīt, adresāts neatklās viltojumu.

Tiek izsaukta jaucējfunkcija, kas apmierina pirmās piecas īpašības vienkārši vai vājš jaucējfunkcija. Ja turklāt ir apmierināta sestā īpašība, tad šādu funkciju izsauc stiprs jaucējfunkcija. Sestais īpašums aizsargā pret uzbrukumu klasi, kas pazīstama kā dzimšanas dienas uzbrukumi.

Visas jaucējfunkcijas tiek veiktas šādi. Ievades vērtība (ziņojums, fails utt.) tiek uzskatīta par secību n-bitu bloki. Ievades vērtība tiek apstrādāta secīgi bloku pēc bloka, un a m- jaucējkoda bitu vērtība.

Viens no vienkāršākajiem jaucējfunkcijas piemēriem ir katra bloka bitu XOR:

NO i = b i 1XOR b i2 XOR. . . XOR b ik ,

kur NO i – i- jaucējkoda bits, i = 1, …, n;

k- numurs n-bitu ievades bloki;

b ij –i th bit in j- bloks.

Rezultāts ir jaucējkods ar garumu n, kas pazīstama kā gareniskā pārkontrole. Tas ir efektīvs gadījumos, kad reizēm neizdodas pārbaudīt datu integritāti.

9.6.6. DES un GOST-28147. DES (Data Encryption Standard) ir simetriskas atslēgas algoritms, t.i. viena atslēga tiek izmantota gan ziņojumu šifrēšanai, gan atšifrēšanai. Izstrādāja IBM un 1977. gadā apstiprināja ASV valdība kā oficiālu standartu tādas informācijas aizsardzībai, kas nav valsts noslēpums.

DES ir 64 bitu bloki, tā ir balstīta uz 16 kārtīgu datu permutāciju, šifrēšanai izmanto 56 bitu atslēgu. Ir vairāki DES režīmi, piemēram, elektroniskā kodu grāmata (ECB) un šifrēšanas bloku ķēde (CBC). 56 biti ir 8 septiņu bitu ASCII rakstzīmes, t.i. parole nedrīkst būt garāka par 8 burtiem. Ja papildus tiek izmantoti tikai burti un cipari, tad iespējamo opciju skaits būs ievērojami mazāks par maksimāli iespējamo 256.

Viens no DES algoritma soļiem. Ievades datu bloks ir sadalīts uz pusēm ar kreiso ( L") un pa labi ( R") daļas. Pēc tam izvades masīvs tiek veidots tā, lai tā kreisā puse L"" ko pārstāv labā puse R" ievade un pa labi R"" veidojas kā summa L" un R" XOR operācijas. Pēc tam izvades masīvs tiek šifrēts ar permutāciju ar aizstāšanu. Var pārbaudīt, vai visas veiktās darbības var mainīt un atšifrēšana tiek veikta vairākās operācijās, kas lineāri atkarīgas no bloka lieluma. Shematiski algoritms ir parādīts attēlā. 9.4.

Rīsi. 9.4. DES algoritma diagramma

Pēc vairākām šādām transformācijām var uzskatīt, ka katrs izejas šifra bloka bits var būt atkarīgs no katra ziņojuma bita.

Krievijā ir DES algoritma analogs, kas darbojas pēc tāda paša slepenās atslēgas principa. GOST 28147 tika izstrādāts 12 gadus vēlāk nekā DES, un tam ir augstāka aizsardzības pakāpe. To salīdzinošās īpašības ir parādītas tabulā. 9.3.

9.3. tabula

9.6.7. Steganogrāfija. Steganogrāfija- šī ir komunikācijas organizēšanas metode, kas patiesībā slēpj pašu saiknes esamību. Atšķirībā no kriptogrāfijas, kur pretinieks var precīzi noteikt, vai nosūtītais ziņojums ir šifrēts, steganogrāfijas metodes ļauj iegult slepenos ziņojumus nekaitīgos ziņojumos, lai nevarētu aizdomas par iegulta slepena ziņojuma esamību.

Vārds "steganogrāfija" grieķu valodā burtiski nozīmē "slepenā rakstība" (steganos - noslēpums, noslēpums; grafija - ieraksts). Tas ietver milzīgu dažādu slepenu saziņas līdzekļu klāstu, piemēram, neredzamo tinti, mikrofotogrāfijas, nosacītu zīmju izvietojumu, slepenus kanālus un sakaru līdzekļus uz peldošām frekvencēm utt.

Steganogrāfija ieņem savu drošības nišu: tā nevis aizstāj, bet gan papildina kriptogrāfiju. Ziņojuma slēpšana ar steganogrāfijas metodēm ievērojami samazina iespējamību, ka tiks atklāts pats ziņojuma pārsūtīšanas fakts. Un, ja šis ziņojums ir arī šifrēts, tad tam ir vēl viens papildu aizsardzības līmenis.

Šobrīd saistībā ar datortehnoloģiju straujo attīstību un jauniem informācijas pārraides kanāliem ir parādījušās jaunas steganogrāfijas metodes, kuru pamatā ir informācijas pasniegšanas īpatnības datordatnēs, datortīklos u.c. Tas dod iespēju runāt. par jauna virziena veidošanos - datorsteganogrāfija .

Neskatoties uz to, ka steganogrāfija kā slepenu datu slēpšanas veids ir pazīstama jau tūkstošiem gadu, datorsteganogrāfija ir jauna un attīstoša joma.

Steganogrāfiskā sistēma vai stegosistēma- līdzekļu un metožu kopums, kas tiek izmantots, lai izveidotu slēptu kanālu informācijas pārraidei.

Veidojot stegosistēmu, jāņem vērā šādi noteikumi:

Pretiniekam ir pilnīga izpratne par steganogrāfisko sistēmu un tās ieviešanas detaļām. Vienīgā informācija, kas potenciālajam pretiniekam paliek nezināma, ir atslēga, ar kuras palīdzību tikai tās turētājs var noteikt slēptā ziņojuma esamību un saturu.

Ja pretinieks kaut kādā veidā uzzina par slēptā ziņojuma esamību, tam vajadzētu neļaut viņam iegūt līdzīgus ziņojumus citos datos, kamēr atslēga tiek turēta noslēpumā.

Potenciālajam pretiniekam ir jāatņem jebkādas tehniskas vai citas priekšrocības slepeno ziņojumu satura atpazīšanā vai izpaušanā.

Stegosistēmas vispārinātais modelis parādīts att. 9.5.

Rīsi. 9.5. Vispārināts Stegosistēmas modelis

Kā datus var izmantot jebkuru informāciju: tekstu, ziņojumu, attēlu utt.

Vispārīgā gadījumā ir ieteicams lietot vārdu “ziņa”, jo ziņa var būt gan teksts, gan attēls, vai, piemēram, audio dati. Tālāk mēs izmantosim terminu ziņojums, lai apzīmētu slēpto informāciju.

Konteiners– jebkura informācija, kas paredzēta slepenu ziņojumu slēpšanai.

Stegokey vai vienkārši atslēga - slepena atslēga, kas nepieciešama informācijas slēpšanai. Atkarībā no aizsardzības līmeņu skaita (piemēram, iepriekš šifrēta ziņojuma iegulšana) stegosistēmai var būt viens vai vairāki stegoatslēgi.

Pēc analoģijas ar kriptogrāfiju, atkarībā no stegokey veida, stegosistēmas var iedalīt divos veidos:

ar slepeno atslēgu;

ar publisko atslēgu.

Stegosistēma ar slepeno atslēgu izmanto vienu atslēgu, kas ir jānosaka vai nu pirms slepeno ziņojumu apmaiņas, vai arī jāpārsūta pa drošu kanālu.

Publiskās atslēgas stegosistēmā ziņojuma iegulšanai un izguvei tiek izmantotas dažādas atslēgas, kas atšķiras tādā veidā, ka ar aprēķiniem nav iespējams izsecināt vienu atslēgu no otras. Tāpēc vienu atslēgu (publisku) var brīvi pārraidīt pa nedrošu sakaru kanālu. Turklāt šī shēma labi darbojas ar savstarpēju neuzticēšanos sūtītājam un saņēmējam.

Šobrīd var atšķirt trīs cieši saistīti un ar vienādiem steganogrāfijas pielietošanas virzieniem: slēpjot datus(ziņas), digitālās ūdenszīmes un virsraksti.

Iegulto datu slēpšana, kas vairumā gadījumu ir lieli, uzliek nopietnas prasības konteineram: konteinera izmēram jābūt vairākas reizes lielākam par iegulto datu izmēru.

Digitālās ūdenszīmes tiek izmantoti, lai aizsargātu autortiesības vai īpašumtiesības uz digitālajiem attēliem, fotogrāfijām vai citiem digitalizētiem mākslas darbiem. Galvenās prasības šādiem iegultiem datiem ir uzticamība un izturība pret kropļojumiem. Digitālās ūdenszīmes ir maza izmēra, tomēr, ņemot vērā iepriekš minētās prasības, to iegulšanai tiek izmantotas sarežģītākas metodes nekā vienkāršu ziņojumu vai galveņu iegulšanai.

Nosaukumi izmanto galvenokārt attēlu marķēšanai lielās digitālo attēlu, audio un video failu elektroniskās krātuvēs (bibliotēkās). Šajā gadījumā steganogrāfiskās metodes tiek izmantotas ne tikai, lai iegultu identificējošu galveni, bet arī citas atsevišķas faila funkcijas. Iegultajām galvenēm ir mazs apjoms, un prasības tām ir minimālas: galvenēm ir jāievieš nelieli kropļojumi un jābūt izturīgām pret pamata ģeometriskām transformācijām.

Datora kriptogrāfijas pamatā ir vairāki principi:

Ziņojumu var nosūtīt, izmantojot trokšņu kodēšanu. To būs grūti noteikt uz aparatūras trokšņa fona tālruņa līnijā vai tīkla kabeļos.

Ziņojumu var ievietot failu vai diska tukšumos, nezaudējot to funkcionalitāti. Izpildāmajiem failiem ir izpildāmā koda vairāku segmentu struktūra; starp segmentu tukšumiem varat ievietot baitu kopu. Tādā veidā WinCIH vīruss slēpj savu ķermeni. Fails vienmēr aizņem veselu skaitu klasteru diskā, tāpēc faila fiziskais un loģiskais garums reti sakrīt. Šajā intervālā varat arī kaut ko ierakstīt. Varat formatēt diska starpceliņu un ievietot tajā ziņojumu. Ir vienkāršāks veids, kas sastāv no tā, ka HTML rindas vai teksta faila beigās var pievienot noteiktu skaitu atstarpju, nesot informatīvu slodzi.

Cilvēka maņas nespēj atšķirt nelielas krāsas, attēla vai skaņas izmaiņas. Tas attiecas uz datiem, kas satur lieku informāciju. Piemēram, 16 bitu audio vai 24 bitu attēls. Par pikseļa krāsu atbildīgo bitu vērtību maiņa neizraisīs ievērojamas krāsas izmaiņas. Tas ietver arī slēpto burtveidolu metodi. Burtu kontūrās tiek radīti smalki kropļojumi, kas nesīs semantisko slodzi. Līdzīgas rakstzīmes var ievietot Microsoft Word dokumentā, kas satur slēptu ziņojumu.

Visizplatītākais un viens no labākajiem steganogrāfijas programmatūras produktiem ir S-Tools (bezmaksas programmatūras statuss). Tas ļauj paslēpt visus failus GIF, BMP un WAV failos. Veic kontrolētu datu saspiešanu (arhivēšanu). Turklāt tas veic šifrēšanu, izmantojot MCD, DES, triple-DES, IDEA algoritmus (pēc izvēles). Grafiskais fails paliek bez redzamām izmaiņām, mainās tikai toņi. Skaņa arī paliek nemainīga. Pat ja rodas aizdomas, nav iespējams konstatēt S-Tools lietošanas faktu, nezinot paroli.

9.6.8. Kriptosistēmu sertifikācija un standartizācija. Visas valstis pievērš lielu uzmanību kriptogrāfijas jautājumiem. Nemitīgi tiek mēģināts uzlikt kaut kādu ietvaru, aizliegumus un citus ierobežojumus kriptogrāfijas rīku ražošanai, lietošanai un eksportam. Piemēram, Krievijā informācijas drošības rīku, jo īpaši kriptogrāfijas līdzekļu, imports un eksports ir licencēts saskaņā ar Krievijas Federācijas prezidenta 1995. gada 3. aprīļa dekrētu Nr. 334 un valdības dekrētu Nr. Krievijas Federācijas 1994. gada 15. aprīļa Nr.331.

Kā jau minēts, kriptosistēma nevar tikt uzskatīta par uzticamu, ja tās darbības algoritms nav pilnībā zināms. Tikai zinot algoritmu, varat pārbaudīt, vai aizsardzība ir stabila. Taču to var pārbaudīt tikai speciālists, un arī tad šāda pārbaude nereti ir tik sarežģīta, ka nav ekonomiski izdevīga. Kā parasts lietotājs, kurš nezina matemātiku, var būt pārliecināts par viņam piedāvātās kriptosistēmas uzticamību?

Nespeciālistam par uzticamības apliecinājumu var kalpot kompetentu neatkarīgu ekspertu atzinums. Šeit radās sertifikācijas sistēma. Tai ir pakļautas visas informācijas drošības sistēmas, lai uzņēmumi un iestādes tās varētu oficiāli izmantot. Nesertificētu sistēmu izmantošana nav aizliegta, taču šajā gadījumā jūs uzņematies visu risku, ka tā nebūs pietiekami uzticama vai tai būs "aizmugures durvis". Bet, lai pārdotu informācijas drošības rīkus, ir nepieciešama sertifikācija. Šādi noteikumi ir spēkā Krievijā un lielākajā daļā valstu.

Mūsu vienīgā iestāde, kas ir pilnvarota veikt sertifikāciju, ir Federālā valdības sakaru un informācijas aģentūra Krievijas Federācijas prezidenta pakļautībā (FAPSI). Šī iestāde ļoti rūpīgi pieiet sertifikācijas jautājumiem. FAPSI sertifikātu varēja iegūt ļoti maz trešo pušu izstrādātāju.

Turklāt FAPSI licencē uzņēmumu darbības, kas saistītas ar šifrēšanas rīku, kā arī drošu tehnisko informācijas uzglabāšanas, apstrādes un pārsūtīšanas līdzekļu izstrādi, ražošanu, pārdošanu un darbību, sniedzot pakalpojumus informācijas šifrēšanas jomā (prezidenta dekrēts). Krievijas Federācijas 03.04.95. Nr. 334 "Par pasākumiem, lai ievērotu likumus šifrēšanas rīku izstrādes, ražošanas, pārdošanas un darbības jomā, kā arī pakalpojumu sniegšanā informācijas šifrēšanas jomā"; un Krievijas Federācijas likums “Par valdības sakaru un informācijas federālajām struktūrām”).

Sertifikācijai obligāts nosacījums ir atbilstība standartiem informācijas drošības sistēmu izstrādē. Standarti veic līdzīgu funkciju. Tie ļauj, neveicot sarežģītus, dārgus un pat ne vienmēr iespējamos pētījumus, iegūt pārliecību, ka noteiktais algoritms nodrošina pietiekamu uzticamības pakāpi.

9.6.9. Šifrēti arhīvi. Daudzas lietojumprogrammas ietver šifrēšanas funkciju. Sniegsim piemērus dažiem programmatūras rīkiem, kuriem ir šifrēšanas iespējas.

Arhivēšanas programmām (piemēram, WinZip) ir iespēja šifrēt arhivēto informāciju. To var izmantot ne pārāk svarīgas informācijas iegūšanai. Pirmkārt, tur izmantotās šifrēšanas metodes nav īpaši uzticamas (uz oficiāliem eksporta ierobežojumiem), un, otrkārt, tās nav detalizēti aprakstītas. Tas viss neļauj nopietni paļauties uz šādu aizsardzību. Paroļu arhīvus var izmantot tikai "parastajiem" lietotājiem vai nekritiskai informācijai.

Dažās interneta vietnēs varat atrast programmas šifrētu arhīvu atvēršanai. Piemēram, ZIP arhīvu var atvērt labā datorā dažu minūšu laikā, un no lietotāja nav nepieciešamas īpašas prasmes.

Piezīme. Paroļu uzlauzēji: Ultra Zip Password Cracker 1.00 — ātrs paroļu uzlauzējs šifrētiem arhīviem. Krievu/angļu interfeiss. Win "95/98 / NT. (Izstrādātājs - "m53group"). Advanced ZIP Password Recovery 2.2 - Spēcīga programma ZIP arhīvu paroļu uzminēšanai. Ātrgaitas, grafiskais interfeiss, papildu funkcijas. OS: Windows95 / 98 / NT. Firma -izstrādātājs - "ElcomLtd.", koplietošanas programmatūra.

Šifrēšana programmās MS Word un MS Excel. Microsoft savos produktos ir iekļāvusi sava veida šifrēšanas aizsardzību. Bet šī aizsardzība ir ļoti nestabila. Turklāt šifrēšanas algoritms nav aprakstīts, kas liecina par neuzticamību. Turklāt ir pierādījumi, ka Microsoft izmantotajos kriptogrāfijas algoritmos atstāj "aizmugures durvis". Ja nepieciešams atšifrēt failu, kura parole ir pazaudēta, varat sazināties ar uzņēmumu. Pēc oficiāla pieprasījuma, pamatota iemesla dēļ, viņi atšifrē MS Word un MS Excel failus. Tātad, starp citu, darīt daži citi programmatūras pārdevēji.

Šifrēti diski (katalogi). Šifrēšana ir diezgan uzticama metode informācijas aizsardzībai cietajā diskā. Tomēr, ja aizvērtās informācijas apjoms neaprobežojas ar diviem vai trim failiem, ar to ir diezgan grūti strādāt: katru reizi faili būs jāatšifrē un pēc rediģēšanas tie jāšifrē atpakaļ. Tajā pašā laikā daudzu redaktoru izveidotās failu drošības kopijas var palikt diskā. Tāpēc ir ērti izmantot īpašas programmas (draiveri), kas automātiski šifrē un atšifrē visu informāciju, kad tā tiek ierakstīta diskā un nolasīta no diska.

Noslēgumā mēs atzīmējam, ka drošības politika tiek definēta kā dokumentētu vadības lēmumu kopums, kura mērķis ir aizsargāt informāciju un ar to saistītos resursus. Izstrādājot un ieviešot to, ieteicams vadīties pēc šādiem pamatprincipiem:

Nespēja apiet aizsardzības līdzekļus. Visai informācijas plūsmai uz aizsargāto tīklu un no tā ir jāiziet cauri aizsardzībai. Nedrīkst būt slepenām modema ieejām vai testa līnijām, kas apiet drošību.

Vājākā posma stiprināšana. Jebkuras aizsardzības uzticamību nosaka vājākais posms, jo uzbrucēji to uzlauž. Bieži vien vājākais posms ir nevis dators vai programma, bet gan cilvēks, un tad informācijas drošības nodrošināšanas problēma kļūst netehniska.

Nespēja pāriet uz nedrošu stāvokli. Princips, ka nav iespējams pāriet uz nedrošu stāvokli, nozīmē, ka jebkuros apstākļos, arī neparastos apstākļos, aizsarglīdzeklis vai nu pilnībā pilda savas funkcijas, vai pilnībā bloķē piekļuvi.

Privilēģiju samazināšana. Mazāko privilēģiju princips nosaka, ka lietotājiem un administratoriem ir jāpiešķir tikai tās piekļuves tiesības, kas viņiem ir nepieciešamas viņu pienākumu veikšanai.

Pienākumu nošķiršana. Pienākumu nodalīšanas princips paredz tādu lomu un atbildības sadali, kurā viena persona nevar izjaukt organizācijai svarīgu procesu.

Slāņaina aizsardzība. Aizsardzības slāņu princips paredz nepaļauties uz vienu aizsardzības līniju. Padziļināta aizsardzība var vismaz aizkavēt iebrucēju un ievērojami apgrūtināt nepamanītu ļaunprātīgu darbību veikšanu.

Aizsardzības līdzekļu dažādība. Aizsardzības līdzekļu daudzveidības princips iesaka organizēt dažāda rakstura aizsardzības līnijas, lai potenciālajam uzbrucējam būtu jāapgūst dažādas, ja iespējams, nesavienojamas prasmes.

Informācijas sistēmas vienkāršība un pārvaldāmība. Vienkāršības un pārvaldāmības princips saka, ka tikai vienkāršā un pārvaldāmā sistēmā var pārbaudīt dažādu komponentu konfigurācijas konsekvenci un ieviest centralizētu administrēšanu.

Universāla atbalsta nodrošināšana drošības pasākumiem. Drošības pasākumu universālā atbalsta princips ir netehnisks. Ja lietotāji un/vai sistēmas administratori informācijas drošību uzskata par kaut ko lieku vai naidīgu, tad noteikti nebūs iespējams izveidot drošības režīmu. Jau no paša sākuma jāparedz pasākumu kopums, kas vērsts uz personāla lojalitātes nodrošināšanu, pastāvīgu teorētisko un praktisko apmācību.