Apesar do cancelamento da primeira aparição pública de Snowden na Rússia, seus conselhos sobre como manter a privacidade na Internet estão se tornando mais relevantes a cada dia. A Life coletou recomendações do mais famoso ex-oficial de inteligência dos EUA sobre como se proteger na Internet.

1. Criptografia de chamadas de voz e mensagens de texto. Snowden é um defensor absoluto da criptografia de todo o conteúdo armazenado e transmitido. Hoje em dia existem muitos aplicativos que possuem funções de criptografia. Além disso, entre eles existem mensageiros instantâneos comuns e conhecidos, como WhatsApp, Telegram, ICQ. A propósito, o mais popular - o WhatsApp - introduziu a criptografia completa de ponta a ponta em abril de 2016.

O próprio Snowden chama o Signal de seu mensageiro de comunicação favorito (disponível para iOS e Android), que, como escreveu no Twitter, ele usa todos os dias. O aplicativo está sendo desenvolvido pela Open Whisper Systems, que também oferece criptografia de chamadas.

2. Criptografia do disco rígido. Além de proteger seus dispositivos móveis, o ex-agente da CIA também aconselha proteger seu computador, principalmente seu disco rígido. Você pode encontrar instruções sobre como fazer isso na Internet. Geralmente é usado um software especial. Por exemplo, para Windows existe um programa pré-instalado em versões estendidas do sistema operacional - BitLocker, para Mac - FileVault. Dessa forma, se o seu computador for roubado, um invasor não conseguirá ler seus dados.

3. Gerenciadores de senhas. Uma coisa útil que a maioria das pessoas nem pensa. Esses programas permitem que você mantenha suas senhas em ordem - crie chaves exclusivas e armazene-as. Segundo Snowden, um dos problemas mais comuns de privacidade online são os vazamentos: por exemplo, um serviço no qual um usuário cadastrado em 2007 foi atacado e dados vazaram para a Internet – basta lembrar os relatos recentes sobre a venda de milhões de senhas de contas no Twitter, “VKontakte”, MySpace, LinkedIn. Existem diversos gerenciadores de senhas no mercado como 1Password, KeePassX e LastPass.

4. Autenticação de dois fatores. Palavras de segurança, antes oferecidas em grandes serviços e que permitiam recuperar uma senha com elas, estão se tornando coisa do passado. Agora, todas as plataformas online populares - Facebook, VKontakte, clientes de e-mail, Twitter, Dropbox - mudaram para a autenticação em duas etapas. Ele permite que você vincule um número de telefone à sua conta, que será usado para autorização adicional ao fazer login na sua conta. Também o ajudará a recuperar sua senha perdida. É verdade que terá que “acender” o seu telemóvel, o que permite identificá-lo com o número especificado (como faz o Facebook, por exemplo, permitindo-lhe encontrar um utilizador pelo seu número de telefone).

5. Tor. A rede anônima Tor (abrev. The Onion Router) é chamada por um ex-funcionário da NSA de “o projeto tecnológico mais importante para garantir a privacidade atualmente em uso”. Ele afirmou que usa diariamente. O Tor permite “cobrir seus rastros” na Internet, ou seja, fornece anonimato e dificulta a determinação do endereço IP e da localização de uma pessoa. Isto é conseguido conectando-se através de uma cadeia de computadores intermediários pertencentes a diferentes usuários da Internet. O projeto é apoiado inteiramente por voluntários. A forma mais fácil de utilizar o sistema é através do navegador de mesmo nome (Tor Browser).

6. E mais uma vez sobre senhas. Snowden aconselha não usar palavras como onetwotrêsfour (“onetwotrêsquatro”) ou mesmo senha (“senha”) como chave para uma conta, mas algo mais complexo que nem mesmo um computador consegue captar, mas ao mesmo tempo memorável - margaretthatcheris110%SEXY ( “MargaretthatcherSEXUALNA110%”) ").

Para os especialmente paranóicos

No vídeo abaixo, um ex-agente da NSA demonstrou a um jornalista como evitar a vigilância total das agências de inteligência, que podem ligar remotamente o microfone ou a câmera de um smartphone e começar a ouvir. A resposta é simples: remova os módulos de microfone e câmera do dispositivo. Em vez disso, propõe-se usar um acessório externo e afastar-se das selfies.

Em 1993, a revista The New Yorker publicou um famoso desenho animado sobre um cachorro usando um computador. “Ninguém na Internet sabe que você é um cachorro”, dizia a legenda. Mais de vinte anos depois, as coisas são exatamente o oposto. Na Internet de hoje, qualquer cachorro sabe quem você é – e às vezes até melhor do que você.

A Internet não lida bem com segredos e a privacidade não é exceção. Cada clique feito no navegador, por definição, deve ser do conhecimento de duas partes: o cliente e o servidor. Este é o melhor cenário. Na verdade, onde há dois, há três, ou mesmo, se tomarmos como exemplo o site Hacker, todos os vinte e oito.

Usando o exemplo

Para verificar isso, basta habilitar as ferramentas de desenvolvedor integradas ao Chrome ou Firefox. Mais da metade dessas solicitações nada têm a ver com documentos localizados nos servidores do “Hacker”. Em vez disso, levam a 27 domínios diferentes pertencentes a várias empresas estrangeiras. São essas solicitações que consomem 90% do tempo de carregamento de um site.

Quais são esses domínios? Redes de publicidade, vários sistemas de análise web, redes sociais, um serviço de pagamento, a nuvem Amazon e alguns widgets de marketing. Um conjunto semelhante, e muitas vezes ainda mais extenso, está disponível em qualquer site comercial. Não só nós sabemos sobre eles (nem é preciso dizer), mas também os proprietários desses 27 domínios.

Muitos deles não apenas sabem. Eles observam você com o mais intenso interesse. Você vê a bandeira? Ele é carregado a partir do servidor da Doubleclick, uma grande rede de publicidade que pertence ao Google. Se o banner não estivesse lá, ele teria encontrado outro caminho. Os mesmos dados podem ser recuperados usando o rastreador do Google Analytics ou através do AdSense, acessando fontes do Google Fonts ou jQuery no Google CDN. Pelo menos alguma pista pode ser encontrada em uma proporção significativa de páginas na Internet.

Analisar o histórico de movimentos de um usuário na Internet ajuda o Google a determinar com boa precisão seus interesses, sexo, idade, renda, estado civil e até mesmo estado de saúde. Isso é necessário para selecionar a publicidade com mais precisão. Mesmo um pequeno aumento na precisão da segmentação na escala do Google vale bilhões de dólares, mas outras aplicações são possíveis. De acordo com documentos publicados por Edward Snowden, as agências de inteligência americanas e britânicas interceptaram rastreadores do Google para identificar suspeitos.

Você está sendo observado - este é um fato que você precisa aceitar. É melhor focar em outras questões. Como eles fazem isso? É possível se esconder da vigilância? E vale a pena?

Encontre e esconda

Para seguir uma pessoa, você precisa ser capaz de identificá-la. O método de identificação mais simples e bem estudado é um cookie. O problema é que é mais vulnerável a ataques de defensores da privacidade. Tanto os usuários quanto os políticos sabem sobre eles. Na União Europeia, por exemplo, existe uma lei que obriga os sites a alertar os utilizadores sobre os perigos dos cookies. Não faz sentido, mas o fato em si é alarmante.

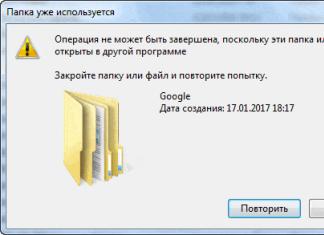

Outro problema é que alguns navegadores, por padrão, bloqueiam cookies definidos por terceiros – como um serviço de análise da web ou uma rede de publicidade. Essa limitação pode ser contornada enviando o usuário por uma cadeia de redirecionamentos para um servidor de terceiros e vice-versa, mas isso, em primeiro lugar, não é muito conveniente e, em segundo lugar, é improvável que salve alguém a longo prazo. Mais cedo ou mais tarde será necessário um método de identificação mais confiável.

Existem muito mais lugares no navegador onde você pode ocultar informações de identificação do que os desenvolvedores pretendiam. Basta um pouco de engenhosidade. Por exemplo, através da propriedade DOM window.name, você pode transferir até dois megabytes de dados para outras páginas e, diferentemente dos cookies, que só são acessíveis a scripts do mesmo domínio, os dados em window.name também estão disponíveis de outros domínios. . A única coisa que nos impede de substituir cookies por window.name é a efemeridade desta propriedade. Ele não retém seu valor após o término da sessão.

Há alguns anos, tornou-se moda armazenar informações de identidade usando os chamados Local Shared Objects (LSOs), fornecidos pelo Flash. Dois fatores jogaram a favor da LSO. Em primeiro lugar, ao contrário dos cookies, o utilizador não poderia eliminá-los através do navegador. Em segundo lugar, se cada navegador tiver seus próprios cookies, o LSO, assim como o próprio Flash, será o mesmo para todos os navegadores do computador. Devido a isso, é possível identificar um usuário que trabalha alternadamente em diferentes navegadores.

A continuação está disponível apenas para membros

Opção 1. Junte-se à comunidade do “site” para ler todos os materiais do site

A adesão à comunidade dentro do período especificado lhe dará acesso a TODOS os materiais do Hacker, aumentará seu desconto cumulativo pessoal e permitirá que você acumule uma classificação profissional do Xakep Score!

Hoje falaremos sobre quais dados o provedor armazena sobre o usuário, bem como em geral sobre o que ele pode e o que não pode saber. Por exemplo, você consegue ver quais sites você visita? E por que o provedor monitora os usuários?

Hoje falaremos sobre quais dados o provedor armazena sobre o usuário, bem como em geral sobre o que ele pode e o que não pode saber. Por exemplo, você consegue ver quais sites você visita? E por que o provedor monitora os usuários?

Em geral, com os provedores nem tudo é tão simples, eles são obrigados por lei a ouvir o tráfego dos usuários - estão infringindo a lei, o que estão fazendo lá, claro que não olham, mas registram dados básicos, pessoas não os verifique sem motivo (ou seja, tudo é gravado no modo automático).

- Se um usuário abrir um determinado site, isso ficará visível para o provedor? Sim, na maioria dos casos é o nome de domínio que fica visível, raramente apenas o endereço IP. O horário em que você visitou o site também é registrado. O conteúdo do site também é visível

- E se eu acessar o site usando o protocolo https seguro? Aí o provedor vê apenas o nome do site ou seu endereço IP e pronto, ele não vê o conteúdo, pois https é uma conexão segura com criptografia, por isso é recomendado utilizá-lo.

- Como o provedor pode detectar que baixei um filme ou programa via torrent? Acontece que o torrent downloader se comunica com o torrent tracker através do protocolo HTTP, para que o provedor possa ver tudo o que você baixou (simplesmente analisando a página de onde o arquivo torrent foi baixado) e quando (iniciado/terminado). Também é possível conectar-se via HTTPS, mas por algum motivo mesmo o maior torrent do CIS não suporta tal protocolo, mas o porquê é um mistério.

- O provedor salva tudo que eu baixo? Não, isso é simplesmente fisicamente impossível; nenhum disco rígido seria suficiente. O tráfego é processado em tempo real, classificado e as estatísticas são mantidas, o que é armazenado há anos.

- O provedor pode descobrir que baixei um arquivo .torrent? Sim, talvez seja exatamente isso que eles estão tentando monitorar - a interação entre o cliente de torrent e o servidor, eles não conseguem analisar o tráfego na rede de torrent, porque é muito, muito caro;

- E se eu usar VPN, o provedor não vê nada? Aqui o problema é que com uma VPN sim, o provedor vê uma bagunça - ou seja, dados criptografados e não vai analisá-los, muito menos descriptografá-los, porque é quase impossível. Mas pode descobrir nos servidores IP que se trata de uma VPN específica para criptografar o tráfego. Isso significa que o usuário tem algo a esconder, tire suas próprias conclusões

- Se eu usar o OpenVPN, todos os programas funcionarão através dele, incluindo as atualizações do Windows? Em teoria, sim, e em geral deveria ser assim. Mas na prática tudo depende das configurações.

- Meu provedor pode descobrir o endereço IP real de um determinado site se eu acessá-lo via VPN? Na verdade não, mas há outro ponto. Se de repente a VPN parar de funcionar ou se houver algum tipo de erro, o Windows simplesmente começará a funcionar normalmente, ou seja, sem usar VPN - apenas diretamente. Para corrigir isso, primeiro você precisa configurar o próprio OpenVPN e, em segundo lugar, usar um firewall adicional (recomendo Outpost Firewall), no qual você pode criar regras de tráfego globais.

- Ou seja, se a VPN falhar, o provedor verá em qual site estou? Infelizmente sim, tudo será gravado automaticamente.

- O TOR pode fornecer anonimato? Talvez, mas é aconselhável configurá-lo um pouco para usar endereços IP para todos exceto o CIS, e também para que os endereços mudem com mais frequência, por exemplo a cada três minutos. Além disso, para melhor efeito, aconselho o uso de repetidores (pontes).

- O que o provedor vê quando recebo pacotes de endereços IP constantemente diferentes? Os ISPs possuem um sistema para detectar o uso de TOR, mas não tenho certeza se esse sistema funciona com relés. O fato de utilizar o TOR também é registrado e também informa ao provedor que este usuário pode estar escondendo algo

- O ISP vê o endereço do site via Tor ou VPN? Não, apenas o endereço IP da VPN ou o nó de saída do Tor.

- O nome completo do endereço fica visível para o provedor ao usar o protocolo HTTPS? Não, você só pode ver o endereço do domínio (ou seja, apenas site.com), o tempo de conexão e o volume transferido. Mas estes dados não são particularmente úteis para o fornecedor em termos de informação. Se você usar HTTP, poderá ver tudo o que é transmitido - tanto o endereço completo quanto tudo o que você escreveu/enviou em uma mensagem por correio, por exemplo, mas, novamente, isso não se aplica ao Gmail - o tráfego lá é criptografado.

- Ou seja, se eu usar criptografia de conexão, já posso estar na lista de suspeitos? Não, na verdade não. Por um lado sim, mas por outro lado, a criptografia de dados ou mesmo a criptografia global de toda a rede pode ser utilizada não apenas por alguns hackers ou usuários, mas também por simples organizações que se preocupam com a transmissão segura de dados, que é lógico, especialmente no setor bancário.

- O provedor percebe o fato de que o I2P está sendo usado? Sim, mas até o momento esse tipo de rede não é tão familiar aos provedores como, por exemplo, o Tor, que, devido à sua popularidade, vem atraindo cada vez mais a atenção das agências de inteligência. O provedor I2P vê o tráfego como conexões criptografadas para diferentes endereços IP, o que indica que o cliente está trabalhando com uma rede P2P.

- Como posso saber se estou sob SORM? Esta abreviatura significa “Sistema de capacidades técnicas para atividades de busca operacional”. E se você estiver conectado à Internet na Federação Russa, já estará sob vigilância por padrão. Além disso, este sistema é totalmente oficial e o tráfego deve passar por ele, caso contrário os provedores de Internet e operadoras de telecomunicações simplesmente terão suas licenças revogadas.

- Como ver todo o tráfego do seu computador da mesma forma que os provedores o veem? Um utilitário de detecção de tráfego irá ajudá-lo com isso; o melhor desse tipo é o analisador Wireshark.

- É possível entender de alguma forma que você está sendo seguido? Hoje quase nenhum, às vezes, talvez com um ataque ativo como o MitM (Man in the middle). Se for utilizada vigilância passiva, é tecnicamente impossível detectá-la.

- Mas o que fazer então, é possível dificultar de alguma forma a vigilância? Você pode dividir a Internet, ou seja, sua conexão com ela, em duas partes. Sente-se nas redes sociais, em sites de namoro, assista a sites de entretenimento, filmes, faça tudo isso em uma conexão regular. Use uma conexão criptografada separadamente e em paralelo - por exemplo, instale uma máquina virtual para isso. Assim você terá um ambiente mais ou menos natural, por assim dizer, pois muitos sites criptografam o tráfego, o Google em seus serviços e outras grandes empresas. Mas, por outro lado, quase todos os sites de entretenimento NÃO criptografam o tráfego. Ou seja, esta é a norma - quando o usuário possui tráfego aberto e criptografado. Outra questão é quando o provedor vê que o tráfego do usuário é apenas criptografado, é claro, podem surgir dúvidas aqui;

Espero que você tenha encontrado algumas respostas úteis

“Se você é paranóico, isso não significa que não esteja sendo vigiado...” - dizia um personagem conhecido, e há realmente um fundo de verdade nisso. A era da informação deu-nos muito, mas em troca a nossa privacidade foi ameaçada. Aplicativos de geolocalização, redes sociais, Instagram, serviços de rastreamento, vírus e muitas outras ferramentas de espionagem são uma ameaça direta à privacidade e à tranquilidade.

Então, o que você deve fazer para se proteger contra vigilância não autorizada? Você deve encontrar a resposta a esta pergunta por si mesmo, porque há muitos na Internet que ficarão felizes em aproveitar sua ignorância e descuido.

Existem algumas receitas de proteção e quase todas são bastante simples. Para maior comodidade, consideraremos opções para interromper a vigilância por tipo de equipamento que pode ser utilizado.

- Serviços de geolocalização. Muitos aplicativos móveis e programas de desktop possuem funcionalidade para determinar a localização do usuário. Você pode desativar a detecção da localização do seu computador diretamente nas configurações do programa ou, alternativamente, simplesmente relatar coordenadas imprecisas durante a instalação inicial de novos aplicativos. Por exemplo, para o Firefox existe um conveniente aplicativo Geolocater que permite que você mesmo defina as coordenadas, e no navegador Chrome você deve ativar as ferramentas do desenvolvedor e alterar os geodados atuais diretamente na guia “Emulação”.

- Câmera. A filmagem e a vigilância visual são um dos tipos mais perigosos e desagradáveis de vigilância não autorizada. E não importa o que você faz no computador, sua aparência, o que está aberto na tela e como as gravações podem ser utilizadas no futuro - cada um de nós sempre precisa de uma sensação de segurança. Se não for esse o caso, não há paz. Mas este tipo de vigilância é muito fácil de controlar. É muito simples: cubra a câmera com um pedaço bem cuidado de fita adesiva escura. Se necessário, pode ser facilmente removido, mas esta é a única maneira de realmente evitar um possível vazamento de informações. Essa abordagem é simples, mas muitas vezes mais eficaz do que qualquer programa e aplicativo.

- Microfone. Assim como a câmera embutida, o microfone pode coletar muitas informações sobre o dono do computador ou smartphone, e a opção com fita adesiva não funcionará aqui. Ao contrário da imagem, o som penetra facilmente através de um obstáculo mecânico, portanto, aqui é necessária uma proteção diferente. Para quase todos os sistemas operacionais, você pode selecionar um aplicativo que bloqueia o acesso ao microfone para qualquer programa instalado: os proprietários do Windows devem prestar atenção ao Webcam Blocker Pro, e o Micro Snitch e seus análogos serão relevantes para Mac. Todos os programas funcionam em segundo plano, o seu trabalho é invisível, mas muito eficaz.

- Teclado. Para rastrear os dados inseridos pelo teclado, nada de sobrenatural é necessário, pois atualmente existem dezenas de pequenos programas que implementam facilmente esse tipo de monitoramento. Como evitar o vazamento de dados neste caso? Em primeiro lugar, você pode usar abreviações ou atribuir combinações de teclas especiais a cada uma das senhas inseridas, em segundo lugar, em casos especialmente importantes, usar um análogo do teclado na tela e, em terceiro lugar, verificar regularmente o seu computador com antivírus, sem descurar as atualizações.

As tecnologias modernas ditam novas regras de comportamento online e uma abordagem mais séria aos dados e informações pessoais em geral. Negligenciar isso significa comprometer seu bem-estar material, sua vida privada e sua carreira. Antivírus, atenção cuidadosa às informações publicadas on-line e as medidas de proteção descritas aqui ajudarão a reduzir a probabilidade de coleta secreta de informações e tornarão possível continuar com segurança o trabalho, os negócios e a comunicação on-line.

Felizmente, as tecnologias avançadas estão a serviço não apenas dos vilões, mas também das pessoas boas. A indústria de digitalização e impressão 3D está agora em pleno andamento. Se quiser saber as últimas novidades nesta área, recomendo que participe numa conferência temática. Você pode saber mais sobre a conferência no site 3dprintconf.ru. Na área de TI, tudo acontece tão rápido que, se você hesitar um pouco, sairá do mainstream. Para evitar que isso aconteça, eduque-se.

Vídeo.

Continuando com o assunto, sugiro assistir a um vídeo simples, mas prático, sobre como se livrar da vigilância na Internet.