Acest capitol abordează următoarele întrebări:

Utilizatori;

Diferențele dintre utilizatorii privilegiați și neprivilegiați;

Fișiere de conectare;

Fișierul /etc/passwd;

Fișierul /etc/shadow;

Fișierul /etc/gshadow;

FIȘIER /etc/login.defs

Modificarea informațiilor privind vechimea parolei;

Securitatea WSWS se bazează pe conceptele de utilizatori și grupuri. Toate deciziile cu privire la ceea ce un utilizator are sau nu voie să facă sunt luate în funcție de cine este utilizatorul conectat din punctul de vedere al nucleului sistemului de operare.

Vedere generală a utilizatorilor

WSWS este un sistem multi-utilizator cu sarcini multiple. Este responsabilitatea sistemului de operare să izoleze și să protejeze utilizatorii unul de celălalt. Sistemul ține evidența fiecărui utilizator și, în funcție de cine este acest utilizator, determină dacă este posibil să-i acordăm acces la un anumit fișier sau să îi permiteți să ruleze un anumit program.

Când un utilizator nou este creat, i se atribuie un nume unic

NOTĂ

Sistemul determină privilegiile utilizatorului pe baza ID-ului utilizatorului (ID utilizator, UID). Spre deosebire de un nume de utilizator, un UID poate să nu fie unic, caz în care primul nume găsit care se potrivește cu UID-ul dat este folosit pentru a-l potrivi cu un nume de utilizator.

Fiecărui utilizator nou înregistrat în sistem i se atribuie anumite elemente ale sistemului.

Utilizatori privilegiați și neprivilegiati

Când un utilizator nou este adăugat la sistem, i se atribuie un număr special numit ID-ul de utilizator(ID utilizator, UID). În Caldera WSWS, alocarea ID-urilor noilor utilizatori începe de la 500 și merge până la numere mai mari, până la 65 534. Numerele până la 500 sunt rezervate pentru conturile de sistem.

În general, identificatorii cu numere mai mici de 500 nu diferă de alți identificatori. Adesea, un program are nevoie de un utilizator special cu acces deplin la toate fișierele pentru a funcționa corect.

Numerotarea identificatorului începe de la 0 și merge până la 65535. UID 0 este un UID special. Orice proces sau utilizator cu ID zero este privilegiat. O astfel de persoană sau proces are putere nelimitată asupra sistemului. Nimic nu poate servi drept interdicție pentru el. Contul root (contul al cărui UID este 0), numit și cont superutilizator, face ca persoana care intră să-l folosească, dacă nu proprietarul, atunci măcar reprezentantul său autorizat.

Asta lasă un UID de 65 535. De asemenea, este ieșit din comun. Acest UID aparține utilizatorului nimeni (nici unul).

Pe vremuri, una dintre modalitățile de a pirata sistemul era crearea unui utilizator cu un ID de 65.536, în urma căruia a primit privilegii de superutilizator. Într-adevăr, dacă luați orice UID și traduceți numărul corespunzător în formă binară, obțineți o combinație de șaisprezece cifre binare, fiecare dintre ele fiind fie 0, fie 1. Marea majoritate a identificatorilor includ atât zerouri, cât și unu. Excepțiile sunt UID-ul zero al superutilizatorului, constând din toate zerourile, și UIDnobody, egal cu 65535 și format din 16 uni, adică 1111111111111111. Numărul 65.536 nu poate fi plasat pe 16 biți - pentru a reprezenta acest număr în formă binară, trebuie să folosiți deja 17 biți. Cea mai semnificativă cifră va fi egală cu unu (1), restul va fi egal cu zero (0). Deci, ce se întâmplă când creați un utilizator cu un ID de 17 biți - 10000000000000000? Teoretic, un utilizator cu un identificator zero: deoarece doar 16 cifre binare sunt alocate pentru identificator, nu există unde să stocheze al 17-lea bit și este aruncat. Prin urmare, singura unitate a identificatorului este pierdută și rămân doar zerouri și apare sistemul Utilizator nou cu identificatorul și, prin urmare, privilegiile superutilizatorului. Dar acum nu există programe în WSWS care să vă permită să setați UID-ul la 65536.

NOTĂ

Puteți crea utilizatori cu ID-uri mai mari de 65.536, dar nu îi veți putea folosi fără a modifica /bin/login.

Orice cracker va încerca cu siguranță să obțină privilegii de superutilizator. Odată ce le primește, soarta ulterioară a sistemului va depinde în întregime de intențiile lui. Poate că el, mulțumit de faptul însuși de a pirata, nu va face nimic rău cu ea și, după ce ți-a trimis o scrisoare în care ți-a descris găurile pe care le-a găsit în sistemul de securitate, o va lăsa singură pentru totdeauna, sau poate nu. Dacă intențiile hackerului nu sunt atât de pure, atunci cel mai bun lucru la care poți spera este să distrugi sistemul.

FIȘIER /etc/passwd

Persoana care dorește să se autentifice trebuie să introducă un nume de utilizator și o parolă, care sunt verificate în baza de date de utilizatori stocată în fișierul /etc/passwd. Acesta, printre altele, stochează parolele tuturor utilizatorilor. La conectarea la sistem, parola introdusă este verificată cu parola corespunzătoare numelui dat, iar dacă se potrivește, utilizatorul este permis să intre în sistem, după care este lansat programul specificat pentru numele de utilizator dat în fișierul cu parole. Dacă este un shell de comandă, utilizatorului i se oferă posibilitatea de a introduce comenzi.

Luați în considerare Lista 1.1. Acesta este un fișier passwd în stil vechi.

Lista 1.1. Fișierul /etc/passwd în stil vechi

root: *:1i DYwrOmhmEBU: 0:0: root:: /root: /bin/bash

bin:*:1:1:bin:/bin:

demon:*:2: 2: daemon:/sbin:

adm:*:3:4:adm:/var/adm:

lp:*:4:7:lp:/var/spool/lpd:

sync:*:5:0:sync:/sbin:/bin/sync

shutdown:*:6:11:shutdown:/sbin:/sbin/shutdown

stop:*:7:0:halt:/sbin:/sbin/halt

mail:*:8:12:mail:/var/spool/mail:

știri:*:9:13:știri:/var/spool/știri:

uucp:*:10:14:uucp:/var/spool/uucp:

operator:*:11:0:operator:/rădăcină:

jocuri:*:12:100:jocuri:/usr/jocuri:

gopher:*:13:30:gopher:/usr/1ib/gopher-data:

ftp:*:14:50:Utilizator FTP:/home/ftp:

om:*:15:15:Proprietar manuale:/:

majordom:*:16:16:majordomo:/:/bin/false

postgres:*:17:17:Utilizator Postgres:/home/postgres:/bin/bash

mysql:*:18:18:MySQL User:/usr/local/var:/bin/false

silvia:1iDYwrOmhmEBU:501:501:Silvia Bandel:/home/silvia:/bin/bash

nimeni:*:65534:65534:Nimeni:/:/bi n/fals

david:1iDYwrOmhmEBU:500:500:David A. Bandel:/home/david:/bin/bash

Fișierul cu parole are o structură codificată. Conținutul fișierului este un tabel. Fiecare linie a fișierului este o intrare de tabel. Fiecare intrare constă din mai multe câmpuri. Câmpurile din fișierul passwd sunt separate prin două puncte, astfel încât două puncte nu pot fi folosite în niciunul dintre câmpuri. Există șapte câmpuri în total: nume de utilizator, parolă, ID utilizator, ID de grup, câmp GECOS (alias câmp de comentarii), directorul principal și shell de conectare.

Mai multe despre /etc/passwd

Primul câmp conține numele de utilizator. Trebuie să fie unic - doi utilizatori de sistem nu pot avea același nume. Câmpul de nume este singurul câmp a cărui valoare trebuie să fie unică. Al doilea câmp stochează parola utilizatorului. Pentru a asigura securitatea sistemului, parola este stocată într-o formă hashing. Termenul „hashed” în acest context înseamnă „criptat”. În cazul WSWS, parola este criptată folosind algoritmul DES (DataEncryptionStandard). Lungimea parolei cu hash din acest câmp este întotdeauna de 13 caractere, iar unele dintre caractere, cum ar fi două puncte și ghilimele simple, nu apar niciodată printre ele. Orice altă valoare de câmp, alta decât o parolă validă de 13 caractere, împiedică acel utilizator să se conecteze, cu o excepție extrem de importantă: câmpul pentru parolă poate fi gol.

Al doilea câmp este gol, nici măcar un spațiu, ceea ce înseamnă că utilizatorul corespunzător nu are nevoie de o parolă pentru a se autentifica. Dacă modificați parola stocată în câmp prin adăugarea unui caracter, cum ar fi un ghilimeleu, la parolă, contul va fi blocat și utilizatorul corespunzător nu se va putea conecta. Cert este că, după ce a adăugat un caracter ilegal la parola hashed de 14 caractere, sistemul a refuzat să autentifice utilizatorul cu o astfel de parolă.

Lungimea parolei este în prezent limitată la opt caractere. Utilizatorul poate introduce parole mai lungi, dar numai primele opt caractere vor fi semnificative. Primele două caractere ale parolei hash sunt sămânță(sare). (Sămânța este numărul folosit pentru a inițializa algoritmul de criptare. De fiecare dată când parola este schimbată, sămânța este aleasă aleatoriu.) aceleași parole, o simplă comparație a parolelor cu hash nu este posibilă.

NOTĂ

Dictionaryattack se referă la metodele de spargere a parolelor cu forță brută și implică utilizarea unui dicționar și a unei semințe cunoscute. Atacul constă în iterarea tuturor cuvintelor din dicționar, criptarea lor cu o anumită sămânță și compararea rezultatului cu parola de spart. În același timp, pe lângă cuvintele din dicționar, unele dintre modificările lor sunt de obicei luate în considerare, de exemplu, toate literele sunt scrise cu majuscule, doar prima literă este scrisă cu majuscule și adăugarea numerelor (de obicei doar 0-9) la sfârșitul toate aceste combinatii. O mulțime de parole ușor de ghicit pot fi sparte în acest fel.

Al treilea câmp conține ID-ul utilizatorului. ID-ul utilizatorului nu trebuie să fie unic. În special, pe lângă utilizatorul root, poate exista orice număr de alți utilizatori cu un identificator nul și toți vor avea privilegii de superutilizator.

Al patrulea câmp conține identificatorul de grup (GroupID, GID). Grupul specificat în acest câmp este numit grupul principal al utilizatorului(grupul primar). Un utilizator poate aparține mai multor grupuri, dar unul dintre ele trebuie să fie grupul principal.

Al cincilea câmp se numește acum câmpul de comentarii, dar numele său original a fost GECOS, pentru „GEConsolidatedOperatingSystem”. Când solicitați informații despre utilizator prin degetul sau alt program, conținutul câmp dat este returnat acum ca nume de utilizator adevărat. Câmpul de comentarii poate fi gol.

Al șaselea câmp specifică directorul principal al utilizatorului. Fiecare utilizator trebuie să aibă propriul director principal. De obicei, atunci când un utilizator se conectează, acesta ajunge în directorul său principal, dar dacă nu există, atunci merge la directorul rădăcină.

Al șaptelea câmp specifică shell-ul de conectare. Nu orice shell poate fi specificat în acest câmp. În funcție de setările sistemului, acesta poate conține doar un shell din lista de shell-uri valide. Pe WSWS, lista de shell-uri permise se găsește implicit în fișierul /etc/shells.

FIȘIER /etc/shadow

Fișierul /etc/shadow este deținut de utilizatorul root și este singurul care poate citi fișierul. Pentru a-l crea, trebuie să luați numele de utilizator și parolele cu hashing din fișierul passwd și să le puneți în fișierul umbră, înlocuind toate parolele cu hashing din fișierul passwd cu x caractere. Dacă vă uitați la fișierul passwd al sistemului, puteți vedea că există x în locul parolelor cu hash. Acest simbol spune sistemului că parola nu trebuie căutată aici, ci în fișierul /etc/shadow. Trecerea de la parolele simple la cele umbră și invers se realizează folosind trei utilitare. Pentru a ajunge la parole umbre, utilitarul pwck este rulat mai întâi. Verifică fișierul passwd pentru orice anomalie care ar putea cauza eșuarea sau bucla următorului pas. După finalizarea pwck, utilitarul pwconv este rulat pentru a crea /etc/shadow. Acest lucru se face de obicei după actualizare manuală fișierul /etc/passwd. Pentru a reveni la parolele normale, se rulează pwuncov.

Un fișier de parolă umbră este similar în multe privințe cu un fișier de parolă obișnuit. În special, primele două câmpuri ale acestor fișiere sunt aceleași. Dar, pe lângă aceste câmpuri, conține în mod natural câmpuri suplimentare care nu se găsesc în fișierul obișnuit cu parole. Lista 1.2. arată conținutul unui fișier tipic /etc/shadow.

Lista 1.2. FIȘIER /etc/shadow

root:1iDYwrOmhmEBU:10792:0:: 7:7::

bin:*:10547:0::7:7::

daemon:*:10547:0::7:7::

adm:*:10547:0::7:7::

lp:*:10547:0::7:7::

sincronizare:*:10547:0::7:7::

oprire:U:10811:0:-1:7:7:-1:134531940

stop:*:10547:0::7:7::

mail:*:10547:0::7:7::

știri:*:10547:0::7:7::

uucp:*:10547:0::7:7::

operator:*:10547:0::7:7::

jocuri:*: 10547:0: :7:7::

gopher:*:10547:0::7:7::

ftp:*:10547:0::7:7::

bărbat:*:10547:0::7:7::

majordom:*:10547:0::7:7::

postgres:*:10547:0::7:7::

mysql:*:10547:0::7:7::

si1via:1iDYwrOmhmEBU:10792:0:30:7:-l::

nimeni:*:10547:0::7:7::

david:1iDYwrOmhmEBU:10792:0::7:7::

Mai multe despre /etc/shadow

Scopul primului câmp din fișierul umbră este același cu primul câmp din fișierul passwd.

Al doilea câmp conține parola codificată. Implementarea WSWS a parolelor umbră permite parole cu hashing între 13 și 24 de caractere, dar programul de criptare a parolelor criptate poate produce numai parole hashing de 13 caractere. Caracterele utilizate în hash sunt preluate dintr-un set de 52 de caractere alfabetice (minuscule și majuscule), cifrele 0-9, un punct și o bară oblică inversă (/). Există un total de 64 de caractere permise în câmpul de parolă codificată.

Prin urmare, sămânța care, ca și înainte, este primele două simboluri, poate fi selectată din 4096 de combinații posibile (64x64). Pentru criptare se folosește algoritmul DES cu o cheie de 56 de biți, adică spațiul cheie al acestui algoritm are 256 de chei, ceea ce este aproximativ egal cu 72.057.590.000.000.000 sau 72 de cvadrilioane. Numărul pare impresionant, dar de fapt este posibil să repetați toate tastele dintr-un spațiu de această dimensiune într-un timp foarte scurt.

Al treilea câmp începe cu informații despre vechimea parolei. Acesta stochează numărul de zile care au trecut de la 1 ianuarie 1970, până la data ultimei modificări a parolei.

Al patrulea câmp specifică numărul minim de zile care trebuie să treacă înainte ca parola să poată fi schimbată din nou. Până la expirarea numărului de zile specificat în acest câmp de la data ultimei modificări a parolei, parola nu poate fi schimbată din nou.

Al cincilea câmp specifică numărul maxim de zile în care parola poate fi folosită, după care trebuie schimbată. Dacă acest câmp este setat la o valoare pozitivă, dacă utilizatorul încearcă să se autentifice după ce parola a expirat, comanda parolei nu va fi rulată normal, ci într-un mod obligatoriu de schimbare a parolei.

Valoarea din al șaselea câmp determină cu câte zile înainte de expirarea parolei ar trebui să începeți să emiteți un avertisment în acest sens. La primirea unui avertisment, utilizatorul poate începe să vină cu o nouă parolă.

Al șaptelea câmp specifică numărul de zile, începând din ziua modificării obligatorii a parolei, după care acest cont este blocat.

Penultimul câmp stochează ziua în care contul a fost blocat.

Ultimul câmp este rezervat și nu este utilizat.

Mai multe despre /etc/group

Fiecare intrare din fișierul /etc/group constă din patru câmpuri separate prin două puncte. Primul câmp specifică numele grupului. Ca un nume de utilizator.

Cel de-al doilea câmp este, de obicei, întotdeauna gol, deoarece mecanismul de parole pentru grupuri nu este de obicei utilizat, cu toate acestea, dacă acest câmp nu este gol și conține o parolă, atunci orice utilizator se poate alătura grupului. Pentru a face acest lucru, trebuie să rulați comanda newgrp cu numele grupului ca parametru și apoi să introduceți parola corectă. Dacă nu este setată o parolă pentru un grup, atunci numai utilizatorii enumerați în lista de membri ai grupului se pot alătura acestuia.

Al treilea câmp specifică identificatorul grupului (GroupID, GID). Înțelesul său este același cu cel al ID-ului de utilizator.

Ultimul câmp este o listă de nume de utilizator care aparțin grupului. Numele de utilizator sunt enumerate separate prin virgule, fără spații. Grupul principal al utilizatorului este specificat (obligatoriu) în fișierul passwd și este atribuit atunci când utilizatorul se conectează la sistem pe baza acestor informații. În consecință, dacă grupul principal al utilizatorului este modificat în fișierul passwd, utilizatorul nu se va mai putea alătura fostului său grup principal.

FIȘIER /etc/login.defs

Există mai multe moduri de a adăuga un nou utilizator la sistem. WSWS utilizează următoarele programe pentru aceasta: coastooL, LISA, useradd. Oricare dintre ei va face. Utilitarul COAS folosește propriul fișier. Și programele useradd și LISA preiau informații despre valorile implicite pentru câmpurile fișierelor passwd și shadow din fișierul /etc/login.defs. Conținutul acestui fișier, în formă prescurtată, este afișat în Lista 1-4.

Lista 1.4. Fișier scurt /etc/login.defs

#Numărul maxim de zile în care poate fi utilizată o parolă:

#(-1 - schimbarea parolei este opțională) PASS_MAX_DAYS-1

Număr minim de zile între modificările parolei: PASS_MIN_DAYSO

#Cu câte zile înainte de data schimbării parolei ar trebui să fie emis un avertisment: PASS_WARN_AGE7

#Câte zile trebuie să treacă după ce parola a expirat înainte ca contul să fie blocat: PASS_INACTIVE-1

#Forțați expirarea parolei într-o zi dată:

# (data identificată după numărul de zile după 70/1/1, -1 = nu forțați) PASS_EXPIRE -1

#Valori ale câmpurilor contului creat pentru programul useradd

#grup implicit:GROUP100

directorul principal #user: %s = nume de utilizator) HOME /home/%s

#shell implicit: SHELL/bin/bash

#directory unde se află scheletul directorului principal: SKEL/etc/skel

#minim și valoare maximă pentru selecția automată gid în groupaddGID_MIN100

Conținutul acestui fișier stabilește valorile implicite pentru câmpurile din fișierele passwd și shadow. Dacă nu le înlocuiți din linia de comandă, acestea vor fi utilizate. Ca punct de plecare, aceste valori sunt bune, dar unele dintre ele vor trebui modificate pentru a implementa îmbătrânirea parolei. O valoare de -1 înseamnă că nu există restricții.

Programul COAS al distribuției Caldera utilizează o interfață grafică pentru utilizator

Pentru a modifica informațiile privind vechimea parolei pentru unul sau doi utilizatori, puteți utiliza comanda chage (modificare). Utilizatorii neprivilegiati pot rula chage doar cu opțiunile -l și propriul nume de utilizator, adică doar propria parolă va fi învechită. Pentru a modifica informațiile de depreciere, este suficient să specificați numele de utilizator, restul parametrilor vor fi solicitați în modul de dialog. Apelarea taxei fără parametri va oferi o scurtă notă de utilizare.

COAS poate fi utilizat pentru a modifica setările de vechime a parolei în funcție de cont. Valorile sunt date în zile. Interfața programului este evidentă.

NOTĂ -

Puteți folosi comanda expiry pentru a obține informații despre expirarea parolei unui utilizator sau pentru a forța procesul.

Sistem de securitate RAM

Ideea principală a PAM este că puteți oricând să scrieți un nou modul de securitate care să acceseze un fișier sau un dispozitiv pentru informații și să returneze rezultatul procedurii de autorizare: SUCCESS (SUCCESS), FAIL (FAILURE) sau IGNORE (IGNORE). Și PAM, la rândul său, va returna SUCCES sau Eșec serviciului care l-a numit. Astfel, nu contează ce parole, umbră sau normale, sunt folosite în sistem, dacă are RAM: toate programele care acceptă RAM vor funcționa bine cu ambele.

Să ne întoarcem acum la luarea în considerare a principiilor de bază ale funcționării RAM. Luați în considerare Lista 1.6. Directorul /etc/pam.d conține fișiere de configurare pentru alte servicii precum su, passwd și așa mai departe, în funcție de ce software este instalat pe sistem. Fiecare serviciu restricționat are propriul fișier de configurare. Dacă nu există, atunci acest serviciu cu acces restricționat se încadrează în categoria „altele”, cu fișierul de configurare other.d. (Un serviciu restricționat este orice serviciu sau program care necesită să fiți autorizat să îl utilizați. Cu alte cuvinte, dacă un serviciu vă solicită în mod normal un nume de utilizator și o parolă, este un serviciu restricționat.)

Listare 1.6. fișierul de configurare a serviciului de conectare

auth required pam_securetty.so

auth required pam_pwdb.so

auth required pam_nologin.so

#auth necesar pam_dialup.so

auth opțional pam_mail.so

cont este necesar pam_pwdb.so

sesiune necesară pam_pwdb.so

sesiune opțională pam_lastlog.so

parola necesară pam_pwdb.so

După cum puteți vedea din listă, fișierul de configurare este format din trei coloane. Liniile care încep cu semnul lire sterline (#) sunt ignorate. Prin urmare, modulul pam_dialup (a patra linie din listarea 1.6.) va fi omis. Fișierul conține linii cu același al treilea câmp - pam_pwd.so, iar primul - auth. Utilizarea mai multor linii cu același prim câmp se numește stivuire de module și vă permite să obțineți autorizarea în mai mulți pași (stiva de module) care include mai multe proceduri de autorizare diferite.

Prima coloană este coloana tip. Tipul este definit de una dintre cele patru etichete de caractere: autentificare, cont, sesiune și parolă. Conținutul tuturor coloanelor este considerat fără majuscule și minuscule.

Tipul de autentificare (autentificare - autentificare) este folosit pentru a afla dacă utilizatorul este cine pretinde a fi. De regulă, acest lucru se realizează prin compararea parolelor introduse și stocate, dar sunt posibile alte opțiuni.

Tipul de cont (cont) verifică dacă utilizatorul respectiv are permisiunea de a utiliza serviciul, în ce condiții, dacă parola este învechită etc.

Tipul de parolă este folosit pentru a reînnoi jetoanele de autorizare.

Tipul de sesiune efectuează anumite acțiuni atunci când un utilizator se conectează și când un utilizator se deconectează.

Steaguri de control

A doua coloană este un câmp de semnalizare de control care specifică ce trebuie făcut după revenirea modulului, adică răspunsul PAM la SUCCESS, IGNORE și FAILURE. Valorile permise sunt obligatorii, necesare, suficiente și opționale. Valoarea din acest câmp determină dacă rândurile rămase ale fișierului vor fi procesate.

Indicatorul necesar specifică comportamentul cel mai restrictiv. Orice șir cu indicatorul necesar al cărui modul a returnat o valoare FAILURE va fi anulat, iar serviciul de apelare va returna starea FAILURE. Nu vor fi luate în considerare alte linii. Acest steag este rar folosit. Faptul este că, dacă modulul marcat cu acesta este executat chiar primul, atunci modulele care îl urmează pot să nu fie executate, inclusiv cele responsabile de logare, deci se folosește de obicei indicatorul necesar.

Indicatorul necesar nu întrerupe execuția modulelor. Indiferent de rezultatul executării modulului marcat de acesta: SUCCESS (SUCCESS), IGNORE (IGNORE) sau FAILURE (FAILURE), PAM continuă întotdeauna la procesarea următorului modul. Acesta este indicatorul cel mai des folosit, deoarece rezultatul execuției modulului nu este returnat până când toate celelalte module nu sunt finalizate, ceea ce înseamnă că modulele responsabile de logare vor fi cu siguranță executate.

Indicatorul suficient determină ca șirul să încheie imediat procesarea și să returneze o valoare SUCCESS, cu condiția ca modulul marcat cu acesta să returneze valoarea SUCCESS și să nu existe niciun modul întâlnit anterior cu indicatorul necesar care să returneze starea EȘECUT. Dacă un astfel de modul a fost întâlnit, atunci indicatorul suficient este ignorat. Dacă un modul marcat cu acest flag a returnat o valoare IGNORE sau FAILURE, atunci indicatorul suficient este tratat în același mod ca și indicatorul opțional.

Rezultatul executării unui modul cu indicatorul opțional este luat în considerare doar dacă este singurul modul din stivă care a returnat o valoare SUCCESS. În caz contrar, rezultatul execuției sale este ignorat. Astfel, executarea nereușită a modulului marcat cu acesta nu atrage după sine eșecul întregului proces de autorizare.

Modulele marcate cu steagurile necesare și obligatorii nu trebuie să returneze Eșec pentru ca un utilizator să poată accesa sistemul. Rezultatul executării unui modul cu indicatorul opțional este luat în considerare numai dacă este singurul modul din stivă care a returnat SUCCES.

module RAM

A treia coloană conține numele de fișier complet calificat al modulului asociat cu linia dată. În principiu, modulele pot fi localizate oriunde, dar dacă sunt plasate într-un director predefinit pentru module, atunci poate fi specificat doar un nume, altfel este nevoie și de o cale. Pe WSWS, directorul predefinit este /lib/security.

A patra coloană este pentru transmiterea unor parametri suplimentari la modul. Nu toate modulele au parametri și, dacă au, este posibil să nu fie utilizați. Transmiterea unui parametru unui modul vă permite să-i schimbați comportamentul într-un fel sau altul.

Lista 1.7 enumeră modulele PAM care alcătuiesc WSWS.

Lista 1.7. Lista modulelor RAM care fac parte din WSWS

pam_rhosts_auth.so

pam_securetty.so

pam_unix_acct.so

pam_unix_auth.so

pam_unix_passwd.so

pam_unix_session.so

Mai multe despre module

Modulul pam_access.so este folosit pentru a acorda/interzice accesul pe baza fișierului /etc/security/access.conf. Rândurile din acest fișier au următorul format:

drepturi: utilizatori: din

Permisiuni - fie + (permite), fie - (interzice)

Utilizatori - TOȚI, nume de utilizator sau utilizator@gazdă, unde gazda se potrivește cu numele mașinii locale, în caz contrar, intrarea este ignorată.

De la - unul sau mai multe nume de fișiere terminale (fără /dev/ prefix), nume de gazdă, nume de domenii(începând cu un punct), adrese IP, ALL sau LOCAL.

Modulul pam_cracklib.so verifică parolele cu un dicționar. Este conceput pentru a valida o nouă parolă și pentru a preveni utilizarea în sistem a parolelor ușor de spart, cum ar fi cuvinte obișnuite, parole care conțin caractere repetate și parole prea scurte. Există parametri opționali: debug, type= și retry=. Opțiunea de depanare permite ca informațiile de depanare să fie scrise în fișierul jurnal. Parametrul tip urmat de un șir modifică implicit NewUnixpassword: solicitarea de a schimba cuvântul Unix cu șirul specificat. Parametrul retry specifică numărul de încercări date utilizatorului pentru a introduce o parolă, după care se returnează o eroare (prestabilit este o încercare).

Luați în considerare Lista 1.8. Acesta arată conținutul fișierului /etc/pam.d/other. Acest fișier conține configurația utilizată de motorul PAM pentru serviciile care nu au propriile fișiere de configurare în directorul /etc/pam.d. Cu alte cuvinte, acest fișier se aplică tuturor serviciilor necunoscute sistemului PAM. Conține toate cele patru tipuri de autorizare, autentificare, cont, parolă și sesiune, fiecare apelând modulul pam_deny.so marcat cu indicatorul necesar. Astfel, executarea serviciului necunoscut este interzisă.

Lista 1.8. FIȘIER /etc/pam.d/other

auth required pam_deny.so

auth required pam_warn.so

cont necesar pam_deny.so

parola necesară pam_deny.so

parola necesară pam_warn.so

sesiune necesară pam_deny.so

Modulul pam_dialup.so verifică dacă este necesară o parolă pentru a accesa un terminal sau terminale la distanță folosind fișierul /etc/security/ttys.dialup. Modulul este aplicabil nu numai pentru ttyS, ci și pentru orice terminal tty în general. Când este necesară o parolă, aceasta este verificată cu cea din fișierul /etc/security/passwd.dialup. Modificările aduse fișierului passwd.dialup sunt gestionate de programul dpasswd.

Modulul pam_group.so se ocupă de verificări față de conținutul fișierului /etc/security/group.conf. Acest fișier specifică grupurile la care utilizatorul specificat în fișier poate deveni membru dacă sunt îndeplinite anumite condiții.

Modulul pam_lastlog.so scrie în fișierul lastlog informații despre când și de unde sa conectat utilizatorul. De obicei, acest modul este marcat cu tipul de sesiune și steag opțional.

Modulul pam_limits.so vă permite să impuneți diverse restricții utilizatorilor conectați. Aceste restricții nu se aplică utilizatorului root (sau oricărui alt utilizator cu un id nul). Restricțiile sunt stabilite la nivel de conectare și nu sunt globale sau permanente, ci sunt valabile doar într-o singură autentificare.

Modulul pam_lastfile.so preia o intrare (articol), o compară cu lista din fișier și, pe baza rezultatelor comparării, returnează SUCCESS (SUCCESS) sau FAILURE (FAILURE). Parametrii acestui modul sunt următorii:

Item=[utilizator terminal | gazdă_la distanță | utilizator_la distanta | grup| coajă]

Sense= (starea de returnat; când intrarea este găsită în listă, altfel se returnează starea opusă)

file=/full/path/and/file_name - onerr= (ce stare trebuie returnată dacă apare o eroare)

App1y=[utilizator|@grup] (specifică utilizatorul sau grupul care trebuie restricționat. Este semnificativ doar pentru intrări precum item=[terminal | remote_host | shell], pentru intrări precum item=[user | remote_user | group] este ignorat)

Modulul pam_nologin.so este utilizat pentru autorizarea tipului de autentificare cu flag-ul necesar. Acest modul verifică dacă fișierul /etc/nologin există și returnează SUCCESS dacă nu există, în caz contrar conținutul fișierului este afișat utilizatorului și este returnat FAILURE. Acest modul este utilizat de obicei atunci când sistemul nu este încă pe deplin operațional sau este închis temporar pentru întreținere, dar nu este deconectat de la rețea.

Modulul pam_permit.so este complementar cu modulul pam_deny.so. Întotdeauna returnează SUCCES. Orice parametri trecuți de modul sunt ignorați.

Modulul pam_pwdb.so oferă o interfață pentru fișierele passwd și umbră. Sunt posibile următoarele opțiuni:

Depanare - scrierea informațiilor de depanare în fișierul jurnal;

Audit - informații suplimentare de depanare pentru cei care nu au suficiente informații obișnuite de depanare;

Use_first_pass - nu cereți niciodată utilizatorului o parolă, ci luați-o din modulele anterioare ale stivei;

Try_first_pass - încercați să obțineți parola de la modulele anterioare, în caz de eșec întrebați utilizatorul;

Use_authtok - returnează valoarea FAILURE dacă pam_authtok nu a fost setat, nu cere utilizatorului o parolă, ci o ia de la modulele stive anterioare (doar pentru o stivă de module de tip parolă);

not_set_pass - nu setați parola de la acest modul ca parolă pentru modulele ulterioare;

Shadow - acceptă sistemul de parole umbră;

Unix - pune parole în fișierul /etc/passwd;

Md5 - utilizați parolele md5 pentru următoarea schimbare a parolei;

Bigcrypt - utilizați parolele DECC2 data viitoare când schimbați parolele;

Nodelay - dezactivați o întârziere de o secundă la autorizarea eșuată.

Modulul pam_rhosts_auth.so permite/interzice utilizarea fișierelor .rhosts sau hosts.equiv. În plus, permite/interzice și utilizarea intrărilor „periculoase” în aceste fișiere. Parametrii acestui modul sunt următorii:

No_hosts_equiv - ignoră fișierul /etc/hosts.equiv;

No_rhosts - ignoră fișierul /etc/rhosts sau ~/.rhosts;

Debug - înregistrează informațiile de depanare;

Nowarn - nu afișați avertismente;

Suprimare - nu afișați niciun mesaj;

Promiscuos - Permiteți folosirea caracterului wildcard „+” în orice câmp.

Modulul pam_rootok.so returnează o valoare SUCCESS pentru orice utilizator cu un id nul. Când este marcat cu indicatorul suficient, acest modul permite accesul la serviciu fără a specifica o parolă. Modulul are un singur parametru: depanare.

Modulul pam_securetty.so poate fi folosit numai împotriva superutilizatorilor. Acest modul funcționează cu fișierul /etc/securetty, permițând superutilizatorului să se conecteze numai prin terminalele enumerate în acest fișier. Dacă doriți să permiteți autentificarea root prin telnet (pseudo terminal ttyp), trebuie fie să adăugați linii pentru ttyp0-255 la acest fișier, fie să comentați apelul către pam_securetty.so în fișierul pentru serviciul de conectare.

Modulul pam_shells.so returnează SUCCESS dacă shell-ul utilizatorului specificat în fișierul /etc/passwd este listat în fișierul /etc/shells. Dacă fișierul /etc/passwd nu atribuie niciun shell utilizatorului, atunci /bin/sh este pornit. Dacă fișierul /etc/passwd specifică un shell pentru un utilizator care nu este listat în /etc/shells, modulul returnează FAILURE. Numai superutilizatorului ar trebui să i se permită să scrie în fișierul /etc/shells.

Modulul pam_stress.so este folosit pentru a gestiona parolele. Are o mulțime de parametri, inclusiv depanarea neschimbată, dar în cazul general, doar doi dintre toți parametrii sunt de interes:

Rootok - permite superutilizatorului să schimbe parolele utilizatorului fără a introduce parola veche;

Expirat - Cu această opțiune, modulul este executat ca și cum parola utilizatorului ar fi expirat deja.

Alte opțiuni de modul vă permit să dezactivați oricare dintre aceste două moduri, să utilizați o parolă de la alt modul sau să transmiteți o parolă către alt modul, etc. Nu voi acoperi aici toate opțiunile modulului, așa că dacă aveți nevoie să utilizați caracteristicile speciale ale acest modul, citiți-le descrierea în documentația modulului.

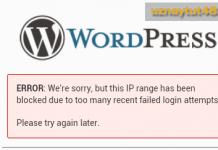

WSWS nu folosește modulul pam_tally.so în fișierele din /etc/pam.d în mod implicit. Acest modul numără încercările de autorizare. După autorizarea cu succes, contorul numărului de încercări poate fi resetat. Dacă numărul de încercări eșuate de conectare depășește un anumit prag, accesul poate fi refuzat. În mod implicit, informațiile despre încercări sunt plasate în fișierul /var/log/faillog. Opțiunile globale sunt:

Onerr= - ce trebuie făcut dacă apare o eroare, de exemplu, fișierul nu a putut fi deschis;

File=/full/path/and/file_name - dacă este absent, este utilizat fișierul implicit. Următorul parametru are sens numai pentru tipul de autentificare:

No_magic_root - activează contorizarea numărului de încercări pentru superutilizator (valorul implicit nu este efectuat). Util dacă autentificarea root prin telnet este permisă. Următoarele opțiuni au sens numai pentru tipul de cont:

Deny=n - interzice accesul după n încercări. Când utilizați această opțiune, comportamentul implicit al modulului reset/no_reset este schimbat de la no_reset la reset. Acest lucru se întâmplă pentru toți utilizatorii, cu excepția utilizatorului root (UID 0), cu excepția cazului în care este utilizată opțiunea no_magic_root;

No_magic_root - Nu ignorați opțiunea de refuzare pentru încercările de acces făcute de utilizatorul root. Când este utilizat împreună cu opțiunea deny= (vezi mai devreme), comportamentul implicit pentru utilizatorul root este setat să fie resetat, ca și pentru toți ceilalți utilizatori;

Even_deny_root_account - Permite blocarea contului de superutilizator dacă este prezentă opțiunea no_magic_root. Aceasta produce un avertisment. Dacă nu este utilizată opțiunea no_magic_root, atunci indiferent de numărul de încercări eșuate, contul de superutilizator, spre deosebire de conturile de utilizator normale, nu va fi niciodată blocat;

Resetare - resetează contorul numărului de încercări la autentificare cu succes;

No_reset - nu resetați contorul numărului de încercări de conectare cu succes; folosit în mod implicit, cu excepția cazului în care este specificat deny=.

Modulul pam_time.so vă permite să restricționați accesul la un serviciu în funcție de timp. Toate instrucțiunile de configurare pot fi găsite în fișierul /etc/security/time.conf. Nu are parametri: totul este setat în fișierul de configurare.

Modulul pam_unix se ocupă de autorizarea WSWS normală (de obicei este folosit în schimb pam_pwdb.so). Din punct de vedere fizic, acest modul este format din patru module, fiecare dintre ele corespunde unuia dintre tipurile PAM: pam_unix_auth.so, pam_unix_session.so, pam_unix_acct.so și pam_unix_passwd.so. Modulele pentru tipurile de cont și auth nu au parametri. Modulul are un singur parametru pentru tipul passwd: strict=false. Dacă este prezent, modulul nu verifică parolele pentru rezistența la cracare, permițând utilizarea de parole arbitrare, inclusiv nesigure (ușor de ghicit sau de forță brută). Modulul pentru tipul de sesiune înțelege doi parametri: depanare și urmărire. Informațiile de depanare ale opțiunii de depanare sunt plasate în fișierul jurnal de informații de depanare așa cum este specificat în syslog.conf, iar informațiile despre opțiunea de urmărire, datorită sensibilității sale, sunt plasate în jurnalul authpriv.

Modulul pam_warn.so înregistrează un mesaj despre apelul său la syslog. Nu are parametri.

Modulul pam_wheel.so permite doar membrilor grupului de roți să devină superutilizator. Grupul de roți este un grup special de sistem ai cărui membri au mai multe privilegii decât utilizatorii obișnuiți, dar mai puține decât superutilizatorul. Prezența sa vă permite să reduceți numărul de utilizatori de sistem cu privilegii de superutilizator, făcându-i membri ai grupului de roți și, prin urmare, crescând securitatea sistemului. Dacă superutilizatorul se poate autentifica numai folosind un terminal, atunci acest modul poate fi utilizat pentru a face imposibilă accesul utilizatorilor cu privilegii de superutilizator, interzicându-le accesul, cu excepția cazului în care aparțin grupului de roți. Modulul folosește următorii parametri:

Debug - înregistrarea informațiilor de depanare;

Use_uid - Determinați proprietatea pe baza ID-ului curent al utilizatorului, nu a ceea ce i-a fost atribuit utilizatorului la conectare.

Încredere - dacă utilizatorul aparține grupului de roți, returnați SUCCESS în loc de IGNORE;

Deny - inversează sensul procedurii (return FĂRĂ RECES). În combinație cu group= , vă permite să refuzați accesul membrilor acestui grup.

NOTĂ -

Directorul /etc/security este legat de directorul /etc/pam.d deoarece conține fișierele de configurare pentru diferite module PAM numite în fișierele /etc/pam.d.

Intrări RAM în fișierele jurnal

Listare 1.9. Conținutul /var/log/secure

11 ianuarie 16:45:14 chiriqui PAM_pwdb: (su) sesiune deschisă pentru utilizator root

11 ianuarie 16:45:25 chiriqui PAM_pwdb: (su) sesiune închisă pentru utilizator root

11 ian 17:18:06 chiriqui autentificare: CONECTAREA EŞECTĂ 1 DE LA (null) PENTRU david,

Autentificare eșuată

11 ian 17:18:13 chiriqui login: FAILED LOGIN 2 FROM (null) PENTRU david.

Autentificare eșuată

11 ian 17:18:06 chiriqui autentificare: CONECTAREA EŞECTĂ 1 DE LA (null) PENTRU david.

Autentificare eșuată

11 ian 17:18:13 chiriqui autentificare: LOGIN 2 DE NU a reușit (null) PENTRU david,

Autentificare eșuată

11 ianuarie 17:18:17 chiriqui PAM_pwdb: sesiune (autentificare) deschisă pentru utilizatorul david

11 ianuarie 17:18:17 chiriqui -- david: LOGIN ON ttyl DE David

11 ianuarie 17:18:20 chiriqui PAM_pwdb: sesiune (autentificare) închisă pentru utilizatorul david

Fiecare intrare începe cu o dată, o oră și un nume de gazdă. Acesta este urmat de numele modulului PAM și ID-ul procesului inclus în paranteza patrata. Apoi, între paranteze, apare numele serviciului restricționat. Pentru Lista 1.9, acesta este fie su, fie login. Numele serviciului este urmat fie de „sessionopened” (sesiunea este deschisă), fie de „sessionclosed” (sesiunea este închisă).

Intrarea care urmează imediat după intrarea „sessionopened” este un mesaj de conectare care vă spune cine este conectat și de unde.

Sunt luate în considerare următoarele întrebări:

Care este grupul de utilizatori implicit și grupurile de utilizatori private;

Schimbați utilizator/grup;

Modul în care schimbarea utilizatorului/grupului afectează GUI;

Securitate și utilizatori;

Securitate și parole;

Protecție cu parolă;

Alegerea unei parole bune;

Schimbarea parolei.

Grup implicit

În prezent, nu mai există o restricție pentru un utilizator care aparține unui singur grup la un moment dat. Orice utilizator poate aparține mai multor grupuri în același timp. Cu comanda newgrp, utilizatorul devine membru al grupului specificat în comandă, iar acest grup devine pentru acest utilizator grup de conectare(grup de conectare). În acest caz, utilizatorul rămâne membru al grupurilor din care era membru înainte de lansarea comenzii newgrp. Grupul de autentificare este grupul care devine proprietarul grupului de fișiere create de utilizator.

Diferența dintre grupul implicit și grupurile de utilizatori private este gradul de deschidere al celor două scheme. În cazul unei scheme cu un grup implicit, orice utilizator poate citi (și adesea modifica) fișierele altui utilizator. Cu grupurile private, totuși, citirea sau scrierea unui fișier creat de un alt utilizator este posibilă numai dacă proprietarul acestuia a acordat în mod explicit drepturi asupra acestor operațiuni altor utilizatori.

Dacă doriți ca utilizatorii să se poată alătura și să părăsească un grup fără intervenția unui administrator de sistem, puteți atribui o parolă grupului respectiv. Utilizatorul se poate bucura de privilegii anumit grup numai dacă el îi aparține. Există două opțiuni aici: fie aparține grupului din momentul în care se conectează, fie devine membru al grupului ulterior, după ce a început să lucreze cu sistemul. Pentru ca un utilizator să se alăture unui grup din care nu aparține, acelui grup trebuie să i se atribuie o parolă.

În mod implicit, WSWS nu folosește parole de grup, așa că nu există niciun fișier gshadow în directorul /etc.

Dacă utilizați în mod constant doar unul dintre programe - useradd, LISA sau COAS - pentru a efectua sarcini de rutină de administrare a utilizatorilor, fișierele cu setările utilizatorului sunt mai consistente și mai ușor de întreținut.

Avantajul schemei implicite de grup este că facilitează partajarea fișierelor, deoarece nu trebuie să vă faceți griji cu privire la permisiunile de fișiere atunci când îl utilizați. Această schemă implică o abordare deschisă a sistemului pe principiul „tot ceea ce nu este interzis este permis”.

Setarea setărilor implicite de utilizator este o sarcină cu prioritate ridicată care ar trebui finalizată de îndată ce instalați sistemul.

Grupuri private de utilizatori

Grupurile de utilizatori private au aceleași nume ca și numele de utilizatori. Grupul privat devine grupul de conectare, deci implicit, cu excepția cazului în care atributele directorului dictă altfel, este atribuit ca grup care deține toate fișierele utilizatorului.

Avantajul grupurilor private ale unui utilizator este că utilizatorii nu trebuie să se gândească la restricționarea accesului la fișierele lor: în mod implicit, accesul la fișierele utilizator din momentul creării lor vor fi limitate. În WSWS, atunci când folosește grupuri private, un utilizator poate citi sau modifica doar fișierele care îi aparțin. În plus, el poate crea numai fișiere în directorul său de pornire. Acest comportament implicit poate fi modificat de administratorul de sistem sau utilizator, atât la nivel de fișier individual, cât și la nivel de director.

Există mai multe comenzi cu care utilizatorul își poate controla numele și/sau grupul din care aparține, sau numele sau grupul sub care rulează programul. Un astfel de program este newgrp.

Comanda newgrp poate fi rulată de orice utilizator. Îi permite să se alăture unui grup din care nu a aparținut, dar numai dacă acelui grup i-a fost atribuită o parolă. Această comandă nu vă va permite să vă alăturați unui grup fără o parolă dacă nu sunteți membru al grupului respectiv.

Comanda newgrp poate fi utilizată pe un grup din care utilizatorul este deja membru. În acest caz, newgrp face din grupul specificat grupul de conectare. Grupurile unui utilizator sunt împărțite în două tipuri: grupul de conectare și toate celelalte grupuri cărora le aparține utilizatorul. Un utilizator poate aparține mai multor grupuri, dar grupul care deține fișierele create de utilizator va fi întotdeauna grupul de conectare al utilizatorului.

Pe lângă newgrp, puteți utiliza și comenzile chown și chgrp pentru a controla cărui utilizator sau grup îi aparține fișierul.

Sfera de aplicare a comenzii newgrp în mediul XWindow este limitată la programul xterm în care a fost executată: doar programele lansate prin acest terminal vor fi executate în contextul noului grup, ceea ce înseamnă că utilizatorul nu o poate folosi pentru a modifica grup de autentificare pentru programele lansate prin managerul de ferestre. Un program care trebuie rulat întotdeauna în contextul unui grup secundar poate fi rulat printr-un script care îl setează la grupul de conectare necesar.

Sistemul XWindow introduce întotdeauna dificultăți suplimentare în viața utilizatorilor. ÎN acest caz aceste dificultăți nu sunt direct legate de X, ci decurg din logica /etc/groups și /etc/gshadow. Cei care nu folosesc parole umbră pentru grupuri nu au de ce să-și facă griji. În cazul lui X, nu este posibilă configurarea unui grup protejat prin parolă dintr-un script simplu, dar pentru grupurile secundare de utilizatori care nu necesită o parolă, schimbarea grupului este extrem de simplă. Următorul script va fi suficient:

sg - gif -c /usr/X11R6/bin/xv &

Acest script va lansa programul xv cu gif-urile de grup ca grup principal. Care este ceea ce trebuie să obțineți.

Este mai dificil pentru cei care folosesc parole de grup umbră, deoarece în acest caz, la executarea acestui script, pe ecran va apărea un mesaj de eroare. Când fișierul /etc/groups listează utilizatorii care aparțin unui grup, oricare dintre ei este automat considerat membru al grupului imediat după autentificare. Totuși, în cazul parolelor umbră, lista de utilizatori ai grupului a fost mutată în fișierul /etc/gshadow, astfel încât utilizatorul conectat să nu fie înscris automat în membrii săi, ci să se alăture acestuia cu comanda newgrp sau executa orice program in numele lui cu comanda sg. Problema este că din punctul de vedere al lui X, acest utilizator (care nu este neapărat utilizatorul care a inițiat sesiunea de lucru X) nu are dreptul de a stabili o conexiune. Prin urmare, pentru grupurile care nu sunt protejate cu parolă, scriptul de mai sus este modificat după cum urmează:

xhosts +localhost

sg - gif -c /usr/X11R6/bin/xv &

Linia adăugată vă permite să accesați ecranul grup nou(gif-uri). Pentru majoritatea stațiilor de lucru, acest lucru nu ar trebui să provoace probleme majore de securitate, deoarece această linie permite accesul la ecran doar utilizatorilor de pe gazda locală (consultați un ghid bun pentru administratorul de sistem Linux pentru mai multe informații despre X și xhost).

NOTĂ

Utilizarea unui server X (în special în combinație cu xdm sau kdm) implică o serie de subtilități proprii, care sunt exacerbate și mai mult de aplicațiile grafice, deoarece acestea pot fi rulate nu numai prin Linie de comanda, dar și prin pictograma de pe desktopul grafic.

Schimbarea utilizatorului

NOTĂ

Un utilizator obișnuit nu poate deteriora un sistem atât de mult ca un superutilizator neglijent. Consecințele greșelii dvs. de scriere ca superutilizator pot fi destul de fatale, până la punctul în care toate dvs fișiere de sistem(și chiar și tuturor fișierelor stocate în sistem) se va putea lua rămas bun. Unele companii s-ar putea să-ți ia rămas bun și de la tine.

Comanda su transformă un utilizator în altul. Echipa și-a luat numele « substitui utilizator » (înlocuirea utilizatorului), dar deoarece este cel mai frecvent folosit pentru a deveni superutilizator..

Comanda su, apelată fără argumente, va solicita utilizatorului o parolă, după care (primirea parolei corecte ca răspuns) vă va face utilizatorul root. Această comandă este un serviciu restricționat, astfel încât toate aspectele securității sale pot fi configurate prin fișierul /etc/pam.d/su.

NOTĂ -

Apelarea lui su fără a specifica un nume de utilizator (cu sau fără liniuță) este tratată ca o instrucțiune pentru a vă face utilizatorul root.

Această comandă sudo permite utilizatorilor selectați să ruleze unele programe ca root, iar utilizatorului care utilizează această comandă nu i se solicită parola de root, ci propria parolă. Folosit de sudo ca și comanda sg. Utilizatorul tasta sudo command_to_execute, apoi parola, iar dacă i se permite să facă acest lucru, comanda specificată este executată în contextul privilegiilor de superutilizator.

Securitate și utilizatori

De obicei, utilizatorii sunt interesați doar de modul în care să se autentifice și să ruleze programele de care au nevoie. Interesul lor pentru securitate apare doar după pierderea fișierelor importante. Dar nu durează mult. După ce află că măsurile sunt luate, utilizatorii uită rapid de orice precauție.

În general, nu este preocuparea lor - siguranța. Administratorul de sistem trebuie să elaboreze, să implementeze și să mențină o politică de securitate care să permită utilizatorilor să-și facă treaba fără a fi distras de problemele de securitate care sunt în afara domeniului lor de aplicare.

Principalul pericol pentru sistem, de regulă, vine din interior, nu din exterior. Sursa sa (mai ales în sistemele mari) poate fi, de exemplu, un utilizator furios. Cu toate acestea, suspiciunea excesivă ar trebui evitată atunci când prejudiciul cauzat din ignoranță este confundat cu intenție rău intenționată. Cum să protejați utilizatorii de deteriorarea neintenționată a fișierelor proprii și ale altor persoane este descris în prima parte a cărții. După cum arată practica, utilizatorul obișnuit nu poate deteriora sistemul. Trebuie să vă faceți griji numai pentru acei utilizatori care sunt capabili să găsească o lacună în mecanismele de protecție și sunt cu adevărat capabili să provoace daune specifice sistemului. Dar astfel de utilizatori sunt de obicei puțini și în timp devin cunoscuți, mai ales dacă știi ce să cauți. Grupul de risc include utilizatorii care, în virtutea poziției lor sau datorită conexiunilor lor, pot obține acces la nivel de privilegiu root. Pe măsură ce stăpâniți materialul din această carte, veți învăța ce să căutați ca semne de probleme iminente.

În mod implicit, utilizatorii au control deplin asupra directoarelor lor de acasă. Dacă utilizați grupul implicit, toți utilizatorii sistemului aparțin aceluiași grup. Orice utilizator are dreptul de a accesa directoarele de acasă ale altor utilizatori și fișierele aflate în acestea. Când se folosește schema cu grupuri de utilizatori private, orice utilizator al sistemului are acces numai la propriul director principal, iar directoarele de acasă ale altor utilizatori nu sunt disponibile pentru el.

Dacă doriți să oferiți tuturor utilizatorilor sistemului acces general la un set fișiere partajate, se recomandă să creați un director partajat undeva special în acest scop, să creați un grup din care toți utilizatorii să fie membri (acesta poate fi grupul de utilizatori sau orice alt grup creat de dvs.) și să acordați acestui grup drepturile de acces corespunzătoare la acest director partajat. Dacă un utilizator dorește să pună unele dintre fișierele sale disponibile altor utilizatori, poate pur și simplu să le copieze în acest director și să se asigure că aceste fișiere aparțin aceluiași grup din care sunt membri toți utilizatorii.

Unii utilizatori trebuie să folosească sau pur și simplu nu se pot descurca fără programe care nu sunt incluse în WSWS. Majoritatea utilizatorilor ajung să aibă o mulțime de fișiere proprii de-a lungul timpului: documente, fișiere de configurare, scripturi etc.. Sistemul OpenLinux nu oferă utilizatorilor prea mult ajutor în organizarea fișierelor, lăsând această sarcină administratorului de sistem.

Structura de directoare creată în directorul principal al fiecărui utilizator nou este determinată de conținutul directorului /etc/skel. Un /etc/skel tipic conține de obicei următoarele directoare:

Aceste directoare sunt folosite pentru a stoca (respectiv) fișiere binare, fișiere sursă, fișiere de document și alte fișiere diverse. Multe programe oferă implicit salvarea anumitor tipuri de fișiere într-unul dintre aceste subdirectoare. Odată ce utilizatorii obțin o explicație a scopului cataloagelor pe care le au la dispoziție, utilizatorii sunt de obicei dispuși să le folosească, deoarece acest lucru îi scutește de a fi nevoiți să vină cu ceva propriu. Nu uitați să faceți directorul ~/bin unul dintre ultimele directoare listate în variabila PATH pentru utilizatori.

Securitate și parole

Ei spun că acolo unde este subțire, se sparge acolo - această vorbă este adesea amintită când vine vorba de importanța parolelor într-un sistem de securitate. În general, puterea unui sistem de securitate este determinată de mulți factori, cum ar fi serviciile pe care sistemul WSWS le pune la dispoziție utilizatorilor externi (dacă este folosit ca server web, dacă poate fi autentificat folosind telnet etc.). Un alt factor determinant sunt parolele utilizatorilor, ceea ce ne aduce la un alt factor - respectarea de către utilizatori a politicilor de securitate. Un simplu utilizator nu vrea să știe nimic despre securitate. Dacă respectăm utilizatorul și nu dorim să-i schimbăm atitudinea față de securitate prin metode forțate, ar trebui să facem sistemul de securitate convenabil și ușor de înțeles pentru el. Confortul este cel mai greu lucru de făcut. Tot ceea ce este sigur nu este de obicei foarte convenabil (pentru că în spatele confortului există predictibilitate și elementalitate care sunt incompatibile cu siguranța) și, prin urmare, intră în conflict cu comportamentul obișnuit al oamenilor care preferă calea cea mai convenabilă tuturor căilor posibile. La urma urmei, utilizatorii lucrează cu sistemul pentru a finaliza munca care le este atribuită și nu pentru a adăuga altele noi. Pentru a împiedica utilizatorii să ia în mod deliberat calea celei mai mici rezistențe atunci când au de-a face cu parole, de obicei încerc să le explic pentru ce sunt parolele și de ce este important să le păstrez în siguranță. Este important nu dintr-o poziție generală precum „un sistem cu securitate scăzută poate fi piratat și fura sau deteriora fișierele importante”, ci din punctul de vedere al intereselor personale ale utilizatorului.

Majoritatea utilizatorilor înțeleg importanța e-mailului pentru munca lor. Cu toate acestea, ceea ce ei nu realizează este că oricine se conectează sub numele lor are posibilitatea de a-și folosi e-mailul în numele lor împotriva lor. Întrebați utilizatorul dacă folosește e-mailul în scopuri personale. Cel mai probabil, el va răspunde da. Apoi întreabă-l dacă a trebuit vreodată să se ocupe de chestiuni importante de afaceri prin e-mail. Sunt din ce în ce mai puțini oameni care răspund „nu” în fiecare zi. Dar chiar dacă răspunsul este nu, unii dintre partenerii de afaceri pot considera o tranzacție prin e-mail ca fiind obligatorie ca o tranzacție telefonică.

Apoi explicați utilizatorului că a lui e-mailuri au uneori aceeași importanță ca semnătura lui personală. Deși este posibilă schimbarea antetului unui e-mail, în majoritatea cazurilor o astfel de modificare este la fel de ilegală ca și falsificarea unei semnături. Dar dacă cineva, după ce a învățat cumva parola unui alt utilizator, intră în sistem sub numele său, atunci, la figurat vorbind, va putea semna cu semnătura altei persoane. Orice e-mail trimis de acesta nu va putea fi distins din punct de vedere tehnic de e-mailul trimis chiar de utilizator. Practica de a permite cuiva să se conecteze cu un alt nume este nedorită și ar trebui evitată (cu excepția administratorilor de sistem care folosesc această capacitate pentru a testa scripturile de conectare și setările utilizatorului, dar nu trebuie să cunoască parola utilizatorului pentru a face acest lucru) . Fenomenele nedorite includ autentificarea sub un nume fals (chiar și cu permisiunea altui utilizator). Cât de nedorit este asta? Răspunsul la această întrebare este determinat de strictețea politicii de securitate a întreprinderii.

Cu toate acestea, utilizatorii ar trebui să știe că există și alte modalități la fel de periculoase de a obține acces neautorizat la contul lor. Cel mai obișnuit caz este atunci când utilizatorul, temându-se să uite parola, îl face ușor de reținut și, prin urmare, ghicește, sau notează parola pe o bucată de hârtie, care este adesea pur și simplu atașată la monitor. Sistemul de securitate prin parole se bazează pe două lucruri: un nume de utilizator permanent și o parolă care se schimbă periodic. Majoritatea oamenilor nu vor spune nimănui codul PIN pentru a-și accesa contul bancar, dar nu protejează nici pe departe parola de utilizator. Deși, spre deosebire de situația cu un cont bancar, în care partea constantă, adică Card de credit, este un obiect fizic care nu a fost încă accesat, partea permanentă a sistemului de securitate prin parole, adică numele de utilizator, este cunoscută de toată lumea (cel puțin toți din cadrul companiei și cei cu care acest utilizator a corespondat prin e-mail). ). Prin urmare, dacă partea variabilă este scrisă undeva sau este ușor de ghicit sau preluată de un program care sortează cuvintele dintr-un dicționar, atunci un astfel de cont nu poate fi considerat bine protejat.

În cele din urmă, utilizatorii ar trebui să fie conștienți de existența unei astfel de metode de obținere a unei parole ca „social engineering” (socialengineering). Cei mai mulți dintre noi am întâlnit cel puțin o persoană în viața noastră care poate fi descrisă ca fiind „alunecos ca naiba”. Astfel de oameni au capacitatea de a convinge alte persoane, recurgând la un argument construit logic, să ofere informațiile de care au nevoie. Dar acesta nu este singurul cale posibilă afla parola altcuiva. Uneori este suficient doar să privești.

Contramăsura împotriva unor astfel de incidente este schimbarea obișnuită a parolei. Puteți, desigur, să schimbați parola o dată la zece ani, dar este mai bine să nu faceți intervalele dintre modificări prea lungi, la fel cum este mai bine să nu le scurtați, de exemplu, o dată pe oră. A nu schimba parola prea mult timp înseamnă să te expui riscului de a fi piratat.

NOTĂ-

Pătrunderea unui străin în sistem sub masca unui utilizator obișnuit poate avea consecințe nefericite nu numai pentru fișierele acestui utilizator, ci și pentru întregul sistem, deoarece cu cât acest străin știe mai multe despre sistemul dvs., cu atât este mai ușor. va fi pentru el să găsească găuri în protecția sa.

Rețineți că înainte de a rula, scriptul face câteva verificări: rulează la nivel de privilegiu de rădăcină, UID-ul de pornire este deja luat și așa mai departe.Totuși, nu se poate spune că verifică totul.

Schimbarea parolei

O modalitate de a testa securitatea unui sistem este să te pui în pielea unui atacator și să încerci să gândești și să acționezi așa cum ar acționa o persoană care încearcă să încalce securitatea. Aceasta înseamnă să te plimbi printre utilizatori, să cauți să vezi dacă o parolă scrisă este atașată la un monitor, dacă cineva a lăsat pe masă o foaie de hârtie cu datele de identificare scrise pe ea sau să „treci pe lângă” chiar la ora aia dimineață când utilizatorii se înregistrează. în (s-ar putea să-l vezi pe unul dintre ei tastând parola pe tastatură).

Înseamnă, de asemenea, să acordați atenție orientării monitorului unui utilizator care accesează informații sensibile pentru a vedea dacă acestea sunt vizibile pentru altcineva. În plus, atunci când acești utilizatori își părăsesc biroul, lansează un screensaver blocat cu parolă, se deconectează sau nu fac nimic?

dar cel mai bun mod testați puterea sistemului de securitate a parolelor și atitudinea utilizatorilor față de acesta - încercați să spargeți parolele utilizatorilor. Rularea regulată a unui program de spargere a parolelor vă poate oferi o estimare destul de bună a puterii sistemului dvs. de protecție prin parolă.

WSWS 3.0 este un sistem de operare sigur, multi-utilizator, cu timp partajat, multitasking dezvoltat pe Linux. Sistemul de operare oferă un sistem de prioritizare pe mai multe niveluri cu multitasking preventiv, organizare a memoriei virtuale și suport complet pentru rețea; funcționează cu configurații multiprocesor (SMP - symmetrical multiprocessing) și cluster pe platformele Intel, MIPS și SPARC. O caracteristică a WSVS 3.0 este mijlocul de protecție încorporat împotriva accesului neautorizat, care îndeplinește cerințele Documentului de îndrumare al Comisiei Tehnice de Stat sub președintele Federației Ruse pentru clasa 2 de echipamente informatice. Instrumentele de securitate includ controlul obligatoriu al accesului, listele de control al accesului, modelul de rol și instrumentele avansate de audit (înregistrare evenimente).

Sistemul de fișiere WSWS 3.0 acceptă nume de fișiere de până la 256 de caractere, cu posibilitatea de a crea nume de fișiere și directoare în limba rusă, legături simbolice, un sistem de cote și liste de drepturi de acces. Este posibil să montați sisteme de fișiere FAT și NTFS, precum și ISO-9660 (CD-uri). Mecanismul de cotă vă permite să controlați utilizarea spațiului pe disc de către utilizatori, numărul de procese lansate și cantitatea de memorie alocată fiecărui proces. Sistemul poate fi configurat să emită avertismente atunci când resursele solicitate de utilizator se apropie de cota specificată.

WSWS 3.0 include un sistem grafic bazat pe X Window. Pentru a lucra într-un mediu grafic, sunt furnizați doi manageri de ferestre: IceWM și KDE. Majoritatea programelor din WSWS sunt orientate grafic, ceea ce creează condiții favorabile nu numai pentru munca utilizatorilor, ci și pentru trecerea acestora de la Windows la WSWS.

WSWS 3.0 este livrat într-o configurație care, pe lângă nucleu, include un set de produse software suplimentare. Însuși sistem de operare este utilizat ca element de bază al organizării staţiilor de lucru automatizate (AWP) şi al construcţiei de sisteme automatizate. Software-ul suplimentar poate fi instalat la alegere și este axat pe automatizarea maximă a managementului și administrării domeniului, ceea ce vă permite să reduceți costurile de întreținere a stațiilor de lucru și să vă concentrați pe finalizarea sarcinii țintă de către utilizatori. Programul de instalare vă permite să instalați sistemul de operare de pe un CD bootabil sau prin rețea prin FTP. De obicei, serverul de instalare este instalat și configurat mai întâi de pe discuri, iar apoi restul computerelor sunt instalate prin rețea. Serverul de instalare din domeniul care rulează îndeplinește sarcina de actualizare și restaurare a software-ului pe stațiile de lucru. Noua versiune este încărcată doar pe server și apoi se întâmplă actualizare automata Software la locul de muncă. Dacă software-ul este deteriorat pe stațiile de lucru (de exemplu, când fișierul de program este șters sau sumele de verificare ale fișierelor executabile sau de configurare nu se potrivesc), software-ul corespunzător este reinstalat automat.

În timpul instalării, administratorului i se solicită să selecteze fie unul dintre tipurile de instalare standard, fie o instalare personalizată. Tipurile standard sunt utilizate la instalarea pe locuri de muncă standard și acoperă principalele opțiuni tipice pentru organizarea locurilor de muncă bazate pe OS WSWS 3.0 (Fig. 1). Fiecare tip standard definește un set de produse software care urmează să fie instalate, o configurație de disc, un set de sisteme de fișiere și un set de setarile sistemului. Instalarea personalizată vă permite să setați în mod explicit toate caracteristicile specificate ale sistemului final până la selectarea pachetelor software individuale. Dacă alegeți o instalare personalizată, puteți instala WSWS 3.0 pe un computer care are deja instalat un alt sistem de operare (cum ar fi Windows NT).

Structura WSWS 3.0 include un sistem de documentare unificat (ESD) cu informații despre diferite aspecte ale funcționării sistemului. ESD constă dintr-un server de documentație și o bază de date care conține texte de descriere care pot fi accesate prin intermediul browserelor. Când instalați software suplimentar, secțiunile de referință corespunzătoare sunt instalate în baza de date ESD. ESD poate fi găzduit local la fiecare loc de muncă sau un server de documentație special poate fi alocat în domeniul WSWS. Ultima opțiune este utilă în domeniile WSWS mari pentru a economisi spațiu total pe disc, a simplifica gestionarea și a menține documentația la zi. Accesul la documentația de pe alte stații de lucru este posibil prin intermediul browserului Web furnizat cu WSWS 3.0.

WSVS 3.0 este rusificat atât în mod alfanumeric, cât și în mod grafic. Sunt acceptate terminale virtuale, comutarea între care se realizează folosind o combinație de taste.

Un punct cheie în ceea ce privește integritatea sistemului este operațiunea de înregistrare a noilor utilizatori ai WSWS, atunci când sunt determinate atributele utilizatorului, inclusiv atributele de securitate, conform cărora sistemul de control al accesului va controla în continuare munca utilizatorului. La baza modelului de mandat se află informațiile introduse la înregistrarea unui nou utilizator.

Pentru a implementa controlul discreționar al accesului, sunt utilizate mecanismele tradiționale Unix de biți de control al accesului și liste de control al accesului (ACL). Ambele mecanisme sunt implementate la nivel Sistemul de fișiere WSWS 3.0 și sunt utilizate pentru a seta drepturi de acces la obiectele sistemului de fișiere. Biții vă permit să definiți drepturi pentru trei categorii de utilizatori (proprietar, grup, alții), cu toate acestea, acesta nu este un mecanism suficient de flexibil și este utilizat atunci când setați drepturi pentru majoritatea fișierelor OS care sunt utilizate în același mod de partea principală a utilizatorii. Cu ajutorul ACL-urilor, este posibil să se stabilească drepturi la nivelul utilizatorilor individuali și/sau al grupurilor de utilizatori, și astfel să se obțină un nivel semnificativ de detaliu în stabilirea drepturilor. Listele sunt folosite atunci când lucrați cu fișiere care necesită, de exemplu, setarea unor drepturi de acces diferite pentru mai mulți utilizatori anumiți.

Unul dintre dezavantajele semnificative ale sistemelor Unix tradiționale, din punct de vedere al securității, este prezența unui superutilizator cu cele mai extinse puteri. O caracteristică a WSWS 3.0 este descentralizarea funcțiilor superutilizatorului. Sarcina de administrare a sistemului este împărțită în mai multe părți, pentru care există administratori de configurare, securitate și audit. Din punctul de vedere al sistemului de operare, acești administratori sunt utilizatori obișnuiți cărora li se oferă posibilitatea de a rula programe administrative speciale și de a accesa fișierele de configurare corespunzătoare. Crearea conturilor de administrator de sistem are loc în timpul instalării WSWS 3.0.

Fiecare dintre administratori este responsabil pentru îndeplinirea numai a propriilor sarcini, de exemplu, administratorul de configurare gestionează sistemele de fișiere, interfețele de rețea, configurarea serviciilor de sistem și așa mai departe. Administratorul de securitate este responsabil pentru politica de securitate și controlează setările sistemului legate de securitate: lungimea minimă a parolei, numărul de încercări eșuate de conectare a utilizatorului și așa mai departe. În același timp, sunt înregistrate toate evenimentele legate de securitate, inclusiv acțiunile administratorilor. Managementul auditului este responsabilitatea administratorului de audit, care poate, de exemplu, „curăța” jurnalele de audit.

Descentralizarea funcțiilor superutilizatorului permite implementarea principiului „patru ochi”. De exemplu, înregistrarea unui nou utilizator WSWS 3.0 este un proces în doi pași. Mai întâi, administratorul de configurare creează un cont pentru noul utilizator, iar apoi administratorul de securitate înregistrează noul utilizator în baza de date de securitate. Abia după aceea devine posibil ca un nou utilizator să intre în sistem.

Pentru a efectua sarcini administrative, pachetul de distribuție include pachetul „Instrumente administrative”, care include programe pentru gestionarea utilizatorilor, fișierelor, securitate, auditare, setări la nivel de sistem și de rețea.

Prima sarcină care trebuie finalizată după instalarea WSWS 3.0 este ca administratorul să definească politica de securitate care este implementată în organizație. Una dintre componentele acestei sarcini este configurarea mecanismului de control al accesului obligatoriu. Pe fig. 2 prezintă o vedere a programului de gestionare a motorului de acreditări care vă permite să configurați un set de acreditări pentru subiect și obiect WSWS 3.0. În partea superioară a ferestrei programului, sunt configurate niveluri de securitate, ale căror posibile valori pot fi, de exemplu, „nu confidențial” și „confidențial”. În partea inferioară sunt create o mulțime de categorii care descriu domeniul de specialitate căruia îi aparține informațiile: „angajați”, „mijloace tehnice”, etc. Este posibil să creați superseturi de categorii (de exemplu, „Categoria_1_2”), inclusiv mai multe categorii separate și alte superseturi. Lucrul cu niveluri este cel mai convenabil atunci când acestea sunt reprezentate în formă zecimală, deoarece nivelurile au o organizare ierarhică. La rândul său, atunci când lucrați cu categorii, este convenabil să le reprezentați în formă binară, deoarece categoriile nu sunt un set ierarhic.

Pe fig. 3 prezintă o vedere a uneia dintre ferestrele programului de gestionare a utilizatorilor. Acest program poate fi rulat numai de administratori de configurare și securitate. Totodată, fiecare dintre ei poate seta sau modifica doar acele atribute de utilizator, a căror gestionare este de competența sa.

Pe fig. Figura 4 prezintă un exemplu de fereastră de program de gestionare a fișierelor care vă permite să vizualizați și să modificați valorile atributelor fișierului. Vizualizarea structurii arborescente a sistemului de fișiere în partea stângă a ferestrei facilitează navigarea prin acesta și selectarea fișierului dorit. Partea din dreapta arată atributele fișierului selectat, grupate în funcție de scopul lor funcțional. Fiecare grup are o filă separată. Fila General conține atribute tradiționale ale fișierului Unix, cum ar fi tipul, dimensiunea, numărul de linkuri hard, atributele discreționare și marcajele de timp. O caracteristică a fișierelor WSWS 3.0 este prezența atributelor obligatorii și extinderea atributelor discreționare cu o listă de drepturi de acces. Atributele obligatorii sunt prezentate în fila „Etichetă mandat”. Pentru a gestiona ACL-ul fișierului, fila „Permisiuni” este evidențiată. Mai mult, la selectarea directoarelor pentru care este posibil să se creeze implicit un ACL, fila „Drepturi de acces implicit” este activată. Pe fig. 5 arată vizualizarea ferestrei pentru lucrul cu fișierul ACL. Este posibil să adăugați atât o singură intrare pentru un utilizator sau grup, cât și mai multe intrări cu aceleași drepturi de acces. Ca și în cazul programului anterior, numai administratorii de configurare și securitate pot rula programul de gestionare a fișierelor. Fiecare dintre ele poate modifica doar acele atribute ale dosarului, a căror gestionare este de competența sa.

Servicii WSWS 3.0

WSWS, ca orice alt sistem de operare, servește la crearea condițiilor optime pentru execuția serviciilor și aplicațiilor care asigură automatizarea și sporesc eficiența muncii utilizatorilor.

Unul dintre serviciile principale ale oricărui sistem de operare este serviciul de imprimare. WSWS 3.0 include un sistem de imprimare care vă permite să imprimați documente în conformitate cu cerințele pentru sistemele securizate. Printre caracteristicile sistemului de imprimare WSWS 3.0, care îl deosebesc de sisteme similare, se numără suportul mecanismului de control al accesului obligatoriu, care permite, în etapa generării unei lucrări de imprimare, să se determine nivelul de confidențialitate al documentului și automat. trimiteți lucrarea la o anumită imprimantă în conformitate cu regulile de imprimare adoptate în această organizație. Fiecare coală tipărită este etichetată automat cu acreditările documentului, inclusiv numele de familie al utilizatorului care a tipărit documentul și numele computerului de la care a fost trimisă lucrarea de imprimare. Unul dintre avantajele sistemului de imprimare este invarianța acestuia față de aplicațiile care accesează serviciul de imprimare. Aceasta înseamnă că nu este legat de aplicațiile existente și nu se modifică atunci când apar aplicații noi. În consecință, aplicațiile de imprimare trebuie să țină cont de marcarea colilor și să lase spațiu pentru aceasta. Faptul de tipărire este consemnat într-un jurnal special pentru înregistrarea reproducerii documentelor tipărite. Pentru a lucra cu acest jurnal, se folosește un program special care vă permite să vizualizați, editați unele câmpuri de înregistrări și să le imprimați (Fig. 6).

Un element important al sistemului de securitate WSWS 3.0 este sistemul de identificare/autentificare. Utilizatorul trebuie să introducă parola corectă pentru a se autentifica cu succes. Evident, calitatea parolei alese determină rezistența sistemului la pătrunderea intrușilor în acesta. Pentru a genera parole de utilizator, WSWS 3.0 include un program special (Fig. 7).

Pentru a monitoriza computerele de domeniu, se folosește un sistem de monitorizare a performanței (CF), care constă dintr-un server și agenți speciali. Agenții sunt instalați pe computerele de domeniu și raportează starea lor către server. Sistemul CF vă permite să obțineți informații despre diverse aspecte ale funcționării computerelor (starea proceselor, subsistemul discului, subsistemele kernelului) și să monitorizați starea de sănătate a serviciilor de rețea (ftp, ssh etc.). Informațiile primite de server sunt acumulate în jurnale speciale, ceea ce face posibilă observarea nu numai a stării curente a domeniului, ci și studierea stării acestuia pe întreaga perioadă de funcționare a sistemului.

domeniul WSWS

WSWS 3.0 este folosit pentru a crea domeniile pe care sunt construite sisteme automate securizate. Din punct de vedere fizic, domeniul este implementat sub formă retea locala computere, dintre care majoritatea servesc la organizarea joburilor utilizatorilor. Unele dintre ele sunt necesare pentru organizarea resurselor partajate, cum ar fi un server de fișiere, un server de baze de date, un server de imprimare, un server de e-mail. În mod logic, domeniul WSWS este un set de computere care implementează o singură politică de securitate și formează un singur spațiu de administrare. O singură politică de securitate implică faptul că toate computerele dintr-un domeniu suportă un singur set de subiecte și obiecte de acces, atribute de securitate, precum și reguli uniforme pentru controlul discreționar și obligatoriu al accesului. În acest sens, domeniul WSWS este și un domeniu de securitate.

Un singur spațiu de administrare presupune o administrare uniformă a resurselor informaționale (calculatoare) domeniului WSWS. Baza sa este spațiul de utilizator unic al domeniului WSWS.

- Pentru fiecare utilizator de domeniu se menține un cont la locul său de muncă, care include informațiile necesare despre utilizator (nume logic, parolă, nume complet și atribute de securitate a utilizatorului). Aceasta informatie folosit pentru a efectua proceduri de identificare/autentificare pentru un utilizator atunci când acesta intră în domeniul WSWS.

- Pe fiecare computer al domeniului cu resurse partajate (server) pe care acest utilizator poate lucra, există exact același cont pentru el ca la locul său de muncă.

- Locul de muncă al administratorului de securitate menține o bază de date cu informații despre toți utilizatorii domeniului, inclusiv contul lor, informații extinse (de exemplu, poziția, numele/numărul departamentului), precum și numele computerului său și toate serverele la care are acces.

Astfel, contul este singurul pentru acest utilizator din domeniul WSWS și prin intermediul acestuia accesul utilizatorului la resurse informaționale domeniu.

Domenii eterogene

Pe acest moment atunci când se dezvoltă un sistem automatizat securizat, se iau ca bază rețelele locale existente, care, de regulă, sunt dominate de servere și locuri de muncă pe Baza Windows NT. Imposibilitatea trecerii imediate a unei organizații la platforma WSWS creează problema integrării acesteia cu Windows. Aici se pot distinge două aspecte: alegerea strategiei optime pentru trecerea la WSWS și dificultățile tehnice care însoțesc această tranziție.

Ca urmare a analizei fluxurilor de informații într-un sistem automatizat securizat, este posibilă identificarea zonelor care sunt cele mai importante din punct de vedere al securității. În primul rând, aceste zone includ fluxurile de import/export de informații, deoarece prin aceste fluxuri intră informațiile confidențiale (atât primite din exterior, cât și generate în interior) în lumea exterioară: serverele de imprimare și exportul de informații pe discuri și benzi. Al doilea ca important sunt zonele de stocare a informațiilor: serverele de fișiere și stațiile de lucru ale utilizatorilor.

În procesul de transformare a unei rețele Windows într-un sistem automatizat securizat, acele secțiuni ale rețelei care sunt cele mai critice din punct de vedere al securității trebuie mai întâi modificate. Primul pas este de a minimiza și controla fluxurile de informații de ieșire. După cum am menționat, WSWS 3.0 are un sistem dezvoltat de contabilizare și control al tipăririi documentelor și permite, într-o rețea construită pe bază proprie, implementarea cerințelor de emitere a documentelor tipărite pentru copie tipărită.

Al doilea pas este migrarea serverelor de fișiere de pe Platforme Windows. WSWS 3.0 prevede un sistem dezvoltat pentru gestionarea accesului utilizatorilor la resursele informaționale ale sistemului de operare, care vă permite să organizați protecția datelor utilizatorului la nivelul corespunzător.

La integrarea WSWS și Windows apar o serie de probleme tehnice, dintre care cele mai importante sunt probleme de compatibilitate a schemelor de identificare/autentificare a utilizatorilor, principii de control al accesului utilizatorilor utilizate în aceste sisteme de codare chirilice.