Din ce în ce mai mult, în mesajele oficiale ale furnizorilor de găzduire, ici și colo, pâlpâie mențiuni despre atacuri DDoS reflectate. Din ce în ce mai mult, utilizatorii, după ce au descoperit indisponibilitatea site-ului lor, își asumă imediat DDoS. Într-adevăr, la începutul lunii martie, Runetul a experimentat un val întreg de astfel de atacuri. În același timp, experții asigură că distracția abia începe. Este pur și simplu imposibil să ignori un fenomen atât de relevant, formidabil și intrigant. Așa că astăzi să vorbim despre miturile și faptele despre DDoS. Din punctul de vedere al furnizorului de hosting, desigur.

zi memoriala

Pe 20 noiembrie 2013, pentru prima dată în istoria de 8 ani a companiei noastre, întregul site tehnic a fost indisponibil câteva ore din cauza unui atac DDoS fără precedent. Zeci de mii de clienți din Rusia și CSI au avut de suferit, ca să nu mai vorbim de noi înșine și de furnizorul nostru de internet. Ultimul lucru pe care furnizorul a reușit să-l repare înainte ca lumina albă să se estompeze pentru toată lumea a fost că canalele sale de intrare erau strâns înfundate cu traficul de intrare. Pentru a vizualiza acest lucru, imaginează-ți cada cu o chiuvetă obișnuită, în care s-a repezit Cascada Niagara.

Chiar și furnizorii din amonte au simțit ecourile acestui tsunami. Graficele de mai jos ilustrează clar ce s-a întâmplat în acea zi cu traficul de internet în Sankt Petersburg și în Rusia. Atenție la vârfurile abrupte de la 15:00 și 18:00, exact când am înregistrat atacurile. Pe acestea brusc plus 500-700 GB.

A fost nevoie de câteva ore pentru a localiza atacul. Serverul către care a fost trimis a fost calculat. Apoi a fost calculat scopul teroriștilor de pe internet. Știi pe cine a lovit toată artileria asta inamică? Un site client foarte obișnuit și modest fiecare.

Mitul numărul unu: „Obiectul atacului este întotdeauna furnizorul de găzduire. Acestea sunt mașinațiunile concurenților săi. Nu este al meu." De fapt, ținta cea mai probabilă pentru teroriștii de pe internet este un site client obișnuit. Adică site-ul unuia dintre vecinii tăi de găzduire. Și poate și al tău.

Nu toate DDoS...

După evenimentele de pe site-ul nostru tehnic din 20 noiembrie 2013 și repetarea lor parțială pe 9 ianuarie 2014, unii utilizatori au început să-și asume DDoS în orice defecțiune specială a propriului site: „Acesta este DDoS!” și „Ai din nou DDoS?”

Este important să ne amintim că dacă suferim un astfel de DDoS încât chiar și clienții îl simt, îl raportăm imediat noi înșine.

Vrem să-i liniștim pe cei care se grăbesc să intre în panică: dacă ceva nu este în regulă cu site-ul dvs., atunci probabilitatea ca acesta să fie DDoS este mai mică de 1%. Pur și simplu datorită faptului că se pot întâmpla o mulțime de lucruri site-ului și această „mulțime de lucruri” se întâmplă mult mai des. Vom vorbi despre metodele de autodiagnosticare rapidă a ceea ce se întâmplă exact cu site-ul dvs. într-una dintre următoarele postări.

Între timp - de dragul acurateței utilizării cuvintelor - să clarificăm termenii.

Despre termeni

Atac DoS (din limba engleză Denial of Service) - acesta este un atac conceput pentru a determina refuzarea serviciului unui server din cauza supraîncărcării sale.

Atacurile DoS nu sunt legate de deteriorarea echipamentelor sau furtul de informații; scopul lor - face ca serverul să nu mai răspundă. Diferența fundamentală dintre DoS este că atacul are loc de la o mașină la alta. Sunt exact doi participanți.

Dar, în realitate, practic nu observăm atacuri DoS. De ce? Pentru că obiectele atacurilor sunt cel mai adesea obiecte industriale (de exemplu, servere productive puternice ale companiilor de găzduire). Și pentru a provoca un prejudiciu vizibil funcționării unei astfel de mașini, este nevoie de mult mai multă putere decât a ei. Acesta este primul. Și în al doilea rând, inițiatorul unui atac DoS este destul de ușor de calculat.

DDoS - în esență la fel ca DoS, doar atacul este natura distribuită. Nu cinci, nu zece, nu douăzeci, ci sute și mii de computere accesează un server simultan din locuri diferite. O astfel de armată de mașini se numește botnet. Este aproape imposibil de calculat clientul și organizatorul.

complici

Ce fel de computere sunt incluse în botnet?

Veți fi surprins, dar de multe ori acestea sunt cele mai obișnuite aparate de acasă. Cine ştie?.. -

foarte posibil al tău computer de acasă atras de partea răului.

Este nevoie de puțin pentru asta. Un atacator găsește o vulnerabilitate într-un popular sistem de operare sau o aplicație și, cu ajutorul acesteia, vă infectează computerul cu un troian care, într-o anumită zi și oră, instruiește computerul dumneavoastră să înceapă să efectueze anumite acțiuni. De exemplu, trimiteți cereri către un anumit IP. Fără cunoștințele și participarea dumneavoastră, desigur.

Mitul numărul doi: « DDoS se face undeva departe de mine, într-un buncăr subteran special în care stau hackeri cu barbă cu ochi roșii. De fapt, fără să știi, tu, prietenii și vecinii tăi - oricine poate fi un complice involuntar.

Acest lucru se întâmplă cu adevărat. Chiar dacă nu te gândești la asta. Chiar dacă ești teribil de departe de IT (mai ales dacă ești departe de IT!).

Mecanisme distractive de hacking sau DDoS

Fenomenul DDoS este eterogen. Acest concept combină multe opțiuni pentru acțiuni care duc la un singur rezultat (negarea serviciului). Luați în considerare opțiunile pentru necazurile pe care ni le pot aduce DDoSers.

Supraconsumul resurselor de calcul ale serverului

Acest lucru se realizează prin trimiterea de pachete la un IP specific, a cărui procesare necesită o cantitate mare de resurse. De exemplu, pentru a încărca o pagină, trebuie să executați un număr mare de interogări SQL. Toți atacatorii vor solicita această pagină anume, ceea ce va cauza o supraîncărcare a serverului și o refuzare a serviciului pentru vizitatorii normali și legitimi ai site-ului.

Acesta este un atac la nivelul unui școlar care și-a dedicat câteva seri citirii revistei Hacker. Ea nu este o problemă. Același URL solicitat este calculat instantaneu, după care accesul la acesta este blocat la nivel de server web. Și aceasta este doar una dintre soluții.

Supraîncărcarea canalelor de comunicație către server (până la ieșire)

Nivelul de dificultate al acestui atac este aproximativ același cu cel anterior. Atacatorul calculează cea mai grea pagină de pe site, iar botnet-ul aflat sub controlul său începe să o solicite în masă.

Imaginați-vă că partea din Winnie the Pooh invizibilă pentru noi este infinit de mare

În acest caz, este, de asemenea, foarte ușor să înțelegeți ce anume blochează canalul de ieșire și să interziceți accesul la această pagină. Interogările de același tip sunt ușor de văzut utilitati speciale care vă permit să priviți interfata reteași analizează traficul. Apoi este scrisă o regulă pentru Firewall, care blochează astfel de solicitări. Toate acestea se fac în mod regulat, automat și atât de rapid încât majoritatea utilizatorilor nici măcar nu sunt conștienți de vreun atac.

Mitul numărul trei: "DAR Cu toate acestea, rareori îmi vizitează des găzduirea și le observ mereu.” De fapt, 99,9% dintre atacurile nu le vezi sau nu le simți. Dar lupta zilnică cu ei - aceasta este munca de zi cu zi, de rutină a unei companii de găzduire. Aceasta este realitatea noastră, în care atacul este ieftin, concurența este în afara topurilor și nu toată lumea demonstrează lizibilitate în metodele de luptă pentru un loc la soare.

Supraîncărcarea canalelor de comunicație către server (la intrare)

Acesta este deja un puzzle pentru cei care citesc revista Hacker de mai mult de o zi.

Fotografie de pe site-ul radioului „Echoul Moscovei”. Nu au găsit nimic mai ilustrativ care să reprezinte DDoS cu supraîncărcarea canalului la intrare.

Pentru a umple canalul cu trafic de intrare la capacitate maximă, trebuie să aveți o rețea botnet, a cărei putere vă permite să generați cantitatea necesară de trafic. Dar poate că există o modalitate de a da puțin trafic și de a obține mult?

Există, și nu unul. Există multe opțiuni pentru îmbunătățirea atacului, dar una dintre cele mai populare în acest moment este atac prin servere DNS publice. Experții numesc această metodă de amplificare Amplificare DNS(în cazul în care cineva preferă termenii experți). Și dacă este mai simplu, atunci imaginați-vă o avalanșă: este suficient un mic efort pentru a o sparge și resurse inumane pentru a o opri.

Tu și cu mine știm asta server DNS public la cerere, informează pe oricine dorește date despre orice nume de domeniu. De exemplu, întrebăm un astfel de server: spune-mi despre domeniul sprinthost.ru. Și el, fără ezitare, ne aruncă tot ce știe.

Interogarea unui server DNS este o operațiune foarte simplă. Nu costa aproape nimic sa il contactezi, cererea va fi microscopica. De exemplu, așa:

Rămâne doar să alegeți un nume de domeniu, informații despre care va fi un pachet de date impresionant. Deci cei 35 de octeți inițiali cu o ușoară mișcare a mâinii se transformă în aproape 3700. Există o creștere de peste 10 ori.

Dar cum să vă asigurați că răspunsul este direcționat către IP-ul corect? Cum se falsifică IP-ul sursă al solicitării, astfel încât serverul DNS să-și emită răspunsurile în direcția victimei, care nu a solicitat nicio dată?

Faptul este că serverele DNS funcționează Protocolul de comunicare UDP, care nu necesită deloc confirmarea originii cererii. Falsificarea unui IP de ieșire în acest caz nu este o mare problemă pentru un dozator. De aceea, acest tip de atac este atât de popular acum.

Cel mai important, un botnet foarte mic este suficient pentru a implementa un astfel de atac. Și câțiva împrăștiați DNS public, care nu vor vedea nimic ciudat în faptul că diferiți utilizatori solicită din când în când date la adresa aceleiași gazde. Și numai atunci tot acest trafic se va îmbina într-un singur flux și va prinde bine o „țeavă”.

Ceea ce dozatorul nu poate ști este capacitatea canalelor atacatorului. Și dacă nu calculează corect puterea atacului său și nu blochează imediat canalul către server cu 100%, atacul poate fi respins rapid și ușor. Folosind utilități precum TCPdump este ușor să afli că traficul de intrare provine din DNS, iar la nivel de firewall să interzici acceptarea acestuia. Această opțiune - refuzul de a accepta trafic de la DNS - este asociată cu un anumit inconvenient pentru toată lumea, totuși, atât serverele, cât și site-urile de pe acestea vor continua să funcționeze cu succes.

Aceasta este doar una dintre multele opțiuni de a îmbunătăți atacul. Există multe alte tipuri de atacuri, despre ele putem vorbi altă dată. Între timp, aș dori să rezumam că toate cele de mai sus sunt adevărate pentru un atac a cărui putere nu depășește lățimea canalului către server.

Dacă atacul este puternic

Dacă puterea de atac depășește capacitatea canalului către server, se întâmplă următoarele. Canalul de Internet este blocat instantaneu la server, apoi la site-ul de găzduire, la furnizorul său de Internet, la furnizorul din amonte și așa mai departe și în ordine crescătoare (în viitor - până la cele mai absurde limite), până la puterea de atac este suficientă.

Și atunci devine problema globala pentru toți. Și pe scurt, cu asta am avut de-a face pe 20 noiembrie 2013. Și atunci când apar răsturnări la scară largă, este timpul să activați magia specială!

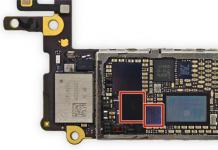

Asa arata magia speciala Cu ajutorul acestei magii este posibil sa calculezi serverul catre care este directionat traficul si sa-i blochezi IP-ul la nivel de ISP. Astfel încât să înceteze să accepte orice apel către acest IP prin canalele sale de comunicare cu lumea exterioară (uplink-uri). Pentru iubitorii de termeni: experții numesc această procedură "innegrire", din engleza blackhole.

În același timp, serverul atacat cu 500-1500 de conturi rămâne fără IP-ul său. Îi este alocată o nouă subrețea de adrese IP, peste care conturile de client sunt distribuite în mod uniform aleatoriu. În plus, experții așteaptă o repetare a atacului. Aproape întotdeauna se repetă.

Și când se repetă, nu mai sunt 500-1000 de conturi pe IP-ul atacat, ci vreo zeci sau două.

Cercul suspecților se restrânge. Aceste 10-20 de conturi sunt din nou distribuite la diferite adrese IP. Încă o dată, inginerii așteaptă un alt atac. Din nou și din nou, ei răspândesc conturile rămase sub suspiciune către diferite IP-uri și astfel, prin aproximare treptată, calculează obiectul atacului. Toate celelalte conturi în acest moment revin la funcționarea normală pe același IP.

După cum știți, aceasta nu este o procedură instantanee, este nevoie de timp pentru a fi implementată.

Mitul numărul patru:„Când are loc un atac masiv, gazda mea nu are un plan de acțiune. Așteaptă doar cu ochii închiși sfârșitul bombardamentului și îmi răspunde la scrisorile cu același tip de răspunsuri.Nu este cazul: în cazul unui atac, furnizorul de găzduire acționează conform unui plan pentru a-l localiza și a elimina cât mai curând posibil consecințele. Și același tip de scrisori vă permit să transmiteți esența a ceea ce se întâmplă și, în același timp, să economisiți resursele necesare procesării cât mai rapide a unei situații de urgență..

Există lumină la capătul tunelului?

Acum vedem că activitatea DDoS este în continuă creștere. A comanda un atac a devenit foarte accesibil și urât de ieftin. Pentru a evita acuzațiile de propagandă, nu vor exista legături de verificare. Dar credeți-ne pe cuvânt, așa este.

Mitul numărul cinci: „Un atac DDoS este un eveniment foarte costisitor și numai oamenii mari de afaceri își pot permite să comande unul. Ca ultimă soluție, acestea sunt mașinațiunile serviciilor secrete!” De fapt, astfel de evenimente au devenit extrem de accesibile.

Prin urmare, nu este necesar să ne așteptăm ca activitatea rău intenționată să dispară de la sine. Mai degrabă, se va intensifica. Rămâne doar să forjăm și să ascuți armele. Ceea ce facem, îmbunătățim infrastructura rețelei.

Partea juridică a problemei

Acesta este un aspect foarte nepopular în discutarea atacurilor DDoS, deoarece auzim rar despre cazuri de capturare și pedepsire a instigatorilor. Cu toate acestea, amintiți-vă: Un atac DDoS este o infracțiune. În majoritatea țărilor lumii, inclusiv în Rusia.

Mitul numărul șase: « Acum știu destule despre DDoS, voi comanda o vacanță pentru un concurent - Și nu voi primi nimic pentru asta!" Nu este exclus să o facă. Și dacă o face, nu va părea prea mult.

- Intriga istoriei cu DDoS sistem de plata Asista

- Deznodământ incitant

În general, nu sfătuim pe nimeni să se angajeze în practica vicioasă a DDoS, pentru a nu atrage mânia justiției și a nu-și îndoi propria karma. Iar noi, datorită specificului activității noastre și a unui viu interes de cercetare, continuăm să studiem problema, stăm de pază și îmbunătățim structurile defensive.

PS:nu avem suficiente cuvinte amabile pentru a ne exprima toată recunoștința, așa că spunem doar"Mulțumiri!" clienților noștri pacienți care ne-au susținut cu căldură într-o zi grea de 20 noiembrie 2013. Ați spus multe cuvinte de încurajare în sprijinul nostru

Pe un sistem de calcul pentru a-l duce la eșec, adică crearea unor astfel de condiții în care utilizatorii legali (legali) ai sistemului nu pot accesa resursele (serverele) furnizate de sistem, sau acest acces este dificil. Eșecul sistemului „inamic” poate fi, de asemenea, un pas către stăpânirea sistemului (dacă într-o situație de urgență software-ul oferă informații critice - de exemplu, versiunea, o parte a codului programului etc.). Dar, cel mai adesea, este o măsură a presiunii economice: timpul de nefuncționare al unui serviciu generator de venituri, facturile de la furnizor și măsurile de evitare a unui atac au lovit în mod semnificativ „ținta” din buzunar.

Dacă un atac este efectuat simultan de la un număr mare de computere, se vorbește despre Atacul DDoS(din engleza. Refuzarea serviciului distribuit, atac distribuit de denial of service). În unele cazuri, o acțiune neintenționată duce la un atac DDoS real, de exemplu, plasarea unui link pe o resursă populară de Internet către un site găzduit pe un server nu foarte productiv (efect slash dot). Un aflux mare de utilizatori duce la un exces sarcina admisibila către server și, în consecință, refuzul serviciului pentru unii dintre ei.

Tipuri de atacuri DoS

Există diverse motive pentru care poate apărea o afecțiune DoS:

- Eroareîn codul programului, ceea ce duce la accesul la un fragment neutilizat al spațiului de adrese, la executarea unei instrucțiuni nevalide sau la altă excepție netratată atunci când programul server se blochează - programul server. Un exemplu clasic este referirea bazată pe zero. nul) abordare.

- Validarea insuficientă a datelor utilizatorului, conducând la un ciclu infinit sau lung sau la un consum crescut pe termen lung al resurselor procesorului (până la epuizarea resurselor procesorului) sau alocarea unei sume mari memorie cu acces aleator(până la epuizarea memoriei disponibile).

- potop(Engleză) potop- „flood”, „overflow”) - un atac asociat cu un număr mare de solicitări de obicei lipsite de sens sau formatate incorect către sistem informatic sau echipament de rețea, care are ca scop sau a dus la o defecțiune în funcționarea sistemului din cauza epuizării resurselor sistemului - procesorul, memoria sau canalele de comunicare.

- Atacul de al doilea fel- un atac care urmărește să provoace o alarmă falsă a sistemului de protecție și astfel să conducă la indisponibilitatea resursei.

Dacă un atac (de obicei o inundație) este efectuat simultan de la un număr mare de adrese IP - de la mai multe computere dispersate în rețea - atunci în acest caz se numește distribuite atac de refuz de serviciu ( DDoS).

Exploatarea bug-urilor

Exploata denumește un program, o bucată de cod de program sau o secvență de comenzi de program care exploatează vulnerabilitățile din softwareși folosit pentru a ataca un sistem cibernetic. Dintre exploatările care duc la un atac DoS, dar care sunt nepotrivite, de exemplu, pentru a prelua controlul unui sistem „inamic”, cele mai cunoscute sunt WinNuke și Ping of death (Ping of death).

potop

Pentru inundații ca o încălcare a netichetei, consultați inundații.

potop ei apelează un flux imens de solicitări fără sens de la diferite computere pentru a lua cu lucru sistemul „inamic” (procesor, RAM sau canal de comunicare) și, prin urmare, îl dezactivează temporar. Conceptul de „atac DDoS” este aproape echivalent cu conceptul de „flood”, iar în viața de zi cu zi ambele sunt adesea interschimbabile („flood the server” = „DDoS’it the server”).

Pentru a crea o inundație, pot fi utilizate atât utilități de rețea obișnuite, cum ar fi ping (aceasta este cunoscută, de exemplu, comunitatea de internet " Upyachka"), cât și programe speciale. Posibilitatea de DDoS este adesea „cusută” în rețelele bot. Dacă pe un site cu trafic ridicat se găsește o vulnerabilitate de scripting între site-uri sau capacitatea de a include imagini din alte resurse, acest site poate fi folosit și pentru un atac DDoS.

Canalul de comunicație și subsistemul TCP inundați

Orice computer care comunică cu lumea exterioară prin protocolul TCP/IP este supus acestor tipuri de inundații:

- SYN flod - cu acest tip de atac de inundație, a un numar mare de Pachete SYN prin protocolul TCP (cereri de a deschide o conexiune). Totodată, după un timp scurt, numărul de socket-uri disponibile pentru deschidere (socket-uri de rețea software, porturi) este epuizat pe computerul atacat, iar serverul nu mai răspunde.

- UDP flood - acest tip de inundație nu atacă computerul țintă, ci canalul său de comunicare. Furnizorii presupun în mod rezonabil că pachetele UDP ar trebui să fie livrate mai întâi, în timp ce TCP poate aștepta. Un număr mare de pachete UDP de diferite dimensiuni blochează canalul de comunicație, iar serverul care rulează prin protocolul TCP nu mai răspunde.

- ICMP flood - același lucru, dar cu ajutorul pachetelor ICMP.

Strat de aplicare inundat

Multe servicii sunt proiectate în așa fel încât o cerere mică poate provoca un consum mare de putere de calcul pe server. În acest caz, nu canalul de comunicație sau subsistemul TCP este atacat, ci serviciul (serviciul) în sine - un val de astfel de solicitări „bolnave”. De exemplu, serverele web sunt vulnerabile la inundarea HTTP - fie un simplu GET / fie o interogare complexă de bază de date precum GET /index.php?search= poate fi folosită pentru a dezactiva un server web<случайная строка> .

Detectarea atacurilor DoS

Există opinia că instrumentele speciale pentru detectarea atacurilor DoS nu sunt necesare, deoarece faptul unui atac DoS nu poate fi trecut cu vederea. În multe cazuri, acest lucru este adevărat. Cu toate acestea, au fost observate destul de des atacuri DoS de succes, care au fost observate de victime abia după 2-3 zile. S-a întâmplat ca consecințele negative ale unui atac ( potop-atacuri) a dus la costuri excesive pentru plata traficului de internet în exces, lucru care a fost constatat doar la primirea unei facturi de la un furnizor de internet. În plus, multe metode de detectare a intruziunilor sunt ineficiente în apropierea țintei atacului, dar sunt eficiente pe coloana vertebrală a rețelei. În acest caz, este indicat să instalați sisteme de detectare exact acolo și să nu așteptați până când utilizatorul care a fost atacat îl observă el însuși și cere ajutor. În plus, pentru a contracara în mod eficient atacurile DoS, este necesar să se cunoască tipul, natura și alte caracteristici ale atacurilor DoS, iar sistemele de detectare fac posibilă obținerea rapidă a acestor informații.

Metodele de detectare a atacurilor DoS pot fi împărțite în mai multe grupuri mari:

- semnătură – pe baza unei analize calitative a traficului.

- statistic – bazat pe o analiză cantitativă a traficului.

- hibrid (combinat) - combinând avantajele ambelor metode de mai sus.

Protecție DoS

Măsurile de contracarare a atacurilor DoS pot fi împărțite în pasive și active, precum și preventive și reactive.

Mai jos este lista finaliștilor metode de bază.

- Prevenirea. Prevenirea motivelor care determină anumite persoane să organizeze și să întreprindă atacuri DoS. (Foarte des, atacurile cibernetice în general sunt rezultatul nemulțumirilor personale, a neînțelegerilor politice, religioase și de altă natură, a comportamentului provocator al victimei etc.)

- Filtrare și blackholing. Blocarea traficului împotriva mașinilor atacate. Eficacitatea acestor metode scade pe măsură ce te apropii de obiectul atacului și crește pe măsură ce te apropii de mașina atacantă.

- DDOS invers- redirecționarea traficului utilizat pentru atac către atacator.

- Eliminarea vulnerabilităților. Nu funcționează împotriva potop-atacuri pentru care „vulnerabilitatea” este caracterul finit al anumitor resurse ale sistemului.

- Creșterea resurselor. Desigur, nu oferă protecție absolută, dar este un fundal bun pentru aplicarea altor tipuri de protecție împotriva atacurilor DoS.

- Dispersare. Construirea de sisteme distribuite și duplicate care nu vor înceta să servească utilizatorii, chiar dacă unele dintre elementele acestora devin indisponibile din cauza unui atac DoS.

- Evaziune. Mutarea țintei imediate a atacului (numele de domeniu sau adresa IP) departe de alte resurse care sunt adesea afectate împreună cu ținta imediată a atacului.

- Răspuns activ. Impactul asupra surselor, organizatorului sau centrului de control al atacului, atât prin mijloace artificiale, cât și organizatorice și legale.

- Utilizarea echipamentelor pentru a respinge atacurile DoS. De exemplu, DefensePro® (Radware), Perimeter (MFI Soft), Arbor Peakflow® și alți producători.

- Achiziționarea unui serviciu de protecție împotriva atacurilor DoS. Actual în cazul depășirii lățimii de bandă a canalului de rețea de către inundație.

Vezi si

Note

Literatură

- Chris Kaspersky Virușii informaticiînăuntru și afară. - Petru. - St.Petersburg. : Peter, 2006. - S. 527. - ISBN 5-469-00982-3

- Stephen Northcutt, Mark Cooper, Matt Fearnow, Karen Frederik. Analiza breșelor tipice de securitate în rețele = Intrusion Signatures and Analysis. - Editura New Riders (engleză) Sankt Petersburg: Editura Williams (rusă), 2001. - P. 464. - ISBN 5-8459-0225-8 (rusă), 0-7357-1063-5 ( engleză)

- Morris, R.T.= O slăbiciune în software-ul 4.2BSD Unix TCP/IP. - Raportul Tehnic Informatic Nr.117. - AT&T Bell Laboratories, februarie 1985.

- Bellovin, S.M.= Probleme de securitate în suita de protocol TCP/IP. - Computer Communication Review, Vol. 19, nr.2. - AT&T Bell Laboratories, aprilie 1989.

- = daemon9 / rută / infinit „IP-spooling Demystified: Trust Realationship Exploitation”. - Phrack Magazine, Vol.7, Issue 48. - Guild Production, iulie 1996.

- = daemon9 / traseu / infinit „Proiectul Neptun”. - Phrack Magazine, Vol.7, Issue 48. - Guild Production, iulie 1996.

Legături

- Atacul DoSîn Open Directory Project Link Directory (

Un atac DDoS (Distributed Denial of Service atac) este un set de acțiuni care pot dezactiva complet sau parțial o resursă de Internet. Aproape orice resursă de internet poate acționa ca o victimă, cum ar fi un site web, un server de jocuri sau o resursă guvernamentală. Pe acest moment este practic imposibil ca un hacker să organizeze singur un atac DDoS. În cele mai multe cazuri, un atacator folosește o rețea de computere infectate cu un virus. Virusul vă permite să obțineți ceea ce este necesar și suficient acces de la distanță la computerul infectat. O rețea de astfel de computere se numește botnet. De regulă, rețelele bot au un server de coordonare. Decizând să implementeze un atac, atacatorul trimite o comandă către serverul coordonator, care, la rândul său, dă un semnal tuturor să înceapă să execute solicitări de rețea rău intenționate.

Motivele atacurilor DDoS

- Animozitate personală

Acest motiv este destul de comun. În urmă cu ceva timp, jurnalistul de cercetare independent Brian Krebs a dezvăluit activitățile celui mai mare serviciu pentru atacuri DDoS personalizate - vDOS. Informația a fost prezentată în detaliu, ceea ce a determinat arestarea organizatorilor acestui serviciu. Ca răspuns, hackerii au organizat un atac pe blogul jurnalistului, a cărui putere a ajuns la 1 Tbps. Acest atac a devenit cel mai puternic din lume din toți anii.

- Divertisment

În zilele noastre, devine din ce în ce mai ușor să organizați singur un atac DDoS primitiv. Un astfel de atac ar fi extrem de imperfect și nu anonim. Din păcate, cei mai mulți dintre cei care decid să se simtă „hacker” nu sunt conștienți nici de primul, nici de cel de-al doilea. Cu toate acestea, mulți studenți practică adesea atacuri DDoS. Rezultatul unor astfel de cazuri este foarte divers.

- Protestul politic (hacktivism)

Unul dintre primele atacuri sociale a fost un atac DDoS implementat în 1996 de hackerul Omega. Omega a fost membru al coaliției de hackeri Cult of the Dead Crew (cDc). Termenul de hacktivism a devenit popular în mass-media datorită frecvenței tot mai mari a atacurilor cibernetice care au o bază socială. Reprezentanții tipici ai hacktiviștilor sunt Anonymous și LulzSec.

- Competitie nedreapta

Astfel de motive apar adesea în industria serverelor de jocuri, dar în industria de retail, astfel de cazuri sunt destul de frecvente. Suficient mod eficient concurență neloială care poate distruge reputația platforma de tranzactionare dacă proprietarii săi nu apelează la timp la specialiști pentru ajutor. Un astfel de motiv poate fi distins de celelalte ca fiind cel mai comun.

- Extorcare sau șantaj

În acest caz, atacatorul cere o sumă de bani de la potențiala victimă pentru că nu a comis un atac. Sau pentru a o opri. Organizațiile mari devin adesea victime ale unor astfel de atacuri, de exemplu, în 2014, au fost atacate Tinkoff Bank și resursa IT Habrahabr, cel mai mare sistem de urmărire a torrentului Rutracker.org (cum a fost?).

Consecințele atacurilor DDoS

Consecințele atacurilor DDoS pot fi foarte diverse, de la închiderea serverului de către centrul de date până la pierderea completă a reputației resurselor și fluxului de clienți. Multe organizații aleg fără să știe furnizori de securitate fără scrupule pentru a economisi bani, ceea ce adesea nu aduce niciun beneficiu. Pentru a evita astfel de probleme, vă recomandăm să contactați profesioniști din industria dvs.

Atacurile care au făcut istorie Internetul

Progresul tehnologic avansează cu salturi, iar atacatorii, la rândul lor, depun toate eforturile pentru a nu sta pe loc și a implementa atacuri din ce în ce mai complexe și mai puternice. Noi am adunat scurta descriere cele mai interesante cazuri care au intrat în istoria atacurilor DDoS. Unele dintre ele pot părea obișnuite după standardele actuale, dar la momentul în care au avut loc, erau atacuri la scară foarte mare.

Ping Of Dead. O metodă de atac bazată pe utilizarea comenzii ping. Acest atac a câștigat popularitate în anii 1990 din cauza imperfecțiunii echipamentelor de rețea. Esența atacului este de a trimite o singură cerere ping către gazda rețelei, în timp ce corpul pachetului include nu cei 64 de octeți standard de date, ci 65535 de octeți. La primirea unui astfel de pachet, echipamentul a depășit stiva de rețea și asta a provocat o refuz de serviciu.

Un atac care a afectat stabilitatea internetului.În 2013, Spamhaus a fost victima unui atac de 280 Gbps. Cel mai interesant lucru este că pentru atac, hackerii au folosit servere DNS de pe Internet, care la rândul lor erau foarte încărcate cu un număr mare de solicitări. În acea zi, milioane de utilizatori s-au plâns de încărcarea lentă a paginilor din cauza congestionării serviciilor.

Atacul record cu trafic de peste 1 Tbps.În 2016, hackerii au încercat să ne atace cu un atac în rafală la 360 Mpps și 1 Tbps. Această cifră a devenit un record pentru existența Internetului. Dar chiar și sub un astfel de atac, am rezistat și încărcarea rețelei a limitat doar puțin resursele gratuite ale echipamentelor de rețea.

Caracteristicile atacurilor de astăzi

Excluzând atacurile de vârf, putem spune că puterea atacurilor crește în fiecare an de peste 3-4 ori. Geografia atacatorilor se schimbă doar parțial de la an la an, deoarece acest lucru se datorează numărului maxim de computere din anumită țară. După cum se poate observa din raportul trimestrial pentru 2016 întocmit de experții noștri, Rusia, SUA și China sunt țările record în ceea ce privește numărul de roboți.

Ce sunt atacurile DDoS?

În prezent, tipurile de atacuri pot fi împărțite în 3 clase:

Atacurile de inundații ale canalelor

Acest tip de atac include și;

Atacurile care exploatează vulnerabilitățile din stiva de protocoale de rețea

Cele mai populare și interesante atacuri de acest tip sunt , / attack,

De ce ne alegeți pe noi? Echipamentul nostru este situat în centrele de date cheie din lume și este capabil să respingă atacuri de până la 300 Gb/s sau 360 de milioane de pachete pe secundă. Avem, de asemenea, o rețea de livrare de conținut () și un personal de ingineri de serviciu în cazul unui atac non-standard sau situații de urgență. Prin urmare, după ce ați intrat sub protecția noastră, puteți fi sigur că resursa dumneavoastră este disponibilă 24/7. Suntem de încredere de către: REG.RU, Argumente și fapte, WebMoney, holdingul de radio rusesc GPM și alte corporații.

Doar împotriva unui număr mic de atacuri puteți implementa singur protecția, folosind analiza traficului sau stabilind reguli de rutare. Sunt oferite modalități de protecție împotriva unor atacuri.

Comandarea unui atac DDoS nu necesită mult. Plătiți hackerii și gândiți-vă la panica concurenților. Mai întâi de pe scaunul regizorului, apoi din patul de închisoare.

Vă explicăm de ce apelarea la hackeri este ultimul lucru pentru un antreprenor onest și ce amenință.

Cum să faci un atac DDoSchiar și un școlar știe

Astăzi, instrumentele pentru organizarea atacurilor DDoS sunt disponibile pentru toată lumea. Pragul de intrare pentru hackerii începători este scăzut. Prin urmare, ponderea atacurilor scurte, dar puternice asupra site-urilor rusești crescut . Se pare că grupurile de hackeri doar își exersează abilitățile.

Caz ilustrativ. În 2014 Portal educațional Republica Tatarstan supus atacurilor DDoS. La prima vedere, nu are rost să atacăm: aceasta nu este o organizație comercială și nu este nimic de cerut de la ea. Portalul afișează notele, orele de curs și așa mai departe. Nu mai. Experții Kaspersky Lab au găsit un grup Vkontakte în care elevii și școlarii din Tatarstan au discutat cum să faci un atac ddos.

Comunitate de tineri luptători împotriva sistemului Republicii Tatarstan

Interogările derivate de la „cum să ataci DDoS Tatarstan” i-au condus pe experții în securitate cibernetică la un anunț interesant. Interpreții au fost găsiți rapid și au trebuit să plătească daune.

Obișnuiau să rupă paginile din jurnale, dar acum piratau site-uri

Obișnuiau să rupă paginile din jurnale, dar acum piratau site-uri

Datorită simplității atacurilor DDoS, acestea sunt preluate de începători fără principii morale și fără înțelegere a capacităților lor. Acestea pot și revinde date despre client. Întinerirea atacatorilor DDoS este o tendință globală.

În primăvara lui 2017, o pedeapsă cu închisoarea primit de un student britanic. Când avea 16 ani, a creat program pentru atacuri DDoS Titanium Stresser. La vânzarea sa, britanicul a câștigat 400 de mii de lire sterline (29 de milioane de ruble). Cu ajutorul acestui program DDoS, au fost efectuate 2 milioane de atacuri asupra a 650 de mii de utilizatori din întreaga lume.

Adolescenții s-au dovedit a fi membri ai unor mari grupuri DDoS Lizard Squad și PoodleCorp. Tinerii americani au venit cu propriile lor programe DDoS, dar le-au folosit pentru a ataca servere de jocuri pentru a obține avantaje în jocurile online. Așa că au fost găsiți.

Fie că să încredințeze reputația companiei școlarilor de ieri, fiecare va decide singur.

Pedeapsa pentruprograme DDoSin Rusia

Cum să faci un atac DDoSsunt interesați antreprenorii care nu vor să joace după regulile concurenței. Aceștia sunt angajații Departamentului „K” al Ministerului Afacerilor Interne al Rusiei. Ei prind interpreți.

Legea rusă prevede sancțiuni pentru infracțiunile cibernetice. Pe baza practicii consacrate, participanții la un atac DDoS se pot încadra sub următoarele articole.

Clienți.De obicei, acțiunile lor se încadrează- acces ilegal la protejate legal informatii de calculator.

Pedeapsă:închisoare de până la șapte ani sau amendă de până la 500 de mii de ruble.

Exemplu. În conformitate cu acest articol, un angajat al departamentului de protecție tehnică a informațiilor din administrația orașului Kurgan a fost condamnat. A dezvoltat un program Meta multifuncțional. Cu ajutorul său, atacatorul a colectat date personale despre 1,3 milioane de locuitori ai regiunii. După - vândut băncilor și agențiilor de colectare. Hacker a primit doi ani de închisoare.

Interpreți.De obicei pedepsit cu articolul 273 din Codul penal al Federației Ruse - crearea, utilizarea și distribuirea de programe de calculator rău intenționate.

Pedeapsă.Închisoare de până la șapte ani cu o amendă de până la 200 de mii de ruble.

Exemplu.Studentă de 19 ani din Togliatti a primit 2,5 ani de încercare și o amendă de 12 milioane de ruble. Prin utilizarea programe pentru atacuri DDoS pe care a încercat să le distrugă resurse informaționaleși site-urile bancare. După atac, studentul a stors bani.

Utilizatori neglijenți.Nerespectarea regulilor de securitate a datelor se pedepsește cu articolul 274 din Codul penal al Federației Ruse - încălcarea regulilor de funcționare a mijloacelor de stocare, prelucrare sau transmitere a informațiilor informatice și a rețelelor de informații și telecomunicații.

Pedeapsă:închisoare de până la cinci ani sau amendă de până la 500 de mii de ruble.

Exemplu.Dacă banii au fost furați în orice mod în timpul accesului la informații, articolul va fi reclasificat drept fraudă în domeniul informațiilor informatice (). Deci doi ani într-o colonie au avut hackeri din Ural care au obținut acces la serverele băncilor.

Atacurile media.Dacă atacurile DDoS vizează încălcarea drepturilor jurnalistice, acțiunile se încadrează - obstrucționarea legii activitate profesională jurnalist.

Pedeapsă:închisoare de până la șase ani sau amendă de până la 800 de mii de ruble.

Exemplu.Acest articol este adesea reclasificat ca fiind mai dificil. Cum să faci un atac DDoS cei care au atacat Novaia Gazeta, Ekho Moskvy și Bolshoy Gorod știau. Publicațiile regionale devin și ele victime ale hackerilor.

În Rusia, există sancțiuni severe pentru utilizare programe DDoS . Anonimul de la Biroul „K” nu se va salva.

Programe pentru atacuri DDoS

Potrivit experților, 2.000 de roboți sunt suficienți pentru a ataca un site obișnuit. Costul unui atac DDoS începe de la 20 USD (1.100 de ruble). Numărul de canale de atac și timpul de funcționare sunt discutate individual. Există și extorcări.

Un hacker decent va efectua un pentest înainte de a ataca. Armata ar numi această metodă „recunoaștere prin forță”. Esența unui pentest este un mic atac controlat pentru a afla resursele de securitate ale site-ului.

Fapt interesant.Cum să faci un atac DDoSmulți oameni știu, dar puterea unui hacker este determinată de botnet. Adesea, atacatorii fură cheile de acces la „armate” unul altuia și apoi le revind. Un truc binecunoscut este să „puneți” wi-fi, astfel încât să fie forțat să repornească și să se întoarcă la setări de bază. În această stare, parola este standard. Atacatorii au apoi acces la tot traficul organizației.

Cea mai recentă tendință a hackerilor este piratarea dispozitivelor „inteligente” pentru a instala mineri de criptomonede pe ele. Aceste acțiuni se pot califica în conformitate cu articolul privind utilizarea malware(Articolul 273 din Codul Penal al Federației Ruse). Deci ofițerii FSB reţinut administrator de sistem Centrul de control al misiunii. A instalat mineri pe echipamente de lucru și s-a îmbogățit. Calculați atacatorul prin supratensiuni.

Hackerii vor efectua un atac DDoS asupra unui concurent. Apoi pot accesa puterea sa de calcul și pot extrage un bitcoin sau doi. Numai că aceste venituri nu vor merge către client.

Riscuri de a comanda un atac DDoS

Să rezumăm cântărind avantajele și dezavantajele comandării unui atac DDoS asupra concurenților.

Dacă concurenții au enervat afacerea, hackerii nu vor ajuta. Nu vor face decât să înrăutățească situația. Agenția „Digital Sharks” informații nedorite prin mijloace legale.