27. júna zasiahol európske krajiny útok ransomvérového vírusu známeho pod neškodným názvom Petya (v rôznych zdrojoch možno nájsť aj mená Petya.A, NotPetya a GoldenEye). Ransomvér požaduje výkupné v bitcoinoch v hodnote 300 dolárov. Desiatky veľkých ukrajinských a Ruské spoločnosti, šírenie vírusu zaznamenávajú aj Španielsko, Francúzsko a Dánsko.

Kto bol zasiahnutý?

Ukrajina

Ukrajina bola jednou z prvých krajín, ktoré boli napadnuté. Podľa predbežných odhadov bolo napadnutých asi 80 spoločností a vládnych agentúr:

Vírus dnes už len nešifruje samostatné súbory, ale používateľovi úplne odoberie prístup pevný disk. Ransomvér tiež používa falošný elektronický podpis Microsoft, ktorý používateľom ukazuje, že program bol vyvinutý dôveryhodným autorom a je zaručene bezpečný. Po infikovaní počítača sa vírus modifikuje špeciálny kód potrebné na stiahnutie operačný systém. Výsledkom je, že pri spustení počítača sa nenačíta operačný systém, ale škodlivý kód.

Ako sa chrániť?

- Zatvorte porty TCP 1024–1035, 135 a 445.

- Aktualizujte databázy svojich antivírusových produktov.

- Keďže Petya je distribuovaný pomocou phishingu, neotvárajte e-maily z neznámych zdrojov (ak je odosielateľ známy, skontrolujte, či je e-mail bezpečný), dávajte si pozor na správy zo sociálnych sietí od svojich priateľov, pretože ich účty môžu byť napadnuté.

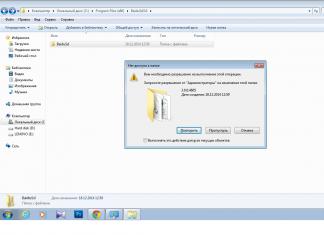

- Vírus hľadám súbor C:\Windows\perfc a ak ho nenájde, vytvorí a spustí infekciu. Ak takýto súbor už v počítači existuje, vírus skončí prácu bez infekcie. Musíte vytvoriť prázdny súbor s rovnakým názvom. Pozrime sa na tento proces bližšie.

— Hacker Fantastic (@hackerfantastic)

Dobré popoludnie priatelia. Nedávno sme vírus analyzovali Ransomware WannaCry, ktorý sa v priebehu niekoľkých hodín rozšíril do mnohých krajín po celom svete a infikoval mnoho počítačov. A potom sa koncom júna objavil nový podobný vírus „Petya“. Alebo, ako sa najčastejšie nazýva „Petya“.

Tieto vírusy sú klasifikované ako ransomware trójske kone a sú si dosť podobné, aj keď majú aj svoje vlastné rozdiely, v tom sú významné. Podľa oficiálnych údajov „Petya“ najprv infikoval slušný počet počítačov na Ukrajine a potom začal svoju cestu po celom svete.

Postihnuté boli počítače v Izraeli, Srbsku, Rumunsku, Taliansku, Maďarsku, Poľsku a ďalších, v tomto zozname sú na 14. mieste. Potom sa vírus rozšíril na ďalšie kontinenty.

Obeťami vírusu boli v podstate veľké spoločnosti (často ropné spoločnosti), letiská, celulárna komunikácia atď., utrpeli napríklad spoločnosti Bashnefť, Rosnefť, Mars, Nestlé a iné. Inými slovami, útočníci sa zameriavajú na veľké spoločnosti, od ktorých môžu brať peniaze.

Čo je to "Petya"?

Petya je malvér, ktorý je trójskym ransomvérom. Takíto škodcovia sú vytváraní s cieľom vydierať majiteľov infikovaných počítačov šifrovaním informácií umiestnených v počítači. Vírus Petya na rozdiel od WannaCry nešifruje jednotlivé súbory. Tento trójsky kôň zašifruje celý disk. To je dôvod, prečo je nebezpečnejší ako vírus WannaCry.

Keď Peťa narazí na počítač, veľmi rýchlo zašifruje tabuľku MFT. Aby to bolo jasnejšie, uvedieme prirovnanie. Ak porovnáte súbory s veľkou mestskou knižnicou, odstráni jej katalóg a v tomto prípade je veľmi ťažké nájsť tú správnu knihu.

Dokonca nielen adresár, ale akosi mieša stránky (súbory). rôzne knihy. Samozrejme, systém v tomto prípade zlyhá. Pre systém je veľmi ťažké vyriešiť takéto svinstvo. Keď sa škodca dostane do počítača, reštartuje počítač a po naštartovaní sa objaví červená lebka. Potom, keď kliknete na ľubovoľné tlačidlo, zobrazí sa banner s výzvou na zaplatenie 300 USD na váš bitcoinový účet.

Vírus Petya ako ho nechytať

Kto mohol stvoriť Peťa? Na túto otázku zatiaľ neexistuje odpoveď. A vo všeobecnosti nie je jasné, či bude autor identifikovaný (s najväčšou pravdepodobnosťou nie)? Ale je známe, že únik pochádza z USA. Vírus, rovnako ako WannaCry, hľadá dieru v operačnom systéme. Na zaplátanie tejto diery stačí nainštalovať aktualizáciu MS17-010 (vydaná pred pár mesiacmi počas útoku WannaCry). Môžete si ho stiahnuť z odkazu. Alebo z oficiálnej webovej stránky spoločnosti Microsoft.

Zapnuté tento moment, je táto aktualizácia najoptimálnejším spôsobom ochrany vášho počítača. Tiež nezabudnite na dobrý antivírus. Spoločnosť Kaspersky Lab navyše uviedla, že má aktualizáciu databázy, ktorá blokuje tento vírus.

To však neznamená, že musíte nainštalovať Kaspersky. Použite svoj antivírus, len nezabudnite aktualizovať jeho databázu. Tiež nezabudnite na dobrý firewall.

Ako sa šíri vírus Petya?

Najčastejšie sa Petya dostane do vášho počítača prostredníctvom e-mailu. Preto by ste nemali otvárať rôzne odkazy v listoch, najmä v neznámych, kým sa vírus Petya inkubuje. Vo všeobecnosti si stanovte pravidlo neotvárať odkazy od cudzích ľudí. Takto sa ochránite nielen pred týmto vírusom, ale aj pred mnohými ďalšími.

Potom, keď je trójsky kôň na počítači, reštartuje sa a simuluje kontrolu . Ďalej, ako som už spomenul, sa na obrazovke objaví červená lebka a potom banner s ponukou zaplatiť za dešifrovanie súboru prevodom tristo dolárov do bitcoinovej peňaženky.

Hneď poviem, že za žiadnych okolností nemusíte platiť! Aj tak to za vás nerozšifrujú, stačí minúť peniaze a prispieť tvorcom trójskeho koňa. Tento vírus nie je určený na dešifrovanie.

Petya virus ako sa chrániť

Pozrime sa bližšie na ochranu pred vírusom Petya:

- Aktualizácie systému som už spomenul. Toto je najviac dôležitý bod. Aj keď máte pirátsky systém, musíte si stiahnuť a nainštalovať aktualizáciu MS17-010.

- IN nastavenia systému Windows povoliť "Zobraziť prípony súborov". Vďaka tomu môžete vidieť príponu súboru a odstrániť podozrivé. Vírusový súbor má príponu - exe.

- Vráťme sa k písmenám. Neklikajte na odkazy alebo prílohy od cudzích ľudí. A vo všeobecnosti počas karantény nesledujte odkazy v pošte (ani od ľudí, ktorých poznáte).

- Odporúča sa povoliť kontrolu používateľských kont.

- Skopírujte dôležité súbory na vymeniteľné médium. Dá sa skopírovať do cloudu. To vám pomôže vyhnúť sa mnohým problémom. Ak sa na vašom PC objaví Petya, po naformátovaní pevného disku bude stačiť nainštalovať nový operačný systém.

- Nainštalujte dobrý antivírus. Je žiaduce, aby to bol aj firewall. Takéto antivírusy majú zvyčajne na konci slová „Zabezpečenie“. Ak máte v počítači dôležité dáta, nemali by ste šetriť antivírusom.

- Po nainštalovaní slušného antivírusu nezabudnite aktualizovať jeho databázu.

Petya vírus ako odstrániť

Je to ťažká otázka. Ak Petya urobil prácu na vašom počítači, v podstate nebude čo mazať. Všetky súbory budú rozptýlené po celom systéme. S najväčšou pravdepodobnosťou ich už nebudete môcť organizovať. Platiť útočníkom nemá zmysel. Zostáva len naformátovať disk a preinštalovať systém. Po naformátovaní a preinštalovaní systému vírus zmizne.

Tiež by som rád dodal, že tento škodca predstavuje hrozbu konkrétne pre systém Windows. Ak máte nejaký iný systém, napr. ruský systém Rosa, tohto vírusu ransomware by ste sa nemali báť. To isté platí pre majiteľov telefónov. Väčšina z nich má nainštalovaný Android, IOS atď. Majitelia mobilných telefónov sa preto nemajú čoho obávať.

Taktiež, ak ste jednoduchý človek a nie ste majiteľom veľkej firmy, s najväčšou pravdepodobnosťou o vás útočníci nemajú záujem. Potrebujú veľké spoločnosti, pre ktoré 300 dolárov nič neznamená a ktoré im tieto peniaze skutočne môžu zaplatiť. To však neznamená, že sa vírus nemôže dostať do vášho počítača. Je lepšie byť v bezpečí!

Napriek tomu v to dúfajme Petya vírus prejde ťa! Postarajte sa o svoje informácie v počítači. Veľa štastia!

, 18. júla 2017Odpovede na najdôležitejšie otázky týkajúce sa vírusu Petna ransomware (NotPetya, ExPetr), ransomvéru založeného na Petya, ktorý infikoval mnoho počítačov po celom svete.

Tento mesiac sme boli svedkami ďalšieho masívny útok ransomware, ktorý sa vyskytol len niekoľko týždňov po . V priebehu niekoľkých dní získala táto modifikácia ransomvéru mnoho rôznych mien, vrátane Petya (názov pôvodného vírusu), NotPetya, EternalPetya, Nyetya a ďalších. Spočiatku sme to nazývali „Petya family virus“, ale pre pohodlie ho budeme nazývať jednoducho Petna.

Okolo Petnej je veľa nejasností, aj za jej názvom. Je to rovnaký ransomvér ako Petya alebo iná verzia? Má byť Petna považovaná za ransomvér, ktorý požaduje výkupné, alebo za vírus, ktorý jednoducho zničí dáta? Objasnime niektoré aspekty minulého útoku.

Ešte sa Petna šíri?

Najvyššia aktivita pred niekoľkými dňami. Šírenie vírusu sa začalo ráno 27. júna. V ten istý deň dosiahla svoju aktivitu najvyššej úrovni Každú hodinu došlo k tisíckam pokusov o útok. Potom sa ich intenzita výrazne znížila počas toho istého dňa, a to až následne malé množstvo infekcií.

Dá sa tento útok porovnať s WannaCry?

Nie, na základe dosahu našej používateľskej základne. Celosvetovo sme zaznamenali približne 20 000 pokusov o útok, čo je zatienené 1,5 miliónom útokov WannaCry, ktoré sme zmarili.

Ktoré krajiny utrpeli najviac?

Naše telemetrické údaje ukazujú, že hlavný dopad vírusu bol na Ukrajine, kde bolo zistených viac ako 90 % pokusov o útok. Zasiahnuté bolo aj Rusko, USA, Litva, Bielorusko, Belgicko a Brazília. V každej z týchto krajín bolo zaznamenaných niekoľko desiatok až niekoľko stoviek pokusov o infekciu.

Ktoré operačné systémy boli infikované?

Najväčší počet útokov bol zaznamenaný na spustených zariadeniach Ovládanie Windows 7 (78 %) a Windows XP (14 %). Počet útokov na modernejšie systémy sa ukázal byť výrazne nižší.

Ako sa vírus Petna dostal do vášho PC?

Po analýze vývojových ciest kybernetickej epidémie sme objavili primárny vektor infekcie, ktorý je spojený s aktualizáciou ukrajinského účtovného softvéru M.E.Doc. To je dôvod, prečo Ukrajina tak vážne trpela.

Horký paradox: z bezpečnostných dôvodov sa používateľom vždy odporúča aktualizovať softvér, ale v tomto prípade Vírus sa začal vo veľkom šíriť práve s aktualizáciou softvéru, ktorú vydal M.E.Doc.

Prečo boli zasiahnuté aj počítače mimo Ukrajiny?

Jedným z dôvodov je, že niektoré z dotknutých spoločností majú ukrajinské dcérske spoločnosti. Akonáhle vírus infikuje počítač, šíri sa po celej sieti. Takto sa mu podarilo dostať do počítačov v iných krajinách. Pokračujeme v skúmaní ďalších možných infekčných vektorov.

Čo sa stane po infekcii?

Po infikovaní zariadenia sa Petna pokúsi zašifrovať súbory s určitými príponami. Zoznam cieľových súborov nie je taký veľký v porovnaní so zoznamami pôvodného vírusu Petya a iného ransomvéru, no obsahuje rozšírenia o fotografie, dokumenty, zdrojové kódy, databázy, obrazy diskov a iné. Tento softvér navyše nielen šifruje súbory, ale ako červ sa šíri aj do ďalších zariadení pripojených k lokálnej sieti.

Ako, vírus používa tri rôzne cesty distribúcia: pomocou exploitov EternalBlue (známych z WannaCry) alebo EternalRomance, cez všeobecné sieťové zdroje Windows pomocou ukradnutých poverení od obete (pomocou pomôcok ako Mimikatz, ktoré dokážu extrahovať heslá), ako aj dôveryhodných nástrojov ako PsExec a WMIC.

Po zašifrovaní súborov a šírení po sieti sa vírus pokúša prelomiť načítavanie systému Windows(zmenou hlavného zavádzacieho záznamu, MBR) a potom nútený reštartšifruje hlavnú tabuľku súborov (MFT) systémový disk. To bráni počítaču v načítavaní systému Windows a znemožňuje používanie počítača.

Môže Petna infikovať môj počítač so všetkými nainštalovanými bezpečnostnými aktualizáciami?

Áno, je to možné vďaka vyššie opísanému horizontálnemu šíreniu malvéru. Dokonca konkrétne zariadenie chránený pred EternalBlue aj EternalRomance, stále môže byť infikovaný tretím spôsobom.

Je to Petua, WannaCry 2.0 alebo niečo iné?

Vírus Petna je určite založený na pôvodnom ransomvéri Petna. Napríklad v časti zodpovednej za šifrovanie hlavnej tabuľky súborov je takmer identická s predtým vyskytovanou hrozbou. Nie je však úplne identický so staršími verziami ransomvéru. Predpokladá sa, že vírus modifikovala tretia strana a nie pôvodný autor, známy ako Janus, ktorý sa k veci vyjadril aj v Twitter a neskôr zverejnil hlavný dešifrovací kľúč pre všetky predchádzajúce verzie programu.

Hlavná podobnosť medzi Petnou a WannaCry je v tom, že na šírenie použili exploit EternalBlue.

Je pravda, že vírus nič nešifruje, ale jednoducho ničí dáta na diskoch?

Nie je to pravda. Tento malvér šifruje iba súbory a tabuľku hlavných súborov (MFT). Ďalšou otázkou je, či je možné tieto súbory dešifrovať.

Existuje bezplatný nástroj na dešifrovanie?

Bohužiaľ nie. Vírus používa pomerne výkonný šifrovací algoritmus, ktorý nemožno prekonať. Šifruje nielen súbory, ale aj hlavnú tabuľku súborov (MFT), čo veľmi sťažuje proces dešifrovania.

Oplatí sa zaplatiť výkupné?

Nie! Nikdy neodporúčame platiť výkupné, pretože to len podporuje zločincov a povzbudzuje ich, aby v takýchto aktivitách pokračovali. Navyše je pravdepodobné, že svoje dáta nedostanete späť, ani keď zaplatíte. V tomto prípade je to zrejmejšie ako kedykoľvek predtým. A preto.

Oficiálna adresa uvedená v okienku s požiadavkou na výkupné Email [e-mail chránený], na ktorú boli obete požiadané, aby poslali výkupné, poskytovateľ e-mailových služieb krátko nato uzavrel vírusový útok. Tvorcovia ransomvéru preto nemôžu zistiť, kto zaplatil a kto nie.

Dešifrovanie oblasti MFT je v zásade nemožné, pretože kľúč sa stratí potom, čo ho ransomvér zašifruje. IN predchádzajúce verzie vírus bol tento kľúč uložený v identifikátore obete, no v prípade najnovšej úpravy ide len o náhodný reťazec.

Okrem toho je šifrovanie aplikované na súbory veľmi chaotické. Ako

Tento záver bol výsledkom štúdie dvoch spoločností naraz – Comae Technologies a Kaspersky Lab.

Pôvodný malvér Petya, objavený v roku 2016, bol stroj na zarábanie peňazí. Táto vzorka určite nie je určená na zarábanie peňazí. Hrozba je navrhnutá tak, aby sa rýchlo šírila a spôsobovala škody a maskuje sa ako ransomvér.

NotPetya nie je nástroj na čistenie disku. Hrozba nevymaže dáta, ale jednoducho ich znemožňuje uzamknutím súborov a zahodením dešifrovacích kľúčov.

Vedúci výskumník z Kaspersky Lab Juan Andre Guerrero-Saade komentoval situáciu:

V mojej knihe je ransomvérová infekcia bez možného dešifrovacieho mechanizmu ekvivalentná vymazaniu disku. Bez ohľadu na životaschopný dešifrovací mechanizmus útočníci úplne ignorovali dlhodobý peňažný zisk.

Pôvodný autor Petya ransomware tweetoval, že nemá nič spoločné s vývojom NotPetya. Stal sa druhým kyberzločincom, ktorý poprel účasť na vytváraní novej podobnej hrozby. Predtým sa autor ransomvéru AES-NI vyjadril, že nemá nič spoločné s XData, ktorá bola použitá aj pri cielených útokoch na Ukrajinu. Okrem toho XData, podobne ako NotPetya, použila identický distribučný vektor – aktualizačné servery od ukrajinského výrobcu softvér pre účtovníctvo.

Mnohé nepriame znaky podporujú teóriu, že niekto hackuje známy ransomvér a pomocou upravených verzií útočí na ukrajinských používateľov.

Sú už deštruktívne moduly maskované ako ransomvér bežnou praxou?

Podobné prípady sa už vyskytli. Používanie škodlivých modulov na trvalé poškodenie súborov pod rúškom bežného ransomvéru nie je novou taktikou. IN modernom svete to sa už stáva trendom.

Minulý rok rodiny malvér Shamoon a KillDisk obsahovali „komponenty ransomvéru“ a používali podobné techniky na zničenie údajov. V súčasnosti dokonca aj priemyselný malvér dostáva funkcie čistenia disku.

Klasifikácia NotPetya ako nástroja na ničenie údajov by mohla ľahko preklasifikovať malvér na kybernetickú zbraň. V tomto prípade by sa na analýzu dôsledkov hrozby malo pozerať z inej perspektívy.

berúc do úvahy, štartovací bod infekcií a počtu obetí, je zrejmé, že cieľom hackerského útoku bola Ukrajina. V súčasnosti neexistujú žiadne zjavné dôkazy, ktoré by ukazovali prstom na útočníka, ale ukrajinskí predstavitelia už obvinili Rusko, ktoré obvinili aj z minulých kybernetických incidentov z roku 2014.

NotPetya by sa mohla rovnať známym rodinám malvéru Stuxnet a BlackEnergy, ktoré boli použité na politické účely a na deštruktívne účinky. Dôkazy jasne ukazujú, že NotPetya je kybernetická zbraň a nie len veľmi agresívna forma ransomvéru.

Vírus ransomware Petya napadol niekoľko ruských a ukrajinských spoločností. Stránka online publikácie sa porozprávala s odborníkmi z Kaspersky Lab a interaktívnej agentúry AGIMA a zistila, ako chrániť firemné počítače pred vírusmi a v čom je Petya podobná nemenej známej WannaCry ransomware vírus.

Vírus "Petya"

V Rusku sú Rosneft, Bashneft, Mars, Nivea a výrobca čokolády Alpen Gold Mondelez International. Ransomware vírus systému monitorovania radiácie v jadrovej elektrárni v Černobyle. Okrem toho útok zasiahol počítače ukrajinskej vlády, Privatbanky a telekomunikačných operátorov. Vírus zablokuje počítače a požaduje výkupné 300 dolárov v bitcoinoch.

V mikroblogu na Twitteri tlačová služba Rosneft hovorila o hackerskom útoku na servery spoločnosti. „Na servery spoločnosti bol vykonaný silný útok. hackerský útok. Dúfame, že to nemá nič spoločné s prebiehajúcimi súdnymi procesmi. "Spoločnosť kontaktovala orgány činné v trestnom konaní ohľadom kybernetického útoku," uvádza sa vo vyhlásení.

Podľa tlačového tajomníka spoločnosti Michaila Leontyeva, Rosnefť a jej dcérske spoločnosti fungujú normálne. Po útoku spoločnosť prešla na zálohovací systém kontrola výrobných procesov, aby nedošlo k zastaveniu výroby a úpravy ropy. Napadnutý bol aj bankový systém Home Credit.

"Petya" neinfikuje bez "Misha"

Podľa Výkonný riaditeľ AGIMA Evgeniy Lobanov, v skutočnosti útok vykonali dva šifrovacie vírusy: Petya a Misha.

„Fungujú spolu načítava počítač) a Misha šifruje súbory pomocou určitého algoritmu,“ vysvetlil špecialista. – Peťa šifruje boot sektor disk (MBR) a nahradí ho vlastným, Misha už šifruje všetky súbory na disku (nie vždy).“

Poznamenal, že šifrovací vírus WannaCry, ktorý v máji tohto roku napadol veľké globálne spoločnosti, nie je podobný Petyovi, ide o novú verziu.

„Petya.A je z rodiny WannaCry (alebo skôr WannaCrypt), ale hlavný rozdiel, prečo to nie je ten istý vírus, je ten, že je nahradený MBR s vlastným boot sektorom – ide o nový produkt pre Ransomware. Vírus Petya sa objavil už dávno, na GitHab (online služba pre IT projekty a spoločné programovanie - web) https://github.com/leo-stone/hack-petya" target="_blank">bol decryptor pre tento ransomvér však nová úprava nie je vhodný žiadny dešifrovač.

Jevgenij Lobanov zdôraznil, že útok zasiahol Ukrajinu viac ako Rusko.

"Sme náchylnejší na útoky ako iné západné krajiny. Pred touto verziou vírusu budeme chránení, ale nie pred jeho modifikáciami. Náš internet je nebezpečný, na Ukrajine ešte menej. Prevažne dopravné spoločnosti, banky, mobilných operátorov(Vodafone, Kyivstar) a medicínske spoločnosti, rovnaké čerpacie stanice Pharmamag, Shell – všetko veľmi veľké transkontinentálne spoločnosti,“ povedal v rozhovore pre stránku.

Výkonný riaditeľ AGIMA poznamenal, že zatiaľ neexistujú žiadne skutočnosti, ktoré by naznačovali geografickú polohu šíriteľa vírusu. Podľa jeho názoru sa vírus údajne objavil v Rusku. Žiaľ, neexistujú o tom žiadne priame dôkazy.

„Existuje predpoklad, že ide o našich hackerov, keďže prvá modifikácia sa objavila v Rusku a samotný vírus, ktorý nie je pre nikoho tajomstvom, bol pomenovaný po Petrovi Porošenkovi Bol to vývoj ruských hackerov, ale ťažko povedať kto to ďalej menil, je jasné, že aj keď ste v Rusku, je jednoduché mať počítač s geolokáciou napríklad v USA,“ vysvetlil odborník.

„Ak je váš počítač náhle „infikovaný“, počítač nesmiete vypnúť. Ak reštartujete, už sa nikdy neprihlásite.

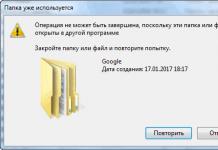

„Ak je váš počítač náhle „infikovaný“, nemôžete ho vypnúť, pretože vírus Petya nahrádza MBR – prvý zavádzací sektor, z ktorého sa operačný systém načítava, ak reštartujete, už sa do systému nikdy neprihlásite. Tým sa odrežú únikové cesty, aj keď sa objaví „tablet“, údaje už nebude možné vrátiť. Ďalej sa musíte okamžite odpojiť od internetu, aby počítač neprešiel do režimu online už bol vydaný, poskytuje 98-percentnú záruku bezpečnosti, žiaľ, zatiaľ nie 100-percentnú. – Ak však reštartujete a uvidíte spustenie procesu „kontroly disku“, v tejto chvíli musíte okamžite vypnúť počítač a súbory zostanú nezašifrované.

Okrem toho odborník vysvetlil aj to, prečo sú ľudia najčastejšie napadnutí Používatelia spoločnosti Microsoft, a nie MacOSX (operačný systém Apple – webová stránka) a systémy Unix.

"Tu je správnejšie hovoriť nielen o MacOSX, ale aj o všetkých unixových systémoch (princíp je rovnaký). Vírus sa šíri iba do počítačov, bez mobilné zariadenia. Operačná sála je pod útokom systém Windows a ohrozuje iba tých používateľov, ktorí túto funkciu deaktivovali automatická aktualizácia systémov. Aktualizácie sú výnimočne dostupné aj pre majiteľov starých Verzie systému Windows, ktoré už nie sú aktualizované: XP, Windows 8 a Windows Server 2003,“ uviedol odborník.

„MacOSX a Unix nie sú globálne náchylné na takéto vírusy, pretože mnohé veľké korporácie používať infraštruktúru spoločnosti Microsoft. MacOSX nie je ovplyvnený, pretože nie je taký bežný vo vládnych agentúrach. Je na to menej vírusov, nie je výhodné ich vyrábať, pretože segment útokov bude menší, ako keby ste zaútočili na Microsoft,“ uzavrel špecialista.

"Počet napadnutých používateľov dosiahol dvetisíc"

V tlačovej službe Kaspersky Lab, ktorej experti pokračujú vo vyšetrovaní najnovšej vlny infekcií, povedal, že „tento ransomvér nepatrí do už známej rodiny ransomvéru Petya, hoci s ním má niekoľko spoločných riadkov kódu“.

Laboratórium je presvedčené, že v tomto prípade hovoríme o novej rodine škodlivého softvéru s funkcionalitou výrazne odlišnou od Petya. s názvom Kaspersky Lab nový ransomvér ExPetr.

"Podľa spoločnosti Kaspersky Lab dosiahol počet napadnutých užívateľov dvetisíc. Najviac incidentov bolo zaznamenaných v Rusku a na Ukrajine, prípady nákazy boli zaznamenané aj v Poľsku, Taliansku, Veľkej Británii, Nemecku, Francúzsku, USA a mnohých ďalších krajinách." V súčasnosti naši experti naznačujú, že sa zistilo, že tento malvér využíval viaceré útočné vektory, aby sa rozšíril po celom svete. firemné siete bol použitý upravený exploit EternalBlue a exploit EternalRomance,“ uviedla tlačová služba.

Odborníci tiež skúmajú možnosť vytvorenia dešifrovacieho nástroja, ktorý by sa dal použiť na dešifrovanie údajov. Laboratórium tiež vydalo odporúčania pre všetky organizácie, aby sa v budúcnosti vyhli vírusovým útokom.

"Organizáciám odporúčame, aby si nainštalovali aktualizácie pre operačné systémy Windows. Pre Windows XP a Windows 7 by si mali nainštalovať aktualizáciu zabezpečenia MS17-010 a zabezpečiť, aby efektívny systém Rezervovať kópiuúdajov. Včasné a bezpečné zálohovanie dát umožňuje obnoviť pôvodné súbory, aj keď boli zašifrované škodlivým softvérom,“ radili experti Kaspersky Lab.

k jeho korporátnym klientom Laboratórium tiež odporúča uistiť sa, že sú aktivované všetky ochranné mechanizmy, najmä sa uistiť, že pripojenie ku cloudovej infraštruktúre Kaspersky Security Network sa odporúča použiť komponent Application Privilege Control na zakázanie všetkých skupín aplikácií prístup (a podľa toho aj spustenie) súboru s názvom „perfc.dat“ atď.

„Ak nepoužívate produkty Kaspersky Lab, odporúčame vám zakázať spustenie súboru s názvom perfc.dat a tiež zablokovať spustenie pomôcky PSExec z balíka Sysinternals pomocou funkcie AppLocker, ktorá je súčasťou operačného systému Windows (operačný systém – webová stránka),“ odporúčané v laboratóriu.

12. máj 2017 veľa – šifrovanie dát zapnuté pevné disky počítačov. Zablokuje zariadenie a žiada zaplatiť výkupné.

Vírus zasiahol organizácie a oddelenia v desiatkach krajín po celom svete vrátane Ruska, kde boli napadnuté ministerstvo zdravotníctva, ministerstvo pre mimoriadne situácie, ministerstvo vnútra a servery. mobilných operátorov a niekoľko veľkých bánk.

Šírenie vírusu bolo zastavené náhodne a dočasne: ak by hackeri zmenili iba niekoľko riadkov kódu, malvér by začal znova fungovať. Škody spôsobené programom sa odhadujú na miliardu dolárov. Po forenznej lingvistickej analýze odborníci zistili, že WannaCry vytvorili ľudia z Číny alebo Singapuru.