تهدیدات و آسیب پذیری های شبکه های سیمی شرکتی

در مرحله اولیه توسعه فناوری های شبکه، آسیب ناشی از ویروس ها و سایر انواع حملات رایانه ای زیاد نبود، زیرا وابستگی اقتصاد جهانی به فناوری اطلاعات کم بود. در حال حاضر، در شرایط وابستگی قابل توجه تجارت به وسایل الکترونیکی دسترسی و تبادل اطلاعات و تعداد روزافزون حملات، خسارت ناشی از ناچیزترین حملات که منجر به از دست دادن زمان ماشین می شود، میلیون ها دلار است. و کل خسارت سالانه اقتصاد جهانی ده ها میلیارد دلار است.

اطلاعات پردازش شده در شبکه های شرکتی به ویژه آسیب پذیر است، که توسط:

افزایش حجم اطلاعات پردازش، انتقال و ذخیره شده در رایانه؛

تمرکز در پایگاه های اطلاعاتی در سطوح مختلف اهمیت و محرمانگی؛

گسترش دسترسی دایره ای از کاربران به اطلاعات ذخیره شده در پایگاه های داده و منابع شبکه کامپیوتری؛

افزایش تعداد مشاغل از راه دور؛

استفاده گسترده از شبکه جهانی اینترنت و کانال های ارتباطی مختلف؛

اتوماسیون تبادل اطلاعات بین رایانه های کاربران

تجزیه و تحلیل رایج ترین تهدیدهایی که شبکه های شرکتی سیمی مدرن در معرض آنها قرار دارند نشان می دهد که منابع تهدید می تواند از نفوذ غیرمجاز مهاجمان تا ویروس های رایانه ای متفاوت باشد، در حالی که خطای انسانی یک تهدید امنیتی بسیار مهم است. باید در نظر گرفت که منابع تهدیدات امنیتی را می توان هم در داخل CIS - منابع داخلی و هم خارج از آن - منابع خارجی قرار داد. چنین تقسیم بندی کاملاً موجه است زیرا برای یک تهدید (مثلاً سرقت) روش های مقابله با منابع خارجی و داخلی متفاوت است. آگاهی از تهدیدات احتمالی و همچنین آسیب پذیری های CIS برای انتخاب موثرترین ابزار امنیتی ضروری است.

شایع ترین و خطرناک ترین (از نظر میزان آسیب) خطاهای غیر عمدی کاربران، اپراتورها و مدیران سیستمی است که به CIS سرویس می دهند. گاهی اوقات چنین خطاهایی منجر به آسیب مستقیم می شود (داده های وارد شده نادرست، یک خطای برنامه که باعث توقف یا از کار افتادن سیستم می شود)، و گاهی اوقات ضعف هایی ایجاد می کنند که مهاجمان می توانند از آنها سوء استفاده کنند (معمولاً خطاهای اداری هستند).

طبق گزارش موسسه ملی استاندارد و فناوری ایالات متحده (NIST)، 55 درصد از نقض امنیت IP ناشی از خطاهای غیرعمدی است. کار در یک سیستم اطلاعات جهانی این عامل را کاملاً مرتبط می کند و منبع آسیب می تواند هم اقدامات کاربران سازمان و هم کاربران شبکه جهانی باشد که به ویژه خطرناک است. روی انجیر 2.4 نمودار دایره ای را نشان می دهد که داده های آماری در مورد منابع نقض امنیت در CIS را نشان می دهد.

در رتبه دوم از نظر خسارت سرقت و جعل قرار دارند. در بیشتر پرونده های بررسی شده مشخص شد که عاملان این جنایت از کارکنان سازمان ها بوده و از ساعت کاری و اقدامات حفاظتی به خوبی مطلع هستند. وجود یک کانال اطلاعاتی قدرتمند ارتباطی با شبکههای جهانی، در صورت عدم کنترل مناسب بر کار آن، میتواند به چنین فعالیتهایی کمک کند.

برنج. 2.4. منابع نقض امنیت

كاركنان آزرده، حتي كاركنان سابق، با قوانين موجود در سازمان آشنا هستند و مي توانند به طور بسيار مؤثري آسيب رسانند. بنابراین، هنگامی که یک کارمند اخراج می شود، حق دسترسی او به منابع اطلاعاتی باید لغو شود.

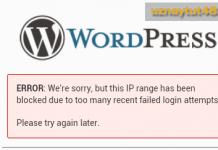

تلاش های عمدی برای به دست آوردن UA از طریق ارتباطات خارجی حدود 10٪ از تمام تخلفات احتمالی را تشکیل می دهد. اگرچه این ممکن است زیاد به نظر نرسد، تجربه در اینترنت نشان می دهد که تقریباً هر سرور اینترنتی چندین بار در روز مورد حمله قرار می گیرد. آزمایشهای آژانس حفاظت از سیستمهای اطلاعاتی (ایالات متحده آمریکا) نشان داد که 88 درصد رایانهها دارای ضعفهای امنیتی اطلاعاتی هستند که میتوان به طور فعال برای به دست آوردن UA از آنها استفاده کرد. موارد دسترسی از راه دور به ساختارهای اطلاعاتی سازمان ها باید به طور جداگانه بررسی شود.

قبل از ایجاد یک خط مشی امنیتی، خطراتی که محیط محاسباتی یک سازمان در معرض آن است باید ارزیابی شده و اقدامات مناسب انجام شود. بدیهی است که هزینه های سازمان برای کنترل و پیشگیری از تهدیدات امنیتی نباید بیش از خسارات مورد انتظار باشد.

آمارهای داده شده می تواند مدیریت و پرسنل سازمان را به سمتی سوق دهد که باید به طور مؤثر تهدیدات علیه امنیت شبکه و سیستم شرکت را کاهش داد. البته باید با مسائل امنیتی فیزیکی برخورد کرد و اقداماتی را برای کاهش تاثیر منفی خطای انسانی بر امنیت انجام داد، اما در عین حال باید جدی ترین توجه را به حل مشکلات امنیتی شبکه برای جلوگیری از حملات به شبکه سازمانی مبذول داشت. و سیستم، هم از بیرون و هم از داخل سیستم.

اگر سیستم امنیت اطلاعات هر شرکت بزرگی را در نظر بگیریم، پس این نه تنها یک آنتی ویروس، بلکه چندین برنامه دیگر برای محافظت در همه زمینه ها است. دوران راه حل های ساده امنیت فناوری اطلاعات مدت هاست که گذشته است.

البته اساس سیستم کلی امنیت اطلاعات برای هر سازمانی حفاظت از یک ایستگاه کاری استاندارد در برابر ویروس ها است. و در اینجا نیاز به استفاده از آنتی ویروس بدون تغییر باقی می ماند.

اما الزامات حفاظت از شرکت ها به طور کلی تغییر کرده است. شرکتها به راهحلهای تمام عیار کامل نیاز دارند که بتواند نه تنها در برابر پیچیدهترین تهدیدات امروزی محافظت کند، بلکه از منحنیها نیز جلوتر باشد.

شرکت های بزرگ روز به روز در حال ساختن یک سیستم امنیتی بر اساس اصل دفاع عمیق هستند.

علاوه بر این، لایههای قبلی روی عناصر مختلف زیرساخت فناوری اطلاعات ردیف شده بودند، اما اکنون حفاظت چند سطحی باید حتی بر روی عناصر فردی محیط فناوری اطلاعات، عمدتاً در ایستگاههای کاری و سرورها باشد.

شرکت ها در سال 2014 با چه تهدیداتی مواجه بودند

از نظر تهدیدات، حملات هدفمند به شرکت ها و ساختارهای دولتی در چند وقت اخیر به یک مشکل بزرگ امنیت اطلاعات تبدیل شده است. بسیاری از تکنیکهایی که هکرها برای حمله به کاربران خانگی استفاده میکردند، اکنون در کسبوکارها نیز اعمال میشوند.

اینها تروجان های بانکی اصلاح شده ای هستند که کارکنان بخش های مالی و بخش های حسابداری را هدف قرار می دهند و برنامه های رمزگذاری مختلفی که در شبکه های اطلاعاتی شرکت ها شروع به کار کردند و استفاده از روش های مهندسی اجتماعی هستند.

علاوه بر این، کرمهای شبکه محبوبیت پیدا کردهاند، که حذف آنها مستلزم خاموش شدن کل شبکه شرکتی است. اگر شرکت هایی با تعداد زیادی شعبه مستقر در مناطق زمانی مختلف با مشکل مشابهی مواجه شوند، هر گونه قطع شدن شبکه به طور اجتناب ناپذیری منجر به زیان مالی خواهد شد.

بر اساس نتایج مطالعه ای که توسط آزمایشگاه کسپرسکی در سال 2014 در میان متخصصان امنیت اطلاعات انجام شد، شرکت های روسی اغلب با

- بد افزار،

- نامه ناخواسته (اسپم)،

- تلاش برای نفوذ غیرمجاز به سیستم توسط فیشینگ.

- آسیب پذیری در نرم افزارهای نصب شده

- خطرات مرتبط با رفتار کارکنان شرکت

مشکل با این واقعیت تشدید می شود که تهدیدهای سایبری به دور از ثابت بودن هستند: آنها هر روز چند برابر می شوند، متنوع تر و پیچیده تر می شوند. به منظور درک بهتر وضعیت فعلی در زمینه امنیت اطلاعات و پیامدهایی که حتی یک حادثه رایانه ای می تواند منجر شود، ما همه چیز را به صورت ارقام و حقایق به دست آمده بر اساس داده های آزمایشگاه کسپرسکی در مورد تجزیه و تحلیل وقایع ارائه خواهیم داد. 2014.

آمار تهدیدات سایبری

به هر حال، این دستگاه های تلفن همراه هستند که امروزه همچنان یک "سردرد" جداگانه برای متخصصان امنیت اطلاعات هستند. استفاده از تلفنهای هوشمند و تبلتهای شخصی برای مقاصد کاری در حال حاضر در اکثر سازمانها قابل قبول است، اما مدیریت صحیح این دستگاهها و گنجاندن آنها در سیستم کلی امنیت اطلاعات شرکت در همه جا انجام نمیشود.

طبق گفتههای آزمایشگاه کسپرسکی، امروزه 99 درصد بدافزارهای مخصوص موبایل، پلتفرم اندروید را هدف قرار میدهند.

برای درک اینکه این همه تهدید از کجا می آیند و تصور کنید که تعداد آنها با چه سرعتی افزایش می یابد، کافی است بگوییم که متخصصان آزمایشگاه کسپرسکی هر روز 325000 نمونه بدافزار جدید را پردازش می کنند.

بدافزار اغلب از دو طریق وارد رایانه کاربران می شود:

- از طریق آسیب پذیری در نرم افزار قانونی

- با استفاده از روش های مهندسی اجتماعی

البته ترکیب این دو تکنیک بسیار رایج است، اما مهاجمان از سایر ترفندها غافل نمی شوند.

یک تهدید جداگانه برای تجارت، حملات هدفمند است که هر روز بیشتر و بیشتر می شود.

استفاده از نرم افزارهای غیرقانونی، البته، خطر تبدیل شدن به یک هدف موفق برای حمله سایبری را بیشتر افزایش می دهد، در درجه اول به دلیل وجود آسیب پذیری های بیشتر در آن.

آسیب پذیری ها دیر یا زود در هر نرم افزاری ظاهر می شوند. اینها ممکن است خطاهایی در توسعه برنامه، منسوخ شدن نسخه ها یا عناصر جداگانه کد باشد. به هر حال مشکل اصلی وجود یک آسیب پذیری نیست، بلکه تشخیص و بسته شدن به موقع آن است.

آسیب پذیری ها دیر یا زود در هر نرم افزاری ظاهر می شوند. اینها ممکن است خطاهایی در توسعه برنامه، منسوخ شدن نسخه ها یا عناصر جداگانه کد باشد. به هر حال مشکل اصلی وجود یک آسیب پذیری نیست، بلکه تشخیص و بسته شدن به موقع آن است.

به هر حال، اخیرا، و سال 2014 گواه روشنی بر این است، تولیدکنندگان نرم افزار شروع به بستن روزافزون آسیب پذیری های برنامه های خود کرده اند. با این حال، هنوز شکاف های کافی در برنامه ها وجود دارد و مجرمان سایبری فعالانه از آنها برای نفوذ به شبکه های شرکتی استفاده می کنند.

در سال 2014، 45 درصد از تمام حوادث آسیب پذیری ناشی از حفره های نرم افزار محبوب اوراکل جاوا بود.

علاوه بر این، سال گذشته نوعی نقطه عطف وجود داشت - یک آسیبپذیری در پروتکل رمزگذاری گسترده OpenSSL به نام Heartbleed کشف شد. این باگ به مهاجم اجازه میداد تا محتوای حافظه را بخواند و دادههای شخصی روی سیستمها را با استفاده از نسخههای آسیبپذیر پروتکل رهگیری کند.

OpenSSL به طور گسترده ای برای محافظت از داده های منتقل شده از طریق اینترنت (از جمله اطلاعاتی که کاربر با صفحات وب، ایمیل ها، پیام ها در پیام رسان های اینترنتی مبادله می کند) و داده های منتقل شده از طریق کانال های VPN (شبکه های خصوصی مجازی) استفاده می شود، بنابراین آسیب احتمالی ناشی از این آسیب پذیری بود. این امکان وجود دارد که مهاجمان بتوانند از این آسیب پذیری به عنوان شروعی برای کمپین های جدید جاسوسی سایبری استفاده کنند.

قربانیان حملات

به طور کلی، در سال 2014 تعداد سازمان هایی که قربانی حملات سایبری هدفمند و کمپین های جاسوسی سایبری شدند تقریباً 2.5 برابر افزایش یافت. در طول سال گذشته، تقریباً 4500 سازمان در حداقل 55 کشور، از جمله روسیه، هدف مجرمان سایبری قرار گرفته اند.

سرقت اطلاعات حداقل در 20 بخش مختلف اقتصاد رخ داده است:

- دولت،

- مخابرات،

- انرژی،

- پژوهش،

- صنعتی،

- مراقبت های بهداشتی،

- شرکت های ساختمانی و دیگر.

مجرمان سایبری به اطلاعات زیر دسترسی پیدا کردند:

- رمزهای عبور،

- فایل ها،

- اطلاعات مکان،

- داده های صوتی،

- اسکرین شات ها

- عکس های وب کم

به احتمال زیاد، در برخی موارد، این حملات توسط ساختارهای دولتی حمایت می شد، در حالی که برخی دیگر به احتمال زیاد توسط گروه های حرفه ای مزدوران سایبری انجام می شد.

در سالهای اخیر، مرکز تحقیقات و تحلیل تهدیدات جهانی کسپرسکی، فعالیتهای بیش از 60 گروه جنایتکار را که مسئول حملات سایبری در سراسر جهان هستند، ردیابی کرده است. شرکت کنندگان آنها به زبان های مختلفی صحبت می کنند: روسی، چینی، آلمانی، اسپانیایی، عربی، فارسی و غیره.

عواقب عملیات هدفمند و کمپین های جاسوسی سایبری همیشه بسیار جدی است. آنها به ناچار با هک و آلوده شدن شبکه شرکتی، اختلال در فرآیندهای تجاری، نشت اطلاعات محرمانه، به ویژه مالکیت معنوی پایان می یابند. در سال 2014، 98 درصد از شرکت های روسی با نوعی حادثه سایبری مواجه شدند که منابع آن، قاعدتاً خارج از خود شرکت ها بود، علاوه بر این، حوادث ناشی از تهدیدات داخلی در 87 درصد دیگر سازمان ها ثبت شد.

مجموع خسارت وارده به شرکت های بزرگ به ازای هر نمونه موفق حمله سایبری به طور متوسط 20 میلیون روبل بوده است.

شرکت ها از چه می ترسند و اوضاع در واقعیت چگونه است

آزمایشگاه کسپرسکی هر ساله تحقیقاتی را برای یافتن نگرش متخصصان فناوری اطلاعات به مسائل امنیت اطلاعات انجام می دهد. یک مطالعه در سال 2014 نشان داد که اکثریت قریب به اتفاق شرکتهای روسی، دقیقاً 91 درصد، میزان بدافزارهای موجود امروزی را دستکم میگیرند. علاوه بر این، آنها حتی تصور نمی کنند که تعداد بدافزارها دائما در حال افزایش است.

جالب اینجاست که 13 درصد از متخصصان فناوری اطلاعات گفتند که نگران تهدیدات داخلی نیستند.

شاید این به این دلیل باشد که در تعدادی از شرکت ها مرسوم نیست که تهدیدات سایبری را به خارجی و داخلی تقسیم کنند. علاوه بر این، در میان روسای سرویس های IT و امنیت اطلاعات روسیه، کسانی هستند که هنوز ترجیح می دهند همه مشکلات را با تهدیدات داخلی با ممنوعیت حل کنند.

اما اگر کاری بر شخصی حرام باشد، اصلاً به این معنا نیست که او آن کار را انجام نمی دهد. بنابراین، هر سیاست امنیتی، از جمله ممنوعیت، نیاز به کنترل های مناسب برای اطمینان از برآورده شدن همه الزامات دارد.

در مورد انواع اطلاعاتی که مهاجمان در درجه اول به آنها علاقه مند هستند، این مطالعه نشان داد که درک شرکت ها و وضعیت واقعی امور کاملاً متفاوت است.

بنابراین، خود شرکت ها بیش از همه از ضرر می ترسند

- اطلاعات مشتری،

- داده های مالی و عملیاتی،

- مالکیت معنوی.

- اطلاعات در مورد تجزیه و تحلیل رقبا،

- اطلاعات پرداخت

- اطلاعات شخصی کارکنان

- داده های مربوط به حساب های بانکی شرکت ها

در واقع، معلوم میشود که مجرمان سایبری اغلب اطلاعات عملیات داخلی شرکتها را میدزدند (در 58 درصد موارد)، اما تنها 15 درصد از شرکتها در وهله اول حفاظت از این دادهها را ضروری میدانند.»

برای امنیت، به همان اندازه مهم است که نه تنها فناوری ها و سیستم ها را در نظر بگیریم، بلکه عامل انسانی را نیز در نظر بگیریم: درک اهداف متخصصانی که سیستم را می سازند و درک مسئولیت کارکنانی که از دستگاه ها استفاده می کنند.

اخیراً، مهاجمان به طور فزاینده ای نه تنها بر ابزارهای فنی، بلکه بر نقاط ضعف افراد نیز تکیه می کنند: آنها از روش های مهندسی اجتماعی استفاده می کنند که به استخراج تقریباً هر اطلاعاتی کمک می کند.

اخیراً، مهاجمان به طور فزاینده ای نه تنها بر ابزارهای فنی، بلکه بر نقاط ضعف افراد نیز تکیه می کنند: آنها از روش های مهندسی اجتماعی استفاده می کنند که به استخراج تقریباً هر اطلاعاتی کمک می کند.

کارمندانی که دادههای دستگاه خود را میبرند، باید بدانند که دقیقاً همان مسئولیتی را بر عهده دارند که گویی نسخههای کاغذی اسناد را با خود بردهاند.

پرسنل شرکت همچنین باید به خوبی آگاه باشند که هر دستگاه مدرن از نظر فنی پیچیده حاوی نقص هایی است که مهاجم می تواند از آنها سوء استفاده کند. اما برای استفاده از این نقص ها، مهاجم باید به دستگاه دسترسی پیدا کند. بنابراین، هنگام دانلود ایمیل، برنامه ها، موسیقی و تصاویر، لازم است اعتبار منبع را بررسی کنید.

مهم است که قبل از باز کردن ایمیل و کلیک بر روی لینک، مراقب متون و ایمیل های تحریک آمیز باشید و قابلیت اطمینان منبع را بررسی کنید.

برای اینکه یک شرکت همچنان در برابر چنین اقدامات تصادفی یا عمدی کارکنان محافظت داشته باشد، باید از ماژول هایی برای محافظت از داده ها در برابر نشت استفاده کند.

شرکتها باید مرتباً در مورد کار با کارکنان فکر کنند: از آموزش کارکنان فناوری اطلاعات گرفته تا توضیح قوانین اساسی برای مرور امن آنلاین، صرف نظر از اینکه از چه دستگاههایی دسترسی دارند.»

بنابراین، امسال آزمایشگاه کسپرسکی ماژول جدیدی را منتشر کرد که عملکردهای حفاظت از نشت داده ها را پیاده سازی می کند -

حفاظت از ابر

بسیاری از شرکت های بزرگ از ابر به روشی استفاده می کنند، در روسیه اغلب به شکل یک ابر خصوصی. مهم است که در اینجا به خاطر داشته باشید که مانند هر سیستم اطلاعاتی ساخت بشر دیگری، سرویس های ابری حاوی آسیب پذیری های بالقوه ای هستند که می توانند توسط ویروس نویسان مورد سوء استفاده قرار گیرند.

بسیاری از شرکت های بزرگ از ابر به روشی استفاده می کنند، در روسیه اغلب به شکل یک ابر خصوصی. مهم است که در اینجا به خاطر داشته باشید که مانند هر سیستم اطلاعاتی ساخت بشر دیگری، سرویس های ابری حاوی آسیب پذیری های بالقوه ای هستند که می توانند توسط ویروس نویسان مورد سوء استفاده قرار گیرند.

بنابراین، هنگام سازماندهی دسترسی حتی به فضای ابری خود، باید امنیت کانال ارتباطی و دستگاه های پایانی که در کنار کارمندان استفاده می شود را به خاطر بسپارید. به همان اندازه سیاستهای داخلی حائز اهمیت است که کارمندان به دادههای موجود در فضای ابری دسترسی دارند یا اینکه چه سطحی از اطلاعات محرمانه را میتوان در ابر ذخیره کرد و غیره. شرکت باید قوانین شفاف داشته باشد:

- چه خدمات و خدماتی از ابر کار خواهند کرد،

- که - در مورد منابع محلی،

- چه نوع اطلاعاتی باید در ابرها قرار گیرد،

- آنچه شما باید "در خانه" نگه دارید.

بر اساس مقاله: زمان تصمیمات "سخت": امنیت در بخش Enterprise.

ما فوراً متذکر می شویم که متأسفانه هیچ سیستم حفاظتی وجود ندارد که در همه شرکت ها 100٪ نتیجه دهد. از این گذشته، هر روز راههای جدیدی برای دور زدن و هک کردن شبکه (چه در این شبکه و چه در خانه) بیشتر و بیشتر میشود. با این حال، این واقعیت که حفاظت چند لایه هنوز بهترین گزینه برای ایمن سازی یک شبکه شرکتی است، بدون تغییر باقی می ماند.

و در این مقاله به بررسی پنج روش مطمئن برای حفاظت از اطلاعات در سیستمها و شبکههای رایانهای میپردازیم و همچنین سطوح حفاظت رایانه را در یک شبکه شرکتی در نظر میگیریم.

با این حال، ما بلافاصله رزرو می کنیم که بهترین راه برای محافظت از داده ها در شبکه، هوشیاری کاربران آن است. همه کارکنان شرکت، صرف نظر از وظایف شغلی، باید تمام قوانین امنیت اطلاعات را درک کرده و مهمتر از همه از آنها پیروی کنند. هر دستگاه شخص ثالث (چه تلفن، یک درایو فلش یا یک دیسک) نباید به شبکه شرکت متصل شود.

علاوه بر این، مدیریت شرکت باید به طور منظم مصاحبه ها و بررسی های ایمنی را انجام دهد، زیرا اگر کارکنان در مورد امنیت شبکه شرکت سهل انگاری کنند، هیچ حفاظتی به آن کمک نمی کند.

محافظت از شبکه شرکت در برابر دسترسی غیرمجاز

- 1. پس قبل از هر چیز باید از امنیت فیزیکی شبکه اطمینان حاصل کرد. یعنی دسترسی به تمام کابینت ها و اتاق های سرور باید به تعداد محدودی از کاربران اعطا شود. دور انداختن هارد دیسک ها و رسانه های خارجی باید به شدت کنترل شود. پس از همه، با دسترسی به داده ها، مهاجمان به راحتی می توانند رمزهای عبور را رمزگشایی کنند.

- 2. اولین "خط دفاع" شبکه شرکتی یک فایروال است که در برابر دسترسی غیرمجاز از راه دور محافظت می کند. در عین حال، "ناپیدا بودن" اطلاعات در مورد ساختار شبکه را تضمین می کند.

طرح های اصلی فایروال عبارتند از:

- - استفاده از روتر فیلتر کننده در نقش خود که برای مسدود کردن و فیلتر کردن جریان های خروجی و ورودی طراحی شده است. همه دستگاههای موجود در یک شبکه امن به اینترنت دسترسی دارند، اما دسترسی معکوس به این دستگاهها از طریق اینترنت مسدود شده است.

- - یک دروازه محافظت شده که پروتکل های بالقوه خطرناک را فیلتر می کند و دسترسی آنها را به سیستم مسدود می کند.

- 3. حفاظت از آنتی ویروس خط اصلی دفاع از شبکه شرکت در برابر حملات خارجی است. حفاظت جامع آنتی ویروس، احتمال نفوذ کرم ها به شبکه را به حداقل می رساند. اول از همه، شما باید از سرورها، ایستگاه های کاری و سیستم چت شرکتی محافظت کنید.

امروزه یکی از شرکت های پیشرو در حفاظت از آنتی ویروس در شبکه، آزمایشگاه کسپرسکی است که بسته حفاظتی مانند:

- - کنترل مجموعه ای از روش های امضا و ابر برای کنترل برنامه ها و دستگاه ها و اطمینان از رمزگذاری داده ها است.

- - تضمین حفاظت از محیط مجازی با نصب یک "عامل" در یک (یا هر) میزبان مجازی.

- - حفاظت "DPC" (مرکز پردازش داده) - مدیریت کل ساختار حفاظت و یک کنسول متمرکز واحد.

- - محافظت در برابر حملات DDoS، تجزیه و تحلیل ترافیک شبانه روزی، هشدار در مورد حملات احتمالی و هدایت ترافیک به "مرکز تمیز کردن".

اینها تنها چند نمونه از کل مجموعه حفاظت از آزمایشگاه کسپرسکی هستند.

- 4. حفاظت. امروزه بسیاری از کارمندان شرکت ها فعالیت های کاری خود را از راه دور (از خانه) انجام می دهند، در این راستا، اطمینان از حداکثر حفاظت از ترافیک ضروری است و تونل های VPN رمزگذاری شده به تحقق این امر کمک می کند.

یکی از معایب جذب "کارگران از راه دور" امکان گم شدن (یا سرقت) دستگاهی است که کار از آن انجام می شود و متعاقباً دسترسی به شبکه شرکت برای اشخاص ثالث است.

- 5. حفاظت مناسب از ایمیل شرکت و فیلتر هرزنامه.

امنیت ایمیل شرکتی

شرکت هایی که حجم زیادی از ایمیل را پردازش می کنند، به ویژه در معرض حملات فیشینگ قرار دارند.

روش های اصلی فیلتر هرزنامه عبارتند از:

- - نصب نرم افزار تخصصی (این خدمات توسط آزمایشگاه کسپرسکی نیز ارائه می شود).

- - ایجاد و تکمیل مداوم لیست های "سیاه" آدرس های IP دستگاه هایی که از آنها هرزنامه ارسال می شود.

- - تجزیه و تحلیل پیوست های نامه (نه تنها قسمت متن، بلکه تمام پیوست ها - عکس ها، فیلم ها و فایل های متنی باید تجزیه و تحلیل شوند).

- - تعریف "شخصیت انبوه" نامه: نامه های هرزنامه معمولاً برای همه نامه ها یکسان هستند و این به اسکنرهای ضد هرزنامه مانند GFI MailEssentials و Kaspersky Anti-spam کمک می کند تا آنها را ردیابی کنند.

اینها جنبه های اصلی حفاظت از اطلاعات در یک شبکه شرکتی است که تقریباً در هر شرکتی کار می کند. اما انتخاب حفاظت به ساختار شبکه شرکتی نیز بستگی دارد.

امنیت شبکه و اطلاعات

ایمن سازی شبکه شرکتی

امنیت و انطباق بالا در پروژه های شبکه سازمانی ضروری است.

برای محافظت از منابع اطلاعاتی خود، شرکت ها راه حل های امنیتی شبکه را در زیرساخت پیاده سازی می کنند که امنیت شبکه و داده های تجاری را در همه سطوح تضمین می کند:

- دیواره آتش

- شبکه های VPN مدیریت شده

- جستجو و مسدود کردن تلاشهای نفوذ در شبکه

- حفاظت از نقطه پایانی تبادل ترافیک

- سیستم آنتی ویروس شرکتی

امنیت اتصال

برای کارمندان در سفرهای کاری یا کار از خانه، خدمات دسترسی از راه دور به شبکه شرکتی به یک ضرورت کاری تبدیل شده است.

سازمانهای بیشتری به شرکا اجازه میدهند تا از راه دور به شبکههای خود دسترسی داشته باشند تا هزینههای نگهداری سیستم را کاهش دهند. بنابراین، حفاظت از نقاط پایانی تبادل ترافیک یکی از مهمترین وظایف برای تضمین امنیت شبکه یک شرکت است.

مکان هایی که شبکه شرکتی به اینترنت متصل می شود، محیط امنیتی شبکه هستند. در این نقاط ترافیک ورودی و خروجی با هم تلاقی می کنند. ترافیک کاربران شرکتی خارج از مرزهای شبکه حرکت می کند، در حالی که درخواست های اینترنت از کاربران خارجی برای دسترسی به برنامه های کاربردی وب و ایمیل وارد شبکه شرکت می شود.

از آنجایی که نقاط پایانی یک اتصال دائمی به اینترنت دارند، که معمولاً به ترافیک خارجی اجازه میدهد به شبکه شرکت منتقل شود، هدف اصلی برای حملات مخرب است.

هنگام ساخت یک شبکه امنیت داده های شرکتی، فایروال ها در مرزهای شبکه در نقاط دسترسی اینترنت نصب می شوند. این دستگاه ها به شما این امکان را می دهند که هنگام پایان دادن به تونل های VPN از تهدیدات خارجی جلوگیری کرده و آنها را مسدود کنید (شکل 1 را ببینید).

شکل 1 محیط امنیتی شبکه شرکتی

مجموعه ای از راه حل های اتصال ایمن یکپارچه از Cisco Systems اطلاعات را خصوصی نگه می دارد. این شبکه تمام نقاط پایانی و روش های دسترسی را در تمام شبکه های شرکت بررسی می کند: LAN، WAN و شبکه تلفن همراه بی سیم

در دسترس بودن کامل فایروال و خدمات VPN را تضمین می کند. ویژگیهای فایروال فیلتر لایه برنامه کاربردی را برای ترافیک ورودی و خروجی، دسترسی خروجی امن برای کاربران، و یک شبکه DMZ برای سرورهایی که نیاز به دسترسی از اینترنت دارند، فراهم میکند.

سیستم یکپارچه کننده IC "Telecom-Service" شبکه های امنیتی شرکتی را بر اساس دستگاه های امنیتی چند منظوره از Cisco Systems، Juniper Networks و Huawei Technologies ایجاد می کند که تعداد دستگاه های مورد نیاز در شبکه را کاهش می دهد.

راهحلهای جامع امنیت شبکه شرکتی از Cisco Systems، Juniper Networks و Huawei Technologies دارای چندین مزیت هستند که برای تجارت کارآمد مهم هستند:

- کاهش بودجه فناوری اطلاعات برای بهره برداری و نگهداری نرم افزار و سخت افزار

- افزایش انعطاف پذیری شبکه

- هزینه های پیاده سازی کمتر

- هزینه کل مالکیت کمتر

- تقویت کنترل با مدیریت یکپارچه و اجرای سیاست های امنیتی

- افزایش سود و افزایش شاخص های عملکرد شرکت

- کاهش تهدیدات امنیتی شبکه و ذخیره سازی

- استفاده از سیاستها و قوانین امنیتی مؤثر در گرههای انتهایی شبکه: رایانههای شخصی، PDA و سرورها

- کاهش شرایط اجرای راهکارهای جدید در حوزه امنیت

- پیشگیری موثر از نفوذ شبکه

- ادغام با نرم افزارهای سایر توسعه دهندگان در زمینه امنیت و مدیریت.

- کنترل دسترسی به شبکه در مقیاس کامل

محصولات امنیتی سیسکو در تمام سطوح شبکه

امنیت نقطه پایانی: Cisco Security Agent از رایانه ها و سرورها در برابر حملات کرم محافظت می کند.

فایروال های داخلی: PIX Security Appliance، Catalyst 6500 Firewall Services Module و مجموعه ویژگی های فایروال از شبکه در داخل و اطراف محیط محافظت می کند.

حفاظت در برابر نفوذ شبکه:حسگرهای سری IPS 4200، ماژولهای خدمات Catalyst 6500 IDS (IDSM-2) یا IOS IPS ترافیک مخرب و ناخواسته را شناسایی، تجزیه و تحلیل و مسدود میکنند.

شناسایی و حذف حملات DDoS: Cisco Traffic Anomaly Detector XT و Guard XT عملکرد عادی را در صورت حملاتی که سرویس را قطع می کنند، تضمین می کنند. ماژولهای سرویسهای آشکارساز ناهنجاری ترافیک سیسکو و سرویسهای گارد سیسکو حفاظت DDoS قوی را در سوئیچهای سری Catalyst 6500 و روترهای سری 7600 ارائه میکنند.

امنیت محتوا:ماژول Access Router Content Engine از برنامه های تجاری که با اینترنت کار می کنند محافظت می کند و از تحویل محتوای وب بدون خطا اطمینان می دهد.

شبکه هوشمند و خدمات مدیریت امنیت: ترافیک و برنامه های کاربردی ناخواسته را در روترها و سوئیچ های سیسکو شناسایی و مسدود کنید.

مدیریت و نظارت:

محصولات:

کنترل پذیرش شبکه (NAC) از سیسکو

کنترل پذیرش شبکه (NAC) مجموعهای از فنآوریها و راهحلها است که بر اساس یک ابتکار در سطح صنعت ساخته شدهاند که توسط سیستمهای سیسکو حمایت میشود.

NAC از زیرساخت شبکه برای اعمال سیاست های امنیتی در تمام دستگاه هایی که به دنبال دسترسی به منابع شبکه هستند، استفاده می کند. این باعث کاهش آسیب احتمالی شبکه از تهدیدات امنیتی می شود.

دسترسی از راه دور ایمن به VPN شرکتی برای کارمندان و شرکا توسط دستگاه های امنیتی چند منظوره با استفاده از پروتکل های SSL و IPsec VPN، سرویس های مسدود کننده داخلی برای جلوگیری و جلوگیری از نفوذ IPS ارائه می شود.

شبکه دفاع از خود - استراتژی شبکه دفاع از خود سیسکو

شبکه دفاع از خود، استراتژی نوظهور سیسکو برای آینده است. این فناوری به شما اجازه می دهد تا با شناسایی و جلوگیری از حملات، سازگاری با تهدیدات شبکه داخلی و خارجی، از فرآیندهای تجاری شرکت محافظت کنید.

کسب و کارها می توانند از هوش منابع شبکه استفاده کنند، فرآیندهای کسب و کار را ساده کرده و هزینه ها را کاهش دهند.

بسته مدیریت امنیت سیسکو

مجموعه مدیریت امنیت سیسکو مجموعه ای از محصولات و فناوری است که برای ارائه مدیریت مقیاس پذیر و اجرای سیاست های امنیتی برای شبکه دفاع از خود سیسکو طراحی شده است.

محصول یکپارچه سیسکو به شما این امکان را می دهد که وظایف مدیریت امنیتی را با استفاده از اجزای کلیدی خودکار کنید: مدیر مدیریت و Cisco Security MARS - یک سیستم نظارت، تجزیه و تحلیل و پاسخ.

Cisco Security Management Manager یک رابط ساده برای پیکربندی فایروال، VPN و سیستم حفاظت از نفوذ (IPS) بر روی وسایل امنیتی سیسکو، فایروال ها، روترها و سوئیچ ها ارائه می دهد.

این نتیجه یک نظرسنجی از بیش از 1000 رئیس بخش فناوری اطلاعات شرکت های بزرگ و متوسط اروپایی به سفارش اینتل است. هدف از این نظرسنجی شناسایی مشکلی بود که بیشتر مورد توجه متخصصان صنعت است. پاسخ کاملاً مورد انتظار بود، بیش از نیمی از پاسخ دهندگان مشکل امنیت شبکه را مشکلی نامیدند که باید فوراً به آن رسیدگی شود. سایر نتایج نظرسنجی را نیز می توان کاملاً قابل انتظار نامید. به عنوان مثال، عامل امنیت شبکه در میان سایر مشکلات حوزه فناوری اطلاعات پیشرو است. اهمیت آن در مقایسه با وضعیت پنج سال پیش 15 درصد افزایش یافته است.بر اساس این نظرسنجی، بیش از 30 درصد از زمان آنها توسط متخصصان IT با مهارت بالا صرف مسائل امنیتی می شود. وضعیت در شرکت های بزرگ (آنهایی که بیش از 500 کارمند دارند) حتی نگران کننده تر است - حدود یک چهارم از پاسخ دهندگان نیمی از وقت خود را صرف این مسائل می کنند.

تعادل تهدیدات و حفاظت

افسوس که موضوع امنیت شبکه به طور جدایی ناپذیری با فناوری های اساسی مورد استفاده در ارتباطات راه دور مدرن مرتبط است. این اتفاق افتاد که هنگام توسعه یک خانواده از پروتکل های IP، اولویت به قابلیت اطمینان شبکه به عنوان یک کل داده شد. در زمان ظهور این پروتکل ها، امنیت شبکه به روش های کاملا متفاوتی ارائه می شد که استفاده از آنها در شرایط شبکه جهانی به سادگی غیرواقعی است. شما می توانید با صدای بلند از کوته فکری توسعه دهندگان شکایت کنید، اما تغییر اساسی وضعیت تقریبا غیرممکن است. اکنون شما فقط باید بتوانید از خود در برابر تهدیدات احتمالی محافظت کنید.اصل اصلی در این مهارت باید باشد تعادل بین تهدیدات احتمالی برای امنیت شبکه و سطح حفاظت مورد نیاز. باید یک قیاس بین هزینه امنیت و هزینه آسیب احتمالی ناشی از تهدیدات تحقق یافته تضمین شود.

برای یک شرکت مدرن بزرگ و متوسط، فناوری اطلاعات و ارتباطات از راه دور اساس انجام تجارت شده است. بنابراین مشخص شد که آنها بیشترین حساسیت را نسبت به تأثیر تهدیدات دارند. هر چه شبکه بزرگتر و پیچیده تر باشد، برای محافظت از آن به تلاش بیشتری نیاز است. در عین حال، هزینه ایجاد تهدیدات مرتبهای کمتر از هزینه خنثی کردن آنها است. این وضعیت شرکت ها را وادار می کند تا عواقب خطرات احتمالی ناشی از تهدیدات مختلف را به دقت سنجیده و راه های مناسب برای محافظت در برابر خطرناک ترین آنها را انتخاب کنند.

در حال حاضر، بزرگترین تهدید برای زیرساخت های شرکت، اقدامات مرتبط با دسترسی غیرمجاز به منابع داخلی و مسدود کردن عملکرد عادی شبکه است. تعداد نسبتاً زیادی از این تهدیدها وجود دارد، اما هر یک از آنها بر اساس ترکیبی از عوامل فنی و انسانی است. به عنوان مثال، نفوذ یک برنامه مخرب به یک شبکه شرکتی می تواند نه تنها در نتیجه غفلت مدیر شبکه از قوانین امنیتی، بلکه به دلیل کنجکاوی بیش از حد یک کارمند شرکت که تصمیم به استفاده از یک پیوند وسوسه انگیز از هرزنامه های ایمیل استفاده کند، رخ دهد. بنابراین نباید امیدوار بود که حتی بهترین راه حل های فنی در حوزه امنیت به نوشدارویی برای همه بیماری ها تبدیل شود.

راه حل های کلاس UTM

امنیت همیشه یک مفهوم نسبی است. اگر مقدار زیادی از آن وجود داشته باشد، استفاده از خود سیستم، که می خواهیم از آن محافظت کنیم، به طرز محسوسی پیچیده تر می شود. بنابراین، یک مصالحه معقول به اولین انتخاب در تضمین امنیت شبکه تبدیل می شود. برای شرکت های متوسط، طبق استانداردهای روسیه، چنین انتخابی ممکن است به ایجاد راه حل های پیشرو در کلاس کمک کند. UTM (مدیریت یکپارچه تهدید یا مدیریت تهدید متحد)، به عنوان دستگاه های امنیتی چند منظوره شبکه و اطلاعات قرار گرفته است. در هسته خود، این راه حل ها سیستم های نرم افزاری و سخت افزاری هستند که عملکرد دستگاه های مختلف را ترکیب می کنند: دیوار آتش (دیوار آتش)، سیستم های تشخیص نفوذ و جلوگیری از نفوذ شبکه (IPS) و عملکردهای دروازه ضد ویروس (AV). اغلب، این مجتمع ها برای حل وظایف اضافی، مانند مسیریابی، سوئیچینگ یا پشتیبانی از شبکه های VPN اختصاص داده می شوند.اغلب، ارائه دهندگان راه حل UTM استفاده از آنها را در مشاغل کوچک پیشنهاد می کنند. شاید این رویکرد تا حدی موجه باشد. اما با این وجود، استفاده از خدمات امنیتی ارائه دهنده اینترنت برای مشاغل کوچک در کشور ما آسان تر و ارزان تر است.

مانند هر راه حل جهانی، تجهیزات UTM دارای مزایا و معایب خود هستند.. موارد اول شامل صرفه جویی در هزینه و زمان اجرا در مقایسه با سازماندهی حفاظت در سطح مشابه از دستگاه های امنیتی جداگانه است. همچنین، UTM یک راه حل از پیش متعادل و آزمایش شده است که می تواند طیف گسترده ای از مشکلات امنیتی را حل کند. در نهایت، راه حل های این کلاس در سطح صلاحیت پرسنل فنی چندان سختگیرانه نیست. هر متخصصی می تواند به راحتی پیکربندی، مدیریت و نگهداری خود را انجام دهد.

نقطه ضعف اصلی UTM این واقعیت است که هر عملکرد یک راه حل جهانی اغلب کمتر از عملکرد مشابه یک راه حل تخصصی است. به همین دلیل است که وقتی به کارایی بالا یا درجه بالایی از امنیت نیاز است، متخصصان امنیت ترجیح می دهند از راه حل هایی مبتنی بر ادغام محصولات جداگانه استفاده کنند.

با این حال، با وجود این منهای، راه حل های UTM مورد تقاضای بسیاری از سازمان ها هستند که از نظر مقیاس و نوع فعالیت بسیار متفاوت هستند. به گفته Rainbow Technologies، چنین راه حل هایی با موفقیت اجرا شد، به عنوان مثال، برای محافظت از سرور یکی از فروشگاه های اینترنتی لوازم خانگی، که در معرض حملات DDoS منظم قرار می گرفت. همچنین راه حل UTM امکان کاهش چشمگیر حجم هرزنامه را در سیستم پستی یکی از هلدینگ های خودرو فراهم کرد. علاوه بر حل مشکلات محلی، من تجربه ساخت سیستم های امنیتی مبتنی بر راه حل های UTM برای یک شبکه توزیع شده را دارم که دفتر مرکزی یک شرکت آبجوسازی و شعب آن را پوشش می دهد.

تولید کنندگان UTM و محصولات آنها

بازار روسیه برای تجهیزات کلاس UTM تنها با پیشنهادات تولید کنندگان خارجی شکل می گیرد. متاسفانه هنوز هیچ یک از تولیدکنندگان داخلی نتوانسته اند راه حل های خود را در این کلاس از تجهیزات ارائه دهند. استثنا راه حل نرم افزار فایروال Eset NOD32 است که به گفته این شرکت، توسط توسعه دهندگان روسی ایجاد شده است.همانطور که قبلا ذکر شد، در بازار روسیه، راه حل های UTM ممکن است به طور عمده برای شرکت های متوسط با حداکثر 100-150 محل کار در شبکه شرکتی مورد علاقه باشد. هنگام انتخاب تجهیزات UTM برای ارائه در بررسی، معیار اصلی انتخاب عملکرد آن در حالت های مختلف عملیاتی بود که می توانست تجربه کاربری راحت را ارائه دهد. اغلب سازندگان مشخصات عملکرد فایروال، پیشگیری از نفوذ IPS و حالت های آنتی ویروس AV را فهرست می کنند.

راه حل نقطه چکنامیده میشود UTM-1 Edgeو یک ابزار امنیتی یکپارچه است که یک فایروال، یک سیستم جلوگیری از نفوذ، یک دروازه ضد ویروس، و همچنین VPN و ابزارهای ساختمان دسترسی از راه دور را ترکیب می کند. فایروال موجود در کنترل های راه حل با تعداد زیادی برنامه، پروتکل و سرویس کار می کند و همچنین مکانیزمی برای مسدود کردن ترافیک دارد که به وضوح در دسته برنامه های تجاری قرار نمی گیرد. به عنوان مثال، پیام رسانی فوری (IM) و ترافیک همتا به همتا (P2P). دروازه آنتی ویروس به شما امکان می دهد کدهای مخرب را در پیام های ایمیل، ترافیک FTP و HTTP نظارت کنید. در عین حال، هیچ محدودیتی در اندازه فایل ها وجود ندارد و فشرده سازی فایل های آرشیو "در حال پرواز" انجام می شود.

راه حل UTM-1 Edge دارای قابلیت های VPN پیشرفته است. مسیریابی پویا OSPF و اتصال مشتری VPN پشتیبانی می شود. UTM-1 Edge W دارای یک هات اسپات وای فای داخلی IEEE 802.11b/g است.

برای استقرارهای بزرگ، UTM-1 Edge به طور یکپارچه با Check Point SMART ادغام می شود تا مدیریت امنیتی را ساده کند.

سیسکوبه طور سنتی به مسائل امنیتی شبکه توجه بیشتری می کند و طیف گسترده ای از دستگاه های ضروری را ارائه می دهد. برای بررسی، تصمیم گرفتیم مدلی را انتخاب کنیم سیسکو ASA 5510، که بر تضمین امنیت محیط شبکه شرکت متمرکز است. این تجهیزات از سری ASA 5500 می باشد که شامل سیستم های حفاظتی مدولار از کلاس UTM می باشد. این رویکرد به شما امکان می دهد سیستم امنیتی را با ویژگی های عملکرد شبکه یک شرکت خاص تطبیق دهید.

Cisco ASA 5510 در چهار کیت اصلی ارائه می شود - فایروال، ابزارهای ساخت VPN، سیستم جلوگیری از نفوذ، و همچنین ابزارهای محافظت از ویروس و هرزنامه. این راه حل شامل اجزای اضافی مانند سیستم مدیریت امنیت برای تشکیل زیرساخت مدیریت برای یک شبکه گسترده شرکتی و سیستم سیسکو MARS است که برای نظارت بر محیط شبکه و پاسخگویی به نقض های امنیتی در زمان واقعی طراحی شده است.

اسلواکی شرکت Esetبسته نرم افزاری را تامین می کند فایروال Eset NOD32کلاس UTM، که علاوه بر عملکردهای یک فایروال شرکتی، سیستم حفاظت ضد ویروس Eset NOD32، ابزارهای فیلترینگ ایمیل (آنتی اسپم) و ترافیک وب، سیستم های شناسایی و پیشگیری از حملات شبکه IDS و IPS را شامل می شود. راه حل از ایجاد شبکه های VPN پشتیبانی می کند. این مجموعه بر اساس یک پلتفرم سرور با لینوکس است. بخش نرم افزاری دستگاه توسعه یافته است شرکت داخلی Leta IT، توسط دفتر نمایندگی روسیه Eset کنترل می شود.

این راه حل به شما امکان می دهد ترافیک شبکه را در زمان واقعی کنترل کنید، فیلتر کردن محتوا بر اساس دسته بندی منابع وب پشتیبانی می شود. محافظت در برابر حملات DDoS را فراهم می کند و تلاش های اسکن پورت را مسدود می کند. راه حل Eset NOD32 Firewall شامل پشتیبانی از سرورهای DNS، DHCP و کنترل تغییر پهنای باند است. ترافیک پروتکل های ایمیل SMTP، POP3 کنترل می شود.

این راه حل همچنین شامل توانایی ایجاد شبکه های شرکتی توزیع شده با استفاده از اتصالات VPN است. در عین حال، حالت های مختلفی از الگوریتم های تجمیع شبکه، احراز هویت و رمزگذاری پشتیبانی می شود.

فورتینتیک خانواده کامل از دستگاه ها را ارائه می دهد فورتی گیتکلاس UTM، راه حل های خود را به عنوان قادر به ارائه حفاظت از شبکه در عین حفظ سطح بالای عملکرد، و همچنین عملکرد قابل اعتماد و شفاف سیستم های اطلاعات سازمانی در زمان واقعی قرار می دهد. برای بررسی، ما انتخاب کرده ایم مدل FortiGate-224B، که برای محافظت از محیط یک شبکه شرکتی با 150 - 200 کاربر طراحی شده است.

سخت افزار FortiGate-224B شامل عملکرد فایروال، سرور VPN، فیلتر ترافیک وب، سیستم های جلوگیری از نفوذ، و همچنین محافظت در برابر ویروس و ضد هرزنامه است. این مدل دارای رابط های سوئیچ LAN لایه 2 و رابط های WAN داخلی است که نیاز به دستگاه های مسیریابی و سوئیچینگ خارجی را از بین می برد. برای این کار، مسیریابی از طریق پروتکل های RIP، OSPF و BGP و همچنین پروتکل های احراز هویت کاربر قبل از ارائه خدمات شبکه پشتیبانی می شود.

شرکت SonicWALLطیف گسترده ای از دستگاه های UTM را ارائه می دهد که راه حل در این بررسی گنجانده شده است NSA 240. این تجهیزات جوانترین مدل در خط است که بر روی استفاده به عنوان سیستمی برای محافظت از شبکه شرکتی یک شرکت متوسط و شعبه های شرکت های بزرگ متمرکز شده است.

اساس این خط، استفاده از تمامی وسایل حفاظتی در برابر تهدیدات احتمالی است. اینها فایروال، سیستم حفاظت از نفوذ، دروازه های حفاظت از ویروس و نرم افزارهای جاسوسی هستند. ترافیک وب توسط 56 دسته از سایت ها فیلتر شده است.

به عنوان یکی از نکات برجسته راه حل خود، SonicWALL به فناوری اسکن عمیق و تجزیه و تحلیل ترافیک ورودی اشاره می کند. برای از بین بردن کاهش عملکرد، این فناوری از پردازش موازی داده بر روی یک هسته چند پردازنده استفاده می کند.

این تجهیزات از VPN پشتیبانی می کند، دارای قابلیت های مسیریابی پیشرفته و پشتیبانی از پروتکل های مختلف شبکه است. همچنین راه حل SonicWALL می تواند امنیت بالایی را هنگام سرویس دهی به ترافیک VoIP از طریق پروتکل های SIP و H.323 ارائه دهد.

از خط تولید شرکت نگهبانی ساعتراه حل برای بررسی انتخاب شد فایر باکس X550eکه به عنوان یک سیستم با عملکرد پیشرفته برای تضمین امنیت شبکه قرار گرفته و بر استفاده در شبکه های شرکت های کوچک و متوسط متمرکز است.

راه حل های کلاس UTM این سازنده مبتنی بر استفاده از اصل محافظت در برابر حملات شبکه مختلط است. برای انجام این کار، این تجهیزات از فایروال، سیستم پیشگیری از حمله، دروازه های ضد ویروس و ضد اسپم، فیلتر کردن منابع وب و همچنین سیستمی برای مقابله با نرم افزارهای جاسوسی پشتیبانی می کند.

این تجهیزات از اصل حفاظت مشترک استفاده می کند که بر اساس آن ترافیک شبکه که با معیار خاصی در یک سطح حفاظتی بررسی می شود با همان معیار در سطح دیگر بررسی نمی شود. این رویکرد عملکرد بالای تجهیزات را تضمین می کند.

یکی دیگر از مزایای راه حل آن، سازنده، پشتیبانی از فناوری Zero Day است که استقلال امنیت را از حضور امضاها تضمین می کند. این ویژگی زمانی مهم است که انواع جدیدی از تهدیدات ظاهر می شوند، که هنوز اقدامات متقابل موثری برای آنها پیدا نشده است. به طور معمول، "پنجره آسیب پذیری" از چند ساعت تا چند روز طول می کشد. هنگام استفاده از فناوری Zero Day، احتمال پیامدهای منفی پنجره آسیب پذیری به میزان قابل توجهی کاهش می یابد.

شرکت ZyXELراه حل فایروال کلاس UTM خود را برای شبکه های شرکتی با حداکثر 500 کاربر ارائه می دهد. این راه حل ZyWALL 1050برای ایجاد یک سیستم امنیتی شبکه که شامل حفاظت کامل از ویروس، جلوگیری از نفوذ و پشتیبانی از شبکه های خصوصی مجازی است، طراحی شده است. این دستگاه دارای پنج پورت اترنت گیگابیتی است که بسته به پیکربندی شبکه میتوان آنها را برای استفاده به عنوان رابطهای WAN، LAN، DMZ و WLAN پیکربندی کرد.

این دستگاه از انتقال ترافیک برنامه VoIP از طریق پروتکل های SIP و H.323 در سطوح فایروال و NAT و همچنین انتقال ترافیک تلفن بسته در تونل های VPN پشتیبانی می کند. این امر عملکرد مکانیزم هایی را برای جلوگیری از حملات و تهدیدات برای انواع ترافیک، از جمله ترافیک VoIP، عملکرد یک سیستم ضد ویروس با پایگاه داده کامل امضا، فیلتر محتوا توسط 60 دسته از سایت ها و محافظت از هرزنامه ها تضمین می کند.

راه حل ZyWALL 1050 از انواع توپولوژی های شبکه خصوصی، حالت متمرکز VPN و ادغام شبکه های مجازی در مناطق با سیاست های امنیتی یکسان پشتیبانی می کند.

ویژگی های اصلی UTM

نظر متخصص

دیمیتری کوستروف، مدیر پروژه اداره حفاظت فناوری مرکز شرکت MTS OJSCدامنه راه حل های UTM عمدتاً به شرکت های متعلق به مشاغل کوچک و متوسط گسترش می یابد. مفهوم مدیریت تهدید یکپارچه (UTM)، به عنوان یک کلاس جداگانه از تجهیزات برای حفاظت از منابع شبکه، توسط آژانس بین المللی IDC معرفی شد که بر اساس آن راه حل های UTM، نرم افزارها و سیستم های سخت افزاری چند منظوره هستند که عملکرد دستگاه های مختلف را ترکیب می کنند. این معمولاً یک فایروال، VPN، سیستم های تشخیص نفوذ و پیشگیری، و همچنین ضد ویروس و ضد اسپم دروازه و توابع فیلتر URL است.

برای دستیابی به حفاظت واقعاً مؤثر، دستگاه باید چند لایه، فعال و یکپارچه باشد. در همان زمان، بسیاری از تولید کنندگان تجهیزات حفاظتی در حال حاضر طیف نسبتاً گسترده ای از محصولات مرتبط با UTM را دارند. سهولت کافی در استقرار سیستم ها و همچنین به دست آوردن یک سیستم همه کاره، بازار این دستگاه ها را کاملاً جذاب می کند. هزینه کل مالکیت و بازگشت سرمایه برای این دستگاه ها بسیار جذاب به نظر می رسد.

اما این محلول UTM مانند یک "چاقوی سوئیسی" است - برای هر موقعیتی ابزاری وجود دارد، اما برای سوراخ کردن دیوار به یک مته واقعی نیاز دارید. همچنین این احتمال وجود دارد که ظاهر محافظت در برابر حملات جدید، به روز رسانی امضا و غیره وجود داشته باشد. برخلاف پشتیبانی از دستگاه های فردی که در طرح "کلاسیک" برای محافظت از شبکه های شرکتی قرار دارند، به این سرعت نخواهد بود. همچنین مشکل یک نقطه شکست وجود دارد.