Pirms izdomājat, kā iztīrīt WordPress vietni, jums ir jāsaprot, ar ko mēs patiesībā nodarbosimies. Plašā nozīmē termins "vīruss" nozīmē ļaunprātīgu programmatūra, kas var nodarīt zināmu kaitējumu tīmekļa resursa īpašniekam. Tādējādi šajā kategorijā var iekļaut gandrīz jebkuru kodu, ko uzbrucēji ir ieguluši programmas skriptos. Tās var būt slēptās saites, kas izraisa pesimizāciju meklēšanas rezultātos, aizmugures durvis, kas nodrošina administratora piekļuvi hakeram, vai sarežģītas struktūras, kas vietni pārvērš par zombiju tīkla mezglu un pat bitkoinu ieguvi. Runāsim par to, kā atpazīt un likvidēt dažāda kalibra vīrusus, kā arī aizsargāties pret tiem.

Daudzi iepriekšējos rakstos minētie padomi var aizsargāt vietni no infekcijas. Piemēram, “infekciju” var atrast pirātiskās veidnēs un spraudņos, šādu komponentu pilnīga noraidīšana ir svarīgs solis drošības ziņā. Tomēr ir vairākas specifiskākas nianses.

1. Instalējiet uzticamu antivīrusu

Ļaunprātīga programma var tikt ieviesta ne tikai no ārpuses – dators, no kura tiek administrēts projekts, var būt infekcijas avots. Mūsdienu Trojas zirgi var ne tikai nozagt FTP paroli, bet arī patstāvīgi lejupielādēt izpildāmo kodu vai modificēt CMS faili, kas nozīmē, ka jūsu tīmekļa resursa drošība ir tieši atkarīga no jūsu darba iekārtas drošības.

IT tirgus piedāvā daudz antivīrusu. Tomēr saprātīgākā izvēle ir lielo uzņēmumu produkti:

● Starp pašmāju produktiem vadošās pozīcijas ieņem Kaspersky Lab un Dr. Web.

● No ārvalstu komerciālajiem risinājumiem var izcelt Symantek Corporation Norton līniju un populāro ESET NOD;

● Runājot par bezmaksas iespējas, tad bez nosacījumiem vadošie ir Avast un Comodo.

2. Skenējiet vietni, izmantojot tiešsaistes pakalpojumus

Ja tiek atklātas aizdomīgas darbības (dzinēja kļūdas, palēninājumi, uznirstošie logi un trešo pušu baneri), visvienkāršākā lieta, ko varat iedomāties, ir palaist resursu, izmantojot tiešsaistes skeneri, kas var noteikt inficēšanās faktu. Šeit neapstrīdams līderis ir VirusTotal, kas atrodas vietnē virustotal.com. Lai to izmantotu, vienkārši dodieties uz cilni “URL adrese”, ievadiet interesējošo saiti un noklikšķiniet uz “Pārbaudīt!”

Pēc kāda laika sistēma izdos ziņojumu ar šādu saturu:

Jāprecizē: VirusTotal nav neatkarīgs projekts, bet gan sava veida pretvīrusu skeneru agregators. Šajā sakarā kļūst iespējams pārbaudīt WordPress vīrusus vienlaikus 67 sistēmās. Neapšaubāma priekšrocība ir detalizēts pārskats, kas sniedz datus par visiem atbalstītajiem pakalpojumiem. Galu galā antivīrusiem ļoti patīk izsaukt viltus trauksmi, tāpēc pat tad, ja noteikšanas ātrums atšķiras no ideālā (piemēram, 3/64), tas nenozīmē, ka resurss ir inficēts. Koncentrējieties, pirmkārt, uz lieliem spēlētājiem (Kaspersky, McAfee, Symantec NOD32 un citiem), mazie biroji bieži definē noteiktas koda sadaļas kā bīstamas - neuztveriet to nopietni!

3. Izmantojiet Yandex.Webmaster

Jūs droši vien pamanījāt, ka dažas saites meklēšanas rezultātos ir aprīkotas ar brīdinājuma ziņojumu: “Vietne var apdraudēt jūsu datoru vai mobila ierīce". Fakts ir tāds, ka meklētājprogrammai ir savi noteikšanas algoritmi ļaunprātīgs kods, brīdinot lietotājus par iespējamo risku. Lai būtu informēts par notiekošo un pirmais saņemtu paziņojumus, pietiek reģistrēties Webmaster servisā. Visu nepieciešamo informāciju varat skatīt cilnē “Drošība”:

Ja tiek atklāts apdraudējums, šeit tiks parādīta informācija par inficētajām lapām. Diemžēl selektīva WordPress pārbaude attiecībā uz vīrusiem nav iespējama - Yandex skenēšanu veic pati, turklāt izlasē neietilpst visi augšupielādētie tīmekļa dokumenti, bet tikai daļa no tiem, kas noteikti nejauši.

4. Pārbaudiet Google pārskatus

Vispopulārākais meklēšanas sistēma pasaulē piedāvā vēl vienkāršāku pārraudzības veidu – vienkārši sekojiet saitei google.com/transparencyreport/safebrowsing/diagnostic/?hl=ru un attiecīgajā laukā ievadiet interesējošās vietnes adresi. Jūs saņemsiet visaptverošus datus par resursu un uzzināsiet, vai uzņēmumam Google ir pretenzijas attiecībā uz ļaunprātīgu skriptu noteikšanu:

Kā tīrīt Vodpress vietni no vīrusu saitēm?

Pāriesim no vispārīgiem ieteikumiem pie konkrētiem. Sāksim ar izplatītākajiem kaitīgā koda variantiem — svešu URL ieviešanu un novirzīšanu uz mērķa tīmekļa resursu. Diemžēl melnā cepure SEO joprojām ir populārs, kas nozīmē, ka hakeri nesēž dīkā, jo šis uzdevums ir viens no vienkāršākajiem. Sakārtosim to secībā.

1. Novirziet uz trešās puses resursiem

Iedomājieties situāciju: jūs dodaties uz savu vietni, bet nekavējoties tiekat pārcelts uz citu “atpūtas” katalogu vai galveno lapu, kas piedāvā pelnīt naudu Forex. Tas gandrīz noteikti nozīmē, ka tīmekļa resurss ir uzlauzts un failā .htaccess ir parādījušās dažas jaunas rindiņas. Ārstēšana ir vienkārša: atveriet failu, atrodiet direktīvas, kas satur adresi, uz kuru tiek novirzīts, un pēc tam izdzēsiet tās. Tātad nosacījuma malwaresite.com nepieciešamās konstrukcijas var būt šādas:

| < IfModule mod_alias. c>Novirzīt 301 https: //site/ http://malwaresite.com/ |

| < IfModule mod_rewrite. c>RewriteEngine vietnē RewriteBase / RewriteCond % (HTTP_HOST)! ^texeo\. su [NC] RewriteRule ^(.* ) http: //malwaresite.com/$1 |

Sarežģītāka iespēja ir pastāvīga novirzīšana, kas rakstīta PHP. Ja pārbaudījāt un neko aizdomīgu neatradāt, visticamāk, problēma ir failā index.php. Pārvirzīšana šeit tiek veikta, nosūtot apmeklētājam nepieciešamās galvenes:

include("redirect.php"); Izeja();

Atcerieties - sākotnējā index.php šādu fragmentu nav, tāpēc varat tos visus droši izdzēst. Atrodiet un noņemiet arī iekļauto failu (mūsu piemērā tas būs redirect.php, kas atrodas saknes mapē).

Sarežģītāka darbība ir mobilo sīkrīku novirzīšana. Piekļuve jūsu resursam personālais dators, jūs nekad neatklāsiet inficēšanās faktu, tomēr viedtālruņu un planšetdatoru lietotāji būs nepatīkami pārsteigti, nonākot citā lapā. Šādu novirzīšanu var ieviest:

1. .htaccess

Vienkāršākais veids, kuru ir viegli aprēķināt. Ierīci nosaka uzrādītais Lietotāja aģents. Tas varētu izskatīties šādi:

| < IfModule mod_rewrite. c>RewriteEngine vietnē RewriteBase / RewriteCond % ( HTTP_USER_AGENT) ^.* (ipod| iphone| android) .* [ NC] RewriteRule ^(.* ) $ http://malwaresite.com/ |

2.PHP

Līdzīgi novirzīšana tiek īstenota PHP. Tālāk norādītā konstrukcija ir atrodama indeksa failā. Atkal neaizmirstiet par visuresošajiem, tostarp:

| "/(android|bb\d+|meego).+mobile|ip(hone|od)|blackberry|zte\-/i", substr ($uagent , 0 , 4 ) ) ) galvene ( "atrašanās vieta: http://malwaresite.com/") ; ?> |

3. JavaScript

Šeit nāk ekrāna izšķirtspējas pārbaude, ja platums ir 480 pikseļi vai mazāks, apmeklētājs tiek novirzīts uz ļaunprātīgu vietni. Ja jūsu projektā tiek izmantota līdzīga metode, noteikti pārbaudiet šajā blokā adreses izmaiņas.

| < script type= "text/javascript" >if (screen.width<= 480 ) { window. location = "http://malwaresite.com" ; } |

2. Pārbaudiet izejošās saites

Tomēr novirzīšana ir pārāk rupja un skaidra. Daudz izplatītāka ir CSS un citu metožu paslēptu vietrāžu URL ievadīšana. Tas, ko jūs nevarat redzēt, ir gandrīz bezjēdzīgi cīnīties. Tomēr, izmantojot lielisko Xenu Link Sleuth utilītu, varat novērtēt savu WordPress saišu profilu. Programmas jaunākā versija tika izlaista 2010. gadā, tomēr tā joprojām ir aktuāla līdz šai dienai un pat lieliski darbojas operētājsistēmā Windows 10.

Kad Xenu ir instalēts un darbojas, noklikšķiniet uz Fails — pārbaudīt URL. Jūs redzēsit logu:

Šeit pietiek ievadīt projekta domēnu un noklikšķiniet uz Labi. Ir iespējams arī pievienot filtrus pēc maskas:

● Uzskatiet URL, kas sākas ar šo, par "iekšējiem" — uzskatiet adreses, kas satur norādīto fragmentu, kā iekšējās;

● Nepārbaudiet nevienu URL, kas sākas ar šo — ļauj izslēgt noteiktas saites no pārbaudes (piemēram, ja vēlaties redzēt tikai izejošās saites, ievadiet šeit vietnes domēnu).

Pabeidzot procedūru, utilīta piedāvās pārbaudīt WordPress tā sauktos bāreņu failus – tīmekļa dokumentus, kuriem nav viena URL.

Ja atbildēsiet apstiprinoši, parādīsies datu ievades logs FTP autorizācijai:

Šī funkcija var būt noderīga, ja vietne ir veca un tās pastāvēšanas laikā ir piedzīvojusi daudzas izmaiņas: to var izmantot, lai notīrītu direktorijus no “atkritumiem”. Tomēr mūs vairāk interesē skenēšanas rezultāti:

Tādējādi, ja WordPress ir vīrusi, kas izraisa slēptu URL parādīšanos, Xenu palīdzēs noteikt to klātbūtnes faktu. Vienīgais jautājums ir, kā rīkoties tālāk.

3. Meklēt un iznīcināt

Iedomāsimies, ka Ksenu atrada aktīvas saites uz hipotētisku vietni malwaresite.com. Kā tos atrast un noņemt? Dažreiz uzdevums ir ļoti vienkāršs. Neprofesionāļi rīkojas rupji, aprobežojoties tikai ar URL slēpšanu no ziņkārīgo acīm, taču pašu adresi var skaidri ierakstīt kodā. Ir iespējamas šādas iespējas:

1. URL ievietošana kājenē autortiesību vietā;

2. Izmantojot iepriekš aprakstītos bāreņu failus (piemēram, html dokuments tiek ielādēts direktorijā ar attēliem - meklētājprogrammas to var arī indeksēt);

3. Manipulēšana ar kaskādes stila lapām:

● teksta atkāpe: -9999999999px/pozīcija: absolūts; pa kreisi: -9999999999px - pārvietojiet saiti ārpus displeja;

● display:none/visibility:hidden — padarīt tekstu neredzamu;

● fonta izmērs: 1px; - viena pikseļa URL, ko nevar redzēt.

Lai atrastu un noņemtu vīrusu no WordPress vietnes, pietiek ar visu dzinēju skenēšanu, vai tajā nav rindas, kurā ir “malware.com”. Operētājsistēmā Windows to var izdarīt, izmantojot bezmaksas failu pārvaldnieku Unreal Commander:

1. Augšupielādējiet visus projekta failus datora lokālajā mapē, izmantojot FileZilla, kā aprakstīts iepriekšējā rakstā;

2. Palaidiet Unreal Commander un noklikšķiniet uz spiegstikla ikonas, lai atvērtu meklēšanas interfeisu;

3. Izvēlieties vajadzīgo mapi, atzīmējiet lauku "Ar tekstu", ievadiet "malwaresite.com", norādiet visus kodējumus un noklikšķiniet uz "Sākt meklēšanu".

Rezultāts būs to failu saraksts, kuros frāze tika atrasta. Tagad atliek tos rediģēt, noņemot koda rindiņas, kas ir atbildīgas par saites parādīšanu.

Izmantojot PHP Antivirus for WordPress

Iepriekš aprakstītie gadījumi ir tikai aisberga redzamā daļa. Profesionāls hakeris var atrast nestandarta pieeju pat tik vienkāršam uzdevumam kā slēptās atpakaļsaites ievietošana. Parasti jūs pats neko nevarēsit atrast bez atbilstošas programmatūras palīdzības. Par laimi, šādi risinājumi pastāv, daudzi no tiem turklāt ir bezmaksas. Apskatīsim visefektīvākos.

1. AI-Bolit

Iespējams, populārākais pretvīrusu produkts no Revisium. Pieejamas divās versijās: lai strādātu tieši ar mitināšanu, un vietējā datorā, kurā darbojas sistēma Windows (saderīga ar 10, nav nepieciešama instalēšana). Diemžēl *nix versijai nav tīmekļa saskarnes un tā ir piemērota tikai VDS vai speciālajam serverim, tāpēc mēs analizēsim, kā strādāt ar rīku datorā.

1. Lejupielādējiet utilītu no saites revisium.com/kb/scan_site_windows.html un izpakojiet to jebkurā ērtā vietā datorā. Lūdzu, ņemiet vērā: ceļš uz direktoriju nedrīkst saturēt krievu burtus, tāpēc vienkāršākais veids ir ievietot to diska saknē;

2. Arhīvā redzēsit: mapi ar pašu antivīrusu “aibolit”, “vietne” (šeit jums ir jākopē pārbaudītie tīmekļa dokumenti, tie visi tiks skenēti neatkarīgi no ligzdošanas līmeņa), kā arī trīs sikspārņu faili:

● start — ātrai pārbaudei;

● start_paranoic — dziļa skenēšana, lai identificētu aizdomīgus koda fragmentus;

● scan_and_quarantine — skripts visus bīstamos failus ievietos arhīvā.

3. Lai sāktu, veiciet dubultklikšķi uz jebkura no parādītajiem sikspārņu failiem atkarībā no tā, kādu rezultātu vēlaties iegūt. Skenēšana sāksies un ģenerēs atskaiti AI-BOLIT-REPORT.html (var skatīt jebkurā pārlūkprogrammā). Karantīnas režīmā tas atradīsies arhīvā ar aizdomīgiem skriptiem

Protams, patiesībā ļaunprogrammatūras nav vispār. Un, kā redzat ekrānuzņēmumā, paši izstrādātāji brīdina par kļūdu iespējamību.

2.Manul

Papildus uzraudzībai Yandex piedāvā ikvienam izmantot sava dizaina bezmaksas antivīrusu. Rakstīts PHP, Manul var palaist gandrīz jebkurā tīmekļa serverī un ir saderīgs ar populārākajām CMS. Turklāt skripts var ne tikai atklāt, bet arī noņemt bīstamo kodu. Tālāk ir sniegts detalizēts ceļvedis vīrusu identificēšanai un ārstēšanai.

1. Lejupielādējiet programmu vietnē https://download.cdn.yandex.net/manul/manul.zip;

2. Izsaiņojiet arhīvu savas vietnes saknes direktorijā;

3. Izpildiet saiti site_name/manul/index..php);

4. Izveidojiet paroli. Skriptam ir nopietnas drošības prasības: ieejas frāzei jābūt vismaz 8 rakstzīmēm garai, tajā jābūt lielajiem burtiem, cipariem un īpašām rakstzīmēm.

5. Tagad varat sākt skenēšanu, noklikšķinot uz tāda paša nosaukuma pogas. Varat arī pielāgot skriptu, iestatot pieprasījuma intervālu. Jo lielāka šī vērtība (sekundēs), jo ilgāks laiks būs jāpārbauda. Koeficientu var iestatīt uz nulli, taču mazjaudas hostingā tas var ievērojami palielināt reakcijas laiku līdz resursa nepieejamībai.

6. Pēc tam sāksies pārbaude - neaizveriet cilni pirms tā beigām!

7. Kad skenēšana ir pabeigta, tiks parādīts logs ar pogu, lai lejupielādētu atskaiti. Noklikšķiniet uz tā, lai lejupielādētu scan_log.xml.zip.

8. Citā pārlūkprogrammas cilnē atveriet analizatoru, kas atrodas vietnē https://antimalware.github.io/manul/. Noklikšķiniet uz pogas Augšupielādēt failu un nosūtiet iegūto arhīvu pārbaudei.

9. Šajā posmā mēs pārejam tieši uz vīrusu noņemšanu no WordPress vietnes. Jūsu priekšā atvērsies logs, kurā varēsiet atlasīt darbības ar bīstamiem failiem (atkarībā no apdraudējuma pakāpes tie ir atzīmēti ar sarkanu, dzeltenu vai zaļu karodziņu). Poga “Karantīna” ļauj arhivēt aizdomīgos failus, un poga “Dzēst” ļauj no tiem uz visiem laikiem atbrīvoties.

10. Pabeidzot vēlamās darbības, ritiniet lapu uz leju un nokopējiet kodu, kas parādās laukā “Recepte”

11. Tagad atgriezieties cilnē Manul, dodieties uz sadaļu "Ārstēšana", ielīmējiet saņemto kodu parādītajā laukā un noklikšķiniet uz "Izpildīt".

https:="" lazy="" lazy-hidden="">

13. Pēc visu procedūru pabeigšanas ekrānā parādīsies žurnāla logs. Varat arī lejupielādēt karantīnā esošos failus, ja tie ir pieejami

3. Santi

Salīdzinoši jauns projekts, kas paredzēts vīrusu noteikšanai un likvidēšanai WordPress vietnē. Šobrīd produkts ir beta testēšanas stadijā un ir bezmaksas, vienīgais maksas pakalpojums ir īpašnieka SMS paziņojums par atklātajiem draudiem. Papildus pašam uzraudzības modulim skripts piedāvā patērētājiem daudzus rīkus, lai novērstu iebrucēju darbības sekas. Bet par tiem - vēlāk, vispirms tiksim galā ar uzstādīšanu.

1. Lejupielādējiet izplatīšanas komplektu no oficiālās vietnes santivi.com. Izsaiņojiet arhīva saturu mapē, kas iepriekš izveidota hostingā saknes direktorijā, piemēram: /var/www/website/public_html/santi_av

Iepriekš minētais nosaukums ir vienkāršs, taču vislabāk ir izmantot nejaušu angļu mazo burtu un ciparu secību.

2. Dodieties uz pretvīrusu lapu. Mūsu piemērā adrese izskatīsies šādi: https://site/public_html/santi_av

4. Pirmajā startā jums ir jākonfigurē skripts, pārbaudot automātiski iestatītos parametrus un veicot korekcijas, ja tādas ir. Noteikti mainiet arī autorizācijas datus:

5. Reģistrējieties preces mājaslapā, pēc tam aizpildiet sadaļu "Personas informācija", ievadot saņemto SANTI ID, E-pasta adresi un mobilo tālruni (pēc izvēles – nepieciešams SMS izplatīšanai). Pēc tam cilnē “Informēšana” varat ieslēgt vēlamās paziņošanas metodes.

6. Cilnē “Faili un DB” norādiet informāciju, lai izveidotu savienojumu ar MySQL, kā arī atlasiet metodi tīmekļa resursu failu dublēšanai. Tiek atbalstītas šādas opcijas:

● lokālas kopijas izveide;

● Izmantojot FTP serveri;

● Yagdex.Disk;

● Google.Drive;

● Dropbox.

7. Pēc iepriekš minēto manipulāciju pabeigšanas noklikšķiniet uz pogas “Pabeigt”. Ja viss noritēja labi, ekrānā parādīsies:

Iestatījumus varat mainīt tāda paša nosaukuma programmas sadaļā.

“Santi” ir intuitīvs interfeiss, un tajā ir viss nepieciešamais, lai efektīvi noņemtu vīrusus no jūsu WordPress vietnes. Rīki ir sadalīti tematiskās sadaļās. Apskatīsim katru no tiem:

1. Mājas.

Šeit jūs atradīsiet nepieciešamo informāciju par aizsardzības statusu. Paziņojumu sadaļā varat izdot komandas par darbībām, kas jāveic ar atklātiem draudiem.

2. Autopilots

Ļauj konfigurēt darbības, ko skripts veic automātiskajā režīmā. Starp viņiem:

● Failu monitors - skenē tīmekļa dokumentu integritāti, izņemot dinamiskos (piekļuves žurnāli, kļūdas utt.). Pārbauda modifikācijas datumu, hash summu, jaunu direktoriju un failu parādīšanos.

● Datu bāzes uzraudzība — fiksē aizdomīgas darbības MySQL.

● Dublēšana — pilnībā dublē vietni noteiktos intervālos, saglabājot kopiju serverī vai mākoņkrātuvē. Iestatījumus var konfigurēt, izmantojot atbilstošo rīku sadaļā “Utilītas” (ir iespēja selektīvi atlasīt direktorijus un failus). Izvadā jūs saņemsit arhīvu noteiktā .sabu formātā - to var apstrādāt tikai pats Santi, kā arī patentēta programma Windows datoram.

● Vietnes pārbaude ar meklētājprogrammu acīm — tiek izmantota informācija no Yandex un Google par resursā atklātajiem draudiem.

● Vietnes skenēšana ar galddatoru antivīrusu acīm — skenēšana, pamatojoties uz parakstiem, ko nodrošina lielākie uzņēmumi, kas izstrādā risinājumus datoru kiberdrošības jomā.

3. Komunālie pakalpojumi.

Šeit ir papildu rīku komplekts, kas paredzēts vietnes uzturēšanai un tās drošības nodrošināšanai. Apsveriet interesantāko:

● Datuma meklēšana. Tas ir noderīgi, ja infekcijas periods ir aptuveni zināms. Ar filtru palīdzību var iestatīt laika diapazonu, kā arī uzskaitīt failu paplašinājumus un norādīt, kā tos apstrādāt (izslēgt no meklēšanas vai pārbaudes).

● Configurator.ftpaccess. Izmanto, lai konfigurētu FTP serverus, pamatojoties uz ProFTPD un Pure-FTP.

● Ļaunprātīgu ieliktņu noņemšana. Tas noderēs, ja WordPress vietne ir cietusi no vīrusa, un jūs precīzi zināt tā kodu. Varat norādīt bīstamā fragmenta sākumu un beigas, uzskaitīt apstrādājamo/izslēdzamo failu tipus, atdalot tos ar komatiem un atlasīt darbību “meklēt” vai “meklēt un dezinficēt”. Pēdējā gadījumā dotā secība tiks automātiski dzēsta, kad tā tiks atrasta.

● Failu redaktors. Atbalsta darbu vairākos kodējumos, rindu numerāciju, elementāru sintakses izcelšanu.

Specializēti WordPress antivīrusi

Papildus uzskaitītajiem ir arī šaurāki risinājumi, kas izveidoti CMS spraudņu veidā. Analizēsim visefektīvākos.

1. Antivīruss

Kā pārbaudīt, vai WordPress veidnēs nav vīrusu? Atbilde slēpjas nelielā modulī ar ārkārtīgi vienkāršu nosaukumu un ļoti askētisku saskarni. Iestatījumu logā tiek piedāvāts veikt manuālu skenēšanu (Manuāla ļaunprātīgas programmatūras pārbaude) vai iespējot automātisku projekta uzraudzību (Pārbaudiet, vai motīvu veidnēs nav ļaunprātīgas programmatūras). Otrā izvēles rūtiņa ļauj savienot Google drošas pārlūkošanas datu bāzes. Ir iespējams arī ievadīt e-pasta adresi – šajā gadījumā atskaites tiks nosūtītas uz Jūsu e-pastu.

Ja noklikšķināsit uz pogas “Skenēt motīvu veidnes tūlīt”, visas sistēmā instalētās veidnes tiks nekavējoties skenētas. Parādīsies lapa:

Lietderība izceļ aizdomīgus fragmentus ar sarkanu rāmi. Protams, ir iespējami arī viltus pozitīvi rezultāti - šajā gadījumā AntiVirus ir piešķīris koda bloku, kas ir atbildīgs par to, lai novērstu ziņojumu izvadīšanu par kļūdainu autorizāciju. Šādos gadījumos vienkārši noklikšķiniet uz pogas “Nav vīrusa”.

2.KPN

Vēl viens ļoti koncentrēts modulis ir tēmas autentiskuma pārbaudītājs. Pēc instalēšanas tas parādīsies administratora paneļa sadaļā “Izskats”. Šeit vispār nekas nav jākonfigurē un jāpalaiž - spraudnis veic pilnībā automātisku skenēšanu un izdod secinājumu bez jebkādas detaļas:

3. Qutera

Uzlabotāks modulis, kas skenē visu dzinēju. Ir pieejami divi verifikācijas veidi: ārējā — izmantojot tiešsaistes pakalpojumu:

un iekšējais - izmantojot paša spraudņa skriptu. Lai tos palaistu, vienkārši noklikšķiniet uz pogas "Skenēt tūlīt".

Pārbaudes rezultāts būs šāds ziņojums:

Kā redzat, antivīruss visus atrastos failus sadala potenciāli bīstamos, aizdomīgos un ļaunprātīgos. Šāda klasifikācija lielā mērā ir nosacīta - tāpat kā tās kolēģi, Quttera mēdz izraisīt viltus trauksmes signālus. Vislabāk ir ievietot spraudni vietnē, kas acīmredzami ir tīra, un palaist primāro uzraudzību, kā rezultātā visi “noraidītie” faili tiek pievienoti baltajam sarakstam. Lai to izdarītu, dodieties uz cilni “Atklātie draudi” un zem katra brīdinājuma noklikšķiniet uz “Baltā saraksta fails”.

4. Sucuri drošība

Šis spraudnis ir vismodernākais no specializētajiem spraudņiem. Trūkumi ietver obligātu reģistrāciju oficiālajā izstrādātāja resursā un API atslēgas iegūšanu, pretējā gadījumā funkcionalitāte būs ierobežota. Tūlīt pēc aktivizēšanas parādīsies attiecīgs brīdinājums.

Noklikšķinot uz pogas, jūs redzēsit šādu logu:

Administratora domēna vārds un e-pasts tiek noteikti automātiski, taču pēdējo var mainīt. DNS meklēšanas izvēles rūtiņa ir jāatzīmē tikai tad, ja izmantojat CloudProxy.

Pirms izdomājat, kā aizsargāt WordPress no vīrusiem, sadaļā Iestatījumi ir pareizi jākonfigurē paplašinājums. Šeit jūs redzēsiet vairākas cilnes vienlaikus. Kopumā varat iestatīt galvenos parametrus:

● Plugin API Key – ļauj ievadīt API atslēgu;

● Data Storage Path - norāda ceļu uz direktoriju, kurā Sucuri Security glabā žurnālus, pārbaudīto failu sarakstu un citu pakalpojumu informāciju (pēc noklusējuma - /uploads/sucuri;

● Reverse Proxy un IP Address un IP Address Discoverer - aktivizējiet, ja ir pievienoti ārējie starpniekservera pakalpojumi vai ugunsmūris;

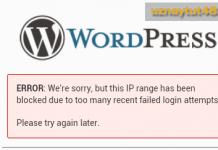

● Failed Login Password Collector — ietver neveiksmīgo pieteikšanās mēģinājumu izsekošanu vietnē;

● Lietotāja komentāru pārraugs — pārbaudiet lietotāju pievienoto komentāru saturu. Palīdz aizsargāt gan pret surogātpastu, gan pret ļaunprātīgiem ieliktņiem;

● XML HTTP Request Monitor – filtrē Ajax pieprasījumus, var negatīvi ietekmēt vietnes reakcijas laiku;

● Audita žurnāla statistika — notikumu statistikas attēlojums, šeit var iestatīt analizējamo ierakstu skaitu (pēc noklusējuma — 500);

● Date & Time — ļauj mainīt laiku un datumu, ja tie ir definēti nepareizi;

● Atiestatīšanas opcijas — atiestatiet noklusējuma iestatījumus (noderīgi, ja pēc spraudņa instalēšanas rodas problēmas ar vietnes veiktspēju vai skriptiem, taču nevarat noskaidrot, kas ir nepareizi).

Cilnē “Skeneris” varat:

● Sāciet piespiedu skenēšanu ar pogu “Ātrā skenēšana”;

● Izvēlieties vienu no trim algoritmiem (SPL – ātrākais, Global – lēnākais un rūpīgākais, vai OpenDir – zelta vidusceļš);

● Iestatiet skenēšanas biežumu (pēc noklusējuma — 2 reizes dienā);

● Iespējot un pārvaldīt failu sistēmas skeneri (FS Scanner);

● Iestatiet pārskatu analizatoru un notīriet žurnālus.

Cilnē “Brīdinājumi” varat norādīt e-pasta adresi paziņojumu sūtīšanai, kā arī iestatīt ziņojuma veidni, izvēloties kādu no piedāvātajām vai ievadot savu laukā “Pielāgots”.

Šeit varat arī iestatīt e-pasta sūtīšanas biežumu un parametrus brutālā spēka uzbrukumu noteikšanai.

Tālāk varat precizēt brīdinājumus. Papildus noklusējuma izvēles rūtiņām ir vērts aktivizēt visas izvēles rūtiņas, kas saistītas ar lietotāja darbībām - tas palīdzēs veiksmīgi noķert surogātpasta izplatītājus un brutefores.

Ir vērts iekļaut arī visus elementus, kas saistīti ar spraudņu statusu (atzīmēts ar spraudni) un veidnēm (atzīmētas ar otu). Tas neielādēs sistēmu, taču tas palīdzēs atklāt uzbrucēja darbības, kas ir ieguvis piekļuvi projektam un veicis izmaiņas tā konfigurācijā.

Sadaļā “Ignorēt skenēšanu” varat norādīt direktorijus, kas nav jāpārbauda (jānorāda absolūtais ceļš uz mapi). Šeit ir vērts pievienot video un audio failu atrašanās vietas: to pārbaude ir bezjēdzīga, un tas patērēs daudz servera resursu, kas negatīvi ietekmēs veiktspēju.

“Ignorēt brīdinājumus” ļauj no brīdinājumiem izslēgt noteikta veida satura izmaiņas (pēc veida).

Cilne “Trust IP” ļauj iestatīt IP adrešu diapazonus, no kurām darbības sistēma nereģistrēs. Tas ir ērti, ja darbu ar projektu veic cilvēku grupa no viena apakštīkla.

“Hearbeat” palīdz konfigurēt API ar tādu pašu nosaukumu, ko izmanto servera un pārlūkprogrammas divvirzienu saziņai. To galvenokārt izmanto darba grupās, un, ja esat vienīgais vietnes īpašnieks, labāk to pilnībā izslēgt. Tas novērsīs papildu ievainojamību, kā arī palielinās dzinēja veiktspēju.

Pēc visu labojumu veikšanas varat sākt skenēšanu sadaļā Ļaunprātīgas programmatūras pārbaude ar atbilstošo pogu:

Papildus pašam skenerim Sucury Securyti ietver vairākus noderīgus rīkus, kas ļauj aizsargāt WordPress no vīrusiem pat pirms vietnes uzlaušanas. Tie visi ir apkopoti sadaļā Sacietēšana. Es uzskaitīšu iespējas:

● Verify WordPress versija — uzrauga galvenā dzinēja atbilstību un ļauj palaist piespiedu atjauninājumu;

● Website Firewall aizsardzība - CloudProxy savienojums (WAF jābūt iepriekš konfigurētam attiecīgajā cilnē);

● Noņemt WordPress versiju – noņem CMS versijas displeju;

● Bloķēt PHP failus — bloķē piekļuvi pakalpojumu failiem, izmantojot .htaccess (Apache), vai piedāvā ieteikumus Nginx konfigurēšanai;

● Verify PHP version - pārbauda, vai instalētā tulka versija ir atjaunināta;

● Drošības atslēga — informēs jūs, ja esat aizmirsis atjaunināt drošības atslēgas vietnē wp-config.php;

● Informācijas noplūde (readme.html) — noņem Readme failu, kas satur hakeram potenciāli noderīgu informāciju;

● Noklusējuma administratora konts — pārbauda, vai superadministratora kontam tiek izmantots administratora pieteikšanās vārds;

● Plugin & Theme redaktors — bloķē iebūvēto veidņu redaktoru ar vienu klikšķi;

● Datu bāzes tabulas prefikss — atgādina, ka MySQL tabulas prefikss ir jāaizstāj ar unikālu, nevis noklusējuma wp_.

Sadaļa Post-Hack noderēs pēc tam, kad būsiet iztīrījis savu WordPress vietni no vīrusiem. Šeit ir trīs rīki:

● Drošības atslēgas — ļauj izveidot jaunu drošības atslēgu komplektu un aizstāt apdraudētās;

● Reset User's Password – palīdzēs jums masveidā atiestatīt jūsu izvēlēto reģistrēto lietotāju paroles;

● Atiestatīt spraudņus — atgriež visus instalētos spraudņus uz zināmajām drošajām versijām, izņemot augstākās kvalitātes pievienojumprogrammas.

Apkoposim

Izlasot rakstu, jūs esat pārliecināts, ka cīņa pret ļaunprātīgu programmatūru nepavisam nav nekas neparasts. Pateicoties specializēto risinājumu pieejamībai, pat neprofesionālis var veikt tādas darbības kā WordPress veidnes pārbaude pret vīrusiem, CMS kodola uzraudzība un vietnes tīrīšana infekcijas gadījumā. Taču tāpat kā medicīnā, arī IT, panākumu atslēga nav ārstēšana, bet gan profilakse. Atcerieties – hakeri apdraud ne tikai jūs un jūsu atvasi, bet arī tīmekļa resursa apmeklētājus. Bieži vien tieši viņi ir pakļauti uzbrukumam, apmeklējot inficētās lapas. Tas ir pilns ar vissvarīgākās lietas - lietotāju uzticības zaudēšanu, kas neizbēgami novedīs pie pastāvīgo lasītāju un pat klientu zaudēšanas. Tāpēc ir ļoti svarīgi pēc iespējas agrāk parūpēties par drošības jautājumiem, samazinot uzlaušanas iespējamību.

Viens no svarīgākajiem soļiem emuāra izveidē ir kvalitatīvas veidnes izvēle. Ir daudz vietņu, gan maksas, gan bezmaksas. Tomēr šeit jums jābūt uzmanīgiem, jo pastāv liela iespējamība, ka kopā ar failu saņemsit vīrusus, ļaunprātīgus skriptus un slēptās saites.

Bet pat tad, ja veidne ir tīra drošības ziņā un tās dizains, lietojamība un funkcionalitāte jums pilnībā atbilst, tas nenozīmē, ka viss ir kārtībā. Tēmai ir jābūt derīgam HTML un CSS kodam, kā arī jāatbilst visiem WordPress CMS standartiem. Pat maksas motīviem un pēc pasūtījuma izgatavotām veidnēm ir problēmas ar pēdējo.

Dzinēju izstrādātāji to nepārtraukti attīsta, un veidņu autori ne vienmēr seko tām līdzi, veidojot tās, izmantojot novecojušas funkcijas.

Šodien es jums parādīšu 2 veidus, kā pārbaudīt WordPress motīvu atbilstību standartiem. Šie rīki tiek izmantoti, kad tie tiek pievienoti oficiālajam direktorijam https://wordpress.org/themes/

Pakalpojums WordPress motīvu un Joomla veidņu atbilstības standartiem pārbaudei

ThemeCheck.org ir bezmaksas pakalpojums, kas ļauj pārbaudīt WordPress un Joomla CMS veidņu drošību un kvalitāti pirms to instalēšanas savā vietnē.

Lai pārbaudītu motīvu, augšupielādējiet tā arhīvu no sava datora, vietnē themecheck.org noklikšķinot uz pogas “Atlasīt failu”. Ja nevēlaties, lai skenēšanas rezultāti tiktu saglabāti pakalpojumā un būtu pieejami citiem lietotājiem, pārbaudiet “ Pēc rezultātiem aizmirstiet augšupielādētos datus“. Tagad nospiediet pogu "Iesniegt".

Piemēram, es paņēmu tēmu Interfeiss lejupielādēts no oficiālās vietnes. 99 no 100 - 0 kritisku kļūdu un 1 brīdinājums. Tas ir ļoti labs rezultāts.

Salīdzinājumam, mana emuāra veidne saņēma 0 punktu (14 kļūdas un 23 brīdinājumi). Domāju, ka daudziem rezultāti īpaši neatšķirsies, it īpaši, ja tēmas jau ir novecojušas. Visi komentāri ar paskaidrojumiem, norādot failus un rindas, kur tie tika atrasti, atrodas tajā pašā lapā zemāk.

Atklāti sakot, es tur neko daudz nesapratu, tas noderēs autoriem, un man ir vieglāk mainīt veidni, nekā visu labot. Es tikai nezinu, kad tikšu pie tā.

Sākumā ir liela iepriekš pārbaudītu WordPress un Joomla tīmekļa motīvu izvēle ar iespēju kārtot pēc pievienošanas vai novērtējuma laika. Noklikšķinot uz tiem, jūs varat redzēt detalizētu informāciju un saites uz autora vietni un lejupielādes lapu.

Ja esat izstrādātājs un jūsu motīvs ir 100% derīgs, varat informēt lietotājus par to, iestatot īpašu vērtējuma emblēmu.

ThemeCheck.org pakalpojuma vērtība ir tāda, ka jebkurš tīmekļa pārzinis var to izmantot, lai atlasītu kvalitatīvu motīvu pat pirms tā instalēšanas emuārā.

Motīvu pārbaudes spraudnis

Varat pārbaudīt jau instalētas veidnes saderību ar jaunākajiem WordPress standartiem, izmantojot spraudni Theme Check. Saite, lai lejupielādētu jaunāko versiju: https://wordpress.org/plugins/theme-check/

Spraudņa funkcionalitāte ir līdzīga iepriekš aprakstītajam pakalpojumam. Pēc standarta instalēšanas un aktivizēšanas nav jāveic nekādi iestatījumi. Pārbauda pasūtījumu:

- Dodieties uz administratora paneli izvēlnes lapā “Izskats”-“ Motīva pārbaude“.

- Nolaižamajā sarakstā atlasiet vajadzīgo motīvu, ja ir instalēti vairāki.

- Ja nevēlaties sūtīt informāciju, atzīmējiet izvēles rūtiņu “Suppress INFO”.

- Noklikšķiniet uz pogas "Pārbaudīt".

Rezultāti tiks parādīti tajā pašā lapā.

Kā redzat, noklusējuma motīvs Divdesmit desmit arī nav ideāls, bet, piemēram, Divdesmit četrpadsmit nav kļūdu.

Pēc spraudņa pārbaudes varat to atspējot, un labāk to pilnībā izdzēst līdz nākamajai reizei.

Izvade. Pirms jaunas WordPress veidnes instalēšanas pārbaudiet, vai tajā nav slēptu saišu un ļaunprātīga koda, izmantojot spraudni TAC, bet arī pakalpojumu ThemeCheck.org vai spraudni Theme Check, vai tas atbilst jaunākajiem CMS standartiem.

P.S. Nesen pārlūkojot TopSape Reader, ieraudzīju jaunu SEO blogu zenpr.ru, kas pēc klikšķu skaita mēnesī ieņem 1. vietu starp emuāru autoriem. Ņemot vērā, ka viņa vecums ir tikai nedaudz vairāk par mēnesi, rezultāts ir cieņas vērts. Dizains minimālisma stilā, ja neteiktu, ka tāda nemaz nav, bet autors raksta - izlasīsi. Viss bizness un bez ūdens. Tāpat kā bloga nosaukumā - "nulle papildu rakstzīmes". Iesaku izlasīt, atradīsi daudz noderīgas informācijas.

WordPress ir vispopulārākais dzinējs dažādu informācijas vietņu un emuāru veidošanai. Jūsu vietnes drošība ir vairāk nekā jūsu datu drošība. Tas ir daudz svarīgāk, jo tā ir arī visu to lietotāju drošība, kuri lasa jūsu resursu un tam uzticas. Tāpēc ir tik svarīgi, lai vietne nebūtu inficēta ar vīrusiem vai kādu citu ļaunprātīgu kodu.

Kā aizsargāt WordPress no uzlaušanas, mēs apskatīsim vienā no šiem rakstiem, taču tagad es vēlos jums pastāstīt, kā pārbaudīt, vai jūsu WordPress vietnē nav vīrusu un ļaunprātīga koda, lai pārliecinātos, ka viss ir drošs.

Pati pirmā iespēja, kas nāk prātā, ir tāda, ka hakeri ir jūs uzlauzuši un vietnes kodā ievietojuši savas aizmugures durvis, lai varētu sūtīt surogātpastu, ievietot saites un citas sliktas lietas. Dažreiz tas notiek, bet tas ir diezgan reti, ja programmatūra tiek atjaunināta laikā.

Ir pieejami tūkstošiem bezmaksas WordPress motīvu un spraudņu, un tieši šeit pastāv briesmas. Viena lieta, kad lejupielādējat veidni no WordPress vietnes, un pavisam cita lieta, ja to atrodat kreisajā vietnē. Negodīgi izstrādātāji savos produktos var iegult dažādus ļaunprātīgus kodus. Vēl lielāks risks pastāv, ja bez maksas lejupielādējat augstākās kvalitātes veidnes, kurās hakeri neriskē un var pievienot kādu drošības caurumu, caur kuru viņi var iekļūt un darīt to, kas viņiem nepieciešams. Tāpēc ir tik svarīgi pārbaudīt, vai jūsu WordPress vietnē nav vīrusu.

WordPress vietnes pārbaude attiecībā uz vīrusiem

Pirmā lieta, kas jāņem vērā, pārbaudot vietni, nav vīrusi, bet gan WordPress spraudņi. Ātri un vienkārši varat pārmeklēt savu vietni un atrast aizdomīgas koda sadaļas, kurām ir vērts pievērst uzmanību neatkarīgi no tā, vai tās atrodas motīvā, spraudnī vai pašā Wodpress kodolā. Apskatīsim dažus no populārākajiem spraudņiem:

1.TOC

Šis ļoti vienkāršais spraudnis pārbauda, vai visos jūsu vietnē instalētajos motīvos nav ļaunprātīga koda. Spraudnis atklāj slēptās saites, kas šifrētas ar base64 koda ievietošanu, kā arī parāda detalizētu informāciju par atrastajām problēmām. Visbiežāk atrastās koda daļas nav vīrusi, taču tās var būt potenciāli bīstamas, tāpēc tām vajadzētu pievērst uzmanību.

atvērts "Izskats" -> "TAC" pēc tam pagaidiet, līdz visas tēmas ir pārbaudītas.

2.VIP skeneris

Ļoti līdzīgs TOC tēmu skenerim, bet ar detalizētāku informāciju. Tās pašas iespējas atklāt saites, slēpto kodu un citus ļaunprātīgus ieliktņus. Vienkārši atveriet VIP skenera vienumu rīku sadaļā un analizējiet rezultātu.

Var pietikt, lai noņemtu papildu faili, piemēram, desktop.ini. Vai arī jums ir sīkāk jāizpēta, kas notiek failos, izmantojot base64.

3. Ļaunprogrammatūras apkarošana no GOTMLS.NET

Šis spraudnis ļauj ne tikai skenēt motīvus un vietnes kodolu pret vīrusiem, bet arī aizsargāt vietni no paroles brutāla spēka un dažādiem XSS, SQLInj uzbrukumiem. Meklēšana tiek veikta, pamatojoties uz zināmajiem parakstiem un ievainojamībām. Dažas ievainojamības var novērst. Lai sāktu failu skenēšanu, atveriet "Anti Malvare" sānjoslā un noklikšķiniet uz "Palaist skenēšanu":

Lai varētu palaist skenēšanu, ir jāatjaunina parakstu datu bāzes.

4. Wordfence

Šis ir viens no populārākajiem WordPress drošības un ļaunprātīgas programmatūras skenēšanas spraudņiem. Papildus skenerim, kas var atrast lielāko daļu grāmatzīmju WordPress kodā, pastāv pastāvīga aizsardzība pret dažāda veida uzbrukumiem un paroles brutālu spēku. Meklēšanas laikā spraudnis atrod iespējamās problēmas ar dažādiem spraudņiem un tēmām, ziņo par nepieciešamību atjaunināt WordPress.

Atveriet cilni "WP aizsardzība" sānjoslā un pēc tam pārejiet uz cilni "Skenēt" un nospiediet "Sākt skenēšanu":

Skenēšana var aizņemt kādu laiku, taču pēc pabeigšanas jūs redzēsit detalizētu ziņojumu par atrastajām problēmām.

5. Antivīruss

Šis ir vēl viens vienkāršs spraudnis, kas pārbaudīs jūsu vietnes veidni, lai atrastu ļaunprātīgu kodu. Trūkums ir tāds, ka tiek skenēta tikai pašreizējā veidne, bet informācija tiek parādīta pietiekami detalizēti. Jūs redzēsit visas tēmas bīstamās funkcijas, un pēc tam varēsit detalizēti analizēt, vai tās rada kādu bīstamību. Atrodiet preci "Antivīruss" iestatījumos un pēc tam noklikšķiniet uz "Skenējiet motīvu veidnes tūlīt":

6. Integritātes pārbaudītājs

Vēlams arī pārbaudīt WordPress failu integritāti, ja vīruss jau kaut kur ir pierakstījies. Lai to izdarītu, varat izmantot integritātes pārbaudītāja spraudni. Tas pārbauda visus galvenos, spraudņu un veidņu failus, vai nav notikušas izmaiņas. Skenēšanas beigās jūs redzēsiet informāciju par modificētajiem failiem.

Tiešsaistes pakalpojumi

Ir arī vairāki tiešsaistes pakalpojumi, kas ļauj pārbaudīt, vai WordPress vietnē nav vīrusu, vai vienkārši pārbaudīt veidni. Šeit ir daži no tiem:

themecheck.org- lejupielādējat motīvu arhīvu un redzat visus brīdinājumus par iespējamām ļaunprātīgām funkcijām, kas tajā tiek izmantotas. Varat ne tikai skatīt informāciju par savu motīvu, bet arī par citām citu lietotāju augšupielādētajām tēmām, kā arī dažādām motīva versijām. Šajā vietnē var atrast visu, ko atrod spraudņi. Ļoti svarīga ir arī WordPress tēmas apstiprināšana.

virustotal.com- labi zināms resurss, kurā varat pārbaudīt, vai vietnē vai veidnes failā nav vīrusu.

ReScan.pro- WordPress vietnes vīrusa pārbaude, izmantojot šo pakalpojumu, ir bezmaksas, tiek veikta statiskā un dinamiskā analīze, lai noteiktu iespējamos novirzīšanas veidus, skeneris atver vietnes lapas. Pārbauda vietni pret dažādiem melnajiem sarakstiem.

sitecheck.sucuri.net- vienkāršs pakalpojums, lai pārbaudītu vietni un motīvus pret vīrusiem. Ir WordPress spraudnis. Atklāj bīstamas saites un skriptus.

Manuāla pārbaude

Nekas nevar būt labāks par manuālu verifikāciju. Linux ir lieliska grep utilīta, kas ļauj meklēt patvaļīgu virkņu gadījumus mapē ar failiem. Atliek saprast, ko mēs meklēsim:

eval - šī funkcija ļauj izpildīt patvaļīgu php kods, sevi cienoši produkti to neizmanto, ja kāds no spraudņiem vai tēma izmanto šo funkciju, ir gandrīz 100% droši, ka tur ir vīruss;

- base64_decode- šifrēšanas funkcijas var izmantot kopā ar eval, lai paslēptu kaitīgo kodu, taču tās var izmantot arī miermīlīgiem nolūkiem, tāpēc esiet uzmanīgi;

- sha1- cita ļaunprātīga koda šifrēšanas metode;

- gzinflate- saspiešanas funkcija, tie paši mērķi, kā arī eval, piemēram, gzinflate(base64_decode(code);

- strrev- pārvērš virkni atpakaļ ne agrāk, jo variantu var izmantot primitīvai šifrēšanai;

- drukāt- izdrukā informāciju pārlūkprogrammā, kopā ar gzinflate vai base64_decode ir bīstams;

- file_put_contents- Pats WordPress vai spraudņi joprojām var izveidot failus failu sistēmā, bet, ja tēma to dara, tad ir jāuzmanās un jāpārbauda, kāpēc tas ir nepieciešams, jo vīrusus var instalēt;

- file_get_contents- vairumā gadījumu tas tiek izmantots miermīlīgiem nolūkiem, taču to var izmantot, lai lejupielādētu ļaunprātīgu kodu vai nolasītu informāciju no failiem;

- čokurošanās- tas pats stāsts;

- fopen- atver failu rakstīšanai, jūs nekad nezināt, ko;

- sistēma- funkcija izpilda komandu Linux sistēma ja pats motīvs, spraudnis vai WordPress to dara, visticamāk, ir kāds vīruss;

- simbolsaite- rada simboliskas saites sistēmā, iespējams, vīruss mēģina padarīt galveno failu sistēma pieejams no ārpuses;

- kopiju- kopē failu no vienas vietas uz citu;

- getcwd- atgriež pašreizējā darba direktorija nosaukumu;

- cwd- maina pašreizējo darba mapi;

- ini_get- saņem informāciju par PHP iestatījumiem, bieži vien mierīgos nolūkos, bet nekad nevar zināt;

- kļūdu_ziņošana(0)- atspējo jebkuru kļūdu ziņojumu izvadi;

- window.top.location.href - javascript funkcija, izmanto novirzīšanai uz citām lapām;

- uzlauzts- tātad katram gadījumam pārbaudām, pēkšņi pats hakeris nolēma mums pastāstīt.

Katru atsevišķu vārdu varat aizstāt šādā komandā:

grep -R "uzlauzts" /var/www/path/to/files/wordpress/wp-content/

Vai arī izmantojiet vienkāršu skriptu, kas meklēs visus vārdus vienlaikus:

value="base64_decode(

eval(base64_decode

gzinflate(base64_decode(

getcwd();

strrev(

chr(ord(

cwd

ini_get

window.top.location.href

kopēt (

eval(

sistēma (

simbolsaite (

kļūdu_ziņošana(0)

drukāt

file_get_contents(

file_put_contents(

fopen(

uzlauzts"

cd /var/www/path/to/files/wordpress/wp-content/

$ fgrep -nr --include \*.php "$values" *

Vai esat kādreiz domājis, kādu tēmu izmanto konkrēta vietne?

Bieži vien, meklējot ideālu tēmu, mēs skatāmies uz citiem pabeigtiem projektiem, lai atrastu kaut ko līdzīgu vai izveidotu savu vietni par to pašu tēmu, tikai ar savu individuālo dizainu.

Šajā apmācībā mēs parādīsim rīkus un trikus, kurus varat izmantot, lai uzzinātu, kāda tēma tiek izmantota šajā WordPress vietnē.

1. metode: IsItWP verifikācijas vietne

Vienkāršākais veids ir doties uz vietni isitwp.com un apskatīt jūs interesējošo vietni.

Šis ir tiešsaistes rīks, kas parādīs, kādu motīvu izmanto WordPress un vai vietnē WordPress vispār tiek izmantots.

Ja vietnē darbojas WordPress, IsItWP mēģinās noskaidrot pašreizējās tēmas nosaukumu.

Tā arī mēģinās noskaidrot, kādi aktīvie spraudņi tiek izmantoti vietnē:

Ja jums paveicas un tā nav pielāgota vai bērnu tēma, IsItWP jums piešķirs motīva nosaukumu, un jūs varat meklēt šo motīvu tālāk.

2. metode. Definējiet manuāli

Dažreiz vietņu īpašnieki vai izstrādātāji maina vietējās vietnes nosaukumu WordPress motīvi. Šajā gadījumā tādi rīki kā IsItWP nevarēs jums palīdzēt.

Bet pat tādā gadījumā vietnes kodā joprojām var būt dažādi padomi, kas palīdzēs noskaidrot, kāda veida motīvs ir instalēts.

Paskatīsimies.

Katram WordPress motīvam ir jābūt a stils.css. Šī faila iekšpusē ir galvene, kas, kā likums, norāda motīva nosaukumu, motīva autoru, versiju un motīva izstrādātāja vietni. Tajā ir norādītas arī citas motīvā izmantotās css veidnes.

Lai atrastu šo failu, vispirms jādodas uz pašu vietni. Ar peles labo pogu noklikšķiniet kaut kur galvenajā lapā un pārejiet uz avota koda skatu ( Skatīt lapas avotu).

Vietnes galvenās lapas avota kods tiks atvērts pārlūkprogrammā jaunā cilnē.

Tagad jums ir jāatrod koda rinda, kas izskatās apmēram šādi:

Lai atvieglotu darbību, varat meklēt šajā cilnē ar fragmenta kodu " tēmas". Šī ir daļa no direktorija, kurā stils.css.

Tādējādi jūs atradīsit ceļu, kur atrodas style.css fails, un varat atvērt šo failu tieši pārlūkprogrammā jaunā cilnē.

Faila style.css augšpusē būs galvene ar virsrakstu (par ko mēs runājām iepriekš). Šī ir pakalpojuma informācija par tēmu. Tas izskatās apmēram šādi:

/* Motīva nosaukums: Motīva nosaukums Motīva URI: https://example.com Autors: ThemeAuthorName Autora URI: https://example.com Apraksts: Mans motīvs ir elastīgs WordPress motīvs, kas paredzēts portfeļa vietnēm Versija: 1.1.47 Licence: GNU vispārējās publiskās licences v2 vai jaunākas licences URI: http://www.gnu.org/licenses/gpl-2.0.html Teksta domēns: hestia Tagi: emuārs, pielāgots logotips, portfolio, e-komercija, rtl-language-support , pēcformāti, režģa izkārtojums, vienas kolonnas, divu kolonnu, pielāgots fons, pielāgotas krāsas, pielāgota galvene, pielāgotā izvēlne, piedāvātā attēla galvene, piedāvātie attēli, elastīgā galvene, pilna platuma -veidne, lipīga ziņa, tēmas opcijas, vītņoti komentāri, gatavs tulkojumam */

No šī bloka jūs varat uzzināt tēmas nosaukumu un izstrādātāja adresi. Tad atliek tikai atrast šo tēmu internetā.

3. metode. Kā atrast vecāku tēmu

Daudzas vietnes izmanto bērnu motīvus, lai pielāgotu izskatu. Un šī ir diezgan pareiza pieeja.

Šajā gadījumā, ja atradāt failu stils.css no bērnu motīva, tā galvenē būs informācija par vecākmotīvu:

/* Motīva nosaukums: My Child Motīva Apraksts: Tikai bērna tēma Autors: Pīters Smits Autora URL: Ierakstiet šeit autora emuāra vai vietnes URL Veidne: hestia Versija: 1.0 Licence: GNU vispārējā publiskā licence v2 vai jaunāka licences URI: http :/ /www.gnu.org/licenses/gpl-2.0.html Teksta domēns: my-child-theme */

Iepriekš minētajā piemērā parametrs " Veidne", kas nozīmē, ka šim bērnu motīvam tiek izmantots vecāku motīvs "Hestia".

Varat arī uzzināt par vecākmotīvu no avota koda, kas aprakstīts 2. metodē. Kodā jūs atradīsiet atsauci uz style.css failu ne tikai no pakārtotā motīva, bet arī no vecākmotīva.

Taču neaizmirstiet, ka izstrādātājs var mēģināt mainīt visas style.css galvenes uz savām, tādā gadījumā būtu ļoti grūti noteikt sākotnējo motīvu.

Motīvu pārbaudes spraudnis ir vienkāršs veids, kā pārbaudīt motīvu un pārliecināties, vai tas atbilst jaunākajiem motīvu pārskatīšanas standartiem. Izmantojot to, savā motīvā varat palaist visus tos pašus automatizētos testēšanas rīkus, ko WordPress.org izmanto motīvu iesniegšanai.

Pārbaudes tiek veiktas, izmantojot vienkāršu administratora izvēlni, un visi rezultāti tiek parādīti uzreiz. Tas ir ļoti ērti motīvu izstrādātājiem vai ikvienam, kas vēlas pārliecināties, vai viņu motīvs atbalsta jaunākos WordPress motīvu standartus un praksi.

Kā iespējot trac formatējumu

Motīvu pārskatīšanas komanda izmanto šo spraudni, pārskatot motīvus, un kopē/ielīmē izvadi izsekošanas biļetēs, izsekošanas sistēmai ir sava iezīmēšanas valoda.

Lai iespējotu trac formatējumu programmā Theme-Check, failā wp-config.php ir jādefinē daži mainīgie:

TC_PRE un TC_POST tiek izmantoti kā biļetes galvene un kājene.

Piemēri:

define('TC_PRE', 'Tēmas apskats:[]

- Motīvi jāpārskata, izmantojot "define(\'WP_DEBUG\', true);" wp-config.php[]

— Tēmas jāpārskata, izmantojot testa datus no tēmu kontrolsarakstiem (TC)

——

‘);

Define("TC_POST", "Ja jums ir kādi jautājumi, komentāri vai atsauksmes, izmantojiet tālāk norādīto kontaktinformāciju:[] [] * Atstājiet komentāru par šo biļeti[] * Nosūtiet e-pastu uz tēmas apskata e-pastu saraksts[] * Izmantojiet #wordpress-themes IRC kanālu vietnē Freenode.");

Ja arī no šiem diviem variantiem ir definēti jauns izsekošanas izvēles rūtiņš parādīsies blakus Pārbaudi! pogu.

FAQ

Kas notiek ar versiju numuriem?Versijas numurs ir tā izveidei izmantoto vadlīniju pārskatīšanas datums.

Kāpēc tas kaut ko atzīmē kā sliktu?

Tas nav "slikto" lietu atzīmēšana kā tāda. Motīvu pārbaude ir izstrādāta tā, lai tas nebūtu ideāls veids, kā pārbaudīt atbilstību motīvu pārskatīšanas vadlīnijām. Ne visām tēmām ir jāatbilst šīm vadlīnijām. Pārbaudes rīka mērķis ir nodrošināt, ka motīvi, kas augšupielādēti centrālajā WordPress.org motīvu krātuvē, atbilst jaunākajiem WordPress motīvu standartiem un darbosies dažādās vietnēs.

Daudzas vietnes izmanto pielāgotus motīvus, un tas ir pilnīgi pareizi. Taču tēmām, kuras sabiedrība ir paredzēta izmantošanai daudzos dažāda veida vietnēs, ir nepieciešams noteikts minimālais iespēju līmenis, lai nodrošinātu pareizu darbību daudzās dažādās vidēs. Tēmu pārskatīšanas vadlīnijas ir izveidotas, paturot prātā šo mērķi.

Šis motīvu pārbaudītājs nav ideāls un nekad nebūs. Tas ir tikai rīks, lai palīdzētu motīvu autoriem vai jebkuram citam, kas vēlas padarīt savu tēmu spējīgāku. Visas vietnē WordPress.org iesniegtās tēmas manuāli pārskata ekspertu komanda. Automātiskais tēmu pārbaudītājs ir tikai noderīgs rīks, nevis absolūta mērīšanas sistēma.

Šis spraudnis nenosaka izmantotās vadlīnijas. Visas problēmas saistībā ar konkrētām tēmu pārskatīšanas vadlīnijām ir jāapspriež vietnē Make Themes.

Atsauksmes

Šis ir lielisks spraudnis ikvienam, kam patiešām patīk izstrādāt WordPress motīvu un veikt sekmīgas WordPress pamatstandartu pārbaudes. Kļūdas ir atdalītas sadaļās "Obligāts", "Brīdinājums", "Ieteicams" un "Informācija". Sniedziet arī pamatinformāciju par šo kļūdu un palīdziet saprast, kur ir problēma.

Dalībnieki un izstrādātāji

Motīvu pārbaudītājs ir atvērtā koda projekts. Spraudņa izstrādē piedalījās šādi līdzstrādnieki:

BiedriIzmaiņu žurnāls

20190801.1

- Administratora lapā labojiet trūkstošos un nonce pārbaudes punktus. atbalsta Stīvenu Stērnu par ziņošanu par problēmu spraudņu komandai. Lai gan tehniski tas ir CSRF, no tā nav ievainojamības, jo vienīgais, ko var izdarīt ar veidlapu, ir skenēt motīvu.

20190208.1

- Pievienojiet jaunus stilus bloku redaktoram. Skatiet https://meta.trac.wordpress.org/ticket/3921

20160523.1

- Labojiet motīvu nosaukumus ar domuzīmēm

- Komentāri izņem izmaiņas

- Daudzas izmaiņas, ko veikusi motīvu pārskatīšanas komanda un citas. Pilnu izmaiņu sarakstu skatiet vietnē Github.

20151211.1

- Pilna sinhronizācija ar Github un visām tur notikušajām izmaiņām.

- Izlaidums 4.4 novecojušām funkcijām.

20140929.1

- Pievienotas jaunas pārbaudes un atjauninājumi no Frenka Kleina vietnē Automattic. Paldies Frenkam!

- Atjaunināti novecojušo funkciju saraksti

- Pielāgotāja pārbaude: drošības nolūkos visiem add_settings ir jāizmanto sanitārijas atzvani

- Spraudņu teritorijas pārbaudes: motīvi nedrīkst reģistrēt ziņu veidus vai taksonomijas vai pievienot īskodus ziņu saturam

- Logrīki: izsaukumi uz register_sidebar ir jāizsauc no darbības āķa widgets_init

- Virsraksts: tagiem ir jābūt, un tajos nedrīkst būt nekā cita, izņemot izsaukumu uz wp_title()

- CDN: pārbauda parasto CDN izmantošanu (tikai ieteicams)

- Piezīme. Spraudņa un autora URI ir mainīti, jo vecie URI ir nederīgi. Nākotnē tie var atkal mainīties. Manas vietnes URI ir tikai īslaicīgi.

20131213.1

- Izlabotas kļūdas, kuras spraudnis nerāda, un tas visam nepareizi piešķir "ieskaitīts" rezultātu.

20131212.1

- Atjaunināts uz 3.8

- Lielākā daļa failu ir mainīti, lai nodrošinātu labāku I18N atbalstu, tāpēc valodu faili tika īslaicīgi noņemti, līdz var veikt tulkojumu.

20121211.1

- Atjaunināts uz 3.5

- Noņemt PayPal pogu.

20110805.1

- TimThumb pārbaudes ir noņemtas.

- Ekrānuzņēmums tagad ir priekšskatīts rezultātos ar faila lielumu un izmēriem.

20110602.2

- Jauno failu saraksta funkcijas tagad ir nosakāmas slēptās mapes.

- Labākas fopen pārbaudes.

- Tim Thumb versijas sasist

20110602.1

- DOS/UNIX rindu beigu stila pārbaudes tagad ir prasība pareizai motīvu augšupielādei.

- Timthumb versijas trieciens

- GaryJ ziņoja par vairākiem labojumiem

- Pievienotas 3.2 novecojušas funkcijas

20110412.1

- Labojiet regulāro izteiksmi

- Pievienota jaunākā kājenes injekcijas uzlaušanas pārbaude.

- Labojiet tagu pārbaudi, lai pareizi izmantotu jaunā satura funkciju

- Sinhronizējiet visas wporg augšupielādētāja tēmas pārbaudei veiktās izmaiņas.

- Atjaunināts pārbaudes ziņojums 3.1. pievienota ekrānuzņēmuma pārbaude svn.

- Labojiet saišu pārbaudi, lai dažos gadījumos neatgrieztu kļūdainu kļūdu

- rm viena no pārbaudēm, kas rada problēmas wporg augšupielādētājā (un kas arī ir nevajadzīga)

- Pārvietojiet nevajadzīgās funkcijas no kontrolbāzes uz main.php.

- Tikai nelielas formatējuma izmaiņas (atstarpes un tamlīdzīgi)

- Pievienojiet pārbaudi wp_link_pages() + labojiet eval() pārbaudi

20110219.2

- Apvienots jauns lietotāja interfeisa rekvizīts Gua Bob

- Pēdējā pārbaudītā tēma vienmēr ir iepriekš atlasīta motīvu sarakstā.

- Izlabota php kļūda admin_menu.php

20110219.1

- Skatiet izpildes žurnālu par izmaiņām.

20110201.2

- UI kļūdu labojumi foruma ziņas rekvizīti Mamaduka.

- Teksta domēns pārbauda divdesmit desmit un nav domēna.

- Labojiet div neaizverošos rekvizītus Mamaduka.

20110201.1

- i18n darbojas

- sr_RS de_DE ro_RO langs rekvizīti Daniels Tara un Emils Uzelacs.

- Pievienots bērnu motīvu atbalsts, izpildlaikā veiktas vecāku UN bērna pārbaudes.

- Recenzentiem pievienota trases formatēšanas poga.

20101228.3

- Pēdējā versija 3.1 (cerams)

- Chips ieteikums pārbaudīt, vai nav iekļauts searchform.php (not

vēl ideāls, jāmeklē vairāk piemēru). - Add_theme_page ir nepieciešama, visas pārējās ir atzīmētas un parādītas ar līniju

cipariem. - Lielākoties internacionalizēts, tagad nepieciešami tulkojumi.

- Kļūdu labojumi.

20101228.2

- Pievienota izvēlnes pārbaude.

- ThemeURI AutohourURI ir pievienots rezultātiem.

- Daudz mazu labojumu.

- Sākta tulkošana.

20101228.1

- Labojiet embed_defaults filtra pārbaudi un stila lapas faila datu pārbaudi.

20101226.1

- Visa sistēma ir pārveidota, lai atvieglotu sinhronizāciju ar WordPress.org augšupielādētāju. Arī daudzi citi papildinājumi/atņemšanas/izmaiņas.

- Pievienotas WordPress 3.1 vadlīnijas, lai palīdzētu motīvu autoriem nodrošināt saderību ar gaidāmo laidienu.

20101110.7

- Atkārtoti pievienotas malware.php pārbaudes attiecībā uz fopen un file_get_contents (INFO)

- labotas pāris nedefinētas indeksa kļūdas.

20101110.4_r2

- Izlabots brīdinājums: nepareizs parametru skaits stristr()

20101110.4_r1

- Pievienota atbalss ierosinātajam.php

20101110.4

- Izlabots novecojušas funkcijas izsaukums get_plugins()

20101110.3

- Fiksēts nedefinēts indekss.

20101110.2

- Trūkst< in main.php

- Pievienotas nosacījuma pārbaudes licences.txt VAI License tagiem style.css

- UI uzlabojumi.