Boa tarde amigos. Mais recentemente, analisamos o vírus Ransomware WannaCry, que em questão de horas se espalhou por muitos países do mundo e infectou muitos computadores. E no final de junho, um novo vírus semelhante "Petya" apareceu. Ou, como é mais frequentemente chamado de "Petya".

Esses vírus pertencem a Trojans de ransomware e são bastante semelhantes, embora também tenham suas diferenças, aliás, significativas. De acordo com dados oficiais, "Petya" primeiro infectou um número decente de computadores na Ucrânia e depois começou sua jornada ao redor do mundo.

Os computadores de Israel, Sérvia, Romênia, Itália, Hungria, Polônia e outros foram afetados. A Rússia está em 14º lugar nesta lista. Então, o vírus se espalhou para outros continentes.

Basicamente, as vítimas do vírus foram grandes empresas (muitas vezes empresas petrolíferas), aeroportos, empresas de comunicação móvel, etc., por exemplo, Bashneft, Rosneft, Mars, Nestlé e outras sofreram. Em outras palavras, o alvo dos invasores são grandes empresas das quais você pode tirar dinheiro.

O que é "Petya"?

Petya é um malware que é um ransomware Trojan. Tais pragas foram criadas para chantagear os proprietários de computadores infectados, criptografando informações localizadas no PC. O vírus Petya, ao contrário do WannaCry, não criptografa arquivos individuais. Este Trojan criptografa todo o disco completamente. Este é o seu maior perigo do que o vírus WannaCry.

Quando o Petya entra no computador, ele criptografa a tabela MFT muito rapidamente. Para ficar mais claro, vamos usar uma analogia. Se você comparar os arquivos com uma biblioteca de uma grande cidade, ele retira seu catálogo, e nesse caso fica muito difícil encontrar o livro certo.

Inclusive, não apenas um catálogo, mas meio que mistura páginas (arquivos) de livros diferentes. Claro, o sistema falha neste caso. É muito difícil entender o sistema em tal lixo. Assim que a praga entra no computador, ela reinicia o PC e após o carregamento, aparece uma caveira vermelha. Então, quando você clica em qualquer botão, aparece um banner com uma oferta para pagar 300$ na conta bitcoin.

Vírus Petya como não pegar

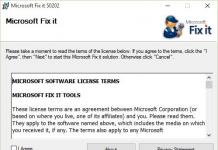

Quem poderia criar Petya? Ainda não há resposta para esta pergunta. E, em geral, não está claro se o autor será instalado (provavelmente não)? Mas sabe-se que o vazamento veio dos Estados Unidos. O vírus, como o WannaCry, está procurando uma brecha no sistema operacional. Para corrigir esse buraco, basta instalar a atualização MS17-010 (lançada há alguns meses durante o ataque WannaCry). Você pode baixá-lo no link. Ou, no site oficial da Microsoft.

No momento, esta atualização é a melhor maneira de proteger seu computador. Além disso, não se esqueça de um bom antivírus. Além disso, a Kaspersky Lab afirmou que possui uma atualização de banco de dados que bloqueia esse vírus.

Mas isso não significa que seja necessário instalar o Kaspersky. Use seu antivírus, mas não esqueça de atualizar seus bancos de dados. Além disso, não se esqueça de um bom firewall.

Como o vírus Petya se espalha

Na maioria das vezes, o Petya chega ao computador por e-mail. Portanto, durante a incubação do vírus Petya, não vale a pena abrir vários links em cartas, especialmente em desconhecidos. Em geral, tenha como regra não abrir links de estranhos. Assim você se protege não só desse vírus, mas também de muitos outros.

Então, uma vez no computador, o Trojan reinicia e imita uma verificação de . Além disso, como já mencionei, uma caveira vermelha aparece na tela, depois um banner oferecendo o pagamento pela descriptografia dos arquivos, transferindo trezentos dólares para uma carteira Bitcoin.

Direi imediatamente que você não precisa pagar em nenhum caso! Você ainda não irá descriptografá-lo, apenas gaste o dinheiro e faça uma contribuição para os criadores do Trojan. Este vírus não foi projetado para ser descriptografado.

Vírus Petya como se proteger

Vamos dar uma olhada mais de perto na proteção contra o vírus Petya:

- Já mencionei atualizações do sistema. Este é o ponto mais importante. Mesmo que seu sistema seja pirateado, você precisa baixar e instalar a atualização MS17-010.

- Ative "Mostrar extensões de arquivo" nas configurações do Windows. Graças a isso, você pode ver a extensão do arquivo e excluir os suspeitos. O arquivo de vírus tem a extensão .exe.

- Voltemos às letras. Não clique em links ou anexos de pessoas que você não conhece. E em geral, durante a quarentena, não siga os links no correio (mesmo de pessoas que você conhece).

- É aconselhável habilitar o Controle de Conta de Usuário.

- Copie arquivos importantes para mídia removível. Pode ser copiado para a nuvem. Isso vai te livrar de muitos problemas. Se o Petya aparecer no seu PC, bastará instalar um novo sistema operacional, após a formatação do disco rígido.

- Instale um bom antivírus. É desejável que também fosse um firewall. Normalmente, esses antivírus têm a inscrição Segurança no final. Se você tiver dados importantes em seu computador, não economize em antivírus.

- Tendo instalado um antivírus decente, não se esqueça de atualizar seus bancos de dados.

Vírus Petya como remover

Esta é uma pergunta difícil. Se o Petya tiver feito algum trabalho no seu computador, essencialmente não haverá nada para excluir. No sistema, todos os arquivos serão dispersos. Muito provavelmente, você não pode mais organizá-los. Você não tem que pagar os ladrões. Resta formatar o disco e reinstalar o sistema. Após formatar e reinstalar o sistema, o vírus desaparecerá.

Além disso, quero acrescentar - essa praga representa uma ameaça ao sistema Windows. Se você possui algum outro sistema, por exemplo, o sistema Russian Rosa, não deve ter medo desse vírus ransomware. O mesmo se aplica aos proprietários de telefones. A maioria deles tem Android, IOS, etc. instalado. Portanto, os proprietários de células não têm com o que se preocupar.

Além disso, se você é uma pessoa simples e não é o proprietário de uma grande empresa, provavelmente os invasores não estão interessados em você. Eles precisam de grandes empresas, para as quais US$ 300 não significam nada e quem realmente pode pagar esse dinheiro. Mas, isso não significa que o vírus não pode entrar no seu computador. Melhor ter certeza!

Ainda assim, vamos torcer para que o vírus Petya ultrapasse você! Cuide de suas informações em seu computador. Boa sorte!

Hoje, um vírus ransomware atacou muitos computadores nos setores público, comercial e privado da Ucrânia

Ataque de hackers sem precedentes derrubou muitos computadores e servidores em agências governamentais e organizações comerciais em todo o país

Um ataque cibernético em grande escala e cuidadosamente planejado hoje desativou a infraestrutura crítica de muitas empresas e empresas estatais. Isso foi relatado pelo Serviço de Segurança (SBU).

A partir do almoço, a Internet se transformou em uma bola de neve em relatórios de infecções de computadores nos setores público e privado. Representantes de agências governamentais relataram ataques de hackers em sua infraestrutura de TI.

De acordo com a SBU, a infecção deveu-se principalmente à abertura de arquivos word e pdf, que os atacantes enviaram por e-mail. O ransomware Petya.A explorou uma vulnerabilidade de rede no sistema operacional Windows. Para desbloquear os dados criptografados, os cibercriminosos exigiram um pagamento em bitcoins no valor de US$ 300.

O secretário do Conselho de Segurança e Defesa Nacional, Oleksandr Turchynov, disse que as agências governamentais que foram incluídas no circuito protegido - um nó especial da Internet - não foram danificadas. Aparentemente, o Gabinete de Ministros não implementou adequadamente as recomendações do Ponto Focal Nacional de Segurança Cibernética porque os computadores do governo foram afetados pelo Petya.A. O Ministério das Finanças, Chernobyl, Ukrenergo, Ukrposhta, Novaya Pochta e vários bancos não resistiram ao ataque de hoje.

Por algum tempo, os sites da SBU, da polícia cibernética e do Serviço Estadual de Comunicação Especial e Proteção de Informações (GSSSZI) nem abriram.

Até a noite de terça-feira, 27 de junho, nenhuma das agências policiais encarregadas de combater ataques cibernéticos havia divulgado de onde veio Petya.A ou quem está por trás dele. A SBU, a Cyber Police (cujo site ficou fora do ar o dia todo), a SSISSI manteve o silêncio olímpico sobre a extensão dos danos causados pelo vírus ransomware.

O ataque do vírus nos computadores de empresas públicas e privadas ucranianas começou às 11h30. Grandes bancos, redes de varejo, operadoras móveis, empresas estatais, instalações de infraestrutura e indústrias de serviços estavam sob ataque.

O vírus cobriu todo o território da Ucrânia, às 17:00 havia informações de que o ataque também havia sido registrado no oeste do país, na Transcarpathia: aqui, em conexão com o vírus, as agências do OTR Bank e do Ukrsotsbank foram fechadas .

“O site Korrespondent.net, popular na Ucrânia, e o canal de TV 24 horas não estão funcionando. O número de empresas que foram afetadas pelo ataque está aumentando a cada hora. Atualmente, a maioria das agências bancárias não funciona na Ucrânia. Por exemplo, nos escritórios do Ukrsotsbank, os computadores simplesmente não inicializam. É impossível receber ou enviar dinheiro, pagar recibos, etc. Ao mesmo tempo, não há problemas no PrivatBank ”, relata o correspondente de Kyiv da RT.

O vírus infecta apenas computadores que executam o sistema operacional Windows. Ele criptografa a tabela de arquivos mestre do disco rígido e extorque dinheiro dos usuários para descriptografia. Nisso, é semelhante ao vírus ransomware WannaCry, que foi atacado por muitas empresas ao redor do mundo. Ao mesmo tempo, os resultados da verificação de computadores infectados já apareceram, mostrando que o vírus destrói todas ou a maioria das informações nos discos infectados.

No momento, o vírus foi identificado como mbr locker 256, mas outro nome se espalhou na mídia - Petya.

De Kyiv a Chernobyl

O vírus também atingiu o metrô de Kiev, onde atualmente há dificuldades para pagar com cartões bancários.

Muitas grandes instalações de infraestrutura foram atingidas, como a operadora ferroviária estatal Ukrzaliznytsia, o aeroporto de Boryspil. No entanto, enquanto operam normalmente, o sistema de navegação aérea não foi afetado pelo vírus, embora o Boryspil já tenha publicado um alerta sobre possíveis alterações no horário, e o quadro de chegadas não funcione no próprio aeroporto.

Em conexão com o ataque, dois dos maiores operadores postais do país estão enfrentando dificuldades em seu trabalho: a estatal Ukrposhta e a privada Novaya Pochta. Este último anunciou que hoje não haveria cobrança pelo armazenamento de encomendas, e a Ukrposhta está tentando minimizar as consequências do ataque com a ajuda do SBU.

Devido ao risco de infecção, os sites das organizações que não foram afetadas pelo vírus também não funcionam. Por esse motivo, por exemplo, os servidores do site da Administração Estatal da Cidade de Kyiv, bem como o site do Ministério da Administração Interna da Ucrânia, foram desativados.

Autoridades ucranianas previsivelmente afirmam que os ataques estão vindo da Rússia. Oleksandr Turchynov, secretário do Conselho de Segurança e Defesa Nacional da Ucrânia, disse isso. “Já agora, depois de realizar uma análise inicial do vírus, podemos falar sobre o rastreamento russo”, o site oficial do departamento o cita.

Às 17h30, o vírus chegou à usina nuclear de Chernobyl. Volodymyr Ilchuk, chefe do turno da usina nuclear de Chernobyl, relatou isso à publicação Ukrayinska Pravda.

“Há informações preliminares de que alguns computadores foram infectados com vírus. Portanto, assim que esse ataque hacker começou, um comando pessoal foi dado aos trabalhadores de informática nos locais de pessoal para desligar seus computadores”, disse Ilchuk.

Ataque a doces e petróleo e gás

Várias empresas russas também foram hackeadas na terça-feira, 27 de junho, incluindo as gigantes de petróleo e gás Rosneft e Bashneft, a metalúrgica Evraz, Home Credit Bank, cujas filiais suspenderam o trabalho, bem como os escritórios de representação russos da Mars, Nivea, Mondelez International, TESA e várias outras empresas estrangeiras.

- Reuters

- CHEMETOV MÁXIMO

Por volta das 14h30, horário de Moscou, a Rosneft anunciou um poderoso ataque de hackers aos servidores da empresa. Ao mesmo tempo, o microblog da empresa no Twitter observa que o ataque poderia ter levado a sérias consequências, mas devido à transição para um sistema de controle de processo de produção de backup, nem a produção nem a preparação do óleo foram interrompidas.

Após o ataque cibernético, os sites das empresas Rosneft e Bashneft ficaram inacessíveis por algum tempo. A Rosneft também declarou a inadmissibilidade de divulgar informações falsas sobre o ataque.

Os propagadores de falsas mensagens de pânico serão considerados cúmplices dos organizadores do ataque e serão responsabilizados junto com eles.

— Rosneft Oil Company PJSC (@RosneftRu) 27 de junho de 2017

“Distribuidores de falsas mensagens de pânico serão considerados cúmplices dos organizadores do ataque e serão responsabilizados junto com eles”, disse a empresa.

Ao mesmo tempo, a Rosneft observou que a empresa se candidatou às agências de aplicação da lei em conexão com o ataque cibernético e expressou a esperança de que o incidente não tivesse nada a ver com “os procedimentos judiciais atuais”. Na terça-feira, 27 de junho, o tribunal arbitral de Bashkiria começou a considerar o mérito da reclamação de Rosneft, Bashneft e Bashkiria contra o AFK Sistema no valor de 170,6 bilhões de rublos.

WannaCry Jr.

Ao mesmo tempo, o ataque hacker não afetou a operação dos sistemas de computador da administração presidencial da Rússia e o site oficial do Kremlin, que, segundo a TASS, o secretário de imprensa presidencial Dmitry Peskov, "funciona de forma estável".

O ataque de hackers também não teve efeito sobre a operação das usinas nucleares russas, observou a empresa Rosenergoatom.

Empresa Dra. Web afirmou em seu site que, apesar da semelhança, o ataque atual foi realizado usando um vírus que diferia do já conhecido ransomware Petya, em particular, o mecanismo de propagação de ameaças.

“Entre as vítimas do ataque cibernético estavam as redes Bashneft, Rosneft, Mondelez International, Mars, Nivea, TESA e outras”, disse a empresa. Ao mesmo tempo, o serviço de imprensa da Mars na Rússia disse que o ataque cibernético causou problemas nos sistemas de TI apenas para a marca Royal Canin, fabricante de alimentos para animais de estimação, e não para toda a empresa.

O último grande ataque de hackers a empresas e instituições governamentais russas ocorreu em 12 de maio como parte de uma operação em larga escala de hackers desconhecidos que atacaram computadores Windows em 74 países usando o vírus de criptografia WannaCry.

Na terça-feira, o chefe do Comitê Internacional do Conselho da Federação, Konstantin Kosachev, falando em uma reunião da Comissão do Conselho da Federação para a Proteção da Soberania do Estado, disse que cerca de 30% de todos os ataques cibernéticos à Rússia são realizados a partir dos Estados Unidos. Estados.

“Não mais de 2% do número total de ataques cibernéticos são cometidos do território russo para computadores americanos, enquanto 28-29% são dos Estados Unidos para a infraestrutura eletrônica russa”, disse Kosachev, citado pela RIA Novosti.

De acordo com o chefe da equipe de pesquisa internacional da Kaspersky Lab, Kostin Rayu, o vírus Petya se espalhou para muitos países ao redor do mundo.

Variante de ransomware Petrwrap/Petya com contato [e-mail protegido] espalhando em todo o mundo, um grande número de países afetados.

Na terça-feira, o vírus Petya/PetWrap/NotPetya atacou instituições e empresas na Rússia, Ucrânia, Europa e Estados Unidos, com cerca de 2.000 vítimas no total. O malware criptografou dados em computadores e pediu um resgate em bitcoins. Dizemos que tipo de vírus é, quem sofreu com ele e quem o criou.

O que é esse vírus?

Software malicioso que se disfarça de anexos de e-mail. Se o usuário o baixou e o executou como administrador, o programa reinicia o computador e inicia a suposta função de verificação de disco, mas na verdade criptografa o setor de inicialização primeiro e depois o restante dos arquivos. Depois disso, o usuário vê uma mensagem exigindo o pagamento de uma quantia em bitcoins equivalente a US$ 300 em troca de um código de descriptografia de dados.

❗️O vírus "Petya" em ação. Cuidado, atualize as janelas, não abra nenhum link enviado por e-mail pic.twitter.com/v2z7BAbdZx

— Cartas (@Bykvu) 27 de junho de 2017

Como funciona um vírus

Era assim que o vírus Petya funcionava. Sua primeira versão foi encontrada na primavera de 2016. A Kaspersky Lab afirmou que os dados em um disco criptografado podem ser recuperados. A receita de descriptografia foi então publicada pelo editor do Geektimes, Maxim Agadzhanov. Existem outras versões de desencriptadores. Quão eficazes eles são e se são adequados para novas versões do vírus, não podemos confirmar. O especialista em segurança da informação Nikita Knysh escreve no GitHub que eles não são adequados. Atualmente, não há meios de combater o vírus após a infecção.

Com qual versão do vírus estamos lidando agora é desconhecida. Além disso, vários especialistas acreditam que não estamos lidando com o Petya. O Serviço de Segurança da Ucrânia (SBU) afirmou que instituições governamentais e empresas do país foram atacadas pelo vírus Petya.A e é impossível recuperar dados criptografados. Na Kaspersky Lab na terça-feira à noite relatado que “este não é o Petya”, mas algum novo tipo de vírus chamado especialistas do NotPetya. O mesmo é considerado na empresa Doctor Web. O Yahoo News, citando especialistas não identificados, escreve que estamos falando de uma modificação do Petya chamada PetrWrap. A Symantec disse que ainda estamos falando do Petya.

Chefe da equipe de pesquisa internacional da Kaspersky Lab Costin Rayu escreve que o vírus se espalha através de cartas do endereço Ele também informado que Petya/PetWrap/NotPetya compilou em 18 de junho.

Uma versão da página de resgate (foto: Avast Blog)

A Kaspersky Lab também acredita que o novo vírus usou a mesma vulnerabilidade no Windows que o WannaCry. Este malware atingiu computadores em todo o mundo em 12 de maio. Ela também criptografou os dados no computador e exigiu um resgate. Entre as vítimas estavam o Ministério da Administração Interna da Rússia e a operadora de telefonia móvel Megafon. A Microsoft eliminou a vulnerabilidade em março: aqueles que não atualizaram o sistema sofreram com WannaCry e Petya/PetrWrap/NotPetya.

Quem sofreu com isso?

Ucrânia

Foto do supermercado de Kharkiv ROST, cujos computadores também foram afetados pelo vírus

— Ucrânia / Ucrânia (@Ucrânia) 27 de junho de 2017

O Twitter oficial da Ucrânia está tentando animar os cidadãos com a ajuda do meme "Isso está bem"

Grandes empresas Kyivvodokanal, Novus, Epicenter, Arcelor Mittal, Arterium, Farmak, clínica Boris, hospital Feofaniya, Ukrtelecom, Ukrposhta, a filial ucraniana da cadeia de supermercados Auchan , postos de gasolina Shell, WOG, Klo e TNK.

Mídia: Korrespondent.net, KP na Ucrânia, Obozrevatel, Canal 24, STB, Inter, Novy Kanal, ATR, Radio Lux, Maximum e Era-FM.

Um computador no Gabinete de Ministros da Ucrânia (foto: Pavel Rozenko)

O ataque do vírus "Petya" foi uma surpresa desagradável para os habitantes de muitos países. Milhares de computadores foram infectados, resultando na perda de dados importantes armazenados em seus discos rígidos.

Claro, agora a excitação em torno deste incidente diminuiu, mas ninguém pode garantir que isso não acontecerá novamente. É por isso que é muito importante proteger seu computador de uma possível ameaça e não correr riscos desnecessários. Como fazer isso de forma mais eficaz, e será discutido abaixo.

As consequências do ataque

Em primeiro lugar, devemos lembrar as consequências da curta atividade do Petya.A. Em apenas algumas horas, dezenas de empresas ucranianas e russas sofreram. Na Ucrânia, a propósito, o trabalho dos departamentos de informática de instituições como Dniproenergo, Novaya Pochta e Kyiv Metro foi quase completamente paralisado. Além disso, algumas organizações estatais, bancos e operadoras de telefonia móvel não se protegeram do vírus Petya.

Nos países da União Europeia, o ransomware também conseguiu causar muitos problemas. Empresas francesas, dinamarquesas, inglesas e internacionais relataram interrupções temporárias relacionadas ao ataque do vírus de computador Petya.

Como você pode ver, a ameaça é realmente séria. E mesmo apesar do fato de os invasores terem escolhido grandes instituições financeiras como vítimas, os usuários comuns não sofreram menos.

Como o Petya funciona?

Para entender como se proteger do vírus Petya, você deve primeiro entender como ele funciona. Assim, uma vez em um computador, o malware baixa um criptografador especial da Internet que infecta o Master Boot Record. Esta é uma área separada no disco rígido, escondida dos olhos do usuário e projetada para inicializar o sistema operacional.

Para o usuário, esse processo se parece com a operação padrão do programa Check Disk após uma falha repentina do sistema. O computador reinicia abruptamente e uma mensagem aparece na tela sobre a verificação de erros no disco rígido e solicitando que você não desligue a energia.

Assim que esse processo termina, uma tela inicial aparece com informações sobre o bloqueio do computador. Os criadores do vírus Petya exigem que o usuário pague um resgate de US$ 300 (mais de 17,5 mil rublos), prometendo em troca enviar a chave necessária para retomar o PC.

Prevenção

É lógico que é muito mais fácil prevenir a infecção pelo vírus de computador Petya do que lidar com suas consequências mais tarde. Para proteger seu PC:

- Sempre instale as atualizações mais recentes para o sistema operacional. O mesmo, em princípio, se aplica a todos os softwares instalados em seu PC. By the way, "Petya" não pode danificar computadores que executam MacOS e Linux.

- Use as versões mais recentes do antivírus e não se esqueça de atualizar seus bancos de dados. Sim, o conselho é banal, mas nem todos o seguem.

- Não abra arquivos suspeitos enviados a você por e-mail. Além disso, sempre verifique os aplicativos baixados de fontes duvidosas.

- Faça backups regulares de documentos e arquivos importantes. É melhor armazená-los em uma mídia separada ou na "nuvem" (Google Drive, Yandex.Disk, etc.). Graças a isso, mesmo que algo aconteça ao seu computador, informações valiosas não serão afetadas.

Criar um arquivo de parada

Os desenvolvedores dos principais programas antivírus descobriram como remover o vírus Petya. Mais precisamente, graças à sua pesquisa, eles conseguiram entender que durante os estágios iniciais da infecção, o ransomware tenta encontrar um arquivo local no computador. Se ele conseguir, o vírus interrompe seu trabalho e não prejudica o PC.

Simplificando, você pode criar manualmente uma espécie de arquivo de parada e, assim, proteger seu computador. Por esta:

- Abra Opções de pasta e desmarque "Ocultar as extensões dos tipos de arquivo conhecidos".

- Crie um novo arquivo com o bloco de notas e coloque-o no diretório C:/Windows.

- Renomeie o documento criado chamando-o de "perfc". Em seguida, vá para e ative a opção "Somente leitura".

Agora o vírus "Petya", tendo entrado no seu computador, não poderá prejudicá-lo. Mas lembre-se de que os invasores podem modificar o malware no futuro e o método de criação de arquivos de parada se tornará ineficaz.

Se a infecção já ocorreu

Quando o computador vai reiniciar sozinho e o Check Disk é iniciado, o vírus está apenas começando a criptografar os arquivos. Nesse caso, você ainda pode salvar seus dados fazendo o seguinte:

- Desligue seu PC imediatamente. Esta é a única maneira de evitar a propagação do vírus.

- Em seguida, você deve conectar seu disco rígido a outro PC (mas não como inicializável!) E copiar informações importantes dele.

- Depois disso, você precisa formatar completamente o disco rígido infectado. Naturalmente, você terá que reinstalar o sistema operacional e outros softwares nele.

Além disso, você pode tentar usar um disco de inicialização especial para curar o vírus Petya. O Kaspersky Anti-Virus, por exemplo, fornece o programa Kaspersky Rescue Disk para esses fins, que funciona ignorando o sistema operacional.

Devo pagar extorsionários?

Como mencionado anteriormente, os criadores do Petya estão exigindo um resgate de US$ 300 dos usuários cujos computadores foram infectados. De acordo com os extorsionários, após o pagamento do valor especificado, as vítimas receberão uma chave que remove o bloqueio das informações.

O problema é que um usuário que deseja retornar seu computador ao estado normal precisa escrever para os invasores por e-mail. No entanto, todos os ransomwares de e-mail são prontamente bloqueados pelos serviços autorizados, por isso é simplesmente impossível contatá-los.

Além disso, muitos desenvolvedores líderes de software antivírus têm certeza de que é completamente impossível desbloquear um computador infectado com Petya com qualquer código.

Como você provavelmente entendeu, não vale a pena pagar extorsionários. Caso contrário, você não apenas ficará com um PC que não funcionará, mas também perderá uma grande quantia de dinheiro.

Haverá novos ataques

O vírus Petya foi descoberto pela primeira vez em março de 2016. Então, os especialistas em segurança rapidamente perceberam a ameaça e impediram sua distribuição em massa. Mas já no final de junho de 2017, o ataque se repetiu novamente, o que levou a consequências muito graves.

É improvável que tudo termine por aí. Ataques de ransomware não são incomuns, por isso é importante manter seu computador sempre protegido. O problema é que ninguém pode prever qual será o formato da próxima infecção. Seja como for, vale sempre a pena seguir as recomendações simples dadas neste artigo para reduzir os riscos ao mínimo desta forma.