Em 27 de junho, os países europeus foram atingidos por um ataque de ransomware conhecido sob o nome inofensivo Petya (várias fontes também incluem os nomes Petya.A, NotPetya e GoldenEye). O criptógrafo exige um resgate em bitcoins equivalente a US$ 300. Dezenas de grandes empresas ucranianas e russas foram infectadas, e a disseminação do vírus na Espanha, França e Dinamarca também é registrada.

Quem foi atingido?

Ucrânia

A Ucrânia foi um dos primeiros países a ser atacado. De acordo com estimativas preliminares, cerca de 80 empresas e agências governamentais foram atacadas:

Hoje, o vírus não criptografa apenas arquivos individuais, mas tira completamente o acesso do usuário ao disco rígido. O vírus ransomware também usa uma assinatura eletrônica falsa da Microsoft, que mostra aos usuários que o programa foi desenvolvido por um autor confiável e garante a segurança. Após infectar um computador, o vírus modifica um código especial necessário para inicializar o sistema operacional. Como resultado, quando o computador é iniciado, não é o sistema operacional que é carregado, mas o código malicioso.

Como se proteger?

- Feche as portas TCP 1024-1035, 135 e 445.

- Atualize os bancos de dados de seus produtos antivírus.

- Como o Petya é espalhado por phishing, não abra e-mails de fontes desconhecidas (se o remetente for conhecido, verifique se este e-mail é seguro), tenha cuidado com as mensagens de mídia social de seus amigos, pois suas contas podem ser invadidas.

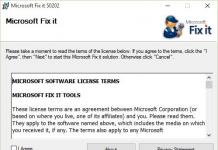

- Vírus procurando por Arquivo C:\Windows\perfc, e se não encontrá-lo, ele cria e inicia a infecção. Se esse arquivo já existir no computador, o vírus terminará seu trabalho sem infecção. Você precisa criar um arquivo vazio com esse nome. Vamos considerar esse processo com mais detalhes.

— Hacker Fantástico (@hackerfantastic)

Boa tarde amigos. Mais recentemente, analisamos o vírus Ransomware WannaCry, que em questão de horas se espalhou por muitos países do mundo e infectou muitos computadores. E no final de junho, um novo vírus semelhante "Petya" apareceu. Ou, como é mais frequentemente chamado de "Petya".

Esses vírus pertencem a Trojans de ransomware e são bastante semelhantes, embora também tenham suas diferenças, aliás, significativas. De acordo com dados oficiais, "Petya" primeiro infectou um número decente de computadores na Ucrânia e depois começou sua jornada ao redor do mundo.

Os computadores de Israel, Sérvia, Romênia, Itália, Hungria, Polônia e outros foram afetados. A Rússia está em 14º lugar nesta lista. Então, o vírus se espalhou para outros continentes.

Basicamente, as vítimas do vírus foram grandes empresas (muitas vezes empresas petrolíferas), aeroportos, empresas de comunicação móvel, etc., por exemplo, Bashneft, Rosneft, Mars, Nestlé e outras sofreram. Em outras palavras, o alvo dos invasores são grandes empresas das quais você pode tirar dinheiro.

O que é "Petya"?

Petya é um malware que é um ransomware Trojan. Tais pragas foram criadas para chantagear os proprietários de computadores infectados, criptografando as informações localizadas no PC. O vírus Petya, ao contrário do WannaCry, não criptografa arquivos individuais. Este Trojan criptografa todo o disco completamente. Este é o seu maior perigo do que o vírus WannaCry.

Quando o Petya entra no computador, ele criptografa a tabela MFT muito rapidamente. Para ficar mais claro, vamos usar uma analogia. Se você comparar os arquivos com uma biblioteca de uma grande cidade, ele remove seu catálogo, e neste caso é muito difícil encontrar o livro certo.

Inclusive, não apenas um catálogo, mas meio que mistura páginas (arquivos) de livros diferentes. Claro, o sistema falha neste caso. É muito difícil entender o sistema em tal lixo. Assim que a praga entra no computador, ela reinicia o PC e após o carregamento, aparece uma caveira vermelha. Então, quando você clica em qualquer botão, aparece um banner com uma oferta para pagar 300$ na conta bitcoin.

Vírus Petya como não pegar

Quem poderia criar Petya? Ainda não há resposta para esta pergunta. E, em geral, não está claro se o autor será instalado (provavelmente não)? Mas sabe-se que o vazamento veio dos Estados Unidos. O vírus, como o WannaCry, está procurando uma brecha no sistema operacional. Para corrigir esse buraco, basta instalar a atualização MS17-010 (lançada há alguns meses durante o ataque WannaCry). Você pode baixá-lo no link. Ou, no site oficial da Microsoft.

No momento, esta atualização é a melhor maneira de proteger seu computador. Além disso, não se esqueça de um bom antivírus. Além disso, a Kaspersky Lab afirmou que possui uma atualização de banco de dados que bloqueia esse vírus.

Mas isso não significa que seja necessário instalar o Kaspersky. Use seu antivírus, mas não esqueça de atualizar seus bancos de dados. Além disso, não se esqueça de um bom firewall.

Como o vírus Petya se espalha

Na maioria das vezes, o Petya chega ao computador por e-mail. Portanto, durante a incubação do vírus Petya, não vale a pena abrir vários links em cartas, especialmente em desconhecidos. Em geral, tenha como regra não abrir links de estranhos. Assim você se protege não só desse vírus, mas também de muitos outros.

Então, uma vez no computador, o Trojan reinicia e imita uma verificação de . Além disso, como já mencionei, uma caveira vermelha aparece na tela, depois um banner oferecendo o pagamento da descriptografia dos arquivos, transferindo trezentos dólares para uma carteira Bitcoin.

Direi imediatamente que você não precisa pagar em nenhum caso! Você ainda não irá descriptografá-lo, apenas gaste o dinheiro e faça uma contribuição para os criadores do Trojan. Este vírus não foi projetado para ser descriptografado.

Vírus Petya como se proteger

Vamos dar uma olhada mais de perto na proteção contra o vírus Petya:

- Já mencionei atualizações do sistema. Este é o ponto mais importante. Mesmo que seu sistema seja pirateado, você precisa baixar e instalar a atualização MS17-010.

- Ative "Mostrar extensões de arquivo" nas configurações do Windows. Graças a isso, você pode ver a extensão do arquivo e excluir os suspeitos. O arquivo de vírus tem a extensão .exe.

- Voltemos às letras. Não clique em links ou anexos de pessoas que você não conhece. E em geral, durante a quarentena, não siga os links no correio (mesmo de pessoas que você conhece).

- É aconselhável habilitar o Controle de Conta de Usuário.

- Copie arquivos importantes para mídia removível. Pode ser copiado para a nuvem. Isso vai te livrar de muitos problemas. Se o Petya aparecer no seu PC, bastará instalar um novo sistema operacional, após a formatação do disco rígido.

- Instale um bom antivírus. É desejável que também fosse um firewall. Normalmente, esses antivírus têm a inscrição Segurança no final. Se você tiver dados importantes em seu computador, não economize em antivírus.

- Tendo instalado um antivírus decente, não se esqueça de atualizar seus bancos de dados.

Vírus Petya como remover

Esta é uma pergunta difícil. Se o Petya tiver feito algum trabalho em seu computador, essencialmente não haverá nada para excluir. No sistema, todos os arquivos serão dispersos. Muito provavelmente, você não pode mais organizá-los. Você não tem que pagar os ladrões. Resta formatar o disco e reinstalar o sistema. Após formatar e reinstalar o sistema, o vírus desaparecerá.

Além disso, quero acrescentar - essa praga representa uma ameaça ao sistema Windows. Se você possui algum outro sistema, por exemplo, o sistema Russian Rosa, não deve ter medo desse vírus ransomware. O mesmo se aplica aos proprietários de telefones. A maioria deles tem Android, IOS, etc. instalado. Portanto, os proprietários de células não têm com o que se preocupar.

Além disso, se você é uma pessoa simples e não é o proprietário de uma grande empresa, provavelmente os invasores não estão interessados em você. Eles precisam de grandes empresas, para as quais US$ 300 não significam nada e quem realmente pode pagar esse dinheiro. Mas, isso não significa que o vírus não pode entrar no seu computador. Melhor ter certeza!

Ainda assim, vamos torcer para que o vírus Petya ultrapasse você! Cuide de suas informações em seu computador. Boa sorte!

, 18 de julho de 2017Respostas às perguntas mais importantes sobre o vírus ransomware Petna (NotPetya, ExPetr), um ransomware baseado em Petya que infectou muitos computadores em todo o mundo.

Este mês, testemunhamos outro ataque maciço de ransomware que ocorreu apenas algumas semanas após o . Em poucos dias, essa modificação do ransomware recebeu muitos nomes diferentes, incluindo Petya (o nome do vírus original), NotPetya, EternalPetya, Nyetya e outros. Inicialmente, o chamávamos de "vírus da família Petya", mas, por conveniência, o chamaremos simplesmente de Petna.

Em torno de Petna existem ambiguidades suficientes além do nome. Este é o mesmo ransomware que o Petya ou uma versão diferente? O Petna deve ser considerado um ransomware ou um vírus que simplesmente destrói dados? Vamos esclarecer alguns aspectos do ataque passado.

A distribuição de Petna ainda está em andamento?

Pico de atividade há alguns dias. A propagação do vírus começou na manhã de 27 de junho. No mesmo dia, sua atividade atingiu seu nível mais alto, com milhares de tentativas de ataque a cada hora. Depois disso, sua intensidade diminuiu significativamente durante o mesmo dia, e apenas um pequeno número de infecções foi observado a partir de então.

Este ataque pode ser comparado ao WannaCry?

Não, a julgar pelo alcance de nossa base de usuários. Observamos cerca de 20.000 tentativas de ataque em todo o mundo, o que é incomensuravelmente menor do que os 1,5 milhão de ataques WannaCry que evitamos.

Quais os países mais afetados?

Nossos dados de telemetria mostram que o principal impacto do vírus foi na Ucrânia, onde mais de 90% das tentativas de ataque foram detectadas. Rússia, EUA, Lituânia, Bielorrússia, Bélgica e Brasil também sofreram. Em cada um desses países, de várias dezenas a várias centenas de tentativas de infecção foram observadas.

Quais sistemas operacionais foram infectados?

O maior número de ataques foi registrado em dispositivos com Windows 7 (78%) e Windows XP (14%). O número de ataques em sistemas mais modernos acabou sendo muito menor.

Como o vírus Petna entrou no PC?

Depois de analisar os caminhos de desenvolvimento da epidemia cibernética, encontramos o principal vetor de infecção, que está associado à atualização do software de contabilidade ucraniano M.E.Doc. É por isso que a Ucrânia sofreu tão seriamente.

Um paradoxo amargo: por questões de segurança, os usuários são sempre aconselhados a atualizar seus softwares, mas, neste caso, o vírus começou a se espalhar em grande escala com uma atualização de software lançada pelo M.E.Doc.

Por que os computadores fora da Ucrânia também sofreram?

Uma razão é que algumas das empresas afetadas têm subsidiárias ucranianas. Uma vez que um vírus infecta um computador, ele se espalha dentro da rede. Foi assim que ele conseguiu alcançar computadores em outros países. Continuamos a explorar outros possíveis vetores de infecção.

O que acontece após a infecção?

Depois que um dispositivo é infectado, o Petna tenta criptografar arquivos com determinadas extensões. A lista de arquivos de destino não é tão grande quanto as listas do vírus Petya original e outros ransomwares, mas inclui extensões de fotos, documentos, códigos-fonte, bancos de dados, imagens de disco e outros. Além disso, este software não apenas criptografa arquivos, mas também como o worm se espalha para outros dispositivos conectados à rede local.

Assim como o , o vírus usa três maneiras diferentes de se espalhar: usando exploits EternalBlue (conhecido por WannaCry) ou EternalRomance, por meio de compartilhamentos de rede do Windows usando credenciais roubadas da vítima (usando utilitários como Mimikatz que podem extrair senhas), além de ferramentas confiáveis como PsExec e WMIC.

Depois de criptografar os arquivos e se espalhar pela rede, o vírus tenta interromper a inicialização do Windows (alterando o registro mestre de inicialização, MBR) e, após uma reinicialização forçada, ele criptografa a tabela de arquivos mestre (MFT) da unidade do sistema. Isso impede que o computador inicialize no Windows e o torna inutilizável.

O Petna pode infectar meu computador com todos os patches de segurança instalados?

Sim, isso é possível devido à distribuição horizontal do malware descrito acima. Mesmo que um determinado dispositivo esteja protegido contra EternalBlue e EternalRomance, ele ainda pode ser infectado de uma terceira maneira.

É Retua, WannaCry 2.0 ou outra coisa?

O vírus Petna é definitivamente baseado no ransomware Petna original. Por exemplo, na parte responsável por criptografar a tabela de arquivos principal, ela é quase idêntica à ameaça encontrada anteriormente. No entanto, não é completamente idêntico às versões mais antigas do ransomware. Supõe-se que o vírus foi modificado por um terceiro, e não pelo autor da versão original, conhecido como Janus, que também falou sobre isso em Twitter, e posteriormente publicou uma chave mestra de descriptografia para todas as versões anteriores do programa.

A principal semelhança entre Petna e WannaCry é que eles usaram o exploit EternalBlue para se espalhar.

É verdade que um vírus não criptografa nada, mas simplesmente destrói dados em discos?

Não é verdade. Este malware criptografa apenas arquivos e a Master File Table (MFT). Outra questão é se esses arquivos podem ser descriptografados.

Existe uma ferramenta de descriptografia gratuita disponível?

Infelizmente não. O vírus usa um algoritmo de criptografia bastante poderoso que não pode ser superado. Ele criptografa não apenas arquivos, mas também a tabela de arquivos mestre (MFT), o que complica muito o processo de descriptografia.

Devo pagar o resgate?

Não! Nunca aconselhamos pagar um resgate, pois isso apenas incentiva os criminosos e os incentiva a continuar essas atividades. Além disso, é provável que você não receba seus dados de volta mesmo depois de pagar. Neste caso, é mais óbvio do que nunca. E é por isso.

O endereço de e-mail oficial fornecido na janela de resgate [e-mail protegido], para o qual as vítimas foram solicitadas a enviar um resgate, foi encerrada pelo provedor de serviços de e-mail logo após o ataque do vírus. Portanto, os criadores do ransomware não conseguem descobrir quem pagou e quem não pagou.

Descriptografar a partição MFT é basicamente impossível porque a chave é perdida depois que o ransomware a criptografa. Nas versões anteriores do vírus, essa chave era armazenada no ID da vítima, mas no caso da última modificação, é apenas uma string aleatória.

Além disso, a criptografia aplicada aos arquivos é bastante caótica. Quão

Esta conclusão foi o resultado de um estudo de duas empresas ao mesmo tempo - Comae Technologies e Kaspersky Lab.

O malware Petya original, descoberto em 2016, era uma máquina de fazer dinheiro. Esta amostra definitivamente não se destina a ganhar dinheiro. A ameaça foi projetada para se espalhar rapidamente e causar danos e se disfarça como um ransomware.

NotPetya não é um limpador de disco. A ameaça não exclui dados, mas simplesmente os torna inutilizáveis, bloqueando arquivos e jogando fora as chaves de descriptografia.

Juan Andre Guerrero-Saade, pesquisador sênior da Kaspersky Lab, comentou a situação:

No meu livro, uma infecção por ransomware sem um possível mecanismo de descriptografia é equivalente a uma limpeza de disco. Ao ignorar um mecanismo de descriptografia viável, os invasores demonstraram total desrespeito ao ganho monetário de longo prazo.

O autor do ransomware Petya original twittou que não tinha nada a ver com o desenvolvimento do NotPetya. Ele já se tornou o segundo cibercriminoso que nega envolvimento na criação de uma nova ameaça semelhante. Anteriormente, o autor do ransomware AES-NI afirmou que não tinha nada a ver com o XData, que também foi usado em ataques direcionados à Ucrânia. Além disso, o XData, como o NotPetya, usou o mesmo vetor de distribuição - os servidores de atualização do fabricante de software de contabilidade ucraniano.

Muitas indicações circunstanciais apoiam a teoria de que alguém está invadindo um ransomware conhecido e usando versões modificadas para atacar usuários ucranianos.

Módulos destrutivos disfarçados de ransomware já são uma prática comum?

Casos semelhantes já ocorreram antes. O uso de módulos maliciosos para danificar permanentemente os arquivos sob o disfarce de um ransomware comum está longe de ser uma nova tática. No mundo de hoje, isso já está se tornando uma tendência.

No ano passado, as famílias de malware Shamoon e KillDisk incluíram “componentes de ransomware” e usaram técnicas semelhantes para destruir dados. Agora, até o malware industrial está recebendo recursos de limpeza de disco.

Classificar o NotPetya como uma ferramenta de destruição de dados pode facilmente elevar o malware a uma arma cibernética. Nesse caso, a análise das consequências da ameaça deve ser considerada sob uma perspectiva diferente.

Considerando o ponto de partida da infecção e o número de vítimas, torna-se óbvio que a Ucrânia foi o alvo do ataque hacker. No momento, não há evidências claras apontando o dedo para o atacante, mas as autoridades ucranianas já culparam a Rússia, que também culparam por incidentes cibernéticos anteriores que remontam a 2014.

NotPetya pode estar no mesmo nível das conhecidas famílias de malware Stuxnet e BlackEnergy que foram usadas para fins políticos e para efeitos destrutivos. As evidências mostram claramente que o NotPetya é uma arma cibernética e não apenas um tipo muito agressivo de ransomware.

Várias empresas russas e ucranianas foram atacadas pelo vírus de criptografia Petya. A edição online do site conversou com especialistas da Kaspersky Lab, agência interativa AGIMA e descobriu como proteger computadores corporativos de um vírus e como o Petya é semelhante ao igualmente conhecido vírus de criptografia WannaCry.

Vírus "Petya"

Na Rússia, as empresas Rosneft, Bashneft, Mars, Nivea e a fabricante de chocolates Alpen Gold Mondelez International. Um vírus ransomware no sistema de monitoramento de radiação da usina nuclear de Chernobyl. Além disso, o ataque afetou os computadores do governo ucraniano, Privatbank e operadoras de telecomunicações. O vírus bloqueia computadores e exige um resgate de US$ 300 em bitcoins.

Em um microblog no Twitter, a assessoria de imprensa da Rosneft falou sobre um ataque de hackers aos servidores da empresa. "Um poderoso ataque de hackers foi realizado nos servidores da empresa. Esperamos que isso não tenha nada a ver com os atuais procedimentos legais. A empresa recorreu às agências de aplicação da lei em conexão com o ataque cibernético", diz a mensagem.

De acordo com o secretário de imprensa da empresa, Mikhail Leontiev, a Rosneft e suas subsidiárias estão operando normalmente. Após o ataque, a empresa mudou para um sistema de controle de processo de backup, para que a produção e a preparação do petróleo não fossem interrompidas. O sistema bancário de Crédito Habitação também foi atacado.

"Petya" não infecta sem "Misha"

De acordo com Diretor Executivo da AGIMA Evgeny Lobanov, na verdade, o ataque foi realizado por dois vírus ransomware: Petya e Misha.

"Eles trabalham em conjunto. "Petya" não infecta sem "Misha". Ele pode infectar, mas o ataque de ontem foi de dois vírus: primeiro Petya, depois Misha. "Petya" substitui o dispositivo de inicialização (de onde o computador inicializa) e Misha - criptografa arquivos de acordo com um determinado algoritmo", explicou o especialista, "Petya criptografa o setor de inicialização do disco (MBR) e o substitui pelo seu, Misha já criptografa todos os arquivos no disco (nem sempre)".

Ele observou que o vírus de criptografia WannaCry, que atacou grandes empresas globais em maio deste ano, não é semelhante ao Petya, trata-se de uma nova versão.

"Petya.A é da família WannaCry (WannaCrypt), mas a principal diferença é porque não é o mesmo vírus, é que o MBR é substituído por seu próprio setor de inicialização - isso é uma novidade para o Ransomware. O vírus Petya apareceu há muito tempo, no GitHab (um serviço online para projetos de TI e programação conjunta - site) https://github.com/leo-stone/hack-petya" target="_blank"> havia um decodificador para este criptografador, mas nenhum decodificador é adequado para a nova modificação.

Yevgeny Lobanov enfatizou que o ataque atingiu a Ucrânia com mais força do que a Rússia.

"Somos mais suscetíveis a ataques do que outros países ocidentais. Estaremos protegidos desta versão do vírus, mas não de suas modificações. Nossa Internet é insegura, na Ucrânia é ainda menos. Basicamente, empresas de transporte, bancos, operadoras de telefonia móvel foram atacadas (Vodafone, Kyivstar) e empresas médicas, a mesma Pharmmag, postos de gasolina Shell - todas grandes empresas transcontinentais", disse ele em entrevista ao site.

O diretor executivo da AGIMA salientou que até ao momento não existem factos que indiquem a localização geográfica do propagador do vírus. Em sua opinião, o vírus supostamente apareceu na Rússia. Infelizmente, não há nenhuma evidência direta para isso.

“Há uma suposição de que esses são nossos hackers, desde que a primeira modificação apareceu na Rússia, e o próprio vírus, que não é segredo para ninguém, recebeu o nome de Petro Poroshenko. Foi o desenvolvimento de hackers russos, mas é difícil dizer que, mesmo na Rússia, é fácil conseguir um computador com geolocalização nos Estados Unidos, por exemplo", explicou o especialista.

"Se de repente houve uma "infecção" do computador - você não pode desligar o computador. Se você reiniciar, nunca mais fará login"

"Se de repente um computador for "infectado" - você não pode desligar o computador, porque o vírus Petya substitui o MBR - o primeiro setor de inicialização a partir do qual o sistema operacional é carregado. Se você reiniciar, nunca mais fará login. Isso corta os caminhos de resíduos, mesmo que apareça "tablet" não será mais possível devolver os dados. Em seguida, você precisa se desconectar imediatamente da Internet para que o computador não fique online. Um patch oficial da Microsoft já foi liberado, ele fornece uma garantia de segurança de 98 por cento. Infelizmente, não 100 por cento ainda. Uma certa modificação do vírus (suas três partes) ele está ignorando por enquanto", recomendou Lobanov. - No entanto, se você reiniciou e viu o início do processo de "verificar disco", neste momento você precisa desligar imediatamente o computador e os arquivos permanecerão sem criptografia ..

Além disso, o especialista também explicou por que os usuários da Microsoft são mais frequentemente atacados, e não os sistemas MacOSX (sistema operacional da Apple - site) e sistemas Unix.

"Aqui é mais correto falar não apenas do MacOSX, mas também de todos os sistemas unix (o princípio é o mesmo). O vírus afeta apenas computadores, sem dispositivos móveis. O ataque afeta o sistema operacional Windows e ameaça apenas os usuários que desabilitaram a função de atualização automática do sistema. As atualizações, como exceção, estão disponíveis mesmo para proprietários de versões mais antigas do Windows que não são mais atualizadas: XP, Windows 8 e Windows Server 2003", disse o especialista.

"MacOSX e Unix não estão globalmente expostos a esses vírus, porque muitas grandes corporações usam a infraestrutura da Microsoft. O MacOSX não é afetado porque não é tão comum em agências governamentais. porque o segmento de ataque será menor do que se atacar a Microsoft", concluiu o especialista.

"O número de usuários atacados chegou a dois mil"

Serviço de imprensa da Kaspersky Lab, cujos especialistas continuam investigando a última onda de infecções, disse que "este ransomware não pertence à já conhecida família de ransomware Petya, embora compartilhe várias linhas de código com ela".

O Laboratório tem certeza de que, neste caso, estamos falando de uma nova família de software malicioso com funcionalidade significativamente diferente do Petya. A Kaspersky Lab nomeou um novo criptografador ExPetr.

"De acordo com a Kaspersky Lab, o número de usuários atacados chegou a dois mil. A maioria dos incidentes foi registrada na Rússia e na Ucrânia, e casos de infecção também foram observados na Polônia, Itália, Grã-Bretanha, Alemanha, França, Estados Unidos e No momento, nossos especialistas sugerem que "Este malware usou vários vetores de ataque. Foi estabelecido que um exploit EternalBlue modificado e um exploit EternalRomance foram usados para se espalhar em redes corporativas", disse o serviço de imprensa.

Especialistas também estão explorando a possibilidade de criar uma ferramenta de descriptografia que possa descriptografar os dados. O laboratório também fez recomendações para que todas as organizações evitem um ataque de vírus no futuro.

"Recomendamos que as organizações atualizem seu sistema operacional Windows. Para Windows XP e Windows 7, instale a atualização de segurança MS17-010 e certifique-se de que eles tenham um sistema de backup de dados eficaz. O backup de dados seguro e oportuno permite restaurar arquivos originais, mesmo que eles foram criptografados por malware", aconselharam os especialistas da Kaspersky Lab.

O Laboratório também recomenda que seus clientes corporativos certifiquem-se de que todos os mecanismos de proteção estejam ativados, em especial, certifique-se de que a conexão com a infraestrutura em nuvem da Kaspersky Security Network, como medida adicional, é recomendável utilizar o “Application Privilege Control” componente para negar acesso a todos os grupos de aplicativos (e, consequentemente, execução) de um arquivo chamado "perfc.dat", etc.

"Se você não usa produtos da Kaspersky Lab, recomendamos desabilitar a execução de um arquivo chamado perfc.dat, bem como bloquear o lançamento do utilitário PSExec do pacote Sysinternals usando a função AppLocker, que faz parte do SO (operating sistema - site) Windows", recomendado no laboratório.

Em 12 de maio de 2017, muitos são um criptografador de dados em discos rígidos de computadores. Ele bloqueia o dispositivo e exige um resgate.

O vírus afetou organizações e departamentos em dezenas de países ao redor do mundo, incluindo a Rússia, onde o Ministério da Saúde, o Ministério das Situações de Emergência, o Ministério da Administração Interna, os servidores das operadoras móveis e vários grandes bancos foram atacados.

A propagação do vírus foi interrompida acidentalmente e temporariamente: se os hackers alterarem apenas algumas linhas de código, o malware começará a funcionar novamente. O prejuízo do programa é estimado em um bilhão de dólares. Após uma análise forense linguística, os especialistas descobriram que o WannaCry foi criado por pessoas da China ou de Cingapura.