Muitos usuários de PC que executam um dos Windows geralmente precisam programas que monitoram seu computador.

Essas pessoas geralmente se tornam chefes de vários níveis, que têm de várias pessoas a várias dezenas e até centenas de funcionários trabalhando principalmente em escritórios e lojas, maridos ou esposas ciumentos (meninas ou meninos), pais de filhos.

No mundo moderno, é bastante difícil rastrear o que uma pessoa faz na Internet em um smartphone, mas é muito mais fácil configurar a vigilância das ações de um usuário em um PC ao qual várias pessoas têm acesso.

Considere sete aplicativos que ajudarão a coletar dados sobre a atividade do usuário em um computador em execução.

Não compilamos um top, não avaliamos aplicativos e escolhemos os melhores, mas apenas convidamos você a se familiarizar com os spywares mais recentes, que são atualizados regularmente e oferecem suporte .

Observação! Espionar as ações de alguém em um computador é uma interferência na vida pessoal de uma pessoa, portanto, você não deve fazer isso sem extrema necessidade e, se decidir tomar tal medida, certifique-se de notificar todos que você seguirá sobre isso.

LightLogger

O aplicativo é desenvolvido por uma pessoa e é atualizado regularmente. Ótimo para uso doméstico.

Por casa, queremos dizer espionar a atividade de membros da família ou conhecidos que podem vir visitar para fazer algo do seu computador. fazer na internet.

Os recursos do LightLogger incluem todos os recursos clássicos de espionagem. Ele permite que você monitore o pressionamento de botões do teclado e exiba dados para cada programa, que mostrará quais mensagens uma pessoa digitou em qual aplicativo, exibirá todas as suas senhas e logins.

O monitoramento de páginas da Web registra o histórico de visitas a sites com o tempo gasto na página.

Invisível

Uma vantagem importante de um espião de elite é o sigilo absoluto. Ele não apenas não cria atalhos e não é exibido na barra de tarefas e bandeja, mas também oculta seu processo do Gerenciador de Tarefas e nem coloca o atalho na lista de lançados com frequência.

Devido à atualização diária do núcleo do programa, ele é invisível para todos os antivírus e anti-keyloggers.

Gravação de pressionamento de tecla

Keylogger mantém o controle de cada pressionamento de tecla no teclado e clique de qualquer botão do mouse.

Com essas funções, permanecendo nas sombras, o utilitário interceptará todas as mensagens digitadas, textos de cartas, documentos eletrônicos, coletará todas as consultas de pesquisa e dados para autorização nas contas de várias páginas da Internet.

O código do programa é baseado no uso de linguagem escrita em Montador de driver de baixo nível, que começa antes do shell gráfico do Windows, o que possibilita descobrir a senha da conta.

Obtendo o histórico do navegador

Nem um único navegador de Internet popular esconderá o histórico de navegação dos olhos. Rastrear a atividade de crianças e funcionários na Internet com um carimbo de data/hora (quando ele visitou o site, quanto tempo gastou) é simples.

Gravando bate-papos

Quanto aos mensageiros, o Elite Keylogger grava as mensagens de cada um dos programas (clientes ICQ, ) e agentes de correio para fornecer informações sobre com quem e através do que eles estão conversando em seu computador.

Monitoramento remoto

Após a coleta de dados, os relatórios podem ser enviados para o e-mail ou servidor FTP especificado, possibilitando conhecer as ações dos subordinados, esposa ou filho, estando longe do computador onde está rodando o keylogger. Dessa forma, os parentes terão mais cuidado e os funcionários passarão menos tempo em casa ou jogando.

Como obter relatórios

As informações recebidas podem ser armazenadas no disco rígido do computador, enviadas por e-mail ou FTP, enviadas via e até copiadas secretamente para um computador conectado. O tamanho dos logs não é limitado.

Outras características

Os desenvolvedores não abandonaram as capturas de tela, os registros de todos os aplicativos em execução com o horário de sua atividade e o trabalho em segundo plano. A área de transferência do Elite Keylogger também é monitorada.

Entre os programas considerados e similares, é difícil escolher um líder claro. A funcionalidade da maioria dos utilitários de rastreamento é semelhante, apenas alguns desenvolvedores tentam subornar o cliente com recursos exclusivos, maior sigilo do programa, design e trabalho com relatórios.

Como controlar funcionários, controlar crianças ou monitorar uma pessoa em um computador?

É difícil imaginar o cotidiano de uma pessoa moderna sem o uso de um computador ou dispositivos móveis conectados à rede global e usados diariamente para receber e processar informações para fins pessoais e comerciais. Os computadores tornaram-se parte da vida não só de adultos, mas também de adolescentes e crianças, que passam várias horas diariamente na Internet.

Os alunos modernos das primeiras séries são treinados para usar tecnologias de computador e usá-las ativamente para fins educacionais e de entretenimento. Infelizmente, a Internet está inundada não apenas com oficinas de resolução de problemas de física ou matemática, que não representam uma ameaça à frágil psique da criança. A web global contém inúmeros sites inseguros, incluindo sites extremistas, sectários e "adultos", que podem prejudicar seriamente o desenvolvimento normal de uma criança como indivíduo e levar a problemas no futuro. Concordo, você não gostaria que seu filho estudasse rituais ocultos ou folheasse páginas de conteúdo duvidoso em vez de fazer a lição de casa depois da escola.

Em vista do exposto, muitos pais podem ter uma pergunta completamente razoável: Como proteger seu filho dos efeitos nocivos da Internet?, “Como descobrir o que uma criança faz em seu tempo livre no computador?”, “Com quem seu filho amado se comunica?”, “ Como organizar o controle sobre as crianças?».

Existem muitos programas para monitorar as atividades do computador e spyware, mas, via de regra, todos são pagos, diminuem o desempenho do computador e são facilmente detectados mesmo por usuários inexperientes. Na realidade, você só poderá visualizar o conteúdo dos arquivos de log com os dados inseridos no teclado e, em alguns casos, capturas de tela. Além disso, você pode exibir esses arquivos de log apenas no computador em que esses arquivos foram criados. Aqueles. se você estiver em um local remoto, não poderá visualizar esses arquivos. Claro, você pode configurar o envio automático desses logs para o e-mail ou servidor, mas isso está repleto de dificuldades adicionais e perda de tempo. Além disso, é apenas inconveniente.

Para controle total sobre as crianças, pode ser muito conveniente usar programas para acesso remoto a um computador via Internet. Alguns desses programas são muito fáceis de configurar e, para ser mais preciso, praticamente não exigem e são capazes de estabelecer instantaneamente uma conexão com qualquer computador conectado à Internet.

Um desses programas é o Ammyy Admin. E apesar de a principal área de aplicação do programa ser a prestação de suporte técnico remoto, as funcionalidades e versatilidade do Ammyy Admin facilitam a sua utilização como meio de controlo remoto de crianças. Quando se trata de negócios, o monitoramento e controle dos colaboradores também é uma das áreas de aplicação do programa.

Por que devo usar o Ammyy Admin para controlar meus filhos remotamente?

- Você pode se conectar a qualquer PC em poucos segundos.

- Você pode visualizar a imagem de um computador remoto de qualquer outro computador conectado à Internet. Sem configurações tediosas, registros e instalações!

- O Ammyy Admin ignora todos os firewalls e antivírus conhecidos (o que não pode ser dito sobre keyloggers) e não requer instalação. Com as configurações corretas, será quase impossível detectar o Ammyy Admin.

- Seu filho nunca perceberá que alguém o está observando em tempo real.

- Você pode ativar interativamente o bate-papo por voz e ouvir o que está acontecendo no lado do PC remoto.

- O Ammyy Admin é totalmente gratuito para uso doméstico, desde que você não tenha excedido o limite de uso da versão gratuita.

Como configurar o controle infantil usando o Ammyy Admin?

Portanto, o procedimento para configurar o programa é extremamente simples e não levará mais de um minuto.

O que você precisa fazer no computador remoto que iremos monitorar:

O que você precisa fazer no computador do qual monitoramos:

Se você deseja organizar o controle de funcionários monitorando seus computadores de trabalho, de acordo com as leis de alguns países, você precisa avisá-los sobre isso. Em qualquer caso, será útil fazer isso, porque. sabendo que o computador está sob vigilância, o funcionário não se envolverá em atividades estranhas no computador de trabalho, o que reduzirá o risco de infecção do computador por vírus e vazamento de informações confidenciais, além de aumentar o tempo útil.

Monitor Pessoal

SUA DECISÃO

para controle dos pais

O melhor software de rastreamento de computador

O programa Mipko Personal Monitor monitora (possivelmente também monitoramento secreto) o computador em 14 posições. As opções de monitoramento e vigilância secreta dos computadores dos funcionários podem ser configuradas para cada uma das posições e para várias ao mesmo tempo. A interface do programa é simples e fácil de usar, qualquer um pode gerenciá-lo.

Eu comprei seu programa quando se tornou necessário controlar a criança. Ele passou muito tempo nas redes sociais, depois desapareceu em algum lugar na rua. Para saber de alguma forma o que esperar, estava procurando um programa para rastrear páginas visitadas nas redes sociais, interceptando cliques. Seu programa tem essas funções na íntegra.

Sergei Fedorov

Proteção para seu filho

monitor pessoal para windows

Versão gratuita

por 3 dias

Interface muito conveniente e clara

Para que o programa possa ser usado por qualquer pessoa, seus criadores deram a cada ação da interface um nome simples. Aqui você não encontrará termos técnicos complexos, e a exibição de configurações, o processo de trabalho e o monitoramento dos resultados do monitoramento de um computador serão compreensíveis mesmo para aqueles que começaram a se familiarizar com um PC.

Gravando informações inseridas a partir do teclado

Um computador raro em casa ou no escritório dispensa um teclado. O programa de vigilância registra palavras e frases em qualquer idioma, bem como símbolos, em seu banco de dados.

Acompanhando o conteúdo da área de transferência

Uma grande vantagem do programa é a capacidade de monitorar secretamente até mesmo operações aparentemente insignificantes. Assim, você sempre saberá o conteúdo da área de transferência, sem o qual um usuário comum simplesmente não pode trabalhar em um computador.

Capturas de tela (capturas de tela) após um período de tempo especificado

O monitoramento dos estágios intermediários do trabalho em um PC também inclui capturas de tela (screenshots). Juntamente com o texto "inteligência", eles ajudam a obter uma visão completa do que está acontecendo no computador em que o programa está instalado. Dependendo das configurações, as capturas de tela podem exibir o que está acontecendo no PC, tanto em intervalos regulares quanto a cada clique do mouse.

Monitoramento de sites visitados

Você está se perguntando para onde seu tráfego está indo? Observar o computador irá ajudá-lo a responder a esta pergunta. Você receberá um relatório detalhado sobre todos os sites visitados pelo usuário. Além disso, uma lista de endereços que seu filho usou para acessar a Internet explicará facilmente por que você foi chamado à escola novamente. O monitoramento oculto de visitas a sites da Internet também deixará claro por que um funcionário de sua empresa não teve tempo de preparar um relatório mensal em tempo.

Modo de operação visível/invisível

Dependendo das tarefas que você definir, o programa de monitoramento pode funcionar no modo visível e invisível. No modo invisível, o keylogger não é percebido não apenas pelos próprios usuários, mas também pelos programas antivírus instalados nos computadores (para fazer isso, você deve adicionar o Mipko Personal Monitor às exceções).

Acompanhamento do lançamento e encerramento dos programas

Uma adição essencial à imagem do que está acontecendo em um determinado computador é monitorar o lançamento e o fechamento de programas. Essa função pode ser útil tanto para descobrir as causas de quaisquer problemas técnicos quanto para determinar a oportunidade ou a intempestividade do uso de um aplicativo de software específico.

Computador de monitoramento liga/desliga/reinicia

Outra função do programa de monitoramento, projetada para desvendar os mistérios do comportamento do PC. Acompanhar a ativação/desativação/reinicialização do computador permite que você não perca um único detalhe da cadeia de eventos que ocorrem com a(s) máquina(s).

Suporte multiusuário completo

Em nossa biblioteca de exemplos de detecção e neutralização de spyware, muitos artigos já se acumularam e decidimos classificar esse material.

A classificação é baseada na avaliação subjetiva dos especialistas técnicos do nosso laboratório de testes. Como planejamos continuar testando spywares populares, acreditamos que essa classificação ajudará os usuários do mascarador COVERT e os visitantes de nosso site a entender melhor o lugar de cada spyware no mosaico de ameaças modernas.

Damos a cada espião três classificações:

O primeiro é o design e a funcionalidade.. Quanto maior a pontuação, mais oportunidades o programa oferece para roubar dados e rastrear o usuário.

A segunda é o sigilo dentro do sistema. Quão difícil pode ser detectar em um computador. Quanto maior a pontuação, melhor o programa se esconde.

Terceiro - avalia a proteção do espião contra anti-spyware e a complexidade de sua neutralização. Quanto maior a pontuação, mais diligentemente o programa se apega à sua existência no computador e mais etapas precisam ser tomadas para removê-lo completamente. Alguns programas não podem ser removidos simplesmente apagando a pasta de arquivos do disco.

- RLM: 5/5/4

Spy VkurSe para monitoramento secreto de todas as ações do usuário no computador e envio dos dados coletados para um servidor especial. Fornece a capacidade de monitorar secretamente um computador on-line, criar capturas de tela, interceptar a entrada do teclado, a área de transferência e muito mais.

- RLM: 1/1/0

O Windows Spy Keylogger é um exemplo bastante clássico de keylogger - ele captura todas as entradas do teclado e as salva em arquivos de log. Possui modo invisível, praticamente não consome recursos do sistema operacional, é fácil de instalar e pode ser instalado em um computador sem direitos de administrador.

- RLM: 3/6/1

O Spytector funciona secretamente no computador, salva senhas que foram inseridas em navegadores e mensageiros instantâneos Internet Explorer, Google Chrome, Opera, FireFox, Safari, Outlook, GoogleTalk, Windows Live Messenger e outros aplicativos. O keylogger pode interceptar conversas inteiras em mensageiros populares - MSN Messenger, Yahoo Messenger, ICQ, AIM. O Spytector Keylogger criptografa as informações interceptadas e as envia por e-mail ou para um servidor FTP.

- RLM: 8/3/2

JETLOGGER permite monitorar a atividade do usuário no computador, coletar informações sobre programas em execução, sites visitados e combinações de teclas usadas, estruturar os dados recebidos e exibi-los na forma de diagramas e gráficos. Você pode ativar a criação automática de capturas de tela da tela em determinados intervalos. Oculta o fato de que as informações sobre a atividade no dispositivo estão sendo coletadas.

- RLM: 4/0/1

Yaware.TimeTracker é um sistema para rastrear o tempo de trabalho e avaliar a eficiência dos funcionários que trabalham em um computador.

- RLM: 5/2/3

Award Keylogger é um spyware bastante popular que é descrito em muitos sites como uma poderosa ferramenta de rastreamento em tempo real com rica funcionalidade. Mas não conseguimos ver todas as funcionalidades listadas, embora tenhamos testado a versão mais recente totalmente funcional. O programa não era muito melhor do que o espião médio.

- RLM: 5/0/0

Real Spy Monitor foi projetado para monitorar a atividade do computador e permite que você salve informações sobre programas em execução, arquivos e janelas que são abertas, faça capturas de tela, monitore quais sites os usuários visitam, intercepte e salve a entrada do teclado.

- RLM: 5/1/1

LightLogger - possui um conjunto bastante padrão de funções - rastreia sites visitados, tira capturas de tela em uma frequência especificada, intercepta a entrada do teclado em aplicativos, navegadores e e-mail, lembra-se de todos os programas em execução, copia o conteúdo do buffer do sistema.

- RLM: 7/1/0

O REFOG Personal Monitor fornece controle total sobre o sistema, registra qualquer pressionamento de tecla. Além disso, ele periodicamente faz capturas de tela para que o observador tenha uma visão completa do que está acontecendo no computador. Todos os relatórios são enviados para o e-mail especificado. O trabalho do espião não é perceptível no computador: ele não personifica nada e consome pouquíssimos recursos do sistema.

- RLM: 5/3/3

TheRat pode ser instalado em um computador por engenharia social. Além das funções tradicionais de keylogger, o programa pode rastrear ações em janelas de aplicativos e reagir a palavras, além de fazer capturas de tela da tela toda vez que você pressionar a tecla Enter. Uma característica do keylogger é o trabalho no princípio dos vírus incorpóreos.

- RLM: 6/2/1

O Snitch coleta dados de atividade do usuário e os transfere para seu servidor, de onde já são enviados para o módulo de controle e exibidos em sua interface.

- RLM: 2/0/0

Hide Trace é uma ferramenta de captura de tela típica que monitora as ações do usuário, criando um relatório detalhado de janelas abertas, tirando capturas de tela.

- RLM: 6/8/6

O WebWatcher registra toda a atividade que ocorre no PC: e-mails, mensagens de mensageiro, informações sobre sites visitados, atividade nas redes Facebook/MySpace e tudo o que o usuário digita em tempo real. Faz capturas de tela da tela e acompanha todas as consultas de pesquisa. Todas as informações coletadas são enviadas para servidores especiais, onde o observador pode visualizar remotamente os resultados da vigilância.

- RLM: 6/0/2

O DameWare Mini Remote Control Server permite conectar e controlar máquinas remotas pela Internet ou por uma rede local. Ele pode secretamente, imperceptivelmente para o observado, controlar todas as suas ações.

— RLM: 7/2/2

Kickidler - O programa tem boa funcionalidade, mas é facilmente detectado e removido. Existe uma função para bloquear a entrada para a plataforma COVERT segura, que é facilmente contornada por meio de um mascarador.

- RLM: 3/1/0

Total Spy - a interface é extremamente simples, o programa é pequeno e não afeta o desempenho do sistema. Mas a funcionalidade do programa é apenas básica.

- RLM: 7/8/5

PC Pandora- se esconde no sistema e controla todo o tráfego do computador e da Internet. Faz capturas de tela, recebe entrada de teclado, ações em sites visitados, e-mail, mensagens instantâneas de mensageiros instantâneos e muitas outras informações coletadas sobre o trabalho do usuário. O programa não possui uma pasta na qual armazena seus dados. Tudo é carregado no sistema operacional, e cada nova instalação no mesmo computador ou em outro é feita com novos nomes de arquivos.

- RLM: 5/7/4

Micro Keyloggeré um spyware bem escondido que não é visível no menu Iniciar, barra de tarefas, painel de controle do programa, lista de processos, lista de inicialização do Msconfig e outros locais no computador onde é possível monitorar aplicativos em execução. Não mostra sinais de presença e não afeta o desempenho do sistema, envia secretamente um relatório para e-mail ou servidor FTP. Sua atividade é conduzida por meio de DLLs.

- RLM: 4/0/0

Casa do especialistaé um programa multifuncional para vigilância encoberta e registro detalhado de todas as ações realizadas em um computador com função de monitoramento remoto, que permite visualizar relatórios e capturas de tela em qualquer lugar, de qualquer dispositivo com acesso à Internet.

— RLM: 07/0/0

Ele monitora um computador remoto em tempo real, tira fotos do usuário da webcam do computador, grava sons na sala onde o computador está instalado, visualiza o sistema de arquivos, baixa arquivos remotamente, visualiza e exclui processos do sistema e outras funções padrão de spyware .

- RLM: 5/1/1

Sistema de Vigilância Pro fornece tudo que você precisa para monitorar seu PC no modo furtivo. O utilitário registra a entrada de texto, mensagens instantâneas, aplicativos usados e sites visitados, e também faz capturas de tela em um intervalo de tempo especificado ou por evento.

RLM: 3/0/0

KidLogger PRO, é um keylogger de código aberto que pode gravar som de um microfone, tirar screenshots. A entrega dos logs / screenshots é possível por correio, ou para o site do fabricante, onde já podem ser visualizados. Ele também pode armazenar logs com capturas de tela localmente.

- RLM: 7/0/0

Sistema Manipulador Remoto - monitoramento e controle remoto, permite conectar-se a um computador remoto e controlá-lo como se estivesse sentado diretamente na frente de sua tela.

- RLM: 6/2/1

Spy NeoSpy é um programa de rastreamento de computador que permite realizar o monitoramento oculto do sistema. Rastreia todas as ações realizadas pelos usuários na tela do monitor via Internet a partir de um computador, smartphone e tablet.

- RLM: 6/5/3

O SoftActivity Keylogger monitora e registra todas as ações do usuário no computador.

Funciona de forma discreta e imperceptível mesmo para usuários experientes, nem um único processo no gerenciador de tarefas, nenhum arquivo pode ser visto no sistema.

O utilitário de configuração e a opção de desinstalação são protegidos por senha.

- RLM: 4/1/0

Snooper é um espião de áudio projetado para gravar sons que são captados por um microfone conectado a um computador; no modo de gravação não é exibido na bandeja, não é visível na lista de processos no Gerenciador de Tarefas do Windows. Até que o microfone capte os sons, o espião fica no modo de suspensão.

— RLM 5/0/0

O Best KeyLogger é um programa que permite que você tenha sempre controle total sobre seu computador.

O programa permite que você leia todo o histórico de ações em seu computador na sua ausência.

Com este programa, você pode visualizar logs de bate-papo, e-mails e ver quais sites o usuário visitou.

- RLM: 5/1/1

SpyAgent é um programa para controle total sobre as ações do usuário. Monitora a atividade do sistema, incluindo a gravação de pressionamentos de tecla, programas iniciados, arquivos abertos e muito mais. Permite capturar toda a atividade online - FTP, HTTP, POP3, Chat e outras conexões TCP/UDP, incluindo sites visitados. Faz capturas de tela, envia os dados coletados para o e-mail especificado, é possível controlar remotamente o programa.

- RLM: 6/2/0

Ardamax Keylogger - tira screenshots, intercepta pranchetas e pressionamentos de tecla no teclado. O espião tem um modo oculto e não é visível no gerenciador de tarefas. O programa cria um log de todas as ações para posterior análise.

- RLM: 8/1/0

O Spyrix Personal Monitor permite que você mantenha o controle oculto sobre qualquer atividade em seu computador - em redes sociais (VKontakte, Odnoklassniki, Facebook, etc.), bate-papo e e-mail, visitas a sites e consultas em mecanismos de pesquisa (Yandex, Google). O espião Spyrix Personal Monitor foi projetado para monitoramento centralizado de todas as atividades do usuário.

- RLM: 2/6/6

O All In One Keylogger registra todas as teclas digitadas, incluindo caracteres específicos do idioma, conversas e mensagens de conversa, senhas, e-mail, informações da área de transferência, sons de microfone, capturas de tela, atividades na Internet. O espião não é exibido nos processos em execução.

- RLM: 8/6/7

Mipko Personal Monitor - monitora a atividade no computador, monitora quais sites são visitados na Internet, salva todas as ações do usuário no disco rígido - pressionamentos de tecla, sites visitados, lançamentos de aplicativos, capturas de tela. Ao trabalhar no modo oculto, não é visível pelas ferramentas padrão do sistema e não é exibido na lista de processos. Funciona de forma absolutamente imperceptível, como uma invisibilidade, é amigo dos antivírus e em 95% dos casos permanece indetectável.

- RLM: 3/1/0

Free Keylogger Remote é capaz de interceptar pressionamentos de tecla e texto copiado de qualquer aplicativo. Ele também pode gravar os nomes dos aplicativos em execução, sites visitados, fazer capturas de tela após um período de tempo especificado. O espião opera em modo furtivo e não pode ser acessado. Há uma função de monitoramento remoto e envio de relatórios diários para e-mail.

- RLM: 7/1/0

O SpyGo é um pacote de software para monitoramento secreto e rastreamento da atividade do usuário em um computador. Gerenciado remotamente e permite monitoramento em tempo real. Funciona em modo furtivo e permanece invisível durante o processo de monitoramento.

- RLM: 3/1/0

O agente oculto Actual Spy é capaz de monitorar todos os eventos que ocorrem no sistema: interceptar todas as teclas digitadas, detectar caso e layout russo, tirar screenshots (capturas de tela), lembrar de iniciar e fechar programas, monitorar o conteúdo da área de transferência, corrigir conexões de Internet, registrar sites visitados e muito mais.

- RLM: 5/1/1

O Elite Keylogger foi projetado para monitorar secretamente todos os tipos de atividade do usuário. Os recursos do keylogger incluem rastrear todos os tipos de correspondência do ICQ a e-mail, sites visitados por usuários, senhas digitadas e programas usados. O espião gera capturas de tela da área de trabalho do usuário. Ele pode enviar um relatório sobre as ações do usuário para uma caixa de e-mail após um determinado período de tempo fixo.

- RLM: 6/0/2

Usando o utilitário Power Spy, você pode tirar screenshots da tela em intervalos regulares, gravar toques de teclado, páginas da Internet visitadas. Você também pode visualizar mensagens de e-mail lidas com o Microsoft Outlook e Microsoft Outlook Express e documentos abertos no Word e no Bloco de Notas. O programa envia um relatório para e-mail de acordo com os parâmetros especificados ou o grava em um arquivo de log oculto.

- RLM: 6/5/5

O pacote de software STAKH@NOVETS foi desenvolvido para monitorar a rede de computadores de uma empresa. Ele fornece informações completas sobre cada funcionário. A vigilância do pessoal da empresa pode ser realizada de forma absolutamente secreta.

- RLM: 6/0/3

O StaffCop monitora programas, aplicativos e sites em execução em PCs de trabalho. Realiza interceptação de mensagens em ICQ, Skype, e-mail e outros mensageiros instantâneos. Faz capturas de tela do monitor, grava as teclas digitadas e muito mais, o que faz parte do conceito de "controle do computador".

(KGB) - RLM: 7/1/0

KGB SPY é um dos programas mais populares projetados para espionar usuários de computadores pessoais. Ele intercepta e salva no disco rígido um registro detalhado das ações do usuário, tira screenshots da tela, corrige o lançamento do software, etc.

- RLM: 1/1/0

Punto Switcher foi projetado para alterar os layouts de teclado automaticamente em um computador. Ao mesmo tempo, pode ser usado como keylogger se certas configurações forem alteradas.

O programa de rastreamento de computador que discutirei neste artigo é único em seu tipo, pois tem muitas vantagens que os concorrentes não têm. É chamado Expert Home 4. Aqui está o que esta ferramenta é notável:

- O programa é totalmente gratuito e funciona sem quaisquer restrições.

- Interface, ajuda e suporte em russo.

- Combina muitas funções de rastreamento.

- Funciona no modo invisível, inicia com uma senha e uma combinação de teclas secretas.

- Permite criptografar relatórios recebidos e enviá-los pela Internet.

- O antivírus não vai jurar.

Este programa de rastreamento de computador é realmente muito interessante e digno de atenção. Então, menos palavras, vamos ao que interessa!

Expert Home 4 - software de monitoramento de computador

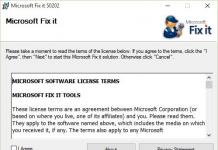

Após baixar o arquivo de instalação, execute-o. Na primeira janela, você precisa selecionar o idioma e clicar em "Avançar".

Em seguida, concorde com a licença e clique em Avançar.

Agora o mais interessante. O programa de rastreamento do computador será aberto por uma combinação de chaves secretas composta por quatro chaves. Os três primeiros são Ctrl + Shift + Alt, e o quarto é com você. Pode ser qualquer letra que possa ser selecionada na lista.

Na mesma janela, há um campo no qual você precisa inserir uma senha, que será solicitada após inserir uma combinação de chaves secretas.

Após selecionar uma letra e inserir uma senha, clique em Avançar.

Verifique a exatidão de todos os dados e clique em "Instalar".

Aguarde a conclusão da instalação do programa Expert Home 4 e, na última janela, clique no botão "Fechar". Tudo! O programa já iniciou seu trabalho e monitora todas as ações do usuário. Como você notará, não há vestígios do programa em execução.

Para iniciar um programa de rastreamento de computador e visualizar seu relatório, você precisa inserir uma combinação de teclas secretas. Depois disso, aparecerá uma janela na qual você deve anotar a senha que criou durante a instalação. E então você verá a interface do programa - o centro de controle do Expert Home 4. Consiste em duas seções - "Relatórios" e "Avançado".

Vamos dar uma olhada na seção "Relatórios" primeiro:

Teclado. Este é um keylogger, ou seja, aqui está um relatório sobre como pressionar cada tecla do teclado. Você pode ver o que e em qual programa foi escrito pelo usuário. É possível escolher a data do relatório.

Capturas de tela. O programa de rastreamento de computador tira periodicamente capturas de tela ocultas da tela e você pode vê-las aqui. Também é possível selecionar a data de arquivamento. Além disso, você pode gerenciar capturas de tela usando os botões abaixo.

Programas. Exibe quais programas estavam sendo executados e quando. Você pode ver o título dos programas, o nome do arquivo executável e outros dados úteis para análise.

Comida. Aqui você pode analisar quando o computador foi ligado e desligado.

Atividade. Exibe a atividade dos usuários de computador.

Agora vou considerar o bloco "Adicional", que também consiste em várias seções importantes.

Monitoramento de internet. O programa para rastrear um computador permite transferir arquivos de relatório pela Internet de forma criptografada. Eles podem ser visualizados no armazenamento de arquivos do Softex (desenvolvedor do programa). Ou seja, os relatórios podem ser visualizados remotamente. Para começar, clique no botão "Permitir rastreamento remoto".