Quando Eric Schmitt, agora o chefe do Google, usou pela primeira vez o termo "nuvem" em relação a um sistema de computação distribuído na web, ele mal adivinhou que esta era uma daquelas palavras que são frequentemente encontradas em lendas. Em quase todos os mitos dos povos do mundo, os seres divinos vivem muito perto do céu - nas nuvens. Como resultado, o termo "computação em nuvem" tornou-se muito popular entre os profissionais de marketing porque dá espaço para a criatividade. Também tentaremos verbalizar esses mitos e entender como eles se combinam organicamente com a TI.

A morte de Merlin

Um dos personagens do ciclo de lendas sobre o Rei Arthur e sua Távola Redonda é o mago e mago Merlin, que ajudou Arthur em seu reinado. É significativo que Merlin tenha ficado aprisionado nas nuvens. Ele, querendo se gabar para a jovem feiticeira e mostrar seu poder mágico, construiu um castelo das nuvens e convidou sua paixão para inspecioná-lo. No entanto, a feiticeira se mostrou astuta e aprisionou o mago em seu próprio castelo nublado. Depois disso, ninguém viu Merlin, então acredita-se que ele morreu em algum lugar lá - no castelo das nuvens construído por ele.

Agora os "mágicos de TI" também construíram toda uma mitologia em torno da computação distribuída, então, para não ficar preso nesses "castelos", você deve primeiro descobrir o que são essas nuvens, ou seja, separar o marketing das almôndegas.

Inicialmente, havia apenas uma nuvem - era esse símbolo que tradicionalmente denotava a Internet. Essa nuvem denotava a coleção de todos os computadores unidos pelo protocolo IP e possuindo seu próprio endereço IP. Com o tempo, os server farms começaram a ser alocados à Internet, que eram instalados por provedores e nos quais se baseavam os projetos web. Ao mesmo tempo, para garantir alta carga e tolerância a falhas, os maiores sistemas web tornaram-se multiníveis e distribuídos.

Em um sistema típico desse tipo, os seguintes níveis podem ser distinguidos: um proxy reverso, que também atua como balanceador de carga e decodificador SSL, o próprio servidor web, depois o servidor de aplicativos, o SGBD e o sistema de armazenamento. Ao mesmo tempo, em cada nível poderia haver vários elementos que executam as mesmas funções e, portanto, nem sempre era claro quais componentes eram usados para processar as solicitações dos usuários. E quando não está claro, então estas são as nuvens. Portanto, eles começaram a dizer que as solicitações dos usuários são realizadas em algum lugar da "nuvem" de um grande número de servidores. Assim nasceu o termo "computação em nuvem".

Embora inicialmente a computação em nuvem estivesse associada a projetos web públicos - os portais, no entanto, à medida que os sistemas web distribuídos tolerantes a falhas se desenvolveram, eles começaram a ser usados para resolver problemas corporativos internos. Era uma época de boom dos portais corporativos, que eram baseados em tecnologias web desenvolvidas em sistemas públicos. Ao mesmo tempo, os sistemas corporativos começaram a se consolidar em data centers que eram mais fáceis e baratos de manter.

No entanto, seria ineficiente alocar um servidor separado para cada elemento da nuvem - nem todos os elementos da nuvem são igualmente carregados, então o setor de virtualização começou a se desenvolver em paralelo. Em nuvens públicas, acabou sendo bastante popular, pois permitia delimitar direitos de acesso e garantia a rápida transferência de um elemento de um sistema distribuído para outro meio de hardware. Sem a virtualização, a computação em nuvem seria menos dinâmica e escalável, razão pela qual as nuvens agora tendem a ser compostas por máquinas virtuais.

A computação em nuvem está associada principalmente ao aluguel de aplicativos, definindo três tipos desses serviços: IaaS - infraestrutura como serviço, PaaS - plataforma como serviço e SaaS - software como serviço. Às vezes, os serviços de "segurança como serviço" também são abreviados para SaaS, no entanto, para não confundir serviços de segurança em nuvem com aluguel de software, é melhor chamá-lo de ISaaC - Segurança da Informação como Nuvem. Esses serviços também estão começando a ser prestados. No entanto, a terceirização de aplicativos não deve ser confundida com computação em nuvem, pois as nuvens podem ser internas, públicas ou híbridas. Cada um desses tipos de nuvens possui características próprias na hora de organizar um sistema de proteção.

Três passos de Vishnu

O deus Vishnu na mitologia hindu é conhecido pelo fato de ter sido ele quem conquistou o espaço para a vida humana com a ajuda de três etapas: a primeira foi feita na terra, a segunda nas nuvens e a terceira na morada mais alta. Segundo o Rig Veda, foi com essa ação que Vishnu conquistou todos esses espaços para as pessoas.

A TI moderna também está dando um "segundo passo" semelhante - do solo às nuvens. No entanto, para não cair dessas nuvens ainda no chão, vale a pena cuidar da segurança. Na primeira parte, analisei detalhadamente a estrutura da nuvem para deixar claro quais ameaças existem para a computação em nuvem. Do exposto, as seguintes classes de ameaças devem ser distinguidas:

Ataques de software tradicionais. Eles estão relacionados à vulnerabilidade de protocolos de rede, sistemas operacionais, componentes modulares e outros. São ameaças tradicionais, para proteção contra as quais basta instalar um antivírus, um firewall, IPS e outros componentes discutidos. É importante apenas que essas proteções sejam adaptadas à infraestrutura de nuvem e funcionem efetivamente em um ambiente virtualizado.

Ataques funcionais em elementos de nuvem. Esse tipo de ataque está relacionado à camada de nuvem, um princípio geral de segurança de que a proteção geral do sistema é igual à proteção do elo mais fraco. Portanto, um ataque DoS bem-sucedido em um proxy reverso instalado na frente da nuvem bloqueará o acesso a toda a nuvem, apesar de todas as comunicações dentro da nuvem funcionarem sem interferência. Da mesma forma, uma injeção de SQL passada pelo servidor de aplicação dará acesso aos dados do sistema, independentemente das regras de acesso na camada de armazenamento de dados. Para proteger contra ataques funcionais para cada camada da nuvem, você precisa usar proteções específicas para ela: para um proxy - proteção contra ataques DoS, para um servidor web - controle de integridade de página, para um servidor de aplicativos - uma tela de camada de aplicativo, para uma camada DBMS - proteção contra injeções de SQL, para o sistema de armazenamento - backup e controle de acesso. Separadamente, cada um desses mecanismos de proteção já foi criado, mas eles não são reunidos para proteção abrangente da nuvem, portanto, a tarefa de integrá-los em um único sistema deve ser resolvida durante a criação da nuvem.

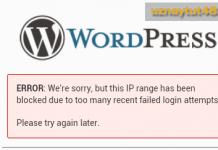

Ataques ao cliente. Esse tipo de ataque tem sido trabalhado no ambiente web, mas também é relevante para a nuvem, já que os clientes se conectam à nuvem, geralmente usando um navegador. Inclui ataques como Cross Site Scripting (XSS), seqüestro de sessão da web, roubo de senha, "man in the middle" e outros. A proteção contra esses ataques tem sido tradicionalmente uma autenticação forte e o uso de uma conexão criptografada com autenticação mútua, mas nem todos os criadores de nuvem podem pagar por meios de proteção tão desnecessários e, como regra, não muito convenientes. Portanto, neste ramo da segurança da informação ainda existem problemas não resolvidos e espaço para a criação de novos meios de proteção.

Ameaças de virtualização. Como a plataforma para componentes de nuvem é tradicionalmente ambientes virtuais, os ataques ao sistema de virtualização também ameaçam toda a nuvem como um todo. Esse tipo de ameaça é exclusivo da computação em nuvem, portanto, veremos mais detalhadamente abaixo. As soluções para algumas das ameaças à virtualização estão começando a surgir, mas o setor é relativamente novo, portanto ainda não há soluções estabelecidas. É bem possível que o mercado de segurança da informação desenvolva meios de proteção contra esse tipo de ameaça em um futuro próximo.

Ameaças complexas para "nuvens". O controle e o gerenciamento da nuvem também são uma questão de segurança. Como garantir que todos os recursos da nuvem sejam contados e que não haja máquinas virtuais descontroladas nele, nenhum processo de negócios desnecessário em execução e que a configuração mútua de camadas e elementos da nuvem não seja interrompida. Esse tipo de ameaça está associado à gerenciabilidade da nuvem como um único sistema de informação e à busca por abusos ou outras violações na operação da nuvem, o que pode acarretar custos desnecessários para a manutenção da saúde do sistema de informação. Por exemplo, se houver uma nuvem que permite detectar um vírus usando o arquivo enviado, como evitar o roubo de tais detecções? Esse tipo de ameaça é o nível mais alto e, suspeito, que um remédio universal seja impossível para ele - para cada nuvem, sua proteção geral deve ser construída individualmente. O modelo de gerenciamento de riscos mais geral pode ajudar nisso, que ainda precisa ser aplicado corretamente às infraestruturas em nuvem.

Os dois primeiros tipos de ameaças já foram bastante estudados e as proteções foram desenvolvidas para elas, mas ainda precisam ser adaptadas para uso na nuvem. Por exemplo, os firewalls são projetados para proteger o perímetro, mas na nuvem não é fácil alocar um perímetro para um cliente individual, o que dificulta muito a proteção. Portanto, a tecnologia de firewall precisa ser adaptada à infraestrutura em nuvem. O trabalho nessa direção está agora sendo ativamente perseguido, por exemplo, pela Check Point.

Um novo tipo de ameaça para a computação em nuvem é o problema da virtualização. O fato é que ao usar essa tecnologia, elementos adicionais aparecem no sistema que podem ser atacados. Isso inclui um hipervisor, um sistema para mover máquinas virtuais de um host para outro e um sistema de gerenciamento de máquina virtual. Vamos considerar com mais detalhes que tipo de ataques os elementos listados podem sofrer.

Ataques ao hipervisor. Na verdade, o elemento chave do sistema virtual é o hypervisor, que garante o compartilhamento dos recursos do computador físico entre as máquinas virtuais. A interferência com o hipervisor pode resultar em uma máquina virtual acessando a memória e os recursos de outra, interceptando seu tráfego de rede, retirando seus recursos físicos e até mesmo expulsando completamente a máquina virtual do servidor. Até agora, poucos hackers entendem exatamente como o hipervisor funciona, então praticamente não há ataques desse tipo, mas isso não garante que eles não apareçam no futuro.

Migração de máquinas virtuais. Deve-se notar que uma máquina virtual é um arquivo que pode ser lançado para execução em diferentes nós da nuvem. Os sistemas de gerenciamento de máquinas virtuais fornecem mecanismos para mover máquinas virtuais de um host para outro. No entanto, o arquivo da máquina virtual pode ser totalmente roubado e tentar executá-lo fora da nuvem. É impossível remover um servidor físico do data center, mas uma máquina virtual pode ser roubada pela rede sem ter acesso físico aos servidores. É verdade que uma máquina virtual separada fora da nuvem não tem valor prático - você precisa roubar pelo menos uma máquina virtual de cada camada, bem como dados do sistema de armazenamento para restaurar uma nuvem semelhante, no entanto, a virtualização permite completamente o roubo de peças ou toda a nuvem. Ou seja, a interferência nos mecanismos de transferência de máquinas virtuais cria novos riscos para o sistema de informação.

Ataques a sistemas de controle. O grande número de máquinas virtuais que são usadas nas nuvens, especialmente em nuvens públicas, requer sistemas de gerenciamento que possam controlar de forma confiável a criação, transferência e descarte de máquinas virtuais. A intervenção em sistemas de controle pode levar ao aparecimento de máquinas virtuais invisíveis, bloqueando algumas máquinas e substituindo elementos não autorizados nas camadas da nuvem. Tudo isso permite que os invasores recebam informações da nuvem ou capturem partes dela ou a nuvem inteira.

Deve-se notar que até agora todas as ameaças listadas acima são puramente hipotéticas, pois praticamente não há informações sobre ataques reais desse tipo. Ao mesmo tempo, quando a virtualização e as nuvens se tornarem populares o suficiente, todos esses tipos de ataques podem se tornar bastante reais. Portanto, eles devem ser lembrados na fase de projeto dos sistemas em nuvem.

além do sétimo céu

O apóstolo Paulo afirmou ter conhecido um homem que havia sido arrebatado ao sétimo céu. Desde então, a frase "sétimo céu" foi firmemente enraizada para denotar o paraíso. No entanto, nem todos os santos cristãos eram dignos de visitar o primeiro céu, no entanto, não existe tal pessoa que não sonharia com pelo menos um olho para olhar para o sétimo céu.

Talvez tenha sido essa lenda que inspirou os criadores da Trend Micro a nomear um de seus projetos de proteção em nuvem Cloud Nine - a nona nuvem. É claramente superior ao sétimo. No entanto, agora uma grande variedade de coisas é nomeada por esse nome: músicas, histórias de detetive, jogos de computador, mas é bem possível que esse nome tenha sido inspirado na lenda cristã de Paulo.

No entanto, até agora, a Trend Micro publicou apenas informações de que o Cloud Nine será associado à criptografia de dados na nuvem. É a criptografia de dados que permite que você se proteja da maioria das ameaças de dados na nuvem pública, portanto, esses projetos agora serão desenvolvidos ativamente. Vamos imaginar quais outras ferramentas de proteção ainda podem ser úteis para reduzir os riscos descritos acima.

Em primeiro lugar, é necessário fornecer autenticação confiável tanto para os usuários da nuvem quanto para seus componentes. Para fazer isso, você provavelmente pode usar sistemas de autenticação única (SSO) prontos, que são baseados em Kerberos e no protocolo para autenticação mútua de hardware. Em seguida, você precisará de sistemas de gerenciamento de identidade que permitam configurar os direitos de acesso do usuário a vários sistemas usando o gerenciamento baseado em função. Claro, você terá que mexer na definição de funções e direitos mínimos para cada função, mas depois de configurar o sistema, você poderá usá-lo por um longo tempo.

Quando todos os participantes do processo e seus direitos estiverem definidos, você precisa monitorar a conformidade com esses direitos e detectar erros administrativos. Isso requer sistemas de processamento de eventos de ferramentas de proteção de elementos de nuvem e mecanismos de proteção adicionais, como firewalls, antivírus, IPS e outros. É verdade que vale a pena usar as opções que podem funcionar em um ambiente de virtualização - isso será mais eficiente.

Além disso, você também deve usar algum tipo de máquina de fraude que permita detectar fraudes no uso de nuvens, ou seja, reduzir o risco mais difícil de interferência nos processos de negócios. É verdade que agora no mercado, muito provavelmente, não existe máquina de fraude que permita trabalhar com nuvens, porém, as tecnologias para detectar casos de fraude e abuso já foram desenvolvidas para telefonia. Como você terá que implementar um sistema de cobrança nas nuvens, você também deve anexar uma máquina de fraude a ele. Assim, será possível, pelo menos, controlar as ameaças aos processos de negócios na nuvem.

Que outros mecanismos de defesa podem ser usados para proteger as nuvens? A questão ainda está em aberto.

Existem vários métodos para construir uma infraestrutura de TI corporativa. A implantação de todos os recursos e serviços baseados em uma plataforma em nuvem é apenas uma delas. No entanto, preconceitos em relação à segurança das soluções em nuvem muitas vezes se tornam um obstáculo ao longo do caminho. Neste artigo, entenderemos como o sistema de segurança funciona na nuvem de um dos mais famosos provedores russos - Yandex.

Um conto de fadas é uma mentira, mas há uma dica nele

O início desta história pode ser contado como um conto de fadas bem conhecido. Havia três administradores na empresa: o mais velho era esperto, o do meio era assim e aquele, o mais novo era... um estagiário da Enikey. Usuários iniciados no Active Directory e caudas torcidas para tsiska. Chegou a hora da empresa se expandir, e o rei, ou seja, o patrão, convocou seu exército administrativo. Desejo, diz ele, novos web services para nossos clientes, armazenamento próprio de arquivos, bancos de dados gerenciados e máquinas virtuais para teste de software.

O mais novo imediatamente se ofereceu para criar sua própria infraestrutura do zero: comprar servidores, instalar e configurar software, expandir o canal principal da Internet e adicionar um backup a ele - para confiabilidade. E a empresa está mais tranquila: o hardware está sempre à mão, a qualquer momento você pode substituir ou reconfigurar algo, e ele mesmo terá uma grande oportunidade de atualizar suas habilidades de administrador. Eles calcularam e choraram: a empresa não vai puxar esses custos. Grandes empresas podem fazer isso, mas para médias e pequenas empresas é muito caro. Bem, não se trata apenas de adquirir equipamentos, equipar uma sala de servidores, instalar condicionadores de ar e configurar alarmes de incêndio, você também precisa organizar o plantão para manter a ordem dia e noite e repelir ataques de rede de pessoas arrojadas da Internet. E por algum motivo, os administradores não queriam trabalhar à noite e nos finais de semana. Se apenas para pagamento duplo.

O administrador sênior olhou atentamente para a janela do terminal e sugeriu colocar todos os serviços na nuvem. Mas então seus colegas começaram a se assustar com histórias de horror: dizem que a infraestrutura em nuvem tem interfaces e APIs inseguras, equilibra mal a carga de diferentes clientes, o que pode prejudicar seus próprios recursos, e também é instável a roubo de dados e ataques externos . E, em geral, é assustador transferir o controle sobre dados e softwares críticos para pessoas não autorizadas com as quais você não comeu um quilo de sal e bebeu um balde de cerveja.

O cara medíocre teve a ideia de colocar todo o sistema de TI no data center do provedor, em seus canais. Foi o que decidiram. No entanto, aqui nossa trindade teve algumas surpresas, mas nem todas foram agradáveis.

Em primeiro lugar, qualquer infraestrutura de rede requer a disponibilidade obrigatória de ferramentas de proteção e segurança, que, obviamente, foram implantadas, configuradas e lançadas. Somente aqui o custo dos recursos de hardware usados por eles, como se viu, deve ser pago pelo próprio cliente. E o moderno sistema de segurança da informação consome recursos consideráveis.

Em segundo lugar, o negócio continuou a crescer e a infraestrutura construída inicialmente atingiu rapidamente o teto de escalabilidade. Além disso, para ampliá-lo, não bastava uma simples mudança de tarifa: nesse caso, muitos serviços teriam que ser transferidos para outros servidores, reconfigurados e algo completamente redesenhado.

Finalmente, um dia, devido a uma vulnerabilidade crítica em um dos aplicativos, todo o sistema travou. Os administradores rapidamente o pegaram nos backups, mas não foi possível descobrir rapidamente os motivos do que aconteceu, porque eles esqueceram de configurar o backup para os serviços de registro. Tempo valioso foi desperdiçado, e tempo, como diz a sabedoria popular, é dinheiro.

O cálculo das despesas e a soma dos resultados levaram a direção da empresa a conclusões decepcionantes: o administrador que desde o início sugeriu o uso do modelo de nuvem IaaS - "infraestrutura como serviço" estava certo. Quanto à segurança de tais plataformas, isso deve ser discutido separadamente. E faremos isso usando o exemplo do mais popular desses serviços - Yandex.Cloud.

Segurança no Yandex.Cloud

Vamos começar, como o Gato de Cheshire aconselhou a garota Alice, desde o início. Ou seja, a questão da divisão de responsabilidades. No Yandex.Cloud, como em quaisquer outras plataformas similares, o provedor é responsável pela segurança dos serviços prestados aos usuários, enquanto o próprio cliente é responsável por garantir o correto funcionamento dos aplicativos que desenvolve, organizando e delimitando o acesso remoto aos recursos, configuração de bancos de dados e máquinas virtuais, controle sobre logging. No entanto, para isso, ele é fornecido com todas as ferramentas necessárias.

A segurança da infraestrutura de nuvem Yandex tem vários níveis, cada um dos quais implementa seus próprios princípios de proteção e usa um arsenal separado de tecnologias.

Camada física

Não é segredo que a Yandex possui seus próprios data centers, que atendem a seus próprios departamentos de segurança. Não estamos falando apenas de serviços de videovigilância e controle de acesso projetados para impedir que pessoas de fora entrem nas salas de servidores, mas também de sistemas de controle climático, extinção de incêndio e fornecimento de energia ininterrupta. Guardas de segurança severos são de pouca utilidade se o rack com seus servidores um dia inundar com água de sprinklers de incêndio ou eles superaquecerem depois que o ar condicionado falhar. Nos data centers Yandex, isso definitivamente não acontecerá com eles.

Além disso, o hardware da Nuvem é fisicamente separado do “grande Yandex”: eles estão localizados em racks diferentes, mas passam por manutenção de rotina regular e substituição de componentes exatamente da mesma forma. Na fronteira dessas duas infraestruturas, são utilizados firewalls de hardware e, dentro da Nuvem, é utilizado um software de Firewall baseado em Host. Além disso, os switches Top-of-the-rack usam o sistema Access Control List (ACL), que aumenta muito a segurança de toda a infraestrutura. O Yandex varre constantemente a nuvem do lado de fora procurando portas abertas e erros de configuração, para que possíveis vulnerabilidades possam ser reconhecidas e eliminadas antecipadamente. Para funcionários que trabalham com recursos de nuvem, um sistema de autenticação de chave SSH centralizado com um modelo de acesso baseado em função é implementado e todas as sessões de administrador são registradas. Essa abordagem faz parte do modelo Secure by default amplamente utilizado pelo Yandex: a segurança é incorporada à infraestrutura de TI no estágio de seu design e desenvolvimento e não é adicionada posteriormente, quando tudo já está em operação.

nível de infraestrutura

No nível de lógica de hardware-software, o Yandex.Cloud usa três serviços de infraestrutura: Compute Cloud, Virtual Private Cloud e Yandex Managed Services. E agora sobre cada um deles um pouco mais.

Computar nuvem

Este serviço fornece poder computacional escalável para diversas tarefas, como hospedagem de projetos web e serviços de alta carga, testes e prototipagem, ou migração temporária de infraestrutura de TI para o período de reparo ou substituição de equipamentos próprios. Você pode gerenciar o serviço por meio do console, linha de comando (CLI), SDK ou API.

A segurança do Compute Cloud baseia-se no fato de que todas as máquinas virtuais clientes usam no mínimo dois núcleos e nenhum comprometimento excessivo é aplicado ao alocar memória. Como neste caso apenas o código do cliente está sendo executado no kernel, o sistema não está sujeito a vulnerabilidades como L1TF, Spectre e Meltdown ou ataques de canal lateral.

Além disso, o Yandex usa seu próprio assembly Qemu/KVM, no qual tudo o que é desnecessário é desabilitado, deixando apenas o conjunto mínimo de código e bibliotecas necessários para o funcionamento dos hipervisores. Ao mesmo tempo, os processos são iniciados sob o controle do kit de ferramentas baseado em AppArmor, que, por meio de políticas de segurança, determina quais recursos do sistema e com quais privilégios um aplicativo pode acessar. O AppArmor executado em cada máquina virtual reduz o risco de um aplicativo cliente acessar o hipervisor da VM. Para receber e processar logs, o Yandex construiu um processo para fornecer dados do AppArmor e sandboxes para seu próprio Splunk.

Nuvem Privada Virtual

O serviço Virtual Private Cloud permite criar redes em nuvem usadas para transferir informações entre vários recursos e sua conexão com a Internet. Fisicamente, esse serviço é suportado por três data centers independentes. Nesse ambiente, o isolamento lógico é implementado no nível de interfuncionamento multiprotocolo - MPLS. Ao mesmo tempo, o Yandex fuzz constantemente a junção do SDN e do hypervisor, ou seja, do lado das máquinas virtuais, um fluxo de pacotes malformados é enviado continuamente ao ambiente externo para receber uma resposta do SDN, analisá-lo e fechar possíveis lacunas na configuração. A proteção contra DDoS é habilitada automaticamente ao criar máquinas virtuais.

Serviços Gerenciados Yandex

Yandex Managed Services é um ambiente de software para gerenciar vários serviços: DBMS, clusters Kubernetes, servidores virtuais na infraestrutura Yandex.Cloud. Aqui, o serviço assume a maior parte do trabalho de segurança. Todos os backups, criptografia de backups, gerenciamento de vulnerabilidades e assim por diante são fornecidos automaticamente pelo software Yandex.Cloud.

Ferramentas de resposta a incidentes

Para responder a incidentes de segurança da informação em tempo hábil, é necessário identificar a tempo a origem do problema. Por que você precisa usar ferramentas de monitoramento confiáveis que funcionem 24 horas por dia e sem falhas. Esses sistemas inevitavelmente consumirão recursos, mas o Yandex.Cloud não transfere o custo do poder de computação das ferramentas de segurança para os usuários da plataforma.

Ao escolher as ferramentas, o Yandex foi guiado por outro requisito importante: se uma vulnerabilidade de 0 dia for explorada com sucesso em um dos aplicativos, o invasor não deve deixar o host do aplicativo, enquanto a equipe de segurança deve saber imediatamente sobre o incidente e responder adequadamente.

Por último, mas não menos importante, o desejo era que todas as ferramentas fossem de código aberto. Esses critérios são totalmente atendidos pelo pacote AppArmor + Osquery, que foi decidido para ser usado no Yandex.Cloud.

AppArmor

O AppArmor já foi mencionado acima: é uma ferramenta de software de proteção proativa baseada em perfis de segurança personalizáveis. Os perfis usam a tecnologia de controle de acesso baseada em rótulo de privacidade Mandatory Access Control (MAC) implementada pelo LSM diretamente no próprio kernel Linux a partir da versão 2.6. Os desenvolvedores do Yandex escolheram o AppArmor pelos seguintes motivos:

- facilidade e rapidez, pois a ferramenta conta com parte do kernel Linux;

- é uma solução de código aberto;

- O AppArmor pode ser implantado muito rapidamente no Linux sem ter que escrever nenhum código;

- configuração flexível é possível com a ajuda de arquivos de configuração.

Osquery

Osquery é uma ferramenta de monitoramento de segurança do sistema desenvolvida pelo Facebook e agora é usada com sucesso em muitos setores de TI. A ferramenta é multiplataforma e de código aberto.

Usando Osquery, você pode coletar informações sobre o estado de vários componentes do sistema operacional, acumulá-las, transformá-las em um formato JSON padronizado e enviá-las ao destinatário selecionado. Esta ferramenta permite escrever e enviar consultas SQL padrão para sua aplicação, que são armazenadas no banco de dados rocksdb. Você pode configurar a frequência e as condições para executar ou processar essas solicitações.

Muitos recursos já estão implementados em tabelas padrão, por exemplo, você pode obter uma lista de processos em execução no sistema, pacotes instalados, o conjunto atual de regras do iptables, entidades crontab e assim por diante. Pronto para uso, o suporte para receber e analisar eventos do sistema de auditoria do kernel (usado no Yandex.Cloud para processar eventos do AppArmor) foi implementado.

O próprio Osquery é escrito em C++ e distribuído em código aberto, você pode modificá-los e adicionar novas tabelas à base de código principal ou criar suas próprias extensões em C, Go ou Python.

Um recurso útil do Osquery é a presença de um sistema de consulta distribuído, com o qual você pode consultar todas as máquinas virtuais da rede em tempo real. Isso pode ser útil, por exemplo, se uma vulnerabilidade for encontrada em um pacote: com uma única solicitação, você pode obter uma lista de máquinas nas quais esse pacote está instalado. Esse recurso é amplamente utilizado na administração de grandes sistemas distribuídos com infraestrutura complexa.

conclusões

Se voltarmos à história contada no início deste artigo, veremos que os medos que fizeram nossos heróis se recusarem a implantar infraestrutura em uma plataforma de nuvem se mostraram infundados. Pelo menos quando se trata de Yandex.Cloud. A segurança da infraestrutura de nuvem criada pelo Yandex possui uma arquitetura em camadas de vários níveis e, portanto, fornece um alto nível de proteção contra a maioria das ameaças conhecidas hoje.

Ao mesmo tempo, economizando na manutenção de rotina do hardware e pagando pelos recursos consumidos pelos sistemas de monitoramento e prevenção de incidentes que o Yandex assume, o uso do Yandex.Cloud economiza dinheiro significativamente para pequenas e médias empresas. É claro que abandonar completamente o departamento de TI ou o departamento responsável pela segurança da informação (especialmente se essas duas funções forem combinadas em uma equipe) não funcionará. Mas o Yandex.Cloud reduzirá significativamente os custos trabalhistas e despesas gerais.

Como o Yandex.Cloud oferece a seus clientes uma infraestrutura segura com todas as ferramentas de segurança necessárias, eles podem se concentrar nos processos de negócios, deixando as tarefas de manutenção de serviços e monitoramento de hardware para o provedor. Isso não elimina a necessidade de administração contínua de VMs, bancos de dados e aplicativos, mas essa variedade de tarefas teria que ser resolvida de qualquer maneira. Em geral, podemos dizer que o Yandex.Cloud economiza não apenas dinheiro, mas também tempo. E o segundo, ao contrário do primeiro, é um recurso insubstituível.

GRIGORIEV1 Vitaly Robertovich, Candidato a Ciências Técnicas, Professor Associado KUZNETSOV2 Vladimir Sergeevich

PROBLEMAS DE IDENTIFICAÇÃO DE VULNERABILIDADE NO MODELO DE COMPUTAÇÃO EM NUVEM

O artigo fornece uma visão geral das abordagens para a construção de um modelo conceitual de computação em nuvem, bem como uma comparação das visões existentes sobre a identificação de vulnerabilidades inerentes aos sistemas construídos com base nesse modelo. Palavras-chave: computação em nuvem, vulnerabilidade, núcleo de ameaças, virtualização.

O objetivo deste artigo é revisar as abordagens para a construção da estrutura de computação em nuvem descrita no documento NIST Cloud Computing Reference Architecture e comparar as visões das principais organizações no campo sobre vulnerabilidades neste modelo de computação, bem como os principais players na computação em nuvem mercado.

A computação em nuvem é um modelo que fornece acesso de rede conveniente e sob demanda a recursos de computação configuráveis compartilhados (redes, servidores, armazenamento de dados, aplicativos e serviços) que são fornecidos rapidamente com o mínimo esforço para gerenciar e interagir com o provedor de serviços. Essa definição do National Institute of Standards (NIST) é amplamente aceita em todo o setor. A definição de computação em nuvem inclui cinco características básicas básicas, três modelos de serviço e quatro modelos de implantação.

Cinco características principais

Autoatendimento sob demanda

Os usuários podem obter, controlar e gerenciar recursos de computação sem a ajuda de administradores de sistema. Amplo acesso à rede - os serviços de computação são fornecidos por meio de redes padrão e dispositivos heterogêneos.

Elasticidade operacional - 1T-

os recursos podem ser rapidamente dimensionados em qualquer direção, conforme necessário.

Pool de recursos - os recursos de TI são compartilhados entre diferentes aplicativos e usuários de maneira não relacionada.

Custo do serviço - o uso de recursos de TI é rastreado por aplicativo e por usuário, normalmente para fornecer cobrança de nuvem pública e cobrança interna para uso de nuvem privada.

Três modelos de serviço

Software as a Service (SaaS) - Os aplicativos são normalmente fornecidos como um serviço para usuários finais por meio de um navegador da web. Atualmente, existem centenas de ofertas de SaaS, desde aplicativos horizontais corporativos até ofertas específicas do setor, bem como aplicativos de consumo, como e-mail.

Plataforma como Serviço (PaaS) - Uma plataforma de desenvolvimento e implantação de aplicativos é fornecida como um serviço para desenvolvedores para criar, implantar e gerenciar aplicativos SaaS. A plataforma normalmente inclui bancos de dados, middleware e ferramentas de desenvolvimento, todos fornecidos como um serviço pela Internet. A PaaS geralmente se concentra em uma linguagem de programação ou API, como Java ou Python. A arquitetura de cluster virtualizado de computação distribuída geralmente serve como base para sistemas

1 - Universidade Técnica Estadual de Moscou MIREA, Professor Associado do Departamento de Segurança da Informação;

2 - Universidade Estadual de Rádio Eletrônica e Automação de Moscou (MGTU MIREA), estudante.

RaaYa, uma vez que a estrutura de grade do recurso de rede fornece a escalabilidade elástica necessária e o agrupamento de recursos. Infraestrutura como serviço (IaaS) - Servidores, armazenamento e hardware de rede são fornecidos como um serviço. Esse hardware de infraestrutura geralmente é virtualizado, portanto, virtualização, gerenciamento e software de sistema operacional também são elementos do IAA.

Quatro modelos de implantação

Nuvens privadas são para uso exclusivo de uma única organização e geralmente são controladas, gerenciadas e hospedadas por data centers privados. A hospedagem e o gerenciamento de nuvens privadas podem ser terceirizados para um provedor de serviços externo, mas geralmente

A nova nuvem permanece no uso exclusivo de uma organização. Nuvens públicas - compartilhadas por muitas organizações (usuários), mantidas e gerenciadas por provedores de serviços externos.

Nuvens de grupo - usadas por um grupo de organizações relacionadas que desejam aproveitar um ambiente compartilhado de computação em nuvem. Por exemplo, um grupo pode ser formado por vários ramos das forças armadas, todas as universidades de uma determinada região ou todos os fornecedores de um grande fabricante.

Nuvens híbridas - ocorrem quando uma organização usa uma nuvem privada e uma pública para o mesmo aplicativo para tirar proveito de ambas. Por exemplo, no cenário de "chuva forte", a organização do usuário no caso de uma carga padrão no aplicativo

utiliza a nuvem privada, e quando a carga atinge o pico, por exemplo, no final do trimestre ou no período de férias, utiliza o potencial da nuvem pública, devolvendo posteriormente esses recursos ao pool geral quando não são necessários.

Na fig. 1 é um modelo conceitual de computação em nuvem de acordo com o documento NIST Cloud Computing Reference Architecture. De acordo com o mostrado na Fig. 1 do modelo no padrão, os principais participantes do sistema de nuvem são distinguidos: consumidor de nuvem, provedor de nuvem, auditor de nuvem, corretor de nuvem, intermediário de nuvem. Cada participante é uma pessoa ou organização que desempenha suas funções na implementação ou fornecimento de computação em nuvem. Um consumidor de nuvem é uma pessoa ou organização que mantém interações comerciais com outros

consumidor de nuvem

Auditor de nuvem

C Auditoria L I Segurança J

I Auditoria de confidencialidade I Privacidade J

(Auditoria dos serviços prestados J

provedor de nuvem

Complexo de níveis

Nível de usuário

^ Serviço como Serviço ^ ^ Plataforma como Serviço ^ Infraestrutura como Serviço)

camada de abstração

Camada física

serviço na nuvem

^J Suporte ^J Personalização

Portabilidade

Cloud Broker

Mediador de nuvem

Arroz. 1. Modelo conceitual desenvolvido por especialistas do NIST

redes e usa serviços de provedores de nuvem. Provedor de nuvem - uma pessoa, organização ou qualquer pessoa responsável pela disponibilidade dos serviços prestados aos consumidores interessados. Auditor de nuvem - um participante que pode realizar avaliações independentes de serviços de nuvem, serviços e segurança da implementação de nuvem. Um agente de nuvem é um participante que gerencia o uso, desempenho e entrega para um consumidor de serviço de nuvem e negocia interações entre provedores de nuvem e consumidores de nuvem. Intermediário de nuvem - um intermediário que fornece comunicação e entrega de serviços de nuvem entre provedores de nuvem e consumidores de nuvem.

Vantagens e problemas da computação em nuvem

Pesquisas recentes com especialistas em TI mostram que a computação em nuvem oferece duas vantagens principais na organização de serviços distribuídos - velocidade e custo. Com acesso off-line a um pool de recursos de computação, os usuários podem se envolver nos processos de seu interesse em questão de minutos, e não em semanas ou meses, como acontecia antes. A mudança na capacidade de computação também é feita rapidamente graças à arquitetura de grade elasticamente escalável do ambiente de computação. Como na computação em nuvem os usuários pagam apenas pelo que usam, e a escalabilidade e automação atingem um alto nível, a relação custo e eficiência dos serviços prestados também é um fator muito atrativo para todos os participantes dos processos de troca.

As mesmas pesquisas mostram que há uma série de considerações fortes que impedem algumas empresas de migrar para a nuvem. Entre essas considerações, as questões de segurança da computação em nuvem lideram por uma ampla margem.

Para uma avaliação adequada da segurança em sistemas cloud, faz sentido explorar as visões sobre as ameaças nesta área dos principais players do mercado. Comparamos as abordagens atuais de ameaças à nuvem apresentadas no NIST Cloud Computing Standards Roadmap com abordagens da IBM, Oracle e VmWare.

Padrão de segurança de computação em nuvem adotado pelo National Standards Institute ^ VD USA

O Roteiro de Padrões de Computação em Nuvem do NIST abrange possíveis tipos de ataques em serviços de computação em nuvem:

♦ comprometer a confidencialidade e disponibilidade dos dados transmitidos pelos provedores de nuvem;

♦ ataques que vêm dos recursos e capacidades estruturais do ambiente de computação em nuvem para amplificar e aumentar os danos dos ataques;

♦ Acesso não autorizado do consumidor (por meio de autenticação ou autorização incorreta, ou vulnerabilidades introduzidas por meio de manutenção periódica) a software, dados e recursos usados por um consumidor autorizado de serviço de nuvem;

♦ aumento do nível de ataques à rede, como DoS, explorando softwares que não levavam em conta o modelo de ameaças para recursos distribuídos da Internet, bem como vulnerabilidades em recursos que eram acessíveis a partir de redes privadas;

♦ oportunidades limitadas de criptografia de dados em um ambiente com grande número de participantes;

♦ portabilidade resultante do uso de APIs não padrão que dificultam a migração de um consumidor de nuvem para um novo provedor de nuvem quando os requisitos de disponibilidade não são atendidos;

♦ Ataques que exploram a abstração física dos recursos da nuvem e exploram fragilidades nos registros e procedimentos de auditoria;

♦ ataques a máquinas virtuais que não foram devidamente atualizadas;

♦ ataques que exploram inconsistências nas políticas de segurança global e privada.

A norma também destaca as principais tarefas de segurança para computação em nuvem:

♦ proteção dos dados do usuário contra acesso não autorizado, divulgação, modificação ou visualização; implica o suporte do serviço de identidade de forma que o consumidor tenha a capacidade de realizar políticas de identificação e controle de acesso em usuários autorizados que tenham acesso aos serviços em nuvem; essa abordagem implica a capacidade do consumidor de fornecer acesso aos seus dados de forma seletiva a outros usuários;

♦ proteção contra ameaças da cadeia de suprimentos; inclui a confirmação do grau de confiança e confiabilidade do provedor de serviços na mesma medida que o grau de confiança do software e hardware utilizado;

♦ prevenção de acesso não autorizado a recursos de computação em nuvem; inclui a criação de domínios seguros que são separados logicamente dos recursos (por exemplo, separando logicamente as cargas de trabalho executadas no mesmo servidor físico por meio de um hipervisor em um ambiente de multilocação) e usando configurações padrão seguras;

♦ desenvolvimento de aplicativos web implantados na nuvem para o modelo de ameaças de recursos distribuídos da Internet e incorporação de recursos de segurança no processo de desenvolvimento de software;

♦ proteger os navegadores da Internet contra ataques para mitigar as fraquezas de segurança do usuário final; inclui a adoção de medidas para proteger a conexão com a Internet de computadores pessoais por meio do uso de software seguro, firewalls (firewalls) e instalação periódica de atualizações;

♦ implantação de tecnologias de controle de acesso e detecção de intrusão

provedor de nuvem e realizando uma avaliação independente para verificar a disponibilidade do mesmo; inclui (mas não se limita a) medidas tradicionais de segurança de perímetro combinadas com um modelo de segurança de domínio; a segurança de perímetro tradicional inclui restringir o acesso físico à rede e aos dispositivos, proteger componentes individuais da exploração implantando atualizações, definir a maioria das configurações de segurança por padrão, desabilitar todas as portas e serviços não utilizados, usar controle de acesso baseado em função, monitorar registros de auditoria, minimizar privilégios usados , usando pacotes antivírus e criptografia de conexões;

♦ estabelecer limites de confiança entre o(s) provedor(es) de serviço e os consumidores para garantir que a responsabilidade autorizada pelo fornecimento de segurança seja clara;

♦ suporte à portabilidade, que é realizado para que o consumidor tenha a oportunidade de mudar de provedor de nuvem nos casos em que precisa atender aos requisitos de integridade, disponibilidade, confidencialidade; isso inclui a capacidade de fechar uma conta no momento e copiar dados de um provedor de serviços para outro.

Assim, o NIST Cloud Computing Standards Roadmap, adotado pelo NIST, define uma lista básica de ataques a sistemas em nuvem e uma lista das principais tarefas que devem ser executadas.

resolvido pelo uso

medidas relevantes.

Vamos formular as ameaças à segurança da informação do sistema em nuvem:

♦ Y1 - ameaça (comprometimento, acessibilidade, etc...) aos dados;

♦ T2 - ameaças geradas pelas características da estrutura e capacidades da arquitetura para implementação de computação distribuída;

♦ P4 - ameaças associadas a um modelo de ameaça incorreto;

♦ P5 - ameaças associadas ao uso incorreto de criptografia (é necessário usar criptografia em um ambiente onde existem vários fluxos de dados);

♦ Y6 - ameaças associadas ao uso de APIs não padronizadas em desenvolvimento;

♦ V7 - ameaças de virtualização;

♦ P8 - ameaças que exploram inconsistências nas políticas de segurança globais.

Uma perspectiva da IBM sobre segurança de computação em nuvem

O documento Recomendações da IBM Cloud Security Guidance for the Implementation of Cloud Security nos permite tirar conclusões sobre as visões de segurança formadas por especialistas da IBM. Com base neste documento, podemos ampliar a lista de ameaças proposta anteriormente, a saber:

♦ У9 - ameaças relacionadas ao acesso de terceiros a recursos/sistemas físicos;

♦ P10 - ameaças associadas ao descarte incorreto (ciclo de vida) de informações pessoais;

♦ U11 - ameaças associadas à violação de leis regionais, nacionais e internacionais relativas às informações processadas.

Abordagens IBM, Oracle e VmWare para a Segurança da Computação em Nuvem

A documentação fornecida por essas empresas e descrevendo as visões sobre segurança em seus sistemas não apresenta ameaças fundamentalmente diferentes das acima.

Na tabela. A Tabela 1 lista as principais classes de vulnerabilidades formuladas pelas empresas em seus produtos. Aba. 1 permite ver a falta de cobertura completa de ameaças nas empresas estudadas e formular o “núcleo de ameaças” criado pelas empresas em seus sistemas em nuvem:

♦ ameaça de dados;

♦ ameaças baseadas na estrutura/capacidades da computação distribuída;

♦ ameaças associadas a um modelo de ameaça incorreto;

♦ ameaças de virtualização.

Conclusão

Uma revisão das principais classes de vulnerabilidades da plataforma em nuvem permite concluir que atualmente não existem soluções prontas para a proteção total da nuvem devido à variedade de ataques que utilizam essas vulnerabilidades.

Cabe destacar que a tabela construída de classes de vulnerabilidade (Tabela 1), integrando as abordagens das principais

Tabela 1. Classes de vulnerabilidade

Ameaças declaradas pela origem

U1 U2 U3 U4 U5 U6 U7 U8 U9 U10 U11

NIST + + + + + + + + - - -

IBM + + + + + - + - + + +

Sol/Oráculo + + + + - - + - - + -

VMware + + + + - - + - - - -

essa indústria de players não se limita às ameaças apresentadas nela. Assim, por exemplo, não reflete as ameaças associadas ao esbatimento das fronteiras entre ambientes com diferentes níveis de confidencialidade de dados, bem como a indefinição das fronteiras de responsabilidade pela segurança da informação entre o consumidor do serviço e o provedor de nuvem.

Torna-se óbvio que para implementar um sistema de nuvem complexo, a proteção deve ser desenvolvida para uma implementação específica. Também importante para a implementação de computação segura em ambientes virtuais é a falta de padrões FSTEC e FSB para sistemas em nuvem. O “núcleo de ameaça” identificado no trabalho faz sentido usar no estudo

resolvendo o problema de construir um modelo unificado de classes de vulnerabilidade. Este artigo é de natureza geral, no futuro está previsto analisar detalhadamente as classes de ameaças associadas à virtualização, desenvolver abordagens para criar um sistema de proteção que potencialmente impeça a implementação dessas ameaças

Literatura

1. Orientação de Segurança na Nuvem Recomendações da IBM para a Implementação da Segurança na Nuvem, ibm.com/redbooks, 2 de novembro de 2009.

2. http://www.vmware.com/technical-resources/security/index.html.

3. Nuvem NIST. Arquitetura de Referência de Computação, Instituto Nacional de Padrões e. Tecnologia, Publicação Especial. 500-292, setembro de 2011.

4. Nuvem NIST. Computing Standards Roadmap, Instituto Nacional de Padrões e. Tecnologia, Publicação Especial. 500-291, julho de 2011.

5. http://www.oracle.com/technetwork/indexes/documentation/index.html.

A computação em nuvem no agregado refere-se a um grande conjunto de recursos virtualizados de fácil utilização e fácil acesso (como sistemas de hardware, serviços, etc.). Esses recursos podem ser realocados dinamicamente (escalonados) para acomodar cargas de trabalho que mudam dinamicamente, garantindo a utilização ideal dos recursos. Esse pool de recursos normalmente é fornecido com base no pagamento conforme o uso. Ao mesmo tempo, o proprietário da nuvem garante a qualidade do serviço com base em determinados acordos com o usuário.

De acordo com todos os itens acima, as seguintes características principais da computação em nuvem podem ser distinguidas:

1) a computação em nuvem é um novo paradigma para o fornecimento de recursos computacionais;

2) recursos básicos de infraestrutura (recursos de hardware, sistemas de armazenamento de dados, software de sistema) e aplicativos são fornecidos como serviços;

3) esses serviços podem ser fornecidos por um provedor independente para usuários externos com base no pagamento conforme o uso, as principais características da computação em nuvem são virtualização e escalabilidade dinâmica;

4) os serviços em nuvem podem ser fornecidos ao usuário final por meio de um navegador web ou por meio de uma API (Application Programming Interface) específica.

O modelo geral de computação em nuvem consiste em partes externas e internas. Estes dois elementos estão ligados através de uma rede, na maioria dos casos através da Internet. Pela parte externa, o usuário interage com o sistema; a parte interna é na verdade a própria nuvem. A parte externa consiste em um computador cliente ou uma rede de computadores corporativos e aplicativos usados para acessar a nuvem. O back-end consiste em aplicativos, computadores, servidores e armazenamentos de dados que criam uma nuvem de serviços por meio da virtualização (Figura 1).

Ao mover as máquinas virtuais físicas (VMs) existentes do data center (DPC) para nuvens externas ou fornecer serviços de TI fora do perímetro seguro em nuvens privadas, o perímetro da rede torna-se completamente sem sentido e o nível geral de segurança torna-se bastante baixo.

Se nos data centers tradicionais, o acesso dos engenheiros aos servidores é estritamente controlado no nível físico, na computação em nuvem, os engenheiros acessam via Internet, o que leva ao surgimento das ameaças correspondentes. Nesse sentido, é fundamental um controle de acesso rigoroso para os administradores, além de garantir o controle e a transparência das alterações no nível do sistema.

As máquinas virtuais são dinâmicas. A variabilidade das VMs complica muito a criação e manutenção de um sistema de segurança coerente. Vulnerabilidades e bugs nas configurações podem se espalhar incontrolavelmente. Além disso, é muito difícil capturar o estado de proteção em qualquer momento específico para auditoria posterior.

Os servidores de computação em nuvem usam o mesmo sistema operacional e os mesmos aplicativos da Web que os servidores virtuais e físicos locais. Assim, para sistemas em nuvem, a ameaça de invasão remota ou infecção com código malicioso é igualmente alta.

Outra ameaça é a ameaça à integridade dos dados: comprometimento e roubo de dados. A integridade do sistema operacional e dos arquivos do aplicativo, bem como a atividade interna, devem ser controladas.

O uso de serviços de nuvem multilocatários dificulta o cumprimento de padrões e leis que incluem requisitos para o uso de ferramentas criptográficas para proteger informações confidenciais, como informações de cartão de crédito e informações de identificação pessoal. Isso, por sua vez, dá origem à difícil tarefa de fornecer proteção confiável e acesso seguro a dados importantes.

Com base na análise de possíveis ameaças na computação em nuvem, é proposta uma possível proteção complexa de hardware e software de segurança da computação em nuvem, que inclui 5 tecnologias: firewall, detecção e prevenção de intrusão, controle de integridade, análise de log e proteção contra software malicioso.

Os provedores de computação em nuvem usam a virtualização para fornecer a seus clientes acesso a recursos de computação de baixo custo. Ao mesmo tempo, as VMs clientes compartilham os mesmos recursos de hardware, o que é necessário para obter a maior eficiência econômica. Os clientes corporativos interessados em computação em nuvem para expandir sua infraestrutura interna de TI devem estar cientes das ameaças que essa mudança representa. Além dos mecanismos tradicionais de proteção de rede de data center que utilizam abordagens de segurança como: firewall de borda, DMZs, segmentação de rede, monitoramento de integridade da rede, sistemas de detecção e prevenção de intrusão, mecanismos de proteção de dados de software também devem ser usados em servidores de virtualização ou nos servidores de virtualização VM, pois com a transferência de VMs para serviços de nuvem pública, o perímetro da rede corporativa perde gradualmente o significado e os nós menos protegidos começam a afetar significativamente o nível geral de segurança. É a impossibilidade de separação física e o uso de segurança de hardware para repelir ataques entre VMs que leva à necessidade de colocar um mecanismo de proteção no servidor de virtualização ou nas próprias VMs. A implementação de um método de proteção abrangente na própria máquina virtual, incluindo uma implementação de software de um firewall, detecção e prevenção de intrusão, controle de integridade, análise de log e proteção contra código malicioso, é a maneira mais eficaz de proteger a integridade, cumprir os requisitos regulamentares e cumpra as políticas de segurança ao mover recursos virtuais da rede interna para ambientes de nuvem.

Literatura:

1. Radchenko G.I. Sistemas Computacionais Distribuídos // Livro didático. - 2012. - S. 146-149.

2. Kondrashin M. Segurança da computação em nuvem // Storage News. - 2010. - Nº 1.

Trabalho por disciplina

Software e hardware para segurança da informação

"Segurança da informação em computação em nuvem: vulnerabilidades, métodos e meios de proteção, ferramentas para auditoria e investigação de incidentes."

Introdução

1. Histórico e principais fatores de desenvolvimento

2. Definição de computação em nuvem

3. Arquitetura de referência

4. Acordo de Nível de Serviço

5. Métodos e meios de proteção em computação em nuvem

6. Segurança de modelos de nuvem

7. Auditoria de segurança

8. Investigação de Incidentes e Forense em Computação em Nuvem

9. Modelo de Ameaça

10. Padrões internacionais e domésticos

11. Afiliação territorial de dados

12. Padrões estaduais

13. Ferramentas de segurança na nuvem

14. Parte prática

Saída

Literatura

Introdução

A crescente velocidade da computação em nuvem é explicada pelo fato de que por um pequeno, em geral, dinheiro, o cliente obtém acesso à infraestrutura mais confiável com o desempenho necessário sem a necessidade de adquirir, instalar e manter computadores caros. O sistema chega a 99,9 %, o que também economiza recursos de computação . E o que é mais importante - escalabilidade quase ilimitada. Ao adquirir uma hospedagem regular e tentar pular por cima da sua cabeça (com um forte aumento de carga), corre-se o risco de obter um serviço que caiu por várias horas. Na nuvem, recursos adicionais são fornecidos mediante solicitação.

O principal problema da computação em nuvem é o nível não garantido de segurança das informações processadas, o grau de segurança dos recursos e, muitas vezes, a ausência total de marco regulatório e legislativo.

O objetivo do estudo será revisar o mercado de computação em nuvem existente e os meios para garantir a segurança neles.

informações de segurança de computação em nuvem

1. Histórico e principais fatores de desenvolvimento

A ideia do que hoje chamamos de computação em nuvem foi proposta pela primeira vez por J. C. R. Licklider em 1970. Durante estes anos foi responsável pela criação da ARPANET (Advanced Research Projects Agency Network). Sua ideia era que cada pessoa na terra estaria conectada a uma rede da qual receberia não apenas dados, mas também programas. Outro cientista John McCarthy expressou a ideia de que o poder de computação será fornecido aos usuários como um serviço (serviço). Nesse ponto, o desenvolvimento de tecnologias em nuvem foi suspenso até a década de 90, após o que vários fatores contribuíram para seu desenvolvimento.

A expansão da largura de banda da Internet na década de 90 não permitiu um salto significativo no desenvolvimento da tecnologia em nuvem, já que quase nenhuma empresa e tecnologia da época estava preparada para isso. No entanto, o próprio fato da aceleração da Internet impulsionou o rápido desenvolvimento da computação em nuvem.

2. Um dos desenvolvimentos mais significativos nessa área foi o surgimento da Salesforce.com em 1999. Esta empresa foi a primeira empresa a disponibilizar o acesso à sua aplicação através do site. Na verdade, esta empresa se tornou a primeira empresa a fornecer seu software em uma base de software como serviço (SaaS).

O próximo passo foi o desenvolvimento de um serviço web baseado em nuvem pela Amazon em 2002. Este serviço permitia armazenar informações e realizar cálculos.

Em 2006, a Amazon lançou um serviço chamado Elastic Compute cloud (EC2) como um serviço da web que permitia que seus usuários executassem seus próprios aplicativos. Os serviços Amazon EC2 e Amazon S3 foram os primeiros serviços de computação em nuvem disponíveis.

Outro marco no desenvolvimento da computação em nuvem ocorreu após a criação pelo Google, a plataforma Google Apps para aplicações web no setor empresarial.

Um papel significativo no desenvolvimento de tecnologias de nuvem foi desempenhado por tecnologias de virtualização, em particular software que permite criar uma infraestrutura virtual.

O desenvolvimento de hardware contribuiu não tanto para o rápido crescimento das tecnologias de nuvem, mas para a disponibilidade dessa tecnologia para pequenas empresas e indivíduos. Quanto ao progresso técnico, a criação de processadores multi-core e o aumento da capacidade dos dispositivos de armazenamento de informações desempenharam um papel significativo nisso.

2. Definição de computação em nuvem

Conforme definido pelo Instituto Nacional de Padrões e Tecnologia dos EUA:

Computação em nuvem (computação em nuvem) (inglêsnuvem- nuvem; Informática A computação é um modelo para fornecer acesso à rede onipresente e conveniente, conforme necessário, a um conjunto compartilhado de recursos de computação configuráveis (por exemplo, redes, servidores, armazenamento, aplicativos e serviços) que podem ser rapidamente provisionados e liberados com o mínimo esforço de gerenciamento. e a necessidade de interação com o prestador de serviço (prestador de serviço).

O modelo de nuvem suporta alta disponibilidade de serviços e é descrito por cinco características básicas (características essenciais), três modelos de serviço/modelos de serviço (modelos de serviço) e quatro modelos de implantação (modelos de implantação).

Os programas são executados e exibem os resultados de seu trabalho em uma janela de um navegador da Web padrão em um PC local, enquanto todos os aplicativos e seus dados necessários para o trabalho estão localizados em um servidor remoto na Internet. Os computadores que realizam computação em nuvem são chamados de "computação em nuvem". Nesse caso, a carga entre os computadores incluídos na "nuvem computacional" é distribuída automaticamente. O exemplo mais simples de computação em nuvem são as redes p2p.

Para implementar a computação em nuvem, são usados produtos de software intermediários criados com tecnologias especiais. Eles servem como um elo intermediário entre o equipamento e o usuário e fornecem monitoramento do status dos equipamentos e programas, distribuição uniforme da carga e alocação oportuna de recursos do pool comum. Uma dessas tecnologias é a virtualização na computação.

Virtualização em Computação- o processo de representação de um conjunto de recursos de computação, ou sua combinação lógica, que oferece vantagens sobre a configuração original. Esta é uma nova visão virtual dos recursos das partes componentes, não limitada pela implementação, configuração física ou localização geográfica. Normalmente, os recursos virtualizados incluem poder de computação e armazenamento de dados. Cientificamente, a virtualização é o isolamento de processos e recursos de computação uns dos outros.

Um exemplo de virtualização são as arquiteturas de computador multiprocessador simétricas que usam mais de um processador. Os sistemas operacionais geralmente são configurados para que vários processadores apareçam como uma única unidade de processador. É por isso que os aplicativos de software podem ser escritos para uma única lógica ( virtual) de um módulo de computação, o que é muito mais fácil do que trabalhar com um grande número de configurações de processador diferentes.

A computação em grade é usada para cálculos especialmente grandes e intensivos em recursos.

Computação em Grade (rede- grid, network) é uma forma de computação distribuída na qual um "supercomputador virtual" é representado como clusters de computadores heterogêneos em rede, fracamente conectados, trabalhando juntos para realizar um grande número de tarefas (operações, trabalhos).

Essa tecnologia é usada para resolver problemas científicos e matemáticos que exigem recursos computacionais significativos. A computação em grade também é usada em infraestrutura comercial para resolver tarefas de trabalho intensivo, como previsão econômica, análise sísmica e desenvolvimento e estudo das propriedades de novos medicamentos.

A grade do ponto de vista da organização da rede é um ambiente consistente, aberto e padronizado que fornece uma separação flexível, segura e coordenada de recursos de computação e armazenamento de informações que fazem parte desse ambiente dentro de uma organização virtual.

Paravirtualizaçãoé uma técnica de virtualização que fornece às máquinas virtuais uma interface de software semelhante, mas não idêntica, ao hardware subjacente. O objetivo dessa interface modificada é reduzir a quantidade de tempo que o sistema operacional convidado gasta realizando operações que são muito mais difíceis de executar em um ambiente virtualizado do que em um não virtualizado.

Existem "ganchos" especiais (ganchos) que permitem que os sistemas convidado e host solicitem e confirmem a execução dessas tarefas complexas, que poderiam ser realizadas em um ambiente virtual, mas muito mais lentamente.

Hipervisor ( ou Monitor de máquina virtual) - em computadores, um programa ou circuito de hardware que fornece ou permite a execução simultânea e paralela de vários ou mesmo muitos sistemas operacionais no mesmo computador host. O hipervisor também fornece isolamento de sistemas operacionais uns dos outros, proteção e segurança, compartilhamento de recursos entre diferentes sistemas operacionais em execução e gerenciamento de recursos.

O hipervisor também pode (mas não é obrigatório) fornecer aos SOs executados sob ele no mesmo computador host os meios para se comunicar e interagir uns com os outros (por exemplo, por meio de compartilhamento de arquivos ou conexões de rede) como se esses SOs estivessem sendo executados em diferentes computadores físicos.

O próprio hipervisor é de alguma forma um sistema operacional mínimo (microkernel ou nanokernel). Ele fornece aos sistemas operacionais executados sob seu controle um serviço de máquina virtual, virtualizando ou emulando o hardware real (físico) de uma determinada máquina, e gerencia essas máquinas virtuais, a alocação e liberação de recursos para elas. O hipervisor permite "ligar", reiniciar, "desligar" de forma independente qualquer uma das máquinas virtuais com um determinado sistema operacional. Nesse caso, o sistema operacional executado em uma máquina virtual executando um hypervisor pode, mas não é obrigado a "saber" que está sendo executado em uma máquina virtual e não em hardware real.

Modelos de serviço em nuvem

As opções para fornecer poder de computação são muito diferentes. Tudo relacionado a Cloud Computing geralmente é chamado de aaS - simplesmente significa - "como um serviço", ou seja, "como um serviço", ou "na forma de um serviço".

Software como Serviço (SaaS) - o provedor fornece ao cliente um aplicativo pronto para uso. Os aplicativos podem ser acessados a partir de vários dispositivos cliente ou por meio de interfaces thin client, como um navegador da Web (por exemplo, webmail) ou interfaces de programa. O consumidor não gerencia a infraestrutura subjacente da nuvem, incluindo redes, servidores, sistemas operacionais, sistemas de armazenamento ou mesmo configurações de aplicativos individuais, com exceção de algumas configurações de aplicativos do usuário.

No modelo SaaS, os clientes pagam não por possuir o software como tal, mas por alugá-lo (ou seja, usá-lo por meio de uma interface web). Assim, diferentemente do esquema clássico de licenciamento de software, o cliente incorre em custos recorrentes relativamente pequenos e não precisa investir recursos significativos para adquirir software e dar suporte a ele. O esquema de pagamento periódico pressupõe que, se a necessidade de software estiver temporariamente ausente, o cliente pode suspender seu uso e congelar os pagamentos ao desenvolvedor.

Do ponto de vista do desenvolvedor, o modelo SaaS permite lidar efetivamente com o uso não licenciado de software (pirataria), uma vez que o software em si não chega aos clientes finais. Além disso, o conceito de SaaS geralmente reduz o custo de implantação e implementação de sistemas de informação.

Arroz. 1 Esquema típico de SaaS

Plataforma como Serviço (PaaS) - o provedor oferece ao cliente uma plataforma de software e ferramentas para projetar, desenvolver, testar e implantar aplicativos de usuário. O consumidor não controla a infraestrutura de nuvem subjacente, incluindo redes, servidores, sistemas operacionais e sistemas de armazenamento, mas tem controle sobre os aplicativos implantados e possivelmente algumas definições de configuração para o ambiente de hospedagem.

Arroz. 2 Esquema típico de PaaS

Infraestrutura como Serviço (IaaS). - o provedor oferece ao cliente recursos de computação para aluguel: servidores, sistemas de armazenamento, equipamentos de rede, sistemas operacionais e software de sistema, sistemas de virtualização, sistemas de gerenciamento de recursos. O consumidor não controla a infraestrutura subjacente da nuvem, mas tem controle sobre sistemas operacionais, sistemas de armazenamento, aplicativos implantados e, possivelmente, controle limitado sobre a escolha de componentes de rede (por exemplo, um host com firewalls).

Arroz. 3 Esquema típico de IaaS

Além disso prestar serviços como:

Comunicações como Serviço (Com-aaS) - entende-se que os serviços de comunicação são prestados como serviços; geralmente é telefonia IP, correio e comunicações instantâneas (chats, mensagens instantâneas).

Armazenamento na núvem- o usuário recebe uma certa quantidade de espaço para armazenar informações. Como as informações são armazenadas distribuídas e duplicadas, esses armazenamentos fornecem um grau de segurança de dados muito maior do que os servidores locais.

Local de trabalho como serviço (WaaS) - o usuário, tendo à sua disposição um computador com potência insuficiente, pode comprar recursos de computação do fornecedor e usar seu PC como terminal para acessar o serviço.

Nuvem antivírus- uma infraestrutura que é usada para processar informações recebidas de usuários para reconhecer em tempo hábil novas ameaças anteriormente desconhecidas. O antivírus na nuvem não requer nenhuma ação extra do usuário - ele simplesmente envia uma solicitação sobre um programa ou link suspeito. Quando um perigo é confirmado, todas as ações necessárias são executadas automaticamente.

Modelos de implantação

Entre os modelos de implantação, existem 4 tipos principais de infraestrutura

nuvem privada - infraestrutura destinada ao uso por uma organização, incluindo vários consumidores (por exemplo, divisões de uma organização), possivelmente também por clientes e contratados dessa organização. Uma nuvem privada pode ser de propriedade, gerenciada e operada pela própria organização ou por terceiros (ou alguma combinação de ambos) e pode existir fisicamente dentro e fora da jurisdição do proprietário.

Arroz. 4 Nuvem privada.

nuvem pública - infra-estrutura destinada ao uso gratuito do público em geral. Uma nuvem pública pode ser de propriedade, gerenciada e operada por organizações comerciais, científicas e governamentais (ou qualquer combinação delas). A nuvem pública existe fisicamente na jurisdição do proprietário - o provedor de serviços.

Arroz. 5 Nuvem pública.

nuvem híbrida -é uma combinação de duas ou mais infraestruturas de nuvem diferentes (privada, pública ou pública) que permanecem entidades únicas, mas são interconectadas por dados padronizados ou proprietários e tecnologias de aplicativos (por exemplo, uso de curto prazo de recursos de nuvem pública para balanceamento de carga entre nuvens ).

Arroz. 6 Nuvem híbrida.

nuvem da comunidade - um tipo de infraestrutura projetada para ser usada por uma comunidade específica de clientes de organizações que possuem objetivos comuns (por exemplo, missões, requisitos de segurança, políticas e conformidade com vários requisitos). Uma nuvem pública pode ser copropriedade, gerenciada e operada por uma ou mais organizações comunitárias ou por terceiros (ou alguma combinação deles), e pode existir fisicamente dentro e fora da jurisdição do proprietário.

Arroz. 7 Descrição das propriedades da nuvem

Propriedades básicas

O NIST em seu documento `The NIST Definition of Cloud Computing` define as seguintes características das nuvens:

Autoatendimento sob demanda (autoatendimento sob demanda). O consumidor tem a oportunidade de acessar os recursos computacionais fornecidos unilateralmente conforme sua necessidade, de forma automática, sem a necessidade de interagir com os funcionários de cada prestador de serviço.

Amplo acesso à rede. Os recursos computacionais fornecidos estão disponíveis na rede por meio de mecanismos padronizados para diversas plataformas, thin e thick clients (telefones celulares, tablets, laptops, estações de trabalho, etc.).

Combinando recursos em pools (pooling de recursos). Os recursos de computação do provedor são combinados em pools para atender a muitos consumidores em um modelo multi-tenant (multi-tenant). Os pools incluem vários recursos físicos e virtuais que podem ser atribuídos e reatribuídos dinamicamente de acordo com as solicitações do consumidor. O consumidor não precisa saber a localização exata dos recursos, mas é possível especificar sua localização em um nível mais alto de abstração (por exemplo, país, região ou data center). Exemplos de tais recursos podem ser sistemas de armazenamento, poder de computação, memória, largura de banda de rede.

Elasticidade instantânea (elasticidade rápida). Os recursos podem ser provisionados de forma elástica e liberados, em alguns casos automaticamente, para dimensionar rapidamente de acordo com a demanda. Para o consumidor, as possibilidades de oferta de recursos são vistas como ilimitadas, ou seja, podem ser apropriadas em qualquer quantidade e a qualquer momento.

Serviço medido. Os sistemas em nuvem gerenciam e otimizam recursos automaticamente usando métricas da camada de abstração para diferentes tipos de serviços (por exemplo, gerenciamento de memória externa, processamento, largura de banda ou sessões de usuário ativas), tanto para o provedor quanto para o consumidor que usa o serviço.

Arroz. 8 Diagrama de blocos do servidor em nuvem

Vantagens e desvantagens da computação em nuvem

Vantagens

Requisitos reduzidos de poder computacional do PC (apenas o acesso à Internet é uma condição indispensável);

· tolerância ao erro;

· segurança;

alta velocidade de processamento de dados;

· redução de custos de hardware e software, manutenção e energia elétrica;

Economizando espaço em disco (tanto os dados quanto os programas são armazenados na Internet).

· Migração ao vivo - transferência de uma máquina virtual de um servidor físico para outro sem interromper a operação da máquina virtual e interromper os serviços.

· No final de 2010, em conexão com os ataques DDoS contra empresas que se recusaram a fornecer recursos ao WikiLeaks, ficou clara outra vantagem da tecnologia de computação em nuvem. Todas as empresas que se opuseram ao WikiLeaks foram atacadas, mas apenas a Amazon se mostrou insensível a esses impactos, pois usava ferramentas de computação em nuvem. ("Anônimo: ameaça séria ou mero aborrecimento", Network Security, N1, 2011).

desvantagens

· Dependência da segurança dos dados dos usuários das empresas prestadoras de serviços de computação em nuvem;

· uma conexão permanente com a rede - para acessar os serviços da "nuvem" você precisa de uma conexão permanente com a Internet. No entanto, em nosso tempo, isso não é uma desvantagem tão grande, especialmente com o advento das tecnologias de comunicação celular 3G e 4G.

· software e sua alteração - existem restrições quanto ao software que pode ser implantado nas “nuvens” e fornecê-lo ao usuário. O usuário do software tem limitações no software utilizado e, às vezes, não tem a capacidade de personalizá-lo para seus próprios fins.

confidencialidade - a confidencialidade dos dados armazenados em nuvens públicas é atualmente controversa, mas na maioria dos casos os especialistas concordam que não é recomendado armazenar os documentos mais valiosos para uma empresa em uma nuvem pública, já que atualmente não há tecnologia que garanta 100% confidencialidade dos dados armazenados, razão pela qual o uso de criptografia na nuvem é obrigatório.

Confiabilidade - no que diz respeito à confiabilidade das informações armazenadas, pode-se dizer com certeza que, se você perdeu as informações armazenadas na "nuvem", as perdeu para sempre.

segurança - a "nuvem" em si é um sistema bastante confiável, no entanto, quando um invasor a penetra, ele obtém acesso a um enorme data warehouse. Outra desvantagem é o uso de sistemas de virtualização em que são usados kernels de SO padrão, como Linux, Windows como hypervisor e outros, o que permite o uso de vírus.

Alto custo do equipamento - para construir a própria nuvem de uma empresa, é necessário alocar recursos materiais significativos, o que não é benéfico para empresas recém-criadas e pequenas.

3. Arquitetura de referência

A Arquitetura de Referência de Computação em Nuvem do NIST contém cinco atores principais. Cada ator desempenha um papel e executa ações e funções. A arquitetura de referência é apresentada como diagramas sequenciais com níveis crescentes de detalhes.

Arroz. 9 Diagrama conceitual da arquitetura de referência

Consumidor de nuvem- uma pessoa ou organização que mantém um relacionamento comercial e usa os serviços de Provedores de Nuvem.

Os consumidores de nuvem são divididos em 3 grupos:

· SaaS - usa aplicativos para automatizar processos de negócios.

· PaaS - desenvolve, testa, implanta e gerencia aplicativos implantados em um ambiente de nuvem.

· IaaS - cria, gerencia serviços de infraestrutura de TI.

Provedor de nuvem- a pessoa, organização ou entidade responsável por disponibilizar o Serviço Cloud aos Consumidores Cloud.

· SaaS - instala, gerencia, mantém e fornece software implantado na infraestrutura em nuvem.

· PaaS - fornece e gerencia infraestrutura em nuvem e middleware. Fornece ferramentas de desenvolvimento e administração.

· IaaS - fornece e mantém servidores, bancos de dados, recursos computacionais. Fornece uma estrutura de nuvem para o consumidor.

As atividades dos Cloud Providers estão divididas nas 5 principais ações típicas:

Implantação do serviço:

o Nuvem privada - atende a uma organização. A infraestrutura é gerenciada tanto pela própria organização quanto por um terceiro e pode ser implantada tanto no Provedor (fora do local) quanto na organização (no local).

o Nuvem compartilhada - a infraestrutura é compartilhada por várias organizações com requisitos semelhantes (segurança, conformidade com WP).

o Nuvem pública - a infraestrutura é utilizada por um grande número de organizações com diferentes requisitos. Somente off premium.

o Nuvem híbrida - a infraestrutura combina diferentes infraestruturas com base no princípio de tecnologias semelhantes.

Gerenciamento de serviços

o Nível de serviço - define os serviços básicos prestados pelo Provedor.

§ SaaS - aplicativo utilizado pelo Consumidor acessando a nuvem a partir de programas especiais.

§ PaaS - containers para aplicações de consumo, ferramentas de desenvolvimento e administração.

§ IaaS - poder computacional, bancos de dados, recursos fundamentais sobre os quais o Consumidor implanta sua infraestrutura.

o Camada de abstração e controle de recursos

§ Gerenciamento do hypervisor e dos componentes virtuais necessários à implementação da infraestrutura.

o Nível de recursos físicos

§ Equipamentos de informática

§ Infraestrutura de engenharia

o Acessibilidade

o Privacidade

o Identificação

o Monitoramento de segurança e tratamento de incidentes

o Políticas de Segurança

privacidade

o Proteção do processamento, armazenamento e transferência de dados pessoais.

Auditor de nuvem- um participante que possa realizar uma avaliação independente dos serviços em nuvem, manutenção de sistemas de informação, desempenho e segurança da implementação da nuvem.

Pode dar sua própria avaliação de segurança, privacidade, desempenho e outras coisas de acordo com documentos aprovados.

Arroz. 10 Atividade do provedor

Cloud Broker- uma entidade que gerencia o uso, desempenho e prestação de serviços em nuvem, bem como estabelece relacionamentos entre Provedores e Consumidores.

Com o desenvolvimento da computação em nuvem, a integração de serviços em nuvem pode ser muito difícil para o consumidor.

o Mediação de serviços - expansão de um determinado serviço e oferta de novas oportunidades

o Agregação - combinando vários serviços para fornecer ao Consumidor

Portador de nuvem- um intermediário que fornece serviços de conexão e transporte (serviços de comunicação) para a entrega de serviços em nuvem de Provedores a Consumidores.

Fornece acesso através de dispositivos de comunicação

Fornece nível de conexão de acordo com o SLA.

Entre os cinco atores apresentados, um cloud broker é opcional, pois os consumidores de nuvem podem receber serviços diretamente do provedor de nuvem.

A introdução de atores se dá pela necessidade de trabalhar a relação entre os sujeitos.

4. Acordo de Nível de Serviço