A hálózaton számos kézikönyv található arról, hogyan állítsa be VPN-kiszolgálóját az Amazon AWS felhőben, de Unix-szerű rendszerekhez, de a Windows rendszeren történő beállítását egyáltalán nem veszik figyelembe.

Mivel nem találtam semmilyen kézikönyvet, magam akartam kitalálni, és készíteni egy csomó Amazon EC2-t Windows Server+ OpenVPN + Android OpenVPN kliens.

Rátaposunk az étlapra Szolgáltatások → Kiszámít → EC2 → Példányok. Kattintson példány indítása kinyitni Varázsló. Az elérhető AMI-k listájában válassza ki a lehetőséget Microsoft Windows Server 2008 R2 Base - ami-59fc7439

A második lépésben válasszon egy elérhető opciót t2.micro (ingyenes szint)- képességei bőven elegendőek számunkra. Ne rohanjon a nyomással dob- nyomja meg Következő: Példány részleteinek konfigurálása(Feltételezem, hogy a VPC alapértelmezés szerint be van állítva, vannak alapértelmezett alhálózatok és kulcspárok jönnek létre. Ha a kulcsok nincsenek létrehozva, akkor először a Irányítópult → Kulcspárok → Teremt. A kulcsot elmentjük valahova. Egyébként a VPC-t a semmiből építettem újra, csak egy hálózati 10.100.11.0/24 maradt benne).

Hagyja a beállításokat alapértelmezettként, de Nyilvános IP automatikus hozzárendelése fel engedélyezze. Ezután kattintson a gombra előnézet és indítás. Várunk néhány percet, amíg a példány létrejön.

BAN BEN Irányítópult válassza ki a bal oldali részt Hálózati biztonság → Biztonsági csoportok. Kiválasztunk egy csoportot, amely a példányunkhoz van társítva. A fülek alján Bejövő kimenő ideiglenes engedélyek hozzáadása a teljes forgalom átadásához (alltraff).

A Ebben a pillanatban ott csak az RDP engedélyezett. A sietők számára mindkét lap engedélyezheti az 1194-es portot az OpenVPN és az ICMP számára. Most, hogy a példány működik és fut, csatlakoznunk kell hozzá. Válassza ki példányunkat, kattintson Csatlakozás.

Megjelenik egy ablak, amely arra kéri, hogy töltsön le egy RDP-fájlt, és kérjen jelszót. Letöltés. Kattintson Jelszó lekérése, adja meg kulcsfájlunkat, dekódolja, kérje le a jelszót. Az ügy első fele befejeződött. Nyissa meg az RDP-t, csatlakozzon a gazdagéphez.

1. Letöltés Google Chrome hogy könnyebb legyen ellenőrizni.

2. Töltse le az OpenVPN-t.

3. Emelje fel a kiszolgálót az alapértelmezett konfigurációval.

4. NAT emelése.

Az első két ponttal nem lehet gond, hacsak nem IE-n keresztül kell letöltened. Töltse le az OpenVPN-t a hivatalos webhelyről (MSI), telepítse az alapértelmezett beállításokkal, ne változtasson semmit.

A Chrome-on keresztül lépjen az ipleak.net oldalra, és ellenőrizze az IP-címét. Valahol az USA/Oregon régióban lesz. Nem írom le, hogyan készítsünk szerver- és klienstanúsítványokat az OpenVPN-hez, van elég anyag ebben a témában. Mindenképpen hozzon létre egy PAM fájlt (Diffie-Hellman), enélkül a szerver nem indul el.

Rendben, letöltve és telepítve. A szerverünkön nyissa meg szerver menedzser, lépjen a szakaszra Szolgáltatások. Szolgáltatás keresése OpenVPN Legacy szolgáltatás, nyissa meg a tulajdonságait - adja meg az Indítás típusát: Automatikusés indítsa el a szolgáltatást. Erre azért van szükség, hogy példányunk újraindítása után az OpenVPN szerver elinduljon.

Most nyitva - ott kidobjuk a CA.key, server.key, ta.key és dh2048.pem kulcsokat és a CA és szerver tanúsítványokat. Nyitunk C:\Program Files\OpenVPN\sample-configés onnan másoljuk a server.ovpn fájlt ide C:\Program Files\OpenVPN\config.

Írd felül a tartalmát így:

kikötő 1194

proto udp

dev tunCa ca.crt

certserver.crt

kulcsszerver.kulcs

dh dh2048.pem

# VPN-ünk virtuális hálózata

szerver 172.10.10.0 255.255.255.0ifconfig-pool-persist ipp.txt

életben maradni 10 120Tls-auth ta.key 0 # Ez a fájl titkos

AES-256-CBC titkosításMaximum ügyfélszám 100

Állandó kulcs

persist-tunfejlesztői csomópont "HomeVPN"

A #HomeVPN az OpenVPN telepítésekor létrehozott TAP. A kényelem kedvéért átneveztem.

#erre azért van szükség, hogy minden klienst megerőltetés nélkül lehessen irányítani

nyomja meg az "útvonal 0.0.0.0 0.0.0.0"#adja meg a DNS-ét, de nem szükséges

nyomja meg a "dhcp-option DNS 8.8.8.8" parancsot

nyomja meg a "dhcp-option DNS 8.8.4.4" parancsot3. ige

explicit-exit-notify 1

spórolunk.

A szerver beállítása befejeződött. Választ szerver.ovpn, nyissa meg a helyi menüt, válassza ki az elemet Indítsa el az OpenVPN-t ebben a konfigurációs fájlban.

Ezt követően megnyílik a terminál, és megkezdődik a letöltési folyamat. Ha mindent jól csinált, akkor a végén látni fogja a feliratot Az inicializálási folyamat befejeződött.

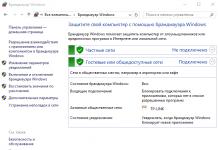

Most, hogy elkerülje a klienskapcsolatokkal kapcsolatos problémákat, egy dolgot kell tennie (opcionális), vagy be Windows tűzfalírjon szabályokat az OpenVPN-forgalom átadására, és engedélyezze az 1194-es portot, vagy egyszerűen kapcsolja ki a tűzfalat. én választok második pont.

Most létre kell hoznunk egy kliens konfigurációt. Feltételezzük, hogy a kliensén (Android) telepítve van az OpenVPN Client, és az összes szükséges tanúsítvány és kulcs, beleértve a klienst is, rendelkezésre áll.

A kliens konfigurációja a következő:

ügyfél

dev tun

proto udp

távoli xxx-xxx-xxx-xxx-xxx.us-west-2.compute.amazonaws.com 1194

resolv-retry infinite

route-method.exe

nobind

fennmaradó kulcs

persist-tun

kb ca.crt

certclient.crt

kulcskliens.kulcs

remote-cert-tls szerver

tls-auth ta.key 1

AES-256-CBC titkosítás

hitelesítés SHA1

ige 3

útvonal 0.0.0.0 0.0.0.0 vpn_gateway

Az OpenVPN for Android rendszerben importáljuk a konfigurációt. A lapon Főállítsa be a hitelesítés típusát Tanúsítványok, mivel Nincs jelszavank. A fül ellenőrzése Szerverlista, meg kell adni az Amazon-kiszolgálót, a 1194-es portot és az UDP-típust. A lapon IP cím és DNS Kérjen paramétereket.

A lapon Útválasztás IPv4-hez opciót kell beállítani Használja az alapértelmezett útvonalat.

Mentjük a konfigurációt.

Megpróbálunk csatlakozni a szerverünkhöz. Ha a kapcsolat nem jön létre, ellenőrizze Hálózati biztonság → Biztonsági csoportokés tűzfal. Ha minden rendben van, akkor megjelenik egy felirat SIKERés megkapja a VPN-hálózat bármelyik IP-címét. Az én esetemben 172.10.10.6/30.

Az ügyfélen megpróbálunk megnyitni néhány webhelyet... Úgy tűnik, van kapcsolat, de a webhelyek nem nyílnak meg.

Mi a helyzet? A probléma a NAT.

A neten vannak kézikönyvek a NAT beállításáról az Amazonon, további AMI, Internet Gate, IP Elastic és egyéb baromságok létrehozásával. Ezt nem kell megtenned.

Minden sokkal könnyebb.

Visszatérünk a szerverünkre, létrehozunk egy szerepet Hálózati rendőrség és hozzáférési szolgáltatások. Ez magában foglalja a szerepet Útválasztás és távelérés. Nyissa meg a helyi menüt, válassza ki Konfigurálás és engedélyezés.

Válassza ki az utolsó elemet a konfiguráció létrehozásához. A következő lépésben válassza ki az utolsó két elemet, NATÉs LAN útválasztás.

A szerep felfedése után Útválasztás és távelérés → IPv4 → NAT. Interfészt készítünk: LAN1- amelyik az interneten néz. A tulajdonságkészletben nyilvános felületÉs Engedélyezze a NAT-ot ezen a felületen. Lap megnyitása Címkészlet. Kattintson Hozzáadás.

Itt a gépünk IP-címét kell hozzáadnunk, nem a hálózatunkat, hanem a gépet (ipconfig / all)

Emlékeztetlek, hogy az én hálózatom 10.100.11.0/24

, VPN hálózat 172.10.10.0/24

, gép címe 10.100.11.20

. kezdőcím adja meg a 10.100.11.20 és végcím jelezzük. Maszk 255.255.255.0

spórolunk.

Most ugyanabban az üzemmódban nyomja meg a gombot Foglalási címek. A VPN kliens címét (csatlakozáskor 172.10.10.6/30 volt) "össze kell kötnünk" a gép címével.

Kattintson Hozzáadás

Foglalja le ezt a nyilvános IP-t fel 10.100.11.20

, és írja be az alábbi oszlopba 172.10.10.6

Bejövő opció engedélyezése ne állítsa be.

spórolunk.

Most az utolsó lépés marad - hozzáadunk egy további felületet a NAT - TAP-hoz. HomeVPN-nek neveztem el. Nincsenek beállításai, ez egy privát felület. NAT-ot nem állítunk be hozzá.

Így az "átirányítás" kiderült VPN-ről LAN-ra: 172.10.10.6 → 10.100.11.20.

Újracsatlakozunk az ügyfélen, megvárjuk, amíg a VPN felemelkedik, megnyitjuk az ipleak.net oldalt, és megnézzük.

Az ügyfél IP-címe a régióban lesz USA/Oregon, a WebRTC IP címnek pedig a VPN szerverünk IP címét kell mutatnia, pl. 172.10.10.6 .

Ha igen, akkor sikerült. Ha nem, akkor egy lépésnél hibáztál, vagy siettél.

Befejezésül továbbmegyünk Irányítópult→ szakasz Hálózati biztonság→ biztonsági csoportok. Kiválasztunk egy csoportot, amely a példányunkhoz van társítva. A lapokon Bejövő kimenő eltávolítjuk az engedélyeket az összes forgalom átadására. Kihagyjuk az RDP-t, és aki korábban nem tette meg, adjon hozzá szabályokat az 1194-es porthoz, és engedélyezze az ICMP-t.

Simnek - mindent. Köszönet.

P.S. Windows klienseken nem teszteltem, de szerintem mindennek ugyanannak kell lennie, mint androidon.

Az utóbbi időben a távközlés világában megnőtt az érdeklődés az úgynevezett virtuális magánhálózatok (Virtual Private Network – VPN) iránt. Ennek oka a karbantartási költségek csökkentésének szükségessége. vállalati hálózatok a távoli irodák és a távoli felhasználók olcsóbb internetkapcsolata miatt (lásd 1. ábra). Valójában, ha összehasonlítjuk a több hálózat interneten keresztüli összekapcsolásának szolgáltatásainak költségeit, például a Frame Relay hálózatokkal, jelentős költségkülönbség észlelhető. Figyelembe kell azonban venni, hogy a hálózatok interneten keresztül történő összekapcsolásakor azonnal felmerül az adatátvitel biztonságának kérdése, ezért szükségessé vált olyan mechanizmusok kialakítása, amelyek biztosítják a továbbított információk titkosságát és integritását. Az ilyen mechanizmusokra épülő hálózatokat VPN-eknek nevezzük.

1. ábra: Virtuális magánhálózat.

Absztraktomban megpróbálom elmagyarázni, mi az a VPN, milyen előnyei és hátrányai vannak ennek a technológiának, és milyen VPN-megvalósítási lehetőségek léteznek.

Mi az a VPN

Mi az a VPN? Számos definíció létezik, de ennek a technológiának a fő megkülönböztető jellemzője az, hogy az internetet a vállalati IP-forgalom átvitelének gerinceként használják. A VPN-eket arra tervezték, hogy megoldják a végfelhasználó távoli hálózathoz való csatlakoztatásával és több helyi hálózat csatlakoztatásával kapcsolatos problémákat. A VPN-struktúra WAN-hivatkozásokat, biztonságos protokollokat és útválasztókat tartalmaz.

Hogyan működik a virtuális magánhálózat? A távoli helyi hálózatok vállalati virtuális hálózattá történő kombinálásához úgynevezett virtuális dedikált csatornákat használnak. Az ilyen kapcsolatok létrehozásához alagút-mechanizmust használnak. Az alagút kezdeményezője a csomagokat beágyazza helyi hálózat(beleértve a nem irányítható protokollok csomagjait is) új IP-csomagokká, amelyek fejlécében az alagútkezdeményező címét és az alagútlezáró címét tartalmazzák. A másik végén az alagút lezárója az eredeti csomag kibontásának fordított folyamatát hajtja végre.

Amint azt fentebb megjegyeztük, az ilyen átvitel végrehajtása során figyelembe kell venni a titoktartással és az adatok integritásával kapcsolatos kérdéseket, amelyeket egyszerű alagúttal nem lehet biztosítani. A továbbított vállalati információk titkosságának eléréséhez valamilyen titkosítási algoritmust kell használni, és ugyanazt az alagút mindkét végén.

Ahhoz, hogy képes legyen VPN létrehozása hardver és szoftver alapján különböző gyártók valamilyen szabványos mechanizmusra van szükség. Ilyen VPN-konstrukció a protokoll internet Protokoll Biztonság (IPSec). Az IPSec mindent leír szabványos módszerek VPN. Ez a protokoll határozza meg az alagút inicializálásának hitelesítési módszereit, az alagútvégpontok által használt titkosítási módszereket, valamint a titkosítási kulcsok e végpontok közötti cseréjének és kezelésének mechanizmusait. Ennek a protokollnak a hiányosságai között megjegyezhető, hogy az IP-re összpontosít.

További VPN-protokollok a PPTP (Point-to-Point Tunneling Protocol), amelyet az Ascend Communications és a 3Com fejlesztett ki, az L2F (Layer-2 Forwarding) a Cisco Systems és az L2TP (Layer-2 Tunneling Protocol), amely mindkét fenti protokollt egyesíti. . Ezek a protokollok azonban az IPSec-cel ellentétben nem teljes értékűek (például a PPTP nem definiál titkosítási módszert), ezért elsősorban az IPSec-re fogunk koncentrálni.

Ha már az IPSec-ről beszélünk, nem szabad megfeledkeznünk az IKE (Internet Key Exchange) protokollról sem, amely lehetővé teszi az információk továbbítását az alagúton keresztül, a külső interferenciát kizárva. Ez a protokoll megoldja a titkosítási kulcsok távoli eszközök közötti biztonságos kezelésének és cseréjének problémáját, miközben az IPSec titkosítja és aláírja a csomagokat. Az IKE egy nyilvános kulcsú titkosítási mechanizmus segítségével automatizálja a kulcsátviteli folyamatot a biztonságos kapcsolat létrehozása érdekében. Ezenkívül az IKE lehetővé teszi a kulcs megváltoztatását már létrejött kapcsolat, ami jelentősen növeli a továbbított információk bizalmasságát.

Hogyan építsünk VPN-t

Számos lehetőség létezik a VPN felépítésére. A megoldás kiválasztásakor figyelembe kell vennie a VPN-készítők teljesítménytényezőit. Például, ha egy útválasztó már a processzorteljesítmény határán fut, akkor VPN-alagutak hozzáadása és az információk titkosítása / visszafejtése leállíthatja a teljes hálózat működését, mivel ez az útválasztó nem lesz képes megbirkózni az egyszerű problémákkal. forgalom, a VPN-ről nem is beszélve.

A tapasztalat azt mutatja, hogy a VPN felépítéséhez a legjobb speciális hardvert használni, de ha korlátozottak a források, akkor érdemes tisztán szoftveres megoldásra is figyelni.

Tekintsen néhány lehetőséget a VPN felépítésére:

Tűzfal alapú VPN

A legtöbb tűzfalgyártó támogatja az alagútkezelést és az adattitkosítást. Minden ilyen termék azon alapszik, hogy ha a forgalom áthalad a tűzfalon, akkor miért ne titkosíthatnánk egyben. Magához a tűzfalszoftverhez egy titkosító modul is hozzáadásra kerül. hátrány ez a módszer nevezhetjük a teljesítmény függésének hardver amelyen a tűzfal fut. A PC alapú tűzfalak használatakor ne feledjük, hogy egy ilyen megoldás csak kis hálózatoknál használható, kis mennyiségű továbbított információval.

2. ábra: Tűzfal VPN

A tűzfal alapú megoldásra példa a Check Point Software Technologies FireWall-1. A FairWall-1 szabványos IPSec-alapú megközelítést használ a VPN-ek felépítéséhez. A tűzfalba belépő forgalom visszafejtésre kerül, majd a szabványos hozzáférés-szabályozási szabályokat alkalmazzák rá. A FireWall-1 Solaris és Windows NT 4.0 operációs rendszereken fut.

router alapú VPN

A VPN felépítésének másik módja az útválasztók használata biztonságos csatornák létrehozására. Mivel a helyi hálózatról érkező összes információ áthalad a routeren, ezért célszerű ehhez a routerhez is titkosítási feladatokat rendelni.

A VPN-ek útválasztókon történő építésére szolgáló berendezések szembetűnő példája a Cisco Systems berendezése. Az IOS 11.3(3)T szoftverkiadásától kezdve a Cisco útválasztók támogatják az L2TP és az IPSec protokollokat is. Az átvitel közbeni forgalom egyszerű titkosításán túlmenően a Cisco más VPN-szolgáltatásokat is támogat, mint például a hitelesítés az alagút létrehozásánál és a kulcscsere.

3. ábra Router alapú VPN

A VPN felépítéséhez a Cisco alagútkezelést használ bármely IP adatfolyam titkosításával. Ebben az esetben az alagút a forrás- és célcímek, a TCP(UDP) portszám és a megadott szolgáltatásminőség (QoS) alapján hozható létre.

Az opcionális ESA (Encryption Service Adapter) titkosítási modul használható az útválasztó teljesítményének javítására.

Ezenkívül a Cisco System kiadott egy dedikált VPN-eszközt, a Cisco 1720 VPN Access Routert, amely kis- és középvállalkozásokba, valamint nagy szervezetek részlegeibe telepíthető.

Szoftver alapú VPN

A VPN felépítésének következő megközelítése tisztán szoftveres megoldások. Egy ilyen megoldás megvalósítása során egy speciális szoftver, amely dedikált számítógépen fut, és a legtöbb esetben proxyszerverként működik. A szoftvert futtató számítógép esetleg tűzfal mögött található.

4. ábra Szoftver alapú VPN

Ilyen megoldás például a Digital AltaVista Tunnel 97 szoftvere. A szoftver használatakor a kliens csatlakozik a Tunnel 97 szerverhez, hitelesíti azt, és kulcsokat cserél. A titkosítás a kapcsolat létrehozása során kapott 56 vagy 128 bites Rivest-Cipher 4 kulcsokon alapul. Ezután a titkosított csomagokat más IP-csomagokba kapszulázzák, amelyeket viszont elküldenek a szervernek. Működés közben a Tunnel 97 az MD5 algoritmus segítségével ellenőrzi az adatok integritását. Ezenkívül ez a szoftver 30 percenként új kulcsokat generál, ami nagymértékben növeli a kapcsolat biztonságát.

Az AltaVista Tunnel 97 pozitív tulajdonságai a könnyű telepítés és a könnyű kezelhetőség. Ennek a rendszernek a hátrányai a nem szabványos architektúra (saját kulcscsere algoritmusa) és az alacsony teljesítmény.

VPN alapú hálózati operációs rendszer

A hálózati operációs rendszeren alapuló megoldásokat a Windows NT rendszer példáján fogjuk megvizsgálni. Microsoft. A VPN létrehozásához a Microsoft a PPTP protokollt használja, amely integrálva van Windows rendszer NT. Ezt a döntést nagyon vonzó a Windowst vállalati operációs rendszerként használó szervezetek számára. Meg kell jegyezni, hogy egy ilyen megoldás költsége sokkal alacsonyabb, mint más megoldások költsége. VPN működik Windows alap Az NT az elsődleges tartományvezérlőn (PDC) tárolt NT felhasználói bázist használja. Amikor PPTP-kiszolgálóhoz csatlakozik, a felhasználó hitelesítése a PAP, CHAP vagy MS-CHAP protokollok használatával történik. A továbbított csomagok GRE/PPTP csomagokba vannak tokozva. A csomagok titkosításához a Microsoft Point-to-Point Encryption szabványtól eltérő protokollját használják a kapcsolat létrehozásakor kapott 40 vagy 128 bites kulccsal. Ennek a rendszernek a hátránya az adatintegritás-ellenőrzés hiánya és az, hogy a kapcsolat során nem lehet kulcsot cserélni. A pozitív oldal a Windows-szal való egyszerű integráció és az alacsony költség.

Az internet szilárdan beépült az életünkbe, és ha korábban, az analóg modemek dominanciájának éveiben mind a forgalom nagyságát, mind a csatlakozási időt figyelembe kellett venni az internet eléréséhez, ma már a korlátlan internetkapcsolat vált normává. . Azaz, ha az Internet nem elérhető bármikor és semmilyen "mennyiségben", akkor ez már valami szokatlan. Sőt, ha a jelenlét előtt korlátlan internet a vállalati hálózatok de facto szabványának számított, mára a végfelhasználók számára ez már megszokottá vált. Az internet fejlődésével párhuzamosan módosul használatának fogalmi modellje is. Egyre több új szolgáltatás jelenik meg, mint például a video on demand és a VoIP, a peer-to-peer fájlmegosztó hálózatok (BitTorrent) stb.. A közelmúltban a virtuális magánhálózatok (VPN) szervezése az interneten keresztül azzal a lehetőséggel, nagyon népszerűvé vált a hálózat bármely számítógépéhez való távoli hozzáférés megszervezése. Ennek a cikknek a témája, hogy ezt hogyan lehet megtenni.

Miért van rá szükség

A VPN-hálózatok interneten vagy helyi hálózaton belüli szervezésének számos felhasználási esete van: hálózati játékok az interneten megkerülve játékszerverek(csakúgy, mint a játék helyi hálózaton keresztül), a kívülállók elől elzárt hálózat létrehozása a bizalmas információk továbbítására, a számítógépek távoli és biztonságos kezelésének lehetősége (teljes vezérlés távoli számítógép felett), biztonságos hozzáférés megszervezése a vállalati üzleti úton lévő alkalmazottak számára hálózati erőforrások, kommunikáció virtuális hálózat egyéni irodák (helyi hálózatok).

Az ilyen virtuális magánhálózat kiépítésének hagyományos megközelítése egy VPN-kiszolgáló létrehozása és konfigurálása (általában Linux alapú) a vállalati hálózaton, és a távoli felhasználók VPN-kapcsolatokon keresztül érhetik el a vállalati hálózatot.

Ez a megközelítés azonban nem alkalmazható, ha a felhasználónak távolról kell hozzáférnie a sajátjához otthoni számítógép. Nem valószínű, hogy normálisnak tekinthető az a helyzet, amikor otthon egy külön VPN-kiszolgáló emelkedik. Azonban ne ess kétségbe. A VPN hálózat létrehozásának feladata megoldható, és még egy kezdő felhasználó is meg tudja csinálni. Erre a célra létezik speciális program Hamachi, amely szabadon letölthető az internetről (http://www.hamachi.cc/download/list.php). Ami különösen kellemes, az az oroszosított változat jelenléte, így bármely felhasználó elsajátíthatja a programot.

Hamachi 1.0.2.2

Szóval Hamachi ( Jelenlegi verzió- 1.0.2.2) egy olyan program, amely lehetővé teszi virtuális magánhálózat (VPN) létrehozását az interneten keresztül, és abban több számítógép kombinálását. Egy ilyen hálózat létrehozása után a felhasználók VPN-munkameneteket hozhatnak létre egymás között, és ugyanúgy dolgozhatnak ebben a hálózatban, mint egy hagyományos helyi (LAN) hálózatban, fájlcserére, számítógépek távoli adminisztrálására stb. A VPN hálózat előnye, hogy teljesen hamisíthatatlan és láthatatlan az internetről, bár létezik rajta.

A Hamachit telepíteni kell minden olyan számítógépen, amely virtuális magánhálózathoz csatlakozik.

A virtuális hálózat egy speciális Hamachi szerver segítségével jön létre az interneten. Az 12975-ös és a 32976-os portok a szerverhez való csatlakozásra szolgálnak.Az első port (12975) csak a kapcsolat létrehozására szolgál, a második pedig működés közben. A hétköznapi felhasználóknak azonban valószínűleg nincs szükségük ilyen részletes információkra.

Miután a Hamachi szerver segítségével virtuális hálózatot hoznak létre a kiválasztott számítógépek között, a VPN hálózati kliensek közötti információcsere közvetlenül, vagyis a Hamachi szerver részvétele nélkül történik. Az UDP protokoll a VPN-kliensek közötti kommunikációra szolgál.

Program telepítés

A Hamachi a Windows 2000/XP/2003/Vista rendszert futtató számítógépekre telepítve van. A programnak Linuxra és Mac OS X-re is vannak konzolos verziói. Ezután megfontoljuk a program telepítését és konfigurálását példaként a Windows XP operációs rendszer használatával.

A Hamachi program telepítése meglehetősen egyszerű, és nem okoz problémát (különös tekintettel arra, hogy az indítandó telepítővarázsló felülete orosz). Miután a program telepítése elindult a számítógépen, elindul a telepítővarázsló, amely felszólítja Önt, hogy egyeztessen vele licencszerződés, válasszon mappát a program telepítéséhez (1. ábra), hozzon létre egy ikont az asztalon stb.

A program telepítése során aktiválható hasznos opcionális funkciók közé tartozik a Hamachi automatikus indítása a számítógép indításakor, valamint a sérülékeny szolgáltatások blokkolása a Hamachi kapcsolatoknál (2. ábra). Ez utóbbi esetben a Hamachi virtuális hálózati adapter Windows fájlmegosztó szolgáltatása blokkolva lesz. Ennek eredményeként a többi VPN-felhasználó nem férhet hozzá a számítógépén lévő megosztott fájlokhoz és mappákhoz. Ugyanakkor ezek a fájlok és mappák elérhetők maradnak a helyi hálózat hétköznapi felhasználói számára, amelyekhez nem használnak VPN-kapcsolatot.

Rizs. 1. A Hamachi telepítővarázsló lehetővé teszi egy mappa megadását

a program elhelyezéséhez hozzon létre egy ikont az asztalon

és válasszon egy lehetőséget Automatikus indítás programokat

a számítógép indításakor

A blokkolás mellett Windows szolgáltatások A fájlmegosztás, a Hamachi-kapcsolatok sebezhető szolgáltatásainak blokkolása a távoli hozzáférés letiltását is eredményezi bizonyos szolgáltatásokat Windows, amelyeket gyakran megtámadnak. Ennek megfelelően, ha a Hamachi programot használja megbízható ügyfelekkel való kapcsolatfelvételhez, akkor jobb, ha letiltja a sebezhető szolgáltatások blokkolásának lehetőségét.

Rizs. 2. A Hamachi telepítővarázsló lehetővé teszi a blokkolást

sebezhető szolgáltatások a Hamachi kapcsolatokhoz

Az utolsó szakaszban a telepítővarázsló felkéri, hogy válassza ki a program melyik verzióját szeretné telepíteni: az alap verziót vagy a prémium verziót. A Hamachi program két verzióban létezik. Az alapverzió ingyenes, míg a több funkcióval rendelkező Premium verzió fizetős. Vegye figyelembe, hogy a legtöbb felhasználó számára a program ingyenes alapverziója bőven elég (az alapverzió és a prémium verzió közötti részletes különbségekről kicsit később fogunk beszélni), de a standard megközelítés a következő: először is a prémium verzió 45 napig van telepítve (ingyenes), majd ezen időszak letelte után automatikusan átáll az alapverzióra.

A Hamachi telepítése és futtatása után, ha először telepítette a programot, elindul egy rövid Hamachi útmutató, amely leírja, hogyan kell dolgozni a programmal.

A program első futtatása

A program első indításakor fiókja létrejön. Ebben a szakaszban meg kell adnia a számítógép nevét, amely alatt a VPN-hálózat többi felhasználója láthatja (3. ábra).

Rizs. 3. A számítógép nevének beállítása, amely alatt

látható lesz a többi VPN-felhasználó számára

Ha a számítógép neve be van állítva, a program kapcsolatot létesít a Hamachi adatbázis-kiszolgálóval, és kér egy IP-cím hozzárendelését a virtuális hálózathoz. Hamachi adapterés a későbbiekben VPN-kapcsolat létrehozására fogják használni. Minden Hamachi klienshez hozzárendelnek egy IP-címet az 5.0.0.0/8 tartományban (alhálózati maszk 255.0.0.0), amely elvileg nem tartozik az interneten való használatra fenntartott címtartományok közé. Ezek a privát LAN-használatra fenntartott tartományok a következők: 10.0.0.0/8 (10.0.0.0-10.255.255.254), 172.16.0.0/12 (172.16.0.0-172.31.255.254) és .1 /.618.1 (.1 /.61924) 0,0-192.168.255.254). Az 5.0.0.0/8-as tartományt azonban az IANA (Internet Assigned Numbers Authority) több mint 10 éve fenntartja, és nem használja nyilvános (külső) internetcímként. Így az 5.0.0.0/8 tartomány egyrészt a külső (nyilvános) internetcímek tartományára vonatkozik, vagyis nincs lehetőség arra, hogy az Önhöz rendelt IP-cím már használatban van a helyi hálózatában (csak a privát IP-címek számára fenntartott címek használatosak a helyi hálózatokban). az IP-cím használata), másrészt ezeket a címeket még nem foglalja el senki.

Miután hozzárendel egy IP-címet az 5.0.0.0/8 tartományból, ez egyfajta azonosító lesz a számítógéped számára egy virtuális magánhálózatban. Ez az IP-cím a Hamachi virtuális hálózati adapteréhez van hozzárendelve. Szóval ha beírod parancs sor ipconfig / all parancsot, majd a beállításokon felül hálózati felület valós hálózati adapter (amely fizikailag jelen van a PC-ben), akkor azt tapasztalhatja, hogy egy másik virtuális Hamachi Ethernet adapter jelent meg, amelyhez hozzá van rendelve egy MAC-cím, IP-cím, alhálózati maszk, átjáró IP-címe stb. (4. ábra).

Rizs. 4. A program első indítása után a virtuális hálózati adapter

A Hamachi IP-címet kapott az 5.0.0.0/8 tartományból, és konfigurálva van

hálózati felület

Tehát miután a Hamachi program konfigurálta a virtuális hálózati adaptert, elkezdheti a munkát a programmal.

Ezen a ponton a számítógép még nem tagja egyetlen VPN-nek sem, ezért az első lépés az, hogy csatlakozzon egy meglévő VPN-hez, vagy hozzon létre egy új VPN-t.

Munka a programmal

A program felülete nagyon egyszerű (5. ábra). Csak három funkciógomb van: "on / off", a hálózati menü gomb és a rendszer menü gombja.

Rizs. 5. Program felület

Hamachi nagyon egyszerű -

csak három funkciógomb

Új VPN-hálózat létrehozásához vagy számítógép egy meglévőhöz való csatlakoztatásához kattintson a hálózat menü gombra, és válassza ki a megfelelő elemet (6. ábra).

Rizs. 6. A hálózat menü gombja lehetővé teszi

hozzon létre egy új VPN-hálózatot, vagy csatlakozzon

számítógépet egy meglévőre

Számítógép csatlakoztatása meglévő virtuális hálózathoz és onnan kilépés

Ha egy számítógépet szeretne csatlakoztatni egy meglévő virtuális hálózathoz, és ismeri a nevét és jelszavát (ha van ilyen), akkor a hálózat menüben válassza a Belép meglévő hálózat… Ezután megnyílik egy ablak, amelyben meg kell adnia a hálózat nevét és jelszavát (7. ábra).

Rizs. 7. Számítógép hozzáadása

meglévő virtuális hálózatra

Ezt követően a program ablakában megjelenik a hálózat neve és a hozzá csatlakozó számítógépek listája (kivéve az Önét) - ábra. 8.

Rizs. 8. A számítógép csatlakoztatása után

a virtuális hálózathoz a program ablakában

csatolt listája

a számítógépeihez

Ha a számítógép neve mellett egy zöld pont vagy egy csillag látható, az azt jelenti, hogy a kapcsolat létrejött a számítógéppel. A villogó zöld pont azt jelzi, hogy a kapcsolat létrehozása folyamatban van. Egy zöld pont körül világító kör jelzi, hogy információcsere folyik a számítógéppel.

A legrosszabb az egészben, hogy ha egy sárga pont van a számítógép neve mellett, az azt jelenti, hogy valamilyen oknál fogva nem lehet vele közvetlen kapcsolatot létesíteni. Ha a számítógép neve sárga színnel jelenik meg, az azt jelenti, hogy megszakadt a kommunikáció vele.

A kék pont megjelenése azt jelzi, hogy nem sikerült közvetlen kapcsolatot létesíteni a számítógéppel, és a kapcsolat a Hamachi szerveren keresztül jön létre. A probléma az, hogy ebben az esetben a kommunikációs csatorna a számítógéppel nagyon alacsony sávszélességgel és nagy késéssel rendelkezik.

Ha a számítógép neve és a neve melletti pont szürkén jelenik meg, ez azt jelenti, hogy a számítógép, bár csatlakozik ehhez a virtuális hálózathoz, nem elérhető (például a számítógép ki van kapcsolva, nincs internetkapcsolat vagy Hamachi nem fut).

A hálózatból való kijelentkezéshez kattintson a jobb gombbal a nevére, és válassza ki az elemet a legördülő listából. kihúz vagy Hagyja el a hálózatot. Az első esetben csak ideiglenesen hagyja el a hálózatot, és a hozzá csatlakozó számítógépek listája továbbra is látható marad. A második esetben a hálózatba való belépéshez meg kell ismételnie a számítógép meglévő hálózathoz való csatlakoztatásának teljes folyamatát.

Teremtés új hálózatés a létrehozott hálózat törlése

Ha új virtuális hálózatot szeretne létrehozni, válassza ki a hálózati menü elemét Új hálózat létrehozása... Megnyílik egy ablak, amelyben meg kell adni a létrehozandó hálózat nevét és azt a jelszót, amellyel más felhasználók csatlakozhatnak ehhez a hálózathoz (9. ábra).

Rizs. 9. Hozzon létre egy új VPN-hálózatot

Az új hálózat létrehozása után a felhasználói számítógépek csatlakoztathatók hozzá. Ha a hálózatot Ön hozta létre, akkor Ön az adminisztrátora, és teljes irányítást kap felette, amelytől a többi felhasználó megfosztva. Fontos megjegyezni, hogy a létrehozott hálózatot csak arról a számítógépről kezelheti, amelyen létrehozták. Pontosabban, csak olyan számítógépről kezelheti a hálózatot, amelyhez pontosan ugyanaz a virtuális IP-cím van hozzárendelve, mint a virtuális hálózat létrehozásakor. Miért olyan fontos ez a megjegyzés? Képzelje el a helyzetet: telepítette a Hamachi programot, és létrehozott egy új VPN-hálózatot. Ezután teljesen eltávolította (beleértve az összes konfigurációs fájlt) a Hamachi programot, majd egy idő után újra telepítette. Új virtuális IP-címet kap, de ennek használatával már nem tudja majd irányítani a korábban létrehozott VPN-hálózatot.

Ha Ön hálózati rendszergazda, akkor törölheti. Ehhez kattintson a jobb gombbal a hálózat nevére, és válassza ki a kívánt elemet a legördülő listából. Töröl. Vegye figyelembe, hogy egy hálózat törlésekor a többi felhasználó közötti összes kapcsolat teljesen megsemmisül.

Egyéb műveletek hálózati számítógépekkel

Ha csatlakozott a hálózathoz, a következő műveleteket hajthatja végre a csatlakoztatott számítógépeken:

- rendelkezésre állás ellenőrzése;

- mappák böngészése;

- üzenet küldése;

- a cím másolása;

- blokkolás;

- címke beállítás.

Az egyik végrehajtásához kattintson a jobb gombbal a számítógép nevére, és válassza ki a megfelelő elemet a legördülő menüből (10. ábra).

Rizs. 10. A lehetséges műveletek listája

a kiválasztott hálózati számítógéppel

Egy elem kiválasztásakor Ellenőrizd az elérhetőséget a szokásos ping parancs a megfelelő számítógép címére kerül végrehajtásra.

Bekezdés Tallózás a mappákban nyitást tesz lehetővé megosztás(Megosztás) mappákat a számítógépén.

Bekezdés üzenetet küldeni közötti üzenetváltást teszi lehetővé külön számítógépek hasonló hálózatok, mint az ICQ-ban.

Bekezdés Cím másolása beilleszti a kiválasztott számítógép IP-címét a vágólapra, ami kényelmes, ha más programokban (például távoli adminisztrációban) szeretné használni ezt a címet.

Bekezdés Blokk lehetővé teszi, hogy ideiglenesen blokkolja a kiválasztott számítógépet, vagyis blokkolja vele a VPN-csatornáját, és lehetetlenné válik az információcsere.

Bekezdés Címke beállítása lehetővé teszi a számítógép attribútumainak hálózaton való megjelenítésének formátumának kiválasztását. Alapértelmezés szerint a számítógép IP-címe és neve jelenik meg. Kiválaszthatja, hogy csak a számítógép neve vagy csak az IP-cím jelenjen meg.

Programbeállítások

A programbeállítások eléréséhez meg kell nyomnia a rendszermenü gombot, és ki kell választania az elemet Beállítások…(11. ábra).

Rizs. 11. Hozzáférés a beállításokhoz

programokat

Ezt követően megnyílik egy ablak Állapot és konfiguráció, amely lehetővé teszi a program részletes beállításainak elvégzését (12. ábra).

Rizs. 12. Részletes programkonfigurációs ablak

Valójában itt minden nagyon egyszerű, részletes megjegyzésekre pedig aligha van szükség, ezért a konfigurációs ablakban egyszerűen felsoroljuk a megvalósítható funkciókat. Tehát ebben az ablakban módosíthatja a számítógép nevét, részletesen konfigurálhatja a kapcsolatot, beállíthatja a program indításának típusát, blokkolhatja vagy feloldhatja a sebezhető Windows-szolgáltatásokat, blokkolhatja az új hálózati tagokat, és egyéb, kevésbé jelentős lehetőségeket is végrehajthat. A fontos jellemzők között megjegyezzük a titkosítás letiltását a hálózaton lévő egyes számítógépek közötti adatátvitel során. Ehhez kattintson az ikonra Ablakés a csoportban Kinézet jelölje meg az elemet Menüpontonként a „Speciális...” megjelenítése(13. ábra).

Rizs. 13. Speciális hozzáadása...

legördülő menühöz

Ezt követően, ha jobb gombbal rákattint a hálózatra csatlakoztatott számítógép nevére, az elem megjelenik a legördülő menüben. Fejlett... Ha kiválasztja, megnyílik egy ablak Alagút konfiguráció, amely lehetővé teszi a VPN alagút beállításainak módosítását. A titkosítás letiltása a bekezdésben Titkosítás ki kell választania egy értéket Ki. Ebben az esetben a számítógépről származó adatok titkosítatlan formában kerülnek átvitelre a kiválasztott számítógépre. Azonban in ellentétes irány az adatok titkosítva kerülnek továbbításra. A két számítógép közötti VPN-alagút titkosításának teljes letiltásához mindkét számítógépen le kell tiltani.

Vegye figyelembe, hogy a titkosítást csak kivételes esetekben szabad letiltani, mivel maga a titkosítási eljárás valószínűleg nem befolyásolja a forgalmat. A helyzet az, hogy a forgalmat az internetes csatorna sávszélessége határozza meg, semmiképpen sem a titkosítás használata vagy hiánya. Csak akkor, ha VPN alagút jön létre az ugyanazon a helyi hálózaton belüli számítógépek és annak között áteresztőképesség körülbelül 100 Mbps, a titkosítás használata kis mértékben csökkentheti a maximális átviteli sebességet (akár 70-80 Mbps-ig).

Következtetés

A Hamachi egy hatékony eszköz, amellyel nagyon gyorsan hozhat létre VPN-hálózatokat. Ne feledje, hogy eredetileg azért hozták létre, hogy lehetővé tegye a felhasználók számára a hálózati játékokat a játékszerverek megkerülésével. de lehetséges forgatókönyvek ennek a programnak az alkalmazása sokkal szélesebb. Tehát egy virtuális hálózat létrehozása és a számítógépek csatlakoztatása után használhatja szabványos programok távoli adminisztráció, távoli hozzáférést kap a virtuális hálózat bármely számítógépéhez, mivel egy ilyen hálózatban minden számítógép saját dedikált IP-címmel rendelkezik.

Ugyanakkor meg kell jegyezni, hogy közel sem mindig lehet közvetlen kapcsolatot létesíteni az egyes számítógépek között. És annak ellenére, hogy a gyártó honlapján azt állítják, hogy a program könnyen "átszúrja" a routereket és a NAT-eszközöket, valójában nem minden olyan optimista. A program dokumentációja azt állítja, hogy az esetek 5%-ában nem állapítható meg közvetlen kapcsolat az egyes számítógépek között, azonban véleményünk szerint ez a szám egyértelműen alábecsült. A valós helyzet a következő: ha két olyan számítógép összekapcsolásáról beszélünk, amelyekhez dinamikus vagy statikus nyilvános IP-cím van hozzárendelve, akkor nincs probléma. Vagyis ha csak egy számítógépe van otthon internet-hozzáféréssel, és olyan felhasználóhoz kell csatlakoznia, akinek szintén van egy internet-hozzáféréssel rendelkező számítógépe, akkor nem lesz probléma. A gyakorlat azt mutatja, hogy nincs probléma a kapcsolat létrehozásával a felhasználó dinamikus vagy statikus nyilvános IP-címmel rendelkező számítógépe és egy router által védett helyi hálózaton lévő számítógép között. Ha azonban létrejön a kommunikáció két különböző, routerek által védett helyi hálózathoz tartozó számítógép között, akkor problémák adódhatnak, és nem biztos, hogy létrejön a közvetlen kapcsolat. Azaz a kapcsolat létrejöhet, de nagy valószínűséggel nem direkt lesz, hanem a Hamachi szerveren keresztül. Ennek megfelelően egy ilyen kommunikációs csatorna sebessége nagyon alacsony lesz, és kevés haszna lesz egy ilyen kapcsolatnak. Például az otthoni internet-hozzáférés egy vezeték nélküli útválasztó segítségével valósul meg, vagyis a számítógép az otthoni helyi hálózat része, és hozzá van rendelve egy IP-cím a magáncélra fenntartott címek tartományából, és a nyilvános cím hozzá van rendelve. annak az útválasztónak a WAN-portjához, amelyen keresztül csatlakozik az internethez. Ha egy másik számítógéppel próbál kapcsolatot létesíteni, amely szintén a helyi hálózat részét képezi (például egy munkahelyi számítógéppel az irodában vagy egy olyan felhasználó számítógépével, aki otthoni helyi hálózattal rendelkezik és útválasztót használ), akkor a legtöbb esetben problémák jelentkeznek.

A Hamachi felhasználói kézikönyv leírja, hogyan lehet elkerülni az ilyen problémákat. Ehhez javasolt egy rögzített (nem dinamikus) UDP-portot használni, és a porttovábbítási funkciót megvalósítani az útválasztón. A gyakorlat azonban azt mutatja, hogy a porttovábbítás vagy a DMZ használata az útválasztóban nem mindig segít.

Kérjük, vegye figyelembe, hogy itt nem az a feladat, hogy mindent alaposan, technikailag helyesen magyarázzon el, hanem az, hogy „ujjakra” magyarázza, hogy még a kezdő felhasználók is megértsék. Remélem sikerült. Ha bármilyen kérdése van - tegye fel őket a megjegyzésekben.

A VPN szerver lényege a következő. Például a yandex.ru webhelyre szeretne lépni. Pontosabban, csatlakozzon egy 77.88.21.11 IP-című szerverhez (Oroszország keleti régióinak lakosait el lehet küldeni egy másik IP-vel rendelkező szerverre, de nem ez a lényeg). Amikor VPN nélkül dolgozik, a számítógép közvetlenül küld egy csomagot (mondhat egy kérést) a szervernek a 77.88.21.11 címmel, és választ kap tőle. Amikor VPN-en keresztül dolgozik, a számítógépe csomagot küld a VPN-kiszolgálónak, a VPN-kiszolgáló pontosan ugyanazt a csomagot küldi a 77.88.21.11-nek, a 77.88.21.11 pedig választ küld a VPN-kiszolgálónak (mert eredetileg a VPN-kiszolgáló küldte a kérés), és a VPN-kiszolgáló elküldi ezt a csomagot a számítógépére.

mi van nálunk? A 77.88.21.11 címre küldött kéréseket nem az Ön számítógépe, hanem a VPN küldi, a 77.88.21.11 szerver a VPN-kiszolgáló IP-címét rögzíti, és nem az Ön számítógépe.

A VPN használatának egyik lehetséges oka az az IP-cím elrejtésének szükségessége.

Egy másik alkalmazás - a forgalom átirányításának szükségessége. Vegyünk egy példát az életből. A cikk szerzője Orel városában (Közép-Oroszország) él, és csatlakozni szeretne a pekingi yunpan.360.cn szerverhez. A szerző a Beeline internetszolgáltató szolgáltatásait veszi igénybe (pontosabban akkoriban használt). Amint azt a parancsba beírt tracert yunpan.360.cn parancs mutatja Windows vonal, a kimenő internetes forgalom erre a kínai szerverre az USA-n keresztül megy. Hogy hogyan megy vissza a forgalom, azt a nyom nem mutatja, de a pingből ítélve nagyjából ugyanazon az útvonalon halad. Az alábbiakban egy képernyőkép látható a VisualRoute 2010 programból.

Az ilyen útválasztás annak a ténynek köszönhető, hogy a Beeline nem fizetett a gerinchálózati internetszolgáltatóknak egy közvetlenebb csatornáért Kínába.

Ezzel az útvonallal nagy csomagveszteség lép fel, a sebesség kicsi, a ping hatalmas.

Mit kell tenni? VPN használata. Egy ilyen VPN-kiszolgáló, amelyhez közvetlen útvonalunk van, és ahonnan egy közvetlen út a yunpan.360.cn-hez. Én (a cikk szerzője) nagyon sokáig kerestem egy elfogadható megoldást, és végül megtaláltam. Egy virtuális szervert béreltek (mi ez, később megbeszéljük) Krasznojarszkban (azonnal képzelje el, hol található Krasznojarszk városa) egy tárhelyszolgáltatótól. A szerver nyomon követése azt mutatta, hogy a forgalom Oroszországon keresztül megy, 95 ms ping (volt mobil LTE (4G) internetem, vezetékes internet ping 5-10 ms-al alacsonyabb lesz).

ping- Ez az internetes jel késleltetése. Az internetes forgalom mindkét irányban (oda és vissza) történő áthaladásának késleltetését mérik. A késleltetést csak egy irányban mérje szabvány azt jelenti lehetetlen, mert a számítógépe kérést küld a pingált szervernek, és időzíti a válaszidőt.

A nyomkövetésekben az egyes pontokhoz (minden útvonali ponthoz, más néven ugrás - ugrás) ping is megjelenik a forgalom mindkét irányban.

Gyakran előfordul, hogy az útvonal különböző irányokban eltérő.

Ezután a krasznojarszki szerverről nyomkövetést készítettek a yunpan.360.cn fájlhoz. Ping körülbelül 150 ms. A nyomkövetés azt mutatta, hogy a krasznojarszki szerverről a kínaira irányuló forgalom a Transtelecom és a China Telecom szolgáltatók közvetlen társviszony-létesítésén (interneten) keresztül megy.

Íme a nyom (Linux alatt készült):

tracepath yunpan.360.cn

1?: pmtu 1500

1: srx.optibit.ru 0,361 ms

1: srx.optibit.ru 0,381 ms

2: border-r4.g-service.ru 0,392 ms

3: kyk02.transtelecom.net 0,855 ms asymm 5

4: 10.25.27.5 112.987ms asymm 8

5: ChinaTelecom-gw.transtelecom.net 125.707ms asymm 7

6: 202.97.58.113 119.092ms asymm 7

7: 202.97.53.161 120.842ms asymm 8

8: nincs válasz

9: 220.181.70.138 122.342ms asymm 10

10:223.202.72.53 116.530 ms asymm 11

11:223.202.73.86 134.029ms asymm 12

12: nincs válasz

mit látunk? A krasznojarszki kiszolgálót (a tárhely szolgáltatás a szerverkapacitások tárolására és bérlésére szolgál) optibit.ru, az Igra-Service internetszolgáltatóhoz (g-service.ru) csatlakoztatva. Az Igra-Service pedig a nagy orosz gerinchálózati szolgáltatón, a Transtelecomon keresztül továbbítja a forgalmat a yunpan.360.cn címre (amiért pénzt is fizet). A TTC közvetlen kapcsolatán keresztül irányítja a forgalmat a kínai gerinchálózati szolgáltató, a China Telecom hálózatához, erről árul el minket a ChinaTelecom-gw.transtelecom.net hop domain.

Emlékezzünk, mi volt a problémánk. A forgalmunk arra a kínai szerverre az USA-n keresztül ment, a sebesség alacsony volt. Mit tettem? Telepítettem egy VPN-t erre a krasznojarszki szerverre. És állítsa be számítógépét, hogy ezen a VPN-kiszolgálón keresztül működjön. Mi történt? A yunpan.360.cn forgalom most nem a régi Orel-Moszkva-USA-Kína útvonalon ment, hanem így:

először a VPN-kiszolgálóhoz - Orel-Krasnoyarsk,

majd a VPN szerverről Pekingbe – Krasznojarszk-Pekingbe.

Megértetted a lényeget? Kidolgoztuk az útvonalat. Mit adott? A tőlem a yunpan.360.cn felé kimenő kapcsolat sebessége megnőtt. A ping csökkentve. Az eredményt sikerült elérni.

Hogyan határozzuk meg az útvonalat? Kezdők számára ennek legegyszerűbb módja a VisualRoute program használata, amely licencelt és feltört formában is megtalálható az interneten.

Futtassa ezt a programot, és állítsa be a következő beállításokat:

Így fog kiderülni:

Ebben a táblázatban láthatja, hogy mely országokon halad át a forgalom. Még egyszer felhívom a figyelmet arra, hogy a nyomkövetés csak a kimenő forgalom (vagyis a számítógépedről a szerver felé irányuló forgalom) útvonalát mutatja. Az ellenkező irányú útvonalat csak a szervertől a számítógépig tartó nyomkövetés mutatja. A VisualRoute-nak van egy kis hibája: gyakran megjelenik Ausztrália(?) országként, amikor nem tudja meghatározni egy csomópont tényleges helyét.

VPN- Virtuális magánhálózat – a virtuális magánhálózat, mondhatni, saját hálózata az Interneten, amelyen belül minden forgalom titkosítva van. Ezt a technológiát részletesen tanulmányozhatja és. Ha teljesen az ujjakra magyarázza, akkor:

- számítógépe és VPN-kiszolgálója az interneten keresztül csatlakozik

- az Ön és a VPN-kiszolgáló közötti összes forgalom titkosítva van

- A VPN-kiszolgáló elküldi a célállomásnak

- az IP-címe rejtve van, helyette a VPN-kiszolgáló IP-címe látható

A VPN akkor javasolt, ha ingyenes (vagy csak valaki más) WiFi-n keresztül dolgozik, mivel lehetséges a WiFi útválasztón áthaladó összes forgalom lehallgatása. VPN használatakor pedig az összes forgalom titkosítva lesz. Ezen túlmenően, ha VPN nélkül megy a yandex.ru, vk.com és google.ru webhelyekre, akkor a yandex.ru, a vk.com és a google.ru oldalakkal kapcsolatos kapcsolatok az útválasztó és az internetszolgáltató szintjén rögzítésre kerülnek. VPN használatakor minden kapcsolat a VPN-kiszolgáló címére megy.

Sokan vannak fizetős szolgáltatások VPN. Egyetlen előnyük a könnyű használat. A hiányosságok közül ki kell emelni a magas költségeket, a 100%-os bizalmasság hiányát (sokat lehet írni, de hogy a VPN szerveren mi történik valójában, elfogják-e a forgalmat, azt nem lehet garantálni). Az IP-cím pár kattintással történő megváltoztatásának képtelensége is betudható a fizetős szolgáltatások hátrányai közé.

Hasonlítsuk össze saját konfigurálású megoldásunk és fizetős VPN-szolgáltatásaink költségeit. Ez utóbbi ára körülbelül 300 rubel. havonta. Megoldásunk óránként 0,007 dollárba kerül. Jelenleg nem használunk VPN-t – nem fizetünk. Napi 2 órás használat esetén 30 napig ez az öröm 30-50 rubelbe fog kerülni.

A következőket fogjuk tenni:

- VPN szervert bérelünk.

- Állítson be rajta egy VPN-t.

- Használjuk őket, és csak a valódi VPN használat minden órájáért fizetünk.

1. lépés. Szerver bérlés.

Nem, nem bérelünk teljes értékű szervert. bérelünk virtuális szerver - VPS(virtuális privát szerver). Nagyon sok esetben a webhelyek internetes vagy más célú hosztolása (beleértve a VPN megszervezését is) nem igényel nagy szerverkapacitást, de „testre kell szabni” operációs rendszer szerver. Egyszerre egy számítógépen (beleértve a szervert is, mert ugyanaz a számítógép, csak általában erősebb) több operációs rendszer nem tud egyszerre működni. Hogyan legyen? A virtuális gépek segítenek. Ez a technológia lehetővé teszi egy operációs rendszer futtatását egy operációs rendszeren belül, amit virtualizációnak nevezünk. Szerverek esetében a virtuális gépek analógjai is létrejönnek - virtuális szerverek.

Számos általános virtualizációs technológia létezik. A leggyakoribbak az OpenVZ, KVM, Xen. Nagyjából Xen és KVM mindegyikhez Virtuális gép saját "vasutánzatot", saját operációs rendszert stb. Az OpenVZ esetében egy közös operációs rendszer kernelt használnak, aminek következtében egyes funkciók (például az OS kernel módosítása) elérhetetlenné válnak, vagy egyszerre csak az összes VPS-re engedélyezhetők és tilthatók. A VPS a Xen és a KVM rendszeren általában stabilabb működésben, azonban a különbség csak a nagy projektek esetében jelentős, ahol a szerver hibatűrése kritikus.

A VPS az OpenVZ-n mindig olcsóbb, mert egyetlen virtuális szerver kevesebb erőforrást igényel. Az alacsonyabb ár miatt figyelmünket az OpenVZ alapú VPS-re fordítjuk.

Figyelem! Egyes hosting cégek (szerverbérlési szolgáltatásokat nyújtó cégek) szándékosan blokkolják a VPN működését az OpenVZ alapú szervereken! Ezért egy ilyen szerver bérlése előtt ellenőriznie kell a támogatási szolgáltatással (jó tárhely esetén 15 percen belül, legfeljebb egy órán belül válaszolnia kell), hogy a VPN működni fog-e.

Személyes VPN-kiszolgálón való munkához elegendő egy minimális konfiguráció - 256 MB RAM és 0,5-1 GHz-es processzor. Azonban nem minden gazdagép biztosít 256 MB RAM-mal rendelkező VPS-t: sok esetben 512 MB RAM a minimális tarifa. Ez a VPS bőven elég nekünk.

Milyen egyéb kritériumok léteznek a VPS kiválasztásánál? Amint már megértette, az internetes forgalom folyamatosan „sétál” Öntől a VPS-hez és vissza. Ezért a főcsatornáknak mindkét irányban elegendő kapacitással kell rendelkezniük. Más szóval, a számítógép és a VPS közötti internetkapcsolat sebességének elegendőnek kell lennie a szükséges feladatok elvégzéséhez. A mindennapi kényelmes munkához elég a 15 Mbps, ha pedig VPN-en keresztül akarsz torrenteket letölteni, akkor szükséged lehet mind a 100 Mbps-re. De! Ha Ön és a VPS különböző internetszolgáltatók hálózatában vagytok (különösen a különböző városokban), nem valószínű, hogy a gerinchálózatok 70 Mbps-nál nagyobb sebességet „nyújtanak” Oroszországon (vagy az Ön országán) belül, és 50 Mbps-nál nagyobb sebességet európai szerverekkel. .

A legtöbb hosting szolgáltatás havi fizetést igényel. Azonnal meg kell jegyezni, hogy az árkategória nagyon nagy, megközelítőleg azonos minőséggel. A szolgáltatásokat óradíjjal fogjuk igénybe venni: 0,007 USD szerverünk óránként. Így ha minden nap 2 órát használunk VPN-t, akkor körülbelül 30 rubelt fizetünk havonta. Egyetértek, ez nem 350 rubel / hó egy fizetett VPN-szolgáltatásért!

Először is fel kell lépnie az oldalra, és regisztrálnia kell:

Ezután megnyílik egy oldal, ahol meg kell adnia bankkártya adatait. E nélkül a rendszer nem fog működni, és nem teszi lehetővé a 10 dolláros bónusz felhasználását (erről később). Bármilyen adatot megadhat, a rendszer „megeszi” a hamisakat.

Ugyanakkor előfordulhat, hogy több rubel összegét zárolják a kártyáján, amelyet azután visszaküldenek. Kártyájáról csak a szerverhasználat ténye esetén lehet leírni.

Mi a teendő, ha nincs bankkártya? Szerezz magadnak egyet, automatikusan ad egy virtuális kártyát, aminek egyenlege megegyezik a pénztárca egyenlegével. Szinte mindenhol feltöltheti pénztárcáját, lásd.

Ha azonban beírja a Qiwi kártya adatait a DigitalOceanbe, a rendszer „kiköpi”, utalva arra, hogy a DigitalOcean nem működik prepaid és virtuális kártyákkal. Ebben az esetben 5 dollárral kell feltöltenie egyenlegét a PayPal rendszeren keresztül, Qiwi kártyával fizetve.

Mindezek után a DigitalOcean fiókod ugyanazon az oldalán írja be a promóciós kódot CSEPP 10, 10 dollárt kérünk, amit félelem nélkül maradéktalanul felhasználhatunk a szerveren további leírások térképünkről.

Kész! Most folytassuk a VPS létrehozását. Nézze meg a videó leckét:

Szerver létrehozásakor válassza az Ubuntu 14.04-es verzióját, és ne az újabbat, beleértve a ne válassza ki a 16.04.

|

Szerver helye |

Ping domain |

|

|

Frankfurt, Németország |

http://speedtest-fra1.digitalocean.com/ |

speedtest-fra1.digitalocean.com |

|

Amszterdam-1, Hollandia |

http://speedtest-ams1.digitalocean.com/ |

speedtest-ams1.digitalocean.com |

|

Amszterdam-2 |

http://speedtest-ams2.digitalocean.com/ |

speedtest-ams2.digitalocean.com |

|

New York-1, USA |

http://speedtest-ny1.digitalocean.com/ |

speedtest-ny1.digitalocean.com |

|

New York-2 |

http://speedtest-ny2.digitalocean.com/ |

speedtest-ny2.digitalocean.com |

|

New York-3 |

http://speedtest-ny3.digitalocean.com/ |

speedtest-ny3.digitalocean.com |

|

San Francisco, USA |

http://speedtest-sfo1.digitalocean.com/ |

speedtest-sfo1.digitalocean.com |

|

London, Nagy-Britannia |

http://speedtest-lon1.digitalocean.com/ |

speedtest-lon1.digitalocean.com |

|

Szingapúr |

http://speedtest-sgp1.digitalocean.com/ |

Speedtest-sgp1.digitalocean.com |

Jegyzet. Oroszország és a FÁK-országok lakosainak többsége megfelel Amszterdamnak vagy Frankfurtnak (a Frankfurtba ping a legtöbb esetben valamivel kevesebb lesz, mint Amszterdamba). Azt javaslom, hogy az orosz távol-keleti lakosok teszteljék Szingapúrt, és hasonlítsák össze a teljesítményt az európai szerverekkel.

A kiszolgálók külföldön való elhelyezkedése lehetővé teszi VPN megkerülni a kormányzati tiltásokat bizonyos oldalak látogatására (ha ez releváns az Ön számára).

A DigitalOcean 1 terabájt (1024 GB) forgalmat tartalmaz az árban (lásd). A legtöbbnek ez is elég. Más tárhelyek esetében a forgalom formálisan korlátlan, de az 1-2 TB / hó küszöb elérésekor veszteségessé válik számukra.

Ennyi, VPS-t rendeltünk. Gratulálunk. Itt az ideje, hogy továbblépjünk a beállításhoz.

2. lépés. VPN beállítása.

Ne ijedjen meg, a saját VPN beállításának folyamata olyan egyszerű, mint a torta!

A fenti oktatóvideóban a Putty segítségével csatlakoztunk a szerverünkhöz. Most pedig folytassuk.

Másolja és illessze be (a jobb egérgomb megnyomásával, ahogy a videós bemutatóban is tettük) a parancsot:

Most másolja ki és illessze be a következőket a megnyíló fájlszerkesztő ablakba:

Nyomja meg a Ctrl+O, majd az Enter billentyűt.

Nyomja meg a Ctrl+X billentyűkombinációt.

Másolja és illessze be a parancsot:

Írja be az 1-et, és nyomja meg az Enter billentyűt. Várunk. A rendszer kérésének megfelelően adja meg a kívánt bejelentkezést, és nyomja meg az Enter billentyűt. Ugyanígy jelszóval. Az „[Y] / [N]” kérdésekhez írja be az Y-t, és nyomja meg az Enter billentyűt. A beállítás befejezése után megjelenik a bejelentkezési nevünk és jelszavunk, valamint a szerver IP-címe.

Kész! VPN beállítva!

Most nyissa meg a "Hálózati és vezérlőközpontot és nyilvános hozzáférés"Ablakok:

Válassza az új kapcsolat beállítását:

Válassza a "Csatlakozás munkahelyhez" lehetőséget:

Várunk egy kicsit. Most VPN-en keresztül dolgozunk! Hogy megbizonyosodjunk erről, a címre megyünk, és megbizonyosodunk arról, hogy a számunkra megjelenített IP-címünk megegyezik a VPS-ünk IP-címével.

Most figyelem! Át Személyes terület DigitalOcean, a VPS-ünket (DigitalOcean terminológiában cseppet) kikapcsolhatjuk, azonban még a kikapcsolt állapotban lévő szervernél is a normál árfolyamon terhelik a pénzt. Tehát biztonsági másolatot készítünk a szerverünkről, töröljük, és amikor újra szükségünk lesz a VPN-re, akkor visszaállítjuk a biztonsági másolatból!

Térjünk rá a szerverkezelésre (a DigitalOcean vezérlőpultja a cloud.digitalocean.com oldalon található, belépni a digitalocean.com főoldalának jobb felső sarkában található Bejelentkezés gombbal lehet).

Létre kell hoznunk egy biztonsági másolatot (pillanatképet) a VPS-ünkről. De ehhez először ki kell kapcsolnia.

Körülbelül egy percet várunk, amíg a szerver kikapcsol. Ezután lépjen a Pillanatképek részre, adjon meg egy tetszőleges nevet a pillanatképnek, és hozza létre:

VPS-ünk "súlyának" minden gigabájtja után 2 centet kell fizetni a pillanatkép elkészítésekor. A biztonsági másolat (pillanatkép) létrehozása néhány percet vesz igénybe.

Most eltávolítjuk a szervert:

Minden! Több pénzt nem vonnak le tőlünk.

Mi a teendő, ha újra VPN-re van szüksége?

Alkotnunk kell új VPS a korábban készített biztonsági másolatból.

Kattintson a "Csepp létrehozása" gombra:

Most, mint korábban, írja be a szerver nevét latin betűkkel szóközök nélkül, válassza ki az első minimális tarifát, a régiónak azonosnak kell lennie, amelyikben korábban volt szerverünk.

Csak lent kattintson az általunk készített kép nevére (szürke volt, de kéknek kell lennie):

…és nyomja meg a nagy zöld „Csepp létrehozása” gombot.

Várunk egy percet.

Megvizsgáljuk, hogy szerverünk IP-címe megegyezik-e az előzővel. Ha igen, akkor a Windows rendszerben egyszerűen folytatjuk a korábban létrehozott kapcsolatot:

Ha nem, kattintson jobb gombbal a kapcsolatunk nevére, és módosítsa az IP-címet egy újra:

Adjon meg egy új IP-címet, és kattintson az "OK" gombra:

Figyelem! Most a VPN kikapcsolásához nem kell biztonsági másolatot készítenünk, csak azonnal töröljük a szervert, és legközelebb mindent visszaállítunk a régi pillanatképről. Törlés előtt nem szükséges leállítani a szervert. Minden esetre itt van az eljárás képernyőképeken:

Mi voltunk azok, akik eltávolítottuk a VPS-t, miközben nem használtuk a VPN-t. Most állítsuk vissza a régi pillanatképből:

Ismét ellenőrizzük, hogy a régi IP-t megőriztük-e, és folytatjuk a munkát.

Ugyanazon a szerveren (vagy egy másikon) felemelheti személyes proxyját például a 3proxy szoftverbázisra, de ennek a cikknek nem ez a témája.

Elírási hibát talált? Válassza ki és nyomja meg a Ctrl + Enter billentyűket

Attól eltekintve erős számítógépés lenyűgöző lista további programokat a kényelmes szörfözéshez és biztonságos munkavégzés az interneten megbízható szerverre van szüksége – olyan eszközre, amely kommunikációt biztosít az emberekkel, szolgáltatásokkal, cégekkel és információs oldalakkal. Között különböző típusok a legsikeresebb választás a VPN-kiszolgáló lenne, már csak azért is, mert a Windows operációs rendszerben opcióként szerepel. Olvasson tovább, és önállóan és költségmentesen futtathatja és konfigurálhatja a Windows 7 rendszeren.

VPN-kiszolgáló csatlakoztatása és konfigurálása

Ne félj. A VPN-kiszolgáló létrehozása és előkészítése a megfelelő működéshez nem nehéz, de szükséges feltétel- rendszergazdai jogokkal rendelkezik.

Mi az a VPN szerver

Szó szerint a VPN (virtuális magánhálózat) fordítása "virtuális magánhálózat". Technikailag ez egy olyan protokoll- és megoldásarchitektúra, amely biztonságos kommunikációt biztosít digitális környezetben. Lényegében a VPN egy biztonságos kiegészítő egy ismerős virtuális hálózat tetején.

Telepítés és VPN beállítása-server nem fog sok időt igényelni tőled, mivel már be van építve a Windows operációs rendszerbe. A szakértők szerint a magánszerver legsikeresebb konfigurációja ezen a platformon található.

Így néz ki egy VPN-kiszolgálón keresztüli egyszerűsített csatlakozási séma

A szerver feladata olyan alagutak létrehozása, amelyek összekötik a felhasználót az elérni kívánt végpontokkal. Ráadásul az információ egy bonyolult algoritmus szerint van titkosítva, amelyet szinte lehetetlen dekódolni. Senki kívülről nem juthat be az alagútba. A szerver blokkolja az ilyen próbálkozásokat, jól védett személyes adatokat hagyva hátra – levelezést, hívásokat, üzeneteket, video- és hangfájlokat.

Mire való

A válasz lényege a szerver által elvégzett feladatokban rejlik. Nemcsak számos eszközt egyesít a virtuális térben, például számítógépes terminálokat, laptopokat, táblagépeket és még mobileszközöket is. Technológiája anonimitást, adattitkosítást és bizalmas információk védelmét biztosítja a behatolók általi lehallgatás ellen.

Néhányan tiltakoznak: nincs szükségünk anonimitásra és adatvédelemre, mert nincs mit titkolni. Hadd ne higgyek neked. Nemcsak a támadók használnak titkosított forgalmat, a legtöbben nem idegenkednek az adatok védelmétől, hogy ne „osszák meg” jelszavaikat a hozzáférésükhöz. Bank kártya vagy személyes adatok kiszivárgása miatt nem válik zsarolás tárgyává. Ahogy mondani szokták: ostobaság nyitva hagyni a ház ajtaját, ha a világ nem csak jó és kedves emberekből áll. Az anonimitás egy szép részletet is ad – az olyan források meglátogatásának lehetőségét, amelyek korábban különböző okok miatt nem voltak elérhetők.

A VPN használatának egyik leggyakoribb oka az, hogy nem hajlandóak kötődni a munkahelyhez.

A VPN használatának egyik leggyakoribb oka az, hogy nem hajlandóak kötődni a munkahelyhez.

Érdemes megemlíteni a VPN használatának előnyeit is:

- méretezhetőség - nincs szükség további költségekre egy másik résztvevő csatlakoztatásakor;

- rugalmasság – nem számít, honnan szerzi be a hozzáférést;

- értékes munkalehetőség bárhol.

Vállalati hálózatok kialakításánál is elengedhetetlen a VPN szerver, amikor egy cég, vállalkozás biztonságos működéséhez korlátozni kell az illetéktelen személyek hozzáférését a munkavállalók között keringő információkhoz. Technikai VPN-megoldások segítségével nem nehéz megszervezni a vállalaton kívüli ügyfelek magánéletét.

Létrehozása és konfigurálása Windows 7 rendszerű számítógépen: lépésről lépésre

A lépések sorozata, amelyeket a VPN-kiszolgáló elindításához és konfigurálásához kell követnie Windows platform 7 ilyen.

- Nyissa meg a Start menüt, és lépjen a Vezérlőpult fülre.

Lépjen a Start menüből a Vezérlőpultra

Lépjen a Start menüből a Vezérlőpultra - A Számítógép beállításainál válassza a Hálózat és internet lehetőséget.

Nyissa meg a "Hálózat és internet" részt

Nyissa meg a "Hálózat és internet" részt - A megnyíló ablakban kattintson a "Hálózati és megosztási központ" elemre.

Válassza a "Hálózati és megosztási központ" lehetőséget

Válassza a "Hálózati és megosztási központ" lehetőséget - Ezután kattintson az "Új kapcsolat vagy hálózat beállítása" gombra.

Válassza az "Új kapcsolat vagy hálózat beállítása" lehetőséget.

Válassza az "Új kapcsolat vagy hálózat beállítása" lehetőséget. - Az új ablakban válassza a "Kapcsolódás munkahelyhez" lehetőséget.

Kattintson a „Csatlakozás munkahelyhez” gombra

Kattintson a „Csatlakozás munkahelyhez” gombra - Ezután kattintson az "Internetkapcsolatom (VPN) használata" gombra.

Válassza az "Internetkapcsolatom (VPN) használata" lehetőséget.

Válassza az "Internetkapcsolatom (VPN) használata" lehetőséget. - Az internetkapcsolat azonnali létrehozására vagy a művelet elhalasztására vonatkozó ajánlatnál válassza az "Internetkapcsolat beállításának elhalasztása" lehetőséget.

Válassza az "Internetkapcsolat beállításának elhalasztása" lehetőséget.

Válassza az "Internetkapcsolat beállításának elhalasztása" lehetőséget. - Ezután írja be a kiszolgáló címét, a cél nevét, és adja meg a kapcsolat nevét.

Írja be a VPN szerver címét, a "Cél neve" mezőbe írja be a kapcsolat nevét

Írja be a VPN szerver címét, a "Cél neve" mezőbe írja be a kapcsolat nevét - A következő ablakban adja meg a VPN-kiszolgálón regisztrált bejelentkezési nevet és jelszót. Az "Emlékezzen erre a jelszóra" mezőben jelölje be a "pipát", hogy ne kelljen minden csatlakozáskor megadnia. Mindenképpen mentse.

Írja be a VPN-kiszolgálón regisztrált felhasználónevet és jelszót. Jelölje be az "Emlékezz erre a jelszóra" négyzetet

Írja be a VPN-kiszolgálón regisztrált felhasználónevet és jelszót. Jelölje be az "Emlékezz erre a jelszóra" négyzetet - A kapcsolat létrejött. Kattintson a "Bezárás" gombra. A kényelem érdekében hozzon létre egy parancsikont a programhoz az „Asztalon”.

Zárjon be egy ablakot

Zárjon be egy ablakot - Lépjen vissza a "Start" menübe, majd a "Vezérlőpult", "Hálózat és internet", "Hálózatok és megosztás kezelése" menüpontra, ahol válassza az "Adapter beállításainak módosítása" lehetőséget.

Lépjen az "Adapter beállításainak módosítása" elemre

Lépjen az "Adapter beállításainak módosítása" elemre - Keresse meg a VPN-kapcsolatot ebben az ablakban, kattintson rá jobb gombbal, majd lépjen a "Tulajdonságok" elemre.

A VPN-kapcsolat ablakában kattintson rá jobb gombbal, és lépjen a "Tulajdonságok" elemre.

A VPN-kapcsolat ablakában kattintson rá jobb gombbal, és lépjen a "Tulajdonságok" elemre. - Ezután válassza ki a "Biztonság" elemet, ahol a "VPN típusa" mezőben válassza a "Point-to-Point Tunneling Protocol (PPTP)" lehetőséget, és az "Adattitkosítás" mezőben kattintson az "Opcionális" elemre.

Nyissa meg a "Security" elemet, és a "VPN típusa" mezőben válassza a "Point to Point Tunneling Protocol (PPTP)" lehetőséget, az "Adattitkosítás" mezőben válassza az "opcionális" lehetőséget.

Nyissa meg a "Security" elemet, és a "VPN típusa" mezőben válassza a "Point to Point Tunneling Protocol (PPTP)" lehetőséget, az "Adattitkosítás" mezőben válassza az "opcionális" lehetőséget. - Ugyanabban az ablakban, csak a "Hálózat" lapon törölje a jelölést a "Client for Microsoft Networks" és a "File and Printer Sharing for Microsoft Networks" melletti négyzetekből.

A "Hálózat" lapon törölje a jelet a következő elemek melletti jelölőnégyzetekből: "Client for Microsoft Networks" és "File and Printer Sharing for Microsoft Networks"

A "Hálózat" lapon törölje a jelet a következő elemek melletti jelölőnégyzetekből: "Client for Microsoft Networks" és "File and Printer Sharing for Microsoft Networks" - Ezután az ablak bezárása nélkül lépjen a "Beállítások" fülre, és törölje a jelölést a "Windows bejelentkezési tartomány engedélyezése" melletti négyzetből, majd kattintson az "OK" gombra.

A Beállítások lapon törölje a jelet a Windows bejelentkezési tartomány engedélyezése melletti négyzetből, majd kattintson az OK gombra.

A Beállítások lapon törölje a jelet a Windows bejelentkezési tartomány engedélyezése melletti négyzetből, majd kattintson az OK gombra.

A VPN a kezdés előtt kér egy helyet. A legjobb választás- „Nyilvános hely”, akkor a digitális térben a legnagyobb magánélet biztosított lesz. Opcionálisan a "Kapcsolat" menüben konfigurálja a titkosítás és más eszközök használatának beállításait.

Ha továbbra is kérdései vannak a VPN-kiszolgáló Windows 7-es telepítésével és konfigurálásával kapcsolatban, nézze meg a videót.

Videó: VPN-kapcsolat létrehozása és konfigurálása Windows 7 környezetben

Több kliens beállítás

A magánhálózat új tagjainak csatlakoztatásának folyamata a következő.

- Lépjen a "Vezérlőpultra" => " Hálózati kapcsolatok» => «Új kapcsolat létrehozása».

- Kezdje el a munkát az "Új kapcsolat varázslóval" => "Közvetlen kapcsolat másik számítógéppel" => "Bejövő kapcsolatok elfogadása".

- A "Varázsló" felkéri, hogy adja meg azokat az eszközöket, amelyekkel a bejövő kapcsolatokat kívánja fogadni, de ezek nem megfelelőek, ezért kattintson a "Tovább" gombra. Amikor a „Varázsló” rákérdez a VPN-re, álljon meg a „VPN engedélyezése” elemnél.

- Adja meg az engedélyezési paramétereket. A "Varázsló" kéri, hogy válassza ki azokat a felhasználókat, akik beléphetnek a virtuális magánhálózatba. Válassza ki és kattintson a "Hozzáadás" gombra. Adja meg az új felhasználónevet és jelszót a varázsló kérésének megfelelően.

- TCP/IP protokollok beállítása. Válassza ki a megfelelő elemet a protokollok listájából, és kattintson a "Tulajdonságok" gombra. Annak érdekében, hogy az ügyfél hozzáférhessen a helyi hálózathoz, aktiválja a "Hívók hozzáférésének engedélyezése a helyi hálózathoz" opciót. Ezután jelölje ki az IP-címek tartományát, amelyet a csatlakoztatott résztvevők használhatnak.

Telepítési és üzemeltetési hibaelhárítás

A VPN elindítása gyakran hibákkal jár. A gép háromjegyű számmal jelzi őket. Tehát a 6**-os digitális értékű hibák a hálózat működési állapotát jelzik, de ellenőrizni kell a beírt információkat. Ez a kommunikációs protokoll típusára, a jelszóra és a névre vonatkozik. A 7** kód a csatlakozási beállítások hibáiról ad tájékoztatást. A 8 ** kód alatt a hálózati beállítási problémák vagy az internetkapcsolat banális hiányával kapcsolatos problémák el vannak rejtve.

Nézzük meg a gyakori hibákat és azok kijavítását.

807-es hiba

Ez a hiba a hálózati kapcsolat hibáját jelzi. Gyakori ok a rossz internetminőség vagy a szerver túlterhelés miatti forgalomátviteli problémák.

Tehát a rendszer 807-es hibát jelez

Tehát a rendszer 807-es hibát jelez

A probléma megoldására számos lehetőség kínálkozik. Próbálja meg újra létrehozni a VPN-kapcsolatot. Nem segített? Tehát törölje a KV958869 rendszert, vagy jobb esetben állítsa vissza korábbi állapotába. Megint nem sikerült? Ezután módosítsa a kapcsolat típusát automatikus funkcióról "PPTP"-re. Ne feledje, hogy a 807-es hiba akkor is előfordul, ha tűzfal/tűzfal blokkolja, ezért próbálja meg letiltani őket.

868-as hiba

A VPN portok helytelen működéséről beszélünk. Gyakran előfordul, hogy egy hibás DNS-kiszolgálónév miatt szünet következik be. Ezért először is nézze meg a TCP / IP protokollt. Ott vagy rosszul van megadva a DNS-cím, vagy egyáltalán nincs megadva.

Így néz ki a 868-as hibaüzenet

Így néz ki a 868-as hibaüzenet

Határozza meg a LAN kapcsolat állapotát. A "Hálózati kapcsolatok" lapon kövesse az alábbi lépéseket egymás után: "Start" => "Vezérlőpult" => "Hálózat és internet" => "Hálózati vezérlőközpont" => "Adapter beállításainak módosítása". Az észlelt hiba további intézkedéseket ír elő.

Tehát, ha nincs helyi hálózati kapcsolat, csatlakozzon VPN-en keresztül. Nincs eredmény? Ellenőrizze, hogy a kábel működik-e. Ha le van tiltva, kék képernyők jelennek meg a megfelelő ikonon piros kereszttel. Próbálja meg először a jobb gombbal kattintva letiltani, majd újra engedélyezni a kapcsolatot. Megint nem történt semmi? Ezután végezze el ugyanazt a „leválasztás/csatlakoztatás” műveletet a kábellel (manuálisan).

A hiba továbbra is fennáll? Végezzen csatlakozási ellenőrzést. Nyissa meg a jobb gombbal, és nézze meg, hány csomagot küldtek – legalább 5–7 legyen belőlük. Ha a szállítmány kevesebbet vett vagy teljesen üres volt, akkor tájékozódjon a berendezés működéséről. Lépjen a "Felügyeleti eszközök" elemre a következő módon: "Start" => "Vezérlőpult" => "Rendszer és biztonság" => "Felügyeleti eszközök" => "Szolgáltatások". Keresse meg a DHCP klienst a szolgáltatások listájában. Indítsa újra a jobb gombbal. Ezután indítsa újra a számítógépet.

Az 53-as port blokkolása is lehet az oka a nem működő állapotnak.A túlzott óvatosságod egyszerűen kegyetlen tréfát játszott - te magad programoztad úgy a biztonsági rendszert, hogy az nem enged meg mindent. Ezzel kapcsolatban ajánlatos ellenőrizni, hogy az 53-as port blokkolva van-e.Még ha azt írja ki, hogy „Port nyitva van”, ez egyáltalán nem jelenti azt, hogy a kapcsolat megy. Ez csak a csatlakozási készenlétre vonatkozik. Csak hozzon létre egy engedélyezési szabályt az 53-as porthoz mind a TCP-ben, mind az UDP-ben. Nincs eredmény? Akkor legalább ehhez kell folyamodni, vagyis újratelepíteni a Windowst.

Feltétlenül nézd meg a videót részletes utasítás kikötőnyílás. Azt is bemutatja, hogyan lehet javítani a portkapcsolati hibákat.

Videó: port megnyitása a helyi hálózaton

734-es és 741-es hiba

A 734-es hiba akkor fordul elő, amikor a "PPP Link Control Protocol" megszakad, a 741-es hiba pedig abból adódik, hogy a gép nem ismeri fel az ilyen típusú titkosítást.

A 734-es hibát egy egyszerű algoritmussal küszöböljük ki

A 734-es hibát egy egyszerű algoritmussal küszöböljük ki

Az egyszerű lépések segíthetnek megoldani a helyzetet. Kattintson duplán a VPN-re, és nyissa meg a "Tulajdonságok", majd a "Biztonság" elemet, és törölje az "Adattitkosítást igényel" jelölőnégyzetet. Erősítse meg szándékait.

Ez csak egy kis része a VPN indításakor felmerülő problémáknak, de szinte mindegyik egyszerűen és sok idő nélkül megoldódik.

Mi az az OpenVPN

A legnépszerűbb privát hálózati megoldás az OpenVPN. A fő előny a gazdaságosság, mivel a forgalom szűkös. A program hiányosságai között szerepel a beállítások bonyolultsága, amivel most foglalkozunk.

Az OpenVPN egy speciális program a VPN-kapcsolat beállítására. Természetesen először telepítenie kell a számítógépére. Jobb, ha a letöltési fájlt a program hivatalos webhelyéről veszi:

A telepítési folyamat meglehetősen egyszerű, kivéve, hogy ideiglenesen le kell tiltania a víruskeresőt. A program betöltésekor a TAP-Win32 Adapter V9 virtuális hálózati adapter és a hozzá tartozó illesztőprogram bekerül a rendszerbe. Az OpenVPN feladata a helyi kiegészítő IP-címének és maszkjának beállítása.

Először is át kell másolnia azt a konfigurációs fájlt, amelyet a szolgáltatónak biztosítania kell. Mentse az adatokat a C:\Program Files\OpenVPN\config mappába. Amíg benne van, kattintson a "Beszúrás" elemre.

Az OpenVPN-t csak rendszergazdai jogokkal szabad futtatni, ellenkező esetben előfordulhat, hogy a program nem fog megfelelően működni.Ügyeljen arra, hogy módosítsa a kompatibilitási tulajdonságokat az operációs rendszerben. Az OpenVPN-en nyissa meg a "Tulajdonságok" elemet, keresse meg a "Kompatibilitás" elemet, ahol jelölje be a "Futtassa ezt a programot rendszergazdaként". Ezután erősítse meg műveleteit az „OK” gombra kattintva. Meg kell jelennie a kapcsolatnapló ablaknak.

Ha az összes lépést helyesen követte, akkor a VPN beállítása az OpenVPN protokollon keresztül a Windows 7 rendszerhez sikeres volt. Vannak még nehézségek? Lásd képernyőképeket lépésről lépésre utasításokat Nyissa meg a VPN-beállításokat és egy rövid videót.

A program beállítása lépésről lépésre (fotó)

Másolja a konfigurációs fájlt a C:\Program Files\OpenVPNconfig mappába

Erősítse meg a hozzáférési kérelmet

Futtassa az OpenVNP-t rendszergazdaként: lépjen a "Start" elemre, kattintson a jobb gombbal az OpenVPN parancsikonra, válassza a "Tulajdonságok" lehetőséget.

Nyissa meg a program menüt a tálcán (a jobb sarokban), és válassza a "Csatlakozás" lehetőséget.

Megnyílik egy ablak a kapcsolati napló tartalmával

Videó: OpenVPN GUI telepítése

IPSec VPN beállítása

Az IPSec szabványt kifejezetten az IP protokoll biztonságának fokozására tervezték. Lehetővé teszi a hitelesség (hitelesítés) megerősítését, valamint az IP-csomagok integritásának és titkosításának ellenőrzését. Az IPsec protokollokat tartalmaz a biztonságos kulcscseréhez:

- RFC 2401 IPSec,

- RFC 2402AH,

- RFC 2406 ESP,

- RFC 2409 IKE.

Az alábbiakban ismertetjük, hogyan állíthat be VPN-t IPsec-en keresztül lépésről lépésre útmutató lent.

- A Vezérlőpulton kattintson a Nézet: Kis ikonok elemre, majd lépjen a Vezérlőközpontba.

- Ezután keresse meg az „Új kapcsolat beállítása” részt a „Hálózati beállítások módosítása” lapon.

- Fejezze be a műveletet a "Csatlakozás munkahelyhez" gombra kattintva. Nyissa meg a "Kapcsolat vagy hálózat beállítása" lapon.

- Ezután attól függően cselekszik, hogy a VPN korábban telepítve volt-e a gépén. Ha igen, akkor a felugró ablakban kattintson a "Nem, hozzon létre új kapcsolatot, és folytassa a műveleteket" lehetőségre. Ha nem, válassza az "Internetkapcsolat használata" lehetőséget.

- Ne felejtse el megadni VPN-címét, és a „Cél neve” sorba írja be a szerver nevét. Ne felejtsd el a jelet. Válassza ki a „Telepítés jövőbeli csatlakozáshoz” oszlopot, és folytassa a lépéseket.

- Ezután adja meg a VPN-kiszolgálón regisztrált jelszavát és bejelentkezési adatait. A megnyíló ablakban hagyja jóvá a csatlakozást.

- Ezután a Hálózati és megosztási központban módosítsa az adapter beállításait.

- Végül válassza ki a "VPN típusa" lehetőséget. IPsec VPN lesz. Természetesen vegye figyelembe, hogy a titkosítás nem kötelező. Elkészült az IPsec VPN-csatornája!

Az IPsec VPN-ről szóló téma zárásaként szeretném hangsúlyozni a program hasznosságát, tekintettel a VPN két hátrányára. Az első és legsúlyosabb a PPTP protokoll sebezhetősége. Az egytényezős hitelesítés megbízhatóságának hiányáról beszélünk. Más szóval, amikor csak bejelentkezési név és jelszó segítségével erősítjük meg hozzáférési jogunkat. Ebben az esetben a bejelentkezési név vagy a felhasználónév általában ismert, és a jelszó gyakran egy hacker kezébe kerül (például amikor egy trójai vírust juttatnak be az operációs rendszerbe). Ekkor egy kívülálló teljes hozzáférést kap a helyi hálózathoz. A második hátrány az, hogy nincs mód annak ellenőrzésére, hogy a kapcsolatot egy megbízható felhasználó hozta-e létre, és nem ugyanaz a támadó, aki hozzáfért a fiókhoz.

Videó: IPsec alagút létrehozása két Mikrotik router között

A felhasználó ismeri, ha nem is az összeset, de az alapvető lépéseket a saját, teljes értékű és teljesen biztonságos VPN-kapcsolaton alapuló virtuális hálózat létrehozásához és konfigurálásához. Windows környezet 7. Azt is megtanulta, hogyan kell megfelelően konfigurálni az OpenVPN és az IPsec VNP programokat. Biztos lehet benne, hogy egy privát szerver ugyanazt a teljes értékű kapcsolatot garantálja, mint egy hagyományos szerver. Számítógépe nem fogja észrevenni a különbséget a VPN és a titkosítás nélküli csatorna között, de a digitális térben végzett munkája biztonsága többszörösére nő.