Miks hakkas teie mobiiltelefon ühtäkki teistmoodi käituma või koguni oma "elule" kaasa elama? Võib-olla sellepärast, et sellesse on sattunud pahatahtlik programm. Tänapäeval kasvab Androidi jaoks mõeldud viiruste ja troojalaste arv plahvatuslikult. Miks? Jah, sest kavalad tüübid-viirusekirjutajad teavad, et nutitelefone ja tahvelarvuteid kasutavad kaaskodanikud üha enam elektrooniliste rahakottidena ning teevad kõik selleks, et raha omanike kontodelt nende taskusse kolida. Räägime sellest, kuidas mõista, et mobiilseade on nakatunud, kuidas Androidist viirust eemaldada ja end uuesti nakatumise eest kaitsta.

Android-seadme viirusnakkuse sümptomid

- Vidin lülitub sisse tavapärasest kauem, aeglustub või äkitselt taaskäivitub.

- SMS-ide ja telefonikõnede ajalugu sisaldab väljuvaid sõnumeid ja kõnesid, mida te ei teinud.

- Raha debiteeritakse teie telefonikontolt iseenesest.

- Reklaamid, mis ei ole seotud ühegi rakenduse või saidiga, kuvatakse teie töölaual või brauseris.

- Programmid installitakse iseenesest, Wi-Fi, Bluetooth või kaamera on sisse lülitatud.

- Kadunud on juurdepääs e-rahakotile, mobiilipangale või teadmata põhjustel on kontodel olev summa vähenenud.

- Keegi on teie konto sotsiaalvõrgustikes või sõnumitoojates (kui seda kasutatakse mobiilseadmes) üle võtnud.

- Vidin on lukus ja ekraanile kuvatakse teade, et rikkusite midagi ja selle avamiseks peate maksma trahvi või lihtsalt raha üle kandma.

- Rakendused lakkasid ootamatult käivituma, juurdepääs kaustadele ja failidele kadus, osa seadme funktsioone blokeeriti (näiteks ei vajutatud ühtegi nuppu).

- Programmide käivitamisel kuvatakse teateid nagu "rakenduses com.android.systemUI ilmnes viga."

- Rakenduste loendis ilmusid tundmatud ikoonid ja tegumihalduris tundmatud protsessid.

- Viirusetõrjeprogramm teavitab teid pahatahtlike objektide tuvastamisest.

- Viirusetõrjeprogramm desinstallis end seadmest või ei käivitu.

- Teie telefoni või tahvelarvuti aku hakkab tühjenema kiiremini kui kunagi varem.

Kõik need sümptomid ei viita 100% viirusele, kuid igaüks neist on põhjust oma seadet kohe nakkuse suhtes skannida.

Lihtsaim viis mobiiliviiruse eemaldamiseks

Kui vidin ikka töötab, on kõige lihtsam viis viirus eemaldada Androidi installitud viirusetõrje abil. Jookse täielik kontroll telefoni välkmälu, kui tuvastatakse pahatahtlik objekt, valige suvand "Kustuta", salvestades neutraliseeritud koopia karantiini (juhuks, kui viirusetõrje tuvastab end ja peab midagi viiruse jaoks ohutut).

Kahjuks aitab see meetod umbes 30–40% juhtudest, kuna enamik pahatahtlikke objekte on aktiivselt vastu eemaldamisele. Kuid nende kohta kehtib reegel. Järgmisena vaatleme toimimisvõimalusi, kui:

- viirusetõrje ei käivitu, ei tuvasta ega eemalda probleemi allikat;

- pahavara taastatakse pärast kustutamist;

- seade (või selle üksikud funktsioonid) on lukustatud.

Eemaldage pahavara turvarežiimis

Kui te ei saa oma telefoni või tahvelarvutit sisse puhastada tavaline mood, proovige seda ohutult teha. Enamik pahatahtlikke programme (mitte ainult mobiilsed) ei näita turvarežiimis mingit tegevust ega sega nende hävitamist.

Seadme turvarežiimis käivitamiseks vajutage sisse-/väljalülitusnuppu, asetage sõrm valikule "Toide välja" ja hoidke seda all, kuni ilmub teade "Turvarežiimi sisenemine". Seejärel klõpsake nuppu OK.

Kui teil on vana versioon Android - 4.0 ja vanemad, lülitage vidin tavalisel viisil välja ja lülitage see uuesti sisse. Kui ekraanile ilmub Androidi logo, vajutage samal ajal helitugevuse suurendamise ja vähendamise klahve. Hoidke neid, kuni seade täielikult käivitub.

Turvarežiimis skannige oma seadet viirusetõrjega. Kui viirusetõrjet pole või see mingil põhjusel ei käivitu, installige (või installige uuesti) see aadressilt Google Play.

Sel moel reklaamiviirused nagu Android.Gmobi 1 ja Android.Gmobi.3 (vastavalt Dr. Web klassifikatsioonile), mis laadivad telefoni erinevaid programme (reitingu tõstmiseks) ning kuvavad ka bännereid ja reklaame töölaual, on edukalt eemaldatud.

Kui teil on superkasutaja (root) õigused ja teate täpselt, mis probleemi täpselt põhjustas, käivitage failihaldur (näiteks Root explorer), järgige selle faili asukoha teed ja kustutage see. Kõige sagedamini paigutavad mobiiliviirused ja troojalased oma kehad (käivitatavad failid laiendiga .apk) süsteemi/rakenduste kataloogi.

Tavarežiimi naasmiseks taaskäivitage seade.

Mobiiliviiruste eemaldamine arvutist

Telefoni viiruste eemaldamine arvuti kaudu aitab välja, kui mobiiliviirusetõrje ei saa isegi turvarežiimis oma ülesandega hakkama või seadme funktsioonid on osaliselt blokeeritud.

Viiruse eemaldamine tahvelarvutist ja telefonist arvuti abil on samuti võimalik kahel viisil:

- arvutisse installitud viirusetõrje kasutamine;

- käsitsi läbi Androidi vidinate failihalduri, näiteks Android Commanderi.

Kasutame arvutis viirusetõrjet

Arvutisse installitud viirusetõrjega mobiilseadme failide kontrollimiseks ühendage telefon või tahvelarvuti USB-kaabli abil arvutiga, valides meetodi "Meeldib USB-mäluseade".

Järgmisena lülitage USB sisse.

Järgmisena lülitage USB sisse.

Pärast seda ilmub arvuti kausta "Arvuti" 2 täiendavat "ketast" - sisemine mälu telefon ja SD-kaart. Skaneerimise alustamiseks avage iga ketta kontekstimenüü ja klõpsake nuppu "Kontrolli viiruste olemasolu".

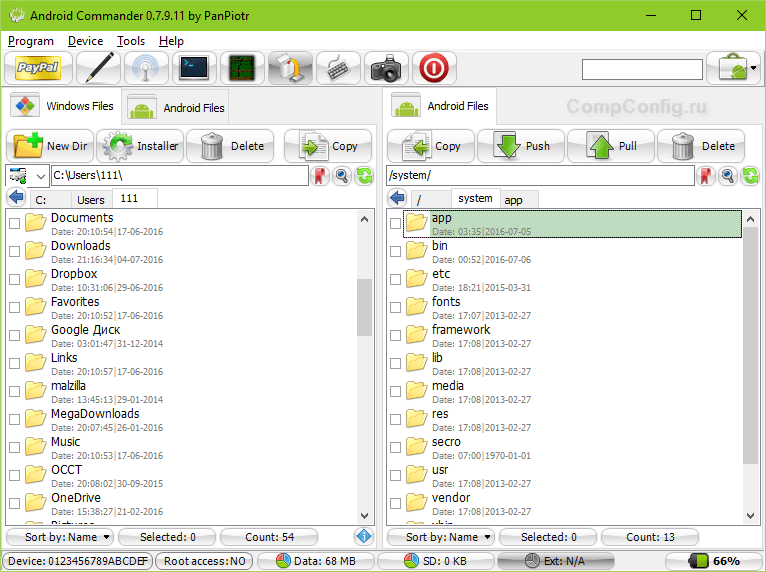

Pahavara eemaldamine Android Commanderi kaudu

Android Commander on programm failide vahetamiseks Androidi mobiilividina ja arvuti vahel. Arvutis töötades annab see omanikule juurdepääsu tahvelarvuti või telefoni mälule, võimaldab teil andmeid kopeerida, teisaldada ja kustutada.

Täieliku juurdepääsu saamiseks kogu Androidi vidina sisule peate esmalt hankima juurõigused ja lubama USB-silumise. Viimane aktiveeritakse teenuserakenduse "Valikud" - "Süsteem" - "Arendaja valikud" kaudu.

Järgmisena ühendage vidin USB-draivina arvutiga ja käivitage administraatoriõigustega Android Commander. Selles kuvatakse erinevalt Windows Explorerist Android OS-i kaitstud süsteemifailid ja kataloogid – täpselt nagu näiteks juurkasutajate failihalduris Root Explorer.

Android Commanderi akna paremas pooles kuvatakse mobiilseadme kataloogid. Otsige üles rakenduse käivitatav fail (laiendiga .apk), mis probleemi põhjustab, ja kustutage see. Teise võimalusena kopeerige kahtlased kaustad telefonist arvutisse ja skannige neid viirusetõrjega.

Mida teha, kui viirust ei eemaldata

Kui ülaltoodud toimingud ei toonud kaasa midagi, annab pahatahtlik programm end ikkagi tunda ja ka siis, kui operatsioonisüsteem on pärast puhastamist lakanud normaalselt töötamast, peate kasutama ühte radikaalsetest meetmetest:

- lähtestamine koos tehaseseadete taastamisega süsteemimenüü kaudu;

- kõva lähtestamine menüü Taaste kaudu;

- seadme vilkumine.

Ükskõik milline neist meetoditest viib seadme pärast ostmist sellisesse olekusse - sellele ei jää ühtegi kasutajaprogrammi, isiklikud seaded, failid ja muu teave (andmed SMS-i, kõnede jms kohta). Samuti kustutatakse teie Google'i konto. Seetõttu kandke võimalusel telefoniraamat SIM-kaardile ning kopeerige tasulised rakendused ja muud väärtuslikud esemed välisele andmekandjale. Soovitav on seda teha käsitsi - ilma eriprogramme kasutamata, et mitte kogemata viirust kopeerida. Seejärel jätkake "raviga".

Tehaseseadete taastamine süsteemimenüü kaudu

See valik on kõige lihtsam. Seda saab kasutada siis, kui operatsioonisüsteemi ja seadme enda funktsioonid pole lukus.

Avage rakendus "Seaded", avage jaotis "Isiklik" - "Varundamine" ja valige "Tehaseandmete lähtestamine".

Kõva lähtestamine menüü Taaste kaudu

"Kõva" lähtestamine aitab pahavaraga toime tulla, kui seda ei saa ühegi ülaltoodud meetodi abil eemaldada või kui see on blokeerinud süsteemi sisselogimise. Meie rõõmuks on juurdepääs menüüle Taaste endiselt saadaval.

Erinevates telefonides ja tahvelarvutites toimub taastamise sisselogimine erinevalt. Mõne puhul peate sisselülitamisel hoidma all klahvi "Helitugevus +", teistel - "Helitugevus", kolmandal - vajutama spetsiaalset süvistatud nuppu jne. Täpne teave on toodud seadme juhistes. seade.

Menüüs Taaste valige suvand "andmete pühkimine / tehase lähtestamine" või lihtsalt "tehase lähtestamine".

Vilkuv

Vilkuv

Vilkumine on sisuliselt Android OS-i uuesti installimine, sama viimane abinõu nagu Windowsi uuesti installimine arvutisse. Seda kasutatakse erandjuhtudel, näiteks kui teatud Hiina viirus on otse püsivarasse manustatud ja elab seadmes selle "sünni hetkest". Üks selline pahavara on androidi spioon 128 päritolu nuhkvara.

Telefoni või tahvelarvuti vilkumiseks vajate juurõigusi, jaotuskomplekti (püsivara ise), installiprogrammi, USB-kaabliga arvutit või SD-kaarti. Pidage meeles, et iga vidina mudeli jaoks antakse välja eraldi püsivara versioonid. Paigaldusjuhised on tavaliselt koos nendega.

Kuidas vältida Android-seadmete viirusnakkust

- Installige mobiilirakendused ainult usaldusväärsetest allikatest, loobuge häkitud programmidest.

- Uuendage oma seadet süsteemivärskenduste ilmumisel – neis parandavad arendajad turvaauke, mida viirused ja troojalased kasutavad.

- Installige mobiiliviirusetõrje ja hoidke seda alati sisse lülitatud.

- Kui vidin toimib teie rahakotina, ärge lubage teistel inimestel selle kaudu Internetti pääseda ega avage selles kontrollimata faile.

JAR (Java arhiivifail) on arhiivivorming, mis salvestab Java keeles kirjutatud programmi elemente. Enamasti on selle laiendiga failid mobiilimängud ja -rakendused. Arvutis saate vaadata sellise arhiivi sisu ja/või proovida JAR-i rakendusena käivitada.

Kõigepealt vaatame mõnda programmi JAR-i arhiivi avamiseks. Nii saate veenduda, et see sisaldab kõike, mida selle rakenduse käivitamiseks vajate, ja ka vajalikke muudatusi teha.

1. meetod: WinRAR

Arhiivide osas mõtleb enamik kasutajaid WinRAR-ile. See töötab suurepäraselt JAR-faili avamiseks.

Pange tähele kausta olemasolu "META-INF" ja faili "MANIFEST.MF" mida tuleks selles hoida. See võimaldab JAR-faili rakendada käivitatava failina.

Vajaliku arhiivi saate leida ja avada ka sisseehitatud WinRAR-i failibrauseri kaudu.

Kui arhiivi sisuga on plaanis edasi töötada, siis tuleb lahti pakkida.

2. meetod: 7-Zip

JAR-laiendust toetab ka 7-Zip-arhiiv.

3. meetod: Total Commander

Nimetatud programmide alternatiiviks võib olla failihaldur Total Commander. Sest selle funktsioonide hulka kuulub ka arhiividega töötamine, JAR-faili avamine pole keeruline.

JAR-i käivitamise viisid arvutis

Kui teil on vaja käivitada JAR-rakendus või mäng, vajate üht spetsiaalset emulaatorit.

1. meetod: KEmulaator

Programm KEmulator on täiustatud Java emulaator, mis võimaldab konfigureerida igasuguseid rakenduste käivitamise parameetreid.

Mobiiltelefonides viidi juhtimine läbi klaviatuuri abil. KEmulatoris saate lubada selle virtuaalse analoogi: klõpsake "Viide" ja valige üksus "Klaviatuur".

See näeb välja selline:

Soovi korral saate programmi seadetes määrata telefoni klahvide ja arvuti klahvide vahelise vastavuse.

Pange tähele, et fail kuvatakse JAR-kaustas "Kemulator.cfg", milles on välja toodud selle rakenduse tööparameetrid. Kui kustutate selle, kustutatakse kõik seaded ja salvestused (kui me räägime mängust).

2. meetod: MidpX

MidpX ei ole nii funktsionaalne kui KEmulator, kuid teeb oma töö ära.

Pärast installimist seostatakse kõik JAR-failid MidpX-iga. Sellest saab aru muudetud ikooni järgi:

Topeltklõpsake seda ja rakendus käivitub. Samal ajal on virtuaalne klaviatuur juba integreeritud programmiliidesesse, kuid siin pole võimalik arvutiklaviatuurilt juhtimist konfigureerida.

3. meetod: Sjboy emulaator

Teine lihtne võimalus JAR-ide käitamiseks on Sjboy emulaator. Selle peamine omadus on naha valimise võimalus.

Siia on integreeritud ka klaviatuur.

Nii saime teada, et JAR-i saab avada mitte ainult tavalise arhiivina, vaid ka Java emulaatori kaudu arvutis käivitada. Viimasel juhul on kõige mugavam kasutada KEmulatorit, kuigi ka teistel võimalustel on oma eelised, näiteks võimalus muuta akna kujundust.

"Kallis, sa pead kontrollima. Mul on piinlik öelda, aga ma arvan, et võtsin kuskilt... reklaambänneri."

Jah, just nii ausalt pead oma kallimale tunnistama, et sinu nutitelefoni või tahvelarvutisse on sattunud viirus. Kollektiivne nakatumine ei toimu mitte ainult kuskil Internetis, vaid ka otse teie koduvõrgus. Aastal olen juba rääkinud kogemustest võitluses reklaamviiruste ja bänneritega ning täna lisan infektsiooni tunnused ja veel ühe kurva kogemuse, millel on hea lõpp. Kõige keerulisem variant bännerite ja viiruste eemaldamiseks - kui viirus siseneb süsteemi, kirjeldasin kolmandas postituses -

Kolmas osa. Bänner Androidis. Infektsiooni tunnused

Kas olete selliseid bännereid näinud? Kuidas teada saada, kas teie lemmiknutitelefonis või -tahvelarvutis on midagi valesti? Siin on mõned märgid, mis aitavad kindlaks teha, kas teie seade on nakatunud. Märke võib olla palju rohkem, kuid siin on sagedased praeguse aja kohta ja need, mida olen kohanud rohkem kui kaks korda.

Neljas osa. Kuidas ma reklaamibänneri blokeerisin

Nii ilmusid tüütud reklaamid - bännerid, hüpikaknad täisekraanil, üleminekud tasuliste tellimuste lehtedele. Google hakkas minu võrgust pärineva liikluse pärast vanduma. Mis ma teinud olen? See kogemus on ainult minu oma ja see ei ole kasutusjuhend.

Märge. Nakkusallikana või lekkiva rakendusena leidus ka selliseid: Caivs, slow, Font manager, patriotic jne.

See ravi toimis 3 seadmel. Tähelepanuväärne on see, et Asuse ja Samsungi seadmed pole minu pärast kannatada saanud. On üllatav, et isegi jube kärbes ei jäänud haigeks, vaid ta oli juba konveieril invaliidistunud. Võimalik, et see probleem puudutab Hiina seadmeid, millel on Android 4.4 kitkat.

Järgmistes postitustes jätkan pealetükkiva reklaami vastase võitluse loo jutustamist. Püsige lainel, küsige, kommenteerige, jagage oma arvamusi. Edu!

Küsimused Androidi viiruse kohta

- 01/01/19 2

- 30/10/18 1

- 22/10/18 1

- 03/10/18 1

- 23/01/18 1

Androidi viirus on termin, mida kasutatakse pahatahtlike rakenduste rühma kirjeldamiseks, mis on suunatud Androidi nutitelefonidele ja tahvelarvutitele. 2018. aastal tehtud analüüsi põhjal on Xender, Amber Weather Widget, Touchpal, Kitty Play, Z Camera, ES file explorer rakendused, mida saab Google Play poest alla laadida, kuid mis käivitavad agressiivseid reklaame, mis viivad Androidi viirusnakkuseni. Nakatunud seadmel võib olla lukustuskuva või krüpteeritud andmed või hüpiksõnumid ja pealetükkiv kommertssisu. Teine tüüpiline sümptom on agressiivsed ümbersuunamised, mis võivad sisaldada pornograafilist sisu, hoiatada potentsiaalset ohvrit võltsitud viirusnakkuste eest või näidata petuhinnaga auhindu. Sellise käitumise parim näide on kurikuulus viirus, mis viimastel aastatel mõjutas miljoneid masinaid.

| Nimi | Androidi viirus |

| Pahavara tüübid | Lunavara, ekraanilukk, nuhkvara, reklaamvara, troojalane, juurkomplekt, petturlikud rakendused |

| Ohu tase | Kõrge. Enamik Androidi viiruseversioone on võimelised lukustama ekraani, varastama isikuandmeid ja tekitama rahakahju |

| Sümptomid | Lukustatud ekraan, pealetükkivad reklaamid, krüptitud failid, süsteemi ebatavaline käitumine, märkimisväärne aeglustumine, suurenenud telefoniarve |

| Jaotusmeetod | Troojastatud rakendused, tekstsõnumid, Google Play poe rakendused, failijagamise veebisaidid, pahatahtlikud lingid |

| Pahavara loend | Com.google.provision, Com.android.system.ui, Com.android.gesture.builder, Lastacloudi viirus, NotCompatiblev viirus, Mazari pahavara, nutikate autode häkkimise Androidi pahavara, Gooligani pahavara, Ghost Push viirus, HummingWhale viirus, HummingBad viirus , e, GhostCtrl viirus, Invisible Man, LokiBot viirus, Marcher Android Trojan, Tizi Android viirus, Android Police Virus, Androidi lunavara, Androidi lunavara, Lockdroidi lunavara, LeakerLockeri lunavara, DoubleLockeri lunavara, Matcher Trojan, Tizi nuhkvara, vGhostCtrl_1, vG.1jar_0 , Küülikufailid; Funnwebs.com; JavaTcmdHelper |

Need küberohud on levinud alates 2015. aastast, kuid näib, et nad ei lõpeta seda 2018. aastal. Androidi viiruste rühma kaks kõige levinumat liiget ilmusid 2017. aasta novembris. Neid tuntakse Matcher Trooja ja Tizi nuhkvarana. Viimane leiti algselt 2015. aastal, mis on olnud olemas alates 2015. aastast ja seda on kasutatud sotsiaalmeedia rakendustest isikuandmete varastamiseks.

Teiste hiljuti avastatud küberohtude seas on ka DoubleLockeri lunavara, mis ilmus oktoobris. See mitte ainult ei krüpteeri faile sihitud Android-seadmes, vaid muudab ka telefoni PIN-koodi. Veelgi enam, pahavara võib varastada raha ka ohvri pangalt või PayPali kontolt.

Olge ettevaatlik, et Androidi pahavara võib nüüd Google'i turvalisusest mööda minna ja Play poes kasulikku rakendust teeselda. See selgus, kui selle tehnikat kasutades märgati levimas üht selle variantidest, LeakerLocker. Teised versioonid, nagu vGhostCtrl, võivad avaneda. süsteemi tagauks ja võimaldab ründajatel salvestada ohvri heli-/videofaile või varastada olulisi andmeid.

2017. aasta juulis avastasid teadlased Androidi pahavara uue versiooni, mida tuntakse kui "Nähtamatut meest", mis varastab pangarakenduste andmeid ja muid tundlikke andmeid. Seega tõestab see vaid, et Androidi kasutajad peaksid oma seadmete turvalisusele tähelepanu pöörama.

Tegelikult on peaaegu kõik Androidi viirused huvitatud ohvri kohta isikut tuvastava teabe hankimisest. Enamasti sisaldab see teave krediitkaardi andmeid, sisselogimisi, ja parool s.

Teised variandid põhjustavad vähem kahju, näiteks ohvri kontaktiloendi jagamine, vestluste salvestamine, soovimatute hüpikreklaamide edastamine, erinevatele veebisaitidele ümbersuunamiste algatamine või seadme nakatamine muu pahavaraga. 2018. aasta alguses toimunud Androidi viirusega seotud küberturvalisuse uuringu kohaselt võivad paljud Google Play poes levitatavad rakendused olla nakatunud pealetükkivate reklaamidega, mida saab kasutada raskemate nakkuste levitamiseks. Xender, Amber Weather Widget, Kitty Play, Touchpal, Z-kaamera on vaid mõned näited.

Samuti peaksite olema ettevaatlik ES-i failiuurija rakendusega, mis väidetavalt võib pikendada Androidi aku kasutusaega. Kasuliku kasutamise asemel võib see rakendus ekraani lukustada ja kuvada häirivaid Androidi reklaame, mis keelduvad kustumast.

Kui märkate, et teie tahvelarvuti või telefon käitub veidralt, ärge ignoreerige neid võimaliku nakkuse sümptomeid. Kui olete tegelenud aeglustumise, kahtlaste hoiatuste, ümbersuunamiste või suurenenud telefoniarvega, peaksite kontrollima oma seadet pahavara suhtes, sest need on peamised märgid, mis näitavad, et olete nakatunud. Androidi viiruse eemaldamiseks võite kasutada mobiiliversiooni.

Androidi viirus valitseb 2017. aastal ja areneb jätkuvalt 2018. aastal

Marcher Android Trojan, tuntud ka kui ExoBot, on panganduse pahavara, mida tuntakse vähemalt 2013. aastast. Teadlased teatasid viiruse tagasitulekust 2017. aasta novembris. Pahavara uuendatud versioon sisaldas ühte kampaaniasse kolm ohtlikku komponenti: pahavara, volikirjade andmepüük ja pangaandmete vargus. Turvaeksperdid hoiatavad, et see Androidi pahavara versioon on keerulisem ja raskem.

Varem levis Marcheri pahavara SMS-i või MMS-sõnumite kaudu. Kuid kelmid muutsid levitamismeetodit ja saatsid tuvastamise vältimiseks e-posti teel andmepüügile lühendatud lingi. Värske kampaania on olnud aktiivne vähemalt 2017. aasta jaanuarist ja on suunatud Austria pankade klientidele.

Pahatahtlik meil sisaldab linki võltsitud Bank Austria veebisaidile, kuhu kasutajad peavad sisse logima ning sisestama oma e-posti aadressi ja telefoninumbri. Kümme ründajat saadavad ohvrile hoiatuse, et tal pole telefoni installitud “Bank Austria Security App” ja paluvad see antud lingilt alla laadida.

Pahatahtliku rakenduse installimine nõuab aga turvaseadete muutmist, et see volitamata allikast alla laadida. Pahavara nõuab palju õigusi, mis annavad ründajatele täieliku juurdepääsu nutitelefonile.

Pärast installimist loob pahatahtlik rakendus koduekraanile seadusliku välimusega ikooni, mis näeb välja sarnane Bank Austriaga. Pärast Marcheri viiruse installimist palutakse ohvritel rakenduste avamisel sisestada oma krediitkaardiandmed või muud isikut tuvastavad andmed.

Värske info kohaselt võis selle kelmuse tõttu kannatada umbes 20 000 Androidi kasutajat, kes installisid oma seadmetesse ExoBoti.

Google'i turvatulemüürist saavad pahatahtlikud Androidi rakendused hõlpsasti mööda minna

Enamiku Androidi viirustest saab alla laadida Google Play poest koos turvalise välimusega rakendustega. Ükskõik kui palju Google pingutab, püüdes kasutajaid kaitsta ja takistada nendel pahatahtlikel rakendustel nende turvalisusest mööda minemast, leiavad viirused tee sellesse poodi. Hiljuti teatasid turvaeksperdid Google Play poest leitud enam kui 75 Xavieri Androidi viirusega nakatunud rakenduse loendist.

Hiljuti teatasid turvaeksperdid Google Play poest leitud enam kui 75 Xavieri Androidi viirusega nakatunud rakenduse loendist.

Kuid see pole ainus viis, kuidas Androidi viirus võib seadet nakatada. 2016. aasta veebruaris märgati üht varianti levimas SMS-i teel. Süsteemi sisenedes võimaldas see ebaseaduslikke ühendusi.

2017. aastal teatasid turbeeksperdid selle pahavara mitmest variandist, mis kasutavad troojastatud rakenduste kaudu seadmesse imbumiseks keerukaid sotsiaalse manipuleerimise tehnikaid. Seetõttu peaksite olema ettevaatlik kolmandate osapoolte rakenduste installimisel, kuna need võivad olla nakatunud viirusega 10001_1.jar.

Samuti võite hankida Rabbitfiles viiruse või sarnase pahavara kolmandate osapoolte või failijagamise veebisaitidelt. Lisaks võivad Whatsapi reklaamid ja sarnased teatised põhjustada probleeme ka teie Android-telefoniga. On selge, et 2017. aasta tähendab Androidi viiruste jaoks uut ajastut. Kui 2016. aastal oli nakatunud iga kümnes rakendus, siis nüüd kasvab see arv jätkuvalt.

Androidi viirus on petlik tarkvara, mis on loodud Androidi jaoks operatsioonisüsteem... Nutitelefonidele, tahvelarvutitele ja muudele seda OS-i kasutavatele seadmetele suunatud pahavara variante on palju. Tavaliselt lukustab viirus seadme ja palub maksta raha või helistada petturitele abi saamiseks.

Androidi viirus on petlik tarkvara, mis on loodud Androidi jaoks operatsioonisüsteem... Nutitelefonidele, tahvelarvutitele ja muudele seda OS-i kasutavatele seadmetele suunatud pahavara variante on palju. Tavaliselt lukustab viirus seadme ja palub maksta raha või helistada petturitele abi saamiseks.  Sellel pildil näete sõnumeid, mida FBI viirus Androidi kasutajatele kuvab.

Sellel pildil näete sõnumeid, mida FBI viirus Androidi kasutajatele kuvab.  Androidi viiruse põhjustatud petlikud reklaamid. ⇦ ⇨

Androidi viiruse põhjustatud petlikud reklaamid. ⇦ ⇨

Libisema 1 kohta 3

Androidi viiruse sümptomid

Androidi viirusega nakatumine on kindlasti masendav kogemus. Tõukuvad reklaamid andke märku, et teie Android-seadmega on midagi valesti. Turvateadlased soovitavad tungivalt vältida loteriiteemalisi ja sarnaseid reklaame, mis võivad teid häirima hakata, kui hakkate seadet kasutama.

Lisaks peaksite pöörama tähelepanu sellistele märkidele nagu pidev külmub teie seadmes. Kui teie telefon või mõni muu Android-põhine seade on Interneti sirvimise ajal hanguma hakanud ja enam ei tööta, peaksite selle kontrollimiseks installima Androidi viirusetõrje.

Samuti pöörake tähelepanu oma telefoniarvele ja jälgige numbreid. Kui olete hakanud saama suurenenud telefoniarve, peaksite oma kuu aruannet uuesti kontrollima. On suur tõenäosus, et nakkus on teid mõne tasulise teenuse kasutajaks registreerinud. Raha säästmiseks peate hoolitsema oma seadmes Androidi viiruse eemaldamise eest.

Selliste ohtude vältimiseks peaksite mõtlema Androidi viirusetõrjetarkvarale. Mõned eksperdid aga väidavad, et sellise pahavara ennetamiseks ei ole vaja turvaäppe, sest Android on teistest operatsioonisüsteemidest turvalisem, kuid nõustuvad ka sellega, et selliste viiruste eest säästmiseks tuleb mõelda ennetusvõtete peale.

Mobiiliviirused levivad enamasti tasuta kolmanda osapoole rakenduste poodide kaudu

Androidi viirus on aktiivselt levinud kolmandate osapoolte rakenduste kaudu, mis tuleb telefoni käsitsi installida. Küll aga on hakanud levima uued selle ohu levitamiseks kasutatavad meetodid ning täna võib selle viirusega nakatuda ka pahatahtlikul lingil klikkides.

Enamikul juhtudel laadivad inimesed selle ohu oma seadmetesse alla koos litsentsimata või eksperimentaalsete rakendustega, mida Google Play poes ja sarnastes kohtades aktiivselt reklaamitakse.

Selle vältimiseks soovitame teil oma rakendused alla laadida ainult seaduslikest rakenduste poodidest, mis kontrollivad iga programmi enne reklaamimise alustamist. Google Play poodi, Amazoni ja Samsungi võib sel juhul usaldada. Pealegi, isegi kui valite mõne neist rakenduste poodidest, peaksite enne selle oma seadmesse allalaadimist rakendust siiski üle kontrollima, sest te ei saa kunagi teada, millist pahavara selles peidab.

Kui olete küberturvalisusest huvitatud, olete kindlasti juba kuulnud häkkeritest, kes suutsid oma pahatahtliku rakenduse Google Play poodi lisada ja kogusid enne selle avalikustamist rohkem kui 10 000 allalaadimist. Samuti on teatatud mõjutatud veebisaitidest, mis võivad nakatunud rakenduse teie telefoni automaatselt alla laadida.

Seadme puhtana hoidmiseks ja Androidi viiruse eest kaitse tagamiseks peaksite lõpetama kahtlaste/illegaalsete saitide külastamise ja mitte kunagi klõpsama linke, mis võivad teile nende külastamise ajal ilmuda. Lõpuks usume, et on aeg mõelda mobiiliviirusetõrjele, mis võiks aidata inimestel vältida pahatahtlike rakenduste, sealhulgas Androidi pahavara installimist.

Nakatunud Androidi rakenduste loend (pahavara loend)

JavaTcmdHelper viirus on üks rakendusi, mis Android-telefonides probleeme tekitab ja viirusetõrjeprogrammid võivad selle sageli ohtlikuna tuvastada.

Seda rakendust ei kuvata telefonis ega isegi jaotistes Seaded või Rakendused. Siiski on kasutajad teatanud süsteemisõnumitest, mis väidavad, et Javacmdhelper võib olla ohtlik. Sõnum võib öelda ka rakenduse kohta, mis käitub ebatavaliselt või millel on privaatsusriskid.

Java tcmd helper viiruse saab tuvastada teie pahavaratõrjetööriist või turvarakendus, kuid nimi sõltub konkreetsest viiruste andmebaasist ja võib programmiti erineda.

Levinuim heuristiline nimi on Artemis!7123f6c80769 või Artemis!F580cadc3dc1. Seetõttu kutsuvad seda erinevad kasutajad Artemis / JavaTcmdHelper viiruseks.

Nende käskude täitmiseks muudab Androidi pahavara algul ametliku Tesla rakenduse lähtekoodi. Seejärel jagab see ründajatega ohvri kasutajanime ja parooli ning aitab neil autot varastada. Promoni teadlaste poolt testitud viirus aga ei tugine Tesla rakenduse ühelegi turvaaukule. Ettevõtte sõnul on see tuleb käsitsi installida sotsiaalse inseneride ja sarnaste tehnikate abil.

Viirus, mida Promoni teadlased testisid, ei tugine aga Tesla rakenduse ühelegi turvaaukule. Ettevõtte sõnul tuleb see sotsiaalse inseneri jms tehnikate abil käsitsi paigaldada.

Kahjuks on Ghost Pushist vabanemine peaaegu võimatu, isegi tehase lähtestamine ei tee seda tööd ja püsivara värskendamine oleks kasutajatele ainus valik. Hea uudis on aga see, et Nougat, Oreo ja Pie kasutajad peaksid end suhteliselt turvaliselt tundma, kuna need Android OS-i versioonid on seda tüüpi pahavara eest kaitstud. Sellegipoolest ei tähenda see, et häkkerid ei loo uusi variante, mis alistaksid Androidi uusimate versioonide kaitsemeetmed.

Gooligan pahavara on rikkunud üle 86 rakenduse, nagu Youtube Downloader, Kiss Browser, Memory Booster, Demo, Perfect Cleaner, Battery Monitor, System Booster jne. Näib, et kõik süsteemi jõudluse ja brauseriga seotud programmid ja mängud, aga ka pornograafilised rakendused võivad saada Gooligani kandjateks. Üle 74% kõigist Android-telefonidest võivad olla selle viiruse uue versiooni suhtes haavatavad.

Pärast nakatumisprotsessi lõppu juurdab pahavara seadme ja võimaldab täieliku juurdepääsu pahatahtlike elementide installimiseks. Sellise tegevuse ainus eesmärk on varastada teie isikuandmeid, näiteks pangakontodele sisselogimisandmeid.

Huvitaval kombel, mis eelmisel aastal lavale jõudis, pani aluse praegusele pahavarale. Ütlematagi selge, et täiustatud versioon on palju reetlikum.

See pahatahtlik viirus on HummingBad pahavara värskendatud koopia, mis on tuntud oma ulatuslike rünnakute poolest Androidi kasutajate vastu. Aastal 2016 suutis see viirus hävitada umbes 10 miljonit Android-seadet. Hiljuti ilmus HummingBad uuel kujul ja uue nimega ning seekord kannab see HummingWhale pahavara nime.

HummingWhale'i pahavara oli ilmselt mõnda aega Google Play poes saadaval 20 erineva rakenduse kujul, millest enamik kandis nime Camera. Näited hõlmavad vikerkaarekaamerat, vaalakaamerat, jääkaamerat, kuuma kaamerat ja sarnaseid rakendusi.

Pahavara, mida kasutati nakatunud seadmesse virtuaalmasina seadistamiseks, seadmesse vargsi lisarakenduste installimiseks ja kasutajale tüütu reklaami edastamiseks. Kui kasutaja reklaami sulges, laadis pahavara virtuaalmasinasse juba installitud varjulise programmi, et luua võlts viitaja ID, mida kasutatakse tulu teenimiseks.

. Esmakordselt 2016. aasta veebruaris avastatud pahavara on nakatanud juba üle 10 miljoni Androidi kasutaja. Pahavara levis "drive-by download" rünnakute kaudu ja kasutajad nakatusid pärast teatud pahatahtlike veebisaitide külastamist. 2017. aasta jaanuaris on pahavara märgatud Google Play poes HummingWhale rakendusena taas aktiivselt levimas.

Pärast sissetungimist saab HummingBad pahavara juurdepääsu nutitelefoni operatsioonisüsteemi tuumale. Seejärel hakkab see esitama eksitavaid reklaame ja kuvama hoiatusi vajalike süsteemivärskenduste kohta. Kui kasutajad nendel reklaamidel klõpsavad, teenivad rakenduse arendajad tulu. Siiski pole see peamine probleem.

Pahavara saab ka täieliku juurdepääsu nakatunud seadmele ja võib varastada kasutajate privaatset teavet, nagu kontaktid, sisselogimised, krediitkaardi- või pangateave. Sel põhjusel on ülioluline HummingBad eemaldada kohe, kui see seadmesse ilmub.

Tuntud ka kui Android.Lockdroid.E, levib pahavara pornograafiarakendusena "Porn' O 'Mania". Viirus kasutab nakatunud seadme administraatoriõiguste hankimiseks sotsiaalse manipuleerimise tehnikaid. Selle eesmärk on saavutada see eesmärk, kasutades võltspaketi installimist. Niipea kui installimine on lõppenud, saab Lockdroid viirus seadmele täieliku juurdepääsu ja krüpteerib andmed.

Veelgi enam, see saab muuta PIN-koodi ja lukustada seadme. Sel viisil võib pahavara eemaldamine muutuda keeruliseks. Pahavara kasutab klõpsamistehnikat ja ründab nutitelefone ja tahvelarvuteid, mille operatsioonisüsteemi versioon on Android 5.0 või uuem. Google'i sõnul ei saa seda pahatahtlikku rakendust Google Play poest alla laadida.

GhostCtrl viirus kasutab Androidi haavatavust, et aidata selle omanikel seadme üle kontrolli saada. See ilmnes 2017. aasta keskel, kui leiti, et see ründas Iisraeli haiglaid, kuid seda ei peeta uueks viiruseks. Kuid mõne arvates

Mõnede turvaekspertide hinnangul aga pahavara ei peatu – peagi võib sellest saada lunavara-tüüpi oht, kuna sel viirusel on leitud ka teatud lukustusvõime.

See levib, esitledes end seadusliku rakendusena, nagu WhatsApp ja Pokemon Go. Süsteemi sisenedes kukutab GhostCtrl pahavara pahatahtliku Androidi rakenduste paketi (APK) ja avab süsteemi tagaukse, et pakkuda täielikku juurdepääsu ohvri isiklikule teabele, videotele ja helidele. Samuti saab see paroole lähtestada ning numbrile helistada või tekstsõnumeid saata. ohvri kontaktid.

Nähtamatu mees. 2017. aasta juulis avastasid turvaeksperdid Svpengi uuendatud ja täiustatud variandi, mis ründab pangarakenduste kasutajaid 23 riigis. Viirus levib kahtlastel ja ebaturvalistel allalaadimisveebisaitidel võltsitud Flash Playeri rakendusena. Õnneks pole pahavara Google Play poodi jõudnud.

Kui kasutajad aga installivad selle pahatahtliku rakenduse, annavad nad seadmele administraatoriõigused. Tänu sellele saavad küberkurjategijad seda juhtida käsu- ja juhtimisserveri kaudu.

Pahatahtlik programm töötab võtmelogijana ja kogub mandaate, kui kasutaja mobiilirakenduse kaudu panka sisse logib. Peale selle saab Invisible Mani pahavara saata ja lugeda sõnumeid, teha ja kuulata telefonikõnesid, avada andmepüügi URL-e ja koguda mitmesugust teavet. Samuti takistab see ohvritel oma haldusõigusi ära võtmast, mistõttu selle eemaldamine muutub keeruliseks.

2017. aasta augusti keskel avastasid pahavarauurijad, et LeakerLocker levib kahe Google Play poes saadaoleva rakenduse kaudu. Pahatahtlik rakendus peitis rakenduste Wallpapers Blur HD ”ja „Booster & Cleaner Pro” alla.

Üks kasutaja "on installinud ühe neist programmidest, pahavara lukustab seadme" ekraani koos ähvardava sõnumiga. Selle kohaselt sai see Androidi pahavara versioon juurdepääsu tundlikele andmetele. Kui ohver ei maksa lunaraha 72 tunni jooksul, lekib kogu teave.

Turvaeksperdid aga kahtlevad, et pahavara võib sellist kahju tekitada ning soovitavad LeakerLockeri seadmest turvatarkvaraga kõrvaldada.

2017. aasta septembris märkasid pahavarauurijad mobiili pahavara uut versiooni. See levib võltsitud Adobe Flashi värskendusena. Pärast rünnakut lukustab see seadme PIN-koodi asendamisega. Seejärel käivitab see andmete krüptimise ja nõuab seadme avamiseks ja failide taastamiseks 0,0130 Bitcoini maksmist.

Lisaks võib pahavara varastada raha ka PayPalilt ja pangakontodelt. Seetõttu tuleks viirus eemaldada võimalikult kiiresti. Marsruutimata seadmete omanikud võivad aga vajada nakatunud telefoni tehaseseadetele selle avamiseks. Suunatud seadmete kasutajad saavad kasutada Androidi silumissilla (ADB) tööriista. Lisaks tuleb DoubleLockeri eemaldamine lõpule viia turvatarkvaraga.

LokiBoti viirus... Infostealer.Lokibot on pahatahtlik rakendus, mis on loodud Androidi nutitelefonidele. Kui see ohvri seadmesse jõuab, saab see SMS-sõnumeid saata ja neile vastata, kasutada mobiilibrausereid, aadressida konkreetseid URL-e ja installida SOCKS5 puhverserveri.

Selle tulemusena saab ohvri väljaminevat liiklust ümber suunata. Viirus võib koostada ja kuvada kasutajale ka võltsitud teatisi, mis sunnivad ohvrit pangakonto avama. Niipea kui ohver seda teeb, laadib viirus võltsitud ülekatte sisselogimislehe ja kogub kõik sisselogimisandmed, mille ohver sisestab ettenähtud väljadele.

Selle Trooja viiruse levik kasvab kiiresti, kuna seda müüakse tumedates veebifoorumites umbes 2000 dollari eest, mis tähendab, et iga wannabe-kurjategija võib seda osta ja levitada.

2017. aasta oktoobris sai LokiBoti pahavara võimeliseks muutuma lunavaraviiruseks. See funktsioon aktiveerub aga ainult juhul, kui ohver tuvastab Infostealer.LokiBoti ja proovib seda kustutada. Pahatahtlik rakendus ei rakenda ohvri failidele krüptimist, kuid kuvab siiski ekraaniluku sõnumi. Funktsioon „Go_Crypt” ei krüpti andmeid, kuid nimetab need siiski ümber.

Ekraani lukustamise teade ütleb " Teie telefon on lastep0rnograafia vaatamiseks lukustatud,"Ja nõuab 100 dollari suurust tasumist 48 tunni jooksul. Vastasel juhul antakse viiruse kohaselt juhtum üle politseile.

Marcher Android Trooja. Alternatiivselt tuntud kui ExoBot, viirus on tuntud alates 2013. aastast. Kuid novembris teatasid teadlased ulatuslikust kampaaniast, mis algas 2017. aasta jaanuaris. Viirus on suunatud Bank Austria kasutajatele ja meelitab neid installima võltsitud "Bank Austria Security App". Marcheri viiruse uusim versioon kasutab nutikaid sotsiaalse manipuleerimise tehnikaid, et varastada tundlike kasutajate teavet, sealhulgas pangamandaate, sünnikuupäeva, nime ja muud isikut tuvastavat teavet.

Märtsiku jagamiskampaania on keeruline. See toob nutitelefoni pahavara, proovib andmepüügi mandaate ja pangateavet varastada ning lõpuks tühjendada ohvri pangakontot. Suurim nipp on see, et ründajad kasutavad Bank Austria originaalset disaini ja liidest. Kasutajatel soovitatakse kahtlastest meilidest või SMS-idest eemale hoida. sõnumeid sellest pangast ja kontrollige vajalikku teavet otse panga veebisaidilt, klõpsamata andmepüügimeilis olevaid linke.

Google teatas Tizi pahavarast novembris 2017. Viirus töötab nuhkvarana ja on mõeldud isikuandmete varastamiseks sotsiaalmeedia rakendustest, sealhulgas Facebookist, LinkedInist, Skype'ist, WhatsAppist jne. Pahavara võib ka salvestada kõnesid, pääseda juurde SMS-idele, teha pilte ja täita palju muid toiminguid, mis seavad ohtu Androidi kasutaja privaatsuse.

Tizi viirus võib saada ka juurjuurdepääsu, kasutades ära süsteemi turvaauke või meelitades kasutajat pahatahtliku rakenduse installimise ajal sellist luba andma. Osa nakatunud rakendustest oli saadaval Google Play poes 2015. aastal. Enamik neist levib aga kolmandate osapoolte rakenduste kaudu. Hetkel teatab Google, et nuhkvaraga oli nakatunud umbes 1300 Androidi seadet.

Üldine Androidi viiruse eemaldamise juhend

Kui teie seade on nakatunud Androidi viirusega, võivad tekkida järgmised probleemid.

- Tundliku teabe kaotamine. Pahatahtlikud rakendused, mida kasutatakse Android OS-i nakatamiseks, võivad koguda erinevat tüüpi andmeid. Selline teave hõlmab kontakte, sisselogimisandmeid, e-posti aadresse ja sarnast teavet, mis on ründajate jaoks oluline.

- Raha kaotus. Enamik Androidi viiruseid on võimelised saatma sõnumeid tasulistele numbritele või tellima kasutajatele tasulisi teenuseid. See võib viia rahakaotuse ja sarnaste probleemideni.

- Pahavara sisseimbumine. Androidi viirus võib proovida teie seadet üle võtta ja nakatada seda muu pahavaraga. See võib põhjustada ka tüütuid reklaame, hüpikakende hoiatusi ja võltshoiatussõnumeid.

- Jõudlusega seotud probleemid. Sellise ohuga nakatumisel võite märgata süsteemi ebastabiilsuse probleeme, aeglustumist ja sarnaseid probleeme.

Kui arvate, et teie seade on nakatunud, soovitame teil seda kindlasti skannida või mõne muu usaldusväärse Androidi viirusetõrjevahendiga. See aitab teil tuvastada teie seadmes pahatahtlikke faile ja muid petturlikke komponente. Mõnikord blokeerivad viirused turvatarkvara, et vältida nende kõrvaldamist. Kui see nii on, peaksite enne Androidi viirusetõrje käivitamist taaskäivitama oma Android-seadme turvarežiimi, et keelata kolmandate osapoolte rakenduste (ja ka pahavara) käitamine.

- Leidke toitenupp ja vajutage seda paar sekundit, kuni näete menüüd. Puudutage valikut Toide välja.

- Kui näete dialoogiakent, mis pakub teile Androidi taaskäivitamist Turvarežiim, valige see valik ja Okei.

Kui see ei aidanud, lülitage seade lihtsalt välja ja seejärel sisse. Kui see muutub aktiivseks, proovige vajutada ja hoida all Menüü, Hääl maha, Helitugevuse suurendamine või Helitugevuse vähendamine ja helitugevuse suurendamine koos vaatama Turvarežiim. Kui see ei tööta, otsige fraasi "Kuidas lülitada turvarežiimi" ja lisage oma telefoni mudel. Seejärel järgige juhiseid.

Samuti võite proovida Androidi viiruste eemaldamist käsitsi teha, desinstallides pahatahtliku rakenduse ise. Siiski peaksite seda proovides olema väga ettevaatlik, kuna võite oma seadmest kasulikke faile ja rakendusi eemaldada. Androidi viiruse käsitsi eemaldamiseks toimige järgmiselt.

- Taaskäivitage seade ülaltoodud sammude abil turvarežiimi.

- Kui sisse Turvarežiim, minema Seaded... Kui olete seal, klõpsake nuppu Rakendused või Rakenduste haldur(see võib olenevalt teie seadmest erineda).

- Siin vaadake pahatahtlikku rakendust (rakendused) ja desinstallige need kõik.

Samuti soovitame välja lülitada valiku, mis võimaldab installida tundmatutest allikatest pärinevaid rakendusi. Selleks minge aadressile Seaded -> Turvalisus... Kui olete seal, lülitage see valik välja.

Androidi pahavara eemaldamiseks võib olla vajalik tehase lähtestamine

Kui miski ei aita teil Androidi pahavara telefonist või tahvelarvutist eemaldada, peaksite selle tehaseseadetele lähtestama. Selleks peate tegema järgmised sammud:

- Klõpsake nuppu Ühildub Microsoft Windows

Toetatud versioonid Ühildub OS X Toetatud versioonid Mida teha, kui ebaõnnestub?

Kui teil ei õnnestunud Reimage'i abil viirusekahjustusi eemaldada, pöörduge meie tugimeeskonna poole ja edastage võimalikult palju üksikasju.Reimage on soovitatav viiruskahjustuste eemaldamiseks. Tasuta skanner võimaldab teil kontrollida, kas teie arvuti on nakatunud või mitte. Kui teil on vaja pahavara eemaldada, peate ostma Reimage pahavara eemaldamise tööriista litsentsitud versiooni.