V posledných rokoch medzi ruskými sieťovými administrátormi móda pre FireWall a NAT... Používatelia Eserv poznajú môj postoj k týmto technológiám už od polovice 90-tych rokov, no občas si takéto otázky o FireWall / NAT kladú nováčikovia a musím sa opakovať. Preto som asi pred rokom napísal samostatný článok o FireWall a dnes je na rade NAT.

Epigraf

Pridané 28.12.2005. Google dobre zhrnul problém NAT: „Zariadenia NAT, ktoré sú čoraz populárnejšie v domácnostiach a kanceláriách, umožňujú viacerým počítačom zdieľať jednu internetovú adresu. V dôsledku toho je pre aplikácie, ako je hlasový chat, ktoré vyžadujú, aby partneri sa navzájom priamo oslovujú, aby sa spoľahlivo vytvorilo spojenie typu peer-to-peer." (Zariadenia NAT, ktorých popularita v domácnostiach a kanceláriách rastie, umožňujú zdieľanie viacerých zariadení jeden internetová adresa. Výsledkom sú aplikácie ako napr hlasový chat vyžadujúce priame oslovenie strán, vytvoriť spoľahlivé spojenia je stále ťažšie a ťažšie point-to-point.)Obsah dokumentu

História NAT

Najprv pár slov o histórii vzniku potreby proxyingu / gatingu / tunelovania na internete, potom sa ozrejmia možnosti rôznych prístupov a ich „hierarchia“. Ako viete, nedostatok IP adries v 4-bajtovom adresnom priestore bol predpovedaný už na začiatku 90. rokov (plus nedostatok peňazí na prenájom blokov adries v niektorých spoločnostiach. Preto sme sa už v marci 1994 dohodli na segmentácii adries “ spoločného priestoru – prideľovanie špecifických rozsahov IP adries pre lokálne siete a vylúčenie týchto IP adries z používania na internete (http://www.ietf.org/rfc/rfc1597.txt marec 1994 Prideľovanie adries pre súkromné internety; citát na účel tohto dokumentu "Autori dúfajú, že použitie týchto metód povedie k významným úsporám pri prideľovaní adries"). Toto riešenie umožnilo spoločnostiam prideľovať svojim internetovým serverom malé bloky IP adries av rámci LAN si IP adresy pre svoje potreby prideľovali samotné spoločnosti z rozsahov pre lokálne siete. Výsledkom bolo, že internetové servery spoločnosti (poštové a www / ftp) boli ľahko dostupné z internetu aj zo siete LAN a počítače v rámci siete LAN mohli bez problémov komunikovať pomocou rovnakých protokolov IP. Toto rozhodnutie však postavilo bariéru medzi lokálnymi sieťami a internetom. rovnakú IP adresu je možné použiť v rôznych sieťach LAN a odvtedy z tohto dôvodu internet prestal smerovať pakety na adresovanie blokov pridelených pre siete LAN. Tie. vlastne "fyzická bariéra" (bez prestrihnutia drôtov, čo si užívali v ruských bankách po prvých vlámaniach, a bez inštalácie FireWallu, ktorý majú teraz radi). Siete sa stali izolovanými, podobne ako úlohy sú izolované v moderných operačných systémoch – každá má svoj vlastný adresný priestor. Táto bariéra nebola pre poštu problémom, od r podnikové poštové servery boli inštalované na okraji sietí a boli viditeľné z internetu aj LAN. Ale s prístupom z LAN k externým zdrojom - na ftp a stále rastúcou popularitou v tých rokoch, http-servery začali mať problémy. Ak predtým bolo možné priamo komunikovať so serverom z akéhokoľvek počítača, teraz táto príležitosť zostala iba na počítačoch skutočné internetové adresy odkedy ktorá LAN má poslať odpoveď na IP paket s lokálnou adresou v spiatočnej adrese - router to nedokáže určiť.Najjednoduchšie riešenie tohto problému - zámena spiatočnej adresy na hranici siete - ležalo na povrchu a pomaly sa zverejňovalo: v máji 1994, t.j. dva mesiace po tom, čo „sekcia sietí“ navrhla špecifikáciu NAT: http://www.ietf.org/rfc/rfc1631.txt The Network Address Translator (NAT) máj 1994 Autori to ohlásili ako „krátkodobé riešenie“, t.j. dočasné riešeniešpecifikovaného problému, akýsi „hack“, kým sa bežné riešenia nerozšíria. Ako však viete, nič nie je také trvalé ako dočasný protokol IPv6, na rozdiel od očakávaní, sa rýchlo neudomácnil a za posledných 10 rokov sme svedkami čoraz väčšieho počtu bojov na hraniciach siete LAN a internetu. NAT sa rozšíril, pretože v tých rokoch neexistovalo iné prijateľné riešenie tohto problému: FTP klienti a HTTP klienti (prehliadače) sa nestihli prispôsobiť zmenenému obrazu sveta, nevedeli pracovať z LAN s externými zdrojmi, a tak urobiť hranicu pre nich transparentné, jednoducho bol softvér „oklamaný“ pomocou NAT – všetky IP pakety adresované z LAN smerom von boli na hranici podrobené najjednoduchšiemu spracovaniu: nahradenie spiatočnej IP adresy skutočnou adresou „hraničného“ počítača, a spätná náhrada v prichádzajúcich paketoch. Okrem toho sa zvyčajne nahradilo aj číslo portu zdrojovej siete LAN. pakety z rôznych počítačov v sieti LAN môžu mať rovnaké čísla portov. Tie. prekladajú sa nielen IP adresy, ale aj čísla portov (niekedy sa porty prekladača nazývajú samostatnou skratkou PAT). V konvenčnej klasifikácii sa NAT delí na „statický, dynamický a maskovací“, ale v praxi sa používa najmä tretí typ, ktorý umožňuje obsluhovať tisíce pripojení z LAN cez jednu reálnu adresu (v ideálnom prípade sa vždy používa preklad portov). Na počítači s NAT alebo routerom + NAT je pridelený rozsah portov používaných na preklad, napríklad s číslami väčšími ako 60 000 (aby sa tieto porty rýchlo rozlíšili od portov pridelených pre vlastné potreby tohto počítača) a dynamická tabuľka aktuálnych relácie / mapovania adries. Každý prechádzajúci paket sa skontroluje podľa tejto tabuľky a port a vykonajú sa príslušné substitúcie. Technológia je taká jednoduchá, že v dnešnej dobe je čoraz menej bežné nájsť router alebo káblový modem bez vstavaného NAT (a FireWall, rovnako primitívny ako NAT) a NAT už možno nájsť aj v hube „ach s cenami začína za 40 USD. Nehovoriac o tom, že" zadarmo " "NAT je súčasťou niekoľkých najnovších verzií systému Windows pod názvom" zdieľanie pripojenia" a " zdieľanie pripojenia„Práve dostupnosť, jednoduchosť pochopenia/používania a nenáročnosť klientskeho softvéru urobili NAT zaslúžene populárnym.

NAT „očami“ internetových programov

Ak by v praxi bolo všetko také jednoduché, nebolo by to zaujímavé, ale samozrejme, ako pri každom inom softvérovom triku, aj v NAT sa začali okamžite objavovať rôzne nepríjemné vedľajšie efekty. V čase vzniku NAT bol jedným z najpopulárnejších protokolov FTP a práve tento protokol sa stal prvým nestráviteľným protokolom pre NAT. To odhalilo problém, ktorý NAT za týchto 10 rokov nijako úspešne nevyriešil. A vo všeobecnosti to nie je možné riešiť v rámci NAT, môžu existovať iba armatúry pre špecifické protokoly, ale tieto armatúry nemožno považovať za spoľahlivé riešenie. Tento problém spočíva v tom, že v niektorých protokoloch, z ktorých najstarší je FTP, sa prenáša IP adresa klientskeho počítača a túto IP adresu používa server na prenos údajov klientovi. Keďže v prípade NAT je klientsky program bežiaci z LAN „oklamaný“ NAT, môže serveru poslať iba svoju vlastnú lokálnu IP adresu, na ktorú sa externý server nemôže pripojiť z dôvodu neviditeľnosti lokálnych sietí z prostredia. Internet. ICQ protokoly, MS NetMeeting, RealAudio a mnohé ďalšie protokoly, ktorých vývojári zrejme sedeli v sieťach bezNAT NAT môže ponúknuť len jedno riešenie tohto problému – na základe čísel portov uhádnuť konkrétny protokol, ktorý sa prekladá, a začať monitorovať obsah paketov IP. Ak obsahujú FTP príkaz PORT, ktorý označuje: port lokálneho klienta (textový príkaz v tele paketu a nie v hlavičke paketu IP), nahraďte nielen hlavičky, ale celé paket, s prepočítaním kontrolného súčtu a organizáciou odpočúvania.jeden prichádzajúci port. Nanešťastie pre NAT je protokol TCP, v ktorom sa prenášajú príkazy FTP, streamingový protokol organizovaný cez - príkaz PORT, keď vstúpi do vrstvy IP, môže byť rozdelený na 2 pakety (alebo aj viac, v závislosti od FTP klienta a vyrovnávacej pamäte v OS). Preto, aby ste spoľahlivo odhalili miesto falšovania NAT, "budete musieť rekonštruovať pôvodný TCP stream, uložiť do vyrovnávacej pamäte a znovu zostaviť pakety. Vrátime sa k" rekonštrukcii protokolu "v NAT, ale zatiaľ si všimneme len multi- stupňovitá úroveň potenciálnych chýb a nespoľahlivosti v tomto procese, čo v praxi vedie k tomu, že štandardný FTP režim využívajúci príkaz PORT cez NAT zvyčajne NEFUNGUJE.

Preto "problém NAT" v protokole FTP musí byť obídený špeciálnym spôsobom v FTP klientoch alebo v inom prechodnom špecializovanom FTP proxy. V FTP klientovi je potrebné prepnúť na tzv. "pasívny režim" - namiesto príkazu PORT použite príkaz PASV. PASV požiada FTP server, aby si pre seba otvoril ďalší port a oznámil klientovi jeho: port. Klient sa potom pripojí k zadanému (NAT ho opäť oklame, odvysiela) a relácia je úspešná. Okrem nutnosti podpory režimu PASV v FTP klientovi (štandardný ftp.exe ho nemá) si to vyžaduje určité úsilie zo strany správcu FTP servera – najmä ak je čiastočne blokovaný aj firewallmi a NATmi ( ako vývojár FTP serverov pre Eserv tieto problémy nepoznám z počutia). Vo všeobecnosti tu NAT nepomáha pripojiť sa, ale ruší.

Teraz o rekonštrukcii protokolu vo vnútri NAT pre klientsky transparentné riešenie. Tých pár NATov, ktoré to dokážu (hoci v praxi tiež skôr deklarujú ako vedia ako, v skutočnosti idú o jednu sieťovú úroveň vyššie - namiesto najjednoduchšieho preposielania paketov s prekladom adries v hlavičke začnú robiť to isté, čo zásobník TCP to robí - zostavuje tok TCP z paketov. Z príliš vyvinutého smerovača sa teda stávajú nedostatočne vyvinuté aplikačné TCP proxy. V tomto prípade FTP proxy alebo FTP brána. Nedostatočne vyvinuté, pretože klient o tomto proxy nevie a NAT zase pokračuje v hádaní protokolu a zaoberá sa úlohou, ktorá je nepohodlná na riešenie na jeho úrovni (úroveň IP paketov).

Oveľa jednoduchšie sa tento problém vyrieši, ak namiesto NAT alebo navyše k nemu ihneď použijete špecializovaný proxy (FTP brána) alebo univerzálne TCP proxy ako Socks alebo v extrémnych prípadoch httpS (tento extrémny prípad však bude fungovať lepšie ako NAT). Tie spočiatku pracujú na úrovni TCP a FTP klienta neklamú, ale spolupracujú s ním. Tri vrstvy problémov zmiznú naraz: FTP klient môže použiť akýkoľvek režim - aktívny alebo pasívny (v httpS iba pasívny, ako v NAT), nie je potrebné hádať protokol a dvojitú zostavu TCP. Okrem toho má admin viac možností ovplyvniť proces (o tom neskôr).

Ak klientsky program nevie pracovať cez špeciálny proxy (takéto proxy prakticky neexistujú, ale budeme hovoriť o najhorších prípadoch), potom pri použití Socks proxy je možné prácu klienta sprehľadniť aj pomocou programov SocksCapture alebo domáci FreeCap. Transparentnosť hraníc je vždy klam, ale SocksCapture alebo FreeCap nezachytia IP pakety, ale volania programov do OS, takže vždy vedia s istotou a z toku paketov presne nevypočítajú, akú akciu chce program vykonať, a podľa toho presmerovať tieto akcie cez Socks -proxy.

NAT vs Socks

Keď už sme pri téme ponožiek, musím povedať pár slov o tomto proxy protokole. Navyše, historicky boli Socks po NAT ďalším nástrojom, ktorý prekročil hranicu medzi LAN a internetom: prvý prehľadový článok „čo sú ponožky“ bol publikovaný v októbri 1994, čoskoro sa objavila špecifikácia Socks4 (predchádzajúce „verzie“ neboli použité v žiadnej produkty) http : //www.socks.nec.com/protocol/socks4a.protocol a až 5. verzia v marci 1996 zrelá na publikovanie v ietf ako RFC: http://www.ietf.org/rfc/rfc1928. TXT. Existuje ruská verzia tohto dokumentu - preklad urobil Alexander Gorlach, ktorý v tom čase (97. a 98.) pracoval v našej spoločnosti a podieľal sa na tvorbe Eserv / 2, pozri stránku Socks5.Socks prekonali všetky obmedzenia NAT a pridali aspoň tri pohodlné nástroje, ktoré umožňujú nielen „proxy“ takmer akýkoľvek protokol TCP a UDP, ale aj zlepšiť kontrolu nad používaním internetu z LAN:

- Socks slúžia nielen na odchádzajúce pripojenia, ale tiež vám umožňujú vytvárať počúvajúce prichádzajúce zásuvky na proxy stroji (metóda BIND) na žiadosť proxy klienta - to je potrebné len pre FTP a podobné multi-prepojené protokoly.

- Socks4a a Socks5 vám umožňujú odstrániť z klienta úlohu rozlíšenia doménových mien na klientovi a urobiť to priamo v serveri proxy. Tie. stroj vo vnútri LAN sa stane zbytočným DNS serverom alebo DNS mapovaním (cez NAT alebo špeciálny UDPMAP), administrátorovi sa odstráni jeden „tik“ jeho starostí a navyše vďaka DNS cache na serveri klient pracuje rýchlejšie.

- Socks5 podporuje množstvo možností pre explicitnú autentifikáciu a autorizáciu klienta. V NAT bolo možné rozlišovať medzi priateľmi a nepriateľmi iba podľa.

NAT a špecializované servery proxy očami systémového správcu

Opäť prvý malá exkurzia do histórie. Protokol HTTP bol vyvinutý začiatkom 90-tych rokov (tzv. „verzia 0.9“) a v polovici 90-tych rokov sa stal „zabijakou aplikáciou“ internetu – dôvodom, prečo sa začali spájať nielen vedci a vojenský personál na internet, ale aj „obyčajných obchodníkov a obyčajných ľudí“. Potreba štandardizácie je teda zrelá. V máji 1996 bola vydaná špecifikácia HTTP / 1.0 pod významným víťazným číslom RFC: 1945. Autori špecifikácie už zohľadnili nové reálie internetu, vr. potreba proxy protokolu pre LAN. Okrem toho v praxi HTTP existuje už viac ako rok a má „skúsenosti s proxy“. Preto dokument obsahuje potrebné definície a poznámky o proxy, bránach a tuneloch. A vlastne tam bol definovaný nielen samotný HTTP protokol (z pohľadu bežného webservera), ale boli popísané aj HTTP-proxy a HTTPS-proxy protokoly. Metóda „CONNECT“, zavedená do protokolu HTTP špecificky s cieľom poskytnúť možnosť pripojenia k zabezpečeným serverom HTTP prostredníctvom proxy, však umožnila neobmedzovať sa na port 443, ale špecifikovať ľubovoľný port na pripojenie. Tvárou v tvár HTTPS proxy teda získame ďalšie „programovateľné mapovanie TCP“ pre akýkoľvek protokol, aj keď s oveľa obmedzenejšími schopnosťami ako Socks5. HTTP proxy pre svoj natívny protokol HTTP je celkom iná záležitosť. Zvládne to s plnou znalosťou veci – cache, filtrovanie podľa URL a obsahu, obmedzovanie, smerovanie, autorizácia atď. Často si tieto akcie vyžadujú také netriviálne akcie na úrovni TCP a iných komponentov OS, ktoré sú prakticky nemožné na paketovej úrovni NAT alebo slepé mapovanie Socks.To isté platí pre akýkoľvek iný aplikačný protokol, pre ktorý existujú špecializované proxy – sú vždy rádovo lepšie spravovateľné ako univerzálne nízkoúrovňové. Napríklad veľa serverov proxy POP3 vám umožňuje filtrovať nevyžiadanú poštu, ako napríklad PopFile (hoci je oveľa správnejšie filtrovať spam nie na serveri proxy, ale na serveri SMTP). Socks a NAT by si vyžadovali špeciálne zručnosti na pochopenie prenášaného protokolu, t.j. v skutočnosti "emulácia" POP3 proxy nie je pre tento prostriedok príliš vhodná.

Preto použitie Socks alebo NAT na prácu s tými protokolmi, pre ktoré existujú špecializované proxy (HTTP, HTTPS, FTP, SMTP, POP3, IMAP) alebo všeobecne akceptovaná architektúra medziľahlých serverov (SMTP, POP3, IMAP, DNS) môže považovať za vynútené suboptimálne riešenie. Vynútené - buď z dôvodu nemožnosti použiť požadovaný typ proxy z organizačných dôvodov (nie je kam umiestniť požadovaný typ proxy, alebo typ pripojenia nezabezpečuje prítomnosť jedinej skutočnej IP adresy, ako je to v prípade internet cez GPRS alebo možnosti domácej siete - v týchto prípadoch sú NAT alebo "vynútené HTTP proxy "už na strane poskytovateľa), alebo z nedostatočnej informovanosti zodpovedných osôb, vr. správcov. Neberiem do úvahy finančné obmedzenia, pretože existuje veľa možností pre bezplatné alebo veľmi lacné proxy pre všetky tieto protokoly.

V niektorých prípadoch je použitie Socks5 celkom opodstatnené - napríklad pre ICQ a iných messengerov. Pre tieto protokoly jednoducho nie sú vyvinuté špeciálne proxy sú takmer neviditeľné na všeobecnom pozadí používania siete. Pri absencii lieku poštový server alebo pop3 / smtp-proxy Socks5 budú tiež ďalším kandidátom, aj keď nie všetci poštoví klienti ich podporujú a v niektorých má aj neznáme funkcie (pozri Mozilla ThunderBird).

Pri iterácii cez možnosti NAT to bude "posledná možnosť" - v prípade, že sa nenašlo nič lepšie, alebo ak NAT pôvodne dodal poskytovateľ - v káblovom modeme, routeri, mobilnom pripojení (NAT sa dáva do týchto kusov železa , nie je špeciálna proxy pre populárne protokoly, kvôli extrémnej jednoduchosti jej základnej implementácie: zdrojový kód podobného doplnku NAT UDPMAP v Eproxy má veľkosť iba 4 kb). Niektoré z protokolov nebudú fungovať, bude ťažké zvládnuť prácu. Ale v takýchto extrémnych prípadoch je lepšie nejako pracovať, ako nepracovať vôbec.

Tu je podrobné vysvetlenie môjho známeho postoja za posledných 8 rokov - "v Eserve nikdy nebude NAT" V drvivej väčšine prípadov NAT buď nepotrebujete, alebo ho už máte ako trest za výber poskytovateľa.v zdieľaní pripojenia Windows to funguje presne ako NAT.

Pozrite si aj „barličku“ pre NAT na webovej stránke Microsoftu: Prechod NAT – prechod NAT prispôsobením aplikácií, konfigurácia NAT / Firewall cez UPnP. Ak počujete frázu NAT traversal prvýkrát, je to preto, že vývojári uprednostňujú Socks5 namiesto bariel pre opravy a táto iniciatíva nedostala „podporu kódu“. Ale ten článok je dobrý na obrázky (na rozdiel od môjho a iného nezávislého popisu problémov NAT.

NAT, ICS je už zabudovaný do všetkých nových verzií Windows

Vo všetkom Verzie systému Windows od roku 1999 je súčasťou NAT. Najprv pod názvom ICS (Internet Connection Sharing), neskôr pod vlastným názvom NAT. Tu je dialógové okno na povolenie NAT v systéme Windows 2003 (cez "Smerovanie a vzdialený prístup" system32rrasmgmt.msc).

Vo Windows XP je NAT / ICS povolený vo vlastnostiach internetového pripojenia.

Ak sa zobrazí hlásenie "Nie je možné povoliť zdieľanie. Chyba: 1722: Server RPC je nedostupný." ("Nie je možné povoliť zdieľaný prístup. Chyba: 1722: Server RPC nie je dostupný."), Potom ste s najväčšou pravdepodobnosťou zastavili alebo zakázali službu klienta DHCP. Pred povolením ICS ju musíte spustiť.

NAT očami poskytovateľa Linuxu

(Dodatok 6. júla 2004 - prvá reakcia na článok. Rovnako ako v článku na FireWall, dajme slovo skutočnému sysadminoviCitovať Ak porovnáme prácu cez NAT s reálnym, tak doteraz som mal problémy s NAT len pri prenose hlasu, videa a súborov v programoch ako MSN Messenger. Možno v niektorých implementáciách NAT "a tiež sú problémy s aktívnym ftp, pripojením na externé servery VPN atď., Ale pri práci cez NAT v Linuxe" (s príslušnými nastaveniami) s tým problémy nie sú. Výhoda NAT je v tomto prípade v šetrení IP adries a firewallov.

Ak porovnáme NAT s proxy (ako spôsob prístupu na internet, t.j. preposielanie požiadaviek bez ohľadu na funkcie cachovania, URL parsovania atď.), tak to funguje cez NAT Ďalšie aplikácie a protokoly (všetky); nevyžaduje sa pre NAT špeciálne nastavenia užívateľom; proxy sú náročnejšie na hardvér. Proxy zvyčajne neposkytujú funkciu Destination NAT (DNAT), hoci v Eserv môžete dosiahnuť čiastočnú podobnosť DNAT pomocou mapovania tcp / udp. Koniec citátu.

Tento citát ukazuje, že požiadavky poskytovateľov sú tiež veľmi odlišné od požiadaviek správcov v podnikoch.

| Spätné odkazy |

|---|

| články |

| POŽARNE dvere |

| MxServer |

| NCSI |

| WhatIsProxyServer |

Už nie je novinkou, že IP sieťové adresy nestačia pre všetky zariadenia, ktoré chcú byť na internete. V súčasnosti sa východisko z tejto situácie našlo vyvinutím protokolu IPv6, v ktorom je dĺžka adresy 128 bitov, zatiaľ čo súčasný IPv4 má len 32 bitov. Začiatkom 21. storočia sa však našlo iné riešenie – použiť preklad sieťových adries alebo skrátene nat. Ďalej v článku bude nat nakonfigurovaný v smerovači.

Vstup do ponuky nastavení smerovača

Ako príklad si vezmite router ZyXEL ZyWALL série USG a NXC5200.

Najprv prejdite do nastavení smerovača. Ak to chcete urobiť, v ľubovoľnom webovom prehliadači zadajte do panela s adresou 192.168.1.1. (štandardná adresa smerovača), zobrazí sa okno s výzvou na zadanie používateľského mena a hesla.

Do poľa „Username“ zadajte admin, do poľa „Password“ zadajte 1234. Kliknite na „OK“.

Konfigurácia nat v smerovači

V okne ponuky, ktoré sa otvorí, prejdite na kartu „Konfigurácia“ (ikona s dvoma ozubenými kolieskami), potom na „Sieť“ a potom na „Smerovanie“. Vo vybranom okne prejdite na kartu "Policy Routing".

Ponuka nastavení smerovača ZyXEL

V toto menu politika smerovania je nakonfigurovaná. V oblasti „Kritériá“ konfigurujeme kritériá pre vzorkovanie prevádzky – ktorá prevádzka sa musí vysielať (v skutočnosti konfigurovať nat) a ktorá by sa mala jednoducho smerovať. Premávku je možné vybrať podľa niekoľkých kritérií:

- Používateľ (Používateľ);

- Podľa rozhrania (prichádzajúce);

- Podľa zdrojovej IP adresy (Source Address);

- Podľa adresy IP príjemcu (Cieľová adresa);

- Podľa cieľového prístavu (služby).

V oblasti „Next-Hop“ priraďte objekt na presmerovanie premávky:

Výber objektu presmerovania pre router ZyXEL

Kde "Auto" - prevádzka bude presmerovaná na predvolené globálne rozhranie; Brána - na adresu uvedenú v nastaveniach brány; VPN tunel - IPSec virtuálny súkromný tunel; Trunk - cesta k "kmeňu", kde "kufr" je niekoľko rozhraní nakonfigurovaných na spoluprácu alebo v redundantnom režime; Rozhranie - presmerovanie na zadané rozhranie:

Je dôležité nezabudnúť stlačiť tlačidlo „OK“ vždy, keď vykonáte akékoľvek zmeny v nastaveniach smerovača, aby ste nastavenia uložili, a nielen zatvorili webový prehliadač.

Nastavenie nat na počítači

Ako viete, osobný počítač môže slúžiť ako smerovač. Často nastáva situácia, keď existuje počítačová sieť viacerých počítačov, z ktorých jeden má pripojenie na internet. V tejto situácii nemusíte vôbec kupovať smerovače, ale nastavte si počítač s prístupom na internet ako smerovač a už na ňom nakonfigurujte nat. Pozrime sa na tento prípad podrobnejšie.

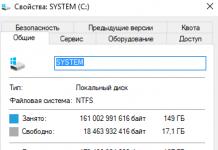

Uistite sa, že máte 2 nainštalované na hlavnom počítači, ktorý sa pozerá na internet (nazvime to SERVER) sieťové karty- prvý sa pripája k lokálnej sieti, druhý k poskytovateľovi. V príklade sa použije operačný systém Windows Server 2012.

Ak chcete konfigurovať, najskôr spustite „Správcu servera“ (Štart -> Nástroje na správu -> Správca servera). Zobrazí sa okno nastavení:

Odtiaľto budeme spravovať náš server. Ak chcete pokračovať v konfigurácii, kliknite na položku Pridať roly a funkcie, čím sa otvorí Sprievodca pridaním rolí. Prvý krok – typ inštalácie:

V ďalšom okne musíme vybrať rolu, ktorú inštalujeme na server. Pred "Vzdialený prístup" sme dali daw.

Zobrazí sa nasledujúce okno so zoznamom komponentov potrebných na prevádzku. Kliknite na "Pridať komponenty", toto okno zmizne. Kliknite na „Ďalej“.

V ďalšom okne sprievodca ponúka pridanie serverových komponentov. Nemusíte nič meniť, kliknite na „Ďalej“.

Na ďalšia strana sprievodca nás jednoducho informuje o práci roly „Vzdialený prístup“. Kliknite na „Ďalej“.

Ďalším krokom je výber služieb rolí. Začiarkneme políčko „Smerovanie“ a klikneme na „Ďalej“.

Ďalšie okno je opäť informatívne, nemusíte nič vyberať, ale môžete zaškrtnúť políčko „Automaticky reštartovať na vybranom serveri ...“, v dôsledku čoho sa server po inštalácii automaticky reštartuje. Ale môžete to urobiť aj ručne. Kliknite na „Ďalej“.

A posledným krokom je priama inštalácia servera. Po dokončení stlačte tlačidlo "Zavrieť".

Inštalácia servera

Počítač, ktorý je pripojený k internetu, sme teda nakonfigurovali v režime servera. Teraz na ňom musíte nakonfigurovať nat.

Prejdite do ponuky Štart / Správa / Smerovanie a vzdialený prístup. V zobrazenom okne na ľavej strane nájdeme položku „SERVER (lokálne)“, kliknite na ňu pravým tlačidlom myši a v rozbaľovacej ponuke kliknite na položku „Konfigurovať a povoliť smerovanie a vzdialený prístup“.

Zobrazí sa sprievodca konfiguráciou servera smerovania a vzdialeného prístupu, v ktorom nakonfigurujeme nat.

Na prvej stránke sa nám stručne predstaví sprievodca – kliknite na „Ďalej“. V ďalšom kroku je potrebné vybrať jednu zo služieb, na ktorých bude bežať tento server... Zvoľte "Network Address Translation (NAT)" a kliknite na "Next".

Ďalej vás sprievodca požiada, aby ste vybrali sieťové pripojenie, ktoré sa pozerá na Internet. Zoznam bude obsahovať obe sieťové karty (aspoň podľa toho, koľko ich je nainštalovaných na serveri). Vyberieme ten, ku ktorému je pripojený sieťový kábel poskytovateľa. Kliknite na „Ďalej“.

V ďalšom okne začne čarodejník prisahať, že ho nemôže nájsť lokálna sieť služby DHCP alebo DNS. Na pokračovanie sa ponúkajú dve možnosti – povoliť základné služby alebo nainštalovať služby neskôr.

Vyberieme prvú položku a klikneme na „Ďalej“. Na ďalšej stránke vás budem informovať, v akom rozsahu bude nat fungovať. Sprievodca konfiguráciou automaticky vyberie tento rozsah na základe konfigurácie sieťového pripojenia pripojeného k lokálnej sieti. Kliknite na „Ďalej“.

Rozsah Nat

To je všetko, sprievodca konfiguráciou dokončí konfiguráciu nat. Kliknite na „Ďalej“ a v ďalšom okne na „Dokončiť“.

Ako posledná zostáva nakonfigurovať klientske počítače, teda všetky ostatné počítače v lokálnej sieti. Ak to chcete urobiť, na počítači klienta (toto bude potrebné vykonať na každom počítači v sieti) prejdite na Štart / Ovládací panel / Centrum sietí a zmeňte nastavenia adaptéra. Prejdeme na "Sieťové pripojenia". Kliknite na ikonu pravým tlačidlom myši a v rozbaľovacej ponuke vyberte položku „Vlastnosti“. V zobrazenom okne vyberte „Internet Protocol Version 4 (TCP / IPv4)“ a kliknite na „Vlastnosti“.

Za "Hlavná brána" napíšte IP adresu serverového počítača (ktorý bol nakonfigurovaný v poslednom kroku), do poľa "Preferovaný DNS server" napíšte IP adresu DNS servera poskytovateľa zadanú v informáciách o pripojení k internetu na server. Stlačíme "OK" a znova "OK". Všetko, klientsky počítač je pripojený k internetu.

Princíp činnosti smerovača (smerovača)

Pri čítaní tohto článku si myslím, že každý chápe, čo je router a prečo ho potrebujete, ale premýšľal niekto o tom, ako to funguje? V tomto článku sa vám pokúsim povedať základné princípy smerovača v najprístupnejšom jazyku. Tento článok bude užitočný pre správcov systému aj pre bežných používateľov.

Hlavnou funkciou, ktorá funguje v každom smerovači, je NAT

NAT- Preklad sieťových adries sa používa na nahradenie adries IP. V lokálnych sieťach sa používajú hlavne adresy typu 192.168.1.XXX alebo podobné, čo vytvára problém so smerovaním v globálnom internete, pretože IP adresy v sieti by sa nemali duplikovať. Riešením tohto problému je NAT - počítače v lokálnej sieti sa pripájajú na lokálne rozhranie smerovača, prijímajú z neho IP adresy a bránu (smerovač slúži ako brána) a rozhranie WAN smerovača sa pripája na internet. .

Teraz sa pozrime na princíp prekladu NAT:

- Žiadosť sa odošle z ľubovoľného počítača v lokálnej sieti, napríklad sa pokúsite o prístup na ľubovoľnú stránku - počítač odošle daná žiadosť na adresu brány, teda nášho smerovača;

- Smerovač po prijatí tejto požiadavky zaznamená váš počítač ako iniciátora pripojenia, po ktorom sa vytvorí kópia vášho paketu a odošle sa na cieľovú adresu, ale v mene smerovača, s jeho IP adresou a vaším paketom. je jednoducho zničený;

- Server, na ktorý bola požiadavka odoslaná, ju spracuje a odošle odpoveď, samozrejme, na adresu smerovača. A router už na to čakal, keďže vytvoril záznam, že na požiadavku vášho počítača má prísť odpoveď, a odošle ju do vášho počítača. Ako vidíte, podľa tejto schémy môže byť iniciátorom pripojenia iba počítač z lokálnej siete a odpoveď zo servera sa do počítača dostane iba vtedy, ak na ňu čaká smerovač (odpoveď na požiadavku) . Inými slovami, všetky pokusy o pripojenie zvonku sa zastavia na smerovači a budú úspešné iba vtedy, ak smerovač poskytne zdroj na požadovanom porte alebo má nakonfigurované pravidlá pre presmerovanie portov, o ktorých si teraz povieme.

Presmerovanie portov

Presmerovanie portov- to je v podstate to iste ako NAT, ale v inom smere a teda len staticky NAT, teda urcite poziadavky len na niektore pocitace, pretoze v globalnej sieti nevedia vediet IP adresy za routerom. Napríklad ste na svojom počítači vytvorili server FTP alebo HTTP a chcete poskytnúť prístup k týmto zdrojom, preto musíte toto pravidlo zaregistrovať v smerovači, čo bude indikovať, že všetky prichádzajúce pakety na požadovaný port (21 alebo 80 v našom prípade) budú prenesené na IP adresu nášho počítača na konkrétny port (port je možné zmeniť).

NAT – DMZ

NAT – DMZ- je to úplne to isté ako Port Forwarding, ale s tým rozdielom, že pre každý port netreba písať pravidlo, stačí nakonfigurovať NAT - DMZ, ktorý bude vysielať do potrebný počítač všetky prichádzajúce požiadavky do WAN smerovača. Samozrejme už nie je možné meniť porty.

Smerovanie

Pre zjednodušenie predstavy o tom, čo to je, môžeme povedať, že je to rovnaké ako NAT, ale iba v oboch smeroch. Pri tejto schéme musí mať smerovač viac ako 2 rozhrania LAN (nie porty, ale rozhrania), s rôznymi adresnými priestormi, napríklad jedno rozhranie IP má 192.168.0.1 a druhé má 192.168.1.1. V dôsledku toho budú počítače v jednej sieti prijímať IP typ 192.168.0.XXX a v inej sieti 192.168.0.XXX a ich brány budú 192.168.0.1 a 192.168.1.1, v tomto poradí. Takto získate obojsmerné smerovanie.

|

Nezabudnite odísť |

Počet verejných adries IPv4 je nedostatočný na pridelenie jedinečných adries všetkým zariadeniam pripojeným na internet. Vo väčšine prípadov sú siete realizované pomocou privátnych IPv4 adries v súlade s RFC 1918. Na obr. 1 zobrazuje rozsah adries zahrnutých v RFC 1918. S najväčšou pravdepodobnosťou má počítač, na ktorom si práve prezeráte tutoriál, priradenú súkromnú adresu.

Tieto súkromné adresy sa používajú v rámci organizácie alebo entity na uľahčenie lokálnej komunikácie zariadenia. Keďže však tieto adresy neidentifikujú konkrétnu spoločnosť alebo organizáciu, súkromné adresy IPv4 nemožno použiť na smerovanie cez internet. Aby bolo možné zariadeniu so súkromnou IPv4 adresou umožniť prístup k zariadeniam a zdrojom mimo lokálnej siete, musí byť súkromná adresa najprv preložená na verejnú adresu.

Ako je znázornené na obr. 2, NAT poskytuje preklad súkromných adries na verejnú. To umožňuje zariadeniu so súkromnou IPv4 adresou pristupovať k zdrojom mimo jeho privátnej siete, vrátane zdrojov nájdených na internete. V kombinácii so súkromnými adresami IPv4 NAT preukázal svoju hodnotu z hľadiska šetrenia verejných adries IPv4. Jedna verejná adresa IPv4 môže byť zdieľaná stovkami, dokonca tisíckami zariadení, z ktorých každé má jedinečnú súkromnú adresu IPv4.

Bez NAT by bol adresný priestor IPv4 vyčerpaný dávno pred rokom 2000. Napriek svojim výhodám má NAT množstvo obmedzení, ktoré budú podrobne diskutované neskôr v tejto kapitole. Riešením vyčerpania IPv4 a obmedzení NAT je konečný prechod na IPv6.

Vlastnosti NAT

Preklad sieťových adries NAT sa používa na rôzne účely, ale hlavným účelom tohto mechanizmu je zachovať verejné adresy IPv4. Robí to tak, že umožňuje sieťam používať súkromné adresy IPv4 na internú komunikáciu a konvertuje ich na verejné adresy iba v prípade potreby. Ďalšia výhoda NAT – zvýšené súkromie a bezpečnosť siete – je spôsobená skutočnosťou, že skrýva interné adresy IPv4 pred externými sieťami.

Smerovač NAT môže byť nakonfigurovaný s jednou alebo viacerými platnými verejnými adresami IPv4. Tieto verejné adresy sú známe ako fond adries NAT. Keď interné zariadenie odošle prevádzku mimo sieť, smerovač s podporou NAT preloží internú adresu IPv4 zariadenia na verejnú adresu z oblasti NAT. Externým zariadeniam sa zdá, že všetok prenos prichádzajúci a opúšťajúci sieť používa verejné adresy IPv4 z poskytnutej oblasti adries.

NAT router zvyčajne beží na okraji slepej siete. Sieť stub je sieť, ktorá používa jedno pripojenie k susednej sieti, jednu prichádzajúcu cestu a jednu odchádzajúce. V príklade znázornenom na obrázku je R2 okrajový smerovač. Z pohľadu ISP router R2 vytvára slepú sieť.

Keď zariadenie v slepej sieti vyžaduje pripojenie k zariadeniu mimo jeho siete, paket sa prepošle do okrajového smerovača. Hraničný smerovač vykonáva NAT proces prekladom vnútornej súkromnej adresy zariadenia na verejnú, externú, smerovateľnú adresu.

Poznámka... Na pripojenie do siete ISP je možné použiť aj súkromnú adresu alebo verejnú adresu, ktorú zdieľajú zákazníci poskytovateľa. V rámci uvažovanej témy je ako príklad uvedený verejný prejav.

V terminológii NAT sa „interná sieť“ vzťahuje na množinu sietí zapojených do prekladu. Pojem "externá sieť" sa vzťahuje na všetky ostatné siete.

Pri použití NAT predstavujú adresy IPv4 rôzne ciele v závislosti od toho, či sú v súkromnej alebo verejnej sieti (Internet) a či ide o prichádzajúcu alebo odchádzajúce prenosy.

NAT poskytuje 4 typy adries:

- vnútorná miestna adresa;

- vnútorná globálna adresa;

- externá lokálna adresa;

- externá globálna adresa.

Pri určovaní typu adresy, ktorá sa má použiť, je dôležité pamätať na to, že terminológia NAT sa vždy používa z hľadiska zariadenia s rozlíšiteľnou adresou:

- Interná adresa je adresa zariadenia preložená mechanizmom NAT.

- Externá adresa je adresa cieľového zariadenia.

NAT tiež používa koncept lokality alebo globality vo vzťahu k adresám:

- Miestna adresa je akákoľvek adresa, ktorá sa objaví vo vnútri siete.

- Globálna adresa je akákoľvek adresa, ktorá sa objaví na vonkajšej strane siete.

Na obrázku je interná lokálna adresa PC1 192.168.10.10. Z pohľadu PC1 web server používa externú adresu 209.165.201.1. Keď sú pakety odosielané z PC1 na globálnu adresu webového servera, vnútorná lokálna adresa PC1 sa prekladá na 209.165.200.226 (vnútorná globálna adresa). Adresa externého zariadenia sa zvyčajne neprekladá, pretože táto adresa je zvyčajne už verejná adresa IPv4.

Všimnite si, že PC1 používa rôzne lokálne a globálne adresy a webový server používa rovnakú verejnú IPv4 adresu pre obe. Z pohľadu webového servera sa zdá, že prevádzka pochádzajúca z PC1 pochádza z 209.165.200.226, vnútornej globálnej adresy.

NAT router (R2 na obrázku) predstavuje demarkačný bod medzi internými a externými sieťami a medzi lokálnymi a globálnymi adresami.

Pojmy „interný“ a „externý“ sa používajú v spojení s výrazmi „miestny“ a „globálny“, keď sa odkazuje na konkrétne adresy. Na obrázku je R2 nakonfigurovaný na používanie NAT. Používa skupinu verejných adries priradených interným hostiteľom.

- Miestna interná adresa je zdrojová adresa z vnútornej siete. Na obrázku PC1 je adresa IPv4 192.168.10.10. Toto je vnútorná lokálna adresa PC1.

- Vo vnútri globálnej adresy je zdrojová adresa z vonkajšej siete. Na obrázku, keď PC1 posiela prevádzku na webový server na 209.165.201.1, R2 preloží vnútornú lokálnu adresu na vnútornú globálnu adresu. V tomto prípade R2 zmení pôvodnú IPv4 adresu z 192.168.10.10 na 209.165.200.226. V terminológii NAT je vnútorná lokálna adresa 192.168.10.10 preložená na vnútornú globálnu adresu 209.165.200.226.

- Mimo globálnej adresy je cieľová adresa z vonkajšej siete. Toto je globálne smerovaná adresa IPv4 priradená hostiteľovi na internete. Napríklad webový server je prístupný na adrese IPv4 209.165.201.1. Vo väčšine prípadov sú vonkajšie lokálne a vonkajšie globálne adresy rovnaké.

- Externá lokálna adresa je cieľová adresa z internej siete. V tomto príklade PC1 odosiela prevádzku na webový server s adresou IPv4 209.165.201.1. V zriedkavých prípadoch sa táto adresa môže líšiť od globálne smerovanej cieľovej adresy.

Obrázok ukazuje, ako sa rieši prevádzka odoslaná interným počítačom na externý webový server prostredníctvom smerovača s podporou NAT. Tiež ukazuje, ako je spätná prevádzka pôvodne adresovaná a mapovaná.

Poznámka... Použitie externej lokálnej adresy presahuje rámec tohto návodu.

Typy prekladu sieťových adries NAT

Existujú tri mechanizmy na preklad sieťových adries:

- Statický preklad sieťovej adresy (statický NAT) je individuálna korešpondencia medzi lokálnymi a globálnymi adresami.

- Dynamický preklad sieťových adries (dynamický NAT) je mapovanie adries typu many-to-many medzi lokálnymi a globálnymi adresami.

- Port Address Translation (PAT) je mapovanie adries typu many-to-one medzi lokálnymi a globálnymi adresami. Táto metóda nazývané aj preťaženie (NAT s preťažením).

Statický preklad sieťových adries (NAT)

Statický NAT používa mapovanie jedna k jednej medzi lokálnymi a globálnymi adresami. Tieto korešpondencie sú nastavené správcom siete a zostávajú nezmenené.

Na obrázku má smerovač R2 statické mapovania nakonfigurované pre interné lokálne adresy Svr1, PC2 a PC3. Keď tieto zariadenia posielajú prevádzku do internetu, ich interné lokálne adresy sa prekladajú na špecifikované interné globálne adresy. Pre externé siete tieto zariadenia používajú verejné adresy IPv4.

Metóda prekladu statickej sieťovej adresy je užitočná najmä pre webové servery alebo zariadenia, ktoré potrebujú mať trvalú adresu prístupnú z internetu – napríklad firemný webový server. Statický NAT je vhodný aj pre zariadenia, ktoré musia byť prístupné pre oprávnený personál pracujúci mimo kancelárie, ale musia zostať uzavreté všeobecný prístup cez internet. Napríklad správca siete z PC4 môže SSH na internú globálnu adresu Svr1 (209.165.200.226). Router R2 preloží túto vnútornú globálnu adresu na vnútornú lokálnu adresu a pripojí reláciu správcu k Svr1.

Statický NAT vyžaduje dostatočný počet dostupných verejných adries pre celkový počet súbežných užívateľských relácií.

Dynamický preklad adries NAT

Dynamický preklad sieťových adries (Dynamic NAT) využíva súbor verejných adries, ktoré sú priradené podľa poradia príchodu. Keď vnútorné zariadenie požaduje prístup k vonkajšej sieti, dynamický NAT pridelí dostupnú verejnú adresu IPv4 z fondu.

Na obrázku PC3 pristupuje na internet pomocou prvej dostupnej adresy v dynamickej oblasti NAT. Ostatné adresy sú stále k dispozícii na použitie. Podobne ako statický NAT, dynamický NAT vyžaduje dostatočný počet verejných adries na podporu celkového počtu súbežných užívateľských relácií.

Port Address Translation (PAT)

Tiež sa nazýva preťaženie NAT a mapuje viacero súkromných adries IPv4 na jednu alebo viacero verejných adries IPv4. Túto metódu používa väčšina domácich smerovačov. Poskytovateľ internetových služieb pridelí smerovaču jednu adresu, ale na internet môže súčasne pristupovať viacero členov rodiny. Load NAT je najbežnejšou metódou na preklad sieťových adries.

Pomocou tejto metódy je možné namapovať viacero adries na jednu alebo viacero adries, pretože každá súkromná adresa je tiež sledovaná číslom portu. Keď zariadenie spustí reláciu TCP/IP, vytvorí hodnotu portu TCP alebo UDP pre zdroj na jedinečnú identifikáciu relácie. Keď smerovač NAT prijme paket od klienta, použije číslo zdrojového portu na jedinečnú identifikáciu konkrétneho prekladu NAT.

PAT zaisťuje, že zariadenia používajú iné číslo portu TCP pre každú reláciu so serverom na internete. Keď sa zo servera vráti odpoveď, číslo zdrojového portu, ktoré sa pri spätnom odoslaní stane číslom cieľového portu, určí, na ktoré zariadenie bude smerovač preposielať príslušné pakety. Proces PAT tiež overuje, či boli prichádzajúce pakety skutočne vyžiadané, čím sa zvyšuje bezpečnosť relácie.

Na ovládanie animácie použite tlačidlá Prehrať a Pozastaviť na obrázku.

Animácia ilustruje proces prekladu adresy portu (PAT). Aby sa rozlíšili preklady, mechanizmus PAT pridáva k internej globálnej adrese jedinečné čísla zdrojových portov.

Keďže R2 spracováva každý paket, používa číslo portu (v tomto príklade 1331 a 1555) na identifikáciu zariadenia, z ktorého paket prišiel. Zdrojová adresa (SA) je vnútorná lokálna adresa spojená s priradeným číslom portu TCP / IP. Cieľová adresa (DA) je vonkajšia lokálna adresa s pripojeným číslom portu služby. V tomto príklade je port služby 80: HTTP.

Pre zdrojovú adresu R2 prekladá vnútornú lokálnu adresu na vnútornú globálnu adresu s pripojeným číslom portu. Cieľová adresa sa nemení, ale teraz sa stáva vonkajšou globálnou IP adresou. Keď webový server odpovie, cesta sa prejde znova, iba v opačnom poradí.

V predchádzajúcom príklade sa čísla klientskych portov 1331 a 1555 na smerovači s povoleným NAT nezmenili. Tento scenár nie je veľmi pravdepodobný, pretože je vysoko pravdepodobné, že tieto čísla portov sa už používajú pre iné aktívne relácie.

PAT sa snaží zachovať pôvodný zdrojový port. V prípade, že sa pôvodný zdrojový port už používa, PAT pridelí prvé dostupné číslo portu, počnúc začiatkom príslušnej skupiny portov - 0-511, 512-1023 alebo 1024-65535. Ak nie sú k dispozícii žiadne ďalšie porty a v oblasti adries je viacero externých adries, PAT sa presunie na ďalšiu adresu a pokúsi sa prideliť pôvodný zdrojový port. Tento proces pokračuje, kým sa nevyčerpajú dostupné porty a externé adresy IP.

Aby ste sa zoznámili s princípom fungovania PAT, kliknite na tlačidlo „Play“ na obrázku.

V animácii si uzly vyberú rovnaké číslo portu, 1444. Toto platí pre internú adresu, pretože uzly majú priradené jedinečné súkromné IP adresy. Ale na smerovači NAT je potrebné zmeniť čísla portov. V opačnom prípade by pakety z dvoch rôznych uzlov opustili R2 s rovnakou zdrojovou adresou. V tomto príklade je počas prekladu PAT adresa druhého uzla priradená ďalšiemu dostupnému portu (1445).

Porovnanie NAT a PAT

Rozdiely medzi NAT a PAT uvedené nižšie vám pomôžu pochopiť špecifiká každej z týchto metód prekladu sieťových adries.

Ako je znázornené na obrázku, NAT prekladá adresy IPv4 v pomere 1:1 pre súkromné adresy IPv4 a verejné adresy IPv4. PAT zároveň zmení adresu aj číslo portu.

NAT preposiela prichádzajúce pakety do ich interného cieľa pomocou prichádzajúcej zdrojovej adresy IPv4 poskytnutej hostiteľom vo verejnej sieti. Pri použití PAT väčšinou len jeden resp malé množstvo verejne prezentované adresy IPv4. Prichádzajúce pakety z verejnej siete sú smerované do cieľov v súkromnej sieti pomocou tabuľky smerovačov NAT. Táto tabuľka monitoruje páry verejných a súkromných portov, čo sa nazýva sledovanie pripojenia.

Balíky bez segmentovej úrovne 4

Čo sa stane s paketmi IPv4, ktoré prenášajú údaje, ktoré nie sú segmentom TCP alebo UDP? Tieto pakety neobsahujú číslo portu vrstvy 4. PAT konvertuje väčšinu hlavných protokolov prenášaných cez IPv4, ktoré nepoužívajú TCP alebo UDP, na protokol transportnej vrstvy. Najbežnejším z týchto protokolov je ICMPv4. Proces konverzie PAT spracováva každý z týchto protokolov odlišne. Napríklad správy žiadostí ICMPv4, žiadosti o odozvu a odpovede na odozvu obsahujú ID dopytu. ICMPv4 používa Query ID na identifikáciu echo požiadavky so zodpovedajúcou echo odpoveďou. ID požiadavky sa zvyšuje s každou odoslanou požiadavkou na odozvu. PAT používa ID požiadavky namiesto čísla portu 4. vrstvy.

Poznámka... Ostatné správy ICMPv4 nepoužívajú Query ID. Tieto správy a ďalšie protokoly, ktoré nepoužívajú čísla portov TCP a UDP, sa môžu navzájom líšiť a nie sú zahrnuté v tomto návode.

Nastavenie NAT

Konfigurácia statického NAT

Statický preklad sieťových adries NAT je mapovanie jedna ku jednej medzi vnútornými a vonkajšími adresami. Statický NAT umožňuje externým zariadeniam iniciovať pripojenia k interným zariadeniam pomocou staticky pridelenej verejnej adresy. Napríklad interný webový server možno namapovať na internú globálnu adresu, ktorá je definovaná ako prístupná z externých sietí.

Na obr. 1 znázorňuje internú sieť obsahujúcu webový server so súkromnou IPv4 adresou. Statický NAT je nakonfigurovaný na R2, aby umožnil zariadeniam z externej siete (internetu) prístup k webovému serveru. Klient na externej sieti pristupuje na webový server pomocou verejnej adresy IPv4. Statický NAT prekladá verejnú adresu IPv4 na súkromnú adresu IPv4.

Konfigurácia statického NAT zahŕňa dve hlavné úlohy.

Krok 1. Prvou úlohou je vytvoriť mapovanie medzi vnútornou lokálnou a vnútroglobálnou adresou. Napríklad na obr. 1, vnútorná lokálna adresa 192.168.10.254 a vnútorná globálna adresa 209.165.201.5 sú nakonfigurované ako statický preklad NAT.

Krok 2. Po nakonfigurovaní mapovania sú rozhrania zahrnuté do prekladu nakonfigurované ako interné alebo externé pre NAT. V tomto príklade je sériové rozhranie R2 0/0/0 interným rozhraním a sériové rozhranie 0/1/0 je vonkajšie rozhranie.

Pakety prichádzajúce na interné rozhranie smerovača R2 (Serial 0/0/0) z nakonfigurovanej internej lokálnej adresy IPv4 (192.168.10.254) sú preložené a potom odoslané do externej siete. Pakety prichádzajúce na vonkajšie rozhranie smerovača R2 (Serial 0/1/0) adresované na nakonfigurovanú vnútornú globálnu adresu IPv4 (209.165.201.5) sa prekladajú na vnútornú lokálnu adresu (192.168.10.254) a potom sa preposielajú do vnútornej siete.

Na obr. Obrázok 2 zobrazuje príkazy potrebné na konfiguráciu statického NAT.

Na obr. Obrázok 3 zobrazuje príkazy potrebné na vytvorenie statického mapovania NAT pre webový server na R2 v referenčnej topológii. V rámci zobrazenej konfigurácie R2 konvertuje adresu 192.168.10.254 na verejnú IPv4 adresu 209.165.201.5 v paketoch odoslaných webovým serverom. Internetový klient smeruje webové požiadavky na verejnú IPv4 adresu 209.165.201.5. R2 prepošle túto prevádzku na webový server na číslo 192.168.10.254.

Pomocou Kontrola syntaxe (pozri obrázok 4) nakonfigurujte dodatočnú položku statického prekladu NAT na R2.

Tento obrázok ukazuje proces statického prekladu NAT medzi klientom a webovým serverom pomocou predchádzajúcej konfigurácie. Statické konverzie sa bežne používajú, keď klienti z externej siete (internetu) potrebujú prístup k serverom vo vnútornej sieti.

1. Klient sa potrebuje pripojiť k webovému serveru. Klient odošle paket na webový server pomocou verejnej adresy IPv4 209.165.201.5. Toto je interná globálna adresa webového servera.

2. Prvý paket, ktorý R2 prijme od klienta na svojom vonkajšom rozhraní NAT, spôsobí, že R2 skontroluje svoju tabuľku NAT. Cieľová adresa IPv4 je v tabuľke NAT a router podľa toho prekladá.

3. R2 nahrádza vnútornú globálnu adresu 209.165.201.5 vnútornou lokálnou adresou 192.168.10.254. R2 potom pošle paket na webový server.

4. Web server prijme paket a odpovie klientovi pomocou internej lokálnej adresy 192.168.10.254.

5a. R2 prijíma paket z webového servera na svojom internom rozhraní NAT so zdrojovou adresou, ktorá sa zhoduje s internou lokálnou adresou webového servera, 192.168.10.254.

5b. R2 kontroluje tabuľku NAT, aby zistil, či existuje preklad vnútornej lokálnej adresy. Táto adresa sa zobrazí v tabuľke NAT. R2 konvertuje zdrojovú adresu späť na vnútornú globálnu adresu 209.165.201.5 a prepošle paket klientovi cez svoje sériové rozhranie 0/1/0.

6. Klient dostane balík a pokračuje v dialógu. NAT router vykoná kroky 2-5b pre každý paket (krok 6 nie je znázornený na obrázku).

Statická kontrola NAT

Ak chcete skontrolovať, či NAT funguje, použite príkaz zobraziť preklady IP nat... Tento príkaz zobrazí aktívne preklady NAT. Na rozdiel od dynamických prekladov sú statické preklady v tabuľke NAT vždy prítomné. Na obr. 1 zobrazuje výstup tohto príkazu pre predchádzajúci príklad konfigurácie. Pretože príklad je statická konfigurácia, preklad je vždy prítomný v tabuľke NAT, bez ohľadu na aktívnu komunikáciu. Ak je príkaz zadaný počas aktívnej relácie, výstup bude obsahovať aj adresu externého zariadenia, ako je znázornené na obr. jeden.

Ďalším užitočným príkazom je zobraziť štatistiku IP nat... Ako je znázornené na obr. 2, tím zobraziť štatistiku IP nat

Aby ste sa uistili, že preklad NAT funguje správne, odporúča sa pred testovaním vymazať štatistiku všetkých predchádzajúcich prekladov pomocou príkazu jasné štatistiky IP nat.

Pred interakciou s webovým serverom príkaz zobraziť štatistiku IP nat by nemal zobrazovať žiadne zhody. Potom, čo klient vytvoril reláciu s webovým serverom, výsledok príkazu zobraziť štatistiku IP nat ukáže zvýšenie počtu zhôd na 5. To potvrdzuje, že na R2 bol vykonaný statický preklad NAT.

Konfigurácia dynamického NAT

Zatiaľ čo statický NAT poskytuje trvalé mapovanie medzi vnútornou lokálnou adresou a vnútornou globálnou adresou, dynamický NAT podporuje automatické mapovanie vnútorných lokálnych adries na vnútorné globálne adresy. Tieto vnútorné globálne adresy sú zvyčajne verejné adresy IPv4. Dynamic NAT používa na preklad skupinu alebo skupinu verejných IPv4 adries.

Dynamický NAT, podobne ako statický NAT, vyžaduje konfiguráciu vnútorných a vonkajších rozhraní zapojených do prekladu NAT. Ak však statický NAT vytvára trvalé mapovanie na jednu adresu, potom sa pre dynamický NAT použije skupina adries.

Poznámka... Preklad medzi verejnými a súkromnými adresami IPv4 je najbežnejším využitím NAT. Preklady NAT sa však môžu vyskytnúť medzi ľubovoľným párom adries.

V referenčnej topológii znázornenej na obrázku vnútorná sieť používa adresy zo súkromného adresného priestoru definovaného v RFC 1918. K smerovaču R1 sú pripojené dve siete LAN – 192.168.10.0/24 a 192.168.11.0/24. Edge Router R2 je nakonfigurovaný na dynamický preklad NAT pomocou skupiny verejných adries IPv4 od 209.165.200.226 do 209.165.200.240.

Fond verejných IPv4 adries (pool interných globálnych adries) je dostupný pre každé zariadenie vo vnútornej sieti na princípe „kto prv príde, ten prv melie“. Dynamic NAT prekladá jednu vnútornú adresu na jednu vonkajšiu adresu. Pre tento typ prekladu musí byť v skupine dostatok adries na pokrytie všetkých interných zariadení, ktoré súčasne potrebujú prístup k externej sieti. Ak sa použijú všetky adresy v oblasti, zariadenie musí počkať na dostupnú adresu, aby sa mohlo pripojiť k externej sieti.

Na obr. zobrazuje kroky a príkazy používané na konfiguráciu dynamického NAT.

Krok 1. Pomocou príkazu IP nat bazén nastaviť skupinu adries, ktoré sa majú použiť na preklad. Táto oblasť adries je zvyčajne skupina verejných adries. Tieto adresy sú určené zadaním počiatočnej a koncovej adresy IP oblasti. Kľúčové slovo maska siete alebo dĺžka predpony označuje, ktoré bity adresy súvisia so sieťou a ktoré s rozsahom adries hostiteľov.

Krok 2. Nakonfigurujte štandardný ACL tak, aby definoval (povolil) iba tie adresy, ktoré je potrebné preložiť. ACL s príliš veľkým počtom povoľujúcich príkazov môže viesť k nepredvídateľným výsledkom. Pamätajte, že na konci každého ACL je riadok všetko poprieť.

Krok 3 Pripojte ACL k fondu. tím ip nat v zozname zdrojovčíslo-zoznamu prístupovčíselný fondnázov bazéna používa sa na viazanie zoznamu k fondu. Túto konfiguráciu používa smerovač na určenie, ktoré zariadenia ( zoznam) získať adresy ( bazén).

Krok 4 Identifikujte rozhrania, ktoré sú vo vnútri NAT, t.j. akékoľvek rozhranie pripojené k internej sieti.

Krok 5. Identifikujte rozhrania, ktoré sú pre NAT externé, t.j. akékoľvek rozhranie pripojené k externej sieti.

Na obr. 2 ukazuje príklad topológie a súvisiacej konfigurácie. Táto konfigurácia umožňuje konverziu pre všetkých hostiteľov v sieti 192.168.0.0/16, ktorá obsahuje lokálne siete 192.168.10.0 a 192.168.11.0, keď hostitelia generujú prenos vstupujúci do S0 / 0/0 a opúšťajúci S0 / 1/0. Adresy týchto uzlov sú mapované na dostupnú adresu z fondu v rozsahu 209.165.200.226 až 209.165.200.240.

Na obr. 3 ukazuje topológiu použitú na konfiguráciu kontroly syntaxe. Použite nástroj na kontrolu syntaxe na obr. 4 na konfiguráciu dynamického prekladu NAT na R2.

Dynamická analýza NAT

Obrázky nižšie ilustrujú proces dynamického prekladu NAT medzi dvoma klientmi a webovým serverom pomocou predchádzajúcej konfigurácie.

Na obr. 1 znázorňuje dopravný tok zvnútra smerom von.

1. Hostitelia so zdrojovými adresami IPv4 (192.168.10.10 (PC1) a 192.168.11.10 (PC2)) odosielajú pakety požadujúce pripojenie k serveru na verejnú adresu IPv4 (209.165.200.254).

2. Smerovač R2 prijme prvý paket od hostiteľa 192.168.10.10. Keďže tento paket bol prijatý na rozhraní nakonfigurovanom ako vnútorné rozhranie NAT, R2 skontroluje konfiguráciu NAT, aby určil, či má tento paket preložiť. ACL umožňuje tento paket, takže R2 ho skonvertuje. R2 kontroluje svoju tabuľku NAT. Keďže pre túto IP adresu neexistujú žiadne prekladové položky, R2 rozhodne, že zdrojová adresa 192.168.10.10 vyžaduje dynamický preklad. R2 vyberie dostupnú globálnu adresu z oblasti dynamických adries a vytvorí prekladový záznam - 209.165.200.226. Pôvodná zdrojová adresa IPv4 (192.168.10.10) je vnútorná lokálna adresa a adresa použitá na preklad je vnútorná globálna adresa (209.165.200.226) v tabuľke NAT.

R2 zopakuje procedúru pre druhý uzol, 192.168.11.10, pričom vyberie ďalšiu dostupnú globálnu adresu z oblasti dynamických adries a vytvorí druhú položku prekladu, 209.165.200.227.

3. R2 nahradí vnútornú lokálnu zdrojovú adresu PC1 (192.168.10.10) adresou použitou na preklad vnútornou globálnou adresou (209.165.200.226) a pošle paket ďalej. Rovnaké kroky sa vykonajú pre paket odoslaný PC2 s použitím adresy zodpovedajúcej PC2 (209.165.200.227) na preklad.

Obr

Na obr. 2 znázorňuje dopravný tok zvonku dovnútra.

4. Server prijme paket z PC1 a odpovie cieľovou IPv4 adresou 209.165.200.226. Po prijatí druhého paketu server odpovie PC2 pomocou cieľovej adresy IPv4 209.165.200.227.

5a. Keď R2 prijme paket s cieľovou adresou IPv4 209.165.200.226, smerovač R2 sa pozrie do tabuľky NAT. R2 používa mapovanie z tabuľky na rozlíšenie adresy späť na vnútornú lokálnu adresu (192.168.10.10) a posiela paket do PC1.

5b. Keď R2 prijme paket s cieľovou IPv4 adresou 209.165.200.227, router R2 prehľadá tabuľku NAT. R2 používa mapovanie z tabuľky na rozlíšenie adresy späť na vnútornú lokálnu adresu (192.168.11.10) a posiela paket do PC2.

6. PC1 s adresou 192.168.10.10 a PC2 s adresou 192.168.11.10 prijímajú pakety a pokračujú v dialógu. NAT router vykoná kroky 2-5b pre každý paket (krok 6 nie je znázornený na obrázkoch).

Obr

Dynamická kontrola NAT

Výsledky tímu zobraziť preklady IP nat znázornené na obr. 1 obsahujú informácie o dvoch predchádzajúcich priradeniach NAT. Príkaz zobrazí všetky nakonfigurované preklady statických adries a všetky dynamické preklady vygenerované ako výsledok spracovania prevádzky.

Pridanie kľúčového slova podrobný zobrazuje ďalšie informácie o každej transformácii vrátane času od vytvorenia a použitia záznamu.

Štandardne uplynie platnosť položiek konverzie po 24 hodinách, pokiaľ nebolo pomocou príkazu zmenené nastavenie časovača časový limit prekladu IP natčasový limit-sekundy v režime globálnej konfigurácie.

Ak chcete vymazať dynamické položky pred uplynutím ich platnosti, použite príkaz režimu globálnej konfigurácie jasný preklad IP nat... Pri overovaní konfigurácie NAT sa odporúča vymazať dynamické položky. Ako je uvedené v tabuľke, tento príkaz možno použiť s kľúčovými slovami a premennými na určenie, ktoré záznamy sa majú vymazať. Konkrétne položky je možné vymazať, aby sa predišlo zlyhaniu aktívnych relácií. Ak chcete odstrániť všetky transformácie z tabuľky, použite príkaz globálnej konfigurácie jasný preklad IP nat *.

Poznámka... Z tabuľky sa odstránia iba dynamické transformácie. Statické konverzie nemožno z konverznej tabuľky odstrániť.

Ako je znázornené, príkaz zobraziť štatistiku IP nat zobrazuje informácie o celkovom počte aktívnych prekladov, konfiguračných parametroch NAT, počte adries v oblasti a počte pridelených adries.

Prípadne môžete použiť príkaz show running-config a nájdite príkazy NAT, ACL, rozhrania alebo skupiny požadované hodnoty... Pozorne si preštudujte výsledky a opravte všetky zistené chyby.

Konfigurácia prekladu adries portov (PAT)

Preklad adresy portu PAT (nazývaný aj NAT s preťažením) šetrí adresy vo vnútornom globálnom fonde tým, že umožňuje smerovaču použiť jednu vnútornú globálnu adresu pre viacero vnútorných lokálnych adries. Inými slovami, jedna verejná adresa IPv4 môže byť použitá pre stovky alebo dokonca tisíce interných súkromných adries IPv4. Keď je nakonfigurovaný tento typ prekladu, smerovač ukladá dostatok informácií o protokole vyššej vrstvy, ako sú čísla portov TCP alebo UDP, aby obrátil vnútornú globálnu adresu na správnu vnútornú lokálnu adresu. Keď naviažete viacero vnútorných lokálnych adries na jednu vnútornú globálnu adresu, na rozlíšenie lokálnych adries sa použijú čísla portov TCP alebo UDP.

Poznámka... Celkový počet interných adries, ktoré je možné preložiť do jednej externej adresy, môže teoreticky dosiahnuť 65 536 na IP adresu. Ale počet interných adries, ktoré je možné priradiť jednej IP adrese, je približne 4000.

Existujú dva spôsoby konfigurácie PAT v závislosti od toho, ako váš ISP prideľuje verejné adresy IPv4. V prvom prípade ISP pridelí organizácii niekoľko verejných IPv4 adries a v druhom prípade je pridelená jedna verejná IPv4 adresa, potrebné pre organizáciu na pripojenie k sieti poskytovateľa internetu.

Konfigurácia PAT pre skupinu verejných IP adries

Ak bolo objektu pridelených niekoľko verejných adries IPv4, potom tieto adresy môžu byť súčasťou oblasti, ktorú používa PAT. Je to podobné dynamickému NAT, okrem toho, že nie je dostatok verejných adries na vytvorenie vzájomnej korešpondencie medzi vnútornými a vonkajšími adresami. Malý okruh adries zdieľa veľké množstvo zariadení.

Na obr. 1 ukazuje kroky na konfiguráciu PAT na používanie oblasti adries. Hlavným rozdielom medzi touto konfiguráciou a konfiguráciou pre dynamický NAT typu one-to-one je použitie kľúčového slova preťaženie... Kľúčové slovo preťaženie umožňuje prácu PAT.

Príklad konfigurácie znázornenej na obr. 2, vytvorí preklad preťaženia pre oblasť NAT s názvom NAT-POOL2. NAT-POOL2 obsahuje adresy od 209.165.200.226 do 209.165.200.240. Objektmi transformácie sú hostitelia v sieti 192.168.0.0/16. Rozhranie S0 / 0/0 je definované ako interné rozhranie a externé rozhranie- Rozhranie S0 / 1/0.

Použite nástroj na kontrolu syntaxe na obr. 3 na konfiguráciu PAT na R2 pomocou oblasti adries.

Konfigurácia PAT pre jednu verejnú adresu IPv4

Na obr. 1 znázorňuje topológiu implementácie PAT na preklad jednej verejnej adresy IPv4. V tomto príklade budú všetci hostitelia v sieti 192.168.0.0/16 (zodpovedajúci ACL 1), ktorí odosielajú prevádzku do internetu cez smerovač R2, mapovaní na adresu IPv4 209.165.200.225 (adresa IPv4 rozhrania S0 / 1/0 ). Prevádzkové toky budú určené číslami portov v tabuľke NAT, od r preťaženie.

Na obr. Obrázok 2 zobrazuje kroky potrebné na konfiguráciu PAT s jednou IPv4 adresou. Ak je k dispozícii iba jedna verejná adresa IPv4, konfigurácii preťaženia sa zvyčajne priradí verejná adresa externého rozhrania, ktoré sa pripája k ISP. Všetky interné adresy v paketoch opúšťajúcich externé rozhranie sú preložené na jednu IPv4 adresu.

Krok 1. Definujte zoznam prístupových práv, ktorý umožňuje konverziu návštevnosti.

Krok 2. Prispôsobte transformáciu zdroja pomocou kľúčových slov rozhranie a preťaženie... Kľúčové slovo rozhranie definuje IP adresu rozhrania, ktoré sa má použiť pri preklade interných adries. Kľúčové slovo preťaženie povie smerovaču, aby sledoval čísla portov pre každú položku NAT.

Krok 3 Zadajte rozhrania, ktoré sú interné pre NAT. Toto je akékoľvek rozhranie pripojené k internej sieti.

Krok 4 Zadajte rozhranie, ktoré je externé pre NAT. Musí to byť rovnaké rozhranie, ktoré bolo zadané v položke zdrojovej transformácie v kroku 2.

Táto konfigurácia je podobná dynamickej NAT, okrem toho, že kľúčové slovo sa používa na definovanie externej adresy IPv4 namiesto skupiny adries rozhranie... Preto nie je definovaná žiadna oblasť NAT.

Pomocou kontroly syntaxe nakonfigurujte PAT na R2 s jednou adresou.

PAT analýza

Proces prekladu preťaženia NAT je rovnaký pri použití skupiny adries alebo pri použití jednej adresy. Pokračujúc v predchádzajúcom príklade PAT s použitím jedinej verejnej adresy IPv4, PC1 vyžaduje pripojenie k webovému serveru Svr1. Zároveň ďalší klient, PC2, potrebuje vytvoriť podobnú reláciu s webovým serverom Svr2. PC1 aj PC2 sú nakonfigurované so súkromnými adresami IPv4 a na R2 je povolený PAT.

Proces prenosu paketov z počítačov na servery

1. Na obr. 1 znázorňuje počítače PC1 a PC2 odosielajúce pakety na servery Svr1 a Svr2. PC1 používa IPv4 adresu 192.168.10.10 a zdrojový TCP port 1444. PC2 používa zdrojovú IPv4 adresu 192.168.10.11 a zhodou okolností používa rovnaký zdrojový TCP port 1444.

2. Paket z PC1 dosiahne smerovač R2 ako prvý. Pomocou PAT zmení R2 zdrojovú IPv4 adresu na 209.165.200.225 (vnútri globálnej adresy). V tabuľke NAT nie sú žiadne iné zariadenia používajúce port 1444, takže PAT zachováva rovnaké číslo portu. Paket sa potom prepošle na server Svr1 na 209.165.201.1.

3. Potom príde paket do smerovača R2 z PC2. Nastavenie PAT zaisťuje, že všetky preklady používajú rovnakú internú globálnu adresu IPv4, 209.165.200.225. Podobne ako pri procese prekladu pre PC1, PAT mení zdrojovú IPv4 adresu PC2 na vnútornú globálnu adresu 209.165.200.225. Tento paket PC2 však používa číslo zdrojového portu, ktoré už obsahuje aktuálna položka PAT, ktorá konvertuje PC1. PAT zvyšuje číslo zdrojového portu, kým nie je jedinečné pre danú tabuľku. V tomto prípade má záznam zdrojového portu v tabuľke NAT a paket z PC2 priradené číslo 1445.

Hoci PC1 a PC2 používajú rovnakú preloženú adresu, vnútorná globálna adresa je 209.165.200.225 a rovnaké číslo zdrojového portu je 1444, zmenené číslo portu pre PC2 (1445) robí každú položku v tabuľke NAT jedinečnou. Toto sa prejaví, keď servery posielajú späť pakety klientom.

Proces prenosu paketov zo serverov do počítačov

4. Ako je znázornené na obr. 2, pri typickej výmene klient-server odpovedajú servery Svr1 a Svr2 na požiadavky prijaté z počítačov PC1 a PC2. Servery používajú zdrojový port prijatého paketu pre spätnú prevádzku ako cieľový port a zdrojovú adresu ako cieľovú adresu. Servery sa správajú, ako keby komunikovali s jedným uzlom 209.165.200.225, ale nie je to tak.

5. Po prijatí paketov router R2 nájde jedinečný záznam v tabuľke NAT pomocou cieľovej adresy a cieľového portu každého paketu. Ak je prijatý paket zo Svr1, cieľová adresa IPv4 209.165.200.225 zodpovedá niekoľkým záznamom, ale iba jeden z nich obsahuje cieľový port 1444. Pomocou tejto položky tabuľky zmení smerovač R2 cieľovú adresu IPv4 paketu na 192.168.10.10. V tomto prípade nie je potrebná zmena cieľového portu. Paket je potom odoslaný do PC1.

6. Po prijatí paketu zo servera Svr2 vykoná R2 rovnakú konverziu. Router opäť nájde cieľovú adresu IPv4 209.165.200.225 s viacerými položkami. Použitím cieľového portu 1445 však môže R2 jednoznačne identifikovať položku mapovania. Cieľová adresa IPv4 sa zmení na 192.168.10.11. V tomto prípade je potrebné zmeniť aj cieľový port späť na pôvodnú hodnotu 1444 uloženú v tabuľke NAT. Paket je potom odoslaný do PC2.

PAT kontrola

R2 je nakonfigurovaný tak, aby poskytoval PAT klientom v sieti 192.168.0.0/16. Keď interní hostitelia prejdú cez R2 na internet, ich adresy sa preložia na adresu IPv4 z oblasti PAT s jedinečným číslom zdrojového portu.

Kontrola PAT používa rovnaké príkazy ako pri statickej a dynamickej kontrole NAT, ako je znázornené na obr. 1. Tím zobraziť preklady IP nat výstupy transformácie pre prevádzku z dvoch rôznych stránok na rôzne webové servery. Upozorňujeme, že dvom rôznym interným hostiteľom je priradená rovnaká adresa IPv4 209.165.200.226 (interná globálna adresa). Čísla zdrojových portov sa používajú v tabuľke NAT na rozlíšenie medzi týmito dvoma transakciami.

Ako je znázornené na obr. 2, tím zobraziť štatistiku IP nat umožňuje overiť, či je v NAT-POOL2 pridelená jedna adresa pre oba preklady. Výstup príkazu obsahuje informácie o počte a type aktívnych prekladov, nastaveniach NAT, počte adries v oblasti a počte pridelených adries.

NAT alebo preklad sieťových adries je spôsob opätovného pridelenia jedného adresného priestoru druhému zmenou informácií o sieťovej adrese v internetovom protokole alebo IP. Hlavičky paketov sa menia počas ich prechodu cez smerovacie zariadenia. Táto metóda sa pôvodne používala na jednoduchšie presmerovanie prevádzky v sieťach IP bez potreby číslovania každého hostiteľa. Stal sa dôležitým a obľúbeným nástrojom na prideľovanie a udržiavanie globálneho adresného priestoru vzhľadom na akútny nedostatok adries IPv4.

Čo je NAT?

Preklad sieťových adries sa používa na mapovanie každej adresy z jedného adresného priestoru na adresu, ktorá je v inom adresnom priestore. Môže to byť potrebné v prípade, že sa zmenil poskytovateľ služby a používateľ nemá možnosť verejne oznámiť novú cestu do siete. Vzhľadom na vyčerpanie globálneho adresného priestoru sa technológia NAT od konca 90. rokov čoraz viac používa. Typicky sa táto technológia používa v spojení s IP šifrovaním. IP šifrovanie je metóda prevodu viacerých IP adries do jedného priestoru. Tento mechanizmus je implementovaný v smerovacom zariadení, ktoré používa trvalé prekladové tabuľky na mapovanie skrytých adries na jednu IP adresu. Tiež presmeruje všetky odchádzajúce IP pakety na výstupe. Tieto pakety sú teda zobrazené ako opúšťajúce smerovacie zariadenie. Odpovede spätných odkazov sa mapujú na pôvodnú IP adresu pomocou pravidiel uložených v prekladových tabuľkách. Na druhej strane sa prekladové tabuľky po krátkom čase vymažú, ak prevádzka neaktualizuje svoj stav. Toto je základný mechanizmus NAT. Čo to znamená? Táto technológia umožňuje organizovať komunikáciu cez smerovač iba vtedy, keď sa spojenie uskutočňuje v šifrovanej sieti, pretože tak vznikajú prekladové tabuľky. Vo vnútri takejto siete môže webový prehliadač zobraziť stránku mimo nej, ale ak je nainštalovaný mimo nej, nemôže otvoriť zdroj, ktorý je na nej hosťovaný. Väčšina zariadení NAT dnes umožňuje správcovi siete konfigurovať položky prekladovej tabuľky na trvalé použitie. Táto funkcia sa často označuje ako presmerovanie portov alebo statický NAT. Umožňuje prenosom odchádzajúcim do „vonkajšej“ siete dosiahnuť určených hostiteľov v šifrovanej sieti. Vzhľadom na popularitu techniky používanej na zachovanie priestoru adries IPv4 sa pojem NAT stal prakticky synonymom pre šifrovanie. Keďže preklad sieťových adries mení informácie o adresách paketov IP, môže to mať vážne dôsledky na kvalitu pripojenia. Vyžaduje si preto veľkú pozornosť všetkým detailom implementácie. Spôsoby použitia NAT sa navzájom líšia svojim špecifickým správaním v rôznych situáciách, ktoré súvisia s vplyvom na sieťovú prevádzku.

Základný NAT

Najjednoduchší typ NAT umožňuje preklad adries IP jedna na jednu. Hlavným typom tohto vysielania je RFC-2663. V tomto prípade sa zmenia iba adresy IP, ako aj kontrolný súčet hlavičiek IP. Základné typy prekladov možno použiť na prepojenie dvoch IP sietí, ktoré majú nekompatibilné adresovanie.

Väčšina variantov NAT je schopná mapovať viacero súkromných hostiteľov na jednu verejne určenú IP adresu. LAN v typickej konfigurácii používa jednu z priradených "súkromných" IP adries pre podsieť. V tejto sieti má router v priestore súkromnú adresu. Smerovač sa tiež pripája na internet pomocou „verejnej adresy“, ktorú prideľuje poskytovateľ internetu. Keďže prevádzka prechádza z miestneho internetu, zdrojová adresa v každom pakete sa za behu preloží zo súkromnej na verejnú. Router tiež sleduje základné údaje o každom aktívnom pripojení. Týka sa to najmä informácií, akými sú adresa a prístav určenia. Keď sa mu odpoveď vráti, použije údaje o spojení, ktoré sa uložia počas fázy odchodu. Je to potrebné na určenie súkromnej adresy internej siete, na ktorú má smerovať odpoveď. Hlavnou výhodou tejto funkcionality je, že ide o praktické riešenie problému s vyčerpaním IPv4 adresného priestoru. Dokonca aj veľké siete môžu byť pripojené k internetu pomocou jedinej IP adresy. Všetky paketové datagramy v sieťach IP majú dve adresy IP - zdrojovú adresu a cieľovú adresu. Pakety putujúce zo súkromnej siete do verejnej siete budú mať zdrojovú adresu paketu, ktorá sa zmení počas prechodu z verejnej do súkromnej siete. Možné sú aj zložitejšie konfigurácie.

Vlastnosti konfigurácie NAT

Konfigurácia NAT môže byť špecifická. Môžu byť potrebné ďalšie úpravy, aby ste sa vyhli problémom s prekladaním vrátených balíkov. Väčšina internetovej prevádzky pôjde cez UDP a TCP. Ich čísla sa zmenia tak, aby sa pri spätnom odoslaní údajov zhodovali IP adresy a čísla portov. Protokoly, ktoré nie sú založené na UDP alebo TCP, vyžadujú rôzne metódy prekladu. ICMP alebo Internet Message Control Protocol zvyčajne koreluje prenášané informácie s existujúcim pripojením. To znamená, že by sa mali zobrazovať pomocou rovnakej adresy IP a čísla, ktoré bolo pôvodne nastavené. Čo je potrebné zvážiť? Konfigurácia NAT na smerovači neposkytuje pripojenie typu end-to-end. Z tohto dôvodu sa takéto smerovače nemôžu podieľať na niektorých internetových protokoloch. Služby vyžadujúce inicializáciu TCP spojení z externej siete alebo neprotokolových používateľov jednoducho nemusia byť dostupné. Ak smerovač NAT nie osobitné úsilie na podporu takýchto protokolov sa prichádzajúce pakety nemusia nikdy dostať do cieľa. Niektoré protokoly môžu byť hosťované v rovnakom preklade medzi zúčastnenými hostiteľmi, niekedy pomocou brány aplikačnej vrstvy. Spojenie sa však nevytvorí, keď sú oba systémy oddelené od internetu pomocou NAT. Použitie NAT tiež komplikuje tunelovacie protokoly, ako je IPsec, pretože mení hodnoty v hlavičkách, ktoré interagujú s kontrolami integrity požiadaviek.

NAT: existujúci problém

Základným princípom internetu je end-to-end konektivita. Existuje od svojho vzniku. Aktuálny stav siete len dokazuje, že NAT je priestupok tento princíp... V profesionálnom prostredí existujú vážne obavy z rozšíreného používania prekladu sieťových adries v IPv6. Preto dnes vzniká otázka, ako možno tento problém odstrániť. Pretože tabuľky stavu prekladu v smerovačoch NAT nie sú vo svojej podstate trvalé, zariadenia vo vnútornej sieti strácajú IP konektivitu vo veľmi krátkom časovom období. Na túto okolnosť nesmieme zabudnúť, keď hovoríme o tom, čo je NAT v smerovači. To výrazne znižuje prevádzkový čas kompaktných zariadení, ktoré fungujú na dobíjacie batérie a batérie.

Škálovateľnosť

NAT tiež monitoruje iba porty, ktoré môžu byť rýchlo vyčerpané internými aplikáciami, ktoré používajú viacero súbežných pripojení. To môže byť HTTP požiadavky pre stránky s množstvom vložených objektov. Tento problém je možné zmierniť sledovaním adresy IP v cieli okrem portu. Jeden lokálny port tak môže zdieľať veľké množstvo vzdialených hostiteľov.

NAT: niektoré komplikácie

Keďže všetky interné adresy sú zamaskované ako jedna verejná adresa, nie je možné, aby externí hostitelia nadviazali spojenie s konkrétnym interným hostiteľom bez nastavenia špeciálnej konfigurácie na firewalle. Táto konfigurácia by mala presmerovať pripojenia na konkrétny port. IP telefónia, videokonferencie a podobné aplikácie musia používať techniky prechodu NAT, aby správne fungovali. Prekladový port Rapt spiatočná adresa umožňuje hostiteľovi, ktorého IP adresa sa z času na čas mení, zostať dostupný ako server pomocou pevnej IP adresy domácej siete. To by malo v zásade umožniť konfigurácii servera udržať spojenie. Aj keď toto riešenie nie je ideálne, môže byť ďalším užitočným nástrojom v arzenáli správcu siete pri riešení problémov spojených s konfiguráciou NAT na routeri.

PAT alebo preklad adries portov

Port Address Translation je implementácia Cisco Rapt, ktorá mapuje viacero súkromných IP adries na jednu verejnú. Viaceré adresy teda môžu byť mapované ako adresa, pretože každá je sledovaná pomocou čísla portu. PAT používa jedinečné interné globálne IP zdrojové čísla portov na rozlíšenie smeru prenosu údajov. Tieto čísla sú 16-bitové celé čísla. Celkový počet interných adries, ktoré je možné preložiť na jednu externú adresu, môže teoreticky dosiahnuť 65536. V skutočnosti je počet portov, ktorým je možné prideliť jednu IP adresu, približne 4000. PAT sa spravidla snaží zachovať originál prístav "pôvodného"... Ak sa už používa, preklad adries portov priradí prvé dostupné číslo portu, počnúc začiatkom príslušnej skupiny. Ak nie sú k dispozícii žiadne porty a existuje viac ako jedna externá adresa IP, PAT sa presunie na ďalší, aby pridelil zdrojový port. Tento proces bude pokračovať, kým sa neminú dostupné údaje. Služba Cisco zobrazuje adresu a port. Spája adresu prekladacieho portu a údaje na tunelovanie paketov IPv4 cez internú sieť IPv6. V skutočnosti ide o alternatívnu verziu Carrier Grade NAT a DS-Lite, ktorá podporuje preklad IP portov a adries. Vyhnete sa tak problémom spojeným s nadväzovaním a udržiavaním spojenia. Poskytuje tiež prechodový mechanizmus pre nasadenie IPv6.

Metódy prekladu

Existuje niekoľko hlavných spôsobov implementácie prekladu sieťovej adresy a portu. Niektoré aplikačné protokoly vyžadujú, aby ste určili externú adresu NAT použitú na druhom konci pripojenia. Často je tiež potrebné študovať a klasifikovať typ prevodovky. Zvyčajne sa to robí, pretože je žiaduce medzi dvoma klientmi za samostatnými NAT vytvoriť priamy komunikačný kanál. Na tento účel bol vyvinutý špeciálny protokol RFC 3489, ktorý zabezpečuje jednoduchý prechod UPD cez NATS. Dnes sa už považuje za zastaraný, keďže v súčasnosti sa takéto metódy považujú za nedostatočné na správne posúdenie prevádzky zariadení. V roku 2008 bol vyvinutý RFC 5389 a boli štandardizované nové metódy. Táto špecifikácia sa dnes nazýva Session Traversal. Ona zastupuje špeciálna pomôcka navrhnutý tak, aby fungoval NAT.

Vytvorte obojsmernú komunikáciu

Každý paket UDP a TCP obsahuje zdrojovú IP adresu a číslo portu, ako aj súradnice cieľového portu. Číslo portu je veľmi dôležité pre získanie verejných služieb, ako je funkčnosť poštového servera. Napríklad port 25 sa pripája k poštovému serveru SMTP a port 80 sa pripája softvér webový server. IP adresa verejného servera je tiež dôležitá. Tieto parametre musia byť spoľahlivo známe tým uzlom, ktoré zamýšľajú nadviazať spojenie. Súkromné adresy IP sú relevantné iba v miestnych sieťach.